AUDIT KEAMANAN INFORMASI PADA BAGIAN

PENGEMBANGAN MULTIMEDIA BARU BERDASARKAN

STANDAR ISO 27002:2005 DI RADIO REPUBLIK

INDONESIA SURABAYA

TUGAS AKHIR

Program Studi S1 Sistem Informasi

Oleh:

DEWANGGA PUTRA SEJATI 09410100091

FAKULTAS TEKNOLOGI DAN INFORMATIKA

DI RADIO REPUBLIK INDONESIA (RRI) SURABAYA.

TUGAS AKHIR

Diajukan sebagai salah satu syarat untuk menyelesaikan

Program Sarjana Komputer

Oleh:

Nama : Dewangga Putra Sejati

NIM : 09.41010.0091

Program : S1 (Strata Satu)

Jurusan : Sistem Informasi

FAKULTAS TEKNOLOGI DAN INFORMATIKA

“Do the best and pray. God will take care of the

rest.”

“Lakukan yang terbaik, kemudian berdoa. Allah

Buku ini didedikasikan oleh penulis untuk kedua orang tua tercinta,

ABSTRAK ... vii

KATA PENGANTAR ... viii

DAFTAR ISI ... x

DAFTAR TABEL ... xiv

DAFTAR GAMBAR ... xvii

DAFTAR LAMPIRAN ... xviii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 4

1.3 Batasan Masalah ... 5

1.4 Tujuan ... 5

1.5 Manfaat ... 6

1.6 Sistematika Penulisan ... 7

BAB II LANDASAN TEORI ... 9

2.1 Audit ... 9

2.2SistemInformasi ... 14

2.3 KeamananInformasi ... 15

2.4 Pengembangan Multimedia Baru ... 16

2.5 Standar Sistem Manajemen Keamanan Informasi ... 17

2.6ISO/IEC 27002:2005 – Code of Practice for ISMS ... 21

2.7Model Kedewasaan (Maturity Model) ... 25

2.8 Tingkat Kematangan (CMMI) to ISO 27002 ... 29

3.1 Tahap Perencanaan Audit Keamanan Informasi ... 34

3.1.1 Pemahaman Proses Bisnis TI ... 34

3.1.2Menentukan Ruang Lingkup, Obyek dan Tujuan ... 36

3.1.3 Menentukan Klausul, Obyektif Kontrol dan Kontrol ... 36

3.1.4 Membuat dan Menyampaikan Engagement Letter ... 36

3.2 Tahap Persiapan Audit Keamanan Informasi ... 37

3.2.1Penyusunan Audit Working Plan ... 37

3.2.2Penyampaian Kebutuhan Data ... 37

3.2.3Membuat Pertanyaan ... 38

3.2.4 Pembobotan Pernyataan ... 39

3.2.5 Membuat Pertanyaan ... 41

3.3 Tahap Pelaksanaan Audit ... 42

3.3.1 Melakukan Wawancara ... 43

3.3.2Proses Pemeriksaan Data ... 44

3.3.3 Melakukan Uji Kematangan ... 45

3.3.4Konfirmasi Temuan dan Rekomendasi Audit ... 47

3.4 Tahap Pelaporan Audit Keamanan Informasi ... 48

3.4.1 Permintaan Tanggapan Atas Daftar Temuan Audit ... 48

3.4.2 Penyusunan Draft Laporan Audit ... 49

3.4.3 Persetujusn Draft Laporan Audit ... 49

3.4.4 Pelaporan Hasil Audit ... 49

4.1 Hasil Tahap Perencanaan Audit Keamanan Informasi ... 48

4.1.1 Hasil Pemahaman Proses Bisnisndan TI ... 48

4.1.2Ruang Lingkup, Objek audit dan Tujuan ... 54

4.1.3 Hasil Pemilihan Klausul, Obyektif Kontrol dan Kontrol .... 66

4.1.4Engagement Letter ... 68

4.2 Hasil Persiapan Audit ... 69

4.2.1Hasil Penyusunan Audit Working Plan ... 69

4.2.2Hasil Penyampaian Kebutuhan Data ... 69

4.2.3Hasil Pertanyaan ... 70

4.2.4 Hasil Pembobotan Pernyataan ... 72

4.2.5 Daftar Pertanyaan ... 74

4.3 Hasil Pelaksanaan Audit ... 75

4.3.1 Dokumen Hasil Wawancara ... 76

4.3.2Dokumen Hasil Pemeriksaan Data ... 78

4.3.3 Hasil Uji Kematangan ... 81

4.3.4Daftar Temuan dan Rekomendasi ... 89

4.2.5 Hasil Pelaporan Audit ... 114

BAB V PENUTUP ... 115

5.1 Kesimpulan ... 115

5.2 Saran ... 116

BIODATA PENULIS ... 119

LAMPIRAN ... 120

1.1 Latar Belakang

Radio Republik Indonesia adalah suatu studio siaran yang

menyelenggarakan penyiaran informasi maupun hiburan berupa musik, sandiwara

dan sebagainya yang dikemas dalam suatu acara. Semua acara tersebut dipenuhi

semata-mata untuk memenuhi kebutuhan masyarakat akan informasi sehingga

peristiwa yang sedang terjadi di nusantara ini dapat diketahui dengan cepat. Maka

dari itu dalam melaksanakan siaran ini, RRI mempunyai tujuan sebagai titik

acuan. Tujuan tersebut adalah sebagai berikut: Menyebarluaskan informasi

pemerintah serta memberikan hiburan kepada masyarakat dan memberikan

pendidikan.

Sesuai dengan Peraturan Pemerintah Republik Indonesia No.12 Tahun

2005 tentang Lembaga Penyiaran Publik tanggal 18 Maret 2005, RRI Surabaya

menempati stasiun type B yang beralamatkan di Jl. Pemuda No. 82-90 Surabaya.

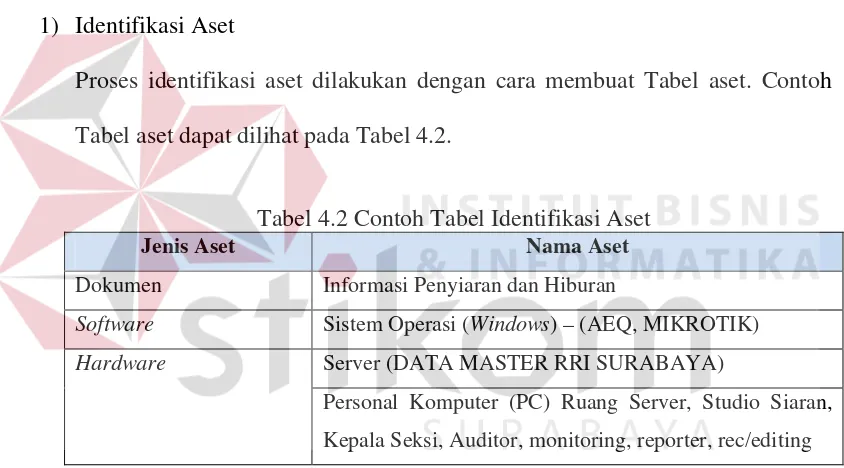

RRI Surabaya memiliki banyak aset meliputi aset informasi, aset piranti lunak,

aset fisik, dan layanan. Salah satu aset tersebut dikelola oleh bagian

Pengembangan Multimedia Baru (PMB) yang merupakan bagian pengelolaan

informasi data yang digunakan untuk menunjang siaran seperti: menyimpan berita

yang akan disiarkan, menyimpan lagu, serta tugas yang mendukung siaran dalam

lingkup Radio RRI Surabaya. Bagian PMB juga mengumpulkan sementara berita

dari seluruh stasiun kelas tiga Jawa Timur yang selanjutnya dikirim ke stasiun

kalas satu pada rentang waktu tertentu.

Bagian PMB yang dimiliki oleh RRI Surabaya terintegrasi dengan

seluruh RRI kelas tiga seluruh Tawa Timur dan RRI kelas satu di Jakarta. Selain

itu RRI Surabaya terintegrasi secara online dan memiliki jaringan komputer yang

terbagi menjadi empat server, yaitu server berita, lagu, backup, dan server

streaming. Dengan demikian, sebagai stasiun penyiaran kelas dua yang memiliki

seluruh informasi penyiaran publik RRI Surabaya harus memiliki jaringan

streaming data, back up, dan recovery yang berjalan dengan baik.

Selama ini bagian PMB mengalami permasalahan dari sisi

Confidentiality adalah kesalahan penyimpanan berita yang tidak sesuai dengan

perencanaan. Dampak dari permasalahan ini adalah terganggunya pihak penyiar

membaca berita, sehingga siaran langsung menjadi tidak akurat. Dari sisi Integrity

adalah keutuhan berita hasil liputan langsung yang diakses tidak lengkap.

Keutuhan berita hasil liputan yang tidak lengkap akan berdampak pada turunya

rating acara siaran serta mempengaruhi kualitas acara tersebut. Dari sisi

Availability adalah keterlambatan peyediaan informasi, berita, siaran langsung,

hiburan, dan iklan. Hal ini dapat menyebabkan terjadinya risiko menurunya

tingkat kepercayaan pendengar dan stakeholder pada RRI Surabaya, serta

menyebabkan kerugian bagi RRI Surabaya.

Selama ini bagian PMB belum pernah melakukan analisa penyebab

terjadinya permasalahan tersebut, oleh karena itu bagian PMB tidak mengetahui

bagaimana tingkat keamanan informasi yang dimiliknya. Evaluasi keamanan

informasi dapat dilakukan dengan Audit Keamanan Informasi, hal ini diperlukan

untuk memenuhi Surat Perintah Perusahaan RRI Surabaya Nomor:

multimedia baru tidak memenuhi prosedur yang terdapat pada Surat Perintah

Perusahaan RRI Surabaya Nomor: 18/SPI/02/2014 tentang Kebijakan Keamanan

Informasi, dikhawatirkan menyebabkan risiko tidak adanya aspek kerahasiaan

(confidentiality), keutuhan (integrity), dan ketersediaan (availability) dari

informasi menjadi terganggu (ISO/IEC 27002, 2005). Agar audit keamanan

informasi dapat berjalan dengan baik diperlukan suatu standar untuk melakukan

audit tersebut (Tanuwijaya dan Sarno, 2010). Tidak ada acuan baku mengenai

standar apa yang akan digunakan atau dipilih oleh perusahaan untuk melaksanan

audit keamanan informasi (Sarno dan Iffano, 2009).

Standar ISO 27002:2005 dipilih dengan pertimbangan bahwa didalamnya

berisi panduan praktis (code of practice) teknik keamanan informasi.

Pertimbangan lainya adalah ISO 27002:2005 menyediakan dokumen standar

Sistem Manajemen Keamanan Informasi (SMKI) untuk digunakan oleh mereka

yang bertanggung jawab untuk proses implementasi, dan pemeliharaan

Information Security Management Systems (ISMS) pada suatu organisasi (Sarno,

2009). Standar ini tidak mengharuskan bentuk-bentuk kontrol yang tertentu tetapi

menyerahkan kepada pengguna untuk memilih dan menerapkan kontrol yang tepat

sesuai kebutuhannya khususnya pada bagian PMB.

Dengan adanya audit keamanan informasi pada bagian PMB di RRI

Surabaya melalui penyusunan Tugas Akhir maka diharapkan dapat mengukur

tingkat keamanan informasi yang ada, sehingga akan menentukan apakah Sistem

Manajemen Keamaman Informasi (SMKI) yang diterapkan sesuai dengan hasil

digunakan untuk meningkatkan keamanan informasi pada bagian PMB di RRI

Surabaya.

Mengacu pada hasil review, survei dan wawancara yang telah dilakukan,

maka klausul yang ditetapkan sebanyak 3 klausul yaitu keamanan sumber daya

manusia (klausul 8) untuk memastikan bahwa informasi hanya diakses oleh orang

yang memiliki hak akses, wilayah aman (klausul 9) untuk menjaga informasi

selalu utuh dan akurat, kontrol akses (klausul 11) untuk memastikan bahwa

informasi selalu tersedia jika diperlukan dan khusus diakses bagi orang yang

berwenang. Ketiga klausul yang ditetapkan ini telah memperoleh persetujuan dan

kesepakatan bersama oleh Kepala seksi PMB yang akan tertuang dalam dokumen

engagement letter.

Dengan adanya audit keamanan informasi pada bagian PMB di RRI

Surabaya melalui penyusunan Tugas Akhir maka diharapkan dapat mengukur

tingkat keamanan informasi yang ada, sehingga akan menentukan apakah Sistem

Manajemen Keamaman Informasi SMKI yang diterapkan sesuai dengan hasil

yang diharpakan. Hasil audit ini diharapkan menjadi masukan yang dapat

digunakan untuk meningkatkan keamanan informasi pada bagian PMB di RRI

Surabaya.

1.2Perumusan Masalah

Berdasarkan penjelasan pada latar belakang, maka perumusan masalah

yang didapat adalah sebagai berikut:

1. Bagaimana membuat perencanaan Audit Keamanan Informasi pada bagian

2. Bagaimana melaksanakan audit keamanan informasi pada bagian PMB di

RRI Surabaya berdasarkan standar ISO 27002:2005?

3. Bagaimana menyusun hasil audit keamanan informasi yang dilakukan pada

bagian PMB di RRI Surabaya berdasarkan standar ISO 27002:2005?

1.3 Batasan Masalah

Berdasarkan perumusan masalah diatas, maka tujuan dalam audit

keamanan sistem informasi ini, agar tidak menyimpang dari tujuan yang akan

dicapai maka pembatasan masalah dibatasi pada hal-hal sebagai berikut:

1. Bagian Sistem informasi yang diaudit adalah Pengembangan Multimedia

Baru di RRI Surabaya.

2. Periode data yang digunakan untuk audit keamanan sistem informasi, Januari

2013 sampai Januari 2014

3. Tahapan audit yang digunakan adalah tahapan Davis dkk. 2011.

4. Metode audit dilakukan sampai tahap Report drafting and issuance atau tahap

laporan audit.

1.4 Tujuan

Berdasarkan rumusan masalah yang ada maka tujuan yang akan

dicapai dalam audit keamanan sistem informasi pada bagian PMB di Radio

Republik Indonesia (RRI) Surabaya adalah sebagai berikut:

1. Menghasilkan perencanaan Audit Keamanan Informasi pada bagian

Pengembangan Multimedia Baru berdasarkan standar ISO 27002:2005 yang

terdiri dari menentukan ruang lingkup, mengumpulkan data, dan menentukan

2. Melaksanankan Audit Keamanan Informasi pada bagian Pengembangan

Multimedia Baru berdasarkan standar ISO 27002:2005 dengan menganalisa

hasil wawancara berupa bukti, dan temuan-temuan audit.

3. Menyusun hasil Audit Keamanan Informasi pada bagian Pengembangan

Multimedia Baru berdasarkan standar ISO 27002:2005 dengan melakukan

analisa dan evaluasi dari bukti dan temuan yang ada sehingga didapat hasil

audit yang berupa temuan dan rekomendasi.

1.5Manfaat

Berdasarkan tujuan audit keamanan sistem informasi ini maka

didapatkan beberapa manfaat sebagai berikut:

1. Untuk bagian pengambangan multimedia baru di Radio Republik Indonesia

(RRI) Surabaya

a. Membantu untuk mengetahui beberapa ketidak sesuaian prosedur

pemrosesan informasi berdasarkan hasil temuan yang ada.

b. Mendapatkan kontribusi untuk meningkatkan keamanan sistem informasi

dengan standar ISO 27002:2005.

c. Memperoleh acuan untuk menangani permasalahan yang terjadi di bagian

PMB.

d. Memberikan kontribusi untuk meningkatkan keamanan sistem informasi

dengan standar ISO 27002:2005.

e. Hasil analisa dan penelitian yang dilakukan dapat menjadi bajan masukan

bagi pihak RRI Surabaya khususnya bagian PMB dan rekomendasi untuk

2. Bagi mahasiswa (Peneliti)

a. Dapat memahami sistem kerja yang ada di isntansi penyiaran radio.

b. Dapat menerapkan sekaligus mengembangkan ilmu yang dipelajari selama

perkuliahan khususnya di bidang Audit Keamanan Informasi dengan

standar ISO 27002:2005 sesuai dengan judul penelitian Tugas Akhir.

c. Menambah wawasan dan pengetahuan untuk mempersiapkan diri baik

secara teoritis dan praktis.

1.6 Sistematika Penulisan

Di dalam penulisan Tugas Akhir ini secara sistematika diatur dan disusun

dalam 5 (lima) bab, yaitu:

BAB I : PENDAHULUAN

Pada bab ini membahas tentang latar belakang masalah, rumusan

masalah serta batasan terhadap masalah yang akan dibahas, tujuan dari

pembahasan masalah yang diangkat, dan sistematika penulisan laporan

tugas akhir ini.

BAB II : LANDASAN TEORI

Pada bab ini dibahas mengenai teori-teori yang berkaitan dengan Audit

Keamanan Sistem Informasi, diantaranya yaitu penjelasan tentang

Audit, Sistem Informasi, Audit Keamanan Informasi, Pengembangan

Multimedia Baru, Standar Sistem Manajemen Keamanan Informasi,

BAB III : METODE PENELITIAN

Pada bab ini berisi penjelasan mengenai langkah-langkah yang

dilakukan dalam audit keamanan informasi yang meliputi perencanaan

audit, persiapan audit, pelaksanaan audit serta pelaporan audit.

BAB IV : HASIL DAN PEMBAHASAN

Pada bab ini dibahas tentang analisa dan evalusai hasil temuan serta

rekomendasi dari kegiatan audit keamanan informasi pada bagian

Pengembangan Multimedia Baru di RRI Surabaya.

BAB V : PENUTUP

Pada bab ini berisikan kesimpulan penelitian yang telah dilakukan

terkait dengan tujuan dan permasalahan yang ada, serta saran

sehubungan dengan adanya kemungkinan audit keamanan informasi

2.1Audit

Penggunaan istilah audit telah banyak dipakai di berbagai disiplin ilmu,

mulai dari keuangan, pemerintahan hingga Teknologi Informasi (TI). Audit

merupakan proses atau aktivitas yang sistematik, independen dan terdokumentasi

untuk menemukan suatu bukti-bukti (audit evidence) dan dievaluasi secara

obyektif untuk menentukan apakah telah memenuhi kriteria pemeriksaan (audit)

yang ditetapkan (Sarno, 2009).

Dalam melaksanakan audit terdapat dua jenis audit yaitu: audit kepatutan

dan audit subtansi. Pelaksanaanya tergantung dengan kebutuhan dan tujuan audit

itu sendiri (dapat dilakukan secara terpisah). Beberapa jenis audit yaitu:

a. Audit Kepatutan (Compliance Audit)

Audit kesesuaian adalah audit Sistem Manajemen Keamanan Informasi

(SMKI) yang dilaksanakan untuk tujuan menegaskan apakah Objektif Kontrol,

Control dan prosedur memenuhi hal berikut:

- Telah memenuhi persyaratan sebagaimana ditulis dalam manual Sistem

Manajemen Keamanan Informasi (SMKI).

- Telah efektif diterapkan dan digunakan.

- Telah berjalan dengan yang diharapkan.

b. Audit Subtansi (Subtantion Audit)

Dalam audit keamanan informasi pada bagian pengembangan multimedia

baru ini menggunakan audit subtansi yaitu subuah langkah audit SMKI yang

dilaksanakan untuk tujuan menegaskan apakah hasil dari aktifitas (prosedur atau

proses telah dijalankan) telah sesuai dengan yang ditargetkan atau yang

diharapkan.

Selanjutnya aktivitas yang berlangsung pada dasarnya serupa, yakni:

penemuan ketidakpatutan proses yang ada terhadap standar pengelolaan aktivitas

terkait. Agar dapat sukses mengimplementasikan hal tersebut, maka aktivitas

audit seharusnya terencana dengan baik untuk memberikan hasil yang optimal

sesuai dengan kondisi bisnis masing-masing perusahaan (Sarno, 2009). Beberapa

tinjauan penting elemen utama dalam Audit dapat diklasifikasikan sebagai

berikut:

1. Tinjauan terkait fisik dan lingkungan, yakni: proses yang terkait dengan

faktor lingkungan, keamanan fisik, suhu udara, kontrol kelembaban, dan

suplai sumber daya.

2. Tinjauan administrasi sistem, yaitu mencakup tinjauan keamanan sistem

manajemen basis data, sistem operasi, pelaksana, dan seluruh prosedur

administrasi sistem.

3. Tinjauan perangkat lunak. Perangkat lunak yang dimaksud adalah proses

informasi. Mencakup kontrol akses dan otorisasi ke dalam sistem, validasi

dan penanganan kesalahan termasuk pengecualian dalam sistem serta aliran

proses informasi dalam perangkat lunak beserta kontrol secara manual dan

prosedur penggunaannya. Sebagai tambahan, tinjauan juga perlu dilakukan

terhadap siklus hidup pengembangan sistem.

4. Tinjauan kemanan jaringan yang mencakup tinjauan jaringan internal dan

tinjauan terhadap firewall, daftar kontrol akses router, port scanning serta

pendeteksian akan gangguan maupun ancaman terhadap sistem.

5. Tinjauan kontinuitas bisnis dengan memastikan ketersediaan prosedur

penyimpanan dan duplikasi informasi, dokumentasi dari prosedur tersebut

serta dokumentasi pemulihan bencana atau kontinuitas bisnis yang dimiliki.

6. Tinjauan integritas data yang bertujuan untuk memastikan ketelitian data yang

beroperasi sehingga dilakukan verifikasi kontrol keamanan dan dampak dari

kurangnya kontrol yang diterapkan.

Gambar 2.1 Gambaran Proses Audit (Sumber: Davis, 2011)

Menurut (Davis, 2011) beberapa tahapan audit seperti yang terlihat pada

Gambar 2.1, setiap tahapan-tahapan akan dijelaskan sebagai berikut:

1. Planning

Sebelum melakukan audit terlebih dahulu harus menentukan rencana

meninjau bagaimana audit dilakukan. Jika proses perencaaan dilakukan secara

efektif, maka dapat membentuk tim audit yang dapat berjalan dengan baik.

Sebaliknya, jika itu dilakukan dengan buruk serta pekerjaan dimulai tanpa rencana

yang jelas tanpa arah, upaya tim audit dapat mengakibatkan kegagalan tujuan dari

proses perencaaan adalah menentukan tujuan dan ruang lingkup audit, yaitu harus

2. Fieldwork and Documentation

Sebagian besar audit terjadi selama fase ini, ada saat pemeriksaan

langkah-langkah yang dibuat selama tahap sebelumnya dijalankan oleh tim audit.

Saat ini tim audit telah memperoleh data dan melakukan wawancara yang akan

membantu anggota tim untuk menganalisis potensi resiko dan menentukan resiko

belum dikurangi dengan tepat. Auditor juga harus melakukan pekerjaan yang

dapat mendokumentasikan pekerjaan mereka sehingga kesimpulan dapat

dibuktikan. Tujuan mendokumentasikan pekerjaan harus cukup detail sehingga

cukup informasi bagi orang untuk dapat memahami apa yang dilakukan dan

tersampainya kesimpula yang sama seperti auditor.

3. Issues Discovery and Validation

Pada tahap ini auditor harus menentukan dan melakukan perbaikan pada

daftar isu-isu yang potensial untuk memastikan isu-isu yang valid pada relevan.

Auditor harus mendiskusikan isu-isu potensial dengan pelanggan secepat

mungkin. Selain memvalidasi bahwa fakta-fakta telah benar, maka perlu

memvalidasi bahwa resiko yang disajikan oleh masalah ini cukup signifikan

memiliki nilai untuk pelaporan dan pengalamatan.

4. Solution Development

Setelah mengidentifikasikan isu-isu potensial di wilayah yang sedang

dilakukan audit dan telah memvalidasi fakta dan resiko, maka dapat dilakukan

rencanan untuk mengatasi setiap masalah. Tentu, hanya mengangkat isu-isu yang

tidak baik bagi perusahaan dan isu isu yang benar benar harus ditangani. Tiga

pendekatan umum yang digunakan untuk mengembangkan tindakan dalam

a. Pendekatan rekomendasi

b. Pendekatan respon manajemen

c. Pendekatan Solusi

5. Report Drafting and Issuance

Setelah ditemukan masalah dalam lingkungan yang diaudit, memvalidasi,

dan mendapatkan solusi yang dikembangkan untuk mengatasi masalah, maka

langkah selanjutnya adalah membuat draft untuk laporan audit. Laporan audit

adalah sebagai dokumen hasil audit. Fungsi utama laporan audit:

a. Untuk auditor dan instansi yang diaudit, berfungsi sebagai catatan audit,

hasilnya, dan rencana rekomendasi yang dihasilkan

b. Untuk Kepala Seksi dan auditor, berfungsi sebagai “kartu laporan” pada

bagian yang telah diaudit.

6. Issue Tracking

Audit belum benar-benar lengkap sampai isu yang diangkat dalam audit

tersebut diselesaikan. Bagian PMB harus mengembangkan suatu proses dimana

karyawan dapat melacak dan mengikuti sampai isu terselesaikan. Auditor yang

melakukan atau memimpin audit bertanggung jawab untuk menindak lanjuti poin

dari audit seperti tanggal jatuh tempo untuk setiap pendekatan dari audit yang

dihasilkan.

Penentuan metode dan tahapan penelitian audit keamanan informasi pada

bagian PMB dilakukan dengan mengacu dari proses audit oleh (Davis, 2011) serta

dikembangkan menjadi metode yang lebih kompatibel untuk memperoleh data

yang akurat dan relevan. Setiap tahapan dan metode penelitian audit sistem

Tabel 2.1 Tahapan dan metode penelitian audit keamanan informasi

No. Tahapan Davis Metode

1. - Plainning

- Perencanaan audit - Persiapan audit

2.

- Fieldwork and documentation - Issues discovery and validation - Solution development

- Pelaksanaan audit

3. - Report drafting and issuance - Pelaporan audit

2.2Sistem Informasi

Sistem adalah suatu entity yang terdiri dari dua atau lebih komponen yang

saling berinteraksi untuk mencapai tujuan (Mukhtar, 1999). Sistem adalah

sekelompok dua atau lebih komponen-komponen yang saling berkaitan (

inter-related) atau subsistem-subsistem yang bersatu untuk mencapai tujuan yang sama

(common purpose) (Gondodiyoto, 2007).

Informasi berarti hasil suatu proses yang terorganisasi, memiliki arti dan

berguna bagi orang yang menerimanya (Mochtar, 1999). Informasi menyebabkan

pemakai melakukan suatu tindakan yang dapat dilakukan atau tidak dilakukan

(Hall, 2001). Informasi ditentukan oleh efeknya pada pemakai, bukan oleh bentuk

fisiknya (Gondodiyoto, 2007).

Dengan demikian sistem informasi dapat didefinisikan sebagai kumpulan

elemen/sumberdaya dan jaringan prosedur yang saling berkaitan secara terpadu,

terintegrasi dalam suatu hubungan hirarkis tertentu dan bertujuan untuk mengolah

2.3 Keamanan Informasi

Keamanan Informasi adalah penjagaan informasi dari seluruh ancaman

yang mungkin terjadi dalam upaya untuk memastikan atau menjamin

kelangsungan bisnis (business continuity), meminimalisi risiko bisnis (reduce

business risk) dan memaksimalkan atau mempercepat pengembalian investasi dan

peluang bisnis (Sarno dan Iffano, 2009). Contoh Keamanan Informasi menurut

(Sarno dan Iffano, 2009) adalah:

1. Physical Security adalah keamanan informasi yang memfokuskan pada strategi

untuk mengamankan individu atau anggota organisasi, aset fisik dan tempat

kerja dari berbagai ancaman meliputi akses tanpa otoritasi, kebakaran, dan

bencana alam.

2. Personal Security adalah Keamanan Informasi yang berhubungan dengan

keamanan personil. Biasanya saling berhubungan dengan ruang lingkup

(physical security).

3. Operation Security adalah Keamanan Informasi yang membahas bagaimana

strategi suatu organisasi untuk mengamankan kemampuan organisasi tersebut

untuk beroprasi tanpa gangguan.

4. Communication Security adalah Keamanan Informasi bertujuan menggunakan

media komunikasi, teknologi komunikasi, dan yang ada didalamya. Serta

kemampuan untuk memanfaatkan media dan teknologi komunikasi untuk

mencapai tujuan organisasi.

5. Network Security adalah keamanan informasi yang memfokuskan pada

isinya, serta kemampuan untuk menggunakan jaringan tersebut dalalm

memenuhi fungsi komunikasi data organisasi.

Aspek Keamanan Informasi meliputi tiga hal, yitu: Confidentiality,

Integrity, dan Availability (CIA). Aspek tersebuut dapat dilihat pada Gambar 2.2

yang lebih lanjut akan di jelaskan sebagai berikut.

a) Kerahasiaan (Confidentiality): Informasi bersifat rahasia dan harus dilindungi

terhadap keterbuakaan dari pengguna yang tidak berkepentingan.

b) Ketersediaan (Integrity): Layanan, fungsi sistem, informasi harus terjamin dan

tersedia bagi pengguna saat diperlukan.

c) Integritas (Availibility): Informasi harus komplit dan tidak dirubah. Dalam

teknologi informasi, kata informasi terkait dengan berita. Hilangnya integritas

informasi berarti berita tersebut tidak akurat.

Gambar 2.2 Aspek Keamanan Informasi (Sumber: Sarno, 2009)

2.4 Pengembangan Multimedia Baru (PMB)

PMB merupakan bagian dari teknik studio dan media baru instansi

penyiaran radio RRI Surabaya, sedangkan teknik studio dan multimedia baru

merupakan unit dari stasuin penyiaran RRI Surabaya. PMB adalah bagian yang

kebutuhan di bagian penyiaran yaitu penyimpanan, pengelolaan berita, lagu,

siaran, iklan, streaming, dan lain-lain untuk stasiun penyiaran kelas II RRI

Surabaya.

2.5 Penilaian Risiko (Risk Assessment)

Penilaian risiko (risk assessment) adalah langkah atau tahap pertama dari

proses manajemen risiko (Sarno dan Iffano, 2009). Penilaian risiko bertujuan

untuk mengetahui ancaman-ancaman dari luar yang berpotensi mengganggu

Keamanan Informasi organisasi dan potensial kelemahan yang dimiliki oleh

Informasi organisasi. Metode penilaian risiko terdiri dari 6 tahapan, yaitu:

1. Identifikasi Informasi.

2. Identifikasi Ancaman (threat).

3. Identifikasi Kelemahan (vulnerability).

4. Menentukan Kemungkinan Ancaman (probability).

5. Analisa Dampak (impact analysis).

6. Menentukan Nilai Risiko.

Menurut (Sarno dan Iffano, 2009) nilai risiko (risk value) adalah

Gambaran dari seberapa besar akibat yang akan diterima oleh organisasi jika

ancaman (threat) yang menyebabkan kegagalan keamanan informasi terjadi.

Dalam Tugas Akhir ini penilaian risiko menggunakan metode kuantitatif.

Metode kuantitatif adalah metode penilaian risiko dengan pendekatan

matematis. Dengan metode ini nilai risiko dapat dihitung dengan menggunakan

rumus berikut.

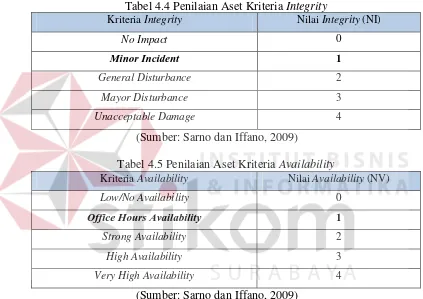

a) Menghitung nilai aset berdasarkan aspek keamanan informasi, yaitu:

(availability). Nilai aset dihitung dengan menggunakan persamaan matematis

berikut:

Nilai Aset = NC + NI + NV ………...(2.1) Dimana:

NC = Nilai Confidetiality sesuai nilai yang dipilih Tabel.

NI = Nilai Integrity sesuai nilai yang dipilih pada Tabel.

NV = Nilai Availability sesuai nilai yang dipilih pada Tabel.

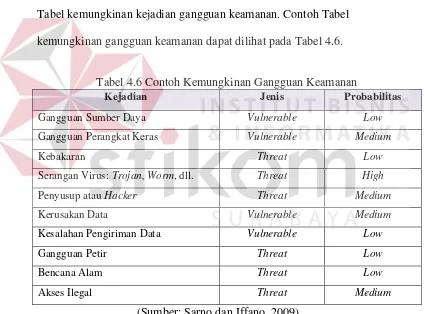

b) Mengidentifikasi ancaman dan kelemahan yang dimiliki oleh aset dapat

dilakukan dengan membuat Tabel kemungkinan kejadian (probability of

occurrence). Nilai rata-rata probabilitas dihasilkan dari klasifikasi probabilitas

dengan rentang nilai yang dapat didefinisikan sebagai berikut:

Low : Nilai rata-rata probabilitas 0,1 - 0,3.

Medium : Nilai rata-rata probabilitas 0,4 - 0,6.

High : Nilai rata-rata probabilitas 0,7 - 1,0.

Nilai ancaman dari suatu aset dapat dihitung dengan rumus:

NT = ∑PO / ∑Ancaman ………...…(2.2) Dimana:

∑PO : Jumlah probability of occurrence.

∑Ancaman : Jumlah ancaman terhadap informasi.

c) Analisa dampak bisnis (Business Impact Analysis) dapat diistilahkan dengan

BIA. Menganalisa dampak bisnis dapat dilakukan dengan cara membuat skala

nilai BIA. Dampak bisnis dibagai dalam lima level penilaian, yaitu: 0 ≥ Not Critical Impact≤ 20

40 > Medium Critical Impact≤ 60

60 > High Critical Impact≤ 80

80 > Very High Critical Impact≤ 100

Mengidentifikasi level risiko dapat dilakukan dengan membuat Tabel level

risiko. Didalam Tabel level risiko terdapat nilai ancaman yang dibagi dalam 3

level penilaian, yaitu: 0 ≥ Low Probability≤ 0,1

0,1 > Medium Probability≤ 0,5

0,5 > High Probability≤ 1,0

d) Perhitungan nilai risiko dengan pendekatan matematis:

Risk Value = NA x BIA x NT ………...…(2.3) Dimana:

Nilai Aset: NA

Analisa Dampak Bisnis: BIA

Nilai Ancaman: NT

Menurut (Sarno dan Iffano, 2009) setelah menentukan metode penilaian

risiko, maka organisasi harus menentukan bagaimana kriteria penerimaan risiko.

Kriteria ini sebagai acuan tindakan apa yang akan dilakukan oleh organisasi dalam

menerima risiko jika terjadi kegagalan Keamanan Informasi. Adapun kriteria

penerimaan risiko dapat dikategorikan sebagai berikut.

1. Risiko Diterima (risk acceptance)

Organisasi menerima risiko yang terjadi dengan segala dampaknya dan proses

2. Risiko Direduksi (risk reduction)

Organisasi menerima risiko yang terjadi direduksi dengan menggunakan

Kontrol Keamanan sampai pada level yang dapat diterima oleh organisasi.

3. Risiko Dihindari atau Ditolak (risk avoidance)

Organisasi menghindari risiko yang terjadi dengan cara menghilangkan

penyebab timbulnya risiko atau organisasi menghentikan aktivitasnya jika

gejala risiko muncul (seperti: mematikan komputer server, memutus koneksi

jaringan, dan lain-lain).

4. Risiko Dialihkan Pada Pihak Ketiga (risk transfer)

Organisasi menerima risiko dengan cara mengalihkan pada pihak ketiga untuk

mendapat penggantian atau kompensasi dari pihak ketiga (seperti kepada

perusahaan asuransi, vendor, dan lain-lain).

Metode untuk menentukan kriteria penerimaan risiko dapat menggunakan Tabel

matrik 3x3 dapat dilihat pada Tabel 2.2.

Tabel 2.2 Kriteria Penerimaan Risiko

Probabilitas Ancaman (PA) Biaya Pemulihan (BP)

Low Medium High High Risk Acceptance Risk Avoidance Risk Transfer Medium Risk Acceptance Risk Reduction Risk Transfer Low Risk Acceptance Risk Reduction Risk Transfer

High Medium Low Biaya Transfer Risiko (BR)

(Sumber: Sarno dan Iffano, 2009)

Kriteria penerimaan risiko pada Tabel 2.2 diatas menggunakan prinsip

logika penerimaan risiko AND serta dapat dijelaskan sebagai berikut:

1. Jika salah satu nilai variabel ber logika Low maka risiko diterima dan

2. Kriteria risiko diterima dapat dikembangkan dengan kriteria tambahan yaitu:

a. Jika biaya pemulihan lebih kecil daripada biaya transfer risiko, maka risiko diterima dengan status risk acceptance.

b. Jika biaya pemulihan lebih besar daripada biaya transfer risiko, maka risiko diterima dengan status risk transfer.

c. Jika biaya pemulihan sama dengan biaya transfer risiko, maka risiko diterima dengan status risk reduction, yaitu risiko direduksi dengan

menggunakan pengendalian Kontrol Keamanan sampai pada level

yang dapat diterima oleh organisasi, kecuali jika probabilitas ancaman

bernilai HIGH maka risiko ditolak.

2.6 Standar Sistem Manajemen Keamanan Informasi

Sejak tahun 2005, International Organization for Standardization (ISO)

atau organisasi Internasional untuk standarisasi telah mengembangkan sejumlah

standar tentang Information Security Management System (ISMS) atau Sistem

Manajemen Keamanan Informasi (SMKI) baik dalam bentuk persyaratan maupun

panduan. Standar SMKI ini dikelompokkan sebagai keluarga atau seri ISO 27000

yang terdiri dari:

a. ISO/IEC 27000:2009-ISMS Overview and Vocabulary

Dokumen definisi-definisi keamanan informasi yang digunakan sebagai

istilah dasar dalam serial ISO 27000.

b. ISO/IEC 27001:2005-ISMS Requirements

Berisi persyaratan standar yang harus dipenuhi untuk membangun SMKI.

Terkait dengan dokumen ISO 27001, namun dalam dokumen ini berisi

panduan praktis (code of practice) teknik keamanan informasi.

d. ISO/IEC 27003:2010-ISMS Implementation Guidance

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI.

e. ISO/IEC 27004:2009-ISMS Measurements

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI.

f. ISO/IEC 27005:2008-Infromation Security Risk Management

Dokumen panduan pelaksanaan manajemen resiko.

g. ISO/IEC 27006:2007-ISMS Certification Body Requirements

Dokumen panduan untuk sertifikasi SMKI perusahaan.

h. ISO/IEC 27007-Guidelines for ISMS Auditing

Dokumen panduan audit SMKI perusahaan.

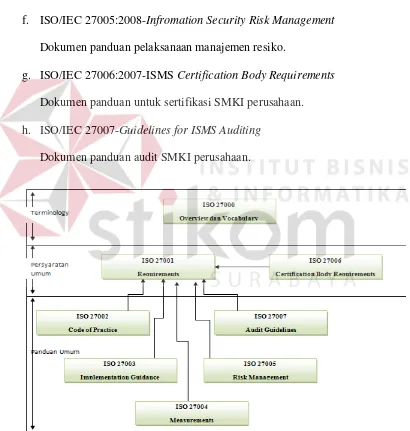

Gambar 2.3 Relasi Antar Keluarga Standar SMKI (Sumber: Sarno dan Iffano, 2009)

a. ISO/IEC 27000:2009 – ISMS Overview and Vocabulary

Standar ini dirilis tahun 2009, memuatprinsip-prinsip dasar Information

Security Management System, definisi sejumlah istilah penting dan hubungan

antar standar dalam keluarga SMKI, baik yang telah diterbitkan maupun sedang

tahap pengembangan. Hubungan antar standar keluarga ISO 27000 dapat dilihat

pada Gambar 2.3.

b. SNI ISO/IEC 27001- Persyaratan Sistem Manajemen Keamanan Informasi

SNI ISO/IEC 27001 yang diterbitkan tahun 2009 dan merupakan versi

Indonesia dari ISO/IEC 27001:2005, berisi spesifikasi atau persyaratan yang harus

dipenuhi dalam membangun Sistem Manajemen Keamanan Informasi(SMKI).

Standar ini bersifat independen terhadap produk teknologi masyarakat

penggunaan pendekatan manajeman berbasis risiko,dan dirancang untuk

menjamin agar kontrol- kontrol keamanan yang dipilih mampu melindungi aset

informasi dari berbagai risiko dan memberi keyakinan tingkat keamanan bagi

pihak yang berkepentingan.

Standar ini dikembangkan dengan pendekatan proses sebagai suatu

model bagi penetapan, penerapan, pengoprasian, pemantauan, tinjau ulang

(review), pemeliharaan dan peningkatan suatu SMKI. Model PLAN, DO, CHECK,

ACT (PDCA) diterapkan terhadap struktur keseluruhan proses SMKI. Dalam

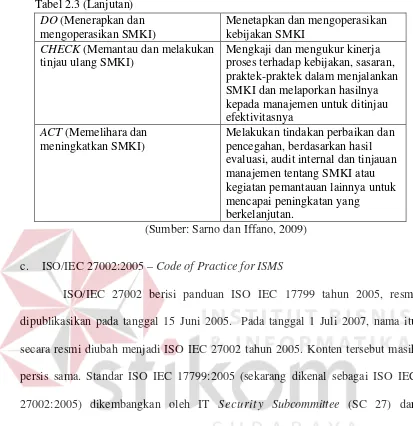

model PDCA, keseluruhan proses SMKI dapat dipetakan seperti Tabel 2.3.

Tabel 2.3 Peta PDCA dalam proses SMKI

PLAN (Menetapkan SMKI) Menetapkan kebijakan SMKI,

Tabel 2.3 (Lanjutan)

DO (Menerapkan dan mengoperasikan SMKI)

Menetapkan dan mengoperasikan kebijakan SMKI

CHECK (Memantau dan melakukan tinjau ulang SMKI)

Mengkaji dan mengukur kinerja proses terhadap kebijakan, sasaran, praktek-praktek dalam menjalankan SMKI dan melaporkan hasilnya kepada manajemen untuk ditinjau efektivitasnya

ACT (Memelihara dan meningkatkan SMKI)

Melakukan tindakan perbaikan dan pencegahan, berdasarkan hasil evaluasi, audit internal dan tinjauan manajemen tentang SMKI atau kegiatan pemantauan lainnya untuk mencapai peningkatan yang

berkelanjutan. (Sumber: Sarno dan Iffano, 2009)

c. ISO/IEC 27002:2005 – Code of Practice for ISMS

ISO/IEC 27002 berisi panduan ISO IEC 17799 tahun 2005, resmi

dipublikasikan pada tanggal 15 Juni 2005. Pada tanggal 1 Juli 2007, nama itu

secara resmi diubah menjadi ISO IEC 27002 tahun 2005. Konten tersebut masih

persis sama. Standar ISO IEC 17799:2005 (sekarang dikenal sebagai ISO IEC

27002:2005) dikembangkan oleh IT Security Subcommittee (SC 27) dan

Technical Committee on Information Technology (ISO/IEC JTC 1) (ISO

27002, 2005).

d. ISO/IEC 27003:2010 – ISMS Implementation Guidance

Tujuan dari ISO/IEC 27003 adalah untuk memberikan panduan bagi

perancangan dan penerapan SMKI agar memenuhi persyaratan ISO 27001.

Standar ini menelaskan proses pembangunan SMKI meliputi pengarsipan,

perancangan dan penyusunan atau pengembangan SMKI yang diGambarkan

e. ISO/IEC 27004:2009 – Information Security ManagementMeasurement

Standar ini menyediakan penyusunan dan penggunaan teknik pengukuran

untuk mengkaji efektivitas penerapan SMKI dan kontrol sebagaimana disyaratkan

ISO/IEC 27001. Standar ini juga membentu organisasi dalam mengukur

ketercapaian sasaran keamanan yang ditetapkan.

f. ISO/IEC 27005:2008 – Information Security Risk Management

Standar ini menyediakan panduan bagi kegiatan manajemen risiko

keamanan informasi dalam suatu organisasi, khususnya dalam rangka mendukung

persyaratan- persyaratan SMKI sebagaimana didefinisikan oleh ISO/IEC 27001.

Standar ini diterbitkan pada bulan Juni 2008.

g. ISO/IEC 27006:2007 – Prasyarat Badan Audit dan Sertifikasi

Standar ini menetapkan persyaratan dan memberikan panduan bagi

organisasi yang memiliki kewenangan untuk melakukan audit dan sertifikasi

SMKI.Standar ini utamanya dimaksudkan untuk mendukung porses akreditasi

Badan Sertifikasi ISO/IEC 27001 oleh Komite Akreditasi dari negara

masing-masing.

h. ISO/IEC 27007 – Guidelines for ISMS Auditing

Standar ini memaparkan panduan bagaimana melakukan audit SMKI

perusahaan.

2.7 ISO/IEC 27002:2005 – Code of Practice for ISMS

Seperti yang telah dikemukakan pada bagian terdahulu, ISO/IEC

27002:2005 terkait dengan dokumen ISO 27001, namun dalam dokumen ini berisi

panduan praktis (code of practice) teknik keamanan informasi. Kontrol keamanan

control clauses), 41 objektif kontrol (control objectives) dan 133 kontrol

keamanan/ kontrol (controls) yang dapat dilihat dalam Tabel 2.3.

Tabel 2.3 Ringkasan Jumlah Klausul Kontrol Keamanan, Objektif Kontrol dan Kontrol

Klausul Jumlah

Objektif Kontrol Kontrol

4 2 -

5 1 2

6 2 11

7 2 5

8 3 9

9 2 13

10 10 32

11 7 25

12 6 16

13 2 5

14 1 5

15 3 10

Jumlah: 12 Jumlah: 41 Jumlah:133

(Sumber: Sarno, 2009)

ISO 27002:2005 berisi panduan yang menjelaskan contoh penerapan

keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar

mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan

seluruhnya menyangkut 12 area pengamanan sebagaimana ditetapkan didalam

ISO/IEC 27002.

Dalam penelitian ini, audit keamanan sistem informasi akan difokuskan

pada standar 3 klausul, yaitu klausul 8 tentang keamanan sumber daya manusia,

klausul 9 tentang keamanan fisik dan lingkungan, klausul 11 tentang kontrol akses

yang sudah disesuaikan dengan kesepakatan auditor dan Kepala Seksi PMBdalam

engagement letter surat perjanjian audit, untuk detail struktur dokumen kontrol

Tabel 2.4 Detail Struktur Kontrol Acuan Audit Keamanan Informasi ISO/IEC 27002:2005

Klausul: 8 Keamanan Sumber Daya Manusia Kategori Keamanan Utama: 8.1 Sebelum menjadi pegawai Objektif Kontrol:

Untuk memastikan bahwa pegawai, kontraktor atau pihak ketiga memahami akan tanggung jawabnya dan bisa menjalankan aturan yang mereka dapatkan untuk meminimalkan resiko pencurian atau kesalahan dalam penggunaan fasilitas informasi.

8.1.1 Aturan dan tanggung jawab keamanan

Kontrol:

Aturan-aturan dan tanggung jawab dari pegawai, kontraktor dan pengguna pihak ketiga harus didefinisikan, didokumentasi sesuai dengan kebijakan Keamanan Informasi organisasi.

Kategori Keamanan Utama: 8.2 Selama menjadi pegawai Objektif Kontrol:

Untuk memastikan bahwa pegawai, kontraktor atau pihak ketiga memahami Keamanan Informasi yang telah ditetapkan oleh organisasi demi mengurangi terjadinya kesalahan kerja (human error) dan resiko yang dihadapi oleh organisasi.

8.2.1 Tanggung jawab manajemen

Kontrol:

Tabel 2.4 (Lanjutan).

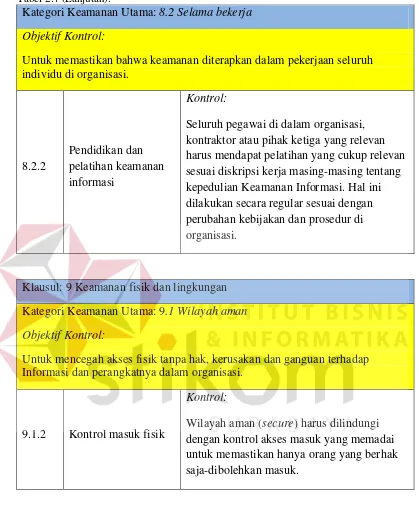

Kategori Keamanan Utama: 8.2 Selama bekerja Objektif Kontrol:

Untuk memastikan bahwa keamanan diterapkan dalam pekerjaan seluruh individu di organisasi.

8.2.2

Pendidikan dan pelatihan keamanan informasi

Kontrol:

Seluruh pegawai di dalam organisasi, kontraktor atau pihak ketiga yang relevan harus mendapat pelatihan yang cukup relevan sesuai diskripsi kerja masing-masing tentang kepedulian Keamanan Informasi. Hal ini dilakukan secara regular sesuai dengan perubahan kebijakan dan prosedur di organisasi.

Klausul: 9 Keamanan fisik dan lingkungan Kategori Keamanan Utama: 9.1 Wilayah aman Objektif Kontrol:

Untuk mencegah akses fisik tanpa hak, kerusakan dan ganguan terhadap Informasi dan perangkatnya dalam organisasi.

9.1.2 Kontrol masuk fisik

Kontrol:

Wilayah aman (secure) harus dilindungi dengan kontrol akses masuk yang memadai untuk memastikan hanya orang yang berhak saja-dibolehkan masuk.

Klausul: 9 Keamanan fisik dan lingkungan

Kategori Keamanan Utama: 9.1 Wilayah aman Objektif Kontrol:

Untuk mencegah akses fisik tanpa hak, kerusakan dan ganguan terhadap Informasi dan perangkatnya dalam organisasi.

9.1.3 Keamanan kantor, ruang dan fasilitasnya

Kontrol:

Tabel 2.4 (Lanjutan)

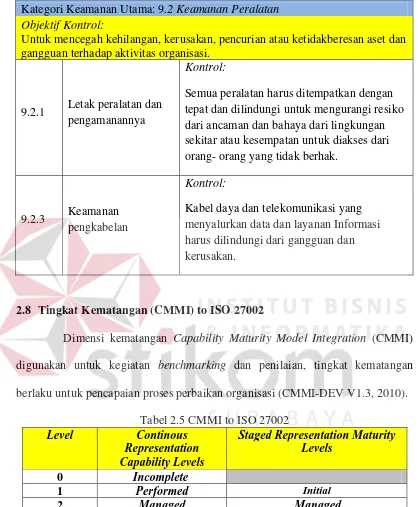

Kategori Keamanan Utama: 9.2 Keamanan Peralatan Objektif Kontrol:

Untuk mencegah kehilangan, kerusakan, pencurian atau ketidakberesan aset dan gangguan terhadap aktivitas organisasi.

9.2.1 Letak peralatan dan pengamanannya

Kontrol:

Semua peralatan harus ditempatkan dengan tepat dan dilindungi untuk mengurangi resiko dari ancaman dan bahaya dari lingkungan sekitar atau kesempatan untuk diakses dari orang- orang yang tidak berhak.

9.2.3 Keamanan

pengkabelan

Kontrol:

Kabel daya dan telekomunikasi yang menyalurkan data dan layanan Informasi harus dilindungi dari gangguan dan kerusakan.

2.8 Tingkat Kematangan(CMMI) to ISO 27002

Dimensi kematangan Capability Maturity Model Integration (CMMI) digunakan untuk kegiatan benchmarking dan penilaian, tingkat kematangan

berlaku untuk pencapaian proses perbaikan organisasi (CMMI-DEV V1.3, 2010).

Tabel 2.5 CMMI to ISO 27002

Level Continous Representation Capability Levels

Staged Representation Maturity Levels

0 Incomplete

1 Performed Initial

2 Managed Managed

3 Defined Defined

4 Quantitatively Managed

5 Optimizing

(Sumber: CMMI-DEV V1.3, 2010)

Tingkat kematangan organisasi pada Tabel 2.5 menyediakan cara untuk

mengkarakterisasi kinerjanya. Pengalaman menunjukkan bahwa organisasi

mereka pada sejumlah proses yang dikelola. Sebuah tingkat kematangan adalah

dataran tinggi evolusi yang ditetapkan untuk perbaikan proses organisasi. Setiap

tingkat kematangan organisasi sangat penting untuk mempersiapkan perpindahan

ke tingkat kematangan berikutnya (CMMI-DEV V1.3, 2010).

1. Tingkat Kematangan Level 1: Initial

Pada tingkat kematangan level 1, proses organisasi masih kacau. Organisasi

tidak menyediakan lingkungan yang stabil untuk mendukung proses.

Organisasi dapat sukses tergantung dari kompetensi dan orang-orang di dalam

organisasi, bukan dari penggunaan proses. Pada level ini, organisasi ditandai

dengan kecenderungan untuk overcommit, meninggalkan proses mereka dalam

waktu krisis, dan tidak dapat mengulangi keberhasilan mereka.

2. Tingkat Kematangan Level 2: Managed

Pada tingkat kematangan level 2, telah dipastikan bahwa proses proyek sudah

direncanakan dan dilaksanakan dengan dokumentasi yang terbatas.

Memperkerjakan sumber daya yang terampil untuk menghasilkan output yang

dapat dikendalikan, melibatkan stakeholder terkait monitoring, pengendalian,

peninjauan, dan proses evaluasi untuk kepatuhan terhadap deskripsi proses.

Komitmen telah ditetapkan antar pemangku kepentingan dan direvisi sesuai

dengan kebutuhan. Produk dan layanan pekerjaan ditentukan sesuai deskripsi

proses, standar, dan prosedur mereka.

3. Tingkat Kematangan Level 3: Defined

Pada tingkat kematangan level 3, proses sudah dipahami dengan baik,

organisasi merupakan dasar level 3 agar dapat ditingkatkan dari waktu ke

waktu. Pada tingkatan level 2 deskripsi proses dan prosedur bisa sangat

berbeda dengan level 3 yang lebih dijelaskan secara detil. Sebuah proses pada

level 3 didefinisikan dengan jelas meliputi tujuan, masukan, kriteria, kegiatan,

peran, langkah-langkah, verifikasi, dan hasil. Pada tingkat kematangan level 3,

proses dikelola lebih proaktif menggunakan pemahaman tentang hubungan

timbal balik dari kegiatan, langkah-langkah, produk kerja, dan layanannya.

4. Tingkat Kematangan Level 4: Quantitatively Managed

Pada tingkat kematangan level 4, organisasi dan proyek menerapkan tujuan

kuantitatif untuk kualitas dan kinerja proses digunakan sebagai kriteria

pengelolaan proyek. Tujuan kuantitatif didasarkan pada kebutuhan pelanggan,

pengguna akhir, organisasi, dan pelaksana proses. Kualitas dan kinerja proses

dipahami serta dikelola selama proyek berlangsung. Untuk subproses yang

dipilih, langkah-langkah khusus dari kinerja proses dikumpulkan dan

dianalisis secara statistik. Ketika memilih subproses untuk analisis, sangat

penting untuk memahami hubungan antara subproses yang berbeda dan

dampaknya terhadap pencapaian tujuan untuk kualitas dan kinerja proses.

Pendekatan statistik membantu untuk memastikan bahwa pemantauan

subproses menggunakan teknik kuantitatif statistik diterapkan agar memiliki

nilai yang paling baik untuk bisnis. Perbedaan penting antara tingkat

kematangan 3 dan 4 adalah prediktabilitas kinerja proses. Pada tingkat

kematangan 4, kinerja proyek dan subproses yang dipilih dikendalikan

menggunakan teknik kuantitatif statistik dan prediksi didasarkan pada

5. Tingkat Kematangan Level 5: Optimizing

Pada tingkat kematangan level 5, sebuah organisasi terus-menerus

meningkatkan proses yang didasarkan pada pemahaman kuantitatif tujuan

bisnis dan kebutuhan kinerja. Organisasi menggunakan pendekatan kuantitatif

untuk memahami variasi yang melekat dalam proses dan penyebab hasil

proses. Tingkat kematangan level 5 berfokus pada kinerja proses terus

ditingkatkan secara bertahap disertai dengan perbaikan teknologi. Kualitas

dan kinerja organisasi terus direvisi mencerminkan perubahan tujuan bisnis

dan kinerja organisasi. Efek dari perbaikan proses diukur menggunakan

teknik kuantitatif statistik dan dibandingkan dengan tujuan, kinerja, kualitas.

Perbedaan penting antara tingkat kematangan 4 dan 5 adalah fokus pada

pengelolaan dan meningkatkan kinerja organisasi. Pada tingkat kematangan

4, organisasi dan proyek fokus pada pemahaman dan mengendalikan kinerja

di tingkat subproses dan menggunakan hasil untuk mengelola proyek. Pada

tingkat kematangan 5, organisasi yang bersangkutan dengan kinerja

organisasi secara keseluruhan menggunakan data yang dikumpulkan dari

beberapa proyek. Analisis data mengidentifikasi kekurangan atau

kesenjangan dalam kinerja. Kesenjangan ini digunakan untuk mendorong

BAB III

METODE PENELITIAN

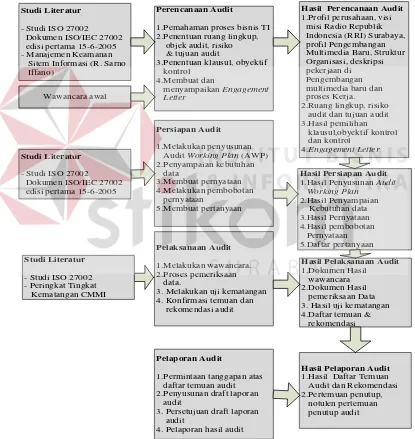

Pada Bab III akan dilakukan pembahasan dimulai dari tahapperencanaan

audit, persiapan audit,pelaksanaan, dan dilanjutkan dengan tahap pelaporan

auditseperti terdapat pada Gambar 3.1.

Studi Literatur - Studi ISO 27002

Dokumen ISO/IEC 27002 edisi pertama 15-6-2005 - Manajemen Keamanan Sitem Informasi (R. Sarno Iffano)

Pelaporan Audit

1.Permintaan tanggapan atas daftar temuan audit 2.Penyusunan draft laporan audit

3. Persetujuan draft laporan audit

4. Pelaporan hasil audit Perencanaan Audit

1.Pemahaman proses bisnis TI 2.Penentuan ruang lingkup, objek audit, risiko & tujuan audit

3.Penentuan klausul, obyektif kontrol

4.Membuat dan

menyampaikan Engagement Letter 4.Melakukan pembobotan pernyataan

3. Melakukan uji kematangan 4. Konfirmasi temuan dan rekomendasi audit

Hasil Perencanaan Audit 1.Profil perusahaan, visi misi Radio Republik Indonesia (RRI) Surabaya, profil Pengembangan Multimedia Baru, Struktur Organisasi, deskripsi pekerjaan di Pengembangan multimedia baru dan proses Kerja.

2.Ruang lingkup, risiko audit dan tujuan audit 3.Hasil pemilihan klausul,obyektif kontrol dan kontrol

4.Engagement Letter

Hasil Persiapan Audit 1.Hasil Penyusunan Audit Working Plan 2.Dokumen Hasil pemeriksaan Data 3. Hasil uji kematangan 4.Daftar temuan & rekomendasi

Hasil Pelaporan Audit 1.Hasil Daftar Temuan Audit dan Rekomendasi 2.Pertemuan penutup, edisi pertama 15-6-2005

Studi Literatur - Studi ISO 27002 - Peringkat Tingkat Kematangan CMMI

Gambar 3.1Tahapandalam Audit Keamanan InformasiPada Pagian

Pengembangan Multimedia Baru

(Sumber: Davis, 2011)

3.1 Tahap Perencanaan Audit Keamanan Informasi

Pada tahap ini langkah-langkah yang dilakukan yakni 1. Pemahaman

proses bisnis TI, 2.Menentukan ruang lingkup,risiko dan tujuan audit,3.Penentuan

klausul, obyektif kontrol, 4. Membuat dan menyampaikan engagement letter. Dari

tahapan tersebut akan menghasilkan Profil perusahaan, visi dan misi Radio

Republik Indonesia (RRI) Surabaya,profil Pengembangan Multimedia

Baru,Struktur Organisasi, deskripsi pekerjaan di Pengembangan multimedia baru

dan proses Kerja, ruang lingkup obyek audit dan tujuan audit, hasil pemilihan

klausul, obyektif kontrol dan kontrol, dan Engagement Letter.

3.1.1 Pemahaman ProsesBisnis TI

Pada tahapan perencanaan audit, proses pertama yang dilakukan adalah

pemahaman proses bisnis dan TI perusahaan yang diaudit (auditee) dengan

mempelajari dokumen-dokumen yang terkait dengan perusahaan. Dokumen

tersebut berupa profil perusahaan, tugas pokok dan fungsi (tupoksi), kebijakan,

standar, prosedur, portopolio, arsitektur, infrastruktur, dan aplikasi sistem

informasi. Langkah selanjutnya adalah mencari informasi apakah sebelumnya

perusahaan telah melaksanakan proses audit. Apabila pernah dilakukan audit,

maka auditor perlu mengetahui dan memeriksa laporan audit sebelumnya.

Untuk menggali pengetahuan tentang proses TI dibagian PMB maka

auditor menyususn langkah-langkah yang dilakukan untuk mengetahui dan

memeriksa dokumen-dokumen yang terkait dengan proses audit, wawancara

Kepala Seksi dan pelaksana, serta melakukan observasi kegiatan operasional dan

Dalam hal ini diharapkan definisi dari pemahaman proses informasi di

bagian PMB menghasilkan dokumen berupa profil RRI Surabaya, visi, misi dan

tujuan Radio Republik Indonesia Surabaya, profil pengembangan multimedia baru

(PMB) pada RRI Surabaya, struktur organisasi fungsional di pengembangan

multimedia baru, deskripsi pekerjaan di PMB serta hasil observasi kegiatan

operasional dan siaran yang digunakan dapat menjadi pengetahuan dalam proses

kerja instansi. Salah satu contoh proses identifikasi proses bisnis dengan

wawancara kepada Kepala Seksi PMB dapat dilihat pada Tabel 3.1.

Tabel 3.1 Contoh Wawancara dengan Kepala Seksi PMB

Wawancara Permasalahan Pada Pengembangan Multimedia Baru

Auditor : Dewangga Putra Sejati

Auditee : Bpk Tauchid Harsono

Tanggal : 1 Oktober2015

Tanda Tangan :

1. T: Apakah pada perusahaan ini khususnya di bagian Pengembangan Multimedia Baru RRI Surabaya memiliki suatu regulasi khusus untuk audit atau keterikatan, misalnya seperti penyiaranumum adalah KPI, apabila saham berdasarkan BEI/Bapepam? Apabila tidak ada regulasi khusus, dapatkah saya nantinya mengaudit pada bagian tertentu berdasarkan SOP atau kebijakan atau peraturan yg berlaku pada instansi ini?

J: Mengenai SOP (Standard Operating Procedure), hampir seluruh alur proses bisnis diberi arahan oleh RRI pusat untuk masing-masing bagian dinamakan tupoksi (tugas pokok siaran). Namun terdapat satu bagian yang dapat anda audit karena masih bisa dilihat secara langsung proses kerjanya yaitu di bagian Pengembangan Multimedia Baru (PMB). Pada bagian tersebut terdapat penyimpanan berita, lagu, siaran.

2. T : Pada setiap perusahaan pasti terdapat beberapa aset berharga, contoh : aset informasi, aset piranti lunak, aset fisik, aset layanan. Pada bagian PMB , terdapat aset apa saja?

J : Ya aset-aset tersebut semuanya ada di sini. Di antaranya yaitu : Aset informasi :berupa dokumentasi dilapangan, iklan, lagu, Aset fisik :berupa fasilitas dari instansi yaitu PC, alat transmisi, pemancar, dan

peralatanpenyiaran lainnya, Aset piranti lunak:berupa aplikasi pengolahan lagu, berita serta iklanAset layanan :berupa studio, peralatan siaran, kendaraan siaran bergerak, AC, dll

3.1.2 Penentuan Ruang Lingkup,Risiko dan Tujuan Audit

Proses kedua pada tahapan perencanaan ini adalah mengidentifikasi

ruang lingkup dan tujuan yang akan dibahas dalam audit kali ini. Penentuan ruang

lingkup dilakukan dengan cara melakukan observasi, wawancara, dan kuesioner

pada bagianPMB. Pada proses ini, langkah yang selanjutnya dilakukan adalah

mengidentifikasi tujuan yang berhubungan dengan kebutuhan audit keamanan

informasi. Output yang dihasilkan adalah tujuan audit keamanan informasi PMB

RRI Surabaya, ruang lingkup, penilaian risiko.

3.1.3 Menentukan Klausul, Obyektif Kontrol dan Kontrol

Pada proses ini langkah yang dilakukan adalah menentukan objek mana

saja yang akan diperiksa sesuai dengan permasalahan yang ada dan kebutuhan

perusahaan. Menentukan klausul, obyektif kontrol dan kontrol yang sesuai

dengan kendala dan kebutuhan bagian PMB. Klausul, obyektif kontrol dan kontrol

yang ditentukan harus berdasarkan kesepakatan antara auditor dengan auditee.

Keluaran yang diharapkan dari proses ini dapat menjadi acuan dalam menentukan

klausul yang digunakan dalam audit keamanan sistem informasi.

3.1.4 Membuat dan Menyampaikan Engagement Letter

Pada tahap ini adalah membuat dan menyampaikan Engagement Letter

atau surat perjanjian audit. Surat perjanjian audit adalah surat persetujuan antara

kedua belah pihak yang bersangkutan yaitu auditor dengan Kepala seksi

PMBtentang syarat-syarat pekerjaan audit yang akan dilakukan oleh auditor.

dan auditor, lingkup audit dan ketentuan audit. Output yang dihasilkan adalah

berupa dokumen Engagement Letteryang disepakati oleh kedua belah pihak.

3.2 Tahap Persiapan Audit Keamanan Informasi

Pada tahap ini langkah-langkah yang dilakukan yaitu: 1. Melakukan

penyusunan audit working plan(AWP), 2. Penyampaian kebutuhan data, 3.

Membuat pernyataan, 4. Melakukan pembobotan pernyataan, dan 5. Membuat

pertanyaan.Dari tahapan tersebut menghasilkan hasil penyusunan Audit Working

Plan, hasil penyampaian kebutuhan data, hasil pernyataan, hasil pembobotan

pernyataan, dan daftar pertanyaan.

3.2.1 Penyusunan Audit Working Plan

Audit working plan merupakan dokumen yang dibuat oleh auditor dan

digunakan untuk merencanakan dan memantau pelaksanaan audit keamanan

sistem informasi secara terperinci. Output yang dihasilkan adalah daftar susunan

AWP dan dapat dilihat pada Tabel 3.2

Tabel 3.2Working Plan Secara Keseluruhan

No. Nama Pekerjaan Durasi Mulai Selesai

1. Total Hari Audit 317hari Kamis10/01/15 Senin,09/23/16

2. Perencanaan Audit 152hari Kamis10/01/15 Senin, 03/14/16

3. Persiapan Audit 17hari Selasa 03/15/16 Kamis,03/31/16

4. Pelaksanaan Audit 21hari Jumat04/01/16 Kamis,04/21/16

5. Pelaporan Audit 106hari Jumat04/22/16 Jumat,09/23/16

3.2.2 Penyampaian Kebutuhan Data

Penyampaian kebutuhan data yang diperlukan auditor dapat disampaikan

terlebih dahulu kepada auditee agar dapat dipersiapkan terlebih dahulu. Fieldwork

yang diperlukan auditor sehingga Fieldwork dapat dilaksanakan oleh auditor

secara efektif. Output yang dihasilkan adalah daftar penyampaian kebutuhan data

perusahaan pada tampilan Tabel 3.3.

Tabel3.3 Contoh Lampiran Kebutuhan Data Audit Lampiran Permintaan Kebutuhan Data/Dokumen

No. Data yang diperlukan

Ketersediaan

Data Ketera

ngan

Tanda Tangan Ada Tidak

ada

Audi tee

Aud itor 1 Profil perusahaan

2 Struktur organisasi RRI Surabaya 3 Job description pegawai di

Pengembangan Multimedia Baru 4 Alur proses bisnis Instansi 5 Dokumen kebijakan keamanan

informasi

6 Dokumen prosedur Pengembangan Multimedia Baru

3.2.3 Membuat Pernyataan

Proses selanjutnya pada tahapan persiapan audit ini dilakukan dengan

membuat pernyataan berdasarkan kontrol keamanan yang terdapat pada setiap

klausul yang telah ditetapkan berdasarkan standar ISO 27002:2005. Pada setiap

kontrol keamanan dapat ditentukan pernyataan yangmendiskripsikan

implementasi dan pemeliharaan kontrol keamanan tersebut. Output yang

dihasilkan adalah salah satu contoh pernyataan padaklausul 11 (sebelas) Kontrol

aksesdengan obyek kontrol 11.3tanggung jawab pengguna (user)dapat dilihat

Tabel3.4Contoh PernyataanPada Klausul 11 Kontrol Akses

PERNYATAAN AUDIT KEAMANAN INFORMASI KLAUSUL 11 (KONTROL AKSES)

Klausul 11.3Tanggung Jawab Pengguna (user)

ISO 27002:200511.3.1Penggunaan Password

Kontrol :Pengguna seharusnya mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password.

No. PERNYATAAN

1. Adanya kesadaran dari diri sendiri untuk menjaga kerahasiaan password 2. Terdapat penggantian kata password setiap kali ada kemungkinan sistem

atau password dalam keadaan bahaya

3. Terdapat larangan dalam pembuatan catatan password

4. Terdapat larangan untuk tidak membagi satu password kepada pengguna lain

5. Terdapat pergantian password sementara pada saat pertama kali log-on 6. Terdapat pemilihan password secara berkualitas yang mudah diingat 7. Terdapat perubahan kata sandi/password berkala atau berdasarkan jumlah

akses dan larangan menggunakan password yang lama

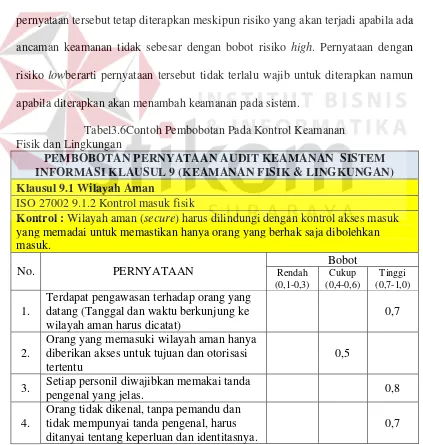

3.2.4 Pembobotan Pernyataan

Setelah membuat pernyataan, maka langkah selanjutnya adalah

melakukan pengukuran pembobotan pada setiap pernyataan.Pada setiap

pernyataan yang telah dibuat harus ditentukan nilai bobotnya masing-masing,

karena setiap pernyataan tersebut bisa jadi tidak bernilai sama dalam

penerapannya untuk kontrol keamanan yang telah ditentukan.Metode ini

menggunakan bobot pada penilaian resiko metode kualitatif, resiko memiliki

hubungan dengan keamanan informasi dan resiko merupakan dampak yang

ditimbulkan atas terjadinya sesuatu yang mengancam keamanan informasi (Sarno

dan Iffano, 2009). Output yang dihasilkan adalahcontoh tingkat pembobotanpada

Tabel 3.5 dan salah satu contoh pembobotan yang ada dalam klausul 9 (sembilan)

Tabel 3.5 Pembobotan Penilaian Risiko

Resiko Bobot

Rendah(Low) 0,1-0,3

Cukup(Medium) 0,4-0,6

Tinggi(High) 0,7-1,0

(Sumber: Sarno, 2009)

Pembobotan ditentukan dari panduan implementasi dan tingkat

kepentingannya bagi organisasi. Pernyataan yang mendapatkan pembobotan

dengan resiko high berarti pernyataan tersebut sangat penting untuk diterapkan

pada perusahaan. Untuk pernyataan dengan bobot risiko medium berarti

pernyataan tersebut tetap diterapkan meskipun risiko yang akan terjadi apabila ada

ancaman keamanan tidak sebesar dengan bobot risiko high. Pernyataan dengan

risiko lowberarti pernyataan tersebut tidak terlalu wajib untuk diterapkan namun

apabila diterapkan akan menambah keamanan pada sistem.

Tabel3.6Contoh Pembobotan Pada Kontrol Keamanan Fisik dan Lingkungan

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN) Klausul 9.1 Wilayah Aman

ISO 27002 9.1.2 Kontrol masuk fisik

Kontrol : Wilayah aman (secure) harus dilindungi dengan kontrol akses masuk yang memadai untuk memastikan hanya orang yang berhak saja dibolehkan masuk.

No. PERNYATAAN

Bobot

Terdapat pengawasan terhadap orang yang datang (Tanggal dan waktu berkunjung ke wilayah aman harus dicatat)

0,7

2.

Orang yang memasuki wilayah aman hanya diberikan akses untuk tujuan dan otorisasi tertentu

0,5

3. Setiap personil diwajibkan memakai tanda

pengenal yang jelas. 0,8

4.

Orang tidak dikenal, tanpa pemandu dan tidak mempunyai tanda pengenal, harus ditanyai tentang keperluan dan identitasnya.

Tabel3.6 (Lanjutan)

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN) Klausul 9.1 Wilayah Aman

ISO 27002 9.1.2 Kontrol masuk fisik

Kontrol : Wilayah aman (secure) harus dilindungi dengan kontrol akses masuk yang memadai untuk memastikan hanya orang yang berhak saja dibolehkan masuk.

No. PERNYATAAN

Bobot

5. Hak akses ke wilayah aman harus dikaji

ulang 0,4

6.

Desain wilayah aman telah

memperhitungkan terjadinya kerusakan akibat dari bencana alam, lingkungan atau ulah manusia

0,2

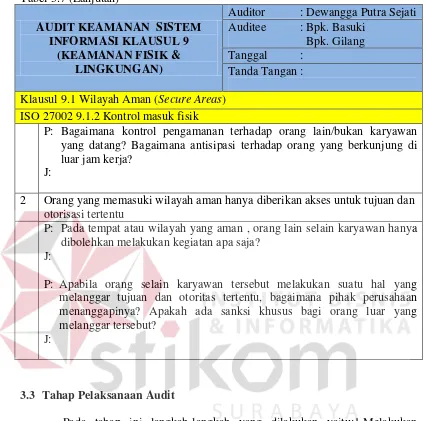

3.2.5 Membuat Pertanyaan

Pada proses ini langkah yang dilakukan adalah membuat pertanyaan dari

pernyataan yang telah ditentukan sebelumnya. Pada satu pernyataan bisa memiliki

lebih dari satu pertanyaan, hal tersebut dikarenakan setiap pertanyaan harus

mewakili pernyataan pada saat dilakukan wawancara, observasi dan identifikasi

dokumen.Output yang dihasilkan dalam membuat pertanyaan adalah daftar

pertanyaan dari pernyataan yang ada pada Tabel3.7.

Tabel3.7Contoh PertanyaanPada Kontrol Keamanan Fisik dan Lingkungan

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor : Dewangga Putra Sejati Auditee : Bpk. Basuki

Bpk. Gilang

Tanggal :

Tanda Tangan :

Klausul 9.1 Wilayah Aman (Secure Areas) ISO 27002 9.1.2 Kontrol masuk fisik

Tabel 3.7 (Lanjutan)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor : Dewangga Putra Sejati Auditee : Bpk. Basuki

Bpk. Gilang

Tanggal :

Tanda Tangan :

Klausul 9.1 Wilayah Aman (Secure Areas) ISO 27002 9.1.2 Kontrol masuk fisik

P: Bagaimana kontrol pengamanan terhadap orang lain/bukan karyawan yang datang? Bagaimana antisipasi terhadap orang yang berkunjung di luar jam kerja?

J:

2 Orang yang memasuki wilayah aman hanya diberikan akses untuk tujuan dan otorisasi tertentu

P: Pada tempat atau wilayah yang aman , orang lain selain karyawan hanya dibolehkan melakukan kegiatan apa saja?

J:

P: Apabila orang selain karyawan tersebut melakukan suatu hal yang melanggar tujuan dan otoritas tertentu, bagaimana pihak perusahaan menanggapinya? Apakah ada sanksi khusus bagi orang luar yang melanggar tersebut?

J:

3.3 Tahap Pelaksanaan Audit

Pada tahap ini langkah-langkah yang dilakukan yaitu:1.Melakukan

wawancara pada pihak terkait, 2.Melakukanpemeriksaan data danpenyusunan

daftar temuan audit dan rekomendasi,3. Melakukan uji kematangan, 4.Konfirmasi

temuan dan rekomendasi audit. Pada tahap ini akan menghasilkan dokumen hasil

wawancara,dokumen hasil pemeriksaan data, hasil uji kematangan, daftar temuan

3.3.1 Melakukan Wawancara

Wawancara dilaksananakan setelah membuat pertanyaan yang sudah

dibuat sebelumnya. Wawancara dilakukan terhadap pihak yang berkepentingan

sesuai dengan pertanyaan yang ada.Output yang dihasilkan adalah dokumen hasil

wawancara yang berisi catatan informasi yang diperoleh dan analisis yang

dilakukan selama proses audit. Berikut adalah salah satu hasil wawancara pada

klausul 9 (Sembilan) Keamanan Fisik dan Lingkungan dengan obyek kontrol

9.1.1 Pembatas keamanan fisik (Physical security perimeter)Tabel 3.8.

Tabel 3.8Hasil Wawancara Klausul 9 (Sembilan) Keamanan Fisik dan Lingkungan

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor : Dewangga Putra Sejati Auditee : TAUCHID HARSONO, SPt

NIP. 196510181985031003 Tanggal : 04 April 2016 Tanda tangan :

Klausul 9.1 Wilayah Aman (Secure Areas) ISO 27002 9.1.2 Kontrol masuk fisik

1 Terdapat pengawasan terhadap orang yang datang (Tanggal dan waktu berkunjung ke wilayah aman harus dicatat)

P: Bagaimana kontrol pengamanan terhadap orang lain/bukan karyawan yang datang? Bagaimana antisipasi terhadap orang yang berkunjung di luar jam kerja?

Tabel 3.8 (Lanjutan)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor : Dewangga Putra Sejati Auditee : TAUCHID HARSONO, SPt

NIP. 196510181985031003 Tanggal : 04 April 2016 Tanda tangan :

Klausul 9.1 Wilayah Aman (Secure Areas) ISO 27002 9.1.2 Kontrol masuk fisik

2 Orang yang memasuki wilayah aman hanya diberikan akses untuk tujuan dan otorisasi tertentu

P: Pada tempat atau wilayah yang aman , orang lain selain karyawan hanya dibolehkan melakukan kegiatan apa saja?

J: Hanya sebatas meminta pengajaran (kepentingan magang untuk SMK/Perguruan tinggi). Bila sangat mendesak maka didampingi serta diawasi kepentinganya.

P: Apabila orang selain karyawan tersebut melakukan suatu hal yang melanggar tujuan dan otoritas tertentu, bagaimana pihak perusahaan menanggapinya? Apakah ada sanksi khusus bagi orang luar yang melanggar tersebut?

J: Mendapat teguran keras atau dilaporkan pihak berwajib.

3.3.2 Proses Pemeriksaan Data

Pada Pemeriksaan data dilakukan dengan cara melakukan observasi dan

melakukan wawancara kepada auditee sesuai dengan ruang lingkup serta klausul

yang telah disepakati oleh Kepala Seksi PMB. Wawancara dan observasi

dilakukan untuk mendapatkan bukti atau temuan mengenai fakta terkait dengan

masalah yang ada.Bukti-bukti tersebut berupa foto dan data. Berikut adalah