42 Pengontor IImu Kriptogrofi

/ /

BAB III

ALGORITMA KRIPTOGRAFI

3.1 PENDAHUlUAN

Ditinjau dari asal-usulnya. kara algoritma mempunyai sejarah yang menarik. Kata ini muncul di dalam kamus Webster sampai akhir tahun 1957. Kata algorism mempunyai ani proses perhicungan dalam bahasa Arab. Algoritma berasal dari nama penulis buku Arab yang terkenal, yaitu Abu Ja'far Muhammad Ibnu Musa al-Khuwarizmi (al-Khuwarizmi dibaca oleh orang barat sebagai algorism). KatJ algorism lambat laun berubah menjadi algorithm.

Definisi terminologi algoritma adalah urutan langkah-langkah logis untuk menyelesaikan masalah yang disusun secara sistematis. Algoritma kriptografi merupakan langkah-Iangkah logis bagaimana menyembunyikan pesan dari orang-orang yang tidak berhak atas pesan terse but.

Algoritma kriptografi terdiri dari tiga fungsi dasar, yaitu:

1. Enkripsi merupakan hal yang sangat penting dalam kriptografi. merupa

, I

kan pengamanan data yang dikirimkan agar terjaga kerahasiaannya.Pesan ash disebut plaintext, yang diubah menjadi kode-kode yang tidak

ill

,II dimengerti. Enkripsi bisa diartikan dengan cipher atau kode. Sama halnya

I

'I ... 1dengan kita tidak mengerti akan sebuah kata maka kita akan melihatnya di dalam kamus atau daftar istilah. Beda halnya dengan enkripsi. umuk mengubah teks-asii ke bentuk teks-kode kita menggunakan algoritma yang dapat mengkodekan data yang kita ingini.

2. Dekripsi: merupakan kebalikan dari enkripsi. Pesan yang tclah dienkripsi dikembalikan ke bentuk asalnya (teks-asli), disebut dengan dekripsi pesan. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan algoritma yang digunakan untuk enkripsi.

3. KUl1ci yang dimaksud di sini adalah kunci yang dipakai untuk melakukan enkripsi dan dekripsi. Kunci rerbagi menjadi dua bagian, kunci rahasia (private key) dan kunci umum (public key).

45

44

Pengantar Ilmu KriptografiKeamanan dari algoritma kriptografi tergantung pad a bagairnana algoritma itu bekerja. Oleh sebab itu algoritma semacam ini disebut dengan algoritma terbatas. Algoritma terbatas merupakan algoritma yang dipakai sekelompok orang untuk merahasiakan pesan yang mereka kirim. Jika salah satu dari anggota kelompok itu keluar dari kelompoknya maka algoritma yang dipakai diganti dengan yang baru. Jika tidak maka hal itu bisa menjadi masalah dl kemudian hari.

Keamanan dari kriptografi modern didapat dengan merahasiakan kunci yang dimiliki dari orang lain. tanpa harus merahasiakan algoritma itu sendiri. Kunci memiliki fungsi yang sarna dengan password. Jika keseluruhan dari keamanan algoritma tergantung pada kunci yang dipakai maka algoritma ini bisa dipubliskasikan dan dianalisis oleh orang lain. Jika algoritma yang telah dipublikasikan bisa dipecahkan dalam waktu singkat oleh orang lain maka berarti algoritma tersebut tidaklah aman untuk digunakan. Pada pembahasan berikutnya akan dijelaskan berbagai macam algoritma kriptografi yang pernah ada.

3.2 MACAM-MACAM ALGORITMA KRIPTOGRAFI

Algoritma kriptografi dibagi menjadi tiga bagian berdasarkan kunci yang dipakainya:

1. Algoritma Simetri (menggunakan satu kunci untuk enkripsi dan dekrip sinya).

2. Algoritma Asimetri (menggunakan kunci yang berbeda ulltuk enkripsi dan dekripsi).

3. Hash Function.

3.2.1 ALGORITMA SIMETRI

Algoritma ini sering disebut dengan algoritma klasik karena memakai kunci yang sarna untuk kegiatan enkripsi dan dekripsi. Algoritma ini sudah ada sejak lebih dari 4000 tahun yang lalu. Bila mengirim pes an dengan meng gunakan algoritma ini. si penerima pesan harus diberitahu kunci dari pesan terse but agar bisa mendekripsikan pesan yang dikirim. Keamanan dari pesan yang menggunakan algoritma ini tergantung pada kunci. Jika kunci tersebut diketahui oleh orang lain maka orang rersebut akan dapat melakukan

Algoritma Kriptografi

enkripsi dan dekripsi terhadap pesan. Algoritma yang memakai kunci simetri di antaranya adalah:

1. Di'ta Encryption Standard (DES). 2. RC2. RC4, RCS. RC6,

3. International Data Encryption Algorithm (IDEA), 4. Advanced Encryption Standard (AES),

5. One Time Pad (OTP), 6. AS, dan lain sebagainya.

3.2.2 ALGORITMA ASIMETRI

Algoritma asimetri sering juga disebut dengan algoritma kunci publik. dengan ani kata kllnci yang digunakan untuk melakukan enkripsi dan dekripsi berbeda. Pada algoritma asimetri kunci terbagi menjadi dua bagian. yaitu:

1. Kunci umum (public key): Kunci yang boleh semua orang tahu (dipublikasikan).

2. Kunci rahasia (private key): Kunci yang dirahasiakan (hanya boleh

diketahui oleh satu orang).

Kunci-kunci tersebut berhubungan satll sarna lain. Dengan kunci publik orang dapat mengenkripsi pesan tetapi tidak bisa mendekripsinya. Hanya orang yang memiliki kunci rahasia yang dapat mendekripsi pesan terse but. Algoritma asimetri bisa mengirimkan pesan dengan lebih aman daripada algoritma simetri. Contoh, Bob mengirim pesan ke Alice menggunakan algoritma asimetri. Hal yang harus dilakukan adalah:

1. Bob memberitahukan kunci publiknya ke Alice.

2. Alice mengenkripsi pesan dengan menggunakan kunci publik Bob. 3. Bob mende'uipsi pesan dari Alice dengan kunci rahasianya. 4. Begitu juga sebaliknya jika Bob ingin mengirim pesan ke Alice.

46

Pengantar IImu Kriptografi Algoritma yang memakai kunci publik di antaranya adalah:1. Digital Signature Algorithm (DSA), 2. RSA,

3. Diffie-Hellman (DH),

4. Elliptic Curve Cryptography (ECC), 5. Kriptografi Quantum, dan lain sebagainya.

3.2.3 FUNGSJ HASH

Fungsi Hash disebut dengan fungsi Hash saru arah (one-way function), message digest, fi'ngerprint. fungsi kompresi dan message authentication code

merupakan suatu fungsi matematika yang mengambil masukan panjang variabel dan mengubahnya ke dalam urutan biner dengan panjang yang tetap. Fungsi Hash biasanya diperlukan bila ingin membuat sidik jari dari suatu pesan. Sidik jari pada pesan merupakan suaru tanda bahwa pesan tersebut benar-benar berasal dari orang yang diinginkan. Tentang hal ini akan dibahas lebih laniut bagian hoY;L-".~"

3.3 KRIPTOGRAFI KLASIK

Kriptografi klasik merupakan suaru algoritma yang menggunakan satu kunci untuk mengamankan data. Teknik ini sudah digunakan beberapa abad yang lalu. Dua teknik dasar yang biasa digunakan pada algoritma jenis ini adalah sebagai berikut:

1. Teknik substitusi: Penggantian setiap karakter teks-asli dengan karakter lain.

2. Teknik transposisi (permutasi): Dilakukan dengan menggunakan per mutasi karakter.

3.4 KRIPTOGRAFI MODERN

Kriptografi modern mempunyai kerumitan yang sangat kompleks karena dioperasikan menggunakan komputer. Hal ini akan dibahas lebih detail bagian lain.

.,

A\gorilmo Kriptogrofi

47

3.5 PROSES PENGKODEAN

Cara kerja sistem penyandian sangat sederhana, bisa dianalogikan dengan kayu. mesin, serbuk kayu. Kayu digunakan sebagai bahan baku untuk mem buat serbuk kayu dan untuk membuat serbuk terse but dibutuhkan mesin pembuatnya. Coba lihat gambar di bawah ini.

Gambar 3.1lluslrnsi Proses Teks-Kode

Pad a gam bar di atas kit a bisa lihat proses kayu menjadi serbuk kayu. Begitu juga halnya yang terjadi pada sistem penyandian. Kayu adalah teks-asli sedangkan mesin adalah algoritma kriptografi, sedangkan untuk proses pem buatan serbuk dibutuhkan aksi. yang mana aksi adalah kunci dan serbuk kayu adalah teks- kode.

Tahap-tahap proses kriptografi atau sistem penyandian adalah sebagai berikut:

1. Dibutuhkan algoritma, sebagai urutan dari langkah-langkah untuk melakukan

2. suatu nilai yang digunakan pada algoritma sehingga algoritma tersebut bisa bekerja.

48

Pengantar IImu Kriptografi~A.~

\\1

AlGORllMA KR1P10GRAfl KlAS1K

4.1 PENDAHUlUAN

Kriptografi sudah dipakai sejak empat abad yang lalu. Perkembangan krip tografi begitu pesat sampai sekarang. Untuk mendapatkan pengertian bagai mana suau algoritma kriptografi berkembang. buku ini akan menelusuri satu per satu algoritma kriptografi klasik. dari teknik subsitusi dan teknik transposisi. Kriptografi klasik memiliki beberapa citi:

1. berbasis karakter.

2. menggunakan pena dan kertas saja. belum ada komputer, 3. termasuk ke dalam kriptografi kund sil1etri.

Tiga alasan mempelajari algoritma klasik: I. memahami konsep dasar kriptografi. 2. dasar algoritma kriptografi modern. 3. memahami kelemahan sistem kode.

4.2 TEKNIK SUBSITUSI

Substitusi merupakan penggantian setiap karakter teks-asli dengan karakter lain. A F

K

pc

U

X

50

Pengantar Ilmu Kriptografi 51 Terdapat empat istilah substimsi kode. antara lain:1. Monoalphabec: setiap karakter teks-kode menggantikan salah sam

karakter teks-asli.

2. Polyalphabec: setiap karakter teks-kode dapat menggantikan lebih dari

satu maeam karakter teks-asH.

3. Monogral sam enkripsi dilakukan terhad.lp satu karakter teks-asli. 4. Polygraph: sam enkripsi dilakukan terhadap lebih dari sam karakter teks

ash.

4.2.1 KODE KAISAR

Subsitusi kode yang pertama dalam dunia penyanuian terjadi pada pemerin tahan Yulius Caesar yang dikenal dengan kode Kaisar. dengan mengganti posisi huruf awal dari alfabet atau disebut juga dengan algoritma ROT3.

Caesar Cipher (ROT3)

Plain Text i - - - ' - ' Encoded Text

-ABC DEF - - - - i Hello Khoor Attack D\NWdfn-Seeara lebih detail, eoba perhatikan eontah berikut:

Q 23 24 25 - '--A B ( D E F G H I J K l M N

01

p II ~ 1 U V W X i Z C I 2 j ~ 5 f I 8 ~ Ie 11 12 1J 14 liS 16 17 18 19 20 21 2:l Menjadi: u v w x ) Z A B 19 ZC 21 22 2J 24 25Jika penggeseran yang dilakukan sebanyak tiga kali maka kunei untuk dekripsinya adalah 3. Penggeseran kunci yang dilakukan tergantung keinginan pengirim pesan. Bisa saja kunei yang dipakai a 7. b '" 9, dan seterusnya.

Algoritma Kriptografi Klasik

Contoh algoritma kode Kaisar: Untuk teks-asH diberikan simbol "P" dan teks kodenya He" dan kunci "K". Jadi rumusnya dapat dibuat sebagai berikut:

C=E(P) = (P+K) mod (26)

Pada eontoh di atas kita bisa memasukkan kunci dengan nilai tiga sehingga menjadi:

C=E(P) = (P+3) mod (26) Rumus dekripsinya menjadi seperti berikut:

P = D(C) (C K) mod (26) Dari eomoh di atas. dengan memasukkan kunci tiga. maka:

P '" D(C) = (C 3) mod (26) Jika diberikan teks-ash sebagai berikut:

GEMPA YOGYA MENELAN KORBAN TIDAK SEDlKIT DAN SAMPAI SEKARANG MASIH MENYISAKAN TRAUMA BAGI ORANG-ORANG KOTAGUDEG

Dengan menggunakan kunci tiga maka akan didapat teks-kode berikut: JHPDBRJBDPHQHODQNRUEDQWLGDNVHGLNLWGDQVDPSDL VHND UDQJPHNDUDQJPHQBLVDNDQWUDPDEDJLRUDQJRUDQJNRWDJXG HJ

Kode Kaisar dipeeahkan dengan eara brute force attaCl. suatu bentuk

serangan yang dilakukan dengan meneoba-eoba berbagai kemungkiuan untuk menemukan kunei. Bisa juga menggunakan exJlaustive key search, karena jumlah kunei sangat sedikit (hanya ada 26 kunei). Meski sedikit. kunei suatu kode eukup merepotkan kriptanalis, karen a untuk menemukannya dengan brute foree attaek dibutuhkan waktu yang eukup lama.

Ada cara lain yang dapat digunakan kriptanalis untuk memeeahkannya, yaitu dengan melihat frekuensi kemuneulan huruf sepeni yang ditunjukkan tabel frekuensi kemuneulan huruf berikut ini:

-52

Pengantar IImu KriptografiTabel 4. I Frekuensi Kemunculan Huruf dalam Bahasa

Karakter A Peluang 0.082 Karakter N Peluang .067 B .015 0 .075 C .028 P .019 D .043 Q .001 E .127 R .060 F G .022 .020 S T .063

.09

H .061 U .02·c~ I .070 V .010 IJ

K .002 .008 W X .023 .001 L .040 Y .020 M .024 Z .001 ...Pada teks bahasa Indonesia, yang paling sering muncul adalah 10 huruf pada tabel di bawah ini:

Tabel 4.2 Sepuluh Huruf yang Sering Mun(ul dalam Bahasa Indonesia

Letter Frequency kemunculan (%) A

17.50

N10.30

I8.70

E7.50

K

5.65

T5.10

R4.60

04.50

S

4.50 .

M

4.50

Brute force attack juga digunakan untuk mencari password dan ID dari suatu sistem. Pada serangan ini para penyerang mencoba beberapa kemungkinan yang ada dari daftar kata-kata yang ada di dalam kamus. Umumnya serangan ini dapat berhasil. hanya saja memerlukan waktu yang lama.

A.\~()r\'mo Kr\?'()~ro\\ K\o<;\\<. 5~

~

~Listing program untuk mendek,ipsi me yang menggunakan kode Kaisar:

file menggunakan Caesar cipher *1

. sebagai berkas ma .. ukan/n ••··•

, "

argv[l·J. argvl2J I; 1* Program.dekr1psi

hneluda <stdio. h>'

main (int' argo •. char 'argv[J) I . .

FILE *Fin, *Foutj char p, 'C;

int~'n~ 1, It;

Fin ,,·fop41n(argv[ll. "rb"): i f (Fin - NULL)

printt("Kesalahan dalam mmnbuka %s

Fout. - fopen(arqv[2], Itwblf) ;

printt("\noakripsi %s manjadi , . . . \n", printf(".\n") ;

printf(tlk : .. ,;

scant ("'d". &k);

"hil.. «c - <]<Itc(Fin» != EO!!') I P - (e - k) , 256; pute (P. Fout); ) felo ..e(Fin) ; felos.. (~out); )

Pada sistem operasi Unix. ROT13 adalah fungsi yang menggunakan kode Kaisar dengan pergeseran k = l3.

13

t

j ~ 'q' .,j

ROTl~

Gombar 4.1 AJgori!ma R0T13

Sistem enkripsi pada unix. dengan membagi alfabet n = 26 menjadi 13 sehingga satu huruf dengan huruf yang lain saling berhadapan. Jika teks aslinya adalah "A" maka teks-kodenya adalah "N", Begitu seterusnya. Notasi matematikanya dapat ditulis sebagai berikut:

C = ROTl3 (M)

Untuk melakukan dekripsi dengan proses enkripsi ROTl3 dua kali:

54

55

Pengantar IImu Kriptografi

ROT13 didesain untuk keamanan pada sistem operasi UNIX yang sering digunakan pada forum on-line, berfungsi untuk menyelubungi isi artikel sehingga hanya orang yang berhak yang dapat membacanya. Contoh proses enkripsi ROTl3 danat dilihat di bawah ini:

ENKRlJ'SI MENGGUNAKAN nonl

Gombar 4.2 Pro~e~ ROT13 Proses dekripsi:

I'ROSES DEKlurSI ROTI3

PLAINTEXT

Gombar 4.3 Proses Dekr,psi ROfl3

Pada perkembangannya algoritma kode Kaisar memberikan suatu gagasan baru untuk menggunakan kunei lain yang disebut poly-alphabetic. Kunci bisa jadi nama, alamat atau apa saja yang diinginkan oleh pengirim pesan. Coba perhatikan contoh di bawah ini.

Kode Kaisar dengan menggunakan satu kunci bisa disebut dengan substitusi deret campur kata kunei. Yang perlu diingat. tidak ada perulangan huruf dalam hal ini. DONY ARlYUS menjadi DONY ARIUS. Karena ada pengulangan huruf Y. maka huruf itu tidak dipakai lagi.

Menggunakan satu kunei:

A\goritma Kriptografi K\asik

Teks-asli : " MBAH MARIJAN SEKARANG SUDAH MENJADI ARTIS" Kunei : "MERAPI"

Teks-kode :" JEMCJMQDFMKSPGMQMKBSUAMqPKFMADMQTDS" Menggunakan dua kunci:

K1

Teks-asli : '"BELAjAR KRIPTOGRAFI UNTUK MENGAMANKAN

DATA"

Kl : DONY ARlYUS

K2 : YOGY AKART A

Teks-kode : IYKAOAFGFPDJBCFAMPLTJLGRYTCARATGATXAJA Menggunakan lebih dari satu kunei:

K2 1 ' 1v 1 '"'I'" 1 ,~ 1"I I I" 1.... I .... J

Kl Kl :GEMPA K2 :MBAH K3 : MERAPI Teks-kode "HJSFWFTFLFPFDOKFTUCRJLFSFOAFUTRJHUAFUFISUAF DWJSDHFLFTUCUIQFOU2007"

56

Pengantar IImu KriptografiDengan menggunakan lebih dari satu kunci, bisa menggunakan metode pendistribusian kunci-kunci yang ada. M('tode hi terdiri dari tiga bagian, yaitu bIok, karakter, dan zig-zag.

1. Blok

Metode untuk melakukan enkripsi dengan menggunakan blok adalah dengan membagi jumlah teks-asli menjadi blok-blok yang ditentukan, tergantung dari keinginan pengirim pes an. Coba perhatikan contoh di bawah ini: Teks-asH: "BANJIR MEREDAM JAKARTA HARGA BAHAN POKOK NAIK"

Teks-asH di atas dibagi menjadi 8 blok. Setiap blok berisi 6 karakter. Karena blok yang ketujuh tidak mencukupi maka ditambah dengan karakter "X" atau karakter lain yang diinginkan.

'--_---' '--_---' [MJAKAR] [TAHARGJ

r

ABAH!'Nl

li~I

AIKXXXBlock 1 Block 2 Block 3 Block 4 Block 5 Illock 6 Block 7

KI

K2

KJ

Didapat teks-kode berikut:

ODGBSI HKNKAY EllKCKN PDUDlI YOYBYI LJCJCH DSCXXX

I I I I I I I I I

Kl K2 K3 K1 K2 K~ K1

Pad a contoh di atas, Kl digunakan pada blok pertama, K2 blok kedua, K3 blok ketiga. Begitu seterusnya. Atau juga bisa dipakai untuk meng enkripsi dua blok sekaligus dengan memakai satu kunci (Kl, K2, atau K3) dan seterusnya. Maka didapat hasil pendistribusian kunci untuk teks-kode sebagai berikut:

"ODGBSLHKNKA YEBKCKNPDUDLlYOYBYILJCJCHDSCXX:X"

.~

~\<aori'mo \<xi?'o<aro\\ \<"\O.,\\(

57

Dengan menggunakan metode ini. jika satu kunci ditemukan oleh kriptanalis, belum tentu pesan bisa dipecahkan, karena masih ada beberapa kunci lagi

yang harus dicari.

2. Karakter

Metode ini menggunakan pendistribusian per karakter. hampir sama dengan metode biok. Contoh pendistribusian per karakter adalah seperti di bawah ini:

I I I I

j

TI-r'I'IJI"/"I"""'''''''''I''I''I'lul'I''IAI~ILI

_ . . . . , . . .K]

, I I ,- ,-

D () N Y Ar

nI'TT I' '''' I"""I " ,,' " ,

1 T I <;: Jl r' r: L t: .-"'."7 ... , r.r n , . , "ow-. """_1' I __ I

v , , , ' _. _, __ .~,

I 'I '-I

10. K R J f' T n r: A r . " r " r T . • • • • . , , '

o Y Hll C N r K N A A K I' D K C Y N P Y A 0 N G

~,j

1

~,u ~,j

1

~,u ~,j

1

~,u

J,j

1

~,u

K3

K:J

KJ

KJ

K3

KJ

KJ

KJ

fj

I

qPll

rIP]

I

KJ

K:J

K:J

K:J

K:J

3. Zig-zagPendistribusian dengan metode zig-zag dilakukan dengan menukarkan huruf asli dengan huruf yang sudah m~makai kunci (Kl) dan mencari huruf yang sama pada K2 dan K3, sehingga huruf yang menjadi teks-kode adalah huruf dari persamaan C = K3 dan sebaliknya. Contoh:

58

Pengantar IImu KriptografiKli '-' I 'J ' ' ' ! • " . , " ! • I ~!

v

I ~ ! ~ t - t • , - ! U! J !.-, -,m,.

,'<

I - I - "-I ,. 1 - ,)

K21~~~1EI~

I,

~ IFI~I J-I~I~lol

;IQlnls ITlulwlxlylz

I

Dari teks-asH:

"KENAlKAN HARGA BBM MEMBUAT RAKYAT KECIL MENDER ITA" didapat teks-kode:

"FMPKCFKPVKJGKSSOOMOSHKTJKFXKTFMOCNOMPYMJCTK"

4.2.2

KODE GESERTeknik substitusi kode geser (shift) c'engan modulus 26 memberikan angka ke setiap alfabet seperti a ~7 0, B ~7 1 .. , .. ,. Z ~7 25. Agar lebih jelas, perhatikan comoh di bawah ini:

A M 0 12 N

10

13 114 , --,- p Q R S T U V W X Y Z 15 16 17 18 19 20 21 22 23 24 25Teks-asli: "We Will Meet at Mid Night"

Kalimat di atas mendaoat angka dari setiap huruf sebagai berikut:

22 4 22 8 II II 12 4 4 19

°

19 12 8 3 13 8 6 7 19Untuk mendapatkan teks-kode, kita mempunyai kunei 11. Dengan me nambahkan setiap nilai dari teks-asli dengan kunci 11 maka didapat:

7 15 7 19 22 22 23 15 15 4 11 4 23 19 14 24 19 17 18 4

,

J\\qo~\'mo \<..t\?'oq~o\\ \<..\o";\\<.

59

\

Jika

lebih dari 20, setelah ditambah dengan kunci maka akan dikurangi dengan 26. Misalnya, 22+11= 33 - 26 7. Setelah dikonversi menjadi huruf maka akan didapatkan teks-kode:"HPHTWWXPPELEXTOYTRSE" Teks-asli ; We will meet at mid night Teks-kode : HPHTWWXPPELEXTOYTRSE

Kunci : 11

4.2.3

KODE HillKode Hill termasuk salah satu sistem kripto polialfabetik, yang berarti karakter alfabet bisa dipetakan ke lebih dari satu maeam karakter. Kode ini ditemukan pada tahun 1929 oleh Lester S. Hill. Misalkan m adalah bilangan bulat positif, dan P = C . Ide dari kode Hill adalah dengan mengambil m kombinasi linear dari m karakter alfabet dalam satu elemen teks-asli sehingga dihasilkan TIl alfabet karakter dalam saru elemen teks-asli.

Misalkan m = 2 maka dapar ditulis suatu elemen teks-asli sebagai x = (XI, X2)

dan suam elemen teks-kode sebagai y = (yl, Y2). Oi sini yl, yl adalah kombinasi linear dari XI dan X2. Misalkan:

1\ (j

yl

=

llxl + 3X2Ie\ "j l \ y2 8xI + 7X2

"

\.

dimlis dalam notasi matriks sebagai berikut:

i' ) (j I' 11

811

" " j - ::;q, (YI'Y2) (x"x2 ) [( 3 -(o

" U S l. -Seeara umum dengan menggunakan matriks K m x m sebagai kunci.elemen pada baris i dan kolom j dari matriks K adalah k,j, maka dapat ditulis II [

c· '( r .

K (k,.J Untuk x (XI, ... , Xm) E P dan K E K. dihitung y eK(x)

=

(Yl, ... , '. ~, ,. sebagai berikut: / "

,-

\ kl.l 1 okl.mj

k2.J k2•2 k2,m Ii (Y)'Y2. (x) ,x2, ... ,X s'S ~ ~\,-!

!,H

2 m km .2 ...k~'fTJ

o

o

60

Pengantar IImu Kriptografidengan kat a lain, y '" xK.

Dikatakan bahwa teks-kode diperoleh dari teks-asli dengan cara transformasi linear. Untuk melakukan dekripsi menggunakan matriks inversi K-I, dekripsi dilakukan dengan rumus x

=

yK-'.1. Perkalian matriks memiliki sifat asosiatif, yaitu (AB)C '" A(BC).

2.

Matriks identitas m x m, yang ditulis denganIm,

adalah matriks yang berisi 1 pada diagonal utama dan berisi 0 pada elemen lainnya.Contoh matriks identitas 2 x 2:

12 =

1m disebut dengan matriks identitas karena AIm'" A untuk sembarang matriks I x m dan 1mB", B untuk sembarang matriks m x n.

3. Matriks inversi dari A (jika ada) adalah kl di mana AA·I k'A = 1m.

Dengan menggunakan sifat-sifat matriks di atas, maka:

y xK

yK·I (xK)KI = x(KK·I) '" xlm X

Contoh:

Dapat dilihat bahwa matriks enkripsi pada contoh sebemmnya memiliki inversi pada Z26: fll . 8)-1

l(

7 18) 3' 7 23 11l

-

r

A

f

n~"

KarenaIII

~J

(;3 1

=(11'7+8'23 l1'18+8'I1Jl3

3'7+7'23 3'18+7'11II

261 2861 ( 182 131) i.:=

(~

1Ingat bahwa semua operasi aritmetik di atas dilakukan pada modulo 26.

~

A\gorHmo Kriptogroti K\osik

61

Sebuah contoh untuk memberikan gambaran tentang enkripsi dan dekripsi dalam kode Hill.

Misalkan kunci yang dipakai adalah:

K=C;

~)

Dari perhitungan di atas diperoleh bahwa:

K-I

=(

7 18J 23 11Misalkan untuk mengenkripsi teks-asli JULY, ada 2 elemen teks-asli untuk dienkripsi:

1. (9,20) ~

2. (11 ,24) ~ L Y

Kemudian lakukan perhitungan berikut:

11 81

(9 , 20) ( 3 7

j

=(99+60 ,72+140) (3, 4) ~ DE dan(11 8)

(11 • 24) 3 7 (121+72, 88+168)=(11 . 22) ~ LW sehingga enkripsi untuk JULY adalah DELW.

Untuk mendekripsi dilakukan dengan cara: 7 18)

(3 , 4) ( 23 11 (9,

dan i

(11 •

22{:3

=(11 • 24)- )

sehingga teks-asli diperoleh kern bali.

Dekripsi hanya mungkin dilakukan jika matriks K memiliki inversi. Suatu matriks K memiliki inversi jika dan hanya jika determinannya tidak no!.

<')

62 Pengantar IImu Kriptografi'

Namun karena 226 maka matriks K memiliki inversi modulo 26 jika dan

hanya jika gcd(det K, 26)=1.

Unruk matriks A berukuran 2 x 2, nilai determinannya adalah: det A al.la2.2 - al.2a2.1

dan matriks inversi dari A adalah:

3 2.2 -31,2) (det ( -32.1 31.1 Contoh: K =: (11 3 7 maka 11

detK det 3

~

j

11' 7 8' 3 mod 26(

= 77 - 24 mod 26 53 mod 26 =1

kemudian 1-1 mod 26 1. sehingga matriks inversinya adalah: (11

=l3

=(;3

11Contoh:

Kode Hill dengan menggunakan matriks 3 x 3 d<ngan kunci matriks (42 3; 6

33; 312).

Diketahui teks-asli berikut: "KENAlKAN HARGA BBM MEMBUAT

RAKYAT KECIL MENDERITA"

\<.\asik

61

'" :::.c~ \-< ~ ~~B

.~ B '" c.. ... c .; o <lJ _:i "" ..!:;""

';j) 'iii -e ~ D... 0 :t <1::t

I~

o

+

+

+

r--.

+

rKEN1

l~~

40 + 8 + 39)(

4 23) (10)

6 3 3 4 :: 50 + 12 + 39 ::(1~~\

Mod 26 ( ; ) : : (H)

JH ( 3 2 1 13 30 + 4 + 25 \60) 8 ' I3)

AIK 4 ? 0+ 16 + 30) (, :I :I :: 0 + 24 + 30 ::uee

( :I 2 1 (

(i~)

Mod 26::(y) ::

(g)

0+ 8 + 20 Alm 0 + 26 + 21 ) = 0 + 39 + 21 :: VIB

( i

:I _~ ~) (~3)

1 7 (Gn

Mod 25::C~1)

::

(r)

0+13+14 ARG( 4 2

6 3 3::I)

(0) (0

17 0 + + 2114

+ +18 )

18 (32)39 Mod 25:: ( 135 ) (G)

:: N GND 3 2 1 5 0 + 17 + 12 29 3 0 ABB(4 2

6 3 3:I)

(0) (0

1 : : 0 + +2

3 + +3) (5)

3 :: 5 Mod 25(21) (V)

20 = U VUX3 2 1 1 0 + 1 + 2 3 23 X MME

( 4 2

:I)

(12) (48 + 24 + 12) (841

(

6)(G\

6 3 3 12:: 72 + 35 + 12 :: 120 Mod 26 = 15 =0)1

GOE 3 2 1 4 36 + 12 + 8 56 4 E (:I)

MHU (12) (48+2+60) (, :I :I 1 = 72 + 3 + 60 :: GFZ 4 2(~~J)

Mod 26::(15) ::

(~)

:I 2 1 20 36 + 1 + 40 ATR0

+38

+ 51)(89

( i

~ ~)

(109)::

(

0+58+51 ::

109 Mod26=~1) (~)

LFB 3 2 1 17 0+ 19 + 34 531

64

Pengantar IImu Kriptografi AKY 0 + 20 +)

(92) (14)(0)

" 0 + 30 +72

72 "

102 Mod 26 = 24 =Y

OYG 3 2 1 24o

+ 10 + 48 58 6 G ATK(

~ ~ ~)

(1

0

0)

( ( ((Q)

0+38+30) (68) (16)~ ~ ~)

(109)=

0 + 57 + 30 = 87 Mod 26 9 J QJN ~ 2 1 10o

+ 19+ 20 39 13 N Eel 16 + 4 + 24) = 24 + 6 + 24=

SCE~~~) (~)

G~)

Mod 26(~)

=

(~)

=(

~ 2 1 8 ( 12+2+16 LME " 2 :\) 6 :\ ~ = Mod 26 CKB ( 3 2 1 NDE ':I 2 52+6+12) (70) (18) 6 3 " 78 + 9 + 12 = 99 Mod 26 21 SVY ( 3 2~

) (1I)

( , 39 + 3 + 8 50 24 RIT ' 4 2 68+16+57)~32)

( 2 )(C)

6 :\=

102+24+57" 183 Mod26= 1=

B CST (~) C~)

( 3 2 51 + 8 + 38 97 19 T \ AXX(

~ ~ ~)

(;;)

=

0 + 69 + 69 0 +46 +69)=

(11~

138 Mod 26 (11) 8 "(L)

I LlR ( 3 2 1 23o

+ 23 + 46 69 17 Rteks-kode dari teks-asli:

"KENAlKAN HARGA BBM MEMBUAT RAKYAT KECIL MENDERITA" adalah:

"JHIUCCVIBGNDVUXFQCGFZLFBOXBQJNSCECKBSVYCBTLlR"

Pada (ontoh di atas, kekurangan pada akhir kalimat ditambah dengan humf "x" untuk mencukupi perkalian matriksnya. Teks-kode dari Kode Hill juga bisa disajikan dalam bentuk angka, seperti: "9 7 8 20 222181 613321 2023 616465251151142461691318242101182124211911817"atau menggunakan heksadesimal dan binari.

65

Algoritma Kriptografi Klasik

4.2.4 KOOE

VIGEN

ERE

Kode Vigenere termasuk kode abjad-majemuk (polyalphabetic substitution cipher). Dipublikasikan oleh diplomat (sekaligus seorang kriptologis) Perancis, Blaise de Vigenere pada Abad 16, tahun 1586. Sebenamya Giovan Batista Belaso telah menggambarkannya untuk pertama kali pada tahun 1553 seperti ditulis di dalam buku La Cifra del Sig. Algoritma ini bam dikenal luas 200 tahun kemudian dan dinamakan kode Vigimere. Vigenere mempakan pemicu perang sipil di Amerika dan kode Vigenere digunakan oleh Tentara Konfiderasi (Confederate Army) pada Perang Sipil Amerika (American Civil War? Kode ViJenere berhasil dipecahkan oleh Babbage dan K<"siski pada pertengahan Abad 19.

Gambar 4.4 Olaise de Vigenere

Bila pada teknik di atas setiap teks-kode selalu rnengganti nilai setiap teks-asli tertentu (tidak peduli apakah jumlah teks-kodenya ekuivalen dengan teks asli tertentu satu atau lebih), pada teknik substisusi Vigenere setiap teks-kode bisa memiliki banyak kemungkinan teks-asli. Teknik dari subtitusi Vigenere bisa dilakukan dengan dua cara, yaitu angka dan humf.

4.2.4.1 ANGKA

Teknik subsitusi Vigenere dengan menggunakan angka dilakukan dengan menukarkan humf dengan angka, hampir sama dengan kode geser.

T H I S CRY P T

19 7 8 18 2 17 24 15 19 2 B 15 7 4 17 2 8 15 21 15 23 25 6 8 0 23 8 ElMSINIOITISIEICIUIRIE

4 12 15 7 B 4 18 13 14 19 18 4 2 20 17 4 17 2 8 15 7 4 17 2 8 15 19 19 12 9 15 22 8 25 8Teks-asli : This cryptosystem is not secure Kunci : (2.8. 15.7, 4, 17)

66

antar IImu KriA I 8 I C I DIE I FIG I H

JIKILIM

o

I

1I

2I

3I

4I

5I

6I

7I

a

I

9 110 111 /12N 0

P

QR S T U V W x

y

Z

13 14 15 16 17 18 19 20 21 22 23 24 25

Kunci dengan 6 huruf kode jika ditukar dengan angka akan menjadi K 0= (2. 8,

15,7,4.17), dan reks-aslinya "This Cryptosystem is Not Secure",

K\05ik 67

4.VU \1URUf

Ide dasarnya adalah dengan menggunakan kode Kaisar, tetapi Jumlah per geseran hurufnya berbeda-beda untuk setiap periode beberapa huruf tertentu, Untuk mengenkrlpsi pe~an dengan kode Vegenere digunakan tabula

(disebut juga bujUIsangkar Vigenere; seperti gambar di bawah ini:

ABC D E F G H I A A'BCDEFGHI J K L M N 0 r Q R S T U V W X Y Z n B C D E F G H I J K L M N 0 p Q R S T U V W. X Y Z A C C D E F G H I J K L M N 0 p Q R S T U V W X Y Z A B D D E F G H I J K L M N 0 p Q R S T U vlwx y Z A B Cl E E F G H I J K L M N 0 r Q R S T U V W X Y Z A B C D F F G H I r K L M N 0 I' Q R S T U V WX Y Z A B C D E G G H I J K L M N 0 I' Q It S T U V W X Y Z A B C D E F H H I J K L M N 0 P Q R S T U V WX Y Z A B C D E F G I J K L MN

o

l' Q R S T U V W X,Y Z A B C D E F ·G~

c- -f- J K L M N 0 l' Q R S T U V WX Y Z A n C D E F G H I ' -i

K L MN o l' Q R S T U V W X Y Z A B C D E F G H IJ-.

G ITT e - · L M NO l' Q R S T U VW X Y Z A B C D E F J K I K J u K 11 L ~ N 0 \' Q R S T U V W X Y Z A n C D E F G H I J K L N 0 I' Q It S T U VW X Y Z A B C D E F G H I J K L M o l' U V WX Y Z C D EF

~ H . Q R S T A B I J K L MN I' Q It S T U VW X Y Z A 11 C D E F GH

ri

J K L M N 0 C M N 0 l' QS

It S T U VW X Y Z A B C D E F G H I J K L MNo

I' R S T U V W X Y Z A n C D E F G H I J K L M N 0 r Q f-T

S U V WX Y Z A B C D E F G H I J K L M N o r Q It f- - I . -I- It S T T U VW x y Z A B C D E F G H I J K L MN 0 I' Q It S U U v WX Y Z A B C D E F G H I J K L MN o r,Q It s T V . _ . VW X Y Z A B C D E F G H I J K L MNo

I' Q R S T U W WX Y Z A B C D E F G H I J K L MN o r.R

It S T U V x x Y Z A B C D E F G H I J K L M N 0 r Q It S T U V W Y Y Z A B C D E F G H 1 J K L M N o l' Q It S T U V WX Z A 11 C D E F G H I - _ . J K L .. _ _ _ _. M N _ _ _. 0 I' __ . __ Q R STU V,W x Y .. _ _. _ L . . ...c __. Z0 S Y S T

14 18 24 18 19 7 4 17 2 8 21 22 15 20 1 19 22 25 19 Teks-kode : VPXZGIAXIVWPUBTTMJPWIZITWZTUntuk melakukan dekripsi juga bisa menggunakan kunci yang sarna dengan modulo 26,

recta

I'laintext

J K L M NOr Q R STU V W X Y Z

Tabula recta dig:makan untuk memperoleh teks-kode dengan menggunakan kunci yang sudah ditentukan, Jika panjang kunci lebih pendek daripada panjang teks-asli maka penggunaan kunci diulang. Secara matematis enkripsi dengan kode Vigen ere bisa dinyatakan sebagai:

68

Pengantar IImu Kriptografi69

dengan:

huruf ke-i dalam teks-asli kn huruf ke-n dalam kunci m panjang kunci. dan

V(x,y) huruf yang tersimpan pada bans x dan kolom y pada tabula

recta,

Contoh kode Vigenere adalah sebagai berikut:

Teks-asli :" KEAMANAN DATA MENGGUNAKAN CIPHER VIGENERE" Kunci : "KRIPTOGRAFI "

Dengan menggunakan algoritma kode Vigenere maka akan didapat teks-kode sebagai berikut :

UVIBTBGE DFBK WVVVZCTRKFV FZOTGSXHE HQZYMP

Car a menentukan teks-kode pada sistern ini, pad a tabula recta bisa dilihat bahwa posisi horizontal merupakan teks-asli dan pada posisi vertikal adalah kunci, Jika teks-asli huruf uK" maka lihat posisi huruf K pada teks-asli tabula recta dan posisi huruf UK" pada posisi kunci jika huruf pertama kunci juga kebetulan uK". Jika sudah menemukan. tarik gans lurus ke bawah dari teks asli dan gans lurus ke samping dari posisi kunci maka akan ditemukan huruf

"un,

Huruf U inilah yang akan menjadi teks-kode. Begitu seterusnya. Coba perhatikan contoh berikut ini:Algoritma Kriptografi Kla~ik

Untuk mendekripsi pesan. penerima pesan harus mengetahui kunci yang digunakan lalu mencari baris huruf manakah yang menghasilkan huruf pada teks-kode jika kolomnya adalah hurufyang bersesuaian pada kunci. Misalnya. pad a huruf pertama teks-kode (D). huruf yang bersesuaian pada kunci yang digunakan adalah D. Dengan melihat tabula recta, huruf D pada tabel untuk baris huruf Dada pada kolom huruf A. Karena itu huruf pertama teks-asli adalah A.

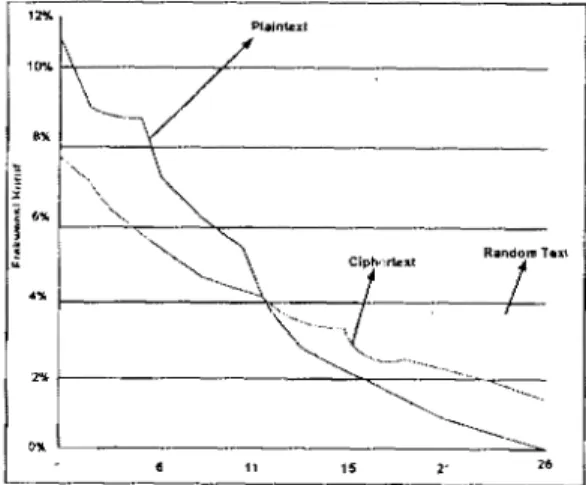

Salah satu kelebihan kode Vigenere adalah sulitnya melakukan kriptanalisis dengan metode analisis frekuemi karena dua huruf yang sarna dalam teks kode belum tentu bisa didekripsikan menjacli clua huruf yang sarna dalam teks-asli.

70

Pengantar Ilmu Kriptografi 71 Pada eontoh tersebut, huruf M pad a teks-kode berasal dari huruf H dan Tpada teks-ash.

Gambar memperlihatkan perbandinggan frekuensi kemuneulan huruf pada suaru teks-asli dan huruf pada teks-kode dengan menggunakan kode Vigenere. '2% Plaintext 2'k "" 11 15 2' 26 " " 1 - 1 + -6%, '", ftl ~ K II /

Gambar 4.5 Perbondingon Frekuensi Kemunculon Huruf podo Kode Vigenere

Kelemahan utama kode Vigen ere adalah kuncinya yang pendek dan peng gunaannya yang berulang-ulang. Jika kriptanalis dapat menentukan panjang kunei saja maka teks-kode dapat diperlakukan seperti rangkaian beberapa kode Kaisar.

Metode Kasiski membanru menemukan panjang kunci-kode Vigenere, Metode Kasiski memanfaatkan keuntungan bahasa Inggris yang tidak hanya mengandung perulangan huruf, tetapi juga perulangan pasangan huruf atau tripel huruf seperti "TH", "THE", dsb. Perulangan huruf ini memungkinkan unruk menghasilkan kriptogram yang berulang.

Contoh:

Teks-asli : CRYPTO IS SHORT FOR CRYPTOGRAPHY Kunci . abcdab cd abcda bed abedabedabed

Teks-kode : CSASTP KV SIQUT GQU CSASTPIPAQJB

Algoritma Kriptografi Klasik

Pada eontoh tersebut, CRYPTO dienkripsi menjadi kriptogram yang sarna, yaitu CSATP. Hal ini dikarenakan jarak antara dua buah string yang berulang di dalam teks-asli merupakan kelipatan dad panjang kunci sehingga string yang sarna tersebut akan muneul menjadi kriptogram yang sarna pula di dalam teks-kode. Tujuan dad metode Kasiski adalah meneari dua atau lebih kr ptogram yang berulang untuk menentukan panjang kunci.

Langkah metode Kasiski adalah sebagai berikut:

1. Temukan semua kriptogram yang berulang di dalam teks-kode (pesan yang panjang biasanya mengandung kriptogram yang berulang).

2. Hitung j,,-ak antara kriptogram yang berulang.

3. Hitung semua faktor (pembagi) dari jarak tersebut (faktor pembagi menyatakan panjang kunei yang mungkin).

4. Tentukan irisan dari himpunan faktor pembagi tersebut. Nilai yang muncul di dalam irisan menyatakan angka yang muneul pada semua faktor pembagi dari jarak-jarak tersebut. Nilai tersebut mungkin adalah panjang kunei. Hal ini karena string yang berulang dapat munetll bertindihan (coincidence).

Setelah panjang kunci diketahui maka langkah berikutnya adalah menentu kan kata kunci. Kata kunei dapat ditentukan menggunakan exhaustive kef search. Jika panjang kunei adalah p maka jumlah kunci yang harus dieoba adalah 26P• Namun akan lebih efisien bila menggunakan teknik analisis frekuensi.

Langkah-Iangkah untuk melakukan analisis frekuensi adalah:

1. Misalkan panjang kunei yang sudah berhasil dideduksi adalah n. Setiap huruf kelipatan ke-n pasti dienkripsi dengan huruf kunci yang sarna. Kelompokkan setiap huruf ke-n bersama-sama sehingga kriptanalis memiliki n buah "pesan", masing-masing dienkripsi dengan substitusi alfabet-tunggal (dalam hal ini kode Kaisar).

2. Tiap-tiap pes an dari hasil langkah 1 dapat dipeeahkan dengan teknik analisis fJ ekuensi.

3. Dari hasillangkah 3, kriptanalis dapat menyusun huruf-huruf kunei atau menerka kata yang dapat membantu memeeahkan teks-kode.

72

Pengantar IImu KriptografiPada abad ke·19 dikembangkan aneka algoritma lain untuk kode abjad majemuk. Algoritma-algoritma tersebut biasanya menggunakan tabel yang lebih rumit daripada tabula recta dan untuk mengenkripsikan satu pesan saja butuh waktu yang lama.

4.2.5 KODE PLAYFAIR

Kode Playfair ditemukan oleh Sir Charles Wheatstone dan Baron Lyon Playfair pada rahun 1854 dan digunakan pertama kali oleh tentara Inggris pada Perang Boer (Perang Dunia I) pada awal Abad 20, untuk mengirim pes an antarmarkas yang ada di Inggris.

Sir Charles Wheatstone Boron lyon

Gambar 4.6 Penemu Kode

Kunci dari cipher Playfair adalah penggunaan matriks 5 x 5 (dengan masukan terdiri dari 25 karakter dan membuang

J

yang ada di dalam alfabet). Dengan begitu kunci yang digunakan ada 25 alfabet. Jumlah kemungkinan kunci pada kode Playfair: 25!=15511.2IO.043.330.985.984.000000Algoritma Kriptografi Klasik

73

Contch:

Diketahui teks-asli: Di dalam jiwa ya Uotuk melakukan enkripsi, kode berikut:

Playfair ng sehat t

mempunyai beberapa erdapat akal yang schat

aturan

1. Aturan enkripsi dan dekripsi mengikuti aturan segiempat dan karakter yang ada terlebih dahulu dibagi menjadi dua karakter setiap bagiannya. Bila kedua huruf (karakter) tidak terletak pada satu baris atau kolom maka pergerakan karakter dimulai dari huruf kedua secara vertikal menuju karakter teks-kode yang pertama. Misalnya teks-as1i "di" huruf keduanya adalah Hi", maka dari "i" yang di dalam matriks bergerak vertikal mencari huruf yang sebaris dengan "d", maka akan dijumpai karakter "n" (sebagai teks-kode). Untuk karakter yang kedua, "d" mencari sisi lain seperti cara karakter Hi" sehingga dijumpai karakter "I". Jadi teks kode dad "di" adalah "nl"

,S

T

A

~

De

~E

R

II!

v

GF

I

K

-p

a

U

M

Q

y

W

x

z

V

2. Bila karakter-karakter yang dienkripsi atau dekripsi berada pad a kolom atau baris yang sarna dan saling berdekatan maka digunakan prinsip enkripsi atau dekripsi ke bawah atau ke samping. Cootoh, untuk mengenkripsi "an" maka karakter di sam ping "n" adalah "d" da!). karakter di sam ping "a" adalah un" sehingga teks-kodenya menjadi "dn".

5

T

A

N

D, ER

C

H B,

K F

G ]11

M0

p Qu·

V

W X

Y

Z\

....

~L ~I"I. ~.S

T

PIe

H

B

E.

B

F

GI

L

K

p

~QM

a

UI

V

,W IX

Y

Zl

--74

Pengantar !lmu Kriptografi3. Bila karakter-karakter yang dienkripsi berada pada akhir baris maka diikuti aturan sepeni nomor 2 di atas, tetap! pada kasus baris terakhir, karakter yang diambil untuk teks-kodenya adalah karakter yang berada di samping (yang berarti baris pertama setelah baris tersebut).

9/

.I'(

A

~D

E

R

C H

B

K

F

G

I

L

M

a

p

QU

V

W

x

y

z

-4. Jika terdapat karakter kern bar untuk pengf.unaan kode Playfair maka disisipkan satu karakter di antara karakter tersebut. Sebagai contoh "aa",

"ii" menjadi Haza", "izi" tergantung kesepakatan.

5. Untuk kepentingan analisis dari kode Playfair, aturan sam, aturan dua dan aturan tiga diberi singkatan. Aturan satu ERDL (encipher right, decipher left) sedangkan aturan dua dan tiga EBDA (encipher below, decipher above).

Jadi dari teks-ash di atas akan didapat teks-kode di bawah ini:

Teks-asli : Di dalam jiwa yang sehat terdapat akal yang sehat Teks-kode

NLNEG DKQFYNXDNAKBRNARSTBXCNAGSIZDNAKBRNA

Karena ada 25 huruf abjad rnaka terdapat 25 x 25

=

625 bigram sehingga identifikasi bigram individual lebih sukar. Tetapi ukuran poligram di dalam kode Playfair tidak cukup besar, hanya dua huruf, sehingga kode Playfair tidak arnan. Meskipun kode Playfair sulit dipecahkan dengan anal isis frekuensi relatif huruf. narnun ia dapat dipecahkan dengan analisis frekuensi pasangan huruf. Di dalam bahasa Inggris frekuensi kemunculan pasangan huruf. misalnya pasangan huruf TH dan HE paling sering rnuncul. Dengan menggunakan tabel frekuensi kemunculan pasangan huruf di dalarn bahasaAlg,oritma Kriptografi Klasik 75

Inggris dan dipeeahkan.

teks-kode yang cukup ban yak. kode Playfair akan dapat

4.3 TEKN;K TRANSPOSISI

Di atas kita sudah rnengenal teknik subsitusi kode. Pada bagian ini akan dibahas teknik perrnutasi (transposisi kode). Teknik ini menggunakan perrnutasi karakter. yang mana dengan menggunakan teknik ini pesan yang asli tidak dapat dibaea keeuali oleh orang yang merniliki kunei untuk mengembahkan pesan tersebut ke bentuk semula. Sebagai contoh:

Ada 6 kunei untuk rnelakukan perrnutasi kode:

JJ.£l~5li

-3-1

5

1 116141

2

Dan 6 kune! untuk inversi dari perrnutasi tersebut:

1 2 3 4 5 6

3 6 1 5 2 4

Seandainya melakukan permutasi terhadap kalimat di bawah ini: "SAY A SEDANG BELAJAR KEAMANAN KOMPUTER"

Terlebih dahulu kalimat tersebut dibagi menjadi 6 blok dan apabiia terjadi kekurangan dad blok bisa ditambah dengan huruf yang disukai. Daiam eontoh ini ditarnbah dengan huruf X. Hal ini berguna untuk mempersulit analisis dari kod,' tersebut.

SAYASE DANGBE LAJARK EAMANA NKOMPU TERXXX

Setelah dibagi menjadi 6 blok maka dengan menggunakan kunei di atas setiap blok akan berubah rnenjadi seperti di bawah ini:

YSSEAA NBDEGA JRLKAA MNEAAA OPNUMK RXTXXE Jadi teks-kode t yang dihasilkan:

76

Pengantar IImu Kriptografi77

Untuk mengembalikan ke bentuk teks-asH maka dilakukan inversi terhadap chiphertext dengan mengikuti kunci nomor dua di atas. Ada banyak teknik untuk permutasi ini, seperti zig-zag, segitiga, spiral dan diagonaL

1. Zig-zag memasukkan teks-asli dengan pola zig-zag seperti contoh di bawah im:

A G A A M X

Y S 11 B J R .M 11 0 P R

A E A E A K A, A K L E

5 0 L e 1\ T

Teks-kode dan teknik ini dengan membaca dari baris atas ke baris bawah "AGAAMXYSNBJRMNOPRAEAEAKAAKUESDLENTX"

2. Segi{iga: masukkan teks-asli dengan pola segitiga dan dibaca dari atas ke bawah. S A Y A B E L A J R K E A M A N A N K 0 M P U T E R X X X X X X L . . . ~X . .._ . . • . _ X X X . ._ .. , Teks-kodenya adalah: "RAXRNXBKKXAEEOXSYLAMXAAMPXJAUXNTXEXX"

3. Spiral. teks-asH dimasukkan secara spiral dan dapat dibaca dari atas ke bawah. Lihat contoh di bawah ini:

S

,A' Y AS

E A M A NA,

0

E E R X N AK

T X XK

NR

UP

Ma

G1\

J

A L E B Teks-kodenya adalah: "SAEKRAAMETUJYARXPAANXXMLSANKOEEDANGB"Algoritma Kriptografi Klasik

4. Diagonal. Dengan menggunakan pola ini teks-asli dimasukkan dengan cara diagonaL Coba perhatikan contoh di bawah ini:

s

0 L

EN

E AA.

A AK

RIY

N

J

M'0

'x.

A

G

A AM, X

S

B

R N

.17

Xj

E EK

AU

. .Xi

-' - - Teks-kodenya adalah: "SDLENEAAAAJRYNHMOXAGAAMXSBRNPXEEKAUX"Teknik transposisi (permutasi) memiliki bermacam-macam pol a yang bisa di gunakan untuk menyembunyikan pesan dari tangan orang-orang yang tidak berhak. Kombinasi tersebut merupakan dasar dari pembentukan algoritma kriptografi yang kita kenaI sekarang ini (modern).

4.4 ENKRIPSI SUPER

Pada pembahasan di atas, semua tergolong kode yang sederhana dan mudah dipecahkan. Enkripsi super merupakan suatu konsep yang menggunakan kombinasi dari dua atau lebih teknik subsirusi dan permutasi kode untuk mendapatkan suaru algoritma yang lebih andal (sulit dipecahkan). Teknik dati enkripsi super ini mudah dilakukan asal sudah memahami teknik subsitusi dan permutasi di atas. Pertama yang dilakukan adalah melakukan enkripsi pesan dengan menggunakan teknik subsitusi dan teks-kode yang dapat dienkripsi lagi menggunakan teknik transposisi (permutasi). Contoh dari superenkripsi adalah seperti di bawah ini:

Diketahui teks-ash:

78

79 Pengant(lr Ifmu Kriptografi

1. Menggunakan teknik substitusi kode dengan memakai algoritma kode kaisar dengan kunei 6.

Teks-kode yang didapat:

"QKTGOQGTNGXMGHHSSKSHAGZQKIORSKTJKXOZG"

2. Menggunakan teknik transposisi kode (permutasi kode) dengan meng gunakan teknik diagonal permutasi dengan kunei 4.

Q K T Q 0 G N G X G H H

S

KS

A GZ

K 1 0S

K T K X 0 G X X G T MS

H QR

JZ

X Maka didapat hasil akhir sebagai berikut:"QONGSAKSKGKQGHKGIKXXTGXHSZOTOXGTMSHQRJZX"

Teknik dari enkripsi super sangat penting dan banyak dari algoritma enkripsi modem menggunakan teknik ini sebagai dasar pembuatan suatu algoritma.

4.5 AlGORITMA YANG SEMPURNA

Algoritma kriptografi klasik mempunyai bemuk yang sederhana dan mudah dipeeahkan. Walaupun saat algoritma itu dirancang, pemecahan kode rahasia pada umumnya dilakukan dengan menggunakan teknik erial and error hingga menemukan kunci dari kode tersebut. Pada zaman teknologi komputer sekarang inL pemecahan kode rahasia menjadi jauh lebih mudah. Coba bayangkan jika algoritma Vigenere dipecahkan dengan menggunakan eara

f:\\go.\'mo \<'..\p':>gro'\'\ \<..\oo:.\\<.

manual. Berapa kemungkinan kunci yang akan dicari dan berapa waktu yang diperlukan? Dengan menggunakan teknologi komputer yang bisa mencoba kemungkinan 10.000 kata kunci per detik, kemungkinan untuk menemukan teks-asli Vigenere menjadi kurang dad satu hari.

Sebelum membahas kriptografi modem, sangatlah penting unmk mendis kusikan konsep kode yang tak terpecahkan. Setiap perancang algoritma kriptografi mengaku bahwa algoritma mereka tidak terpecahkan. Dalam sejarah, kriptografi yang terkenal adalah Enigma, yang dipakai tentara Jerman untuk mengirim pesan pada Perang Dunia Kedua. Kode rahasia mereka dapat dipeeahkan dan saat itu kekalahan dari tentara Jerman dimulai. Mereka terlalu pereaya ::liri bahwa pesan rahasia mereka tidak akan bisa dipecahkan oleh orang lain.

Begitu juga dengan Ratu Mary dari Skotlandia yang menggunakan suatu varian kode subsitusi untuk mengirim pesan rahasia pada Abab 16. Surat rahasia ini dikirim ke komplotannya yang berisi reneana Ratu Mary untuk terbebas dari hukuman dan reneana pembunuhan atas Ratu Inggris, Elizabeth. untuk mendapatkan tahtanya. Di perjalanan pesan rahasia tersebut direbut dari tangan kurir dan kode rahasia tersebut berhasil dipeeahkan oleh staf istana sehingga rencana untuk membunuh Ram Elizabeth gagal total sementara Ratu Mary kemudian dihukum paneung. Hal itu mempakan pelajaran yang berharga di dalam dunia kriptografi.

Dari dua kisah di atas dapat disimpulkan bahwa suatu algoritma kriptografi bisa dipecahkan jika algoritma 1m memakai metode yang statis. Pada umum nya algoritma kriptografi tidaklah sempurna,

algoritma yang lebih baik dan mempunyai s dipeeahkan adalah one time pad (OTP).

tetapi edikit untuk kemun mendapatkan gkinan untuk

4.6 RAHASIA YANG SEMPURNA

Skenario umum kriptografi adalah usaha unmk mengirim pesan rahasia ke penerima dengan menggunakan sistem kode untuk membuat pesan tersebut tidak bisa dipahami oleh pihak ketiga. walau pun pihak ketiga bisa meng intempsi transmisi dari sistem pengiriman pesan. Oleh karena itu diperlukan algoritma yang dapat menjamin pesan tersebut, walaupun pesan jatuh ke pihak ketiga. Jauh lebih baik jika pesan yang dikirim tidak jamh ke pihak ketiga sewaktu terjadi tranmisi sehingga bisa mencegah penyerang unruk

80

Pengantar IImu Kriptografi 81meneoba mengira-ngira pesan tersebut. Sistem yang bisa meneapai objek ini bisa disebut dengan rahasia yang sempuma (perfect secrecYJ. Contoh dari rahasia yang sempuma adalah seperti kasus di bawah ini.

Seorang direktur suatu perusahaan, sebut saja Mr. X, akan membuat suatu keputusan serius dalam saham perusahaan. Tika membuat keputusan membeli (buYJ maka akan meningkatkan nilai perusahaan tersebut. Jika keputusan menjual (sell) maka akan mengakibatkan kerugian yang sangat besar. Untuk mengirim pesan ini ke pialang sahamnya, jika keputusan ini tepat pada waktunya dan jelas, maka keuntungan besar akan diraih, tapi jika pesan ini salah ~iterima oleh pialang sahamnya maka kemungkinan bangkrut menanti. Pad a waktu pesan ini ditransmisikan tentu ada pihak-pihak yang tidak senang, yang meneoba menebak dan mengubah pesan yang dikirim. Kemungkinan ini berhasil 50%, atau sarna dengan gambling.

Mr. X mengirim keputusan dengan menggunakan jaringan publik seeepat yang ada dalam pikirannya. Pesan yang dikirim ke pialang sahamnya adalah pesan yang telah dienkripsi. Untuk enkripsi tersebut digunakan subsitusi kode. Hal ini umum dilakukan untuk mengirim pesan pendek, tetapt pada pesan tertentu dengan menggunakan subsitusi kode sederhana, panjang dari pesan mempunyai eiri khas yang unik. Diasumsikan peny'~rang mengetahui sistem yang digunakan, mengetahui bahwa panjang dari pesiJn tersebut sudah cukup bagi penyerang untuk dapat mengetahui 100 persen isi pesan

tidak mengetahui kunci dari pesan terse but.

Pilihan yang lain boleh jadi menggunakan sis tern dua kUnci, K1 dan K2. Diasumsikan pada eontoh ini bahwa algoritma yang dipakai tidak ditentukan. Untuk kunci K1. teks-kode dari teks-asH "Buy" adalah 0 dan teks-kode untuk "sell" adalah 1. Untuk menyatakannya ditulis Ekl (Buy) '" 0 dan Ek2 (Sell) = l. Ekspresi kl (Buy) '"'0 dibaea dari hasil enkripsi "buy" menggunakan kunei K1

adalah O. Kode yang kompleks seperti: Kunci K2: Ek2 (Buy) = 1, Ek2 (SELL) = 0

Kunei Kl: Ekl =0, Ekl (SELL) = 1 Ekuivalen ditulis seperti di bawah ini:

Kund:!'

BUY'.

SeU" K L - · · {] 1

K2- .• ,-1·· {]

Algoritma Kriptografi Klasik

Jika sistem yang digunakan dan 0 diinterupsi, dan penyerang mf'nyimpulkan bahwa pesan "sell" jika kunci K2 digunakan, at au "Buy" jika kunci Kl. Jika penyerang mengirim bahwa kunci yang digunakan masing-masing adalah sarna, mungkin untuk menebak pesan yang ada menjadi 50 persen.

Catatan: Pada prinsipnya setiap penyerang pesan rahasia dan pesan terse but berhasil diinterupsi maka hanya ada satu pilihan, yaitu menebak isi dari pesan tersebut setelah meng~tahui algoritma yang dipakai. Jika pesan yang didapatkan tidak bisa dipeeahkan, lain waktu jika ada pesan yang mempunyai algoritma yang sarna akan lebih mudah dipeeahkan. Pad a eontoh di atas Mr.

X selalu mengirim pesan dengan algoritma yang sarna. Kemungkinan untuk diterka oleh penyerang menjadi 100 persen. Sedangkan jika menggunakan algoritma yang berbeda at au memakai dua algoritma sekaligus dalam mengirim pesan maka kemungkinan menjadi 50 persen.

Pada situasi real-life, ketika hanya menggunakan nomor (kunci) yang terbatas untuk suatu pesan dan pada situasi ini risiko pesan yang diterka lebih besar daripada menggunakan enkripsi yang disepakati oleh kedua belah pihak (menggunakan enkripsi yang selalu berbeda dalam setiap situasi). Contohnya adalah penggunaan PIN (Personal Identification Number) dan kartu kredit atau kartu debit pada ATM (Automated Telling Machine).

PIN hanya digunakan oleh yang memiliki kartu. Jika kartu tersebut jatuh ke pihak ketiga yang kemudian meneoba untuk menggunakan PIN, ia bisa berhasil dengan meneoba 10.000 kemungkinan yang ada; kalau ATM tidak membatasi PIN yang error dalam sekali transaksi. Jika dalam sekali transaksi hanya diberi 3x peluang untuk mengulangi kesalahan PIN, hal itu juga bukan sistem yang baik karena jika yang memHiki kartu tersebut tidak melapor ke bagian yang menangani masalah ini maka kemungkinan PIN tersebut untuk ditemukan juga eukup besar, hanya saja membutuhkan waktu yang agak lama. Pada dasarnya PIN sering terbongkar oleh pihak ketiga tetapi hal itu tidak dipublikasikan oleh lembaga yang bersangkutan, karena akan membuat reputasi mereka menurun di mata konsumen. Perlu diingat bahwa kejadian seperti ini sudah sering terjadi di Amerika, Eropa maupun di Indonesia. yang baik di dalam menggunakan kartu kredit, debit atau kanu sejenis adalah:

1. Jangan pernah memberitahukan PIN ke orang lain. 2. Jangan pernah meneatat dan menyimpan PIN di manapun.

83

82

Pengantar Ilmu Kriptografj3. Mudah diingat dan unik (bukan tg]. lahir, nomor rumah dan sebagainya). 4. Jangan memberikan kartu ke orang lain.

5. Sebaiknya setelah menggunakan ATM, ulangi dengan memasukkan PIN yang salah, supaya orang-orang yang tidak bertanggung jawab tidak dapat memanfaatkannya. Record PIN pada mesin ATM bisa diIacak dengan menggunakan suatu program kartu kosong.

6. Yang terpenting selalu waspada dari kemungkinan apapun.

Bagaimana sebaiknya menjaga suatu rahasia agar aman? Pada dasarnya setiap manusia tidak ingin orang lain mengetahui rahasia yang dimilikinya. Jadi untuk mendapatkan sistem yang sempurna dibutuhkan security policy yang baik dan juga memikirkan segala kemungkinan yang ada.

4.7 ONE TIME PAD

One time pad berisi deretan karakter kunci yang dibangkitkan seeara aeak. Pertama ditemukan oleh Mayor

J.

Maugborne dan G. Vernam rahun 1917. OTP termasuk dalam kelompok algorirma kriptografi simetri. Setiap kunei hanya digunakan untuk sekali pakai. Pemilihan kunei harus seeara aeak agar tidak bisa diproduksi ulang dan membuat lawan tid.lk mudah menerka. Jumlah karakter kunci sama dengan jumlah karakter yang dimiliki pesan. Conroh, jika diketahui teks-asli KEAMANAN maka untuk kuncinya bisa dipakai ZJKEOLFH.27564 34498 86670 32451..

998123461Q 16843 46662 ... etc ..

l\jH~S 01 'ral1l,:orr( HUll1tHi' $)

;~ pai

vi

pap,r Jhm.'. ,'ad, tl1tlr atfijja(lll "quinavi

appamHfyrorufomfy 1'Gfl/r'n4 rmmb(f$.

Gambar 4.7 Solah Salu SenIuk DIP

Algoritma Kriptografi Klasik

Penerima pesan memiliki salinan pad yang sama. Satu pad hanya digunakan untuk mengenkripsi pesan satu kali (one-time) saja. Sekali pad digunakan, ia dihaneurkan supaya tidak dipakai untuk mengenkripsi pesan yang lain. Panjang kunci OTP paniang reks-asH sehingga tidak ada keburuhan untuk mengulang penggunaan kunei selama proses enkripsi.

Aturan enkripsi yang digunakan persis sama seperti pada kode Vigenere. 1. Enkripsi:.'j = (Pi + kJ) mod 26

2. Dekripsi: ci== (Pi - fa) mod 26

Bila diketahui teks-asli: "ONETIMEP AD" Dengan kunci: "TBFRGF ARFM"

Diasumsikan A 0, B == 1, ... , Z 25.

Maka akan didapat teks-kode : "lPKLPSFHGQ' yang mana diperoleh sebagai berikut: (0 + T) mod 26 (N + B) mod 26 = P (E + F) mod 26 == K (T + R) mod 26 L (1 + G) mod 26 == P (M + F) mod 26 S (E + A) mod 26 F (P + R) mod 26 '" H (A + F) mod 26 == G (D +M)mod26=Q

Sistem OTP tidak dapat dipeeahkan karena beberapa alasan:

1. Barisan kunei aeak + teks-asli yang tidak aeak teks-kode yang seluruhnya aeak.

2. Mendekripsi teks-kode dengan beberapa kunei berbeda dapat menghasilkan teb-asH yang bermakna sehingga kriptanalis tidak punya ear a untuk menentukan reks-asli mana yang benar.

84

Pengantar IImu KriptografiContoh:

Kriptanalis rneneoba rnendekripsi teks-kode IPKLPSFHGQ Kriptanalis meneoba kunei .. POYY AEAAZX"

Teks-asli yang dihasilkan: SALMONEGGS Bila ia rneneoba kunci: BXFGBMTMXM Teks-asli yang dihasilkan: GREENFLUID

Dari eontoh tersebut sudah jelas bahwa kriptanalis akan binggung atau rnendapatkan teks-asli yang salah, bukan "ONETIMEPAD".

Meskipun OTP merupakan suatu algoritrna yang sernpurna dan arnan, tetapi dalam praktik OTP jarang digunakan karena sedikit rumit yang disebabkan oleh panjang kunei = panjang pesan, sehingga timbul masalah penyirnpanan kunei, pendistribusian kunei dan masalah pengiriman kunei karena kunei dibangkitkan seeara aeak, rnaka 'tidak mungkin' pengirim dan penerima membangkitkan kunei yang sarna seeara sirnultan.

OTP hanya dapat digunakan jika tersedia saluran komunikasi alternatif yang eukup aman untuk mengirim kunei. Saluran ini pada umurnnya eukuD mahal dan larnbat.

BABV

TIPE DAN MODEL ALGORITMA

KRIPTOGRAFI

5.1 PENDAHULUAN

Ada banyak algoritma untuk melakukan enkripsi dan dekripsi pad a kriptografi. Pada dasarnya ada dua tipe dasar algoritma simetri:

L Blok Kode: Algorima blok kode merupakan algoritma yang masukan dan keluarannya berupa satu blok dan setiap blok terdiri dari banyak bit (misalnya 1 blok terdiri dari 64 bit atau 128

2. Aliran Kode: Algoritma pada aHran teks-asH dan teks-kode satu bit atau byte (kadang-kadang satu bit ksts 32-bit). Pada blok kode, blok teks-asli sarna dengan blok yang ada pada teks-kode dan menggunakan kunci yang sarna untuk enkripsi dan dekripsi. Sedangkan pad a aliran kode. bit pada teks-asli tidak sarna dengan bit yang ada pad a teks-kode.

5.2 BIT-STRING

Kriptografi klasik rnenggunakan sistem subsitusi dan permutasi karakter dari teks-asli. Pada kriptografi modern. karakter yang ada dikonversi ke dalam suatu urutan digit biner (bits), yaitu 1 dan O. yang umum digunakan untuk skema encoding ASCII (American Standard Code for Information Interchange). Urutan bit yang akan mewakili teks-asli yang kemudian dienkripsi untuk mendapatkan teks-kode dalam bentuk urutan bit.

Algoritma enkrip~i bisa menggunakan salah satu dari dua metode. Yang pertama "natural", pembagian antara aliran kode. di mana urutan dari bit untuk enkripsi menggunakan met ode bit-by-bit. Metode kedua adalah blok kode. di mana urutan pembagian dalam bentuk ukuran blok yang diinginkan. ASCII memerlukan 8 bit untuk mendapatkan satu karakter dan blok kode mempunyai 64 bit untuk satu blok. Sebagai eontoh sekuen 12 bit: 100111010110. Jika dipeeah menjadi 3 blok rnaka akan didapat 100 111010

106

~_____!_e:ngantar IImu Kriptografi100tJai Value en-I KunC:1

s-b'l

s-bit

Plaintext B!oCk3mml

Gambar 5.11 Proses Dekripsi Mode OFB

o

BAB VI

ALGORITMA KRIPTOGRAFI MODERN

6.1 PENDAHUlUAN

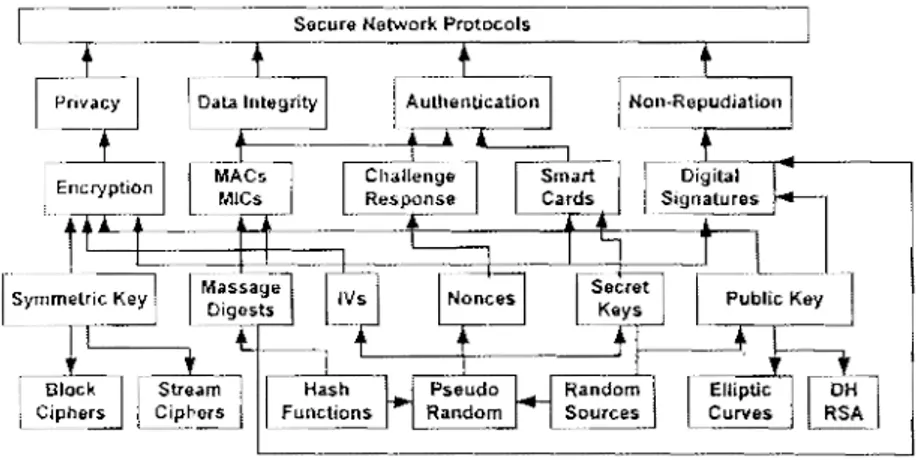

Enkripsi modern berbeda dengan enkripsi konvensionaL Enkripsi modern sudah menggunakan komputer untuk pengoperasiannya, berfungsi untuk mengamankan data baik yang ditransfer melalui jaringan komputer maupun yang bukan. Fal ini sangat berguna untuk melindungi privacy, data integrity, authentication dan non-repudiation. Di bawah ini akan digambarkan bagaimana enkripsi modern saling mendukung satu dengan yang lain.

Gambar 6.1 Skema Kriplografi Modern

Pada gambar, antara faktor yang satu dengan yang lain saling berhubungan untuk mendapatkan keamanan yang dikehendaki, seperti Privacy didukung oleh Encription, Data Integrity didukung oleh pemberian MAC, Authenti cation didukung oleh MAC, ChalJenge Response, dan Digital Signature. Encription terdid dad Symmetric Key, Public Key, dan IVs, sedangkan Symmetric Key terdiri dari Block Cipher dan Stream Ciphers, sementara Public Key tedid dari ECC dan RSA. MAC dibentuk dad Hash Function yang akan menghasilkan Massage Digests. Pseudo Random digunakan untuk

109

108

Pengontor Ilmu KriptogrofiIVs, Nonces sena pembuatan Secret Kays yang disimpan di dalam Smart Cards, sedangkan Nonces digunakan untuk menghasilkan Challenge Response.

6.2 MACAM-MACAM ALGORfTMA KRIPTOGRAFI

MODERN

Kriptografi modern merupakan suam perbaikan yang mengacu pada kriptografi klasik. Pada kriptografi modern terdapat berbagai macam algoritma yang dimaksudkan untuk mengamankan informasi yang dikirim melalu jaringan komputer. Algoritma kriptografi modern terdiri dari dua bagian:

6.2.1 AlGORITMA SIMETRIS

Algoritma simetris adalah algoritma yang menggunakan h nci yang sarna untuk enkripsi dan dekripsinya. Contoh: Alice ingin mengirim pesan x dengan aman menggunakan saluran umum kepada Bob. Alice menggunakan kunci xa yang sebelumnya telah disepakati antara Alice dan Bob. Untuk mengirim pesan e xa (x) kepada Bob, dia akan mendekripsi teks-kode yang diterima dengan kunci yang sarna dengan yang digunakan untuk memperoleh akses ke pesan yang diterima. Begitu juga sebaliknya.

Plaintext input Ciphertext Plaintext output

'·

. :

.

: ;"4~'.'~."r..:-~~:~:-~ .,. f ~.~~~~~·.'Li~·d;j~'ljSj:J:

II

,,/

"...

, .~, !",:/~~

~) ;'.~t-

.r"Same key

/. (shared secret) " i '•

n

Gambar 6.2 Algoritmo Simetris

Algorifmo Kriptogrofi Modern

Aplikasi dari algoritma simetris digunakan oleh beberapa algoritma di bawah ini:

1, Data Encryption Standard (DES), 2. Advance Encryption Standard (AES),

3. International Data Encryption Algoritma (IDEA),

4. AS,

S. RC4.

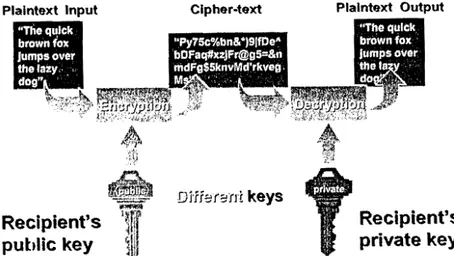

6.2.2 AlGORITMA ASIMETRIS

Algoritma asimetris adalah pasangan kunci kriptografi yang salah satunya digunakan untuk proses enkripsi dan yang satu lagi untuk dekripsi. Semua orang yang mendapatkan kunci publik dapat menggunakannya untuk meng enkripsi suatu pesan, sedangkan hanya satu orang saja yang memiliki rahasia itu, yang dalam hal ini kunci rahasia, untuk melakukan pembongkaran terhadap kode yang dikirim untuknya. Contoh algoritma terkenal yang menggunakan kunci asimetris adalah RSA (merupakan singkatan dad nama penemunya, yakni Rivest. Shamir dan Adleman).

Plaintext Input Cipher-text Plaintext Output

Dmet:iflt