ANALISIS KEAMANAN AKTA ELEKTRONIK PADA CYBER NOTARY SESUAI UU

NOMOR 2 TAHUN 2014 TENTANG JABATAN NOTARIS (UUJN)

Mulyadi, S.S.T.TP

Lembaga Sandi Negara, mulyadi@lemsaneg.go.id

Tidak hanya lini perbankan dan pemerintahan yang sedang gencar melakukan transmigrasi dari sistem konvensional menuju sistem elektronik, notaris sebagai pejabat penyelenggara pelayanan publik juga tengah berusaha mengaplikasikan sistem berbasis elektronik dalam menjalankan tugas jabatan, salah satunya sebagai pembuat akta autentik, grosse, salinan akta, dan kutipan akta. Peluang ini semakin luas dengan dikeluarkannya UU Nomor 2 Tahun 2014 sebagai perubahan UU Nomor 30 Tahun 2004 tentang Jabatan Notaris yang memungkinkan penerapan fungsi notaris berbasis elektronik atau cyber notary. Dengan menjadikan notaris sebagai cyber notary, maka notaris bertindak sebagai penyelenggara transaksi

elektronik. Penyelenggaraan transaksi elektronik secara lebih detil diatur oleh PP Nomor 82 Tahun 2012 bahwa penyelenggaraan transaksi elektronik harus memenuhi prinsip pengendalian pengamanan data pengguna dan transaksi elektronik, meliputi kerahasiaan, integritas, ketersediaan, keautentikan, otorisasi,

dan kenirsangkalan. Paper ini akan membahas mengenai bagaimana menerapkan prinsip pengamanan dan pengendalian pada cyber notary dengan berfokus pada minuta akta, grosse, salinan akta, dan kutipan

akta sebagai produk cyber notary.

1. Pendahuluan

Tidak dapat dipungkuri lagi bahwa teknologi informasi menjadi basis semua lini kehidupan, mulai dari ekonomi, sosial budaya, pendidikan, sampai hukum. Sejak dikeluarkannya UU ITE No. 11 tahun 2008 mengenai transaksi elektronik, perlahan namun pasti transaksi jual beli bergeser dari konvensional menjadi berbasis elektronik, maka dikenallah e-Commerce. Tidak hanya itu, di lini penyelenggaraan pemerintahan, khususnya pelayanan publik juga tengah mengedepankan pelayanan yang berbasis elektronik, maka muncullah e-Governance.

Dalam hal pelayanan publik, terdapat satu jenis pelayanan non-pemerintah namun sangat erat kaitannya dengan penyelenggaraan pelayanan publik serta kental dengan peraturan karena tugas dan fungsinya diatur oleh undang-undang, yaitu layanan notaris. Di dalam Pasal 1 butir 1 UU No 2 sebagai perubahan UUJN No 30 Tahun 2004, disebutkan bahwa “Notaris adalah pejabat umum yang berwenang untuk membuat akta autentik dan memilki kewenangannya lainnya sebagaimana dimaksud dalam Undang-undang ini atau berdasarkan undang-undang lainnya.”

Selama ini layanan notaris kepada masyarakat masih bersifat konvensional, namun seiring dengan perkembangan TI yang mau tidak mau memaksa setiap

lini kehidupan bertransmigrasi dari sistem konvensional menuju sistem elektronik, layanan notaris juga tengah bergeser menuju layanan yang berbasis elektronik, atau yang dikenal cyber notary. UU Nomor 2 Tahun 2014 memberikan jalan bagi notaris untuk melaksanakan tugasnya melalui sistem elektronik, yakni tercantum pada Pasal 15 ayat (3) yang berbunyi “Yang dimaksud dengan “kewenangan lain yang diatur dalam peraturan perundang-undangan”, antara lain, kewenangan mensertfifikasi transaksi yang dilakukan secara elektronik (cyber notary), membuat akta, ikrar wakaf, dan hipotek pesawat terbang.” Pasal 15 ayat 3 menyatakan bahwa notaris dapat secara legal melaksanakan tugasnya secara elektronik.

Isi pasal 15 ayat 3 secara tidak langsung juga menyatakan bahwa notaris merupakan bagian dari penyelenggara transaksi elektronik yakni transaksi pembuatan akta secara elektronik.

Notaris sebagai penyelenggara transaksi elektronik, hal ini telah diatur oleh Peraturan Pemerintah tentang penyelenggaraan sistem dan transaksi elektronik yaitu PP Nomor 82 Tahun 2012. Pada pasal 38 ayat 2 menyebutkan, “penyelenggara agen elektronik wajib memiliki dan menjalankan prosesdur standar pengoperasian yang memenuhi prinsip pengendalian pengamanan data pengguna dan transaksi elektronik.”

Pada ayat 3 pasal yang sama menyebutkan prinsip pengendalian pengamanan data pengguna dan transaksi elektronik sebagai mana yang dimaksud pada ayat 2 meliputi kerahasiaan, integritas, ketersediaan, keautentikan, otorisasi, dan kenirsangkalan.”

Minuta Akta, grosse, salinan akta, dan kutipan akta merupakan produk cyber notary. Oleh karena itu, produk tersebut harus memiliki kekuatan hukum agar dapat dijadikan alat bukti yang sah. Paper ini akan membahas tentang bagaimana menerapkan prinsip pengendalian pengamanan data pengguna dan transaksi elektronik sebagaimana disebutkan pada pasal 38 ayat 3 sehingga produk cyber notary dapat dijadikan alat bukti yang sah dimata hukum.

2. Landasan Teori 2.1 Kewenangan Notaris

Menurut pasal 15 UU No 2 Tahun 2014 Tentang Jabatan Notaris (UUJN), kewenangan notaris meliputi: 1) Notaris berwenang membuat akta autentik mengenai semua perbuatan, perjanjian, dan penetapan yang diharuskan oleh peraturan perundang-undangan dan/atau yang dikehendaki oleh yang berkepentingan untuk dinyatakan dalam akta autentik, menjamin kepastian tanggal pembuatan akta, menyimpan akta, memberikan grosse, salinan dan kutipan akta, semuanya itu sepanjang pembuatan akta itu tidak juga ditugaskan atau dikecualikan kepada pejabat lain atau orang lain yang ditetapkan oleh undang-undang. 2) Mengesahkan tanda tangan dan menetapkan kepastian tanggal surat di bawah tangan dengan mendaftar dalam buku khusus.

3) Membukukan surat di bawah tangan dengan mendaftar dalam buku khusus.

4) Membuat kopi dari asli surat di bawah tangan berupa salinan yang memuat uraian sebagaimana ditulis dan digambarkan dalam surat yang bersangkutan.

5) Melakukan pengesahan kecocokan fotokopi dengan surat aslinya.

6) Memberikan penyuluhan hukum sehubungan dengan pembuatan akta.

7) Membuat akta yang berkaitan dengan pertanahan. 8) Membuat akta risalah lelang.

Berdasarkan kewenangan notaris di atas, dapat ditentukan produk seorang notaris meliputi, minuta akta (akta autentik), grosse, salinan akta, dan kutipan akta.

2.2 Konsep Cyber Notary

Menurut Theodore Sedwick[11], cyber notary adalah istilah yang dipakai untuk menggambarkan tugas seorang notaris secara konvensional yang diaplikasikan pada media berbasis elektronik. Di Indonesia, gagasan untuk menerapkan cyber notary muncul pada tahun 1995. Namun gagasan itu belum dapat menghasilkan

output yang jelas karena terbentur pada tidak adanya

dasar hukum yang mengatur tentang cyber notary. Semangat mewujudkan cyber notary kembali muncul setelah dipicu oleh dikeluarkannya UU ITE No. 11 Tahun 2008 dan disusul oleh Peraturan Pemerintah Nomor 82 Tahun 2012 tentang penyelenggaraan sistem dan transaksi elektronik. Kedua peraturan ini telah melegalkan transaksi berbasis elektronik, sehingga sistem konvensional hamper secara massif bergeser kepada sistem elektronik.

Keadaan ini berbanding terbalik dengan kondisi notaris yang belum didukung oleh dasar hukum berupa peraturan perundang-undangan, sementara banyak transaksi jual beli, perjanjian, dan berbagai macam kontrak yang terjadi secara elektronik. Hal ini menjadikan notaris sebagai pejabat yang memiliki peran penting dalam memberikan pengesahan, legalitas, atau bukti hokum dari berbagai transaksi tersebut, menemui jalan buntu.

Dibeberpa Negara lain, banyak Negara yang telah memberdayakan fungsi dan peran notaris dalam transaksi elektronik. Oleh karena itu, Indonesia pun harus menstimulus penyelenggaraan jasa noatrisnya dalam transaksi elektronik, bahkan samapai dengan melakukan penyelenggaraan jasa kenotarian itu sendiri secara elektronik[5]. Sementara ini konsep cyber

notary dapat dimaknai sebagai notaris yang menjalankan tugasnya atau kewenangan jabatannya dengan berbasis teknologi informasi, khususnya dalam pembuatan akta[6].

Pada tahun 2014 telah disahkan UU No 2 Tahun 2014 sebagai perubahan UU No 30 tahun 2004 sebagai UU yang mengatur Jabatan Notaris (UUJN). Di Dalam UUJN yang baru, seorang notaris diizinkan untuk melakukan sertifikasi pada dokumen elektronik. Dengan begitu peluang untuk menjadikan cyber notary tidak lagi terbentur oleh dasar hukum seperti waktu sebelumnya karena belum ada undang-undang yang mengatur tentang cyber notary. Sehingga, layanan

pembuatan akta dituntut mampu memenuhi kebutuhan masyarakat dengan mengaplikasikannya melalui media berbasis elektronik.

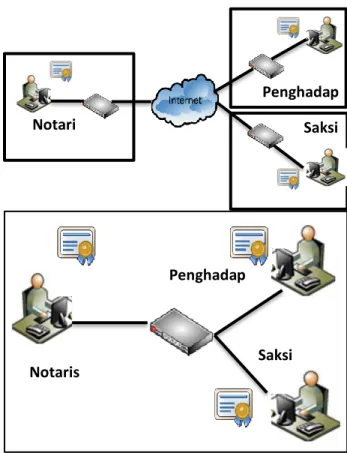

Perbandingan pembuatan akta secara konvensional dan melalui media elektronik atau yang disebut cyber

notary digambarkan pada gambar 1 berikut:

Gambar 1. Perbandingan Pembuatan Akta secara Konvensional (atas) dan Berbasis TI (bawah)

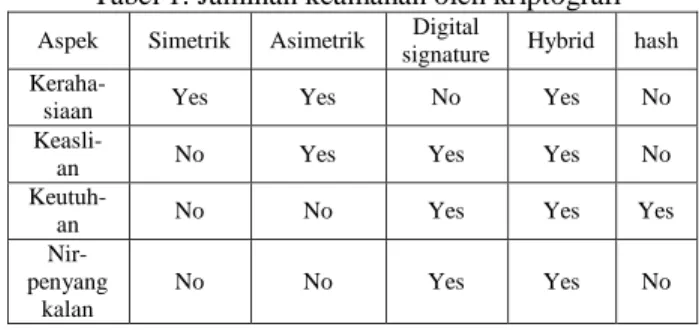

Dewasa ini, terdapat dua definisi secara praktik mengenai penyelenggaraan cyber notary. Pertama,

cyber notary dalam menjalankan tugasnya mengaplikasikan full media elektronik selama pembuatan akta. Artinya, antara notaris, penghadap, dan saksi tidak berada pada tempat yang sama di waktu yang sama. Definisi ini mengacu pada kata cyber yang berarti maya (para pihak tidak benar-benar bertemu, melainkan bertemu melalui dunia maya atau internet). Kedua, cyber notary dalam menjalankan tugasnya mengaplikasikan media elektronik namun tetap berada pada tempat yang sama dan waktu yang sama, hanya saja selama proses pembuatan akta tidak menggunakan perangkat konvensional seperti kertas, pulpen, dan pensil. Untuk lebih jelas perbedaan antara keduannya diilustrasikan pada gambar 2.

Gambar 2. Perbandingan Pembuatan Akta berbasis TI definisi pertama (atas) dan Berbasis TI definisi kedua (bawah)

Menurut Edmon Makarim, selama ini terjadi kesalahpahaman dalam menafsirkan frasa “dihadapan” sesuai oadal 1868 KUH Perdata yang dikaitkan dengan

cyber notary. Yang mengidentikkan pembuatan akta

dilakukan melalui media teleconference, padahal sebenarnya bukan demikian. Prinsip kerja cyber notary sama saja dengan notaris secara konvesional. Para penghadap tetap datang ke kantor notaris. hanya saja, para pihak langsung membaca draft aktanya dimasing-masing computer, setelah sepakat, para penghadap menandatangani akta tersebut secara elektronik. Jadi akta, tidak dibuat melalui jarak jauh menggunakan

webcam[7].

Baik pembuatan akta berdasarkan definisi pertama maupun definisi kedua, prinsip pengendalian pengamanan data pengguna dan transaksi elektronik tetap dibutuhkan, terutama pada saat penyimpanan akta dan proses komunikasi antara notaris, saksi, dan penghadap selama pembuatan akta berlangsung.

2.3 Keamanan Informasi

Informasi sebagai barang berharga perlu diamankan. Dalam hal pembuatan akta, segala sesuatu mengenai Notaris Saksi Penghadap Notaris Penghadap Saksi Saksi Penghadap Notari s Pen N S Notaris Penghadap Saksi

akta dan segala keterangan yang berkaitan dengan pembuatan akta harus diamankan.

Berdasarkan PP Nomor 82 Tahun 2012, prinsip pengendalian pengamanan data pengguna dan transaksi elektronik ada 6 (enam), yaitu:

1) Kerahasiaan 2) Keaslian 3) Keutuhan 4) Nirpenyangkalan 5) Ketersediaan 6) Otorisasi

Poin satu sampai dengan empat merupakan bagian dari pembahasan kriptografi. Penjelasan mengenai hal tersebut dibahas pada bagian selanjutnya. Sedangkan poin lima merupakan bagian dari inti keamanan informasi selain dari empat poin sebelumnya. Adapun otorisasi merupakan bagian dari lingkup tugas dan fungsi suatu organisasi dan manajemen.

2.3.1 Kriptografi

Kriptografi menjaminan keamanan pada suatu data baik berupa gambar, suara, video, ataupun dokumen. Aspek-aspek keamanan tersebut sebagai berikut: 1) Confidentiality (Kerahasiaan)

Aspek kerahasiaan bertujuan untuk melindungi akta elektronik dari pihak yang tidak berhak mengetahuinya. Kerahasiaan menjadi hal yang penting dan melekat pada diri seorang notaris, tidak hanya pada dokumen atau akta. Seorang notaris sesuai dengan sumpahnya harus mampu menjaga kerahasiaan mengenai transaksi-transaksi apapun yang hanya boleh diketahui oleh orang yang berhak. Untuk menjamin kerahasiaan biasanya menggunakan algoritma simetrik seperti AES, DES, Blowfish, dan yang lainnya dengan varian yang berbeda-beda.

2) Integrity (Keutuhan)

Aspek keutuhan bertujuan untuk melindungi terjadinya perubahan pada akta elektronik. Akta yang dapat dijadikan alat bukti yang sah adalah akta yang keutuhannya terjaga. Akta yang keutuhannya tidak bisa dipastikan, tidak dapat dijadikan alat bukti yang sah, karena teridikasi telah terjadi modifikasi di dalamnya. Untuk menjamin keutuhan data menggunakan metode

one way hash function (OWHF) atau yang dikenal hash function, antara lain SHA dan variannya, MD5, Kecak,

dan lain-lain.

3) Authentication (Keaslian)

Aspek keaslian bertujuan untuk menjamin keaslian pihak-pihak yang terlibat dalam pembuatan akta

elektronik. Apabila suatu akta tidak dapat dibuktikan keaslian tanda tangan notarisnya, maka akta tersebut tidak dapat dijadikan alat bukti yang sah. Keaslian seseorang terhadap dokumen elektronik dapat dibuktikan dengan digital certificate yang ditandatangani oleh certrificate authority (CA) yang terpercaya.

4) Non-Repudiation (Nir-Penyangkalan)

Aspek Non-Repudiation bertujuan untuk menjamin bahwa seseorang yang sudah menandatangani suatu akta elektronik, maka orang tersebut tidak dapat lagi menyangkal bahwa orang tersebut sudah menandatanganinya. Hal ini menjadi sangat penting untuk menjadikan akta elektronik sebagai alat bukti yang sah.

Aspek ini dapat dijamin dengan menggunakan digital

certificate karena didalamnya terdapat identitas pemilik

sertifikat, dengan begitu seseorang tidak dapat menyangkal bahwa dia telah menandatangani akta.

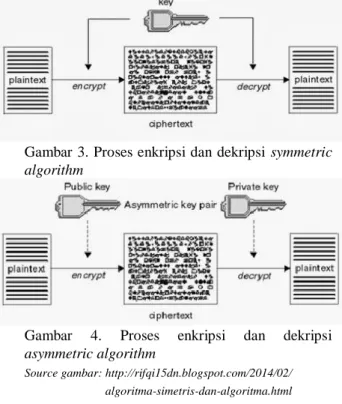

Tabel 1. Jaminan keamanan oleh kriptografi

Aspek Simetrik Asimetrik Digital

signature Hybrid hash

Keraha-siaan Yes Yes No Yes No

Keasli-an No Yes Yes Yes No

Keutuh-an No No Yes Yes Yes

Nir-penyang

kalan

No No Yes Yes No

2.3.2 Ketersediaan

Ketersediaan informasi ditinjau dari beberapa sudut, ketersediaan informasi dalam arti secara harfiah yakni penyediaan informasi melalui media elektronik sehingga dapat dikonsumsi oleh seseorang, dan ketersediaan informasi dalam arti sebagai hasil dari proses pengupasan informasi / code breaking yang merupakan bagian dari kripanalisis. Karena itu ketersediaan dalam pengertian yang demikian tidak termasuk ke dalam kriptografi.

Namun demikian, dalam lingkup keamanan informasi, maka kriptografi meliputi kerahasiaan, keaslian, keutuhan, dan nir penyangkalan tidak dapat dipisahkan dari ketersediaan informasi. Dalam penerapannya pada

cyber notary, kelima hal tersebut mutlak dibutuhkan,

hanya saja penyediaan informasi di sini meliputi penyediaan informasi yang terjamin integritasn, dan keasliannya, serta memenuhi prinsip nir penyangkalan. Dan selama informasi itu tersedia, kerahasiaannya juga harus terjamin.

2.4 Symetric vs Asymetric Algorithm

Symetric algorithm merupakan algoritma yang enkripsi

dan dekripsinya menggunakan kunci yang sama, sedangkan asymetric algorithm merupakan algoritma yang enkripsi dan dekripsinya menggunakan dua buah kunci yang berbeda.

Gambar 3 dan gambar 4 dibawah ini menggambarkan proses enkripsi dan dekripsi menggunakan asymmetric

algorithm dan symmetric algorithm.

Gambar 3. Proses enkripsi dan dekripsi symmetric

algorithm

Gambar 4. Proses enkripsi dan dekripsi

asymmetric algorithm

Source gambar: http://rifqi15dn.blogspot.com/2014/02/ algoritma-simetris-dan-algoritma.html

Algoritma simetrik dan asimetrik memiliki kekurangan serta kelebihan masing-masing. Algoritma simetrik lebih banyak digunakan untuk mengenkripsi data yang ukurannya besar, karena proses enkripsi maupun dekripsinya lebih cepat dan minim resource, namun karena harus menggunakan kunci yang sama, terdapat banyak kendala dalam proses distribusi kuncinya. Contoh algoritma simetrik yaitu AES, DES, dan Blowfish.

Algoritma asimetrik lebih banyak digunakan untuk mengenkripsi kunci atau data-data yang ukurannya kecil karena proses enkripsi dan dekripsinya membutuhkan lebih banyak resource dibandingkan algoritma simetrik, sehingga waktu yang dibutuhkan untuk enkripsi dan dekripsi lebih lama. Namun, karena menggunakan dua buah kunci yang berbeda, yakni kunci publik dan kunci privat, permasalahan distribusi

kunci tidak lagi menjadi masalah seperti pada algoritma simetrik. Contoh algoritma asimetrik yaitu RSA dan Rabbin.

2.5 Digital Signature

Menurut [8], Digital signature adalah “bagian dari

electronic signature dengan tujuan sebagai media bagi

seseorang untuk mengikat identitasnya ke dalam sebuah informasi”. Digital signature dapat memberikan layanan berupa autentikasi, dan integritas data dari suatu dokumen atau transaksi. Protokol digital

signature biasanya diterapkan dengan menggunakan

sistem kriptografi kunci publik dan one way hash

function. Dengan begitu tiga dari empat aspek

kriptografi dapat terpenuhi, yakni keaslian, keutuhan, dan nir-penyangkalan. Meskipun begitu, sistem kriptografi kunci publik secara prinsip juga dapat memenuhi aspek kerahasiaan seperti yang dijelaskan pada bagian asymmetric algorithm.

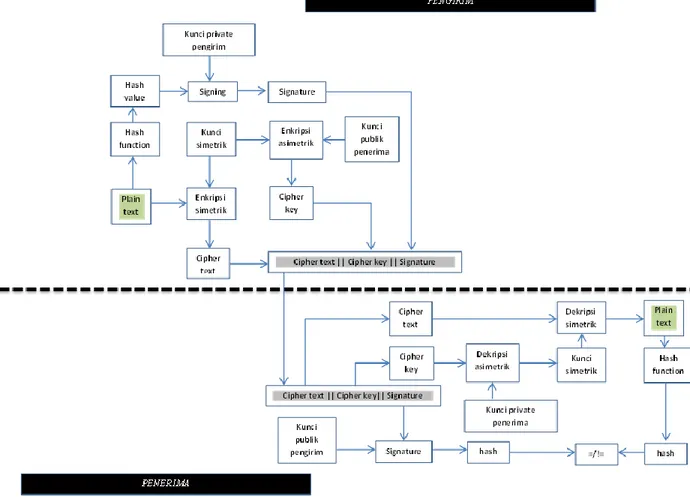

Gambar 5 dibawah ini menunjukkan blok diagram proses tanda tangan dan verifikasi menggunakan digital

certificate sebagai berikut:

Gambar 5. Proses signing dan verifikasi digital

signature

Sorce gambar: http://commons.wikimedia.org/wiki/File:Digital _Signature_diagram.svg

Pada dasarnya digital signature memenuhi non-repudiation, namun akan menjadi masalah ketika terjadi man in the middle attack, maka perlu disertakan

digital certificate sebagai pengikat identitas pemilik

tanda tangan. Digital Signature menjadi sangat penting karena menjadi poin utama dalam hal cyber notary.

Digital Signature menggantikan tanda tangan konvensional pada akta otentik yang berbasis kertas. Tidak hanya pada minuta akta, Digital Signature juga dilakukan pada grosse, salinan akta dan kutipan akta

untuk menjamin keaslian dan keutuhan setiap produk notaris.

2.6 Hybrid Cryptosystem

Hybrid Cryptosystem merupakan kombinasi beberapa

algoritma. Pada Hybrid cryptosystem, algoritma simetrik digunakan untuk mengenkripsi dan mendekripsi pesan karena pada umumnya ukuran pesan lebih besar, serta menggunakan algoritma asimetrik untuk mengenkripsi dan mendekripsi kunci simetrik.

Dengan begitu proses enkripsi dan dekripsi tidak membutuhkan waktu yang terlalu lama, dan distibusi kunci simetrik menjadi lebih sederhana namun tetap aman.

Hybrid cryptosystem juga memungkinkan untuk

mengombinasikan algoritma simetrik, asimetrik, hash

function, dan digital signature dalam satu kali

pemrosesan data. Sehingga keempat aspek keamanan dapat dijamin.

Gambar 6. Diagram Hybrid Cryptosystem Gambar 6 di atas menunjukkan alur pemrosesan data

menggunakan hybrid cryptosystem, meliputi algoritma simetrik, dan asimetrik untuk enkripsi dan dekripsi data guna menjamin kerahasiaan, serta digital

signature dan hash function untuk menjamin keaslian

dan keutuhan data. Yang perlu diperhatikan adalah penggunaan kunci publik dan privat milik pengirim atau penerima. Untuk melakukan signing maka menggunakan kunci private pengirim, sedangkan untuk mengenkripsi menggunakan kunci publik penerima.

Gambar 6 di atas merupakan salah satu dari sekian banyak desain hybrid cryptosystem. Poin yang perlu diperhatikan dari gambar 6 adalah penempatan hash

function sebelum dilakukan signing. Mekanisme ini

selain untuk menjadi keutuhan data, juga supaya

resource yang dibutuhkan untuk signing tidak besar,

karena sebelum pesan ditandatangani, pesan di-hashing terlebih dahulu, sehingga ukuran pesan menjadi lebih kecil.

Menurut [8], Hash function merupakan fungsi pemetaan satu arah dan menghasilkan nilai yang tetap. Artinya, berapapun ukuran datanya maka akan menghasilkan ukuran nilai hash yang sama, dan tidak dapat dikembalikan ke nilai semula. Fungsi hash yang baik adalah fungsi hash yang memenuhi kriteria sebagai berikut:

1) Preimage Resistance

Jika x adalah input dan y adalah output, maka sangat sulit menentukan nilai x yang apabila dihitung menggunakan fungsi hash akan menghasilkan nilai hash y yang kita inginkan. Dengan kata lain, walaupun kita mengetahui nilai hash y, kita tidak bisa melakukan

invers untuk mendapatkan nilai x dari nilai hash y.

2) Second Preimage Resistance

Jika x adalah input, y adalah output, dan x’ adalah input yang palsu, maka sangat sulit untuk menemukan nilai

x’ yang menghasilkan nilai hash yang sama dengan

nilai hash y, sehingga nilai hash ℎ(𝑥) = ℎ(𝑥′). Dengan kata lain, sangat sulit untuk mencari dua nilai masukan yang berbeda untuk mendapatkan nilai hash yang sama.

3) Collision Resistance

Jika x adalah input, y adalah output, dan x’ adalah input yang palsu, maka sangat sulit untuk mendapatkan dua nilai masukan yang berbeda x, x’ dan menghasilkan nilai hash y yang sama. Perbedaan dengan second

preimage adalah pada kasus ini attacker tidak

mengetahui nilai apapun baik itu x maupun y.

Algoritma fungsi hash mempunyai dua varian. Varian yang pertama ialah Message Digest Code (MDC) dan varian kedua adalah message authentication code (MAC). MDC hanya menjamin aspek keutuhan data saja, sedangkan MAC dapat menjamin aspek keutuhan dan keaslian. Hal ini karena pada algoritma MAC terdapat nilai/parameter yang berfungsi menjamin keaslian suatu data.

2.8 Public Key Infrastucture (PKI)

PKI adalah sekumpulan sistem dan policy yang mengatur tentang manajemen digital certificate. Mulai dari pembangkitan pasangan kunci, certificate request, penerbitan digital certificate, penyimpanan, distribusi kunci, penggunaan, pembaruan, dan pemusnahan. PKI menjadi hal yang wajib ada di dalam cyber notary karena kekuatan hukum yang dimiliki oleh seorang

cyber notary terdapat pada digital certificate. Minuta

akta, grosse, salinan akta, dan kutipan akta dianggap

sah apabila tanda tangan pada akta dapat dibuktikan dengan digital certificate.

PKI terdiri dari empat komponen yaitu:

1) Registration Authority (RA)

Komponen RA mengurusi pendaftaran penerbitan pasangan kunci ataupun pendaftaran kunci untuk diterbitkan sertifikat digitalnya.

2) Certificate Authority (CA)

CA merupakan komponen inti dari PKI, CA berwenang

menerbitkan digital certificate. Digital certificate dapat dinyatakan terpercaya apabila dikeluarkan oleh CA yang terpercaya pula. Maka, akta yang sah adalah akta yang ditandatangani oleh cyber notary yang memiliki

digital certificate yang dikeluarkan oleh CA yang

terpercaya.

3) Policy

Policy merupakan sekumpulan aturan atau kebijakan

yang mengatur tentang pengelolaan PKI meliputi

certificate request sampai pemusnahan. 4) Repository

Repository merupakan tempat menyimpan pasangan

kunci dan digital certificate. Selain itu terdapat juga daftar masa berlaku digital certificate atau yang disebut certificate revocation list (CRL).

2.9 SSL Protocol

SSL Protocol atau yang juga sering dikenal dengan

HTTPS merupakan kombinasi dari protokol HTTP dan SSL. Alamat website yang support terhadap protokol HTTPS umunya terdapat bar berwarna hijau di sebelah kiri alamat website tersebut. Tanda itu menandakan bahwa paket data yang dikirm dari server sampai kepada klien sudah diamankan menggunakan algoritma tertentu yang didefinisikan pada certificate yang digunakan. Pengamanan tersebut meliputi kerahasiaan, keaslian, dan keutuhan data.

Enkripsi paket data yang melalui protokol HTTPS meliputi [10]:

1) URL yang diakses oleh user. 2) Isi dokumen.

3) Data dari user yang dimasukkan melalui form pada

browser.

4) Cookies yang dikirim dari browser kepada server atau sebaliknya.

5) Konten header HTTP.

2.10 Time Stamping

Time Stamping sangat penting untuk mengetahui waktu

diketahui apakah tanda tangan suatu dokumen dilakukan pada masa berlaku digital certificate atau sudah kadaluarsa [9]. Akta elektronik yang dapat dijadikan bukti yang sah adalah akta yang ditandatangani menggunakan kunci yang masih berlaku. Ada banyak protokol time stamping yang didesain oleh para ahli untuk menjamin aspek keamanan.

3. Analisis Sistem Cyber Notary 3.1 Gambaran Umum Pembuatan Akta

Berdasarkan UUJN yang berlaku di Indonesia, Akta dibuat dihadapan/oleh notaris. Untuk itu pihak-pihak yang berkepentingan (dalam UUJN disebut penghadap) harus datang ke kantor notaris. Selanjutnya notaris akan membuatkan akta sesuai dengan ketentuan yang ada di dalam UUJN.

Setelah akta selesai dibuat, notaris berhak menyimpan akta, membuat salinan, dan mengutip sesuai dengan ketentuan yang telah diatur di dalam UUJN. Selain akta, notaris juga berwenang membuat grosse.

Seorang Notaris dalam menjalankan jabatannya harus merahasiakan segala sesuatu mengenai akta yang dibuatnya dan semua keterangan yang digunakan dalam pembuatan akta. Tidak hanya itu, dalam ruang

cyber notary maka sistem yang membantu pelaksanaan

tugas jabatannya juga dituntut mampu merahasiakan hal-hal tersebut. Hal ini sejalan dengan PP Nomor 82 Tentang Penyelenggaraan Sistem dan Transaksi Elektronik.

3.2 Analisis Keamanan Akta Elektronik pada Cyber Notary

Bagian ini merupakan bahasan kumulatif dari bagian-bagian sebelumnya dikaitkan dengan pengamanan produk cyber notary yaitu minuta akta, grosse, salinan akta, dan kutipan akta.

Berdasarkan Pasal 16 ayat 1 UU No 2 tahun 2014, notaris memiliki 14 kewajiban dalam menjalankan jabatannya. Dilihat dari sisi kebutuhan system atau mekanisme, dari 14 kewajiban tersebut terdapat 4 kewajiban yang membutuhkan penjaminan keamanan untuk menerapkan cyber notary, yakni sebagai berikut: 1) Membuat akta dalam bentuk minuta akta dan menyimpannya sebagai bagian dari protokol notaris.

2) Mengeluarkan grosse akta, salinan akta, atau kutipan akta sesuai minuta akta.

3) Merahasiakan segala sesuatu mengenai akta yang dibuatnya dan semua keterangan yang digunakan dalam pembuatan akta.

4) Membacakan Akta di hadapan penghadap.

Berdasarkan keempat hal di atas, maka analisis keamanan ditekankan pada pengamanan dokumen akta elektronik dan pengamanan saat komunikasi antara notaris, saksi, dan penghadap berlangsung.

3.2.1 Pengamanan pada Minuta Akta, Grosse, Salinan Akta dan Kutipan Akta

Penggunaan dokumen elektronik dibandingkan dokumen berupa kertas memang menawarkan banyak sekali kemudahan, antara lain hemat tempat penyimpanan, memudahkan pencarian dengan didukung oleh kemampuan software yang handal, menghemat waktu, dan tentu saja menghemat biaya operasional seperti tinta, kertas, dan ATK lainnya. Namun, disamping kemudahan itu terdapat resiko yang cukup tinggi, seperti terinfeksi virus komputer sehingga menyebabkan data korup atau hilang, pencurian data, pemalsuan data, dan modifikasi data. Karena itu menjamin keamanan pada penyimpanan akta lebih sulit dari pada pembuatan akta itu sendiri. Untuk mengatasi kemungkinan terjadi infeksi virus komputer dapat menggunakan antivirus disertai dengan sistem backup yang baik. Karena adakalanya untuk menghilangkan virus pada sistem harus dengan menghapus file yang terinfeksi virus. Sedangkan untuk mengatasi pencurian data, selain mengandalkan pengamanan jaringan,seperti firewall dan antivirus, juga dapat menggunakan teknik enkripsi. Pencurian data sama halnya dengan penyadapan, apabila data yang disimpan dienkripsi, maka sekalipun terjadi pencurian data, data tersebut tidak dapat digunakan karena si pencuri tidak mengerti dengan isi data yang dicurinya.

Adapun untuk mengatasi pemalsuan tanda tangan, dapat menggunakan digital signature yang dibuktikan dengan digital certificate, sehingga apabila terjadi pemalsuan data dapat diketahui. Digital certificate mutlak dibutuhkan. Hal ini sesuai dengan UU ITE bahwa bukti transaksi elektronik yang sah harus dapat dibuktikan menggunakan digital certificate yang dikeluarkan oleh certificate authority (CA) yang terpercaya (trusted). Dengan menggunakan digital

certificate, maka keaslian tanda tangan dapat

dibuktikan secara sah di mata hukum.

Tidak hanya itu, digital signature biasanya dikombinasikan dengan time stamping sehingga waktu penandatangan akta juga dapat diketahui, apakah menggunakan kunci yang masih berlaku atau expired. Hal ini dapat dibuktikan karena pada digital certificate

terdapat identitas, masa berlaku, issuer, tujuan penggunaan certificate, dan informasi lain mengenai aspek kriptografis seperti panjang kunci, dan algoritma yang dipakai.

Penggunaan digital certificate akan secara otomatis menjamin aspek nir penyangkalan, karena setelah tanda tangan dapat diverifikasi dengan digital

certificate seseorang, maka pemilik digital certificate

itu tidak dapat menyanggah bahwa tandatangan yang terdapat pada akta bukanlah tanda tangan miliknya.

Digital signature ini tidak hanya dilakukan pada

minuta akta saja, tapi juga dilakukan pada salinan akta, grosse, dan kutipan akta yang dibuat oleh notaris. Tujuannya untuk menjamin bahwa salinan akta, grosse dan kutipan akta benar-benar dibuat oleh notaris, bukan oleh orang lain yang tidak berwenang.

Sedangkan untuk mengatasi terjadinya modifikasi data dapat menggunakan hash function. Seperti yang telah dijelaskan pada poin 2.7 bahwa hash function dapat memberikan jaminan keutuhan data. Apabila nilai hash suatu dokumen berubah, berarti dokumen tersebut telah mengalami modifikasi atau perubahan. Sehingga tidak dapat dijadikan bukti yang sah di mata hukum.

Laiknya pembuatan akta secara konvensional, minuta akta harus mencantumkan catatan waktu yang menunjukkan kapan suatu akta dibuat. Begitupun dengan akta elektronik, caranya dengan menggunakan

time stamping. Time stamping dapat menunjukkan

waktu suatu akta elektronik ditandatangani dan dapat memastikan bahwa tanda tangan pada akta dilakukan pada masa berlaku kunci. Karena akta yang ditandatangani menggunakan kunci yang sudah habis masa berlakunya akan dianggap tidak sah. Seperti produk makanan atau minuman, kunci juga memiliki masa berlaku. Hal ini bertujuan untuk menjaga agar kunci yang dipakai untuk melakukan tanda tangan terjamin keamanannya. Adapun masa berlaku kunci tergantung pada policy yang berlaku.

3.2.2 Pengamanan pada Media Komunikasi Pembuatan Minuta Akta, Grosse, Salinan Akta, dan Kutipan Akta

Adapun aspek keamanan yang dibutuhkan pada saat komunikasi pembuatan akta antara notaris, saksi, dan penghadap sama halnya dengan pada saat penyimpanan akta. Karena pada dasarnya, sistem yang berjalan pada suatu network atau jaringan, baik itu lokal maupun global, selalu dalam keadaan yang membutuhkan keamanan karena sangat rawan terhadap

banyaknya ancaman seperti penyadapan, modifikasi, dan pemalsuan.

Letak perbedaannya adalah terdapat pada penerapannya di lapangan. Jika merujuk pada definisi

cyber notary yang pertama, yaitu pembuatan akta

melalui jaringan internet sehingga antara notaris, saksi, dan penghadap tidak berada di satu tempat yang sama, maka notaris, penghadap, dan saksi harus menggunakan video conference untuk membuat akta sesuai peraturan yang ada di dalam UUJN (peraturan yang menyebutkan notaris perlu membacakan isi akta dihadapan penghadap dan saksi). Untuk itu dibutuhkan infrastruktur baik software maupun hardware yang dapat mendukung mekanisme ini. Namun tidak cukup hanya itu, infrastruktur yang digunakan juga harus mampu menjamin aspek-aspek keamanan dengan mengimplementasikan teknik kriptografi di dalamnya (secure communication channel) sehingga setiap paket data yang ditransmisikan antara notaris, pengahadap dan saksi terjamin keamanannya.

Secure communication channel dapat diwujudkan

dengan menerapkan SSL Protocol atau HTTPS. SSL

Protocol atau HTTPS merupakan protokol keamanan

yang paling banyak digunakan. Layanan website yang didukung oleh HTTPS menandakan paket data yang dikirim dari pengirim ke penerima sudah diamankan. Oleh karena itu, untuk layanan cyber notary yang menggunakan jaringan internet sebagai media pelayanan dapat menggunakan HTTPS untuk mengamankan komunikasi bersama penghadap dan saksi, baik suara, dokumen, maupun pesan teks selama pembuatan minuta akta.

4. Kesimpulan

Ditengah maraknya transmigrasi sistem konvensional menuju sistem elektronik diberbagai bidang, dalam hal ini adalah cyber notary. Dengan dikeluarkannya UU Nomor 2 Tahun 2014 sebagai perubahan UU Nomor 30 Tahun 2004 tentang Jabatan Notaris, legalitas cyber

notary semakin telah diakui. Cyber notary, selain

mengedepankan aspek kemudahan dalam penyelenggaraan tugas jabatannya, juga harus memperhatikan prinsip keamanan di dalamnya. Prinsip keamanan ini meliputi ketersediaan, kerahasiaan, keaslian, keutuhan, dan nir penyakalan.

Pengamanan dilakukan pada produk notaris yaitu minuta akta, grosse, salinan akta, dan kutipan akta. Selain itu, media komunikasi yang aman (secure

communication channel) dari penyadapan, man in the middle attack dan ancaman lainnya, juga mutlak

dibutuhkan pada saat komunikasi pembuatan minuta akta antara notaris, saksi dan penghadap berlangsung.

5. Referensi

[1] Undang-Undang RI Nomor 30 Tahun 2004 Tentang Jabatan Notaris

[2] Undang-Undang RI Nomor 2 Tahun 2014 Tentang Jabatan Notaris pengganti Undang-Undang Nomor 30 Tahun 2004

[3] Undang-Undang RI Nomor 11 Tahun 2008 Tentang Informasi dan Transaksi elektronik

[4] Peraturan Pemerintah Nomor 82 Tahun 2012 Tentang Penyelenggaran Sistem dan Transaksi Elektronik

[5] Edmon Makarim, Notaris dan Transaksi Elektronik, Kajian Hukum tentang Cybernotary atau Electronic

Notary. 2013. Jakarta: Rajawali Press.

[6] Emma Nurita, Pemahaman Awal dalam konsep Pemikiran. 2012. Bandung: Refika Aditama.

[7] Edmon Makarim, “INI Gembira otary masuk UU Jabatan Notaris”, diakses tanggal 8 April 2015

[8] Meneze, Alfred J., et.al. 1997. Handbook of

Applied Cryptography. USA: CRC press LCC

[9] European Telecommunication Standards Institute

Technical Service/ETSI TS 101 861

[10] Stalling, William. 2011. Cryptography and

Network Security Principles and Practice Fifth Edition. USA: Prentice Hall

[11] Sedwick B, Theodore. The Cyber Notary: Public

key registration and certification and Authentication of International Legal Transaction. Pada halaman