ANALISIS PENGGUNAAN MIKROTIK ROUTER OS SEBAGAI ROUTER PADA JARINGAN KOMPUTER TERHADAP KEAMANAN

DATA DI PT JMS BATAM OLEH : HOTMA PANGARIBUAN

Dosen Universitas Putera Batam

ABSTRAK

Penelitian ini dilatar belakangi oleh Mikrotik Router os sebagai router pada jaringan yang merupakan salah satu strategi untuk mencapai keamanan data yang maksimal Di PT JMS Kota Batam. Belum banyaknya penelitian yang menggambarkan tentang Mikrotik Router os sebagai router pada jaringan yang dilakukan denganKeamanan Data, maka penulis tertarik untuk melakukan penelitian ini. Penelitian ini bertujuan untuk memperoleh gambaran tentang Mikrotik Router os sebagai router pada jaringan dan memperoleh gambaran seberapa besar pengaruh Mikrotik Router os sebagai router pada jaringan terhadap Keamanan Data di PT JMS Kota Batam. Kerangka berfikir teoritis penelitian menggunakan konsep pengaruh variabel independen (X) terhadap variabel dependen (Y), dimana Mikrotik Router os sebagai router pada jaringan merupakan variabel independen pertama (X), sedangkan Keamanan Data merupakan variabel dependen tunggal (Y). Kerangka berfikir konseptual penelitian menerangkan bahwa Mikrotik Router os sebagai router pada jaringan (X) dianggap mempengaruhi Keamanan Data di PT JMS Batam (Y). Penelitian ini menggunakan metode deskriptif dan verifikatif dengan data primer dan data sekunder sebagai sumber datanya. Data primer diperoleh dari penyebaran kuesioner, wawancara, dan observasi, sedangkan data sekunder diperoleh dari dokumentasi dan studi kepustakaan. Kuesioner diberikan kepada 101 responden dari populasi sebanyak 135 dengan tingkat presisi 5 %. Hasil penelitian menunjukkan bahwa: 1) penggunaan mikrotik router OS sebagai router (X) memberikan manfaat bagi Karyawan pada PT JMS Batam , 2) keamanan data (Y) sudah baik untuk jaringan internet pada PT JMS Batam, 3) Mikroutik router OS sebagai router (X) berpengaruh secara signifikan terhadap keamanan data (Y). Hasil penelitian menunjukkan bahwa semua hipotesis penelitian diterima. Penelitian ini menyimpulkan bahwa keamanan data bukan hanya dipengaruhi oleh mikrotik router os sebagai router pada jaringan namun juga dipengaruhi oleh faktor-faktor lain yang tidak diteliti dalam penelitian ini.

Kata kunci : Mikrotik Router OS sebagai Router pada Jaringan , Keamanan Data.

A. PENDAHULUAN Latar Belakang

teknologi memiliki pengaruh yang sangat besar. Hal ini dikarenakan hampir semua bidang kegiatan memanfaatkan penerapan ilmu pengetahuan dan teknologi. Semua pihak menuntut sistem informasi yang cepat, tepat, dan akurat. Teknologi komputer merupakan salah satu teknologi yang digunakan untuk mendapatkan dan mengolah informasi yang cepat dengan dilengkapi sistem yang tepat dan yang sesuai dengan apa yang diperlukan untuk membantu penyajian informasi yang dibutuhkan.

PERUMUSAN MASALAH

1)Bagaimana Penggunaan MikroTik Router OS sebagai router pada jaringan di PT JMS Batam? 2)Bagaimana tingkat keamanan data di PT JMS Batam? 3)Bagaimana pengaruh penggunaan mikrotik router OS sebagai router pada jaringan terhadap keamanan data pada PT JMS Batam.

TUJUAN PENELITIAN

Adapun tujuan penelitian ini adalah sebagai berikut:

1)Untuk mengetahui tingkat penggunaan mikrotik router OS sebagai router pada jaringan di PT JMS Batam 2)Untuk mengetahui tingkat keamanan data pada PT JMS Batam 3)Untuk mengetahui pengaruh penggunaan mikrotik router OS sebagai router pada jaringan terhadap Keamanan data di PT JMS Batam.

A.Kajian Pustaka dan Pengembangan Hipotesis

Router adalah sebuah device yang berfungsi untuk meneruskan paket-paket dari sebuah jaringan ke jaringan lain. Dengan demikian host-host setiap jaringan dapat berkomunikasi dengan host-host jaringan lainnya. Moch linto herlambang (2008: 5). Router merupakan salah satu perangkat dalam dunia jaringan komputer. Pengertian Router adalah perangkat jaringan yang berfungsi untuk menghubungkan beberapa jaringan atau network, baik jaringan yang menggunakan teknologi sama atau yang berbeda, misalnya menghubungkan jaringan topologi Bus, topologi Star atau topologi Ring. Imam cartealy (2012:14) Router dapat berupa sebuah device yang memang dirancang khusus sebagai atau dapat pula berupa PC yang difungsikan sebagai router. Sebuah PC dapat berfungsi sebagai router jika PC tersebut memiliki sistem operasi yang berkemampuan seperti halnya router, misalnya mikrotik router OS.Perancang dan pemakai sistem perlu memahami komponen, komponen yang ada agar dapat menjaga kelancaran fungsi sistem dan mendapat manfaat yang maksimum dari sistem yang dimilikinya. Komponen-komponen tersebut adalah sebagai berikut: Komputer (Hardware), Program (Software), Jaringan Komunikasi, Dokumen dan Laporan (Modul), Prosedur, Sistem Pengendalian dan Basis Data (Wing Wahyu Winarno, 20 Mikrotik Router OS adalah sistem operasi yang diperuntukan sebagai router jaringan. Moch linto herlambag (2008: 5). Sistem operasi ini menawarkan solusi murah untuk membangun sebuah router karena instalasinya dapat dilakukan pada komputer standar (PC).

MikroTik RouterOS™ adalah sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer manjadi router network yang handal, mencakup berbagai fitur yang dibuat untuk ip network dan jaringan wireless, cocok digunakan oleh ISP dan provider hotspot. (www.mikrotik.co.id)06: 2.2-2.3).

Jenis-jenis mikrotik adalah sebagai berikut

1. Mirotik router OS TM adalah versi mikrotik dalam bentuk perangkat lunak yang dapat diinstal pada komputer rumah (PC) melalui CD. Anda dapat mengunduh file image mikrotik routerOS dari website resmi mikrotik , www.mikrotik.com.

yang khusus dikemas dalam board router yang di dalamnya sudah terinstal mikrotik Router OS.

Indikator Mikrotik Router OS

Yang dijadikan indikator dalam mikrotik router OS diambil Menurut Towidjojo (2012: 2-4) yang mana dikatakan Router MikroTik RB450G itu sendiri memiliki banyak fitur, ini juga yang membuat Router MikroTik RB450G dapat mengambil peran yang lebih banyak dalam jaringan. contoh implementasi Router MikroTik RB450G yang paling sering digunakan dilapangan:

1. Sebagai Internet Gateway Bagi LAN

Peran yang paling banyak dimainkan oleh Router MikroTik RB450G.Router MikroTik RB450G ditempatkan diantara jaringan lokal (LAN) dan jaringan internet.Jaringan lokal itu terdiri dari beberapa komputer yang ingin mendapatkan akses internet.Router MikroTik RB450G dapat berperan sebagai penghubungnya, sekaligus mengatur lalu lintas internet, baik yang masuk maupun keluar dari jaringan lokal tersebut.

Router MikroTik RB450G akan mampu menyaring apa saja yang boleh diakses di internet, dan apa saja yang tidak boleh. Router MikroTik RB450G akan mampu memblokir website tertentu jika diinginkan, bahkan menurut pengaturan waktu. Router MikroTik RB450G juga akan mampu membagi Bandwidthinternet kepada komputeruser, serta Router MikroTik RB450G juga dapat diterapkan untuk menerima lebih dari satu (1) link ISP dengan sistem load balancing dan fail over agar mencapai kebutuhan yang diinginkan.

2. Simple Bandwidth Management

dalam mengelola jaringan sangat penting untuk mengedalikan pemakaian Bandwidth yang akan digunakan oleh komputer user. Jika anda tidak mengendalikannya, maka akan terjadi pemakaian Bandwidth secara berlebihan oleh satu atau beberapa user. Pemakaian yang berlebihan tersebut akan menyebabkan komputer user yang lain tidak lagi mendapatkan alokasi Bandwidth. Pada akhirnya, jaringan anda tidak dapat memberikan layanan (service)secara maksimal kepada seluruh user yang ada. Keadaan ini akan bertambah parah jika ternyata jaringan anda hanya memiliki alokasi Bandwidthinternet yang terbatas dan pengguna jaringan anda rakus akan aktifitas downloadfile-file besar dari internet.

3. Web Proxy

Proxy itu sendiri merupakan aplikasi yang menjadi perantara antara klien dengan server, sehingga klien tidak akan berhubung langsung dengan server-server. Web proxy akan membuat HTTP request ke web server di internet atas permintaan dari komputer klien. Sehingga web server akan mengetahui bahwa yang melakukan request adalah proxy server, dan bukan komputer klien. Jika dijabarkan secara detail, web proxyakan menerima HTTP request dari komputer klien, kemudian akan membuat HTTP request yang baru atas nama dirinya. HTTP request akan diteruskan ke web server, web server akan memberi HTTP request dan akan memberikan HTTP response ke proxy, selanjutnya proxy akan meneruskan HTTP response dari web server kepada klien yang melakukan request awal.

Jaringan Komputer

komputer otonom yang saling dihubungkan satu dengan yang lainnya menggunakan protokol komunikasi melalui media komunikasi sehingga dapat saling berbagi data dan informasi, aplikasi-aplikasi sistem informasi dan program-program lainnya berbagi pakai perangkat keras seperti printer, hardisk, alat pemindai dan sebagainya.

Proses jaringan sangat sederhana yaitu proses pengiriman data atau informasi dari pengirim ke penerima dengan prosedur tertentu, melalui suatu media komunikasi tertentu secara cepat dan tepat tanpa adanya kesalahan. Namun prinsip dasar jaringan komputer sangat kompleks jika ketika jumlah terminal yang saling berhubungan semakin banyak. Oleh karena itu pembangunan sistem jaringan komputer dalam suatu perusahaan memang tidak mudah karena : kompleksitas, jalur transmisi memang tidak benar-benar bebas dari masalah gangguan transmisi (noise), kemudian masalah kejahatan dan pelanggaran kode etik justru merebak, jumlah maupun kualitas SDM yang menguasai teknologi dan manajemen administrasi sistem jaringan ini masih terbatas, dan jumlah anggaran yang dialokasikan untuk berinvestasi dalam teknologi jaringan masih terbatas karena perusahaan masih mengedepankan bidang pemasaran sehingga kebutuhan akan peralatan yang standar serinkali terbentur oleh kondisi finansial. Tujuan membangun jaringan komputer (anji sukmaaji, rianto:2008:2) Jaringan komputer dibangun untuk membawa informasi secara tepat dan adanya kesalahan dari sisi pengirim (transmitter) maupun sisi penerima (receiver), melalui media komunikasi. Kendala-kendala yang muncul adalah pada media komunikasi misalnya masih mahalnya fasilitas komunikasi yang tersedia dan bagaimana pemanfaatan jaringan komunikasi yang tersedia dan bagaimana pemanfaatan jaringan komunikasi lebih efektif dan efisien, serta masih terdapat berbagai macam gangguan saat data ditransmisikan. Jaringan komputer komputer mempunyai manfaat yang lebih luas dibandingkan dengan komputer yang berdiri sendiri . jaringan komputer memungkinkan manajemen sumber daya lebih efisien misalnya (Anji sukmaaji, Rianto:2008:2)

1. Pengguna dapat saling berbagai printer dengan kwalitas tinggi dibanding dengan menggunakan printer kualitas rendah dimasing-masing kerja. 2. Jaringan komputer membantu mempertahankan informasi agar tetap andal

dan up to date. Sistem penyimpanan data terpusat yang dikelola dengan baik memungkinkan banyak pengguna mengakses data dari berbagai lokasi yang berbeda dengan hak akses yang bisa diatur bertingkat.

3. Jaringan komputer membantu mempercepat proses berbagi data (data sharing). Transfer data pada jaringan komputer lebih cepat dibandingkan dengan sarana berbagi data lainnya.

4. Jaringan komputer memungkinkan kelompok kerja berkomunikasi dengan lebih efisien. Substansinya adalah penyampaian pesan secara elektronik misalnya sistem penjadwalan, pemantauan proyek, konfrensi online dan groupware yang bertujuan membantu tim untuk bekerja lebih efektif. 5. Jaringan komputer juga membantu perusahaan dalam melayani pelanggan

dengan cepat Keamanan data

Y

Kriptografi (keamanan data) adalah suatu ilmu yang mempelajari penulisan secara rahasia. (janner simarmata :2006:199)

Kriptografi merupakan bagian dari suatu cabang ilmu matematika yang disebut cryptology. Keamanan data adalah keadaan catatan yang berisi kumpulan fakta fakta yang berada dalam keadaan aman tanpa adanya gangguan yang membahayakanya. Kriptografi berfungsi menjaga kerahasiaan informasi yang terkandung dalam data sehingga informasi tersebut tidak dapat diketahui oleh pihak yang tidak sah. Salah satu hal yang dapat dilakukan untuk mengamankan sistem informasi adalah dengan kriptografi, teknik ini digunakan untuk mengubah data kedalam kode-kode tertentu sehingga informasi yang disimpan atau ditransmisikan melalui jaringan yang tidak aman (misalnya saja internet) tidak dapat dibaca oleh siapapun kecuali orang orang yang berhak.dalam menjaga kerahasiaan data, kriptografi mentransformasikan data jelas (plaintext) ke dalam bentuk data sandi (ciphertext)yang tidak dikenali.

Indikator Keamanan Data

Yang dijadikan indikator untuk Keamanan Data diambil dari kutipan (Anjik Sukmaaji, Rianto: 2008:175) yang mana dikatakan Konsep penggunaan keamanan data (kriptografi) antara lain :

1. Kerahasiaan (konfidentiality) sederhananya kerahasiaan adalah proses penyembunyian data dari orang-orang yang tidak punya otoritas.

2. Integritas (integrity) : proses untuk menjaga agar sebuah data tidak diubah-ubah sewaktu ditransfer atau disimpan.

3. Penghindaran penolakan (non-repuditation) : proses untuk menjaga bukti-bukti bahwa suatu data berasal dari seseorang. Seseorang yang ingin menyangkal bahwa data tersebut bukan berasal darinya, dapat saja melenyapkan bukti-bukti yang ada.

4. Autentikasi (authentication) : proses untuk menjamin keaslian suatu data. 5. Tanda tangan data (data signature) :dapat disebut juga sebagai tanda

tangan digital. Contohnya digital signature algoritm (DSA)

6. Kontrol akses (access control) untuk mengontrol akses terhadap suatu entity. (sumber : anjik sukmaaji,rianto 2008:175).

Gambar 1. Kerangka Berfikir Penelitian Hipotesis.

Hipotesi tidak lain dari kesimpulan sementara tentang hubungan sangkut-paut antar variabel atau fenomena penelitian. Hipotesis merupakan kesimpulan tentatif yang diterima secara sementara sebelum diuji (Moh. Nasir, 2003: 40). Dari latar belakang penelitian yang telah penulis uraikan sebelumnya, maka penulis mengambil hipotesis sebagai berikut:

1. Penggunaan jaringan Mikrotik Router OS sebagai router pada jaringan internet bermanfaat di PT JMS Batam

2. Tingkat keamanan data di PT JMS Batam di persepsikan baik/bermanfaat.

3. Terdapat pengaruh penggunaan jaringan mikrotik router OS sebagai router pada jaringan internet terhadap keamanan data.

METODE PENELITIAN

Penelitian ini menggunakan metode deskriptif dan metode verifikatif. Menurut

Moh. Nasir (2003: 54) metode deskriptif adalah suatu metode dalam meneliti

status kelompok manusia, suatu objek, suatu set kondisi, suatu sistem pemikiran,

ataupun suatu kelas peristiwa pada massa sekarang. Tujuan dari penelitian

deskriptif ini adalah untuk membuat deskripsi, gambaran atau lukisan secara

sistematis, faktual dan akurat mengenai fakta-fakta, sifat-sifat serta hubungan

antar fenoma yang diselidiki.

Dalam penelitian ini metode deskriptif digunakan untuk menggambarkan dan menjelaskan keadaan pengguna mikrotik router os pada jaringan di PT JMS Batam berdasarkan data dan fakta yang dikumpulkan lalu disusun secara sistematis kemudian dianalisis untuk mendapatkan kesimpulan.

router os sebagai router pada jaringan terhadap variabel dependen keamanan data di PT JMS Batam, serta mengetahui besarnya nilai hubungan yang terjadi. Sementara itu dalam pengumpulan data, peneliti melakukan dengan metode observasi, wawancara, kuesioner, dokumentasi, dan studi kepustakaan. Dimana observasi dilakukan untuk mendapatkan informasi secara langsung tentang kegiatan penggunaan mikrotik router os sebagai router pada jaringan yang dilakukan pengguna yang dilakukan karyawan PT JMS Batam. Wawancara dilakukan untuk mendapatkan informasi tentang Penggunaan Mikrotik router os pada jaringan internet di PT JMS Batam . Penyebaran kuesioner dilakukan untuk mendapatkan data primer dari responden mengenani penggunaan mikrotik router os sebagai router pada jaringan terhadap keamanan data. Metode dokumentasi dan dimaksudkan untuk memperoleh data langsung dari tempat penelitian, meliputi buku-buku relevan, peraturan-peraturan, laporan kegiatan, dan data relevan lainnya yang mendukung penelitian ini. Sedangkan studi kepustakaan digunakan untuk mencari teori-teori pendukung berdasarkan buku-buku literatur, jurnal dan akses internet.

Operasional Variabel

Variabel adalah apapun yang membedakan atau membawa variasi pada nilai. Nilai bias berbeda pada berbagai waktu untuk objek atau orang yang sama, atau pada waktu yang sama untuk objek atau orang yang berbeda (Uma Sekaran, 2006: 115).

Variabel penelitian adalah suatu atribut atau sifat atau nilai dari orang, objek atau kegiatan yang mempunyai variasi tertentu yang ditetapkan oleh peneliti untuk dipelajari dan ditarik kesimpulannya (Sugiyono, 2009: 59). Dalam penelitian ini operasional variabel yang diteliti yaitu variabel independen dan variabel dependen.

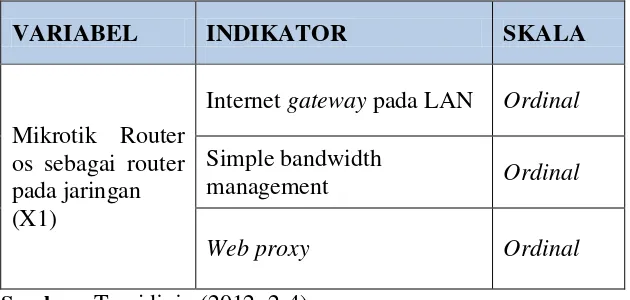

Adapun variabel, indikator dari operasional variabel diatas dapat dilihat dibawah

ini :

Tabel 1 Operasional Variabel X

VARIABEL INDIKATOR SKALA

Mikrotik Router os sebagai router pada jaringan (X1)

Internet gateway pada LAN Ordinal

Simple bandwidth

management Ordinal

Web proxy Ordinal

Sumber: Towidjojo (2012: 2-4)

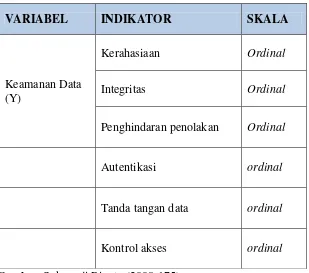

VARIABEL INDIKATOR SKALA

Keamanan Data (Y)

Kerahasiaan Ordinal

Integritas Ordinal

Penghindaran penolakan Ordinal

Autentikasi ordinal

Tanda tangan data ordinal

Kontrol akses ordinal

Sumber:Sukmaaji,Rianto (2008:175).

Populasi dan Sampel Populasi.

Populasi adalah wilayah generalisasi yang terdiri atas: objek / subjek yang mempunyai kualitas dan karakteristik tertentu yang ditetapkan oleh peneliti untuk dipelajari dan kemudia ditarik kesimpulannya (Sugiyono, 2009: 115).

Populasi dalam penelitian ini adalah para karyawan yang membidangi mikrotik router os sebagai jaringan internet di PT JMS Batam

Yang dijadikan populasi adalah bagian yang menerapkan jaringan di masing-masing unit kerja antara lain bagian produksi, HRD, keuangan, IT, dan gudang sebanyak 135 populasi dan diklasifikasikan dalam tabel berikut :

Tabel 3 Populasi

No Posisi Pekerjaan Jumlah Populasi

2 HRD 15

3 controller 15

4 Gudang 30

5 IT 30

6 Olah data 25

Total 135

Sumber : PT JMS 2013

Teknik pengambilan sampel.

Sample adalah bagian dari jumlah dan karakteristik yang dimiliki oleh populasi tersebut. Bila populasi besar, dan peneliti tidak mungkin mempelajari semua yang ada pada populasi, misalnya karena keterbatasan dana, tenaga dan waktu, maka peneliti dapat menggunakan sampel yang diambil dari populasi itu. Apa yang dipelajari dari sampel itu, kesimpulannya akan dapat diberlakukan untuk populasi. Untuk itu sampel yang diambil dari populasi harus betul-betul representative (mewakili) (Sugiyono, 2009: 116). Penelitian ini menggunakan rumus Slovin dalam pengambilan sampel (Husein Umar, 2001: 78) sebagai berikut:

N n = ________

1+ Ne2 Keterangan:

n = Ukuran sampel

N = Ukuran populasi

e = Kelonggaran pengambilan sampel

Berdasarkan rumus Slovin diatas maka dengan nilai e = 5%, sehingga sampel yang didapatkan adalah sebagai berikut:

135 n = ________

1+(135 * 0.052)

n = _________ 1,3375

n = 100,934 (dibulatkan menjadi 101 )

Dengan tingkat kepercayaan sebesar 95% maka berdasarkan perhitungan diatas dapat disimpulkan bahwa penelitian ini yang dijadikan sampel adalah sebanyak 101 responden dari jumlah populasi sebanyak 135 dengan tingkat kesalahan pengambilan sampel sebesar 5%.

C.Hasil

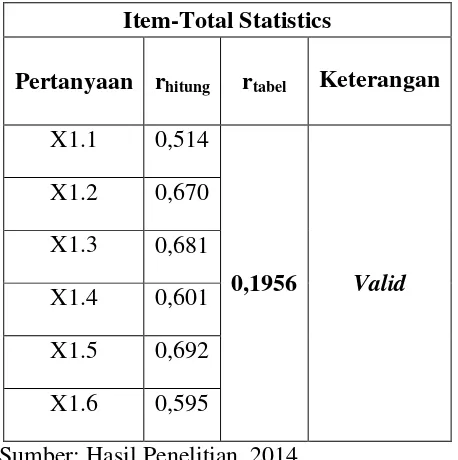

Hasil Uji Validitas

Alat analisis untuk menguji validitas dalam penelitian ini digunakan korelasi product moment antara variabel dengan itemnya. Hasil pengujian dijelaskan tabel berikut ini:

Tabel 4 Uji ValiditasMikrotik Router OS Sebagai Router (X) Item-Total Statistics

Pertanyaan rhitung rtabel Keterangan X1.1 0,514

0,1956 Valid X1.2 0,670

X1.3 0,681

X1.4 0,601

X1.5 0,692

X1.6 0,595

Sumber: Hasil Penelitian, 2014

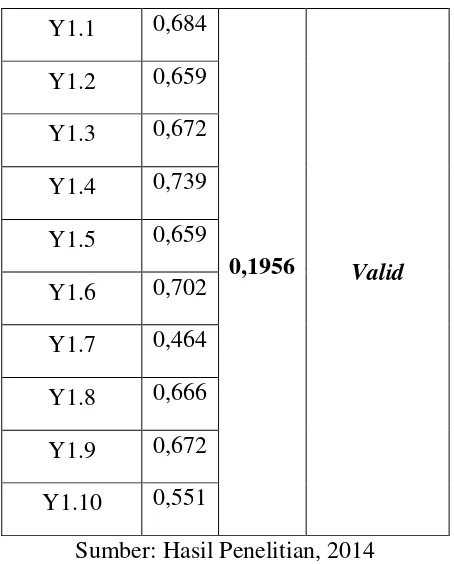

Tabel 5 Hasil Uji ValiditasKeamanan Data (Y) Item-Total Statistics

Y1.1 0,684

0,1956 Valid Y1.2 0,659

Y1.3 0,672

Y1.4 0,739

Y1.5 0,659

Y1.6 0,702

Y1.7 0,464

Y1.8 0,666

Y1.9 0,672

Y1.10 0,551

Sumber: Hasil Penelitian, 2014

Hasil Uji Reliabilitas

Berikutnya dilakukan pengujian reliabilitas instrumen. Hasil perhitungan reliabilitas

instrumen dengan menggunakan alpha Cronbach ditunjukkan pada tabel di bawah ini:

Tabel 6 Reliabilitas Variabel (X) Cronbach's

Alpha

Cronbach's Alpha Based on Standardized Items

N of Items

0,843 0,846 6

Sumber: Hasil Penelitian, 2014

Tabel 7 Reliabilitas Variabel Y Cronbach's

Alpha

Cronbach's Alpha Based on Standardized Items

N of Items

0,897 0,899 10

Sumber: Hasil Penelitian, 2014

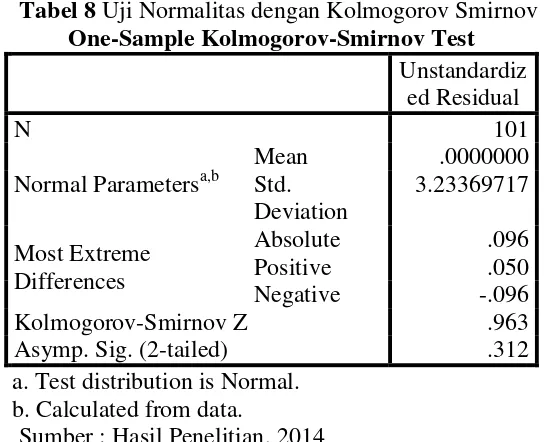

Hasil Uji Normalitas

data. Uji ini diperlukan untuk selain pendekatan gambar dan grafik. Kriteria uji kolmogorov-smirnov dikatakan terdistribusi normal jika nilai Asymp sig lebih besar dari 0,05.

Tabel 8 Uji Normalitas dengan Kolmogorov Smirnov One-Sample Kolmogorov-Smirnov Test

Unstandardiz ed Residual

N 101

Normal Parametersa,b

Mean .0000000

Std. Deviation

3.23369717

Most Extreme Differences

Absolute .096

Positive .050

Negative -.096

Kolmogorov-Smirnov Z .963

Asymp. Sig. (2-tailed) .312

a. Test distribution is Normal. b. Calculated from data.

Sumber : Hasil Penelitian, 2014

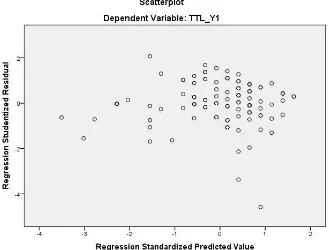

Hasil Uji Heteroskedastisitas

Uji heteroskedastisitas bertujuan menguji apakah dalam model regresi

linier berganda terjadi ketidaksamaan variance dari residual satu pengamatan ke

pengamatan yang lain. Jika variance dari residual suatu pengamatan ke

pengamatan yang lain tetap, maka disebut homoskedastisitas. Sebaliknya, apabila

berbeda disebut heteroskedastisitas. Model regresi linier berganda yang baik

adalah yang homoskedastisitas atau tidak terjadi heteroskedastisitas.

Pada gambar 2 menunjukkan tidak ada pola yang jelas serta titik-titiknya

menyebar di atas dan di bawah angka nol pada sumbu Y, maka tidak terjadi

Gambar 2 Uji Heteroskedastisitas

Untuk memastikan apakah grafik tersebut benar tidak terjadi heteroskedastisitas, maka dilakukan uji glejser yang menyatakan apabila nilai signifikansi > 0,05 maka model regresi bebas dari heteroskedastisitas dan sebaliknya apabila nilai signifikansi < 0,05 maka model regresi terjadi heteroskedastisitas.

Tabel 9 Hasil Uji Glejser Coefficientsa

Model Unstandardized Coefficients Standardized

Coefficients

t Sig.

B Std. Error Beta

1 (Constant) 1.013E-013 1.884 .000 1.000

TTL_X1 .000 .080 .000 .000 1.000

a. Dependent Variable: Abresid

Berdasarkan tabel 9 diatas, menunjukkan nilai signifikansi dari masing-masing variabel bebas 1,000 lebih besar dari nilai 0,05. Sehingga dapat disimpulkan bahwa dalam model regresi tidak terjadi heteroskedastisitas. Hasil dari statistik analisis ini konsisten dengan hasil grafik scatterplot pada uji heteroskedastisitas sebelumnya. Hal ini menunjukakan bahwa dalam model regresi penelitian tidak terjadi heteroskedastisitas.

Uji Pengaruh

Tabel 10 Tabel Uji Pengaruh Coefficientsa

Model

Unstandardized Coefficients

Standardized Coefficients

B

Std.

Error Beta

1 (Constant) 4.980 1.884

TTL_X1 1.436 .080 .876

a. Dependent Variable: TTL_Y1 Sumber: Hasil Penelitian,2014

Sesuai dari hasil penelitian pada tebel 10 di atas, didapatkan persamaan regresi linier berganda yaitu

Dari persamaan diatas dapat disimpulkan bahwa setiap 1 skor variable X1 bertambah dengan satu-satuan maka akan mempengaruhi variable Y sebesar 1,436.

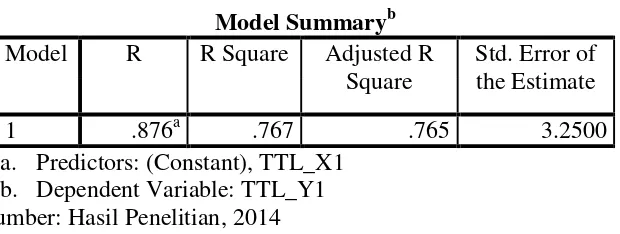

Hasil Uji R Dan R Square

Nilai koefisien determinasi adalah antara nol dan satu. Bila R = 0 berarti diantara variabel bebas (independent variable) dengan variabel terikat (dependent variabel) tidak ada hubungannya, sedangkan bila R = 1 berarti antara variabel bebas (independent variable) dengan variabel terikat (dependentvariable) mempunyai hubungan kuat. Maka hasil yang didapatkan dari penelitian ini sesuai pada tabel 11 adalah:

Tabel 11 Uji R Dan R Square Model Summaryb

Model R R Square Adjusted R

Square

Std. Error of the Estimate

1 .876a .767 .765 3.2500

a. Predictors: (Constant), TTL_X1 b. Dependent Variable: TTL_Y1 Sumber: Hasil Penelitian, 2014

menjelaskan variable keamanan data sebessar 76,7%, sedangkan 23,3% dipengaruhi oleh faktor lain terhadap keamanan data pada PT JMS Batam.

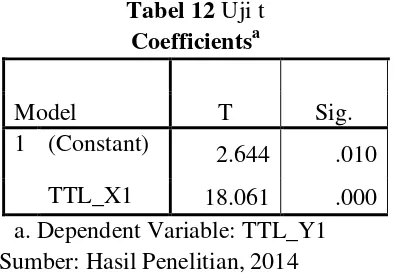

Hasil Uji t (parsial)

Pengujian ini bertujuan untuk menguji apakah masing-masing variabel bebas berpengaruh secara signifikan terhadap variabel terikat secara parsial dengan = 0,05 dan juga penerimaan atau penolakan hipotesa. Dengan Kata lain Uji t untuk menjawab hipotesis 3. Maka hasil yang didapatkan dari penelitian ini seperti pada tabel 12 dibawah ini:

Tabel 12 Uji t Coefficientsa

Model T Sig.

1 (Constant) 2.644 .010

TTL_X1 18.061 .000

a. Dependent Variable: TTL_Y1 Sumber: Hasil Penelitian, 2014

Hasil dari tabel 12 di atas menunjukkan bahwa nilai t hitungadalah 18,061 lebih besar t tabel = 1,984 (presisi 5% untuk dua sisi) yang diperoleh untuk variabel mikrotik router OS sebagai router (X1) dan signifikan sebesar 0,000 < 0,05. Hasil penelitian menunjukkan H0 ditolak dan H1 diterima yaitu bahwa mikrotik router OS sebagai router berpengaruh terhadap keamanan data (Y) pada PT JMS Batam.

D. Pembahasan

Mikrotik Router OS Sebagai Router (X)

Pada penelitian ini yang menjadi hipotesis pertama pada metode deskriptif adalah mikrotik router OS sebagai router (X1) memberikan manfaat bagi Karyawan pada PT JMS Batam. Hasil ini diperoleh sesuai dengan hasil penelitian deskriptif yang menunjukan bahwa variabel X1 memiliki skor rata-rata 392,83 termasuk pada rentang skala keempat (343,4 – 424,2), sehingga H0 ditolak dan H1 diterima yaitu mikrotik router OS sebagai router (X1) bermanfaat bagi Karyawanpada PT JMS Batam.

Keamanan Data (Y).

Pada penelitian ini yang menjadi hipotesis kedua pada analisis deskriptif adalah keamanan data (Y) sudah baik bagi jaringan internet pada PT JMS Batam. Hasil ini diperoleh sesuai dengan hasil penelitian deskriptif yang menunjukan bahwa variabel Y memiliki skor rata-rata 388,80 termasuk pada rentang skala keempat (343,4 – 424,2), sehingga H0 ditolak dan H1 diterima yaitu bahwa keamanan data(Y) sudah baik bagi jaringan internet pada PT JMS Batam.

Pengaruh Mikrotik Router OS Sebagai Router(X1) terhadap Keamanan Data (Y) pada PT JMS Batam.

terhadap keamanan data (Y). Hasil ini diperoleh sesuai dengan hasil uji t, dimana nilai t hitung 18,061 > t tabel 1,984 dan nilai signifikansi lebih kecil dari alpha(0,05), sehingga H0 ditolak dan H1 diterima yaitu bahwa mikrotik router OS sebagai router berpengaruh signifikan terhadap keamanan data(Y) pada jaringan internet PT JMS Batam.

Simpulan

Berdasarkan hasil pengujian dan pembahasan yang telah diuraikan dapat ditarik kesimpulan sebagai berikut:

1)Berdasarkan hasil analisis deskriptif yang telah dilakukan di Bab IV dapat diperoleh gambaran bahwa mikrotik router memberikan manfaat kepada PT JMS Batam, sesuai dengan angka rentang skala total skor berada pada “bermanfaat” Pernyataan indikator yang paling dominan pada variabel jaringan client server adalah “Peranan jaringan LAN sangat dirasakan pengguna sebagai lalu lintas masuk dan keluar data”. Hal ini mengindikasikan bahwa mikrotik router os sebagai router bermanfaat digunakan untuk keamanan data di PT JMS Batam 2)Pada hipotesis kedua untuk variabel penggunaan Keamanan data diperoleh gambaran bahwa Keamanan data baik/bermanfaat ini bisa dibuktikan dengan bobot skor pada rentang skala yang mengatakan “baik/bermanfaat” dengan pernyataan indikator yang paling dominan adalah ”Kerahasiaan data sangat terjaga dari orang-oarng yang tidak berhak mengakses data 3)Pada penelitian ini yang menjadi hipotesis ketiga pada metode kuantitatif adalah Mikrotik router os sebagai router pada jaringan berpengaruh secara signifikan terhadap keamanan data (Y). Hal ini bisa dibuktikan dengan Uji t yang dilakukan pada bab IV. Sehingga membuktikan penggunaan mikrotik router os sangat berkontribusi untuk keamanan data.

DAFTAR PUSTAKA

Anjik Sukmaaji dan Rianto,2008 Jaringan Komputer, Andi Offset, Yogyakarta

Duwi Priyatno, 2012, Belajar Cepat Olah Statistik dengan SPSS, Penerbit Andi, Yogyakarta

Endang Mulyatingsih, 2012, Metode Penelitian Terapan Bidang Pendidikan, Alfabeta Bandung

Imam Cartealy, 2012, Tips dan Trik Mikrotik Router OS Untuk SOHO, Andi Offset, Yogyakarta

Janner simarmata, 2006 Pengamanan Sistem Komputer, Andi Offset, Yogyakarta

Kountur, Ronny. 2007. Metode Penelitian; Untuk Penulisan Skripsi dan Tesis. Jakarta: PPM.

Kristanto Andri. 2003. Jaringan Komputer, Graha Ilmu, Yogyakarta.

Maslan Andi. 2012. Belajar Cepat Teori, Praktek Dan Simulasi Jaringan Komputer Dan Internet, Baduose Media, Jakarta.

Moch Linto Herlambang, Azis Catur L, 2008, Panduan Lengkap Menguasai Router Masa Depan Menggunakan Mikrotik router OSTM , Andi Offset, Yogyakarta

Musfiqon, H.M. 2012. Panduan Lengkap Metodologi Penelitian Pendidikan, Edisi satu, Prestasi Pustakarya, Jakarta.

Muhidin, Sambas Ali dan Abdurahman, Maman. 2007. Analisi Korelasi, Regresi, Dan Jalur Dalam Penelitian. Bandung: Pustaka Setia.

Priyatno, Duwi. 2009. 5 Jam Belajar Olah Data dengan SPSS17, Edisi satu, Andi Offset, Yogyakarta.

Riduwan. 2008. Belajar Mudah Penelitian untuk Guru-Karyawan dan Peneliti Pemula, Alfabeta, Bandung.

Riyanto. 2011. Teknologi Informasi Pendidikan, Gava Media, Yogyakarta.