IMPLEMENTASI VIRTUAL PRIVATE NETWORK (VPN)

REMOTE ACCESS DENGAN LINUX OPENSWAN

(Studi kasus di Pusdatin FST UIN Syarif Hidayatullah Jakarta)

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

0leh :

L. Muhammad Iswan 103091029574

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

IMPLEMENTASI VIRTUAL PRIVATE NETWORK (VPN)

REMOTE ACCESS DENGAN LINUX OPENSWAN

(Studi kasus di Pusdatin FST UIN Syarif Hidayatullah Jakarta)

OLEH :

L MUHAMMAD ISWAN 103091029574

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

LEMBAR PENGESAHAN SKRIPSI

Nama : L. Muhammad Iswan

NIM : 103091029574

Program Studi : Teknik Informatika

Judul Skripsi : Implementasi Virtual Private Network (VPN) Remote Access Dengan Linux OpenSwan (Studi Kasus Pusdatin FST UIN Jakarta)

Dapat diterima sebagai syarat kelulusan untuk memperoleh gelar Sarjana Komputer Jurusan Teknik Informatika, Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

Jakarta, 24 September 2010 Menyetujui,

Dosen Pembimbing

Pembimbing I Pembimbing II

Arini, MT M. Iwan Wahyuddin, ST. MT NIP. 1976 0131 2009 0120 01

Mengetahui,

Dekan Fakultas Sains dan Teknologi Ketua Program Studi Teknik Informatika

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR-BENAR HASIL KARYA SAYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, 24 September 2010

KATA PENGANTAR

Assalamu’alaikum Wr. Wb

Alhamdulillahirabbil’alamin…

Segala puja, puji serta syukur kehadirat Allah SWT yang telah memberikan hidayah, barokah dan nikmatnya sehingga penulis dapat menyelesaikan Skripsi yang di beri judul “Implementasi Virtual Private Network (VPN) Remote Access Dengan Linux OpenSwan”.

Shalawat serta salam selalu tercurah kepada junjungan kita Nabi Besar Muhammad Saw yang dengan ikhlas menyampaikan risalah-Nya dan tak pernah lelah berjuang dijalan Allah, sehingga kita sebagai umatnya dapat meikmati manisnya iman dan islam hingga saat ini.

Selesainya skripsi ini tidak lepas berkat dukungan, sokongan dan bantuan baik moril, materil maupun spiritual dari berbagai pihak. Oleh sebab itu penulis mengucapkan terima kasih yag tak terhingga kepada :

1. Dekan Fakultas Sains dan Teknologi, DR. Sopyansyah Jaya Putra, M.Sis. 2. Yusuf Durrahman MT selaku ketua prodi TI.

3. Arini MT dan Iwan MT selaku Dosen Pembimbing yang telah memberikan bimbingan, waktu dan perhatiannya dalam penyusunan skripsi ini.

5. Terima kasih atas dukungan dari kedua orangtua yang telah memberikan dukungan moril dan materil untuk menyelesaikan skripsi ini.

6. Kakak dan Adik di rumah yang telah memberikan semangat dan sindiran jenaka untuk menyelesaikan skripsi.

7. Seluruh teman – teman Teknik Informatika khususnya TIC 2003 yang tidak dapat peneliti sebutkan satu persatu yang telah memberikan dukungan selama peneliti menyelesaikan studi di UIN Syarif Hidayatullah Jakarta.

8. Terima Kasih kepada rekan-rekan di Pusdatin Adam, Hadi dan yang lainnya atas semua bantuannya.

9. Dan untuk semua yang telah membantu peneliti dalam masa perkuliahan.

Peneliti sadar masih banyak sekali kekurangan dari skripsi ini, dan peneliti terbuka terhadap segala saran dan kritik yang membangun.

Akhir kata peneliti mempersembahkan skripsi ini dengan segala kelebihan dan kekurangannya, semoga dapat bermanfaat bagi kita semua, amin.

Wassalamu ‘alaikum Wr. Wb.

Jakarta, 7 September 2010

iv

2.2.1 Berdasarkan Ruang Lingkup Geografis ... 9

v

2.9.2 Algoritma-algoritma lain yang terdapat pada OpenSwan terdiri dari AES (Advanced Encryption Standard) dan RSA ... 37

2.9.3 Perbandingan OpenSwan dengan aplikasi VPN lainnya ... 38

2.10 OPNET ( Optimum Network Performance ) ... 38

2.10.1 Project Editor ... 40

2.10.2 Perbandingan OPNET dengan aplikasi simulasi jaringan lainnya ... 44

2.11 Metode Penelitian ... 44

2.11.1 Metode Pengumpulan Data ... 44

2.11.2 Metode pengembangan sistem NDLC ... 45

2.11.2.1 Analysis (Analisis) ... 47

2.11.2.2 Implementation ... 48

2.11.2.3 Monitoring ... 48

2.11.2.4 Management ... 48

vi

4.1.1 Identify (Mengidentifikasi Masalah) ... 59

4.1.2 Understand (Memahami Rumusan Masalah) ... 62

4.1.3 Analyze (Menganalisa Elemen Sistem) ... 63

4.1.4 Report (Hasil Dari Analisis) ... 63

vii

4.3 Simulasi Prototype ... 67

4.4 Implementasi ... 67

4.4.1 Instalasi dan konfigurasi server VPN ... 68

4.4.2 Instalasi VPN server menggunkan Openswan ... 70

4.4.3 Konfigurasi OpenSwan client di Linux ... 75

4.4.4 Konfigurasi OpenSwan client di windows xp ... 76

4.4.5 Pengujian ... 87

4.4.5.1 Pengujian Software Openswan ... 87

4.4.5.2 Pengujian Opnet ... 91

4.4.5.2.1 Simulasi Topologi Jaringan .. 91

4.4.5.2.2 Menjalankan Simulasi …… … 98

4.5 Mo’nitoring ... 100

4.6 Manajemen ... 101

BAB V KESIMPULAN ... 102

5.1 Kesimpulan ... 102

5.2 Saran ... 103

viii

Gambar 2.7 Encapsulating security payload (ESP) packet header ... 30

Gambar 2.8 Packet IP sebelum memasukan AH ... 32

Gambar 3.6 Topologi Jaringan komputer PUSDATIN yang akan dikembangkan ... 66

Gambar 3.7 Pembuatan CA ... 72

Gambar 3.8 Pembuatan Sertifikat ... 73

Gambar 3.9 Pengesahan pembuatan sertifikat ... 73

ix

Gambar 4.20 Penyimpanan file konfigurasi tahap akhir ... 86

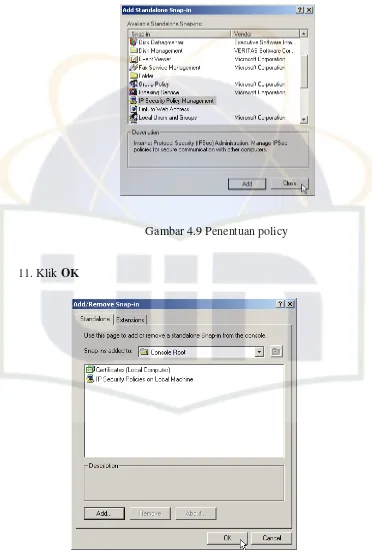

Gambar 4.21 Exit dari MMC ... 86

Gambar 4.22 Status dari ipsec verify ... 87

x

Gambar 4.24 Status dari ipsec barf ... 88

Gambar 4.25 Isi file yang dikirim ... 88

Gambar 4.26 Hasil capturing interface Ethernet tanpaenkripsi ... 89

Gambar 4.27 Hasil capturing interface Ethernet yang dienkripsi ... 90

Gambar 4.28 Simulasi Topologi Jaringan Di Pusdatin ... 91

Gambar 4.29 Attributs VPN_Server ... 92

Gambar 4.30 Application: Supported Service Table ... 92

Gambar 4.31 Atribut firewall ... 93

Gambar 4.32 Atribut utilities ... 94

Gambar 4.33 Atribut Internet ... 95

Gambar 4.34. Atribut Switch Polimer ... 96

Gambar 4.35 Atribut VPN client Polimer ... 97

Gambar 4.36 Appication Supported Profile Tabel ... 97

Gambar 4.37 Run Simulasi ... 98

Gambar 4.38 Hasil Run ... 99

xi

DAFTAR TABEL

Tabel 2.1 Lapisan-lapisan OSI Layer ... 16

Tabel 2.2 Perbandingan OpenSwan dengan Open VPN ... 38

Tabel 2.3 Perbandingan OPNET dengan Packet Tracer ... 44

Tabel 2.4 Spesifikasi Sistem ... 63

ABSTRAK

L Muhammad Iswan, Implementasi Virtual Private Network (VPN) remote access dengan linux OpenSwan. Di bawah bimbingan Arini MT dan M. Iwan Wahyuddin, ST. MT

Pusdatin FST memiliki user yang mobile yang berada jauh dari lingkungan kampus, kedua lokasi tersebut relative intensif dalam komunikasi data, apalagi mengingat kedepanya beberapa pegawai akan tugas luar kota dipindahkan. Diperlukan solusi yang tepat, efektif dan efisien dalam interkoneksi antar Pusdatin FST dengan User yang mobile.

VPN (Virtual Private Network) merupakan sebuah teknologi komunikasi yang memungkinkan terkoneksi jaringan lokal ke jaringan publik. Keuntungan menggunakan VPN dibandingkan dengan aplikasi sebelumnya dengan leased line

adalah dengan menggunakan jaringan publik, akan mendapatkan hak dan pengaturan yang sama seperti kita berada di kantor (jaringan lokal). Pada VPN sendiri terdapat beberapa protokol yang dapat digunakan, antara lain PPTP, L2TP, IPSec

. Open

source

yang akan digunakan adalah

OpenSwan. Sistem VPN menggunakan protocol Ipsec yang bekerja pada Aplication layer dan umum digunakan pada komunikasi aman berbasis web pada Internet.Dengan adanya sistem OpenSwan ini diharapkan dapat menjadi solusi

Private network antar cabang di FST UIN Jakarta Jakarta dan UIN Jakarta. Memberikan keamanan dalam hal pengiriman data antar user. Jarak bukan lagi penghalang untuk berkomunikasi karena biaya yang dikeluarkan tidak lagi bergantung pada jauhnya jarak yang dihubungi.

1 BAB I PENDAHULUAN

1.1 Latar Belakang

Masalah keamanan, kemudahan dan kecepatan transfer (pertukaran data) adalah salah satu aspek yang penting dari suatu jaringan komunikasi, terutama untuk perusahaan–perusahaan skala menengah ke atas dan universitas. Teknologi internet dahulu digunakan oleh perusahaan-perusahaan dan universitas sebagai sebuah jaringan komunikasi yang terbuka yang penggunanya dapat mengakses, berbagi dan menambah informasi semudah mungkin sehingga jatuhnya informasi yang bersifat rahasia dari suatu perusahaan dan universitas kemungkinan besar bisa terjadi yang dapat menyebabkan kerugian bagi perusahaan dan universitas tersebut. Selain itu transfer (pertukaran data) yang awal mulanya hanya melalui hard copy berupa tulisan tangan, dokumen, laporan bulanan, melalui media flashdisk, dan sebagainya, telah berkembang menjadi komunikasi menggunakan jaringan internet karena tuntutan waktu dan efisiensi.

2

VPN merupakan suatu bentuk jaringan privat yang melaluijaringan publik (internet), dengan menekankan pada keamanan data dan akses global melalui internet. Hubungan ini dibangun melalui suatu tunnel (terowongan) virtual antara 2 node. Dengan menggunakan jaringan publik ini, user dapat tergabung dalam jaringan lokal, mendapatkan hak dan pengaturan yang sama seperti ketika user berada di kantor. (Loly Amalia Abdullah: 2006)

Secara umum vpn (virtual private network) adalah suatu proses dimana jaringan umum (public network atau internet) diamankan untuk memfungsikan sebagai jaringan private (private network). Sebuah vpn tidak didefinisikan sebagai rangkaian khusus atau rute, tetapi didefinisikan oleh mekanisme keamanan dan prosedur-prosedur yang hanya mengizinkan pengguna yang ditunjuk akses ke vpn

dan informasi yang mengalir melaluinya. (Iqbal Amrullah: 2008)

Berkaitan dengan hal tersebut, Pusdatin FST UIN Syarif Hidayatullah Jakarta adalah belum adanya suatu jaringan private yang dapat diakses oleh dosen dan karyawan khususnya Fakultas Sains dan Teknologi UIN Syarif Hidayatullah dari berbagai tempat, sehingga masih ditemukan kendala-kendala apabila para dosen dan karyawan Fakultas Sains dan Teknologi UIN Syarif Hidayatullah dalam menyelesaikan suatu pekerjaannya apabila dikerjakan dengan jarak jauh tanpa harus berada dilingkungan FST UIN Syarif Hidayatullah Jakarta.

3

karyawan untuk menyelesaikan pekerjaannya tanpa harus terkendala waktu dan tempat yang berdampak baik pada kinerja dan hasil pekerjaan sesuai yang diharapkan. Untuk menjawab permasalahan diatas, maka penulis dalam tugas akhir ini akan mengimplementasikan VPN Remote Access dengan menggunakan sistem operasi Linux Ubuntu 8.04 dan perangkat lunak untuk manajemen

OpenSwan.

1.2 Rumusan Masalah

Dalam penyelesian tugas akhir ini dirumuskan beberapa masalah yang dihadapi yaitu:

1. Apakah vpn remote access dapat digunakan untuk mengamankan jaringan private di Pusadatin FST UIN Syarif Hidayatullah Jakarta?

2. Bagaimana membangun jaringan intranet atau private yang mempunyai dukungan tidak saja tingkat keamanan tinggi tetapi juga keamanan yang sedemikian rupa sehingga pengguna dapat dengan mudah mengakses, mengubah, dan berbagi lebih banyak informasi, tidak lupa, dibawah kondisi-kondisi yang secara hati-hati dikendalikan dan dipelihara.

3. Bagaimana mengimplementasikan vpn remote access pada jaringan intranet yang ekonomis dan mendukung tingkat keamanan yang tinggi.

1.3 Batasan Masalah

4

remote access ini diterapkan di Pusdatin FST UIN Syarif Hidayatullah Jakarta.

2. Sistem yang dibangun dalam hal ini server menggunakan operating system Linux Ubuntu 10.04, sedangkan pada sisi client menggunakan operating system Linux Ubuntu 9.10 dan windows XP Service Pack 2.

3. Perancangan model (design) jaringan vpn remote access pada Linux Ubuntu 10.04 menggunakan software OpenSwan (Open Secure Wide Area Network) sebagai vpn server untuk membangun tunnel dalam vpn.

4. Analisis terhadap hasil yang diperoleh menggunakan simulator OPNET

(Optimized Network Engineering Tool).

1.4 Tujuan dan Manfaat 1.4.1 Tujuan

Tujuan dari penyusunan tugas akhir ini adalah mengimplementasikan vpn remote access dengan Linux OpenSwan di Pusdatin FST UIN Syarif Hidayatullah Jakarta, sehingga dapat memudahkan tugas atau perkerjaan dosen dan staf kantor tanpa terhambat waktu, tempat , ekonomis dan tingkat keamanan yang baik.

1.4.2 Manfaat

5 1. Bagi Penulis

Berkenaan dengan pekerjaan penulis sebagai mahasiswa Teknik Informatika dengan konsentrasi studi network engineering, manfaat dari penelitian tugas akhir ini adalah dapat mengetahui sejauh mana penerapan vpn remote access.

2.Bagi Pihak Lain

Sebagai informasi/referensi bagi para peneliti yang akan melakukan penelitian yang berhubungan dengan vpn khususnya vpn remote access ataupun membantu orang lain yang membutuhkan informasi tentang vpn remote access.

1.5 Metodelogi Penelitian

1.5.1 Metodologi Pengumpulan Data

Metodologi yang akan digunakan dalam penampilan ini yaitu : 1. Studi Pustaka

Pada studi pustaka, dilakukan kegiatan seperti membaca, meneliti dan menganalisis buku-buku, majalah dan artikel yang berkaitan dengan masalah jaringan interkoneksi antar cabang khususnya vpn remote Access.

2. Studi Literatur

6 3. Studi Lapangan

Pada studi lapangan dilakukan dengan meninjau secara langsung sistem yang sudah ada dan berjalan dilapangan.

1.5.2 Metode Pengembangan Sistem

Metode yang digunakan dalam pengembangan sistem ini adalah metode

Network Development Life Cycle (NDLC), dengan beberapa tahapan-tahapan yaitu: Analisis dan Design, Simulasi, Implemetasi, Monitoring, Manajemen [Goldman and Rawles, 2001].

1. Analisis

Tahap awal ini dilakukan analisa kebutuhan, analisa permasalahan yang muncul, analisa keinginan user, dan analisa topologi atau jaringan yang sudah ada saat ini.

2. Design

Dari data-data yang didapatkan sebelumnya, tahap design ini akan membuat gambar design topology jaringan vpn yang akan dibangun, diharapkan dengan gambar ini akan memberikan gambaran seutuhnya dari kebutuhan yang ada. Yang nantinya akan digunakan untuk penelitian. 3. Simulasi

7 4. Implementasi

Pada tahap ini penulis menerapkan semua yang telah direncanakan dan didesign sebelumnya.

5. Monitoring

Pada tahap ini penulis akan memonitor jaringan yang telah dibuat agar sesuai dengan keinginan dan tujuan.

6. Manajemen

Pada tahap ini penulis akan menerapkan kebijakan untuk membuat atau mengatur agar sistem yang telah dibangun dan berjalan dengan baik dapat berlangsung lama yang sesuai dengan konsep pengelolaan yang akan digunakan.

1.6. Sistematika Penulisan

Untuk memberikan gambaran yang lebih jelas dan sistematis, skripsi ini dibagi menjadi lima bab dan tiap bab memiliki beberapa sub bab dengan urutan sebagai berikut:

BAB I Pendahuluan

8 BAB II Landasan Teori

Pada bab ini akan dijelaskan tentang landasan teori yang digunakan sebagai dasar acuan dalam pembahasan penelitian ini.

BAB III Metodologi Penelitian.

Pada bab ini akan menjelaskan mengenai waktu dan tempat penelitian, metode pengumpulan data dan metode pengembangan sistem yang dilakukan dalam analisis dan perancangan vpn dengan menggunakan

linux OpenSwan di Pusdatin FST UIN Syarif Hidayatullah Jakarta. BAB IV Pembahasan

Pada bab ini akan diuraikan hasil pengujian dari perancangan implementasi vpn remote access dengan linux OpenSwan disertai dengan analisa sehingga didapatkan bukti kuat dari hipotesis yang dilakukan dan membahas hasil dari simulasi dan implementasi pengujian vpn dengan menggunakan linux OpenSwan pada Pusdatin FST UIN Syarif Hidayatullah Jakarta.

BAB VI Kesimpulan dan Saran

9 BAB II

LANDASAN TEORI

2.1 Jaringan Komputer

Jaringan komputer merupakan penggabungan teknologi komputer dan komunikasi yang merupakan sekumpulan komputer berjumlah banyak yang terpisah-pisah akan tetapi saling berhubungan dalam melaksanakan tugasnya. (Tanenbaum: 2003). Tujuan dari jaringan komputer adalah:

• Membagi sumber daya : contohnya berbagi pemakaian printer, CPU,

memori, harddisk dan lain-lain.

• Komunikasi : contohnya e-mail, instant messaging, chatting.

• Akses informasi : contohnya web browsing, file server dan lain-lain

2.2 Jenis-jenis Jaringan Komputer

2.2.1 Berdasarkan Ruang Lingkup Geografis

Berdasarkan ruang lingkup geografisnya terdapat tiga jenis jaringan komputer, antara lain :

a. Local Area Network

10

koordinasi antar bagiannya yang bersifat lokal. Dengan memperhatikan kecepatan transmisi datanya LAN dpt digolongkan dalam 3 kelompok, yaitu Low speed PC Network ( kurang dari 1 Mbps), Medium Speed Network (1-20 Mbps), High Speed Network (lebih dari 20 Mbps)

b. Metropolitan Area Network

Jarak jangkaunya lebih luas dari LAN. Jangkauan Metropolotan Area Network (MAN) dapat mencapai antar kota. Contoh penerapan dari MAN ialah peyediaan layanan internet oleh Internet Service Provider (ISP). Pengguna jasa ISP ini akan tercakup dalam jaringan MAN yang disediakan oleh ISP tersebut. Jarak jangkauan 10 – 50 km. Biasanya merupakan jaringan komputer antar perusahaan ataupun antar pabrik dalam satu wilayah kota. MAN biasanya mampu menunjang data teks dan suara, bahkan dapat berhubungan dengan jaringan televisi kabel

c. Wide Area Network

Jaringan Wide Area Network (WAN) mempunyai cakupan terluas, bahkan dapat dikatakan mencakup seluruh dunia. Jaringan ini sendiri dapat dihubungkan dengan menggunakan satelit dan media kabel fiber optic.

2.2.2 Berdasarkan Service

a. Intranet

11 b. Extranet

Terdapat suatu layanan yang juga dapat digunakan oleh pihak luar yang telah memiliki account yang diijinkan. Layanan yang diberikan kepada pihak luar ini bersifat terbatas.

c. Internet

Layanan yang disediakan diberikan secara luas kepada pihak manapun, tanpa harus mendapatkan account terlebih dahulu.

2.3 Protokol Jaringan

Protokol adalah suatu kumpulan dari aturan-aturan yang berhubungan dengan komunikasi data antara alat-alat komunikasi supaya komunikasi data dapat dilakukan dengan benar. Protokol biasanya berbentuk sebuah software yang mengatur komunikasi data tersebut. (Hartono: 2000) Elemen-elemen penting daripada protokol adalah : syntax, semantics dan timing.

1. Syntax mengacu pada struktur atau format data, yang mana dalam urutan tampilannya memiliki makna tersendiri. Sebagai contoh, sebuah protokol sederhana akan memiliki urutan pada delapan bit pertama adalah alamat pengirim, delapan bit kedua adalah alamat penerima dan bit stream sisanya merupakan informasinya sendiri. 2. Semantics mengacu pada maksud setiap section bit. Dengan kata

12

3. Timing mengacu pada 2 karakteristik yakni kapan data harus dikirim dan seberapa cepat data tersebut dikirim. Sebagai contoh, jika pengirim memproduksi data sebesar 100 Megabits per detik (Mbps) namun penerima hanya mampu mengolah data pada kecepatan 1 Mbps, maka transmisi data akan menjadi overload pada sisi penerima dan akibatnya banyak data yang akan hilang atau musnah.

2.4 TCP/IP

Internet Protokol dikembangkan pertama kali oleh Defense Advanced Research Projects Agency (DARPA) pada tahun 1970 sebagai awal dari usaha untuk mengembangkan protokol yang dapat melakukan interkoneksi berbagai jaringan komputer yang terpisah, yang masing-masing jaringan tersebut menggunakan teknologi yang berbeda. Protokol utama yang dihasilkan proyek ini adalah Internet Protokol (IP). Riset yang sama dikembangkan pula yaitu beberapa protokol level tinggi yang didesain dapat bekerja dengan IP.

13

Internet Protokol, yang juga mengembangkan TCP/IP adalah Department of defense (DOD).

2.4.1 Susunan TCP/IP protokol

Internet pada mulanya didesain dengan dua kriteria utama. Dua kriteria ini mempengaruhi dan membentuk hardware dan software yang digunakan sekarang. Kriteria tersebut : Jaringan harus melakukan komunikasi antara para peneliti di belahan dunia yang berbeda, memungkinkan meraka dapat berbagi dan berkomunikasi mengenai penelitian mereka satu sama lain. Sayangnya, riset memerlukan berbagai komputer dari beragam platform dan arsitektur jaringan yang berbeda untuk keperluan keilmuan. Maka untuk itu diperlukan protokol suite untuk dapat berhubungan dengan berbagai platforms hardware yang berbeda dan bahkan sistem jaringan yang berbeda.

TCP/IP protokol suite terdiri dari 4 layers: Applikasi, Transport, Internetwork, dan network interface. Layer tersebut dapat dilihat sebagai hirarki seperti di bawah ini:

1. Layer Applikasi adalah sebuah aplikasi yang mengirimkan data ke transport layer. Misalnya FTP, email programs dan web browsers.

14

kedalam beberapa paket yang dikirim ke internet layer dengan sebuah header. Header mengandung alamat tujuan,

alamat sumber dan checksum. Checksum diperiksa oleh mesin penerima untuk melihat apakah paket tersebut ada yang hilang pada rute.

3. Layer Internetwork bertanggung jawab untuk komunikasi antara mesin. Layer ini meg-engcapsul paket dari transport layer ke dalam IP datagrams dan menggunakan algoritma routing untuk menentukan kemana datagram harus dikirim. Masuknya datagram diproses dan diperiksa kesahannya sebelum melewatinya pada Transport layer.

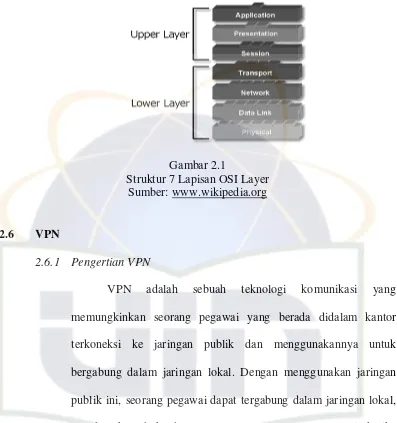

15 2.5 OSI Layer

Model referensi jaringan terbuka OSI atau OSI Reference Model for open networking adalah sebuah model arsitektural jaringan yang dikembangkan oleh badan International Organization for Standardization (ISO) di Eropa pada tahun 1977. OSI sendiri merupakan singkatan dari Open System Interconnection. Model ini disebut juga dengan model "Model tujuh lapis OSI" (OSI seven layer model).

16

Tabel 2.1 Lapisan-lapisan OSI Layer Sumber: www.wikipedia.org

Lapisan Ke- Nama Lapisan Keterangan

7 Application Layer Berfungsi sebagai antarmuka dengan aplikasi dengan fungsionalitas jaringan, mengatur bagaimana aplikasi dapat mengakses jaringan, dan kemudian membuat pesan-pesan kesalahan. Protokol yang berada dalam lapisan ini adalah HTTP, FTP, SMTP, dan NFS.

6 Presentation layer Berfungsi untuk mentranslasikan data yang hendak ditransmisikan oleh aplikasi ke dalam format yang dapat ditransmisikan melalui jaringan. Protokol yang berada dalam level ini adalah perangkat lunak redirektor (redirector software), seperti layanan Workstation (dalam Windows NT) dan juga Network shell (semacam Virtual Network Computing (VNC) atau Remote Desktop Protokol (RDP).

5 Session Layer Berfungsi untuk mendefinisikan bagaimana koneksi dapat dibuat, dipelihara, atau dihancurkan. Selain itu, di level ini juga dilakukan resolusi nama.

4 Transport Layer Berfungsi untuk memecah data ke dalam paket-paket data serta memberikan nomor urut ke paket-paket tersebut sehingga dapat disusun kembali pada sisi tujuan setelah diterima. Selain itu, pada level ini juga membuat sebuah tanda bahwa paket diterima dengan sukses (acknowledgement), dan mentransmisikan ulang terhadp paket-paket yang hilang di tengah jalan.

3 Network Layer Berfungsi untuk mendefinisikan alamat-alamat IP, membuat header untuk paket-paket, dan kemudian melakukan routing melalui internetworking dengan menggunakan router dan switch layer-3.

2 Data-Link Layer Befungsi untuk menentukan bagaimana bit-bit data dikelompokkan menjadi format yang disebut sebagai frame. Selain itu, pada level ini terjadi koreksi kesalahan, flow control, pengalamatan perangkat keras (seperti halnya Media Access Control Address (MAC Address), dan menetukan bagaimana perangkat-perangkat jaringan seperti hub, bridge, repeater, dan switch layer 2 beroperasi. Spesifikasi IEEE 802, membagi level

ini menjadi dua level anak, yaitu lapisan Logical Link Control (LLC) dan lapisan Media Access Control (MAC).

17 Gambar 2.1

Struktur 7 Lapisan OSI Layer Sumber: www.wikipedia.org

2.6 VPN

2.6.1 Pengertian VPN

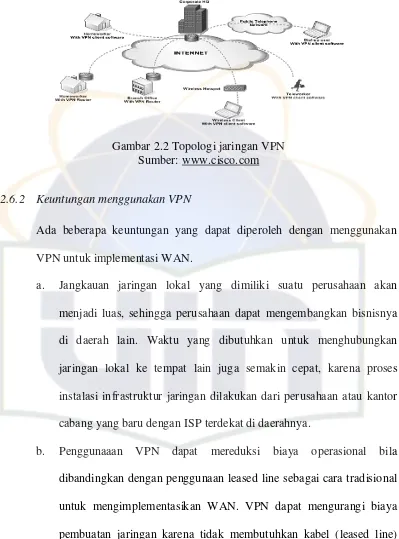

VPN adalah sebuah teknologi komunikasi yang memungkinkan seorang pegawai yang berada didalam kantor terkoneksi ke jaringan publik dan menggunakannya untuk bergabung dalam jaringan lokal. Dengan menggunakan jaringan publik ini, seorang pegawai dapat tergabung dalam jaringan lokal, mendapatkan hak dan pengaturan yang sama seperti ketika pegawai tersebut berada di kantor (Onno W Purbo:2006).

18

akhir tujuan. Sedangkan untuk mendapatkan koneksi bersifat private, data yang dikirimkan harus dienkripsi terlebih dahulu untuk menjaga kerahasiaannya sehingga paket yang tertangkap ketika melewati jaringan publik tidak terbaca karena harus melewati proses dekripsi.

Koneksi VPN juga dapat terjadi pada semua layer pada protokol OSI, sehingga seorang pegawai dapat membuat komunikasi VPN untuk apapun keperluan seorang pegawai. Dengan demikian, VPN juga dapat dikategorikan sebagai infrastruktur WAN alternatif untuk mendapatkan koneksi point-to-point pribadi antara seorang pegawai dengan tujuan. Dan ini dilakukan dengan menggunakan media apa saja, tanpa perlu media leased line atau frame relay.

Pada mulanya, sistem intranet dikembangkan dengan menggunakan sistem dedicated line. Sistem ini menawarkan kecepatan transfer data yang tinggi namun membutuhkan investasi yang mahal. Sistem ini tidak efektif untuk perusahaan kelas menengah ke bawah serta perusahaan yang tersebar di berbagai wilayah yang saling berjauhan.

19

1. Kerahasiaan, dengan kemampuan scramble atau encript pesan sepanjang jaringan tidak aman.

2. Kendali akses, menentukan siapa yang diberikan akses ke suatu sistem atau jaringan, sebagaimana informasi apa dan seberapa banyak seseorang dapat menerima.

3. Authentication, yaitu menguji indentitas dari dua perusahaan yang mengadakan transaksi.

4. Integritas, menjamin bahwa file atau pesan tidak berubah dalam perjalanan.

5. Non-repudiation, yaitu mencegah dua perusahaan saling menyangkal bahwa mereka telah mengirim atau menerima file. Dikarenakan tuntutan kebutuhan keamanan pada infrastruktur jaringan suatu perusahaan, khususnya antara perusahaan pusat dan kantor cabang mau tidak mau suatu perusahaan harus menggunakan teknologi VPN. Karena teknologi VPN menyediakan tiga fungsi utama untuk penggunanya. Fungsi utama tersebut adalah sebagai berikut:

1. Confidentiality (Kerahasiaan)

20

memang sudah diacak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat mengakses dan membaca isi jaringan data Anda dengan mudah.

2. Data Integrity (Keutuhan Data)

Ketika melewati jaringan Internet, data anda sebenarnya sudah berjalan sangat jauh melintasi berbagai negara. Di tengah perjalanannya, apapun bisa terjadi terhadap isinya. Baik itu hilang, rusak, bahkan dimanipulasi isinya oleh orang-orang iseng. VPN memiliki teknologi yang dapat menjaga keutuhan data yang Anda kirim agar sampai ke tujuannya tanpa cacat, hilang, rusak, ataupun dimanipulasi oleh orang lain.

3. Origin Authentication (Autentikasi Sumber)

21

Gambar 2.2 Topologi jaringan VPN Sumber: www.cisco.com

2.6.2 Keuntungan menggunakan VPN

Ada beberapa keuntungan yang dapat diperoleh dengan menggunakan VPN untuk implementasi WAN.

a. Jangkauan jaringan lokal yang dimiliki suatu perusahaan akan menjadi luas, sehingga perusahaan dapat mengembangkan bisnisnya di daerah lain. Waktu yang dibutuhkan untuk menghubungkan jaringan lokal ke tempat lain juga semakin cepat, karena proses instalasi infrastruktur jaringan dilakukan dari perusahaan atau kantor cabang yang baru dengan ISP terdekat di daerahnya.

22

internet digunakan sebagai media komunikasi publik yang bersifat terbuka.

c. Penggunaan VPN juga dapat mengurangi biaya telepon untuk akses jarak jauh, karena hanya dibutuhkan biaya telepon untuk panggilan ke titik akses yang ada di ISP terdekat.

d. Biaya operasional perusahaan juga akan berkurang bila menggunakan VPN. Hal ini disebabkan karena pelayanan akses dial-up dilakukan oleh ISP, bukan oleh perusahaan yang bersangkutan.

e. Penggunaan VPN akan meningkatkan skalabilitas.

f. VPN memberi kemudahan untuk diakses dari mana saja, karena VPN terhubung ke internet. Sehingga pegawai yang mobile dapat mengakses jaringan khusus perusahaan di manapun dia berada. Selama dia bisa mendapatkan akses ke internet ke ISP terdekat, pegawai tersebut tetap dapat melakukan koneksi dengan jaringan khusus perusahaan.

2.6.3 Kerugian menggunakan VPN

VPN juga memiliki kelemahan yaitu:

a. VPN membutuhkan perhatian yang serius pada keamanan jaringan publik (internet). Oleh karena itu diperlukan tindakan yang tepat untuk mencegah terjadinya hal-hal yang tidak diinginkan seperti penyadapan, hacking dan tindakan cyber crimepada jaringan VPN.

23

kendali pihak perusahaan. Kecepatan dan keandalan transmisi data melalui internet yang digunakan sebagai media komunikasi jaringan VPN tidak dapat diatur oleh pihak pengguna jaringan VPN, karena traffic yang terjadi di internet melibatkan semua pihak pengguna internet di seluruh dunia.

c. Perangkat pembangun teknologi jaringan VPN dari beberapa vendor yang berbeda ada kemungkinan tidak dapat digunakan secara bersama-sama karena standar yang ada untuk teknologi VPN belum memadai. Oleh karena itu fleksibilitas dalam memilih perangkat yang sesuai dengan kebutuhan dan keuangan perusahaan sangat kurang.

d. VPN harus mampu menampung protokol lain selain IP dan teknologi jaringan internal yang sudah ada. Akan teteapi IP masih dapat digunakan VPN melalui pengembangan IPSec (IP Security Protokol).

2.6.4 Jenis implementasi VPN

2.6.4.1 Remote Access VPN

Remote access yang biasa juga disebut virtual private dial-up network (VPDN), menghubungkan antara pengguna yang

24

enterprise service provider (ESP). ESP akan memberikan suatu

network access server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software client untuk komputer-komputer yang digunakan pegawai perusahaan tersebut.

Untuk mengakses jaringan lokal perusahaan, pegawai tersebut harus terhubung ke NAS dengan men-dial nomor telepon yang sudah ditentukan. Kemudian dengan menggunakan

software client, pegawai tersebut dapat terhubung ke jaringan lokal perusahaan. Perusahaan yang memiliki pegawai yang ada di lapangan dalam jumlah besar dapat menggunakan remote access

VPN untuk membangun WAN. VPN tipe ini akan memberikan keamanan, dengan mengenkripsi koneksi antara jaringan lokal perusahaan dengan pegawainya yang ada di lapangan. Pihak ketiga yang melakukan enkripsi ini adalah ISP.

25 2.6.4.2 Site to site VPN

Jenis implementasi VPN yang kedua adalah site-to-site

VPN. Implementasi jenis ini menghubungkan antara 2 kantor atau lebih yang letaknya berjauhan, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site-to-site VPN.

Gambar 2.4 Topologi Site to site VPN Sumber: www.ilmukomputer.com

2.7 Kriptografi

Kriptografi adalah ilmu pengetahuan dan seni menjaga message-message agar tetap aman atau secure (Bruce Scheiner: 2008). Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada peradaban Mesir dan Romawi walau masih sangat sederhana, dahulu

26

kriptografi banyak digunakan pada bidang militer. Tujuannya adalah untuk mengirimkan informasi rahasia ke tempat yang jauh. Dalam kriptografi terdapat dua konsep utama yakni enkripsi dan dekripsi.

1. Enkripsi

Enkripsi merupakan teknik untuk mengamankan data yang dikirim dengan mengubah data tersebut ke dalam bentuk sandi-sandi yang hanya dimengerti oleh pihak pengirim dan pihak penerima data. Enkripsi yang banyak digunakan saat ini adalah enkripsi kunci simetris dan enkripsi kunci publik.

a. Kunci simetris

27 b. Kunci publik

28

yang diperoleh. Ide dasar enkripsi kunci publik adalah perkalian dua bilangan prima yang menghasilkan bilangan prima yang baru.

2. Dekripsi adalah kebalikan dari enkripsi yaitu teknik untuk mengubah data yang tersamar kembali menjadi data yang bisa dibaca atau dimengerti oleh pihak penerima data.

2.8 IPSec (Internet Protokol Security)

IPSec adalah standart keamanan untuk penggunaan komunikasi berbasis internet protokol (IP) dengan cara enkripsi atau authentikasi semua paket IP yang lewat. (Aris Wendy: 2008). IPSec menyediakan keamanan pada level network layer, IPSec didesain sebagai cryptographic protokol yang berfungsi untuk keamanan data dan key exchange. Protokol IPSec diimplementasikan kedalam network layer, yaitu layer ketiga pada OSI layer yang mengerjakan layan network routing, flow control, segmentation (desegmentation) dan error control functions.

29

Gambar 2.5 Arsitektur IPSec Sumber www.wikipedia.org

2.8.1 Protokol pada IPsec

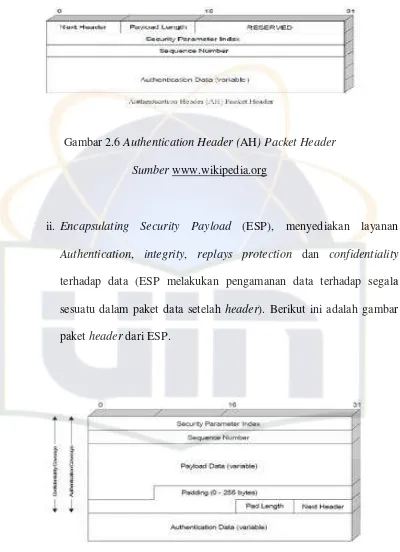

Berdasarkan fungsinya didalam IPSec terdapat dua protokol yang berjalan di belakang IPsec, yaitu:

i. Authentication Header (AH), menyediakan layanan authentication,

integrity, replay protection pengamanan pada header IP, namun tidak menyediakan layanan confidentiality. Next Header berisi TCP, UDP, dan sebagainya.Berikut ini adalah gambar paket header dari AH

30

Gambar 2.6 Authentication Header (AH) Packet Header Sumber www.wikipedia.org

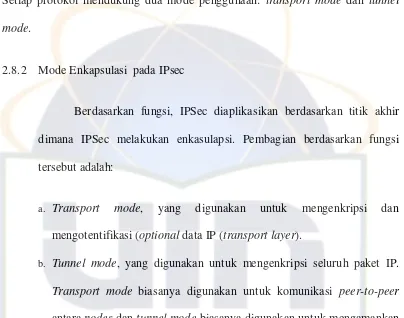

ii. Encapsulating Security Payload (ESP), menyediakan layanan

Authentication, integrity, replays protection dan confidentiality

terhadap data (ESP melakukan pengamanan data terhadap segala sesuatu dalam paket data setelah header). Berikut ini adalah gambar paket header dari ESP.

31

Kedua protokol di atas dapat diaplikasikan masing-masing atau secara bersamaan untuk menyediakan layanan keamanan yang dibutuhkan pada IPv4 dan IPv6. Setiap protokol mendukung dua mode penggunaan: transport mode dan tunnel mode.

2.8.2 Mode Enkapsulasi pada IPsec

Berdasarkan fungsi, IPSec diaplikasikan berdasarkan titik akhir dimana IPSec melakukan enkasulapsi. Pembagian berdasarkan fungsi tersebut adalah:

a. Transport mode, yang digunakan untuk mengenkripsi dan mengotentifikasi (optional data IP (transport layer).

b. Tunnel mode, yang digunakan untuk mengenkripsi seluruh paket IP.

Transport mode biasanya digunakan untuk komunikasi peer-to-peer

antara nodes dan tunnel mode biasanya digunakan untuk mengamankan komunikasi gateway dengan yang lainnya. Untuk VPN digunakan

32

Gambar 2.8 Paket IP sebelum memasukkan AH Sumber www.wikipedia.org

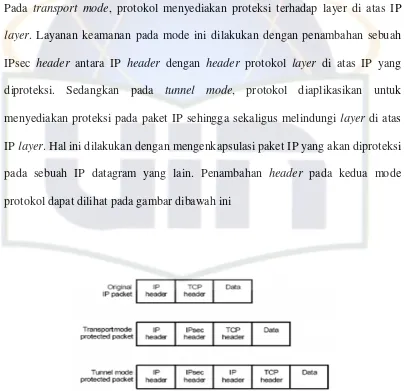

Pada transport mode, protokol menyediakan proteksi terhadap layer di atas IP

layer. Layanan keamanan pada mode ini dilakukan dengan penambahan sebuah IPsec header antara IP header dengan header protokol layer di atas IP yang diproteksi. Sedangkan pada tunnel mode, protokol diaplikasikan untuk menyediakan proteksi pada paket IP sehingga sekaligus melindungi layer di atas IP layer. Hal ini dilakukan dengan mengenkapsulasi paket IP yang akan diproteksi pada sebuah IP datagram yang lain. Penambahan header pada kedua mode protokol dapat dilihat pada gambar dibawah ini

33 2.8.3 Fitur-fitur pada IPsec

IPSec hanya salah satu komponen dari arsitektur sistem keamanan. Keamanan yang didapat dari pemakaian IPSec bergantung pada lingkungan operasi dimana implementasi IPSec dijalankan. Sebagai contoh kerusakan dalam keamanan sistrem operasi. IPsec merupakan suatu set ektensi protokol dari Internet Protocol (IP) yang dikeluarkan oleh

Internet Engineering Task Force (IETF). Istilah dari IPsec mengacu pada suatu set dari mekanisme yang didesain untuk mengamankan trafik pada level IP atau pada network layer. Teknologi dari IPsec ini didasari oleh teknologi modern dari kriptografi, dimana layanan keamanan yang disediakan antara lain yaitu:

a. Confidentiality : Untuk mejamin kerahasiaan dimana sulit bagi pihak yang tidak berwenang untuk dapat melihat atau mengerti kecuali oleh penerima yang sah bahwa data telah dikirimkan.

b. Integrity: Untuk menjamin bahwa data tidak berubah dalam perjalanan menuju tujuan.

c. Authenticity : Untuk menjamin bahwa data yang dikirimkan memang berasal dari pengirim yang benar.

d. Anti Reply : Untuk menjamin bahwa transaksi hanya dilakukan sekali, kecuali yang berwenang telah mengijinkan untuk mengulang transaksi.

34

Integritas data yang dikirimkan melalui jaringan komunikasi dijamin oleh IPsec melalui metode autentifikasi digital signature atas informasi yang dikirimkan secara paket-per-paket. Layanan jaminan integritas data ini disediakan dengan menggunakan algoritma HMAC (Hash Message Authentication Code) baik oleh protokol AH (Authentication Header) maupun oleh protokol ESP (Encapsulating Security Payload).

Fitur data confidentiality pada IPsec hanya disediakan oleh protokol ESP dengan menggunakan algoritma kriptografi simetri. Protokol AH tidak menyediakan fitur ini walaupun sama-sama menyediakan fitur

dataintegrity. Aspek ini lah yang menyebabkan pembagian protokol IPsec ke dalam dua jenis (AH dan ESP). Hal ini bertujuan untuk menyediakan fleksibilitas bagi pengguna untuk dapat memilih tingkat keamanan yang dikehendaki karena tidak semua pesan bersifat rahasia tetapi integritas harus selalu dijaga. Bila pesan tidak bersifat rahasia maka pengguna dapat menggunakan protokol AH dan bila pesan harus dijamin kerahasiaanya maka pengguna dapat memilih protokol ESP.

2.9 OpenSwan

35

project ini adalah membuat Internet menjadi lebih aman dan lebih private. OpenSwan terdiri dari kernel IPsec stack atau sering disebut dengan KLIPS (kernel ip security) yang menggunakan key management daemon dengan nama Pluto.

2.9.1. Tipe enkripsi pada OpenSwan

Untuk tipe enkripsi pada IPSec, dalam hal ini OpenSwan, menggunakan tipe enkripsi DES dan 3 DES.

a. DES (Data Encryption Standart)

Data Encryption Standart (DES) adalah chiper yang digunakan oleh Federal Information Processing Standart (FIPS) untuk Amerika Serikat pada tahun 1976, dan secara bertahap tersebar luar digunakan oleh seluruh dunia. Algoritma ini pada permulaan munculnya sangat kontroversi karena mempuyai key length yang sangat pendek. Selain itu ditengarai mempuyai backdoor oleh National Security Agency (NSA). Saat ini DES diketahui menjadi tidak aman untuk beberapa aplikasi. Hal ini dikarenakan ukuran dari key nya hanya 56 bit. Berikut gambaran singkat tentang perhitungan algoritma DES: 1. DES merupakan algoritma yang terdiri dari 64 block

36 checking parity.

2. Separuh untuk setiap blocknya, dalam hal ini terdiri dari 28 bit (1 block = 56 bit) dengan pengertian 8 bit untuk proses checking parity, dipermutasikan menjadi 48 bit subkey untuk setiap putarannya. Dengan menggunakan fungsi Feitsel, DES 64 bit cipher block dibagi menjadi 16 putaran.

3. Setelah terbentuk 16 subkey yang masing-masing terdiri dari 48 bits, key tersebut akan dicampur (mix) dengan 32 bit (separuh block) dengan operasi XOR, yaitu:

I. Output dari XOR yang berupa 48 bit dibagi menjadi 8 bagian dan setiap bagiannnya terdiri dari 6 bit sebelum melalui proses S-box. Setiap S-box terdiri dari 6 bit input dan 4 bit output. II. Step terakhir dengan permutasi tertentu 32 bit

output (4x8) diatur kembali dan ditempatkan ke P-box.

b. 3DES (Triple DES)

37

Algorithm). Semenjak ditemukan DES pertama kali yang menggunakan 56 bit, key length. DES sangat rentan terhadap brute force. Sudah dapat ditebak block chiper pada 3DES sama dengan DES yaitu 64 bit sedangkan key size untuk 3DES adalah 168 bit dengan pengulangan DES (56 bit) sebanyak 3 kali.

2.9.2 Algoritma-algoritma lain yang terdapat pada OpenSwan terdiri dari AES (Advanced Encryption Standard) dan RSA

1. AES adalah bentuk baru dari cipher, biasa dikatakan penyempurnaan dari DES yang hanya terdiri dari 64 bit block cipher dan 56 bit key. Sedangkan AES menggunakan 128 bit block cipher serta 128, 192, dan 256 bit key. Sebenarnya AES merupakan variant dari algoritma square yang didevelop Daemen, Knudsen dan Rijmen, square terkenal memiliki algoritma yang cepat pada semua platform

38

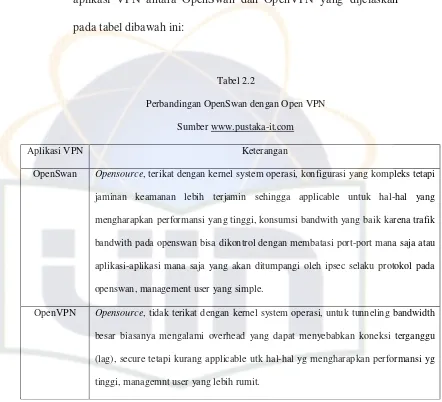

2.9.3 Perbandingan OpenSwan dengan aplikasi VPN lainnya

Pada perbandingan kali ini penulis memperbandingkan aplikasi VPN antara OpenSwan dan OpenVPN yang dijelaskan pada tabel dibawah ini:

Tabel 2.2

Perbandingan OpenSwan dengan Open VPN

Sumber www.pustaka-it.com

Aplikasi VPN Keterangan

OpenSwan Opensource, terikat dengan kernel system operasi, konfigurasi yang kompleks tetapi

jaminan keamanan lebih terjamin sehingga applicable untuk hal-hal yang

mengharapkan performansi yang tinggi, konsumsi bandwith yang baik karena trafik

bandwith pada openswan bisa dikontrol dengan membatasi port-port mana saja atau

aplikasi-aplikasi mana saja yang akan ditumpangi oleh ipsec selaku protokol pada

openswan, management user yang simple.

OpenVPN Opensource, tidak terikat dengan kernel system operasi, untuk tunneling bandwidth

besar biasanya mengalami overhead yang dapat menyebabkan koneksi terganggu

(lag), secure tetapi kurang applicable utk hal-hal yg mengharapkan performansi yg

tinggi, managemnt user yang lebih rumit.

2.10 OPNET ( Optimum Network Performance )

39

berkembang (marak) di dunia telekomunikasi. Hasil simulasi dapat dibuat dalam beberapa skenario sehingga dapat dijadikan dasar di dalam perencanaan suatu jaringan berbasis paket. OPNET merupakan penyedia solusi terpercaya dalam me-manage jaringan dan aplikasi.

Fitur utama dari OPNET :

1. Modeling and Simulation Cycle

OPNET menyediakan tools untuk membantu pengguna dalam mengerjakan tiga dari lima tahapan dalam design circleyaitu pembangunan model, pelaksanaan simulasi, dan analisis data output.

2. Hierarchical Modelling

OPNET menggunakan struktur hirarkis untuk modelling. Setiap tingkatan dari hirarki menjelaskan berbagai aspek dari model yang sedang disimulasi.

3. Specialized in communication networks

Model library yang rinci memberikan dukungan pada protokol yang telah ada dan memungkinkan peneliti dan pengembang untuk memodifikasi model yang telah ada atau mengembangkan model baru milik mereka sendiri.

4. Automatic simulation generation

40

dapat di debug maupun dijalankan, sehingga menghasilkan output data.

2.10.1 Project Editor

41

Gambar 3.0 Project Editor

42

a. Menu Bar

Menu bar terletak di bagian atas jendela project editor. Menu bar berisikan fungsi–fungsi operasi yang ada pada aplikasi OPNET.

b. Tool Buttons

Tool buttons terletak di bawah menu bar. Kegunaan tool buttonsditunjukkan oleh gambar di bawah ini:

Gambar 3.1 Tool Buttons

Keterangan gambar:

1. Open Object Palette, digunakan untuk menampilkan window

yang berisi elemen seperti server, switch, router, link.

2. Check Link Consistency, digunakan untuk memeriksa apakah linkpada jaringan telah diatur dengan benar.

3. Fail Selected Objects, digunakan untuk mensimulasikan

kegagalan linkyang ditentukan sebelumnya.

4. Recover Selected Objects, digunakan untuk recovery link yang

telah dinonaktifkan oleh fail selected object.

5. Return to Parent Subnet, digunakan untuk kembali ke parent subnetdari subnetyang sedang ditampilkan

43

7. Restore, digunakan untuk memperkecil skala tampilan model

jaringan atau mengembalikan tampilan ke skala sebelumnya

8. Configure Discrete Event Simulation, digunakan untuk

menampilkan sebuah window yang dapat digunakan untuk mengkonfigurasi simulasi dari model jaringan yang sedang ditampilkan. Pengguna dapat mengatur lamanya simulasi, router Protokol, dll.

9. View Simulation Result, digunakan untuk melihat hasil

simulasi. Hasil simulasi dapat berupa grafik atau tabel statistik.

10. Open Recently Generated Web Report

11. Hide or Show All Graphs, digunakan untuk menampilkan atau

menyembunyikan grafik hasil simulasi

12. Workspace

Workspaceadalah area dimana model jaringan dibangun.

13. Message Area

Menampilkan informasi mengenai status tool dan operasi yang digunakan.

14. Message Buffer Icon

44

2.10.2 Perbandingan OPNET dengan aplikasi simulasi jaringan lainnya Pada perbandingan kali ini penulis memperbandingkan aplikasi simulasi jaringan antara OPNET dan iNetwork yang dijelaskan pada tabel dibawah ini:

Tabel 2.3

Perbandingan Opnet dengan Packet Tracer

Opnet Packet Tracer

Tersedianya fitur-fitur yang diperlukan untuk membuat jaringan vpn.

Fitur-fitur yang disediakan untuk membuat jaringan vpn tidak sebanyak yang di sediakan oleh aplikasi opnet

Dapat mendesign jaringan berdasarkan perangkat keras jaringan yang ada di pasaran, protocol, layanan dan teknologi yang ada saat ini.

Dapat mendesign jaringan berdasarkan perangkat yang ada di pasaran, protocol,layanan dan teknologi tetapi tidak selengkap yang disediakan oleh packet tracer. Hasil simulasi dapat dibuat dalam beberapa

skenario sehingga dapat dijadikan dasar di dalam perencanaan suatu jaringan berbasis paket.

Hasil simulasi tidak sepowerfull yang dihasilkan oleh opnet

2.11 Metode Penelitian

Metode penelitian yang penulis gunakan yaitu berdasarkan langkah-langkah penelitian dalam model NDLC. Langkah-langkah-langkah tersebut antara lain:

2.11.1 Metode Pengumpulan Data

45

penelitian sejenis serta melakukan studi lapangan (observasi) yaitu pengumpulan data dengan cara meninjau dan mengamati secara langsung. Hal ini dalam rangka menggali hal yang terkait dengan permasalahan penelitian lebih mendalam.

2.11.2 Metode pengembangan sistem NDLC

46

Gambar 3.2 Network Development Life Cycle

(James E. Goldman, 2005).

47 2.11.2.1 Analysis (Analisis)

Model pengembangan sistem NDLC dimulai pada fase analisis. Pada tahap ini dilakukan proses perumusan masalah, mengidentifikasi konsep, pemahaman. Tahap ini meliputi: 1. Identify

Kegiatan mengidentifikasi permasalahan yang dihadapi sehingga dibutuhkan proses penerapan sistem.

2. Understand

Kegiatan untuk memahami mekanisme kerja sistem yang akan dibangun.

3. Analyze

Menganalisis sejumlah elemen atau komponen dan kebutuhan sistem yang akan dibangun.

4. Report

Kegiatan merepresentasikan proses hasil analisis. 2.11.2.2 Design

Tahapan selanjutnya adalah design. Jika tahap analisis mendefinisikan apa yang harus dilakukan oleh sistem, maka pada tahap perancangan mendefinisikan ”Bagaimana cara sistem itu dapat melakukannya?”.

2.11.2.3 Simulation Prototyping

48

Sehingga penulis dapat mengetahui gambaran umum dari proses komunikasi, saling keterkaitan dan mekanisme kerja dari interkoneksi keseluruhan elemen sistem yang akan dibangun.

2.11.2.4 Implementation

Pada fase ini, spesifikasi rancangan solusi yang dihasilkan pada fase perancangan, digunakan sebagai panduan instruksi implementasi. Aktifitas pada fase implementasi meliputi implementasi konsep sistem yang akan digunakan.

2.11.2.5 Monitoring

Pada NDLC, proses pengujian digolongkan pada fase ini. Hal ini mengingat bahwa proses pengujian dilakukan melalui aktifitas pengoperasian dan pengamatan sistem yang sudah dibangun dan dikembangkan serta sudah diimplementasikan untuk memastikan penerapan sistem sudah berjalan dengan semestinya.

2.11.2.6 Management

49

keperluan sehingga akan menjamin kemudahan, fleksibilitas dan pengelolaan serta pengembangan sistem.

2.12 Studi Sejenis

Dalam skripsi yang disusun oleh Adam Sulaiman (Mahasiswa Teknik Informatika UIN Jakarta) dengan judul “Analisa dan Perancangan Private Network Antar Cabang di Kantor BPPT “ tahun 2009. Dalam penelitian itu penyusun membangun koneksi jaringan vpn yang berbasiskan site to site atau jaringan vpn yang menghubungkan antara kantor BPPT pusat dengan kantor BPPT cabang, menggunakan aplikasi OpenVPN yang memakai mekanisme SSL/TLS untuk autentikasi dan enkripsi.

Studi diatas menjelaskan bahwa perancangan vpn yang berbasis site to site dengan open menggunakan prosedur sertifikat untuk pengaksesan vpn tersebut.

50

Studi ini menjelaskan bahwa pemanfaatan fitur Traffic 2

51 BAB III

METODOLOGI PENELITIAN

3.1 Waktu dan Tempat Penelitian

Penelitian ini dilaksanakan dari Februari sampai Juni 2010 yang bertempat di Pusat data dan informasi (Pusdatin) Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta .

3.2 Alat dan bahan

Sebelum melakukan penelitian ini, penulis mempersiapkan alat dan bahan yang dibutuhkan. Yang terdiri dari perangkat keras (hardware) dan perangkat lunak (software):

3.2.1 Perangkat Keras (Hardware)

Perangkat keras yang digunakan dalam penelitan ini meliputi dari komputer VPN server, komputer FTP server, komputer VPN client dan perangkat jaringan lainnya sebagaimana berikut ini:

52

b. Komputer FTP server dengan spesifikasi Laptop Axio Intel Celeron N 1,6 GHz, memori Sodim DDR1 256 MB , Hardisk 40 GB, port jaringan, DVD RW dan monitor wide 14 inci. c. Komputer VPN Client dengan spesifikasi Laptop Toshiba Intel

Core 2 Duo 2,10 GHz, Memori DDR2 2 GB, Harddisk 250 GB dan monitor wide 14 inci.

d. Perangkat jaringan dan alat pendukung, switch, kabel UTP dan alat-alat non jaringan seperti kabel listrik dan lain sebagainnya. 3.2.2 Perangkat Lunak (Software)

Perangkat lunak yang digunakan dalam penelitian ini adalah: a. Sistem Operasi Linux Ubuntu 9.10 untuk VPN Server b. Sistem Operasi Windows XP SP 2 untuk FTP server dan

Untuk mendapatkan bahan-bahan sebagai dasar penelitian, di lakukan riset terlebih dahulu, yaiut:

3.3.1 Studi Pustaka

53

menganalisis buku-buku, majalah dan artikel yang berkaitan dengan masalah jaringan interkoneksi antar cabang, daerah tertentu, OPNET dan OpenSwan.

3.3.2 Studi Lapangan

Diadakan penelitian langsung pada objek penelitian dengan teknik pengumpulan data sebagai berikut:

3.3.2.1 Observasi

Untuk mendapatkan hasil studi pustaka yang baik, penulis berusaha mencari pendapat dan saran dengan cara berdiskusi dengan dosen pembimbing skripsi dan praktisi IT di Pusdatin dalam bidang interkoneksi jaringan antar cabang atau VPN.

3.3.2.2 Wawancara

Dalam wawancara ini dilakukan tanya jawab dengan Penanggung Jawab PUSDATIN, Administrator jaringan dan user yang ada di PUSDATIN dan beberapa orang yang ahli dalam VPN.

3.3.3 Studi Literatur

54 3.3 Metode Pengembangan

Metode yang digunakan dalam pengembangan ini adalah metode Network Development Life Cycle (NDLC), dengan beberapa tahapan-tahapan yaitu: Analisis dan Design, Simulasi, Implemetasi, Manajemen dan Monitoring.(James E. Goldman,2005)

Gbr.3.3 Network Development Life Cycle

55 3.4.1 Analisis Sistem

Tahap analisis sistem adalah suatu proses yang dilakukan untuk mengumpulkan kebutuhan yang diperlukan serta alternatif dan solusi yang dapat diterapkan untuk jaringan VPN Remote Access di Pusdatin UIN Syarif Hidayatullah Jakarta. Pada tahap ini penyusun akan melakukan pengamatan secara langsung ke tempat objek penelitian

3.4.1.1 Identify

Pada tahap ini penulis mengidentifikasi masalah dengan cara: 1. Pengamatan langsung pada sistem yang berjalan saat ini. 2. Mengumpulkan informasi terkait sistem yang berjalan saat ini

baik dari segi kelebihan dan segi kelemahan 3.4.1.2 Understand

Pada tahap ini penulis melakukan kegiatan untuk memahami cara kerja dari sistem baru yang akan dibangun. 3.4.1.3 Analyze

Pada tahap ini penulis melakukan analisis semua kebutuhan elemen dan kebutuhan sistem baru yang akan dibangun.

3.4.1.4 Report

56 3.4.2 Design

Pada tahap ini penulis membuat gambar desain topologi jaringan interkoneksi yang akan dibangun dari data-data yang didapatkan sebelumnya, diharapkan dengan gambar ini akan memberikan gambaran seutuhnya dari kebutuhan yang ada.

3.4.3 Simulation Prototype

Pada tahap ini penulis melakukan simulasi dengan software

OPNET hal ini dimaksudkan untuk melihat kinerja awal dari network yang akan dibangun dan sebagai bahan presentasi. Selain itu untuk mempermudah penulis melakukan topologi pemodelan jaringan VPN Remote Access yang akan dibangun di Pusdatin UIN Syarif Hidayatullah Jakarta dengan menjabarkannya dari tahapan desain logis dan desain fisik.

3.4.4 Implementation

57 3.4.5 Monitoring

Pada tahap ini agar jaringan komputer dan komunikasi dapat berjalan sesuai dengan keinginan dan tujuan awal dari user pada tahap awal analisis, maka perlu dilakukan kegiatan monitoring dan tahap ini pengaturan / management sistem jaringan sangat diperlukan dengan tujuan melihat dan memprediksi aktivitas jaringan, sehingga reliabillitas jaringan tetap terjaga dengan baik. Monitoring bisa berupa melakukan pengamatan pada ;

3.4.6 Management

59 BAB IV

HASIL DAN PEMBAHASAN

Pada bab ini, penulis akan menjelaskan secara detail dan terperinci mengenai proses penerapan pengembangan sistem jaringan komputer atau VPN pada PUSDATIN. Dengan menerapkan metodologi penelitian yang telah penyusun uraikan pada bab sebelumnya.

Sebagaimana telah dijelaskan di bab III bahwa dalam melakukan penelitian ini penulis menggunakan metode Network Development Life Cycle (NDLC). Yang dimulai dari analisis, design, simulation prototyping, implementation, monitoring dan management.

4.1 Analisis sistem yang berjalan

Pada tahap awal ini dilakukan analisa untuk mendapatkan beberapa informasi yang dibutuhkan mencakup sistem jaringan yang digunakan saat ini, infrastruktur jaringan, skema, keamanan dan konfigurasi serta kebijakan penggunaan khususnya jaringan private. Tahap analisis ini menjadi beberapa fase yaitu:

4.1.1 Identify (Mengidentifikasi Masalah)

60

diperhatikan oleh pemilik dan administrator sistem informasi suatu perusahaan dan universitas dalam melakukan kegiatan di dunia internet, sehingga kerahasiaan informasi suatu perusahaan dan universitas bisa terjaga dengan baik dan kemudahan dan kecepatan (pertukaran data) bisa diimplementasikan sehingga dapat menjadi nilai lebih yang bisa berpengaruh pada cost perusahaan dan universitas. Fakultas Sains dan Teknologi UIN Syarif Hidayatullah yang berlokasi di kampus 1 Jl. Ir. H. Juanda No. 95 Ciputat, jaringan hanya terdiri dari satu jaringan lokal yang digunakan di dalam gedung. Permasalahan yang muncul apabila pegawai dan staff dosen yang berada diluar kampus ada yang ingin mengakses LAN Fakultas Sains dan Teknologi UIN Syarif Hidayatullah dari luar jaringan lokal, hal tersebut akan menjadi kendala karena tidak adanya suatu sistem yang dapat mengakses jaringan lokal kampus melalui jaringan internet yang bersifat private.

61

Dan suatu jaringan private antar dua tempat yang dapat menghubungkan antara Fakultas Sains dan Teknologi UIN Syarif Hidayatullah yang berada di Ciputat dengan para pegawai dan staff dosen yang berada di tempat yang berbeda. Tetapi dalam implementasi jaringan

private antar dua tempat ini akan muncul masalah lain yaitu kemungkinan memburuknya kinerja jaringan LAN di Fakultas Sains dan Teknologi UIN Syarif Hidayatullah sebagai akibat penambahan jalur lalulintas jaringan. Untuk itu analisa terhadap perangakat jaringan yang akan digunakan dalam perancangan jaringan private harus dianalisa dengan cermat untuk meminalisasi permasalahan tersebut.

VPN merupakan suatu bentuk jaringan privatyang melaluijaringan publik (internet), dengan menekankan pada keamanan data dan akses global melalui internet. Hubungan ini dibangun melalui suatu tunnel

(terowongan) virtual antara 2 node. Dengan menggunakan jaringan publik ini, user dapat tergabung dalam jaringan lokal, mendapatkan hak dan pengaturan yang sama seperti ketika user berada di kantor. (Loly Amalia Abdullah: 2006)

62

mengizinkan pengguna yang ditunjuk akses ke vpn dan informasi yang mengalir melaluinya. (Iqbal Amrullah: 2008)

4.1.2 Understand (Memahami Rumusan Masalah)

Dari hasil analisis diatas, dapat dilihat bahwa FST UIN Syarif Hidayatullah Jakarta memerlukan sesuatu interkoneksi jaringan untuk menghubungkan server dan jaringan lokal (LAN) dengan berbagai user mobile, yang tersebar diberbagai tempat. Melihat masalah-masalah yang disebutkan diatas, diusulkan untuk merancang interkoneksi jaringan menggunakan Virtual Private Network dengan pemanfaatan OpenSwan, dengan pertimbangan sebagai berikut

1. OpenSwan dapat diterapkan diberbagai protocol jaringan (ipsec) dimana FST UIN Syarif Hidayatullah Jakarta masih menggunakan fasilitas jaringan yang seadanya dengan protokol sesuai dengan protocol ISP masing-masing yang terkadang berbeda-beda.

2. Implementasi VPN dengan menggunkan OpenSwan tidak mengganggu sistem yang sedang berjalan sehingga tidak perlu banyak merubah konfigurasi jaringan dalam implementasi VPN. 3. OpenSwan dengan memanfaatkan media Internet jadi sangat cocok

untuk mencakup user mobile karena user didalam penggunaan akses VPN hanya memerlukan sebuah PC atau laptop dan koneksi internet.

63

5. OpenSwan Berjalan pada Linux, Windows 2000/XP. 4.1.3 Analyze (Menganalisa Elemen Sistem)

Hasil dari analisis yang penulis dapatkan adalah:

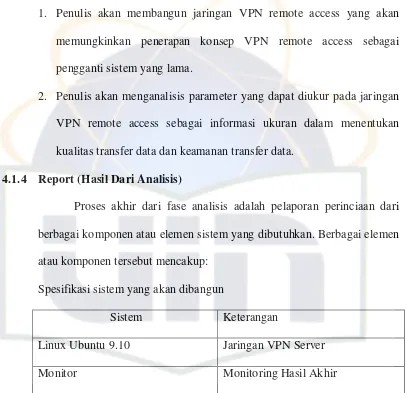

1. Penulis akan membangun jaringan VPN remote access yang akan memungkinkan penerapan konsep VPN remote access sebagai pengganti sistem yang lama.

2. Penulis akan menganalisis parameter yang dapat diukur pada jaringan VPN remote access sebagai informasi ukuran dalam menentukan kualitas transfer data dan keamanan transfer data.

4.1.4 Report (Hasil Dari Analisis)

Proses akhir dari fase analisis adalah pelaporan perinciaan dari berbagai komponen atau elemen sistem yang dibutuhkan. Berbagai elemen atau komponen tersebut mencakup:

Spesifikasi sistem yang akan dibangun

Sistem Keterangan

Linux Ubuntu 9.10 Jaringan VPN Server

Monitor Monitoring Hasil Akhir

64 1. Spesifikasi software

No Software Keterangan

1 Linux Ubuntu 9.10 Sistem operasi untuk VPN server GB, port jaringan, DVD RW dan monitor wide 14 inci.

c. Komputer VPN Client dengan spesifikasi Laptop Toshiba Intel Core 2 Duo 2,10 GHz, Memori DDR2 2 GB, Harddisk 250 GB dan monitor wide 14 inci.

65 4.2 Design

Pada skema jaringan komputer yang ada di PUSDATIN, penyusun tidak mengadakan perubahan pada skema yang telah ada, namun mengadakan atau memasang VPN server dan FTP server pada server farm di jaringan komputer tersebut.

66

-

Gambar 3.6

Topologi Jaringan komputer PUSDATIN yang akan dikembangkan

Dalam perancangan sistem jaringan VPN dan FTP server yang berada di PUSDATIN ini penyusun melakukan konfigurasi terhadap komputer server yaitu VPN server dan FTP server yang berfungsi untuk melayani permintaan dari client untuk bisa terhubung ke dalam jaringan lokal komputer di PUSDATIN, sehingga dapat melakukan proses transfer data dan lain sebagainya. Selain itu penyusun juga melakukan proses konfigurasi pada komputer client, sehingga bisa terhubung ke VPN server dan FTP server di jaringan lokal PUSDATIN.

67 4.3 Simulasi Prototype

Dalam perancangan sistem jaringan VPN remote access ini penulis membuat sebuah simulasi yang akan di terapkan pada prakteknya nanti, karena dapat mempresentasikan topologi jaringan. Perancangan atau pembuatan simulation prototype ini bertujuan untuk:

1. Mengurangi resiko kegagalan saat proses perancangan dan implementasi sistem jaringan VPN remote access yang sebenarnya, sehingga dapat melihat kinerja awal dari network yang akan dibangun.

2. Untuk menjamin bahwa kegagalan atau kesalahan yang terjadi pada waktu proses perancangan, pembangunan dan implementasi tidak mengganggu dan mempengaruhi lingkungan sistem yang sebenarnya.

Dalam memberikan simulasi prototype ini, penyusun menggunakan aplikasi Opnet it guru untuk membangun jaringan VPN remote access secara virtual, dikarenakan Opnet mempuyai fitur-fitur yang lebih mendukung dalam perancangan jaringan VPN remote access dibandingkan aplikasi sejenisnya.

4.4 Implementasi

68

4.4.1 Instalasi dan konfigurasi server VPN

Untuk Instalasi dan konfigurasi komputer server penyusun menggunakan operating sistem Ubuntu Dekstop 9.10. Pada instalasi ubuntu deksto ini penyusun juga melakukan konfigurasi alamat IP pada komputer server tersebut, mengkonfigurasi IP dilakukan saat instalasi. Dan untuk alamat IP penulis memakai IP public yang ada di PUSDATIN. Untuk gambar – gambar instalasi terlampir pada lampiran-lampiran.

Untuk proses instalasi yang penting dilakukan adalah menentukan cara membagi (mem-partisi) hardisk, bisa dengan cara

guided – resize the partition and use the freed space, guided – uses entire disk atau Manual. Dan kemudian yang tidak kalah penting adalah konfigurasi jaringan secara manual karena konsep jaringan di PUSDATIN pembagian IP untuk server bersifat static.

1. Konfigurasi jaringan pada Ubuntu Server.

a. Mengedit interface eth0 (Ethernet 0) dengan perintah

#nano /etc/network/interface