Informasi Dokumen

- Penulis:

- Muis Rajab

- Pengajar:

- M. Iwan Wahyuddin

- Hari Satria

- Sekolah: UIN Syarif Hidayatullah Jakarta

- Mata Pelajaran: Teknik Informatika

- Topik: Analisa dan Perancangan Wireless LAN Security menggunakan WPA2-Radius

- Tipe: Skripsi

- Tahun: 1431 H./2010 M.

- Kota: Jakarta

Ringkasan Dokumen

I. PENDAHULUAN

Bagian ini memberikan gambaran umum tentang pentingnya keamanan dalam jaringan Wireless LAN (WLAN) dan latar belakang permasalahan yang ada. Dalam dunia yang semakin mobile, kebutuhan akan konektivitas yang aman dan efektif menjadi sangat penting. Penelitian ini bertujuan untuk menganalisis dan merancang sistem keamanan WLAN menggunakan WPA2-RADIUS, yang diharapkan dapat memberikan solusi terhadap masalah keamanan yang ada saat ini.

1.1 Latar Belakang

Latar belakang menjelaskan pentingnya teknologi wireless dalam memenuhi kebutuhan informasi dan komunikasi yang meningkat. Namun, tantangan keamanan pada jaringan wireless sangat signifikan karena sifat media transmisi yang bersifat broadcast. Penelitian ini berfokus pada pengembangan sistem keamanan yang lebih kuat dibandingkan dengan metode yang ada saat ini.

1.2 Rumusan Masalah

Rumusan masalah mengidentifikasi isu-isu utama yang dihadapi dalam keamanan jaringan wireless LAN. Ini mencakup pertanyaan tentang kelemahan sistem keamanan yang ada dan bagaimana merancang sistem WPA2-RADIUS yang efektif untuk mengatasi masalah tersebut.

1.3 Batasan Masalah

Batasan masalah menetapkan fokus penelitian pada penggunaan Windows Server 2003 sebagai server RADIUS dan pengujian menggunakan beberapa alat hacking. Ini membantu memperjelas ruang lingkup penelitian dan memastikan bahwa hasilnya relevan dan dapat diterapkan.

1.4 Tujuan dan Manfaat

Tujuan dari penelitian ini adalah untuk memberikan gambaran tentang tingkat keamanan sistem wireless saat ini dan merancang sistem yang lebih aman menggunakan WPA2-RADIUS. Manfaatnya diharapkan dapat memberikan informasi yang berguna bagi masyarakat umum tentang keamanan jaringan.

1.5 Metodologi Penelitian

Metodologi penelitian mencakup pengumpulan data melalui studi pustaka, studi literatur sejenis, dan riset lapangan. Metode pengembangan sistem menggunakan SPDLC untuk memastikan sistem keamanan yang dirancang dapat diimplementasikan dengan baik.

1.6 Sistematika Penulisan

Sistematika penulisan menjelaskan struktur skripsi yang dibagi menjadi lima bab, masing-masing dengan fokus yang berbeda, mulai dari pendahuluan hingga penutup, yang mencakup analisis dan hasil penelitian.

II. LANDASAN TEORI

Bagian ini membahas berbagai teori dan konsep yang mendasari penelitian ini. Ini mencakup definisi dan sejarah Wireless Local Area Network (WLAN), serta berbagai mode jaringan dan komponen yang terlibat. Teori ini sangat penting untuk memahami konteks penelitian dan memberikan dasar yang kuat untuk analisis selanjutnya.

2.1 Wireless Local Area Network (WLAN)

WLAN adalah jaringan komputer yang menggunakan frekuensi radio untuk transmisi data. Bagian ini menjelaskan bagaimana WLAN berfungsi dan perannya dalam memfasilitasi komunikasi tanpa kabel, serta kelebihan dan kekurangannya dibandingkan dengan jaringan kabel.

2.2 Sejarah WLAN

Sejarah WLAN mencakup perkembangan teknologi dari tahun 1970-an hingga saat ini, termasuk standar-standar yang ditetapkan oleh IEEE. Penjelasan ini memberikan konteks tentang evolusi WLAN dan tantangan yang dihadapi dalam pengembangan sistem keamanan.

2.3 Mode Jaringan Wireless LAN

Bagian ini menjelaskan dua mode utama dalam WLAN, yaitu mode infrastruktur dan ad-hoc. Pemahaman tentang mode ini penting untuk merancang sistem yang sesuai dengan kebutuhan pengguna dan lingkungan jaringan.

2.4 Komponen-Komponen Wireless LAN

Menjelaskan komponen utama dalam WLAN seperti access point, wireless LAN interface, dan perangkat mobile. Memahami komponen ini penting untuk merancang dan mengimplementasikan jaringan yang aman dan efektif.

2.5 Medium Udara

Medium udara sebagai saluran transmisi sinyal wireless sangat penting dalam komunikasi nirkabel. Penjelasan tentang faktor-faktor yang mempengaruhi kualitas sinyal menjadi relevan dalam konteks keamanan jaringan.

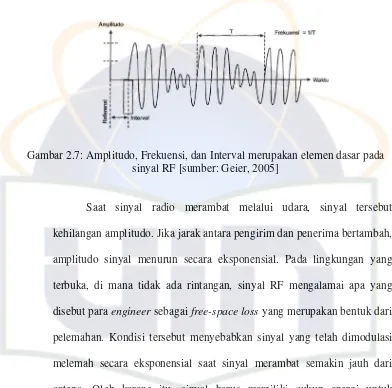

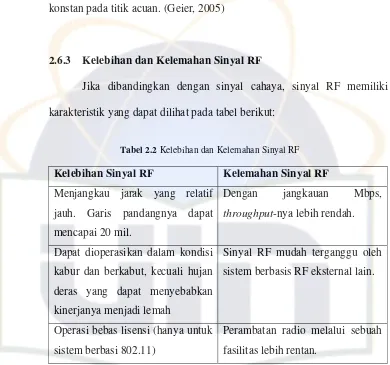

2.6 Radio Frequency (RF)

Bagian ini membahas karakteristik sinyal RF, termasuk sifat-sifat, kelebihan, dan kelemahan yang mempengaruhi komunikasi wireless. Memahami RF sangat penting untuk mengatasi masalah interferensi dan meningkatkan keamanan jaringan.

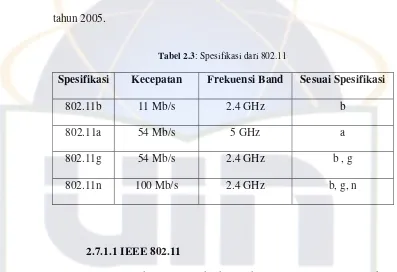

2.7 Wi-Fi (Wireless Fidelity)

Wi-Fi adalah standar untuk jaringan wireless yang memungkinkan akses internet. Penjelasan tentang spesifikasi Wi-Fi dan perkembangannya memberikan wawasan tentang bagaimana teknologi ini telah berevolusi dan tantangan yang ada.

2.8 Topologi Jaringan WLAN

Menjelaskan berbagai topologi yang digunakan dalam WLAN, penting untuk merancang jaringan yang efisien dan aman. Topologi yang tepat dapat mempengaruhi kinerja dan keamanan jaringan.

2.9 Keamanan Jaringan Wireless

Bagian ini membahas berbagai metode keamanan yang digunakan dalam jaringan wireless, termasuk SSID, MAC Filtering, dan WEP. Memahami metode ini penting untuk mengidentifikasi kelemahan dan merancang solusi keamanan yang lebih baik.

III. METODOLOGI PENELITIAN

Metodologi penelitian ini menjelaskan secara rinci metode yang digunakan dalam pengumpulan data dan pengembangan sistem. Ini mencakup langkah-langkah yang diambil untuk memastikan bahwa penelitian ini valid dan hasilnya dapat diandalkan.

3.1 Waktu dan Tempat Penelitian

Menjelaskan lokasi dan waktu penelitian dilakukan, memberikan konteks penting untuk hasil yang diperoleh dan relevansi penelitian.

3.2 Objek dan Peralatan Penelitian

Mendetailkan objek penelitian dan peralatan yang digunakan, penting untuk memastikan bahwa penelitian dapat direplikasi dan hasilnya dapat diverifikasi.

3.3 Metode Penelitian

Menjelaskan metode pengumpulan data dan pengembangan sistem yang digunakan, termasuk identifikasi, analisis, desain, implementasi, audit, dan evaluasi. Ini adalah bagian penting dari metodologi yang menunjukkan pendekatan sistematis dalam penelitian.

IV. HASIL DAN PEMBAHASAN

Bagian ini menyajikan hasil penelitian dan analisis dari sistem keamanan yang dirancang. Ini mencakup evaluasi efektivitas sistem WPA2-RADIUS yang diimplementasikan dan diskusi tentang kelebihan serta kekurangan yang ditemukan selama pengujian.

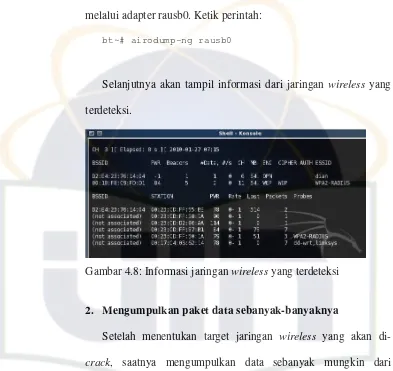

4.1 Tahap Identifikasi Permasalahan Wireless LAN

Mengidentifikasi masalah yang umum terjadi pada jaringan wireless LAN, termasuk akses ilegal dan serangan man-in-the-middle. Ini memberikan dasar bagi analisis lebih lanjut tentang keamanan jaringan.

4.2 Analisa Jenis Keamanan Wireless LAN

Menganalisis berbagai metode keamanan yang ada, termasuk hidden SSID, MAC filtering, WEP, dan WPA/WPA2. Penjelasan ini penting untuk memahami kekuatan dan kelemahan masing-masing metode.

4.3 Desain Jaringan WPA2-RADIUS

Menjelaskan proses desain jaringan menggunakan WPA2-RADIUS. Ini mencakup aspek teknis dan pertimbangan yang diambil untuk memastikan keamanan yang optimal.

4.4 Implementasi WPA2-RADIUS pada Windows 2003

Membahas langkah-langkah implementasi sistem WPA2-RADIUS pada Windows Server 2003, termasuk konfigurasi dan pengaturan yang diperlukan untuk menjalankan sistem dengan efektif.

4.5 Audit RADIUS Server

Menjelaskan proses audit yang dilakukan pada server RADIUS untuk memastikan bahwa sistem berfungsi dengan baik dan aman dari potensi ancaman.

4.6 Evaluasi

Menyajikan evaluasi keseluruhan dari sistem yang diimplementasikan, termasuk analisis hasil pengujian keamanan dan rekomendasi untuk perbaikan di masa depan.

V. PENUTUP

Bagian ini menyimpulkan hasil penelitian dan memberikan saran untuk pengembangan sistem keamanan wireless di masa depan. Ini mencakup refleksi tentang pentingnya keamanan dalam jaringan wireless dan langkah-langkah yang dapat diambil untuk meningkatkan sistem yang ada.

5.1 Kesimpulan

Menyimpulkan hasil penelitian dan menekankan pentingnya sistem keamanan WPA2-RADIUS dalam melindungi jaringan wireless dari ancaman yang ada.

5.2 Saran

Memberikan saran untuk penelitian lebih lanjut dan pengembangan sistem keamanan yang lebih baik, serta pentingnya kesadaran akan keamanan di kalangan pengguna jaringan wireless.

![Gambar 2.8: Logo WiFi [18]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/34.612.113.506.208.538/gambar-logo-wifi.webp)

![Gambar 2.9 Topologi IBSS [4]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/41.612.115.507.106.537/gambar-topologi-ibss.webp)

![Gambar 2.10 Topologi BSS [5]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/42.612.113.507.105.510/gambar-topologi-bss.webp)

![Gambar 2.11 Topologi ESS [6]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/43.612.113.503.246.535/gambar-topologi-ess.webp)

![Gambar 2.12 Struktur paket data RADIUS [8]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/55.612.115.506.119.680/gambar-struktur-paket-data-radius.webp)

![Gambar 2.13 Model AAA [9]](https://thumb-ap.123doks.com/thumbv2/123dok/1064433.750284/56.612.112.509.124.512/gambar-model-aaa.webp)