DATA PRIBADI

Nama : Fiska Mekar Kustiani Tempat/Tanggal Lahir : Bandung, 5 Maret 1991 Jenis Kelamin : Perempuan

Agama : Islam

Alamat : Puri Fajar Blok B3 No.22 Cibeber - Cimahi Selatan Kota Cimahi

Telp/HP : 085624543753

Email : [email protected]

PENDIDIKAN FORMAL

1996 – 2002

Sekolah Dasar : SD Negeri Kebonsari 2 Cimahi 2002 – 2005

Sekolah Menengah Pertama : SMP Negeri 3 Cimahi 2005 – 2008

Sekolah Menengah Kejuruan : SMK Negeri 11 Bandung (Program Keahlian Rekayasa Piranti Lunak)

2008 – 2013

PELATIHAN DAN SEMINAR

• Kuliah Bersama 2008 BRIGHT FUTURE TO ALL OF US, yang diselenggarakan di Auditorium UNIKOM pada tanggal 23 Oktober 2008

• Mentoring KeIslaman UNIKOM, yang diadakan oleh FORMASI pada tahun 2009

• Seminar & Talkshow Technopreneur 2011 di Universitas Komputer Indonesia pada tanggal 2 April 2011

• Seminar Network Security System "Awareness Network Security System From Hacker & Cracker" yang diadakan oleh Himpunan Mahasiswa Manajemen Informatika Universitas Komputer Indonesia Bandung pada tanggal 9 Juli 2011

• Seminar Nasional "Keamanan Informasi Untuk Melindungi Data Strategis dan Menjamin Keamanan Transaksi Elektronik di Indonesia" yang diselenggarakan Kemenkominfo di Bandung pada tanggal 19 Juli 2011

• Training Course Administered by BeLogix "Oracle SQL Fundamental" on 23 - 27 Juli 2012 held in Universitas Komputer Indonesia – UNIKOM

Demikian riwayat hidup ini saya buat dengan sebenar-benarnya dalam keadaan sadar dan tanpa paksaan.

Penulis

SKRIPSI

Diajukan untuk Menempuh Ujian Akhir Sarjana Program Studi S1 Teknik Informatika

Fakultas Teknik dan Ilmu Komputer

FISKA MEKAR KUSTIANI

10108535

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNIK DAN ILMU KOMPUTER

KATA PENGANTAR

Alhamdulillahi Rabbil ‘alamin, segala puji dan syukur penulis panjatkan kehadirat Allah SWT. atas segala limpahan rahmat dan karunia-Nya. Shalawat dan salam semoga tetap tercurah kepada Nabi Besar Muhammad SAW., kepada keluarganya, para sahabatnya dan sampai kepada kita sebagai umatnya. Karena dengan izin-Nya, penulis dapat menyelesaikan laporan tugas akhir ini dengan judul “VIRTUALISASI DATA TRAFFIC MONITORING INSIDEN DI Id-SIRTII/CC”. Adapun tujuan dari penyusunan tugas akhir ini adalah untuk menempuh ujian akhir sarjana Program Studi S1 Teknik Informatika Fakultas Teknik dan Ilmu Komputer Universitas Komputer Indonesia.

Penulis sangat menyadari kekurangan yang ada pada laporan ini. Kekurangan ini dikarenakan keterbatasan penulis dalam hal ilmu pengetahuan dan pemahaman penulisan laporan. Akan tetapi, penulis berusaha menyusun laporan ini sebaik yang penulis bisa dengan segenap kemampuan dan usaha yang penulis bisa.

Selama menulis laporan tugas akhir ini, penulis telah mendapatkan banyak sekali bimbingan dan bantuan dari berbagai pihak yang telah dengan segenap hati dan keikhlasan yang penuh membantu dan membimbing penulis dalam menyelesaikan laporan ini. Dengan kesadaran hati, penulis ucapkan terima kasih kepada :

1. Allah SWT. yang telah memberikan kesempatan dan kesehatan kepada penulis dalam menyelesaikan tugas akhir ini.

2. Ibu Suharni, S.Pd., selaku ibu penulis dan Gilang Nugraha, S.Kom, selaku kakak penulis yang telah memberikan segenap perhatian, cinta dan kasih sayang, dukungan nasihat serta doa yang tulus dan tanpa batas.

3. Bapak Dr. Eddy Suryanto Soegoto, M.Sc., selaku Rektor Universitas Komputer Indonesia

4. Ibu Mira Kania Sabariah, S.T., M.T., selaku dosen pembimbing yang telah bersedia meluangkan waktu untuk memberikan bimbingan dengan penuh kearifan, kekeluargaan serta memberikan masukan - masukan dalam penyelesaian tugas akhir ini.

5. Bapak Adam Mukharil Bachtiar, S.Kom. selaku penguji I yang telah meluangkan waktu untuk memberikan bimbingan dengan penuh kearifan serta memberikan masukan - masukan dalam penyelesaian tugas akhir ini.

6. Ibu Inne Novitasari, S.Si., M.Si. selaku penguji III yang telah meluangkan waktu untuk memberikan bimbingan dengan penuh kearifan.

7. Ibu Rani Susanto, S.Kom, selaku dosen wali yang telah mengajarkan ilmunya selama penulis kuliah di Universitas Komputer Indonesia.

8. Bapak Ananto Dharmo Aji, S.T. dan bapak Miftah Setiadi selaku staf Deputy of Research and Development Id-SIRTII/CC serta bapak Iwan Sumantri, CEH, CCNA selaku Wakil Ketua Id-SIRTII/CC yang banyak membantu demi kelancaran Tugas Akhir.

v

membantu penulis dalam hal teknis dan non teknis, serta selalu mendoakan, memberi semangat, motivasi, dan berbagi pengetahuan kepada penulis.

10. Rekan-rekan satu bimbingan dan semua pihak yang telah memberikan bantuan dan dukungan dalam menyelesaikan tugas akhir.

11. Bapak dan Ibu dosen Program Studi Teknik Informatika Universitas Komputer Indonesia yang telah membagi ilmunya selama penulis duduk di bangku kuliah. 12. Rekan-rekan mahasiswa Teknik Informatika IF-11 angkatan 2008.

13. Pihak- pihak lain yang tidak dapat saya sebutkan satu persatu.

Penulis menyadari bahwa laporan penelitian tugas akhir ini masih jauh dari sempurna, seperti kata pepatah : "Tak ada gading yang tak retak". Oleh karena itu, penulis sangat mengharapkan saran dan kritik dari para pembaca, agar dalam penulisan laporan ini selanjutnya dapat diselesaikan dengan baik.

Akhir kata, penulis berharap semoga laporan penelitian tugas akhir ini dapat bermanfaat bagi para pembaca dan dunia pendidikan pada umumnya dan bagi penulis sendiri khususnya. Amiin.

DAFTAR ISI...iii

DAFTAR GAMBAR...vii

DAFTAR TABEL...ix

DAFTAR SIMBOL ... ..x

DAFTAR LAMPIRAN ...xi

BAB 1 PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 2

1.3 Maksud dan Tujuan. ... 2

1.4 Batasan Masalah. ... 2

1.5 Metodologi Penelitian ... 3

1.5.1 Metode Pengumpulan Data. ... 3

1.5.2 Metode Pembangunan Perangkat Lunak ... 4

1.6 Sistematika Penulisan. ... 5

BAB 2 TINJAUAN PUSTAKA ... 7

2.1 Profil Perusahaan. ... 7

2.1.1 Sejarah Id-SIRTII/CC.. ... 7

2.1.2 Visi dan Misi... ... ..9

2.1.3 Struktur Organisasi. ... 10

2.2 Landasan Teori. ... 12

2.2.1 Pengertian Virtualisasi Data ... 12

2.2.2 Pengertian Traffic ... 12

2.2.3 Pengertian Monitoring ... 12

2.2.4 Pengertian Insiden ... 12

2.2.5 Data Mart. ... 13

2.2.5.1 Multi-Dimension Modeling. ... 14

2.2.5.2 Visualisasi dari Suatu Dimensional Model...16

iv

2.2.6.1 Metode ETL...19

2.2.6.2 Gambaran Proses ETL...20

2.2.6.3 Arsitektur Transformasi & Loading... ... 20

2.2.7 Perangkat Lunak Pendukung....………...21

2.2.7.1 Pengertian PHP...21

2.2.7.2 Pengertian MySQL……...22

2.2.7.3 Pengertian Adobe Dreamwaver CS3...24

2.2.8 Perangkat Analisis dan Perancangan Sistem ...24

2.2.8.1 Flowchart ...24

2.2.8.2 Diagram Konteks ...26

2.2.8.3 Data Flow Diagram (DFD) ...26

BAB 3 ANALISIS DAN PERANCANGAN ... 29

3.1 Analisis Sistem ... 29

3.1.1 Analisis Masalah ... 29

3.1.2 Analisis Sistem yang Sedang Berjalan ... 29

3.1.3 Analisis Sistem Baru ... 30

3.1.4 Analisis OLTP Monitoring Insiden ... 31

3.1.5 Analisis Arsitektur Data Mart ... 33

3.16 Analisis Spesifikasi Kebutuhan Perangkat Lunak ... 35

3.1.7 Analisis ETL (Extract, Transform, Loading) ... 36

3.1.7.1 Extract ... 36

3.1.7.2 Transform ... 38

3.1.7.3 Loading ... 40

3.1.7.4 Skema Data Mart Insiden ... 40

3.1.8 Pemodelan Data Dimensional ... 41

3.1.8.1 Menentukan Tabel Fakta ... 44

3.1.8.2 Menentukan Mesure ... 44

3.1.8.3 Menentukan Dimension ... 44

3.1.9 Analisis Kebutuhan Non Fungsional ... 45

3.1.9.1 Analisis Kebutuhan Perangkat Keras ... 45

3.1.9.3 Analisis Perangkat Lunak ... 46

3.1.10 Analisis Kebutuhan Fungsional ... 46

3.1.10.1 Aliran Proses ... 46

3.1.10.2 DFD Level 1 ... 47

3.1.10.3 DFD Level 2 Pengolahan ETL ... 47

3.1.10.4 DFD Level 2 Laporan ... 47

3.1.10.5 Spesifikasi Proses ... 46

3.1.11.6 Kamus Data ... 50

3.2 Perancangan Arsitektur ... 53

3.2.1 Perancangan Struktur Menu ... 53

3.2.2 Perancangan Antarmuka ... 53

3.2.3 Jaringan Semantik ... 62

3.2.4 Perancangan Prosedural ... 63

BAB 4 IMPLEMENTASI DAN PENGUJIAN ... 69

4.1 Implementasi Sistem ... 69

4.1.1 Perangkat Lunak Pembangun ... 69

4.1.2 Perangkat Keras ... 69

4.1.3 Implementasi Basis Data ... 69

4.1.4 Implementasi Perangkat Lunak ... 71

4.1.5 User Interface ... 71

4.2 Pengujian Sistem ... 75

4.2.1 Pengujian Alpha ... 75

4.2.2 Pengujian Login Adminstrator ... 75

4.2.3 Pengujian Proses ETL ... 76

4.2.4 Pengujian Laporan ... 78

4.2.5 Kesimpulan Pengujian Alpha ... 80

4.2.6 Pengujian Beta ... 80

4.2.7 Saran Pengujian Beta ... 82

vi

BAB 5 KESIMPULAN DAN SARAN ... 83

5.1 Kesimpulan ... 83

5.1 Saran ... 83

[1] Rainardi, Vincent. 2008. “Building a Data Warehouse with Examples in SQL Server”. New York:Springer.

[2] Santosa, Budi. 2007. Data Mining : Teknik Pemanfaatan Data untuk Keperluan Bisnis Teori & Aplikasi. Yogyakarta:Graha Ilmu.

[3] Sutanta, Edhy. 2011. Basis Data dalam Tinjauan Konseptual. Yogyakarta:Andi.

[4] Yakub. 2012. Pengantar Sistem Informasi. Yogyakarta:Graha Ilmu.

[5] Jogiyanto HM, Akt MBA. 2006. Analisis dan Desain Sistem Informasi. Yogyakarta:Andi.

[6] Sommerville, Ian. 2001. "Software Engineering". 6th. Addison Wesley.

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Id-SIRTII/CC (Indonesia Security Incident Response Team on Internet Infrastructure/Coordination Center) merupakan pertahanan pertama untuk melindungi user-user di Indonesia dari kejahatan yang mungkin terjadi di dunia maya berupa sebuah tim yang bertugas untuk menjaga keamanan informasi data di Indonesia, terutama dari serangan cracker iseng yang banyak menyerang web dan server internet di Indonesia.

Berdasarkan wawancara dengan staf Laboratorium Data Mining Deputy of Research and Development Id-SIRTII/CC pada tanggal 10 September 2012, kasus atau insiden yang menimpa sistem informasi dan teknologi pendukung pemilu 2004 di Indonesia membuka mata masyarakat umumnya dan Id-SIRTII/CC khususnya, akan besarnya ancaman keamanan yang dapat menimpa berbagai sistem berskala nasional apapun yang ada di tanah air. Bila eksploitasi tersebut diabaikan dan terjadi pada obyek vital yang ada di Indonesia, seperti pada sistem pembayaran nasional, sistem distribusi listrik, sistem persenjataan militer, sistem pelabuhan udara, dan lain sebagainya, akan melumpuhkan semua aktifitas yang sedang dilakukan.

Dalam hal ini, jika terjadi insiden web yang telah disusupi oleh peretas, staf Laboratorium Data Mining Deputy of Research and Development Id-SIRTII/CC mencari informasi di situs Zone-h (http://www.zone-h.org) dan Indonesian Defacer (http://indonesiandefacer.org). Data tersebut digunakan untuk traffic monitoring insiden. Adapun tujuan dilakukan traffic monitoring adalah untuk mempermudah melihat website berdomain Indonesia yang telah disusupi oleh peretas. Saat ini, proses penyajian data masih dilakukan secara manual dan belum tervirtualisasi dengan baik, sehingga pada saat proses monitoring mengalami kesulitan saat akan melakukan analisis insiden dari berbagai kondisi.

Dari permasalahan tersebut, maka Laboratorium Data Mining Deputy of Research and Development di Id-SIRTII/CC membutuhkan alat bantu kerja

berupa piranti lunak untuk memonitoring insiden web berbasis protokol internet di Indonesia yang nantinya dapat menyimpan rekaman transaksi (log file).

1.2 Perumusan Masalah

Dari latar belakang diatas, masalah dapat dirumuskan menjadi bagaimana cara membangun piranti lunak untuk memonitoring insiden web yang terjadi di Id-SIRTII/CC.

1.3 Maksud dan Tujuan

Berdasarkan permasalahan yang diteliti, maka maksud dari penulisan tugas akhir ini adalah untuk membangun virtualisasi data traffic monitoring insiden berbasis web di Id-SIRTII/CC.

Sedangkan tujuan yang akan dicapai dalam penelitian ini adalah memudahkan melakukan pemantauan website berdomain Indonesia yang disusupi oleh peretas dan peringatan terhadap ancaman serta gangguan pada website yang berdomain Indonesia.

1.4 Batasan Masalah

Mengingat luasnya permasalahan yang dihadapi, maka perlu pembatasan masalah agar memudahkan pembahasan selanjutnya, sehingga tidak menyimpang dari permasalahan yang akan dibahas. Batasan masalah tersebut adalah sebagai berikut :

1. Sumber data insiden hanya web yang berdomain Indonesia dan berasal dari Laboratorium Data Mining Deputy of Research and Development Id-SIRTII/CC.

2. Untuk pengolahan data menggunakan teknik Data Mart.

3. Data yang akan ditampilkan adalah data web domain Indonesia yang telah disusupi oleh peretas berdasarkan jenis domain dan waktu kejadian.

3

5. Metode analisis yang akan digunakan dalam pembangunan piranti lunak ini adalah analisis terstruktur.

6. Perangkat lunak yang akan dibangun berbasis web.

1.5 Metodologi Penelitian

Metodologi penelitian yang digunakan untuk membangun virtualisasi data traffic monitoring insiden berbasis web di Id-SIRTII/CC ini menggunakan metode analisis deskriptif yaitu suatu metode yang bertujuan untuk mendapatkan gambaran yang jelas tentang hal-hal yang diperlukan, melalui tahap pengumpulan data dan tahap pembangunan perangkat lunak.

1.5.1 Tahap Pengumpulan Data

Metode pengumpulan data adalah tahap awal dalam melakukan suatu penelitian. Metodologi yang digunakan dalam mengumpulkan data yang berkaitan dengan penyusunan laporan dan pembuatan perangkat lunak ini adalah sebagai berikut:

1) Studi Literatur

Studi literatur adalah tahap pengumpulan data yang diperoleh dengan cara mempelajari Teori ETL termasuk penerapan Data Mart dan monitoring. 2) Studi Lapangan

Studi lapangan adalah tahap pengumpulan data dengan mengadakan penelitian dan peninjauan langsung terhadap permasalahan yang ada di Laboratorium Data Mining Deputy of Research and Development Id-SIRTII/CC.

3) Wawancara

1.5.2 Tahap Pembangunan Perangkat Lunak

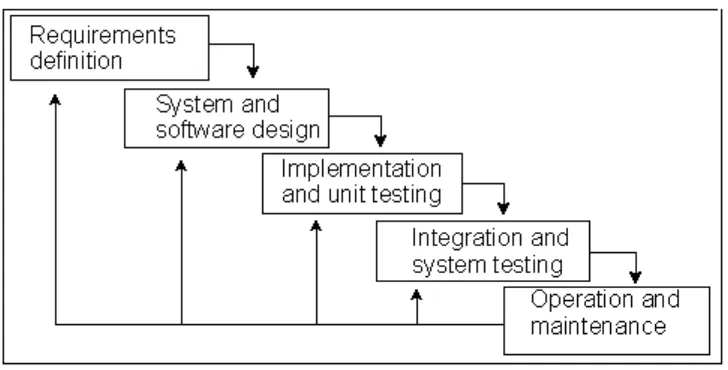

[image:19.595.102.466.176.361.2]Tahap pembangunan perangkat lunak dalam pembutan perangkat lunak ini menggunakan waterfall, berikut dapat dilihat pada Gambar 1.1.

Gambar 1.1 Metode Waterfall menurut Sommerville

1. Requirements definition

Mengumpulkan kebutuhan secara lengkap kemudian kemudian dianalisis dan didefinisikan kebutuhan yang harus dipenuhi oleh program yang akan dibangun. Fase ini harus dikerjakan secara lengkap untuk bisa menghasilkan desain yang lengkap.

2. System and software design

Desain dikerjakan setelah kebutuhan selesai dikumpulkan secara lengkap. 3. Implementation and unit testing

Desain program diterjemahkan ke dalam kode-kode dengan menggunakan bahasa pemrograman yang sudah ditentukan. Program yang dibangun langsung diuji baik secara unit.

4. Integration and system testing

5

5. Operation and maintenance

Tahapan untuk mengoperasikan program dilingkungannya dan melakukan pemeliharaan, seperti penyesuaian atau perubahan karena adaptasi dengan situasi sebenarnya.

1.6 Sistematika Penulisan

Sistematika penulisan laporan penelitian ini disusun untuk memberikan gambaran umum tentang penelitian yang dijalankan. Sistematika penulisan tugas akhir ini adalah sebagai berikut :

BAB I PENDAHULUAN

Bab ini berisikan tentang latar belakang masalah, perumusan masalah, maksud dan tujuan, batasan masalah, metodologi penelitian, dan sistematika penulisan untuk menjelaskan pokok-pokok pembahasannya.

BAB II. LANDASAN TEORI

Bab ini membahas tentang profil perusahaan dan landasan teori yang digunakan dan definisinya.

BAB III. ANALISIS DAN PERANCANGAN SISTEM

Bab ini membahas tentang analisis sistem, analisis masalah, analisis OLTP, analisis spesifikasi kebutuhan perangkat lunak, analisis data mart, analisis ETL, analisis OLAP, analisis kebutuhan non fungsional, analisis kebutuhan perangkat keras, analisis pengguna, analisis perangkat lunak, analisis kebutuhan fungsional, perancangan arsitektur sistem, perancangan antarmuka sistem.

BAB IV. IMPLEMENTASI DAN PENGUJIAN

Bab ini membahas tentang implementasi atau pengujian dari hasil analisis dan perancangan yang telah disusun ke dalam bentuk program.

BAB V. KESIMPULAN DAN SARAN

7

BAB II

TINJAUAN PUSTAKA

2.1 Profil Perusahaan 2.1.1 Sejarah Id-SIRTII/CC

Teknologi informasi (information, communication and technology/ICT) adalah alat bantu untuk meningkatkan aneka kegiatan manusia. Dalam perkembangannya, ICT kini telah menjadi kebutuhan utama masyarakat khususnya mereka yang berada di kota besar. Implikasi dari sebuah fenomena tentunya tidak selalu bermanfaat bagi penggunanya, namun juga menimbulkan dampak negatif. Demikian juga dengan ICT.

Dampak negatif yang timbul antara lain meningkatnya kejahatan dengan menggunakan teknologi informasi sejak tahun 2003. Sebut saja kejahatan carding (credit card fraud), ATM/EDC skimming (awal tahun 2010), hacking, cracking, phising (internet banking fraud), malware (virus/worm/trojan/bots), cybersquatting, pornografi, perjudian online, transnasional crime (perdagangan narkoba, mafia, terorisme, money laundering, human trafficking, underground economy). Semua dampak ini harus ditanggulangi.

Perkembangan teknologi komunikasi dan informasi di Indonesia harus diimbangi dengan kesiapan infrastruktur strategis untuk meminimalisir dampak negatif. Antara lain sektor peraturan (policy/regulation), kesiapan lembaga (institution) dan kesiapan sumber daya manusia (people), khususnya di bidang pengamanan. Sehingga teknologi informasi dapat mendukung peningkatan produktifitas masyarakat di semua sektor secara tepat guna dan aman sehingga mencapai kualitas hidup yang lebih baik lagi.

Tanggal 4 Mei 2007 diterbitkan Peraturan Menteri Nomor 26/PER/M.KOMINFO/5/2007 tentang Pengamanan Pemanfaatan Jaringan Telekomunikasi Berbasis Protokol Internet. Menteri Komunikasi dan Informatika dalam hal ini menunjuk Indonesia Security Incident Response Team on Internet and Infrastructure/Coordination Center (Id-SIRTII/CC) yang bertugas melakukan pengawasan keamanan jaringan telekomunikasi berbasis protokol internet.

Gagasan untuk mendirikan Id-SIRTII/CC (Indonesia Security Incident Response Team on Internet Infrastructure/Coordination Center) telah mulai disampaikan oleh beberapa kalangan khususnya praktisi, industri, akademisi, komunitas teknologi informasi dan Pemerintah sejak tahun 2005. Para pemrakarsa (pendiri dan stake holder) ini antara lain adalah:

1. DIRJENPOSTEL (Direktorat Jenderal Pos dan Telekomunikasi). 2. POLRI (Kepolisian Repulik Indonesia).

3. KEJAGUNG (Kejaksaan Agung Republik Indonesia). 4. BI (Bank Indonesia).

5. APJII (Asosiasi Penyelenggara Jasa Internet Indonesia). 6. AWARI (Asosiasi Warung Internet Indonesia).

7. Asosiasi Kartu Kredit Indonesia.

8. MASTEL (Masyarakat Telematika Indonesia).

9

telekomunikasi dari dalam maupun luar negeri khususnya dalam tindakan pengamanan pemanfaatan jaringan, membuat/menjalankan/mengembangkan dan database log file serta statistik keamanan Internet di Indonesia.

Id-SIRTII/CC memberikan bantuan asistensi/pendampingan untuk meningkatkan sistem pengamanan dan keamanan di instansi/lembaga strategis (critical infrastructure) di Indonesia dan menjadi sentra koordinasi (coordination center/CC) tiap inisiatif di dalam dan di luar negeri sekaligus sebagai single point of contact. Id-SIRTII/CC juga menyelenggarakan penelitian dan pengembangan di bidang pengamanan teknologi informasi/sistem informasi. Saat ini fasilitas laboratorium yang telah dimiliki antara lain: pusat pelatihan, laboratorium simulasi pengamanan, digital forensic, malware analysis, data mining dan menyelenggarakan proyek content filtering, anti spam dll.

Rentannya pengamanan sistem informasi dapat menimbulkan ancaman, gangguan dan serangan. Bukan tidak mungkin kegiatan tersebut bisa menimbulkan kerugian ekonomis hingga berhentinya layanan bagi pengguna. Sebagai contoh: hilangnya sumber daya internet di Indonesia hanya karena terjadinya penumpukan paket informasi sampah akibat serangan yang dikirimkan oleh pihak yang tidak bertanggung jawab.

Id-SIRTII/CC juga memiliki peran pendukung dalam penegakan hukum khususnya terhadap kejahatan yang memanfaatkan teknologi informasi. Terutama dalam penyajian alat bukti elektronik, Id-SIRTII/CC memiliki fasilitas, keahlian dan prosedur untuk melakukan analisa sehingga dapat menjadikan material alat bukti tersebut bernilai secara hukum. Dalam suatu penyidikan, Id-SIRTII/CC memiliki peran sentral dalam memberikan informasi seputar statistik dan pola serangan (insiden) di dalam lalu lintas internet Indonesia.

2.1.2 Visi dan Misi a. Visi

b. Misi

“Meningkatkan pertumbuhan internet di Indonesia melalui upaya kampanye kesadaran terhadap pengamanan teknologi dan sistem informasi, mengawasi/monitoring potensi insiden keamanan, mendukung penegakan hukum, menyediakan dukungan teknis.”

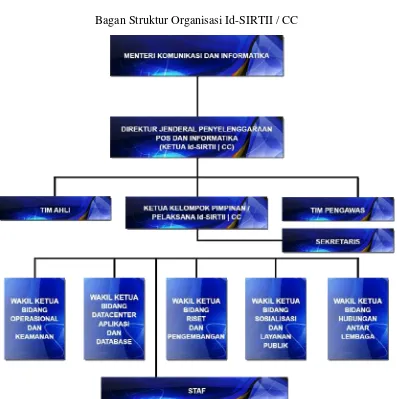

2.1.3 Struktur Organisasi

Id-SIRTII/CC (Indonesia Security Incident Response Team on Internet Infrastructure/Coordination Center) memiliki struktur organisasi sebagaimana berikut dibawah ini:

1. Tim Pelaksana (Executive Board)

Fungsi, tugas dan wewenangnya melakukan kegiatan pengawasan lalu lintas internet sebagaimana tertuang di dalam Peraturan Menteri Komunikasi dan Informatika Nomor 27/PER/M.KOMINFO/9/2006 Tentang Pengamanan Pemanfaatan Jaringan Telekomunikasi Berbasis Protokol Internet juncto Peraturan Menteri Komunikasi dan Informatika Nomor 26/PER/M.KOMINFO/5/2007 Tentang Pengamanan Pemanfaatan Jaringan Telekomunikasi Berbasis Protokol Internet.

2. Tim Pengawas (Inspection Board)

Bertugas mengawasi pelaksanaan fungsi, tugas dan wewenang dari Tim Pelaksana dan bertanggung jawab kepada Menteri Komunikasi dan Informatika Republik Indonesia melalui Direktorat Jenderal Pos dan Telekomunikasi.

3. Tim Penasehat (Advisory Board)

11

[image:26.595.115.512.100.499.2]Bagan Struktur Organisasi Id-SIRTII / CC

2.2 Landasan Teori

Pada landasan teori akan dijelaskan teori-teori yang berhubungan dengan pembuatan perangkat lunak tersebut yang akan dijelaskan dibawah ini :

2.2.1 Pengertian Virtualisasi Data

Teknik virtualisasi adalah konversi data ke dalam format visual atau tabel sehingga karakteristik dari data dan relasi di antara item data atau atribut dapat di analisis dan dilaporkan. Teknik virtualisasi memudahkan manusia untuk menangkap konsep dari data yang ditampilkan karena pada dasarnya manusia lebih mudah mengartikan sebuah gambar daripada teks yang menjelaskan tentang makna gambar tersebut.

Teknik virtualisasi dapat diterapkan ke dalam sistem informasi atau aplikasi dengan koneksi database, sehingga data dapat diproses dan ditampilkan secara dinamis, real time. Hal ini bertujuan untuk memperluas pemanfaatan data.

2.2.2 Pengertian Traffic

Secara umum, pengertian traffic adalah perpindahan suatu benda dari suatu tempat ke tempat lain. Dalam lingkungan telekomunikasi benda adalah berupa informasi yang dikirim melalui media transmisi. Sehingga traffic dapat didefinisikan sebagai perpindahan informasi (pulsa, frekuensi, percakapan, dsb) dari suatu tempat ke tempat lain melalui media telekomunikasi.

2.2.3 Pengertian Monitoring

Monitoring adalah proses rutin pengumpulan data dan pengukuran kemajuan atas objektif program atau memantau perubahan, yang fokus pada proses dan keluaran. Monitoring melibatkan perhitungan atas apa yang kita lakukan dan melibatkan pengamatan atas kualitas dari layanan yang kita berikan.

2.2.4 Pengertian Insiden

13

normal. Secara umum, insiden adalah kejadian yang menyebabkan kehilangan, kerugian finansial bagi para pekerja, pengunjung, dan lain sebagainya.

2.2.5 Data Mart

Data mart adalah suatu bagian pada data warehouse yang mendukung pembuatan laporan dan analisis data pada suatu unit, bagian operasi pada suatu perusahaan. Data mart berisi informasi yang relevan bagi user yang ingin mengambil keputusan, sebuah perusahaan yang telah menginvestasikan baik uang dan waktunya dalam sebuah bisnis operasional yang telah mempunyai dan menyimpan sebuah data dari inventori. Data tersebut merupakan asset dari suatu perusahaan yang perlu di manage untuk keperluan kompetitif perusahaan. Banyak perusahaan yang telah menerapkan DSS (Decision Support system) yang telah adadi suatu data mart, sebuah data mart terintegrasi secara operasional dan sejarah data untuk aplikasi pengambilan keputusan.

Ada empat tugas yang bisa dilakukan dengan adanya data mart, keempat tugas tersebut yaitu:

a. Pembuatan laporan

Pembuatan laporan merupakan salah satu kegunaan data mart yang paling umum dilakukan. Dengan menggunakan query sederhana didapatkan laporan per hari, per bulan, per tahun atau jangka waktu kapanpun yang diinginkan.

b. On-Line Analytical Processing (OLAP)

c. Data Mining

Data mining merupakan proses untuk menggali (mining) pengetahuan dan informasi baru dari data yang berjumlah banyak pada data mart, dengan menggunakan kecerdasan buatan (Artificial Intelegence), statistik dan matematika. Data mining merupakan teknologi yang diharapkan dapat menjembatani komunikasi antara data dan pelakunya.

d. Proses informasi executive

Data mart dapat membuat ringkasan informasi yang penting dengan tujuan membuat keputusan bisnis, tanpa harus menjelajahi keseluruhan data. Dengan menggunakan data mart segala laporan telah diringkas dan dapat pula mengetahui segala rinciannya secara lengkap, sehingga mempermudah proses pengambilan keputusan. Informasi dan data pada laporan data mart menjadi target informatif bagi pengguna.

2.2.5.1 Multi-Dimensional Modeling

Multi dimensional modeling adalah teknik untuk memvisualisasi model data sebagai suatu kumpulan dari ukuran yang dideskripsikan dengan aspek-aspek bisnis. Hal ini khususnya sangat berguna untuk meringkas dan menyusun data dan memperlihatkan data untuk mendukung para analis data. Dimensional modeling memfokuskan pada data numerik, seperti harga, jumlah, berat, keseimbangan dan kejadian-kejadian.

Dimensional modeling mempunyai beberapa konsep :

1. Fact

15

2. Dimensions

Dimensions adalah suatu koleksi dari anggota atau unit-unit data dengan tipe yang sama. Dalam sebuah diagram, suatu dimensi biasanya direpresentasikan dengan suatu axis. Dalam dimensional model, semua data menunjukan fact table yang diasosiasikan dengan satu dan hanya satu member sari setiap multiple dimensions. Jadi dimensi menunjukkan latar belakang kontekstual dari fact. Banyak proses analisis yang digunakan untuk menghitung (quatify) dampak dari dimensi pada fact.

Dimensi adalah parameter dari apa yang ingin lakukan dalam On-Line Analytical Processing (OLAP). Sebagai contoh, dalam suatu database untuk menganalisa semua penjualan dari produk, dimensi berikut ini harus ada :

a) Waktu b) Lokasi c) Pembeli d) Penjual

Skenario seperti kejadian, pembiayaan atau angka estimasi

Dimensi biasanya juga dapat dipetakan bukan angka numerik, entity yang bersifat informatif seperti merek atau karyawan.

Dimension member : suatu dimensi berisi banyak anggota-anggota. Suatu anggota dimensi adalah nama pembeda atau identifier yang digunakan untuk membedakan posisi suatu data item. Sebagai contoh, semua bulan, empat bulanan dan tahunan membuat dimensi waktu. Semua kota, wilayah dan negara merupakan dimensi geografi.

3. Measures

Suatu measures (ukuran) adalah suatu besaran (angka numerik) atribut dari sebuah fact, yang menunjukan performance atau behavior (tingkah laku) dari bisnis secara relatif pada suatu dimensi. Angka atau nomor yang ditunjukan disebut dengan variable. Sebagai contoh ukuran dari penjualan dalam bentuk uang, besarnya penjualan, jumlah pengadaan, biaya pengadaan, banyaknya transaksi dan lainnya. Suatu ukuran dijelaskan dengan kombinasi dari member dari suatu dimensi dan diletakkan dalam fact.

2.2.5.2 Visualisasi dari Suatu Dimensional Model

[image:31.595.133.426.536.734.2]Cara yang paling populer dalam memvisualisasikan suatu model dimensional adalah dengan menggambarkan sebuah cube data. Contohya dapat dilihat pada (Gambar 2.3) dapat menggambarkan tiga model dimensional menggunakan sebuah kubus. Biasanya suatu dimensional model terdiri dari lebih tiga dimensi dan digambarkan sebagai suatu hypercube, akan tetapi hypercube sulit untuk divisualisasikan, jadi sebuah kubus lebih biasa digunakan. Gambar berikut merupakan measurement adalah volume dari produksi, yang mana dijelaskan dengan kombinasi dari tiga dimensi yaitu lokasi produk dan waktu. Dimensi dari lokasi dan dimensi produk mempunyai dua level hiraki. Misalnya dimensi mempunyai level region dan plant.

17

Terdapat tiga konsep yang dapat memodelkan lebih jelas dalam penentuan fact table dimensi dan measure, yaitu :

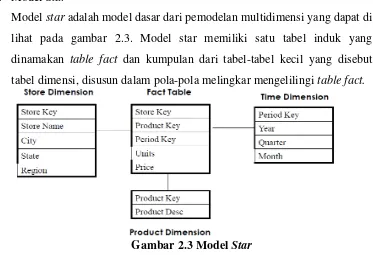

1. Model Star

[image:32.595.140.507.154.758.2]Model star adalah model dasar dari pemodelan multidimensi yang dapat di lihat pada gambar 2.3. Model star memiliki satu tabel induk yang dinamakan table fact dan kumpulan dari tabel-tabel kecil yang disebut tabel dimensi, disusun dalam pola-pola melingkar mengelilingi table fact.

Gambar 2.3 Model Star

2. Model SnowFlake

[image:32.595.138.511.175.430.2]Selain model star dalam menampilkan desain sebuah data mart juga dapat menggunakan model Snowflake sebagai contoh dapat dilihat pada gambar 2.4. Dalam sebuah model snowflake terdapat sebuah fact table yang dikelilingi oleh beberapa dimension table. Namun dimension table itu sendiri dapat seolah-olah berupa sebuah fact table lain yang juga memiliki dimensinya sendiri.

[image:32.595.152.473.563.755.2]Pada model snowflake diatas dapat dilihat bahwa tiap-tiap tabel dimensi berhubungan dengan dimensi yang lain seolah-olah tabel dimensi tersebut merupakan tabel fakta. Hal ini dapat terjadi karena pada model snowflake ini telah dilakukan normalisasi. Normalisasi ini tidak terdapat pada model star.

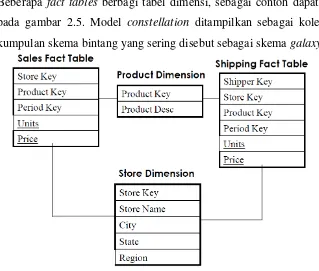

3. Model Constellation

[image:33.595.124.443.253.524.2]Beberapa fact tables berbagi tabel dimensi, sebagai contoh dapat di lihat pada gambar 2.5. Model constellation ditampilkan sebagai koleksi dari kumpulan skema bintang yang sering disebut sebagai skema galaxy.

Gambar 2.5 Model Constellation

2.2.6 ETL ( Extract, Transform, Loading)

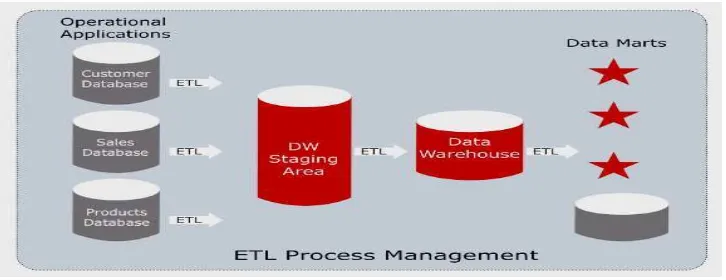

Extraction merupakan proses untuk mengidentifikasi seluruh sumber data yang relevan dan mengambil data dari sumber data tersebut. Untuk lebih jelasnya dapat dilihat pada gambar 2.6. Penentuan pendekatan yang digunakan pada proses ekstraksi sangat terkait dengan analisis bisnis proses, pendefinisian area subjek, serta desain logik/fisik data mart.

19

[image:34.595.132.495.147.287.2]Loading merupakan proses pemindahan data secara fisik dan sistem operasional kedalam data mart.

Gambar 2.6 ETL Process Management

Proses ETL meliputi 3 tahapan pemodelan yaitu model data sumber, model area bisnis dan model data mart. Proses ETL berawal dari data sumber yang berasal dari basis data operasional dan berakhir dngan proses loading data pada data mart. Proses yang dilakukan meliputi proses ekstraksi dari data sumber yang akan di tempatkan pada tabel staging baik tabel staging final maupun tabel staging temporer.

2.2.6.1 Metode ETL

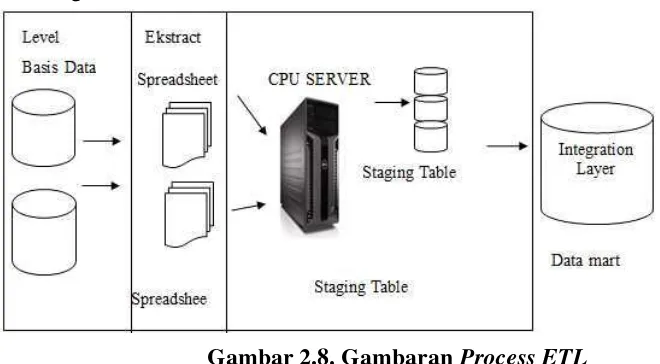

Didasarkan penggunaan tabel staging sebagai tabel temporary dari basis data sumber untuk loading pada data mart metode yang digunakan yaitu dengan pendekatan Load Transform yaitu menggunakan tahapan sementara dalam operasi ETL yang disebut dengan staging area/tabel, untuk lebih jelasnya dapat dilihat pada gambar 2.7. yaitu Ekstraksi, Transformasi, serta Loading dilakukan pemisahan secara fisik sehingga dapat dikerjakan secara terpisah/parallel.

[image:34.595.124.505.602.660.2]2.2.6.2 Gambaran Proses ETL

Proses pengambilan data dari sumber data merupakan sekumpulan proses yang lebih dikenal dengan Extract, Transfom, Load data ke sistem target untuk lebih jelasnya dapat dilihat pada gambar 2.8. ETL dapat digunakan untk mengambil data dari berbagai sumber.

Gambar 2.8. Gambaran Process ETL

Proses ekstraksi dilakukan dengan menggunakan pendekatan logic Full Ekstraction dan incremental ekstraksi disertai dengan besaran data yang diinput. Hal ini dilakukan dengan menggunakan counter terhadap data yang di input menjadi paket-paket input dengan besaran tertentu. Pengembangan selanjutnya dengan menggunakan metode load-transform yaitu dengan menggunakan konsep staging dalam proses transformasi multistage transformation, apabila proses transformation selesai, data yang telah bersih akan di proses pada lingkungan target yaitu integrasi layer.

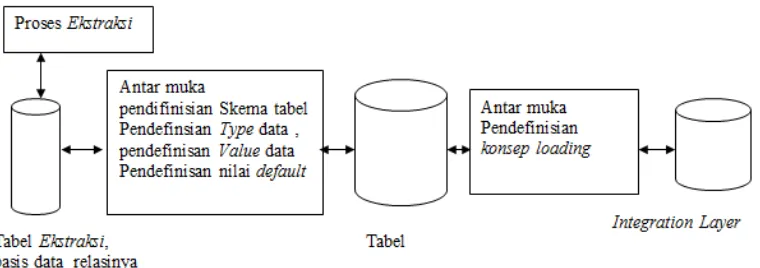

2.2.6.3 Arsitektur Transformasi & Loading

[image:35.595.121.451.209.391.2]21

Gambar 2.9 Arsitektur Transform & Loading

ETL merupakan proses yang sangat penting dalam data mart, dengan ETL inilah data dari operational dapat dimasukkan ke dalam data mart. ETL dapat digunakan untuk mengintegrasikan data dengan sistem yang sudah ada sebelumnya.

2.2.7 Perangkat Lunak Pendukung

Pada bagian ini akan dijelaskan tentang beberapa perangkat lunak dan bahasa pemrograman yang digunakan untuk mendukung dalam pengembangan aplikasi yang dibuat. Bahasa pemrograman yang digunakan diantaranya adalah php dan html. Selain itu terdapat perangkat lunak yang digunakan yaitu Adobe Dreamweaver CS3 dan mySQL.

2.2.7.1 Pengertian PHP

PHP merupakan kependekan dari kata Hypertext Prepocessor. PHP tergolong sebagai perangkat lunak open source yang diataur dalam aturan general purpose licences (GPL).

PHP tergolong juga sebagai bahasa pemograman yang berbasis server (server side cripting). Ini berarti bahwa semua script PHP diletakkan diserver dan diterjemahkan oleh web server terlebih dahulu, kemudian hasil terjemahan itu dikirim ke browser client. Tentu hal tersebut berbeda dengan JavaScript selalu tampak dihalaman web bersangkutan, jika dilakukan penyimpanan terhadap file web.

Secara teknologi, bahasa pemograman PHP memiliki kesamaan dengan bahasa ASP (Active Server Page), Cold Fusion, JSP (Java Server Page), ataupun Perl.

2.2.7.2 Pengertian MySQL

MySQL adalah sebuah perangkat lunak sistem manajemen basis data SQL atau DBMS yang multithread, multi-user, dengan sekitar 6 juta instalasi di seluruh dunia. Versi MySQL yang digunakan adalah MySQL Essential-5.0.24-win 32. MySQL AB membuat MySQL tersedia sebagai perangkat lunak gratis dibawah lisensi GNU General Public License (GPL), tetapi mereka juga menjual dibawah lisensi komersial untuk kasus-kasus dimana penggunaannya tidak cocok dengan penggunaan GPL.

MySQL adalah sebuah implementasi dari sistem manajemen basis data relasional (RDBMS) yang didistribusikan secara gratis dibawah lisensi GPL (General Public License) . Setiap pengguna dapat secara bebas menggunakan MySQL, namun dengan batasan perangkat lunak tersebut tidak boleh dijadikan produk turunan yang bersifat komersial. MySQL sebenarnya merupakan turunan salah satu konsep utama dalam basisdata yang telah ada sebelumnya; SQL (Structured Query Language). SQL adalah sebuah konsep pengoperasian basisdata, terutama untuk pemilihan atau seleksi dan pemasukan data, yang memungkinkan pengoperasian data dikerjakan dengan mudah secara otomatis.

MySQL memiliki beberapa kelebihan, diantaranya sebagai berikut :

23

2. Multi-user. MySQL dapat digunakan oleh beberapa pengguna dalam waktu yang bersamaan tanpa mengalami masalah atau konflik.

3. Performance tuning, MySQL memiliki kecepatan yang menakjubkan dalam menangani query sederhana, dengan kata lain dapat memproses lebih banyak SQL per satuan waktu.

4. Ragam tipe data. MySQL memiliki ragam tipe data yang sangat kaya, seperti signed / unsigned integer, float, double, char, text, date, timestamp, dan lain-lain.

5. Perintah dan Fungsi. MySQL memiliki operator dan fungsi secara penuh yang mendukung perintah Select dan Where dalam perintah (query).

6. Keamanan. MySQL memiliki beberapa lapisan keamanan seperti level subnetmask, nama host, dan izin akses user dengan sistem perizinan yang mendetail serta sandi terenkripsi.

7. Skalabilitas dan Pembatasan. MySQL mampu menangani basis data dalam skala besar, dengan jumlah rekaman (records) lebih dari 50 juta dan 60 ribu tabel serta 5 milyar baris. Selain itu batas indeks yang dapat ditampung mencapai 32 indeks pada tiap tabelnya.

8. Konektivitas. MySQL dapat melakukan koneksi dengan klien menggunakan protokol TCP/IP, Unix soket (UNIX), atau Named Pipes (NT).

9. Lokalisasi. MySQL dapat mendeteksi pesan kesalahan pada klien dengan menggunakan lebih dari dua puluh bahasa. Meskipun demikian, bahasa Indonesia belum termasuk di dalamnya.

10. Antar Muka. MySQL memiliki antar muka (interface) terhadap berbagai aplikasi dan bahasa pemrograman dengan menggunakan fungsi API (Application Programming Interface).

12. Struktur tabel. MySQL memiliki struktur tabel yang lebih fleksibel dalam menangani ALTER TABLE, dibandingkan basis data lainnya semacam PostgreSQL ataupun Oracle.

2.2.7.3 Pengertian Adobe Dreamweaver CS3

Adobe Dreamweaver CS3 merupakan salah satu software dari kelompok Adobe yang banyak digunakan untuk mendesain situs Web. Adapun Adobe Dreamweaver CS3 itu sendiri adalah sebuah HTML editor profesional untuk mendesain secara visual dan mengelolah situs atau halaman Web.

Adobe Dreamweaver CS3 memiliki performa yang lebih baik dan memiliki tampilan yang memudahkan anda untuk membuat halaman web, baik dalam jendela desain maupun dalam jendela kode rumus. Adobe Dreamweaver CS3 didukung dengan cara pemakaian yang praktis dan standar, dan juga didukung untuk pengembangan penggunaan CSS, XML, dan RSS, dan kemudahan-kemudahan lain yang diperlukan.

Dreamweaver merupakan software yang digunakan oleh Web desainer maupun Web programmer dalam mengembangkan Web. Hal ini disebabkan ruang kerja, fasilitas, dan kemampuan Dreamweaver yang mampu meningkatkan produktivitas dan efektivitas dalam desain maupun membangun sebuah situs Web.

2.2.8 Perangkat Analisis dan Perancangan Sistem

Dalam tahap perancangan suatu sistem diperlukan adanya teknik-teknik penyusunan sistem untuk menganalisa dan mendokumentasikan data yang mengalir di dalam sistem tersebut sehingga dalam pelaksanaan perancangan sistem tidak terjadi kekeliruan.

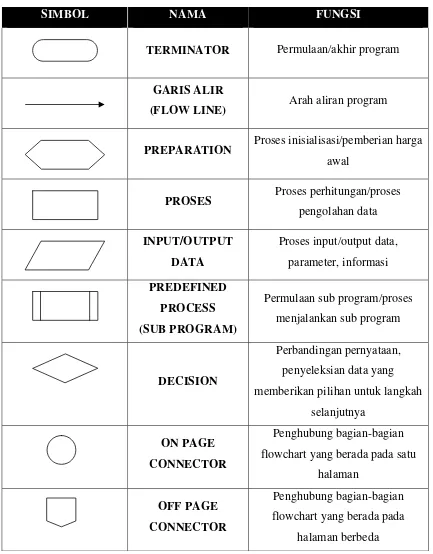

2.2.8.1 Flowchart

25

Tabel 2.1 Simbol Flowchart

SIMBOL NAMA FUNGSI

TERMINATOR Permulaan/akhir program

GARIS ALIR

(FLOW LINE) Arah aliran program

PREPARATION Proses inisialisasi/pemberian harga

awal

PROSES Proses perhitungan/proses

pengolahan data

INPUT/OUTPUT DATA

Proses input/output data, parameter, informasi

PREDEFINED PROCESS (SUB PROGRAM)

Permulaan sub program/proses menjalankan sub program

DECISION

Perbandingan pernyataan, penyeleksian data yang memberikan pilihan untuk langkah

selanjutnya

ON PAGE CONNECTOR

Penghubung bagian-bagian flowchart yang berada pada satu

halaman

OFF PAGE CONNECTOR

Penghubung bagian-bagian flowchart yang berada pada

2.2.8.2 Diagram Konteks

Merupakan diagram tingkat atas (level tertinggi dari DFD) yang menggambarkan seluruh input ke sistem atau output dari sistem. Diagram konteks akan memberi gambaran tentang keseluruhan sistem. Sistem dibatasi oleh boundary (dapat digambarkan dengan garis putus). Dalam diagram konteks hanya ada satu proses. Tidak boleh ada store dalam diagram konteks. Entitas eksternal adalah entitas yang terletak di luar sistem yang mengirim data atau menerima data dari sistem tersebut.

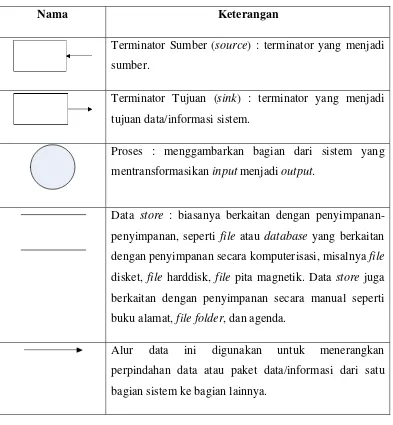

2.2.8.3 Data Flow Diagram (DFD)

Data Flow Diagram (DFD) adalah alat pembuatan model yang memungkinkan profesional sistem untuk menggambarkan sistem sebagai suatu jaringan proses fungsional yang dihubungkan satu sama lain dengan alur data, baik secara manual maupun komputerisasi. DFD ini adalah salah satu alat pembuatan model yang sering digunakan, khususnya bila fungsi-fungsi sistem merupakan bagian yang lebih penting dan kompleks dari pada data yang dimanipulasi oleh sistem. Dengan kata lain, DFD adalah alat pembuatan model yang memberikan penekanan hanya pada fungsi sistem.

27

Tabel 2.2 Komponen DFD Menurut Yourdan dan DeMarco

Nama Keterangan

Terminator Sumber (source) : terminator yang menjadi sumber.

Terminator Tujuan (sink) : terminator yang menjadi tujuan data/informasi sistem.

Proses : menggambarkan bagian dari sistem yang mentransformasikan input menjadi output.

Data store : biasanya berkaitan dengan penyimpanan-penyimpanan, seperti file atau database yang berkaitan dengan penyimpanan secara komputerisasi, misalnya file disket, file harddisk, file pita magnetik. Data store juga berkaitan dengan penyimpanan secara manual seperti buku alamat, filefolder, dan agenda.

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Berikut ini adalah kesimpulan yang dapat diambil dari sistem ini :

1. Aplikasi ini dapat memudahkan staf Laboratorium Data Mining Deputy of Research and Development Id-SIRTII/CC dalam menganalisa data insiden web.

2. Aplikasi ini dapat memudahkan Wakil Ketua Id-SIRTII/CC dalam memonitoring insiden web yang berdomain Indonesia.

3. Aplikasi ini dapat membantu Wakil Ketua Id-SIRTII/CC dalam menghasilkan laporan yang digunakan untuk melihat insiden web yang berdomain Indonesia.

5.2 Saran

Setelah melaksanakan membangun piranti lunak untuk memonitoring insiden web yang terjadi di Id-SIRTII/CC, maka saran yang dapat dikemukakan adalah aplikasi untuk kedepannya bisa dikembangkan menjadi aplikasi website dengan menerapkan sistem data warehouse terdistribusi (Distributed Data Warehouse).

Virtualisasi Data Traffic Monitoring Insiden

Di Id-SIRTII/CC

Fiska Mekar Kustiani

10108535

Sidang Skripsi

Penguji 2 :

Mira Kania Sabariah, S.T., M.T.

Penguji 1 :

Adam Mukharil Bachtiar

Penguji 3 :

Masalah

•

Pendataan insiden web dilakukan dengan cara memasukkan

data yang diambil dari Zone-h (http://www.zone-h.org) dan

Indonesian Defacer (http://indonesiandefacer.org)

secara

satu persatu.

Akibatnya, terjadi keterlambatan dalam proses pendataan dan

tidak semua web yang telah disusupi peretas itu terdata.

Solusi

Perumusan Masalah

Bagaimana cara membangun piranti lunak

untuk memonitoring insiden web yang

Maksud dari penelitian tugas akhir ini adalah

untuk membangun virtualisasi data

traffic

monitoring

insiden

berbasis

web

di

Id-SIRTII/CC.

Batasan Masalah

1.

Sumber data insiden hanya web yang berdomain Indonesia dan berasal

dari

Laboratorium Data Mining Deputy of Research and Development

Id-SIRTII/CC.

2.

Untuk pengolahan data menggunakan teknik

Data Mart

.

3.

Data yang akan ditampilkan adalah data web domain Indonesia yang telah

disusupi oleh peretas berdasarkan jenis domain dan waktu kejadian.

4.

Output virtualisasi yang dihasilkan adalah berupa informasi laporan insiden

web domain Indonesia dalam bentuk grafik.

5.

Metode analisis yang akan digunakan dalam pembangunan piranti lunak

ini adalah analisis terstruktur.

•

Tahap pengumpulan data

–

Studi Literatur

–

Studi Lapangan

–

Wawancara

•

Tahap pembangunan perangkat lunak

Analisis Sistem

•

Extract

Gambar Tabel Insiden

1. Cleaning

Field status_recovery pada tabel insiden dihilangkan ketika proses

transformasi

Nama Field Tipe Data Panjang Data Kunci Keterangan

kode_insiden int PK not null

waktu_kejadian datetime not null

status_recovery varchar 20 not null

ID_website int FK not null

ID_jenis_domain int FK not null

Nama Field Tipe Data Panjang Data Kunci Keterangan

kode_insiden int PK not null

waktu_kejadian datetime not null

ID_website int FK not null

2. Conditioning

Tabel field waktu_kejadian pada tabel insiden menjadi dim_waktu

ID_Waktu Bulan Tahun

01 4 2012

02 3 2012

03 4 2012

kode_insiden ID_website waktu_kejadian jumlah_insiden

1 1 3/4/2012 0:00 50

2 2 31/3/2012 0:00 40

3 3 1/4/2012 0:00 30

4 4 2/4/2012 0:00 20

5 5 26/3/2012 0:00 60

Perancangan Antarmuka

Perancangan Antarmuka

Perancangan Antarmuka

Perancangan Prosedural

Perancangan Prosedural

Perancangan Prosedural

Kesimpulan

1. Aplikasi ini dapat memudahkan staf

Laboratorium Data Mining Deputy of

Research and Development

Id-SIRTII/CC dalam menganalisa data insiden

web.

2. Aplikasi ini dapat memudahkan Wakil Ketua Id-SIRTII/CC dalam

memonitoring insiden web yang berdomain Indonesia.

3. Aplikasi ini dapat membantu Wakil Ketua Id-SIRTII/CC dalam

menghasilkan laporan yang digunakan untuk melihat insiden web yang

berdomain Indonesia.

Saran