VLAN DALAM BENTUK SIMULASI

(Studi Kasus PT.Mandiri Pratama Group)

Oleh: HAMIMAH

204091002531

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI

SYARIF HIDAYATULLAH

i Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar

Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh : Hamimah 204091002531

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

iii

dalam bentuk simulasi pada PT. Mandiri Pratama Group”. yang ditulis oleh HAMIMAH dengan NIM 2040.9100.2531 telah diuji dan dinyatakan Lulus dalam Sidang Munaqosyah Fakultas Sains dan Teknologi Islam Negeri Syarif

Hidayatullah Jakarta pada tanggal Selasa 29 Maret 2011.

Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar

Sarjana Strata Satu (S1) Program Studi Teknik Informatika.

Jakarta, 29 Maret 2011

Penguji I Penguji II

Victor Amrizal, M.Kom Khodijah Hulliyah, M.Si

NIP. 150 411 288 NIP. 19730402 2001122 001

Pembimbing I Pembimbing II

Herlino Nanang, MT Andrew Fiade, M.Kom

NIP.19731209 2005011 002 NIP.19820811 2009121 004

Mengetahui,

Dekan Ketua Program Studi

Fakultas Sains dan Teknologi Teknik Informatika

SEBAGAI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, APRIL 2011

ABSTRAK

Hamimah, Pengembangan Sistem jaringan LAN menjadi VLAN dalam bentuk Simulasi pada PT. Mandiri Pratama Group, Dibimbingan oleh Bapak Herlino Nanang dan Bapak Andrew Fiade.

PT. Mandiri Pratama Group adalah Perusahaan Outsourcing dengan spesialisasi pada bidang penyediaan tenaga kerja dan kontraktor. Perusahaan ini mempunyai beberapa departemen yang menghubungkan lebih dari 50 Personal Computer (PC) dalam satu jaringan tentunya akan banyak mengalami traffic pada jaringan tersebut. Untuk itulah Virtual LAN menjadi sesuatu hal yang dapat memecahkan permasalahan tersebut. Karena dalam pembuatanVirtual LAN, jaringan lokal akan dikelompokan ke dalam jaringan – jaringan kecil, hal tersebut akan membantu lebih mengoptimalisasikan lagi unjuk kerja jaringan. Oleh karena itu penulis tertarik mengembangkan sistem jaringan pada perusahaan ini, dengan metodologi yang digunakan yaitu Metodologi Pengembangan Sistem NDLC Network seperti konfigurasi jaringan, volume traffic jaringan, protocol, monitoring network. Media yang digunakan adalah Switch fungsi untuk menghubungkan dua atau lebih jaringan dan bertugas sebagai perantara dalam menyampaikan data. Tanpa media ini, maka tidak dapat saling terhubung dan tidak ada aliran data. Dengan sistem yang penulis kembangkan ini, diharapkan dapat mengatasi traffic jaringan tersebut, sehingga kinerja jaringan tersebut lebih optimal.

Kata kunci:Vlan, Jaringan,Traffic,Switch,NDLC,Monitoring Network

vi

SWT yang telah memberikan taufiq dan hidayah Nya, rahmat dan maghfirah

-Nya sehingga penulis dapat menyelesaikan laporan skripsi ini, Shalawat serta salam semoga tetap tercurahkan kepada suri tauladan kita Rasulullah Muhammad

SAW. Amin.

Dengan selesainya penulisan skripsi ini penulis ingin mengucapkan terima kasih kepada pihak-pihak yang telah membantu, karena tanpa bantuan, saran,

kritik, serta dukungan mungkin penulis tidak akan dapat menyelesaikan skripsi ini.

Pada kesempatan ini, penulis ingin mengucapkan terima kasih yang sebesar besarnya kepada:

1. Bapak DR. Syopiansyah Jaya Putra, M.Sis selaku Dekan Fakultas Sains dan

Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta. Bapak Yusuf Durrachman, M.Sc selaku ketua Program Studi Teknik Informatika

Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta.

2. Bapak Herlino Nanang, MT selaku Dosen Pembimbing I yang telah banyak

membantu dalam penyelesain skripsi ini. Bapak Andrew Fiade, M.Kom selaku Dosen Pembimbing II yang telah banyak membantu juga dalam

vii

B’seri, K’firman,K’Mala, Adik Rusli) yang selalu memberikan do’a, motivasi

dan dukungan, baik material maupun spiritual. Serta sahabatku (Qiqit) yang salalu berikan motivasi dan selalu mengingatkan. Semua teman-teman seperjuangan angkatan 2004 TI dan SI (Nita, umi, Maksus, Dimas, Danang,

fila, Eja, Imah, Jay, Dawim, Iyas,dll) yang gak sebut namanya jangan marah ya. Terima kasih buat andri yang telah manbantu dan mengajari selama

skripsi, serta semua pihak - pihak yang telah membantu dalam penyelesaikan skripsi ini.

Akhir kata, Semoga dengan laporan ini dapat berguna bagi pembaca,

memberikan pemikiran baru yang berguna yang dapat disumbangkan bagi pengembangan ilmu sains dan teknologi dan memberikan manfaat bagi pihak

yang membutuhkannya.

Wassalamu'alaikum Wr. Wb.

Jakarta, Mei 2011

DAFTAR ISI

Halaman Judul... i

Lembar Persetujuan ... ii

Lembar Pengesahan Ujian... iii

Lembar Pengesahan PT. Mandiri Pratama Group... iv

Abstrak... v

Kata pengantar ... vi

Daftar Istilah... viii

Daftar Isi... x

Daftar Gambar ... xiv

Daftar Tabel... xvi

Daftar Lampiran... xvii

BAB I : PENDAHULUAN... 1

1.1 Latar Belakang... 1

1.2 Rumusan Masalah... 4

1.3 Batasan Masalah... 4

1.4 Tujuan Penulisan... 5

1.5 Manfaat Penulisan... 5

1.6 Metodologi Penilitian... 6

1.6.1 Metode Pengumpulan Data... 6

1.6.2 Metode Pengembangan Sistem... 6

1.7 Sistematika Penulisan... 7

BAB II : LANDASAN TEORI... 9

2.1 Pengertian Jaringan... 9

2.1.1 Manfaat Jaringan... 9

2.2 Jaringan Lan... 10

2.2.1 Topologi Jaringan... 11

2.2.1 Topologi Star... 11

2.2.3 Topologi Hierarchical / Tree... 13

2.3 Simulasi……….. 14

2.4 Peralatan Jaringan... 14

2.4.1 Switch... 15

2.4.2 Router... 16

2.4.2.1 TCP/ IP……….. 17

2.4.2.2 IPX/SPX... 18

2.4.2.3 Routing Protocol ……… 18

2.4.2.4 Routing Table……… 19

2.4.2.5 DCE atau DTE ……….. 19

2.5 IP Adderss... 21

2.5.1 NIC... 26

2.6 IP Private... 27

2.7 IP Broadcast... 28

2.8 Subnetting... 28

2.9 CIDR... 33

2.10 Model Jaringan OSI Layer... 37

2.9.1 Tujuan Model OSI... 38

2.9.2 Dua Group OSI... 38

2.9.3 Tujuh Layer OSI... 39

2.11 Vlan (Virtual Local Area Network)... 41

2.11.1 Pengertian Vlan... 41

2.11.2 Tipe-Tipe Vlan... 42

2.11.3 Metode Keanggotaan Vlan... 42

2.11.4 Manfaat Vlan... 43

2.11.5 Struktur Vlan OSI Data Link... 44

2.12 VTP ( Virtual Trunking Protokol)... 44

2.12.1 Pengertian VTP... 44

2.12.2 Manfaat VTP... 45

2.12.3 Metode VTP... 45

2.14 Pengenalan Packet Tracer 5.2... 46

2.14.1 Layar Utama Packet Tracer 5.2... 47

2.15 Network Development Life Cycle... 54

2.15.1 Tahapan NDLC... 55

2.16 Kebutuhan Pengembangan Internetworking (GNDP)... 59

2.17 Studi Literatur Sejenis... 65

BAB III : METODOLOGI PENELITIAN...68

3.1 Kerangka Pemikiran... 68

3.2 Metode Pengumpulan Data... 69

3.3 Metode Pengembangan Sistem... 72

BAB IV : PEMBAHASAN DAN UJI COBA... 75

4.1 Gambaran Umum Perusahaan... 75

4.1.1 Sejarah Perusahaan... 75

4.1.2 Data Umum Perusahaan... 76

4.1.3 Pengalaman Kerja... 78

4.1.4 Struktur Oraganisasi... 79

4.2 Tahapan Perencanaan... 80

4.2.1 Identifikasi Masalah... 80

4.2.2 Mendefinisikan Masalah... 80

4.2.3 Menentukan Tujuan sistem Jaringan... 81

4.2.4 Mengidentifikasi Kendala Sistem... 81

4.3 Analisa Sistem dan Perancangan... 82

4.3.1 Analisis Sistem Berjalan... 82

4.3.1 Analisa Sistem yang Dikembangkan... 83

4.3.3 Perancangan Sistem... 85

4.4 Dasar Perintah Mengkonfigurasi Vlan... 87

4.4.1 Menonaktifkan Setiap Port Pada Switch... 87

4.4.2 Mengkonfigurasi Vlan pada Switch... 90

4.4.3 Memberikan Nama Vlan... 91

4.4.4 Switch Dijadikan Trunking... 92

4.5 Pembahasan VLAN Packet Tracer 5.2... 95

4.5.1 Konfigurasi Vlan 10 ( Office_10)... 97

4.5.2 Konfigurasi Vlan 20 ( Marketing)... 108

4.5.3 Konfigurasi Vlan 30 ( Sample)... 113

4.5.4 Konfigurasi Vlan 40 ( Exim)... 118

4.5.5 Konfigurasi Vlan 50 (Office_02)... 123

4.5.6 Konfigurasi Vlan Central ( Native 99)... 128

4.5.7 Konfigurasi Router... 129

4.6 Uji Coba Jaringan... 132

4.7 Grafik Performance Jaringan... 136

4.8 Evaluasi Jaringan Vlan... 137

BAB V : PENUTUP... 139

5.1 Kesimpulan... 139

5.2 Saran... 140

DAFTAR PUSTAKA... 141

DAFTAR GAMBAR

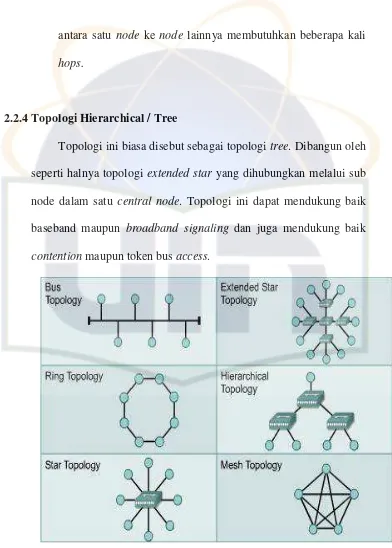

Gambar 2.1 Jenis-Jenis Topologi Jaringan ... 13

Gambar 2.2 Cisco Switch 2950 ... 16

Gambar 2.3 Cisco Router 2600 series ... 17

Gambar 2.4 DCE atau DTE... 20

Gambar 2.5 Alamat Network………. 22

Gambar 2.6 Penggunaan IP Address………. 22

Gambar 2.7 command Prompt... 25

Gambar 2.8 Network Interface Card……… 27

Gambar 2.9 IP Broacast... 28

Gambar 2.10 Dua Group layer OSI………. 38

Gambar 2.11 Urutan Layer OSI dari Lower layer ke Upper Layer…... 41

Gambar 2.12 Struktur Vlan OSI dari Data Link………. 44

Gambar 2.13 Layar utama Packet Tracer 5.2... 47

Gambar 2.14Tools dan Fitur Packet Tracer 5.2... 47

Gambar 2.15 Tampilan Layar TabPhysicalpada switch 2590……….. 50

Gambar 2.16 Tampilan Layar TabConfigpada switch 2590…………. 51

Gambar 2.17 Tampilan Layar TabCLIpada switch 2590……….. 51

Gambar 2.18 Tampilan Layar TabCLIpada Router... 52

Gambar 2.19 Tampilan Layar TabCLIpada Router... 53

Gambar 2.20 Tampilan Layar TabCLIpada Router... 53

Gambar 2.21 Tahapan NDLC……… 55

Gambar 2.22 General Network Designn Process ……… 60

Gambar 2.23 Model Hirarki ……….. 63

Gambar 3.1 Tahapan NDLC(Network Development Life cycle)… 73 Gambar 3.2 Metode Penelitian……… 75

Gambar 4.1 Struktur Organisasi Perusahaan………. 79

Gambar 4.2 Analisis Sistem yang berjalan... 82

Gambar 4.4 Topologi Diagram (Star Topologi)... 86

Gambar 4.5 Switch Catalyst 2950 series... 88

Gambar 4.6 Model Trunk... 92

Gambar 4.7 Topologi Jaringan... 95

Gambar 4.8 Area VLAN 10... 97

Gambar 4.9 Cara Memasukan Perangkat Jaringan... 98

Gambar 4.10 Bentuk Fisik dari Switch... 98

Gambar 4.11 Pemberian Nama pada switch... 99

Gambar 4.12 konfirgurasi manual... 99

Gambar 4.13 Keterangan Nama pada switch... 100

Gambar 4.14 Port Switch... 101

Gambar 4.15 Pemberian Nama pada PC... 106

Gambar 4.16 Bagian Desktop……… 107

Gambar 4.17 Konfigurasi IP……….. 107

Gambar 4.18 Topologi VLAN 20 (Marketing)... 108

Gambar 4.19 Topologi VLAN 30 (Sample)... 113

Gambar 4.20 Topologi VLAN 40 (Exim)... 118

Gambar 4.21 Topologi VLAN 50 (Office_02)... 123

Gambar 4.22 Topologi Vlan Native ... 128

Gambar 4.23 Tampilan Output... 132

Gambar 4.24 Ping VLAN 10... 134

Gambar 4.25 Ping Gagal Dilakukan... 135

Gambar 4.26 Ping Berhasil Dilakukan... 136

DAFTAR ISTILAH

Acknowledge Tanda dari terminal penerima bahwa pengiriman pesan telah sampai tanpa ada kesalahan. Acknowledge berasal dari kata Acknowledgement.

Virtual Tidak nyata. Digunakan umumnya

untuk sesuatu bayangan kejadian dunia nyata yang dibentuk melalui teknologi. Seperti Virtual Reality, Virtual Community, dsb.

Virtual LAN Suatu device atau user yang

pertukaran informasinya cukup banyak, biasa menempatkan informasinya pada segmen yang sama. Tujuannya adalah agar membantu operasi switch LAN berjalan dengan efisien, dengan cara memelihara isi informasi dari suatu trafik dengan port yang spesifik. Konsep utama dari VLAN ini adalah dengan cara menempatkan data berdasarkan penempatan port.

Router Alat penghubung antara LAN dan

Internet yang merutekan transmisi antara keduanya.

Routing Information Protocol (RIP) Protokol yang digunakan untuk menyebarkan informasi routing dalam jaringan lokal (terutama yang bermedia broadcast seperti Ethernet).

Data Link Metode pengiriman data dari suatu

tempat ke tempat lain. Bisa berupa saluran telepon, kabel koaksial, gelombang radio, gelombang mikro, bahkan sinar laser.

DCE (Data Circuit Terminating Equipment)

Peralatan yang melakukan konversi dan pengkodean sinyal dan menghubungkan DTE pada sebuah jaringan.

Dumb Terminal Komputer yang hanya dapat

menampilkan apa yang dapat diterima dan tidak dapat melakukan pemrosesan lain.

TCP/IP (Transmission Control Protocol/Internet Protocol)

Pertahanan AS. TCP/IP menyediakan jalur transportasi data sehingga sejumlah data yang dikirim oleh suatu server dapat diterima oleh server yang lain. TCP/IP merupakan protokol yang memungkinkan sistem di seluruh dunia berkomunikasi pada jaringan tunggal yang disebut Internet

Bridge Perangkat yang menghubungkan

jaringan secara fisik dengan cara menggandeng dua buah LAN yang menggunakan protokol sejenis.Bridge

yang mempunyai kemampuan untuk mengawasi lalu lintas data sehingga dapat memberikan informasi tentang volume lalu lintas dan kesalahan jaringan.

Protokol

Suatu kesepakatan mengenai bagaimana komunikasi akan dilakukan

Network Sekelompok komputer yang

terhubung yang bisa saling berbagi sumber daya (seperti printer atau modem) dan data.

Gateway Sebuah komputer yang melayani

konversi protokol antara beberapa tipe yang berbeda dari suatu network atau program aplikasi. Sebagai contoh, sebuah gateway dapat meng-convert sebuah paket TCP/IP menjadi paket NetWare IPX atau dari Apple Talk menjadi DECnet, dan lain-lain.

Ping Packet Internet Groper. Suatu program

test koneksi yang mengirim suatu paket data kepada host dan menghitung lamanya waktu yang dibutuhkan untuk proses pengiriman tersebut.

Command Sebutan untuk kata-kata yang

meminta komputer melaksanakan sesuatu tugas.

Internet Control Message Protocol (ICMP)

DAFTAR LAMPIRAN

1. Configuration

2. Hasil Wawancara

DAFTAR TABEL

Tabel 2.1 IP Address... 22

Tabel 2.2 kelas IP Address... 23

Tabel 2.3 IP address bilangan Decimal dan Binary... 24

Tabel 2.4 IP Addres jumlah network ID dan jumlah Host………… 24

Tabel 2.4 Kelompok IP Private Address……… 27

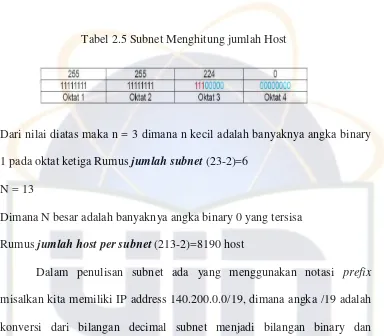

Tabel 2.5 Subnet Menghitung jumlah Host... 31

Tabel 2.5 Konversi Subnetting... 31

Tabel 2.6 subnet mask binary 1... 32

Tabel 2.7 subnet mask binary1... 33

Tabel 2.8 CIDR (Classless Inter Domain Routing)………. 34

Tabel 2.9 Jumlah binary 1 pada Oktat 2... 35

Table 2.10 binary 0 pada oktat 2………. 36

Tabel 2.11 untuk IP Address 130.20.0.0/20... 37

Tabel 4.1 VLAN... 96

Tabel 4.2 Pengalamatan IP... 96

Tabel 4.3 Penjelasan Port... 101

Tabel 4.4 Daftar Pengalamatan Vlan 10……….. 105

Tabel 4.5 Penjelasan Port... 108

Tabel 4.6 Daftar Pengalamatan IP Vlan 20……….. 112

Tabel 4.7 Penjelasan Port... 114

Tabel 4.8 Daftar Pengalamatan IP Vlan 30... 117

Tabel 4.9 Penjelasan Port... 119

Tabel 4.10 Daftar Pengalamatan IP Vlan 40... 122

Tabel 4.11 Penjelasan Port... 124

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Pada dewasa ini pemakaian internet diseluruh dunia sudah menunjukan suatu kebutuhan. Dengan adanya internet orang ataupun organisasi dapat saling berkomunikasi maupun berbagi sumber daya yang

ada secara cepat atau realtime, tanpa harus melakukan atau menunggu pengiriman data yang memakan waktu dan biaya yang disebabkan jarak

yang cukup jauh.

Perkembangan teknologi tidak lepas dari perkembangan teknologi jaringan maupun hardwarenya Jaringan komputer tersebut dapat

dikelompokkan yang terdiri dari tiga jenis diantaranya adalah LAN

(Local Area Network), MAN (Metropolitan Area Network) dan WAN

(Wide Area Network). Dalam membangun suatu jaringan komputer

dibutuhkan kemampuan teknik dalam bidang jaringan, namun pada kenyataannya tidak banyak orang yang menguasai pengetahuan tersebut

dibandingkan dengan para pengguna internet, untuk itu masih banyak dibutuhkan orang-orang yang dapat membangun suatu jaringan sampai

dapat dimanfaatkan agar lebih baik lagi.( Yani, 2007:2)

Pada saat ini di setiap perusahaan tentunya sudah ada sistem informasi jaringan untuk mendorong kegiatan dan kinerja perusahaannya.

perusahaan yang bergerak di bidang outsourcing pencari tenaga kerja untuk ditempatkan di perusahaan – perusahaan lain. Untuk sistem jaringan

pada PT. Mandiri Pratama Group, ada 50 PC yang terkoneksi dalam satu jaringan LAN (Local Area Network), dan ada beberapa departemen dalam

PT. Mandiri Pratama Group yaitu bagian HRD, Personalia, Office, dan

Marketting. Adapun permasalahan yang sering terjadi dalam sistem

informasi jaringan PT. Mandiri Pratama Group, seperti kemacetan jaringan

dalam pengiriman data di lingkungan LAN, sebagai contoh dengan adanya jumlah data yang dikirim secara bersamaan ke tujuan yang sama misalnya

PC server itu akan memungkinkan terjadinya troubleshooting, traffic

jaringan artinya bisa saja data yang di kirim ke server tidak semua terkirim, bahkan gagal melakukan pengiriman kalaupun berhasil itu

tentunya membutuhkan waktu yang lama agar data yang dikirim tersebut sampai ke tujuan pengiriman. Untuk itu dibutuhkan solusi pengembangan

jaringan yaitu dengan dibuatkannya VLAN topology. Dengan VLAN dapat meningkatkan performance jaringan, VLAN mampu mengurangi jumlah data yang dikirim ke tujuan yang tidak perlu. Sehingga lalu lintas

data yang terjadi di jaringan tersebut dengan sendirinya akan berkurang, selain itu ada alasan lain kenapa VLAN diperlukan untuk mengembangkan

sistem jaringan pada PT. Mandiri Pratama Group yaitu sistem keamanan yang masih kurang, misalnya VLAN bisa membatasi Pengguna yang bisa mengakses suatu data. Sehingga mengurangi kemungkinan terjadinya

yang cukup penting. Akses Internet menjadi lambat akibat di lingkungan LAN itu sendiri sering terjaditrafficjaringan (kemacetan pada Lalu Lintas

jaringan). Atas dasar itulah PT. Mandiri Pratama Group ingin mengembangkan sistem LAN standar menjadi konsepVirtual LAN.

Selain itu Konsep ini dimaksudkan sebagai tahapan awal persiapan pengembangan jaringan LAN ke VLAN dan untuk menghindari kerusakan-kerusakan yang terjadi pada hardware yang tentunya mahal

harganya. Konsep yang dibuat pada aplikasi simulasi jaringan Packet

Tracer 5.2 ini memperlihatkan hasilnya yaitu virtual jaringan yang

terkoneksi dan selanjutnya dapat diimplementasikan ke pengembangan jaringan yang sesungguhnya.

Hal tersebut bisa dilakukan dengan membangun sebuah VLAN.

Untuk itulah penulis bermaksud membuat suatu ”Pengembangan Sistem Jaringan LAN ke dalam bentuk VLAN dalam bentuk simulasi pada

1.2 Rumusan Masalah

Berdasarkan latar belakang serta identifikasi masalah yang peneliti

lakukan maka peneliti merumuskan permasalahan pada sistem informasi jaringan PT. Mandiri Pratama Group antara lain :

a) Bagaimana Performance jaringan VLAN mampu mengatasi saat pengiriman data berlangsung, dan pada saat terjadi kemacetan pada lalu lintas jaringan(Network traffic)dalam LAN tersebut.

b) Bagaimana sistem keamanan jaringan dalam VLAN itu sendiri dapat membatasi pengguna yang bisa mengakses suatu data dan dapat

mengurangi kemungkinan terjadinya penyalahgunaan hak akses dalam lingkungan LAN tersebut.

c) Bagaimana mengelompokan jaringan VLAN ke dalam beberapa

kelompok untuk memisahkan antara salah satu departemen dengan departemen lainnya.

1.3 Batasan Masalah

Berdasarkan rumusan masalah di atas, maka adanya pembatasan

masalah agar ruang lingkup (scope) penelitian tidak terlalu luas. Adapun batasan masalah tersebut adalah sebagai berikut :

a) Menjelaskan bagaimana cara meningkatkan kinerja performance

jaringan pada VLAN, dengan pemilihan topologi jaringan yang sesuai dengan kebutuhan, membagi beberapa jaringan Lokal ke dalam

b) Menjelaskan mengenai sistem keamanan jaringan itu sendiri, dengan menentukan hak akses kelompok mana saja yang dapat berkomunikasi

maupun sebaliknya, yang akan ditentukan oleh konfigurasi pada

router.

c) Menjelaskan bagaimana cara mengelompokan beberapa PC dalam jaringan lokal sesuai dengan departemen yang ada pada perusahaan tersebut. Dengan dibuatkannya beberapa kelompok VLAN.

1.4 Tujuan Penulisan

a) Mengembangkan jaringan LAN menjadi Vlan untuk mengurangi Troubleshooting.

b) Menguji tingkat efisiensi dan kestabilan sistem jaringan vlan pada

PT.Mandiri Pratama Group.

1.5 Manfaat Penelitian

1. Bagi Penulis :

a) Mengerti dan memahami konsep pengembangan Vlan

b) Mengerti dan mampu mengembangakan Vlan dengan menggunakan

packet tracer 5.2

c) Untuk memenuhi salah satu syarat kelulusan strata satu (S1) Program Studi Teknik Informatika Fakultas Sains dan Teknologi

d) Sebagai portofolio untuk penulis yang berguna untuk masa depan

2. Bagi Perusahaan

a) Meningkatkan Performance jaringan dengan menggunakan VLAN

(Virtual Local Area Network).

b) Mempercepat unjuk kerja jaringan.

c) Keamanan terjaga dalam suatu jaringan menggunakan VLAN.

1.6 Metodologi Penelitian

1.6.1 Metode Pengumpulan data

Metode yang digunakan peneliti dalam melakukan analisis data ada beberapa tahap yaitu :

a. Study Pustaka b. Studi Lapangan

1. Observasi 2. Wawancara c. Studi Literatur

1.6.2 Metode Pengembangan Sistem

Metode yang digunakan dalam melakukan pengembangan system ini adalah menggunakan metode NDLC (Network Development Life Cycle), dengan menggunakan pendekatan analisis

terstruktur. Penggunaan beberapa tool dari metodeNDLCyang akan penulis gunakan, dengan tujuan agar dapat mempermudah network

jaringan. (Ladjmudin, 213:2005). Metode NDLC meliputi fase – fase berikut ini :

1. Analysis

2. Design

3. Simulation Prototyping

4.Implementation 5. Monitoring

6. Management

1.7 Sistematika Penulisan

Untuk mempermudah dalam membahas dan menyajikan penulisan ilmiah ini, maka penulis memberikan gambaran sistematika penyusunan

penulisan ilmiah sebagai berikut: BAB I : PENDAHULUAN

Dalam bab ini berisi beberapa bagian yaitu umum, yang berisi penjelasan umum, maksud dan tujuan dari penulisan ini, metode penelitian yang digunakan dalam penulisan, batasan

masalah dan sistematika penulisan ini. BAB II : LANDASAN TEORI

Bab ini akan membahas Pengertian Jaringan, Topologi Jaringan, Tipe Jaringan, peralatan jaringan, IP Address, DNS, IP Private, IP Broadcast, Subnetting, Classless Inter Domain

Local Area Network, VTP (Virtual Trunking Protokol),

pengenalan Aplikasi Packet Tracer 5.2, tampilan layar pada

peralatan yang hanya digunakan dalam pembangunan jaringan VLAN serta Cara Instalasi Packet Tracer 5.2.

BAB III : METODOLOGI PENELITIAN

Bab ini menguraikan secara rinci metode penelitian yang digunakan dari pengumpulan data sampai dengan

pengembangan sistem jaringan yang digunakan. Dalam hal ini penulis menggembangkan sistem informasi jaringan LAN

menjadi VLAN.

BAB IV : PEMBAHASAN

Bab ini akan membahas company profile perusahaan, konsep

mengenai Dasar – dasar VLAN, Konfigurasi VTP dan konfigurasi Router menggunakan vendor cisco dengan

Aplikasi Packet Tracer 5.2.

BAB V : PENUTUP

Merupakan ringkasan dari isi penulisan ilmiah yang berisi

tentang hasil pembahasan yang telah dilakukan, dan juga saran yang dapat diberikan terhadap masalah tersebut agar dapat

BAB II

LANDASAN TEORI

2.1 Pengertian Jaringan

Seringkali mendengar kata internet, sekilas mungkin akan berpikir bahwa yang namanya internet merupakan sebuah jaringan yang sangat besar dan terdiri dari banyak kompuer. atau bahkan bagi orang yang awam

internet sering diartikan sebagai browsing, chatting, dan lain-lain. Pengertian ini merupakan sebuah pandangan yang kurang benar. karena

sebenarnya internet adalah kumpulan dari jaringan-jaringan kecil dan besar yang saling terhubung secara real-time atau terus menerus di seluruh dunia. Dalam suatu sistem jaringan, dimana seluruh komputer saling

berbagi data dan sumber daya satu sama lain sehingga tercapai efisiensi dalam pemanfaatan teknologi, amat dibutuhkan perangkat-perangkat

khusus dan instalasi tertentu. (Komputer, 2003:3)

2.1.1 Manfaat Jaringan Komputer

1. Sharing resources, bertujuan agar seluruh program, peralatan atau peripheral lainnya dapat dimanfaatkan oleh setiap orang

yang ada pada jaringan komputer terpengaruh oleh lokasi maupun pengaruh dari pemakai.

2. Media komunikasi, jaringan komputer memungkinkan

maupun untuk mengirim pesan atau informasi yang penting lainnya.

3. Intergrasi data, pembangunan komputer dapat mencegah ketergantungan pada komputer pusat.

4. Pengembangan dan pemeliharaan,dengan adanya jaringan komputer ini, maka pengembangan peralatan dapat dilakukan dengan mudah dan menhemat biaya.

5. Keamanan data, sistem jaringan komputer memberikan perlindungan terhadap data.

6. Sumber daya lebih efisien dan informasi terkini, pemakai bisa mendapatkan hasil dengan maksimal dan kualitas yang tinggi. ( Komputer,2003: 4)

2.2 Jaringan Lan

Jaringan Lan adalah jaringan yang dihubungkan untuk mengghubungkan komputer-komputer pribadi dan workstation dalam suatu perusahaan yang menggunakan peralatan secara bersama-sama dan

saling bertukar informasi.

Pada sebuah LAN, setiap node atau komputer mempunyai daya

komputasi sendiri, berbeda dengan konsep dump terminal. Setiap komputer juga dapat mengakses sumber daya yang ada di LAN sesuai dengan hak akses yang telah diatur. Sumber daya tersebut dapat berupa

dapat berkomunikasi dengan pengguna yang lain dengan menggunakan aplikasi yang sesuai. (http://id.wikipedia.org/wiki/Local_area_network

,28-02-2011,19:00)

LAN mempunyai karakteristik sebagai berikut :

1. Mempunyai pesat data yang lebih tinggi 2. Meliputi wilayahgeografiyang lebih sempit

3. Tidak membutuhkan jalur telekomunikasi yang disewa dari operator

telekomunikasi.

2.2.1 Topologi Jaringan

Tujuan dari suatu jaringan adalah menghubungkan

jaringan-jaringan yang telah ada dalam jaringan-jaringan tersebut sehingga informasi dapat ditransfer dari satu lokasi ke lokasi yang lain. Karena suatu

perusahaan memuliki keinginan atau kebutuhan yang berbeda-beda maka terdapat berbagai cara jaringan terminal-terminal dapat dihubungkan. Struktur Geometric ini disebut dengan LAN

Topologies.(Sopandi ,2008:296)

Topologi dibagi menjadi dua jenis yaituPhysical Topology dan

Logical Topologi. Dibawah ini adalah jenis-jenisPhysical Topologi.

2.2.2 Topologi Star

Topologi ini mempunyai karakteristik sebagai berikut:

1. Setiap node berkomunikasi langsung dengancentral node, traffic

2. Mudah dikembangkan, karena setiap node hanya memiliki kabel yang langsung terhubung kecentral node.

3. Keunggulannya adalah jika satu kabel node terputus yang lainnya tidak terganggu.

4. Dapat digunakan kabel yang “lower grade” karena hanya memegang satutraffic node, biasanya digunakan kabel UTP.

2.2.3 Topologi Extended Star

Topologi Extended Star merupakan perkembangan lanjutan

dari topologi star dimana karakteristiknya tidak jauh berbeda dengan topologi star yaitu :

1. setiap node berkomunikasi langsung dengan sub node,

sedangkansub nodeberkomunikasi dengancentral node.traffic

data mengalir dari node ke sub nodelalu diteruskan ke central nodedan kembali lagi.

2. Digunakan pada jaringan yang besar dan membutuhkan penghubung yang banyak atau melebihi dari kapasitas

maksimal penghubung.

3. Keunggulan : jika satu kabel sub nodeterputus maka sub node

yang lainnya tidak terganggu, tetapi apabila central node

terputus maka semua node disetiapsub nodeakan terputus 4. Tidak dapat digunakan kabel yang “lower grade” karena hanya

antara satu node ke node lainnya membutuhkan beberapa kali

hops.

2.2.4 Topologi Hierarchical / Tree

Topologi ini biasa disebut sebagai topologitree. Dibangun oleh seperti halnya topologi extended staryang dihubungkan melalui sub node dalam satu central node. Topologi ini dapat mendukung baik

baseband maupun broadband signaling dan juga mendukung baik

contentionmaupun token busaccess.

2.3 Simulasi

Terdapat sejumlah pengertian mengenai kata "simulasi" dalam

sejumlah bidang keilmuan, antara lain: 1. Replika dari sistem sebenarnya,

2. Percobaan terhadap suatu perangkat lunak dengan data sembarang, 3. berpura-pura memerankan karakter lain [AudioEnglish2010].

Teknik atau metode simulasi yang dimaksud dalam Pemodelan dan

Simulasi (Modelling and Simulation) mengacu pada suatu penggunaan model matematis untuk merepresentasikan sistem dalam berbagai keadaan,

serta mengeksekusi model tersebut dengan bantuan komputer dengan tujuan memperoleh nilai parameter yang ingin diketahui. Menurut [Evans200 1], simulasi adalah proses pembuatan model matematika atau

logika dart suatu sistem atau suatu permasalahan, serta melakukan eksperimen terhadap model untuk mendapatkan pengertian akan kerja

sistem atau untuk membantu dalam menyelesaikan suatu permasalahan. (http://id.wikipedia.org/wiki/simulasi ,03-02-2011,19:00)

2.4 Peralatan Jaringan

2.4.1 Switch

Switch merupakan perangkat penghubung dalam LAN.switch

mengatur transfer data yang terjadi pada satu jaringan tanpa mengubah format transmisi data.ada berbagai macam switch salah

satunya yaitu switch 2950 yang dikeluarkan oleh Cisco. Switch juga sering digunakan pada topologi star dan extended star.dalam membangun suatu VLAN dibutuhkan switch yang dapat

dikonfigurasi setiap portnya,salah satunya switch 2950 yang dikeluarkan oleh Cisco. Switch merupakan perkawinan Teknologi

hub dan bridge. Namun,swicth bukan sebuah amplifierseperti hub, tetapi switch berfungsi seakan-akan memiliki sebuah bridge kecil didalam setiap Portnya. Sebuah switch melacak alamat-alamat

MAC yang terhubung ke setiap portnya dan melakukan route lalu lintas network yang ditujukan ke sebuah alamat tertentu hanya

Gambar 2.2 Cisco Switch 2950 ( Lammle,2005:391)

2.4.2 Router

Router merupakan peralatan jaringan yang digunakan untuk

memperluas atau memecah jaringan dengan melanjutkan paket-paket dari satu jaringan logika ke jaringan yang lain. Router

banyak digunakan di dalam internetwork yang besar menggunakan keluarga protocol TCP/IP dan untuk menghubungkan semua host TCP/IP dan Local Area Network (LAN) ke internet menggunakan

dedicated leased line. Saat ini, masih banyak perusahaan

menggunakan router Cisco 2500 series untuk mengkoneksikan dua

buah LAN (WAN dengan anggota dua LAN), LAN ke ISP

(Internet Service Provider). Koneksi seperti ini menyebabkan semua workstation dapat terkoneksi ke internet selama 24 jam.

routering yang melakukan pencatatan terhadap semua alamat jaringan yang diketahui dan lintasan yang mungkin dilalui.

Router membuat jalur paket- paket berdasarkan lintasan yang tersedia dan waktu tempuhnya. Karena menggunakan alamat

paket jaringan tujuan, router bekerja hanya jika protocol yang dikonfigurasi adalah protocol yang routetable seperti TCP/IP atau atau IPX/SPX. Ini berbeda dengan bridge yang bersifat

protocol independent.(Brenton ,2005:165)

Gambar 2.3 Cisco Router 2600 series(Brenton ,2005:166)

2.4.2.1 TCP/ IP adalah sebuah protokol tunggal tetapi satu

Projects Agency ) untuk departemen pertahanan Amerika Serikat pada tahun 1969. ARPA menginginkan

sebuah protokol yang memiliki karakter sebagai berikut: 1. Mampu menghubungkan berbagai jenis sistem

operasi

2. Dapat diandalkan dan mampu mendukung komunikasi kecepatan tinggi

3. RoutabledanScalableuntuk memenuhi jaringan yang kompleks dan luas.

2.4.2.2 IPX/SPX adalah protokol yang dimplementasikan dalam jaringan Novell Netware. IPX bertanggung jawab

untuk routing dan pengiriman paket. Sementara SPX menciptakan hubungan dan menyediakan

acknowledgementdari pengiriman paket tersebut.

2.4.2.3 Routing Protocol

Routing protokol adalah suatu protokol yang digunakan untuk mendapatkan rute dari satu jaringan ke jaringan

2.4.2.4 Routing Table

Dalam jaringan IP, kita mengenal router, sebuah

persimpangan antara network address dengan network address yang lainnya. Makin menjauh dari pengguna

persimpangan itu sangat banyak, router-lah yang mengatur semua traffic tersebut. Jika dianalogikan dengan persimpangan di jalan, maka rambu penunjuk

jalan adalah routing table. Penunjuk jalan atau routing table mengabaikan “anda datang dari mana”, cukup

dengan “anda mau ke mana” dan anda akan diarahkan ke jalan tepat. Karena konsep inilah saat kita memasang table routing cukup dengan dua parameter, yaitu

network addressdangatewaysaja.

2.4.2.5 DCE atau DTE

DTE adalah Data Terminal Equipment yang berada pada sisi koneksi link WAN yang mengirim dan

menerima data. DTE ini berada pada sisi bangunan si pelanggan dan sebagai titik tanda masuk antara jaringan

equipment yang berada pada sisi tempat si pelanggan yang berkomunikasi dengan DCE pada sisi yang lain.

DCE adalah peralatan data circuit terminating yang berkomunikasi dengan DTE dan juga WAN cloud. DCE

pada umumnya berupa router disisi penyedia jasa yang merelay data pesan antara customer dan WAN cloud. DCE adalah piranti yang mensuplay signal clocking ke

DTE. Suatu modem atau CSU/DSU disisi pelanggan sering diklasifikasikan sebagai DCE. DCE bisa serupa DTE seperti router akan tetapi masing-2 mempunyai

perannya sendiri.

2.5 IP Address

IP address (Internet Protocol) adalah alamat logika yang diberikan

kepada perangkat jaringan yang menggunakan protocol TCP/IP dimana protocol TCP/IP digunakan untuk meneruskan paket informasi (routing)

dalam jaringan LAN, WAN dan internet. IP address dibuat untuk mempermudah dalam pengaturan atau pemberian alamat pada perangkat jaringan agar perangkat tersebut dapat saling berkomunikasi. Seluruh

perangkat jaringan memiliki MAC address (Media Access Control) yang berbeda-beda terdiri dari 12 digit bilangan hexadecimal (contoh :

00:3f:1a:55:b4) yang dikeluarkan oleh masing-masing vendor. Hal ini adalah sebagai interface atau media komunikasi antara NIC dengan PC dalam suatu jaringan yang bekerja pada layer 2 (datalink), namun MAC

address tidakfleksibeljika digunakan sebagai alamat internet protocol, MAC address akan selalu berubah secara otomatis mengikuti perubahan atau

pergantian NIC yang rusak, ini akan menimbulkan permasalahan dalam alamat logic, dengan diterapkannya IP address maka hal tersebut dapat diatasi, meskipun MAC address yang dimiliki NIC berubah dengan IP

address yang sama tetap dapat digunakan pada seluruh NIC apapun jenis dan vendornya. Jadi penggunaan IP address memberikan kemudahan dalam

network management system. ( http://romisatriawahono.net,9-2-2011:22:00) Dalam tulisan ini IP address yang digunakan adalah IPv4 yang terdiri dari 32 bit bilangan binary, yang ditulis dalam 4 kelompok oktat dipisah dengan

Tabel 2.1 IP Address

IP address terdiri dari dua bagian yaitu Network ID dan Host ID,

network ID menentukan alamat jaringan, dan Host ID menentukan alamat komputer. IP address memberikan alamat lengkap suatu komputer berupa gabungan alamat network dan alamat computer.

Gambar 2.5 Alamat Network

Gambar 2.6 Penggunaan IP Address (

Contoh pada gambar 2.5 merupakan implementasi IP address dari beberapa gabungan Network ID. Pemakaian IP address tergantung dari

kebutuhan pemakai, IP address yang banyak digunakan dalam jaringan komputer terdiri dari 3 kelas yaitu kelas A, B, C untuk kelas D dan E jarang

digunakan.

Tabel 2.2 kelas IP Address

Untuk membedakan kelas IP address maka dibuat beberapa ketentuan sebagai berikut :

a. Oktat pertama pada kelas A dimulai dengan angka binary 0

b. Oktat pertama pada kelas B dimulai dengan angka binary 10 c. Oktat pertama pada kelas C dimulai dengan angka binary 110

d. Oktat pertama pada kelas D dimulai dengan angka binary 1110 e. Oktat pertama pada kelas E dimulai dengan angka binary 1111 Dan beberapa ketentuan lain :

a. angka 127 pada kelas A digunakan sebagai IP Loopback

b. Network ID tidak boleh terdiri dari angka 0 semua atau 1 semua

Contoh IP Address Kelas B:

Contoh IP Address Kelas C:

Berikut ini pengelompokan kelas pada IP address berdasarkan oktat pertama bilangandesimaldanbinary:

Tabel 2.3 IP address bilangan Decimal dan Binary

Sehingga dapat diketahui jumlah Network ID dan jumlah Host ID pada

masing-masing kelas IP Address:

Tabel 2.4 IP Addres jumlah network ID dan jumlah Host

Dari tabel diatas dapat dilihat IP address kelas A memiliki jumlah Network ID yang paling sedikit dan jumlah Host ID yang paling banyak, kelas C

paling sedikit. IP address dalam jaringan internet digunakan untuk memberikan alamat pada sebuah website atau situs, misal

(http://www.darmajaya.ac.id ) memiliki ip address 202.154.183.53 IP address yang digunakan dalam jaringan internet diatur oleh sebuah badan

international yaitu Internet Assigned Number authority (IANA) atau lembaga-lembaga yang diberikan delegasi untuk mengelola domain. Seperti di Indonesia lembaga yang bertanggungjawab untuk pengelolaan domain

adalah (http://www.pandi.or.id.)IP PAndi Indonesia: 219.83.125.102

IANA atau PANDI hanya memberikan IP address untuk internet (domain) saja atau Network ID saja, sementara untuk Host ID diatur dan

dikelola sepenuhnya oleh pemilik IP Address (domain) atau Network ID itu sendiri. IP address yang digunakan dalam jaringan internet berupa angka

desimal dikonversi menjadi sebuah nama domain, nama domain atau Domain Name Server adalah sebuah sistem yang menyimpan tentang nama host maupun nama domain dalam bentuk basis data tersebar (distributed

database) di dalam jaringan komputer dan internet.

2.5.1 Network Interface Card

Network Interface Card ( NIC) merupakan

kompunen kunci pada terminal jaringan. Fungsi utamanya adalah mengirim data ke jaringan dan menerima data yang

dikirim ke terminal kerja. Selain itu NIC juga mengontrol data flow antara sistem komputer dengan sistem kabel yang terpasang dan menerima data yang dikirim dari komputer

lain lewat kabel dan menerjemahkannya kedalam bit yang dimengerti oleh komputer.( Komputer,2003:52)

Ada dua variable yang penting dalam sebuah NIC antara lain :

1. Alamat port berfungsi untuk mengarahkan data yang

masuk dan keluar dari terminal kerja tersebut. NIC harus dikonfigurasikan untuk mengenal apabila data

dikirim ke alamat tersebut.

2. Interrupt merupakan switch elektronik local yang

dipergunakan oleh sistem operasi untuk mengontrol

Gambar 2.8 Network Interface Card (Yani,2007:34)

2.6 IP Private

Disamping itu juga lembaga pengelola domain seperti IANA atau

PANDI menyediakan kelompok-kelompok IP address yang dapat dipakai tanpa pendaftaran yang disebut IP Private Address (alamat pribadi) untuk

dikelola sendiri. Berikut ini kelompok IP Private Address : Tabel 2.4 Kelompok IP Private Address

2.7 IP Broadcast

Dalam IP address dikenal sebuah istilah yaitu IP Broadcast atau IP

Address terakhir dalam suatu blok subnet. Dengan definisi sebagai berikut : Bit-bit dariNetwork IDmaupunHost IDtidak boleh semuanya berupa angka

binary 0 semua atau 1 semua, jika hal tersebut terjadi maka disebutflooded

broadcast sebagai contoh 255.255.255.255 Jika Host ID semuanya angka

binary 0 pada oktat terakhir ex 192.168.1.0 maka IP address ini merupakan

alamat Network ID bukan Host ID tapi disebut IP subnet.( http://romisatriawahono.net,9-2-2011:22:00)

Gambar 2.9 IP Broadcast

2.8 Subnetting

Jika kita memiliki suatu IP address kelas B dengan Network ID

140.150.0.0 (IP Public) yang terkoneksi dengan internet dan ternyata kita memerlukan lebih dari satu Network ID untuk koneksi, maka kita harus

melakukan pengajuan permohonan ke lembaga pengelola (IANA atau PANDI) untuk mendapatkan tambahan suatu IP Address yang baru sedangkan IP Public tersebut jumlahnya terbatas hal ini dikarenakan

untuk memperbanyak Network ID dari satu Network ID yang telah kita miliki. ( http://romisatriawahono.net,9-2-2011:22:00)

Sebagai contoh pertama : Network ID 140.150.0.0

subnet 255.255.192.0

perhitungan subnet-nya adalah : 1. IP Address yang digunakan kelas B

2. Rumus yang digunakan 256-angka oktat ketiga pada subnet Maka :

256-192 = 64

Di dapat hasil kelompok subnet yang dapat digunakan dalam Network ID adalah kelipatan dari angka 64 Jadi 64, 128 Dengan demikian

subnet yang ada adalah :

140.150.64.0 dan 140.150.128.0

Sehingga kelompok IP address yang dapat digunakan adalah ;

Kelompok subnet pertama : 140.150.64.1 sampai dengan 140.150.127.254 Kelompok subnet kedua : 140.150.128.1 sampai dengan 140.150.191.254

Contoh kedua

Dengan cara yang sama maka :

Jadi kelompok subnet-nya adalah kelipatan dari 32 : 32,64, 96, 128, 160, 192 Dengan demikian kelompok IP address yang dapat digunakan adalah :

sampai

sampai

sampai

sampai

sampai

sampai

Dari contoh diatas dapat pula dihitung menggunakan cara yang lain

yaitu dengan menggunakan rumus, Menghitung jumlah subnet dengan rumus = 2n Dimana n adalah # of bit mask atau banyaknya angka binary 1

pada oktat terakhir dari subnet untuk kelas A adalah 3 oktat terakhir, untuk kelas B adalah 2 oktat terakhir. Menghitung jumlah host per subnet dengan rumus = 2N-2 Dimana N adalah # of bit mask atau banyaknya angka binary

0 pada oktat terakhir subnet.

Tabel 2.5 Subnet Menghitung jumlah Host

Dari nilai diatas maka n = 3 dimana n kecil adalah banyaknya angka binary 1 pada oktat ketiga Rumusjumlah subnet(23-2)=6

N = 13

Dimana N besar adalah banyaknya angka binary 0 yang tersisa

Rumusjumlah host per subnet(213-2)=8190 host

Dalam penulisan subnet ada yang menggunakan notasi prefix

misalkan kita memiliki IP address 140.200.0.0/19, dimana angka /19 adalah

konversi dari bilangan decimal subnet menjadi bilangan binary dan merupakan banyaknya angka binary 1 pada subnet mask, untuk lebih jelas lihat pada table konversi berikut ini :

Jumlah seluruh angka binary 1 pada seluruh oktat sebanyak 19 digit disingkat menjadi /19 (notasi prefix).

Tabel 2.5 Konversi Subnetting

Maka IP Address 140.200.0/19 jika ditulis lengkap adalah :

Cara berhitung dengan metode ini disebut CIDR (classless inter

dengan Subnet CIDRProses menghitung subnet terdapat sedikit perbedaan dengan metode CIDR. Perbedaannya adalah jika menggunakan metode

CIDR hasil perhitungan akan disertakan dengan 1 subnet bit sehingga akan di dapat 8 subnet, bisa dilihat dari contoh berikut :

misal ada sebuah IP 140.200.0.0 dengan subnet 255.255.224.0 jika dihitung dengan, subnet maka akan ditemukan jumlah sabnet :

256-224 = 32 maka

jumlah blok subnetnya adalah 6 didapat dari 2n-2 = 6 jadi 32,64, 96, 128, 160, 192

dimana n adalah 3 (dari jumlah angka binary 1 pada oktat ketiga dari subnet mask) Untuk lebih jelas dapat dilihat pada table berikut

Tabel 2.6 subnet mask binary 1

sementara menggunakan CIDR akan didapat jumlah blok subnet : 256-224 = 32 maka Jumlah blok subnetnya adalah 8 didapat dari 2x = 23 = 8

Jadi 0, 32, 64, 96, 128, 160, 192, 224

Dimana x adalah 3 (dari jumlah angka binary 1 pada oktat ketiga dari

Tabel 2.7 subnet mask binary 1

Kesimpulan perbedaannya adalah pada perhitungan menggunakan subnet blok subnet tidak disertai dengan 1 blok subnet pertama yaitu blok 0 dan 1 blok subnet terakhir yaitu blok 224 Maka blok subnetnya hanya 32,64,

96, 128, 160, 192 Sementara CIDR blok subnetnya 0, 32,64, 96, 128, 160, 192, 224 Disini letak perbedaannya!

2.9 CIDR (Classless Inter Domain Routing)

Pada tahun 1992 lembaga IEFT memperkenalkan suatu konsep

perhitungan IP Address yang dinamakan supernetting atau classless inter domain routing (CIDR), metode ini menggunakan notasi prefix dengan

panjang notasi tertentu sebagai network prefix, panjang notasi prefix ini menentukan jumlah bit sebelah kiri yang digunakan sebagai Network ID, metode CIDR dengan notasi prefix dapat diterapkan pada semua kelas IP

Address sehingga hal ini memudahkan dan lebih efektif. Menggunakan metode CIDR kita dapat melakukan pembagian IP address yang tidak

adalah nilai subnet yang dapat dihitung dan digunakan Sumber table dibawah berasal dari . ( http://romisatriawahono.net,9-2-2011:22:00)

Tabel 2.8 CIDR (Classless Inter Domain Routing)

Catatan penting dalam subnetting ini adalah penggunaan oktat pada subnet mask dimana :

1. untuk IP Address kelas C yang dapat dilakukan CIDR-nya adalah pada oktat terakhir karena pada IP Address kelas C subnet mask default-nya

adalah 255.255.255.0

2. untuk IP Address kelas B yang dapat dilakukan CIDR-nya adalah pada 2 oktat terakhir karena pada IP Address kelas B subnet mask

default-nya adalah 255.255.0.0

3. untuk IP Address kelas A yang dapat dilakukan CIDR-nya adalah pada

3 oktat terakhir karena IP Address kelas A subnet mask default-nya adalah 255.0.0.0

untuk lebih jelasnya dapat kita lakukan perhitungan pada contoh IP

diketahui IP Address 130.20.0.0/20 yang ingin diketahui dari suatu subnet dan IP Address adalah ;

1. Berapa jumlah subnet-nya ? 2. Berapa jumlah host per subnet ?

3. Berapa jumlah blok subnet ? 4. Alamat Broadcast ?

Untuk dapat menghitung beberpa pertanyaan diatas maka dapat

digunakan rumus

perhitungan sebagai berikut :

- Untuk menghitung jumlah subnet = (2x) (2x) = (24) = 16 subnet

Dimana x adalah banyak angka binary 1 pada subnet mask di 2 oktat

terakhir : 130.20.0.0/20, yang kita ubah adalah /20 menjadi bilangan binary 1 sebanyak 20 digit sehingga (banyaknya angka binary 1 yang berwarna

merah) dan jumlah angka binary pada 2 oktat terakhir adalah 4 digit Tabel 2.9 jumlah binary 1 pada Oktat 2

1. Untuk menghitung jumlah host per subnet = (2y-2)

(2y-2) = (212-2) = 4094 host

Dimana y adalah banyaknya angka binary 0 pada subnet mask di 2 oktat terakhir (banyaknya angka binary 0 yang berwarna biru) dan jumlah

Table 2.10 binary 0 pada oktat 2

2. Untuk menghitung jumlah blok subnet = (256-nilai decimal 2 oktat terakhir pada subnet) sehingga =(256-240)= 16

Hasil pengurangan tersebut kemudian menjadi nilai kelipatan

sampai nilainya sama dengan nilai pada 2 oktat terakhir di subnet mask, yaitu : 16+16 dan seterusnya hingga 240, kelipatan 16 adalah :

Dari hasil perhitungan diatas maka dapat kita simpulkan : 3. Untuk IP Address 130.20.0.0/20

Jumlah subnet-nya = 16

Jumlah host per subnetnya = 4094 host

Jumlah blok subnetnya sebanyak 16 blok yaitu

Tabel 2.11 untuk IP Address 130.20.0.0/20

2.10 Model OSI Layer

Model Open Systems Interconnection (OSI) diciptakan dan

dikembangkan oleh International Organization for Standardization (ISO) pada tahun 1984 yang menyediakan kerangka logika terstruktur bagaimana

proses komunikasi data berinteraksi melalui jaringan. Standard ini dikembangkan untuk industri komputer agar komputer dapat berkomunikasi pada jaringan yang berbeda secara efisien. (Komputer,2003:19)

Model referensi OSI adalah suatu model konseptual yang terdiri atas tujuh layer, masing masing layer mempunyai fungsi tertentu dan OSI

2.10.1 Tujuan Model OSI

Tujuan utama penggunaan model OSI :

1. Untuk membantu desainer jaringan memahami fungsi dari tiap-tiap

layer yang berhubungan dengan aliran komunikasi data.

2. Mengetahui jenis jenis protokol jaringan dan metode transmisi.

2.10.2 Dua Group Model OSI

Model OSI terdiri dari dua group yaitu:

1. Upper Layer yaitu layer yang fokus pada applikasi pengguna dan bagaimana file direpresentasikan di komputer.

2. Lower Layeryaitu layer yang focus pada komunikasi data melalui

jaringan.

2.10.3 Tujuh Layer OSI

Model OSI terdiri dari 7 dan setiap layer memiliki tugas dan

fungsinya masing – masing.berikut tujuh layer model OSI,yaitu : 2.10.3.1 Application Layer

Application Layer layer ini berfungsi untuk aplikasi pengguna. Layer ini bertanggungjawab atas pertukaran

informasi antara program komputer, seperti program e-mail,

dan service lain yang jalan di jaringan, seperti server printer

atau aplikasi komputer lainnya. 2.10.3.2 Presentation Layer

Presentation Layer bertanggung jawab bagaimana data

dikonversi dan diformat untuk transfer data. Contoh konversi format text ASCII untuk dokumen, gif dan JPG

untuk gambar. Layer ini membentuk kode konversi, translasi data, enkripsi dan konversi.

2.10.3.3 Session Layer

Session Layer Menentukan bagaimana dua terminal

menjaga, memelihara dan mengatur koneksi,- bagaimana

mereka saling berhubungan satu sama lain. Koneksi di layer

2.10.3.4 Transport Layer

Transport Layer bertanggung jawab membagi data menjadi

segmen, menjaga koneksi logika “end-to-end” antar

terminal, dan menyediakan penanganan error (error handling).

2.10.3.5 Network Layer

Network Layer bertanggung jawab menentukan alamat jaringan, menentukan rute yang harus diambil selama

perjalanan, dan menjaga antrian trafik di jaringan. Data pada layer ini berbentuk paket.

2.10.3.6 Data Link Layer

Data Link Layer menyediakan link untuk data, memaketkannya menjadi frame yang berhubungan dengan

“hardware” kemudian diangkut melalui media.

komunikasinya dengan kartu jaringan, mengatur komunikasi layer physical antara sistem koneksi dan

penanganan error. 2.10.3.7 Physical Layer:

Gambar 2.11 Urutan Layer OSI dari Lower layer ke Upper Layer

(Komputer,2003:21)

2.11 VLAN (Virtual Local Area Network)

2.11.1 Pengertian VLAN

VLAN merupakan suatu model jaringan yang tidak terbatas pada lokasi fisik seperti LAN , hal ini mengakibatkan suatunetwork

dapat dikonfigurasi secara virtual tanpa harus menuruti lokasi fisik

peralatan. Penggunaan VLAN akan membuat pengaturan jaringan menjadi sangat fleksibel dimana dapat dibuat segmen yang

bergantung pada organisasi atau departemen, tanpa bergantung pada lokasi workstation. (Lammle,2005:413)

VLAN merupakan suatu metode untuk menciptakan

jaringan-jaringan yang secara logika tersusun sendiri-sendiri. VLAN sendiri berada dalam jaringan Local Area Network (LAN), sehingga

7 6 5 4

dalam jaringan (LAN) bisa terdapat satu atau lebih VLAN. Dengan demikian disimpulkan bahwa dalam suatu jaringan, dapat membuat

lagi satu atau lebih jaringan (jaringan di dalam jaringan).Konfigurasi VLAN itu sendiri dilakukan melalui perangkat lunak (software),

sehingga walaupun komputer tersebut berpindah tempat, tetapi ia tetap berada pada jaringan VLAN yang sama.( Lammle,2005:413)

2.11.2 Tipe – Tipe Vlan

1. Berdasarkan Port

2. Berdasarkan Mac Address

3. Berdasarkan Tipe Protokol yang digunakan 4. Berdasarkan Alamat Subnet IP

5. Berdasarkan Aplikasi atau Kombinasi Lain

2.11.3 Metode Keanggotaan Vlan

1. Metode Static : konfigurasi secara manual port pada switch ditandai sebagai VLAN menggunakan Aplikasi pengelola VLAN

atau langsung dikerjakan pada switch.

2. Metode Dinamic : konfigurasi tidak mempercayakan pada port

2.11.4 Manfaat VLAN

Beberapa manfaat VLAN adalah ;

1. Performance.

VLAN mampu mengurangi jumlah data yang dikirim ke tujuan

yang tidak perlu. Sehingga lalu lintas data yang terjadi di jaringan tersebut dengan sendirinya akan berkurang.

2. Mempermudah Administrator Jaringan.

Setiap kali komputer berpindah tempat, maka komputer tersebut harus di konfigurasi ulang agar mampu berkomunikasi dengan

jaringan dimana komputer itu berada. Hal ini membuat komputer tersebut tidak dapat dioperasikan langsung setelah di pindahkan. Jaringan dengan Prinsip VLAN bisa meminimalkan atau bahkan

menghapus langkah ini karena pada dasarnya ia tetap berada pada jaringan yang sama.

3. Mengurangi biaya.

Dengan berpindahnya lokasi, maka seperti hal nya diatas, akan menyebabkan biaya instalasi ulang. Dalam jaringan yang

menggunakan VLAN, hal ini dapat diminimallisir atau dihapuskan.

4. Keamanan

VLAN bisa membatasi Pengguna yang bisa mengakses suatu data., sehingga mengurangi kemungkinan terjadinya

2.11.5 Struktur Vlan Dari OSI Data Link

1 1 1 2 or 6 2 or 62 0-8162 4

Destination address

Source address Data chec k

Frame Control

Start delimiter Preamble

Gambar 2.12 Struktur Vlan OSI dari Data Link

2.12 Virtual Trunking Protokol (VTP)

2.12.1 Pengertian VTP

Virtual Trunking Protokol merupakan salah satu protokol pesan

yang dimiliki oleh Cisco yang bekerja pada layer 2. VTP menjaga konsistensi konfigurasi VLAN di seluruh jaringan. VTP

menggunakan frame Layer 2 trunk untuk mengatur penambahan, penghapusan, dan nama dari VLANs pada jaringan dasar dari sentralisasi beralih dalam mode VTP server. VTP bertanggung jawab

untuk proses sinkronisasi yang dilakukan VLAN untuk menyampaikan informasi dalam VTP domain dan mengurangi

2.12.2 Manfaat Virtual Trunking Protokol

VTP memberikan manfaat sebagai berikut:

1. Konsistensi konfigurasi VLAN di seluruh jaringan.

2. Pemetaan skema yang memungkinkan untuk VLAN berbatang

atas campuran media.

3. Accurate pelacakan dan pemantauan VLANs

4. Pelaporan Dynamic yang ditambahkan pada VLANs pada

seluruh jaringan.

5. Plug-and-play saat menambahkan konfigurasi VLANs yang baru.

2.12.3 Metode Virtual Trunking Protokol

1. Server

2. Client 3. Transparen

2.13 Perbandingan Antara VLAN Dan LAN

Perbedaan yang sangat jelas dari model jaringan Local Area Network

dengan Virtual Local Area Network adalah bahwa bentuk jaringan dengan model Local Area Network sangat bergantung pada letak/fisik dari

workstation, serta penggunaan hub dan repeater sebagai perangkat jaringan yang memiliki beberapa kelemahan. Sedangkan yang menjadi salah satu kelebihan dari model jaringan dengan VLAN adalah bahwa tiap-tiap

(organisasi, kelompok dsb) dapat tetap saling berhubungan walaupun terpisah secara fisik.

2.14 Pengenalan Packet Tracer 5.2

Packet Tracer merupakan sebuah software yang dapat digunakan untuk melakukan simulasi jaringan. Software ini dikembangkan oleh sebuah perusahaan yang intens dalam masalah jaringan yaitu Cisco. Packet

Tracer sendiri memudahkan para teknisi jaringan ataupun bagi orang awam yang akan mengembangkan internetworking dengan menggunakan

peralatan dari vendor cisco. Untuk mendapatkan software ini sangatlah mudah, dikarenakan dapat dengan mudah dan diunduh secara gratis dari internet. saat ini versi terakhirnya adalah packet tracer 5.2. Packet tracer

ini juga memiliki dua versi yaitu portable (tidak perlu menginstall ± 32 MB) dan versi lengkap (± 95 MB plus tutorial ). versi yang digunakan oleh

Gambar 2.13 Layar utama Packet Tracer 5.2

2.14.1 Penjelasan Layar Utama Packet Tracer 5.2

Packet tracer 5.2 memiliki fitur-fitur yang dibutuhkan

dalam membangun suatu jaringan secara konsep sederhana agar memudahkan persiapan dalam membangun suatu jaringan.yang setiap peralatannya dapat dikonfigurasi contohnya, pada router,

switch pc dan lain-lain.

1. Menubar dan toolbar,

Pada tab bagian ini Menubar : berisi File, Edit, Option, View,

Tools Extensions, Help. user dapat membuat sebuah simulasi jaringan dan Toolbar icon yang berisi berisi File New, Save, Print,

Activity wizard, copy, paste Undo,Zoom in ,Original size zoom out, Pallete,Device.

2. Logical

user diberi kemudahan untuk membuat layout atau bentuk dimana setiap peripheral diletakkan dengan baik dan rapi.

3. Physical Work space

Pada tab ini dapat membuat background sebuah kota, gedung dan ruangan.

4. New Cluster

Memudahkan user dalam mengelompokkan beberapa periferal

menjadi 1 jaringan dalam pembuatan suatu konsep suatu jaringan. 5. Move Object

untuk memindahkan periferal ke cluster yang berbeda.

6. Set Tiled Background

berfungsi untuk mengubah background pada stage sesuai keinginan

7. Viewport

8. Tools packet tracer

yang digunakan untuk mem-Blok, mengeser stage, Menyisipkan

catatan atau keterangan, menghapus periferal, zooming,untuk

mengetest jaringan.

9. Stage

untuk menaruh setiap peripheral dan berfungsi sebagai area kerja. 10. Network periferal

semua kebutuhan alat-alat jaringan terdapat pada bagian ini. Mulai dari router, switch, hub, wireless, server, printer, PC, koneksi yang

akan dibuat, dan lain-lain. 11. Sub Network peripheral

pada bagian ini user dapat memilih peralatan sesuai yang

diinginkan.dikarenakan ada setiap peralatan memiliki beberapa tipe yang berbeda.

12. Skenario

Skenario digunakan untuk membuat. sebuah skenario.biasanya digunakan dibuat suatu contoh kasus oleh seorang instruktur

jaringan pada lab Cisco yang diberikan kepada para peserta yang mengikuti aktivitas dalam lab cisco.

13. Status

14. Realtime

Fungsinya dimana user dapat meng-edit, copy, paste, delete layout

jaringan. 15. Simulation

tab ini adalah proses untuk simulasi jaringan. Ketika memilih tab ini proses simulasi akan segera dimulai.

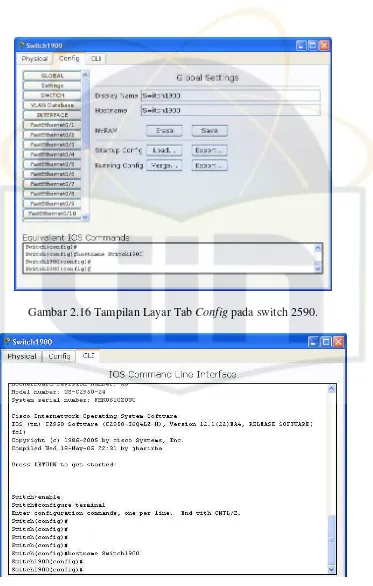

2.14.2.1 Tampilan Layar konfigurasi Pada Switch 2590

Didalam tampilan layar switch ada tiga tab tampilan yang setiap tab tampilannya memiliki fungsi masing masing,pada tab

Physicalmenunjukan bentuk asli dari sebuah switch ,selanjutnya

tabConfigpada switch menampilkan informasi konfigurasi pada switch,kemudian tabCLI digunakan untuk mengetikkan perintah

(scripe)konfigurasi pada suatu switch.

Gambar 2.16 Tampilan Layar TabConfigpada switch 2590.

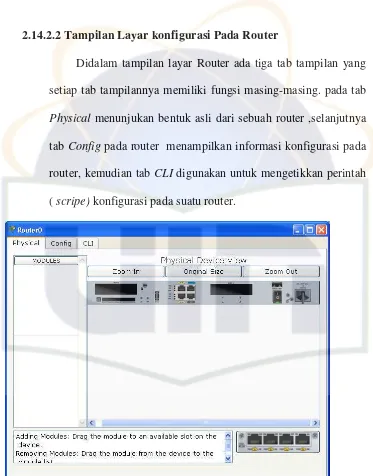

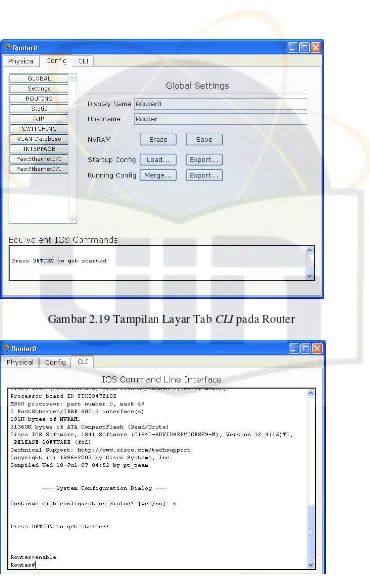

2.14.2.2 Tampilan Layar konfigurasi Pada Router

Didalam tampilan layar Router ada tiga tab tampilan yang

setiap tab tampilannya memiliki fungsi masing-masing. pada tab

Physical menunjukan bentuk asli dari sebuah router ,selanjutnya

tabConfig pada router menampilkan informasi konfigurasi pada router, kemudian tab CLIdigunakan untuk mengetikkan perintah (scripe)konfigurasi pada suatu router.

Gambar 2.19 Tampilan Layar TabCLIpada Router

2.15 Network Development Life Cycle

Saat ini dengan perkembangan perangkat IT terutama dibidang

Networking telah menjadikan kebutuhan akan infrastruktur sangat tinggi yang membuat para vendor berlomba untuk membuat solusi terintegrasi.

Tetapi tidak semua solusi yang diberikan atau ditawarkan oleh vendor sesuai dengan kebutuhan perusahaan, karena strategi bisnis perusahaan akan berbedabeda sesuai dengan visi dan misi perusahaan. Dahulu pada saat IT

menjadi booming dan “anak emas” diperusahaan, penggunaan dana yang unlimited sangat mudah dianggarkan, namun saat ini dengan semakin

jenuhnya akan solusi yang diberikan oleh IT ditambah dengan efek dari krisi global, banyak perusahaan mulai “menarik ikat pinggang” untuk belanja produk IT. Pemahanan ini sangat lumrah karena solusi IT dan dampak yang

ada sangat susah untuk dituangkan dalam bentuk angka-angka keuntungan diatas kertas. Karena itu perlu adanya pedoman bagi para praktisi / newbie

freshgraduate/ peneliti untuk membuat pedoman dan langkah-langkah dalam perancangan interkoneksi dan komunikasi. Namun dalam pengembangan jaringan akan mendapatkan tantangan tersendiri, langkah pertama adalah

harus mengerti tentang internetworking requirement kita, karena unsure reliability dan internetworking harus tercapai. Penjelasan lebih lanjut tentang

2.15.1 Tahapan pada Network Development Life Cycle (NDLC)

Gambar 2.21 Tahapan NDLC

James E. Goldman, Philips T. Rawles, Third Edition, 2001, John Wiley & Sons :

470)

1) Analysis: Tahap awal ini dilakukan analisa kebutuhan, analisa permasalahan

yang muncul, analisa keinginan user, dan analisa topologi atau jaringan yang sudah ada saat ini. Metode yang biasa digunakan pada tahap ini diantaranya ;

a) Wawancara, dilakukan dengan pihak terkait melibatkan dari struktur manajemen atas sampai ke level bawah atau operator agar mendapatkan data yang konkrit dan lengkap. pada kasus di

Computer Engineering biasanya juga melakukan brainstorming juga dari pihak vendor untuk solusi yang ditawarkan dari vendor

b) survey langsung kelapangan, pada tahap analisis juga biasanya dilakukan survey langsung kelapangan untuk mendapatkan hasil

sesungguhnya dan gambaran seutuhnya sebelum masuk ke tahap design, survey biasa dilengkapi dengan alat ukur seperti GPS dan

alat lain sesuai kebutuhan untuk mengetahui detail yang dilakukan.

c) membaca manual atau blueprint dokumentasi, pada analysis awal

ini juga dilakukan dengan mencari informasi dari manual-manual atau blueprint dokumentasi yang mungkin pernah dibuat

sebelumnya. Sudah menjadi keharusan dalam setiap pengembangan suatu sistem dokumentasi menjadi pendukung akhir dari pengembangan tersebut, begitu juga pada project network,

dokumentasimenjadi syarat mutlak setelah sistem selesai dibangun. d) menelaah setiap data yang didapat dari data-data sebelumnya,

maka perlu dilakukan analisa data tersebut untuk masuk ke tahap berikutnya. Adapun yang bias menjadi pedoman dalam mencari data pada tahap analysis ini adalah ;

a. User atau people : jumlah user, kegiatan yang sering dilakukan peta politik yang ada, level teknis user

c. Data : jumlah pelanggan, jumlah inventaris sistem, sistem keamanan yang sudah ada dalam mengamankan data.

d. Network : konfigurasi jaringan, volume trafik jaringan, protocol, monitoring network yang ada saat ini, harapan dan

rencana pengembangan kedepan

e. Perencanaan fisik : masalah listrik, tata letak, ruang khusus, system keamanan yang ada, dan kemungkinan akan

pengembangan kedepan

2) Design : Dari data-data yang didapatkan sebelumnya, tahap Design ini

akan membuat gambar design topology jaringan interkoneksi yang akan dibangun, diharapkan dengan gambar ini akan memberikan gambaran seutuhnya dari kebutuhan yang ada. Design bias berupa design struktur

topology, design akses data, design tata layout perkabelan, dan

sebagainya yang akan memberikan gambaran jelas tentang project yang

akan dibangun. Biasanya hasil dari design berupa ;

a. Gambar-gambar topology (server farm, firewall, datacenter, storages, lastmiles, perkabelan, titik akses dan sebagainya)

b. Gambar-gambardetailedestimasi kebutuhan yang ada

3) Simulation Prototype: beberapa networker’s akan membuat dalam

bentuk simulasi dengan bantuan Tools khusus di bidang network seperti

BOSON, PACKET TRACERT, NETSIM, dan sebagainya, hal ini

dimaksudkan untuk melihat kinerja awal dari network yang akan

lainnya. Namun karena keterbatasan perangkat lunak simulasi ini, banyak para networker’s yang hanya menggunakan alat Bantu tools

VISIOuntuk membangun topology yang akan di design.

4) Implementation : di tahapan ini akan memakan waktu lebih lama dari

tahapan sebelumnya. Dalamimplementasi networker’s akan menerapkan semua yang telah direncanakan dan di design sebelumnya. Implementasi merupakan tahapan yang sangat menentukan dari berhasil atau gagalnya

project yang akan dibangun dan ditahap inilah Team Work akan diuji dilapangan untuk menyelesaikan masalah teknis dan non teknis.

5) Monitoring : setelah implementasi tahapan monitoring merupakan tahapan yang penting, agar jaringan komputer dan komunikasi dapat berjalan sesuai dengan keinginan dan tujuan awal dari user pada tahap

awal analisis, maka perlu dilakukan kegiatan monitoring.

6) Management, di manajemen atau pengaturan, salah satu yang menjadi

perhatian khusus adalah masalah Policy, kebijakan perlu dibuat untuk membuat atau mengatur agar sistem yang telah dibangun dan berjalan dengan baik dapat berlangsung lama dan unsurReliabilityterjaga.Policy

akan sangat tergantung dengan kebijakan level management dan strategibisnis perusahaan tersebut. IT sebisa mungkin harus dapat

2.16 Kebutuhan Pengembangan Internetworking (GNDP)

Secara umum, ada 3 elemen penting pada saat pengembangan

jaringan menurut literaturewhite paper internetworking design guide cisco

;

1. Kebutuhan yang diinginkan (environmental given), termasuk lokasi host, servers, terminal, dan peralatan end point lainna, yang menjadi focus adalah biaya yang dibutuhkan untuk membawa setiap tingkatan layanan

yang diinginkan user.

2. Batasan Kinerja, performance constraints sangat focus pada masalah

reliability jaringan, traffic throughput, dan kecepatan host / client (seperti NIC dan kecepatan akses hardisk)

3. Internetworking Variabel, termasuk network topology, kapasitas

Gambar 2.22 General Network Designn Process (sumber Interneworking design

guide : 9)

1. Assessing User Requirements, Melakukan analisa kebutuhan user pengguna adalah dilangkah awal ini, dimana unsur availability seperti respon time,

throughput dan reliability harus tercapai.

a) Respon timedapat diukur dengan berapa lama respon yang dibutuhkan

pada saat memberikan perintah atau menjalankan aplikasi ke sistem, karena beberapa aplikasi kritikal membutuhkan waktu respon yang cepat seperti online services.

b) Throughput, paket-paket yang lewat dijaringan yang padat akan sangat sensitive dengan bandwitdh yang ada, aplikasi, file transfer, sumber