Informasi Dokumen

- Penulis:

- Rio Auditya Pratama Samosir

- Pengajar:

- Prof. Dr. Iryanto, M.Si

- Ibu Dian Rachmawati, S.Si, M.Kom

- Dr. Poltak Sihombing, M.Kom

- Sekolah: Universitas Sumatera Utara

- Mata Pelajaran: Ilmu Komputer

- Topik: Pengamanan Data Teks Dengan Kombinasi Algoritma Data Encryption Standard (Des) Dan First Of File (Fof)

- Tipe: Skripsi

- Tahun: 2015

- Kota: Medan

Ringkasan Dokumen

I. PENDAHULUAN

Bab ini memberikan latar belakang mengenai pentingnya pengamanan data, khususnya dalam konteks penggunaan algoritma kriptografi dan steganografi. Dalam era digital, keamanan data menjadi sangat krusial untuk mencegah penyalahgunaan informasi. Penelitian ini berfokus pada pengembangan sistem keamanan data dengan menggabungkan algoritma Data Encryption Standard (DES) dan teknik steganografi First Of File (FOF). Hal ini bertujuan untuk memberikan solusi yang lebih aman bagi pengguna dalam mengelola data sensitif.

1.1 Latar Belakang

Latar belakang penelitian ini menekankan bahwa pengamanan data masih kurang menjadi prioritas, sehingga banyak terjadi penyalahgunaan data. Kriptografi dan steganografi dipilih sebagai metode pengamanan, dengan DES sebagai algoritma utama untuk enkripsi dan FOF untuk menyembunyikan data dalam citra. Penelitian ini bertujuan untuk mengatasi masalah keamanan data yang semakin meningkat.

1.2 Perumusan Masalah

Rumusan masalah dalam penelitian ini adalah bagaimana mengimplementasikan sistem yang mampu melakukan enkripsi dan dekripsi menggunakan DES serta menyisipkan hasil enkripsi ke dalam file gambar menggunakan FOF. Hal ini menjadi fokus utama untuk meningkatkan keamanan data yang ditransmisikan.

1.3 Batasan Masalah

Batasan masalah ditetapkan untuk memperjelas ruang lingkup penelitian, termasuk jenis citra yang digunakan, format pesan yang dapat diinput, panjang kunci, dan bahasa pemrograman yang digunakan. Ini penting untuk menjaga fokus dan kedalaman analisis dalam penelitian.

1.4 Tujuan Penelitian

Tujuan dari penelitian ini adalah untuk membangun aplikasi yang dapat mengimplementasikan DES dan teknik FOF untuk mengamankan data. Dengan tujuan ini, diharapkan dapat memberikan kontribusi nyata dalam bidang keamanan data.

1.5 Manfaat Penelitian

Manfaat dari penelitian ini adalah untuk meningkatkan keamanan distribusi data melalui implementasi DES dan FOF. Penelitian ini diharapkan dapat memberikan wawasan baru dan solusi praktis bagi pengguna dalam mengelola data sensitif.

1.6 Metode Penelitian

Metode penelitian ini mencakup studi literatur, analisis dan perancangan sistem, implementasi sistem, pengujian sistem, dan dokumentasi. Setiap langkah diambil untuk memastikan bahwa hasil penelitian dapat dipertanggungjawabkan secara akademis.

1.7 Sistematika Penulisan

Sistematika penulisan skripsi ini dibagi menjadi beberapa bab yang mencakup pendahuluan, landasan teori, analisis dan perancangan, implementasi dan pengujian, serta kesimpulan dan saran. Struktur ini memudahkan pembaca untuk mengikuti alur pemikiran dan hasil penelitian.

II. LANDASAN TEORI

Bab ini menjelaskan teori-teori yang mendasari penelitian, termasuk kriptografi, DES, citra digital, steganografi, dan teknik FOF. Pemahaman mendalam tentang teori-teori ini sangat penting untuk mendukung pengembangan sistem yang aman dan efektif.

2.1 Kriptografi

Kriptografi adalah ilmu yang mempelajari teknik untuk menjaga keamanan informasi. Proses enkripsi dan dekripsi merupakan inti dari kriptografi, di mana plaintext diubah menjadi ciphertext dan sebaliknya. Algoritma kriptografi dibagi menjadi simetri dan asimetri, dengan DES termasuk dalam kategori simetri.

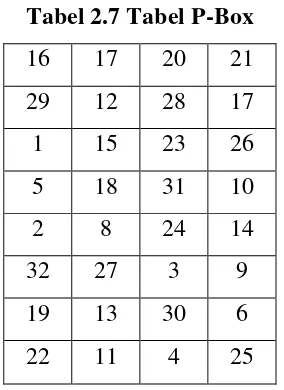

2.2 Data Encryption Standard (DES)

DES adalah algoritma kriptografi simetri yang beroperasi pada blok data 64 bit. Proses enkripsi DES melibatkan beberapa langkah, termasuk permutasi awal, pengolahan kunci, dan pengulangan selama 16 putaran. DES banyak digunakan sebagai standar enkripsi di berbagai aplikasi.

2.3 Citra Digital

Citra digital adalah representasi gambar dalam bentuk data biner yang dapat diproses oleh komputer. Pemahaman tentang citra digital sangat penting dalam konteks steganografi, di mana data disisipkan ke dalam citra tanpa mengubah kualitas visualnya.

2.4 Bitmap

Bitmap adalah format penyimpanan citra yang umum digunakan, yang menyimpan informasi warna setiap piksel. Format ini digunakan dalam penelitian ini untuk menyimpan citra tempat data disisipkan.

2.5 Steganografi

Steganografi adalah seni menyembunyikan pesan dalam media lain. Teknik ini memungkinkan pesan rahasia disisipkan dalam citra, audio, atau video tanpa terdeteksi. Dalam penelitian ini, teknik FOF digunakan untuk menyisipkan pesan ke dalam citra bitmap.

2.6 First Of File (FOF)

FOF adalah teknik steganografi yang menyisipkan pesan di awal file. Teknik ini memastikan bahwa data yang disisipkan tidak merusak struktur file asli dan dapat diekstraksi dengan mudah.

2.7 Penelitian Terdahulu

Bab ini membahas penelitian-penelitian sebelumnya yang relevan dengan topik ini. Penelitian tersebut menunjukkan bahwa kombinasi kriptografi dan steganografi dapat meningkatkan keamanan data secara signifikan.

III. ANALISIS DAN PERANCANGAN

Bab ini menjelaskan analisis sistem yang dilakukan untuk memahami kebutuhan dan permasalahan dalam pengamanan data. Analisis ini mencakup analisis masalah, persyaratan, dan pemodelan sistem yang akan dibangun.

3.1 Analisis Sistem

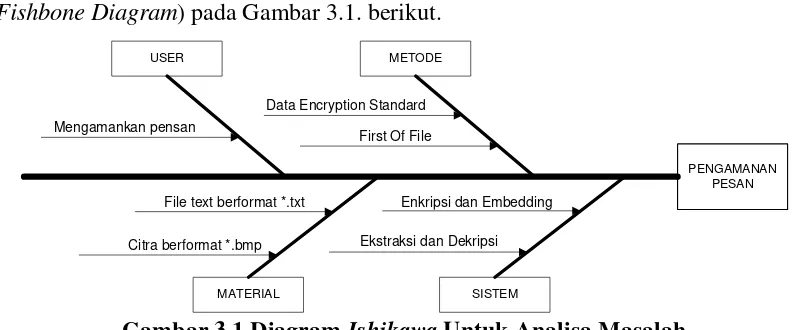

Analisis sistem bertujuan untuk mengidentifikasi masalah yang ada dalam pengamanan data. Dalam penelitian ini, kombinasi DES dan FOF dipilih untuk meningkatkan keamanan pesan teks. Diagram Ishikawa digunakan untuk menggambarkan hubungan antara berbagai elemen dalam sistem.

3.1.1 Analisis Masalah

Masalah utama yang diidentifikasi adalah kebutuhan untuk meningkatkan keamanan pesan yang ditransmisikan. Penggunaan algoritma DES dan teknik FOF diharapkan dapat memberikan solusi yang efektif untuk masalah ini.

3.1.2 Analisis Persyaratan

Analisis persyaratan dilakukan untuk menentukan kebutuhan fungsional dan non-fungsional dari sistem. Hal ini mencakup kemampuan sistem untuk mengenkripsi dan menyisipkan pesan, serta kemudahan penggunaan dan performa sistem.

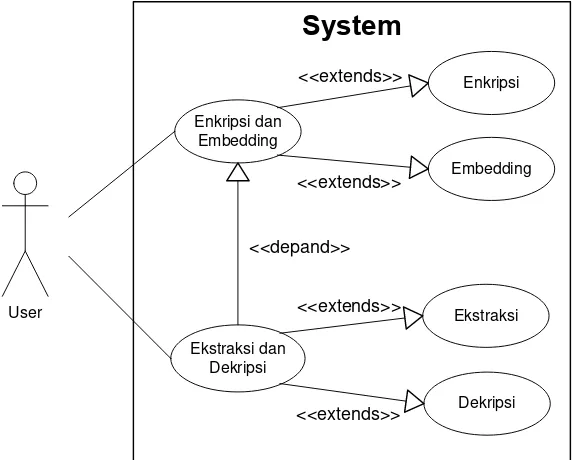

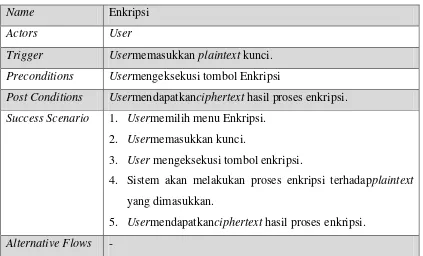

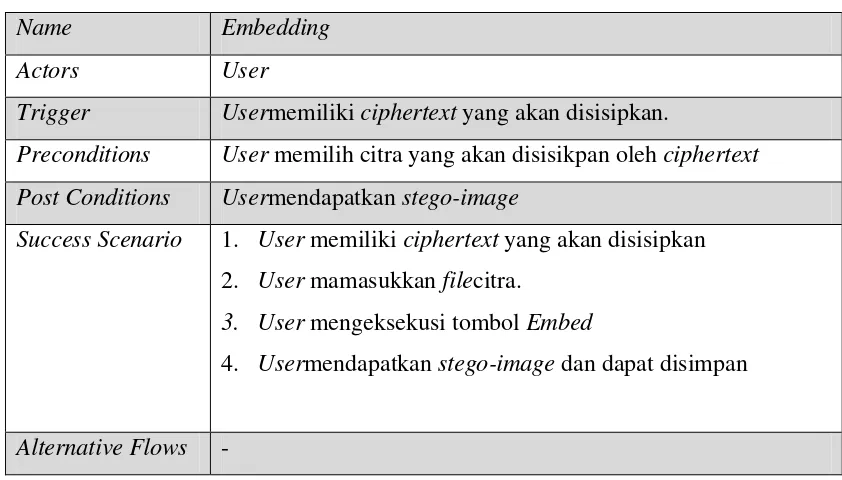

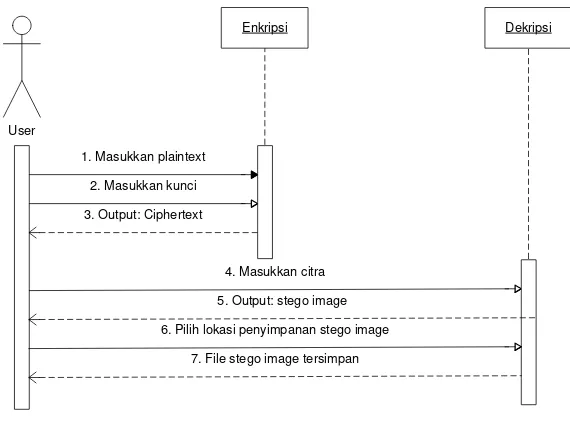

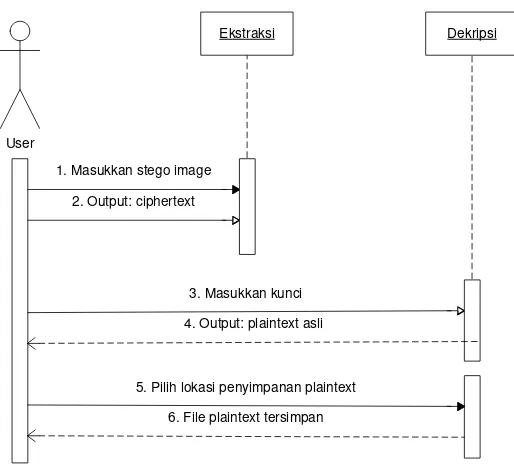

3.1.3 Pemodelan Persyaratan Sistem dengan Use Case

Use case diagram digunakan untuk menggambarkan interaksi antara pengguna dan sistem. Diagram ini menunjukkan langkah-langkah yang harus dilakukan pengguna untuk mengenkripsi, menyisipkan, mengekstraksi, dan mendekripsi pesan.

3.1.4 Pseudocode

Pseudocode disediakan untuk menggambarkan algoritma yang digunakan dalam proses enkripsi, embedding, ekstraksi, dan dekripsi. Ini membantu dalam memahami alur logika yang akan diterapkan dalam pengembangan sistem.

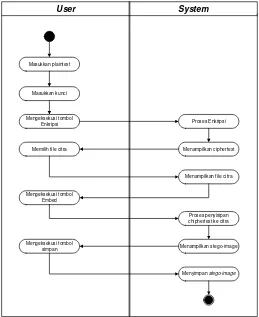

3.1.5 Analisis Sistem Proses

Analisis proses dilakukan untuk memahami bagaimana sistem akan beroperasi secara keseluruhan. Diagram alur digunakan untuk menggambarkan langkah-langkah yang terlibat dalam pengamanan pesan.

3.2 Tahapan Sistem

Tahapan sistem mencakup langkah-langkah detail dalam proses enkripsi dan penyisipan pesan ke dalam citra. Ini termasuk pengolahan kunci, enkripsi data, dan penyisipan hasil enkripsi ke dalam citra menggunakan teknik FOF.

IV. IMPLEMENTASI DAN PENGUJIAN SISTEM

Bab ini menjelaskan implementasi sistem yang dibangun menggunakan Visual Studio dan pengujian yang dilakukan untuk memastikan bahwa sistem berfungsi sesuai dengan yang diharapkan. Pengujian dilakukan untuk mengevaluasi keberhasilan proses enkripsi, penyisipan, ekstraksi, dan dekripsi.

4.1 Implementasi

Implementasi sistem dilakukan dengan menggunakan bahasa pemrograman C#. Formulir utama, formulir enkripsi, dan formulir dekripsi dikembangkan untuk memudahkan pengguna dalam berinteraksi dengan sistem.

4.1.1 Form Utama

Form utama berfungsi sebagai antarmuka pengguna untuk mengakses berbagai fitur sistem. Pengguna dapat memilih untuk mengenkripsi pesan atau melakukan ekstraksi data dari citra.

4.1.2 Form Enkripsi

Form enkripsi memungkinkan pengguna untuk memasukkan plaintext dan kunci untuk proses enkripsi. Setelah enkripsi, hasil ciphertext dapat disimpan atau digunakan untuk langkah selanjutnya.

4.1.3 Form Dekripsi

Form dekripsi digunakan untuk mengembalikan ciphertext menjadi plaintext. Pengguna harus memasukkan kunci yang sama untuk mendekripsi pesan dan mendapatkan hasil yang akurat.

4.2 Pengujian

Pengujian sistem dilakukan untuk memastikan bahwa semua fungsi bekerja dengan baik. Proses enkripsi dan penyisipan pesan diuji untuk memverifikasi keakuratan dan keamanan data.

4.2.1 Proses Enkripsi dan Penyisipan Pesan

Pengujian ini melibatkan proses enkripsi pesan dan penyisipan hasil enkripsi ke dalam citra. Hasil pengujian menunjukkan bahwa sistem dapat menyisipkan pesan dengan baik tanpa mengubah kualitas citra.

4.2.2 Proses Ekstraksi dan Dekripsi Pesan

Pengujian ekstraksi dan dekripsi dilakukan untuk memastikan bahwa pesan yang disisipkan dapat diambil kembali dengan benar. Hasil menunjukkan bahwa sistem berhasil mengembalikan plaintext asli dari ciphertext.

V. KESIMPULAN DAN SARAN

Bab ini menyajikan kesimpulan dari hasil penelitian dan pengujian yang dilakukan. Selain itu, saran untuk penelitian di masa depan juga diberikan untuk meningkatkan sistem yang ada.

5.1 Kesimpulan

Penelitian ini menunjukkan bahwa kombinasi algoritma DES dan teknik steganografi FOF efektif dalam meningkatkan keamanan data. Sistem yang dibangun berhasil melakukan enkripsi, penyisipan, ekstraksi, dan dekripsi dengan baik.

5.2 Saran

Saran untuk penelitian selanjutnya mencakup pengembangan algoritma yang lebih kompleks dan penggunaan teknik steganografi lainnya untuk meningkatkan keamanan data. Selain itu, penelitian lebih lanjut dapat dilakukan untuk mengeksplorasi aplikasi sistem ini dalam konteks yang lebih luas.