PENERAPAN STATEFUL FIREWALL PADA ARSITEKTUR DUAL-HOMED HOST

(STUDI KASUS : PT PLN(PERSERO) APL MAMPANG)

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer (S.Kom)

Oleh

ARIEFATI WIRATAMA NIM: 104091002861

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

PENERAPAN STATEFUL FIREWALL PADA ARSITEKTUR DUAL-HOMED HOST

(STUDI KASUS : PT PLN(PERSERO) APL MAMPANG)

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh

ARIEFATI WIRATAMA 104091002861

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

PENERAPAN STATEFUL FIREWALL PADA ARSITEKTUR DUAL-HOMED HOST

(STUDI KASUS : PT PLN(PERSERO) APL MAMPANG) Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta Oleh :

Ariefati Wiratama 104091002861

Menyetujui, Pembimbing I,

Arini, M.T M.Eng. NIP. 19760131 200901 2 001

Pembimbing II,

Victor Amrizal, M.Kom NIP. 150 411 288

Mengetahui,

Ketua Program Studi Teknik Informatika

PENGESAHAN UJIAN

Skripsi yang berjudul ”PENERAPAN STATEFULL FIREWALL PADA ARSITEKTUR DUAL-HOMED HOST (Studi Kasus : PT. PLN(PERSRO) APL Mampang)” telah diuji dan dinyatakan lulus dalam sidang munaqosah Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta. Pada ”Hari”, XX Juni 2010. Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar sarjana strata satu (S1) program studi Teknik Informatika

Jakarta, Juni 2010 Menyetujui,

Penguji I, Penguji II,

Husni Teja Sukmana, Ph.D Herlino Nanang, MT NIP. 1977103 200112 1 03 NIP.19731209 200501 1 002

Pembimbing I, Pembimbing II,

Arini, MT, M.Eng. Victor Amrizal, M.Kom

NIP. 19760131 200901 2 001 NIP. 150 411 288

Mengetahui,

Dekan, Fakultas Sains dan Teknologi Ketua Program Studi, Teknik Informatika

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR – BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

ABSTRAK

Ariefati Wiratama.Penerapan Statefull Firewall pada Arsitektur Dual-Homed Host. Dibimbing olehARINI danVICTOR AMRIZAL

Keamanan jaringan merupakan kebutuhan yang penting bagi personal terlebih lagi perusahaan. Minimnya fungsi dari personal firewall dan mahalnya sebuah

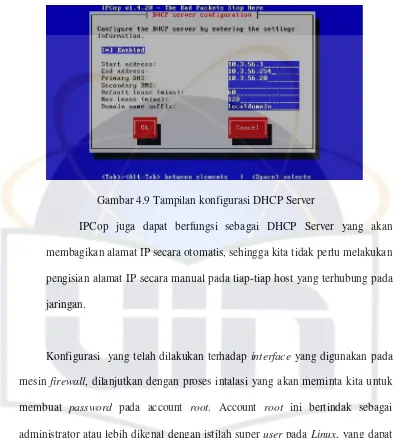

hardware firewall ini lah yang menjadi kendala dalam penerapan suatu firewall. IPCop merupakan suatu statefull firewall yang memfilter dari layer transport

sampai layer application. IPCop diterapkan pada arsitektur firewall dual-homed host yang menggunakan sedikitnya 2NIC pada sebuah PC. IPCop, juga bertindak sebagaiproxyyang transparan sebagaigatewayuntuk mengakses layanan internet dan melakukanaccess-control kepada user. Di dalam penelitian ini pembangunan sistem terdiri dari beberapa elemen yang mendefinisikan fase, tahapan, langkah, atau mekanisme proses spesifik. Tahapan dalam pembangunan ini terdiri dari analisis, desain, simulasi prototipe, pengamatan/monitoring, dan manajemen.

Firewalldiuji dengan akses konten internet yang diblokir danport scanning.Hasil pengujian menunjukkan bahwa penerapan statefull firewall yang menggunakan arsitektur dual-homed host pada PT.PLN(PERSERO) APL Mampang dapat berjalan dengan baik sebagai firewall yang mudah dikonfigurasi untuk mengamankan jaringan.

KATA PENGANTAR

Assalamu alaikum Warahmatullahi Wabarakatuh

Segala puji kehadirat Allah SWT yang telah memberikan nikmat iman, nikmat islam, dan nikmat hidup sehingga penulis dapat menyelesaikan skripsi ini dengan baik. Shalawat dan salam semoga tetap tercurahkan kepada suri tauladan kita Rasulullah Muhammad SAW yang telah berhasil membawa manusia ke dalam dunia yang penuh peradaban. Amin.

Skripsi merupakan salah satu tugas wajib mahasiswa sebagai persyaratan untuk menyelesaikan program studi Strata 1 (S1) di Universitas Islam Negeri Syarif Hidayatullah Jakarta. Sejauh ini penulis menyadari sepenuhnya masih banyak kekurangan-kekurangan pada skripsi ini, yang disebabkan karena terbatasnya kemampuan dan pengetahuan yang penulis miliki, Dalam penyusunan skripsi ini, penulis mendapat bimbingan dan bantuan dari berbagai pihak, oleh karena itu perkenankanlah pada kesempatan ini penulis mengucapkan terima kasih kepada :

1. DR. Syopiansyah Jaya Putra, M.Sis, selaku Dekan Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta

2. DR. Yusuf Durrachman, MIT selaku Ketua Program Studi Teknik Informatika.

dan saran-saran berharga secara bijak dan membantu membimbing penulis dalam penyelesaian skripsi ini.

4. Seluruh Dosen Program Studi Teknik Informatika yang tidak dapat penulis sebutkan satu persatu, terima kasih atas pengajaran dan ilmunya yang bermanfaat bagi penulis.

5. Staf karyawan Fakultas Sains dan Teknologi dan Prodi TI, yang telah banyak membantu penulis dalam hal administrasi di kampus.

6. Manajer PT. PLN PERSERO APL Mampang, beserta seluruh staff yang telah banyak membantu penulis dalam penelitian di lapangan.

Akhir kata semoga skripsi ini bermanfaat bagi penulis khususnya dan bagi para pembaca umumnya, sebagai manusia dengan segala kerendahan hati, penulis menyadari bahwa skripsi ini masih jauh dari kesempurnaan. Saran dan kritik yang konstruktif dari pembaca sangat penulis harapkan. Semoga pembaca memperoleh tambahan pengetahuan setelah membacanya.

Wassalamu alaikum Warahmatullahi Wabarakatuh

Jakarta, Juni 2010

LEMBAR PERSEMBAHAN

Skripsi ini khusus penulis persembahkan kepada pihak-pihak yang telah memberikan dukungan baik secara moril maupun materil dalam menyelesaikan penelitian skripsi ini , diantaranya adalah :

1. Orang tua tercinta, Ayahanda H. Zainal Fanani dan Ibunda Hj. Yulia Herliyanti, yang telah menunggu penulis menyelesaikan kuliah dengan penuh kesabaran dan kasih sayang, yang selalu memberikan nasehat, bimbingan dan motivasi. Semoga Allah selalu melimpahkan rahmat dan ampunan-Nya kepada Ayahanda dan Ibunda. Amin

2. Adik–adikku, Renaldi Fardani dan Egi Yunandi yang sering mengingatkan penulis untuk rajin mengerjakan skripsi dengan menanyakan kapan penulis lulus.

3. Ulul Azmi, yang telah mendampingi penulis selama penulisan skripsi ini dan tidak bosan-bosannya menanyakan tentang skripsi penulis setiap hari serta memberikan dorongan, motivasi, bantuan dan semangat kepada penulis.

DAFTAR ISI

Lembar Judul ... Lembar Persetujuan Pembimbing ... Lembar Pengesahan Ujian ... Lembar Pernyataan ... Abstrak ... Kata Pengantar ... Lembar Persembahan ... Daftar Isi ... Daftar Gambar ... Daftar Tabel ... Daftar Lampiran ... BAB I PENDAHULUAN... 1.1. Latar Belakang ... 1.2. Perumusan Masalah... 1.3. Batasan Masalah ... 1.4. Tujuan dan Manfaat Penulisan ... 1.5. Metoe Penelitian ... 1.5.1. Metode Pengumpulan Data ... 1.5.2. Metode Pembangunan Sistem …... 1.6. Sistematika Penulisan ... BAB II LANDASAN TEORI...

2.1. Definisi Penerapan ... 2.2. Jaringan Komputer ...

2.2.1 Pengertian Jaringan Komputer ... 2.2.2 Model Referensi OSI ... 2.2.3 Topologi ... 2.3. Keamanan Jaringan Komputer ... 2.4. Aspek-aspek Keamanan Komputer ... 2.4.1 Jenis Ancaman Keamanan jaringan ... 2.4.2 Pengujian Keamanan ... 2.5. Firewall ...

2.5.1. Definisi dan Konsep Firewall ... 2.5.2. Jenis-jenis Firewall ... 2.5.3. Fungsi dan FiturFirewall ... 2.5.4. Arsitektur Dasar Firewall ...

2.5.4.1. Single-Box Architectures ... 2.5.4.2. Screened Subnet Architectures ... 2.5.4.3. Screened Host Architectures ... 2.5.5. Teknologi Firewall ... 2.5.6. Tipe dan Cara Kerja Firewall ... 2.5.7. Proxy Server Firewall ...

2.5.7.1 Definisi dan Konsep Proxy Server ... 2.5.7.2 Jenis Proxy Server ... 2.6. Router ...

2.6.1. Jenis-jenis Router ... 2.7. Sistem Operasi Linux ... 2.7.1 Struktur Direktori Linux ... 2.8. IPCop ... 2.8.1. Interface jaringan IPCop ... 2.8.2. Fitur dari IPCop ... 2.8.3. Kelebihan IPCop ... 2.9. Virtual Box ... 2.10.SSH (Secure Shell) ...

2.10.1 Kegunaan SSH ... 2.10.2 Tools SSH ... BAB III METODE PENELITIAN...

3.1. Waktu dan Tempat Penelitian ... 3.2. Peralatan Penelitian ... 3.3. Metode Pengumpulan Data ... 3.4. Metode Pembangunan Sistem ... BAB IV HASIL DAN PEMBAHASAN...

4.1. Analysis (Analisis) ... 4.1.1. Identify ... 4.1.2 Understand ... 4.1.3 Analyze ... 4.1.4 Report ... 4.2 Design (Perancangan) ...

DAFTAR GAMBAR

Gambar 2.1. Arsitektur Model Referensi OSI ... Gambar 2.2. Ilustrasi Sebuah Firewall ... Gambar 2.3. Taksonomi Firewall... Gambar 2.4. Screening Router ... Gambar 2.5. Arsitektur Dual-Homed Host ... Gambar 2.6. Arsitektur screened Subnet ... Gambar 2.7. Arsitektur Screened Host ... Gambar 2.8. Packet-Filtering Firewall dilihat pada lapisan OSI ... Gambar 2.9. Circuit level gateway dilihat pada lapisan OSI ... Gambar 2.10. Application Firewall dilihat pada lapisan OSI ... Gambar 2.11. Stateful Firewall dilihat pada lapisan OSI ... Gambar 2.12. Mekanisme kerja Proxy Server ... Gambar 2.13. Struktur direktori Linux ...

11 19 20 23 24 24 25 28 29 30 32 33 38 Gambar 2.14. Konfigurasi IPCopFirewalldengan empat interface ... Gambar 3.1 Diagram Ilustrasi Metode Penelitian ... Gambar 4.1 Topologi yang ada dan sedang berjalan di APL PLN Mampang Gambar 4.2 Topologi Jaringan yang akan diterapkan di APL PLN

Mampang... Gambar 4.3 Hasil dari proses simulasi pada mesin virtual ... Gambar 4.4 Tampilan Instalasi IPCop ... Gambar 4.5 Tampilan hostname IPCop ...

Gambar 4.6 Tampilan konfigurasi network IPCop ... Gambar 4.7 Tampilan konfigurasi Green interface IPCop ... Gambar 4.8 Tampilan konfigurasi Red interface IPCop ... Gambar 4.9 Tampilan konfigurasi DHCP Server ... Gambar 4.10 Menetukan password untuk account root ... Gambar 4.11 Tampilan Boot Loader ... Gambar 4.12 Tampilan Awal Linux IPCop ... Gambar 4.13 Tampilan Konfigurasi alamat IP ... Gambar 4.14 Tampilan ping dan reply Firewall IPcop ... Gambar 4.15 TampilanLogin keIPCop Web ………... Gambar 4.16. Tampilan Home Web Interface ... Gambar 4.17 Tampilan menu WinSCP login ... Gambar 4.18 Tampilan Window Manager WinSCP ... Gambar 4.19 RSA2 fingerprint authentication pada PuTTY ... Gambar 4.20 Tampilan Remote Login Putty ... Gambar 4.21 File yang telah berhasil dicopy... Gambar 4.22 Konfigurasi pada Advanced Proxy ... Gambar 4.23 Konfigurasi pada URL Filtering ... Gambar 4.24. Tampilan IP yang tersebar melalui DHCP server ... Gambar 4.25. Tampilan service dan server yang dijalankan pada mesin Firewall ... Gambar 4.26. Tampilan Routing Table... Gambar 4.27. Pengiriman pake ICMP yang diblok ...

Gambar 4.28. Content Filtering pada Proxy... Gambar 4.29. Transparansi Layanan Protokol HTTP ... Gambar 4.30. NMAPPort Scanning pada interface Green... Gambar 4.31. IDS mencatat serangan yang terjadi ...

DAFTAR TABEL

Tabel 2.1. Jenis Topologi Jaringan ... Tabel 2.2. Perbandingan IpCop dengan beberapa produk firewall

berdasarkan fitur dan platform ... Tabel 4.1 Perbandingan Penelitian ... Tabel 4.2 Perangkat Keras ... Tabel 4.3 Daftar alamat IP ... Tabel 4.4 Tabel Perangkat Lunak dan Tool ...

13

DAFTAR LAMPIRAN

LAMPIRAN A Wawancara ………... LAMPIRAN B Konfigurasi IPTables ... LAMPIRAN C File Konfigurasi squid.conf ………. LAMPIRAN D SNORT Rules ……….

BAB I PENDAHULUAN

1.1 Latar Belakang

Keamanan jaringan komputer sudah menjadi faktor yang penting dan dibutuhkan pada suatu instansi maupun perorangan yang menggunakan internet sebagai media dalam melakukan suatu transaksi bisnis atau pertukaran informasi.

Dalam suatu jaringan komputer faktor keamanan digunakan untuk melindungi aset-aset informasi milik pribadi maupun publik. Banyak cara-cara dan metode yang telah diuji-coba dan digunakan untuk mengamankan suatu jaringan komputer, akan tetapi masih banyak terjadi aktifitas serangan dan eksploitasi terhadap celah keamanan suatu sistem komputer.

Banyaknya ancaman pada jaringan komputer memerlukan adanya suatu pelindung atau dinding pengaman yang dapat melindungi jaringan tersebut. Salah satu bentuk pengamanan adalah dengan menggunakan

firewall sebagai pelindung terluar dari infrastruktur jaringan komputer lokal terhadap keluar-masuknya data dalam jaringan komputer lokal yang berhubungan dengan internet.

Keberadaan personal firewall yang terdapat pada sistem operasi

sistem operasi. Selain itu penggunaanfirewall yang berupahardware pun memiliki harga yang relatif cukup mahal untuk diimplementasikan.

IpCop merupakan suatu sistem operasi distribusi Linux yang diperuntukkan khusus sebagaifirewall yang menggunakan hardware PC. Sifatnya yang open source dan gratis membuatnya lebih mudah untuk dikonfigurasi dan tidak membutuhkan lisensi untuk membelinya. Dari segi

hardware penggunaan IPCop hanya membutuhkan sebuah PC komputer

stand-alone untuk menjadikanya sebuah sistem operasi lengkap dengan administrasi firewall yang handal. Kemudahan lain yang ditawarkan oleh

firewallberbasis linux ini adalah tersedianya antarmuka berbasisweb yang dapat diakses dan mudah dikonfigurasi melalui remote access, sehingga kita dapat mengatur dan mengontrolfirewalltersebut dengan mudah tanpa harus berinteraksi langsung denganhardware firewalltersebut.

Sebagai sebuah firewall, IPCop melakukan fungsinya sebagai perangkat pengaman jaringan komputer internal dengan melakukan pengontrolan, pengaturan dan pembatasan terhadap hak akses user yang terhubung ke internet. untuk meningkatkan kualitas keamanan jaringan komputer.

1.2 Perumusan Masalah

Dalam penyelesian tugas akhir ini dirumuskan beberapa masalah yang dihadapi yaitu:

perusahaan dengan menerapkan suatu network firewall berbasis

opensourcekedalam infrastruktur jaringan.

2. Bagaimana menerapkan stateful firewall pada arsitektur dual-homed host menggunakan hardware yang ekonomis dan handal pada infrastruktur jaringan.

3. Bagaimana menentukan pengaturan yang baik pada firewall

tersebut, sehingga dapat meminimalisir gangguan pada jaringan yang dimiliki.

4. Bagaimana melihat bahwa IPCop firewall dapat membantu meningkatkan keamanan jaringan komputer.

1.3 Batasan Masalah

Batasan masalah yang akan diteliti pada penelitian ini adalah sebagai berikut :

1. Mengimplementasikan sebuah network firewall berbasis open source menggunakan distribusi IPCop.

2. Tipe firewall yang digunakan adalah stateful firewall pada arsitektur firewall dual-homed host menggunakan sebuah PC yang juga bertindak sebagairouter gateway danproxy .

3. Konfigurasi pada add-ons untuk melakukan filtering

dilakukan padaweb interface IPCop.

4. Pengujian terhadap firewall dilakukan dengan menggunakan

1.4. Tujuan Dan Manfaat Penulisan

Dalam penulisan skripsi ini, penulis menguraikan tujuan dan manfaat dari tujuan yang dibahas, yaitu

1.4.1 Tujuan Penelitian

Tujuan dari penelitian ini adalah menjawab berbagai permasalahan yang telah penulis uraikan pada perumusan masalah, yaitu :

1. Menerapkan sistem firewall berbasis open source yang ekonomis dalam mengamankan jaringan.

2. Memberikan kemudahan untuk melakukan manjemen dan pengaturan access-control sebagai usaha meningkatkan keamanan jaringan pada perusahaan.

1.4.2 Manfaat Penelitian 1. Bagi Penulis :

a. Mengerti dan memahami konsep keamanan jaringan komputer dan implementasinya.

b. Mengerti dan mampu mengimplementasikan firewall yang berbasis Linux.

2. Bagi Universitas :

b. Sebagai bahan evaluasi bagi universitas dalam mengembangkan keilmuan.

3. Bagi Pengguna :

a. Memberikan solusi terhadap penghematan biaya infrastruktur keamanan jaringan komputer.

b. Administrator jaringan akan lebih mudah mengatur lalu-lintas data dan informasi yang melewati jaringan.

1.5 Metode Penelitian

Metode penelitian yang digunakan dalam penulisan tugas akhir ini meliputi :

1.5.1. Metode Pengumpulan Data 1. Studi Lapangan.

Melalui observasi dan wawancara atau pengamatan langsung, penulis dapat menemukan berbagai data dan keterangan yang dibutuhkan dalam melakukan penelitian.

2. Studi Pustaka

Penulis melakukan studi pustaka untuk menambah referensi akan teori-teori yang diperlukan dengan membaca dan mempelajari literatur-literatur yang mendukung penelitian ini. Diantaranya buku-buku, diktat, catatan, makalah dan artikel baik cetak maupun elektronik

Dalam penulisan skripsi ini penulis menggunakan tahapan sebagai berikut :

1. Analysis (Analisis)

Merupakan tahap awal dimana dilakukan proses pengumpulan data, dan identifikasi masalah secara lengkap kemudian didefinisikan kebutuhan yang diperlukan dalam pengembangan jaringan. Tahap ini bertujuan untuk menentukan solusi yang didapat dari aktivitas-aktivitas tersebut.

2. Design(Perancangan)

Pada tahap ini mendefinisikan bagaimana cara sistem dapat bekerja, sesuai dengan analisis yang telah dilakukan sebelumnya.Sehingga dapat menghasilkan spesifikasi desain atau rancangan sistem yang akan dikembangkan.

3. Simulation Prototyping

Pada tahap ini akan dilakukan simulasi terhadap prototipe sistem yang akan dibangun sebagai simulasi dari implementasi sistem nyata. Penulis membuat prototipe sistem pada lingkungan virtual dengan menggunakan mesin virtual, sehingga tidak akan mempengaruhi lingkungan sistem nyata.

4. Implementation (Penerapan)

perancangan. Aktivitas yang dilakukan yaitu instalasi dan konfigurasi pada sistem yang akan dibangun.

5. Monitoring(Pengawasan)

Tahapa ini menggolongkan aktivitas pengujian (testing) dan pengamatan terhadap sistem yang sudah diimplementasikan. Proses pengujian dan pengamatan dilakukan, untuk melihat apakah sistem yang sudah dibangun sudah berjalan dengan baik.

6. Management

Pada tahapan ini pendekatan dilakukan terhadap kebijakan atau policy yang perlu dibuat untuk mengatur agar sistem yang telah dibangun berjalan dengan baik dan berlangsung lama dan unsurreliability terjaga.

1.6. Sistematika Penulisan

Dalam skripsi ini, pembahasan yang penulis sajikan terbagi dalam lima bab, yang secara singkat akan diuraikan sebagai berikut :

BAB I PENDAHULUAN

Bab ini membahas tentang latar belakang, perumusan masalah, batasan masalah, tujuan dan manfaat penelitian, metodologi penelitian dan sistematika penulisan.

Bab ini membahas tentang teori-teori mengenai jaringan komputer, keamanan komputer dan firewall.Selain itu akan dibahas pula beberapa teori pendukung lainnya.

BAB III METODE PENELITIAN

Pada bab ini akan dijelaskan metodologi yang digunakan diantaranya metode pengumpulan data dan metode pengembangan sistem. dalam penelitian ini.

BAB IV HASIL DAN PEMBAHASAN

Dalam bab ini diuraikan hasil analisis dan implementasi jaringan komputer yang dibuat dengan penerapanfirewall IPCop.

BAB V PENUTUP

BAB II LANDASAN TEORI

2.1 Definisi Penerapan

Menurut Kamus Besar Bahasa Indonesia (2008), penerapan dapat berarti : 1. Proses, cara, perbuatan menerapkan. 2. Pemasangan. 3. Pemanfaatan; perihal mempraktikkan.

Dari definisi di atas dapat ditarik kesimpulan mengenai arti penerapan pada penelitian ini, yaitu mempraktikkan, memasang, atau memanfaatkan stateful firewallpada arsitekturdual-homed host.

2.2 Jaringan Komputer

Penerapan suatu firewall sangat erat kaitannya dengan jaringan komputer. Karena komponen–komponen yang ada sudah sesuai dengan definisi jaringan komputer.

2.2.1 Pengertian Jaringan Komputer

melakukan kontrol lainnya, maka komputer – komputer lainnya tersebut bukanautonomous.

Sedangkan menurut Dharma Oetomo, et al, (2006 :21) Jaringan komputer adalah sekelompok komputer otonom yang saling dihubungkan satu dengan lainnya menggunakan protokol komunikasi melalui media komunikasi, sehingga dapat saling berbagi data dan informasi, aplikasi – aplikasi dan program – program lainnya, berbagi pakai perangkat keras seperti printer, hard disk, alat pemindai dan sebagainya.

Jadi selain interkoneksi antara 2 komputer atau lebih, jaringan komputer juga membutuhkan protokol – protokol untuk saling berkomunikasi. Definisi protokol menurut Syafrizal (2006 : 63)

“Protokol merupakan himpunan aturan – aturan yang memungkinkan komputer satu dapat berhubungan dengan komputer lain. Aturan – aturan ini meliputi tatacara bagaimana agar komputer bisa saling berkomunikasi; biasanya berupa bentuk (model) komunikasi, waktu (saat berkomunikasi), barisan (traffic

saat berkomunikasi), pemeriksaan error saat transmisi data, dan lain – lain. “

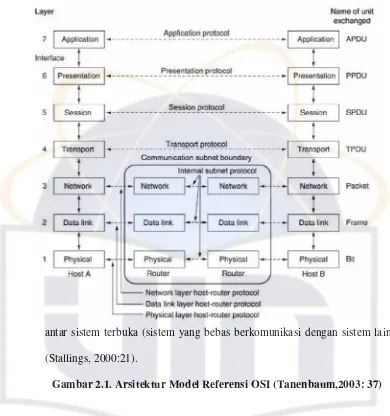

2.2.2 Model Referensi OSI

antar sistem terbuka (sistem yang bebas berkomunikasi dengan sistem lain (Stallings, 2000:21).

Gambar 2.1. Arsitektur Model Referensi OSI (Tanenbaum,2003: 37)

Model OSI ini dibagi ke dalam 7 lapisan (layer). Masing – masing

layer mempunyai tugas sendiri–sendiri. Disebutkan di dalam Wahana Komputer (2005 :23)layer OSI tersebut, yaitu :

a. Layer ke-7 : Application. Layer ini bertugas menyediakan akses jaringan untuk program aplikasi. Program aplikasi dan layanan sistem dapat memperoleh akses jaringan melalui proses yang berjalan pada

b. Layerke-6 : Presentation. Layer ini bertugas untuk memastikan data yang sedang dilewatkan menujulayeraplikasi telah dikonversi. Proses konversi data akan menjadi sebuah format yang dimengerti oleh proses – proseslayeraplikasi.

c. Layer ke-5 : Session. Layer ini bertugas untuk mengadakan, mempertahankan dan memutus komunikasi di antara aplikasi – aplikasi atau proses – proses yang berjalan di jaringan.

d. Layer ke-4 : Transport. Layer ini bertugas mentransimisikan pesan darihost pengirim ke tempat tujuan akhir yang menerima. Layer ini juga bertugas membuat sirkuit virtual di antara dua titik di dalam jaringan dan memastikan integritas data.

e. Layer ke-3 : Network. Layer ini bertugas untuk melakukan rutinitas paket melalui multiple jaringan. Layer network beroperasi tanpa memperhatikan protokol pokok yang digunakan.

f. Layer ke-2 : Data Link. Layer terbagi ke dalam 2 sub-layer, LLC (Logical Link Control) dan MAC (Media Access Control). LLC memaketkan byte yang diterima dari sublayer MAC yang berada di bawah sehingga menjadi format yang mudah dibaca oleh lapisan jaringan di atasnya. MAC mempunyai tugas khusus untuk memperoleh akses ke jaringan pada saat yang tepat.

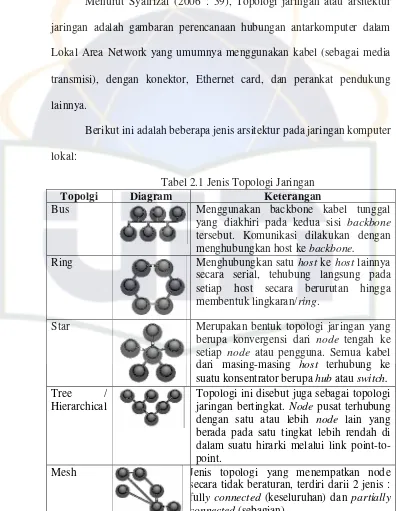

2.2.3 Topologi

Menurut Syafrizal (2006 : 39), Topologi jaringan atau arsitektur jaringan adalah gambaran perencanaan hubungan antarkomputer dalam Lokal Area Network yang umumnya menggunakan kabel (sebagai media transmisi), dengan konektor, Ethernet card, dan perankat pendukung lainnya.

[image:32.612.115.511.190.701.2]Berikut ini adalah beberapa jenis arsitektur pada jaringan komputer lokal:

Tabel 2.1 Jenis Topologi Jaringan

Topolgi Diagram Keterangan

Bus Menggunakan backbone kabel tunggal

yang diakhiri pada kedua sisi backbone

tersebut. Komunikasi dilakukan dengan menghubungkan host kebackbone.

Ring Menghubungkan satu host kehost lainnya secara serial, tehubung langsung pada setiap host secara berurutan hingga membentuk lingkaran/ring.

Star Merupakan bentuk topologi jaringan yang

berupa konvergensi dari node tengah ke setiap node atau pengguna. Semua kabel dari masing-masing host terhubung ke suatu konsentrator berupa hubatauswitch.

Tree / Hierarchical

Topologi ini disebut juga sebagai topologi jaringan bertingkat. Node pusat terhubung dengan satu atau lebih node lain yang berada pada satu tingkat lebih rendah di dalam suatu hirarki melalui link point-to-point.

Mesh Jenis topologi yang menempatkan node

Hybrid Jenis topologi yang dibangun dari satu atau lebih interaksi dari satu atau lebih jaringan yang berdasar kepada jenis topolgi jaringan yang berbeda

2.3 Keamanan Jaringan Komputer

Menurut Ariyus (2007:3), dasar keamanan jaringan komputer secara umum adalah komputer yang terhubung ke network, mempunyai ancaman lebih besar daripada komputer yang tidak terhubung kemana-mana. Maka dapat ditarik kesimpulan bahwa, keamanan jaringan komputer adalah usaha-usaha yang berhubungan dengan kemanan suatu jaringan komputer dan dilakukan untuk mengamankan jaringan komputer tersebut.

2.4. Aspek-aspek Keamanan Komputer

Keamanan komputer meliputi beberapa aspek dasar diantaranya adalah authentication, integrity, non-repudiation, authority, confidentiality, privacy, availability dan access control.

a. Authentication

Aspek ini berhubungan dengan metode untuk memastikan bahwa informasi tersebut betul-betul asli dan pihak yang mengakses atau memberikan informasi tersebut juga asli. Masalah yang ada bermacam-macam, sebagai contoh adalah masalah untuk membuktikan keaslian dari suatu dokumen yang dapat dilakukan dengan teknologi digital signature.

untuk meningkatkan aspek keamanan ini, seperti digunakannya digital certificate dan smart card.

b. Integrity

Aspek ini menekankan bahwa informasi tidak boleh diubah tanpa seizin pemilik informasi. Konsistensi data atau informasi harus dalam keadaan utuh, lengkap, akurat dan asli sesuai dengan pihak pemilik informasi tersebut. Adanya masalah dalam keamanan komputer seperti

virus, trojan horse atau perubahan informasi tanpa izin pemilik informasi harus dihadapi. Contoh serangan yang biasa disebut "man in the middle attack", dimana seseorang menempatkan dirinya ditengah jalannya suatu komunikasi data dan menyamar sebagai orang lain sehingga ia dapat mengetahui informasi yang sedang berjalan. Kita dapat menggunakan teknologienkripsidandigital signature.

c. Non-Repudiation

Aspek ini bertujuan untuk menjaga agar seseorang tidak dapat menyangkal telah melakukan suatu proses pengiriman informasi. Sebagai contoh, seseorang yang mengirimkan email untuk memesan suatu barang tidak dapat menyangkal bahwa dia yang telah mengirimkan email tersebut. Aspek ini sangat penting dalam hal electronic commerce. Penggunaan

digital signature dan certificates juga kriptografi secara umum dapat mengamankan aspek ini. Akan tetapi hal ini masih harus didukung oleh pihak terkait sehingga statusdigital signatureitu legal.

Aspek ini bertujuan untuk menjamin kewenangan yang dialokasikan hanya untuk individu atau sumber daya yang dipercaya dan sudah sah. e. Confidentiality

Aspek ini ditujukkan untuk menjaga informasi dari orang asing yang tidak berhak untuk mengakses informasi tersebut dan menjamin perlindungannya dari penyingkapan yang tidak sah atau penyadapan dari pihak yang tidak berwenang. Contoh hal yang berhubungan dengan confidentiality adalah data-data yang sifatnya pribadi seperti nama, tanggal lahir dan sebagainya merupakan data-data yang ingin diproteksi penggunaan dan penyebarannya..

f. Privacy

Sama seperti pada aspek confidentiality, aspek ini ditujukkan untuk menjamin kerahasiaan informasi yang kita miliki, khususnya yang bersifat pribadi. Sebagai contoh adlah email seseorang tidak boleh dibaca oleh

administrator, karena yang berhak adalah orang yang mempunyai email tersebut. Serangan terhadap aspek privacy misalnya dengan melakukan penyadapan (sniffer) terhadap hal yang bukan menjadi haknya. Salah satu usaha yang dilakukan untuk meningkatkan privacy adalah dengan menggunakan teknologikriptografi.

g. Availability

ketika suatu sistem informasi berhasil diserang dan membuat ketiadaan informasi. Contoh serangan pada aspek availability adalah DDoS

(Distributed Denial of Service), dimanaserver akan menerima permintaan secara terus menerus yang membuat sumber daya sistem tidak berfungsi sehingga menimbulkan keadaanhang,down atau bahkancrash.

h. Access Control

Pada aspek ini mekanisme yang digunakan adalah pengaturan terhadap hak akses suatu informasi. Hal ini biasanya berhubungan dengan klasifikasi data (public, private, confidential, top secret) dan user (guest, admin, top manager, dsb) mekanisme authentication dan juga privacy.

Access control seringkali dilakukan dengan cara menggunakan kombinasi

userid/password atau dengan menggunakan mekanisme lain (seperti id card, biometrics).

2.4.1 Jenis Ancaman Keamanan Jaringan

Berdasarkan pengaruh terhadap sistem jaringan, ancaman dapat dibedakan sebagai beikut (Feibel, 1996:906):

1. Internal atau Eksternal. Ancaman dapat berasal baik dari dalam maupun luar entitas sistem jaringan.

2. Kesenjangan atau Kebetulan. Ancaman dapat disebabkan karena kesenjangan (sistematis) atau secara kebetulan.

adalah efek samping dari serangan.

2.4.2 Pengujian Kemanan

Infrastruktur organisasi IT memiliki sejumlah cara untuk menguji efektifias sistem keamana jaringannya, melalui sejumlah aktivitas pengujian berikut ini (Greg et al,. 2006:20) :

a. Physical Entry. Simulasi untuk menguji pengendalian fisik terhadap sejumlah entitas atau sumber-daya fisik organisasi.

b. Security Audits. Pengujian ini bertujuan untuk mengevaluasi seberapa dekat kecocokan antar prosedur kebijakan dengan tindakan yang sudah ditentukan.

c. Vulnerability Scanning. Menngunakan sejumlah perangkat serangan untuk menguji komputer atau segmen jaringan spesifik untuk mengenali atau menemukan kelemahan sistem atau aplikasi. d. Ethical Hacks (Penetration Testing). Melakukan simulasi

vulnerability scanning untuk menguji komputer atau segmen jaringan spesifik dan dapat dilakukan melalui internet (remote) terhadap sejumlah protokol layanan spesifik.

e. Stolen Equipment Attack. Simulasi yang dilakukan dan berhubungan dengan keamanan fisik dan keamanan komunikasi yang bertujuan untuk mendapatkan informasi.

g. Social Engineering Attack. Menggunakan teknik sosial untuk mendapatkan informasi penting sistem keamanan jaringan.

2.5. Firewall

2.5.1. Definisi dan KonsepFirewall

Firewall adalah sebuah sistem atau perangkat yang mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak aman. Umumnya, sebuah firewall

diimplementasikan dalam sebuah mesin terdedikasi, yang berjalan pada pintu gerbang (gateway) antara jaringan lokal dan jaringan lainnya (jaringan eksternal). Firewall umumnya juga digunakan untuk mengontrol akses terhadap siapa saja yang memiliki akses terhadap jaringan pribadi dari pihak luar. Saat ini istilah firewall menjadi istilah generik yang merujuk pada sistem yang mengatur komunikasi antar dua jaringan yang berbeda. Mengingat saat ini banyak perusahaan yang memiliki akses ke internet dan juga tentu saja jaringan korporat di dalamnya, maka perlindungan terhadap aset digital perusahaan tersebut dari serangan para hacker, pelaku spionase, ataupun pencuri data lainnnya, menjadi esensial.

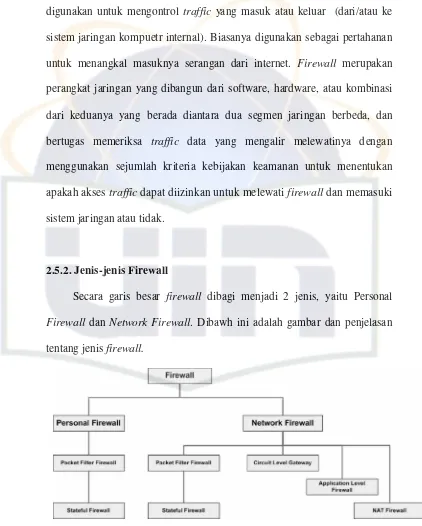

Menurut Purbo (2006;123) Firewall atau IP filtering biasanya digunakan untuk mengontrol traffic yang masuk atau keluar (dari/atau ke sistem jaringan kompuetr internal). Biasanya digunakan sebagai pertahanan untuk menangkal masuknya serangan dari internet. Firewall merupakan perangkat jaringan yang dibangun dari software, hardware, atau kombinasi dari keduanya yang berada diantara dua segmen jaringan berbeda, dan bertugas memeriksa traffic data yang mengalir melewatinya dengan menggunakan sejumlah kriteria kebijakan keamanan untuk menentukan apakah aksestraffic dapat diizinkan untuk melewatifirewalldan memasuki sistem jaringan atau tidak.

2.5.2. Jenis-jenis Firewall

Secara garis besar firewall dibagi menjadi 2 jenis, yaitu Personal

[image:39.612.113.535.154.680.2]Firewall danNetwork Firewall. Dibawh ini adalah gambar dan penjelasan tentang jenisfirewall.

Gambar 2.3. Taksonomi Firewall

a. Personal Firewall

Personal Firewall didesain untuk melindungi sebuah komputer yang terhubung ke jaringan dari akses yang tidak dikehendaki.

Firewall jenis ini akhir-akhir ini berevolusi menjadi sebuah kumpulan program yang bertujuan untuk mengamankan komputer secara total dengan ditambahkannya beberapa fitur pengamanan tambahan semacam perangkat proteksi terhadap virus, anti-spyware, anti-spam,

dan lainnya. Bahkan beberapa produk firewall lainnya dilengkapi dengan fungsi pendeteksian gangguan keamanan jaringan (Intrusion Detection System). Contoh dari firewall jenis ini adalah Microsoft Windows Firewall (yang telah terintegrasi dalam sistem operasi Windows XP Service Pack 2, Windows Vista dan Windows Server 2003 Service Pack 1), Symantec Norton Personal Firewall, Kerio Personal Firewall, dan lain-lain. Personal Firewall secara umum hanya memiliki dua fitur utama, yakni Packet Filter Firewall dan

Stateful Firewall. b. Network Firewall

Pada penelitian ini penulis menggunakan firewall jenis ini.

Acceleration Server (ISA Server), CISCO PIX, CISCO ASA, IPTables dalam sistem operasi GNU/Linux, personal Firewall

dalam keluarga sistem operasi UNIX BSD, serta SunScreen dari

Sun Microsystem,Inc. Yang dibundel dalam sistem operasi Solaris.

Network Firewall secara umum memiliki bebrapa fitur utama, yakni apa yang dimiliki oleh personal firewall (packet filter firewall dan statefulfirewall), Circuit Level Gateway, Application Level Gateway,dan jugaNAT firewall.Networkfirewall umumnya bersifat transparan (tidak terliihat) dari pengguna dan menggunakan teknologi routing untuk menentukan paket mana yang diizinkan dan mana paket yang akan ditolak.

2.5.3 Fungsi dan FiturFirewall

Firewall berwenang untuk menentukan traffic mana yang boleh diteruskan dan mana yang tidak berdasarkan ruleset yang berisi kriteria kebijakan keamanan. Berikut ini adalah beberapa fungsi Firewall (Ariyus, 2006:311)

a. Berfungsi sebagai dinding penghambat yang tidak mengizinkan

b. Berfungsi sebagai platform dari fungsi internet yang tidak aman, yang meliputi penerjemahan alamat jaringan, dari alamat lokasi ke alamat internet (public).

c. Melayani platform untukIpsec menggunakan tunnel made dan

firewalljuga bias digunakan olehVirtual Private Network.

d. Berfungsi sebagai monitor atas kejadian-kejadian yang berhubungan dengan keamanan system yang akan memberikan keterangan kepada system seperti mencatat (aktivitas firewall) ke file log, alarm yang bisa diimplemetasikan sistem firewall

(untuk kepentingan audit).

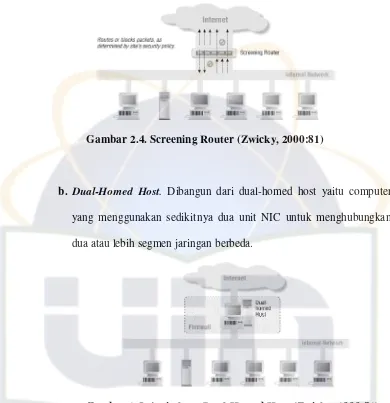

2.5.4.Arsitektur DasarFirewall 2.5.4.1.Single-Box Architectures

Arsitektur yang menempatkan satu mesin untuk berperan sebagai

firewall yang ditempatkan diantara dua segmen jaringan berbeda. Arsitektur ini disebut Multiple-Purpose Boxes (satu mesin dengan banyak fungsi), jenis penerapannya adalah sebagai berikut :

Gambar 2.4. Screening Router (Zwicky, 2000:81)

[image:43.612.114.504.104.507.2]b. Dual-Homed Host. Dibangun dari dual-homed host yaitu computer yang menggunakan sedikitnya dua unit NIC untuk menghubungkan dua atau lebih segmen jaringan berbeda.

Gambar 2.5. Arsitektur Dual-Homed Host (Zwicky, 2000:82)

2.5.4.2 Screened Subnet Architectures

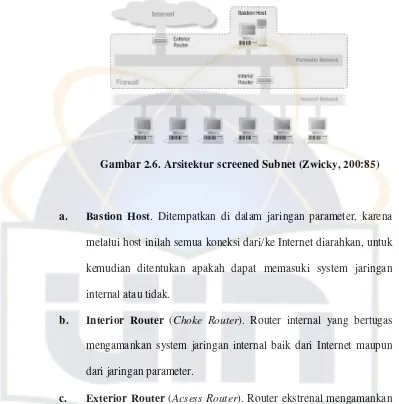

Gambar 2.6. Arsitektur screened Subnet (Zwicky, 200:85)

a. Bastion Host. Ditempatkan di dalam jaringan parameter, karena melalui host inilah semua koneksi dari/ke Internet diarahkan, untuk kemudian ditentukan apakah dapat memasuki system jaringan internal atau tidak.

b. Interior Router (Choke Router). Router internal yang bertugas mengamankan system jaringan internal baik dari Internet maupun dari jaringan parameter.

c. Exterior Router (Acsess Router). Router ekstrenal mengamankan jaringan internal dan parameter dari Internet.

2.5.4.3. Screened Host Architectures

Gambar 2.7. Arsitektur Screened Host (Zwicky, 2000:84)

2.5.5. Teknologi Firewall

Menurut Zwicky (2000:68), teknologiFirewall meliputi:

a. Paket Filtering. Mekanisme untuk secara selektif mengendalikan arus paket dari dan/atau ke system jaringan internal menggunakan sejumlah criteria kebijakan keamanan (rute set).

b. Proxy Service. Mekanisme untuk berkomunikasi dengan server eksternal dengan bertindak sebagai perantara bagi layanan aplikasi protocol spesifik system internal, karena bekerja pada layer aplikasi, Firewall jenis ini juga dinamakan Application Layer GaterwayFirewall atau Proxy ServerFirewall.

memperkuat system pengendalian Firewall terhapad koneksi ke luar dan kedalam system jaringan internal, membatasi incoming traffic, dan menyembunyikan konfigurasi jaringan internal.

2.5.6. Tipe dan Cara KerjaFirewall a. Packet-FilteringFirewall.

Pada bentuknya yang paling sederhana, sebuah Firewall adalah sebuah router atau komputer yang dilengkapi dengan dua buah NIC (Network Interface Card) yang mampu melakukan penapisan atau penyaringan terhadap paket-paket yang masuk. Perangkat jenis ini umumnya disebut dengan packet-filtering router. Firewall jenis ini bekerja dengan cara membandingkan alamat sumber dari paket-paket tersebut dengan kebijakan pengontrolan akses yang terdaftar dalam

Access Control List Firewall, router tersebut akan mencoba memutuskan apakah hendak meneruskan paket yang masuk tersebut ke tujuannya atau mengehentikannya. Pada bentuk yang lebih sederhana lagi, Firewall hanya melakukan pengujian terhadap alamat IP atau nama domain yang menjadi sumber paket dan akan menentukan apakah hendak meneruskan atau menolak paket tersebut. Meskipun demikian, paket filtering router tidak dapat digunakan untuk memberikan akses (atau menolaknya) dengan menggunakan basis hak-hak yang dimiliki oleh pengguna.

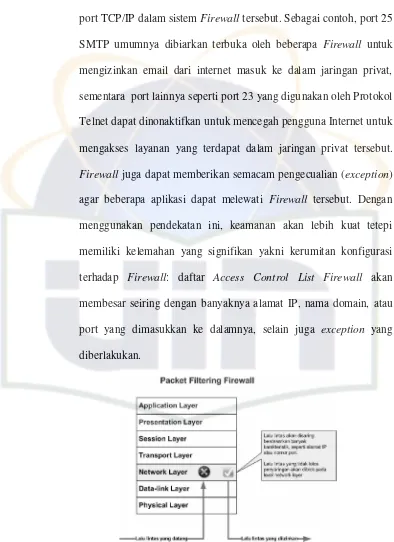

Umumnya, hal ini dilakukan dengan mengaktifkan/menonaktifkan port TCP/IP dalam sistemFirewall tersebut. Sebagai contoh, port 25 SMTP umumnya dibiarkan terbuka oleh beberapa Firewall untuk mengizinkan email dari internet masuk ke dalam jaringan privat, sementara port lainnya seperti port 23 yang digunakan oleh Protokol Telnet dapat dinonaktifkan untuk mencegah pengguna Internet untuk mengakses layanan yang terdapat dalam jaringan privat tersebut.

[image:47.612.113.507.121.663.2]Firewall juga dapat memberikan semacam pengecualian (exception) agar beberapa aplikasi dapat melewati Firewall tersebut. Dengan menggunakan pendekatan ini, keamanan akan lebih kuat tetepi memiliki kelemahan yang signifikan yakni kerumitan konfigurasi terhadap Firewall: daftar Access Control List Firewall akan membesar seiring dengan banyaknya alamat IP, nama domain, atau port yang dimasukkan ke dalamnya, selain juga exception yang diberlakukan.

b. Circuit Level Gateway.

Firewall jenis lainnya adalah Circuit-Level Gateway, yang umunya berupa komponen dalam sebuah proxy server.Firewall jenis ini beroperasi pada level yang lebih tinggi dalam model referensi OSI (bekerja pada session layer) daripada Packet Filter Firewall. Modifikasi ini membuat Firewall jenis ini berguna dalam rangka menyembunyikan informasi mengenai jaringan terproteksi, meskipun

Firewall ini tidak melakukan penyaringan terhadap paket-paket individual yang mengalir dalam koneksi. Dengan menggunakan

Firewall jenis ini, koneksi yang terjadi antara pengguna dan jaringan pun disembunyikan dari pengguna. Pengguna akan dihadapkan secara langsung dengan Firewall pada saat proses pembuatan koneksi dan

Gambar 2.9. Circuit level gateway dilihat pada lapisan OSI (sumber: faranudin, 2005:4)

Firewall ini dianggap lebih aman dibandingkan dengan Packet-Filtering Firewall, karena pengguna eksternal tidak dapat melihat IP jaringan internal dalam paket-paket yang ia terima, melainkan alamat IP dari Firewall. Protokol yang populer digunakan sebagai Circuit-LevelFirewall Gateway adalah SOCKS v5.

c. Application LevelFirewall

Firewall jenis lainnya adalah Application Level Gateway atau biasa disebut sebagai ProxyFirewall, yang umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini tidak mengizinkan paket yang datang untuk melewati Firewall secara langsung. Tetapi, aplikasi proxy yang berjalan dalam komputer yang menjalankan

permintaan tersebut kepada komputer yang membuat permintaan pertama kali yang terletak dalam jaringan publik yang tidak aman.

Gambar 2.10. Application Firewall dilihat pada lapisan OSI (sumber: faranudin, 2005:5)

d. NATFirewall.

NAT (Network Address Translation) Firewall secara otomatis menyediakan proteksi terhadap sistem yang berada di balik Firewall

karena NAT Firewall hanya mengizinkan koneksi yang datang dari komputer-komputer yang berada di balikFirewall. Tujuan dari NAT adalah untuk melakukan multiplexing terhadap lalu lintas dari jaringan internal untuk kemudian menyampaikannya kepada jaringan yang lebih luas (MAN, WAN, Internet) seolah-olah paket tersebut datang dari sebuah alamat IP atau beberapa alamat IP. NAT Firewall

keseluruhan jaringan di belakang sebuah alamat IP didasarkan terhadap pemetaan terhadap port-port dalam NATFirewall.

e. Stateful Firewall.

Sateful Firewall merupakan sebuah Firewall yang menggabungkan keunggulan yang ditawarkan oleh packet-filtering Firewall, NAT Firewall, Circuit-Level Firewall dan Proxy Firewall

dalam satu sistem. Statefull Firewall dapat melakukan filtering

terhadap lalu lintas berdasarkan karakteristik paket, seperti halnya

packet-filtering Firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut diizinkan. Tidak seperti Proxy Firewall atau Circuit Level Firewall, Stateful Firewall pada umumnya didesain agar lebih transparan (seperti halnya packet-filtering Firewall atau NAT

Firewall). Akan tetapi, stateful Firewall juga mencakup beberapa aspek yang dimiliki oleh application level Firewall, sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi

(application layer) dengan menggunakan layanan tertentu. Firewall

ini hanya tersedia pada beberapaFirewall kelas atas, semacamCisco

PIX. Karena menggabungkan keunggulan jenis-jenisFirewall lainnya,

Gambar 2.11 Stateful Firewall dilihat pada lapisan OSI (sumber: faranudin, 2005:5)

f. Virtual Firewall

Virtual Firewall adalah sebutan untuk beberapa Firewall logis yang berada dalam sebuah perangkat fisik (komputer atau perangkat

Firewall lainnya).Pengaturan ini mengizinkan bebrapa jaringan agar dapat diproteksi oleh sebuah Firewall yang unik yang menjalankan kebijakan kemanan yang juga unik, cukup dengan menggunakan satu buah perangkat. Dengan menggunakanFirewall jenis ini, sebuah ISP

(Internet Service Provider) dapat manyediakan layanan Firewall

kepada para pelanggannya, sehingga dapt mengamankan lalu lintas jaringan mereka, hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan penghematan biaya yang signifikan, meski

Firewall jenis ini hanya tersedia padaFirewall kelas atas seperti Cisco PIX 535.

2.5.7. Proxy ServerFirewall

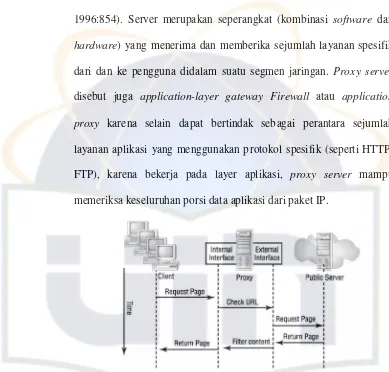

Proxy merupakan elemen lain (bertindak sebagai perantara) untuk suatu permintaan atas penggunaan protocol spesifik (Feibel, 1996:854). Server merupakan seperangkat (kombinasi software dan

hardware) yang menerima dan memberika sejumlah layanan spesifik dari dan ke pengguna didalam suatu segmen jaringan. Proxy server

[image:53.612.112.501.146.518.2]disebut juga application-layer gateway Firewall atau application proxy karena selain dapat bertindak sebagai perantara sejumlah layanan aplikasi yang menggunakan protokol spesifik (seperti HTTP, FTP), karena bekerja pada layer aplikasi, proxy server mampu memeriksa keseluruhan porsi data aplikasi dari paket IP.

Gambar 2.12. Mekanisme kerja Proxy Server (Strebe, 2002:144)

sementara sistem proxy dapat memeriksa keseluruhan data aplikasi pada paket. Sistem proxy juga akan memperbaharui paket dengan memodifikasi sejumlah parameter paket IP, sedangkan packet filter

tidak.

2.5.7.2 Jenis Proxy Server

Berdasarkan mekanisme konfigurasinya, implmentasi sistem

proxy dapat dibedakan menjadi dua jenis, yaitu ( RFC 2616, 1999:9) : a. Non-Transparent Proxy ServerFirewall. Systemproxy jenis

ini, membutuhkan mekanisme konfigurasi secara manual pada setiap parameter sistem proxy di setiap sumber daya yang membutuhkan akses terhadap layananproxy.

b. Transparent Proxy Sever Firewall. Sistem proxy jenis ini secara otomatis mengambil alih dan mengarahkan permintaan layanan proxy client agar dapat berkomunikasi denganproxy server.

Pada penelitian ini penulis menggunakan mekanisme sistem

proxyjenis Transparent.

2.6 Router

berkomunikasi dengan host-host yang ada pada network yang lain.Wahyudin(2004:3)

Router juga digunakan untuk membagi protokol kepada anggota jaringan yang lainnya, dengan adanya router maka sebuah protokol dapat di-sharing

kepada perangkat jaringan lain. Contoh aplikasinya adalah jika kita ingin membagi IP Address kepada anggota jaringan maka kita dapat menggunakan router, ciri-ciri router adalah adanya fasilitas DHCP (Dynamic Host Configuration Procotol), dengan mensetting DHCP, maka kita dapat membagi IP Address, fasilitas lain dari Router adalah adanya NAT(Network Address Translator) yang dapat memungkinkan suatu IP Address atau koneksi internet disharing ke IP Address lain.

2.6.1 Jenis – Jenis Router

Ada beberapa Jenis Router yang dapat digunakan diantaranya adalah : 1. Router Aplikasi

Router aplikasi adalah aplikasi yang dapat kita install pada sistem operasi, sehingga sistem operasi tersebut akan memiliki kemampuan seperti router, contoh aplikasi ini adalah Winroute, WinGate, SpyGate, WinProxydan lain-lain.

2. RouterHardware

pada prakteknya Router hardware ini digunakan untuk membagi koneksi internet pada suatu ruang atau wilayah, contoh dari router ini adalah access point, wilayah yang dapat mendapat Ip Address dan koneksi internet disebut Hot Spot Area.

3. Router PC

Router PC adalah sebuah komputer yang berfungsi sebagai Router dengan sistem operasi yang memiliki fasilitas untuk membagi dan mensharing IP Address, jadi jika suatu perangkat jaringan (pc) yang terhubung ke komputer tersebut akan dapat menikmati IP Address atau koneksi internet yang disebarkan oleh Sistem Operasi tersebut, contoh sistem operasi yang dapat digunakan adalah semua sistem operasi berbasis client server, semisal Windows NT, Windows NT 4.0, Windows 2000 server, Windows 2003 Server, MikroTik (Berbasis Linux), dan lain-lain. PC (Personal Komputer) Router adalah sebuah komputer yang berfungsi sebagai router. PC Router dapat diterapkan dengan menggunakan spesifikasi minimal :

1. Dua buah NIC

2. OS *nix (BSD, Linux, Unix), OS Windows Server, Open Solaris, dst

Pada penerapan yang dilakukan pada tempat penelitian di APL PLN Mampang, penulis menggunakan jenis Router PC yang tergabung pada

2.7 Sistem Operasi Linux

Linux adalah nama yang diberikan kepada sistem operasi komputer bertipe Unix. Linux merupakan salah satu contoh hasil pengembangan perangkat lunak bebas dan sumber terbuka utama. Seperti perangkat lunak bebas dan sumber terbuka lainnya pada umumnya, kode sumber linux dapat dimodifikasi, digunakan dan didistribusikan kembali secara bebas oleh siapapun.

Linux pertama kali ditemukan oleh Linus Torvalds dari Universitas Helsinki pada tahun 1991 dan berkembang dengan pesat melalui Internet. Linux mempunyai sifat yang multi user dan multi tasking, yang dapat berjalan di berbagai platform termasuk prosesor Intel 386 maupun yang lebih tinggi. Sistem operasi ini mengimplementasikan standar POSIX. Linux dapat berinteroperasi secara baik dengan sistem operasi yang lain, termasuk Apple, Microsoft dan Novell.

Ada beberapa jenis linux yang sudah dibuat dan masing-masing memiliki karakteristik yang hampir sama, perbedaan hanya terletak pada beberapa perintah dasarnya saja, Redhat, Mandrake, Debian dan Suse merupakan bebrapa jenis distribusi Linux yang terkenal.

2.7.1 Struktur Direktori Linux

Gambar 2.13 Struktur direktori Linux

(sumber: www-uxsup.csx.cam.ac.uk/ /verzeichnisse_baum.png)

Berikut ini akan dijelaskan masing-masing direktori tersebut , yaitu : a. Merupakan akar dari semua di rektori

b. /root

Merupakan direktori untuk user root. Dalam sistem linux user root mempunyai otoritas penuh terhadap sistem. User root dapat merusak sistem, memperbaiki sistem, menambahuser baru dan lain sebagainya.

User baru dalam hal ini adalah user biasa dimana ruang lingkupnya hanya sebatas menjalankan aplikasi terkecuali diberi izin oleh user

root. c. /boot

Merupakan direktori penting dalam kaitannya dengan proses booting linux. Dalam direktori ini merupakan image kernel linux.

d. /etc

e. /bin

Merupakan direktori penting yang berisi program esential. Program esential yaitu program eksekusi jika program tersebut dijalankan contohnya perintah Is (Melihat Isi Direktori).

f. /sbin

Merupakan direktori yang berisi program esential untuk sysadmin. Seperti halnya direktori /bin.

g. /var

Merupakan direktori yang berisifile-file dinamis misalnya dile log dan sebagainya.

h. /home

Merupakan direktori yang berisi home direktoriuser biasa. i. /dev

Merupakan direktori yang berisi device seperti /dev/fd0 untuk floopy, /dev/hda hardisk, /dev/cdroom cdroom, /dev/ ttys0 untuk port mouse dan sebagainya.

j. /tmp

merupakan direktori yang mempunyaifile temporary (sementara). k. /usr

Merupakan berisi file-file program untuk menjalankan program yang

2.8. IPcop

IPCop merupakan sebuah turunan sistem operasi Linux dan dikhususkan untuk beroperasi sebagai sebuah Firewall, dan hanya sebagai Firewall. IPCop menyediakan penerapan Firewall yang berbasis hardware PC dan pengaturan yang simple dan mudah.

IPCop merupakan software yang dikenal sebagai Open Surce Software

(OSS). Sebagai bagian dari OSS, IPCop dikeluarkan dalam lisensi GNUGeneral Public License (GPL). Dibawah lisensi GPL, pengguna IPCop diberi kebebasan untuk melihat, mengubah, dan mendistribusikan kembalisource code atau kode program darisoftware.

Sebelum IPCop dibuat, sudah ada SmoothWall terlebih dahulu (http://www.smoothwall.org). Smoothwall merupakan merupkan distribusi yang sangat mirip dengan IPCop pada saat ini, dan semua kode inisial pada IPCop adalah kode Smoothwall. Smoothwall memiliki dua lisensi untuk merilis jenis

Firewall gratis secara komersial. Produk komersial memiliki fungsionalitas yang lebih baik, yang mengakibatkan konflik antara tujuan dari pengembangan yang gratis dan paket komersial dimana untuk memperbaiki sebuah prduk yang gratis maka akan membuat produk yang berbayar menjadi tidak laku.

Pengembang IPCop saat ini memilih untuk mengembangkan sistem yang sudah ada pada padaSmoothwall, dan membuat suatu cabang baru dari software

2.8.1. Interface Jaringan IPCop

IPCop mendukung sampai empat interface jaringan, yang masing-masing terhubung dengan jaringan yang berbeda. Keempat jaringan yang tersedia tersebut diikenali dengan warna yang sudah ditentukan untuk kemudahan administrasi.

Green Network Interface. Pada segmen jaringan Green dari IPCop merepresentasikan jaringan internal. Sebuah IPCopFirewall secara otomatis akan mengizinkan semua koneksi dari segmen Green ke semua segmen lainnya.

Segmen Green adalah sebuahEthernet Network Interface Card (NIC), dan tidak ada dukungan untuk device lain. Sebuah jaringan lokal adalah seperti sebuah hub yang disambungkan ke dalam interface Green, atau beberapaswitch, sebuahbridge layerdua atau bahkan sebuah router.

Red Network Interface. Sama seperti interface jaringan Green, interface jaringan Red selalu tersedia. Interface jaringan Red

merepresentasikan Internet atau suatu segmen jaringan yang tidak terpercaya (pada topologi yang lebih besar).

Tujuan utama dariFirewall IPCop adalah untuk melindungi segmen

Green, Blue dan Orange dan host yang terhubung dengan jaringan dari

traffic, users, danhost pada segmenRed. Segmen jaringan Red bersifat

Orange Network Interface. Interface jaringan Orange merupakan sebuah optional yang dirancang sebagai jaringan DMZ (http://www.Firewall.cx/dmz.php). Dalam terminologi militer, sebuah DMZ adalah area dimana aktivitas militer tidak diizinkan. Dalam terminologi

Firewall, DMZ memiliki pengertian yang sama, sebagai sebuah segmen jaringan diantara jaringan internal suatu organisasi dan jaringan eksternal seperti Internet. Pada segmen ini, server terlindungi dari Internet oleh

Firewall, akan tetapi terpisah dari klien internal yang berada pada zona yang terproteksi lebih baik dibelakang garis depan.

DMZ merupakan sebuah segmen jaringan yang tidak terpecaya kedua setelah interface jaringan Red. Host pada segmen jaringan Orange

tidak dapat terkoneksi pada segmen jaringan GreendanBlue.

Blue Network Interface. Interface jaringan Blue bersifat optional yang merupakan penambahan yang cukup baru pada IPCop yang terdapat pada rilis versi 1.4. jaringan ini secara spesifik dikhususkan untuk segmen

wireless yang terpisah. Host pada segmen Blue tidak dapat terhubung ke jaringan Green kecuali melalui spesifik pinholes seperti pada jaringan

Orange.

Menggunakan zona Blue juga merupakan cara yang baik untuk memisahkan host dalam penggunaan jaringan, seperti subnet dari

Dibawah ini adalah ilustrasi topologi IPCop dengan keempat interface Barrie et al., 2006

Gambar 2.14. Konfigurasi IPCopFirewalldengan empat interface (Barrie et al., 2006 :67)

2.8.2. Fitur dari IPCop

IPCop memiliki fitur Firewall yang cukup lengkap dan baik, ia juga memiliki web-interface yang dapat diakses dari client secara remote sehingga memudahkannetwork administrator untuk melakukan pengaturan dan manajemen fungsi dari IPCop tersebut. Beberapa fitur dari IPCop :

1. IPTABLES-basedFirewall

2. Interface eksternal dapat berupa modem Analog, ISDN atau ADSL modem dan dapat mendukung koneksi ADSL PPtP atau PPPoE ke Ethernet atau modem USB.

3. Mendukung DMZ

4. Interface administrasi berbasis Web GUI 5. Server SSH untukRemote Access

7. CachingDNS

8. TCP/UDPport forwarding 9. Intrusion Detection System

10. Mendukung VPN dengan protokol IPSec

2.8.3. Kelebihan IPCop

a. Free (aplikasi bebas): IPCop didistibusikan dibawah lisensi GPL. Berbeda dengan Mikrotik, Norton Firewall, Mc Affee Firewall yang berbayar.

b. Simple : Dalam proses instalasi cukup sederhana, serta memiliki dukungan dari komunitas yang cukup baik di Indonesia maupun dunia. Panduan instalasi dan pengelolaan tersedia secara memadai memungkinkan user yang memiliki latar belakang pengetahuan terbatas seperti kebanyakan tenaga TI bisa menerapkannya.

c. Complete and Stable: Meski sederhana IPCop diakui memiliki fitur dan tingkat keamanan yang tinggi layaknya firewall level corporate, reliabalitasnya pun sangat baik sesuai standar keamanan linux. Tersedia banyak aplikasi tambahan (addon), seperti URL Filter, Block Out traffic (BOT), Who is Online (wio), Advance proxy, cop filter, open VPN dsb. d. Minimum hardware requirement : Mesin firewall dengan IP Cop cukup

2.9.Virtual Box

Berdasarkan situs resmi Virtual Box (2009), Virtual Box adalah produk virtualisasi x86 yang powerful untuk pengguna awam maupun enterprise.

Software ini memiliki fitur – fitur yang banyak, performa tinggi untuk kalangan

enterprise, dan juga sebagai solusi bagi professional. Software ini tersedia secara gratis sebagai software opensource dibawah naungan GNU General Public License (GPL). Pada saat proses simulasi, penulis menggunakan bantuansoftware

ini.

Beberapa fitur dariVirtualBox antara lain : a. Modularity.

b. Virtual machine descriptions in XML.

c. Guest Additions for Windows and Linux.

d. Shared folders. Virtual USB Controllers.

e. Remote Desktop Protocol. USB over RDP.

2.10. SSH(Secure Shell)

Pada penelitian ini penulis menggunakan dua tools untuk melakukan SSH

loginkedalam mesin IPCop. Pada awalnya SSH dikembangkan oleh Tatu Yl nen di Helsinki University of Technology. SSH memberikan alternatif yang secure

terhadap remote session tradisional dan file transfer protocol seperti telnet dan

enkripsi secret key untuk membantu memastikan privacy dari keseluruhan komunikasi, yang dimulai denganusername/password awal.

Algoritma enkripsi yang didukung oleh SSH di antaranya TripleDES (Pengembangan dari DES oleh IBM), BlowFish (BRUCE SCHNEIER), IDEA (The International Data Encryption Algorithm), dan RSA (The Rivest-Shamir-Adelman). Dengan berbagai metode enkripsi yang didukung oleh SSH, Algoritma yang digunakan dapat diganti secara cepat jika salah satu algoritma yang diterapkan mengalami gangguan. SSH menyediakan suatu virtual private connection pada application layer, mencakup interactive logon protocol (ssh dan sshd) serta fasilitas untuk secure transfer file (scd). Setelah meng-instal SSH, sangat dianjurkan untuk mendisabletelnet danrelogin.

Implementasi SSH pada linux diantaranya adalah OpenSSH. SSH merupakan paket program yang digunakan sebagai pengganti yang aman untuk

relogin, rsh dan rcp.

2.10.1.Kegunaan SSH

SSH dirancang untuk menggantikan protokol telnetdan FTP. SSH merupakan produk serbaguna yang dirancang untuk melakukan banyak hal, yang kebanyakan berupa penciptaantunnel antarhost. Dua hal penting SSH adalah console login (menggantikan telnet) dan secure filetransfer

2.10.2. Tools SSH

Pada penelitian ini penulis menggunakan SSH tools untuk melakukanremote administration kedalam mesinfirewall.

a. Putty

Putty adalah klien SSH dan telnet, yang dikembangkan awalnya oleh Simon Tatham untuk platform Windows. Putty dapat melakukan

remote login ke komputer remote. Putty adalah perangkat lunak open

source yang tersedia dengan kode sumber dan dikembangkan dan didukung oleh sekelompok relawan.

b. WinSCP

WinSCP merupakanfreeware SFTP (SSHFile Transfer Protocol) dan SCP (Secure CoPy) client untuk Windows menggunakan SSH

(Secure Shell) dan kini telah mencapai versi 4.2.6. Tujuan utamanya adalah untuk mengamankan ketika Kita menyalinfile dari komputer lokal ke komputerremote.

Lebih lanjut, WinSCP dapat bertindak sebagai remote editor, yaitu jika kita klik file, misalnya dokumen teks dalamfile dalam perintah jarak jauh, transfer file ke komputer lokal dan membukanya di editor yang sudah terintegrasi. Setiap kali dokumen disimpan, versi remote akan diperbarui secara otomatis.

BAB III

METODE PENELITIAN 3.1. Waktu dan Tempat Penelitian

Penelitian ini dilakukan dari bulan Agustus sampai September 2009 yang bertempat APL PLN Mampang. Alasan pemilihan APL PLN Mampang sebagai tempat penelitian karena belum diterapkannya suatu pengaman pada jaringan komputer yang ada sehingga dibutuhkan sebuah sistem yang mampu berfungsi sebagai solusi pengamanan yang handal dan terjangkau untuk jaringan komputer yang ada pada APL PLN Mampang.

3.2. Peralatan Penelitian

Sebagai sarana peneltian, diperlukan adanya alat penelitian. Alat yang digunakan dalam penelitian ini dibagi menjadi dua bagian, yaitu perangkat keras (hardware) dan perangkat lunak (software). Perangkat keras yang digunakan adalah komputer dan perangkat jaringan untuk membuat suatu jaringan dapat terkoneksi. Sedangkan untuk perangkat lunak adalah kebutuhan sebuah sistem operasi yang mendukung jaringan dan software-software pendukung aplikasi jaringan.

Untuk dapat membuat sebuah sistem yang benar-benar dapat berfungsi secara baik dan menyeluruh diperlukan adanya lingkungan perangkat keras dan perangkat lunak sebagai berikut :

Perangkat keras yang digunakan dalam penelitan ini meliputi dari komputer router (PC router), komputer client dan perangkat jaringan lainnya sebagaimana berikut ini:

a. Komputer firewall sekaligus router gateway yang mempunyai spesifikasi Pentium 4 2,4 GHz, memori DDR 256MB GB, 2 kartu jaringan (TP-Link tipe PCI dan onboard Realtek RTL8139 Family PCI Fast Ethernet NIC), HDD 30GB, CD-ROM

b. Komputerclient, mempunyai spesifikasi minimum intel pentium 4 2,4 GHz, memori DDR 1GB, VGA 64 MB, Hardisk 40 GB, 1 kartu jaringan, CD ROM dan monitor 15 inci.

c. Perangkat Jaringan dan Alat Pendukung seperti kabel UTP, dan alat-alat non jaringan seperti kabel listrik.

2. Lingkungan Perangkat Lunak

Perangkat lunak yang digunakan dalam penelitian tugas akhir ini dibagai menjadi dua bagian, yaitu perangkat lunak untuk server dan perangkat lunak untukclient :

a. Perangkat Lunak untukfirewall : Sistem Operasi Linux IPCop 1.4.20,

built-in Apache web server, DHCP server, DNS Server, SSH Server, Proxy Server(Squid), Intrusion Detection System (SNORT).

b. Perangkat Lunak untuk clientsekaligus remote host : Sistem Operasi Windows XP, Web Browser Mozilla, Putty, WinSCP, nmap.

Pengumpulan data merupakan proses pengadaan data primer untuk keperluan penelitian. Berikut ini adalah metode pengumpulan data.yang digunakan oleh penulis :

a. Studi Lapangan, yaitu observasi yang penulis lakukan dengan terjun langsung ke lapangan untuk mendapatkan informasi terkait dengan penelitian yang dilakukan untuk melihat sistem yang telah berjalan, serta bagaimana sistem keamanan baru dapat diterapkan dengan menggunakan

firewallIPCop.

b. Studi Pustaka. Metode ini dilakukan dengan penelusuran dan pembelajaran melalui media kepustakaan seperti buku, makalah, literature,

websites yang berkaitan dengan keamanan jaringan, firewall dan IPCop yang berbasis open source untuk menambah pengetahuan terhadap sistem yang akan diterapkan.

c. Studi Literatur. Metode ini dilakukan dengan membandingkan penelitian sebelumnya atau penelitian yang sejenis dengan penelitian yang sekarang dilakukan

3.4. Metode Pembangunan Sistem

Penulis melakukan pembangunan sistem yang terdiri dari fase atau tahapan sebagai berikut :

a. Analysis(Analisis)

Pembangunan dimulai dengan fase analisis. Pada tahap ini dilakukan proses perumusan permasalahan, mengidentifikasi konsep dari Firewall,

kebutuhan seluruh komponen sistem tersebut, sehingga sepesifikasi kebutuhan mengenai sistem firewall IPCop dapat diperjelas. Analisis itu sendiri penulis bagi menjadi beberapa tahap. Tahap ini meliputi :

1. Identify. Penulis melakukan identifikasi permasalahan yang dihadapi sehingga dibutuhkan proses pengembangan lebih lanjut.

2. Understand. Penulis memahami mekanisme kerja sistem yang telah berjalan pada tempat penelitian sehingga dapat mengetahui bagaimana sistem baru akan dibangun dan dikembangkan.

3. Analyze. Penulis melakukan analisis terhadap sistem yang sedang berjalan, dan memberikan usulan sistem baru yang lebih baik untuk diterapkan. Penulis juga melakukan studi kelayakan dan melihat kebutuhan sistem yang akan dibangun atau dikembangkan.

4. Report. Tahapan ini melakukan aktifitas pembuatan laporan yang berisisi rincian komponen dan elemen yang dibutuhkan dalam penelitian.

b. Design(Perancangan)

awal, melainkan hanya menambahkan (extended) skema jaringan yang telah ada.

c. Simulation Prototyping (Prototipe Simulasi)

Tahap selanjutnya adalah pembuatan prototipe sistem yang akan dibangun, sebagai simulasi dan implementasi sistem produksi. Dengan demikian penulis dapat mengetahui gambaran umum dari proses komunikasi, keterhubungan dan mekanisme kerja dari interkoneksi keseluruhan elemen sistem yang akan dibangun. Penulis membangun prototipe sistem ini pada lingkungan virtual dengan menggunaka mesin

virtual, yaitu Virtual Box 3.12, dengan pertimbangan bahwa proses kesalahan yang mungkin terjadi tidak akan mempengaruhi lingkungan sistem nyata dan proses pembangunan prototipe dapat jauh lebih cepat. d. Implementation(Implementasi)

Tahap selanjutnya adalah implementasi, dimana pada fase ini spesifikasi rancangan solusi yang dihasilkan pada fase perancangan, digunakan sebagai panduan intruksi implementasi pada lingkungan nyata. Aktifitas pada fase implementasi diantaranya :

1. Merancang topologi jaringan dengan penambahan devicebaru pada skema jaringan, yaitu berupahardware firewall.

2. Melakukan instalasi dan konfigurasi terhadap firewall yang akan diterapkan.

3. Melakukan tes konektivitas antaraclient dan mesinfirewall

e. Monitoring(Pengawasan)

Fase ini penulis melakukan proses pengujian. Hal ini mengingat bahwa proses pengujian dilakukan melaui aktivitas pengoperasian dan pengamatan sistem yang sudah dibangun/dikembangkan dan sudah diimplementasikan untuk memastikan sistem firewall sudah berjalan dengan baik dan benar, serta sudah menjawab semua pertanyaan dan permasalahan spesifik yang dirumuskan.

Pengujian dilakukan pada setiap fungsi di setiap komponen sistem pada lingkungan nyata. Dalam hal ini penulis melakukan pengujian pada fungsionalitas (interkoneksi) perangkat jaringan komputer (seperti komputerhost,switchdanmodem), IPCopfirewall.

f. Management (Pengelolaan)

Gambar 3.1 Diagram Ilustrasi Metode Penelitian Pe re nc a na a n

Skrip si

Me to d e Pe ng ump ula n Da ta

Pe mb a ng una n Siste m

Id e ntify

Und e rsta n

Ana lyze

Re p o rt

Stud i

Stud i

Wa ktu Pe ne litia n Stud i Fe a sib ilita s

Pe ra ng ka t Pe ne litia n

Pe ra nc a ng a n To p o lo g i Ja ring a n

Pe ra nc a ng a n Siste m (IPC o pb o x fire wa ll,

ne two rk inte rfac e) Analysis

Design

Simula tio n Pro to typ ing

Imp le me nta ti

Monitoring

Management

Pe rsia p a n Ling kung a n

Virtua l

Pe mb a ng una n Pro to tip e d a n Simula si Siste m

Imp le m e nta si To p o lo g i Ja ring a n

Im p le m e nta si Siste m

fire wa llIPC o p .

Pe ng ujia n Inte rko ne ktiv ita s

Ko m p o ne n ja ring a n d e ng a n

Pe ng ujia n Ko m p o ne n ja ring a n

d e ng a nfire wall

IPC o p

Pengujian Sistem Jaringan

Pe ng e lo la a n Siste m Ja ring a n