MELALUI ANALISIS DATA TRAFIK TUGAS AKHIR

Disusun Oleh :

Nama : Octavianus Wijaya

NIM : 09.41020.0031

Program : S1 (Strata Satu)

Jurusan : Sistem Komputer

SEKOLAH TINGGI

MANAJEMEN INFORMATIKA & TEKNIK KOMPUTER SURABAYA

Halaman

ABSTRAK………..iv

KATA PENGANTAR ... v

DAFTAR ISI………..vii

DAFTAR TABEL ... x

DAFTAR GAMBAR ... xiv

DAFTAR LAMPIRAN ... xvii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Perumusan Masalah ... 2

1.3 Pembatasan Masalah... 2

1.4 Tujuan ... 3

1.5 Kontribusi ... 3

2.1 Sistematika Penulisan ... 4

BAB II LANDASAN TEORI ... 6

2.1

Network Protocol Analyzer ... 6

2.2

Network Attack ... 7

2.3

Security Attack Models ... 8

2.4 Proses Attack... 8

2.5

Denial of Service Attack ... 9

2.6 Statistika ... 12

2.7 Distribusi Probabilitas ... 12

2.8 Metode Sturgess ... 18

BAB III METODE PENELITIAN... 19

3.1 Desain Penelitian ... 19

3.2 Peralatan dan perlengkapan penilitian ... 24

3.3 Prosedur Penelitian ... 25

3.3.1 Parameter Penelitian ... 25

3.4 Cara Kerja Sistem Secara Keseluruhan ... 26

BAB IV HASIL DAN PEMBAHASAN ... 31

4.1 Hasil Pengujian UDP Attack Menggunakan HPING ... 32

4.1.1 UDP ATTACK A ... 32

4.1.2 UDP ATTACK B ... 35

4.1.3 UDP ATTACK C ... 39

4.1.4 UDP ATTACK D ... 42

4.1.5 UDP ATTACK Rata-rata ... 46

4.2 Hasil Pengujian PING Flood Menggunakan HPING ... 49

4.2.1 PING FLOOD A ... 49

4.2.2 PING FLOOD B ... 53

4.2.3 PING FLOOD C ... 56

4.2.4 PING FLOOD D ... 60

4.2.5 PING FLOOD RATA-RATA ... 63

4.3 Hasil Pengujian SYN Attack Menggunakan HPING... 67

4.3.1 SYN ATTACK A ... 67

4.3.2 SYN ATTACK B ... 70

4.3.3 SYN ATTACK C ... 74

4.3.5 SYN ATTACK RATA-RATA ... 81

4.4 Hasil Pengujian UDP Attack Menggunakan NMAP ... 85

4.4.1 UDP ATTACK A ... 85

4.4.2 UDP ATTACK B ... 89

4.4.3 UDP ATTACK C ... 93

4.4.4 UDP ATTACK D ... 97

4.4.5 UDP ATTACK Rata-rata ... 101

4.5 Hasil Pengujian PING Flood Menggunakan NMAP ... 105

4.5.1 PING FLOOD A ... 106

4.5.2 PING FLOOD B ... 110

4.5.3 PING FLOOD C ... 114

4.5.4 PING FLOOD D ... 118

4.5.5 PING FLOOD RATA-RATA ... 122

4.6 Hasil Pengujian SYN Attack Menggunakan NMAP ... 126

4.6.1SYN ATTACK A ... 127

4.6.2SYN ATTACK B ... 131

4.6.3 SYN ATTACK C ... 135

4.6.4 SYN ATTACK D ... 139

4.6.5 SYN ATTACK RATA-RATA ... 143

BAB V PENUTUP ... 152

5.1 Simpulan ... 152

5.2 Saran ... 153

DAFTAR PUSTAKA ... 154

1

PENDAHULUAN

1.1 Latar Belakang Masalah

Masalah keamanan sebuah jaringan akhir-akhir ini amat sangat rentan terhadap serangan dari berbagai pihak. Alasan dari serangan tersebut tentu saja beragam. Diantaranya yaitu alasan untuk merusak, balas dendam, politik, atau cuma iseng - iseng saja untuk unjuk gigi.Status subkultural dalam dunia hacker, adalah sebuah unjuk gigi atau lebih tepat kita sebut sebagai pencarian jati diri. Adalah sebuah aktifitas umum dikalangan hacker-hacker muda untuk menunjukkan kemampuannya dan Denial of Service (DoS) merupakan aktifitas hacker diawal karirnya.Alasan politik dan ekonomi untuk saat sekarang juga merupakan alasan yang paling relevan. Kita bisa melihat dalam cyber war, serangan DoS bahkan dilakukan secara terdistribusi atau lebih dikenal dengan istilah 'Distribute Denial of Service'. Beberapa kasus serangan virus semacam 'code-red' melakukan serangan DoS bahkan secara otomatis dengan memanfaatkan komputer yang terinfeksi, komputer ini disebut zombie. Lebih relevan lagi, keisengan merupakan motif yang paling sering dijumpai.Bukanlah hal yang sulit untuk mendapatkan program-program DoS, seperti nestea, teardrop, land, boink, jolt dan vadim. Program-program DoS dapat melakukan serangan Denial of Service dengan sangat tepat, dan yang terpenting sangat mudah untuk melakukannya (Gon, 2012).

Serangan Denial of Services (DoS) adalah salah satu contoh jenis serangan yang dapat mengganggu infrastruktur dari jaringan komputer, serangan jenis ini memiliki suatu pola khas, dimana dalam setiap serangannya akan mengirimkan sejumlah paket data secara terus-menerus kepada target serangannya. Dengan menggunakan metode deteksi anomali, serangan DoS dapat dideteksi dengan mengidentifikasi pola-pola anomali yang ditimbulkan (Sucipta, Wirawan, & Muliantara, 2012).

Dalam tugas akhir ini penulis mencoba melakukan pemodelan terhadap lalu lintas paket data dengan menangkap paket data dalam jaringan dan menganalisisnya guna mengetahui karakteristik sebuah serangan UDP Flood, PING Flood, dan SYN Attack.

1.2 Perumusan Masalah

Berdasarkan latar belakang diatas, dapat dirumuskan permasalahan yaitu: 1. Bagaimana melakukan identifikasi karakteristik statistik paket data yang

mengandung DoS attack?

2. Bagaimana melakukan estimasi parameter statistik yang bersesuaian dengan distribusi data yang mengandung DoS Attack?

1.3 Pembatasan Masalah

Batasan masalah dari sistem yang dibahas adalah sebagai berikut :

1. Aplikasi yang digunakan untuk mengambil/ menangkap paket data yang lewat adalah Network Protocol Analyzer.

2. Menggunakan Denial of Service attack jenis UDP Flood, PING Flood dan SYN Attack.

4. Analisis panjang paket menggunakan SPSS 14 dan Matlab 2009.

5. Menggunakan topologi jaringan yang sudah ditentukan dan 2 modem Smartfren.

1.4 Tujuan

Tujuan dari analisa jaringan ini adalah:

1. Melakukan identifikasi karakteristik statistik paket data yang mengandung DoS attack?

2 Melakukan estimasi parameter statistik yang bersesuaian dengan distribusi data yang mengandung DoS Attack?

1.5 Kontribusi

1. Dari hasil identifikasi karakterisitik statistic paket data yang mengandung DoS, diharapkan seorang Administrator jaringan bisa mengetahui serangan paket data yang mengandung DoS pada server.

2.1 Sistematika Penulisan

Pada penulisan Laporan Tugas Akhir ini ditulis dengan sistematika penulisan sebagai berikut :

BAB I : PENDAHULUAN

Pada bab ini dikemukakan hal–hal yang menjadi latar belakang, perumusan masalah, batasan masalah, tujuan yang ingin dicapai, manfaat serta sistematika penulisan laporan tugas akhir ini.

BAB II : LANDASAN TEORI

Pada bab ini dibahas teori yang berhubungan dengan pemodelan DoS Attack, Network Protocol Analyser, Network Attack, Security Attack Models, Proses Attack, Denial of Service Attack, Statistika, serta Distribusi Probabilitas.

BAB III : METODE PENELITIAN

nilai selisih terkecil antara histogram data mentah dengan distribusi probabilitas.

BAB IV : HASIL DAN PEMBAHASAN

Pada bab ini memaparkan berbagai macam percobaan yang dilakukan, hasil-hasil yang didapatkan berupa plot gambar berupa histogram dan grafik serta nilai dari MSE. berserta solusi dari permasalahan yang didapat. Selain itu disertai pula hasil uji coba perbagian dan juga uji coba sistem secara keseluruhan untuk UDP Attack melakukan pengujian sebanyak lima kali yaitu UDP Attack A, UDP Attack B, UDP Attack C, UDP Attack D, danUDP Attack Rata-rata. Selanjutnya untuk PING Flood melakukan pengujian sebanyak lima kali yaitu PING Flood A, PING Flood B, PING Flood C, PING Flood D, dan PING Flood Rata-rata. Selanjutnya untuk SYN Attack juga melakukan pengujian sebanyak lima kali yaitu SYN Attack A, SYN Attack B, SYN Attack C, SYN Attack D dan SYN Attack Rata-rata.

BAB V : PENUTUP

6

LANDASAN TEORI

2.1 Network Protocol Analyzer

Jaringan protokol analisis adalah proses untuk sebuah program atau perangkat untuk memecahkan kode header protokol jaringan dan trailer untuk memahami data dan informasi di dalam paket di enkapsulasi oleh protokol. Untuk melakukan analisis protokol, paket harus ditangkap pada real time untuk analisis jalur kecepatan atau analisis nanti. Program atau perangkat disebut Analyzer Protocol.

Network Protocol Analyzer dapat digunakan baik untuk manajemen jaringan yang sah atau untuk mencuri informasi dari jaringan. Jaringan operasi dan personil pemeliharaan menggunakan Network Protocol Analyzer untuk memonitor lalu lintas jaringan, menganalisis paket, menonton pemanfaatan sumber daya jaringan, melakukan analisis forensik dari pelanggaran keamanan jaringan dan memecahkan masalah jaringan. Analisa protokol yang tidak sah bisa sangat berbahaya bagi keamanan jaringan karena mereka hampir mustahil untuk mendeteksi dan dapat dimasukkan hampir di mana saja.

2.2 Network Attack

2.3 Security Attack Models

Interruption: Perangkat sistem menjadi rusak atau tidak tersedia. Serangan ditujukan kepada ketersediaan (availability) dari sistem.Contoh serangan adalah “denial of service attack”.

Interception: Pihak yang tidak berwenang berhasil mengakses asset atau informasi. Contoh dari serangan ini adalah penyadapan (wiretapping).

Modification: Pihak yang tidak berwenang tidak saja berhasil mengakses, akan tetapi dapat juga mengubah (tamper) aset. Contoh dari serangan ini antara lain adalah mengubah isi dari website dengan pesan-pesan yang merugikan pemilik website.

Fabrication: Pihak yang tidak berwenang menyisipkan objek palsu ke dalam sistem. Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu seperti e-mail palsu ke dalam jaringan komputer.

2.4 Proses Attack

dengan fase post-attack. Fase ketiga merupakan fase akibat dari fase pertama dan fase kedua.Bisa jadi terjadinya kerusakan pada sebuah network, atau dikuasainya sebuah sistem network yang kemudian digunakan kembali oleh untuk melakukan serangan pada sistem network lainnya (Bayu Krisna). Untuk melihat proses serangan ini dapat dilihat pada Gambar 2.1.

Gambar 2.1. Attack Dalam Topologi Jaringan (Garg & Chawla, 2011)

2.5 Denial of Service Attack

Denial of Service atau yang mungkin lebih sering kita dengar dengan nama DoS merupakan suatu aktifitas yang menghambat laju kerja dari sebuah layanan atau malah mematikannya sehingga yang dapat menyebabkan pengguna yang asli/sah/memiliki hak akses tidak dapat menggunakan layanan. Dimana pada akhirnya, serangan ini mengakibatkan terhambatnya aktifitas yang akan dilakukan oleh korban yang akibatnya boleh dibilang sangat fatal.

otomatis tidak dapat meberikan pelayanan lagi. DoS memiliki beberapa jenis serangan, diantaranya adalah

1. SYN Attack

Dalam proses pengiriman data yang melalui TCP, proses data yang terjadi adalah sebagai berikut : Hubungan TCP dimulai dengan mengirimkan paket SYN-TCP ke host yang dituju, pengiriman paket SYN adalah merupakan pembuka untuk membuka jalur koneksi antara dua host melalui protokol TCP. Apabila hubungan tersebut disetujui host tujuan akan mengirimkan paket SYN-ACK sebagai tanda bahwa jalur sudah terbentuk. Dan bagian terakhir adalah pengiriman paket ACK dari host awal ke host tujuan sebagai konfirmasi. Sedangkan flood SYN terjadi bila suatu host hanya mengirimkan paket SYN TCP saja secara kontinyu tanpa mengirimkan paket ACK sebagai konfirmasinya. Hal ini akan menyebabkan host tujuan akan terus menunggu paket tersebut dengan menyimpannya ke dalam backlog. Meskipun besar paket kecil, tetapi apabila pengiriman SYN tersebut terus menerus akan memperbesar backlog. Hal yang terjadi apabila backlog sudah besar akan mengakibatkan host tujuan akan otomatis menolak semua paket SYN yang datang, sehingga host tersebut tidak bisa dikoneksi oleh host-host yang lain (Pratama, 2010).

2. PING Flood

3. UDP Attack

UDP adalah protocol yang tidak memerlukan koneksi terlebih dahulu dan tidak perlu melalui prosedur pengaturan koneksi untuk transfer data. UDP Flood Attack adalah attackerakan mengirimkan paket UDP ke port secara acak secara terus menerus sehingga akan mempengaruhi kerja system yang mengakibatkan sistem bisa hang (duraiswamy & palanivel, 2010).

Selain itu, agar komputer atau mesin yang diserang lumpuh total karena kehabisan resource dan pada akhirnya komputer akan menjadi hang, maka dibutuhkan resource yang cukup besar untuk seorang penyerang dalam melakukan aksi penyerangannya terhadap sasaran. Berikut ini merupakan beberapa resource yang dihabiskan :

1. SwapSpace, Swap spase biasanya digunakan untuk mem-forked child proses.

2. Bandwidth, Dalam serangan DoS, bukan hal yang aneh bila bandwith yang dipakai oleh korban akan dimakan habis.

3. Kernel Tables, Serangan pada kerneltables, bisa berakibat sangat buruk pada sistem. Alokasi memori kepada kernel juga merupakan target serangan yang sensitif. Kernel memiliki kernel map limit, jika sistem mencapai posisi ini, maka sistem tidak bisa lagi mengalokasikan memori untuk kernel dan sistem harus di re-boot.

4. RAM, Serangan Denial of Service banyak menghabiskan RAM sehingga sistem mau-tidak mau harus di re-boot.

2.6 Statistika

Statistika adalah ilmu yang mempelajari bagaimana merencanakan, mengumpulkan, menganalisis, menginterpretasi, dan mempresentasikan data (Gunawan, 2012).

Penggunaan metode statistik banyak digunakan di dalam pembuatan, pengembangan produk makanan. Perangkat lunak komputer, farmasi dan berbagai bidang lain melibatkan pengumpulan informasi atau data ilmiah. Tentu saja pengumpulan data tersebut bukanlah hal yang baru, hal ini telah dikerjakan dengan selama lebih dari seribu tahun. Data dikumpulkan, dirangkum, dilaporkan dan disimpan untuk diteliti (Ronald E. Walpoe, 2000).

2.7 Distribusi Probabilitas

Kunci aplikasi probabilitas dalam statistik adalah memperkirakan terjadinya peluang/probabilitas yang dihubungkan dengan terjadinya peristiwa tersebut dalam beberapa keadaan.Jika kita mengetahui keseluruhan probabilitas dari kemungkinan outcome yang terjadi, seluruh probabilitas kejadian tersebut akan membentuk suatu distribusi probabilitas.

Adapun macam distribusi probabilitas diantaranya adalah : 1. Distribusi Normal (Gaussian)

Distribusi normal seringkali disebut sebagai distribusi Gaussian. Sifat dari distribusi ini yaitu :

3. Karena kurva ini berbentuk seperti bel simetris, maka total area yang dibatasi oleh standar deviasi ( ) disekitar rata-rata selalu sama. Seperti yang di tunjukkan pada gambar 2.2 :

Gambar 2.2. Kurva Variabel Acak Kontinyu Normal (Harinaldi, 2005)

Rumus Gaussian untuk distribusi Normal :

Ciri khas kurva simetris, seperti lonceng dengan titik belok µ ± serta luas di bawah kurva = probability = 1.

Kurva Normal Umum, Untuk dapat menentukan probabilitas di dalam kurva normal umum (untuk suatu sampel yang cukup besar, terutama untuk gejala alam seperti berat badan dan tinggi badan), nilai yang akan dicari ditransformasikan dulu ke nilai kurva normal standar melalui transformasi Z (deviasi relatif).

Kurva normal standar N (µ = 0, = 1) Kurva normal umum N (µ, )

Rumus untuk distribusi eksponensial adalah f(x)= 4. Variabel Acak Diskrit Geometri

Variabel acak diskrit geometri ini dapat digunakan untuk memodelkan jumlah paket dalam antrian sebuah router dengan jumlah memori yang tidak terbatas. Dan untuk nilai 0 p < 1, terdapat dua macam pmf (probability mass function) atau fungsi probabilitas massa dari variable acak diskrit, yaitu :

5. Distribusi Gamma

Distribusi Gamma adalah distribusi fungsi padat yang terkenal luas dalam bidang matematika.Fungsi Gamma, penamaan Gamma ( ) pada distribusi Gamma berasal dari fungsi :

α> 0, β > 0

X = data

Kurva distribusi Gamma dengan parameter dan dapat dilihat pada Gambar 2.3.

1 1

0

0

x

x e ; x

f(x) ( )

; x yanglain

α β

α

β

α

−

− >

= Γ

6. Distribusi Weibull

Perubah acak kontinu X terdistribusi Weibull dengan parameter, jika fungsi padatnya berbentuk:

Untuk distribusi Weibull dapat dilihat pada Gambar 2.4.

Gambar 2.4. Bentuk Kurva Distribusi Weibull (Walpole & Myers,1995)

0.0 0.5 1.0 1.5 2.0 2.5

7. Distribusi Lognormal

Sebuah variable acak non-negatif X dikatakan memiliki distribusi Lognormal jika ln(X) memiliki distribusi normal. Fungsi kepadatan probabilitas dari sebuah variable acak yang memenuhi distribusi Lognormal jika ln(x) terdistribusi normal dengan parameter mu dan sigma. Dibawah ini adalah rumus pdf Lognormal :

Untuk melihat karakteristik dari distribusi Lognormal dapat ditunjukan dalam Gambar 2.5.

2.8 Metode Sturgess

Metode Sturgess adalah metode untuk menentukan banyaknya kelas interval (Frids, 2002) dengan rumus:

K = 1 + 3, 322 log n

Jangkauan range = Nilai max – nilai min Jumlah kelas = 1+3.322*log(n)

Interval kelas = Jangkauan range / jumlah kelas Dengan:

K : Jumlah Kelas n : Jumlah Data

2.9 Distribusi Frekuensi Relatif

Distribusi frekuensi relatif menyatakan proporsi data yang berada pada suatu kelas interval. Distribusi frekuensi relative pada suatu kelas didapatkan dengan cara membagi frekuensi dengan total data

Sedangkan distribusi frekuensi kumulatif relative dapat didapatkan dengan dua cara. Pertama, kita menjumlahkan frekuensi relatif dari kelas interval pertama sampai kelas interval tersebut. Atau kita bisa mendapatkannya dengan membagi frekuensi kumulatif dengan total data.

19

METODE PENELITIAN

3.1 Desain Penelitian

Untuk mendapatkan hasil yang sesuai tujuan yang diinginkan diperlukan

sebuah rancangan untuk mempermudah dalam memahami sistem yang akan

dibuat, maka akan dibuat sebuah Simulasi jaringan yang dapat dilihat pada

Gambar 3.1.

Dari Simulasi jaringan di atas dapat diketahui bagaimana cara

mendapatkan paket data dari lalu lintas jaringan menggunakan Network Protocol

Analyzer. Terminal A bertindak melakukan analisis terhadap lalu lintas jaringan

Terminal A

(Server / Victim)

Terminal B

(attacker)

Network Protocol

- Capture internet paket data

- Capture neteork attack from terminal A

dengan menggunakan Network Protocol Analyzer untuk mengambil paket data

dalam jaringan, tetapi sebelumnya dalam penelitian ini terminal A berada dalam

kondisi terhubung langsung dengan internet.Terminal A dapat menangkap paket

yang yang melintasi lalu lintas jaringan dengan Network Protocol Analyzer.

Network Protocol Analyzer akan mendeteksi paket-paket data atau informasi

yang melintas di dalam jaringan termasuk aktifitas yang dilakukan terminal B di

dalam jaringan, selain itu aplikasi ini dapat membaca data secara langsung dari

Ethernet, Token-Ring, FDDI, serial (PPP dan SLIP), 802.11 wireless LAN, dan

koneksi ATM.

Terminal B yang juga terhubung langsung dengan terminal A dan

difungsikan sebagai pihak yang bertindak melakukan serangan (attack) terhadap

terminal A. Terminal B melakukan attack terhadap terminal A dengan

menggunakan beberapa jenis serangan di antaranya SYN Attack, PING Flood dan

UDP Flood. Untuk lebih detailnya bisa dilihat pada blok diagram pada Gambar

Gambar 3.2. Diagram Blok Proses Analisis

Setelah paket data di dapatkan dengan menggunakan Network Protocol

Analyzer selanjutnya file diolah dengan menggunakan excel, spss dan matlab.

Selanjutnya menghitung panjang paket data (byte) dalam rentang waktu

tertentu.Selanjutnya memodelkan panjang paket (byte) ke dalam bentuk kurva

distribusi frekuensi untuk mengetahui bentuk distribusi probabilitasnya pada

setiap paket data yang terkena serangan SYN Attack, PING Flood dan UDP

Flood.Selanjutnya melakukan estimasi untuk mengetahui parameter dari setiap

distribusi probabilitas yang telah dibuat serta mencari nilai MSE agar serangan

tersebut lebih mendekati dengan distribusi gamma, lognormal atau weibull dan

Detail tentang alur pengerjaan Tugas Akhir ini, di bawah ini terdapat

flowchart cara mencari distribusi frekuensi dan estimasi parameter pada pada

distribusi gamma,lognormal dan weibull, dapat dilihat pada flowchart pada

Gambar 3.3 dan Gambar 3.4.

Gambar 3.3. Flowchart Distribusi Frekuensi.

Setelah proses perhitungan dengan distribusi fitting untuk distribusi

gamma, lognormal dan weibull, langkah selanjutnya melakukan proses

perhitungan pada distribusi probabilitas yaitu distribusi gamma,lognormal dan

weibull.detail flowchatnya dapat dilihat pada Gambar 3.5, Gambar 3.6 dan

Gambar 3.7.

Gambar 3.5. Flowchart Distribusi Lognormal.

Gambar 3.7. Flowchart Distribusi Weibull.

3.2 Peralatan dan perlengkapan penilitian

a. Dua Unit Laptop

Laptop ini digunakan sebagai alat untuk serangan dan juga sebagai alat

untuk menangkap paket data dari serangan DoS Attack.

b. Dua Unit Modem

Modem ini digunakan untuk sebagai koneksi internet yang nantinya

dipakai untuk aliran paket data dari attacker menuju victim

c. Aplikasi Wireshark

Aplikasi wireshark ini untuk menangkap paket data yang nanti akan

digunakan untuk penelitian

d. Aplikasi Microsoft excel, SPSS dan Matlab

Aplikasi Microsoft excel ini digunakan untuk wadah dari proses statistik

dan digunakan untuk perhitungan MSE. Selanjutnya aplikasi SPSS ini

digunakan untuk mencari distribusi frekuensi pada paket data

mentah.Dan aplikasi Matlab digunakan untuk estimasi parameter,

3.3 Prosedur Penelitian

3.3.1 Parameter Penelitian

Penelitian ini menggunakan beberapa parameter yang dapat menghasilkan

nilai distribusi probabilitas dan nilai MSE yaitu UDP Attack, PING Flood dan

SYN Attack.

3.3.2 Metode Pengambilan Data

Metode pengambilan paket data adalah dengan menggunakan Network

Protocol Analyser yaitu Wireshark, dengan cara Terminal A sebagai server/victim

bertindak melakukan analisis terhadap lalu lintas jaringan dengan menggunakan

Network Protocol Analyzer untuk mengambil paket data dalam jaringan, tetapi

sebelumnya dalam penelitian ini terminal A berada dalam kondisi terhubung

langsung dengan internet. Terminal A dapat menangkap paket yang melintasi lalu

lintas jaringan dengan Network Protocol Analyzer. Network Protocol Analyzer

akan mendeteksi paket-paket data atau informasi yang melintas di dalam jaringan

termasuk aktifitas yang dilakukan terminal B sebagai Attacker di dalam jaringan.

Terminal B yang juga terhubung langsung dengan terminal A dan

difungsikan sebagai pihak yang bertindak melakukan serangan (attack) terhadap

terminal A. Terminal B melakukan attack terhadap terminal A dengan

menggunakan beberapa jenis serangan di antaranya SYN Attack, PING Flood dan

UDP Flood.

3.3.3 Metode Klarifikasi Data

Metode klasifikasi data menggunakan distribusi probabilitas,distribusi ini

Weibull.Distribusi probabilitas ini digunakan untuk memodelkan karakteristik dari

DoS Attack dan untuk mendapat hasil dari nilai MSE.

3.4 Cara Kerja Sistem Secara Keseluruhan

Laptop attacker menggunakan OS Backtrack 5, OS Backtrack merupakan

operating system yang mempunyai kelebihan bisa melakukan penetrasi terhadap

jaringan dan juga melakukan serangan terhadap jaringan. OS Backtrack ini

terhubung dengan koneksi internet modem Smartfren dan Server menggunakan

menggunakan OS Ubuntu yang terhubung dengan koneksi internet modem

Smartfren. Langkah-langkah serangan :

A. Buka terminal pada sisi Server/Victim ketikkan ifconfig, nanti akan

muncul dengan jelas IP Address yang didapat dari modem Smartfren,

buka juga Network Protocol Analyser yaitu Wireshark.

B. Selanjutnya buka terminal pada sisi Attacker, lakukan instalasi

hping3yang nantinya akan digunakan Attacker untuk proses serangan

ketik HPING3 dan NMAP sudah siap untuk dipakai serangan, untuk

rentang waktu masing-masing serangannya selama 3 menit, serangan ini

tidak bisa dilakukan terlalu lama dikarenakan wireshark sendiri tidak

bisa menampung terlalu banyak paket data.

C. Pada sisi Attacker lakukan serangan

Menggunakan HPING ketik :

a. Sudo hping3 –I u1 -S[IP Address Server/Victim], ini merupakan

metode serangan SYN Attack.

b. Sudo hping3 –I u1 -2[IP Address Server/Victim], ini merupakan

c. Sudo hping3 –I u1 -1 [IP Address Server/Victim], ini merupakan

metode serangan PING Flood.

Menggunakan NMAP ketik :

a. sudo nmap -sS -O [IP Address Server /victim], ini merupakan

metode serangan SYN Attack.

b. sudo nmap -sU -O [IP Address Server /victim], ini merupakan

metode serangan UDP Attack.

c. sudo nmap -PE -sn [IP Address Server /victim] –oN, ini merupakan

metode serangan PING Flood.

D. Pada sisi Server / Victim buka Wireshark.

a. Wireshark disini merupakan network protocol analyseryang

digunakan untuk mencapture paket data, jadi apabila terdapat paket

data dalam jumlah besar datang secara serentak maka akan bisa

terdeteksi oleh Wireshark. Wiresahark ini nanti akan mencapture

paket data dari serangan SYN Attack terlebih dahulu, setelah itu

paket data dari serangan UDP Flood dan yang terakhir paket data

dari serangan PING Flood.

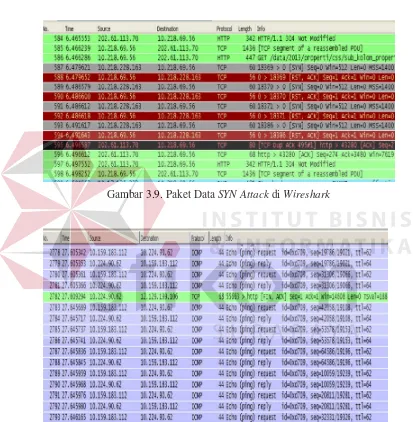

b. Untuk lebih jelasnya bisa dilihat pada Gambar 3.8, Gambar 3.9 dan

Gambar 3.9. Paket Data SYN Attack di Wireshark

E. Selanjutnya paket data SYN Attack, UDP Flood, dan PING Flood di

simpan dan dikonversi ke excel 2003 agar bisa dianalisis nantinya

memakai aplikasi SPSS dan MATLAB.

F. Selanjutnya membuat interval kelas untuk paket data length, agar data

ribuan saat disajikan dalam bentuk histogram atau grafik bisa dibaca

dengan baik. Setelah membuat interval kelas, mencari nilai tengah dan

frekuensi relatif yang digunakan nanti dalam penyajian atau pemodelan

histogram dan grafik.

G. Selanjutnya Melakukan estimasi dan , menggunakan aplikasi Matlab,

metode yang digunakan MLE (Maximum likelihood estimation),

Likelihood Estimation (MLE) adalah metode yang dikenal dalam

penetapan model data secara statistik. Metode ini menyeleksi nilai-nilai

dari parameter-parameter model, dan memaksimalkan fungsi

likelihood-nya. Metode MLE akan memberikan pendekatan estimasi yang akurat

sepanjang kasusnya terdefinisi dengan baik dan terdistribusi normal,

rumus pada matlab yang digunakan untuk estimasi parameter dan

pada distribusi Weibull “[parmhat,parmci] = wblfit(data)” , rumus pada

matlab yang digunakan untuk estimasi parameter dan pada distribusi

Gamma “[phat,pci] = gamfit(data)” dan rumus pada matlab yang

digunakan untuk estimasi parameter mudan sigma pada distribusi

Lognormal “[parmhat,parmci] = logn(data)”.

H. Setelah melakukan estimasi parameter, masukkan parameter distribusi

Weibullke rumus distribusi Weibulldan parameter distribusi Gamma ke

rumus distribusi Gamma dan parameter Lognormal masukkan kedalan

I. Plot UDP Attack yaitu data mentah dengan distribusi Gamma,

Lognormal, Weibull dan untuk SYN Attack, PING Floodjuga sama

prosesnya.

J. Kesalahan rata-rata kwadrat atau MSE (Mean Square error) merupakan

metode alternatif dalam mengevaluasi suatu teknik peramalan, dimana

setiap kesalahan atau residual dikuadratkan yang biasanya menghasilkan

kesalahan yang lebih kecil tetapi kadang-kadang menghasilkan yang

sangat besar.

Rumus untuk MSE,

t

Y = Data

t Y

= Distribusi probabilitas

N = Banyaknya data

Metode MSE ini nantinya akan digunakan untuk mencari tingkat

eror terkecil yang dijadikan patokan untuk pendekatan ke distribusi

Weibull, distribusi Gamma atau distribusi Lognormal, apabila MSE

distribusi Weibull lebih kecil nilainya dari pada distribusi Gamma maka

paket data serangan tersebut adalah distribusi Weibull. dan juga sama

untuk distribusi Weibull atau distribusi Lognormal.

(

)

21

n Y Y MSE

n t

t t

=

−

31

HASIL DAN PEMBAHASAN

Dalam bab ini akan dibahas tentang hasil pengujian perhitungan dengan

membandingkan histogram data mentah dengan distribusi probabilitas teoritis.

Data mentah tersebut adalah hasil dari proses serangan Denial of Service Attack

atau DoS Attack, DoS Attack yang digunakan untuk serangan terdiri atas UDP

Attack, SYN Attack dan PING Flood. Untuk masing-masing serangan terdapat

lima pengujian, dikarenakan agar pengujian ini jauh lebih valid dan bisa

dipertanggungjawabkan seperti UDP Attack terdiri UDP Attack A, UDP Attack B,

UDP Attack C, UDP Attack D dan UDP Attack Rata-rata, UDP Attack Rata-rata

merupakan rata-rata dari serangan UDP Attack A, UDP Attack B, UDP Attack C,

UDP Attack D. Selanjutnya untuk PING Flood terdapat lima pengujian terdiri dari

PING Flood A, PING Flood B, PING Flood C, PING Flood D dan PING Flood

Rata-rata,PING Flood Rata-rata merupakan rata-rata dari serangan PING Flood

A, PING Flood B, PING Flood C, PING Flood D. Selanjutnya untuk SYN Attack

terdapat lima pengujian terdiri dari SYN Attack A, SYN Attack B, SYN Attack C,

SYN Attack D dan SYN Attack Rata-rata, SYN Attack Rata-rata merupakan

4.1Hasil Pengujian UDP Attack Menggunakan HPING

Langkah pertama melakukan perhitungan interval kelas dengan menggunakan

metode sturgess, dikarenakan agar data tersebut bisa disajikan dengan baik, untuk

rumus interval interval kelas dengan metode sturgess bisa dilihat pada Bab 2.8.

4.1.1 UDP ATTACK A

Langkah selanjutnya adalah untuk mencari hasil berupa nilai tengah dan

frekuensi relatif, nilai tengah ini akan digunakan untuk plot histogram atau

grafikdan perhitungan nilai distribusi probabilitas, sedangkan frekuensi relatif

digunakan dalam proses perhitungan frekuensi pada data mentah yang sudah di

bagi dalam bentuk interval kelas. Hasil perhitungan UDP Attack A untuk mencari

nilai tengah dan frekuensi relatif ditunjukan dalam Tabel 4.1.

Tabel 4.1. Hasil Nilai Tengah dan Frekuensi Relatif UDP Attack A.

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 40721 74.5 0.94568044589

2 INTERVAL 150-299 138 224.5 0.00320483047

3 INTERVAL 300-449 143 374.5 0.00332094752

4 INTERVAL 450-599 214 524.5 0.00496980957

5 INTERVAL 600-749 106 674.5 0.00246168137

6 INTERVAL 750-899 109 824.5 0.00253135160 7 INTERVAL 900-1049 67 974.5 0.00155596842

8 INTERVAL 1050-1199 77 1124.5 0.00178820251

9 INTERVAL 1200-1349 53 1274.5 0.00123084069 10 INTERVAL 1350-1499 1432 1424.5 0.03325592197

TOTAL JUMLAH PAKET

43060

Langkah selanjutnya UDP Attack A adalah menghitung estimasi parameter

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlabdiperoleh nilai estimasi parameter sebagai berikut:

a. Distribusi Gamma = 0.883059, = 119.855

b. Distribusi Lognormal = 3.99832, = 0.723896

c. Distribusi Weibull = 86.5774, = 0.80678

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

ditunjukan dalam Tabel 4.2.

Tabel 4.2. Hasil Distribusi Probabilitas UDP Attack A

Interval ke

PDF (DATA MENTAH)

DISTRIBUSI

GAMMA

DISTRIBUSI

LOGNORMAL

DISTRIBUSI

WEIBULL 1 0.00630453631 0.00437561788 0.00673931769 0.00395584383 2 0.00002136554 0.00110025351 0.00036280868 0.00089662327 3 0.00002213965 0.00029646912 0.00004252139 0.00026969515 4 0.00003313206 0.00008153553 0.00000789317 0.00009131614 5 0.00001641121 0.00002264894 0.00000194907 0.00003322807 6 0.00001687568 0.00000632885 0.00000058513 0.00001271908 7 0.00001037312 0.00000177546 0.00000020267 0.00000505985 8 0.00001192135 0.00000049948 0.00000007834 0.00000207587 9 0.00000820560 0.00000014140 0.00000003313 0.00000087615 10 0.00022170615 0.00000003976 0.00000001496 0.00000037574

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

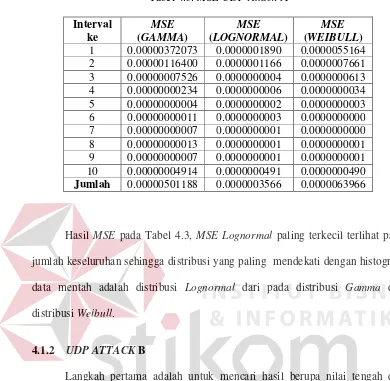

Tabel 4.3. MSE UDP Attack A

Interval ke

MSE

(GAMMA)

MSE

(LOGNORMAL)

MSE

(WEIBULL) 1 0.00000372073 0.0000001890 0.0000055164 2 0.00000116400 0.0000001166 0.0000007661 3 0.00000007526 0.0000000004 0.0000000613 4 0.00000000234 0.0000000006 0.0000000034 5 0.00000000004 0.0000000002 0.0000000003 6 0.00000000011 0.0000000003 0.0000000000 7 0.00000000007 0.0000000001 0.0000000000 8 0.00000000013 0.0000000001 0.0000000001 9 0.00000000007 0.0000000001 0.0000000001 10 0.00000004914 0.0000000491 0.0000000490

Jumlah 0.00000501188 0.0000003566 0.0000063966

Hasil MSE pada Tabel 4.3, MSE Lognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah adalah distribusi Lognormal dari pada distribusi Gamma dan

distribusi Weibull.

4.1.2 UDP ATTACK B

Langkah pertama adalah untuk mencari hasil berupa nilai tengah dan

frekuensi relatif, nilai tengah ini akan digunakan untuk plot histogram atau grafik

dan perhitungan nilai distribusi probabilitas, sedangkan frekuensi relatif

digunakan dalam proses perhitungan frekuensi pada data mentah yang sudah di

bagi dalam bentuk interval kelas. Hasil perhitungan UDP Attack B untuk mencari

Tabel 4.4. Hasil Nilai Tengah dan Frekuensi Relatif UDP Attack B

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 24211 74.5 0.890470411 2 INTERVAL 150-299 118 224.5 0.00433999 3 INTERVAL 300-449 98 374.5 0.003604399 4 INTERVAL 450-599 127 524.5 0.004671007 5 INTERVAL 600-749 53 674.5 0.001949318 6 INTERVAL 750-899 53 824.5 0.001949318 7 INTERVAL 900-1049 64 974.5 0.002353893 8 INTERVAL 1050-1199 31 1124.5 0.001140167 9 INTERVAL 1200-1349 27 1274 0.000993049 10 INTERVAL 1350-1499 2407 1424.5 0.088528449

TOTAL JUMLAH

PAKET 27189

Langkah selanjutnya UDP Attack B adalah menghitung estimasi parameter

, pada distribusi Gamma dan estimasi parameter , pada distribusi Lognormal

dan estimasi parameter , untuk distribusi Weibull, menggunakan aplikasi

Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 0.623002, = 296.799

b. Distribusi Lognormal = 4.23353, = 1.02675

c. Distribusi Weibull = 127.056, = 0.693698

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

Tabel 4.5. Hasil Distribusi Probabilitas UDP Attack B

Interval ke

PDF (DATA MENTAH)

DISTRIBUSI

GAMMA

DISTRIBUSI

LOGNORMAL

DISTRIBUSI

WEIBULL 1 0.005936 0.0030680969 0.0052006697 0.0032232994

2 0.000029 0.0012211674 0.0008938291 0.0010395958 3 0.000024 0.0006074404 0.0002668443 0.0004721769 4 0.000031 0.0003227469 0.0001051439 0.0002439556 5 0.000013 0.0001770887 0.0000488970 0.0001356687 6 0.000013 0.0000990431 0.0000254168 0.0000792702 7 0.000016 0.0000561007 0.0000143193 0.0000480274 8 0.000008 0.0000320655 0.0000085767 0.0000299293 9 0.000007 0.0000184860 0.0000053995 0.0000191080 10 0.000590 0.0000106743 0.0000035248 0.0000123955

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

dengan cara plot grafik dengan membandingkan histogram data mentah dengan

distribusi probabilitas, dengan hal tersebut bisa diketahui bentuk distribusi

probabilitas yang paling mendekati dengan histogram data mentah UDP Attack

B. Hasil plot histogram data mentah dengan distribusi probabilitas ditunjukan

Langkah terakhir adalah menghitung MSE pada setiap distribusi

probabilitas, hal ini dilakukan agar bisa diketahui lebih detail selisih yang paling

mendekati dengan histogram data mentah UDP AttackB. Hasil perhitungan MSE

secara teoritis ditunjukan dalam Tabel 4.6.

Tabel 4.6. MSE UDP Attack B

Interval ke

MSE

(GAMMA)

MSE

(LOGNORMAL)

MSE

(WEIBULL) 1 0.0000082276 0.0000005414 0.0000073613 2 0.0000014214 0.0000007480 0.0000010214 3 0.0000003404 0.0000000590 0.0000002008 4 0.0000000850 0.0000000055 0.0000000453 5 0.0000000269 0.0000000013 0.0000000150 6 0.0000000074 0.0000000002 0.0000000044 7 0.0000000016 0.0000000000 0.0000000010 8 0.0000000006 0.0000000000 0.0000000005 9 0.0000000001 0.0000000000 0.0000000002 10 0.0000003358 0.0000003442 0.0000003338

Jumlah 0.0000104469 0.0000016995 0.0000089838

0 0.005 0.01 0.015 0.02 0.025

Histogram Data Mentah Distribusi Gamma Distribusi Lognormal Distribusi Weibull

74.5 224.5 374.5 524.5 674.5 824.5 974.5 1124.5 1274.5 1424.5

Gambar 4.2. Distribusi Probabilitas UDP Attack B

( = 0.623002, = 296.799)

Hasil MSE pada Tabel 4.6, MSE Lognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah adalah distribusi Lognormal dari pada distribusi Gamma dan

distribusi Weibull.

4.1.3 UDP ATTACK C

Langkah pertama adalah untuk mencari hasil berupa nilai tengah dan

frekuensi relatif, nilai tengah ini akan digunakan untuk plot histogram atau grafik

dan perhitungan nilai distribusi probabilitas, sedangkan frekuensi relatif

digunakan dalam proses perhitungan frekuensi pada data mentah yang sudah di

bagi dalam bentuk interval kelas. Hasil perhitungan UDP Attack C untuk mencari

nilai tengah dan frekuensi relatif ditunjukan dalam Tabel 4.7.

Tabel 4.7 Hasil Nilai Tengah dan Frekuensi Relatif UDP ATTACK C

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 33966 74.5 0.881775701 2 INTERVAL 150-299 118 224.5 0.003063344 3 INTERVAL 300-449 152 374.5 0.003946002 4 INTERVAL 450-599 360 524.5 0.009345794 5 INTERVAL 600-749 103 674.5 0.002673936 6 INTERVAL 750-899 144 824.5 0.003738318 7 INTERVAL 900-1049 133 974.5 0.003452752 8 INTERVAL 1050-1199 63 1124.5 0.001635514 9 INTERVAL 1200-1349 38 1274 0.000986501 10 INTERVAL 1350-1499 3443 1424.5 0.089382139

TOTAL JUMLAH

PAKET 38520

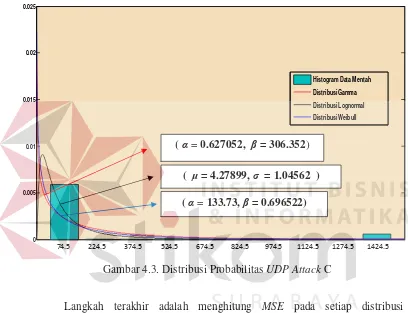

Langkah selanjutnya UDP Attack C adalah menghitung estimasi parameter

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 0.627052, = 306.352

b. Distribusi Lognormal = 4.27899, = 1.04562

c. Distribusi Weibull = 133.73, = 0.696522

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

[image:45.612.100.511.291.576.2]ditunjukan dalam Tabel 4.8.

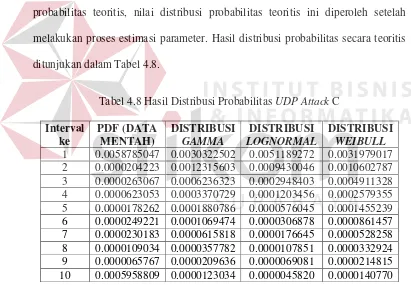

Tabel 4.8 Hasil Distribusi Probabilitas UDP Attack C

Interval ke

PDF (DATA MENTAH)

DISTRIBUSI

GAMMA

DISTRIBUSI

LOGNORMAL

DISTRIBUSI

WEIBULL 1 0.0058785047 0.0030322502 0.0051189272 0.0031979017 2 0.0000204223 0.0012315603 0.0009430046 0.0010602787 3 0.0000263067 0.0006236323 0.0002948403 0.0004911328 4 0.0000623053 0.0003370729 0.0001203456 0.0002579355 5 0.0000178262 0.0001880786 0.0000576045 0.0001455239 6 0.0000249221 0.0001069474 0.0000306878 0.0000861457 7 0.0000230183 0.0000615818 0.0000176645 0.0000528258 8 0.0000109034 0.0000357782 0.0000107851 0.0000332924 9 0.0000065767 0.0000209636 0.0000069081 0.0000214815 10 0.0005958809 0.0000123034 0.0000045820 0.0000140770

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

distribusi probabilitas, dengan hal tersebut bisa diketahui bentuk distribusi

probabilitas yang paling mendekati dengan histogram data mentah UDP Attack

C. Hasil plot histogram data mentah dengan distribusi probabilitas ditunjukan

[image:46.612.102.510.191.504.2]dalam Gambar 4.3.

Gambar 4.3. Distribusi Probabilitas UDP Attack C

Langkah terakhir adalah menghitung MSE pada setiap distribusi

probabilitas, hal ini dilakukan agar bisa diketahui lebih detail selisih yang paling

mendekati dengan histogram data mentah UDP Attack C. Hasil perhitungan MSE

secara teoritis ditunjukan dalam Tabel 4.9. 0

0.005 0.01 0.015 0.02 0.025

Histogram Data Mentah Distribusi Gamma Distribusi Lognormal Distribusi Weibull

74.5 224.5 374.5 524.5 674.5 824.5 974.5 1124.5 1274.5 1424.5

( = 0.627052, = 306.352)

Tabel 4.9. MSEUDP Attack C

Interval ke

MSE

(GAMMA)

MSE

(LOGNORMAL)

MSE

(WEIBULL) 1 0.0000081012 0.0000005770 0.0000071856 2 0.0000014669 0.0000008512 0.0000010813 3 0.0000003568 0.0000000721 0.0000002161 4 0.0000000755 0.0000000034 0.0000000383 5 0.0000000290 0.0000000016 0.0000000163 6 0.0000000067 0.0000000000 0.0000000037 7 0.0000000015 0.0000000000 0.0000000009 8 0.0000000006 0.0000000000 0.0000000005 9 0.0000000002 0.0000000000 0.0000000002 10 0.0000003406 0.0000003496 0.0000003385

Jumlah 0.0000103789 0.0000018549 0.0000088814

Hasil MSE pada Tabel 4.9, MSE Lognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah adalah distribusi Lognormal dari pada distribusi Gamma dan

distribusi Weibull.

4.1.4 UDP ATTACK D

Langkah pertama adalah untuk mencari hasil berupa nilai tengah dan

frekuensi relatif, nilai tengah ini akan digunakan untuk plot histogram atau grafik

dan perhitungan nilai distribusi probabilitas, sedangkan frekuensi relatif

digunakan dalam proses perhitungan frekuensi pada data mentah yang sudah di

bagi dalam bentuk interval kelas. Hasil perhitungan UDP Attack D untuk mencari

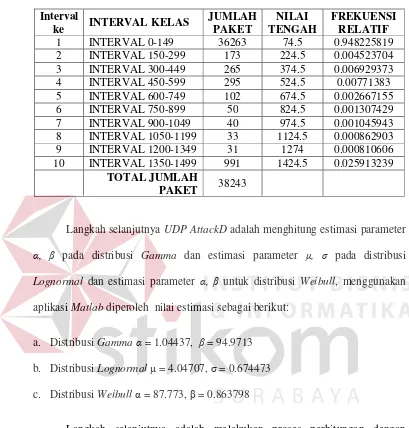

Tabel 4.10. Hasil Nilai Tengah dan Frekuensi Relatif UDP Attack D

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 36263 74.5 0.948225819 2 INTERVAL 150-299 173 224.5 0.004523704 3 INTERVAL 300-449 265 374.5 0.006929373 4 INTERVAL 450-599 295 524.5 0.00771383 5 INTERVAL 600-749 102 674.5 0.002667155 6 INTERVAL 750-899 50 824.5 0.001307429 7 INTERVAL 900-1049 40 974.5 0.001045943 8 INTERVAL 1050-1199 33 1124.5 0.000862903 9 INTERVAL 1200-1349 31 1274 0.000810606 10 INTERVAL 1350-1499 991 1424.5 0.025913239

TOTAL JUMLAH

PAKET 38243

Langkah selanjutnya UDP AttackD adalah menghitung estimasi parameter

, pada distribusi Gamma dan estimasi parameter , pada distribusi

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 1.04437, = 94.9713

b. Distribusi Lognormal = 4.04707, = 0.674473

c. Distribusi Weibull = 87.773, = 0.863798

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

Tabel 4.11. Hasil Distribusi Probabilitas UDP Attack D

Interval ke

PDF (DATA MENTAH)

DISTRIBUSI

GAMMA

DISTRIBUSI

LOGNORMAL

DISTRIBUSI

WEIBULL 1 0.006322 0.0048694789 0.0073551066 0.0042247847

2 0.000030 0.0010539088 0.0003380556 0.0009121432 3 0.000046 0.0002221919 0.0000326622 0.0002434947 4 0.000051 0.0000464819 0.0000051225 0.0000712796 5 0.000018 0.0000096871 0.0000010916 0.0000221004 6 0.000009 0.0000020143 0.0000002875 0.0000071399 7 0.000007 0.0000004182 0.0000000885 0.0000023810 8 0.000006 0.0000000867 0.0000000307 0.0000008147 9 0.000005 0.0000000181 0.0000000118 0.0000002858 10 0.000173 0.0000000037 0.0000000049 0.0000001014

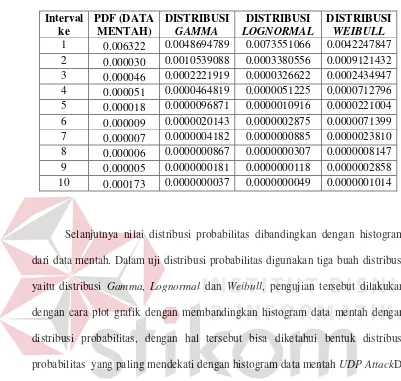

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

dengan cara plot grafik dengan membandingkan histogram data mentah dengan

distribusi probabilitas, dengan hal tersebut bisa diketahui bentuk distribusi

probabilitas yang paling mendekati dengan histogram data mentah UDP AttackD.

Hasil plot histogram data mentah dengan distribusi probabilitas ditunjukan dalam

Gambar 4.4. Distribusi Probabilitas UDP Attack D

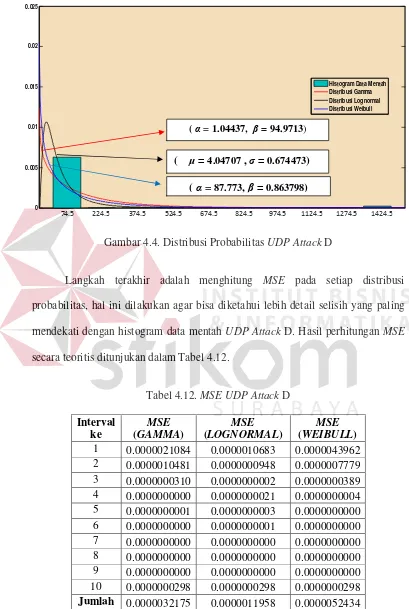

Langkah terakhir adalah menghitung MSE pada setiap distribusi

probabilitas, hal ini dilakukan agar bisa diketahui lebih detail selisih yang paling

mendekati dengan histogram data mentah UDP Attack D. Hasil perhitungan MSE

secara teoritis ditunjukan dalam Tabel 4.12.

Tabel 4.12. MSEUDP Attack D

Interval ke

MSE

(GAMMA)

MSE

(LOGNORMAL)

MSE

(WEIBULL) 1 0.0000021084 0.0000010683 0.0000043962 2 0.0000010481 0.0000000948 0.0000007779 3 0.0000000310 0.0000000002 0.0000000389 4 0.0000000000 0.0000000021 0.0000000004 5 0.0000000001 0.0000000003 0.0000000000 6 0.0000000000 0.0000000001 0.0000000000 7 0.0000000000 0.0000000000 0.0000000000 8 0.0000000000 0.0000000000 0.0000000000 9 0.0000000000 0.0000000000 0.0000000000 10 0.0000000298 0.0000000298 0.0000000298

Jumlah 0.0000032175 0.0000011958 0.0000052434

0 0.005 0.01 0.015 0.02 0.025

Histogram Data Mentah Distribusi Gamma Distribusi Lognormal Distribusi Weibull

74.5 224.5 374.5 524.5 674.5 824.5 974.5 1124.5 1274.5 1424.5

( = 1.04437, = 94.9713)

Hasil MSE pada Tabel 4.12, MSE Lognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah adalah distribusi Lognormal dari pada distribusi Gamma dan

distribusi Weibull.

4.1.5 UDP ATTACK Rata-rata

UDP ATTACK Rata-rata terdiri atas UDP Attack A, UDP Attack B, UDP

Attack C dan UDP Attack D.

Langkah pertama adalah menjumlah semua nilai frekuensi relatif pada

UDP Attack A, UDP Attack B, UDP Attack C dan UDP Attack D, selanjutnya di

bagi dengan jumlah serangan yaitu dibagi empat. Hasil perhitungan UDP Attack

[image:51.612.99.510.275.601.2]Rata-rata ditunjukan dalam Tabel 4.13.

Tabel 4.13. Hasil Nilai Tengah dan Frekuensi Relatif UDP Rata-rata

Interval

ke INTERVAL KELAS

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 74.5 0.916538094 2 INTERVAL 150-299 224.5 0.003782967 3 INTERVAL 300-449 374.5 0.004450181 4 INTERVAL 450-599 524.5 0.00667511 5 INTERVAL 600-749 674.5 0.002438023 6 INTERVAL 750-899 824.5 0.002381604 7 INTERVAL 900-1049 974.5 0.002102139 8 INTERVAL 1050-1199 1124.5 0.001356697 9 INTERVAL 1200-1349 1274 0.001005249 10 INTERVAL 1350-1499 1424.5 0.059269937

Langkah selanjutnya UDP Attack Rata-rata adalah menghitung estimasi

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 0.79437075, = 204.494325

b. Distribusi Lognormal = 4.1394775, = 0.86768475

c. Distribusi Weibull = 108.7841, = 0.7651995

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

[image:52.612.102.510.268.599.2]ditunjukan dalam Tabel 4.14.

Tabel 4.14. Hasil Distribusi Probabilitas UDP Rata-rata

Interval ke

PDF (DATA MENTAH)

DISTRIBUSI

GAMMA

DISTRIBUSI

LOGNORMAL

DISTRIBUSI

WEIBULL 1 0.0061102540 0.0035715710 0.0060523814 0.0036369840 2 0.0000252198 0.0013670622 0.0006964759 0.0010405697 3 0.0000296679 0.0005909189 0.0001475594 0.0004006049 4 0.0000445007 0.0002647789 0.0000439421 0.0001735864 5 0.0000162535 0.0001207422 0.0000161202 0.0000806676 6 0.0000158774 0.0000556370 0.0000068153 0.0000393392 7 0.0000140143 0.0000258152 0.0000031954 0.0000198905 8 0.0000090446 0.0000120372 0.0000016216 0.0000103481 9 0.0000067017 0.0000056478 0.0000008780 0.0000055225 10 0.0003951329 0.0000026441 0.0000004983 0.0000029934

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

Tabel 4.15. MSE UDP Attack Rata-rata

Interval

ke MSEGAMMA MSELOGNORMAL MSEWEIBULL 1 0.0000064449 0.0000000033 0.0000061171 2 0.0000018005 0.0000004506 0.0000010309 3 0.0000003150 0.0000000139 0.0000001376 4 0.0000000485 0.0000000000 0.0000000167 5 0.0000000109 0.0000000000 0.0000000041 6 0.0000000016 0.0000000001 0.0000000006 7 0.0000000001 0.0000000001 0.0000000000 8 0.0000000000 0.0000000001 0.0000000000 9 0.0000000000 0.0000000000 0.0000000000 10 0.0000001540 0.0000001557 0.0000001538

Jumlah 0.0000087757 0.0000006239 0.0000074608

Hasil MSE pada Tabel 4.15, MSE Lognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah UDP Attack adalah distribusi Lognormal = 4.1394775, =

0.86768475.

4.2Hasil Pengujian PING Flood Menggunakan HPING

Langkah pertama melakukan perhitungan interval kelas dengan menggunakan

metode sturgess, dikarenakan agar data tersebut bisa disajikan dengan baik, untuk

rumus interval interval kelas dengan metode sturgess bisa dilihat pada Bab 2.8.

4.2.1 PING FLOOD A

Langkah pertama PING Flood A adalah melakukan proses perhitungan

dengan memakai rumus dan diperoleh hasil berupa nilai tengah dan frekuensi

relatif, nilai tengah ini akan digunakan untuk plot histogram atau grafik dan

proses perhitungan nilai distribusi probabilitas sedangkan frekuensi relatif

[image:54.612.101.506.92.478.2]bagi dalam bentuk interval kelas. Hasil perhitunganPING FloodAdapat dilihat

[image:55.612.106.509.161.582.2]pada Tabel 4.16.

Tabel 4.16. Hasil Nilai Tengah dan Frekuensi Relatif PING Flood A

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 62399 74.5 0.955427959

2 INTERVAL 150-299 199 224.5 0.003047007

3 INTERVAL 300-449 309 374.5 0.004731282

4 INTERVAL 450-599 531 524.5 0.008130455

5 INTERVAL 600-749 76 674.5 0.001163681

6 INTERVAL 750-899 52 824.5 0.000796203

7 INTERVAL 900-1049 24 974.5 0.000367478

8 INTERVAL 1050-1199 41 1124.5 0.000627775

9 INTERVAL 1200-1349 23 1274 0.000352167

10 INTERVAL 1350-1499 1656 1424.5 0.025355994

TOTAL JUMLAH

PAKET 65310

Langkah selanjutnya PING Flood A adalah menghitung estimasi

parameter , pada distribusi Gamma dan estimasi parameter , pada distribusi

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 1.0322, = 87.0158

b. Distribusi Lognormal = 3.94064, = 0.636327

c. Distribusi Weibull = 78.1484, = 0.853505

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

ditunjukan dalam Tabel 4.17.

Tabel 4.17. Hasil Distribusi Probabilitas PING Flood A

Interval ke

PDF (DATA MENTAH)

PDF (DISTRIBUSI

GAMMA)

PDF (DISTRIBUSI

LOGNORMAL) 1 0.006436 0.0057890346 0.0075124813 2 0.000016 0.0006128485 0.0000729485 3 0.000029 0.0000535751 0.0000021143 4 0.000054 0.0000044258 0.0000001270 5 0.000009 0.0000003556 0.0000000121 6 0.000007 0.0000000281 0.0000000016 7 0.000005 0.0000000022 0.0000000003 8 0.000005 0.0000000002 0.0000000001 9 0.000004 0.0000000000 0.0000000000 10 0.000100 0.0000000000 0.0000000000

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

dengan cara plot grafik dengan membandingkan histogram data mentah dengan

distribusi probabilitas, dengan hal tersebut bisa diketahui bentuk distribusi

probabilitas yang paling mendekati dengan histogram data mentah PING FloodA.

Hasil plot histogram data mentah dengan distribusi probabilitas ditunjukan dalam

Gambar 4.6. Distribusi Probabilitas PING Flood A

Langkah terakhir adalah menghitung MSE pada setiap distribusi

probabilitas, hal ini dilakukan agar bisa diketahui lebih detail selisih yang paling

mendekati dengan histogram data mentah PING Flood A. Hasil perhitungan MSE

secara teoritis ditunjukan dalam Tabel 4.18.

Tabel 4.18. MSE PING Flood A

Interval ke

MSE

(GAMMA)

MSE

(LOGNORMAL)

MSE

(WEIBULL)

1 0.0000004185 0.0000011589 0.0000034240

2 0.0000003561 0.0000000032 0.0000004304

3 0.0000000006 0.0000000007 0.0000000070

4 0.0000000024 0.0000000029 0.0000000011

5 0.0000000001 0.0000000001 0.0000000000

6 0.0000000000 0.0000000000 0.0000000000

7 0.0000000000 0.0000000000 0.0000000000

8 0.0000000000 0.0000000000 0.0000000000

9 0.0000000000 0.0000000000 0.0000000000

10 0.0000000101 0.0000000101 0.0000000101

Jumlah 0.0000007879 0.0000011761 0.0000038727

74.5 224.5 374.5 524.5 674.5 824.5 974.5 1124.5 1274.5 1424.5

( = 1.0322, = 87.0158)

Hasil MSE pada Tabel 4.18, MSELognormal paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram

data mentah adalah distribusi Lognormal dari pada distribusi Gamma dan

distribusi Weibull.

4.2.2 PING FLOOD B

Langkah pertama PING Flood B adalah melakukan proses perhitungan

dengan memakai rumus dan diperoleh hasil berupa nilai tengah dan frekuensi

relatif, nilai tengah ini akan digunakan untuk plot histogram atau grafik dan

proses perhitungan nilai distribusi probabilitas sedangkan frekuensi relatif

digunakan dalam proses perhitungan frekuensi pada data mentah yang sudah di

bagi dalam bentuk interval kelas. Hasil perhitungan PING Flood B dapat dilihat

[image:58.612.100.507.288.641.2]pada Tabel 4.19.

Tabel 4.19. Hasil Nilai Tengah dan Frekuensi Relatif PING Flood B

Interval

ke INTERVAL KELAS

JUMLAH PAKET

NILAI TENGAH

FREKUENSI RELATIF

1 INTERVAL 0-149 57410 74.5 0.965393153 2 INTERVAL 150-299 144 224.5 0.00242147 3 INTERVAL 300-449 262 374.5 0.004405731 4 INTERVAL 450-599 479 524.5 0.008054752 5 INTERVAL 600-749 84 674.5 0.001412524 6 INTERVAL 750-899 62 824.5 0.001042578 7 INTERVAL 900-1049 49 974.5 0.000823973 8 INTERVAL 1050-1199 49 1124.5 0.000823973 9 INTERVAL 1200-1349 33 1274 0.00055492 10 INTERVAL 1350-1499 896 1424.5 0.015066927

TOTAL JUMLAH

Langkah selanjutnya PING Flood B adalah menghitung estimasi

parameter , pada distribusi Gamma dan estimasi parameter , pada distribusi

Lognormal dan estimasi parameter , untuk distribusi Weibull, menggunakan

aplikasi Matlab diperoleh nilai estimasi sebagai berikut:

a. Distribusi Gamma = 1.32371, = 57.6329

b. Distribusi Lognormal = 3.91147, = 0.544984

c. Distribusi Weibull = 72.0963, = 0.929062

Langkah selanjutnya adalah melakukan proses perhitungan dengan

memakai rumus distribusi probabilitas seperti ditunjukan dalam persamaan pada

bab 2.7 nomor lima sampai nomor tujuh dan diperoleh hasil berupa nilai distribusi

probabilitas teoritis, nilai distribusi probabilitas teoritis ini diperoleh setelah

melakukan proses estimasi parameter. Hasil distribusi probabilitas secara teoritis

[image:59.612.99.509.273.668.2]ditunjukan dalam Tabel 4.20.

Tabel 4.20. Hasil Distribusi Probabilitas PING Flood B

Interval ke

PDF (DATA MENTAH)

PDF (GAMMA)

PDF (LOGNORMAL)

PDF (WEIBULL) 1 0.006436 0.0057890346 0.0075124813 0.0045855378 2 0.000016 0.0006128485 0.0000729485 0.0006721791

3 0.000029 0.0000535751 0.0000021143 0.0001127963 4 0.000054 0.0000044258 0.0000001270 0.0000201552

5 0.000009 0.0000003556 0.0000000121 0.0000037509 6 0.000007 0.0000000281 0.0000000016 0.0000007192

7 0.000005 0.0000000022 0.0000000003 0.0000001412 8 0.000005 0.0000000002 0.0000000001 0.0000000283

Selanjutnya nilai distribusi probabilitas dibandingkan dengan histogram

dari data mentah. Dalam uji distribusi probabilitas digunakan tiga buah distribusi

yaitu distribusi Gamma, Lognormal dan Weibull, pengujian tersebut dilakukan

dengan cara plot grafik dengan membandingkan histogram data mentah dengan

distribusi probabilitas, dengan hal tersebut bisa diketahui bentuk distribusi

probabilitas yang paling mendeka