Informasi Dokumen

- Penulis:

- Dadan Rosnawan

- Pengajar:

- Endang Sugiharti, S.Si, M.Kom.

- Alamsyah, S.Si, M.Kom.

- Sekolah: Universitas Negeri Semarang

- Mata Pelajaran: Matematika

- Topik: Aplikasi Algoritma RSA untuk Keamanan Data pada Sistem Informasi Berbasis Web

- Tipe: skripsi

- Tahun: 2011

- Kota: Semarang

Ringkasan Dokumen

I. PENDAHULUAN

Bagian ini membahas latar belakang pentingnya keamanan data dalam sistem informasi berbasis web. Dengan meningkatnya kejahatan siber, keamanan data menjadi isu yang sangat krusial. Penelitian ini bertujuan untuk menerapkan algoritma RSA dalam melindungi data, terutama dalam konteks website yang interaktif. RSA adalah salah satu algoritma enkripsi yang paling banyak digunakan untuk menjaga kerahasiaan informasi di internet.

1.1 Latar Belakang

Latar belakang menjelaskan pentingnya pengelolaan dan keamanan data dalam dunia digital saat ini. Dengan pertumbuhan teknologi informasi, database menjadi komponen penting dalam operasi sistem berbasis komputer. Keamanan informasi menjadi prioritas untuk mencegah akses yang tidak sah dan melindungi data sensitif dari pihak yang tidak berwenang.

1.2 Rumusan Masalah

Rumusan masalah dalam penelitian ini adalah bagaimana cara implementasi algoritma RSA untuk meningkatkan keamanan data dalam sistem informasi berbasis web. Fokus utama adalah pada proses enkripsi dan dekripsi yang dilakukan oleh algoritma RSA dalam melindungi data pengguna.

1.3 Tujuan

Tujuan penelitian ini adalah untuk mengkaji implementasi algoritma RSA dalam melindungi data pada sistem informasi berbasis web. Penelitian ini bertujuan untuk memberikan gambaran tentang bagaimana RSA dapat digunakan untuk menjamin keamanan data dan integritas informasi.

1.4 Manfaat

Manfaat penelitian ini meliputi penerapan teori yang dipelajari dalam praktik, memberikan kontribusi bagi pengembangan ilmu pengetahuan di bidang kriptografi, serta memberikan informasi berguna bagi pengembang sistem informasi dalam menerapkan keamanan data yang lebih baik.

1.5 Sistematika Skripsi

Sistematika penulisan skripsi ini dibagi menjadi beberapa bab yang mencakup pendahuluan, landasan teori, metode penelitian, hasil penelitian dan pembahasan, serta penutup. Setiap bab berisi sub-bab yang menjelaskan aspek-aspek penting dari penelitian ini secara mendetail.

II. LANDASAN TEORI

Bab ini menjelaskan teori-teori yang mendasari penelitian ini, termasuk konsep basis data, kriptografi, dan algoritma RSA. Penjelasan ini penting untuk memahami bagaimana algoritma RSA diterapkan dalam konteks keamanan data.

2.1 Basis Data

Basis data adalah kumpulan informasi yang disimpan secara sistematis dalam komputer. Dalam konteks penelitian ini, basis data digunakan untuk menyimpan informasi pengguna dan data yang perlu diamankan. Pentingnya integritas dan keamanan data dalam basis data menjadi fokus utama untuk mencegah akses yang tidak sah.

2.2 Kriptografi

Kriptografi adalah ilmu yang mempelajari teknik-teknik untuk menjaga keamanan informasi melalui enkripsi. Dalam penelitian ini, kriptografi digunakan untuk melindungi data dengan menyandikannya sehingga hanya pihak yang berwenang yang dapat mengakses informasi tersebut.

2.3 RSA

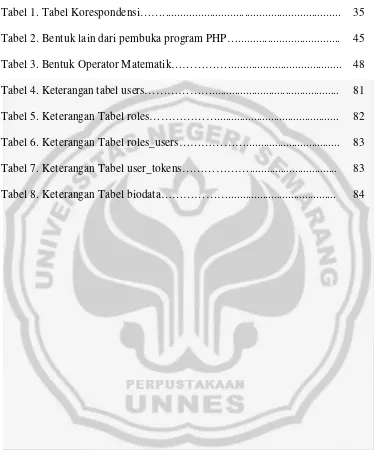

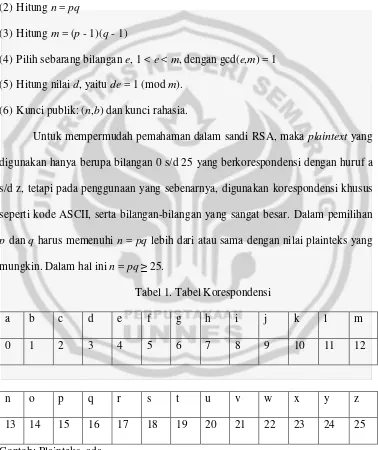

Algoritma RSA adalah salah satu metode enkripsi yang paling banyak digunakan dalam kriptografi kunci publik. RSA berfungsi untuk mengamankan data dengan cara menghasilkan sepasang kunci, yaitu kunci publik dan kunci privat, yang digunakan untuk proses enkripsi dan dekripsi data.

2.4 Aplikasi Penggunaan RSA

Aplikasi RSA sangat luas, termasuk dalam transaksi online dan perlindungan data pribadi. Penelitian ini mengkaji aplikasi RSA dalam sistem informasi berbasis web untuk melindungi data pengguna dari ancaman keamanan.

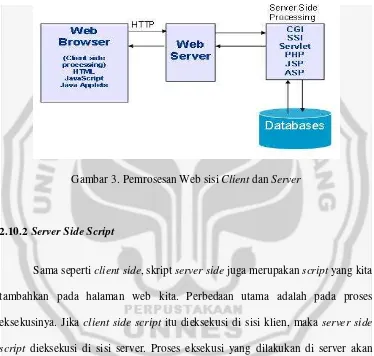

2.5 Web

Web adalah platform yang memungkinkan interaksi antara pengguna dan sistem informasi. Keamanan web menjadi penting untuk melindungi data yang dikirimkan melalui internet, dan algoritma RSA dapat digunakan untuk memastikan kerahasiaan data tersebut.

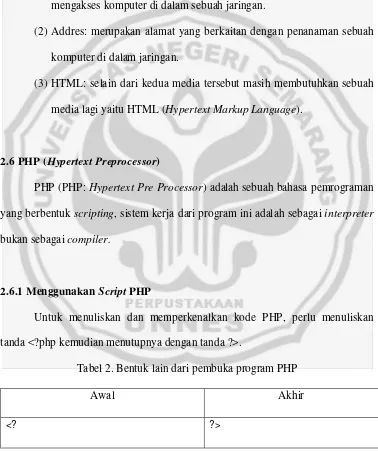

2.6 PHP (Hypertext Preprocessor)

PHP adalah bahasa pemrograman yang sering digunakan untuk pengembangan web. Dalam penelitian ini, PHP digunakan untuk mengimplementasikan algoritma RSA dalam aplikasi web untuk mengamankan data pengguna.

2.7 Object Oriented Programming pada PHP

Pemrograman berorientasi objek dalam PHP memungkinkan pengembangan aplikasi yang lebih terstruktur dan mudah dikelola. Pendekatan ini penting dalam pengembangan sistem informasi yang aman dan efisien.

2.8 MySQL

MySQL adalah sistem manajemen basis data yang digunakan untuk menyimpan dan mengelola data dalam aplikasi web. Dalam konteks penelitian ini, MySQL digunakan untuk menyimpan data yang telah dienkripsi menggunakan algoritma RSA.

2.9 Localhost

Localhost merujuk pada server lokal yang digunakan untuk pengujian aplikasi web. Penggunaan localhost memungkinkan pengembang untuk menguji implementasi algoritma RSA sebelum diterapkan secara luas.

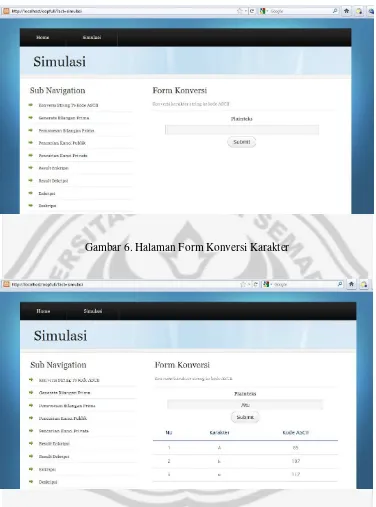

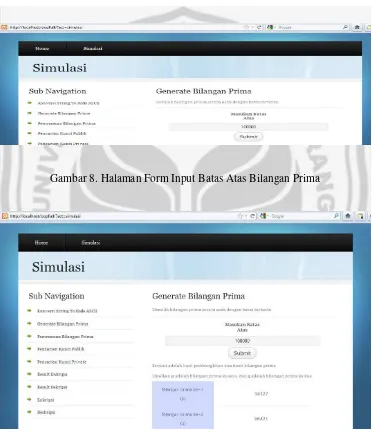

2.10 Cara Eksekusi

Cara eksekusi algoritma RSA dalam aplikasi web dijelaskan secara rinci, termasuk proses pembuatan kunci, enkripsi, dan dekripsi data. Proses ini penting untuk memastikan keamanan data pengguna.

2.11 Tanda Tangan Digital

Tanda tangan digital adalah metode untuk memastikan integritas dan keaslian data yang dikirimkan. Dalam penelitian ini, tanda tangan digital digunakan bersama dengan algoritma RSA untuk memberikan lapisan keamanan tambahan.

III. METODE PENELITIAN

Metode penelitian yang digunakan dalam skripsi ini mencakup studi pustaka, analisis masalah, dan revisi. Metode ini penting untuk memastikan bahwa penelitian dilakukan secara sistematis dan dapat dipertanggungjawabkan.

3.1 Studi Pustaka

Studi pustaka dilakukan untuk mengumpulkan informasi dan referensi yang relevan mengenai algoritma RSA dan aplikasi keamanannya dalam sistem informasi berbasis web. Ini membantu peneliti memahami konteks dan perkembangan terkini di bidang ini.

3.2 Perumusan Masalah

Perumusan masalah adalah langkah penting dalam penelitian ini, yang berfokus pada bagaimana algoritma RSA dapat diimplementasikan untuk meningkatkan keamanan data. Hal ini memberikan arah yang jelas untuk penelitian yang dilakukan.

3.3 Analisis dan Pemecahan Masalah

Analisis dilakukan untuk mengidentifikasi tantangan dan solusi terkait implementasi algoritma RSA. Pemecahan masalah ini bertujuan untuk menemukan cara yang efektif dalam menerapkan RSA untuk melindungi data pengguna.

3.4 Revisi

Revisi dilakukan untuk memastikan bahwa semua aspek penelitian telah dicakup dan hasilnya dapat dipertanggungjawabkan. Proses ini juga melibatkan perbaikan terhadap metode yang digunakan berdasarkan umpan balik yang diterima.

3.5 Penarikan Simpulan

Penarikan simpulan dilakukan setelah semua analisis selesai, untuk merangkum temuan dan rekomendasi dari penelitian ini. Simpulan ini memberikan gambaran jelas mengenai efektivitas algoritma RSA dalam keamanan data.

IV. PEMBAHASAN

Pembahasan ini berisi hasil penelitian mengenai implementasi algoritma RSA, termasuk modul-modul yang dikembangkan untuk pendaftaran, login, dan pengiriman file. Setiap modul dijelaskan secara rinci untuk menunjukkan bagaimana RSA diterapkan.

4.1 Modul Pendaftaran

Modul pendaftaran berfungsi untuk mengumpulkan informasi pengguna dan menghasilkan kunci publik dan privat. Proses ini penting untuk memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses sistem.

4.2 Modul Login

Modul login menggunakan enkripsi RSA untuk memverifikasi identitas pengguna. Proses ini melibatkan verifikasi username dan password serta pemeriksaan tanda tangan digital untuk memastikan keamanan akses.

4.3 Modul Pengiriman File

Modul pengiriman file memungkinkan pengguna untuk mengirim data dengan aman menggunakan enkripsi RSA. Proses ini menjamin bahwa file yang dikirimkan hanya dapat diakses oleh penerima yang sah.

V. PENUTUP

Bagian penutup mencakup simpulan dan saran dari penelitian ini. Penelitian menunjukkan bahwa algoritma RSA efektif dalam melindungi data pada sistem informasi berbasis web.

5.1 Simpulan

Simpulan dari penelitian ini adalah bahwa penggunaan algoritma RSA dapat meningkatkan keamanan data dalam sistem informasi berbasis web. Implementasi yang tepat dapat melindungi data pengguna dari ancaman keamanan.

5.2 Saran

Saran untuk penelitian selanjutnya adalah untuk mengeksplorasi penggunaan algoritma lain dan teknik kriptografi tambahan untuk meningkatkan keamanan data lebih lanjut, serta melakukan penelitian lebih lanjut mengenai penerapan RSA di berbagai platform.