TUGAS KEAMANAN KOMPUTER

TEKNIK PENGAMANAN BASIS DATA

Disusun oleh

DESIAMAN

150840002

Dosen : Emerson P. Malau, S.Si, M.Kom

JURUSAN TEKNIK INFORMATIKA

FAKULTAS ILMU KOMPUTER

UNIVERSITAS KATOLIK SANTO THIOMAS MEDAN SU

i

KATA PENGANTAR

Puji syukur saya panjatkan atas kehadirat Tuhan Yang Maha Esa, karena atas berkat dan rahamat-Nya saya dapat menelesaikan makalah Jaringan Komputer ini yang berjudul “TEKNIK PENGAMANAN BASIS DATA”.

Dalama penyusunan makalah ini, disusun berdasarkan syarat dan ketentuan yang diberikan oleh dosen untuk pengambilan bahan tugas sebagai pelengkap dari isi makalah yang akan disusun. Bahan – bahan tersebut diambil dari berbagai referensi, baik dari internet dan jurnal dalam format pdf dan word.

Saya juga berterimakasih kepada Bapak Emerson P. Malau, S.Si, M.Kom yang telah memberikan bimbingan dan serta memberikan arahan dalam pembuatan makalah Keamanan Komputer ini.

Dalam pembuatan makalah Keamanan Komputer ini, masih banyak kekurangan. Oleh karena itu, penulis mengharapkan saran dan kritik yang bersifat membangun dari semua pihak yang berkepentingan dengan makalah ini. Akhir kata saya ucapkan terimakasih.

Medan, 23 November 2017

ii DAFTAR ISI COVER

KATA PENGANTAR ... i

DAFTAR ISI... ii

DAFTAR REFERENSI ... iii

BAB I PENDAHULUAN ... 1

1.1.Latar Belakang ... 1

1.2.Rumusan Masalah ... 1

1.3.Tujuan ... 1

BAB II PEMBAHASAN ... 2

2.1.Defenisi Basis Data (DATABASE) ... 2

2.2.Teknik Pengamanan Basis Data ... 3

2.2.1. Pengamanan basis data dengan teknik kriptografi ... 3

2.2.2. Level enkripsi basis data ... 3

2.2.3. Teknik pengamanan data ... 4

2.3.Prosedur Penanganan Insiden Terhadap Database ... 6

2.3.1. Tahap Persiapan (Preparation)... 6

2.3.2. Tahap Identifikasi ... 7

2.3.3. Tahap Containment ... 9

2.3.4. Tahap Pemberantasan ... 10

2.3.5. Tahap Pemulihan ... 10

2.3.6. Tahap Tindak Lanjut ... 11

2.4.Keamanan Sistem Database ... 12

2.5. Penyalagunaan Data Base ... 15

2.6.Tingkat Pada Keamanan Data Base ... 15

2.7.Keamanan Data ... 18

2.8.Backup Data Dan Recovery ... 19

2.9.Pengertian ... 20

2.9.1 Kriptografi ... 20

2.9.2 Enkripsi ... 21

2.9.3 Deskripsi ... 21

BAB III PENUTUP ... 22

3.1.Kesimpulan ... 22

iii

DAFTAR REFERENSI

Lulu Mawadah,Keamanan-database: Keamanan Sistem Data Base, GUNADARMA, http://lulu_mawadah.staff.gunadarma.ac.id/Downloads/files/41691/keamanan-database.pdf Pada buku ini saya mengambil Keamanan Sistem Data Base pada halaman 1 dan ditulisan saya gunakan pada Bab 1 ( Latarbelakang) Pada halaman 1.

Haidar Dzacko, Basis Data, 2007.

http://imam_muiz.staff.gunadarma.ac.id/Downloads/files/6535/BASIS+DATA.pdf

Pada buku ini saya mengambil Data, Informasi dan Basis Data dan Sistem Data Base pada halaman 1-2. Dan ditulisan saya gunakan pada sub topic Defenisi Basis Data dan Sistem Basis Data , pada halaman 2.

Pritha, Pengamanan Data, 2013,

http://pritha1904.blogspot.co.id/2013/01/pengamanan-data.html

Pada website ini saya mengambil Pengamanan Basis data dengan Teknik Kriptografi, Terdapat tiga level enkripsi basis data yang meliputi,dan TEKNIK PENGAMANAN DATA, pada halaman 1-6 dan ditulisan saya gunakan pada sub topic Pengamanan Basis Data Dengan Teknik Kriptografi, Level Enkripsi Basis Data dan Teknik Pengamanan Data pada halaman 3-6.

BADAN PENGKAJIAN DAN PENERAPAN TEKNOLOGI BPPT CSIRT, PANDUAN PENANGANAN INSIDEN KEAMANAN DATABASE,2014, Kementrian Komunikasi dan Informatika Republik Indonesia,

https://csirt.bppt.go.id/wp-content/uploads/2014/06/Panduan-3-Keamanan-Database.pdf Pada buku ini saya mengambil PROSEDUR PENANGANAN INSIDEN TERHADAP

DATABASE, Tahap Penangan Insiden dan Kelompok keamanan system data base pada halamn 4 - 21 dan ditulisan saya gunakan pada sub topic mengambil PROSEDUR PENANGANAN INSIDEN TERHADAP DATABASE, Tahap Penangan Insiden dan Keamanan Sistem Database pada halaman 6-15.

Daniel Rivai, Pengaman Sistem Basis Data, Universitas Gunadarma, http://daniel_rivai.staff.gunadarma.ac.id/Downloads/files/40794/BAB+5+-+PENGAMANAN+SISTEM+BASIS+DATA.pdf

Pada buku ini saya mengambil Penyalahgunaan Databse , Tingkat Pada Keamanan Database, Keamanan Data, Backup Data dan Recovery, pada halaman 2 dan 3-5, dan ditulisan saya gunakan pada sub topic Penyalahgunaan Databse , Tingkat Pada Keamanan Data, Keamanan Data, Backup Data dan Recovery pada halaman 15 dan 18-20.

Prof. Dr. Ir. Kudang B. Seminar, MSc,Tugas Kelompok Sistem Informasi Manajemen (SIM), 2011, Institut Pertanian Bogor.

http://abrori35e.blogstudent.mb.ipb.ac.id/files/2011/07/Tugas-Kel-security.docx

Pada buku ini saya mengambil tentang Perencanaan data pada skope elektronik, Kerawanan data pada skope fisik dan Penanganan data pada skope proseduran Pada halaman 26-31. Dan pada tulisan sata gunakan pada sub topic Perencanaan data pada skope elektronik, Kerawanan data pada skope fisik dan Penanganan data pada skope proseduran Pada halaman 16-18.

Saipul Bahri, Diana dan Susan Dian PS, STUDI DAN IMPLEMENTASI PENGAMANAN BASIS DATA MENGGUNAKAN METODE ENKRIPSI MD5 (Message-Digest Algoritma 5),2012, Universitas Bina Darma.

http://eprints.mdp.ac.id/544/1/Jurnal%20Implementasi%20Enkripsi%20Database.pdf

1 BAB I PENDAHULUAN 1.1. Latar Belakang

Keamanan database adalah suatu cara untuk melindungi database dari ancaman, baik dalam bentuk kesengajaan atau pun bukan. Ancaman adalah segala situasi atau kejadian baik secara sengaja maupun tidak yang bersifat merugikan dan mempengaruhi system serta secara konsekuensi terhadap perusahaan/organisasi yang memiliki system database.

Keamanan database tidak hanya berkenaan dengan data yang ada pada database saja, tetapi juga meliputi bagian lain dari system database, yang tentunya dapat mempengaruhi database tersebut. Hal ini berarti keamanan database mencakup perangkat keras, perangkat lunak, orang dan data.

Agar memiliki suatu keamanan yang efektif dibutuhkan kontrol yang tepat. Seseorang yang mempunyai hak untuk mengontrol dan mengatur database biasanya disebut Administrator database. Seorang administratorlah yang memegang peranan penting pada suatu system database, oleh karena itu administrator harus mempunyai kemampuan dan pengetahuan yang cukup agar dapat mengatur suatu system database.

Keamanan merupakan suatu proteksi terhadap pengrusakan data dan pemakaian data oleh pemakai yang tidak punya kewenangan. System yang aman memastikan kerahasian data yang terdapat didalamnya.

Beberapa aspek keamanan yaitu :

Mambatasi akses ke data dan servis

Melakukan autentifikasi pada user

Memonitor aktivitas-aktivitas yang mencurigakan 1.2. Rumusan Masalah

1. Defenisi database 2. Level enkripsi database

3. Teknik pengamanan database dengan kriptografi 4. Prosedur penanganan insiden terhadap database 5. Pengelompokan keamanan database

1.3. Tujuan

1. Dapat mengetahui devenisi database 2. Untuk mengetahui level enkripsi database

2 BAB II PEMBAHASAN 2.1 Defenisi Basis Data (DATABASE)

Data merupakan fakta mengenai suatu objek seperti manusia, benda, peristiwa, konsep, keadaan dan sebagainya yang dapat dicatat dan mempunyai arti secara implisit. Data dapat dinyatakan dalam bentuk angka, karakter atau simbol, sehingga bila data dikumpulkan dan saling berhubungan maka dikenal dengan istilah basis data (database) [Ramez 2000]. Sedangkan menurut George Tsu-der Chou basis data merupakan kumpulan informasi bermanfaat yang diorganisasikan ke dalam aturan yang khusus. Informasi ini adalah data yang telah diorganisasikan ke dalam bentuk yang sesuai dengan kebutuhan seseorang [Abdul1999]. Menurut Encyclopedia of Computer Science and Engineer, para ilmuwan di bidang informasi menerima definisi standar informasi yaitu data yang digunakan dalam pengambilan keputusan.

Definisi lain dari basis data menurut Fabbri dan Schwab adalah sistem berkas terpadu yang dirancang terutama untuk meminimalkan duplikasi data.

Menurut Ramez Elmasri mendefinisikan basis data lebih dibatasi pada arti implisit yang khusus, yaitu:

Basis data merupakan penyajian suatu aspek dari dunia nyata (real world).

Basis data merupakan kumpulan data dari berbagai sumber yang secara logika mempunyai arti implisit. Sehingga data yang terkumpul secara acak dan tanpa mempunyai arti, tidak dapat disebut basis data.

Basis data perlu dirancang, dibangun dan data dikumpulkan untuk suatu tujuan. Basis data dapat digunakan oleh beberapa user dan beberapa aplikasi yang sesuai dengan kepentingan user.

Dari beberapa definisi-definisi tersebut, dapat dikatakan bahwa basis data memounyai berbagai sumber data dalam pengumpulan data, bervariasi derajat interaksi kejadian dari dunia nyata, dirancang dan dibangun agar dapat digunakan oleh beberapa user untuk berbagai kepentingan [Waliyanto2000].

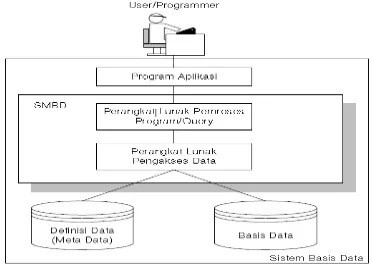

Sistem Basis Data

[Waliyanto2000] Gabungan antara basis data dan perangkat lunak SMBD (Sistem Manajemen Basis Data) termasuk di dalamnya program aplikasi yang dibuat dan bekerja dalam satu sistem disebut dengan Sistem Basis Data.

3

C. J. Date menyatakan bahwa sistem basis data dapat dianggap sebagai tempat untuk sekumpulan berkas data yang terkomputerisasi dengan tujuan untuk memelihara informasi dan membuat informasi tersebut tersedia saat dibutuhkan.

2.2 Teknik Pengamanan Basis Data

2.2.1 Pengamanan basis data dengan teknik kriptografi

Memperkuat pengamanan basis data melalui kiptografi seringkali mengakibatkan performansi basis data menjadi menurun, khususnya dalam hal waktu yang diperlukan untuk mengakses data. Sementara, pengaksesan data yang cepat menjadi hal yang sangat penting bagi proses bisnis sebuah organisasi/perusahaan. Oleh karena itu, diperlukan teknik pengamanan basis data menggunakan kriptografi yang dapat meminimalisir penurunan performansi basis data. Secara garis besar, terdapat dua tujuan dari pengamanan basis data :

a. Melindungi kerahasiaan data

Tujuan utama dari kriptografi pada basisdata adalah melindungi data daripengaksesan oleh pihak-pihak yang tidakmemiliki hak otorisasi terhadap data tersebut.Melindungi kerahasiaan data dapat dilakukandengan melakukan enkripsi terhadap datasensitif. Perlindungan dilakukan dengan caramenjaga kunci enkripsi-dekripsi daripenyerang yang berusaha memperoleh kuncitersebut secara langsung (direct access)maupun secara tidak langsung (indirect access). Direct access dapat dilakukandengan menduplikasi kunci, sementara indirect access dilakukan dengan mengambilciperteks dari basis data, kemudian berusahamenemukan plainteks dan kuncinya dengancara kriptanalisis).

b. Menjamin integritas basis data

Kriptografi dapat mendeteksi modifikasi data oleh pihak yang tidak berhak. Salah satu caranya adalah dengan menggunakan algoritma kunci simetrik. Data terenkripsi yang tidak terdekripsi dengan baik menandakan telah terjadi kerusakan pada data yang dilakukan oleh pihak yang tidak memiliki hak otorisasi untuk memodifikasi data. Sayangnya, cara tersebut tidak dapat mengatasi penyerang yang melakukan penukaran baris ciperteks pada basis data atau menukar informasi yang dimodifikasi dengan informasi milik orang lain. Ketika didekripsi, nilainya akan tetap valid namun sesungguhnya nilai tersebut sudah bukan lagi nilai awal. Cara yang lebih baik adalah dengan menggunakan MessageAuthentication Code (MAC). MAC membangkitkan sebuah ID unik untuk untuk setiap plainteks berdasarkan nomor baris (row) pada basis data. Ketika data yang dimodifikasi dan MAC-nya dimasukkan ke tabel, basis data akan memastikan bahwa nilai MAC adalah benar untuk data tersebut, jika tidak basis data akan menolak modifikasi yang dilakukan).

2.2.2 Level enkripsi basis data

1. Enkripsi pada level penyimpanan (storage)

Enkripsi data dilakukan pada subsistem storage (penyimpanan), baik pada level file maupun pada level blok. Enkripsi level ini cocok untuk mengenkripsi file, folder, media storage dan media tape. Akan tetapi, serangan yang dapat diatasi hanya terbatas pada serangan yang berupa pencurian media dan sistem penyimpanan. Enkripsi pada level storage tidak mampu menangani serangan pada level basis data dan level aplikasi).

2. Enkripsi pada level basis data

Enkripsi dilakukan pada saat data ditulis dan dibaca dari basis data. Enkripsi jenis ini dilakukan pada level kolom pada tabel basis data. Level ini melindungi data pada Database Management System (DBMS) dari berbagai macam serangan. Diperlukan integrasi pada level basis data, termasuk modifikasi skema dan penggunaan trigger dan store procedure dalam proses enkripsidekripsi.

4

serangan pada level aplikasi, karena fungsi enkripsi hanya terdapat pada level DBMS. 8)

3. Enkripsi pada level aplikasi

Aplikasi menangani proses enkripsi data. Kelebihannya adalah tidak terjadi penurunan performansi pada basis data, karena DBMS tidak menangani enkripsi data. Akan tetapi, ketika terjadi perubahan strategi enkripsi atau perubahan data yang dienkripsi, akan banyak terjadi modifikasi pada level aplikasi. Pengamanan basis data menggunakan kriptografi memiliki beberapa resiko dalam implementasinya, yaitu:

a. Hilangnya kunci

Resiko yang paling fatal akibatnya adalah hilangnya kunci, baik karena terhapus, corrupted, maupun secara tidak sengaja terbuang. Seiring dengan hilangnya kunci, data terenkripsi tidak akan dapat didekripsi lagi sehingga dapat dikatakan data tersebut hilang. Sayangnya, tidak terdapat undelete atau program data recovery yang dapat meng-undo proses enkripsi. Hanya karena kehilangan beberapa bit kunci, sejumlah mega byte data menjadi tidak berarti lagi. Oleh karena itu, manajemen kunci menjadi hal yang vital pada enkripsi basis data)

b. Lemahnya manajemen kunci

Kelemahan tools dan prosedur pada manajemen kunci menjadikan keamanan secara keseluruhan memiliki resiko yang cukup besar. Jika seorang penyerang dapat mengakses kunci baik secara langsung maupun tidak langsung, maka kriptografi pada basis data runtuh seketika. Jika pembangkit kunci tidak melakukan randomisasi dengan baik, maka penyerang akan dengan mudah menganalisis kunci yang digunakan).

c. Cacat (Bug) dalam implementasi

Jika data lain yang digunakan pada proses enkripsi seperti Initialization Vector (IV) tidak begitu diperhatikan strateginya, maka penyerang akan dapat dengan mudah melihat pola enkripsi, yang akhirnya dapat mendekripsi data yang diinginkan. Kasus lain yang dapat terjadi adalah ketika data yang ditulis pada log tidak dibersihkan dari memori sehingga akan menjadi celah tersendiri bagi penyerang).

Walaupun manajemen kunci telah sempurna dan tidak terdapat bug pada implementasi, akses secara tidak langsung terhadap kunci masih menjadi ancaman bagi keamanan basis data. Oleh karena itu, penting untuk mendesain dan mengimplementasikan infrastruktur kriptografi dengan benar.

2.2.3 Teknik pengamanan data

Melihat banyaknya ancaman yang bisa menggangu bahkan merusak sistem komputer maka perlu diadakan tindakan-tindakan pengaman data agar bisa menghindari atau paling tidak mengurangi risiko yang mungkin timbul. Beberapa tindakan pengamaan sistem data pada komputer diuraikan berikut ini.

1. Administrative Security

Pengamanan data secara administratif (administrative security) perlu dilakukan untuk menjaga kemungkinan gangguan keamanan data yang datangnya dari “orang dalam” atau kerja sama orang dalam dengan orang luar. Aturan-aturan, kebijakan, pelatihan, dan disiplin yang berkaitan dengan pengamanan sistem komputer perlu diadakan. Aturan yang menetapkan hak-akses serta sanksi pelanggaran kemanan sistem harus dibuat bersama dan ditaati bersama. Kebijakan tentang akses file dalam organisasi, akses informasi ke luar (internet), serta bagaimana menerima data/informasi dari luar perlu ditetapkan. Pelatihan staff tentang tatacara dan aturan perlindungan sistem komputer harus selalu diadakan secara reguler.

2. Network Security

5

melakukan perbaikan-perbaikan (operating system pacth) atau pemugaran (update, new release) terhadap produk-nya.

Setiap proses instalasi software baru dari pengguna jaringan harus di-dokumen-tasikan, demikian pula setiap operasi dan akses perlu dicatat (logbook), sehingga bila timbul hal hal yang tidak di-inginkan, administrator jaringan bisa melakukan pelacakan.

Setiap asset baik data, perangkat lunak (software), maupun perangkat keras (hardware) perlu diberi perlindungan berlapis. Perangkat keras diperlengkapi dengan berbagai pengamanan seperti kunci, gembok, dan bila perlu pengamanan satpam pada gedung dan ruangan. Perangkat lunak diberi pengaman kunci userID, password, kunci akses (access-key) dan sebagainya.

Akses dari luar jaringan maupun akses dari dalam ke luar harus melalui satu pintu (proxy server) yang diberi pengamanan (firewall), sehingga dapat mengurangi serangan keamanan.

3. Anti Virus

Virus baru terus bermunculan sehingga sistem komputer harus selalu mendapat proteksi yang cukup agar dapat terhindar dari kejadian yang tidak diharapkan. Harap dimaklumi bahwa infeksi virus berjalan tanpa permisi dan tanpa sepengetahuan pemilik sistem komputer, disamping itu jenisnya sangat beragam. Serangan virus pertama yang populer adalah virus Morris yang menyerang sistem jaringan Departemen Pertahanan Amerika Serikat pada tahun 1988 serta berbagai instalasi jaringan perguruan tinggi, kerugian finansial mencapai $98 juta. Sejak itu program anti virus pun mulai digalakkan untuk meminimalkan akibatnya.

Virus dapat dikategorikan dalam berbagai jenis, antara lain sebagai berikut:

Virus berupa “file infector” yaitu virus yang mengikut pada file-file program seperti file-file bertipe: .COM, dan .EXE. Ketika program ini dijalankan maka virus menyebar. Virus ini dapat merusak file file yang dibutuhkan file program, seperti .SYS, .OVL, .PRG, .MNU dan file-file sistem lainnya.

Virus “boot-record” yaitu virus yang bersembunyi di sektor dimana boot -record direkam, ketika komputer di-boot maka virus menyebar. Salah satu cara virus ini menyebar adalah melalui disket yang memiliki boot-record, ketika dipakai untuk mem-boot sistem maka virusnya masuk ke boot-sector dari hard-disk, dan selanjutnya merusak sistem operasi.

Virus “macro” yaitu virus yang merupakan “script” program yang ikut pada file apa saja seperti file Word, file Exel, file e-mail, dan sebagainya, dan menyebar ketika file ini diakses, dibaca, atau di-copy.

4. Firewall

Firewall berarti dinding api, biasanya dibuat pada bangunan besar untuk mencegah menjalarnya api dari satu bagian gedung ke bagian lainnya. Firewall pada jaringan komputer adalah perangkat lunak yang dipasang pada komputer server sehingga dapat melindungi jaringan dari serangan yang datangnya dari luar. Firewall dirancang untuk:

Mengatur dan mengawasi lalulintas data dari luar ke dalam jaringan dan juga sebaliknya, semua aliran data harus melewati firewall, yang tidak melalui firewall harus dicegah.

Menetapkan kebijakan keamanan jaringan sehingga yang bisa lewat hanya yang mempunyai hak.

Mencegah penyusupan dari luar agar tidak bisa mengganggu jaringan. 5. Proxy Server

Proxy server pada dasarnya berfungsi seperti firewall jenis application level gateway, suatu server yang berada antara server jaringan dan internet. Proxy server melaksanakan beberapa proses aplikasi yang telah ditetapkan lebih dulu, misalnya melayani akses dari terminal ke suatu situs web, atau berfungsi sebagai “transfer agent” terhadap berbagai aplikasi yang memiliki akses keluar atau akses dari luar ke dalam jaringan.

6

dan seterusnya merasa lebih cepat ketika meng-akses-nya karena tidak menunggu dari server asli tetapi dari proxy server saja. Proxy server juga bisa bisa juga berfungsi seperti “filter” dengan memberi aturan untuk tidak meng-akses situs-situs tertentu, misalnya akses ke situs-situs pornografi dapat diproteksi, sehingga user tidak dapat mengunjungi situs-situs tersebut.

6. Enkripsi-Dekripsi

Data yang dikirim melalui jaringan tidak jarang disadap oleh orang lain untuk kepentingan tertentu, sehingga timbul usaha untuk melakukan pengkodean terhadap data sebelum dikirim melalui jaringan agar tidak bisa dibaca oleh penyadap. Pengubahan data asli menjadi kode rahasia disebut proses data encryption atau enkripsi data. Setelah data rahasia sampai ke tujuan maka data ini dikembalikan ke bentuk aslinya, proses ini disebut data decryption. Ilmu matematik yang mendasari teknik enkripsi dan dekripsi disebut kriptologisedangkan teknik dan sains dari proses enkripsi-dekripsi disebut kriptografi. Naskah asli disebut sebagai plaintext dan naskah rahasia (yang telah di-enkrip) disebut ciphertext.

7. Autentikasi

Authentikasi adalah salah satu bentuk identifikasi untuk meyakinkan bahwa orang yang sedang berkomunikasi dengan kita adalah benar adanya, bukan pemalsuan identitas. Salah satu bentuk autentikasi yang paling sering dijumpai adalah: UserID disertai dengan Password, bahwa UserID adalah pernyataan tentang siapa yang sedang akses sistem atau sedang berkomunikasi, dan Password membuktikan bahwa orang tersebut benar adanya. Hanya saja sistem UserID dan Password ini ada kelemahannya, karena ada saja cara untuk mencari tahu password seseorang sehingga bisa terjadi pemalsuan identitas.

Salah satu sistem untuk mengurangi effek pemalsuan identitas atau pencurian password adalah dengan menerapkan OTP (One Time Password), dimana satu password hanya digunakan untuk satu kali akses, akses berikutnya harus menggunakan password yang berbeda. Sistem lain yang mengamankan autentikasi adalah Passport dan Kerberos.

Selain menggunakan UserID dan Password, teknik autentikasi bisa diperluas dengan kombinasi biometric, misalnya UserID ditambah dengan sidikjari, atau UserID ditambah dengan mata-retina, dan sebagainya.

Pasport adalah sistem yang memperluas autentikasi dengan menambahkan nomer-account yang disebut passport untuk memasuki suatu jaringan atau mendapat pelayanan online. Sebagai contoh Microsoft menggunakan passport untuk melayani para pengunjung setia situsnya.

Kerberos adalah software yang menyediakan sistem autentikasi bagi para pengguna suatu jaringan. Kerberos menggunakan algoritma kriptografi untuk menyulitkan pada penyusup ketika mencuri password.

2.3 Prosedur Penanganan Insiden Terhadap Database

Penanganan suatu insiden ditujukan utuk mencapai hal-hal sebagai berikut, a. Mengumpulkan informasi sebanyak mungkin tentang sifat insiden;

b. Menghalangi atau mencegah eskalasi kerusakan yang disebabkan oleh insiden tersebut, jika mungkin;

c. Memperbaiki kerusakan yang disebabkan oleh insiden tersebut; d. Mengumpulkan bukti insiden itu, yang sesuai;

e. Memulihkan layanan sesegera mungkin;

f. Mengambil langkah-langkah proaktif untuk mengurangi insiden masadepan.

Supaya tujuan diatas dapat terlaksana dengan baik, maka perlu ditentukan tahap tahap untuk melakukan penganan terhadap insiden yang terjadi. Tahap-tahaptersebut dapat digambarkan sebagai berikut.

Tahap-tahap penanganan insiden

2.3.1 Tahap Persiapan (Preparation)

7

database. Dalam suatu organisasi / institusi, kemampuan melakukan respon yang cepat terhadap suatu insiden, merupakan persiapan yang mendasar bagi penanganan insiden yang terjadi pada data. Langkah-langkah yang harus diambilpada tahap ini adalah:

a. Penyiapan Personil (orang)

Meskipun memiliki kendali proses dan teknis yang kuat, keamanan dapat dikompromikan dengan memanfaatkan personil dan membuat mereka melakukan tindakan yang sebaliknya tidak diizinkan. Tim penanganan insiden yang terampildan adanya matrik eskalasi merupakan komponen kunci dari startegi penangananyang efektif. Sebuah tim penanganan insiden yang baik adalah sumber daya sangat berharga ketika dibutuhkan untuk menangani situasi yang mungkin timbul karena adanya gangguan pada database. Sebagaimana personil adalah sumberdaya organisasi utama yang akhirnya bisa dirugikan oleh gangguan yang terjadi pada database organisasi, kesadaran akan keamanan merupakan salah satu dari isu-isu yang perlu terus menerus dipantau dan ditingkatkan untuk perlindungan yang tepat dari berbagai serangan.

1. Kesadaran Keamanan :

Kesadaran keamanan dapat dianggap sebagai yang paling penting dari semua langkah-langkah persiapan, yang dapat membantu dalam mengidentifikasidan mencegah sebagian besar masalah yang akan timbul. Hal ini mendidik pengguna tentang cara melindungi informasi, apa yang harus dilakukan dan apa yang tidak harus dilakukan, siapa yang harus dihubungi pada keadaan darurat dan bagaimana cara menganalisis jika mendapatkan kesulitan.

2. Matrik ekskalasi penanganan insiden

Setiap organisasi harus memiliki matrik eskalasi penanganan insiden yang secara jelas mendefinisikan siapa yang harus dihubungi dalam kasus insiden. Hal ini juga menunjukkan tingkat eskalasi untuk keterlibatan lebih jauh sesuai dengan. kompleksitas atau dampak dari insiden.

3. Tim Terampil Penangan Insiden

Sebuah tim penanganan insiden yang berpengetahuan dan terampil dapatmengurangi sebagian besar dampak terhadap bisnis. Tim penanganan insiden harus dimiliki pemahaman yang sangat baik dan tingkat keterampilan dalam berbagai teknologi yang digunakan oleh perusahaan. Karena banyak perusahaan memiliki kantor-kantor cabang yang berlokasi di wilayah geografis yang berbeda, tim komando pusat dan tim lokal/regional yangsesuai sangat direkomendasikan untuk dibentuk. Tim Perintah Pusat Tentu saja, harus memandu tim lokal dalam menangani insiden .Penyiapan dokumen- dokumen yang dibutuhkan, yaitu

b. Dokumen Kebijakan dan Prosedur

Suatu dokumen kebijakan biasanya menguraikan persyaratan tertentu atau aturan yang harus dipenuhi. Suatu dokumen prosedur adalah dokumen yang memandu pengguna secara teknis dalam proses (langkah demi langkah) tentang cara untuk mencapai persyaratan yang telah ditetapkan dan diuraikan dalam dokumen kebijakan.

2.3.2 Tahap Identifikasi

Tahap ini adalah tahap di mana penelusuran terhadap insiden yang terjadi pada data/database organisasi mulai diidentifikasi. Penyebab terjadinya insiden harus dilakukan pada tahap ini. Penyebab adanya gangguan dari database bisa berasal dari dalam sistem computer maupun dari manusia sebagai pengguna system komputer. Dari dalam sistem komputer yang digunakan, penyebabnya bias berasal dari:

a. Malware yang menyerang sistem computer.

Malware yang menyerang pada sistem dan jaringan computer bias menyebabkan juga terjadinya gangguan pada server database. Gangguan yang ditimbulkan bisa berupa terganggunya akses terhadap layanan data dan bahkan bisa merusak datadata pada komputer maupun server data base. Hal- hal berikut bisa menjadi ciri-ciri terjadinya gangguan akses terhadap database yang disebabkan oleh malware.

Antivirus tidak berfungsi seperti yang diharapkan

8

Lambatnya Respon CPU

Sistem / Aplikasi crash : b. Gangguan sistem jaringan computer

Salah satu faktor penting dari keamanan database adalah ketersediaan dari database itu sendiri. Saat ini, hampir semua database ditempatkan pada mesin khusus yang berupa server database. Untuk mengakses data-data dalam database, bias dilakukan dengan menggunakan model client server. Pada model client server, peranan dari jaringan komputer sangatlah penting. Gangguan keamanan pada jaringan komputer bisa mengakibatkan gangguan pada layanan database. Pengamatan pertama yang bisa dilihat pada gangguan adalah lamanya waktu yang dibutuhkan untuk mengakses server database, bahkan koneksi terhadap database bisa terputus.

Gangguan lain pada sistem jaringan adalah terdapatnya proses pemindaian dan capture data-pada yang keluar masuk pada server database. Proses ini bisa terdeteksi dengan menggunakan tool IDS berbasis host pada server, maupun IDS berbasis jaringan. Identifikasi bisa dilakukan dengan melakukan pemeriksaan pada log dari IDS tersebut. Disamping memasang IDS, tool lainnya yang bisa digunakan adalah snort, tcpdump, ettercap.

c. Kerentanan aplikasi database yang digunakan

Konfigurasi dan manajemen patch adalah pendekatan prinsip untuk memperbaiki kelemahan dari sistem basis data. Fitur-fitur default dari aplikasi pembangun database harus diubah. Identifikasi dapat dilakukan dengan melihat patch yang pernah dilakukan dan memeriksa fitur-fitur default dari sistem aplikasi database.

d. Kerentanan kode/program

Kerentanan kode-kode(program) yang digunakan untuk mengakses database, dapat dimanfaatkan oleh penyerang untuk menembus sistem keamanan dari database. Kode-kode itu meliputi kode-kode sql maupun kode-kode yang digunakan untuk membangun aplikasi dari sistem database. Pemeriksaan terhadap kode-kode itu bisa dilakukan untuk mengidentifikasi dari adanya gangguan keamanan pada database. Contoh dari serangan pada rentannya kode-kode adalah sql injection, buffer overflow, cross site scripting.

e. Kelalaian pengguna database

Apabila tidak ditemukannya adanya tanda-tanda bahwa penyebabnya berasal pada sistem komputer, maka identifikasi harus diarahkan kepada para pengguna sistem komputer.

Beberapa perilaku dari pengguna komputer yang bisa membahayakan keamanan data :

1. Penggunaan password yang sembarangan

Kerahasiaan password yang tidak terjaga dengan baik,bisa mengakibatkan password jatuh ke pihak yang tidak diinginkan. Akibatnya adalah pihak-pihak yang tidak memiliki akses ke dalam database dapat mengakses database tersebut. Dengan demikian maka pihak tersebut akan dengan mudah menguasai database.

2. Lupa melakukan log off dari sistem computer

Kelupaan dalam melakukan log off pada sistem computer dapat dimanfaatkan oleh pihak lain untuk mengambil dan bahkan menghapus data-data penting yang terdapat pada sistem komputer. Identifikasi dari kasus ini bisa berupa ditolaknya akses ke dalam databse (record telah diubah atau dihapus), padahal tidak ditemukannya gejala malware, gangguan pada sistem jaringan komputer, dan kerentanan kode- kode sql dan program aplikasi database yang digunakan. Sedangkan pada kasus tercurinya database, identifikasi sulit dilakukan, karena dampak dari pencurian database tidak bisa dirasakan secara langsung.

9

data/informasi yang telah mengalami gangguan. Hal itu dilakukan untuk melihat dampak yang diakibatkan oleh terganggunya data/informasi yang memiliki tingkat kerahasiaan tinggi.

2.3.3 Tahap Containment

Pada tahap ini akan dilakukan pencegahan lebih lanjut terhadap kerusakan atau kebocoran lebih lanjut dari data-data penting/rahasia dari organisasi. Apabila gangguan pada database disebabkan oleh adanya malware, maka dilakukan proses containment seperti pada prosedur penanganan insiden malware. Apabila gangguan pada database disebabkan oleh adanya gangguan pada system jaringan, maka dilakukan proses containment seperti pada prosedur penagnanan insiden jaringan.

1. Memblokir password yang digunakan untuk mengakses database

Apabila penyebabnya berasal dari keteledoran dari para pengguna system komputer, terutama penggunaan password yang sembarangan, maka semua password-password tersebut harus diganti. Administrator sistem komputer harus memblokir semua password, dan memberikan password baru kepada para pengguna sistem.

2. Melihat insiden yang pernah ada (Basis Pengetahuan).

Langkah selanjutnya setelah mengidentifikasi gejala dasar malware adalah menelusuri dokumen untuk mencari pengetahuan yang berisi insiden yang pernah terjadi di masa lalu. Jika insiden tersebut merupakan pengulangan, maka prosedur yang diikuti sebelumnya harus dieksekusi dan dianalisis secara mendalam dari setiap langkah untuk mengidentifikasi penyebab terulangnya kejadian dan memastikan apakah Langkah-langkah tersebut cukup atau tidak. Jika belum, maka diperlukan perbaikan secara utuh pada prosedur.

3. Melakukan backup semua data pada database

Sebelum memasuki fase pemberantasan, semua data yang terdapat pada database yang ada diambil sebagai backup dan harus terus diisolasi dari backup lain yang mungkin telah terganggu keamanannya. Hal ini dilakukan untuk mengembalikan data yang hilang, setelah selesainya analisis.

4. Memeriksa konfigurasi dan patch dari aplikasi database

Konfigurasi default dari aplikasi database harus diubah, konfigurasi default merupakan salah satu kelemahan dari suatu aplikasi yang dapat dimanfaatkan untuk menyerang dan mengganggu fungsi normal dari suatu aplikasi.

5. Memeriksa konfigurasi dan patch dari sistem operasi database server

Kerentanan yang terdapat pada sistem operasi yang digunakan pada database server juga bisa digunakan oleh penyerang untuk mengganggu layanan data pada database server. Kerentanan itu harus diperiksa untuk memastikan keamanan dari sistem operasi yang digunakan.

6. Memeriksa kode-kode program yang digunakan pada database

Kode-kode program yang digunakan untuk mengakses dan memanipulasi data-data pada suatu data-data base harus memenuhi standar keamanan tertentu. Tidak amannya penggunaan kode-kode ini bisa dimanfaatkan oleh penyusup untuk masuk ke dalam database. Apabila seorang penyusup berhasil masuk ke dalam database dan mendapatkan hak akses penuh, maka penyusup dapat mencuri dan bahkan menghapus data-data penting dalam database.

7. Melakukan investigasi terhadap personil

Investigasi terhadap personil dilakukan untuk mengetahui seberapa besar tingkat keamanan terhadap hak akses ke dalam database yang dimiliki oleh para personil/karyawan. Bagaimana para karyawan dalam mengelolah kunci dan password yang telah dimilikinya harus mendapatkan perhatian. Penyusup ke dalam sistem database bisa memanfaatkan celah keamanan dari kerentanan pengelolahan hak akses para pengguna yang sah. Keteledoran dalam menyimpan password dapat menyebabkan password jatuh ke pihak-pihak yang tidak bertanggung jawab.

8. Memeriksa penyandian yang digunakan pada data

10 9. Memeriksa integritas database

Memeriksa integritas data ditujukan untuk melihat tingkat keparahan dari kerusakan data yang diakibatkan oleh adanya gangguan pada sistem database.Informasi yang di simpan dalam basis data bisa berupa apa saja yang membuat keakuratan informasi dalam basis data itu perlu dipertanyakan. Untuk itulah integritas data dibutuhkan untuk menjaga keakuratan dan kebencxaran data. Integritas data merupakan sebuah batasan atau syarat yang di peruntukan dalam basis data yang berfungsi dalam pembatasan data yang dapat simpan dalam basis data itu sendiri. Batasan itu menjaga kerusakan terhadap database dengan memastikan bahwa perubahan tidak menyebabkan inkosistesi dari data. Integritas di sini mengacu pada konsistesi, akurasi dan keakuratan data yang disimpan dalam database.

2.3.4 Tahap Pemberantasan

Tahap ini merupakan tahapan untuk melakukan pemberantasan terhadap penyebab dari terjadinya insiden pada data/database. Pemberantasan yang dilakukan harus berdasarkan sumber dari serangan, yaitu :

Serangan malware, apabila terganggunya keamanan database disebabkan oleh malware, maka dilakukan prosedur pemberantasan malware (terdapat pada penanganan insiden malware).

Serangan pada network, apabila terganggunya keamanan database disebabkan oleh adanya serangan pada jaringan, maka dilakukan prosedur pemberantasan gangguan pada jaringan (terdapat pada penanganan insiden jaringan).

Memperbaharui kerentanan dari sistem operasi dari server database.

Memperbaharui kerentanan pada kode-kode pemrograman Apabila ditemukan adanya kerentanan pada kode-kode pemrograman yang digunakan untuk mengakses database, maka segera perbaharui kode-kode program tersebut sesuai dengan standar keamanan yang telah ditetapkan oleh vendor/pembuat bahasa pemrograman. Contoh halaman web yang bias digunakan sebagai panduan untuk membuat kode/program dengan menggunakan php:

https://www.owasp.org/index.php/PHP_Security_Cheat_Sheet

http://www.php.net/manual/en/security.php

Memperbaharui konfigurasi dari aplikasi dengan mengubah semua konfigurasi default sesuai dengan yang disyaratkan oleh vendor pembuat suatu aplikasi. Dibawah ini adalah halaman web yang berisi tentang konfigurasi yang aman dari aplikasi database:

http://www.symantec.com/connect/articles/securingmysql-

Apabila terdapat kerentanan terhadap metode akses terhadap suatu system atau database, maka segera perbaharui kerentanan tersebut. Tindakan ini bias sampai perubahan pada personil yang memiliki hak akses terhadap suatu sistem.

Memperbaharui metode pengiriman data Data-data yang dikirimkan melewati media pada jaringan harus memiliki tingkat keamanan yang tinggi. Data-data yang disalurkan pada media harus disandikan agar tidak mudah dibaca oleh pihakpihak yang melakukan pengintaian dan capture pada lalu lintas jaringan komputer. Hal ini terutama untuk data-data yang disalurkan dengan menggunakan media udara (wireless).

2.3.5 Tahap Pemulihan

11

a. Apabila serangan berasal dari sistem jaringan, konfirmasikan bahwa serangan pada jaringan telah selesai dan layanan database bisa dilakukan kembali. Untuk melihat pulihnya jaringan bisa dilakukan dengan memanfaatkan perintah pada command prompt seperti ping, tracert, pathping.

b. Apabila serangan berasal dari adanya malware, maka konfirmasikan juga bahwa malware telah dibersihkan, dan client dapat mengakses database pada server secara aman.

c. Validasi system

Sistem yang telah pulih, harus divalidasi terhadap kesalahan atau kekurangan konfigurasi apapun. Jika ada kekurangan pada perangkat lunak atau data yang ditemukan, maka akan ditambahkan. Melakukan patching dan mengubah konfigurasi pada sistem database, apabila konfigurasi pada system database telah menjadi penyebab terjadinya insiden pada database, harus dilakukan. Sebuah tanda tangan dari pengguna dan pemilik system seharusnya diminta untuk mengkonfirmasikan pemulihan lengkap dan normal dari system.

d. Pemulihan Operasi

Setelah validasi sistem pulih selesai, pemilik system memutuskan kapan untuk menempatkan sistem kembali online. Rekomendasi mengenai keamanan sistem dapat diberikan kepada pemilik sistem. Pemilik harus mengakui rekomendasi ini melalui memo yang telah ditandatangani. Rekomendasi berisi tentang penguatan pertahanan terhadap sistem dari database, misalnya mengharuskan dilakukannya enkripsi pada penyaluran data melalui jaringan, data-data penting yang tersimpan juga harus dienkripsi, dan bisa juga rekomendasi untuk mengganti kunci-kunci enkripsi yang ada.

e. Pemulihan Database

Apabila telah terjadi kerusakan pada database, maka database yang telah terganggu (rusak atau hilang) harus dipulihkan kembali dengan cara melakukan restore dari backup yang telah dilakukan.

f. Pemulihan terhadap metode akses

Pemulihan terhadap metode akses dilakukan dengan mengganti password- password yang telah diblokir. Password-password baru tersebut harus diubah oleh para penggunanya dengan mengikuti mekanisme yang telah diberikan oleh administrator. Konfirmasi pengubahan password harus dilakukan oleh para pengguna.

g. Pemantauan Sistem

Akhirnya aktifitas penting pada tahap pemulihan adalah melakukan pemantauan secara cermat agar sistem database tidak terganggu kembali. Pemantauan ini dilakukan untuk melihat adanya:

1. Infeksi dan penyebaran malware

2. Aktifitas gangguan pada jaringan (DOS, DDOS)

3. Aktifitas pemindaian dan capture pada lalu lintas jaringan 4. Aktifitas pada server database (memantau log)

2.3.6 Tahap Tindak Lanjut

Tahap ini adalah fase di mana semua dokumentasi kegiatan yang dilakukan dicatat sebagai referensi untuk dimasa mendatang. Fase ini dapat memberikan masukan kepada tahap persiapan untuk meningkatkan pertahanan. Tahap dimana semua tahap sebelumnya telah dilalui, tujuan dari tahap ini adalah untuk:

a. Pelaporan, membuat laporan mengenai langkah-langkah dan hasil yang telah didapatkan pada penanganan insiden yang telah dilakukan. mendokumentasikan dampak dan biaya dari terjadinya insiden serangan pada system database.

12

penanganan insiden. Hal ini akan membantu dalam penanganan insiden serupa di masa depan dengan mudah, efisien, dan cepat.

c. Peningkatan kepedulian terhadap keamanan jaringan, dengan melakukan review setelah setiap kejadian, akan memungkinkan bagi organisasi untuk melakukan perbaikan terus-menerus dan berpotensi pada pengurangan yang signifikan akibat dampak insiden.

d. Peningkatan pertahanan

Setelah penanganan selesai, Root Cause Analysis digunakan untuk menguatkan berbagai kontrol keamanan yang terdapat dalam perusahaan. Tim teknis dapat dibuat peduli dan menyadari terjadinya gejala serangan pada sistem database yang sama, tim penanganan insiden dapat diberikan insiden serupa untuk melatih diri dan manajemen dapat memperkenalkan kontrol keamanan yang baru untuk mengurangi risiko di masa depan. e. Memperbaharui segala standar dan prosedur

Semua jalan masuknya penyusup ke dalam system database yang diidentifikasi harus tepat diblokir untuk mencegah serangan masuk ke dalam jaringan data dimasa depan. Hal ini dapat dilakukan dengan menambahkan aturan baru di perimeter dan perangkat penyaringan lainnya (seperti filter URL, filter email, IDS). Memungkinan pembaharuan pada dokumen-dokumen berikut:

Standard Operating Procedures

Prosedur Operasi Darurat

Disaster Recovery plan (DRP) 2.4 Keamanan Sistem Database

Keamanan pada database merupakan suatu proteksi terhadap pengrusakan data dan pemakaian data oleh pemakai yang tidak punya kewenangan.

Keamanan database dapat dikelompokkan sebagai berikut

13

Pencurian dan penipuan database tidak hanya mempengaruhi lingkungan database tetapi juga seluruh perusahaan/organisasi. Keadaan ini dilakukan oleh orang, dimana seseorang ingin melakukan pencurian data atau manipulasi data, seperti saldo rekening, transaksi, transfer dan lain-lain. Untuk itu fokus harus dilakukan pada kekuatan sistem agar menghindari akses oleh orang yang tidak memiliki kewenangan.

Hilangnya kerahasiaan dan privasi

Suatu data dapat memiliki nilai kerahasiaan, karena data tersebut merupakan sumber daya yang strategis pada perusahaan, maka pada kasus ini data tersebut harus diamankan dengan memberikan hak akses pada orang tertentu saja.

Hilangnya integritas

Integritas ini berkaitan dengan akurasi dan kebenaran data dalam database, seperti data korup. Hal ini akan secara serius mempengaruhi proses bisnis perusahaan/organisasi.

Hilangnya ketersediaan

Hilangnya ketersediaan berarti data, sistem, keduanya tidak dapat diakses, layanan mati, yang tentunya secara serius sangat mempengaruhi perusahaan/organisasi. Saat ini banyak perusahaan yang membutuhkan kemampuan sistem yang aktif 7 x 24 , 7 hari 1 minggu.

Berdasarkan pengelompokan tersebut, tentunya banyak aspek yang harus kita perhatikan demi terciptanya keamanan database. Bisa saja seseorang mencuri komputer kita yang berisi data penting, mungkin juga karyawan yang diberi hak untuk mengakses data melakukan kejahatan dengan menjual informasi tersebut pada pihak lain demi kepentingan pribadi. Hal- hal tersebut memang termasuk kendala keamanan database yang harus mendapat perhatian, tetapi seorang administrator tidak dapat mengawasi kelemahan tersebut. Seorang administrator hanya focus pada sistem database itu sendiri, dan hal inilah yang seharusnya menjadi perhatian juga dalam organisasi.

Tentunya perkembangan teknologi mengharuskan suatu perusahaan untuk mengimplementasikan sistem database yang bukan hanya aman tetapi juga mudah diakses dan handal, menyala 7x24 jam, 7 hari 1 minggu tanpa off.

Penyebaran informasi secara global sangat menguntungkan semua pihak. Dengan adanya Internet, komunikasi antar cabang, perusahaan, konsumen dan sebagainya semakin mudah. Pemberian informasi mengenai perusahaan kepada masyarakat melalui internet merupakan salah satu strategi komunikasi, marketing, public relation perusahaan tersebut, adanya transaksi on line yang meningkatkan gaya hidup masyarakat dan lain-lain. Semua itu tidak terlepas dari suatu perkembangan sistem database dan tentunya membuat keamanan menjadi rentan.

Sangatlah mudah dalam suatu lingkungan database diciptakan suasana yang menakutkan, tanpa kepastian dan keraguan. Sebagai seorang administrator sangat perlu memperhatikan kondisi tersebut. Tentukan resiko yang sebenarnya dan selidiki apa yang dapat dilakukan terhadap kondisi itu. Sebenarnya kebanyakan database terkonfigurasi dalam keadaan yang mudah ditembus, akan tetapi hal ini bukan berarti database tidak dapat dibuat aman sebagaimana mestinya.

Secara garis besar keamanan database dikategorikan sebagai berikut:

Keamanan server

Perlindungan Server adalah suatu proses pembatasan akses yang sebenarnya pada database dalam server itu sendiri. Server sebagai tempat database harus benar-benar dijamin keamanannya.

Trusted ip access

Setiap server harus dapat mengkonfigurasikan alamat ip yang diperbolehkan mengakses dirinya. Sistem harus tidak mengijinkan semua orang untuk dapat mengakses server, sebagaimana tidak mengijinkan seseorang memasuki rumah tanpa ijin. Jika server melayani suatu web server maka hanya alamat web server itu saja yang dapat mengakses server database tersebut. Jika server database melayani jaringan internal maka hanya alamat jaringanlah yang boleh menghubungi server. Sangat dianjurkan untuk tidak menggabungkan server web dengan server database informasi internal perusahaan, ini adalah suatu cara yang buruk untuk seorang admin. Trusted Ip Acces merupakan server database terbatas yang hanya akan member respon pada alamat ip yang dikenali saja.

Koneksi database

14

Sebagai contoh, pastikan untuk menghilangkan semua code SQL agar tidak dapat dimasukan oleh user. Jika seorang admin membutuhkan koneksi ODBC, pastikan koneksi yang digunakan unik.

Kontrol akses tabel

Kontrol akses tabel ini adalah salah satu bentuk keamanan database yang sering diabaikan, karena cukup sulit penerapannya. Penggunaan control akses table yang benar membutuhkan kolaborasi antara sistem administrator dengan pengembang database. Hal inilah yang sulit dilakukan. Pemberian ijin user untuk mengakses informasi dapat membuat informasi terbuka kepada publik.

Pelanggaran keamanan mungkin terjadi karena seorang hacker yang mampu melewati langkah-langkah keamanan yang telah dibentuk. Ini mungkin juga dikenal sebagai suatu pelanggaran keamanan. Keamanan pelanggaran bisa terjadi bukan hanya karena hacker, tetapi juga karena kecerobohan. Ada undang-undang tentang pelanggaran keamanan yang menyatakan bahwa seseorang harus diberitahu ketika informasi vitalnya telah diganggu.

Ada banyak cara yang berbeda tentang bagaimana menangani pelanggaran keamanan ketika keamanan database telah dilanggar. Database (dan khususnya SQL) telah lama menjadi bagian Integral dari sistem dalam menjalankan bisnis, baik dalam bentuk awalnya, yaitu file database biasa maupun dalam bentuk sekarang ini,yaitu database yang berorientasi pada tingkat lanjut. Kebutuhan atas penyimpanan dan pengaksesan informasi secara cepat menjadi hal-hal yang mendesak bagi tiap bisnis atau aplikasi, begitu pula web.

Aplikasi-aplikasi web sekarang ini berpasangan dengan database. Database dipakai untuk beragam kegunaan mulai dari menyimpan namanama user dan password-pasword untuk akses resmi, sampai untuk menyimpan alamat-alamat email user, dan informasi kartu kredit untuk mempermudah pengiriman produk dan pembayarannya. Oleh karena itu, pemahaman menyeluruh mengenai keamanan web harus mencakup juga lapisan databasenya dan terpenting memahami juga bagaimana penyusup berusaha memasuki aplikasi untuk memperoleh akses ke bagian-bagian datanya.

Keamanan database merupakan satu dari sekian banyak metodologi yang sering diabaikan dan tidak dikembangkan untuk melengkapi dan memperketat kebijaksanaan atas keamanan database, beberapa cara dibawah ini berguna untuk pencegahan dalam tiap kelemahan.

1. Selalu mengupdate patch

15 2. Menerapkan aturan-aturan firewall yang ketat

Memastikan memeriksa konfigurasi firewall dari waktu ke waktu dan selalu memblock port-port akses database seperti TCP dan UDP 1434 (MS SQL) dan TCP1521-1520 (Oracle).

3. Sanitasi/Penyaringan Input

Direktorat Keamanan Informasi, Halaman 24/40Penyaringan harus dilakukan pada yang di terima dari user, data–data yang diterima harus diperiksa tipenya (integer, string, dan seterusnya) dan harus memotong karakter-karakter yang tidak diinginkan, misalnya meta karakter.

4. Membuang Stored Procedure

Stored Procedure adalah sebuah prosedur yang disimpan dalam suatu tabel database. Memastikan telah membuang semua stored procedure (termasuk extended stored procedure) dari keseluruhan database, termasuk master. Script-script yang kelihatannya tidak berbahaya ini bisa memberi bantuan dalam menumbangkan bahkan database yang paling aman sekalipun.

5. Enkripsi Session

Jika server database terpisah dari Web server, memastikan untuk mengenkripsi session dengan beberapa cara, misalnya menggunakan IPSec built-in Pada Windows.

6. Sedikit Hak-hak khusus

Memastikan untuk menerapkan sesedikit mungkin hak-hak akses untuk mengakses file-file database.

2.5 Penyalagunaan Data Base 1. Tidak disengaja, jenisnya :

a. Kerusakan selama proses transaksi

b. Anomali yang disebabkan oleh akses database yang konkuren

c. Anomali yang disebabkan oleh pendistribuasian data pada beberapa computer

d. Logika error yang mengancam kemampuan transaksi untuk mempertahankan konsistensi database.

2. Disengaja, jenisnya

Pengambilan data / pembacaan data oleh pihak yang tidak berwenang.

Pengubahan data oleh pihak yang tidak berwenang.

Penghapusan data oleh pihak yang tidak berwenang.

2.6 Tingkat Pada Keamanan Data Base

1. Fisikal lokasi-lokasi dimana terdapat sistem komputer haruslah aman secara fisik terhadap serangan perusak.

2. Manusia wewenang pemakai harus dilakukan dengan berhati-hati untuk mengurangi kemungkinan adanya manipulasi oleh pemakai yang berwenang

16

Pengamanan data pada skope elektronik 1. Kerusakan Data (data damage)

Dalam mengantisipasi kerusakan data selalu menggunakan antivirus yang reliable dan harus selalu diperbaharui anti virusnya sesuai dengan perkembangan teknologi informasi.

2. Data yang tidak dapat diakses

Penggunaan password dengan sebagaimana mestinya, tidak diperkenankan memberikan kesempatan kepada orang lain untuk mengenali password yang dimiliki. Karena pada umumnya kerawanan data berupa data yang tidak dapat diakses ini dikarenakan adanya proteksi password serta hak akses. Kemudian informasi perpindahan data harus jelas dan terbuka, karena bisa saja tidak dapatnya suatu data diakses dikarenakan terjadinya perubahan tempat penyimpanan data yang tidak diketahui oleh penggunanya.

3. Data disadap atau dicuri

Data yang disadap atau dicuri tersebut tidaklah akan berarti bagi pelaku jika data tersebut tidak dapat dibacanya. Oleh sebab itu sebagai langkah pengamanan dapat dipergunakan alat encryption. Data yang dikirim melalui encryption hanya dapat dibaca atau diterjemahkan menggunakan alat encryption yang sejenis. Penggunaan encryption dapat beupa alat (fisik) atau dapat berupa suatu program, sandi atau password tertentu yang dikenal dengan istilah public key atau bilateral key exchange. Penggunaan public key atau bilateral key exchange yang tidak sesuai dengan daa yang ditetapkan tidak akan dapat membuka atau menerima data.

4. Penyalinan data secara illegal

Metode pengamanan sistim ini adalah disamping memperkuat sistem network, sebaiknya benar-benar dilakukan hukum yang menindak tegas pelaku kejahatan komputer seperti ini, sehingga pihak-pihak yang tidak bertanggung jawab tersebut akan berpikir dua kali sebelum melakukan kejahatan komputer, mengingat ganjaran yang harus ditrima karena melanggar hukum yang berlaku.

5. Pengaksesan data yang terlarang

Metoda pengamanan: membentuk firewall, yang berfungsi sebagai penjaga pintu jejaring, dimana hanya komputer yang terdaftar saja yang dapat melalui firewall (Turton, 2002). Komputer yang alamatnya tidak terdaftar dalam firewall tidak akan dapat masuk dalam sistem jejaring. Fasilitas yang disediakan firewall adalah penggunaan NAT (Network Address Table) dimana alamat komputer yang akan berhubungan dengan pihak luar akan disembunyikan agar alamat sesungguhnya tidak diketahui oleh orang lain. Penggunaan firewall untuk hubungan dengan pihak luar sangat diperlukan untuk keamanan sistem informasi. Bahkan beberapa koneksi dengan pihak ketiga mewajibkan tersedianya firewall untuk dapat mengakses sistem jejaringnya.

6. Terjadinya penyalahgunaan data (data abuse)

Metoda Pengamanan: menerapkan sistem manajemen jejaring. Penggunaan perangkat lunak seperti penggunaan NMS (Network Management System) yang berfungsi untuk memonitor jejaring dalam memantau data serta memberikan pengamanan pada sistem informasi (O’Brien, 1999). Penggunaan perangkat lunak ini selain memonitor aktifitas komputer yang terdaftar pada alamat tertentu juga membantu dalam memonitor kondisi kapasitas seluruh komputer yang dipergunakan, sehingga dapat memberikan peringatan dini terhadap kondisi komputer yang digunakan. Pencegahan terhadap penggunaan aplikasi yang tidak standar dapat dilakukan sejak dini dengan bantuan perangkat lunak ini.

Kerawanan data pada skope fisik

1. Tidak stabilnya arus listrik

17

Sedangkan untuk menjaga agar disaat terjadi perpindahan sumber daya listrik dari PLN ke genset atau sebaliknya tidak terjadi interupsi pasokan daya listrik diperlukan tersedianya UPS (Up-interrupt Power Supply). Beberapa merek UPS selain mempunyai kemampuan untuk menyimpan arus listrik juga mempunyai kemampuan untuk menjaga kualitas tegangan listrik yang dihasilkan. Agar kualitas sumber tegagan listrik baik dari PLN maupun genset terjaga tegangannya perlu adanya perangkat stabilizer.

2. Adanya interfensi sinyal

Interfensi sinyal berasal dari alat elektronik yang bekerja secara tidak normal atau terdapatnya alat pemancar bertegangan tinggi yang menghasilkan interfensi sinyal yang dapat mengganggu kerja komputer.

3. Banjir dan air dapat menyebabkan kerusakan komputer dan data

Metoda pengamanan: Agar komputer, data yang tersimpan dalam media dan ruang penyimpan data terhindar dari bahaya banjir, maka peralatan fisik tersebut ditempatkan pada daerah yang cukup tinggi, sedangkan untuk mengamankan dari bahaya air maka sistem pembuangan instalasi AC dirancang sedapat mungkin tidak mengganggu fasilitas fisik tersebut.

4. Petir dapat merusak komponen elektronik komputer pengolah data dan alat komunikasi data.

Metoda pengamanan: Gedung dimana tempat komputer pengolah data berada haruslah memiliki peralatan penangkal petir. Ketentuan untuk instalasi penangkal petir memiliki grounding dibawah 1 (sesuai dengan standar dari Badan Standarisasi Nasional 2000).

5. Api dan bahaya kebakaran dapat merusak komputer, data yang tersimpan dalam media dan ruang penyimpan data

Metoda pengamanan: Sistem pengendali api yang dianjurkan untuk ruang komputer tidak menggunakan sistem pemadam air dengan pertimbangan untuk keamanan manusia dan peralatan komputer serta data. Oleh karenanya sistem pengendali api yang dapat digunakan adalah pemadam api berwujud gas (campuran antara nitrogen 87% dan oksigen 12,5%). Sistem pemadam api harus bekerja secara otomatis sehingga dapat memberitahukan adanya kebakaran dengan tanda lampu dan bunyi bel.

6. Gas, debu, suhu, kelembapan dan zat kimia dapat mengganggu proses kerja dan merusak komputer.

Metoda pengamanan: dapat menggunakan sistem pegendali suhu dan kelembapan. Untuk itu diperlukan adanya alat pendingin ruangan (AC) yang spesifikasi suhunya berada antara 16C-20C dan kelembapan antara 45% - 55% RH. Fasilitas fisik juga harus terlindung dari cahaya atau sinar matahari langsung serta terlindung dari zat-zat kimiawi.

7. Kemungkinan terjadinya pencurian dan aksi ilegal terhadap fasilitas dan peralatan komputer dari sekelompok orang yang tidak bertanggung jawab.

Metoda pengamanan: Pengamanan fasilitas fisik dari perbuatan pencurian dan aksi ilegal lainnya dilakukan dengan:

A. sistem kontrol akses ruangan (Access Control System) adalah sistem kontrol untuk akses ke ruang komputer pengolah data dan ruang penyimpan data. Mekanismenya menggunakan kartu identity (Access Card) untuk dapat masuk ke ruangan. Identitas pengakses haruslah terlebih dahulu terdaftar pada access right yang disimpan pada aplikasi komputer access control system, sehingga hanya pihak yang mempunyai akses saja yang dapat masuk ke ruang tersebut.

B. Sistem monitoring ruangan untuk memantau akifitas ruangan menggunakan Closed Circuit Television (CCTV) dengan peralatan ini maka seluruh aktifitas pada ruangan akan termonitor dan terekam dengan sendirinya.

8. Kerusakan peralatan komputer yang diikuti oleh kerusakan data yang tersimpan beserta ruang penyimpan data, yang disebabkan karena umur teknisnya.

18

bulan sekali dalam setahun agar secara teknis peralatan komputer yang ada masih dapat beroperasi dengan baik. Upaya pemeliharaan itu dapat dilakukan dengan menggunakan jasa outsourcing yang memiliki pengalaman dibidangnya. Atau mengganti fasilitas fisik tersebut dengan peralatan yang baru.

9. Kerusakan data akibat penataan kabel dari perangkat komputer yang tidak cermat.

Metoda pengamanan: Pemasangan dan pengaturan kabel komunikasi data harus segera dilakukan dengan memperhatikan penomoran kabel, efisiensi penggunaan kabel serta terlindungnya kabel dari serangga, tikus atau sebab lain yang membuat kabel dapat terkoyak atau terputus.

Penanganan data pada skope procedural

1. Kehilangan Data (data losses)

Metode pengamanan: Buat back up data pada beberapa media penyimpan data. Selain itu kontrol terhadap kualitas (performance) kerja processor (CPU) juga diperlukan, dimana menurut standar kualitas kerja processor tidak boleh melebihi 70% (ACI Tandem Computer Inc, 2002) dari kemampuan kapasitasnya CPU. 2. Data Terhapus

Metoda Pengamanan dengan cara melakukan sosialisasi terhadap prosedur pengolahan data. Sosialisasi ini harus selalu dilakukan baik dimasukkan dalam proses pembelajaran di program pendidikan, training serta program lainnya. Selain itu juga dapat melakukan kontrol terhadap proses restore dan back up data, agar tidak terjadi kesalahan atau kerusakan data. Dimana proses penyimpanan data tersedia pada mesin back up.

3. Kesalahan pemasukan data

Metoda Pengamanan: Kontrol aplikasi proses, seperti adanya sistem isyarat dini untuk memastikan bahwa proses yang akan dilakukan adalah benar. Sebagai contoh sistem sistem isyatrat dini adalah jika akan dilakukannya proses tutup hari (end off day) sistem akan memberikan informasi bahwa yang akan dilakukan adalah proses tutup hari, bukan proses tutup tengah hari (mid of day) atau bukan juga proses awal hari (start on day). Contoh lain adalah tersedianya message error bila terjadi kesalahan pada jalannya proses atau terhadap kegagalan proses seperti tidak terprosesnya suatu data tertentu.

4. Data usang (data tidak valid)

Metoda pengamanan: melakukan sistem pemutakhiran data (data up to date) dan pengolahan data (data processing) dengan baik dan benar. Oleh karenanya perlu dibentuk unit tersendiri yang menangani masalah terkait dengan pembuatan prosedur dan administrasi dokumen karena tanpa unit tersendiri ini maka pembuatan prosedur dan administrasi dokumen tidak akan pernah selalu up-to date.

5. Data yang tidak dapat diterjemahkan

Metoda pengamanan: Menerapkan penggunaan encryption yang benar dan sesuai prosedur, dan jika memang diperlukan dapat memanfaatkan aplikasi berbasis web base seperti portal atau dokumen manajemen yang dapat dipergunakan sebagai sarana menampung prosedur-prosedur yang dapat diakes oleh seluruh karya

2.7 Keamanan Data 1. Otorisasi

Pemberian Wewenang atau hak istimewa (priviledge) untuk mengakses sistem atau obyek database

Kendali otorisasi (=kontrol akses) dapat dibangun pada perangkat lunak dengan 2 fungsi :

Mengendalikan sistem atau obyek yang dapat diakses

Mengendalikan bagaimana pengguna menggunakannya

19 2. Tabel view

Merupakan metode pembatasan bagi pengguna untuk mendapatkan model database yang sesuai dengan kebutuhan perorangan. Metode ini dapat menyembunyikan data yang tidak digunakan atau tidak perlu dilihat oleh pengguna:

Contoh pada Database relasional, untuk pengamanan dilakukan beberapa level :

Relasi

: pengguna diperbolehkan atau tidak diperbolehkan mengakses langsung suatu relasi

View

: pengguna diperbolehkan atau tidak diperbolehkan mengakses data yang terdapat pada view

Read Authorization

: pengguna diperbolehkan membaca data, tetapi tidak dapat memodifikasi

Insert Authorization

: pengguna diperbolehkan menambah data baru, tetapi tidak dapat memodifikasi data yang sudah ada.

Update Authorization

: pengguna diperbolehkan memodifikasi data, tetapi tidak dapat menghapus data.

Delete Authorization

: pengguna diperbolehkan menghapus data. Untuk Modifikasi data terdapat otoritas tambahan :

Index Authorization

: pengguna diperbolehkan membuat dan menghapus index data.

Resource Authorization

: pengguna diperbolehkan membuat relasi-relasi baru.

Alteration Authorization

: pengguna diperbolehkan menambah/menghapus atribut suatu relasi.

Drop Authorization

: pengguna diperbolehkan menghapus relasi yang sudah ada. Contoh perintah menggunakan SQL:

GRANT

: pengguna diperbolehkan menghapus relasi yang sudah ada.

Syntax : GRANT <priviledge list> ON <nama relasi/view> TO <pemakai> Contoh :

GRANT SELECT ON S TO BUDI

GRANT SELECT,UPDATE (STATUS,KOTA) ON S TO ALI,BUDI

REVOKE

: mencabut wewenang yang dimiliki oleh pemakai

Syntax : REVOKE <priviledge list> ON <nama relasi/view> FROM <pemakai> Contoh :

REVOKE SELECT ON S FROM BUDI

REVOKE SELECT,UPDATE (STATUS,KOTA) ON S FROM ALI,BUDI Priviledge list : READ, INSERT, DROP, DELETE,

INEX, ALTERATION, RESOURCE 2.8 Backup Data Dan Recovery

Backup

: proses secara periodik untuk mebuat duplikat dari database dan melakukan logging file (atau program) ke media penyimpanan eksternal.

Jurnaling

: proses menyimpan dan mengatur log file dari semua perubahan yang dibuat di database untuk proses recovery yang efektif jika terjadi kesalahan.

Isi Jurnal :

Record transaksi

Identifikasi dari record

Tipe record jurnal (transaksi start, insert, update, delete, abort, commit)

Item data sebelum perubahan (operasi update dan delete)

Item data setelah perubahan (operasi insert dan update)

20

Record checkpoint

: suatu informasi pada jurnal untuk memulihkan database dari kegagalan, kalau sekedar redo, akan sulit penyimpanan sejauh mana jurnal untuk mencarinya kembali, maka untuk membatasi pencarian menggunakan teknik ini.

Recovery :

merupakan upaya untuk mengembalikan basis data ke keadaaan yang dianggap benar setelah terjadinya suatu kegagalan.

3 Jenis Pemulihan :

Pemulihan terhadap kegagalan transaksi : Kesatuan prosedur dalam program yang dapat mengubah / memperbarui data pada sejumlah tabel.

Pemulihan terhadap kegagalan media : Pemulihan karena kegagalan media dengan cara mengambil atau memuat kembali salinan basis data (backup)

Pemulihan terhadap kegagalan sistem : Karena gangguan sistem, hang, listrik terputus alirannya.

Fasilitas pemulihan pada DBMS :

Mekanisme backup secara periodik

fasilitas logging dengan membuat track pada tempatnya saat transaksi berlangsung dan pada saat database berubah.

fasilitas checkpoint, melakukan update database yang terbaru.

manager pemulihan, memperbolehkan sistem untuk menyimpan ulang database menjadi lebih konsisten setelah terjadinya kesalahan.

Teknik Pemulihan :

defered update / perubahan yang ditunda :

perubahan pada DB tidak akan berlangsung sampai transaksi ada pada poin disetujui (COMMIT). Jika terjadi kegagalan maka tidak akan terjadi perubahan, tetapi diperlukan operasi redo untuk mencegah akibat dari kegagalan tersebut.

Immediate Update / perubahan langsung :

perubahan pada DB akan segera tanpa harus menunggu sebuah transaksi tersebut disetujui. Jika terjadi kegagalan diperlukan operasi UNDO untuk melihat apakah ada transaksi yang telah disetujui sebelum terjadi kegagalan.

Shadow Paging :

menggunakan page bayangan dimana pada prosesnya terdiri dari 2 tabel yang sama, yang satu menjadi tabel transaksi dan yang lain digunakan sebagai cadangan. Ketika transaksi mulai berlangsung kedua tabel ini sama dan selama berlangsung tabel transaksi yang menyimpan semua perubahan ke database, tabel bayangan akan digunakan jika terjadi kesalahan. Keuntungannya adalah tidak membutuhkan REDO atau UNDO, kelemahannya membuat terjadinya fragmentasi.

2.9 Pengertian

2.9.1 Kriptografi

Kriptografi adalah ilmu yang mempelajari teknik-teknik matematis yang berhubungan dengan aspek keamanan informasi seperti : keabsahan, integritas data, serta autentifikasi data. Kriptografi tidak berarti hanya memberikan keamanan informasi saja, namun lebih ke arah teknik-tekniknya.

Algoritma kriptografi berkembang terus dan terbagi atas dua bagian yaitu algoritma kriptografi klasik dan modern. Pada kriptografi klasik, kriptografer menggunakan algoritma sederhana, yang memungkinkan cipherteks dapat dipecahkan dengan mudah (melalui penggunaan statistik, terkaan, intuisi, dan sebagainya). Algoritma kriptografi modern dibuat sedemikian kompleks sehingga kriptanalis sangat sulit untuk memecahkan cipherteks tanpa mengetahui kunci.

Algoritma kriptografi modern umumnya beroperasi dalam mode bit. Algoritma ini dapat dikelompokkan menjadi dua kategori yaitu cipher aliran (stream cipher – beroperasi dalam bentuk bit tunggal) dan cipher blok (block cipher – beroperasi dalam bentuk blok bit). Pengelompokan algoritma juga dilakukan berdasarkan kunci enkripsi – dekripsi yang digunakan, yaitu simetris (menggunakan kunci yang sama untuk proses enkripsi – dekripsi) dan asimetris atau kunci – public (menggunakan kunci yang berbeda untuk proses enkripsi – dekripsi).