SISTEM KEAMANAN JARINGAN

LABORATORIUM KOMPUTER UNTUK MEMBLOKIR SITUS PORNO DI SMK MULTI MEDIA MANDIRI JAKARTA

Disusun Oleh

Slamet Riyanto

55415120019

Dosen : DR Ir Iwan Krisnadi MBA

UNIVERSITAS MERCU BUANA

FAKULTAS PASCA SARJANA

JURUSAN MAGISTER TEKNIK ELEKTRO

ABSTRAK

Situs porno yang ada di internet selama ini telah menjadi pokok persoalan yang sangat rumit dan sukar untuk dipecahkan. Situs porno/situs internet terlarang yang banyak tersebar di internet sangat mempengaruhi terhadap perkembangan mental generasi muda yang mengaksesnya.

Masalah situs porno sebenarnya tidak saja terjadi di Indonesia tetapi juga di luar negeri yang merupakan negara penganut paham kebebasan. Hal inilah yang kemudian memicu munculnya software – software baru yang bertujuan untuk memblokir situs –situs tersebut. Masalah ini mendorong penulis untuk membuat suatu sistem pemblokiran situs porno yang sekiranya dapat meminimalisir tingkat pengaksesan ke situs – situs porno tersebut.

Algoritma pencocokan string (string matching) merupakan salah satu bagian terpenting dalam berbagai proses yang berkaitan dengan data dan tipe teks. Program aplikasi pemblokiran situs porno ini bertujuan untuk memblokir situs porno yang banyak tersebar di internet. Aplikasi ini dibuat dengan Bahasa Pemrograman Visual Basic sehingga mudah untuk digunakan. Hasil yang didapatkan setelah aplikasi ini dijalankan adalah terblokirnya situs porno.

Kata kunci: Algoritma pencocokan string matching, situs internet terlarang, Aplikasi pemblokir situs porno.

A. Latar Belakang

Internet sebagai media informasi dan komunikasi masa kini memiliki manfaat dan kegunaan yang beragam. Salah satu manfaat dari internet adalah memperoleh informasi atau berita secara up to date dan lengkap. Beragam manfaat internet yang dewasa ini mulai merasuki segala sendi kehidupan manusia mulai bergeser kearah yang oleh sebagian orang dikatakan negatif, tetapi banyak orang mengatakan kalau internet adalah sarana yang tepat untuk pembelajaran, baik sosial maupun ilmiah, tidak peduli itu negatif atau positif. Sebagai contoh kasus situs porno yang sekarang ini ramai dibicarakan orang dan menjadi kontroversial ketika kebijakan pemerintah memblock (blocking) situs – situs porno. (Pengguna Internet,http://64.203.71.11.KompasCetak/ 007/21/Iptek/apa32.htm) Pebruari 2010.

Mengapa kasus situs porno yang akan diblok (blocked) oleh Pemerintah bisa kontroversial? Sebagian besar pendapat orang kalau kebijakan tersebut keluar

karena “kepintaran” pemerintah untuk mengalihkan perhatian warga negaranya dari masalah pencabutan subsidi minyak tanah, konversi minyak tanah, kelangkaan minyak tanah, naiknya bahan bahan pokok, dan sebagainya. Dari pendapat orang tersebut ada yang dengan sinis mengatakan bahwa, daripada pemerintah mengurusi hal-hal yang sifatnya pribadi lebih baik pemerintah mengurusi masalah korupsi yang merajalela di Indonesia. Tapi ada juga pendapat yang mengatakan dengan adanya penutupan situs porno tersebut maka pemerintah dengan tepat membenahi segi moralitas bangsa terutama anak mudanya.

Ambil contoh, apakah ada hukum dasar yang mengatur tentang perlindungan pribadi seseorang, apakah secara on-line

perlindungan kalau data-data tersebut tidak digunakan untuk keperluan lain-lain seperti pengiriman brosur marketing perusahaan tertentu dengan imbalan uang? Ini akan

Sebenarnya permasalahan situs porno tidak hanya terjadi di Indonesia saja, di luar negeri pun masalah situs porno menjadi perhatian yang sangat serius dari kalangan pemerintahan dan kalangan pendidikan.

B. Rumusan Masalah

Permasalahan yang sering terjadi dikalangan para pengguna internet yang masih berusia dibawah umur adalah seringkali mereka disaat-saat tertentu mengakses situs-situs porno yang banyak tersedia di dunia maya.

Mereka yang masih di bawah umur tidak punya filter yang baik sehingga mereka melakukan hal-hal yang asusila setelah mereka melihat situs-situs porno tersebut. Situs-situs porno sangat banyak tersebar di dunia maya, sehingga dirasa perlu ada suatu sistem ataupun software yang bisa memblokir situs-situs tersebut, sehingga diharapkan bisa mempersempit dan meminimalisir akses ke situs-situs tersebut.

Visual Basic merupakan salah satu aplikasi pemrograman visual yang memiliki bahasa pemrograman yang cukup popular dan mudah dipelajari, oleh karena itu dirasa perlu di coba memanfaatkan bahasa pemrograman Visual Basic ini sebagai sarana untuk memblokir situs berdasarkan pendekatan teori pemblokiran situs yang ada pada sistem operasi mikrotik.

C. Maksud dan Tujuan Penulisan Maksud

1. Menganalisa sistem pemblokiran situs yang ada di Mikrotik.

2. Memanfaatkan PC Router sebagai media pembelajaran kepada siswa-siswi agar bisa membuat dan menyetting PC Router

sehingga bisa dijadikan sebagai keahlian siswa dalam menghadapi dunia kerja.

3. Merancang sistem pemblokiran situs porno dengan Visual Basic sebagai Web Content Filtering.

Tujuan

1. Memblokir situs porno sehingga siswa-siswi yang melakukan praktek tidak bisa mengaksesnya.

2. Meminimalisir tingkat pengaksesan situs porno dengan membuat aplikasi pemblokiran situs menggunakan bahasa pemrograman Visual Basic yang dibuat berdasarkan teori pemblokiran dari sistem operasi mikrotik.

3. Membuat sistem pemblokiran situs porno dengan menggunakan aplikasi Visual Basic untuk mengurangi tingkat pengaksesan situs porno dan berguna sebagai Web Content Filtering.

D. Manfaat Penelitian

Manfaat dari penulisan skripsi ini adalah :

1. Memberikan keahlian kepada para siswa agar bisa membuat PC Router serta mengaplikasikannya sebagai keamanan jaringan.

2. Mengurangi tingkat pengaksesan ke situs-situs porno yang berada di internet sehingga proses Kegiatan Belajar Mengajar (KBM) yang dilaksanakan didalam laboratorium sekolah bisa dilakukan dengan tanpa rasa khawatir ada siswa yang mengakses situs-situs porno.

3. Membuka wawasan berpikir siswa-siswi agar lebih paham mengenai fitur- fitur lain yang ada di Mikrotik Router OS.

4. Membuat suatu aplikasi sistem pemblokiran situs dengan menggunakan bahasa pemrograman Visual Basic yang berguna untuk memblokir situs porno.

Metode penelitian yang digunakan dalam penulisan skripsi ini menggunakan metode pendekatan kualitatif yang berdasarkan penelitian.

Pendekatan ini bisa dilakukan dengan cara antara lain :

Wawancara/interview

Wawancara/interview dilakukan dengan pihak-pihak yang terkait, seperti :

A. Kepala SMK Multi Media Mandiri, sebagai pimpinan lembaga sekolah yang bertanggung jawab dengan kondisi sekolah secara umum.

B. Guru, guru di SMK Kejuruan terdiri dari tiga bagian, yaitu:

1. Guru Normatif, yang bertugas mengajarnya adalah: PAI, PKn, dan Penjaskes.

2. Guru Adaptif, yang tugas mengajarnya adalah: Matematika, Bahasa Indonesia, Bahasa Inggris, Seni dan Budaya, IPA, IPS, Kimia, Fisika, dan Kewirausahaan.

3. Guru Produktif, yang tugas mengajarnya adalah tergantung dari Jurusan yang ada di SMK tersebut. Di SMK Multi Media Mandiri yang mempunyai jurusan TKJ, maka tugas utama dari Guru Produktif tersebut paham dengan sistem keamanan jaringan dan pengaplikasiannya dalam kehidupan sehari-hari. lainnya. Jaringan komputer ini dapat terdiri dari lembaga pendidikan, pemerintahan, militer, organisasi bisnis dan organisasi – organisasi lainnya. Internet merupakan jaringan komputer yang terbesar di dunia”.

Beberapa fasilitas yang ada di Internet antara lain:

1. E-mail/ Surat Elektronik 2. Usenet

3. Newsgroup

4. Berbagi berkas/ File Sharing

5. WWW (World Wide Web)

6. Gropher

7. Akses sesi ( Access Session ) dan lain sebagainya.

Diantara semua ini, E-mail dan World Wide Web lebih sering digunakan, dan lebih banyak servis yang dibangun berdasarkannya, seperti Milis (Mailing List)

dan Weblog.

Konsep Keamanan Jaringan Internet

Pada era global ini, keamanan sistem informasi berbasis Internet harus sangat diperhatikan, karena jaringan komputer Internet yang sifatnya publik dan global pada dasarnya tidak aman. Pada saat data terkirim dari suatu terminal asal menuju ke terminal tujuan dalam Internet, data itu akan melewati sejumlah terminal yang lain yang berarti akan memberi kesempatan pada user Internet yang lain untuk menyadap atau mengubah data tersebut. Sistem keamanan jaringan komputer yang terhubung ke Internet harus direncanakan dan dipahami dengan baik agar dapat melindungi sumber daya yang berada dalam jaringan tersebut secara efektif. Apabila kita ingin mengamankan suatu jaringan maka harus ditentukan terlebih dahulu tingkat ancaman ( threat ) yang harus diatasi, dan resiko yang harus diambil maupun harus dihindari.

Berikut ini akan dibahas mengenai ancaman ( threat ), kelemahan dan Policy keamanan (

security policy ) jaringan.

Teknik – teknik yang dapat digunakan untuk mendukung keamanan jaringan antara lain :

1. Authentikasi terhadap sistem.

2. Audit sistem untuk akuntanbilitas dan rekonstruksi.

4. Tool – tool jaringan, misalnya firewall

dan proxy.

G. METODE PENGEMBANGAN

Berdasarkan arah pemeriksaan karakter, metode yang digunakan dikelompokkan menjadi : pembacaan pada umumnya dan memiliki karakteristik seperti proses pada

automata.

2. Metode pembacaan berawal dari posisi kanan mengarah ke kiri, misalnya

Algoritma Boyer – Moore. Metode ini umumnya menghasilkan algoritma yang sederhana dan dianggap paling mangkus.

3. Metode pencocokan dengan aturan tertentu, salah satunya adalah metode pencocokan string dua arah yang diawali dengan kemunculan algoritma dua jalur yang dicetuskan Crochemore – Perrin. Metode ini melakukan dua jenis pencarian, yang pertama adalah mencari bagian kanan pola dari kiri ke kanan, dan jika tidak ditemukan ketidakcocokan, pencocokan dilanjutkan dari bagian kiri

string.

4. Metode yang tidak memiliki suatu pola tertentu, biasanya algoritma ini menggunakan sebagian metode dari algoritma pada ketiga kelompok di atas yang dikombinasikan dengan metode lain, contohnya adalah algoritma quick search. ( Ario Yudo Husodo, Technical Report Penggunaan Algoritma Booyer – Moore Dalam Mendeteksi Pengaksesan Situs Internet Terlarang, Makalah IF3051 Strategi Algoritma Tahun 2009) Maret 2010.

H. HASIL DAN PEMBAHASAN Perancangan Pemblokiran Situs Porno Arsitektur Web Content Filtering

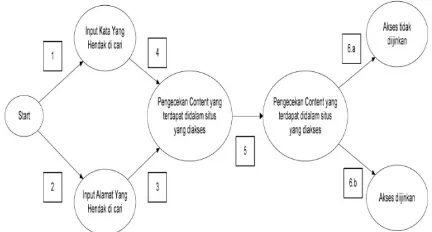

Adapun sistematika pemblokiran situs porno yang akan dilaksanakan adalah seperti pada gambar di bawah ini:

Gambar 1: Arsitektur Web Content Filtering

Keterangan:

1. User memasukkan kata yang hendak dicari pada search engine.

2. User memasukkan alamat situs pada

6. Jika Content/kata yang user masukkan ke dalam search engine mengandung ungkapan-ungkapan terlarang, maka akses ke hasil pencarian akan di tolak, akan tetapi jika content/kata yang dimasukkan tidak mengandung ungkapan-ungkapan terlarang maka akses diijinkan.

Jika alamat yang user masukkan ke dalam URL Address mengandung kata-kata terlarang, maka akses ke alamat URL akan ditolak. Akan tetapi jika alamat yang dimasukkan tidak mengandung ungkapan-ungkapan terlarang maka akses akan diijinkan.

Berbeda dari tehnik pemblokiran situs terlarang pada umumnya, yang mayoritas hanya mengecek nama pranala ataupun kata kunci yang ingin dicari pada suatu mesin pencari, implementasi algoritma pencocokan

dan kata kunci yang dimasukkan dalam mesin pencari, metode ini juga melakukan pengecekan terhadap content yang dikandung oleh situs sehingga peluang situs terlarang menyembunyikan content-nya dengan memberikan alamat situs yang tidak mencurigakan dapat diminimalisasi.

Secara sederhana, metode ini bertindak serupa dengan firewall, yang berfungsi menghalangi terjadinya koneksi antara satu komputer dengan suatu situs yang berpotensi merusak jaringan komputer. Perbedaaan utamanya adalah metode ini menghalangi terjadinya koneksi antara satu komputer di dalam jaringan dengan suatu situs internet yang “terlarang” dengan jalan tidak memperbolehkan dilakukannya pengaksesan tersebut.

Pada bagian inisialisasi, sistem diberikan masukan mengenai daftar kata yang berpotensi dikandung oleh situs terlarang, misalkan “porno”, “syur”, dan “sex”. Daftar kata ini bisa disimpan dalam suatu basis data, dimana daftar kata ini diisi oleh

administrator jaringan internet komputer yang bersangkutan. Ketika suatu komputer yang terhubung di dalam jaringan tersebut berusaha mengakses suatu situs, sistem akan mengecek alamat situs yang bersangkutan. Apabila alamat situs mengandung upakata yang terdapat di dalam basis data “kata terlarang”, maka pengaksesan tidak diperbolehkan, apabila alamat yang bersangkutan tidak mengandung upakata yang disimpan dalam basis data, maka pengecekan selanjutnya dilakukan.

Pengecekan selanjutnya dilakukan dengan “ membaca cepat ” content suatu situs. Sistem kemudian menghitung berapa banyak upakata di dalam basis data ” kata terlarang “ yang dikandung oleh situs yang bersangkutan. Apabila situs yang bersangkutan mengandung cukup banyak upakata yang terdapat di dalam basis data, maka sistem akan menganggapnya sebagai situs internet terlarang dan melakukan pemblokiran akses terhadap situs tersebut. Jika terjadi sebaliknya, maka situs tersebut diijinkan untuk diakses.

Gambar 3.2 di atas merupakan skema

automata dari metode pendeteksian akses

situs terlarang yang hendak di implementasikan.

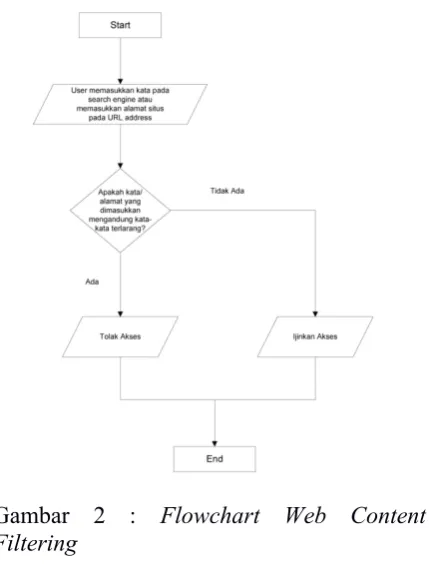

3.5.1 Flowchart Web Content Filtering

Adapun Flowchart Web Content Filtering

dapat di gambarkan seperti gambar dibawah ini:

Gambar 2 : Flowchart Web Content Filtering

Keterangan:

1. User memasukkan kata yang akan dicari pada search engine, atau user memasukkan alamat situs yang akan dituju pada URL Address.

2. Proses pengecekan Content situs yang diminta oleh user, apakah mengandung kata/ungkapan-ungkapan terlarang atau tidak.

3. Jika ya, maka akses akan langsung ditolak.

4. Jika tidak, maka akses ke internet akan diijinkan.

Berdasarkan gambar diatas, maka penulis akan menjelaskan langkah-langkah dari flowchart: Ketika seorang pengguna internet memasukkan kata-kata kunci ke dalam mesin pencari di internet maka secara otomatis mesin pencari ( search engine ) akan mencari kata – kata tersebut ke dalam data berformat

dimasukkan ada di dalam data dan mengandung kata terlarang maka secara otomatis akses akan ditolak. Tetapi sebaliknya jika kata yang dimasukkan tidak mengandung kata yang terlarang maka akses akan diijinkan.

I. KESIMPULAN DAN SARAN Kesimpulan

1. Kesimpulan yang diperoleh setelah melalui tahapan-tahapan pengembangan aplikasi pemblokiran situs porno dengan

Visual Basic 6.0 adalah sebagai berikut:

2. Software pemblokir situs porni ini bisa digunakan juga untuk memblokir situs – situs lain seperti situs yang berbau kekerasan, perjudian, terorisme, dan yang berhubungan dengan SARA, dengan catatan alamat dan kata – kata yang akan diblokir sudah kita masukkan kedalam

database pemblokiran.

3. Sistem pemblokiran situs porno ini masih belum bisa mendeteksi caption atau situs – situs porno yang “bersembunyi di tempat terang”, dalam hal ini adalah situs porno yang berada didalam situs yang tidak berbau pornografi.

4. Masih ada beberapa situs porno yang belum bisa diblokir walaupun nama situs tersebut sudah dimasukkan ke dalam

database program di karenakan banyaknya nama laias yang disematkan didalam situs porno tersebut. Situs porno tersebut biasanya berasal dari luar negeri. Sebagai contoh kasus situs http://www.playboy.com dan http://www.hottens.com.

5. Software pemblokiran situs porno ini belum sempurna dan masih perlu dikembangkan lebih lanjut karena masih terkendala dengan banyaknya situs porno yang belum terdeteksi sehingga perlu up date database situs porno secara berkesinambungan.

6. Software ini bisa dipakai untuk beberapa macam Web Browser, seperti Mozilla Firefox dan Internet Explorer.

Saran

Penulis memiliki beberapa saran untuk pengembangan perangkat lunak pemblokir situs porno selanjutnya, dengan harapan

semakin tepatnya antara kebutuhan sistem dengan fungsional perangkat lunak.

Saran yang dapat penulis sampaikan adalah sebagai berikut:

1. Pembuat sistem pemblokiran situs porno yang lebih spesifik dengan memeperhatikan kebutuhan yang ada.

2. Membuat data situs porno yang lebih akurat sehingga bisa meminimalisir tingkat pengaksesan situs porno.

3. Membuat sistem pemblokiran situs porno yang berbasis client – server sehingga mempermudah pengontrolan akses

internet.

4. Penambahan proteksi sistem sehingga tidak semua pihak bisa mengakses sistem pemblokiran yang sedang berjalan, contohnya dengan menambahkan

password yang lebih handal.

5. Membuat tampilan antar muka yang lebih baik lagi.

6. Perlunya pendidikan agama di semua lini masyarakat agar timbul kesadaran pribadi yang baik, sehingga ada kontrol diri yang menghalangi kita melakukan hal – hal yang tidak baik.

J. DAFTAR PUSTAKA

1. Fernando, Hary. Perbandingan dan Pengujian Beberapa Algoritma Pencocokan String, 2009. Maret 2010.

2. Kustanto dan T. Saputra, Daniel, 2008, Membangun Server Internet dengan Mikrotik OS. Yogyakarta : Penerbit Gava Media.

3. M, Hasyim., S.T., 2008, Buku Pintar Komputer. Jakarta : Kriya Pustaka.

4. Wahidin, 2007, Jaringan Komputer Untuk Orang Awam. Penerbit Maxikom.

5. Nasrun, Muhammad., 2008, Tinjauan ICMP TRACEBACK Sebagai Teknik Mencegah Serangan Distributed Denial of Service (DDoS) pada Jaringan Komputer. Pebruari 2010.

6. Pengguna Internet, http://64.203.71.11. Kompas Cetak/007/21/Iptek/apa32.htm. Pebruari 2010.

Menggunakan Hping, Nmap, Nessus, dan Ethereal.

8. Tikhomirov, Ilya. Web Content Filter: Technology for Social Safe Browsing. Institute for Systems Analysis of the Russian Academy of Sciences : 2008) Maret 2010.

9. Tim Divisi Penelitian dan Pengembangan, 2008, Microsoft Visual Basic 6.0 Untuk Pemula, Madiun: Penerbit Madcom dan Andi.

10.Undang – Undang Republik Indonesia No. 44 Tahun 2008, Tentang Pornografi.

11.Yao Tung, Khoe. 2000, Pendidikan dan Riset di Internet : Strategi Meningkatkan Kualitas SDM dengan Riset dan Pendidikan Global Melalui Teknologi Informasi. Jakarta : Dynastindo.