Informasi Dokumen

- Penulis:

- Firman Cahaya Putra

- Pengajar:

- Achmad Junaidi, S.Kom

- Abdullah Fadil, S.Kom

- Sekolah: Universitas Pembangunan Nasional “Veteran” Jawa Timur

- Mata Pelajaran: Teknik Informatika

- Topik: Rancang Bangun Sistem Keamanan Jaringan Komputer Dengan Menggunakan Metode Port Knocking

- Tipe: skripsi

- Tahun: 2009

- Kota: Surabaya

Ringkasan Dokumen

I. PENDAHULUAN

Bab ini menjelaskan tentang pentingnya keamanan jaringan komputer di era teknologi informasi yang terus berkembang. Latar belakang yang diungkapkan menunjukkan bahwa banyak serangan terhadap port yang terbuka dapat mengakibatkan akses tidak sah. Oleh karena itu, penerapan metode Port Knocking diusulkan sebagai solusi untuk mengamankan akses ke port. Penelitian ini bertujuan untuk mendesain dan mengimplementasikan sistem keamanan jaringan yang dapat membatasi akses hanya kepada pengguna yang memiliki hak, dengan cara melakukan ketukan pada port tertentu. Melalui pemahaman ini, diharapkan mahasiswa dapat menyadari pentingnya keamanan informasi dan bagaimana metode ini dapat diterapkan dalam praktik.

1.1. Latar Belakang

Perkembangan teknologi informasi yang pesat menuntut perhatian lebih terhadap keamanan data. Banyak serangan yang dilakukan melalui port terbuka, sehingga penting untuk menerapkan metode yang dapat melindungi jaringan. Port Knocking muncul sebagai solusi untuk menutup port dari akses publik dan hanya membuka akses bagi pengguna yang memiliki otorisasi. Hal ini memberikan pemahaman kepada mahasiswa tentang risiko keamanan dan solusi yang dapat diterapkan dalam dunia nyata.

1.2. Perumusan Masalah

Permasalahan yang diidentifikasi dalam penelitian ini mencakup bagaimana cara membuat prototipe sistem yang hanya memperbolehkan akses kepada client tertentu dan bagaimana mengimplementasikan Port Knocking untuk mengatur parameter port. Dengan merumuskan masalah ini, mahasiswa diharapkan dapat menganalisis dan menemukan solusi untuk masalah keamanan jaringan yang ada saat ini.

1.3. Batasan Masalah

Batasan masalah yang ditetapkan dalam penelitian ini mencakup akses client ke port tertentu dan langkah-langkah yang harus diikuti untuk mengakses port tersebut. Dengan adanya batasan ini, mahasiswa dapat lebih fokus dalam pengembangan sistem dan memahami ruang lingkup penelitian yang dilakukan.

1.4. Tujuan

Tujuan dari penelitian ini adalah untuk menerapkan metode Port Knocking dalam keamanan jaringan komputer dan membuat sistem yang dapat digunakan sebagai library untuk pengamanan jaringan. Dengan menetapkan tujuan ini, mahasiswa dapat memahami aplikasi praktis dari teori yang dipelajari di kelas.

1.5. Manfaat

Manfaat dari penelitian ini adalah memberikan alternatif sistem aplikasi untuk pengamanan jaringan serta memberikan pemahaman bagi administrator tentang penentuan hak akses pengguna. Hal ini penting untuk membekali mahasiswa dengan pengetahuan praktis yang dapat diterapkan dalam dunia kerja.

1.6. Metodologi Pembuatan Tugas Akhir

Metodologi yang digunakan dalam penelitian ini meliputi studi literatur, desain sistem, implementasi, uji coba, dan analisis hasil. Dengan mengikuti metodologi ini, mahasiswa dapat memahami langkah-langkah sistematis dalam pengembangan perangkat lunak dan pentingnya evaluasi dalam setiap tahap.

1.7. Sistematika Pembahasan

Sistematika pembahasan dibagi menjadi enam bab, mulai dari pendahuluan hingga penutup, yang mencakup semua aspek dari penelitian ini. Hal ini membantu mahasiswa untuk mengikuti alur pemikiran dan memahami bagaimana setiap bagian saling berhubungan dalam konteks penelitian.

II. TINJAUAN PUSTAKA

Bab ini membahas teori-teori yang relevan dengan keamanan jaringan, termasuk definisi jaringan komputer, jenis-jenisnya, serta model referensi OSI. Dengan memahami teori-teori ini, mahasiswa dapat mengaitkan pengetahuan yang diperoleh dengan praktik dalam pengembangan sistem keamanan jaringan. Tinjauan pustaka ini juga memberikan dasar bagi penerapan metode Port Knocking dalam konteks yang lebih luas.

2.1. Jaringan Komputer

Jaringan komputer adalah sistem yang menghubungkan komputer dan perangkat lainnya untuk saling bertukar informasi. Pemahaman tentang jaringan komputer sangat penting bagi mahasiswa teknik informatika, karena ini menjadi dasar untuk memahami bagaimana data dikirim dan diterima antar perangkat. Selain itu, pengetahuan tentang jaringan juga membantu mahasiswa dalam merancang sistem keamanan yang efektif.

2.1.1. Sejarah Jaringan Komputer

Sejarah jaringan komputer menunjukkan evolusi dari sistem komputer yang terisolasi menjadi jaringan yang saling terhubung. Memahami sejarah ini memberikan konteks bagi mahasiswa tentang bagaimana jaringan berkembang dan tantangan yang dihadapi, termasuk masalah keamanan yang muncul seiring dengan pertumbuhan teknologi.

2.1.2. Jenis Jaringan Komputer

Berbagai jenis jaringan komputer, seperti LAN, MAN, dan WAN, memiliki karakteristik dan kegunaan yang berbeda. Pengetahuan ini membantu mahasiswa dalam memilih jenis jaringan yang tepat untuk aplikasi tertentu serta memahami implikasi keamanan yang mungkin timbul dari masing-masing jenis jaringan.

2.2. Model Referensi OSI

Model referensi OSI adalah kerangka kerja yang menggambarkan bagaimana data bergerak melalui jaringan. Dengan memahami model ini, mahasiswa dapat lebih mudah menganalisis dan menyelesaikan masalah yang berkaitan dengan komunikasi data dan keamanan jaringan.

2.2.1. Sejarah OSI

Sejarah OSI memberikan wawasan tentang pengembangan protokol komunikasi dan pentingnya standarisasi dalam jaringan. Hal ini memberikan mahasiswa pemahaman tentang bagaimana protokol yang berbeda dapat saling berinteraksi dan tantangan dalam menjaga keamanan komunikasi.

2.2.2. Lapisan Model OSI

Model OSI terdiri dari tujuh lapisan, masing-masing dengan fungsi spesifik dalam pengolahan data. Memahami setiap lapisan membantu mahasiswa dalam merancang sistem jaringan yang efisien dan aman, serta memahami bagaimana serangan dapat terjadi pada berbagai tingkat.

2.3. Port Knocking

Port knocking adalah metode untuk meningkatkan keamanan jaringan dengan menutup port dan hanya membuka akses kepada pengguna yang melakukan ketukan tertentu. Memahami konsep ini sangat penting bagi mahasiswa untuk mengimplementasikan solusi keamanan yang efektif dan praktis dalam sistem jaringan.

III. ANALISA DAN PERANCANGAN SISTEM

Bab ini menguraikan analisis masalah yang dihadapi dalam pengamanan jaringan serta perancangan sistem yang akan diterapkan. Proses ini meliputi identifikasi kebutuhan sistem, pengembangan flowchart, dan diagram yang relevan. Mahasiswa diharapkan dapat memahami proses analisis dan perancangan sistem sebagai bagian integral dari pengembangan perangkat lunak.

3.1. Analisa Permasalahan

Analisis permasalahan dilakukan untuk mengidentifikasi tantangan yang dihadapi dalam keamanan jaringan, terutama terkait dengan akses tidak sah. Dengan melakukan analisis ini, mahasiswa dapat memahami pentingnya identifikasi masalah sebagai langkah awal dalam pengembangan solusi yang efektif.

3.2. Perancangan Sistem

Perancangan sistem mencakup deskripsi umum sistem yang akan dibangun, termasuk prinsip dasar Port Knocking. Mahasiswa belajar bagaimana merancang sistem yang memenuhi kebutuhan pengguna dan mengatasi masalah yang telah diidentifikasi.

3.2.1. Deskripsi Umum Sistem

Deskripsi umum sistem menjelaskan bagaimana Port Knocking berfungsi dalam konteks keamanan jaringan. Mahasiswa diharapkan dapat memahami komponen-komponen sistem dan bagaimana mereka berinteraksi untuk mencapai tujuan keamanan.

3.2.1.1. Prinsip Dasar Port Knocking

Prinsip dasar Port Knocking menjelaskan mekanisme di balik metode ini, termasuk bagaimana port ditutup dan dibuka berdasarkan ketukan yang dilakukan pengguna. Pemahaman ini penting bagi mahasiswa untuk menerapkan metode ini dalam pengembangan sistem keamanan.

3.2.2. Kebutuhan Sistem

Kebutuhan sistem mencakup spesifikasi teknis dan fungsional yang diperlukan untuk implementasi Port Knocking. Mahasiswa belajar bagaimana merumuskan kebutuhan sistem yang jelas dan terukur sebagai bagian dari proses perancangan.

3.3. Flow Chart

Flowchart digunakan untuk menggambarkan alur proses dalam sistem Port Knocking. Dengan memahami flowchart, mahasiswa dapat melihat gambaran keseluruhan dari proses yang akan diimplementasikan dan bagaimana setiap langkah berkontribusi terhadap keamanan jaringan.

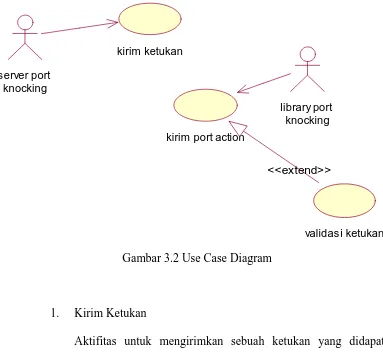

3.4. Use Case Diagram

Use case diagram menggambarkan interaksi antara pengguna dan sistem. Mahasiswa diharapkan dapat memahami bagaimana menggambarkan kebutuhan pengguna secara visual dan mengidentifikasi skenario penggunaan yang relevan dalam sistem yang dirancang.

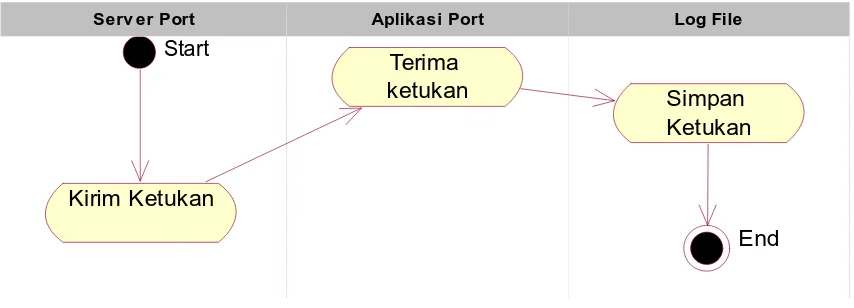

3.5. Activity Diagram

Activity diagram menunjukkan alur aktivitas dalam sistem, termasuk langkah-langkah yang diambil oleh pengguna untuk mengakses port. Ini membantu mahasiswa memahami langkah-langkah yang diperlukan dalam proses Port Knocking dan bagaimana memastikan keamanan.

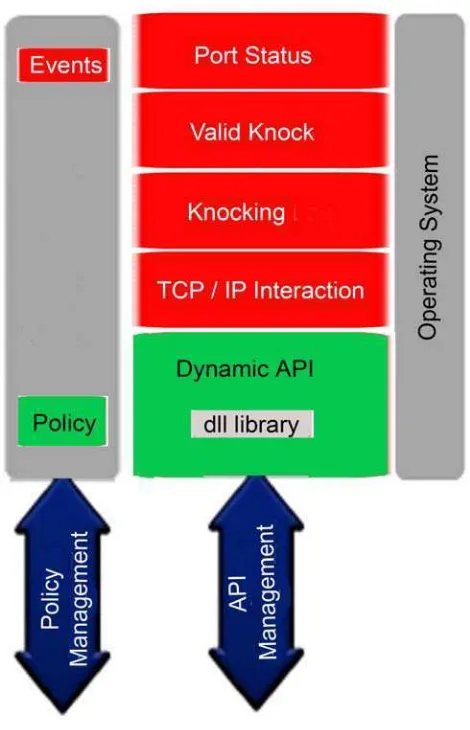

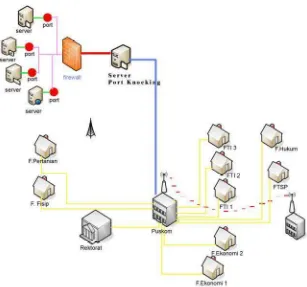

3.6. Arsitektur Port Knocking

Arsitektur sistem Port Knocking memberikan gambaran tentang komponen-komponen yang terlibat dan interaksinya. Pemahaman ini penting bagi mahasiswa untuk merancang sistem yang efisien dan aman.

3.7. Infrastruktur Aplikasi Port Knocking Di UPN Jatim

Infrastruktur aplikasi menjelaskan bagaimana Port Knocking diterapkan di lingkungan Universitas Pembangunan Nasional 'Veteran' Jawa Timur. Mahasiswa belajar bagaimana menerapkan teori dalam konteks nyata dan tantangan yang mungkin dihadapi.

IV. IMPLEMENTASI SISTEM

Bab ini menjelaskan langkah-langkah implementasi sistem yang telah dirancang, termasuk lingkungan implementasi dan proses program. Mahasiswa diharapkan dapat memahami proses implementasi sebagai bagian penting dari pengembangan perangkat lunak.

4.1. Lingkungan Implementasi

Lingkungan implementasi mencakup perangkat keras dan perangkat lunak yang diperlukan untuk menjalankan sistem Port Knocking. Mahasiswa belajar bagaimana menyiapkan lingkungan yang tepat untuk mendukung pengembangan dan pengujian sistem.

4.2. Implementasi Program

Implementasi program mencakup langkah-langkah konkret dalam membangun sistem Port Knocking. Mahasiswa diharapkan dapat memahami pentingnya kode yang bersih dan terstruktur dalam pengembangan perangkat lunak.

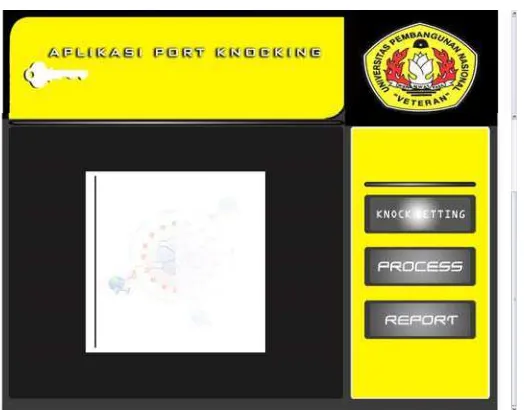

4.2.1. Implementasi Index.html

Implementasi halaman utama aplikasi, yaitu index.html, memberikan antarmuka pengguna yang interaktif. Mahasiswa belajar bagaimana merancang antarmuka yang ramah pengguna dan fungsional.

4.2.2. Implementasi Proses

Implementasi proses mencakup logika di balik sistem Port Knocking. Mahasiswa diharapkan dapat memahami bagaimana mengembangkan logika yang efisien untuk menjalankan fungsi keamanan.

4.2.3. Implementasi Report

Implementasi laporan mencakup pembuatan laporan hasil aktivitas Port Knocking. Ini memberikan mahasiswa pemahaman tentang pentingnya dokumentasi dalam sistem keamanan.

4.2.4. Form Utama

Form utama aplikasi memberikan akses awal bagi pengguna untuk memulai proses. Mahasiswa belajar bagaimana mendesain form yang intuitif dan mudah digunakan.

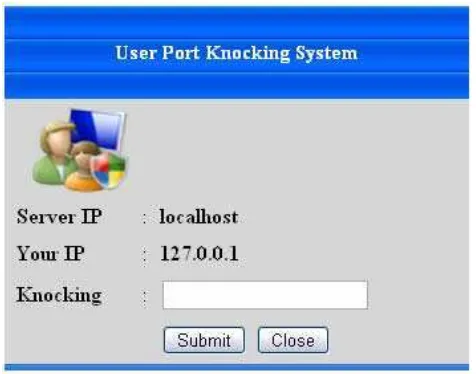

4.2.5. Form Proses

Form proses memungkinkan pengguna untuk melakukan ketukan pada port. Ini memberikan mahasiswa pengalaman praktis dalam merancang interaksi pengguna dengan sistem.

4.2.6. Form Report

Form laporan memberikan informasi tentang hasil dari proses Port Knocking. Mahasiswa belajar bagaimana menyajikan data dengan cara yang jelas dan informatif.

V. UJI COBA DAN EVALUASI

Bab ini menjelaskan tentang lingkungan uji coba sistem dan hasil dari uji coba yang dilakukan. Evaluasi sistem penting untuk memastikan bahwa sistem yang dibangun berfungsi dengan baik dan memenuhi kebutuhan pengguna.

5.1. Lingkungan Uji Coba Sistem

Lingkungan uji coba sistem mencakup perangkat keras dan perangkat lunak yang digunakan untuk menguji Port Knocking. Mahasiswa belajar bagaimana menyiapkan lingkungan yang ideal untuk pengujian.

5.2. Skenario Uji Coba

Skenario uji coba memberikan gambaran tentang bagaimana sistem diuji dalam berbagai kondisi. Ini membantu mahasiswa memahami pentingnya pengujian dalam pengembangan perangkat lunak.

5.3. Pelaksanaan Uji Coba

Pelaksanaan uji coba mencakup langkah-langkah konkret dalam menguji sistem. Mahasiswa diharapkan dapat menganalisis hasil uji coba dan melakukan perbaikan jika diperlukan.

5.3.1. Uji Coba Koneksi Server

Uji coba koneksi server memastikan bahwa sistem dapat terhubung dengan benar. Mahasiswa belajar bagaimana mengidentifikasi dan menyelesaikan masalah koneksi yang mungkin muncul.

5.3.2. Uji Coba Proses Port Knocking

Uji coba proses Port Knocking menguji apakah sistem dapat membuka port dengan benar. Ini memberikan mahasiswa pengalaman langsung dalam menguji fungsi keamanan.

5.3.3. Uji Coba Lihat Port

Uji coba melihat port memastikan bahwa port yang dibuka dapat diakses sesuai dengan ketukan yang dilakukan. Mahasiswa belajar bagaimana memverifikasi hasil dari pengujian.

5.3.4. Uji Coba Dengan Menggunakan Putty

Uji coba menggunakan Putty sebagai klien untuk mengakses port yang dibuka. Mahasiswa diharapkan dapat memahami penggunaan alat yang berbeda dalam pengujian sistem.

5.4. Evaluasi

Evaluasi hasil uji coba memberikan umpan balik tentang kinerja sistem. Mahasiswa belajar bagaimana menganalisis hasil dan merumuskan rekomendasi untuk perbaikan.

VI. PENUTUP

Bab penutup menyajikan kesimpulan dari penelitian dan saran untuk pengembangan lebih lanjut. Ini membantu mahasiswa untuk merefleksikan apa yang telah dipelajari dan bagaimana menerapkannya di masa depan.

6.1. Kesimpulan

Kesimpulan merangkum hasil penelitian dan menjelaskan pentingnya metode Port Knocking dalam keamanan jaringan. Mahasiswa diharapkan dapat mengambil pelajaran dari penelitian ini dan menerapkannya dalam konteks yang lebih luas.

6.2. Saran

Saran untuk pengembangan sistem di masa depan memberikan wawasan tentang bagaimana sistem dapat ditingkatkan. Ini penting bagi mahasiswa untuk memahami pentingnya inovasi dan perbaikan berkelanjutan dalam teknologi.

Referensi Dokumen

- Jaringan Komputer ( Geocities )

- Sejarah Jaringan Komputer ( Geocities )

- Jenis Jaringan Komputer ( Geocities )

- Model Referensi OSI ( Coolnetters )

- Sejarah OSI ( Wikipedia )

- Lapisan Model OSI ( Geocities )

- Port Knocking ( Anonymous )