Analisis Performansi Aplikasi

Sandbox

pada Sistem Operasi

Windows

Komang Ayu Ratih Indradevi1, Parman Sukarno2, Erwid Musthofa Jadied3

1,2,3Fakultas Informatika, Universitas Telkom, Bandung

1[email protected],2[email protected], 3[email protected]

Abstrak

Sistem operasi (OS)Windowsadalahplatformyang paling banyak digunakan sehingga berdampak besar jika OS ini rentan terhadap serangan. Contoh kasus serangan berbahaya yang menyerang OSWindows

adalah virus “Wana Decrypt0r” atau yang dikenal denganWanna Cry. Salah satu solusi yang dapat digu-nakan adalah dengan menggudigu-nakanSandbox, karena anti-virus tidak akan mendeteksi virus terbaru yang belum ada didatabaseanti-virus sebagai ancaman. Di sisi lain, layanan pengisolasian menggunakan sumber daya yang lebih banyak. Konsumsi memori menjadi perhatian utama disaat penggunaWindows mengguna-kanSandboxkarena konsumsi memori memengaruhi kinerjaCentral Processing Unit(CPU). Kinerja CPU juga mempengaruhidisk Input/Output(I/O) dannetwork. Pada penelitian terkait, belum ada yang mem-bahas mengenai performansiSandboxkhususnya padaplatform Windows. Penelitian ini membandingkan performansi dari parameterbandwidthmemori, kinerja CPU,diskI/O, dannetworkpada masing-masing

Sandboxyang akan diuji. Penelitian ini mengevaluasi tiga aplikasiSandboxyang telah dikaji yaitu Sand-boxie,Shade Sandbox, danShadow Defenderdengan menggunakanmulti-benchmark. Analisis menunjukan bahwa terdapat sedikitoverheadpada performansi memori, CPU,network, dan hanya mempengaruhi pro-ses I/O. Meskipun begitu, semuaresourcepada umumnya terpengaruh oleh operasi pengisolasian ataupun virtualisasi. Kesimpulan dari analisis yaituShadow DefenderadalahSandboxdengan performansi terbaik dari segibandwidthmemori danmulti-threadsCPU.

Kata kunci : performansi,sandbox,windows

Abstract

Windows operating system is the most widely used platform so that have a big impact if the OS is vulnerable to attack. Examples of cases of malicious attacks that attack the Windows OS are the ”Wana Decrypt0r” virus or known by Wanna Cry. One solution that can be used is to use the Sandbox, because the anti-virus will not detect the latest virus that does not exist in the anti-virus database as a threat. On the other hand, isolation services use more resources. Memory consumption is a major concern when Windows users use Sandbox because memory consumption affects the performance of Central Processing Unit (CPU). CPU performance also affects the Input/Output (I/O) and network. In related research, no one has discussed the performance of Sandbox specifically on the Windows platform. This research is compare the performance of the parameters memory bandwidth, CPU performance, disk I/O, and network on each Sandbox to be tested. This research doing evaluate of three Sandbox applications which have been reviewed that is Sandboxie, Shade Sandbox, and Shadow Defender using multi-benchmark. Analysis shows that there is little overhead on memory performance, CPU, network, and only affect I/O process. However, all resources are generally affected by isolation or virtualization operations. The conclusion of the analysis is Shadow Defender is a Sandbox with the best performance seen from memory bandwidth and multi-threads CPU.

Keywords: performance, sandbox, windows

1.

Pendahuluan

Latar BelakangProgram yang dapat dieksekusi dari komputer ke komputer melalui surat elektronik (surel), browser web, dan lain-lain, adalah cara yang populer untuk melakukan serangan berbahaya terhadap pengguna [17]. Salah satu con-toh kasus serangan berbahaya yang menyerang sistem operasi (OS)Windowsadalah virus “Wana Decrypt0r” atau yang dikenal denganWanna Cry. OSWindows adalahplatform yang paling banyak digunakan oleh pengguna non-IT karena berbasisGraphical User Interface(GUI) sehingga antarmukanya lebih mudah dipahami. Karena itu, dampak yang dihasilkan akan sangat besar jika OS ini rentan terhadap serangan. Beberapa fungsi seperti

attachmentdan skrip surel yang dapat dieksekusi, memberi kesempatanmalwaremenyebabkan kerusakan yang signifikan pada sistem. Salah satu solusi yang dapat digunakan adalah dengan menggunakanSandboxpada Win-dows, karena anti-virus masih rentan terhadap virus terbaru. Anti-virus bekerja dengan membaca suatu filedan membandingkannya dengan spesifikasi virus yang tersimpan dalamdatabaseanti-virus. Jika OS terserang virus baru yang spesifikasinya belum ada padadatabaseanti-virus, maka virus tersebut tidak akan terdeteksi sebagai ancaman oleh anti-virus tersebut. Pada OSWindows10, aplikasi resmi dariMicrosoft Storesudah menerapkan sistemSandbox, namun bagi pengguna yang menginstalasi aplikasi dari luarMicrosoft Store, tentu penting untuk menerapkanSandbox.

Sandboxdigunakan untuk memisahkan tiap proses atau aplikasinon-trustedke suatuenvironmentyang terpi-sah darienvironmentsistem utama, dimana ketika proses tertentu dijalankan maka proses tersebut akan dialihkan ke sistemSandbox. Sehingga hasil dari proses aplikasi tersebut tidak akan memengaruhi sistem utama. Sandbox mengamankan dengan mengenkapsulasi komponen dan menerapkan kebijakan keamanan di dalamnya [8]. Dari beberapa sumber [18][7], penelitian ini telah mengkaji aplikasiSandbox yang dapat digunakan oleh pengguna Windows 10 yaituSandboxie,Shade Sandbox, danShadow Defender. Sandbox dibuat untuk mencegah malici-ousprogram yang dibuat olehattackeryang mengeksploitasivulnerabilitykeamanan [11]. Sandboxmerupakan mekanisme untuk mengisolasi setiap proses atau program yang dijalankan. Layanan pengisolasian menggunakan sumber daya yang lebih banyak [2]. Mekanisme keamanan untuk kontes pemrograman menyebabkan beberapa overheaddalam pengukuran waktu [9]. Konsumsi memori menjadi perhatian utama disaat pengguna mengguna-kan Windows karena konsumsi memori memengaruhi kinerjaCentral Processing Unit(CPU). Kinerja CPU juga mempengaruhi diskInput/Output(I/O) dannetwork[13].

Topik dan Batasan

Pada penelitian terkait [9][8][11], belum ada penelitian yang membahas mengenai performansi aplikasi Sand-boxkhususnya padaplatform Windows10. Dengan perbedaan mekanisme ketika menggunakanSandboxie,Shade Sandbox, danShadow Defender, tentu akan berpengaruh pada konsumsi memori, CPU,diskI/O, dannetworkpada aplikasi yang menjadi objek. Atas latar belakang tersebut, penelitian ini membahas mengenai analisis performansi aplikasiSandboxpada sistem operasiWindows.

Beberapa batas yang terdapat pada tugas akhir ini adalah :

• Sistem operasi yang digunakan adalahWindows10.

• Parameter yang diukur adalahbandwidthmemori, performansi CPU,diskI/O, dannetwork.

• Aplikasi yang dibandingkan adalahSandboxie,Shade Sandbox, danShadow Defender. Tujuan

Penelitian ini bertujuan untuk melakukan analisis perbandingan performansi dari konsumsi parameter band-widthmemori, kinerja CPU,diskI/O, dannetworkterhadap penggunaanSandboxie,Shade Sandbox, danShadow Defenderpada sistem operasiWindowsagar penggunaWindows10 dapat menentukanSandboxmana yang ingin mereka gunakan.

Organisasi Tulisan

Urutan penulisan laporan ini adalah sebagai berikut : Bagian 2 menunjukkan penelitian-penelitian terkait de-ngan tugas akhir ini. Metodologi yang digunakan untuk melakukan perbandide-ngan akan dijelaskan di bagian 3. Pada bagian 4 akan didiskusikan mengenai hasilbenchmark. Akhirnya, kesimpulan akan dipaparkan pada bagian 5.

2.

Studi Terkait

2.1

Sandbox

Sandboxadalah mekanisme untuk mengisolasi setiap proses atau program yang dijalankan. Mekanisme apli-kasiSandbox berfokus pada perlindungan data aplikasi spesifik dalam penyimpanan internal dari aplikasi lain. [2][12]. Semua sistem operasi termasukWindows, rentan terhadapmalicious usepada tingkat operasi terendah [17]. Program yangmobile, seperti program lokal, dapat mengakses komponen sistem operasi dengan cara meru-sak data pengguna atau membuat komputer pengguna tidak dapat digunakan.

Menurut jurnalBlack Hat Europetahun 2013 yang berjudul ”The sandbox roulette” [19], Sandboxberbasis Windowsmemiliki dua tipe, diantaranya:

• Sandboxberbasis perangkat tambahan pada sistem operasi, contohSandboxtipe ini yaituSandboxie, Buffer-Zone, dsb.

• Sandboxmodelmasteratau modelslave, contohnya yaituGoogle SandboxdanAdobe ReaderX.

Penelitian ini mengevaluasi kinerjaSandboxtipe satu.Sandboxjenis ini memberi perlindungan tambahan, jika Sandboxmencoba menghentikan proses non-sandbox, makaSandboxakan memblokirnya. JikaSandboxmencoba menulis kefileyang dilindungi (tercantum dikonfigurasi Sandbox), maka driverbisa membuat salinannya dari filetersebut, sedangkanfileasli tidak tersentuh seperti mekanismecopy-on-writememungkinkanSandboxuntuk mencegah kerusakan pada sistem lainnya. Penelitian ini mengkaji aplikasiSandboxyang dapat digunakan oleh penggunaWindows10 dari forum yang berjudul ”5 best PC benchmarking software for Windows 10” dan ”7 of the Best Sandbox Application for Windows 10” [18][7]. Tidak semua aplikasiSandboxdapat berkerja tanpa mengubah sistem keamanan bawaan Windows. Sandboxyang memblokir firewall hostmenyebabkan sistem operasi tidak dapat berjalan dengan baik. Hasil kajian dapat dilihat dalam Tabel 2 yang terlampir. Berdasarkan hasil kajian, penelitian ini menggunakanSandboxie, Shade Sandbox, danShadow Defender karena ketigaSandbox tersebut dapat berjalan dengan baik dienvironment Windows10.

Sandboxieadalah salah satu perangkat tambahan atau aplikasiSandboxpadaWindowsyang populer dan paling banyak digunakan [18][7]. Kernel memodifikasi alamat perintah atau akses memori padaWindowsdan menga-lihkannya keenvironment Sandboxie, sehingga mencegah perubahan pada komponen sistem yang sesungguhnya. Saat program tersebut membutuhkansourcedariWindows,Sandboxieberada diantaraWindowsdan program ter-sebut. Saat adarequest, makaSandboxieakan memodifikasirequesttersebut ke direktoriSandboxie.

Shade Sandboxmerupakan alternatif untuk antivirus dan tool untuk virtualisasi. Shade Sandboxmemiliki interfaceyang lebih sederhana dan mudah dipahami oleh pemula [7]. Shade Sandboxmembuat proses terisolasi dari OS agar OS tetap bersih darimalware. Riwayat,cookie,fileInternet sementara diisolasi dari environment OS yang sesungguhnya [1].Registry,executable, dansystem files, serta informasi penting lainnya dilindungi dari aktivitascyber-attackdanmalwaretermasuk virus,worms,Trojan, danexploit.

Shadow Defenderbekerja dengan menjaga privasi dan keamanan data menggunakan metode “shadow mode” [4].Shadow modeakan mengkloning sistem dan konfigurasi dari sistem yang sesungguhnya.Sandboxini membu-tuhkan alokasi RAMhostuntukwrite cache. Saat pengguna mengalokasikannya, semua perubahan akan disimpan di dalamcachetersebut. Sandboxini akan men-trackingsemua perubahan dan mengalihkannya kewrite cache yang telah dialokasikan. Pengguna memiki hak akses yang sama untukresourceyang berada dihostnamun semua perubahan akan dilakukan secara virtual sehingga seberapapun banyaknya virus dan data yang dimodifikasi, peng-guna hanya perlu me-rebootsistem dan semua modifikasi data akan hilang sehingga tidak memengaruhi sistem yang sesungguhnya. Keunggulan dalamSandbox ini adalah pengguna bisa memilihfileatau folder mana yang ingin disimpan secara permanen maupun tidak.

2.2

Benchmark

Pengukuran bandwidth memori menggunakan STREAM Benchmark [10][3][20]. STREAM Benchmark [5] menghitungbandwidthmemori menggunakan operasi kernel vektor sederhana dengan satuanMegaBytesper de-tik (MB/s). STREAM Benchmarkmenghasilkan empat operasi yang berbeda [3], yaituCopy: a[i]=b[i];Scaling: a[i]=q*b[i];Addition (Add): a[i]=b[i]+c[i]; danTriad: a[i]=b[i]+q*c[i]. Benchmark Copymengukur kecepatan transfer operasi yang tidak mengandung operasi aritmatika. Karena itu, operasi ini menjadi salah satu operasi me-mori tercepat, dan secara umum, mengambil dua nilai dari meme-mori, a[i] dan b[i], lalu memperbarui satu operasi. Benchmark Scalemenambahkan operasi aritmatika sederhana keBenchmark Copy. Operasi tersebut mengam-bil dua nilai dari memori, a[i] dan b[i], namun beroperasi pada b[i] terlebih dahulu sebelum menuliskannya ke [i]. Benchmark Addtidak hanya mengambil dua nilai dari memori, micro-benchmark ini mengambil tiga nilai. Benchmark Triadmemungkinkan operasi yang berbeda-beda. Operasi ini dibangun berdasarkanAdddengan me-nambahkan operasi aritmatika ke salah satu nilaiarrayyang diambil. PeningkatanAdddanTriadlebih besar dari dua operasi lainnya, ini karenaAdddanTriadharus mengakses tiga area memori sementaraCopydanScale ha-nya mengakses dua area [16]. Selain itu, operasiTriadmenggabungkan operasiCopy,Scale, danAddbersamaan dalam satu langkah.

Tool Y-crunchermenghitung kinerja CPU [10] dalam penelitian ini. Tool Y-cruncherdapat menghitung nilai Pi atau konstanta lainnya dari sistem multi-threaded dan berfungsi sebagai stress-testing CPU [10]. Nilai Pi memiliki jumlah digit yang tidak terbatas. Dalam menghitung nilaiPi, suatu mesin/komputer membutuhkansource CPU yang besar. Untuk itu, lamanya suatu komputer menghitung nilaiPidapat dijadikan dasar seberapa besar kemampuan CPU tersebut. Dalam pengukuranY-cruncher, terdapat dua perhitungan waktu yaituComputation TimedanTotal Time. Total TimeatauStart to End Wall Time adalah waktu perhitungan keseluruhan dari awal sampai akhir termasuk saatdown-time, sedangkan Computation Timeatau Total Computation Timemencakup waktu yang diperlukan saat menghitung konstanta dan tidak termasuk waktu yang dibutuhkan untuk menuliskan digit kedisk[21].

SysBenchmengukurdiskI/O [10] yang merupakancross-platformdanmulti-threaded benchmark tooluntuk mengevaluasi parameter OS yang penting dalam menjalankan suatu sistem [6]. SysBenchakan menjalankan se-jumlahthreadsyang ditentukan laluthreadstersebut akan berjalan secara paralel danworkloadyang dihasilkan bergantung pada metode pengujian yang ditentukan [6]. Pengguna dapat membatasi pengujian dengan total waktu atau jumlah permintaan sebagai patokan. Pertama, pengguna harus membuatfile tertentu dengan ukuran yang telah ditentukan sebelumnya. Kemudian saat tesfilei/o dijalankan,SysBenchmelakukan proses i/o terhadapfile tersebut, lalutoolini akan melakukan validasichecksumpada semua data yang dibaca dari disk [6]. Pada setiap operasiwrite,blockdiisi dengan nilairandom, laluchecksumdihitung dan dikembalikan keblockbersama de-nganoffset blockdarifiletersebut. Pada setiap operasiread,blockdivalidasi dengan membandingkan nilaioffset yang disimpan dengan nilaioffsetsebenarnya, danchecksumdisimpan denganchecksumsebenarnya yang sudah dihitung.

Performansinetworkdiukur menggunakannuttcp[3] yang merupakantooldasar untuk mengukurthroughput layerTCP atau UDP dengan men-transfer buffermemori darisource systemdi seluruh jaringan interkoneksi ke jaringan tujuan [14]. Terdapat dua mode dasar padatoolini, yaitutransmitter/receiverdanclient/server. Mode kla-siknya adalahtransmitter/receiver, namun tidak direkomendasikan untuk penggunaan umum. Modeclient/server dimulai dengan inisialisasiserveruntuktransmitdata yang secaradefaultmendengarkan perintah diport5000, lalu inisialisasiclient sebagaireceiver,transferdata terjadi diport5001. Informasi daritoolini di-reportoleh clienttermasuk informasi dariserver, yang menampilkan datatransferdariclientdan server [14].

2.3

Penelitian Terkait

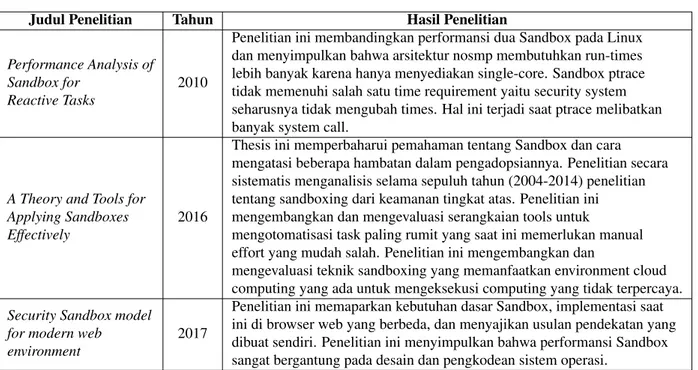

Pada Tabel 1 yang menjelaskan rangkuman penelitian terkait, terlihat bahwa belum ada penelitian yang mem-bahas mengenai performansiSandboxyaituSandboxie,Shade Sandbox, danShadow Defenderkhususnya pada sistem operasiWindows.

Tabel1. Penelitian Terkait

Judul Penelitian Tahun Hasil Penelitian

Performance Analysis of Sandbox for

Reactive Tasks

2010

Penelitian ini membandingkan performansi dua Sandbox pada Linux dan menyimpulkan bahwa arsitektur nosmp membutuhkan run-times lebih banyak karena hanya menyediakan single-core. Sandbox ptrace tidak memenuhi salah satu time requirement yaitu security system seharusnya tidak mengubah times. Hal ini terjadi saat ptrace melibatkan banyak system call.

A Theory and Tools for Applying Sandboxes Effectively

2016

Thesis ini memperbaharui pemahaman tentang Sandbox dan cara mengatasi beberapa hambatan dalam pengadopsiannya. Penelitian secara sistematis menganalisis selama sepuluh tahun (2004-2014) penelitian tentang sandboxing dari keamanan tingkat atas. Penelitian ini mengembangkan dan mengevaluasi serangkaian tools untuk

mengotomatisasi task paling rumit yang saat ini memerlukan manual effort yang mudah salah. Penelitian ini mengembangkan dan

mengevaluasi teknik sandboxing yang memanfaatkan environment cloud computing yang ada untuk mengeksekusi computing yang tidak terpercaya. Security Sandbox model

for modern web environment

2017

Penelitian ini memaparkan kebutuhan dasar Sandbox, implementasi saat ini di browser web yang berbeda, dan menyajikan usulan pendekatan yang dibuat sendiri. Penelitian ini menyimpulkan bahwa performansi Sandbox sangat bergantung pada desain dan pengkodean sistem operasi.

3.

Metode Penelitian

Metodologi dalam penelitian ini dimulai dengan studiliteratureyaitu pencarian referensi terkait yang mendu-kung pengerjaan tugas akhir. Tahapan selanjutnya yaitu perancangan sistem. Kemudian akan dilanjutkan dengan implementasi dan pengujian. Hasil implementasi dan pengujian dianalisis terhadap kasus analisis performansi bandwidthmemori padaSandboxie,Shade Sandbox, danShadow Defender. Setelah itu analisis performansi ki-nerja CPU pada ketigaSandbox. Lalu tahap selanjutnya yakni analisis performansidiskI/O pada ketigaSandbox. Lalu implementasi dan pengujian terakhir yaitu analisis performansinetwork throughput pada ketigaSandbox.

Setelah memeroleh data dan hasil analisis dilanjutkan dengan melakukan penarikan kesimpulan untuk selanjutnya ditulis dalam laporan tugas akhir.

4.

Evaluasi

Bagian ini menampilkan hasil analisis hasil penelitian yang akan disusun dalam empat subbagian. Bagian 4.1 menjelaskan semua pengukuranbandwidthmemori. Pengukuran CPU dandiskI/O kemudian ditunjukkan dalam subbagian 4.2 dan 4.3. Akhirnya, hasil analisis kinerjanetworkdijelaskan dalam subbagian 4.4.

Seperti yang telah dijelaskan pada pendahuluan, parameter yang dipilih untuk diukur adalahbandwidth me-mori, kinerja CPU,diskI/O, dannetwork. Pengukuran dilakukan menggunakantoolsyang telah dijelaskan pada studi terkait.

Spesifikasi perangkat keras yang digunakan dalam penelitian ini yaitu memiliki processor Intel(R) Core(TM)

i7-3770 CPU @ 3.40 GHz, 3401 MHz, 4 cores, 8 threads, 8 MB Cache); memori 4 GB 1333 MHz DDR3; disk Hitachi HTS545050A7E380; dan berjalan pada OS Windows 10 Pro (64-bit).

4.1

Bandwidth

Memori

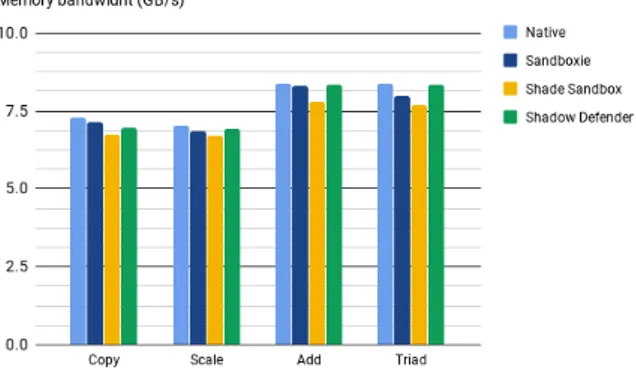

Kinerja yang diukur olehSTREAMmemiliki ketergantungan yang kuat terhadap ukurancacheCPU. Karena itu, ukuranStream Arraypadatoolharus diatur sesuai dengan aturan berikut: ”setiaparrayharus minimal empat kali ukuran memoricacheyang tersedia” [10]. Percobaan dilakukan sebanyak empat puluh kali [13] untuk meng-ukurbandwidthmemori pada setiap kondisi dengan melakukanrestartpada setiap percobaan agar hasilnya lebih optimal.

Gambar1.ChartuntukBandwidthMemori

Dengan mengikuti aturan tersebut, hasil menunjukan gambar dalam Grafik 1 dan Tabel 3 terlampir. Dari hasil pengukuranNative, Sandboxie, Shade Sandbox, dan Shadow Defender, Native memiliki performansi tertinggi karena tidak ada beban kerja. UntukSandbox,Sandboxiememiliki kernelcopyyang performansinya paling bagus, sedangkan untuk kernel lainnya,Shadow Defendermemiliki performansi paling tinggi,Shade Sandboxmemiliki performansi memori yang paling rendah. Hal ini terjadi karenaShadow Defender bekerja dengan meniru sistem operasi asli dan menuliskan perubahan kewrite cacheyang sudah didefinisikan terlebih dahulu, sehingga memori yang dikirimkan ke prosesor lebih cepat sampai karena dikirim melaluicache-nya sendiri, bukan dari RAM utama komputer. Namun proses pengkloningan OS inilah yang menyebabkan kernelcopydariShadow Defenderlebih rendah dari Sandboxie, karenaShadow Defender tidak hanya mengkloning sistem operasi, namun juga semua konfigurasi yang ada.

4.2

CPU

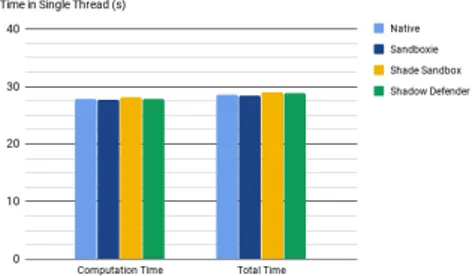

PerhitunganComputation TimedanTotal Timemenggunakantool Y-cruncher dengan melakukan tiga puluh kali percobaan [10] sertarestartdi setiap percobaannya dengan menghitung konstantaPi, algoritma yang digu-nakan adalahChudnovsky Formulayang merupakan algoritma penghitunganPi tercepat. Karena memori yang tersedia sebanyak 2 GB, maka penulis mengunakan perhitungan dengan digit desimal sebanyak 50000000 yang membutuhkan memori 371 MB.

Grafik 2 dan Grafik 3 serta Tabel 4 terlampir, menunjukan hasil dari tool Y-cruncher. Hasil menunjukkan performansi yang hampir sama untuk setiap kondisi terutama pada operasisingle-thread. Namun jika kita hanya

Gambar2.Chartuntuksingle-thread Gambar3.Chartuntukmulti-threads

berfokus padaComputation Timetanpa memperhitungkanTotal Time, maka terlihat disini yang memiliki waktu tercepat adalahSandboxieyaitu 27.743 detik untuksingle-thread, danShadow Defenderyaitu 8.066 detik untuk multi-threads. Performansi yang hampir sama untuk setiap kondisi ini juga ada pada sebuah penelitian [20] yang menyebutkan bahwa tidak ada pengaruh dari penjadwalan CPU yang berbeda ketika satu proses CPU yang intensif, dalam hal ini, penghitungan nilaiPi, dijalankan dalam satu prosesor. Jadi hasil perhitungan pada CPU hampir sama antara satu dengan yang lainnya.

4.3

Disk I/O

PenghitunganthroughputI/O menggunakantool SysBenchdan membuatfiledengan ukuran dua kali dari ukur-an RAM agarcachedari RAM tidak ikut terbaca. Pengguna boleh saja membuatfiledengan ukuran sama dengan RAM, namuncachedalam RAM dapat terbaca sehingga hasilinput/outputmenjadi lebih besar dari yang seharus-nya. Threadsyang digunakan sesuai dengan spesifikasi komputer penulis yaitu delapanthreads. Secaradefault, Sysbenchmenetapkan banyaknyafile danblock sizemasing-masing 128filedan enam belaskilobit. Percobaan dilakukan pada operasi sekuensial [10][3] sebanyak tiga puluh kali seperti percobaan pada pengukuran CPU.

Gambar4.ChartuntukReadSekuensial Gambar5.ChartuntukWriteSekuensial

Dengan konfigurasi padatoolyang dilakukan, Grafik 4 dan Grafik 5 serta Tabel 5 terlampir munujukkan hasil pengukuran yang dilakukan olehSysBench. Pada operasi SekuensialRead,Shade Sandboxmemilikithroughput paling tinggi yaitu 1.864 GB, disusulSandboxiedenganthroughput1.492 GB, danShadow Defenderyaitu 0.993 GB. Namun pada operasi SekuensialWrite, terlihatthroughput Shadow Defenderyang paling tinggi bahkan me-lebihiNative. Dengan selisihthroughputyang begitu besar, penelitian ini menemukan bahwa virtualisasi seperti Sandboxhanya mempengaruhi prosesinput/outputdan hampir tidak adaoverheadpada penggunaan memori dan CPU. Hasil serupa juga ditemukan pada penelitian [3] dan [20]. Meskipun begitu, penelitian tentang performansi I/O saat menerapkanSandbox dirasa perlu untuk dilanjutkan dengan tool lain karena terdapat hasil yang per-formansinya lebih tinggi dariNative. Terdapat toolslain sepertiIOZonepada penelitian [20][15] namun tahun penulisannya lebih lama dibandingpaperacuan penulis.

4.4

Network

Tool nuttcpdigunakan untuk menghitungnetwork bandwidthdan menggunakan dua komputer yang terhubung dengan kabelethernetsebagai jaringan interlokal. Perangkat sebelumnya sebagaiclient, dan perangkat lain sebagai server,serverberjalan di OSWindows7 64-bit, memilikiprocessor Intel Corei5, CPU 2.50 GHz, dan RAM 6 GB. Pertamaserverdibangun, lalu data dikirimkan ke IPservermelalui komputerclient.Sandboxdiaplikasikan pada komputerclient. Penulis melalukan pengukuran sebanyak lima belas kali [10] dan selama sepuluh detik untuk setiap kalirunning.

Gambar6.ChartuntukNetwork Throughput

Hasil perhitunganNetwork Throughput darinuttcpterlihat pada Grafik 6 dan Tabel 6 terlampir. Performan-siSandboxie adalah yang paling mendekatiNativeyaitu 941.699 Mb/s, diikuti olehShadow Defender sebesar 941.559 Mb/s, kemudianShade Sandbox dengan performansi terendah yaitu sebesar 940.721 Mb/s. Penelitian ini tidak melakukan pengujian terhadap koneksi UDP. Karena pada koneksi UDP, setelah koneksi dibangun, pe-ngiriman data hanya terjadi ke arahclient, sehingga hanya terjadi prosesreceivepada komputerclient. Selain Sandboxie,Shade Sandboxjuga bekerja dengan mengubahpathperintah kehostmenujupathatau direktori Sand-boxitu sendiri. DirektoriSandboxieberada di “C:\Sandbox”, sedangkan Shade Sandbox berada di “C:\Program Files\SHADE”. Terlihat bahwa direktoriShade Sandboxlebih panjang dari direktoriSandboxie. Karena bekerja dengan mengubahpathperintah kehostmenujupath Sandbox, penelitian ini menemukan bahwa panjangnyapath transfer data antarahostdenganSandboxdapat mempengaruhithroughput.

5.

Kesimpulan

Hasil dari penelitian menampilkan perbandingan performansi dari tiga aplikasiSandboxyaituSandboxie, Sha-de Sandbox, dan Shadow Defender pada platform Windows 10. Analisis menunjukan bahwa terdapat sedikit overheadpada performansi memori, CPU,network, dan hanya mempengaruhi proses I/O. Meskipun begitu, se-muaresourcepada umumnya terpengaruh oleh operasi pengisolasian ataupun virtualisasi. Dari analisis yang telah dilakukan,Shadow DefenderadalahSandboxdengan performansi terbaik dari segiBandwidthMemori dan multi-threadsCPU.Sandboxini disarankan untuk penggunaan lebih dari satu aplikasi, namun akan sulit jika pengguna melakukan banyak perubahan denganSandboxini saat harus meng-commitsatu persatu pekerjaan yang dilakukan. Sedangkan dari segi Single-thread danNetwork Throughput,Sandboxieadalah yang terbaik. Untuk itu,Sandboxie baik digunakan untuk satu pengoperasian saja. Jika pengguna ingin mengonfigurasiSandbox lebih mudah dan menginginkan antarmuka yang sederhana, makaShade Sandboxadalah jawabannya. Penelitian ini telah menyedi-akan informasi yang cukup bagi pengguna jika tetap ingin menggunmenyedi-akan Sandbox ini.

Daftar Pustaka

[1] C. Corporation. SHADE Sandbox. http://www.shadesandbox.com/, 2017. [Online; accessed 10-Agustus-2018].

[2] B. Das, L. Maddali, and H. V. Nallagonda. Role-based privilege isolation: A novel authorization model for android smart devices. InInternet Technology and Secured Transactions (ICITST), 2015 10th International Conference for, pages 220–225. IEEE, 2015.

[3] W. Felter, A. Ferreira, R. Rajamony, and J. Rubio. An updated performance comparison of virtual machines and linux containers. InPerformance Analysis of Systems and Software (ISPASS), 2015 IEEE International Symposium On, pages 171–172. IEEE, 2015.

[4] W. is Shadow Defender? Shadow Defender. https://www.shadowdefender.com/, 2017. [Online; accessed 10-Agustus-2018].

[5] P. John D. McCalpin. Memory Bandwidth and System Balance in HPC Systems.http://sites.utexas.

edu/jdm4372/tag/stream-benchmark/, 2016. [Online; accessed 10-Agustus-2018].

[7] U. N. P. Ltd. 7 of the Best Sandbox Applications for Windows 10. https://www.maketecheasier.com/

best-sandbox-applications-windows10/, 2017. [Online; accessed 10-Agustus-2018].

[8] M. Maass. A theory and tools for applying sandboxes effectively. 2016.

[9] B. Merry. Performance analysis of sandboxes for reactive tasks. Olympiads in Informatics, 4:87–94, 2010. [10] R. Morabito, J. Kj¨allman, and M. Komu. Hypervisors vs. lightweight virtualization: a performance

compa-rison. InCloud Engineering (IC2E), 2015 IEEE International Conference on, pages 386–393. IEEE, 2015. [11] A. N. Narvekar and K. K. Joshi. Security sandbox model for modern web environment. InNascent

Techno-logies in Engineering (ICNTE), 2017 International Conference on, pages 1–6. IEEE, 2017.

[12] L. Notenboom. What’s the difference between a sandbox and a virtual machine? http://ask-leo.

com/whats_the_difference_between_a_sandbox_and_a_virtual_machine.html, 2012. [Online;

accessed 10-Agustus-2018].

[13] E. A. Santos, C. McLean, C. Solinas, and A. Hindle. How does docker affect energy consumption? evaluating workloads in and out of docker containers.arXiv preprint arXiv:1705.01176, 2017.

[14] N. D. Team. Welcome Page.https://www.nuttcp.net/. [Online; accessed 10-Agustus-2018].

[15] J. P. Walters, V. Chaudhary, M. Cha, S. Guercio Jr, and S. Gallo. A comparison of virtualization technolo-gies for hpc. InAdvanced Information Networking and Applications, 2008. AINA 2008. 22nd International Conference on, pages 861–868. IEEE, 2008.

[16] B. Wang, Q. He, and Y. Cheng. Evaluation of virtual machine performance on large pages. InParallel and Distributed Computing (ISPDC), 2016 15th International Symposium on, pages 440–442. IEEE, 2016. [17] J. A. Whittaker and A. De Vivanco. Neutralizing windows-based malicious mobile code. InProceedings of

the 2002 ACM symposium on Applied computing, pages 242–246. ACM, 2002.

[18] Windowsreport. 5 best PC benchmarking software for Windows 10. https://windowsreport.com/

pc-benchmarking-software/, 2017. [Online; accessed 10-Agustus-2018].

[19] R. Wojtczuk and R. Kashyap. The sandbox roulette: Are you ready for the gamble?Black Hat Europe 2013, 414:800–125, 2013.

[20] M. G. Xavier, M. V. Neves, F. D. Rossi, T. C. Ferreto, T. Lange, and C. A. De Rose. Performance evaluation of container-based virtualization for high performance computing environments. InParallel, Distributed and Network-Based Processing (PDP), 2013 21st Euromicro International Conference on, pages 233–240. IEEE, 2013.

[21] A. J. Yee. y-cruncher - A Multi-Threaded Pi-Program. http://www.numberworld.org/y-cruncher/, 2018. [Online; accessed 10-Agustus-2018].