3.1. Pendahuluan

Penelitian ini mengusulkan gabungan daripada algoritma Visual Kriptorgafi dan steganografi LSB untuk pengamanan data sehingga data rahasia yang berada di dalamnya tidak dapat terdeteksi keberadaannya. Jenis data rahasia yang akan di gunakan dalam penelitian ini adalah data image dan text. Terkait dengan dengan hal tersebut juga akan dilakukan analisis kinerja dari algoritma hasil kombinasi tersebut dan kemudian hasilnya akan di uji dengan tools steganalisis untuk mendeteksi keberadaan dari data rahasia dan di bandingkan dengan teknik steganografi LSB standar.

3.2. Analisis Proses Visual Kriptografi dan LSB

Misalnya terdapat 2 buah data rahasia yang berbeda tipe data yang sangat penting yang stau bertipe data image dan yang lainnya bertipe data teks. Tahapan awal dari penelitian ini adalah melakukan proses steganografi dengan menggunakan Steganography LSB yang kemudian akan dilanjutkan dengan proses Visual Kriptografi.

3.2.1 Proses Visual Kriptografi

Pada penelitian ini file image yang akan di proses dengan mengunakan visual cryptography telah mengalami proses steganografi sebelumnya. Di dalam setiap gambar image memuat pixel-pixel yang berisi informasi dan setiap pixel terbagi kedalam beberapa subpixel, akan tetapi penglihatan manusia tetap melihat pixel tersebut sebagai satu pixel.

tersebut akan di resize dengan ukuran 800 x 600 pixel. Tahapan daripada enkripsi VCS algoritmanya di adaptasi dari hasil penelitian yang di lakukan oleh Wu et al.(2010) yang terdiri dari beberapa langkah yaitu Histogram Generation, Penentuan Kualitas Color, Grouping, dan Share Creation.

1. Histogram Generation

Untuk secret image dan dari setiap n image yang akan digunakan sebagai

share image, langkah pertama adalah dengan menentukan warna utama yaitu

red, green dan blue yang merupakan komponen gambar yang masing-masing akan dibuatkan histogram dari warna utama tersebut. Misalkan terdapat sebuah image yang di encode di dalam 24-bit RGB. Di dalam komponen gambar tesebut terdapat 256 level intensitas warna utama yang sesuai. Gambar 3.1 menunjukkan histogram dari warna utamaredyang telah dihasilkan. Di dalam histogram tersebut bagian horizontal axis mempresentasikan intensitas dari komponen red yang memiliki nilai intensitas. Berikut merupakan gambar flower serta ketiga komponen warna utama yaitu red, green dan blue seperti tampak pada gambar 3.1

Gambar 3.1Secret Image (flower)dan komponen utama warna (Red, Green , Blue)

Dari komponen-komponen warna tersebut di ubah kedalam bentuk Histogram , segabai contoh di ambil histogram untuk komponen utama warna merah (red) seperti tampak pada gambar 3.2.

2. Penentuan Kualitas Warna

Tahap selanjutnya adalah menentukan jumlah level intensitas yang akan dimiliki oleh reconstructed image ketika sedikitnya k share image di gabungkan dan menentukan jumlah intensitas level dari tiapshare image.

Lalu akan ditentukan jumlah tingkat intensitas untuk memaksimalkan kualitas dari image hasil rekonstruksi.

Misalkan N adalah tingkat intensitas yang akan dimiliki oleh image hasil rekonstruksi dan warna primer yang dimiliki gambar rekonstruksi terdapat tiga warna utama sehingga

N = NR x NGx NB, dimana Nx adalah jumlah intensitas level dari X{R, G , B} warna primer dari gambar rekonstruksi.

Untuk n share image, Misalkan Mi jumlah intensitas level dari dari share image.

Sehingga Mi = MiR x MiG x MiB,dimana Mixmerupakan jumlah intensitas level dari X {R, G, B} yang merupakan komponen dari share image.

3. Grouping

Pada tahap ini dilakukan pada masing masing n share image dansecret image. Berikut ini akan di gunakan sebuah secret image yang digunakan pada tahap pertama sebagai contoh untuk menggambarkan bagaimana tahap Grouping / pengelompokkan ini bekerja. Untuk setiap warna primer X ∈{R,G,B}, di lakukan partisi histogram darisecret ImageX kedalam kelompok NX sehingga masing-masng kelompok memiliki area yang sama dengan kelompok lain di histogram, dimana NXadalah jumlah intensitas warna untuk komponen X dari secret image yang akan di rekonstruksi yang telah di tentukan sebelumnya. Dengan daerah yang sama pada histogram, hal tersebut berarti bahwa akan ada jumlah yang sama piksel di setiap kelompok NXpada histogram.

4. Share Creation

Langkah terakhir adalah proses pembuatan share image untuk menghasilkan

mendapatkann share akhir maka dari tiap tiap share misal share1 = rshare1 + gshare1 + bshare1, begitu juga dengan share2 = rshare12 + gshare2 + bshare2.

Atau dengan dengan singkatnya proses pembuatan n share dari secret image tersebut adalah sebagai berikut:

1. Menentukan File image yang akan di jadikansecret image

2. Menentukan ukuran gambarsecret image

3. Mengambil masing-masing nilai dari komponen warna utama yakni red, green, dan blue.

4. Mendeteksi Level Color dari masing-masing komponen warna utama.

5. Melakukan pengelompokan histogram dari masing-masing komponen warna utama

6. Dari Pengelompokan / Grouping histogram tersebut lalu dilakukan proses pembentukan share dengan menggunakan proses XOR. Maka akan dihasilkan rshare1, rshare2, gshare1, gshare2, bshare1, dan bshare2.

7. Menggabungkan komponen warna utama share menjadi final share. Share1 = rshare1 + gshare1 + bshare1 selanjutnya Share2 = rshare2 + gshare2 + bshare2.

Proses Dekripsi

1. Membaca share image

2. Membagi masing-masing share image kedalam matriks RGB

3. Melakukan proses XOR pada masing-masing komponen warna RGB

4. Dihasilkan nilai yang baru untuk komponen warna RGB yaitu share1 = rshare1 + gshare1 + bshare1 dan share2 = rshare2+ gshare2 + bshare2

5. Lalu dari hasil rgb yang baru di hasilkan matriks secretimage = rshare1+rshare2, gshare1+gshare2 , bshare1+bshare2.

6. Secretimage (Share 1 dan Share 2)

3.2.2 Proses Penyisipan data dengan LSB

satu byte (8 Bit) data. Sehinggan proses pengatian ini hanya akan mengakibatkan nilai byte asli berubah kurang satu ataupun lebih satu. Sehingga kualitas akan hampir sama seperti saat sebelum dimodifikasi. Seperti yang kita ketahui bahwa file gambar dengan format warna RGB mempunyai 3 elemen warna dasar yaitu elemen wana merah (Red), Hijau (Green), dan elemen warna Biru (Blue). Setiap elemen warna diwakili oleh indek untuk setiap pixel atau bagian terkecil dari citra digital. Ketiga nilai elemen indek inilah yang akan dijadikan sebagai objek modifikasi atau sebagai media penampung pada proses penyisipan data. Proses penyisipan data diawali dengan proses pembacaan data penampung, dan kemudian diikuti dengan proses pembacaan data yang akan disisipkan. Data dalam format bmp mempunyai karakteristik warna RGB maka dari itu dilakukan proses pembuatan atau pengkonversian dari gambar dengan banyak warna atau RGB menjadi gambar dengan format hitam putih, proses ini dilakukan untuk gambar atau medium yang akan disisipkan. Untuk gambar atau media penampung maka digunakan proses pembacaan indek untuk setiap unsur warnanya.

A. Proses Enkripsi

Berikut Merupakan tahapan dari pada proses penyisipan dengan menggunakan LSB:

1. Pesan yang akan disisipkan berupa huruf “A”, huruf diubah ke dalam bentuk decimal.Dalam kode ASCII huruf “A” memiliki decimal =65.

2. Citra yang menjadi cover object diubah ke dalam bentuk bilangan-bilangan riil yang ditulis dalam bentuk decimal. Kemudian pada masing-masingpixel diambil nilaiRed, GreendanBluedari nilai RGB nya.Misalkan terdapat citra berukuran 5 x 5 dengan nilaigreensetiappixelnyasebagai berikut :

R: 3

3. Lalu selanjutnya menghitung ukuran pesan yang akan disipkan dan membandingkannya dengan file cover image. Dimana size1 adalah image dan size 2 addalah pesan, jika size 2 lebih besar dari size proses tidak dapat di lanjutkan.

4. Kemudian dengan mengambil nilai decimal dari pixel cover image seperti yang terdapat pada langkah 2 yang selanjutnya akan menggunakan fungsi AND dan OR untuk mencari nilai terkecil dari RGB untuk menyisipkan plaintext. Pembanding yang digunakan untuk bit tersebut adalah 1,2 untuk nilai blue,

4,8,16, untuk green, 32,64,128 untuk red untuk menggantikan dan menyisipkan text ke dalam nilai pixel Red, Green, dan Blue,sehingga di dapatkan nilai RGB yang baru untuk image.

Sebagai contoh :

Pesan A dengan nilai desimal akan di sisipkan kedalam nilai desimal pixel yang terdapat pada langkah 2.

Nilai Awal Blue = AND (135,252) = 132 135 =10000111

AND 248 =11111100

= 10000100 = 132

jika nilai AND yang diperoleh dari proses tersebut tidak sama dengan nilai value 1,2,4,8,16,,32,128 yang telah di pasangkan dengan masing-masing untuk red, green

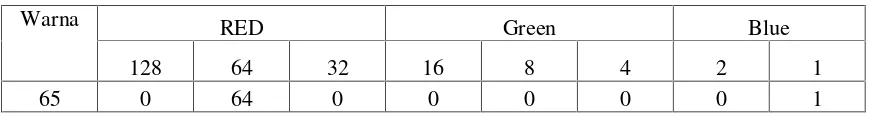

dan blue maka nilai red, green dan blue akan tetap seperti nilai awal. Yang dimana hasilnya tampak seperti pada tabel 3.1

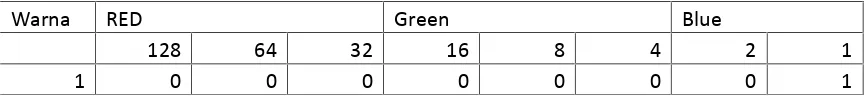

Tabel 3.1 Operasi And Untuk Penyisipan Pesan

Warna RED Green Blue

128 64 32 16 8 4 2 1

65 0 64 0 0 0 0 0 1

Dari tabel 3.1 terlihat bahwa Nilai bit yang akan berubah dan akan disisipi pesan adalah posisi ‘64’ untuk red dan ‘1’ untuk Blue, sementara untuk nilai green tidak mengalami perubahan. Dimana Proses OR akan dilakukan untuk penyisipan tersebut.

if AND (65,64)=64 then

red = OR (8,2) = 10

Sehingga di peroleh nilai baru untuk Red adalah 10. Selanjutnya untuk nilai Blue juga akan di lakukan proses OR sehingga nilai baru untuk komponen blue adalah if AND (65,1) = 1

then

Sehingga nilai pixel dari gambar tersebut telah berubah nilai rgb nya menjadi

red = 10, green 56, blue = 133

.

5. Dari nilai rgb yang baru maka tersebut maka akan dibentuk stego image dimana nilai rgb setiap pixel adalah sebagai berikut :

R: 10

6. Dari nilai pixelred, green , danblueyang baru saja di modifikasi dengan telah disisipkan plaintext A di dalam nya dari nilai yang baru tersebut dibentuk ke stego image, maka di dapatkanlah stego image.

B. Proses Dekripsi

Selanjutnya adalah proses ekstraksi pesan. Berikut merupakan rancangan proses ekstraksi plaintext dari stego image.

1. Membaca stego image yang telah dihasilkan sebelumnya dari proses penyisipan pesan lalu di presentasikan kedalam nilai pixel red, green, dan

R: 3 tersembunyi di pixel RGB tersebut yang terlihat pada tabel 3.2. Dimana Nilai Red, Green Dan Blue diambil dari pixel diatas yaitu berurut 10,56, 133.

Asumsi nilai txt awal = 0

Tabel 3.2 Pemeriksaan Pixel Red dengan Operasi AND

Warna RED

4 2 1

10 0 2 0

Pada tabel tersebut terlihat bahwa yang memiliki nilai sesuai dengan pembanding pixel tersebut adalah 2 sehingga dilakukan operasi OR sebagai berikut

Tabel 3.3 Pemeriksaan Pixel Green dengan Operasi AND

Warna Green

4 2 1

56 0 0 0

Tabel 3.4 Pemeriksaan Pixel Blue dengan Operasi AND

Dari tabel tersebut diketahui bahwa tersimpan pesan rahasia di posisi ‘1’ pada

pixel blue sehingga dilakukan prosses OR sebagai berikut. if AND (133,1) = 1

then

txt = OR (txt,1) ; pada proses sebelumnya telah di dapatkan nilai txt adalah 64 txt = OR (64,1)

= 65 Txt = 65.

3. Lalu kemudian mengambil nilai txt tersebut lalu di konversi ke char sehingga hasil yang di dapatkan adalah plaintext ‘A’.

3.3 Algoritma Gabungan Visual Kriptogfrafi Dan LSB

Diiasumsikan terdapat 2 buah data rahasia yaitu sebuah image rahasia dan pesan rahasia. Kedua nya harus di sembunyikan dengan aman maka untuk itu pertama akan di lakukan proses Visual Kriptografi pada gambar rahasia yang selanjutnya akan menghasilkan share1 dan share 2 yang akan disipi pesan rahasia dengan menggunakan LSB.

3.3.1 Proses Enkripsi

Berikut merupakan algoritma enkripsi untuk gabungan VCS dan LSB. Misalkan terdapat sebuah gambar akan di enkripsi yang memiliki ukuran piksel 5 x 5 dan akan disisipi pesan ‘A’ maka tahapannya adalah sebagai berikut :

Langkah 1 : menentukan nilai R , G dan B untuk masing masing piksel. Dimana nilai piksel untuk R,G dan B adalah sebagai berikut :

Warna Green

4 2 1

56 0 0 0

Warna Blue

2 1

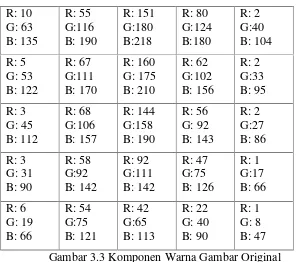

R: 10 Gambar 3.3 Komponen Warna Gambar Original

Langkah 2 : Menghitung Nilai Standar deviasi untuk mencari kategori nilai Color level masing-masing warna dengan perhitungan

Nilai Standar Deviasi Untuk R = 4507.34 (Color Level 16) Nilai Standar Deviasi Untuk G = 1480.82 (Color Level 32) Nilai Standar Deviasi Untuk B = 1516.30 (Color Level 32)

Langkah 3 : Selanjutnya adalah mengelompokkan histogram. Dengan

mengakumulasikan pixel kedalam array berukuran 256 dan mentransform matriks tersebut kedalam ukuran matriks dari 256*1 menjadi 1* 256

Rac = 0 2 5 7 7 8 9 9 9 9 10 10 10 10 10….25 25 Gacc = 0 0 0 0 0 0 0 0 1 1 1 1 1 1 1 ….. 25 25 Bacc = 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0…… 25 25

(ImgSize/Color Level) x (1 : Color Level -1)

Sehingga di dapati Grup untuk Masing masing R, G dan B

R = |(25/16)| x (1: (16-1))

R = |(25/16)| x (1 2 3 4 5 6 7 8 9 10 11 12 13 14 15) = 2 x (1 2 3 4 5 6 7 8 9 10 11 12 13 14 15)

= 2 4 6 8 10 12 14 16 18 20 22 24 26 28 30

G = |(25/32)| x (1:(32-1))

G = |(25/32)| x ( 1 2 3 4 5 6 7 8 9 10 11 12 …. 31 G = 1 x ( 1 2 3 4 5 6 7 8 9 10 11 12 …. 31 G = 1 2 3 4 5 6 7 8 9 10 11 12 …. 31

B = |(25/32)| x (1:(32-1))

B = 1 x ( 1 2 3 4 5 6 7 8 9 10 11 12 …. 31 B = 1 2 3 4 5 6 7 8 9 10 11 12 …. 31

Setelah dimiliki grup untuk color level maka selanjutnya akan di tentukan pemisah antara setiap color level tersebut dengan menggunakan proses ekspansi binary singleton berdasarkan grup color level dan akumulasi piksel sebelumnya tersebut dimana grup tersebut akan berubah menjadi.

A = binary ekspansi singleton (Racc, R)

= 2 3 3 6 11 43 55 57 63 69 93 152 161 161 161

B = binary ekspansi singleton (Gacc, G)

= 9 18 20 28 32 34 34 41 46 54 64 66 66 76 76 93 103 107 107 112 117 125 159 176 181 181 181 181 181 181 181

C = binary ekspansi singleton (B_acc, B)

Langkah 4 : Pembuatan Share dilakukan dengan menggunakan level color dan hasil dari langkah kedua tersebut yaitu A, B dan C. tahap pertama akan dibuat dua buah matriks untuk kedua share yaitu binaryShare 1 dan Binary Share 2 yang keseluruhan nilai awal =0 dan sebuah matriks untuk Probabilitas warna Putih (WhiteProb) yang nilai awal matriks = 0. Ketiga matriks tersebut berukuran sama dengan gambar original yaitu 5x5.

(a) Pembentukan Share untuk Komponen R(red)

Untuk piksel baris =1 sampai 5 dan untuk kolom= 1 sampai 5 (lebar image) maka nilai pixel (kolom,baris, channel). Untuk index untuk menentukan grup dicari berdasarkan dari range pixel dan A. Tahap pertama memberikan nilai untuk matriks WhiteProb i,j dengan perhitungan (index - 1)/(color level- 1).

Sehingga sebagai contoh untuk Pixel (1,1,1) maka pixel=10 Index = Range (Pixel,A)

= 5

WhiteProb(1,1) = (5 -1) / (16-1) = 0.2667

Untuk Pixel (1,2,1) , Maka Pixel = 55 Index = Range (Pixel,A)

= 8

WhiteProb(1,2) = (8 -1) / (16-1) = 0.4667

Dan seterusnya sehingga akan di hasilkan nilai matriks penuh untuk WhiteProb adalah sebagai berikut :

Selanjutnya untuk pengisian nilai untuk matriks R Binary Share1 adalah dengan melakukan proses untuk baris =1 sampai 5 dan kolom =1 sampai 5 di ambil nilai acak dan di bandingkan dengan nilai

WhiteProbi,j dan jika lebih kecil dan nilai acak lebih kecil dari 0,5

maka nilai R binary share1 dan R binary share 2 (i,j) = 0 dan jika tidak maka nilai R binary share1 dan R binary share 2 (i,j) = 255. Dan apabila Nilai acak lebih besar dari nilaiWhiteProbi,j maka nilai R binary share 1 (i,j) = 0 , R binary share 2 (i,j) = 255 jika nilai acak lebih kecil dari 0,5 sementara jika nilai acak lebih besar dari 0.5 maka R binary share 1 (i,j) = 255 , R binary share 2 (i,j) = 0.Maka nilai untuk R binary share 1 berdasar perhitungan di atas adalah

0 0 255 255 0 255 0 255 255 255 255 0 255 255 255 255 255 255 0 0 255 0 0 255 255

R binaryshare 1

255 0 255 255 255 255 0 255 255 0

0 0 255 0 0 0 0 255 0 255 0 255 255 0 0

R binaryshare 2

(b) Pembentukan Share untuk Komponen G(Green)

Dengan cara yang sama seperti tahap sebelumnya maka di dapatkan G binary share 1 dan binary share 2 adalah

255 0 0 255 255 255 255 255 0 0

0 255 255 255 0 0 255 0 255 255 0 0 255 0 0

G binaryshare1

0 255 0 0 0 0 255 255 0 0 255 255 255 0 255 255 0 255 255 0 255 255 255 255 255

G binaryshare 2

(c) Pembentukan Share untuk Komponen B)

Dengan cara yang sama seperti tahap sebelumnya maka di dapatkan G binary share 1 dan binary share 2 adalah

255 255 255 0 255

B binaryshare 2

Selanjutnya adalah menggabungkan masing-masing komponen warna R,G dan B kedalam masing-masing Share1 dan Share2

NilaiReduntuk Share 1 = R binaryshare1 NilaiGreenuntuk Share 1 = G binaryshare1 NilaiBlueuntuk Share 1 = B binaryshare1

NilaiReduntuk Share 2 = R binaryshare2 NilaiGreenuntuk Share 2 = G binaryshare2 NilaiBlueuntuk Share 2 = B binaryshare2

Sehingga RGB image untuk :

share 1 = rbinaryshare1 + gbinaryshare1 + bbinaryshare1 share 2 = rbinaryshare2 + gbinaryshare2 + bbinaryshare2

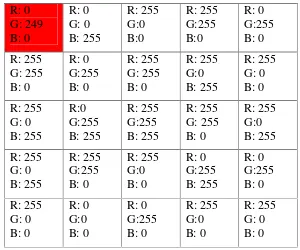

R: 255 Gambar 3.5 Hasil Dari Pixel RGB dari Share 2

Langkah 5 : Share1 dan share 2 sebagai cover image untuk pesan rahasia. Dimana pesan rahasia. Dimana pesan rahasia tersebut akan di ubah kedalam biner. Dalam bentuk biner, 4 bit pertama pesan rahasia akan di sisipkan ke share1 dan 4 bit berikutnya akan di sisipkan ke share2.

Langkah 6 : Pesan yang akan disisipkan berupa huruf “A”, huruf diubah ke dalam bentuk decimal. Dalam kode ASCII huruf “A” memiliki decimal =65.

Langkah 7 : Convert Bilangan decimal tersebut kedalam biner yaitu = 01000001 Langkah 8 : Selanjutnya dari bilangan biner tersebut akan di bagi kedalam dua bagian.

4 bit pertama akan di sisipkan kedalam share1 yang akan disebut dengan bit1. Selanjutnya bit2 4 bit berikutnya akan di sisipkan kedalam share2 Langkah 9 : Sehingga diperoleh bit1 = 0100 dimana akan dirubah kembali kedalam

decimal menjadi 4. Sementara bit 2 = 0001 juga akan konversikan kembali kedalam decimal sehingga menjadi 1.

Langkah 10 : Sisip share1 dengan bit1 = 4 dimana terlebih dahulu diubah ke dalam bentuk bilangan-bilangan riil yang ditulis dalam bentuk decimal. Kemudian pada masing-masing pixeldiambil nilai Red, Green dan Blue

dari nilai RGB nya.

menyisipkan plaintext. Pembanding yang digunakan untuk bit tersebut adalah 1,2 untuk nilai blue, 4,8,16, untuk green, 32,64,128 untuk red

untuk menggantikan dan menyisipkan text ke dalam nilai pixel Red, Green, dan Blue, sehingga di dapatkan nilai RGB yang baru untuk image.

Nilai Awal Red = AND (0 , 248) = 0 Nilai Awal Green = AND (255,248) = 248 Nilai Awal Blue = AND(0,252) = 0

Jika nilai AND yang diperoleh dari proses tersebut tidak sama dengan nilai value 1,2,48,16,,32,128 yang telah di pasangkan dengan masing-masing untuk red, green dan blue maka nilai red, green dan blue akan tetap seperti nilai awal. Selanjutnya proses penyisipan bit1

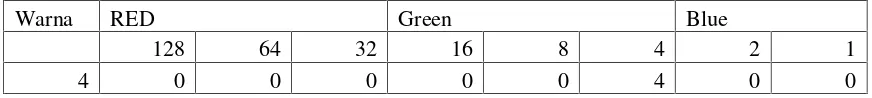

Tabel 3.5 Operasi AND bit1

Warna RED Green Blue

128 64 32 16 8 4 2 1

4 0 0 0 0 0 4 0 0

Pada tabel tersebut dengan menggunakan operasi AND untuk memilih lokasi penyisipan pesan terlihat bahwa bit1 akan disisipi di pixel Green pada posisi ‘4’ sehingga

if (4,4) = 4 then

Green =OR (248,1) = 249

Berdasarkan tabel 3.4 hasil operasi AND tersebut nilai Red dan Blue tidak mengalami perbuhan. Sehingga nilai pixel dari gambar tersebut telah berubah nilai rgb nya menjadired = 0, green 249, blue = 0

R: 0 dibentuk ke stego image, maka di dapatkanlah bentuk stego image dari share1. Langkah 13 : Selanjutnya adalah menyisipkan bit2 kedalam share 2.

Langkah 14: Kemudian dengan mengambil nilai decimal dari bit2 = 1 seperti yang terdapat pada langkah sebelumnyayang akan menggunakan fungsi AND and OR untuk mencari nilai terkecil dari RGB untuk menyisipkan plaintext. Pembanding yang digunakan untuk bit tersebut adalah 1,2 untuk nilai blue, 4,8,16, untuk green, 32,64,128 untuk red untuk menggantikan dan menyisipkan text ke dalam nilai pixel Red, Green,

danBlue,sehingga di dapatkan nilai RGB yang baru untuk image.

Nilai Awal Red = AND (255 , 248) =248 Nilai Awal Green = AND (0,248) = 0 Nilai Awal Blue = AND (255,252) = 252

jika nilai AND yang diperoleh dari proses tersebut tidak sama dengan nilai

value 1,2,48,16,,32,128 yang telah di pasangkan dengan masing-masing untuk

Tabel 3.6 Operasi AND bit2

Warna RED Green Blue

128 64 32 16 8 4 2 1

1 0 0 0 0 0 0 0 1

Pada tabel tersebut dengan menggunakan operasi AND untuk memilih lokasi penyisipan pesan terlihat bahwa bit2 akan disisipi di pixel Blue pada posisi ‘1’

Sehingga nilai pixel dari gambar tersebut telah berubah nilai rgb nya menjadi

red = 248, green= 0, blue = 253.

Dari nilai rgb yang baru maka tersebut maka akan dibentuk stego image share2 dimana nilai rgb setiap pixel adalah sebagai berikut :

R: 248

Maka telah dihasilkan 2 buah share yang yang telah di sisipi pesan rahasia

3.3.1 Proses Dekripsi

Langkah 1: Terlebih dahulu membaca share image yaitu share1 dan share2 untuk mendapatkkan pesan rahasia dengan proses LSB.

Langkah 2: Baca pixel matriks dari share1 dan mencari pesan rahasia. R: 0 pixel RGB tersebut dilakukan operasi and dan OR untuk mencari pesan yang tersembunyi di pixel RGB tersebut.

Asumsi nilai txt1 awal = 0

Tabel 3.7 Pemeriksaan Operasi AND pada Setiap Komponen Warna

Pada tabel tersebut bahwa pesan di deteksi berada pada komponen Green saja sehingga nilai dari txt adalah

Maka didapati txt1 dari share1 adalah 4 yang kemudian akan di konversi kembali ke biner menjadi 0010. Dan mengembalikan piksel share1 ke nilai piksel awal.

Langkah 5: Menghitung size image , dan dimensi image, lalu kemudian terhadap pixel RGB tersebut dilakukan operasi and dan OR untuk mencari pesan yang tersembunyi di pixel RGB tersebut.

Asumsi nilai txt2 awal = 0

Tabel 3.8 Pemeriksaan pesan pada Setiap Komponen Warna

Pada tabel tersebut bahwa pesan di deteksi berada pada komponen BLue saja sehingga nilai dari txt adalah

Maka didapati txt2 dari share2 adalah 1 yang kemudian akan di konversi kembali ke biner menjadi 0001. Dan mengembalikan nilai piksel share2 ke nilai piksel awal.

Langkah 6: Maka telah didapatkan txt share1 = 4 = 0100 dan txt share2 = 0001. Selanjutnya akan dilakukan grouping bit dimana posisi 4 bit pertama adalah share1, dan 4 bit sisanya adalah share2. Maka Text rahasia adalah:

Secrettxt = [txt1[ ]txt2[ ]] Txt1 = 0100, txt2 = 0001

Sehingga secret txt adalah = [0100 0001]

Sehingga di dapatkan secrettxt = 01000001 atau dalam bentuk desimalnya adalah ‘A’

Langkah 7 : Setelah pesan teks dapat di terima , selanjutnya untuk memperoleh gambar rahasia yang diacak di dalam share1 dan share2.

Langkah 8: Membaca share image share 1 dan share 2

Langkah 9 : Membagi masing-masing share image kedalam matriks RGB

Langkah 10 : Membuat 3 buah matriks untuk menyimpan nilai hasil gabungan untuk tiga komponen warna R,G dan B yang ukurannya sesuai dengan share yang dihasilkan.

r_result = 0 g_result= 0 b_result = 0

Jika salah satu nilai dari share1 dan share2 untuk komponen r (juga untuk g dan b) adalah 255 maka nilai r_resulti,j adalah 0

Jika salah satu nilai dari share1 dan share2 untuk komponen r (juga untuk g dan b) adalah 0 maka nilai r_resulti,jadalah 255.

Dan jika nilai share1 dan share2 untuk komponen r (juga untuk g dan b) bukan 0 atau 255 maka nilai dari r_resulti,jadalah

b_resulti,j = ( bshare1(i, j , 1) x bshare1(i, j , 1) ) / 255

Diketahui dari hasil gambar 3.4 dan 3.5 bahwa piksel untuk baris pertama kolom pertama

rshare1 = 0 ; rshare2 = 255

sehingga untuk nilai r_result (1,1) adalah 0 gshare1 = 255 ; gshare2 = 0

sehingga untuk nilai r_result (1,1) adalah 0

bshare1 = 0 ; bshare2 = 255

sehingga untuk nilai r_result (1,1) adalah 0

Proses berulang sehingga semua piksel didalam matriks r_Result, g_Result dan b_Result telah mendapatkan nilai sebagai berikut.

0 255 0 0 0 b_Result. Result = r_Result, g_Result, b_Result

R: 0 G: 0 B: 0

R: 0 G: 0 B: 0

R: 0 G: 0 B: 255

R: 255 G: 0 B: 0

R: 0 G: 0 B: 0

R: 0 G: 0 B: 0

R: 0 G: 0 B: 255

R: 0 G: 0 B: 0

R: 0 G: 0 B: 0

R: 0 G: 0 B: 0

Pada bab ini, penulis akan melakukan pengujian dari hasil gabungan algoritma tersebut baik dari analisis performansi dan analisis kualitas keamanan algoritma dengan menggunakan beberapa tools steganalysis yaitu stegdetect (Provos & Honeyman 2003 ) dan stegExpose (Boehm, 2014) dan untuk mengetahui apakah data rahasisa dapat terdeteksi.

4.1 Hasil Pengujian

Pada tahap ini akan dilakukan sebuah pengujian untuk menyembunyikan sebuah pesan rahasia dan gambar rahasia dengan menggunakan gabungan antara Visual Kriptografi dan Steganografi LSB.

Gambar 4.1 Gambar Rahasia

dengan kombinasi algoritma yang telah di ajukan akan menghasilkan dua buah share yaitu share 1 dan share 2 yang tampak pada gambar 4.2

(a) (b)

Gambar 4.2 (a) Share 1, (b) Share 2

Hasil output dari gabungan algoritma tersebut adalah dua buah share image yaitu share 1 dan share 2 yang dimana pesan rahasia telah tersisip ke dua buah share tersebut sehingga untuk mendapatkan kembali pesan rahasia dan gambar rahasia di butuhkan kedua share image tersebut. Setelah kedua share image terkumpul, untuk dapat mendapatkan kembali data dan gambar rahasia tersebut dilakukan proses dekripsi dimana akan menghasilkan pesan rahasia yang di simpan di dalam secret.txt seperti pada gambar 4.3 dan juga akan menghasilkan gambar rahasia yang berasal dari share 1 dan share 2 yang telah di gabungkan seperti pada gambar 4.4.

Gambar 4.3 Pesan Rahasia di dalam Secret.txt

Gambar 4.4 Overlapped Image

Overlapped Image tersebut dihasilkan dari menggabungkan piksel-piksel antara gambar share1 dan gambar share2. Kedua gambar rahasia dan pesan rahasia ini dibutuhkan untuk dapat memahami maksud sebenarnya dari pesan pengirim yaitu menginformasikan bahwa Seorang teroris akan menargetkan “Secret Image” di Balai

Sarbini pada pukul 8 malam. Jika pihak ketiga hanya menemukan gambar rahasia saja atau pesan rahasianya saja hal tersebut tidak terlalu berarti.

4.2 Analisis Kinerja

Berbagai parameter yang direkomendasikan oleh peneliti untuk mengevaluasi kinerja visual kriptografi Naor dan Shamir (1995) menyarankan dua parameter utama: pixel ekspansi m dan kontras α. Ekspansi pixel m mengacu pada jumlah subpiksel dalam saham yang dihasilkan yang mewakili pixel dari citra input asli. Hal tersebut mempresentasikan kerugian resolusi dari gambar aslinya dengan hasil share. Sebaliknya α adalah perbedaan relatif antara gabungan dari share yang berasal dari

Tabel 4.1 : Perbandingan Properti gambar dari Secret Image, Share 1, Share 2 dan Overlapped Image

Properti Image Secret Image Share 1 Share 2 Overlapped Image

Dimensi 450 x 600 450 x 600 450 x 600 450 x 600

Height (pixels) 450 450 450 450

Width (pixels) 600 600 600 600

Size 345KB 172 KB 173 KB 107 KB

Bit Depth 24 24 24 24

Tabel 4.1 menunjukkan bahwa tidak terdapat perubahan dari dimensi image, baik Height ataupun Weight image dari Secret Imag, Share1, Share2 dan Overlapped Image, akan tetapi ukuran gambar setelah proses tersebut mengalami reduksi yang siginifikan, namun gambar hasil restorasi tersebut masih tetap dapat di kenali dengan baik sebagaisecret image.Dari hasil yang di peroleh pada tabel 1 dapat di simpulkan bahwa hasil visual kriptografi tersebut tidak mengalami pixel ekspansi.

Di dalam Visual Kriptografi, m disebut sebagai ekspansi pixel oleh VCS yang bersangkutan, c adalah jumlah warna dalam skema kriptografi visual, sedangkan n adalah jumlah share. Jika m> 1 ruang penyimpanan yang besar diperlukan untuk menyimpan dan mengirimkan saham. Sehingga jika tidak terdapat ekspansi pixel atau dengan kata lain rasio ekspansi pixel m=1 di dalam skema visual kriptografi akan sangat baik untuk mentransmisikan share image di dalam sebuah jaringan. Berikut terdapat perbandingan skema visual kriptografi oleh berbagai penulis yang terdapat pada Tabel 4.2.

Table 4.2 Perbandingan Algoritma Visual Kriptografi

No. Penulis Tahun Sec.Image Ekspansi Format

1 Naor & Shamir 1995 1 4 Biner

2 Nakajima 2002 1 4 Biner

3 Young-Chang Hou 2003 1 4 Color

5 Inkoo Kang, 2009 1 4 Color

6 Jagdeep Verma & Dr.Vineeta 2012 1 4 Color

7 Dr.D.Vas umathi & M.Surya Prakash

2012 1 4 Color

8 CVC(Algoritma Gabungan) 2016 1 1 Color

Pada tabel tersebut terlihat bahwa setiap skema visual kriptografi memiliki ekspansi pixel selain algoritma yang di gunakan di dalam penelitian ini. Selanjutnya akan dibadingkan dengan Visual Cryptography tradisional (VC), Extended Visual Cryptography (EVC)dan Visual Cryptography yang digunakan di dalam penelitian ini yang disebut dengan CVC dengan dengan PSNR (Peak Signal To Noise Ratio ),MSE (Mean Square Error)and NCC(Normalized Correlation Coefficient). Dimana proses perbandingan dilakukan dengan menggunakan beberapa gambar umum yang digunakan di dalam perbandingan visual kriptografi yaitu lena.jpg, pepper.jpg, Sail Boat.jpg, dan Barbara.jpg yang terlihat pada gambar 4.5

(a) (b) (c) (d) Gambar 4.5 (a)Lena, (b) Pepper, (c) Sail Boat, (d) Barbara

Dimana gambar-gambar tersebut akan dilakukan perbandingan parameter untuk masing-masing metode kriptografi visual yang tampak pada tabel 4.3.

4.2.1 Peak Signal to Noise Ratio(PSNR)

yang merupakan pendekatan untuk kualitas rekonstruksi dalam persepsi manusia. Lebih tinggi PSNR secara umum menunjukkan bahwa rekonstruksi yang berkualitas tinggi. PSNR dilakukan untuk mengevaluasi kualitas gambar antara gambar original dengan gambar hasil proses enkripsi yang di lakukan dengan perhitungan sebagai berikut.

Dimana H dan W adalah height dan width dari gambar, dan f(x,y) dan g(x,y) adalah koordinat (x,y) daripada gambar original dan gambar hasil enkripisi.

4.2.2 Normalized Correlation Coefficient (NCC)

Parameter NCC digunakan untuk mengukur kualitas gambar rahasia dengan mengekstrak kualitas gambar tersebut dan gambar rahasia di devaluasi dengan menggunakan perhitungan sebagai beerikut:

Dimana H dan W adalah height dan width dari gambar, dan f(x,y) dan g(x,y) adalah koordinat (x,y) daripada gambar original dan gambar hasil enkripisi.

4.2.3 Mean Square Error (MSE)

Parameter MSE digunakan untk mempresentasikan kesalahan squared error

kumulatif antara gambar rahasia original dan gambar hasil enkripsi. Semakin rendah nilai MSE maka semakin tinggi nilai akurasinya yang dihitung dengan menggunakan perhitungan sebagai berikut :

Tabel 4.3 Analisis Performa

Gambar Analisis PSNR Analisis NCC MSE Analisis

VC EVC CVC VC EVC CVC VC EVC CVC

Lena 13.321 18.215 25.256 1 1 1 17.821 12.453 195.436 Pepper 16.274 21.296 25.949 1 1 1 17.154 12.134 165.230 SailBoat 11.263 16.319 25.362 1 1 1 16.731 11.318 189.143 Barbara 14.126 19.615 25.495 1 1 1 17.153 12.126 183.473

Berdasarkan dari hasil perbandingan tersebut maka di bentuk sebuah diagram untuk perbandingan nilai berdasarkan tabel 4.3 yang di tunjukkan pada gambar 4.6-4.8.

Gambar 4.6 Diagram Analisis PSNR

Gambar 4.7 Diagram Analisis NCC

Pada Gambar 4.7 terlihat seluruh nilai NCC adalah sama antara satu sama lain sehingga parameter di anggap seimbang.

Gambar 4.8 Diagram Analisis MSE

4.2.4 Analisis Histogram

Di dalam bidang pengolahan citra histogram memperlihatkan distribusi nilai pixel di dalam sebuah citra. Histogram digunakan penyerang (attacker) untuk melakukan kriptanalisis dengan memanfaatkan frekuensi kemunculan pixel di dalam histogram. Penyerang berharap nilai pixel yang sering muncul di dalam plain-image berkorelasi dengan nilai pixel yang sering muncul di dalam cipher-image. Dengan menganalisis frekuensi kemunculan nilai pixel, penyerang mendeduksi kunci atau pixel-pixel di dalam plain-image. Agar penyerang tidak dapat menggunakan histogram untuk melakukan analisis frekuensi, maka histogram Original Image dan histogram hasil enkripsi seharusnya berbeda secara signifikan atau secara statistik tidak memiliki kemiripan. Oleh karena itu, histogram hasil enkripis seharusnya datar (flat) atau secara statistik memiliki distribusi (relatif) uniform. Distribusi yang (relatif) uniform pada gambar hasil enkripsi adalah sebuah indikasi bahwa algoritma enkripsi citra memiliki tingkat keamanan yang bagus. Gambar 4.9 (a) sampai 4.9 (c) memperlihatkan histogram citra (Original Image) untuk setiap kanal warna RGB dan Gambar 6(d) sampai 6(f) adalah histogram masing-masang kanal warna padashare1. Sedangkan Histogram share 2 dapat dilihat pada Gambar 4.10

(a) (d)

(c) (f)

Gambar 4.9 Gambar 4.9 (a) - 4.9 (c) memperlihatkan histogram RGB citra Original dan Gambar 4.9(d) - 6(f) adalah histogram RGB masing-masang kanal padashare1

(a)

(b) (c)

Gambar 4.10(a) - 6(c) adalah histogram RGB masing-masang kanal padashare2

Dapat dilihat dari gambar 4.9 dan 4.10 perbedaan antara histogram dari original image dan share1 dan share2 cukup signifikan dimana histogram dari share1 dan share cukup mendekatiflatmeskipun tidak berbentukflatdengan sempurna

4.3 Analisis Menggunakan Tools Steganalisis

4.3.1 Steganalysis Dengan Menggunakan StegExpose

terdiri dari empat buah metode steganalisis di dalamnya yaitu RS analysis, simple pair analysis, chi-square attack dan historgram analysis.

Dengan Menggunakan Original Image seperti yang terdapat pada gambar 4.11. Original Image akan di sisipi terlebih dahulu sebuah pesan ‘Seorang teroris akan menargetkan secret_image di Balai Sarbini pada Pukul delapan pm ’ dengan menggunakan algoritma LSB. Sehingga di hasilkan image SBY seperti pada gambar 4.11

Gambar 4.11 Gambar Rahasia

Selanjutnya file image yang akan dibandingkan adalah image hasil enkripsi tersebut yang terdiri dari duabuah gambar yaitu share 1 dan share 2.

(a) (b)

Image-image tersebut selanjutnya akan di posisikan kedalam sebuah folder bernama TestFolder yang berisi dari 3 buah image yang telah di steganografi dengan menggunakan teknik LSB yang salah satunya adalah flower.jpg, image share1 dan share 2 serta imgae yang tidak di enkripsi apapun, yang kemudian akan di analisis dengan menggunakan tools StegExpose dimana penggunaan nya dilakukan dengan syntax

java−jar StegExpose . jar testFolder

Gambar 4.13 Hasil Analisis StegExpose

Dari gambar 4.13 terlihat bahwa terlihat tiga buah image yang terdeteksi salah satunya adalah flower.png di deteksi bahwa file image SBY adalah salah satu image yang di curigai memiliki data tersembunyi di dalamnya. Sementara image share1 dan share2 tidak terdeteksi sebagai file image yang di curigai.

4.3.2 Steganalysis Dengan Menggunaka Stegdetect

Stegdetect adalahtools yang digunakan untuk mendeteksi konten steganografi pada gambar. Stegdetect ini sendiri mampu mendeteksi beberapa metode steganografi yang berbeda yang digunakan untuk menanamkan informasi yang tersembunyi dalam gambar JPEG. Untuk saat ini, skema yang terdeteksi adalah Jsteg, jphide, invisible dan outguess 01.3b. Untuk framework stegdetect ini tersendiri di kembangkan oleh Provos (2003).

Gambar 4.14 Stego-Image

Lalu kemudian dengan menggunakan stegdetect di evaluasi image tersebut dengan syntax

stegdetect [−qV][−r rules][−f wordlist][−t tests][−c][file ...]

Gambar 4.15 Hasil Evaluasi Stego Image

Selanjutnya image share 1 dan share 2 juga akan di evaluasi dengan menggunakan stegdetect tersebut yang tampak pada gambar 4.16.

Tabel 4.4 Hasil Evaluasi Menggunakan Tools Steganalisis Steganalisis Tools LSB-stego-image Share 1 Share2

StegExpose Positif Negatif Negatif

Stegdetect Positif Negatif Negatif

5.1 Kesimpulan

Pada bab sebelumnya telah dilakukan kombinasi algoritma Visual Kriptografi dan

Least Significant Bit dimana tiap-tiap algoritma tersebut terlebih dahulu di analisis

untuk mendapatkan hasil yang maksimal. Setelah melakukan kombinasi antara kedua

algoritma tersebut maka diperoleh beberapa kesimpulan sebagai berikut:

1. Hasil dari kombinasi Algoritma VCS dan LSB telah berhasil dengan baik dengan dapat menyembunyikan data gambar dan pesan dan dapat mengembalikan data tersebut dengan baik.

2. Pengujian yang dilakukan dengan sebuah tools steganalisis stegdetect dan stegExpose memberikan hasil bahwa tidak terdeteksi pesan yang di sisipkan kedalam hasil enkripsi kombinasi algoritma tersebut.

3. Gambar rahasia yang di kembalikan mungkin tidak seperti gambar image asli sebelum diproses , akan tetapi masih dapat di kenali sebagai image yang sama. 4. Nilai PSNR yang tinggi berarti kualitasi image yang dihasilkan leibh bagus

dari metode lain.

5. Nilai Mean Squared Error menjadi sangat tinggi diakibatkan oleh pesan yang tersisipi di dalam image. Akan tetapi nilai MSE yang tinggi juga berarti antara gambar original dan gambar hasil tidak terdapat suatu kemiripan sehingga dapat dikatakan sebagai gambar yang berbeda.

5.2 Saran

Penelitian ini memeiliki banyak kekurangan adapun saran untuk penelitian berikutnya dapat membuat penelitian ini menjadi lebih baik adalah sebagai berikut

2. Algoritma Least Significant Bit dengan algoritma yang lebih kompleks lagi sehingga data akan menjadi semakin aman.