ABSTRAK

Dalam perkembangan komputer, banyak sekali lubang-lubang keamanan yang

selama ini dianggap remeh oleh banyak pihak. Dalam perusahaan-perusahaan besar

keamanan jaringan merupakan aset yang sangat berharga, karena rahasia perusahaan

terjaga dengan aman didalamnya.

Proyek ini akan membahas tentang pembuatan IDS Server yang dilengkapi dengan web. Web ini berguna untuk mengatur server tersebut secara keseluruhan. Keamanan jaringan tingkat tinggi yang ditawarkan oleh snort, Barnyard, serta BASE menjadi pasangan yang sempurna dalam pengamanan jaringan. Snort sebagai pendeteksi penyerang, Barnyard mempunyai kemampuan logging dengan cepat, serta BASE sebagai penampil hasil logging tersebut dalam bentuk webBased.

ABSTRACT

During IT world progress, many security holes has been ignored by many company. In big enterprises, network security is a valuable asset, because company secret is safe in it.

This project will be discuss about the making of IDS Server who have web added on it. This web is using for take full control server from far. High level network security which over by snort, Barnyard, and BASE will be best partner in network security. Snort as intruder detection, Barnyard who has ability of fast logging, and BASE as show the result of that logging in web Based display.

DAFTAR ISI

LEMBAR PENGESAHAN TUGAS AKHIR ... i

LEMBAR PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ... ii

SURAT PERNYATAAN ORISINALITAS KARYA ... iii

KATA PENGANTAR... iv

1.5. Systematika Pembahasan... 4

1.6. Time Schedule ... 5

BAB II.DASAR TEORI ... 6

2.1. Teknologi yang Digunakan ... 6

2.1.1. Debian GNU/Linux... 6

2.1.2. Apache ... 7

2.1.3. PHP Hypertext Preprocessor ... 7

2.1.4. Hubungan PHP dengan HTML ... 8

2.1.5. MySQL ... 9

2.1.6. Bekerja dengan PHP dan MySQL... 10

2.1.7. Software Snort dan ACID ... 11

2.1.8. Software ADOdb ... 14

2.1.9. Software Basic Analysis and Security Engine (BASE) ... 15

2.1.10. Software Barnyard ... 15

2.2. Pengertian Networking ... 16

2.2.1. Local Area Network (LAN) ... 16

2.3. Network Defence ... 17

2.3.1. Network Segmentation ... 17

2.3.2. Firewall ... 18

2.3.3. Mengenai Port ... 19

2.3.4. Deteksi Penyusupan (Intrusion Detection) ... 19

BAB III.ANALISA DAN PEMODELAN ... 21

3.1. Pendahuluan... 21

3.2. Pemodelan System dan Hardware ... 21

3.2.1. Hardware yang digunakan ... 22

3.2.2. Instalasi System Operasi Linux Debian 4.0, beserta Software yang Lain .. 22

3.2.3. Pemilihan Topologi Jaringan ... 23

3.3. Perancangan instalasi ... 25

3.4. Desain antar muka ... 26

3.4.1. Use Case Diagram ... 27

3.5.1. Keamanan pada System Operasi (Versi Kernel yang digunakan) ... 28

3.5.2. Keamanan pada Software Web Server (Versi Apache yang digunakan) ... 28

3.5.3. Keamanan pada Software MySQL (versi MySQL yang digunakan) ... 28

3.5.4. Keamanan pada Software PHP (Versi PHP yang digunakan) ... 29

3.5.5. Keamanan pada Software Web Based yang berjalan ... 29

BAB IV.PERANCANGAN DAN IMPLEMENTASI ... 31

4.1. Instalasi dan Konfigurasi ... 31

4.1.1. Konfigurasi Debian ... 31

4.1.2. Instalasi firewall ... 33

4.1.3. Instalasi Snort dan Rule Snort (VRT Rules) ... 34

4.1.4. Konfigurasi dan Menjalankan Program Snort ... 35

4.1.5. Konfigurasi MySQL Server ... 37

4.1.6. Konfigurasi Snort dengan MySQL Server ... 39

4.1.7. Instalasi Apache-SSL Web Server ... 40

4.1.8. Install dan Konfigurasi Basic Analysis and Security Engine (BASE) ... 41

4.1.9. Install Barnyard dan Konfigurasi Snort ... 44

4.1.10. Script Startup untuk Snort dan Barnyard ... 47

4.2. Pembuatan Web ... 48

5.1.1. Pengujian pada Pemograman Shell... 59

5.1.2. Pengujian pada System ... 64

5.2. Blackbox Testing ... 65

5.2.1. Pengujian pada login.php ... 65

5.2.2. Pengujian pada menu.php ... 66

5.2.3. Pengujian pada sensor.php ... 66

5.2.4. Pengujian pada restart.php ... 66

5.2.5. Pengujian pada makesbash.php ... 67

5.2.6. Pengujian pada stwizz.php ... 67

5.2.7. Pengujian pada runsbash.php ... 68

5.2.8. Pengujian pada editusr.php ... 68

5.2.9. Pengujian pada help.php ... 69

BAB VI.KESIMPULAN DAN SARAN ... 70

6.1. Kesimpulan dengan Hasil Evaluasi ... 70

6.2. Saran dengan Hasil Evaluasi ... 70

DAFTAR PUSTAKA ... 72

LAMPIRAN ... 76

Installasi Linux Debian untuk Transparent Firewall... 76

DAFTAR GAMBAR

Gambar 2.1 Topologi-topologi jaringan dari situs (cisco.netacad.net) ... 16

Gambar 3.1 Topologi jaringan ... 23

Gambar 3.2 Use case diagram ... 27

Gambar 4.1 Konfigurasi pada /etc/apt/sources.list ... 32

Gambar 4.2 Tampilan lokkit (1) ... 33

Gambar 4.3 Tampilan lokkit (2) ... 34

Gambar 4.4 Konfigurasi interfaces pada /etc/network/interfaces... 37

Gambar 4.5 logging snort telah masuk kedalam database. ... 38

Gambar 4.6 Import table snort kedalam databaseMySQL. ... 39

Gambar 4.7 Menghilangkan komentar pada /etc/PHP5/Apache2/PHP.ini ... 41

Gambar 4.8 Aplikasi BASE yang telah berjalan sempurna... 42

Gambar 4.9 Menghilangkan komentar pada /etc/PHP5/cls/PHP.ini ... 43

Gambar 4.10 Menghilangkan komentar ada output di /etc/snort/snort.comf ... 45

Gambar 4.11 Isi file /etc/snort/bylog.waldo ... 46

Gambar 4.12 Isi file /etc/init.d/snort-barn ... 47

Gambar 4.13 Menu login awal web ... 48

Gambar 4.14 Halaman menu ... 49

Gambar 4.15 Halaman check alert ... 50

Gambar 4.16 Halaman show alert ... 51

Gambar 4.17 Halaman restart service ... 52

Gambar 4.18 Halaman make shell bash ... 53

Gambar 4.19 Halaman wizard (1) ... 54

Gambar 4.20 Halaman wizard (2) ... 55

Gambar 4.21 Halaman run shell bash ... 56

Gambar 4.22 Halaman edit user ... 57

Gambar 4.23 Halaman help & support ... 58

Gambar 5.1 Halaman web pada restart.php ... 60

Gambar 5.2 Restarting pada networking ... 60

Gambar 5.3 Restarting pada Apache-ssl ... 61

Gambar 5.4 Restarting pada snort-barn... 62

Gambar 5.5 Restarting pada MySQL ... 62

Gambar 5.6 Restarting pada Apache2 ... 63

Gambar 5.7 ps aux kepada snort ... 64

Gambar 5.8 ps aux kepada barnyard ... 65

Gambar Lampiran.1. Booting Linux Debian menu awal ... 76

Gambar Lampiran.2. Memilih bahasa yang akan digunakan ... 76

Gambar Lampiran.3. Memilih keyboardlayout ... 77

Gambar Lampiran.4. Konfigurasi network... 77

Gambar Lampiran.5. Memasukan hostname ... 78

Gambar Lampiran.6. Membuat partisi 1 ... 78

Gambar Lampiran.7. Membuat partisi 2 ... 79

Gambar Lampiran.8. Membuat partisi 3 ... 79

Gambar Lampiran.10. Membuat partisi 5 ... 80

Gambar Lampiran.11. Membuat partisi 6 ... 80

Gambar Lampiran.12. Membuat partisi 7 ... 80

Gambar Lampiran.13. Membuat partisi 8 ... 81

Gambar Lampiran.14. Membuat partisi 9 ... 81

Gambar Lampiran.15. Membuat partisi 10 ... 81

Gambar Lampiran.16. Mengatur settingan waktu... 82

Gambar Lampiran.17. Memasukkan passwordroot ... 82

Gambar Lampiran.18. Verifikasi password root ... 82

Gambar Lampiran.19. Membuat user baru 1 ... 83

Gambar Lampiran.20. Membuat user baru 2 ... 83

Gambar Lampiran.21. Membuat user baru 3 ... 84

Gambar Lampiran.22. Membuat user baru 4 ... 84

Gambar Lampiran.23. Membuat user baru 5 ... 84

Gambar Lampiran.24. Menginstall Linux 1 ... 85

Gambar Lampiran.25. Menginstall Linux 2 ... 85

Gambar Lampiran.26. Menginstall Linux 3 ... 85

Gambar Lampiran.27. Menginstall Linux 4 ... 86

DAFTAR TABEL

Tabel 1.1 Time schedule penulis ... 5

Tabel 5.1 Tabel pengujian pada login.php ... 65

Tabel 5.2 Tabel pengujian pada menu.php ... 66

Tabel 5.3 Tabel pengujian pada sensor.php ... 66

Tabel 5.4 Tabel pengujian pada restart.php ... 66

Tabel 5.5 Tabel pengujian pada makesbash.php ... 67

Tabel 5.6 Tabel pengujian pada stwizz.php ... 68

Tabel 5.7 Tabel pengujian pada runsbash.php ... 68

Tabel 5.8 Tabel pengujian pada editusr.php... 69

BAB I.

PENDAHULUAN

1.1. Latar Belakang

Dalam suatu jaringan komputer yang terkoneksi langsung ke jaringan internet,

tentunya banyak keuntungan yang bisa didapatkan. Salah satu yang paling sering

dilakukan yaitu dapat men-download file-file, software yang diinginkan seperti software

driver untuk mengaktifkan hardware tertentu yang di pasaran tidak tersedia lagi,

software untuk menguji kerja suatu program dan lain-lain. Demikian juga dengan

artikel-artikel lain seperti e-Books, whitepaper, program-program terapan dan yang sejenisnya

yang dapat diperoleh baik secara gratis maupun komersial.

Dengan semakin mudahnya komputer yang ada didepan kita terkoneksi dengan

komputer lain dalam jaringan tersebut, tentunya juga akan semakin mudah tersusupi

oleh program atau file yang tidak dikehendaki. Hal seperti ini akan sering dialami dengan

semakin seringnya komputer kita terhubung ke jaringan internet. Yang umum dialami

diantaranya komputer terkena virus, harddisk yang cepat penuh, komputer menjadi

lambat dan bahkan komputer berhenti beroperasi saat digunakan.

Program penyusup ini ada kalanya hanya berskala ingin tahu belaka, hal ini

terutama dilakukan oleh mereka yang hanya ingin menguji apa yang sedang dikerjakan.

Akan tetapi tidak jarang program seperti ini dilakukan untuk mencuri data dari suatu

perusahaan yang akan digunakan untuk memperoleh informasi pada persaingan bisnis

maupun untuk system keamanan suatu negara.

Untuk itu diperlukan system yang dapat mendeteksi terjadinya penyusupan oleh

program dari pihak yang menginginkan data secara illegal. System deteksi ini merupakan

system pertahanan yang mencegah komputer server diserang oleh hackers atau penyusup yang lain. Salah satu kunci dari Intrusion Detection System (IDS) adalah

kemampuan untuk melihat aktivitas yang tidak biasa dan memberi tanda bahaya kepada

administrator dan atau memblokir koneksi yang mencurigakan.

Masalah keamanan system adalah isu yang sangat penting saat ini, ditandai

dengan makin meningkatnya anggaran yang dimiliki perusahaan-perusahaan untuk

bidang keamanan Teknologi Informasi (TI). Banyak perusahaan yang sudah mengerti

menjadikan keamanan jaringan nomor satu di daftar hal yang wajib dipantau. Salah

satunya adalah bank yang sudah menggunakan mobile banking maupun e-banking.

Sebuah perusahaan akan sangat mengalami kerugian bila seseorang maupun

sekelompok orang telah meng-crack jaringannya, mengubah-ubah data perusahaan,

bahkan ada kemungkinan perusahaan saingan memanfaatkan kebocoran jaringan untuk

mengambil data perusahaan. Secara umum, ada dua mekanisme untuk menghadapi

masalah keamanan:

a. Preventive : mengembangkan perisai pertahanan di sekitar sebuah

system TI, untuk melindungi dari intrusion (serangan).

b. Detective : mencoba mendeteksi intrusion yang telah terjadi.

Intrusion Detection Systems (IDS) adalah system yang dapat memberikan peringatan tentang perilaku yang dicurigai sebagai intrusion (penyusup). IDS mempunyai

beberapa kekurangan, yaitu mungkin terjadi 2 jenis kesalahan:

a. False Positive Errors : memberikan peringatan saat tidak terjadi intrusion

b. False Negative Errors : tidak memberikan peringatan saat terjadi

intrusion

Saat ini cara-cara pengamanan jaringan banyak jenisnya. Mulai dari firewall,

penutupan port, alat keamanan jaringan seperti Cisco serta mikrotik, hingga anti hacker

seperti IDS, Kaspersky System Security, dan lain-lain. Tapi kebanyakan perusahaan

mengeluarkan modal yang cukup tinggi untuk membeli keamanan untuk data mereka.

Dari sinilah penulis membuat ide untuk membuat sebuah server IDS yang dibuat dari

sebuah komputer biasa yang menggunakan Linux Debian sehingga pengeluaran dana

dapat di tekan, dan dengan tingkat keamanan yang sangat baik untuk memantau

jaringan data yang masuk ke jaringan kita. Tidak lupa juga dilengkapi dengan halaman

web untuk pengaturan server dari jarak jauh, sehingga lebih mudah untuk di konfigurasi.

Sehingga kombinasi system keamanan menggunakan firewall serta IDS, maka

kemungkinan kemanan yang dihasilkan akan maksimal.

1.2. Rumusan Masalah

Bagaimana cara konfigurasi IDS server?

Keamaan seperti apakah yang ditawarkan dalam system kerja IDS server ini?

Bagaimana caranya network administrator mengetahui apakah IDS server

sedang bekerja ataupun tidak?

Bagaimana mengontrol server via web?

1.3. Tujuan

Pembuatan IDS server ini memiliki beberapa tujuan yang berguna untuk berbagai pihak, diantaranya:

1. Untuk network administrator, sebagai system pemantau jaringan yang

berfungsi sebagai anti hacker.

2. Untuk client (mahasiswa), menjamin keamanan dari serangan hacker dari

luar, sehingga akan merasa bebas dalam browsing di internet.

3. Untuk kepala laboratorium, mengurangi waktu untuk memantau koneksi

internet, karena telah digantikan oleh IDS server

4. Memaksimalkan perkiraan keuntungan yang didapatkan bagi pengguna

umum seperti perusahaan

5. Meminimalkan perkiraan kerugian dari intrusion

6. Membuatkan halaman web untuk mempermudah pengaturan server.

1.4. Batasan Masalah

Pada tugas akhir ini, penulis akan membuat sebuah IDS server, beserta tampilan

dari laporan berbentuk web. Batasan-batasan dalam software tersebut antara lain:

1. IDS server adalah sebuah komputer yang berjalan di atas Linux Debian OS dan

menggunakan Snort sebagai softwareIDS server

2. Software laporan web adalah software yang akan dibuat menggunakan Macromedia

Dreamweaver8 dengan bahasa XHTML dan PHP.

3. Sebuah Web Server dengan menggunakan Apache 2.

4. Database yang digunakan adalah MySQL.

5. SoftwareSnort, BASE, dan Acid sebagai software pendukung pembuatan NIDS.

6. Tidak membahas lebih lanjut bahasa PHP, maupun program yang lain yang tidak

menyangkut dengan proyek IDSserver ini.

7. Halaman web hanya dapat diakses oleh network administrator dan kepala lab di

1.5. Systematika Pembahasan

Adapun systematika penulisan pada proposal ini adalah:

BAB I. PENDAHULUAN

a. Latar Belakang

Cerita singkat mengenai mengapa penulis mengambil topik/judul ini.

b. Rumusan Masalah

Intisari masalah yang ingin penulis pecahkan/pelajari

c. Tujuan

Tujuan pembuatan karya ilmiah. Tujuan merupakan solusi yang dapat menjawab

masalah yang dihadapi.

d. Batasan Masalah

Berisi hal-hal yang akan dibuat/diimplementasi oleh penulis.

e. Systematika Pembahasan

Systematika pembahasan berisi garis besar (outline) dari tiap bab.

f. Time Schedule

Jadwal penyelesaian karya ilmiah.

BAB II. DASAR TEORI

Bab ini berisi teori atau algoritma atau metode penunjang yang penulis gunakan ketika membuat software ini.

BAB III. ANALISA dan PEMODELAN

Dalam bab Analisis dan Desain berisi tentang semua pembahasan secara lengkap

mengenai analisis pemecahan masalah, perancangan desain software, dan penjelasan

system.

BAB IV PERANCANGAN dan IMPLEMENTASI

Pada bab ini berisi kumpulan screenshot dari proyek yang dibuat beserta

penjelasan dari tiap fungsi (method) utama yang dibuat.

BAB V PENGUJIAN

Laporan dari pengujian tiap class/fungsi/method yang dibuat (whitebox testing)

atau laporan dari kuisoner (blackbox testing).

BAB VI KESIMPULAN DAN SARAN

Pengetahuan yang didapat penulis setelah mengerjakan karya ilmiah ini, baik

berupa penegasan/pembuktian atau pengetahuan baru.

Saran

Hal baru yang dapat digunakan untuk mengembangkan karya ilmiah ini.

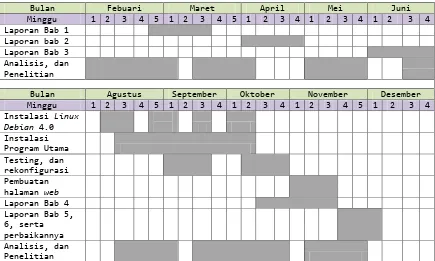

1.6. Time Schedule

Berikut ini adalah tabel jadwal kegiatan yang penulis lakukan dalam

mengerjakan proyek tugas akhir ini.

Tabel 1.1 Time schedule penulis

Bulan Febuari Maret April Mei Juni

Bulan Agustus September Oktober November Desember

BAB VI.

KESIMPULAN DAN SARAN

6.1. Kesimpulan dengan Hasil Evaluasi

1. Mengkonfigurasi IDSserver termasuk salah satu konfigurasi yang cukup rumit dan

banyak memakan waktu. Setelah melakukan puluhan kali percobaan, ternyata

terjadi banyak sekali kesalahan konfigurasi, dan perbedaan versi antar program.

Program yang harus diinstall juga tidak sedikit, sehingga dapat terjadi kesalahan

dalam proses instalasi, maupun terlupakan pada saat proses instalasi.

2. Keamanan IDSserver ini sempurna, karena log yang dihasilkan sesuai dengan apa

yang diinginkan. Setiap paket yang melewati mesin IDSserver ini akan dicocokan

polanya dengan database yang dimiliki.

3. Untuk notifikasi pada network hanya dapat dilihat dari web yang tersedia. Baik

dari web yang telah dibuat (memberikan notifikasi alert sederhana), maupun

mengakses halaman utama dari BASE (lebih komplit dengan berbagai fitur

didalamnya).

4. Network administrator dapat mengetahui IDSserver ini bekerja atau tidak dengan

cara melihat dari halaman web di BASE.

5. Mengontrol server via web dapat menggunakan perintah shell_exec. Shell _exec

ini berguna untuk menjalankan bahasa pemograman shell bash (.sh).

Pengontrolan server via web ini sebenarnya shell bash itu sendiri yang bekerja,

sedangkan PHP hanya sebagai perantara dari web menuju server.

6.2. Saran dengan Hasil Evaluasi

1. Untuk pengembangan web selanjutnya diharapkan dapat mengeksploitasi lebih

dalam tentang isi dari BASE itu sendiri, karena web yang telah dibuat terlalu

sederhana dalam pengambilan data dari databaseMySQL.

2. Menggunakan shell_exec sebenarnya cukup berbahaya, sehingga dapat

mengontrol server secara utuh, diharapkan untuk pengembangan selanjutnya

diberikan hak akses didalam setiap shell bash tersebut, sehingga orang yang

3. Masih banyak fitur dari snort, Barnyard, dan BASE yang bisa diolah, dan

dioptimalkan, tapi terlalu banyak dan harus dipelajari lebih lanjut, maka

diharapkan untuk pengembangan selanjutnya dapat mempelajari dan

DAFTAR PUSTAKA

Andrew (2005). Setup Snort with Acid, Retrieved September 04 2008.

http://www.andrew.cmu.edu/user/rdanyliw/Snort/SnortAcid.html

Andry Haidar (2004). Studi Kasus Mengenai Aplikasi Multilayer Perceptron Neural

Network Pada Sistem Pendeteksi Gangguan (IDS) Berdasarkan Anomali Suatu Jaringan,

Retrieved September 04 2008.

http://www.cert.or.id/~budi/courses/ec7010/2004-2005/andry-proposal.pdf

Andy Firman on snort.org (2008). Debian, Snort, Barnyard, BASE, & Oinkmaster Setup Guide, Retrieved March 18 2008.

www.snort.org/docs/setup_guides/deb-snort-howto.pdf

Arianto C Nugroho (2008). MIT Keamanan Sistem Informasi [1], Retrieved September 04 2008.

http://kambing.ui.edu/bebas/v06/Kuliah/MTI-Keamanan-Sistem-Informasi/2005/123/123P-03-Draft-Network_Security.pdf

Arianto C Nugroho (2008). MIT Keamanan Sistem Informasi [2], Retrieved September 04 2008.

http://kambing.ui.edu/bebas/v06/Kuliah/MTI-Keamanan-Sistem-Informasi/2005/123/123P-03-final1.0-network_security.pdf

Arianto C Nugroho (2008). MIT Keamanan Sistem Informasi [3], Retrieved September 04 2008.

http://kambing.ui.edu/bebas/v06/Kuliah/MTI-Keamanan-Sistem-Informasi/2005/123/123P-03-final2.0-network_security.pdf

Budi Raharjo (2002). Persentasi IDS di Inixindo Seminar, Holliday Inn, Bandung, Retrieved September 04 2008.

http://www.cert.or.id/~budi/presentations/IDS-inixindo.ppt

Cisco Layer (2005). CCNA 1, Network Basics v3.1.1 module 2 Networking Fundamental, 2.3 Networking Models, 2.3.4 OSI Layers. Retrivied September 2007.

http://curriculum.netacad.net

Cisco Topology (2005). CCNA 1, Network Basics v3.1.1 module 2 Networking Fundamental, 2.1 Networking Terminology, 2.1.4 Network Topology. Retrivied September 2, 2007.

http://curriculum.netacad.net

DistroWatch.com (2008). Top Ten Distribution. Retrivied Febuary 21, 2008. http://distrowatch.com/dwres.php?resource=major

Elektronika (2007). 7 layer OSI. Retrieved March 31, 2008. http://www.coolnetters.com/elektronika/13/7+layer+OSI.html

Information Networking Security and Assurance Lab (2005). Acid, Retrieved September

04 2008.

http://insa.comm.ccu.edu.tw/moe/course/course3/Acid.ppt

Kamas Muhammad(2004). Transparent Firewall. Retrieved April 04, 2008,

http://Linux2.arinet.org/index.php?option=com_content&task=view&id=78&Itemid=2

Onno W Purbo (2003). Snort untuk Mendeteksi Penyusup, Retrieved September 04

2008.

http://bebas.vlsm.org/v10/onno-ind-2/network/network-security/snort-untuk-mendeteksi-penyusup-4-2002.rtf

Onno W Purbo (2003). Teknik mengintai Jaringan Lawan, Retrieved September 04 2008.

Prastudy Mungkas Fauzi (2006). Seminar MIS, Retrieved September 04 2008.

http://bebas.vlsm.org/v06/Kuliah/Seminar-MIS/2006/168/168-12-ValueOfIntrusionDetectionSystems.pdf

Sourceforge.net (2004). Bridge, Retrieved March 18 2008. http://bridge.sourceforge.net/

vlsm.org (2000). Enam Langkah untuk Mengamankan Jaringan & Sistem Komputer dari Serangan Hacker, Retrieved September 04 2008.

http://onno.vlsm.org/v09/onno-ind-1/network/network-security/enam-langkah-mengamankan-jaringan-sistem-komputer-dari-serang.rtf

Wikipedia.org (2008). Debian. Retrieved April 05, 2008.

http://en.wikipedia.org/wiki/Debian

Wikipedia.org (2008). Firewall (Networking). Retrieved April 05, 2008.

http://en.wikipedia.org/w/index.php?title=Firewall_%28networking%29

Wikipedia.org (2008). Hacker (Komputer Security). Retrieved April 05, 2008. http://en.wikipedia.org/wiki/Hacker_%28komputer_security%29

Wikipedia.org (2007). Intrusion Detection System, Retrieved April 05 2008.

http://en.wikipedia.org/wiki/ Intrusion_detection_system

Wikipedia.org (2007). Intrusion Prevention System, Retrieved April 05 2008.

http://en.wikipedia.org/wiki/ Intrusion_Prevention_System

Wikipedia.org (2008). List of TCP and UDP Port Numbers. Retrieved April 05, 2008. http://en.wikipedia.org/wiki/List_of_TCP_and_UDP_port_numbers

Wikipedia.org (2007). Snort (Software), Retrieved April 05 2008. http://en.wikipedia.org/wiki/snort_(software)

Yoyok Riawan (2007). Dasar-dasar Instalasi, Konfigurasi dan Menjalankan Snort pada

Linux, Retrieved September 04 2008.