Rancangan Kriptografi

Block Cipher

128-

bit

Menggunakan

Motif Anyaman

Rejeng

pada

Gedek

Artikel Ilmiah

Peneliti :

Sri Kusbiyanti (672010149) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Rancangan Kriptografi

Block Cipher

128-

bit

Menggunakan

Motif Anyaman

Rejeng

pada

Gedek

Artikel Ilmiah

Diajukan kepada

Fakultas Teknologi Informasi

Untuk memperoleh gelar Sarjana Komputer

Peneliti :

Sri Kusbiyanti (672010149) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1 1. Pendahuluan

Masalah keamanan (security) pada proses pengiriman data teks menjadi permasalahan yang sering terjadi dengan mamanfaatkan celah keamanan yang ada untuk dimasuki dan melakukan manipulasi. Terdapat beberapa masalah keamanan yang ada yaitu kerahasiaan (confidentiality atau privacy), pesan yang diterima adalah pesan yang telah ditambah-tambah atau dikurangi yaitu integritas data (data integrity), penerima yakin bahwa pesan tersebut memang benar berasal dari pengirim, bukan dari orang yang menyamar sebagai pengirim, pengirim yakin bahwa orang yang dikirim adalah orang yang sesungguhnya yaitu otentikasi (authentication), membantah pernah mengirim pesan yaitu penyangkalan (repudiation) [1].

Berbagai cara telah dikembangkan untuk melindungi data atau informasi dari pelaku kejahatan. Salah satu cara yang dilakukan yaitu menggunakan kriptografi. Kriptografi tidak hanya menyediakan alat untuk keamanan pesan, tetapi juga sekumpulan teknik yang berguna. Salah satu kriptografi yang digunakan adalah block cipher yang merupakan algoritma dimana input dan output-nya berupa satu block, dan setiap block terdiri dari beberapa bit (64 bit atau 128 bit) [2]. Contoh penggunaan kriptografi dalam kehidupan sehari-hari yaitu aktifitas pertukaran informasi rahasia melalui internet, seperti: internet banking. Definisi internet banking mengacu kepada sistem yang bertujuan untuk customer mengakses akunnya dan informasi yang umum pada produk atau pelayanan melalui PC atau device yang lain. Beberapa contoh produk dan servis yang disediakan internet banking adalah pengaturan keuangan (Cash), informasi saldo, transfer dana, pembayaran bill, transaksi ACH (Automated Clearing House), aplikasi peminjaman, dan aktivitas untuk melakukan penanaman modal (investasi). Namun dengan penerapan internet banking pihak bank memiliki resiko besar dalam operasi. Misalkan seseorang dapat melakukan transaksi dengan account number orang lain, sedangkan pemilik account menyangkal adanya transaksi. Hal ini menyebabkan ketidaknyaman bagi customer untuk menggunakan pelayanan yang ada pada bank karena tidak terjamin keamanan. Selain itu, penerapan internet banking rentan terhadap dua serangan yang umum yaitu serangan pencurian rahasia secara offline bertujuan untuk mengumpulkan informasi penting mengenai data nasabah bank dengan menggunakan virus, Trojan, atau software lainnya dan serangan terhadap jalur komunikasi online seperti “man-in-the-mindle”, merupakan serangan yang lebih berbahaya karena penyusup akan memalsukan identitas dirinya yang berperan sebagai server sistem online banking. Terdapat dua jenis autentikasi yang dugunakan untuk mengatasi serangan offline dan online yaitu short –time password (one time password) dan public key infrastructure (PKI) atau komunikasi berbasis sertifikat[3].

2

adalah ilmu dan seni untuk memecahkan cipherteks menjadi plainteks tanpa mengetahui kunci yang digunakan [1]. Dengan adanya ilmu kriptanalisis, kriptografi yang dibuat tidak akan selamanya aman karena akan ada waktu dimana kriptografi dapat dipecahkan. Diperlukan pembaharuan yang sering untuk meningkatkan kualitas kriptografi tersebut. Berdasarkan permasalahan diatas maka dilakukan penelitian pembuatan kriptografi algoritma block cipher baru 128-bit dengan motif anyaman rejeng pada gedek. Motif anyaman rejeng digunakan sebagai pola pengambilan plainteks dan sebagai pola acak kunci. Pola motif anyaman rejeng pada gedek dipilih karena pola menunjukan posisi yang berbeda sesuai dengan transposisi dalam kriptografi. Pembuatan algoritma kriptografi baru dengan motif rejeng gedek bertujuan untuk menciptakan suatu kriptografi block cipher yang baru, sehingga dapat membantu memperbaiki dan memperbarui kriptografi yang ada agar lebih bervariatif.

2. Tinjauan Pustaka

Penelitian pertama berjudul “Perancangan Kriptografi Block Cipher Berbasis Pada Teknik Anyaman Dasar Tunggal”. Penelitian ini membahas tentang bagaimana merancang kriptografi block cipher menggunakan teknik anyaman dasar tunggal (ADT). Menggunakan pola ADT sabagai pola acak setelah plainteks dan kunci dimasukkan untuk operasi exclusive or (XOR) dan pergeseran. Jumlah inputan plainteks dan kunci terbatas yaitu 8 karakter. Menggunakan 64-bit dan 5 putaran untuk mendapatkan cipherteks[4]. Kesamaan penelitian di atas dengan penelitian ini adalah sama-sama menggunakan kriptografi simetris berbasis block cipher. Penelitian di atas dijadikan dasar dan acuan untuk membuat kriptografi baru.

Penelitian yang kedua berjudul yaitu “Perancangan Kriptografi Block Cipher Berbasis pada Teknik Tanam Padi dan Bajak Sawah”. Penelitian ini membahas tentang bagaimana merancang algoritma kriptografi block cipher yang berbasis pada tanaman padi sebagai plainteks dan bajak sawah sebagai kunci menggunakan data teks sebagai inputan. Pola tanam padi digunakan sebagai pola masuk pada plainteks dan pola bajak sawah sebagai pola masuk kunci. Panjang plainteks dan kunci terbatas 8 karakter. Menggunakan 64-bit dan 8 putaran untuk mendapat cipherteks[5]. Kesamaan penelitian ini adalah sama-sama menggunakan kriptografi simetris block cipher.

3

sebagai pola acak pada plainteks dan swapbox untuk kunci[6]. Kesamaan penelitian ini adalah sama-sama merancang kriptografi simetris baru.

Berdasarkan penelitian-penelitian terdahulu yang sudah ada, dapat disimpulkan perbedaan dari penelitian sebelumnya yaitu menggunakan blok berukuran 128-bit. Menggunakan nilai heksadesimal untuk proses acak pada plainteks dan kunci. Perbedaan selanjutnya pada penelitian ini adalah menggunakan pola anyaman rejeng pada gedek sebagai pola pengambilan pada plainteks dan pola pengacakan pada kunci.

Selanjutnya akan dibahas dasar-dasar teori yang digunakan sebagai dasar untuk merancang kriptografi baru dalam penelitian ini. Secara garis besar, kritografi adalah teknik untuk mengamankan data. Terdapat beberapa devinisi kriptografi diantaranya:

- Kriptografi merupakan ilmu yang mempelajari teknik-teknik yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, dan otentikasi [1].

- Kriptografi berasal dari bahasa yunani yaitu: kripto yang artinya secret (rahasia) dan graphia artinya writing (tulisan). Menurut terminologinya kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain [7].

- Kriptografi merupakan ilmu mengenai teknik enkripsi dimana data diacak menggunakan suatu kunci enkripsi menjadi sesuatu yang sulit dibaca seseorang yang tidak memiliki kunci dekripsi [8].

Gambaran umum pada proses enkripsi dan dekripsi dapat dilihat pada Gambar 1.

Gambar 1. Proses enkripsi dan dekripsi[7]

Terdapat dua proses yang penting pada kriptografi yaitu enkripsi dan dekripsi. Enkripsi (encriyption) adalah suatu proses dimana pesan data atau informasi (plainteks) dilakukan proses penyandian sehingga menjadi pesan dalam bentuk lain (cipherteks) agar tidak dapat dibaca oleh orang lain selain pengirim dan penerima tanpa merubah isi pesan. Dekripsi (decryption) adalah proses mengembalian cipherteks menjadi plainteks semula dengan kunci yang sama pada enkripsi[1].

Kriptografi akan mengalami beberapa perubahan dan tambahan sesuai dengan keadaan yang ada mendatang. Ada 4 (empat) tujuan mendasar dari ilmu kriptografi yang merupakan aspek keamanan informasi [1]:

4

2. Integritas data (data integrity) adalah layanan yang menjamin pesan masih asli tidak dimanipulasi.

3. Otentikasi (authentication) adalah layanan identifikasi untuk mengidentifikasi kebenaran pihak – pihak yng berkomunikasi.

4. non-repudiation adalah layanan untuk mencegah peyangkalan.

Kriptografi simetri (Symmetric-key cryptography) mengibaratkan pengirim dan penerima pesan sudah berbagi kunci yang sama sebelum bertukar pesan. Keamanan sistem kriptografi simetri terletak pada kerahasiaan kuncinya. Kriptografi simetri merupakan satu-satunya jenis kriptografi yang dikenal dalam catatan sejarah hingga tahun 1976[1].

Kunci privat, K Kunci privat, K

Cipherteks

Plainteks Plainteks

Gambar 2. Skema kriptografi simetri. Kunci enkripsi sama dengan kunci dekripsi, yaitu K [1]

Pada block cipher, rangkaian bit-bit plainteks akan dibagi menjadi blok-blok bit dengan panjang sama, biasanya 64 bit (tapi adakalanya lebih). Enkripsi dilakukan terhadap blok bit plainteks menggunakan bit-bit kunci (yang ukurannya sama dengan ukuran blok plainteks.

Misalkan blok plainteks (P) yang berukuran n bit dinyatakan sebagai vektor

p p pn

menjadi m buah blok, barisan blok-blok plainteks dinynatakan sebagai5

m

i p p p

p 1, 2,, (4)

Enkripsi dan dekripsi dengan kunci K dinyatakan berturut-turut dengan persamaan

Ek(P) = C ( enkripsi ) (5)

dan

Dk(C) = P ( dekripsi ) (6)

Fungsi E haruslah fungsi yang berkoresponden satu-ke-satu, sehingga

E1 = D (7)

Suatu kripto dapat dikatakan teknik, jika lulus dengan suatu pengujian kriptosistem terlebih dahulu yaitu dengan diuji menggunakan metode Stinson. Sistem kriptografi terdiri dari 5-tuple (Five Tuple) (P, C, K, E, D) yang memenuhi kondisi [9] :

1. P adalah himpunan berhingga dari plainteks, 2. C adalah himpunan berhingga dari cipherteks,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci, 4. E adalah himpunan fungsi enkripsi ek : P→C

5. Dadalah himpunan fungsi dekripsi dk: C → P

Untuk setiap k∈ , terdapat aturan enkripsi ek∈ dan berkorespodensi dengan

aturan dekripsi dk ∈ . Setiap ek: P C dan dk: C P adalah fungsi

sedemikian hingga dk (ek (x)) = x untuk setiap plainteks x ∈ .

Mode Electronic Code Book (ECB) yaitu salah satu mode block cipher yang panjang dibagi dalam bentuk sequence binary menjadi satu block tanpa mempengaruhi block-block yang lain, satu blok terdiri dari 64bit atau 128 bit, setiap blok merupakan bagian dari pesan yang dienkripsi[2]. Setiap block plainteks Pi

dienkripsi secara individual dan independen menjadi blok cipherteks Ci. Secara

matematis, enkripsi dengan mode ECB dinyatakan sebagai berikut:

Ci = Ek(Pi) (8)

Dan dekripsi:

Pi = Dk(Ci) (9)

K adalah kunci sedangkan Pi dan Cimasing-masing blok plainteks dan cipherteks

ke-i [1].

6

karakter NULL pada byte-byte sisa yang masih kosong pada blok terakhir plainteks sehingga ukurannya menjadi penuh[10].

Ayaman merupakan wujud kebudayaan, yang termasuk dalam artefak. Artefak adalah wujud kebudayaan fisik yang berupa aktifitas, perbuatan, dan karya semua manusia dalam masyarakat berupa benda-benda atau hal-hal yang dapat diraba, dilihat, dan didokumentasikan [11]. Anyaman merupakan seni yang mempengaruhi kehidupan dan kebudayaan masyarakat melayu. Menganyam bermaksud proses menyilangkan bahan-bahan dari tumbuh-tumbuhan untuk dijadikan satu rumpun yang kuat. Bahan tumbuh-tumbuhan yang bisa dianyam adalah lidi, rotan, akar, bilah, pandan dan beberapa bahan tumbuhan lain yang sudah dikeringkan [12]. Pembuatan kriptografi pada penelitian ini menggunakan pola anyaman rejeng untuk pembuatan gedek. Gedek adalah anyaman yang terbuat dari bilah-bilah bambu untuk diding rumah dan sebagainya [13]. Penggunaan anyaman bambu (gedek) sebagai dinding dan langit-langit rumah telah lama dikenal masyarakat. Selain harganya yang lebih murah, variasi anyaman ini bisa memperindah bangunan rumah. Dalam jenisnya anyaman, anyaman motif rejeng pada gedek masuk dalam jenis anyaman bilik atau anyaman dua-dua. Disebut dengan anyaman bilik yaitu anyaman yang di buat secara disilang secara berurutan dengan melewati/langkah dua-dua [14].

Contoh anyaman ditunjukkan pada Gambar 3.

Gambar 3.Contoh Anyaman Rejeng[15]

Gambar 3 merupakan hasil anyaman, dimana dalam proses menganyam bambu dengan menempatkan beberapa bambu keatas (vertikal) dan mendatar (horizontal). Langkah menganyam:

7

- Baris kedua: ambil dua, tindih dua, ambil dua, tindih dua, ambil dua, dan seterusnya kelipatan dua.

- Baris ketiga: tindih satu, ambil dua, tindih dua, ambil dua, tindih dua, dan seterusnya kelipatan dua.

- Baris keempat: tindih dua, ambil dua, tindih dua, ambil dua, dan seterusnya kelipatan dua.

Pada baris selanjutnya, proses tersebut akan kembali lagi menggunakan pola baris kedua, ketiga, keempat dan terus berulang sampai anyaman selesai. Sehingga akan terbentuk motif pola rejeng. Perbedaan hanya berada pada awal melakukan proses menganyam pada setiap baris.

Perbandingan dasar teori pada pengujian statistika dari penelitian ini menggunakan korelasi, korelasi merupakan angka yang menunjukkan arah dan kuatnya hubungan antar variabel atau lebih. Dinyatakan dalam bentuk hubungan positif dan negatif, sedangkan kuatnya hubungan dinyatakan dalam besarnya koefision korelasi [16]. Kekuatan hubungan antara dua variabel biasanya disebut dengan koefisien korelasi dan dilambangkan dengan simbol “r”. Nilai koefisien akan selalu diantara -1 sampai +1 sehingga diperoleh persamaan :

−1 ≤ ≥ +1 (10)

Dari persamaan 10, maka secara matematis nilai r diperoleh dari jumlah nilai selisih perkalian antara x dan y dengan hasil perkalian jumlah total x dan y dibagi dengan hasil akar dari selisih untuk perkalian jumlah x kuadrat dengan kuadrat pangkat dua untuk total y dimana x sebagai plainteks dan y sebagai cipherteks sehingga dapat diperoleh persamaan 11 [17].

= { ∑ ∑(∑ ) }{ ∑(∑ )(∑ )(∑ ) } (11)

3. Metode Penelitian dan Perancangan Sistem

8

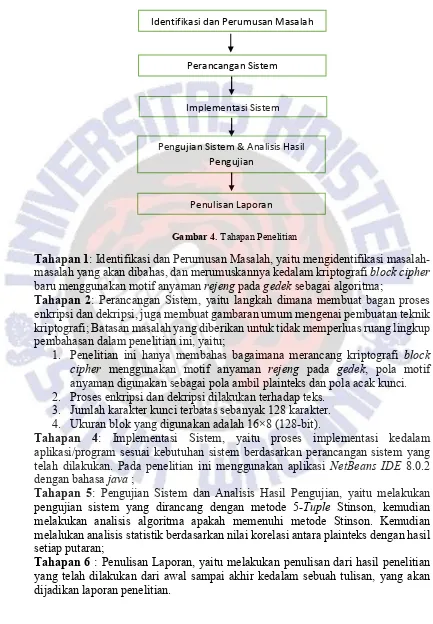

Gambar 4. Tahapan Penelitian

Tahapan 1: Identifikasi dan Perumusan Masalah, yaitu mengidentifikasi masalah-masalah yang akan dibahas, dan merumuskannya kedalam kriptografi block cipher baru menggunakan motif anyaman rejeng pada gedek sebagai algoritma;

Tahapan 2: Perancangan Sistem, yaitu langkah dimana membuat bagan proses enkripsi dan dekripsi, juga membuat gambaran umum mengenai pembuatan teknik kriptografi; Batasan masalah yang diberikan untuk tidak memperluas ruang lingkup pembahasan dalam penelitian ini, yaitu;

1. Penelitian ini hanya membahas bagaimana merancang kriptografi block cipher menggunakan motif anyaman rejeng pada gedek, pola motif anyaman digunakan sebagai pola ambil plainteks dan pola acak kunci. 2. Proses enkripsi dan dekripsi dilakukan terhadap teks.

3. Jumlah karakter kunci terbatas sebanyak 128 karakter. 4. Ukuran blok yang digunakan adalah 16×8 (128-bit).

Tahapan 4: Implementasi Sistem, yaitu proses implementasi kedalam aplikasi/program sesuai kebutuhan sistem berdasarkan perancangan sistem yang telah dilakukan. Pada penelitian ini menggunakan aplikasi NetBeans IDE 8.0.2 dengan bahasa java ;

Tahapan 5: Pengujian Sistem dan Analisis Hasil Pengujian, yaitu melakukan pengujian sistem yang dirancang dengan metode 5-Tuple Stinson, kemudian melakukan analisis algoritma apakah memenuhi metode Stinson. Kemudian melalukan analisis statistik berdasarkan nilai korelasi antara plainteks dengan hasil setiap putaran;

9

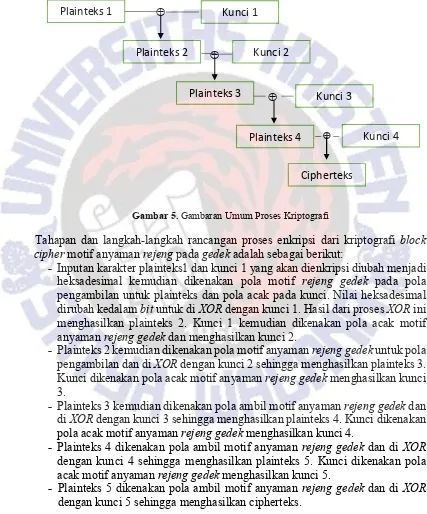

Dalam rancangan kriptografi block cipher menggunakan motif anyaman rejeng pada gedek, dilakukan 4 putaran proses enkripsi untuk mendapatkan cipherteks.

Gambaran umum proses jalannya kriptografi pada Gambar 5.

Gambar 5. Gambaran Umum Proses Kriptografi

Tahapan dan langkah-langkah rancangan proses enkripsi dari kriptografi block cipher motif anyaman rejeng pada gedek adalah sebagai berikut:

- Inputan karakter plainteks1 dan kunci 1 yang akan dienkripsi diubah menjadi heksadesimal kemudian dikenakan pola motif rejeng gedek pada pola pengambilan untuk plainteks dan pola acak pada kunci. Nilai heksadesimal dirubah kedalam bit untuk di XOR dengan kunci 1. Hasil dari proses XOR ini menghasilkan plainteks 2. Kunci 1 kemudian dikenakan pola acak motif anyaman rejeng gedek dan menghasilkan kunci 2.

- Plainteks 2 kemudian dikenakan pola motif anyaman rejeng gedek untuk pola pengambilan dan di XOR dengan kunci 2 sehingga menghasilkan plainteks 3. Kunci dikenakan pola acak motif anyaman rejeng gedek menghasilkan kunci 3.

- Plainteks 3 kemudian dikenakan pola ambil motif anyaman rejeng gedek dan di XOR dengan kunci 3 sehingga menghasilkan plainteks 4. Kunci dikenakan pola acak motif anyaman rejeng gedek menghasilkan kunci 4.

- Plainteks 4 dikenakan pola ambil motif anyaman rejeng gedek dan di XOR dengan kunci 4 sehingga menghasilkan plainteks 5. Kunci dikenakan pola acak motif anyaman rejeng gedek menghasilkan kunci 5.

- Plainteks 5 dikenakan pola ambil motif anyaman rejeng gedek dan di XOR dengan kunci 5 sehingga menghasilkan cipherteks.

Plainteks 1 Kunci 1

Plainteks 2 Kunci 2

Plainteks 3 Kunci 3

Plainteks 4 Kunci 4

10

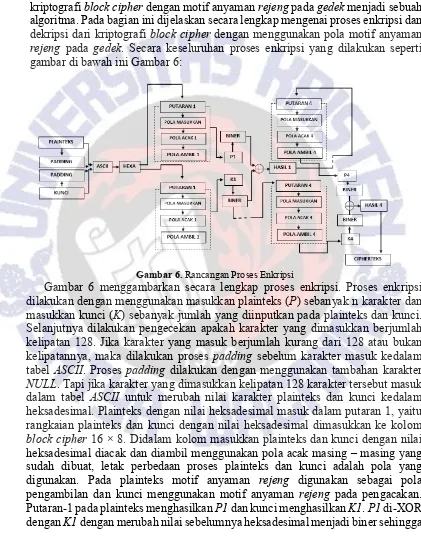

Hasil dan Pembahasan

Pada bagian Hasil dan Pembahasan, dijabarkan secara rinci proses perancangan kriptografi block cipher dengan motif anyaman rejeng pada gedek menjadi sebuah algoritma. Pada bagian ini dijelaskan secara lengkap mengenai proses enkripsi dan dekripsi dari kriptografi block cipher dengan menggunakan pola motif anyaman rejeng pada gedek. Secara keseluruhan proses enkripsi yang dilakukan seperti gambar di bawah ini Gambar 6:

Gambar 6. Rancangan Proses Enkripsi

11

menghasilkan hasil1, hasil1 adalah hasil putaran-1. Hasil 1 secara otomatis akan menjadi plainteks (P2) untuk putaran-2.

Putaran ke-2, ke-3, dan ke-4 juga menggunakan proses yang hampir sama, hanya perbedaan terletak pada pola yang digunakan berbeda pada setiap putaran, baik dari putaran ke-1 hingga putaran ke-4. Hasil putaran ke-4 adalah cipherteks.

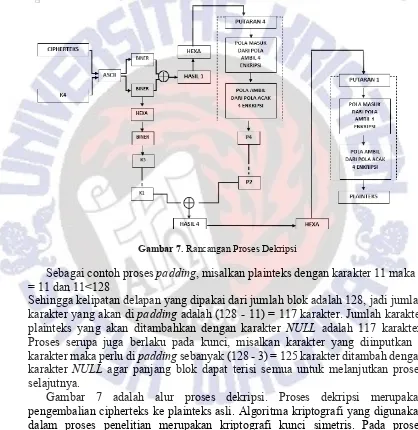

Gambar 7. Rancangan Proses Dekripsi

Sebagai contoh proses padding, misalkan plainteks dengan karakter 11 maka n = 11 dan 11<128

Sehingga kelipatan delapan yang dipakai dari jumlah blok adalah 128, jadi jumlah karakter yang akan di padding adalah (128 - 11) = 117 karakter. Jumlah karakter plainteks yang akan ditambahkan dengan karakter NULL adalah 117 karakter. Proses serupa juga berlaku pada kunci, misalkan karakter yang diinputkan 3 karakter maka perlu di padding sebanyak (128 - 3) = 125 karakter ditambah dengan karakter NULL agar panjang blok dapat terisi semua untuk melanjutkan proses selajutnya.

Gambar 7 adalah alur proses dekripsi. Proses dekripsi merupakan pengembalian cipherteks ke plainteks asli. Algoritma kriptografi yang digunakan dalam proses penelitian merupakan kriptografi kunci simetris. Pada proses algoritma ini merupakan kebalikan dari proses enkripsi yang didalamnya terdapat empat (4) putaran dengan pola yang berbeda dan menggunakan kunci yang sama.

12

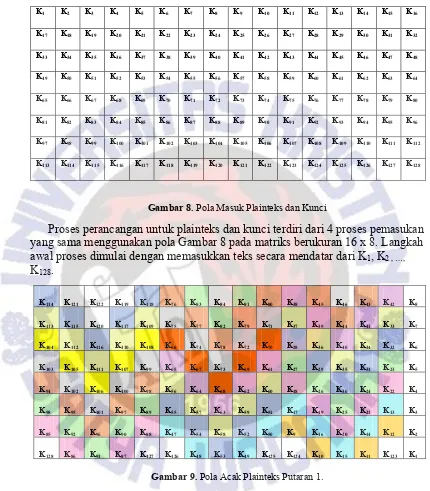

Gambar 8. Pola Masuk Plainteks dan Kunci

Proses perancangan untuk plainteks dan kunci terdiri dari 4 proses pemasukan yang sama menggunakan pola Gambar 8 pada matriks berukuran 16 x 8. Langkah awal proses dimulai dengan memasukkan teks secara mendatar dari K1, K2 , …, K128.

Gambar 9. Pola Acak Plainteks Putaran 1.

13

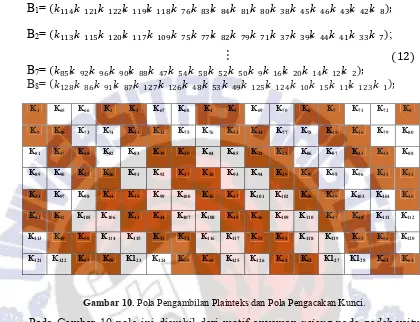

Gambar 10. Pola Pengambilan Plainteks dan Pola Pengacakan Kunci.

14

Gambar 11. Pola Pengambilan Kunci Putaran 1.

Gambar 11, terlihat gambar dipisahkan dengan dua warna yaitu coklat muda dan putih. Pengambilan Kunci putaran 1 dimulai dari pojok kiri atas (K1) menurun kebawah (K8) keatas lagi (K9) turun (K16) dan seterusnya hingga warna coklat habis (K64). Kemudian dilanjutkan dengan warna putih (K65) kebawah hingga (K128). Pola kunci untuk putaran 2, 3 dan 4 menggunakan pola yang berbeda dalam setiap putaran. Pengambilan kunci 1 dengan pola Gambar 10 didapatkan setiap baris:

B1= ( , , , , , , , , , , , , , , , );

Hasil pengambilan plainteks ditandai dengan (P1) dan hasil pengambilan kunci ditandai dengan (K1) dirubah dalam bentuk heksadesimal ke bit, keduanya akan di XOR untuk mendapatkan Hasil 1 sebagai plainteks baru (P2). Untuk Putaran-2, 3 dan 4 hampir sama dengan langkah putaran-1 hanya yang membedakan terletak pada pola. Putaran-4 menghasilkan Hasil 4 (Cipherteks).

P2 = P1 K1 (15)

Untuk menunjukkan arah dan kuatnya nilai keacakan antara plainteks dengan hasil setiap putaran ditentukan dengan nilai korelasi. Pengujian nilai korelasi bedasarkan persamaan 2 untuk plainteks dan hasil setiap putaran.

Pengujian Algoritma

15

rusinformasiapayangkankaubuatmarilahsegerasiapkandirimutuk” dan kunci “NOCANCEL”.

Tabel 1. Nilai heksadesimal dari plainteks dan kunci pengujian 1

Inputan Nilai Heksadesimal kedalam nilai heksadesimal terlebih dahulu sebelum masuk kedalam setiap blok pada block cipher. Untuk inputan kunci akan dikenakan proses padding untuk memenuhi blok – blok yang masih kosong agar penuh. Berlangsung hal yang sama dengan proses ini hingga putaran 5.

Tabel 2. Nilai heksadesimal untuk hasil setiap putaran pengujian 1 Putaran Hasil Setiap Putaran Nilai Heksadesimal

16

Sebuah kriptografi dapat dikatakan sebagai sebuah teknik kriptografi jika memenuhi 5-tuple yaitu P, C, K, E dan D [9].

- P adalah himpunan berhingga dari plainteks. Perancangan kriptografi block cipher ini menggunakan 256 karakter dalam ASCII, himpunan plainteks pada alur pola rejeng pada gedek adalah himpunan berhingga. - C adalah himpunan berhingga dari cipherteks. Cipherteks dihasilkan dalam

elemen hexadesimal (0123456789ABCDEF).

- K merupakan ruang kunci (Keyspace), adalah himpunan berhingga dari kunci karena jumlah kunci dibatasi 128 karater dengan 256 karakter ASCII. Maka dari itu kunci digunakan juga himpunan berhingga.

- E adalah Enkripsi - D adalah Dekripsi

Untuk setiap k ∈ K, terdapat aturan enkripsi ekE dan berkorespodensi dengan

aturan dekripsi dk ∈D. Setiap ek : P →C dan dk :C→P adalah fungsi sedemikian

hingga dk(ek(x)) = x untuk setiap plainteks x ∈ P. Dari kondisi ke-4 ini secara

menyeluruh terdapat kunci yang dapat melakukan proses enkripsi sehingga merubah plainteks menjadi cipherteks dan sebaliknya, dapat melakukan proses dekripsi sehingga bisa kembali ke bentuk plainteks semula dari cipherteks. Prngujian ini menunjukkan bahwa, jika dalam perancangan kriptografi dapat melakukan proses enkripsi dan dekripsi maka telah memenuhi dia dari 5-Tuple Stinson untuk kriptosistem.

17

tombol enkripsi dan dekripsi untuk masing–masing rancangan. Dalam aplikasi yang dibuat menampilkan memori dan waktu yang digunakan untuk satu proses. Pengujian perancangan dari algoritma yang diteliti sebagai sebuah teknik

kriptografi maka dilakukan proses enkripsi dan dekripsi mengggunakan aplikasi yang dirancang. Plainteks yang digunakan sebanyak lebih dari 128 karakter yaitu : Plainteks=Berkaryabersamadengankesungguhantantangantlahmenghadangriuhnya gempitaarusinformasiapayangkankaubuatmarilahsegerasiapkandirimutuk dan kunci yang digunakan adalah NOCANCEL Gambar 12.

18

Gambar 13. Tampilan Hasil Enkripsi

19

Gambar 14. Tampilan Hasil Dekripsi

Gambar 14, adalah tampilan aplikasi untuk proses dekripsi. Proses dekripsi didapat dari hasil proses enkripsi dengan nilai heksadesimal dimasukkan kedalam kolom plainteks (P). Kolom pada kunci (K) diinputkan dengan kunci yang digunakan untuk proses enkripsi sebelumnya.

Karena kriptografi adalah membuat plainteks dan ciperteks tidak berhubungan secara langsung. Untuk mengetahui hubungan secara statistik antara plainteks dengan cipherteks menggunakan korelasi.

Tabel 3. Nilai korelasi antara plainteks (P1) dengan hasil setiap putaran pengujian 1

Perbandingan Nilai korelasi

Plainteks (P1) – Hasil putaran 1 (Hasil 1) 0,185769388 Plainteks (P1) – Hasil putaran 2 (Hasil 2) -0,082190228 Plainteks (P1) – Hasil putaran 3 (Hasil 3) 0,123913594 Plainteks (P1) – Hasil putaran 4 (Hasil 4) 0,015359432

20

Pengujian algoritma 2 menggunakan plainteks “*****<pen91r1m@n b@r@ng @k@n dil@kuk@n n@nti malam _Pukul 00.00*&>!@~$%

^("*******+$%^&* ((%$#^^*())(*&^ &*((&**&&%$^$^@@##$%^&*(((())* dan kunci “NOCANCEL”

Tabel 4. Nilai korelasi antara plainteks (P1) dengan hasil setiap putaran pengujian 2

Perbandingan Nilai korelasi

Plainteks (P1) – Hasil putaran 1 (Hasil 1) -0,016497934 Plainteks (P1) – Hasil putaran 2 (Hasil 2) 0,047015502 Plainteks (P1) – Hasil putaran 3 (Hasil 3) 0,021984656 Plainteks (P1) – Hasil putaran 4 (Hasil 4) -0,063295273

Tabel 4, menunjukkan nilai korelasi dari hasil pengujian 2 antara plainteks (P1) dengan Hasil 4 (ciperteks) menunjukkan nilai korelasi mengalami pengecilan nilai dibandingkan dengan nilai korelasi pada putaran – putaran sebelumnya.

Pengujian algoritma 3 menggunakan plainteks “s” dengan jumlah 128 karakter dan kunci “NOCANCEL”. Dari kedua perbandingan plainteks dan kunci untuk pengujian ketiga ini akan didapat nilai korelasi pada Tabel 5.

Tabel 5. Nilai korelasi antara plainteks (P1) dengan hasil setiap putaran pengujian 3

Perbandingan Nilai korelasi

Plainteks (P1) – Hasil putaran 1 (Hasil 1) Tidak ada nilai Plainteks (P1) – Hasil putaran 2 (Hasil 2) Tidak ada nilai Plainteks (P1) – Hasil putaran 3 (Hasil 3) Tidak ada nilai Plainteks (P1) – Hasil putaran 4 (Hasil 4) Tidak ada nilai

Untuk hasil korelasi berdasarkan Tabel 5 tidak ada nilai karena nilai cipherteks lebih kecil dari nilai plainteks.

4. Kesimpulan

Kesimpulan yang diperoleh dari penelitian yang telah dilakukan, bahwa perancangan kriptografi Block Cipher 128-bit menggunakan motif anyaman rejeng pada gedek dapat melakukan proses enkripsi dan dekripsi sehingga bisa dikatakan sebagai sebuah teknik kriptografi. Selain itu perancangan ini sudah memenuhi 5-tuple sehingga dapat dikatakan sebagai sistem kriptografi. Hasil dari beberapa pengujian mendapatkan nilai korelasi hubungan kedua variabel antara plainteks (P1) dengan cipherteks (hasil 4) pengujian 1 adalah 0,015359432 dan pengujian 2 yaitu -0,063295273 nilai ini menunjukan nilai korelasi mengecil dari

21

5. Daftar Pustaka

[1] Munir, Rinaldi, 2006. Kriptografi. Informatika. Bandung, Indonesia.

[2] Arius, Dony, 2006. Kriptografi Keamanan Data dan Komunikasi.Graha Ilmu. Yogyakarta.

[3] Simanjuntak, Humasak., Sigiro, Marojahan., 2006.Penerapan Kriptografi dalam

Pengamanan Transaksi Internet Banking.

https://www.google.co.id/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1

[4] Putri, S.C., Pakereng, Magdalena,A.I.P., Wowor,A.D., 2015. Perancangan Kriptografi Block Cipher Berbasis Pada Teknik Anyaman Dasar Tunggal. Salatiga: Skripsi-S1 Sarjana Unuversitas Kristen Satya Wacana.

[5] Widodo, Achmad, Wowor, A. D., Mailoa, Evangs, Magdalena, A. I. P., 2015. Perancangan Kriptografi Block Cipher Berbasis pada Teknik Tanam Padi dan Bajak Sawah. Salatiga: Skripsi-S1 Sarjana Universitasi Kristen Satya Wacana.

[6] Santoso, Handri, Yonatan, Wowor, A. D., Pakereng, Magdalena,A.I.P., 2015. Perancangan Kriptografi Block Cipher Berbasis pada Alur Clamshell’s Growth Rings. Salatiga: Skripsi-S1 Sarjana Unuversitas Kristen Satya Wacana.

[7] Ariyus, Dony.2006.Computer Security.C.V.ANDI OFFSET.Yogyakarta. [8] Sentot, Kromodimoeljo.2010. Teori dan Aplikasi Kriptografi. Jakarta.: SPK IT

Consulting.

[9] Stinson, D.R. 1995. Cryptography Theory and Practice. Florida:CRC Press, Inc

[10] Dafid. 2006. Kriptografi Kunci Simetris Dengan Menggunakan Algoritma Crypton. Jurnal Ilmiah. STMIK MDP Palembang.

[11]Biagong, Max. 2012. Anyaman Bambu.

http://www.scribd.com/doc/95269853/Anyaman-Bambu#scribd. Diakses 13 Maret 2016.

[12] Arief, F.,2012. Pengertian Anyaman- Seni Menganyam, Yogyakarta :Balai Pustaka.

[13] Kamus Besar Bahasa Indonesia (KBBI).

http://kbbi.web.id/gedek. Diakses 13 Maret 2016.

[14]http://blog.nekobiz.com.2015.4 Macam Anyaman bambu.

22

[15] CV.WIJAYA MANDIRI. 2016. Anyaman Bambu.

http://penjualbambu.indonetwork.co.id/product/bambu-anyaman-3880518. Diakses 1 Maret 2016.

[16] rufiismada.files.wordpress.com. 2012. KORELASI.

https://rufiismada.files.wordpress.com/2012/02/korelasi.pdf. Diakses pada 13 Maret 2016.

![Gambar 3.Contoh Anyaman Rejeng[15]](https://thumb-ap.123doks.com/thumbv2/123dok/739546.457137/14.612.99.522.138.596/gambar-contoh-anyaman-rejeng.webp)