Intrusion Prevention System (IPS): Mapping

Domain Research

Deris Stiawan (Dosen Jurusan Sistem Komputer FASILKOM UNSRI)

Sebuah Pemikiran, Sharing, Ide Pengetahuan, Penelitian

Merujuk data dari North American Network Operators Groups (www.nanog.net) yang menjelaskan tentang ledakan statitik dalam penggunaan internet, dimana Internet telah menjadi the new emergence services saat ini, namun dampak lain sisi negative nya adalah masalah security violation. Saat ini banyak sekali vendor yang menawarkan solusi terintegrasi untuk system keamanan komputer, hal ini disebabkan tingginya permintaan dari perusahaan untuk solusi ini. Buktinya, survey yang dilakukan CSI/FBI pada tahun 2008, dimana perusahaan membelanjakan anggaran mencapai $15 juta USD untuk solusi pertahanan system komputernya.

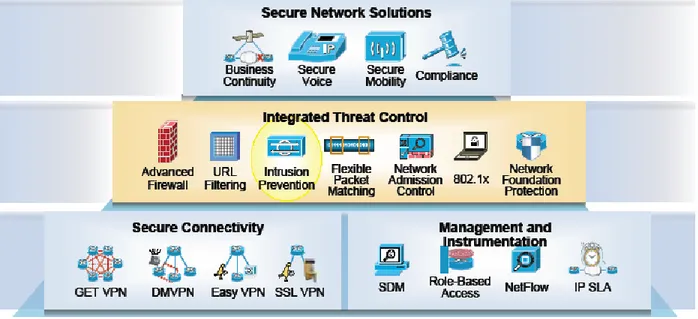

Gambar 1. All in one security (sumber: cisco.com)

Intrusion Prevention System (IPS) saat ini telah menjadi salah satu teknologi andalan dalam pengamanan system computer, hal ini disebabkan IPS berhasil mengambungkan teknologi Firewall dan analisis serangan IDS dengan lebih baik, smart dan proaktif, dirujuk dari survey CSI/FBI (www.gocsi.com) tahun 2008 didapat 54 % perusahaan saat ini menggunakan IPS sebagai solusi defense systemnya. Analysis dari beberapa rujukan [1] dan [3], IPS adalah salah satu pendekatan terbaru untuk

solusi pertahanan system computer dengan menggunakan sensor untuk memeriksa semua paket data yang masuk dan keluar. Disaat attack terindentifikasi, IPS akan memblock dan menyimpan infomasinya sebagai bagian dari rule policy yang telah dibuat. Pada penelitian [2], dikatakan dengan jelas tentang perkembangan kedepan teknologi IPS, teknologi ini akan terus berkembang dan akan lebih baik dari teknologi sebelumnya (IDS).

Dalam pandangan penulis, IPS ini memang telah menjadi “primadona” yang ditawarkan oleh berbagai vendor (Cisco, Nortel, Astaro, Bluecoat, dll) untuk solusi terkini dalam mendeteksi serangan atau pelanggaran keamanan lainnya. ciri khas yang ditawarkan dari yang dapat menjadi Firewall, spam filtering dan analisa data sampai dengan terintegrasi dengan system keamanan yang telah ada saat ini. Pada gambar 1, didapat dari cisco.com tentang solusi defense system yang telah digunakan perusahaan.

Dalam tulisan ini, penulis mencoba untuk menjelaskan dari sisi RISET yang telah dilakukan, atau yang sedang dilakukan oleh peneliti lainnya dan yang telah dilakukan penulis sendiri. Di bagian akhir ditutup dengan pandangan-pandangan penulis bagi para periset lainnya atau peneliti tugas akhir.

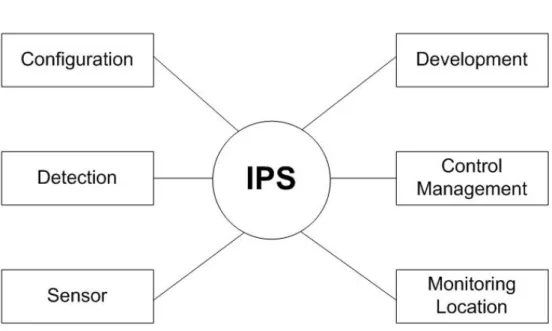

Dari sisi riset ada banyak area yang dapat dilakukan untuk diteliti, Gambar 2, dicoba menjabarkan dengan memetakan IPS.

Gambar 2. Mapping Domain IPS

Gambar 3, dibawah ini dijabarkan tentang riset yang dapat dilakukan di area sensor. Selanjutnya, dalam analysis yang dilakukan ada banyak sekali yang dapat dilakukan di sisi Algorithm based dengan menggunakan pendekatan soft computing.

Dalam Implementasi IPS, terdapat beberapa isu permasalahan, penulis mencoba merangkumnya dari bagian sebelumnya.

1. Pada gambar 2, terdapat beberapa bagian yang dapat dikembangkan kembali lebih rinci dari mapping utama pada IPS, penulis saat ini sedang aktif meneliti di area sensor dan detection 2. Pada gambar 3, diilustrasikan dengan jelas tentang permasalahan yang saat ini menjadi bagian

penelitian yang sedang dilakukan oleh peneliti lainnya, dalam pandangan penulis Algorithm based dan precision akan menjadi topic yang menarik untuk dibahas terutama dari sisi penggunaan pendekatan suatu metode untuk mengenali / mengklasifikasikan malicious, suspicious atau normal paket data.

3. Sedangkan dari sisi accuracy, saat ini sudah banyak peneliti lainnya yang melakukan penelitian untuk meningkatkan accuracy dari alarm, namun dari penelitian yang ada masih dapat dikembangkan dan ditingkatkan lagi terutama keterkaitan dengab sub lainnya.

4. Pada gambar 4, penulis mengumpulan dan menyimpulan data dari berbagai sumber tentang data set yang dilakukan peneliti lainnya untuk melakukan testing dari model / framework / pendekatan yang dibuat mereka. Namun dalam pandangan penulis, data set ini sangat traditional dan tidak mencerminkan pola, metode dari attack saat ini. Perlu digaris bawahi, data set yang valid sangat dibutuhkan untuk membuktikan system yang kita buat akan lebih baik dari sebelumnya atau yang lain. Kerumitan dan waktu akan terasa pada saat membuat suatu mekanisme data set serangan baik secara simulasi atau secara real di internet.

5. Dalam pandangan penulis, RISET akan menjadi fundamental R&D dari vendor-vendor security, karena hasil riset belum tentu dapat di implementasikan langsung ke suatu permasalahan yang ada. Hasil yang ada saat ini mungkin akan menjadi trend teknologi di pasaran pada masa akan dating, hal ini dikarenakan dukungan dari sisi lain dan maturity dari teknologi lainya.

6. Dalam RISET tidak hanya kemampuan oprek secara teknis namun juga dibutuhkan kemampuan lainnya, seperti matematis, metode penelitian dan kemampuan mengumpulkan penelitian sebelumnya yang tersebar di Internet baik dari buku-buku, journal bayar, journal gratis, whitepaper, hasil research group, dsb.

Daftar Pustaka

[1] Schultz, E.E., Ray. E.,”The Future of Intrusion Prevention”, Computer Fraud & Security, pp. 11-13, 2007 [2] Schultz, E., “Intrusion Prevention“, Computers & Security (2004), pp. 265-266, Elsevier, 2004

[3] Carter, E., Hogue, J., “Intrusion Prevention Fundamentals : an introduction to network attack mitigation with IPS”, Cisco press, 2006.

[4] Ghorbani, A.A., Lu, W., Tavalaee, “Network Intrusion Detection and Prevention : Concepts and Technique, Advances in Information Security 47, pp. 161-183, Springer, 2009

[5] Ghorbani, A.A., Lu, W., Tavalaee.: Network Intrusion Detection and Prevention : Concepts and Technique, Advances in Information Security 47, pp. 27-53, Springer, 2009

[6] Dutkevych. T., Piskozub, A., Tymoshyk. N., “Real-Time Intrusion Prevention and Anomaly Analyze System for Corporate Networks”, IEEE International Workshop on Intelligent Data Acquisition and Advanced Computing Systems Technology and Application, 2007

[7] Chou, T.S., Chou, T.N., “Hybrid Classifier System for Intrusion Detection”, IEEE Computer Society Seventh Annual Commnucation Networks and Services Research Conference, 2009

[8] Wu, S.X., Banzhaf, W, “The use of computational inteligence in intrusion detection system: A review”, Applied Soft Computing 10 (2010), pp. 1-35, Elsevier, 2010

[9] Aydin, M.A., Zaim, A.H., Ceylan, G.,” A Hybrid Intrusion Detection System Design for Computer Network Security”, Computer and Electrical Enginnering 35 (2009) 517-526, Elsevier, 2009

[10] Singhal, A., “Data Warehousing and Data Mining Techiques for Cyber Security”, Advance in Information Security 31, pp. 43-57, Springer, 2007

[11] Debar, H., Thomas, Y., Cuppens, F., Boulahia, C, “ Response: Bridging the link between intrusion detection alerts and security policies”, Intrusion Detection System, pp. 129-170, Springer, 2008.

[12] Shaikh, S.A., Chivers, H., Nobles, P., Clark, J.A., Chen, H.,”Toward Scalable Intrusion Detection”, Network Security (2009), pp. 12-16, Elsevire, 2009

[13] Hwang, K., Cai, M., Chen, Y.,Qin, M., “Hybrid Intrusion Detection with Weighted Signature Generation over Anomalous Internet Episodes”, IEEE Transactions on Dependable and Secure Computing (2007), pp. 41-55, 2007

[14] Jin, H., Yang, Z., Sun, J., Tu, X., Han, Z., “CIPS: Coordinated Intrusion Prevention System”, Lecture Notes Computer Science 3391, pp. 89-98, Springer, 2005

[15] Artail, H., Safa, H., Sraj, M., Kuwatly, Iyad., Masri, Z.A., “ A hybrid honeypot framework for improving intrusion detection systems in protectiong organizational network”, Computer & Security 25 (2006), pp. 274-28, Elsevier, 2006

[16] Nalini, N., Raghavendra, R.G., “Network Intrusion Detection via a Hybrid of Genetic Algorithm and Principal Component Analysis”, IEEE Proceeding, Advanced Computing and Communications, 2006

[17] Zhang, J., Zulkernine, M., Haque, A., “Random-Forest-Based Network Intrusion Detection System”, IEEE Transactions on Systems, MAN and Cybernetics, Vol 38, 2008, pp.649-659, 2008.

[18] Stiawan, D., Abdullan, A.H., Idris, M.Y., “Hybrid Intrusion Prevention”, unpublished

[19] Stiawan, D., Abdullan, A.H., Idris, M.Y., “Accuracy and Precision in Behavior-based approach for Intrusion Prevention System: Research on progress”, IEEE Computer Society, MINES 2010, China, 2010

![Gambar 3. Mapping Domain IPS [19]](https://thumb-ap.123doks.com/thumbv2/123dok/4515456.3271425/3.918.153.763.232.922/gambar-mapping-domain-ips.webp)

![Gambar 4. Mapping Domain IPS [18], [19]](https://thumb-ap.123doks.com/thumbv2/123dok/4515456.3271425/4.918.186.852.111.976/gambar-mapping-domain-ips.webp)