BAB 2

LANDASAN TEORI

2.1 Kriptografi

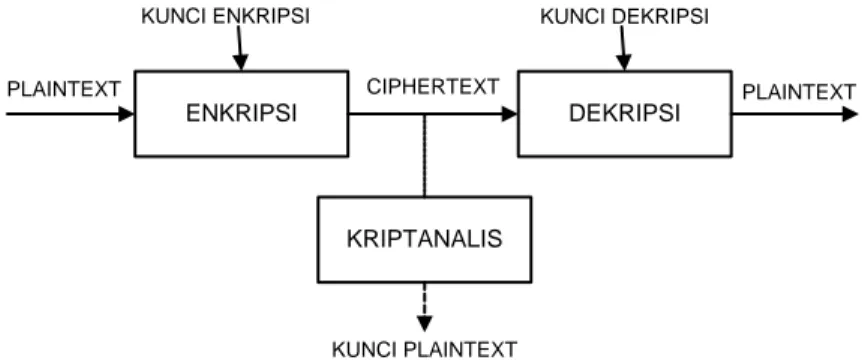

Kriptografi berasal dari bahasa Yunani, crypto dan graphia. Crypto berarti secret (rahasia) dan graphia berarti writing (tulisan). Menurut terminologinya, kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain [6]. Kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikannya kedalam bentuk yang tidak dapat dimengerti maknanya [3].

Algoritma kriptografi adalah urutan langkah-langkah logis bagaimana menyembunyikan pesan dari orang-orang yang tidak berhak atas pesan tersebut. Algoritma kriptografi terdiri dari tiga fungsi dasar, yaitu [1] :

1. Enkripsi: merupakan hal yang sangat penting dalam kriptografi, merupakan pengamanan data yang dikirimkan agar terjagakerahasiaanya. Pesan asli disebut plaintext, yang diubah menjadi kode-kode yag tidak dimengerti. Enkripsi dapat diartikan dengan cipher atau kode. Sama halnya dengan kita tidak mengerti akan sebuah kata maka kita akan melihatnya didalam kamus atau daftar istilah. Beda halnya dengan enkripsi, untuk mengubah text asli kebentuk text kode kita menggunakan algoritma yang dapat mengkodekan data yang kita inginkan.

2. Dekripsi: merupakan kebalikan dari enkripsi. Pesan yang telah dienkripsi dikembalikan kebentuk asalnya (text asli), disebut dengan dekripsi pesan. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan algoritma yang digunakan untuk enkripsi.

3. Kunci: yang dimaksud disini adalah kunci yang dipakai untuk melakukan enkripsi dan dekripsi. Kunci terbagi menjadi dua bagian, kunci rahasia (private key) dan kunci umum (public key).

Gambar 2.1. Sistem Kriptografi Secara Umum

Berikut adalah beberapa tuntutan yang terkait dengan isu keamanan data yaitu :

1. Confidentiality yaitu menjamin bahwa data-data tersebut hanya bisa diakses oleh pihak-pihak tertentu saja.

2. Authentication, baik pada saat mengirim atau menerima informasi, kedua belah pihak perlu mengetahui bahwa pengirim dari pesan tersebut adalah orang yang sebenarnya seperti yang diklaim.

3. Integrity, tuntutan ini berhubungan dengan jaminan setiap pesan yang dikirim pasti sampai pada penerimanya tanpa ada bagian dari pesan tersebut yang diganti, diduplikasi, dirusak, diubah urutannya, dan ditambahkan.

4. Nonrepudiation mencegah pengirim maupun penerima mengingkari bahwa mereka telah mengirimkan atau menerima suatu pesan/informasi. Jika sebuah pesan dikirim, penerima dapat membuktikan bahwa pesan tersebut memang dikirim oleh pengirim yang tertera. Sebaliknya, jika sebuah pesan diterima, pengirim dapat membuktikan bahwa pesannya telah diterima oleh pihak yang ditujunya.

5. Access Control membatasi sumber-sumber data hanya kepada orang-orang tertentu.

6. Availability, jika diperlukan setiap saat semua informasi pada sistem komputer

ENKRIPSI DEKRIPSI

CIPHERTEXT

KUNCI ENKRIPSI KUNCI DEKRIPSI

KRIPTANALIS

KUNCI PLAINTEXT

Dari keenam aspek keamanan data tersebut, empat diantaranya dapat diatasi dengan menggunakan kriptografi yaitu confidentiality, integrity, authentication, dan nonrepudiation.

2.2 Algoritma Playfair cipher

Playfair cipher ditemukan oleh Sir Charles Wheatstone dan Baron Lyon Playfair pada tahun 1854 dan digunakan pertama kali oleh tentara Inggris pada Perang Boer (Perang Dunia I) pada awal abad ke-20, untuk mengirimkan pesan antarmarkas yang ada di Inggris [5].

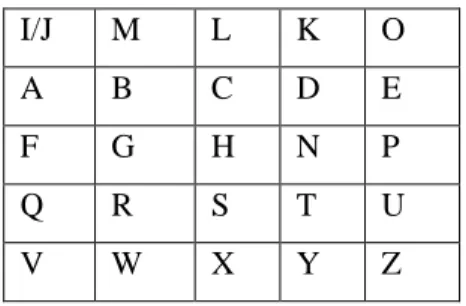

Kunci kriptografinya merupakan 25 huruf abjad yang tersusun dalam matriks bujur sangakar 5x5 dengan menghilangkan huruf ‘J’ pada susunan abjadnya. Jumlah kemungkinan kunci yang terbentuk adalah sebanyak 25! = 15.511.210.043.330.985.984.000.000. Matriks kunci akan diisi sesuai dengan urutan kemunculan huruf pada kunci. Huruf yang digunakan tidak boleh digunakan lagi, sedangkan huruf yang tidak digunakan kunci akan disusun setelahnya sesuai dengan urutan alphabet. Contoh pembentukan kunci adalah sebagai berikut, misalkan contoh kunci adalah “IMILKOM” maka matriks kunci menjadi : I/J M L K O A B C D E F G H N P Q R S T U V W X Y Z

Dalam pengenkripsian, pesan yang hendak dienkripsi terlebih dahulu diatur sebagai berikut :

1. Ganti huruf ‘J’ dengan huruf ‘I’. Kemudian tulis pesan kedalam pasangan huruf (bigram).

2. Apabila terdapat bigram yang memiliki huruf yang sama, sisipkan ditengahnya dengan ‘X’. Dan apabila huruf terakhir tidak memiliki pasangan, tambahkan huruf ‘X’ agar huruf terakhir memiliki pasangan.

Contoh Plaintext : “ ILKOM”

Plaintext kemudian disusun berdasarkan bigram, seperti dibawah ini : “ IL KO M”

Karena bigram terakhir tidak memiliki pasangan maka, ditambahkan huruf ‘X’ pada bigram terakhir menjadi:

“ IL KO MX”

Setelah plaintext disusun sesuai dengan bigram dan aturan diatas, barulah dapat dienkripsi dengan menggunakan matriks kunci pada gambar 2.

Algoritma Enkripsi memiliki aturan yang meliputi [3]:

1. Jika dua huruf berada pada baris kunci yang sama, maka setiap huruf digantikan pada huruf yang berada disebalah kanannya.

2. Jika dua huruf berada pada kolom kunci yang sama, maka setiap huruf yang digantikan pada huruf yang berada dibawahnya.

3. Jika dua huruf tidak pada baris yang sama atau kolom yang sama, maka huruf pertama diganti dengan huruf pada perpotongan baris huruf pertama dengan kolom huruf kedua. Huruf kedua diganti dengan huruf pada titik sudut keempat dari persegi panjang yang dibentuk dari 3 huruf yang digunakan sejauh ini.

Contoh :

Matriks kunci ditulis kembali:

I/J M L K O

A B C D E

F G H N P

Q R S T U

V W X Y Z

Plaintext (setelah disusun sesuai dengan bigram dan aturan): IL KO MX

Ciphertext yang dihasilkan:

MK OI LW

Untuk proses dekripsinya, yang perlu diketahui adalah matriks kuncinya, kemudian dilakukan persiapan pada ciphertext seperti pada plaintext saat hendak dienkripsi. Hanya saja aturan pada algoritma dekripsi berlawanan pada algoritma enkripsinya pada poin pertama dan kedua, sedangkan poin ketiga tidak mengalami perubahan.

2.2.1. Modifikasi Playfair cipher Dengan Teknik Pemutaran Kunci Dua Arah Ide untuk mencegah terjadinya pasangan huruf yang terus berulang memiliki hasil enkripsi yang sama adalah dengan mengganti matriks yang digunakan pada saat enkripsi. Teknik pemutaran kunci dua arah merupakan suatu cara untuk mengganti matriks agar berbeda dari kunci matriks untuk mengenkripsi bigram sebelumnya. Teknik pemutaran kunci dua arah dilakukan dengan memutar 4 huruf disekitar huruf pertama dengan menempatkan huruf pertama yang dienkripsi searah jarum jam, kemudian memutar 4 huruf disekitar huruf kedua berlawanan arah jarum jam.

1. Pilihlah 4 huruf disekitar huruf bigram plaintext. Yaitu huruf itu sendiri, huruf disebelah kanannya, huruf disebelah kanan bawah dan huruf dibawahnya.

2. Apabila huruf plaintext terletak di paling bawah atau paling kanan, maka sebelah kanan dari huruf itu adalah huruf dipaling kiri pada baris huruf plaintext berada dan sebelah bawah huruf plaintext terletak di paling atas dari kolom tempat huruf plaintext berada.

3. Untuk setiap huruf pertama pada bigram plaintext, 4 huruf yang berada disekitarnya (pada poin nomor 1) diputar searah jarum jam.

4. Untuk setiap huruf kedua pada bigram plaintext, 4 huruf yang berada disekitarnya (pada poin nomor 1) diputar berlawanan jarum jam.

5. Proses ini diulang terus sampai seluruh plaintext selesai dienkripsi.

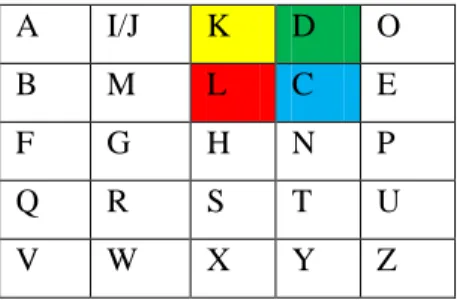

Contoh pada matriks kunci “IMILKOM” pada gambar 2. diatas, bigram “IL” terlebih dahulu dienkripsi, hasilnya yaitu “MK” baru matriks kunci diputar. Pada matrik kunci, huruf yang berada disekitar ‘I’ adalah:

I/J M L K O

A B C D E

F G H N P

Q R S T U

V W X Y Z

Kemudian matrik 4 huruf tersebut diputar searah jarum jam, sehingga hasilnya: A I/J L K O B M C D E F G H N P Q R S T U V W X Y Z

Gambar 2.4. Matriks 4 huruf disekitar huruf ‘I’ setelah diputar

Selanjutnya matrik kunci, huruf yang berada disekitar ‘L’ adalah:

A I/J L K O

B M C D E

F G H N P

Q R S T U

V W X Y Z

Gambar 2.5. Matriks 4 huruf disekitar huruf ‘L’ sebelum diputar

Kemudian matrik 4 huruf tersebut diputar berlawanan jarum jam, sehingga hasilnya: A I/J K D O B M L C E F G H N P Q R S T U V W X Y Z

Gambar 2.6. Matriks 4 huruf disekitar huruf ‘L’ setelah diputar

Kunci matriks pada Gambar 2.6 digunakan untuk mengenkripsi bigram kedua pada plaintext. Proses ini terus berulang sampai plaintext habis dienkripsi.

Dengan menggunakan teknik pemutaran kunci dua arah, maka ciphertext yang dihasilkan dari plaintext “ILKOM” adalah:

Plaintext (setelah disusun sesuai dengan bigram dan aturan): IL KO MX

Ciphertext yang dihasilkan:

MK DA CW

Dapat dilihat ciphertext yang dihasil dari algoritma Playfair Cipher klasik dengan Playfair Cipher Modifikasi teknik pemutaran kunci dua arah memiliki perbedaan meskipun dengan plaintext yang sama.

2.2.2. Tingkat Keamanan Modifikasi Playfair Cipher Dengan Teknik Pemutaran Kunci Dua Arah

Pengeknripsian plaintext dengan teknik pemutaran kunci dua arah memiliki kelebihan yaitu setiap bigram pada plaintext memiliki matris kunci yang berbeda dengan bigram sebelumnya. Hal ini mengecilkan kemungkinan untuk pasangan huruf yang akan muncul.

Untuk melihat perbandingan ciphertext pada kata berulang yang dihasilkan antara algoritma Playfair cipher klasik dengan modifikasi Playfair Cipher dengan teknik pemutaran kunci dua arah dapat dilihat pada gambar 7 dan gambar 8.

Plaintext : “kupukupu” Ciphertext : “OT RP OT RP”

Gambar 2.7. Plaintext dan Ciphertext dengan algoritma Playfair cipher klasik

Plaintext : “kupukupu” Ciphertext : “OT UK OK ZA”

Gambar 2.8. Plaintext dan Ciphertext dengan algoritma Modifikasi Playfair cipher teknik pemutaran kunci dua arah

Pada pada Gambar 2.7 dan Gambar 2.8 terlihat perbedaan ciphertext yang dihasilkan oleh kedua algoritma tersebut. Sehingga didapat kesimpulan bahwa pada plaintext dengan kata berulang, modifikasi playfair cipher lebih unggul pada tingkat keamanannya dibandingkan dengan playfair cipher pada umumnya. Tingkat keamanan yang lebih unggul ini dikarenakan pada setiap bigram yang hendak dienkripsi memiliki susunan kunci yang berbeda

2.3 Steganografi

Kata "steganografi" berasal daristeganos, yang artinya “tersembunyi atau terselubung”, dan graphein, “menulis”. Steganografi adalah seni dan ilmu menulis suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia.

Sebaliknya pesan, tapi tidak

menyembunyikan bahwa ada suatu pesan dan tak jarang menimbulkan kecurigaan [9].

Steganografi membutuhkan dua properti dalam penerapannya, yaitu media sebagai wadah penampung pesan dan pesan yang hendak disembunyikan. Steganografi digital menggunakan wadah penampung seperti gambar, audio (suara), teks, atau video. Sedangkan pesan yang hendak disembunyikan juga dapat berupa gambar, audio (suara), teks maupun video. Jika kriptografi menampilkan data yang telah dienkripsi, berbeda halnya dengan steganografi yang pesannya tidak terlihat setelah dilakukan penyisipan, sehingga pihak ketiga benar-benar tidak mengetahui bahwa ada pesan rahasia yang tersembunyi didalamnya. Pesan akan terlihat jika sudah dilakukan pengekstraksian sehingga pesan asli terlihat seperti semula [7]. Hasil dari suatu file media gambar yang telah disisipi oleh pesan dengan teknik steganografi disebut dengan file stego image.

Penyembunyian data rahasia ke dalam media digital akan mengubah kualitas media tersebut.Kriteria yang harus diperhatikan dalam penyembunyian data adalah [8]:

1. Fidelity. Kualitas dan mutu media penampung tidak jauh berbeda dengan media penampung sebelum disisipikan data pesan. Pengamat tidak mengetahui adanya pesan pada media penampung.

2. Robustness. Pesan yang dirahasiakan harus tahan pada terhadap berbagai operasi manipulasi yang dilakukan oleh stego-data, bila pada citra dikenakan pada operasi pengolahan citra, pesan yang tersembunyi didalamnya tidak rusak dan dapat diekstraksi kembali.

3. Recovery. Data pesan yang disembunyikan harus dapat dikembalikan kedalam bentuk semula. Karena steganografi merupakan penyembunyian data pada media penampung (data hiding), maka sewaktu-waktu, data didalamnya diperlukan untuk diteliti lebih lanjut.

2.4 Metode Begin-of-File

Metode Begin Of File merupakan salah satu teknik pada steganografi yaitu dengan cara penyisipan data pesan pada awal file media penampung secara horizontal. Akibat dari penambahan data pesan di awal media penampung, maka terjadi pembesaran ukuran file pada media yang telah disisipi oleh data pesan [10].

Dalam penelitian ini, media penampung yang digunakan adalah citra digital. Citra digital memiliki piksel yang membentuk sebuah matriks yang terdiri dari baris dan kolom. Pesan yang hendak disisipkan pada citra digital mengikuti bentuk matriks. Penyisipan pesan secara horizontal yang dimaksud adalah pesan hendak disisipkan pada baris matriks piksel citra gambar tersebut. Metode Begin Of File yang diterapkan pada penelitian ini adalah penyisipan suatu pesan pada awal baris matriks piksel citra digital yang digunakan sebagai media penampung.

Cara penyisipan pesan pada Begin Of File adalah sebagai berikut:

Misalkan terdapat sebuah citra grayscale (hanya memiliki satu layer) dengan derajat keabuan 8 Bit (0-255), berukuran 6𝑥6 piksel yang akan disisipkan pesan yang merupakan ciphertext dari proses enkripsi modifikasi Playfair Cipher

Ubah pesan kedalam kode ASCII: 77 75 68 65 67 77 Misalkan matriks citra grayscale adalah sebagai berikut :

153 154 155 152 150 134 127 137 152 158 117 134 136 144 143 135 139 154 156 159 140 124 163 162 153 149 139 144 179 193 138 145 143 121 195 166

Kode ASCII pesan kemudian disisipkan pada awal file citra secara horizontal, sehingga matriks citra berubah menjadi :

77 75 68 65 67 77 127 137 152 158 117 134 136 144 143 135 139 154 156 159 140 124 163 162 153 149 139 144 179 193 138 145 143 121 195 166

2.5 Penelitian yang Relevan

Berikut penelitian yang membahas kombinasi kriptografi modifikasi Playfair Cipher dan teknik steganografi Begin Of File:

1. Berdasarkan penelitian oleh Freddi Yonathan, yaitu Modifikasi Playfair cipher dengan Teknik Pemutaran Kunci Dua Arah. Modifikasi ini dirancang agar tingkat keamanan dari Playfair cipher yang merupakan kriptografi klasik menjadi lebih tinggi. Dengan teknik pemutaran kunci dua arah ini, ciphertext yang dihasilkan lebih beragam meskipun plaintext berupa kalimat atau kata yang berulang. Sehingga sulit bagi kriptanalis untuk memecahkan ciphertext tanpa mengetahui kuncinya atau dengan sistem tebak-menebak.

2. Berdasarkan penelitian oleh Henny Wandani, yaitu Implementasi Sistem Keamanan Data denganMenggunakan Teknik Steganografi End of File (EOF) dan Rabin Public Key Cryptosystem. Kombinasi Kriptografi Rabin Public Key dan steganografi EOF bertujuan agar pesan yang disembunyikan lebih aman, karena telah banyak software steganalis yang beredar dipasaran sehingga dapat dengan mudah membaca pesan yang ada didalamnya. Dengan adanya kriptografi yang mengenkripsi pesan tersebut, setidaknya meningkatkan keamanan pada pesan yang telah diekstrasi dengan software steganalis [10].