Analisis Perbandingan Algoritma Naive Bayes dan Decision Tree untuk Deteksi

Serangan Denial of Service (DoS) pada Arsitektur Software Defined Network (SDN)

Syauqi Ridwan Afif1, Parman Sukarno2, Muhammad Arief Nugroho3

1,2,3Fakultas Informatika, Universitas Telkom, Bandung

1[email protected],2[email protected], 3[email protected]

Abstrak

Software Defined Network (SDN) adalah paradigma baru pada arsitektur jaringan yang memberikan solusi pengontrolan terpusat, sehingga tidak perlu lagi melakukan konfigurasi pada setiap komponen jaringan. Namun, arsitektur SDN juga memiliki isu keamanan, salah satu ancaman tersebut adalah Denial of Service (DoS) yang memungkinkan penyerang melumpuhkan controller dan berakibat fatal. Dari beberapa peneli-tian sebelumnya, algoritma machine learning dapat menghasilkan deteksi yang optimal. Dalam penelipeneli-tian ini, algoritma machine learning akan diimplementasikan pada arsitektur SDN dalam hal deteksi serangan DoS. Algoritma yang digunakan adalah Decision Tree dan Naive Bayes dan memakai NSL-KDD sebagai dataset. Hasil dari akurasi dalam mengdeteksi serangan DoS masing-masing algoritma adalah 99.0% un-tuk Decision Tree dan 97.0% unun-tuk Naive Bayes.

Kata kunci : naive bayes, decision tree, deteksi, serangan, dos, sdn, controller, nsl-kdd Abstract

Software Defined Network (SDN) is a new paradigm in network architecture that provides centralized con-trol solutions, so there is no need to configure each network component. However, the SDN architecture also has security issues, one of the threats is Denial of Service (DoS) which allows attackers to disable the controller and have fatal consequences. From several previous studies, machine learning algorithms can produce optimal detection. In this study, machine learning algorithms will be implemented in the SDN ar-chitecture in terms of detection of DoS attacks. The algorithm used is Decision Tree and Naive Bayes and using NSL-KDD for dataset. The results of accuracy in detecting DoS attacks for each algorithm are 99.0 % for Decision Tree and 97.0% for Naive Bayes.

Keywords: naive bayes, decision tree, detection, attack, dos, sdn, controller, nsl-kdd

1.

Pendahuluan

Latar Belakang

Software-Defined Networking(SDN) adalah sebuah paradigma jaringan baru yang mengubah arsitektur jaring-an. Jaringan SDN memungkinkan administrator untuk menyediakan jaringan dengan cepat dan tanpa konfigurasi manual. Dengan memisahkan control plane dan data plane, administrator tidak perlu melakukan konfigurasi satu persatu perangkat jaringan yang ada [1]. Dengan jaringan SDN, administrator memperoleh kontrol independen dari keseluruhan jaringan di satu titik, yang sangat menyederhanakan operasi jaringan [2].

Disisi lain, jaringan SDN juga memiliki isu keamanan. Semakin tinggi lalu lintas yang ada, maka semakin tinggi pula kemungkinan terjadinya ancaman keamanan yang dimanfaatkan oleh pelaku untuk keuntungan pribadi [3]. Salah satu serangan yang sering terjadi adalah Denial of Service (DoS). Serangan yang dilakukan terjadi pada layer 3 (application layer dan layer 4 (transport layer. Pada tahun 2016 [4] persentasi serangan DoS masih cukup besar, 46.9% untuk layer 3 dan 4. Terdapat beberapa cara untuk menangani masalah ini, yang pertama adalah dengan menggunakan firewrall [5], namun serangan yang terdeteksi hanya 40% saja. Oleh karena itu, penelitian ini menggunakan machine learning sebagai deteksi serangan. Machine learning dapat membantu dalam mendefinisikan rules pada SDN controller dan mampu memprediksi serangan lebih akurat [6].

Pada tugas akhir ini, SDN controller akan menggunakan dua algoritma machine learning, yaitu Naive Bayes dan Decision Tree sebagai deteksi serangan dengan menggunakan NSL-KDD sebagai dataset. NSL-KDD me-rupakan penyempurnaan dari dataset sebelumnya, yaitu KDD99 [7]. Pada KDD99, masih terdapat atribut yang memiliki missing value. NSL-KDD digunakan untuk melatih algoritma Naive Bayes dan Decision Tree untuk

mendeteksi serangan DoS. Masing-masing algoritma bisa ditempatkan pada SDN controller. Ada beberapa per-masalahan pada penelitian sebelumnya yang memakai real traffic sebagai Data Test dan menyebabkan turunnya akurasi pendeteksian [6]. Hal itu disebabkan karena perbedaan atribut antara real traffic dan Data Train yang di-gunakan.

Topik dan Batasannya

Rumusan masalah dalam penelitian ini adalah masih tingginya tingkat serangan DoS. Oleh karena itu dibutuhk-an suatu sistem ydibutuhk-ang dapat mengatasi masalah tersebut. Penelitidibutuhk-an ini dilakukdibutuhk-an untuk meningkatkdibutuhk-an keamdibutuhk-andibutuhk-an pada jaringan SDN, dengan menggunakan algoritma Decision Tree, Naive Bayes, dan menggunakan NSL-KDD sebagai dataset yang hanya menggunakan label DoS dan normal. Penelitian ini menggunakan dokumentasi dari scikit learn yang merupakan pengembang machine learning dalam bahasa python. Dataset pada penelitian ini adalah NSL-KDD (termasuk Data Tes dan Data Train).

Tujuan

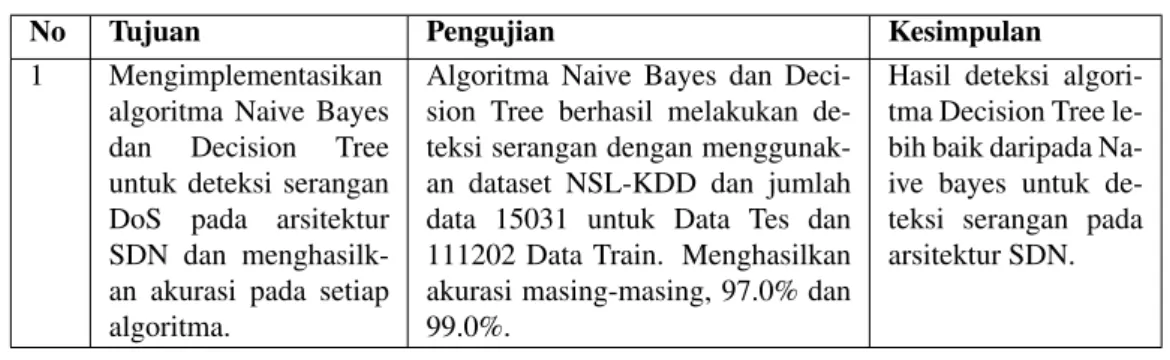

Tujuan penelitian ini adalah untuk mengetahui bagaimana cara mengimplementasikan algoritma machine lear-ningyang digunakan untuk mengdeteksi serangan DoS yang masuk kedalam jaringan Software Defined Network. Hal ini bisa diilustrasikan pada Tabel 1.

Tabel 1. Keterkaitan antara tujuan, pengujian dan kesimpulan

No Tujuan Pengujian Kesimpulan

1 Mengimplementasikan algoritma Naive Bayes dan Decision Tree untuk deteksi serangan DoS pada arsitektur SDN dan menghasilk-an akurasi pada setiap algoritma.

Algoritma Naive Bayes dan Deci-sion Tree berhasil melakukan de-teksi serangan dengan menggunak-an dataset NSL-KDD dmenggunak-an jumlah data 15031 untuk Data Tes dan 111202 Data Train. Menghasilkan akurasi masing-masing, 97.0% dan 99.0%.

Hasil deteksi algori-tma Decision Tree le-bih baik daripada Na-ive bayes untuk de-teksi serangan pada arsitektur SDN.

2.

Studi Terkait

Perkembangan jaringan SDN tidak luput akan serangan yang terjadi pada jaringan tersebut. Ada beberapa cara untuk mengdeteksi serangan, salah satunya adalah menggunakan machine learning dan NSL-KDD sebagai dataset, yang merupakan perbaikan dari KDD99. Pada [6] dilakukan penelitian dengan menggunakan LongTail sebagai dataset. Alogritma yang digunakan C4.5, Naive Bayes, Bayesian Network, dan Decision Table dengan akurasi masing-masing, 86.19%, 87.78%, 91.68%, dan 88.52%. Setelah dilakukan deteksi, SDN controller akan melakukan blokir serangan berdasarkan IP address. Pada [7] dilakukan penelitian deteksi serangan menggunakan algoritma J48 dan Naive Bayes. Algoritma J48 digunakan sebagai seleksi fitur yang akan dipakai untuk deteksi oleh algoritma Naive Bayes agar fitur yang digunakan lebih optimal. Dengan demikian didapatkan hasil akurasi masing-masing 92.71% dan 99.43%.

2.1

Software Defined Network

(SDN)

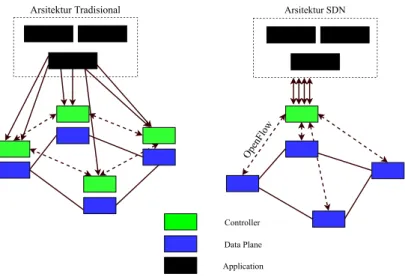

SDN merupakan sebuah paradigma jaringan baru yang mengubah arsitektur jaringan. Jaringan SDN memung-kinkan administrator jaringan untuk menyediakan jaringan dengan cepat dan tanpa konfigurasi manual. Dengan memisahkan control plane dan data plane, administrator jaringan tidak perlu melakukan konfigurasi satu persatu perangkat jaringan yang ada [1]. Dengan jaringan SDN, administrator jaringan memperoleh kontrol independen dari keseluruhan jaringan dari satu titik, yang sangat menyederhanakan operasi jaringan. SDN dibagi menjadi 3 lapisan fungsional utama, yaitu:

• Application Layer merupakan aplikasi end-user yang menggunakan dan menikmati layanan SDN.

• Control Layer merupakan sekumpulan pengendari SDN berbasis pangkat lunak yang menyediakan fungsi kontrol yang terkonsolidasi melalui Application Programming Interface (API) terbuka untuk mengawasi perilaku forwarding jaringan melalui antarmuka terbuka.

• Infrastructure Layer terdiri dari Forwarding Elements (FE) termasuk switch fisik dan virtual yang dapat diakses melalui antarmuka terbuka dan memungkinkan packet switching dan forwarding

Gambar 1 adalah perbedaan antara arsitektur SDN dan konvensional.

Arsitektur Tradisional Arsitektur SDN

OpenFlow

Controller Data Plane Application

Gambar 1. Perbedaan Arsitektur SDN dan Konvensional

2.2

Denial of Service

(DoS)

DoS merupakan salah satu jenis serangan yang berusaha untuk menguras sumber daya korban. Sumber daya ini dapat berupa bandwidth jaringan, daya komputasi, atau struktur data sistem operasi [8]. Distribution Denial of Service(DDoS) adalah tahap selanjutnya dari DoS, DDoS merupakan serangan yang dilakukan secara distribusi, dimana banyak serangan dari sistem yang menyerang satu target. Ada beberapa jenis serangan DoS, diantaranya:

• Neptune adalah jenis serangan yang dikenal sebagai serangan TCP SYN. Untuk melakukan serangan, pe-nyerang mengeksploitasi kelemahan pada protokol TCP (three-way-handshake) dengan mengirimkan paket SYN palsu secara terus menerus.

• Smurf adalah jenis serangan yang membanjiri korban dengan paket Internet Control Message Protocol (ICMP) ”echo-reply”. Penyerang mengirimkan banyak paket ICMP ke alamat broadcast korban. Paket-paket yang dikirimkan berupa alamat korban sebagai alamat IP sumber. [8].

2.3

Naive Bayes

Algoritma Naive Bayes [9] merupakan metode yang menggunakan probabilitas masing-masing atribut yang dimiliki untuk membuat prediksi. Algoritma ini menggunakan teori Bayesian dalam menghitung setiap probabili-tasnya. Ada 3 macam Naive Bayes, diantaranya adalah [10]:

• Multinomial merupakan algoritma yang biasa digunakan untuk deteksi teks.

• Bernoulli merupakan algoritma yang digunakan untuk deteksi data berupa binary (0 dan 1).

• Gaussian merupakan algoritma yang digunakan untuk deteksi data berupa diskrit dengan menggunakan distribusi normal.

Pada penelitian ini menggunakan Gaussian sebagai deteksi serangan DoS, karena data yang digunakan pada penelitian ini berupa diskrit. Adapun rumus yang dipakai dalam algoritma ini digambarkan pada Formula 1.

P(A | B) =P(B | A) ∗ P(A)

P(B) (1)

Dengan P(A | B) merupakan probabilitas posterior atau probabilitas kelas (target) yang diberikan prediktor (atri-but), P(B | A) merupakan Likelihood atau probabilitas prediktor kelas yang diberikan, A merupakan sampel dari data latih, B merupakan hasil deteksi dari Data Train, P(A) merupakan probabilitas yang diperoleh dari A, dan B merupakan probabilitas yang diperoleh dari B.

2.4

Decision Tree

Algoritma Decision Tree [11] merupakan metode yang berusaha menemukan fungsi-fungsi pendekatan yang bernilai diskrit. Algoritma inti untuk membangun Decision Tree adalah Iterative Dychotomizer version 3 (ID3). ID3 menggunakan entropy dan information gain untuk membangun Decision Tree. Sebelum menghitung Infor-mation Gain, terlebih dahulu menghitung entropy. Secara matematis, entropy dirumuskan pada formula 2.

Entropy(S) ≡

c

∑

i

−pilog2pi (2)

Dengan c merupakan jumlah kelas deteksi, pimerupakan jumlah sampe untuk kelas i, dan i merupakan banyaknya

iterasi.

Setelah mendapatkan nilai entropy untuk suatu sampel data, maka information gain dapat dihitung dengan rumus yang ditunjukan pada formula 3

Gain(S, A) ≡ Entropy(S) −

∑

v∈Values(A)

|Sv|

S Entropy(Sv) (3)

Dengan A merupakan atribut, V merupakan suatu nilai yang mungkin untuk atribut A, Values(A) merupakan himpunan nilai-nilai yang mungkin untuk atribut A, |Sv| merupakan jumlah sampel untuk nilai v, |S| merupakan

jumlah seluruh sampel data, dan Entropy(Sv) merupakan entropy sampel-sampel yang memiliki nilai v.

2.5

Confusion Matrix

Confusion matrix[12] adalah tabel yang sering digunakan untuk menggambarkan kinerja model deteksi pada suatu Data Train. Matriks ini berisi nilai True Positive (TP), True Negative (TN), False Positive (FP), dan False Negative(FN).

• True Possitive (TP) adalah jumlah catatan serangan yang dideteksi sebagai serangan. • True Negative (TN) adalah jumlah catatan normal yang dideteksi sebagai normal. • False Possitive (FP) adalah jumlah catatan normal yang dideteksi sebagai serangan.

• False Negative (FN) adalah jumlah serangan yang sebenarnya namun dideteksi sebagai normal.

Pada kasus ini nilai yang paling penting untuk security [13] adalah nilai False Negative. Nilai ini berhubungan dengan kesalahan algoritma dalam melakukan deteksi serangan. Semakin kecil nilai False Negative semakin bagus algoritma tersebut dalam deteksi serangan DoS.

3.

Gambaran Umum Sistem

3.1

SDN Controller

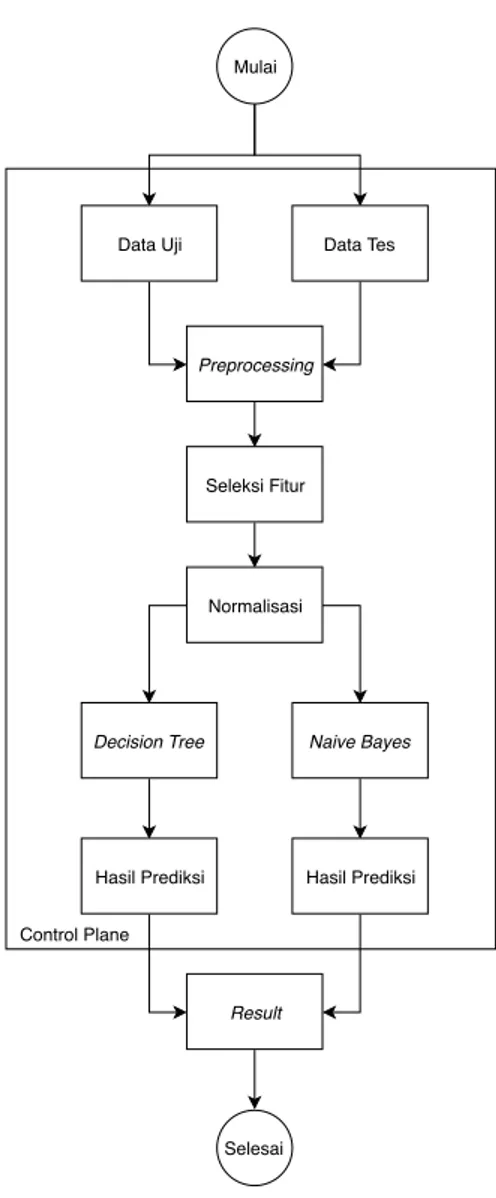

SDN controller berperan sebagai monitoring traffic yang keluar maupun masuk pada jaringan. Dalam SDN controller, semua proses dilakukan pada control layer seperti, proses preprocessing, pemilihan fitur, dan normali-sasi. Setelah semua data telah siap untuk di pakai, selanjutnya controller akan melakukan pendeteksian berdasark-an dataset NSL-KDD.

3.2

Data Train dan Data Tes

Pada penelitian ini digunakan dataset NSL-KDD yang berupa Data Train dan data tes dengan split data 20% untuk data tes dan 80% untuk Data Train. Pada dataset ini terdiri 41 fitur dengan 4 kategori serangan [14]. Pada penelitian ini, memakai 15031 Data Tes dan 111202 Data Train.

3.3

Preprocessing

Preprocessingdilakukan untuk memudahkan algoritma dalam membaca dataset. Pada tahap ini, jenis serangan akan di kategorikan sebagai DoS dan normal, dimana serangan DoS adalah smurf dan neptune, kemudian mengu-bah semua atribut kedalam format numeric. Contoh: TCP diumengu-bah menjadi 1, HTTP diumengu-bah menjadi 2, UDP diumengu-bah menjadi 3, dsb.

Mulai

Data Uji Data Tes

Preprocessing

Seleksi Fitur

Normalisasi

Decision Tree Naive Bayes

Hasil Prediksi Hasil Prediksi

Result

Selesai Control Plane

Gambar 2. Gambaran Umum Sistem Tugas Akhir

3.4

Seleksi Fitur

Tahap ini dilakukan seleksi fitur agar mendapatkan hasil yang optimal. Dari proses seleksi fitur [15], terdapat 13 fitur yang paling relevan terhadap serangan DoS, diantaranya adalah Service, Flag, Src bytes, Dst bytes, Log-ged in, Count, Serror rate, Same srv rate, Diff srv rate, Dst host srv rate, Dst host srv count, Dst host same srv rate, Dst host serror rate, dan Dst host srv serror rate.

3.5

Normalisasi

Setelah dilakukan seleksi fitur, langkah selanjutnya adalah normalisasi. Tahap ini dilakukan agar tidak ada angka-angka dengan selisih yang besar. Rumus untuk normalisasi data digambarkan pada Formula 4.

Normalized(x) = x− minValue

maxValue− minValue (4)

3.6

Decision Tree dan Naive Bayes

Tahap selanjutnya adalah deteksi serangan menggunakan dua algoritma, yaitu Decision Tree dan Naive Bayes, kemudian algoritma tersebut akan memiliki masing-masing hasil prediksi berdasarkan Formula 1 untuk Naive bayes dan Formula 2 dan 3 untuk Decision Tree.

3.7

Result

Tahap terakhir adalah akurasi yang didapat dari nilai masing-masing TP, TN, FP, dan FN dengan rumus yang digambarkan pada Formula 5. Jika nilai TP, TN, FP, dan FN ditambahkan maka hasilnya adalah banyaknya data uji.

Akurasi= T P+ T N

T P+ FP + T N + FN (5)

4.

Evaluasi

4.1

Hasil Pengujian

Tabel 2 merupakan hasil pengujian dari masing-masing algoritma. Tabel 2. Tabel Hasil Pengujian

Algoritma Akurasi TP TN FP FN

Decision Tree 99.0% 5180 9706 4 141

Naive Bayes 97.0% 5128 9453 257 193

4.2

Analisis Hasil Pengujian

Dari hasil penelitian yang telah didapatkan pada Tabel 2 dapat dilihat masing-masing akurasi algoritma, De-cision Tree sebesar 99.0% dan Naive Bayes sebesar 97.0%. DeDe-cision Tree memiliki akurasi paling besar karena algoritma ini dapat menseleksi fitur-fitur yang paling optimal dalam mengdeteksi serangan DoS. Algoritma ini juga tidak memakai perhitungan yang rumit untuk mendapatkan hasil. Decision Tree merupakan algoritma yang simpel dalam segi data, karena Decision Tree hanya membutuhkan sebuah tabel tanpa harus dilakukan perubahan pada data tersebut. Berbeda dengan algoritma Naive Bayes yang memerlukan perhitungan matematis yang rumit pada setiap kelasnya. Naive Bayes hanya memiliki satu inputan dalam memprediksi, yaitu probabilitas prior. Fitur yang dipilih juga berpengaruh terhadap hasil deteksi algoritma ini.

Dari segi confusion matrix terutama pada nilai TP. Dari segi kesalahan deteksi, Decision Tree juga lebih unggul daripada Naive Bayes. Hal ini disebabkan karena Decision Tree merupakan algoritma yang kompleks. Pohon yang dihasilkan dari algoritma ini saling berhubungan satu sama lain, oleh karena itu hasil prediksi akan semakin optimal. Sedangkan Naive Bayes hanya memiliki satu inputan, yaitu probabilitas prior yang digunakan untuk menentukan anomaly atau tidak. Dari 4 atribut confusion matrix yang paling berpengaruh terhadap security adalah False Negative, karena False Negative merupakan banyaknya sistem melakukan kesalahan prediksi. Decision Tree memiliki nilai False Negative yang lebih kecil daripada Naive Bayes. Hal ini menyebabkan bahwa Decision Tree lebih unggul daripada Naive Bayes.

5.

Kesimpulan

Software Defined Network(SDN) merupakan arsitektur jaringan baru yang memiliki sebuah controller yang merupakan pusat jaringan. Disisi lain, SDN juga memiliki isu keamanan, salah satu isu tersebut adalah Denial of Service. Oleh karena itu, diperlukan kalsifikasi serangan DoS pada jaringan SDN. Berdasarkan penelitian yang sudah dilakukan, dapat disimpulkan bahwa algoritma Decision Tree merupakan algoritma yang lebih unggul dari segi akurasi dan mengdeteksi serangan DoS pada arsitektur SDN sebesar 99.0%.

6.

Saran

Saran yang diajukan untuk penelitian kedepannya adalah dengan melakukan validasi data tes berupa real traffic yang masuk ke dalam jaringan SDN. Setelah dilakukan validasi, selanjutnya adalah melakukan deteksi berdasarkan data tes (real traffic) dan Data Train yang sesuai.

Daftar Pustaka

[1] R. Kandoi and M. Antikainen, “Denial-of-service attacks in openflow sdn networks,” in 2015 IFIP/IEEE International Symposium on Integrated Network Management (IM), May 2015, pp. 1322–1326.

[2] S. Scott-Hayward, S. Natarajan, and S. Sezer, “A survey of security in software defined networks,” IEEE Communications Surveys Tutorials, vol. 18, no. 1, pp. 623–654, Firstquarter 2016.

[3] R. F. Pratama, Perancangan dan Implementasi Adaptive Intrusion Prevention System (IPS) untuk Pencegahan Penyerangan pada Arsitektur Software-Defined Network (SDN), 2017.

[4] N. Guard. (2016, jun) Ddos threat report reflection attacks: Q2 2016.

[5] A. El-Atawy, E. Al-Shaer, T. Tran, and R. Boutaba, “Adaptive early packet filtering for defending firewalls against dos attacks,” in IEEE INFOCOM 2009, April 2009, pp. 2437–2445.

[6] S. Nanda, F. Zafari, C. DeCusatis, E. Wedaa, and B. Yang, “Predicting network attack patterns in sdn using machine learning approach,” in 2016 IEEE Conference on Network Function Virtualization and Software Defined Networks (NFV-SDN), Nov 2016, pp. 167–172.

[7] G. Meena and R. R. Choudhary, “A review paper on ids classification using kdd 99 and nsl kdd dataset in weka,” in 2017 International Conference on Computer, Communications and Electronics (Comptelix), July 2017, pp. 553–558.

[8] “Distributed denial of service attacks - the internet protocol journal - volume 7, number 4,” Sep 2015. [Online]. Available: https://www.cisco.com/c/en/us/about/press/internet-protocol-journal/back-issues/ table-contents-30/dos-attacks.html

[9] A. Vidhya. 6 easy steps to learn naive bayes algorithm (with codes in python and r). (Diakses: 12 Oktober 2017). [Online]. Available: https://www.analyticsvidhya.com/blog/2017/09/naive-bayes-explained/

[10] L. Jiang, D. Wang, Z. Cai, and X. Yan, “Survey of improving naive bayes for classification,” in Proceedings of the 3rd International Conference on Advanced Data Mining and Applications, ser. ADMA ’07. Berlin, Heidelberg: Springer-Verlag, 2007, pp. 134–145. [Online]. Available: http://dx.doi.org/10.1007/978-3-540-73871-8 14

[11] Suyanto, Artifiacial Intelligence Searching Reasoning Planning and Learning, 2nd ed. Bandung: Informa-tika, may 2014, pp. 145-146.

[12] D. School. (2014, mar) Simple guide to confusion matrix terminology. [Online]. Available: https: //www.dataschool.io/simple-guide-to-confusion-matrix-terminology/

[13] A. Milenkoski, M. Vieira, S. Kounev, A. Avritzer, and B. D. Payne, “Evaluating computer intrusion detection systems: A survey of common practices,” ACM Comput. Surv., vol. 48, no. 1, pp. 12:1–12:41, Sep. 2015. [Online]. Available: http://doi.acm.org/10.1145/2808691

[14] L. Dhanabal and D. S. P. Shantharajah, “A study on nsl-kdd dataset for intrusion detection system based on classification algorithms,” 2015.

[15] O. Osanaiye, H. Cai, K.-K. R. Choo, A. Dehghantanha, Z. Xu, and M. Dlodlo, “Ensemble-based multi-filter feature selection method for ddos detection in cloud computing,” EURASIP Journal on Wireless Communications and Networking, vol. 2016, no. 1, p. 130, May 2016. [Online]. Available: https://doi.org/10.1186/s13638-016-0623-3