EVALUASI DAN PERBANDINGAN KINERJA SISTEM TRAFFIC

MONITORING DAN SENSOR DETEKSI KEAMANAN INTERNET

PADA MATA GARUDA, SNORT DAN SURICATA

1Alvin Prayuda Juniarta Dwiyantoro, 2Muhammad Salman

Teknik Komputer, Fakultas Teknik, Universitas Indonesia

Abstrak

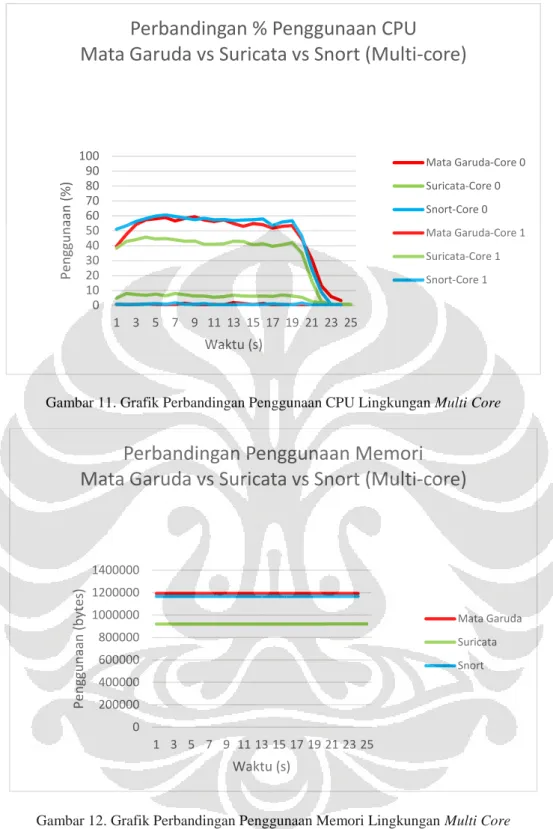

Skripsi ini membahas tentang pengujian kapabilitas mesin deteksi dari IDS yang dikembangkan oleh ID-SIRTII, yaitu Mata Garuda dengan menggunakan framework Pytbull dan hasilnya akan dibandingkan dengan IDS lain yang sudah banyak didistribusikan di masyarakat dan bersifat open source, yaitu Snort dan Suricata. Pada skripsi ini akan dijelaskan meengenai konsep dasar dari IDS, berbagai mecam bentuk serangan yang dapat menyerang jaringan, pengujian serangan pada Mata Garuda, Snort dan Suricata, serta analisis hasil pengujian pada ketiga IDS tersebut. Hasil pengujian menggunakan Pytbull yang dilakukan memberikan hasil bahwa akurasi deteksi Mata Garuda dan Snort secara keseluruhan (86.95%) lebih baik dibandingkan dengan Suricata (78.26%), namun dalam perbandingan ketepatan pendeteksian Suricata masih lebih unggul (73.91%) dibandingkan dengan Mata Garuda dan Snort (63.04%). Sedangkan dalam penggunaan resource CPU dan memori, Suricata lebih unggul dalam lingkungan multi core (40.67% pada core1 dan 5.39% pada core2, memori 919,917 bytes) daripada Mata Garuda (52.81% pada core1 dan 0.68% pada core2, memori 1,192,627 bytes) dan Snort (52.84% paa core1 dan 0.62% pada core2, memori 1,166,965 bytes)

Performance Evaluation and Comparison of Traffic Monitoring System and Internet Sevurity Detection Sensor of Mata Garuda, Snort and Suricata

Abstract

This research is concerned about the capability of detection engine from the IDS that developed by ID-SIRTII, called Mata Garuda using Pytbull framework and compared the result with the other well-known

open source IDS, Snort and Suricata. This research will explain about the basic concept of IDS, some

example of network attacks, penetration test to Mata Garuda, Snort, and Suricata, as well as the analysis about the result of the test from the three IDS. The result of the test using Pytbull shows that the detection accuracy of Mata Garuda and Snort overall (86.95%) is better than Suricata (78.26%), but in the comparison of full detection ratio, Suricata (73.91%) is better than Mata Garuda and Snort (63.04%). In the comparison of CPU and memory usage, Suricata is better in multi core environment (40.67% on core1 and 5.39% on core2, memory 919,917 bytes) than Mata Garuda (52.81% on core1 and 0.68% on core2, memory 1,192,627 bytes) and Snort (52.84% on core1 and 0.62% on core2, memory 1,166,965 bytes)

Keyword: IDS; Snort; Suricata; Mata Garuda; Pytbull,

Pendahuluan

Internet yang merupakan salah satu media yang berperan penting dalam bidang

telekomunikasi, saat ini memegang peranan penting dalam kehidupan masyarakat. Banyaknya bidang dan pihak yang menggunakan internet dalam aktivitasnya membuat isu privasi dan keamanan menjadi salah satu bagian yang disorot dan dianggap penting dalam usaha

pengembangan jaringan komputer. Banyaknya kasus yang terjadi dalam internet seperti pencurian data, modifikasi pesan yang terkirim, serangan Denial of Service (DoS) merupakan beberapa contoh dari banyaknya tipe serangan yang dapat dilakukan pada server yang dapat mengancam operasional dari sistem yang sudah berjalan. Kasus-kasus inilah yang mendorong berkembangnya teknologi Intrusion Detection System atau yang lazim disingkat dengan IDS yang merupakan suatu sistem yang dapat mengidentifikasi dan memberikan peringatan berbagai macam bentuk serangan terhadap suatu jaringan.

Berdasarkan studi literatur yang dilakukan [1] [2] [3] [4], saat ini belum ada IDS tertentu yang berhasil memberikan tingkat keamanan dengan sempurna. Banyaknya jenis serangan yang muncul serta padatnya lalu lintas data yang harus diawasi menjadi tantangan sendiri dalam usaha pengembangan IDS yang mumpuni. Hal ini mendorong pengembangan lebih lanjut terhadap kemampuan mesin deteksi serta aturan-aturan yang ditetapkan untuk mendeteksi berbagai ancaman yang muncul.

Salah satu usaha dari ID-SIRTII yang merupakan badan pemerintah yang terlibat aktif dalam pengawasan lalu lintas data internet di Indonesia, dalam meningkatkan pengawasan terhadap jaringan pada tiap-tiap provider adalah dengan mengembangkan Mata Garuda. Mata Garuda merupakan IDS yang dikembangkan berbasis mesin deteksi Snort yang diintegrasikan dengan beberapa aplikasi lain, seperti PostgreSQL dan CronJob yang ditujukan untuk menciptakan media interaksi yang mudah digunakan. Meskipun menggunakan mesin deteksi berbasis Snort, aturan-aturan yang menjadi dasar sensor deteksi yang digunakan atau lazim disebut dengan rules dikembangkan lebih lanjut sesuai dengan bentuk-bentuk ancaman baru yang ditemukan.

Sampai saat ini, belum dilakukan pengujian terhadap kapabilitas Mata Garuda dibandingkan dengan IDS lain, sehingga belum adanya parameter pembanding bagaimana tingkat akurasi dan penggunaan resource dari aplikasi tersebut.

Metodologi Penulisan

Metodologi penulisan yang dilakukan pada skripsi ini adalah:

1. Studi literatur, mempelajari materi-materi yang berkaitan dengan pengembangan sistem Intrusion Detection System, serta dokumen-dokumen yang berkaitan tentang pengembangan Mata Garuda

2. Perancangan, membuat rancangan untuk menciptakan skenario pengujian pada ketiga sistem untuk merumuskan pendataan yang akan diambil

4. Pengambilan data, mengambil data hasil pengujian dari skenario-skenario yang telah dirancang

5. Analisis, melakukan analisis terhadap hasil yang didapatkan

Dasar Teori

A. Konsep Dasar Internet Protocol

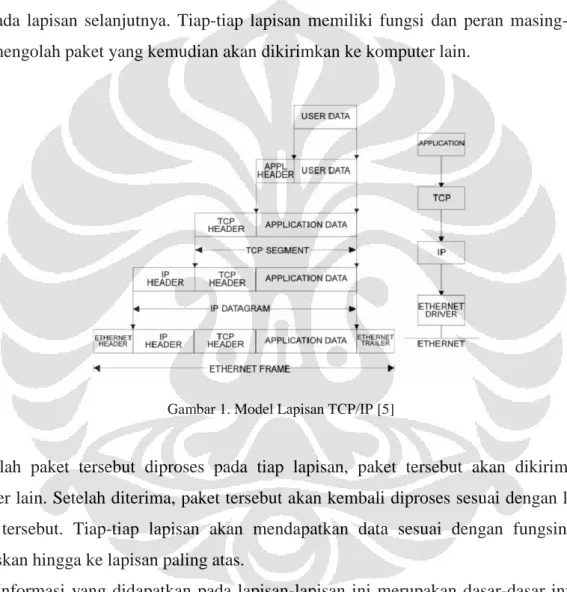

Gambar 1 merupakan struktur proses yang terjadi selama komunikasi antar komputer. Proses diawali dengan interaksi pada lapisan paling atas yang kemudian akan diproses dan turun pada lapisan selanjutnya. Tiap-tiap lapisan memiliki fungsi dan peran masing-masing dalam mengolah paket yang kemudian akan dikirimkan ke komputer lain.

Gambar 1. Model Lapisan TCP/IP [5]

Setelah paket tersebut diproses pada tiap lapisan, paket tersebut akan dikirimkan ke komputer lain. Setelah diterima, paket tersebut akan kembali diproses sesuai dengan lapisan-lapisan tersebut. Tiap-tiap lapisan-lapisan akan mendapatkan data sesuai dengan fungsinya dan meneruskan hingga ke lapisan paling atas.

Informasi yang didapatkan pada lapisan-lapisan ini merupakan dasar-dasar informasi yang menjadi basis pendeteksian dari IDS tersebut, dimana setiap lapisan memiliki informasi berbeda terhadap signature yang ada pada database IDS tersebut.

B. Konsep Dasar Intrusion Detection System

Sebuah Intrusion Detection System (IDS) merupakan suatu sistem yang terdiri dari

software, hardware, maupun kombinasi dari keduanya yang dapat memonitor dan

mengkorelasikan data yang dikumpulkan, dan melakukan respon ketika sebuah ancaman telah dapat diidentifikasi [6] [7].

Secara umum, arsitektur IDS sendiri dapat dilihat pada Gambar 2, yang pada tiap komponen memiliki fungsi sebagai berikut [3] :

Gambar 2. Arsitektur IDS [3]

a. Detection Model : mempunyai fungsi untuk mengumpulkan data yang dapat berisi bukti dari gangguan. Semua IDS modern dapat memonitor komputer host, jaringan, router, maupun aplikasi untuk mendapatkan data yang relevan dengan gangguan.

b. Analysis Engine : ketika data tentang deteksi gangguan sudah didapatkan, IDS menggunakan kemampuan analisisnya untuk menganalisis jenis gangguan yang muncul. Analisis ini dapat dikategorikan menjadi tiga, yaitu misuse detection, anomaly detection, dan specification detection.

c. Response Component : berfungsi untuk mengambil tindakan ketika sebuah intrusi terdeteksi. Respon yang paling dasar adalah dengan mengirimkan laporan atau peringatan kepada administrator. Pada IDS yang lebih modern, pada umumnya dilengkapi dengan fitur seperti isolasi, pemutusan koneksi, dan sebagainya.

Secara garis besar, IDS dapat dibagi menjadi dua jenis tergantung dari apa yang diawasi, yaitu :

a. Host-based IDS

Sebuah host-based IDS atau lazim disingkat sebagai HIDS merupakan IDS yang dapat menganalisis beberapa area tertentu dalam suatu sistem dalam skala lokal untuk menentukan penyalahgunaan wewenang (aktivitas mengganggu dari dalam jaringan) maupun usaha pembobolan dan modifikasi data (dari luar maupun dalam jaringan).Topologi IDS ini dapat dilihat pada Gambar 3.

Gambar 3. Topologi Host-based IDS [8]

b. Network-based IDS

Network-based IDS (NIDS) merupakan IDS yang menangkap paket data yang melewati

media jaringan seperti kabel dan wireless, dan mencocokkan mereka dengan tanda-tanda yang sesuai pada database [8]. Topologi IDS ini dapat dilihat pada Gambar 4.

Gambar 4. Topologi Network-based IDS [8]

C. Serangan pada Jaringan

Beberapa serangan dianggap dapat memberikan efek yang berbahaya bagi sistem yang diserang. Beberapa tools yang digunakan untuk melakukan simulasi akan serangan yang dianggap fatal, pada umumnya dikumpulkan pada aplikasi open source yang memang dikembangkan untuk keperluan penelitian, salah satunya adalah Linux Backtrack. Pada penelitian ini digunakan framework Pytbull yang juga tergabung dalam kumpulan aplikasi dalam Linux Backtrack.

Dalam Pytbull ini terdapat 7 buah modul yang akan digunakan, yaitu [9] : a. Modul 1 (testRules)

Modul ini merupakan pengetesan dengan tes-tes yang paling standar. Dengan modul ini seharusnya dengan rules yang sudah ada pada IDS, akan dihasilkan peringatan akan

serangan-serangan yang sudah umum terjadi. Pada modul ini terdapat serangan-serangan-serangan-serangan yang umumnya memberikan bocoran informasi tertentu.

b. Modul 2 (badTraffic)

Modul ini berisi dengan tes-tes serangan yang menggunakan modifikasi pada paket yang dikirimkan untuk melihat bagaimana server merespon paket-paket tersebut. Serangan-serangan ini umumnya memberikan efek gangguan koneksi pada server yang bersangkutan.

c. Modul 3 (fragmentedPacket)

Modul ini berisi serangan-serangan yang menggunakan teknik fragmentasi, yaitu dengan memecah paket data menjadi paket-paket yang lebih kecil ukurannya, yang nantinya paket tersebut akan disusun kembali pada sasaran. Serangan-serangan ini dapat memberikan efek mirip seperti denial of service yaitu load dari server yang berlebih.

d. Modul 4 (bruteForce)

Modul ini berisi tentang serangan brute force, yaitu serangan yang berfokus pada usaha untuk memperoleh autentikasi dengan mencoba-coba berbagai macam username dan

password terhadap suatu sistem. Serangan ini bertujuan untuk memperoleh informasi

autentikasi.

e. Modul 5 (evasionTechniques)

Modul ini berisi dengan jenis-jenis serangan-serangan lain seperti Nmap dan Nikto yang dilengkapi dengan konfigurasi-konfigurasi untuk mengecoh mesin deteksi. Teknik ini digunakan untuk menghindari identifikasi serangan dari sistem keamanan.

f. Modul 6 (shellCodes)

Pada modul ini, terdapat pengujian yang menggunakan beberapa macam tipe shellcode. Pengujian ini merupakan pengujian yang menggunakan kode-kode yang dapat memanggil

command shell dan melakukan perintah-perintah yang terdapat di dalam paket tersebut.

Serangan ini dapat mengakibatkan diperolehnya kewenangan yang tidak seharusnya oleh pihak luar.

g. Modul 7 (denialOfServices)

Pada modul ini, digunakan pengujian yang menggunakan asumsi serangan denial of

service untuk membebani korban. Pada modul ini digunakan 3 jenis serangan DoS. Serangan

ini akan mengakibatkan load berlebih pada server sehingga servis tak akan bisa diakses dengan baik.

Pada tiap-tiap modul tersebut terdapat berbagai macam jenis serangan yang mewakili berbagai macam serangan yang dianggap memberikan efek yang fatal.

Perancangan

A. Perancangan Topologi

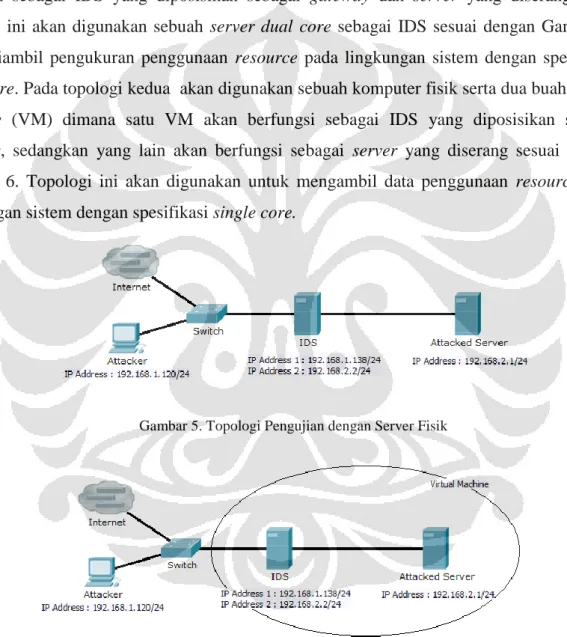

Pada pengujian ini akan digunakan dua macam topologi yang mencerminkan dua jenis

environment pengujian yang berbeda. Pada topologi pertama akan digunakan tiga buah

komputer fisik dimana yang satu akan berperan sebagai penyerang, sedangkan yang lain akan berperan sebagai IDS yang diposisikan sebagai gateway dan server yang diserang. Pada topologi ini akan digunakan sebuah server dual core sebagai IDS sesuai dengan Gambar 5, untuk diambil pengukuran penggunaan resource pada lingkungan sistem dengan spesifikasi

multi core. Pada topologi kedua akan digunakan sebuah komputer fisik serta dua buah virtual machine (VM) dimana satu VM akan berfungsi sebagai IDS yang diposisikan sebagai gateway, sedangkan yang lain akan berfungsi sebagai server yang diserang sesuai dengan

Gambar 6. Topologi ini akan digunakan untuk mengambil data penggunaan resource pada lingkungan sistem dengan spesifikasi single core.

Gambar 5. Topologi Pengujian dengan Server Fisik

Gambar 6. Topologi Pengujian dengan Virtual Machine

B. Skenario Pengujian

Penelitian ini dilakukan dengan melakukan skenario pengujian di atas pada 3 jenis IDS yaitu Mata Garuda, Snort, dan Suricata. Kemudian data-data yang diperoleh yaitu data akurasi dari setiap log alert pada tiap IDS dari setiap serangan, serta data penggunaan resource CPU

dan memori ketika serangan dilakukan. Serangan yang dilakukan sebanyak 46 jenis serangan yang dikelompokkan ke dalam 7 modul serangan Pytbull. Log dikumpulkan dari setiap jenis tes yang dilakukan serta konsumsi sumber daya dikumpulkan dari waktu serangan dilakukan dari 7 modul tersebut dan pengambilan data resource dilakukan sebanyak 20 kali iterasi. Diagram alur pengujian ini dapat dilihat pada Gambar 7.

Start Persiapan Gateway Server sebagai IDS Persiapan komputer penyerang dengan Pytbull Persiapan komputer korban Pengecekan koneksi dari penyerang ke korban Koneksi sudah siap Troubleshoot permasalahan koneksi Tidak A A Variabel I = banyak pengujian dilakukan, I = 1 Persiapan pengujian modul ke-N (Pengaturan konfigurasi Pytbull) D C Pengujian Pytbull modul ke-N Proses pengambilan data penggunaan resource CPU dan memori pada IDS Pengujian sudah selesai Tidak Penghentian proses pengambilan data resource Ya Variabel N = banyak modul pengujian, N=1 Ya B B

Data Akurasi dari Log & Data penggunaan resource modul ke-N

pengujian ke - I I = 20 I + 1 Tidak C N = 7 Ya N + 1 Tidak END Ya

Gambar 7. Alur Pelaksanaan Pengujian dan Pengambilan Data

Seperti yang digambarkan pada bagian perancangan topologi, skenario ini dilakukan pada 3 jenis IDS tersebut dalam dua jenis lingkungan sistem yang berbeda yaitu pada lingkungan

sistem single core yang diwakili dengan pengujian pada IDS dengan menggunakan virtual

machine, serta pada lingkungan sistem multi core yang diwakili dengan pengujian pada IDS

dengan menggunakan server fisik dual core.

Hasil Dan Analisis

A. Analisis Data Akurasi Alert Log

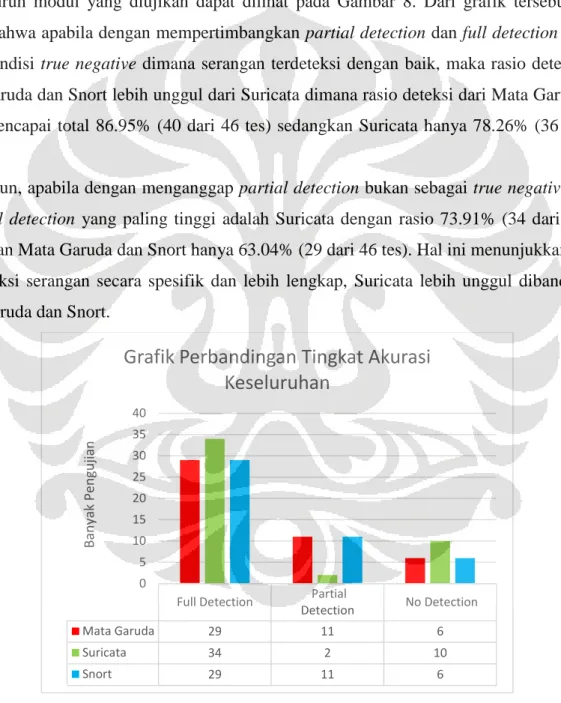

Berdasarkan keseluruhan pengujian yang dilakukan, perbandingan tingkat akurasi total dari seluruh modul yang diujikan dapat dilihat pada Gambar 8. Dari grafik tersebut dapat dilihat bahwa apabila dengan mempertimbangkan partial detection dan full detection sebagai suatu kondisi true negative dimana serangan terdeteksi dengan baik, maka rasio deteksi dari Mata Garuda dan Snort lebih unggul dari Suricata dimana rasio deteksi dari Mata Garuda dan Snort mencapai total 86.95% (40 dari 46 tes) sedangkan Suricata hanya 78.26% (36 dari 46 tes).

Namun, apabila dengan menganggap partial detection bukan sebagai true negative, maka rasio full detection yang paling tinggi adalah Suricata dengan rasio 73.91% (34 dari 46 tes) sedangkan Mata Garuda dan Snort hanya 63.04% (29 dari 46 tes). Hal ini menunjukkan dalam mendeteksi serangan secara spesifik dan lebih lengkap, Suricata lebih unggul dibandingkan Mata Garuda dan Snort.

Gambar 8. Grafik Perbandingan Tingkat Akurasi Keseluruhan

Dengan mempelajari analisis data akurasi dapat diambil kesimpulan bahwa terdapat beberapa jenis serangan yang masih belum dapat dideteksi oleh Mata Garuda dengan baik, maupun dengan spesifik, dengan detail yang dapat dilihat pada Tabel 1. Beberapa jenis

Full Detection Partial

Detection No Detection Mata Garuda 29 11 6 Suricata 34 2 10 Snort 29 11 6 0 5 10 15 20 25 30 35 40 Ban yak Pengu jia n

Grafik Perbandingan Tingkat Akurasi

Keseluruhan

serangan seperti denial of service (tingkat akurasi partial detection sebesar 33.33% dan no

detection sebesar 66.67% pada modul 7), port scanning (tingkat akurasi partial detection

sebesar 42.86% pada modul 1), bad traffic (tingkat akurasi partial detection sebesar 33.33% dan no detection sebesar 66.67% pada modul 2), serta brute force (tingkat akurasi partial detection 100% pada modul 4) masih perlu dilakukan pengembangan lebih lanjut karena nilai akurasi yang diberikan masih cenderung rendah. Bila dibandingkan dengan Suricata, meskipun pada serangan fragmentasi (modul 3) Mata Garuda masih lebih unggul karena tingkat akurasi yang lebih tinggi dengan 50% full detection, 25% partial detection, dan 25%

no detection, sedangkan Suricata 100% no detection, namun secara total pendeteksian secara full detection Suricata lebih unggul dengan rasio deteksi mencapai 73.91% sedangkan Mata

Garuda yang sama dengan Snort hanya memiliki rasio full detection sebesar 63.04%. Tabel 1. Rekapitulasi Kelebihan dan Kekurangan IDS pada Tiap Modul

Modul Mata garuda Suricata Snort

1 (testRules) 0 1 0 2 (badTraffic) 0 1 0 3 (fragmentedPacket) 1 0 1 4 (bruteForce) 0 1 0 5 (evasionTechniques) 1 1 1 6 (shellCodes) 1 0 1 7 (denialOfServices) 0 0 0

Keterangan : 1 = Unggul ; 0 = Kurang

Apabila melihat perbandingan hasil analisis dari Mata Garuda dan Snort, dapat ditemukan bahwa log yang dihasilkan pun sama persis. Hal ini menunjukkan bahwa rules yang dipasang pada Mata Garuda hanya menggunakan satu sumber saja, yaitu dari komunitas Snort saja. Serangkaian kekurangan pada ketiga IDS tersebut menunjukkan bahwa hanya dengan mengandalkan rules dari satu sumber saja tidak cukup untuk membuat suatu sistem yang dapat mendeteksi berbagai macam jenis serangan.

B. Analisis Data Penggunaan Resource

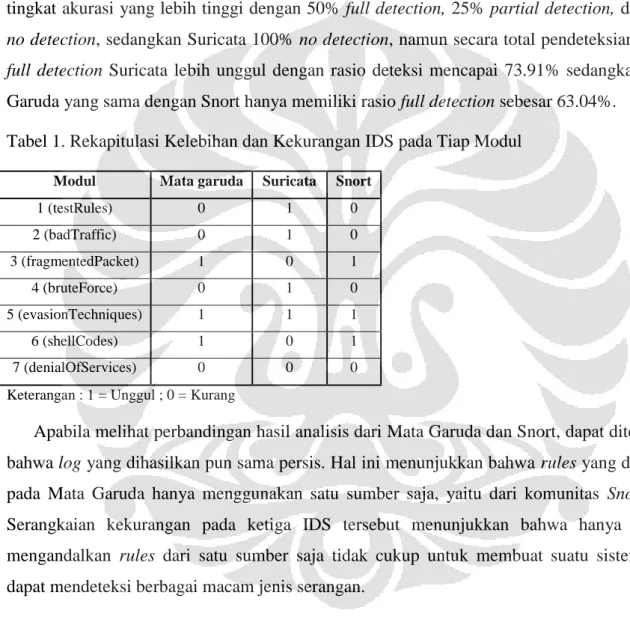

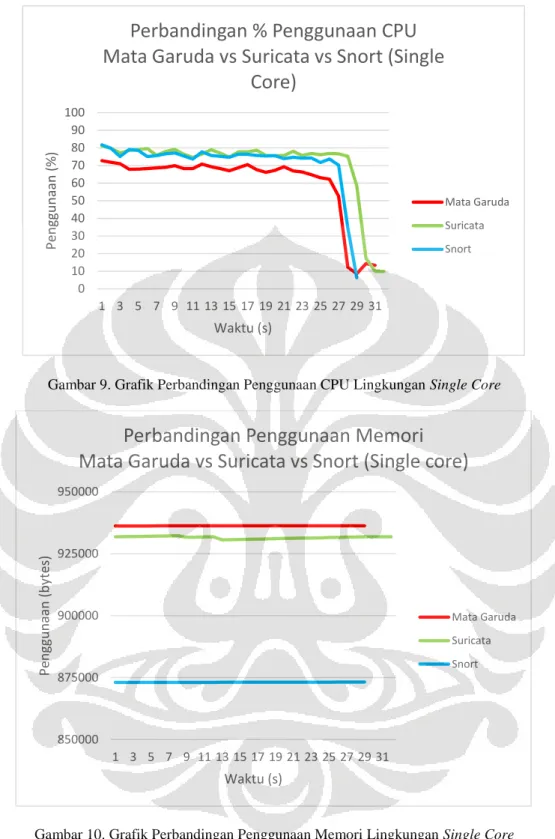

Pada lingkungan pengujian single core, diperoleh hasil perbandingan seperti yang dapat dilihat pada Gambar 9 dan Gambar 10.

Gambar 9. Grafik Perbandingan Penggunaan CPU Lingkungan Single Core

Gambar 10. Grafik Perbandingan Penggunaan Memori Lingkungan Single Core

Pada lingkungan pengujian multi core, diperoleh hasil grafik seperti pada Gambar 11 dan Gambar 12. 0 10 20 30 40 50 60 70 80 90 100 1 3 5 7 9 11 13 15 17 19 21 23 25 27 29 31 Penggu n aa n (% ) Waktu (s)

Perbandingan % Penggunaan CPU

Mata Garuda vs Suricata vs Snort (Single

Core)

Mata Garuda Suricata Snort 850000 875000 900000 925000 950000 1 3 5 7 9 11 13 15 17 19 21 23 25 27 29 31 Penggu n aa n (b ytes ) Waktu (s)Perbandingan Penggunaan Memori

Mata Garuda vs Suricata vs Snort (Single core)

Mata Garuda Suricata Snort

Gambar 11. Grafik Perbandingan Penggunaan CPU Lingkungan Multi Core

Gambar 12. Grafik Perbandingan Penggunaan Memori Lingkungan Multi Core

Dengan melihat grafik perbandingan penggunaan CPU dan memori dari dua jenis lingkungan yang berbeda, yaitu single core dan multi core. Dapat dilihat bahwa dalam hal penggunaan alokasi CPU Mata Garuda lebih unggul pada lingkungan single core dengan rata-rata penggunaan CPU sebesar 67.56%, sedangkan pada lingkungan multi core, Suricata jauh lebih unggul dengan rata-rata penggunaan CPU sebesar 40.67% pada Core 0 dan 5.39% pada

Core 1. Hal ini disebabkan karena adanya fitur multithreading yang dimiliki oleh Suricata

0 10 20 30 40 50 60 70 80 90 100 1 3 5 7 9 11 13 15 17 19 21 23 25 Penggu n aa n (% ) Waktu (s)

Perbandingan % Penggunaan CPU

Mata Garuda vs Suricata vs Snort (Multi-core)

Mata Garuda-Core 0 Suricata-Core 0 Snort-Core 0 Mata Garuda-Core 1 Suricata-Core 1 Snort-Core 1 0 200000 400000 600000 800000 1000000 1200000 1400000 1 3 5 7 9 11 13 15 17 19 21 23 25 Penggu n aa n (b ytes ) Waktu (s)

Perbandingan Penggunaan Memori

Mata Garuda vs Suricata vs Snort (Multi-core)

Mata Garuda Suricata Snort

[10], sehingga apabila Suricata dipasang pada komputer dengan core yang lebih banyak, akan semakin banyak thread process yang bisa dibentuk. Sehingga proses lebih cepat selesai dan tidak memakan alokasi lebih banyak

Sedangkan dalam hal penggunaan memori, seharusnya Suricata yang memiliki fitur

multithreading memakan lebih banyak memori dibandingkan Snort dan Mata Garuda, namun

pada grafik tren penggunaan memori yang didapatkan, Mata Garuda cenderung memakan lebih banyak memori dibandingkan Suricata, bahkan Snort, meskipun memakai engine yang sama dengan Snort. Hal ini disebabkan karena banyaknya library rules yang dikelompokkan dengan rapi pada Mata Garuda. Dimana tiap-tiap rules sudah digolongkan sesuai dengan peranan rules tersebut. Sedangkan pada konfigurasi dasar Snort yang juga diujikan pada pengujian ini, rules-rules yang tersedia semuanya terdapat dalam satu data, yaitu

snort.rules.Selain itu, konfigurasi snort.conf yang digunakan pada Mata garuda sudah

disesuaikan agar dapat berinteraksi dengan plugin-plugin yang dipasang nantinya sehingga ada proses lebih ketika dijalankan.

Kesimpulan

Berdasarkan hasil pengujian di atas, dapat diambil tiga kesimpulan terkait performa dari mesin deteksi Mata Garuda, Snort & Suricata.

1.Dalam hal jumlah deteksi serangan (dengan mempertimbangkan partial detection sebagai suatu keberhasilan deteksi), Snort dan Mata Garuda dengan total persentase deteksi 86.95% (40 dari 46 tes) lebih baik dibandingkan dengan Suricata dengan persentase deteksi 78.26% (36 dari 46 tes).

2.Dalam hal ketepatan pendeteksian serangan, Suricata dengan persentase deteksi full

detection 73.91% (34 dari 46 tes) lebih unggul daripada Snort dan Mata Garuda dengan

persentase deteksi 63.04% (29 dari 46 tes).

3. Dalam penggunaan sumber daya, Suricata dengan persentase penggunaan CPU sebesar 40.67% pada core1 dan 5.39% pada core2, serta rata-rata penggunaan memori sebesar 919,917 bytes di lingkungan multi core lebih unggul dibandingkan Mata Garuda (CPU 52.81% pada core1 dan 0.68% pada core2, memori 1,192,627 bytes) dan Snort (52.84% pada core1 dan 0.62% pada core2, memori 1,166,965 bytes)

Saran

Terkait dengan kesimpulan yang diperoleh, dalam usaha pengembangan aplikasi Mata Garuda ke depannya, ada beberapa poin yang bisa diajukan :

1. Dalam usaha pengembangan rules yang akan digunakan pada Mata Garuda, lebih baik tidak hanya bergantung pada pembaharuan yang berasal dari komunitas Snort saja namun juga menggunakan rules dari sumber-sumber yang lain, seperti contoh : Emerging Threat (merupakan sumber rules Suricata)

2. Basis mesin deteksi Mata Garuda yang saat ini menggunakan mesin deteksi Snort, lebih baik mulai diujicobakan dengan mengganti mesin deteksi menggunakan Suricata mengingat aplikasi Mata Garuda yang diletakkan pada ISP-ISP akan terus menerus menerima paket dalam jumlah yang sangat banyak. Fitur multithreading dari Suricata akan memberikan performa lebih baik dalam kondisi tersebut.

3. Penggantian mesin deteksi Mata Garuda dari Snort ke Suricata tentunya tidak akan memberikan kesulitan berarti mengingat Suricata juga dikembangkan dari mesin deteksi Snort, sehingga output yang digunakan dan akan dimasukkan ke dalam

database dapat dibuat menyesuaikan standar dari Snort.

Referensi

[1] X. Qu, Z. Liu and X. Xie, "Research on Distributed Intrusion Detection System Based on Protocol Analysis".

[2] S. Liu, D. Y. Zang, X. Chu, H. Otrok and P. Bhattacharya, "A Game Theoretic Approach to Optimize the Performance of Host-based IDS," in IEEE International

Conference on Wireless & Mobile Computing, Networking & Communication, 2008.

[3] S. Zaman and F. Karray, "TCP/IP Model and Intrusion Detection System," in

International Conference on Advanced Information Networking and Applications Workshops, 2009.

[4] A. F. Bin Hamid Ali and Y. Yong Len, "Development of Host Based Intrusion Detection System for Log Files," in IEEE Symposium on Business, Engineering and Industrial

Applications, Langkawi, 2011.

[5] Novell, "Overview of TCP/IP Protocol Usage," Novell, 2014. [Online]. Available: http://www.novell.com/documentation/oes/tcpipenu/?page=/documentation/oes/tcpipenu /data/hbnuubtt.html. [Diakses pada 23 May 2014].

[6] M. Ahmed, R. Pal, M. M. Hossain, M. A. Naser Bikas and M. K. Hasan, "A Comparative Study on the Currently Existing Intrusion Detection Systems," in

International Association of Computer Science and Information Technology - Spring Conference, 2009.

Intrusion Detection System," in Third International Symposium on Intelligent

Information Technology and Security Informatics, 2010.

[8] R. M. Magalhaes, "Host-based IDS vs Network-based IDS (part 1),"

WindowSecurity.com, 10 July 2003. [Online]. Available:

http://www.windowsecurity.com/articles-tutorials/intrusion_detection/Hids_vs_Nids_Part1.html. [Diakses pada 16 December 2013].

[9] Pytbull, "Pytbull - features," Pytbull Sourceforge, [Online]. Available: http://pytbull.sourceforge.net/index.php?page=features. [Diakses pada 18 December 2013].

[10] Open Information Security Foundation, "Multi Threading," Open Information Security

Foundation, [Online]. Available:

https://redmine.openinfosecfoundation.org/projects/suricata/wiki/Multi_Threading. [Diakses pada 6 June 2014].

![Gambar 2. Arsitektur IDS [3]](https://thumb-ap.123doks.com/thumbv2/123dok/4515419.3271388/4.892.168.732.251.931/gambar-arsitektur-ids.webp)

![Gambar 3. Topologi Host-based IDS [8]](https://thumb-ap.123doks.com/thumbv2/123dok/4515419.3271388/5.892.167.729.103.938/gambar-topologi-host-based-ids.webp)