DETEKSI DAN PENCEGAHAN FLOODING DATA

PADA JARINGAN KOMPUTER

MAKALAH

Disusun sebagai salah satu syarat menyelesaikan Program Strata I

Program Studi Teknik Informatika Fakultas Komunikasi dan Informatika

Universitas Muhammadiyah Surakarta

Oleh :

Ahmad Rois Syujak

Pembimbing I : Muhammad Kusban, S.T., M.T.

Pembimbing II : Jan Wantoro, S.T.

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS KOMUNIKASI DAN INFORMATIKA

UNIVERSITAS MUHAMMADIYAH SURAKARTA

1

DETEKSI DAN PENCEGAHAN FLOODING DATA PADA JARINGAN KOMPUTER

Ahmad Rois Syujak, Muhammad Kusban, Jan Wantoro

Teknik Informatika, Fakultas Komunikasi dan Informatika Universitas Muhammadiyah Surakarta

E-mail : [email protected], [email protected], [email protected]

Abstract

Computer network security as part of a system is to be essential for maintaining the validity and integrity of data and also ensure availability of services for its users. An attack on the server computer network can occur at any time. Either at the time the administrator is working or not. Thus, it takes a security system on the server itself which able to detect directly whether each incoming packet is the actual data packet or not. If the data packet is sent by attackter, then the system will blocking that attackter. Detection and prevention of flooding carried out to find data on a computer network. Detection and prevention carried out by the system which designed by create an active firewall and can define any data entered into the server, whether the data comes it is a flood of data or data required by the user.

Keywords: Computer Network Security, Data Flooding, Firewall

Abstrak

Keamanan jaringan komputer sebagai bagian dari sebuah sistem menjadi sangat penting untuk menjaga validitas dan integritas data serta menjamin ketersediaan layanan bagi penggunanya. Suatu serangan ke dalam server jaringan komputer dapat terjadi kapan saja. Baik pada saat administrator yang sedang bekerja ataupun tidak. Dengan demikian dibutuhkan sistem keamanan di dalam server itu sendiri yang mampu mendeteksi langsung apakah setiap paket yang masuk tersebut adalah paket data yang sebenarnya atau tidak. Apabila paket tersebut merupakan paket data yang dikirim oleh penyerang, maka maka sistem mengeblok IP penyerang tersebut. Deteksi dan pencegahan dilakukan untuk mengetahui flooding data pada suatu jaringan komputer. Deteksi dan pencegahan dilakukan dengan sistem yang didesain dengan jalan membuat firewall aktif dan bisa mendifinisikan setiap data yang masuk kedalam server, apakah data yang datang itu merupakan sebuah data flood atau data yang diperlukan oleh user.

PENDAHULUAN

Kebutuhan akan informasi dan komunikasi dewasa ini menjadi sangat penting di masyarakat. Seiring kemajuan dan perkembangan teknologi informasi yang semakin canggih dengan perkembangannya yang sangat cepat, maka kebutuhan akan informasi semakin meningkat pula.

Jaringan komputer sangat berkaitan erat dengan internet dan telah menjadi suatu sarana untuk membantu dalam melaksanakan aktifitas suatu instansi/perusahaan. Dalam hal ini tidak hanya perusahaan yang bergerak di bidang telekomunikasi saja, akan tetapi juga perusahaan lain yang tidak bergerak di bidang tersebut. Kecenderungan ini disebabkan karena dengan adanya internet akan mendapatkan kemudahan dalam hal komunikasi. Kelebihan inilah yang menjadi kunci dari mengapa dipilihnya fasilitas tersebut. Akan tetapi dibalik kelebihan-kelebihan tersebut, jaringan komputer juga menyimpan banyak kekurangan bagi para penggunanya. Salah satunya adalah dari keamanan. Setiap komputer

yang terhubung ke dalam suatu jaringan dan terkoneksi dengan internet pasti akan sering menghadapi berbagai macam bentuk serangan yang selalu berusaha mencari celah dari sistem keamanan jaringan komputer yang digunakan.

Kasus yang terjadi bahwa jaringan komputer yang terkoneksi dengan internet sering mendapatkan serangan-serangan yang mengakibatkan kerusakan bahkan kehilangan data yang dimiliki maupun kerusakan-kerusakan

hardware akibat serangan tersebut.

Kerugian karena kasus semacam ini bisa mencapai puluhan juta rupiah yang meliputi kerugian dalam bentuk fisik (hardware) maupun non-fisik (data). Flooding data menjadi salah satu bentuk serangan serangan yang mengakibatkan suatu sistem akan terbanjiri oleh data-data secara terus menerus dalam waktu yang singkat. Hal ini juga mengakibatkan lalu lintas jaringan menjadi sangat padat sehingga lalu lintas yang datang dari pengguna yang terdaftar menjadi tidak dapat masuk ke dalam sistem. Penelitian ini bertujuan untuk membangun sistem yang mampu

3

mendeteksi serangan Flooding Data pada jaringan komputer, dan secara otomatis mampu mencegah serangan tersebut. Hasil penelitian ini di harapkan dapat memberikan gambaran tentang bagaimana sistem keamanan jaringan komputer bekerja dan diharapkan di manfaatkan sebagai acuan dalam pengelolaan sistem keamaman jaringan komputer.

PROSEDUR PENELITIAN

Penelitian ini dilakukan dengan melakukan simulasi serangan Flooding data. Pengujian dalam

penelitian ini menggunakan konsep

Snort-Host-Based IDS, sehingga pengamatan trafik data hanya dilakukan pada perangkat jaringan dimana aplikasi Snort ditempatkan.

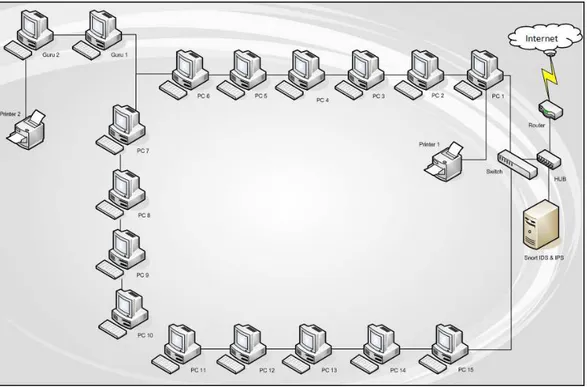

Secara teknis, 1 komputer

server akan menjalankan aplikasi Snort serta layanan http server dan

database server. Komputer server dan komputer client terhubung melalui sebuah switch hub dalam

subnet yang sama. Berikut adalah

skema jaringan yang di gunakan

Gambar 1. Skema Jaringan Komputer

Dalam penelitian ini akan dilakukan 2 macam pengujian sistem yaitu dengan simulasi serangan Syn

Attack, dan Ping of Death. SYN

Attack terjadi bila suatu host hanya mengirimkan paket SYN TCP saja

secara kontinyu tanpa mengirimkan paket ACK sebagai konfirmasinya. Hal ini akan menyebabkan host tujuan akan terus menunggu paket tersebut dengan menyimpannya kedalam backlog. Meskipun ukuran paket kecil, tetapi apabila pengiriman SYN tersebut terus menerus akan memperbesar backlog. Hal yang terjadi apabila backlog sudah besar akan mengakibatkan host tujuan akan otomatis menolak semua paket SYN yang datang, sehingga host tersebut tidak bisa dikoneksi oleh

host-host yang lain. Sedangkan Ping

of Death merupakan Pengiriman paket echo request ICMP ke dalam suatu jaringan secara berlebihan. Pengiriman paket ini dapat mengakibatkan sistem crash, hang ataupun reboot.

Adapun sistem operasi yang di gunakan adalah Ubuntu Server 10.04 yang ditanam Snort, Blockit sebagai IDS dan IPS serta BASE sebagai User Interface. Kemudian secara default Ubuntu Server telah menyediakan Iptables sebagai firewall nya.

Cara kerja dari sistem yang dibangun ini adalah ketika snort

mendeteksi adanya suatu serangan maka alert snort akan di gunakan oleh blockit untuk merekam IP penyerang dan memerintahkan iptables melakukan bloking terhadap IP yang telah tercatat. Sedangkan BASE dapat digunakan sebagai user interface dengan web-based.

Bagan 1. Skema alur kerja sistem

Skema di atas menunjukan bahwa Snort yang di konfigurasikan dengan blockit dan firewall merupakan NIPS yang mampu melakukan blocking IP address terhadap beragam serangan yang sudah di definisikan pada rule snort. Blockit ini bekerja dengan membaca log dari Snort yang berada di /var/log/snort/alert yang kemudian akan mentrigger iptables untuk menutup akses terhadap IP penyerang. Snort Engine Rule Database Alert Snort

Mysql dan BASE

Blockit

Iptables

Akses di tutup

User ^_^

HASIL

a. Pengujian SYN Flooding Attack Pengujian dilakukan dengan menggunakan perintah

hping3 –faster

192.168.1.7 dari client dengan ip address 192.168.1.8 yang terlihat pada gambar berikut.

Gambar 2. Pengujian

dengan perintah Hping

Pada proses pengujian ini, client yang bertindak sebagai penyerang mengirimkan paket SYN ke dalamport-port

berada dalam keadaan terbuka berada dalamserver target

kondisi normal, paket

yang dikirimkan berisi alamat sumber yang menunjukan data aktual. Tetapi pada serangan SYN Attack, paket-paket tersebut memiliki alamat sumb

menunjukan data ak

server menerima paket SYN tersebut, server merespons dengan sebuah Pengujian SYN Flooding Attack

Pengujian dilakukan ngan menggunakan perintah

faster -S

dari client dengan ip address 192.168.1.8 yang terlihat

Pengujian SYN Flooding dengan perintah Hping3.

Pada proses pengujian ini, client yang bertindak sebagai mengirimkan paket-paket portyang sedang berada dalam keadaan terbuka yang

server target. Pada

kondisi normal, paket-paket SYN yang dikirimkan berisi alamat umber yang menunjukan data-data tual. Tetapi pada serangan SYN paket tersebut memiliki alamat sumber yang tidak menunjukan data aktual. Ketika server menerima paket SYN tersebut, server merespons dengan sebuah

paket SYN/ACK sesuai dengan

Packet yang ia terima dan kemudian akan menunggu paket

balasan untuk melengkapi proses tersebut. Tetapi, karena alamat sumber dalam paket SYN yang dikirimkan oleh penyerang tidaklah valid, mak paket ACK tidak akan pernah terkirim ke target,

yang menjadi target serangan akan menunggu hingga waktu pembuatan koneksi telah habis atau

Selanjutnya untuk pengujian telah di siapkan lokal rule pada snort yang di gunakan untuk mendeteksi adanya suatu serangan SYN Attack.

Gambar 3. Rule snort untuk deteksi

SYN Attack

Rule snort yang sebagaimana di tunjukan pada gambar 3. akan membandingkan setiap paket data dari jaringan luar yang mengalir masuk ke server dengan protocol TCP. Maka ketika ada paket data yang sesuai dengan rule snort tersebut, snort akan menganggapnya sebagai sebuah 5

paket SYN/ACK sesuai dengan SYN yang ia terima dan kemudian akan menunggu paket ACKsebagai balasan untuk melengkapi proses tersebut. Tetapi, karena alamat sumber dalam paket SYN yang dikirimkan oleh penyerang tidaklah ket ACK tidak akan ke target, dan port yang menjadi target serangan akan menunggu hingga waktu pembuatan koneksi telah habis atautimed-out.

Selanjutnya untuk pengujian telah di siapkan lokal rule pada snort yang di gunakan untuk mendeteksi adanya suatu serangan

Rule snort untuk deteksi

Rule snort yang sebagaimana di tunjukan pada gambar 3. akan membandingkan setiap paket data dari jaringan luar yang mengalir masuk ke server dengan protocol TCP. Maka ketika ada paket data yang sesuai dengan tersebut, snort akan menganggapnya sebagai sebuah

serangan dan memberikan peringatan melalui web BASE. Pesan peringatan yang di tampilkan melalui halaman web BASE adalah “Syn Flooding Simulation”.

Gambar 4. Deteksi SYN Attack

b. Pengujian Ping of Death Attack Pengujian simulasi Ping of Death dilakukan dengan melakukan ping yang menyertakan paket data sebesar 10000 bytes terhadap komputer server dari komputer

client. Sebuah ping biasanya berukuran 56 byte atau 84, perintah yang diberikan pada terminal adalah ping 192.168.1.7 –l 10000 –t yang ditunjukan pada gambar berikut.

Gambar 5. Hasil pengujian ping of

death.

Selanjutnya untuk pengujian telah di siapkan lokal rule pada snort yang di gunakan untuk mendeteksi adanya suatu serangan ping of death Attack.

Gambar 6. Rule snort untuk deteksi

ping of death Attack

Rule Snort sebagaimana ditunjukkan pada gambar 6, akan membandingkan setiap paket data dari jaringan luar yang mengalir masuk ke server dengan protokol ICMP. Parameter perbandingan yang digunakan mengacu pada ukuran file, yang ditandai dengan adanya opsi

dsize pada baris rule. Apabila ukuran

file paket ICMP berukuran lebih besar dari 1500 bytes, maka Snort

IDS akan menganggap paket ICMP

tersebut sebagai sebuah serangan dan memberikan peringatan melalui web BASE. Pesan peringatan yang ditampilkan pada halaman web BASE adalah “Ping of Death

7

Gambar 7. Deteksi Ping o death

c. Pencegahan

Pengujian pencegahan ini dilakukan dengan cara menjalankan snort dan juga menjalankan Blockit, sehingga saat serangan terdeteksi, maka disaat itu pula serangan yang masuk dapat di cegah. Blockit berfungsi untuk mentrigger firewall, untuk menjalankan Blockit dilakukan

dengan perintah

/usr/local/blockit/bin/blockit start. Setelah system berjalan, untuk memastikan bahwa sistem yang dibangun dapat memenuhi tujuannya maka pengujian dilakukan antara

Client-Server. Pengujian difokuskan

pada intrusi dari jaringan internal yaitu serangan dari client ke server.

Gambar 8. Alert SYN Attack

Gambar 9. Alert Ping of Death

Attack

Gambar di atas menunjukan adanya serangan yang terdeteksi yang dilakukan oleh Client dengan IP 192.168.1.9 selanjutnya Blockit akan mentrigger firewall untuk melakukan Blok alamat IP Pengirim. Untuk melihat bahwa firewall telah berhasil melakukan pencegahan serangan dapat dilihat dengan perintah tail –f /var/log/blockit/intruders

Gambar 10. Tampilan Blockit saat

mentrigger Firewall

Beberapa proses di atas menunjukan bahwa Snort telah berhasil mendeteksi dan mencatat

alert dan log ke database. Kemudian

BASE menerima alert tersebut dan menyajikannya dalam GUI Web-Based. Dan pencegahanya dilakukan oleh BlockIt yang berhasil

mentrigger Firewall untuk melakukan dropping paket dan

blocking IP Address penyerang. PEMBAHASAN

Penelitian yang dilakukan kali ini, melalui beberapa tahapan meliputi perancangan, konfigurasi dan pengujian. Adanya dukungan repository pada Linux Ubuntu

mendukung kemudahan dalam installasi dan integrasi Snort ke dalam sistem. Konfigurasi Snort juga melalui beberapa tahapan yang dilalui secara urut sehingga memudahkan pengguna dalam melakukan konfigurasi, terutama bagi pengguna yang sudah terbiasa dengan sistem berbasis UNIX sebelumnya.

File rule yang disediakan pada setiap versi Snort dibuat oleh

Snort Team dengan dukungan

opensource project dan telah teruji

untuk dapat mendeteksi berbagai macam jenis serangan keamanan. Kontributor dari Snort Team adalah para profesional dalam bidang IT terutama dalam bidang keamanan jaringan komputer, sehingga perkembangan rule Snort dapat mengikuti perkembangan teknik

keamanan dan pola serangan baru yang sering terjadi pada sistem jaringan komputer .

Hasil keluaran dari peringatan Snort dapat diatur untuk memberikan peringatan melalui log,

tcpdump log ataupun database. Hasil

keluaran dari peringatan Snort ini dapat diatur melalui file konfigurasi

Snort yaitu file /etc/snort/snort.conf.

Untuk hasil peringatan Snort IDS dengan tampilan web, maka diperlukan sebuah database yang menyimpan peringatan-peringatan tersebut yang kemudian dapat ditampilkan dengan tampilan web interface dengan modul web BASE.

Snort adalah perangkat Intrusion Detection System, bukan Intrusion Prevention System yang

dapat mecegah adanya suatu serangan. Snort hanya dapat memberikan suatu peringatan tentang adanya sebuah serangan terhadap suatu sistem, sehingga untuk dapat melakukan pencegahan terhadap sebuah serangan harus dilakukan pengaturan firewall atau IPtables yang ada pada sistem operasi Linux

9

Firewall merupakan sebuah perangkat yang diletakkan antara Internet dengan jaringan internal. Informasi yang keluar atau masuk harus melalui firewall ini. Tujuan utama dari firewall adalah untuk menjaga agar akses (ke dalam maupun ke luar) tidak dapat dilakukan secara bebas.

Firewall merupakan alat untuk mengimplementasikan kebijakan security (security policy). Semakin ketat kebijakan security, semakin kompleks konfigurasi layanan informasi atau semakin sedikit fasilitas yang tersedia di jaringan. Sebaliknya, dengan semakin banyak fasilitas yang tersedia atau sedemikian sederhananya konfigurasi yang diterapkan, maka semakin mudah serangan masuk ke sistem.

Firewall bekerja dengan mengamati paket IP (Internet Protocol) yang melewatinya. Berdasarkan konfigurasi dari firewall maka akses dapat diatur berdasarkan IP address, port, dan arah informasi. Detail dari konfigurasi bergantung kepada masing-masing firewall. Firewall dapat berupa sebuah

perangkat keras yang sudah dilengkapi dengan perangkat lunak tertentu, sehingga pemakai (administrator) tinggal melakukan konfigurasi dari firewall tersebut. Firewall juga dapat berupa perangkat lunak yang ditambahkan kepada sebuah server termasuk iptables pada Linux ubuntu server yang dikonfigurasi menjadi firewall.

KESIMPULAN

Berdasarkan hasil pengujian yang dilakukan, Snort dapat di-implementasikan sebagai

Intrusion Detection System pada

sistem operasi Ubuntu Server untuk mendeteksi serangan DoS Attack yaitu Flooding data dengan SYN Flood Attack dan Ping of Death sebagai sampel pengujian serangan.

Snort dapat memberikan

peringatan adanya sebuah serangan keamanan, sehingga dapat meningkatkan keamanan jaringan. Dapat atau tidaknya sebuah serangan terdeteksi oleh Snort IDS tergantung dari ada atau tidaknya rule dengan jenis signature pada sebuah pola serangan.

Konfigurasi firewall dapat dilakukan sebagai upaya pencegahan terhadap suatu serangan. Semakin ketat kebijakan security, semakin kompleks konfigurasi layanan firewall akan semakin sedikit fasilitas yang tersedia di jaringan. Sebaliknya, dengan semakin banyak fasilitas yang tersedia atau sedemikian sederhananya konfigurasi yang diterapkan, maka semakin mudah serangan masuk ke system

Firewall merupakan sistem yang dapat melawan ancaman yang terjadi pada jaringan, tapi firewall bukan merupakan solusi sekuriti yang lengkap yang dapat mengatasi semua permasalahan sekuriti jaringan. Adapun kekurangan firewall ini adalah sulit dalam membuat aturan dan kebijakan pada packet filtering firewall ini secara tepat guna dan aturan tersebut akan semakin banyak seiiring dengan banyak alamat IP sumber dan tujuan, port sumber dan tujuan yang dimasukan dalam kebijakan packet filtering firewall ini.

Sistem yang dibangun masih memiliki beberapa kelemahan bahwa deteksi yang dilakukan oleh snort hanya mampu mendeteksi Flooding data berdasarkan size paket yang dikirm, sehingga ketika terdapat paket yang dikirim secara simultan dengan ukuran yang lebih kecil dari rule yang di terapkan pada snort dan kemudian menimbulkan Flooding, maka hal tersebut belum mampu terdeteksi oleh sistem. Akibatnya, sistem tidak memberikan

action apapun karena tidak menerima alert serangan Fooding Data.

REKOMENDASI

1. Bagi praktisi jaringan komputer Sistem keamanan dengan IDS Snort dapat memberikan manfaat lebih apabila Snort diintegrasikan dengan firewall. Snort cukup efektif untuk mendeteksi adanya sebuah serangan terhadap sistem, namun Snort bukanlah sebuah Intrusion Prevention System (IPS) yang dapat mencegah atau memblokir usaha-usaha penyusupan kedalam sistem. Maka firewall dapat menjadisalah satu solusi untuk

11

proses pencegahan terhadap suatu serangan.

2. Bagi pengguna dunia pendidikan Saat ini internet telah menjadi suatu sarana untuk membantu dalam melaksanakan aktifitas rutin perusahaan dan aktifitas rutin lainnya. Dalam hal ini tidak hanya perusahaan yang bergerak di bidang telekomunikasi saja yang menggunakan jaringan, tetapi juga institusi lain yang tidak bergerak di bidang tersebut termasuk dalam dunia pendidikan. Kemudahan dan kepraktisan merupakan kunci dari mengapa dipilihnya fasilitas tersebut.

Disisi jaringan komputer juga menyimpan banyak kekurangan yang sangat mengkhawatirkan bagi para penggunanya. Salah satu yang sangat menjadi kendala adalah dalam bidang keamanan. Setiap komputer yang terhubung ke dalam suatu jaringan yang tekoneksi dengan internet pasti akan sering menghadapi berbagai macam bentuk berbagai macam bentuk serangan

yang selalu berusaha mencari celah dari sistem keamanan jaringan komputer yang digunakan. Oleh karena itu, implemasi sistem deteksi dan pencegahan terhadap serangan sangatlah di butuhkan.

3. Bagi pengguna internet

Kebutuhan akan informasi dan komunikasi dewasa ini sangat penting, seiring kemajuan dan perkembangan teknologi informasi yang semakin canggih dengan perkembangannya yang sangat cepat, maka kebutuhan akan informasi semakin meningkat pula. Artinya saat ini kita berada sangat dekat dengan teknologi, batas ruang dan waktu semakin tidak terlihat. Banyak kasus yang terjadi bahwa karena adanya teknologi ini perilaku seseorang juga semakin tidak terkendali, penipuan, pencurian pin atm, dan lain-lain. Oleh karena itu membekali diri dengan pengetahuan menjadi kunci untuk mencegah hal-hal yang demikian terjadi dan tidak terulang kembali.

DAFTAR PUSTAKA

Ajawaila, Thomas Gregory. (2010). “Tutorial Membangun Snort Sebagai

Intrusion Detection System Integrasi terhadap BASE dan MySQL”.

(Online). (http://ilmukomputer.com/ di akses tanggal 15 Mei 2012)

Firdaus, Atiq Zahrial. (2012). “Implementasi Snort sebagai Tool Intrussion Detection System pada Server FreeBSD di PT. Power Telecom”, Skripsi, Universitas muhammadiyah Surakarta.

Gullet, David. (2012). “Snort 2.9.2. and Snort Report 1.3.3. On Ubuntu 10.04 LTS Installation Guide”. Symetrics Technologies.

Herlambang, M. Linto. (2009). Buku Putih CRACKER Kupas tuntas Dos Attack

dan Cara Penanggulanganya. Yogyakarta: Andi.

Moore, Nick. (2009). “Snort 2.8.4.1. Ubuntu 9 Installation Guide”.

Odom, Wendell. (2004). Computer Networking First-Step. Yogyakarta: Andi.

S’to. (2011). CEH( Certified Ethical Hacker) : 400% illegal. Jasakom

Sofana, Iwan. (2010). CISCO CCNA & Jaringan Komputer. Bandung: Informatika.