SISTEM INFORMASI MANAJEMEN RISIKO DENGAN

MENGGUNAKAN METODE OCTAVE-S DAN STANDAR

PENGENDALIAN ISO/EIC 27001 PADA LEMBAGA

PENDIDIKAN

PROPOSAL TESIS

Oleh :

KUKUH HARSANTO 1411600149

PROGRAM STUDI MAGISTER ILMU KOMPUTER ( MKOM ) PROGRAM PASCASARJANA

UNIVERSITAS BUDI LUHUR JAKARTA

SISTEM INFORMASI MANAJEMEN RISIKO DENGAN

MENGGUNAKAN METODE OCTAVE-S DAN STANDAR

PENGENDALIAN ISO/EIC 27001 PADA LEMBAGA

PENDIDIKAN

PROPOSAL TESIS

Diajukan untuk memenuhi salah satu

Persyaratan memperoleh gelar Magister Ilmu Komputer (M.Kom)

Oleh :

KUKUH HARSANTO 1411600149

PROGRAM STUDI MAGISTER ILMU KOMPUTER ( MKOM ) PROGRAM PASCASARJANA

UNIVERSITAS BUDI LUHUR JAKARTA

PROGRAM STUDI MAGISTER ILMU KOMPUTER PROGRAM PASCASARJANA

UNIVERSITAS BUDI LUHUR

LEMBAR PERSETUJUAN PROPOSAL TESIS

Nama Mahasiswa : Kukuh Harsanto Nomor Induk Mahasiswa : 1411600149

Konsentrasi : Teknologi Sistem Informasi

Jenjang : Strata 2

Judul Proposal Tesis : Sistem Informasi Manajemen Risiko Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC 27001 Pada Lembaga Pendidikan

Telah disetujui untuk Dipresentasikan pada Sidang Proposal Tesis Semester Gasal/Genap Tahun Ajaran 2015/2016

Jakarta, April 2016

Pembimbing Utama,

Dr. Jonathan Sofian Lusa, S.E, M.Kom

TandaTangan

ABSTRAK

Maraknya penggunaan teknologi informasi pada lembaga pendidikan menempatkan IT kedalam posisi yang sangat diperhatikan, khususnya pada lembaga pendidikan, apalagi bila IT menjadi bagian strategic lembaga pendidikan. Penerapan Manajemen Risiko di lembaga pendidikan dengan basis Teknologi Informasi diwujudkan dengan membuat suatu Sistem Informasi Manajemen risiko. Metode pembentukan menggunakan metode OCTAVE-S dan Standar Pegendalian ISO/EIC 27001. Teknik pengujian sistem menggunakan Blackbox Testing. Hasil dari penelitian ini adalah Sistem Informasi Manajemen Risiko yang diterapkan untuk membantu memberikan solusi dalam melindungi aset-aset informasi dalam bentuk rekomendasi-rekomendasi.

Kata Kunci : Sistem Informasi, Manajemen Risiko, OCTAVE-S, ISO/EIC 27001

KATA PENGANTAR

Puji syukur peneliti panjatkan kepada Tuhan Yang Maha Esa yang masih memberikan kepercayaan dan kesempatan kepada peneliti untuk selalu mengembangkan akal dan kreatifitas untuk dapat menyelesaikan naskah proposal tesis yang berjudul “Sistem Informasi Manajemen Risiko Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC 27001 Pada Lembaga Pendidikan”.

Selama proses penyusunan ini, tidak sedikit kesulitan dan hambatan yang dihadapi oleh peneliti, terutama karena terbatasnya kemampuan dan pengetahuan yang dimiliki oleh peneliti, namun berkat bantuan dan pengarahan dari berbagai pihak maupun sumber-sumber bacaan, maka segala kesulitan dan hambatan yang terjadi dapat teratasi dengan baik.

Pada kesempatan ini peneliti ingin mengucapkan terima kasih yang atas bantuan yang diberikan selama penyusunan proposal tesis ini, kepada :

1 Tuhan Yang Maha Esa yang telah memberikan petunjuk dan karunia-Nya sehingga peneliti dapat menyelesaikan penyusunan naskah proposal tesis. 2 Kedua orang tua yang telah memberikan doa dan dukungan.

3 Bapak Prof. Ir. Suryo Hapsoro Tri Utomo, Ph.D, selaku Rektor Universitas Budi Luhur.

4 Bapak Prof. Dr. Moedjiono, M.Sc, selaku Direktur Progam Pascasarjana Universitas Budi Luhur.

5 Bapak Prof. Ir. Nazori AZ, M.T, selaku Ketua Progam Studi Magister Ilmu Komputer Universitas Budi Luhur.

6 Bapak Dr. Jonathan Sofian Lusa, S.E, M.Kom selaku Dosen Pembimbing yang berperan besar dalam memberikan dukungan, nasihat dan saran dalam penyusunan proposal ini.

7 Seluruh Dosen Program Studi Magister Ilmu Komputer Universitas Budi Luhur yang telah memberikan ilmu selama perkuliahaan.

8 Seluruh teman-teman yang telah memberikan dukungan kepada peneliti sehingga dapat menyelesaikan penyusunan proposal ini.

9 Semua pihak di lingkungan Universitas Budi Luhur yang tidak peneliti sebutkan satu persatu baik terlibat secara maupun tidak langsung yang ikut serta dalam memberikan bantuan dan motivasi serta pengetahuan dalam menyelesaikan penyusunan proposal ini.

Peneliti menyadari dalam penyusunan proposal ini masih banyak hal-hal yang kurang sempurna. Oleh karena itu, saran dan kritik yang bersifat konstruktif dari semua pihak. Semoga proposal tesis ini memberikan kontribusi positif serta bermanfaat bagi kita semua.

Jakarta, 22 Maret 2016

DAFTAR ISI

Halaman ABSTRAK...i KATA PENGANTAR...ii DAFTAR ISI...iv DAFTAR GAMBAR...vii DAFTAR TABEL...ix DAFTAR LAMPIRAN...x BAB I PENDAHULUAN...11 1.1. Latar Belakang...11 1.2. Masalah Penelitian...13 1.2.1. Identifikasi Masalah...13 1.2.2. Batasan Masalah...14 1.2.3. Rumusan Masalah...141.3. Tujuan dan Manfaat Penelitian...15

1.3.1. Tujuan Penelitian...15

1.3.2. Manfaat Penelitian...15

1.4. Tata Urut Penelitian...15

1.5. Daftar Pengertian...17

BAB II LANDASAN TEORI DAN KERANGKA KONSEP...19

2.1. Tinjauan Pustaka...19 2.1.1. Informasi...19 2.1.2. Sistem...20 2.1.3. Sistem Informasi...22 2.1.4. Risiko...23 2.1.5. Manajemen...24 2.1.6. Manajemen Risiko...25 2.1.7. Penilaian Risiko...26 2.1.8. Pengendalian Risiko...28

2.1.10. Sistem Informasi Manajemen...30

2.1.11. Sistem Informasi Manajemen Risiko...31

2.1.12. OCTAVE...32

2.1.13. Perbandingan antara OCTAVE, NIST, COBRA, Risk Watch dan FRAP...46

2.1.14. ISO/EIC 27001:2005...47

2.1.15. Aplikasi Berbasis Web...60

2.1.16. Pengujian Perangkat Lunak...61

2.1.17. Unified Modeling Language (UML)...62

2.2. Tinjauan Studi...71

2.3. Tinjauan Obyek Penelitian...75

2.3.1. Profil Singkat Lembaga Pendidikan...75

2.3.2. Visi Misi Lembaga pendidikan...76

2.3.3. Struktur Lembaga pendidikan...77

2.3.4. Tugas dan Uraian Kerja...77

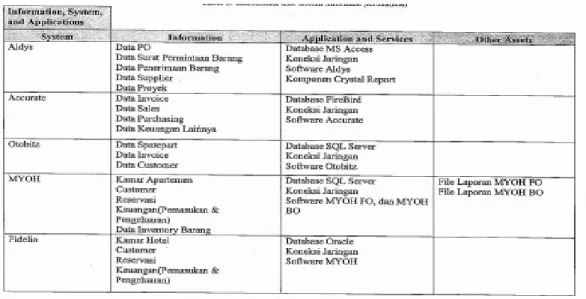

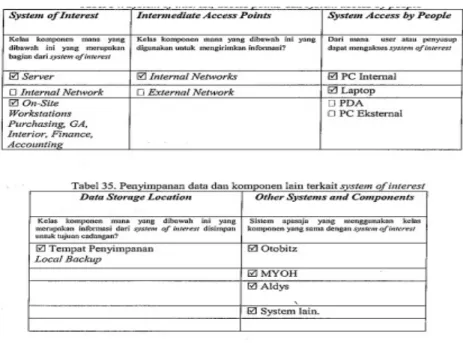

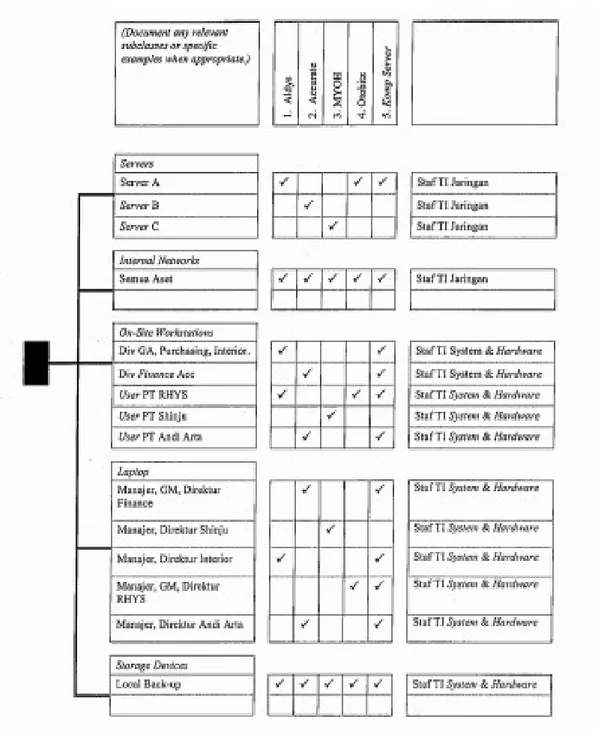

2.3.5. Aspek Sistem...78

2.4. Kerangka Konsep...82

2.5. Hipotesa...85

BAB III METODOLOGI PENELITIAN...86

3.1. Metodologi Penelitian...86

3.2. Metode Sampling...86

3.3. Metode Pengumpulan Data...86

3.4. Instrumentasi...87

3.5. Teknik Analisa, Perancangan dan Pengujian...88

3.5.1. Teknik Analisa...88

3.5.2. Teknik Perancangan Sistem...88

3.5.3. Teknik Pengujian Sistem...88

3.5.3.A. Pengujian Validasi...88

3.6. Langkah-langkah Penelitian...89

3.7. Jadwal Penelitian...91

4.1. Kesimpulan...93 DAFTAR PUSTAKA...94 LAMPIRAN...99

DAFTAR GAMBAR

Gambar Halaman

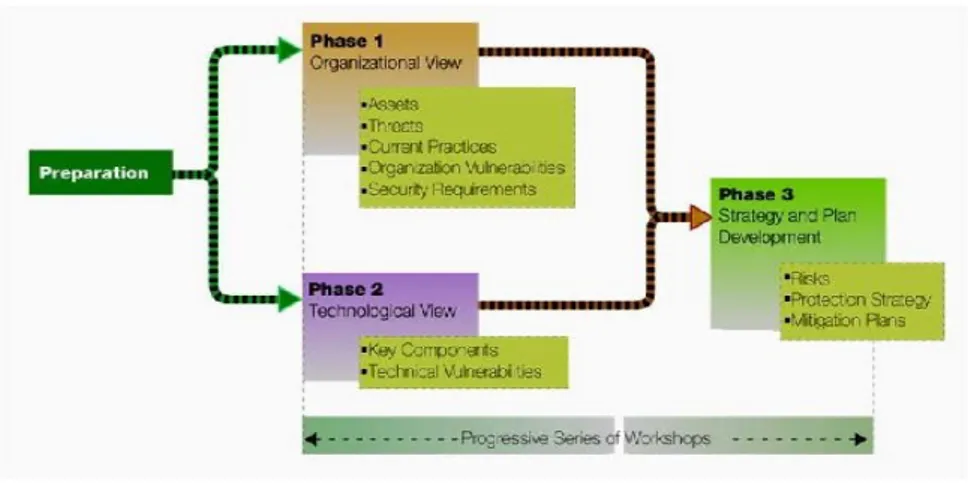

Gambar II-1. Langkah-langkah OCTAVE...33

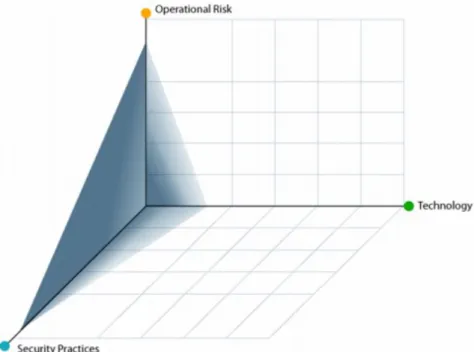

Gambar II-2. OCTAVE-S Menekankan Risiko Operasional dan Praktek Keamanan...34

Gambar II-3. Form Kriteria Dampak Evaluasi...36

Gambar II-4. Form Mengidentifikasi aset-aset yang dimiliki oleh...37

Gambar II-5. Kuesioner Evaluasi Praktek Keamanan...37

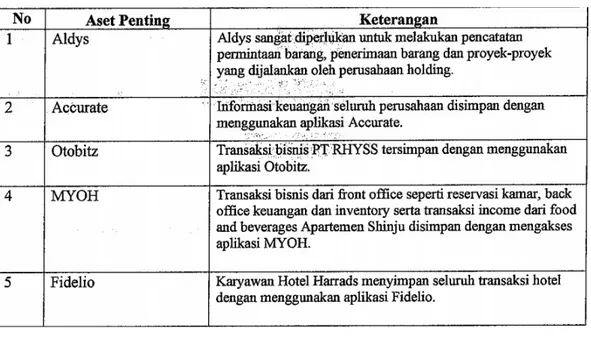

Gambar II-6. Form aset-aset penti ng...38

Gambar II-7. Mengidentifikasi pengamanan aset...39

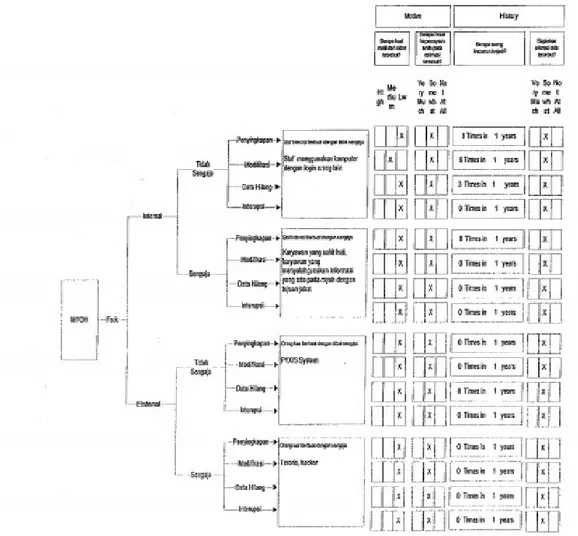

Gambar II-8. Form mengidentifikasi ancaman-ancaman...39

Gambar II-9. Form Memeriksa Jalur Akses...40

Gambar II-10. Form Menganalisa Teknologi...41

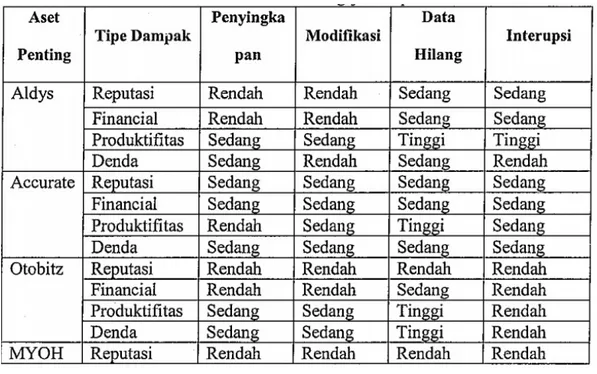

Gambar II-11. Mengevaluasi dampak dari ancaman...43

Gambar II-12. Membuat kriteria evaluasi...43

Gambar II-13. Membuat Rencana Mitigasi Risiko...44

Gambar II-14. Langkah-langkah OCTAVE Allegro...46

Gambar II-15. Hubungan antar standar keluarga SMKI...48

Tabel II-8. Klausul ISO/EIC 27001...53

Gambar II-15. Use Case...63

Gambar II-16. Actor...63

Gambar II-17. Association antara Actor dengan Use Case...64

Gambar II-18. Start Point...65

Gambar II-19. End Point...65

Gambar II-20. Activities...65

Gambar II-21. Black Hole Activities...66

Gambar II-22. Miracle Activities...66

Gambar II-23. Decision Points...66

Gambar II-24. Swimlane...66

Gambar II-26. Control Class...67

Gambar II-27. Entity Class...67

Gambar II-28. Message...67

Gambar II-29. Message to Self...68

Gambar II-30. Class Diagram...68

Gambar II-31.Struktur Lembaga pendidikan...77

Gambar II-32. Skema Jaringan Laboratorium Komputer...81

Gambar II-33. Skema Jaringan Ruang Kepala Sekolah, Ruang Guru, Ruang Kurikulum dan Ruang Tata Usaha...82

Gambar II-34. Kerangka Konsep...83

DAFTAR TABEL

Tabel II-1. Perbedaan OCTAVE dengan pendekatan lain (Alberts, et al., 2005)...34

Tabel II-3. Tahap 1 : Membuat profil aset beserta ancaman...36

Tabel II-4. Tahap 2 : Mengidentifikasi kelemahan infrastruktur...40

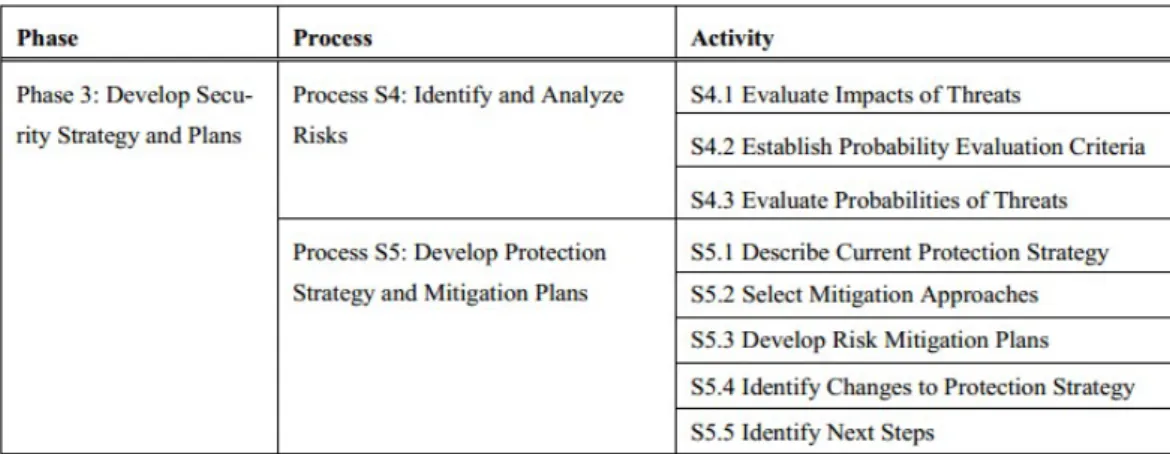

Tabel II-5. Tahap 3 : Membuat rancangan strategi keamanan...42

Table II-6. Model PLAN-DO-CHECK-ACT (PDCA)...49

Tabel II-7. Perbedaan ITIL, COBIT dan ISO/EIC 27001 dan 27002...52

Tabel II-9. Simbol Multiplicity...69

Tabel II-10. Ringkasan Tinjauan Studi...73

Tabel II-11. Spesifikasi Hardware...79

Tabel II-12. Software...80

DAFTAR LAMPIRAN

Lampiran-I. Daftar Guru dan Karyawan SMP Nusantara 1...100

Lampiran-II. Daftar Guru dan Karyawan SMA Nusantara 1...101

Lampiran-III. Daftar Guru dan Karyawan SMK Nusantara 1...102

BAB I

PENDAHULUAN

1.1. Latar Belakang

Saat ini, perkembangan ilmu pengetahuan dan teknologi terjadi dengan sangat pesat. Setiap lembaga pendidikan pasti berharap memiliki kualitas pendidikan yang baik dan semakin hari semakin meningkat terutama diera globalisasi saat ini. Dijaman era sekarang ini memiliki banyak persaingan dalam dunia pendidikan yang terus berkembang. Perkembangan yang terjadi saat ini sangatlah dinamis dan untuk mencapai hal tersebut, setiap lambaga pendidikan mempunyai cara masing-masing dalam mengembangkan kualitas pendidikan yang dimiliki.

Pendidikan sangat dibutuhkan oleh siapa pun, sejak manusia dilahirkan ke muka bumi sampai akhir hayatnya (Susanto, 2015). Dinas Pendidikan Nasional membuat suatu standarisasi pendidikan yang tertulis pada Peraturan Pemerintah Nomor 19 Tahun 2005 mengenai Standar Nasional Pendidikan meliputi : Standar isi, Standar Proses, Standar Pengelolaan, Standar Pembiayaan, Standar Penilaian Pendidikan, Standar Sarana dan Prasarana, Standar Kompetensi Lulusan, serta Standar Tenaga Pendidik dan Tenaga Kependidikan.

Sistem informasi yang ada pada suatu lembaga pendidikan sangat membantu dalam menjalakan proses bisnis yang berjalan, sistem informasi akan berubah menjadi aset yang penting, apabila sistem informasi terganggu maka akan memberikan dampak buruk bagi suatu lembaga pendidikan. Jika ancaman terhadap aset informasi tidak diperhatikan maka akan membuat ancaman tersebut berubah menjadi risiko yang harus dihadapi oleh lembaga pendidikan, disisi lain IT tidak memiliki pengendalian yang dapat membantu dalam menganggulangi kemungkinan ancaman-ancaman yang mungkin muncul dalam proses bisnis perusahan dengan sistem informasi yang ada pada lembaga pendidikan.

Risiko adalah variasi dalam hal-hal yang mungkin terjadi secara alami atau kemungkinan terjadinya peristiwa diluar yang diharapkan yang merupakan ancaman terhadap property dan keuntungan finansial akibat bahaya yang terjadi (Labombang, 2011). Sumber-sumber penyebab risiko dapat dibedakan sebagai berikut : a. risiko internal, yaitu risiko yang berasal dari lembaga pendidikan itu sendiri, b. risiko eksternal, yaitu risiko yang berasal dari luar lembaga pendidikan atau lingkungan luar lembaga pendidikan, b. risiko keuangan, adalah risiko yang disebabkan oleh fakto-faktor ekonomi dan keuangan, seperti perubahan harga, tingkat bunga dan mata uang, d. risiko operasional adalah semua risiko yang tidak termasuk risiko keuangan. Risiko operasional disebabkan oleh faktor-faktor manusia,alam dan teknologi (Lokobal, et al., 2014). Untuk mengelola risiko tersebut dibutuhkan suatu manajemen.

Manajemen merupakan suatu seni dalam ilmu dan proses pengorganisasian, pergerakan dan pengendalian atau pengawasan (Nugroho, 2012), dimana didalam manajemen tersebut mempunyai tujuan melindungi dari suatu risiko yang signifikan yang dapat menghambat pencapaian tujuan, memberikan kerangka kerja manajemen yang konsisten atas proses bisnis dan fungsi masing-masing yang ada pada lembaga pendidikan dan meningkat kinerja melalui penyediaan informasi tingkat risiko yang dituangkan dalam peta yang beguna bagi manajemen dalam pengembangan strategi dan perbaikan proses manajemen yang secara terus menerus dan berkesinambungan (PTPN XII, 2014) . Untuk mencapai tujuan tersebut maka dibutuhkan suatu metode yang mendukung untuk membantu dalam pemecahan masalah.

Metode OCTAVE merupakan salah satu metode yang banyak digunakan untuk melakukan penelitian risiko. Metode OCTAVE sendiri memiliki tiga varian, yaitu OCTAVE, OCTAVE-S dan OCTAVE ALLEGRO, metode yang digunakan dalam penelitian ini adalah metode OCTAVE-S, dimana metode ini merupakan hasil dari modifikasi dari metode OCTAVE yang disesuaikan dengan kapasitas lembaga pendidikan. Penggunaan OCTAVE-S lebih umum ditunjukan untuk menganalisa risiko pada lembaga pendidikan yang memiliki skala kecil dengan

jumlah staf kurang dari 300 dan memungkinkan aktifitas analisis risko dilakukan oleh tim dalam jumlah kecil.

Adapun ISO/EIC 27001 merupakan standar internasional yang dipersiapkan untuk memberikan model untuk membangun, mengimplementasikan, mengoperasikan, memonitor, serta merawat dan mengembangkan Sistem Manajemen Keamanan Informasi ( SMKI ), metode ini akan digunakan sebagai acuan dalam menentukan dalam pengendalian, setelah penilaian risiko dilakukan dengan menggunakan OCTAVE-S.

Didasari dari latar belakang yang dipaparkan dan didukung dengan belum pernahnya dilakukan penilaian risiko teknologi informasi, khususnya dengan menggunakan metode OCTAVE-S, ditambah dengan kesesuaian spesifikasi organisai dengan metode dipilih maka peneliti memutuskan membuat sistem informasi manajemen risiko menggunakan metode OCTAVE-S dengan judul “Sistem Informasi Manajemen Risiko Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC 27001 Pada Lembaga Pendidikan”.

1.2. Masalah Penelitian

1.2.1. Identifikasi Masalah

Berdasarkan uraian diatas, maka identifikasi masalah penelitiannya sebagai berikut :

1. Belum adanya pengelolaan manajemen risiko.

2. Belum adanya dokumentasi yang berkenaan penilaian akan pentingnya nilai dari aset informasi yang dimiliki oleh Lembaga Pendidikan.

3. Belum adanya Standard Operational Procedure (SOP) yang mengacu kepada tindakan dalam menjaga keamanan teknologi informasi yang ada pada Lembaga Pendidikan sehingga pengaruh yang ditimbulkan ketidaksigapannya dalam menanggulangi risiko-risiko serta ancaman yang muncul dan harus

ditangani secara cepat dan tepat sehingga mengakibatkan terganggunya operasional lembaga pendidikan.

4. Tidak adanya pengamanan infrastruktur yang berkaitan dengan aset informasi yang ada pada lembaga pendidikan.

1.2.2. Batasan Masalah

Agar permasalahan yang dibahas tidak melebar ke topik lain, maka Peneliti memberikan batasan masalah yang akan dibahas pasa penelitian kali ini dengan batasan masalah sebagai berikut :

1. Pelaksanaan proses manajemen risiko dilakukan pada SMP Nusantara 1, SMA Nusantara 1, SMK Nusantara 1.

2. Pelaksanaan proses manajemen risiko dilakukan pada divisi teknologi infomasi,SMP Nusantara 1, SMA Nusantara 1 dan SMK Nusantara 1.

3. Metode yang digunakan adalah metode OCTAVE-S dan Metode pengendalian yang digunakan adalah ISO/EIC 27001.

4. Menghasilkan dokumen-dokumen yang berisikan rekomendasi atas risiko yang telah didefiniskan sebelumnya.

5. Sistem ini hanya berupa prototipe. 1.2.3. Rumusan Masalah

Berdasarkan identifikasi permasalahan diatas, maka permasalahan yang akan dijawab, yaitu :

1. Bagaimana tahapan metode OCTAVE-S diterapkan pada lembaga pendidikan? 2. Bagaimana cara menggunakan standar pengendalian ISO/EIC 27001?

3. Bagaimana perancangan Sistem Informasi Manajemen Risiko? 4. Bagaimana cara pengujian dengan menggunakan blackbox testing?

1.3. Tujuan dan Manfaat Penelitian 1.3.1. Tujuan Penelitian

Tujuan penelitian ini adalah :

1. Memberikan pemahaman akan pentingnya analisis risiko.

2. Membantu memberikan informasi mengenai risiko-risiko, ancaman, serta kelemahan teknologi informasi yang ditemukan.

3. Membantu memberikan solusi dalam melindungi aset-aset informasi lembaga pendidikan, dalam bentuk rekomendasi-rekomendasi.

1.3.2. Manfaat Penelitian

Manfaat yang ingin dicapai dalam penelitian ini adalah : 1. Manfaat Teoritis

Manfaat teoritis yang diharapkan dari penyusunan penelitian ini adalah sebagai sarana pengembangan teori dan ilmu pengetahuan yang secara teoritis berhubungan dengang pembahasan penelitian ini sendiri, yakni sistem informasi manajemen risiko.

2. Manfaat Praktis

Manfaat praktis yang diharapakan adalah penelitian ini dapat berguna sebagai sarana untuk memberika informasi baik Lembaga Pendidikan mengenai manajemen risiko.

1.4. Tata Urut Penelitian

Penelitian laporan penelitian ini disusun dengan tata urut penelitian sebagai berikut :

BAB I PENDAHULUAN

Bab ini menjelaskan tentang latar belakang penelitian, masalah penelitian yang terperinci dalam identifikasi masalah, batasan masalah dan rumusan masalah, tujuan penelitian dan manfaat penelitian, tata urut penelitian dan daftar istilah.

BAB II LANDASAN PEMIKIRAN

Bab ini menjelaskan tentang tinjauan pustaka yang berisikan teori-teori yang digunakan, tinjauan studi yang merupakan hasil dari penelitian sebelumnya, tinjauan objek penelitian yang berisikan pemaparan orgnaisasi yang diteliti, pola pikir dan hipotesis dalam menyelesaikan suatu masalah.

BAB III METODOLOGI PENELITIAN

Bab ini menjelaskan tentang bagaimana perumusan suatu masalah yang dapat dipecahkan. Seperti bagaimana data dikumpulkan dana dianalisa, serta metode atau teknik apa saja yang digunakan dalam perumusan suatu masalah dan bagaimana mengimplementasikannya.

BAB IV ANALISA DAN PERANCANGAN

Bab ini menjelaskan tentang bagaimana data dan informasi yang dikumpulkan untuk dapat mengetahui kondisi eksisting dan harapan terhadap terbentuknya manajemen risiko. Kemudian Peneliti membuatkan suatu perancangan jaringan model aplikasi berikut dengan alur sistem yang akan berjalan, memperkirakan implikasi penelitian terhadpa aspek sistem, aspek manajerial, aspek penelitian lanjutan dan bagaimana rencana implementasi agar manajemen risiko dapat implementasikan.

BAB V PENUTUP

Bab ini menjelaskan tentang kesimpulan dari Peneliti selama melakukan penelitian dan harapan-harapan dari Peneliti dapat menjawab permasalahan dan memberikan manfaat bagi Lembaga Pendidikan sebagai objek penelitian dan pihak lain yang sedang melakukan pembangunan Manajemen Risiko. Peneliti juga memikirkan saran-saran akan pentingnya implementasi, sosialisasi dan rencana pengembangan sistem.

1.5. Daftar Pengertian

Sistem : Susunan dari kegiatan yang saling bergantung dan berhubungan untuk mempermudah kegiatan.

Informasi : Hasil pemrosesan data ( fakta ) menjadi sesuatu yang bermakna dan bernilai untuk pengambilan keputusan.

Sistem Informasi : Serangkaian komponen yang saling berhubungan untuk mengumpulkan, memproses dan

menyebarkan informasi untuk mendukung pengambilan

keputusan.

Manajemen : Suatu ilmu pengetahuan tentang seni memimpin lembaga pendidikan yang terdiri atas kegiatan perencanaan, penglembaga pendidikanan, pelaksanaan dan pengendalian terhadap sumber daya yang terbatas dalam usaha mencapai tujuan dan sasaran yang efektif dan efisien. Risiko : Sesuatu yang mengarah pada

ketidakpastian atas terjadinya suatu peristiwa selama selang waktu tertentu.

Manajemen Risiko : Suatu pendekatan yang mengadopsi sistem yang konsisten untuk mengelola semua risiko yang dihadapi oleh lembaga pendidikan disebut manajemen risiko.

Sistem Informasi Manajemen : Sistem yang terpadu untuk menyajikan informasi guna mendukung operasi manajemen. Sistem Informasi Manajemen Risiko : Sistem yang terpadu untuk

menyajikan informasi hal-hal yang tidak pasti untuk mendukun operasi manajemen.

BAB II

LANDASAN TEORI DAN KERANGKA KONSEP

2.1. Tinjauan Pustaka 2.1.1. Informasi

Informasi merupakan rangkaian data (fakta) yang bersifat sementara, kemudian diproses sehingga menjadi sesuatu yang mempunyai nilai dan bermakna sehingga memudahkan untuk pengambilan keputusan (Sugiyanto, 2014). Informasi dapat diatur dan diproses untuk memberikan arti dimana data tersebut digunakan untuk pengambilan keputusan (Fahlevi, et al., 2014). Jadi, informasi dapat diartikan rangkaian data (fakta) yang telah diproses dan diatur sehingga memberikan arti dan nilai yang bermakna sehingga dapat memudahkan dalam pengambilan keputusan.

Suatu informasi mempunyai suatu kualitas, dimana kualitas informasi tersebut dapat digunakan untuk mengukur kualitas dari keluaran sistem (Setyo & Rahmawati, 2015). Kualitas informasi ditentukan oleh tiga hal pokok, yaitu akurasi (accuracy), relevansi (relevancy), dan tepat waktu (timeless) (Fendini, et al., 2013)

1. Akurasi (accuracy)

Informasi harus bebas dari kesalahan – kesalahan dan tidak bias atau menyesatkan. Informasi harus memiliki keakuratan tertentu agar tidak diragukan kebenarannya.

2. Relevansi (relevancy)

Informasi yang ada memiliki nilai kemanfaatan sesuai dengan yang dibutuhkan oleh pemakainya. Informasi memiliki tingkat relavitas yang berbeda, tergantung pada tingkat pemakai.

3. Tepat waktu (timeless)

Informasi yang datang pada penerima tidak boleh datang terlambat, karena informasi yang data tidak tepat waktu, tidak bernilai lagi, sebab informasi digunakan dalam proses pembuatan keputusan

Jadi, dapat disimpulkan bahwa informasi merupakan hal yang penting bagi pengambilan keputusan, dimana informasi yang berkualitas harus memiliki akurasi (accuracy), relevansi (relevancy), dan tepat waktu (timeless), maka dibutuhkan suatu sistem untuk mengolah data tersebut.

2.1.2. Sistem

Suatu sistem memiliki maksud tertentu, ada yang menyebutkan maksud dari suatu sistem tersebut adalah untuk mencapai suatu tujuan dan ada juga yang menyebutkan untuk mencapai suatu sasaran, dalam bidang sistem infromasi, sistem dalam diartikan sebagai sekelompok komponen yang saling berhubungan, bekerja sama untuk mencapai tujuan dengan menerima input serta menghasilkan output dalam proses kontribusi terhadap sistem untuk mencapai tujuan yang diinginkan, maka komponen tersebut dapat dikatakan bukan bagian dari sistem (Sugiyanto, 2014).

Sistem merupakan suatu susunan yang mengatur kegiatan dan prosedur yang saling berhubungan yang mempermudah suatu kegiatan. Setiap unsur sistem mempunyai tujuan tertentu dimana bagian-bagian tersebut mempunyai kaitan yang berhubungan satu dengan yang lain (Sugiyanto, 2014). Sistem diklasifikasikan menjadi lima bagian (Abby, 2015), yaitu :

1. Sistem Abtrak dan Sistem Fisik

a. Sistem Abstrak : sistem yang berisi gagasan atau konsep. b. Sistem Fisik : sistem yang secara fisik dapat dilihat.

2. Sistem Deterministik dan Probabilistik

a. Sistem Deterministik : sistem yang operasi dapat diprediksi secara tepat.

b. Sistem Probabilistik : sistem yang tidak dapat diprediksi dengan pasti karena mengandung unsur probabilitas.

3. Sistem Tertutup dan Sistem Terbuka

a. Sistem Tertutup : sistem yang tidak berhubungan dengan lingkungan dan tidak dipengaruhi oleh lingkungan.

b. Sistem Terbuka : sistem yang berhubungan dengan lingkungan dan dipengaruhi oleh lingkungan.

4. Sistem Alamiah dan Sistem Buatan Manusia

a. Sistem Alamiah : sistem yang terjadi secara alamiah tanpa tangan manusia.

b. Sistem Buatan Manusia : sistem yang dibuat oleh manusia. 5. Sistem Sederhana dan Sistem Kompleks

a. Sistem Sederhana : sistem yang tidak rumit atau sistem dengan tingkat kerumitan rendah.

b. Sistem Kompleks : sistem yang rumit.

Maka untuk menghasilkan suatu sistem yang baik, dibutuhkan suatu informasi yang akurasi, relevansi dan tepat waktu, sehingga perlu dibuat suatu sistem informasi untuk proses pengambilan keputusan.

2.1.3. Sistem Informasi

Sistem informasi merupakan serangkaian komponen yang saling berhubungan untuk mengumpulkan, memproses dan menyebarkan informasi yang membentuk satu kesatuan yang dapat diintegrasikan, dan disimpan informasi tersebut (Fahlevi, et al., 2014). Untuk membuat suatu sistem informasi dibutuhkan komponen-komponen yang mendukung suatu sistem informasi (Dewi, 2016), yaitu :

1. Komponen Masukan (Input)

Input merupakan data yang masuk kedalam sistem informasi. Komponen ini perlu ada karena merupakan bahan dasar dalam pengolahan informasi.

2. Komponen Model

Informasi yang dihasilkan oleh sistem informasi berasal dari data yang diambil dari basis data yang diolah lewat suatu model-model tertentu.

3. Komponen Keluaran (Output)

Produk dari sistem informasi adalah output berupa informasi yang berguna bagi para pemakainya. Output merupakan komponen yang harus ada di sistem informasi.

4. Komponen Teknologi

Teknologi merupakan komponen sistem yang penting di sistem informasi. Tanpa adanya teknologi yang mendukung, maka sistem informasi tidak akan dapat menjelaskan informasi tepat pada waktunya.

5. Komponen Basis Data

Basis data (database) merupakan kumpulan dari data yang saling berhubungan satu dengan lainnya, tersimpan diperangkat keras komputer dan

digunakan perangkat lunak untuk memanipulasinya. Data perlu disimpan didalam basis data untuk keperluan penyediaan informasi.

6. Komponen Kontrol atau Pengendalian

Komponen kontrol merupakan komponen yang penting dan harus ada di sistem informasi. Komponen kontrol ini digunakan untuk menjamin bahwa informasi yang dihasilkan oleh sistem informasi merupakan informasi yang kuat.

Maka dalam membuat suatu sistem infromasi, dimana keenam komponen tersebut masing-masing saling berinteraksi satu dengan yang lainnya membentuk satu kesatuan untuk mencapai sasarannnya.

2.1.4. Risiko

Risiko berhubungan dengan ketidakpastian, ini terjadi karena kurang atau tidak tersedianya cukup informasi tentang apa yang akan terjadi. Sesuatu yang tidak pasti akan berakibat menguntungkan atau merugikan (Wati & Darda, 2012). Risiko mempunyai dua karakteristik (Yasa, et al., 2013), yaitu :

1. Merupakan ketidakpastian atas terjadinya suatu peristwa.

2. Merupakan ketidakpastian yang bila terjadi akan menimbulkan kerugian. Ada beberapa sumber yang dapat menyebabkan terjadinya suatu risiko (Lokobal, et al., 2014), yaitu :

1. Risiko Internal, yaitu risiko yang berasal dari dalam lembaga pendidikan itu sendiri.

2. Risiko Eksternal, yaitu risiko yang berasal dari luar lembaga pendidikan atau lingkungan luar lembaga pendidikan.

3. Risiko Keuangan, risiko yang disebabkan oleh faktor-faktor ekonomi dan keuangan, seperti perubahan harga, tingkat bunga dan mata uang.

4. Risiko Operasional, adalah semua risiko yang tidak termasik operasional disebabkan oleh faktor-faktor manusia, alam dan teknologi.

Untuk menangulangi semua risiko yang terjadi, maka diperlukan sebuah manajemen untuk mengidentifikasi risiko tersebut.

2.1.5. Manajemen

Manajemen merupakan ilmu pengetahuan yang terdiri dari kegiatan perencanaan, pelaksanaan dan pengendalian terhadap sumber daya yang terbatas dalam mencapai tujuan tertentu dan sasaran yang efektif dan efisien (Nugroho, 2012). Manajemen dibutuhkan oleh semua lembaga pendidikan karena tanpa manajemen, semua usaha akan sia-sia dan pencapaian tujuan akan lebih sulit. Tujuan dari manajemen adalah mendapatkan metode atau cara teknik yang paling baik agar sumber daya yang terbatas diperoleh hasil yang maksimal dalam hal ketepatan, kecepatan, penghematan dan keselamatan kerja komprehensif. Manajemen mempunyai empat fungsi utama (Salsabila, 2016), yaitu :

1. Perencanaan

Proses penentuan tujuan atau sasaran yang hendak dicapai dan menetapkan jalan dan sumber yang diperlukan untuk mecapai tujuan dan seefisien mungkin.

2. Pengorganisasian

Tindakan mengusahakan hubungan–hubungan kelakuan yang efektif antara orang-orang, sehingga mereka dapat bekerja sama secara efisien dan memperoleh kepuasan pribadi dalam melaksanakan tugas-tugas tertentu, dalam kondisi lingkungan tertentu guna mencapai tujuan atau sasaran tertentu.

3. Pelaksanaan

Usaha menggerakkan anggota-anggota kelompok sedemikian rupa hingga mereka berkeinginan dan berusaha untuk mencapai sasaran lembaga pendidikan dan sasaran anggota lembaga pendidikan tersebut. Oleh karena itu para anggota juga ingin mencapai sasaran-sasaran tersebut.

4. Evaluasi

Proses pengumpulan dan analisis data secara sistematis yang diperlukan dalam rangka pengambilan keputusan.

Untuk mengontrol risiko tersebut dibutuhkan suatu pengendalian risiko untuk mencegah terjadinya risiko.

2.1.6. Manajemen Risiko

Manajemen risiko merupakan suatu pendekatan yang mengadopsi sistem yang konsisten untuk mengelola semua risiko yang dihadapi oleh lembaga pendidikan (Pradana & Rikumahu, 2014). Dalam hal ini manajemen risiko akan melibatkan proses-proses, metode dan teknik yang membantu memaksimumkan probabilitas dari event positif dan meminimasi probabilitas dari konsekuensi event negatif (Lokobal, et al., 2014).

Ada lima konsep dasar dalam manajemen risiko yang harus dipahami oleh para pejabat lembaga pendidikan yang terlibat pada proses manajemen risiko (Wati & Darda, 2012), yaitu :

1. Manajemen risiko hanyalah sebuah pendekatan.

2. Sifat dari instrument yang digunakan akan menentukan parameter dari sebuah strategi manjemen risiko. Secara relatif tidak ada satu strategi manajemen risiko yang dapat diterpakan pada semua instrument.

3. Manajemen risiko haruslah sistematis dan diikuti secara konsisten tetatip tidak kaku dan fleksibel.

4. Manajemen risiko buka merupakan alat sulap yang secara ajaib akan meningkatkan return dan sekaligus mengurangi risiko.

5. Lingkungan usaha lembaga pendidikan saat ini telah menyebabkan kompleksitas manajemen risiko menjadi sangat tinggi dan merupakan proses yang semakin sulit.

Maka dengan diterapkannya manajemen risiko disuatu lembaga pendidikan, akan menghasilkan manfaat yang diperoleh (Badan Pengawasan Keuangan dan Pembangunan, 2016), yaitu:

1. Meningkatkan kemungkinan yang lebih besar untuk mencapai tujuan bisnis.

2. Memberikan dasar yang lebih baik dalam penyusunan arah stratejik. 3. Fokus pada praktek standar bisnis terbaik.

4. Meningkatkan hubungan dengan stakeholder. 5. Meningkatkan pencapaian keunggulan kompetitif. 6. Menyajikan respon terpadu terhadap berbagai risiko.

Dengan penjelasan diatas, maka dibutuhkan sistem informasi manajemen untuk mencatat daftar risiko sebagai bank data dan untuk pembelajaran.

2.1.7. Penilaian Risiko

Penilaian risiko ( risk assessment ) dilakukan untuk menentukan tingkat potensi ancaman dan risiko yang terkait dengan sistem. Output dari proses ini membantu mengidentifikasi pengendalian yang tepat untuk mengurangi atau menghilangkan risiko selama proses mitigasi. (Putri, 2012).

Terdapat Sembilan tahapan dalam penilaian risiko (Putri, 2012), yaitu : 1. Karakteristik sisem

Mengetahui karakteristik dari sistem teknologi informasi berupa hardware, software, sistem, data dan informasi, orang yang mendukung atau menggunakan sistem dan topologi jaringan sistem.

2. Identifikasi ancaman

Identifikasi ancaman yang mungkin menyerang kelemahan sistem teknologi informasi.

3. Identifikasi kerentanan :

Identifikasi kerentanan atau kelemahan ( vulnerability ). 4. Analisis pengendalian

Menganalisa kontrol-kontrol yang sudah diimplementasikan oleh lembaga pendidikan untuk mengurangi atau menghilangkan kemungkinan dari suatu ancaman menyerang sistem yang rentan.

5. Penentuan kemungkinan

Menentukan penilaian terhadap keseluruhan kecenderungan yang mengidentifikasikan kemungkinan potensi kerentanan yang diserang oleh ancaman yang ada.

6. Analisis dampak

Menentukan dampak buruk yang mungkin terjadi dari sebuah ancaman yang timbul adanya kerentanan.

7. Penentuan risiko

Menentukan tingkat risiko kedalam sistem TI.

Mengurangi tingkat risiko bagi sistem TI ke tingkat yang dapat diterima oleh lembaga pendidikan dengan memberikan masukan untuk proses mitigasi selanjutnnya.

9. Dokumentasi dalam bentuk laporan

Membuat dokumentasi dari setiap kejadian yang telah terjadi untuk pengambilan keputusan, sehingga tujuan dari lembaga pendidikan tercapai.

2.1.8. Pengendalian Risiko

Pengendalian risiko dilakukan untuk mencegah atau menurunkan probabilitas terjadinya risiko atau kejadian yang tidak kita inginkan, untuk risiko yang tidak bisa dihindari, maka lembaga pendidikan perlu melakukan pengendalian risiko dengan menggunakan dua dimensi yaitu probabilitas dan severity. Pengendalian risiko bertujuan untuk mengurangi kejadian, mengurangi tingkat keseriusan (severity), atau keduanya (Yasa, et al., 2013). Pengendalian dibagi menjadi tiga kelompok (Siswanto & Luther, 2011), yaitu:

1. Preventif Control

Pengendalian ini digunakan untuk mencegah masalah sebelum masalah tersebut muncul.

2. Detective Control

Pengendalian ini digunakan untuk menemukan masalah yang berhubungan dengan pengendalian segera setelah masalah tersebut muncul.

3. Corrective Control

Pengendalian ini digunakan untuk memperbaiki masalah yang ditemukan pada pengendalian detective. Pengendalian ini mencangkup prosedur untuk menentukan penyebab masalah yang timbul, memperbaiki kesalahan atau kesulitan yang timbul, memodifikasi sistem proses, dengan demikian dapat mencegah kejadian yang sama dimasa mendatang.

Jadi pengendalian risiko sangat dibutuhkan untuk memperbaiki masalah-masalah yang muncul.

2.1.9. Pengurangan ( Mitigasi ) Risiko

Mitigasi risiko merupakan tindakan yang dilakukan untuk mengurangi risiko yang muncul. Dalam proses ini dilakukan memprioritaskan, mengevaluasi dan mengurangi risiko. Menghilangkan semua risiko secara keseluruhan merupakan hal yang tidak mungkin (Putri, 2012). Beberapa tindakan yang perlu dilakukan dalam menangani risiko (Yasa, et al., 2013), yaitu :

1. Menahan Risiko ( Risk Retention )

Tindakan ini dilakukan karena dampak dari suatu kejadian yang merugikan masih dapat diterima ( acceptable ).

2. Mengurangi Risiko ( Risk Reduction )

Mengurangi risiko dilakukan dengan mempelajari secara mendalam risiko tersebut dan melakukan usaha-usaha pencegahan pada sumber risiko atau mengkombinasikan usaha agar risiko yang diterima tidak terjadi secara simultan.

3. Memindahkan Risiko ( Risk Transfer )

Dilakukan dengan cara mengasuransikan risiko baik sebagian atau seluruhnya kepada pihak lain.

4. Menghindari Risiko ( Risk Avoldance )

Dilakukan dengan menghindari aktivitas yang tingkat kerugiannya tinggi. Jadi, dalam proses mitigasi risiko diperlukan sebuah prioritas penting untuk mengurangi risiko sehingga dapat mengambil suatu tindakan.untuk proses selanjutnya.

Sistem Informasi Manajemen merupakan kumpulan dari interaksi sistem-sistem informasi yang bertanggung jawab mengumpulkan dan mengolah data untuk menyediakan informasi yang berguna untuk semua tingkatan manajemen didalam kegiatan perencanaan dan pengendalian (Rahmayanti & Afrinando, 2013). Tujuan dari sistem informasi manajemen adalah menyediakan informasi yang dipergunakan didalam perhitungan, menyediakan informasi yang dipergunakan dalam perencanaan, pengendalian, pengevaluasian dan perbaikan untuk pengambilan keputusan (Anggadini, 2014).

Sistem informasi manajemen mempunyai elemen-elemen fisik yang dibutuhkan untuk kelancaran sistem yang digunakan, yaitu perangkat keras komputer, perangkat lunak dan program aplikasi. Sistem informasi manejemen mempunyai fungsi utama (Rinaldi, 2016), yaitu :

1. Mempermudah pihak manajemen untuk melakukan perencanaan, pengawasan, pengarahan dan pendelegasian.

2. Meningkatkan efisiensi dan efektifitas data tersaji akurat dan tepat waktu. 3. Meningkatkan produktifitas dan penghematan biaya dalam suatu lembaga

pendidikan.

4. Meningkatkan kualitas sumber daya manusia karena unit sistem kerja yang terkoordinir dan sistematis.

Sistem informasi manajemen merupakan kumpulan dari sistem-sistem informasi. Sistem informasi manajemen tergantung dari besar kecilnya kebutuhan, sistem informasi terdiri dari (Rahmayanti & Afrinando, 2013), yaitu :

1. Sistem informasi akuntansi, menyediakan informasi dari transaksi keuangan

2. Sistem informasi distribusi. 3. Sistem informasi pembelian.

4. Sistem informasi manajemen penyediaan.

Dengan demikian dapat dibuat sistem informasi manajemen risiko untuk mengurangi risiko-risiko yang terjadi pada suatu lembaga pendidikan.

2.1.11. Sistem Informasi Manajemen Risiko

Sistem informasi manajemen risiko merupakan bagian dari sistem informasi manajemen yang harus dimiliki dan dikembangkan sesuai dengan kebutuhan, dalam rangka penerapan manajemen risiko yang efektif.

Sebagai bagian dari proses manajemen risiko, harus memiliki sistem informasi manajemen risiko yang dapat memastikan (Ikatan Bankir Indonesia, 2015) :

1. Data yang diperlukan tersedia secara akurat dan tepat waktu. 2. Risiko terukur secara akurat, relevansi dan tepat waktu, baik.

3. Mematuhi penerapan manajemen risiko terhadap kebijakan, prosedur dan penetapan limit risiko.

4. Hasil penerapan manajemen risiko ditetapkan oleh lembaga pendidikan sesuai dengan kebijakan dan strategi penerapan manajemen risiko.

Sistem informasi manajemen risiko harus dapat menerjemahkan risiko yang diukur dengan format kuantitatif sehingga menjadi format kuantitatif yang mudah dipahami. Sistem informasi manajemen risiko digunakan untuk mendukung pelaksanaan proses identifikasi, pengukuran, pemantauan dan pengendalian risiko, maka diperlukan dukungan sistem informasi manajemen yang dapat mendukung pembuatan laporan yang akurat, informasi, relevan, lengkap, konsisten dan tepat waktu (Ikatan Bankir Indonesia, 2015).

OCTAVE merupakan metodologi yang dikembangkan oleh institusi rekayasa perangkat lunak universitas Caranagie Mellon, digunakan untuk melakukan penilaian risiko yang menggabungkan anatara perilaku lembaga pendidikan dan kelemahan-kelemahan teknologi. Komponen penting OCTAVE adalah tim penganalisa dapat dibangun dari internal lembaga pendidikan itu sendiri yang memiliki keterampilan teknis serta keterampilan lembaga pendidikan yang terkait dengan praktek-praktek bisnis (Abdurrasyid, 2012)

Metode OCTAVE merupakan pendekatan yang digunakan untuk menilai kebutuhan keamanan informasi lembaga pendidikan (CERT, 2016). Jadi OCTAVE dapat diartikan sebagai suatu pendekatan metodologi yang digunakan untuk melakukan penilaian risiko yang menggabungkan antara perilaku lembaga pendidikan dan kelemahan-kelemahan teknologi yang dibangun dari internal lembaga pendidikan itu sendiri untuk menilai keutuhan keamanan informasi lembaga pendidikan. Pendekatan OCTAVE didasari pada dua aspek :

1. Risiko operasional.

2. Praktek-praktek keamanan.

Metode OCTAVE terdapat tiga varian yang dapat digunakan. Ketiga varian tersebut adalah (Abdurrasyid, 2012) :

1. OCTAVE

Metode OCTAVE merupakan versi OCTAVE yang pertama kali dikembangkan. Metode OCTAVE merupakan sebuah pendekatan untuk mengevaluasi risiko keamanan informasi secara komprehensif, sistematis, context-driven and self-directed. Metode ini ditujukan untuk analisis risiko terhadap sumber daya manusia besar yang memiliki 300 atau lebih karyawan. Untuk mengelola risiko keamanan informasi adalah mengenali apakah risiko lembaga pendidikan yang menerapkannya. Setelah risiko diidentifikasi, lembaga pendidikan dapat membuat rencana penangulangan dan mengurangi/ mitigasi risiko terhadap masing-masing risiko yang telah diketahui.

Gambar II-1. Langkah-langkah OCTAVE

Gambar diatas menjelaskan tentang langkah-langkah OCTAVE. Tahap 1 : Organizational View, yang terdiri dari assets, threats, currenct practice, organization vulnerabilities, security requirements. Tahap 2 : Technological View terdiri dari key components, technical vulnerability. Tahap 3 : Strategy and Plan Development terdiri dari risks, protection strategy mitigation risk.

2. OCTAVE-S

OCTAVE-S adalah variasi dari pendekatan OCTAVE yang dikembangkan untuk memenuhi kebutuhan kecil.. Hal ini disesuaikan dengan cara yang lebih terbatas dan kendala yang unik biasanya ditemukan di organisasi yang lebih kecil (Alberts, et al., 2005). OCTAVE-S digunakan untuk mengevaluasi terhadap sumber daya manusia kecil dimana sumber daya kurang dari 300 orang.

Gambar II-2. OCTAVE-S Menekankan Risiko Operasional dan Praktek Keamanan

Pada gambar diatas menerangkan bahwa metode OCTAVE-S lebih menekankan kepada Risiko Operational dan Praktek Keamanan dibandingkan dengan Teknologi.

Tabel II-1. Perbedaan OCTAVE dengan pendekatan lain (Alberts, et al., 2005)

Sebelum menggunakan OCTAVE-S, perlu memahami dua aspek berikut ini (Alberts, et al., 2005), yaitu :

a. Anggota tim terdiri dari tiga sampai lima orang, anggota tim analisis harus memiliki wawasan yang luas dalam bisnis dan proses keamanan, hal

tersebut cukup untuk melakukan semua kegiatan OCTAVE-S, sehingga tidak memerlukan pengumpulan data formal.

b. OCTAVE-S mengeksplorasi infrastruktur komputasi yang dibagi menjadi dua tahap. Dalam organisasi kecil biasanya belum mengembangkan kemampuan untuk menjalankan dan menafsirkan hasil alat kerentanan evaluasi. Namun, karena kurangnya kemampuan untuk menjalankan alat-alat seperti menghalangi untuk membangun startegi perlindungan. Daripada menggunakan kerentanan data untuk memperbaiki tentang keamanan praktek. OCTAVE-S digunakan untuk konfigurasi dan pemeliharaan infrastruktur komputasi.

OCTAVE-S adalah evaluasi risiko keamanan mandiri. Dalam hal ini membutuhkan analisis untuk memeriksa risiko keamanan untuk mengkritisi aset yang kaitannya dengan tujuan usahanya, hasil dari OCATVE-S ini adalah menghasilkan strategi perlindungan dan rencana mitigasi risiko. Dengan menerapkan OCTAVE-S,sebuah organisasi berdiri untuk lebih baik untuk melindungi semua aset informasi yang berhubungan dan meningkatkan keamanan secara keseluruhan (Alberts, et al., 2005).

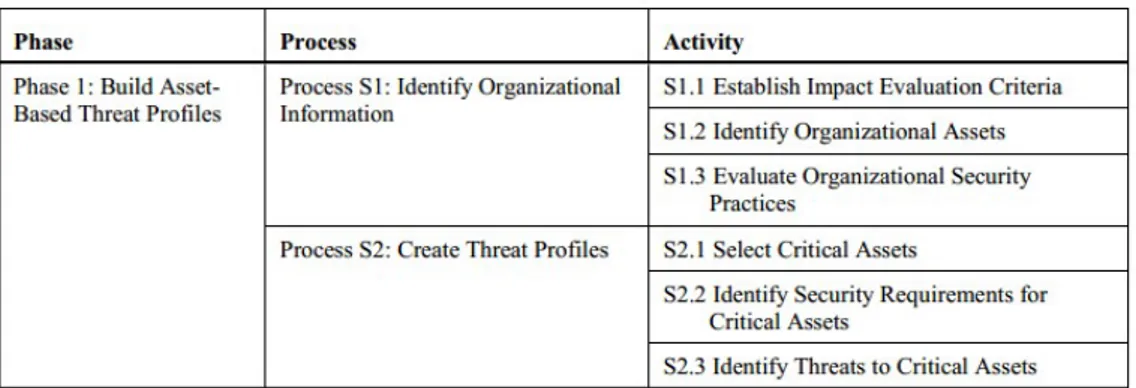

OCTAVE-S didasarkan pada tiga fase yang dijelaskan dalam kriteria OCTAVE, meskipun urutan kegiatan berbeda dari metode OCTAVE. OCTAVE-S memberikan gambaran singkat dari fase, proses dan kegiatan.

a. Membuat profil aset beserta ancaman-ancamannya.

Pada fase ini dilakukan evaluasi dari segi aspek lembaga pendidikan, pada fase ini didefinisikan kriteria evaluasi yang kemudian akan digunakan dalam melakukan evaluasi risiko. Dalam fase ini terdapat dua proses :

1) Identifikasi informasi lembaga pendidikan

Adapun aktifitas yang dilakukan pada proses ini ada tiga: a) Membuat kriteria dampak evaluasi

Dalam penelitian ini akan digunakan tiga tabel risiko : tabel low impact, medium impact dan high impact. Untuk masukan untuk tahap ini adalah form yang telah diidentifikasi dari dampak aset sebelumnya :

Gambar II-3. Form Kriteria Dampak Evaluasi

Identifikasi aset dilakukan dengan mengumpulkan informasi aset, berupa informasi, aplikasi dan layanan dari masing-masing aset. Untuk masukan tahap ini merupakan aset yang telah diidentifikasi sebelumnya.

Gambar II-4. Form Mengidentifikasi aset-aset yang dimiliki oleh c) Melakukan evaluasi terhadap praktek-praktek keamanan lembaga

pendidikan yang sudah berjalan. Untuk masukan tahap ini berupa form kuesioner yang telah diisi oleh responden.

Gambar II-5. Kuesioner Evaluasi Praktek Keamanan 2) Membuat profil ancaman terhadap aset-aset :

Pada proses ini terdapat empat aktifitas yang harus dilakukan a) Menentukan aset-aset yang paling penting

Pada tahap ini, untuk hasil masukan berupa form aset-aset penting yang ada pada lembaga pendidikan, berdasarkan hasil dari wawancara yang telah dilakukan.

Gambar II-6. Form aset-aset penti ng

b) Mengidentifikasi pengamanan yang dilakukan terhadap aset-aset penting tersebut. Untuk masukan tahap ini merupakan form pengamanan aset yang telah diisi oleh responden, berdasarkan kriteria dampak sebelumnya.

c) Mengidentifikasi ancaman-ancaman yang dapat menggangu aset penting lembaga pendidikan. Untuk masukan tahap ini berupa form yang diisi oleh responden.

Gambar II-8. Form mengidentifikasi ancaman-ancaman

d) Menganalisa teknologi terkait dengan proses yang berjalan selama ini.

b. Mengidentifikasi kelemahan-kelemahan infrastruktur

Pada tahap ini terdapat satu proses yang harus dilakukan, yaitu meneliti infrastruktur komputasi yang berhubungan dengan aset-aset penting lembaga pendidikan.

Tabel II-4. Tahap 2 : Mengidentifikasi kelemahan infrastruktur

Proses tersebut memiliki dua aktifitas, yakni :

1) Memeriksa jalur akses yang menuju kepada aset-aset penting lembaga pendidikan. Untuk masukan tahap ini menggunakan form yang diisi oleh responden.

Gambar II-9. Form Memeriksa Jalur Akses

2) Menganalisa teknologi yang berperan untuk mengakses aset-aset penting lembaga pendidikan tersebut. Untuk hasil ini mengisi form kuesioner yang diisi oleh responden.

Gambar II-10. Form Menganalisa Teknologi

c. Membuat rancangan strategi keamanan

Pada fase ini yang merupakan fase terakhir,fase ini melakukan identifikasi risiko-risiko yang mungkin terjadi muncul dan dapat membahayakan aset-aset

penting lembaga pendidikan, serta memustukan hal-hal yang harus dilakukan untuk melindungi aset tersebut. Dari hasil informasi yang sebelumnya telah dilakukan makan dapat dibuat strategi perlindungan terhadap aset-aset.

Tabel II-5. Tahap 3 : Membuat rancangan strategi keamanan

Dalam fase ini terdapat dua proses :

1) Identifikasi dan analisis risiko, dalam proses ini terdapat tiga aktifitas yang harus dilakukan

a) Mengevaluasi dampak dari ancaman.

Tahap ini didapat dari dampak ancaman pada aset penting yang melalui akses jaringan dan akses fisik.

Gambar II-11. Mengevaluasi dampak dari ancaman b) Membuat kriteria evaluasi kemungkinan-kemungkinan

Masukan pada tahap ini adalah mengisi form kuesioner.

Gambar II-12. Membuat kriteria evaluasi

c) Mengevaluasi kemungkinan-kemungkinan dari setiap ancaman-ancaman yang dapat muncul.

2) Membuat pengendalian dan rencana mitigasi, pada proses ini terdapat lima proses aktifitas yang harus dilakukan, yakni :

a) Menggambarkan strategi pengendalian risiko yang telah berjalan sebelumnya.

b) Menentukan pendekatan mitigasi risiko yang hendak digunakan. c) Membangun perencanaan mitigasi risiko.

d) Mengidentifikasi perubahan terhadap strategi pengendalian. e) Mengidentifikasi langkah-langkah pengembangan selanjutnya.

Gambar II-13. Membuat Rencana Mitigasi Risiko

Pada tahap pembuatan mitigasi risiko mengambil kontrol-kontrol pengendalian yang terdapat pada ISO/EIC 27001.

Hasil utama dari OCTAVE-S (Alberts, et al., 2005), yaitu:

a. Strategi perlindungan lembaga pendidikan yang luas, perlindungan strategi menguraikan secara singkat arah lembaga pendidikan dengan mematuhi praktek keamanan informasi.

b. Rencana mitigasi risiko, rencana ini dimaksudkan untuk mengurangi risiko aset kritis untuk meningkatkan praktek keamanan yang dipilih.

c. Daftar tindakan, termasuk tindakan jangka pendek yang dibutuhkan untuk menunjukkan kelemahan yang spesifik

Adapun output lain yang berguna dari OCTAVE-S (Alberts, et al., 2005) adalah :

a. Daftar aset informasi yang penting tekait dengan hal-hal yang mendukung tujuan dan sasaran bisnis.

b. Hasil survey yang menunjukkan sejauh mana lembaga pendidikan mengikuti keamanan praktek yang baik.

c. Profil risiko untuk setiap aset kritis menggambarkan risiko untuk aset tersebut.

Setiap fase OCTAVE-S menghasilkan sesuatu yang bermanfaat, sehingga informasi yang dihasilkan berguna untuk meningkatkan keamanan organisasi.

3. OCTAVE Allegro

Tujuan dari metode OCTAVE Allegro adalah penilaian yang luas terhadap lingkungan risiko operasional lembaga pendidikan dengan tujuan menghasilkan penilaian tanpa perlu perngetahuan yang luas dalam hal penilaian risiko. OCTAVE Allegro lebih berfokus terhadap aset informasi yang diiddentifikasikan dan dinilai berdasarkan aset informasi yang terhubung (Abdurrasyid, 2012). Proses ini menghilangkan ruang lingkup dan mengurangi pengumpulan data yang luas dan melakukan analisa untuk aset yang mempunyai dampak buruk diluar ruang lingkup penilaian (CERT, 2016). OCTAVE Allegro dapat dilakukan dengan metoda workshop-style dan kolaboratif.

Gambar II-14. Langkah-langkah OCTAVE Allegro

Gambar diatas menjelaskan langkah-langkah OCTAVE Allegro. tahap pertama Establish drivers, terdiri establish risk measurement criteria. Tahap kedua Profile Assets terdiri dari develop information asset profile dan identify information asset containers. Tahap ketiga Identify threats terdiri dari identify areas of concern dan identify threat scenarios. Tahap keempat Identify and mitigate risks terdiri dari analyze risks dan select mitigation approach.

Jadi, sesuai dengan pendapat diatas maka peneliti menggunakan pendekatan menggunakan OCTAVE-S karena pada lembaga pendidikan hanya memiliki sumber daya manusia berjumlah 126 orang.

2.1.13. Perbandingan antara OCTAVE, NIST, COBRA, Risk Watch dan FRAP Terdapat beberapa metode yang digunaka dalam penilai manajemen risiko, antara lain OCTAVE, NIST, COBRA, Risk Watch dan FRAP (Anon., 2012).

OCTAVE merupakan metode yang cukup terstruktur akan tetapi metode ini merupakan metode yang cocok dalam berskala kecil.

NIST sebagai metode pengukuran risiko dapat digunakan dalam waktu cukup lama hingga berbulan-bulan minimal dua bulan, tergantung dengan kebutuhan lembaga pendidikan dan NIST digunakan pada skala yang besar.

COBRA metode sesuai ISO akan tetapi lebih fokus ke dalam bisnis misalnya seperti menganalisis bagaimana anggaran lembaga pendidikan apakah sedang berkembang atau merugi.

Risk Watch lebih mengarah pada risiko invetasi, yang berhubungan dengan keuangan dimana bank-bank besar mengadopsi metode ini untuk menilai kerentanan risiko.

Maka peneliti menggunakan pendekatan menggunakan OCTAVE-S karena metode ini digunakan untuk skala yang jumlahnya kecil.

2.1.14. ISO/EIC 27001:2005

Sejak tahun 2005, International Organiation for Standardization (ISO) atau Organisasi Internasional untuk Standarisasi telah mengembangkan sejumlah standar tentang Information Security Management Syatems (ISMS) atau Sistem Manajemen Keamanan Informasi (SMKI) baik dalam bentuk persyaratan maupun panduan (Tim Direktorat Keamanan Informasi, 2011). ISO/IEC 27001 merupakan dokumen sistem manajemen keamanan informasi atau Information Security Management System, biasa disebut ISMS, yang memberikan gambaran secara umum mengenai apa yang harus dilakukan oleh sebuah lembaga pendidikan dalam usaha mereka untuk mengevaluasi, mengimplementasikan dan memelihara keamanan informasi di lembaga pendidikan berdasarkan ”best practice” dalam pengamanan informasi (DC Konsultan, 2014). Standar SMKI ini dikelompokkan sebagai keluarga atau seri ISO 27000 yang terdiri dari (Tim Direktorat Keamanan Informasi, 2011) :

Standar ini dirilis tahun 2009, memuat prinsip-prinsip dasar Information. Security Management Systems (Sistem Manajemen Keamanan Informasi – SMKI), definisi sejumlah istilah penting dan hubungan antar standar dalam keluarga SMKI, baik yang telah diterbitkan maupun sedang dalam tahap pengembangan.

Hubungan antar standar keluarga 27000 dapat digambarkan sebagai berikut (Tim Direktorat Keamanan Informasi, 2011):

Gambar II-15. Hubungan antar standar keluarga SMKI

ISO/EIC 27002 sampai dengan ISO/EIC 27007 semua mengacu kepada ISO 27001, di mana ISO/EIC 27001 merupakan gambaran dari semua proses yang ada dari masing-masing ISMS.

SNI ISO/EIC 27001 yang diterbitkan tahun 2009 dan merupakan versi indonesia dari ISO/EIC 27001 : 2005, yang berisi spesifikasi atau persyaratan yang harus dipenuhi dalam membagnun Sistem Manajemen Keamanan Informasi (SMKI). Standar ini bersifat independen terhadap produk teknologi informasi, mensyaratkan penggunaan pendekatan terhadap produk berbasis risiko dan dirancang untuk menjamin agar kontrol-kontrol keamanan yang dipilih mampu melindungi aset infomasi dari berbagai risiko dan memberikan keyakinan tingkat keamanan bagi pihak yang berkepentingan. SNI ISO/EIC 27001 menerapkan model PLAN – DO – CHECK – ACT (PDCA) pada keseluruhan proses SMKI.

Table II-6. Model PLAN-DO-CHECK-ACT (PDCA)

PLAN (Menetapkan SMKI) Menetapkan kebijakan SMKI, sasaran, proses dam prosedur yang relevan untuk mengelola risiko dan meningkakan keamanan informasi agar memberikan hasil sesuai dengan keseluruhan kebijakan dan sasaran. DO (Menerapkan dan mengoperasikan

SMKI)

Menerapkan dan mengoperasikan kebijakan SMKI, Kontrol, proses dan prosedur-prosedur.

CHECK (Memantau dan melakukan tinjauan ulang SMKI)

Mengkaji dan mengukur kinerja proses terhadap kebijakan, sasaran, praktek-praktek dalam menjalankan SMKI dan meporkan hasilnya kepada manajemen untuk ditinjau efektivitasnya.

ACT (Memelhara dan meningkatkan SMKI)

Melakukan tindakan perbaikan dan pencegahan, berdasarkan hasil evaluasi, aufit internal dan tinjauan manajamen tentang SMKI atau kegiatan pemantauan lainnya untuk mencapai peningkatan yang berkelanjutan.

3. ISO/EIC 27002 : 2005 - Code of Practice for ISMS

ISO/IEC 27002 berisi panduan yang menjelaskan contoh penerapan keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar

mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan seluruhnya menyangkut sebelas area pengamanan sebagaimana ditetapkan dalam ISO/IEC 27001. ISO/IEC27002 tidak mengharuskan bentuk-bentuk kontrol yang tertentu tetapi menyerahkan kepada pengguna untuk memilih dan menerapkan kontrol yang tepat sesuai kebutuhannya, dengan mempertimbangkan hasil kajian risiko yang telah dilakukannya. Pengguna juga dapat memilih kontrol di luar daftar kontrol yang dimuat standar ini sepanjang sasaran kontrolnya dipenuhi.

4. ISO/EIC 27003 : 2010 - ISMS Implementation Guidance

Tujuan dari ISO/IEC 27003 adalah untuk memberikan panduan bagi perancangan dan penerapan SMKI agar memenuhi persyaratan ISO 27001. Standar ini menjelaskan proses pembangunan SMKI meliputi persiapan, perancangan dan penyusunan / pengembangan SMKI yang digambarkan sebagai suatu kegiatan proyek. Sebagai kegiatan proyek, tahapan utama yang dijelaskan dalam standar ini meliputi:

a. Mendapatkan persetujuan manajemen untuk memulai proyek SMKI. b. Mendefinisikan ruang lingkup, batasan dan kebijakan SMKI.

c. Melakukan analisis persyaratan SMKI.

d. Melakukan kajian risiko dan rencana penanggulangan risiko. e. Merancang SMKI.

f. Merencanakan penerapan SMKI.

Standar ini diterbitkan pada bulan Januari 2010. 5. ISO/EIC 27004 : 2009 - ISMS Measurements

Standar ini menyediakan panduan penyusunan dan penggunaan teknik pengukuran untuk mengkaji efektivitas penerapan SMKI dan kontrol sebagaimana dipersyaratkan ISO/IEC 27001. Standar ini juga membantu lembaga pendidikan

dalam mengukur ketercapaian sasaran keamanan yang ditetapkan. Standar ini mencakup bagian utama sebagai berikut:

a. Penjelasan tentang pengukuran keamanan informasi. b. Tanggung jawab manajemen.

c. Pengembangan metode pengukuran. d. Pengukuran operasi.

e. Analisis data dan pelaporan hasil pengukuran.

f. Evaluasi dan perbaikan program pengukuran keamanan informasi. Standar ini diterbitkan bulan Desember 2009.

6. ISO/EIC 27005 : 2008 - Information Security Risk Management

Standar ini menyediakan panduan bagi kegiatan manajemen risiko keamanan informasi dalam suatu lembaga pendidikan, khususnya dalam rangka mendukung persyaratan-persyaratan SMKI sebagaimana didefinisikan oleh ISO/IEC 27001. Standar ini diterbitkan pada bulan Juni 2008.

7. ISO/EIC 27006 : 2007 - ISMS Certification Body Requirements

Standar ini menetapkan persyaratan dan memberikan panduan bagi lembaga pendidikan yang memiliki kewenangan untuk melakukan audit dan sertifikasi sistem manajemen keamanan informasi (SMKI). Standar ini utamanya dimaksudkan untuk mendukung proses akreditasi Badan Sertifikasi ISO/IEC 27001 oleh Komite Akreditasi dari negara masing-masing.

8. ISO/EIC 27007- Guidelines for ISMS Auditing

Standar ini merupakan panduan untuk mengaudit sistem manajemen keamanan inforamsi (SMKI)

Berdasarkan aturan yang telah diterbitkan oleh Kominfo pada tahun 2011, maka peneliti menggunakan ISO/EIC 27001:2005 untuk keamanan informasi.

Perbedaan ITIL, COBIT dan ISO/EIC 27001 dan 27002 (Gehrmaan, 2012) Tabel II-7. Perbedaan ITIL, COBIT dan ISO/EIC 27001 dan 27002

ITIL COBIT ISO/EIC 27001 dan 27002

Concepts/processes Critical success factors

Information security Activity (CSF,KPI) Metrics

Cost/ benefits Good practice (CMM) Planning for

deployment

Berikut ini merupakan klausul yang dipakai pada ISO/EIC 27001 : Tabel II-8. Klausul ISO/EIC 27001

Klausul Kontrol A5. SECURITY POLICY

A5.1 Information Security Policy

A.5.1.1 Information Security Policy Document A.5.1.2 Review of the Information security Policy

A.6 ORGANIZATION OF INFOTMATION SECURITY A.6.1 Internal Organization

A.6.1.1 Management commitment to information security A.6.1.2 Information security coordination control

A.6.1.3 Allocation of information security responsibilities A.6.1.4 Authorization process for information processing

facilities control

T id a

A.6.1.5 confidentiality agreements T

id

A.6.1.6 Contact with authorities T

id

Klausul Kontrol I

m p A.6.1.7 Contact with special interest groups T id A.6.1.8 Independent review of information security T

id a A.6.2.1 Identification of risks related to external parties Y

a A.6.2.2 Addressing security when dealing with customers Y

a A.6.2.3 Addressing security in third party agreements Y

a A.7 ASSET MANAGEMENT

A.7.1 Responsibilies for Assets A.7.1.1 Inventory of asset

53

Klausul Control

A.7.1.2 Ownership of assets A.7.1.3 Acceptable use of assets A.7.2 Information Classification A.7.2.1 Classification guidelines

A.7.2.2 Information labeling and handling A.8 HUMAN RESOPURCES SECURITY A.8.1 Prior to Employment

A.8.1.1 Roles and responsibilities A.8.1.2 Screening

A.8.1.3 Terms and conditions of employment A.8.2 During Employment

Klausul Kontrol

A.9.2.4 Equipment maintenance

A.9.2.5 Security of equipment off premises A.9.2.6 Secure disposal or re-use of equipment A.9.2.7 Removal of property

A.10 COMMUNICATION AND OPERATIONS MANAGEMENT A.10.1 Operational Procedures and Responsibilities

A.10.1.1 Documented operating procedures A.10.1.2 Change management

A.10.1.3 Segregation of duties

A.10.1.4 Separation of development, test and operational facilies

Klausul Kontrol

A.10.2 Third Party Service Delivery Management A.10.2.1 Services delivery

A.10.2.2 Monitoring and review of third party services A.10.2.3 Managing changes to third party services A.10.3 System Planning and Acceptance

A.10.3.2 System acceptance

A.10.4 Protection Against Malicious and Mobile Code A.10.4.1 Control against malicious code A.10.4.2 Control against mobile code

Klausul Kontrol A.10.5 Backup

A.10.5.1 Information back-up A.10.6 Network Security Management A.10.6.1 Network controls

A.10.6.2 Security of network services A.10.7 Media Handling

A.10.7.1 Managements of removable media A.10.7.2 Disposal of media

A.10.7.3 Information handling procedures A.10.7.4 Security of system documentation A.10.8 Exchange of Information

A.10.8.1 Information exchange policies and procedures A.10.8.2 Exchange agreements

Klausul Kontrol

A.10.8.3 Physical media in transit A.10.8.4 Electronic messaging

A.10.8.5 Business information systems A.10.9 Electronic Commerce Services

A.10.9.1 Electronic commerce A.10.9.2 On-line transaction

A.10.9.3 Publicly available information A.10.10 Monitoring

Klausul Kontrol A.10.10. 1 Audit logging

A.10.10. 2 Monitoring system use A.10.10. 3 Protection of log information A.10.10. 4 Administrator and operator logs A.10.10. 5 Fault logging

A.10.10. 6 Clock synchronization A.11 ACCESS CONTROL

A.11.1 Business Control for Access Control A.11.1.1 Access control policy

Klausul Kontrol

A.11.2 User Access Management

A.11.2.1 User registration A.11.2.2 Privilege management A.11.2.3 User password management A.11.2.4 Review of user access rights A.11.3 User Responsibilities

A.11.3.1 Password use

A.11.3.2 Unattended user equipment A.11.3.3 Clear desk and clear screen

Klausul Kontrol Policy

A.11.4 Network Access Control

A.11.4.1 Policy on use of network services

A.11.4.2 User authentication for external connections A.11.4.3 Equipment identification in networks

A.11.4.4 Remote diagnostics and configuration port protection A.11.4.5 Segreration in networks

Klausul Kontrol

A.11.4.6 Network connection control A.11.4.7 Network routing control A.11.5 Operating System Access Control

A.11.5.1 Secure log-on procedures

A.11.5.2 User identification and authentication A.11.5.3 Password management systems A.11.5.4 Use of system utilities

A.11.5.5 Session time-out

A.11.5.6 Limitation of connection time A.11.6 Application and Information Access Control

Klausul Kontrol

A.11.6.1 Information access restriction A.11.6.2 Sensitive system isolation A.11.7 Mobile Computing and Teleworking

A.11.7.1 Mobile computing and communication A.11.7.2 Teleworking

A.12 INFORMATION SYSTEM ACQUISITION, DEVELOPMENT AND MAINTENANCE

A.12.1 Security Requirements of Information Systems

A.12.1.1 Security requirement analysis and specification A.12.2 Correct Processing in Applications

A.12.2.1 Input data validation

A.12.2.2 Control of internal processing

Klausul Kontrol

A.12.2.3 Message integrity A.12.2.4 Output data validation A.12.3 Cryptographic Controls

A.12.3.1 Policy on the use of cryptographic controls A.12.3.2 Key management

A.12.4 Security of System Files

A.12.4.1 Control of operational software A.12.4.2 Protection of system test data

A.12.4.3 Access control to program source code A.12.5 Security Indevelopment and Support Services

A.12.5.1 Change control procedures

A.12.5.2 Technical review of applications ofter operating system changes A.12.5.3 Restrictions on changes to software packages

Klausul Kontrol

A.12.5.4 Information leakage

A.12.5.5 Outsourced software development A.12.6 Technical Vulnerability Management A.12.6.1 Control of technical vulnerabilities A.13 INFORMATION SECURITY MANAGEMENT

A.13.1 Reporting Information Security Events and Weakness A.13.1.1 Reporting information security events

A.13.1.2 Reporting security weakness

A.13.2 Management of Information Security Incidents And Improvements A.13.2.1 Responcibilities and procedures

A.13.2.2 Learning from information security incidents A.13.2.3 Collection of evidence

A.14 BUSINESS CONTINUITY MANAGEMENT

A.14.1 Information Security Aspects of Business Continuity Management

Klausul Kontrol

A.14.1.1 Including information security in the business continuity management process

A.14.1.2 Business continuity and risk assessment

A.14.1.3 Developing and implementing continuity plans including information security

A.14.1.4 Business continuity planning framework

A.14.1.5 Testing, maintaining and reassessing business continuity plans A.15 COMPLIANCE

A.15.1 Compliance With Legal Requirements A.15.1.1 Identification of applicable legislation A.15.1.2 Intellectual property rights