1

Ethical Hacking, Etik ve Yasallık Kavramlarına Giriş

Bir çok insan hackerları bilgisayarların içine girebilen ve değerli bilgileri bulabilen

olağanüstü bir seviye ve bilgiye sahip kişiler olarak bilir. Hacker kelimesi akla bilgisayar ekranına bir kaç satır bir şeyler yazıp bilgisayarda istediğini yapabilen genç bilgisayar ustasını getirir. Iyi bir hacker, bilgisayar sistemlerinin nasıl çalıştığını anlayabilen ve güvenlik açığını bulmak için gerekli araçları kullanmasını bilen kişidir.

Ethical Hacking Terminilojisi :

Threat : Potansiyel güvenlik ihlaline neden olan bir durum veya ortamdır. Ethical hackerlar, güvenlik analizleri yaparken threat’leri (Tehlikeler) arar ve önceliklendirirler. Exploit : Bir bug, performans düşmesi veya savunmasız durumundan faydalanan bir yazılımdır. Exploitleri sınıflara ayırmanın iki yöntemi vardır :

Remote Exploit : Network üzerinden çalışır ve saldırıya açık olan sisteme daha önce erişim yapılmasına gerek olmadan güvenlik hassasiyetlerini kullanır. Local Expolit : Saldırıya açık olan sistemde ayrıcalıkları (hakları) artırmak için

daha önceden erişimin yapılması gerekir.

Vulnerability : Mevcut yazılım hatası, mantıksal dizayn veya sistemde beklenmedik ve istenmeyen kötü veya hasar verici yönergeleri çalıştıran bir olaya neden olan hatanın meydana gelmesidir.

Target of Evaluation : Güvenlik analizi veya saldırının hedefi olan sistem, program veya network

Attack : Atak veya saldırı, savunmasız olmaya bağlı olarak sistem tehlikeye düşdüğünde meydana gelir. Bir çok atak, exploitler vasıtasıyla sürekli olarak yapılır. Ethical hackerlar ise bir takım araçları kullanarak bu exploitleri bulur ve saldırıları önler.

Güvenlik Unsurları :

Mevcut durum içinde güvenlik için bir çok görüntü mevcut. Sistemdeki kişi, sistemin yönergelere göre davranan sisteme güvenmesi gerekir. Bu rahatlatıcı bir durumdur. Sistemler, kullanıcılar, uygulamalar network ortamında birbiriyle etkileşim içindedir. Tanımlama ve otantikasyon, güvenlik için bir araçtır. Sistem adminleri ve diğer yekililer, sistem kaynaklarına kimlerin nereden ve nezaman hangi amaçlar için eriştiklerini

bilmeye ihtiyaçları vardır. Audit (denetleme) veya log dosyaları sorumluluk açısından güvenlik ile ilgili bilgiler sağlayabilir. Tüm kullanıcılar için bütün kaynakların erişilebilir olmaması stratejik bir anlam ifade eder. Önceden tanımlanmış parametreler ile erişim kontrolünün yapılması bu tür güvenlik ihtiyaçlarının elde edilmesine yardımcı olacaktır.

Diğer bir güvenlik durumu ise sistemin operasyonel seviyede tekrar kullanılabilirliğidir. Bir işlem tarafından kullanılan nesne tekrar kullanılamıyabilir veya başka bir process tarafından güvenliğin bozulmasından dolayı değiştirilmiş olabilir.

Güvenlik , gizliliğe, güvenilirliğe, bütünlüğe ve erişilebilirliğe dayanır. Gizlilik : Kaynakların veya bilginin, saklanmasıdır.

Güvenilirlik : Bilginin kaynağının kimliğinin doğrulanması ve bilgiye güvenilmesidir. Integrity (Bütünlük) : Yetkisiz ve hatalı değişiklikleri engellemek açısından data ve kaynakların güvenilir olmasını ifade eder.

Erişebilirlik : Data veya kaynakların devamlı kullanılabilir olmasını ifade eder. Bir hacker’ın amacı yukarda saydığımız 4 unsurdan bir veya daha fazlası üzerinden network veya sistem içinde savunmasız yerlerden içeri girmektir. Dos ataklarında bir hacker sistemlerin veya networklerin bu unsurlardan erişilebilir olanlarını kullanır. Bununla birlikte Dos atakları bir çok formda meydana gelebilir ve ana amaca göre bandgenişliği veya sistem kaynaklarını kullanıp bitirir. Yoğun bir şekilde mesaj

gönderilmesi ise sistemin kapanmasına neden olur ve kullanıcının sistemindeki normal servisler işini yapamaz hale gelir.

Password veya veya diğer data türleri network üzerinden düz metin olarak transfer edilirken çalınması ise gizlilik ile ilgili saldırıdır. Bu tür hırsızlıklar sadece serverlar üzerinde sınırlı değildir. Laptoplar, diskler, backup medialarda bu riske açıktır. Bit-flipping atakları ise integrity (Bütünlük) ile ilgili saldırılardır. Çünkü data transfer halindeyken veya bilgisayar üzerinde iken kurcalanabilir. Bu yüzden adminler datanın gerçek kişiden gönderildiğini anlayamazlar. Bit-flipping saldırısı, kriptografik şifreleme üzerinden yapılan saldırıdır. Bu tür saldırılar direk şifre üzerine değildir, saldırı mesaj veya mesaj serisine yapılır. Bu tür atak özellikle mesajın içeriği biliniyorsa tehlikelidir. Örneğin ; “sana 100 YTL borcum var” mesajı “sana 1000 YTL borcum var” şeklinde değiştirilebilir.

MAC adres spoofing saldırısı ise authenticity (Gerçeklik, doğruluk) ataklarıdır. Çünkü Mac adres filtrelemesinin aktif olduğu sistemde yetkisiz cihazın network ile bağlantı

kurmasına neden olur.

Farklı Hacking Teknolojileri:

Zaafları tespit etme, çalışan exploitleri ve sistemleri tehlikeye düşüren şeyleri bulmak için bir çok yöntem ve araçlar var. Trojanlar, backdoor’lar, sniffer’lar, rootkitler, buffer overflow’lar ve SQL injection gibi teknolojilerin hepsi bir sistemi veya network’ü

hacklemek için kullanılacak yöntemlerdir. Zayıflığa neden olan hacking araçları şu 4

3

İşletim Sistemleri : Bir çok sistem admini işletim sistemlerini default ayarları ile yükler. Patch’leri yüklenmemiş işletim sistemleri, potansiyel olarak saldırıya açık hale gelir.

Uygulamalar : Uygulamayı yazanlar genelde saldırıya açık olup olmıyacağını test etmezler.

Shrink-Wrap kod : Microsoft Word içindeki macrolar gibi uygulamalar, uygulama içind kod çalıştırılabilmesini sağlar.

Hatalı konfigürasyonlar : Kullanımı kolaylaştırmak için sistemlerde yapılan hatalı konfigürasyonlar ve düşük güvenlik ayarları saldırıya ve zaafa neden olur.

Saldırılar farklı türde olabilir ve iki kategoride toplayabiliriz. Active veya Passive saldırılar. Akitf saldırılar, saldırı yapılan network veya sistemi değiştirmek için yapılırken, pasif ataklar ise bilgi çalmak için yapılır. Aktif ataklar, erişilebilirliğe, bütünlük ve orjinalliği etkiler. Pasif atak ise gizliliği etkiler.

Saldırıları ayrıca inside ve outside olarak da kategoriye ayırabiliriz. Inside ataklar, genelde içerden ve içerdeki biri tarafından yapılan saldırılardır, outside ataklar ise uzaktan bağlantı veya internet üzerinden yapılan saldırılardır.

Ethical Hacking İçindeki Farklı Evreleri Anlamak ve Ethical Hacking’in 5 Evresi :

Bir Ethical Hacker, kötü niyetli bir hacker’ın gerçekleştirdiği benzer işlemleri takip eder. Bir bilgisayar sistemine girip elde etmek ve bunun devamlılığını sağlamanın adımları, hacker’ın tüm isteğine ve aşırığına rağmen aynıdır. Aşağıdaki şekil, bir hacker’ın bir sistemi ele geçirmek için genel olarak takip ettiği yolu gösterir.

1. Aşama : Pasif ve Aktif Keşif

Pasif keşif, hedeflenen kişi veya şirket ile ilgili bir bilgiye sahip olmadan hedef hakkında bilgi toplamaktır. Pasif keşif, çalışanların binaya kaçta girdiğini veya kaçta çıktığını belirlemek için binayı izlemek kadar basit olabilir. Bununla birlikte genellikle bu işlem internet üzerinden veya google vasıtasıyla bir kişi veya şirket hakkında bilgi toplamak için arama yaparak gerçekleştirilir. Bu process genelde “bilgi toplamak” olarak

isimlendirilir. Social enginnering ve dumpster diving (Çöp bidonuna dalmak) pasiv keşif için örneklendirilebilir.

Network’ü koklamak (Sniffing) da pasif keşiftir ve size Ip adres aralıkları, isim kuralları, gizli serverlar ve networkler ve diğer sistem üzerindeki servisler hakkında bilgi

edinmenizi sağlar. Sniffing, monitoring yapmakla aynı şeydir. Yani hacker, belirli

işlemlerin ne zaman gerçekleştiğini ve trafiğin nasıl aktığını görmek için data akışını izler. Aktif keşif, hostları, ip adresleri ve servisleri keşfetmek için network’ü inceler (sondaj yapar). Bu işlem pasif keşife göre tespit edilme riski daha yüksektir ve bazen “rattling the doorknobs” (Kapı gıcırdaması) olarak da isimlendirilir. Aktif keşif bir hacker’a uygun

5

güvenlik önlemlerinin işaretlerini verir (Ön kapı kilitlimi). Fakat bu işlem yakalanma riskini veya en azından şüpheyi artırır.

Hem aktif hemde pasif keşif bir saldırıda kullanılacak olan faydalı bilgilerin toplanmasını sağlar. Örneğin kullanılan web server türünü veya işletim sistemi versiyon numarasının öğrenilmesi. Bu bilgi hacker’ın o işletim sisteminin versiyonunda bulunan zaafları bulmasını ve bu açığın giriş için kullanılmasını sağlar.

2. Aşama : Scanning

Scanning, keşif sırasında elde edilen bilgileri almak ve bu bilgiyi network’ü incelemek için kullanma aşamasıdır. Aslında aktif keşif’in mantıksal uzantısıdır. Saldırgan, firewall’lar, router’lar gibi kritik network bilgilerini traceroute gibi bir araçla öğrenmeye çalışırlar. Hacker’ın bu aşama içinde kullanacağı diğer araçlar içinde dialer’lar, port scanner’lar, network mapper, sweeper (Süpürücü) ve zayıflıkları öğrenmek için tarayıcılar bulunur. Port tarayıcılar, hedef makine üzerinde çalışan servisler hakkında bilgi toplamak için dinlemedeki (Listening durumundaki) portları tespit etmek için kullanılır. Hackerlar saldırıyı yapmasına yardımcı olacak bilgisayar isimleri, Ip adresleri, kullanıcı hesapları gibi herhangi bir bilgiyi araştırırlar. Bununla ilgili araçları ilerde göreceğiz.

3. Aşama : Gainning Access

Asıl hacking’in gerçekleştiği aşamadır. Potansiyel olarak zarar vermenin olduğu kısımdır. Zayıflıkların, keşif ve scanning aşamasında bulunmasından sonra erişimi gerçekleştirmek için bu bilgileri kullanma zamanıdır. Bu aşamada kullanılan spoofing tekniği ile hackerlar sisteme kendisini başka biri veya başka bir sistem gibi gösterip sistemi sömürmeye çalışırlar. Bu teknik ile sisteme içinde bug olan paketler gönderilir. Packet flooding (Yoğun paket saldırısı) ile de temel servislerin işleyişi durdurulmaya çalışılır. Smurf ataklar ile, network üzerindeki erişilebilir kullanıcılardan cevap alarak bunların ortaya çıkarılması sağlanır ve sonrada geçerli adresleri üzerinden kurbana yoğun saldırılar düzenlenir. Saldırgan sisteme işletim sistemi seviyesinde, uygulama seviyesinde veya network seviyesinde erişim sağlayabilir. Hacker bir exploit kullanmak için, LAN,

bilgisayara local erişim, internet veya offline bağlantıyı kullanabilir. Buna örnek olarak , denial of service (DOS), stack-based buffer overflow ve session hijacking verilebilir. Bu aşama hacker dünyasında sistemin sahibi olma olarak da bilinir.

4. Aşama : Maintaining Access

Hacker bir kez erişim sağladıktan sonra yapacağı saldırılar ve sömürme için bu erişimi ayakta tutması gerekir. Bazı durumlarda hacker, diğer hackerlar veya içerde çalışan personelin yardımıyla sistemi kuvvetlendirirler. Saldırgan, girişini sağlayan tespit edilemeyen kanıtı yok etmeyi seçebilir veya girişleri tekrarlamak için backdoor veya Trojan kullanabilir. Ayrıca kernel seviyesinde rootkit’ler yükleyip hesap kontrolü

sağlayabilir. Bu işlemin nedeni rootkitlerin işletim sistemi seviyesinde giriş sağlamasıdır.

Trojan atları uygulama seviyesinde erişim sağlar ve kullanıcının bunu yüklemesine bağlıdır. Windows sistemlerinde çoğu Trojan bir servis gibi kendi kendine yüklenir ve local sistem gibi çalışır. Hackerlar trojanları kullanarak kullanıcı adlarını, passwordleri, kredi kartı bilgileri gibi sistem de tutulan bilgileri transfer edebilir. Hacker bir kez sisteme sahip olursa bunu sonradan yapacağı saldırılar için kullanır. Bu nedenle owned system (Sahip olunan sistem), zombie sistem olarakda isimlendirilir.

5. Aşama : Covering Tracks (İzleri Kapatmak)

Hackerlar bir kez erişimi gerçekleştirip devamlılığınıda sağladıktan sonra güvenlik

personeli tarafından tespit edilmemek için izlerini kapatmaları gerekir. Bu sayede sistem sahiplikleri devam edebilir, hacking izleri silinebilir ve yasal bir cezadan uzak durabilirler. Hackerlar tüm log dosyaları , antivirus programlarının tespit etmesi veya intrusion detection system (IDS) alarmları gibi tüm saldırı izlerini silmeye çalışırlar. Bu aşama içindeki aktivitelere örnek olarak , stenografi, tunel protokollerinin kullanılması ve log dosyalarında değişiklikler gösterilebilir. Stenografi, datanın (ses dosyası veya imaj gibi) gizlenme işlemidir. Tunneling ise bir protokolün başka biri tarafından taşınması

sayesinde taşıma protokolü üzerinde avantaj sağlar. TCP ve IP header’larındaki extra boşluk datanın gizlenmesini sağlıyacaktır.

Saldırı Çeşitleri :

Bir saldırganın bir sisteme giriş yapabilmesi için bir çok yol vardır. Saldırgan bir zayıflıktan veya sistemdeki savunmasız bir yerden yaralanmalıdır. Saldırı çeşitleri :

1. İşletim Sistemi saldırıları

2. Uygulama seviyesinde saldırılar 3. Shrink-Wrap kod saldırıları

4. Misconfiguration (Hatalı konfigürasyon) saldırıları

İşletim sistemleri günümüzde karmaşık bir yapıya sahiptir. Üzerlerinde bir çok servis, portlar ve erişim modları çalışır ve onları durdurmak için kapsamlı bir ayar gerektirir. Bir işletim sistemini yüklediğinizde default olarak çok fazla sayıda servis çalışır ve portlar açıktır. İşletim sistemi için çıkarılan hotfixlerin ve patchlerin düzenli olarak takip edilip eklenmesi gerekir. Fakat bu büyük sayıda bilgisayarın olduğu networklerde karmaşıktır. İşletim sisteminin bu açıklarını bilen saldırganlar daha zahmetsiz bir şekilde bu işletim sisteminin savunmasız kısımlarından girip tüm network’ü ele geçirmeye çalışırlar. Uygulama seviyesinde saldırılarda ise yazılım geliştiriciler uygulamayı zamanında yetiştirebilmek için genellikle sıkışık bir takvime sahiptirler. Yazılımlar bir çok

fonksiyonellik ve özellikler ile birlikte gelir. Zaman sıkışıklığı yüzünden ürün çıkmadan önce gerekli testler yapılamaz. Ayrıca güvenlikte genelde sonradan düşünülür ve

7

bunlarda add-on şeklinde kullanıcılara ulaştırılır. Hata denetlemesinin olmaması veya zayıf olması “Buffer Overflow” ataklarına neden olur.

Shrink-Wrap code atakları : Bir uygulama yüklendiğinde adminlerin hayatını

kolaylaştırmak için çok fazla örnek script ile birlikte gelir. Burdaki sorun bu scriptlerin özelleştirilememesi veya iyi ayarlanmamış olmasıdır. Buda shrink wrap code ataklarına neden olur.

Misconfiguration saldırıları : Zayıf güvenliğe sahip olan sistemler hacklenir çünkü düzgün konfigure edilmemişlerdir. Sistemlerin karmaşık olması ve adminlerin gerekli seviye ve kaynaklara sahip olmaması sorun oluşturur. Adminler çalışabilecek en basit

konfigürasyon ayarlarını yaparlar. Bir bilgisayarın düzgün konfigure edilme şansını artırmak için gerekli olmayan servisleri ve yazılımları mutlaka kaldırın.

Unutulmaması Gereken Kural : Bir hacker, sisteminize girmeye karar vermiş ise bununla ilgili yapabileceğiniz bir şey yoktur. Yapacağınız tek şey içeri girmesini zorlaştırmaktır. Hacktivism :

Hacktivism, bir neden için hack yapmayı ifade eder. Bu hackerlar, sosyal veya politik gündeme sahip olabilir. Niyetleri, kendileri veya amaçları ile ilgili olarak hacking faaliyeti vasıtasyla mesaj göndermektir. Bu hackerların çoğu, web sitelerine zarar vermek, virüsler yaratma, DoS veya kötü şöhret için diğer zarar verici saldırılar gibi aktivitelerde bulunabilir. Hacktivisim daha çok devlet kurumlarına, politik gruplara ve bu gruplar haricindeki diğer gruplar veya tekil olarak iyi veya yanlış gördükleri yerleri hedef olarak seçerler.

Farklı Hacker Sınıfları :

Hacker’lar 4 grupta toplanır. Black hats, White hats, Gray hats ve Suicide hackers. Black Hats : Black hat’ler kötü çocuklardır. Cracker olarakda bilinirler. Bu kişiler bilgilerini kötü veya illegal amaçlar için kullanırlar. Bunlar zorla girerler veya başka deyişle

uzaktaki makinelerin sistem bütünlüğünü bozarlar. Yetkisiz erişim sayesinde black hat hackerlar çok önemli datayı yokederler, kullanıcı servislerinin çalışmasını engellerler ve hedefleri için basit sorunlara yol açabilirler.

White Hats : White hat’ler iyi çocuklardır. Bu çocuklar hacking bilgilerini defansif amaçlar için kullanırlar. Security Analyst olarak da isimlendirilirler. White hat’ler hacking bilgisine sahip, hacker araçlarını kullanabilen ve bu araçları zayıflıkları tespit etmede kullanan güvenlik profesyonelleridir. Ethical hackerlar bu kategoridedir.

Gray Hats : Gray hat’ler, duruma göre defansif veya ofansif olarak çalışan hackerlardır. Bu hacker ve cracker arasını bir çizgi ile ayırır. Her ikiside internet üzerinde güçlüdür.

Suicide Hacker : Herhangi bir nedenden dolayı kritik altyapıyı çökerten ve 30 yıl gibi bir süre cezaevinde kalmaya karşı herhangi bir endişesi olmayan kişilerdir.

Bunlara ek olarak kendi kendilerini ifşa eden ethical hackerlar vardır ve bu kişiler çoğu kez ilginç bir bakış açısı ile hacker araçlarına ilgi duyarlar. Bunlar sistemdeki güvenlik sorunlarına dikkati çekerler veya kurbanları sistemlerini daha iyi korumaları için eğitirler. Bu hackerlar kurbanlarına iyilik yaparlar.

Görünüşteki en fazla tartışmaya yol açan noktadan, bazı insanların kırma ve giriş gibi işler ile kendi kendine hacking yapmalarını ahlaksızca buldukları söylenebilir. Fakat inanış şudurki, ethical (Ahlaki) hacking yıkımdan, zarar vermekten hariç tutulur ve buda onları iyi huylu hacker lar olarak düşünen insanlarında tavırlarını en azından yumuşatmış olur. Bu bakışa göre, system içine girmek için en nazik yöntemlerden biri olabilir ve sonrasında system adminine bunun nasıl gerçekleştiğini ve bu açiğın nasıl kapatılacağını anlatır. Hacker karşılıksız çalışan bir tiger team (Kiralık güvenlik rehberliği yapan bir grup) gibidir. Bu yaklaşım bir çok ethical hacker’a yasal sorun teşkil etmiştir. Ethical hacking ile uğraşırken yasaları ve yasal sorumluluklarınızı bilin.

Bir çok kendini ifşa etmiş olan ethical hackerlar, bir danışman veya rehber gibi güvenlik alanına girmeye çalışır. Bir çok firma önemli verilerinin bulunduğu kapılarının eşiğinde birisinin olmasını ve güvenlik açığınızı belli bir ücret karşılığı kapatıyim teklifine iyi niyetle karşılamaz. Cevap “Bilgi için teşekkürler, sorunu çözdük” gibisinden uzaktır ve polisi çağırıp size tutuklatabilirler.

Ethical Hacker’lar ve Cracker’lar. Kim bu Adamlar ?

Bir çok insan hacking işleminin ahlaki olabilirmi diye sorar. Evet olabilir. Ethical

hacker’lar, genelde kendi hacking bilgilerini ve bir takım araçları savunma ve koruma amaçlı olarak kullanan güvenlik uzmanları veya networke giriş testleri yapan kişilerdir. Güvenlik uzmanı olan ethical hackerlar kendi networklerini ve system güvenliklerini zayıflıklara karşı test eder ve bunuda bir hackerın network’ü tehlikeye düşürmek için kullandığı araçlar ile gerçekleştirir. Tüm bilgisayar uzmanlarının ethical hacking becerilerini öğrenebilir.

Cracker terimi, kendi hacking becerilerini ve araçları, yıkmak veya saldırmak amaçlı olarak kullanan hacker’ı ifade eder. Bunlar arasında virüsleri yaymak, sistemleri ve networkleri tehlikeye atmak veya indirmek bulunur.

Not : Cracker’ın diğer adı kötü niyetli hacker’dır. Ethical Hacker Sınıfları :

Ethicak hacker’lar, bir firmaya saldırganlardan gelen tehlikeleri değerlendiren bilgi güvenlik uzmanlarıdır. Ethical hackerlar, yüksek seviyede bilgisayar uzmanlığına

9

sahiptirler ve tamamen güvenilir insanlardır. Ethical hackerlarda kendi içlerinde kategorilere ayrılır. Bunlar :

Former Black Hats : Bu grup, defans tarafında bulunan eski crackerların ıslah olmuş halidir. Tecrübe sıkıntıları olmadığı için güvenlik ile ilgili konularda çok daha iyi bilgiye sahiptirler ve doğru bilgiye ulaşabilirler.Yine aynı nedenlerden dolayıda güvenilirlik kazanamazlar.

White Hats : Daha öncede bahsetmiştik. Bu vatandaşlar Black hatlerden daha üstün olduklarını iddia ederler. Bununla birlikte black hatler kadar verimli bilgi toplayabildikleri görülmüştür. Bunlar tekil veya grup şeklinde bağımsız güvenlik danışmanları olarak çalışırlar.

Consulting Firms : 3. Parti güvenlik değerlendirmelerine talebi artırmak için ICT danışmanlık servislerinde görülen bir eğilimdir. Bu firmalar sahip oldukları yetenekler ve sicilleri ile övünürler.

Ethical Hacker’lar Ne Yapar :

Ethical hackerlar farklı nedenlerden dolayı harekete geçerler fakat nedenleri genellikle cracker’lar ile aynıdır. Onlar hedef network veya sistem üzerinde bir saldırganın ne gördüğünü ve bu bilgi ile ne yapacağını belirlemeye çalışırlar. Network veya sistem üzerindeki test işlemine “penetration test” adı verilir.

Hackerlar sisteme zorla girerler. Yaygın inanışın aksine bunu yapmak, genelde hackerca bir mükemmelik için gizemli bir sıçrama yapmak anlamına gelmez. Bir çok cracker sıradan insanlardır.

Bir çok ethical hacker, kötü niyetli hacker aktivitelerini bu işlemler için görevlendirilmiş güvenlik takımının bir parçası olarak tespit edebilir. Bir ethical hacker işe alındığında firmaya korunacak olan şeyi, kimden korunacağını ve hangi şirket kaynaklarının koruma sağlamak için kullanılacağını sorar.

Hacking Etik Olabilirmi :

Hacking ifadesi, çok fazla kötü şöhrete sahip ve yıkıcılık veya istenmeyen faaliyetlerde bulunmayı ifade eder. Herhangi bir yetkisiz girişimin suç olduğu gerçeğinde hacking’in etik olması düşündürücüdür.

İsim olarak hacker, bilgisayar sistemlerinin ayrıntıların öğrenmekten hoşlanan ve yapabildiklerini zorlayan kişidir.

Fiil olarak hacking, hızlı bir şekilde yeni programlar oluşturmak veya reverse engineering ile mevcut programlar üzerinde kod düzeltilmesi veya daha verimli hale getirilmesidir. Cracker ifadesi, hacking bilgisini saldırı amacı ile kullanan kişidir.

Ethical hacker ifadesi, hacking bilgisini defansif amaç için kullanan güvenlik uzmanlarıdır.

Şirketler, sistemlerindeki savunmasız olan kısımları değerlendirme ve güvenlikteki hatalarını düzeltme ihtiyacını farketmeye başlamışlardır. Bu durum ethical hacker’lara ihtiyacı doğurmuştur. Aslında sistemlerin denetimi güvenlik hatalarına karşı kontrol amacıyla güvenlik değerlendirmesini kapsar.

Cracker’lar, daha önceden tespit edilemeyen zaaflardan faydalanmaktan gurur duyarlar ve bundan dolayı methodolojik yaklaşım kafi gelmez. Firmalar cracker’lar gibi düşünen ve onun hareketlerini tahmin edebilen, bilgiye zarar vermeden veya tehlikeye

düşürmeden işlemler yapabilecek birilerine ihtiyaçları vardır. Bunlarda yeni tür hackerlar olan ‘Ethical Hacker’ larda görülür.

Ethical hacking, çalışma ortamlarındaki mevcut bilginin zaaflarını bulmak için ethical hacker’lar tarafından yöntembilimsel olarak benimsenmiş geniş bir tarifidir.Ethical

hackerlar genelde kötü niyetli saldırganlar ile aynı araçları ve teknikleri kullanır. Fakat ne sisteme zarar verirler nede bilgiyi çalarlar. Onların işi hedefteki güvenliği değerlendirmek ve şirketteki güvenlik açıklarını bulmak ve bunun etkisini azaltmak için uygun

tavsiyelerde bulunmaktır.

Nasıl Ethical Hacker Olunur :

Bir ethical hacker olmak için gerekli olanlar :

Programlama ve networking seviyesinin çok iyi olması

Saldırıya açık kısımları bulmak konusundaki araştırmaları iyi bilmek Farklı hacking tekniklerinde usta olmak

Katı bir şekilde kanunları takip etmesi gerekir.

Bir Ethical Hacker’ın Ustalık Profili : Bilgisayar uzmanı teknik konularda ustadır.

Hedef platformlar hakkında tam bir bilgiye sahiptir.

Networking , donanım ve yazılım konusunda mükemmmel bilgiye sahiptir. Güvenlik alanında ve ilişkili konularda çok bilgilidir.

Bir saldırı sırasında hackerların neler yapabileceğinden bahsetmiştik. Bu durumdaki eylemler bir bilgisayar uzmanında seviye profile gerektirir. Ethical hackerlar, çok güçlü

11

gerekir. Ethical hackerlar hedef sistemde kullanılan işletim sistemlerinin yüklenmesi ve bakımı konusunda da usta olmak zorundalar. Ethical hackerların daima güvenlik

konusunda ek uzamanlaşmaya ihtiyaçları yoktur. Bununla birlikte farklı sistemlerin kendi güvenliklerini nasıl sağlayacağını bilmeleride bir avantajdır. Bu sistemleri yönetmekteki beceri gerçek zaaflıkların testi ve test gerçekleştikden sonra raporların hazırlanmasıda gereklidir.

Bir ethical hacker kötü niyetli olan bir hackerdan herzaman bir adım önde olmalı ve çok büyük bir sabır ve devamlı bir konsantrasyona sahip olmalıdır.Tipik bir değerlendirme günlerce sürebilir, belkide testlerden sonra analizler haftalarca sürebilir. Ethical hacker, sistemde bilmediği bir şeyle karşılaşırsa sistem hakkında her şeyi öğrenmesi zamanını alacaktır ve sistemindeki açık noktayı bulmaya çalışacaktır.

Son olarak bilgisayar ve network güvenlik ihtiyaçlarının devamlı değiştiği dünyada ethical hacker kendini devamlı olarak eğitmelidir.Ethical hacker kötü niyetli olan

hacker’ın yıkıcı metoduna karşılık yapıcı metodlar kullanmalıdır. Ethical hacker’ın yaptığı işlerin arkasında sistemi açıklardan korumak ve düzeltmek bulunur.

Vulnerability Research Nedir ? :

Vulnerability Research, bir sisteme saldırıyı sağlayabilecek olan açık noktaları bulmak ve zayflıkların planını yapmaktır. Bir çok web sitesi ve araçlar ethical hackerlara sistemleri veya networklerindeki savunmasız bölümleri içeren listeler ve muhtemel exploitler konusunda yardımcı olur. Sistem adminlerinin temel görevi sistemlerin korumak için yeterli miktarda virüsler, Trojanlar ve exploitlere karşı kendilerini güncel tutmalarıdır. Vulnerability Araştırmasına Neden ihtiyaç var :

Networkteki açıkları bulmak ve düzeltmek

Saldırganların yaptıkları ataklara karşı network’ü korumak

Güvenlik sorunlarını engellemeye yardımcı olmak için bilgi sahibi olmak Virüsler hakkında bilgi toplamak

Networkteki zayıflıkları bulmak ve network saldırısından önce network adminini uyarmak

Network saldırısından nasıl kurtulunacağını bilmek

Vulnerability Research Araçları :

US-CERT (United States Computer Emergency Readiness Team), “US-CERT

Vulnerabilities Notes” adı altında çeşitli zayıf noktaları içeren bir bilgi yayımlar. Bu liste :

Alarmlara benzer fakat daha az bilgi içerir. Tüm açıklar için çözümler içermez

Belli kritere uyan zayıflıkları içerir. Admin için kullanışlı bilgi içerir.

Common Vunerabilities and Exposures (CVE) kataloğu ile karşılaştırılması yapılabilir.

Vulnerability Araştırma Siteleri : www.securitytracker.com www.microsoft.com/security www.securiteam.com www.packetstormsecurity.com www.hackerstorm.com www.hackerwatch.com

Ethical Hacking Nasıl Yapılır :

Ethical hacking yapısal veya organizasyon nedenlerinden dolayı yürütülür ve etki testleri veya güvenlik denetiminin bir parçası olarak yapılır. Test edilecek olan sistemin veya uygulamanın testinin derinliği ve genişliği client’ın ihtiyacı ve ilgisine bağlı olarak belirlenir. Bir firmadaki güvenlik denetiminin adımları :

Client ile konuşarak test boyunca ihtiyaçlarını belirlemek

Client için NDA (Nondisclosure Aggrement) dökümanının hazırlanması ve imzalatılması

Ethical hacking takımının ayarlanması ve testing işlerinin takvime bağlanması Testin yürütülmesi

Test sonucunun analiz edilip raporunun hazırlanması Client’a hazırlanan raporun teslim edilmesi

13

How Do They Go About It (Güvenlik Değerlendirme Planının Hazırlanması) : Güvenlik testleri üç aşamada gerçekleştirilir. Hazırlanma, Uygulama ve Bitirme.

Preparation : Bu aşamada ethical hacker’ı davalara karşı koruyacak olan, hem yasal madde içeren hemde açıklanmayan maddeleri içeren resmi bir kontrat imzalanır. Bu kontratta ayrıca, altyapının sınırı çizilir, değerlendirme işlemleri, zaman çizelgesi, testin kapsamı, testin türü (White, black veya grey box) ve emrindeki kaynaklar belirtilir. Conduct : Bu aşamada değerlendirme teknik raporu test edilen potansiyel açıklıklara göre hazırlanır.

Conclusion : Değerlendirmenin sonucu firma sponsorları ve düzeltecek olan danışmanlar ile konuşulur ve gerekli ise yapılacak işler belirlenir.

Güvenlik değerlendirmesi, şirketin neyi koruyacağı, kime karşı koruyacağı ve maliyeti gibi sorulara dayanır. Bu açıdan bakıldığında güvenlik planı zayıflıklara karşı yapılan testte belirlenen sistemlerin tanımlanmasına göre hazırlnamsı gerekir. Diğer bir konu değerlendirmenin nasıl yapılacağıdır. Ethical hacking’i uygulamanın bir çok yolu vardır. Ethical Hack Çeşitleri :

Ethical Hackerlar, şirket güvenliğindeki delikleri tespit etmek için, simule edilen saldırı veya etki testi boyunca bir çok yöntem kullanırlar. En fazla kullanılan yöntemlerin bazıları :

Remote Network : Remote Network hack yöntemi saldırganın internet üzerinden atak yapmasını simüle eder. Ethical hacker, firewall, proxy veya router gibi network’ün dışarıya karşı olan savunmasında açık bulmaya veya kırmaya çalışır. Remote Dial-up Network : Bu tür hack yöntemi bir saldırganın şirketin

modemlerine karşı yapacağı saldırının simülasyonunu yapar. War dialing yöntemi ile devamlı aramalar gerçekleştirilerek açık sistem bulunmaya çalışılır ve örnek bir saldırı gerçekleştirilir. Burada ana hedefler PBX birimleri, fax makineleri ve

merkezi ses mail serverlarıdır.

Local Network : Bu testte Local networkten fiziksel olarak erişime sahip birinin yetkisiz giriş yapabilmesi test edilir. Burada teslim alınacak olan birincil yerler, firewall’lar, içerdeki web serverlar ve server güvenlik konularıdır.

Stolen Equipment : Bir çalışana ait laptop gibi kritik bilgiye sahip olan cihazların çalınması test edilir. Bu bilgiler, kullanıcı adı, şifreler, güvenlik ayarları veya şifreleme türleri gibi bilgiler olabilir.

Social Enginnering : Bu saldırı, telefon veya yüz yüze konuşma ile firma çalışanlarının bilgilerinin kontrol edilmesidir. Social enginnering kullanıcı adı, passwordler ve diğer güvenlik bilgilerini elde etmek için kullanılabilir.

Physical Entry : Bu saldırı testinde, firmanın fiziksel yapısını tehlikeye düşürecek denemelerde bulunulur. Fiziksel erişimi gerçekleştiren ethical hacker, virüsler, Trojanlar, rootkitler veya keylogger yerleştirebilir.

Ethical Hacking Test Çeşitleri :

Güvenlik veya etki testi yapılacağı zaman ethical hacker sistem üzerinde bir veya daha fazla test çeşidi uygulayabilir. Her bir çeşit test saldırganın hedef hakkındaki farklı seviyedeki bilgisini simüle eder. Test çeşitleri :

Black box : Bu test, daha önceden testi yapılmayıpda herhangi bir bilgiye sahip olunmayan sistemler ve network altyapısının test edilmesi ve güvenlik

değerlendirilmesinin yapıldığı test türüdür. Bir kötü niyetli saldırgan tarafından şirketin dışardaki kısmına yapılan saldırıyı simüle eder.

White box : Network adminin sahip olduğu tüm network altyapısı hakkındaki bilgiler kullanılarak test ve güvenlik değerlendirilmesinin yapılmasıdır.

Grey box : İçerden testin ve güvenlik değerlendirilmesinin yapılmasıdır. Bu test networkte bulunan içerdeki birinin erişim boyutu hesaplanmaya çalışılır.

Ethical Hacking Report :

Network etki testi veya güvenlik denetiminin sonucu bir ethical hacking raporudur. Bu rapor, hacking aktivitelerinin detaylarını, yapılan testin türünü ve kullanılan hacking yöntemini içerir. Bu sonuçlar daha önceki Conduct Security Evaluation aşaması ile karşılaştırılır. Her türlü saldırıya açık olan kısımlar detaylı olarak tanımlanmış ve karşı önlemler tavsiye edilmiştir. Bu döküman genelde firmaya hard-copy formatında teslim edilir.

Ethical hacking raporu gizli tutulmalıdır çünkü şirketin güvenlik riskleri ve saldırıya açık olan yerleri belirtilmiştir.

Hack İşinin Yasal Yönünü Anlamak :

Bir ethical hacker, bir sistemi yasadışı olarak hacklemenin cezalarını bilmek zorundadır. Bir network’e grime testi veya güvenlik denetimi ile ilgili işlemler hedef firma tarafından gerekli izinlerin olduğu imzalı yasal dökümanlar olmadan yapılmamalıdır. Ethical

hacker’lar kendi hacking becerileri ile tedbirli olmaya ve bu becerilerini kötüye kullanmalarının sonuçlarının neye mal olacağını bilmelerine ihityaçları vardır.

15

Bilgisayar suçları iki geniş kategoride toplanabilir : Bir bilgisayar ile suça olanak tanımak ve bilgisayarın hedef olduğu suçlar.

Bilgisayar suçları ile ilgili iki önemli Amerika yasası ilerleyen bölümde açıklanmıştır. Her nekadar CEH ululararası kapsamda olsada, hacking’e karşı Amerika kanunlarını ve cezalarını kendinize alıştırın. Unutmayın, amaç hacker’I kanunların üzerinde tutmaz;hatta bir ethical hacker hakkında kanunlara uymadığı için dava açılabilir. Cyber Security Act of 2002, diğer insanların hayatını düşünmeden tehlikeye atan

hackerlar için ömür boyu hapis cezasını garantiler. Taşıma sistemlerin, enerji şirketlerine veya diğer kamu servislerine veya araçlarının bilgisayar networklerine saldırı yaparak, yaşamı tehdit eden kötü niyetli hackerlar bu kanuna dayalı olarak dava açılabilir. 18 U.S.C. § 1029 ve 1030 Numaralı Amerika Yasasını Anlamak:

U.S Code, Amerika kanunlarını başlıklara gore categorize eder ve tanımlar. Başlık 18 detayları “Crimes and Criminal Procedure.” Section 1029, “Fraud and related activity in connection with access devices,” şunu ifade eder; bir erişim cihazının veya iletişim aletinin taklidini yapmak, satmak veya kullanmak suretiyle sahtekarlık yapmak ve servisleri ve ürünleri bir değer veya 1000 dolar ile elde etmek kanunları çiğnemektir. Section 1029 bilgisayar şifrelerini ve erişim kartları gibi diğer erişim cihazlarını kötü amaçlı olarak kullanılması suretiyle suç işlenmesini belirten bölümdür.

Section 1030 “Fraud and related activity in connection with computers,” korunan bilgisayarlara izinsiz girilmesini ve hasar verilmesini yasaklar. Bu kanun, wormları ve virüsleri dağıtmayı ve yetkisiz olarak sistemlere girmeyi suç olarak kabul eder.

Footprinting ve Social Engineering

Footprinting, hazırlık niteliğinde, atak öncesi bölümün bir parçasıdır ve hedefin

bulunduğu ortam ve mimarisi hakkında bilgi toplamayı ifade eder, genelliklede amaç, saldırılacak ortama zorla girmek için yollar aramaktır. Footprinting , sistemin

savunmasız yerlerini açığa çıkarabilir ve hackerların sömürebilecekleri kolay yerleri belirler. Bu yol, hackerlar için bir bilgisayar sistemi veya bu sisteme sahip olan şirketler hakkında bilgi toplamanın en kolay yoludur. Bu hazırlık aşamasının amacı, sistem hakkında olabildiğince fazla bilgi toplamak, uzaktan erişim imkanlarını öğrenmek, portları ve servisleri ve güvenliği ile ilgili özel bilgileri ele geçirmektir. Footprinting Kavramının Tanımı :

Footprinting, bir şirket networkünün ve sistemlerinin bir kopyasını veya haritasını yaratma işidir. Bilgi toplama ayrıca bir şirketin ayak izi olarakta bilinir. Footprinting, hedef sistemi, uygulamaları ve hedefin fiziksel lokasyonunu belirlemek ile başlar. Birkez bu bilgiler ele geçirildiğinde şirket hakkında özel bilgiler normal yoldan elde edilir. Örneğin, bir şirketin web sayfası, hacker’ın bir hedefe ulaşmak için social enginnering yapabilmesini sağlayacak olan bir personel dizini veya çalışanların hayatı ile ilgili bilgiler tutuyor olması gibi.

Bir hacker ayrıca google veya yahoo üzerinden arama yaparak çalışanlar hakkında bilgilerede ulaşabilir.

Google arama motoru, bilgi toplama işini gerçekleştirebilmek için yaratıcı yöntemler ile kullanılabilir. Google arama motorunu kullanarak bilgiyi elde etmeye Google hacking olarak isimlendirilir. http://groups.google.com adresi Google

habergruplarında arama yapmak için kullanılabilir. Aşağıdaki komutlar Google hacking’i gerçekleştirmek için kullanılacak komutları belirtir :

Site : Belirli bir web sitesi yada domaini arar. Aranılacak web sitesi (: ) işaretinden sonra belirtilmeli.

Filetype: Belirli türde dosyada ve sadece text içinde arama yapar. Arama yapılacak dosya tipi (: ) işareti sonrasında belirtilmelidir.Dosya uzantısından önce nokta olmamalı.

Link : Aranılacak terimi bağlantılar içinde arar ve bağlı sayfaları belirtir. Cache : Bir web sayfasının versiyonunu bulur. Web sitesinin URL adresi (: ) işaretinden sonra belirtilmeliidir.

Intitle : Aranılacak terimi döküman içinde arar.

Inurl : Bir dökümanı URL (Web adres) içinde arar. Aranılacak kelime (: ) içaretinden sonra yazılmalıdır.

Bir hacker örnek olarak şu komutu Google arama motorunda kullanabilir :

INURL:["parameter="] with FILETYPE:[ext] and INURL:[scriptname] , bu komut ile belirli tipteki savunmasız web uygulamalarını bulabilir.

Veya bir hacker şu arama dizisini kullanarak Novell BorderManager Proxy/Firewall serverları bulabilir: intitle: "BorderManager information alert"

Bloglar, habergrupları ve basın, şirketler ve çalışanlar ile ilgili bilgi toplamak için uygun yerlerdir. Şirket iş kayıtları şirketin networkünde kullandığı serverlar veya

17

teknolojileri, işletim sistemi ve kullanılan donanım, aktif Ip adresleri, mail adresleri ve telefon numaraları ve şirket politikaları ile prosedürleri bulunabilir.

Not : Genellikle bir hacker hedef ile iligili bilgi toplamak ve profilini çıkarmak için zamanının %90’ını harcar, atak içinse zamanının %10’u harcar.

Bilgi Toplama Yöntemi :

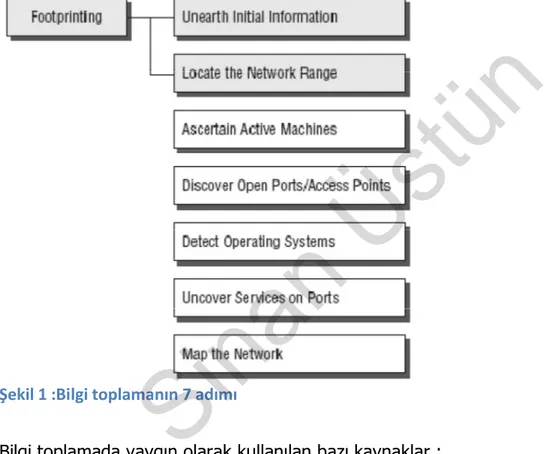

Bilgi toplama 7 mantıksal adıma bölünebilir. Footprinting işlemi, bilgiyi ortaya çıkarmak ve network alanını belirlemenin ilk iki adımında gerçekleşir.

Not : Diğer bilgi toplama adımları Chapter 3 içinde bulunmaktadır.

Şekil 1 :Bilgi toplamanın 7 adımı

Bilgi toplamada yaygın olarak kullanılan bazı kaynaklar : - Domain ismi arama

- Whois - Nslookup - Sam Spade

Bu araçlardan bahsetmeden önce unumayınki açık kaynağa sahip bilgi, hedef, telefon numaraları ve adresler hakkında bilgi bolluğu sağlayabilir. Whois isteklerini

gerçekleştirmek, DNS tablolarını aramak ve açık portlar için Ip adreslerini taramak, diğer açık olan kaynaklar footprinting biçimleridir. Bu bilgileri ele geçirmek oldukça kolay ve yasaldır.

DNS’in nasıl işlediği ve DNS kayıtlarının özellikleri, bu kitabın konusu dışındadır ve detaylarınıdan bahsedilmiyecektir. Bilgi toplamanın özelliği ile ilişkili en önemli

detaylar bu kitabın kapsamındadır. Tüm Ceh adaylarının DNS bilgisine sahip olması ve isim çözümlemenin internet üzerinde nasıl gerçekleştiği bilgisine sahip olması tavsiye edilir.

Competitive Intelligence’ın Açıklaması :

Competitive Intelligence, rakip ürünler, pazarlama ve teknolojiler hakkında bilgi toplamak anlamına gelir. Bir çok rekabet ile ilgili yapılan istihbarat, firmayı normal yollardan araştırmaktır ve tehlikesizdir. Bu, ürün karşılaştırması veya rakibin kendi ürünlerini ve servislerini nasıl konumlandırdığını anlamak için satış ve pazarlama taktiklerini öğrenmekte kullanılır. Competitive Intelligence (Rekabet için istihbarat) konusunda bir çok araç bulunur ve hackerlar bu araçları bilgi toplamak için potansiyel birer araç olarak kullanırlar.

DNS Enumeration (DNS Dökümü)’nü Anlamak :

Dns enumeration, tüm DNS serverların yerini ve şirket ile iligili kayıtlarını belirleme işlemidir. Bir şirket, hedef sistemler ile ilgili kullanıcı adları, bilgisayar isimleri ve IP adresleri gibi bilgiler sağlayan dahili ve harici DNS serverlara sahip olabilir.

NSlookup, DNSstuff, the American Registry for Internet Numbers (ARIN) ve Whois DNS enumeration işlemini gerçekleştirmek amacıyla bilgi toplamakda kullanılabilir. Nslookup ve DNSstuff :

Aşina olmanız gereken en güçlü araçtır. Bu araç DNS serverlara kayıt bilgileri için sorgular gönderir. Bu araç, Linux, Unix ve Microsoft işletim sistemleri içinde gömülü olarak bulunur. Ayrıca Sam Spade gibi hacking araçlarıda bu aracı içerir.

Whois üzerinden bilgi toplanıyorsa, nslookup kullanılarak serverların ve bilgisayarların Ip adreslerinide bulabilirsiniz. Whois’den (AUTH1.NS.NYI.NET) yetkili name server bilgisi kullanılarak mail server’ın IP adresi bulunabilir.

Kolay kullanılabilir araçlar sayesinde hacking’i daha kolay hale getirmiştir, tabi hangi aracı kullancağınızı biliyorsanız. DNSstuff bu araçlardan biridir. Komut satırından nslookup aracını sıkıcı parametreleri ile kullanmak yerine sadece http://www.dnsstuff adresine erişip online olarak DNS kayıt bilgileri toplanabilir.

Sam Spade (www.samspade.org) , Whois, nslookup ve traceroute gibi araçları bulunduran bir sitedir. Web sitesi üzerinden çalıştığı için bu araçlar her türlü işletim sisteminde çalışabilir.

19

Aşağıdaki şekil, dnsstuff.com sitesi kullanılarak http://www.eccouncil.org sitesi üzerinde online olarak DNS kayıt arama örneğini gösterir.

Bu arama, http://www.eccouncil.org sitesinin tüm alias kayıtlarını ve Web server’ın IP adresini meydana çıkarır. Siz, tüm name servarların ve ilişkili IP adreslerini de

bulabilirsiniz.

Şekil 2 : Eccouncil üzerinde DNS kayıt araması. Whois ve ARIN Aramaları :

Whois, Unix işletim sistemi tarafından gelitirilmiştir fakat şu anda tüm işletim sistemleri içinde ve aynı zamanda hacking araçlarında ve internet üzerinde bulunmaktadır. Bu araç, web sitelerini ve email adrelerinin kimin tarafından kayıt ettirildiklerinin bulunmasını sağlar. Bir Uniform Resource Locator (URL), örneğin www.microsoft.com adresi Microsoft.com domain ismini ve www alias veya host ismini içerir.

The Internet Corparation for Assigned Names and Numbers (ICANN) kurumu, sadece bir şirketin belirli bir domain ismini kullanmasını sağlamak için domain isimlerini kaydeder. Whois aracı, domain kaydını tutan şirket veya tekil kişinin kontak bilgilerini almak için kayıt veritabanını sorgular.

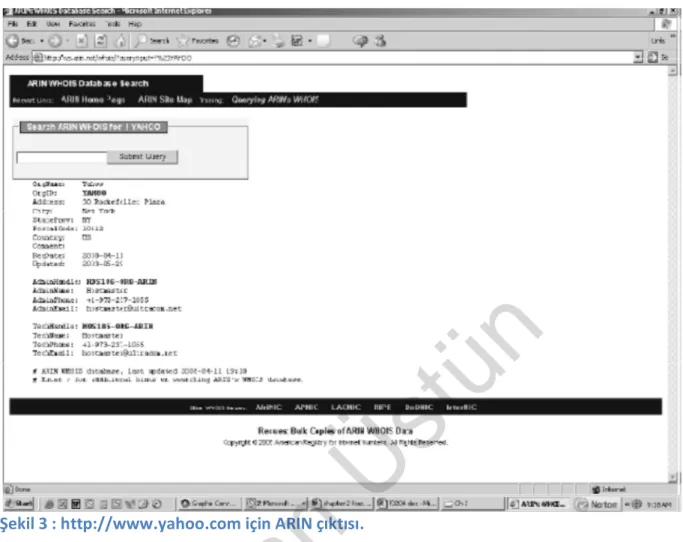

ARIN, statik adreslerin sahibi gibi türden bilgiyide içeren bilgi veritabanıdır. ARIN veritabanı Whois aracı kullanılarak sorgulanabilir. http://www.arin.net/whois gibi. Aşağıdaki şekil, http://www.yahoo.com için ARIN Whois aramasını gösteriyor. Adresler, amail adresleri ve kontak bilgilerinin hepsi Whois aramasının içinde

olduğuna dikkat edin. Bu bilgi hackerlar tarafından belli IP adresinden kimin sorumlu olduğunu ve hedef şirketten kimin sorumlu olduğunu bulmak için kullanılabilir veya kötü niyetli bir hacker tarafından şirkete karşı social engineering atakları için

kullanılabilir. Bir güvenlik uzmanı olarak ARIN gibi halka açık olarak arama yapılabilen Smart Whois, IP adresi, host ismi veya domain, ülke, şehir, network sağlayıcı,

administrator ve tekni k destek kontak bilgisi hakkında tüm ulaşılabilir bilgilerin bulunmasını sağlayan bilgi toplama programıdır. Smart Whois programı basit Who is programının grafiksel versiyonudur.

veritabanlarından bu tür bilgilerin olmamasını sağlamalısınız ve kötü niyetli bir hacker’ın network’e karşı bir saldırı için kullanamıyacağından emin olmalısınız.

Şekil 3 : http://www.yahoo.com için ARIN çıktısı.

Not : Kuzey Amerika dışındaki bölgeler için kendi intenet kayıt kurumlarının

olduğunun bilinmesi gerekir. Bunlar arasında RIPE NCC (Avrupa, Orta Doğu ve Orta Asyanın bir kısmı), LACNIC (Latin Amerika ve Karayip) ve APNIC (Asya Pasifik) örnek gösterilebilir.

Whois Çıktısını Analiz Etmek :

Whois’i çalıştırmanın basit yolu, web sitesine bağlanmak ve Whois aramasını gerçekleştirmektir. Aşağıdaki çktı, www.eccouncil.org sitesinin Whois arama sonucudur.

Not : Kontak isimleri ve server isimleri değiştirilmiştir.

Domain ID:D81180127-LROR Domain Name:ECCOUNCIL.ORG

Created On:14-Dec-2001 10:13:06 UTC Last Updated On:19-Aug-2004 03:49:53 UTC

21 Sponsoring Registrar:Tucows Inc. (R11-LROR) Status:OK

Registrant ID:tuTv2ItRZBMNd4lA Registrant Name: John Smith

Registrant Organization:International Council of E-Commerce Consultants Registrant Street1:67 Wall Street, 22nd Floor

Registrant Street2: Registrant Street3: Registrant City:New York Registrant State/Province:NY Registrant Postal Code:10005-3198 Registrant Country:US

Registrant Phone:+1.2127098253 Registrant Phone Ext.:

Registrant FAX:+1.2129432300 Registrant FAX Ext.:

Registrant Email:[email protected] Admin ID:tus9DYvpp5mrbLNd

Admin Name: Susan Johnson

Admin Organization:International Council of E-Commerce Consultants Admin Street1:67 Wall Street, 22nd Floor

Admin Street2: Admin Street3: Admin City:New York Admin State/Province:NY Admin Postal Code:10005-3198 Admin Country:US

Admin Phone:+1.2127098253 Admin Phone Ext.:

Admin FAX:+1.2129432300 Admin FAX Ext.:

Admin Email:[email protected] Tech ID:tuE1cgAfi1VnFkpu

Tech Name:Jacob Eckel

Tech Organization:International Council of E-Commerce Consultants Tech Street1:67 Wall Street, 22nd Floor

Tech Street2: Tech Street3: Tech City:New York Tech State/Province:NY

Tech Postal Code:10005-3198 Tech Country:US

Tech Phone:+1.2127098253 Tech Phone Ext.:

Tech FAX:+1.2129432300 Tech FAX Ext.:

Tech Email:[email protected] Name Server: ns1.xyz.net Name Server: ns2.xyz.net

Kalın olarak yazılmış satırlara dikkat edin. Birincisi hedef şirket veya kişiyi gösteriyor (Aynı zamanda fiziksel adresi, mail adresi, telefon numarası vs.). Bir sonraki, yönetim veya teknik destek sağlayan kişiyi ve bilgilerini gösteriyor. Son iki kalın olarak yazılmış olan bilgi ise domain isim server ‘larını (Name server’lar) gösteriyor.

Network’ün Adres Aralığını Bulmak :

Her ethical hacker, hedef sistemin ip adres aralığını ve subnet mask bilgisinin nasıl bulancağını bilmesi gerekir. Ip adresler, hedef sistemin yerini belirlemek, tarama yapmak ve bağlantı kurmak için kullanılır. Ip adreslerini ARIN veya IANA (Internet Assigned Numbers Authority) gibi internet kayıtlarından bulabilirsiniz.

Bir ethical hacker ayrıca, hedef sistem veya network’ün coğrafik yerini bulmak isteyebilir. Bu görev hedef IP adrese gönderdiği mesajın izini takip ederek gerçekleştirilebilir.Hedefin yolunu belirlemek için, Traceroute, VisualRoute ve NeoTrace gibi araçlar kullanılabilir.

Ayrıca hedef network’ü takip ederken başka önemli bilgilerde ele geçirilir. Örneğin, bilgisayarların içerde kullandıkları IP adresleri, hatta şirketin Internet IP gateway’leri listelenebilir. Bu adresler daha sonra gerçekleştirilecek saldırı ve tarama işlemleri için kullanılır.

Farklı DNS Kayıtlarını Tanımak :

Aşağıdaki liste yaygın DNS kayıt tiplerini ve kullanımlarını listeler : A (Host Kayıt) : Host ismini Ip adresine eşleştirir.

SOA (Start of Authority) : Domain bilgisinden sorumlu olan yetkili DNS server’ı gösterir.

CNAME (Canonical Name) : A kayıt için ek isimler veya takı sağlar. MX (Mail Exchanger) : Domain için mail server ismini sağlar.

SRV (Service Locator) : Dizin servisleri gibi servisleri sağlayan bilgisayarları verir.

PTR (Pointer) : Ip adresi host ismine eşleştirir.

NS (Name Server) : Domain için yetkili olan diğer name server’ların isimlerini verir.

TraceRoute Uygulamasının FootPrinting İçinde Kullanımı :

Traceroute bir çok işletim sisteminde bulunan paket takip aracıdır. Yol üzerindeki her bir hop noktasına (router veya gateway) Internet Control Messaging Protocol (ICMP) echo paketlerini, hedefe ulaşana kadar gönderme mantığıyla çalışır. Her bir hop noktasına gönderilen ICMP mesajındaki Time to Live (TTL) değeri bir düşürülerek tekrar geri gönderilir. İlk gönderilen ICMP paketindeki TTL değeri 1’dir. Bu paket yol üzerindeki ilk router’a gelir. Router paketteki TTL değerini 1 eksiltir ve sıfır yapar. TTL değeri sıfır olduğu için paket bir sonraki hop noktasına gönderilmez ve ICMP paketini gönderen kaynağa echo reply mesajı gönderilir. İlk routerımız sağlam ve ayaktadır, kaynak TTL değeri 2 olan bir ICMP paketi daha gönderir. Yine yol üzerindeki ilk router paketi alır ve TTL değerini bir düşürür ve 1 yapar ve yol üzerindeki bir sonraki router’a paketi gönderir. İkinci router’da aynı işlemi gerçekleştirir ve bu şekilde devam eder taki hedefe ulaşılana kadar. Bu işlem hacker’a, yol üzerinde kaç tane

23

Traceroute’daki bir sorun, bir firewall veya paket filtreleme yapan router ile

karşılaşıldığında zaman aşımına uğramasıdır (* işareti ile gösterilir). Bununla beraber bir firewall, içerdeki hostların bulunmasına karşılık traceroute aracını durdurur, bir firewall’ın olduğuna dair ethical hacker’ı uyarır sonrada firewall’ı geçmek için farklı teknikler kullanılabilir.

Not : Bu teknikler sistem hacking konusudur ve 4. Chapter’da görülecektir.

Sam Spade ve bir çok hacking aracı içinde bir traceroute versiyonu bulunur. Windows işletim sistemleri traceroute işlemini gerçekleştirmek için tracert hostname (veya IP adresi) komutunu kullanır. Aşağıdaki şekil www.yahoo.com adresi için traceroute çıktısını gösteriyor.

Şekildeki ilk meydana gelen olayın ISP’nin Yahoo web server’ına ulaştırdığını ve server’ın IP adresini 68.142.226.42 olarak meydana çıkardığına dikkat edin. Bu Ip adresini bilmek ethical hacker’a, saldırının tarama aşamasında bu host üzerinde ek taramalar sağlayacaktır.

Şekil 4 : www.yahoo.com adresi için traceroute çıktısı

Tracert, hedef network’ün yolu üzerindeki router’ları belirler. Routerlar genellikle fiziksel lokasyonlarına uygun olarak isimlendirilir ve tracert komutu sonucundaki bilgiler bu cihazların yerinin tespit edilmelerini sağlar.

E-Mail Takibinin Nasıl Çalıştığını Anlamak :

E-mail takip programları gönderen kişiye, mailin alındığına, okuduğuna, iletildiğine, değişiklik yapıldığına veya mailin silindiğine dair bilgi sağlar. Bir çok mail takip programı, readnotify.com gibi mail adresine domain ismi ekleyerek çalışır. Mail’e alıcının göremiyeceği tek pikselli bir grafik dosyası eklenir. Sonra, mail üzerinde bir işlem gerçekleştirildiğinde bu grafik dosyası server ile bağlantı kurar ve gönderene uyarı verir.

NeoTrace, VisualRoute ve VisualLookout, bir GUI veya görsel arayüze sahip paket izleme araçlarıdır. Bunlar paketin izlediği yolu bir harita üzerinde çizer ve görsel olarak

routerların ve diğer bağlantı sağlayan cihazların lokasyonlarını görsel olarak gösterir. Bu araçlar traceroute ile benzer şekilde çalışır ve aynı bilgiyi sağlar bununla birlikte sonuçları görsel olarak sunar.

Web Örümcekleri Nasıl Çalışır :

Spamcılar ve mail adresleri toplamaktan hoşlananlar haricindekiler Web örümceklerini kullanabilirler. Bir web örümceği, mail adresleri gibi belirli bilgiyi toplamak için web sitelerini tarar. Web örümceği, @ gibi kodlama kullanarak mail adreslerini tespit eder ve bunları listeye ekler. Bu adresler daha sonra veritabanına eklenir ve belkide

istenmeyen mailler göndermek için kullanılır. Web örümcekleri internet üzerindeki her türlü bilgiyi elde etmek için kullanılabilir. Bir hacker, bir web örümceği kullanarak bilgi toplama işlemini otomatiğe bağlayabilir. Web sitenizin bu örümcekler tarafından ziyaret edilmesini önlemenin yolu, web sitenizin root’una korumak istediğiniz dizinlerin listesini bulunduran robots.txt dosyasını koymaktır.

Social Engineering :

Social engineering, bir sistem veya network’e girmek için teknik olmayan bir yöntemdir. Bu yöntem, güvenlik mekanizmasını aşmak veya bozmak için

kullanılabilecek bilgiyi vermek amaçlı, bir sistemin kullanıcılarını kandırmak şeklinde işler. Social engineering’i iyi anlamak gerekir, çünkü hackerlar bir sisteme saldırı yapmak için insan faktörünü kullanabilir ve bu sayede teknik güvenlik faktörlerini geçebilir. Bu yöntem, bir saldırı öncesi veya saldırı sırasında bilgi toplamak amaçlı kullanılır.

Social engineering, insanları kandırmak için nüfuz ve ikna kabiliyetini kullanmak suretiyle bilgi edinmek veya bazı eylemleri gerçekleştirmek için kurbanı kandırma işidir. Bir social engineer, hassas bilgiyi ele geçirmek veya şirketin güvenlik

politikalarına karşın bir şeyler yapmalarını istemek amacıyla insanları faka bastırmak için yaygın olarak internet veya telefonu kullanır. Bu yöntemle social engineer’lar, bilgisayarlardaki güvenlik açıklarından yararlanmak yerine insanların doğal eğilimlerini sömürerek kendi kelimelerine inanmalarını sağlar. Genelde kabul edilen nokta şudur ki, kullanıcı güvenlik içindeki zayıf halkadır.

Şimdiki örnek Verisign firmasında çalışan Kapil Raina tarafından anlatılan gerçek bir social engineering örneğidir. Bir kaç yıl önce bir sabah, bir grup yabancı bir taşıma firmasına girer ve şirketin tüm network’üne erişirler. Bunu nasıl yaptılar ? Şirketteki farklı çalışanlardan küçük miktarlarda erişimler ile yavaş yavaş yaptılar bu işi. İlk olarak, ana yerlere saldırıyı başlatmadan önce 2 gün boyunca şirket hakkında araştırma yapılmış. Örneğin, insan kaynaklarını arayarak, kilit noktadaki çalışanların isimlerini öğrendiler. Daha sonra ön kapının anahtarını kaybetmiş gibi yaptılar ve biri onları içeri aldı. Daha sonra 3. Kattaki güvenlik bölgesi için kimlik kartlarını kaybetmiş gibi yaptılar, gülümsediler ve buna kanan bir çalışan onlara kapıyı açtı.

eMailTracking Pro ve MailTracking.com bir ethical hacker’ın mail mesajlarını takip etmek için kullanabileceği araçlardır. Bir mail göndermek, forward etmek, mail’i reply etmek veya mail üzerinde değişiklik yapmak çin bu araçları kullandığınızda orjinal mailin izleri ve yapılan eylemlerin sonuçları loglanır. Gönderen kişi, otomatik yaratılan bir mail vasıtasıyla takip edilen mail ile ilgili tüm eylemler hakkında uyarılır.

25

Yabancılar, CFO’nun şehir dışında olduğunu biliyordu ve bu sayede odasına girip kilitli olan bilgisayardan finansal verileri aldılar. Şirket çöpünü karıştırdılar ve işe yarar olan tüm dökümanları buldular. Oda sorumlusundan (Kapıcı), aldıklarını koyabilmek ve elde ettikleri tüm verileri dışarı çıkarabilmek için çöp kovası istediler. Yabancılar CFO’nun sesinide çalışmışlardı, bu sayede telefon açabildiler, CFO gibi davranıp telaş içindeymiş gibi, çaresizce network şifresine ihtiyacı olduğunu bildirdiler. Sıradan hacking tekniğini kullanarak üst seviyeden sisteme girdiler.

Bundan dolayı, yabancılar diğer hiç bir çalışanın bilmediği CFO için güvenlik denetimi gerçekleştiren network danışmanları idi. CFO tarafından verilmiş herhangi bir özel bilgi yoktu fakat social engineering sayesinde istedikleri tüm erişimi elde ettiler. Social engineering’in en tehlikeli bölümü, saldırılara alabildiğince açık olan VPN’ler, network monitoring programları, firewall’lar ve otantikasyon işlemlerine sahip olan şirketlerdir, çünkü social engineering direk olarak güvenlik tedbirlerine saldırmaz. Bunu yerine bu tedbirleri atlar ve şirketteki insan öğesini hedef alır.

Hile Sanatı :

Social engineering, dışardaki biri tarafından hassas bilgiyi elde etme veya uygun olmayan erişim ayrıcalıklarını, uygun olmayan bir şekilde güven ilişkisi kurarak elde etmeyi içerir. Social engineer’ın amacı, birilerini kandırarak değerli bilgiyi elde etme veya bu bilgiye ulaşmaktır. İnsan doğasının özelliklerini av olarak kullanır örneğin, yardım etme isteği, insanlara güvenme eğilimi, sıkıntıya düşmekten korkma gibi. Uyumlu gibi gözüken veya şirketin bir parçası gibi gözükebilen hackerlar, social

engineering ataklarında başarılı olur. Uyumlu olabilme yeteneğine yaygın olarak art of manipulation denir.

Art of Manipulation kullanımına örnek olarak şunu verebiliriz : Bir Computer Security Instute yöneticisinin canlı gösterisi, bir telefon şirketi telefon ile aranmak istendiğinde, telefonun istenen kişiye aktarılması ve help desk’e ulaşıldığında help desklerin

saldırıya açık olduğunu gösteriyor. Konuşma şöyle geçiyor : “Bu gece kim

sorumlu”,”Oh,Betty sorumlu”, “Betty ile görüştür beni”,[Betty’ye aktarır],”Merhaba Betty, berbat bir gece dimi?” “Hayır, Neden?...Sistemleriniz çökmüş” Betty; “benim sistemlerim çökmedi, gayet güzel çalışıyor”, Bizim eleman;”Sen en iyisi sistem çık”, Betty sistemden çıkar. Bizim eleman;” tekrar sisteme gir”, Betty tekrar sisteme girer. Bizim eleman;”Bir sinyal bile görünmüyor, değişiklik görmüyoruz”. Bizim eleman tekrar sistemden çıkmasını söyler ve Betty denileni yapar.”Betty, senin ID ile ne gibi bir sorun olduğunu anlayabilmek için senin adına sisteme girmem gerekiyo. Bana kullanıcı adın ve şifren lazım”. Böylece ordaki yönetici kullanıcı adını ve şifresini verir. Bir kaç dakika içinde hacker, kendisi için günlerce sürebilecek olan bilgiyi, trafiği yakalayarak ve şifre kırarak elde eder. Social engineering ile bilgiyi elde etmek teknik araçlardan çok daha kolaydır.

İnsanlar güvenlik zincirindeki en zayıf halkadır. Başarılı bir savunma, uygun politikalara sahip olma ve bunları çalışanlara anlatmaktır. Social engineering,

savunmaya karşı saldırının en sert şeklidir, çünkü şirket kendini donanım veya yazılım ile koruyamaz.

En Yaygın Saldırı Çeşitleri :

Social engineering iki çeşide ayrılabilir :

Human based (İnsan temelli): Bu tür social engineering, gerekli bilgiyi alabilmek için yüz yüze etkileşime girilmesidir. Örnek olarak help desk’in aranılıp, şifre istenmesi gibi.

Computer based (Bilgisayar temelli) : Bu tür social engineering ise, bilgisayar yazılımı ile istenilen bilgiyi almaya çalışmaktır.Örnek olarak, bir mail gönderilip bu mail

içindeki web sitesi link’ine tıklatarak, onaylamak için şifresini tekrar girmesini istemek. Bu social engineering yöntemine phishing’de denir.

İnsan Temelli Social Engineering :

İnsan Temelli social engineering, aşağıdaki gibi geniş bir şekilde kategorilere ayrılabilir :

Bir çalışan veya geçerli bir kullanıcı gibi davranmak : Bu tür social engineering ataklarında hacker, sistem üzerinde geçerli bir kullanıcıymış gibi davranır. Hacker, sorumlu kimse, çalışan veya sözleşmeli biriymiş davranarak sisteme fiziksel olarak erişim sağlar.Bir kez içeri girdiğinde çöp kutularından,masaüstlerinden veya bilgisayar sistemlerinden bilgileri toplar.

Önemli biriymiş gibi davranmak : Bu atak şeklinde hacker, acil olarak sisteme veya dosyalara erişmek isteyen yüksek seviyede yönetici veya idareci gibi davranır. Hacker, tehdit ve gözdağı vererek help deskteki bir çalışan gibi kendinden düşük seviyedeki çalışanın sisteme girmesi için yardımını sağlar.Bir çok çalışanda yetkili görünen kişilere soru sormaktan çekinir.

3.Şahsı Kullanmak : Bu tür yaklaşımda, hacker sistemi kullanmak için yetkili bir kaynaktan izinlere sahipmiş gibi davranır. Bu atak özellikle yetkili kaynağın tatile çıktığı düşünüldüğünde veya doğrulamanın yapılabilmesi için ulaşılamaz olduğunda daha etkili olur.

Teknik Desteğin Aranması : Yardım için teknik desteğin aranması klasik bir social engineering yöntemidir. Help desk ve teknik destek personeli insanlara yardım etmeleri yönünde eğitilirler ve buda onları social engineering saldırıları için iyi birer kurban yapmaktadır.

Sholder Surfing (Çaktırmadan Bakmak): Bu yöntem, bir kullanıcı sisteme girerken omuz üstünden daha doğrusu çaktırmadan şifreleri toplamaktır.

Çöp Karıştırma (Dumpster Diving): Dumpster Diving, bilgilere erişimde parça kağıtlara veya bilgisayar çıktılarına bakmak için çöp kutularını karıştırmak şeklinde

gerçekleşir.Hacker, sıklıkla şifreler, dosya isimleri veya bazı önemli bilgilere bu şekilde ulaşabilir.

İllegal bilgiye ulaşmanin daha gelişmiş yöntemi reverse social engineering olarak

27

böylece çalışanlar hacker’a bilgiyi verirler. Örneğin, hacker help desk çalışanı gibi davranıp, şifreler gibi bilgileri isteyebilir.

Bilgisayar Temelli Social Engineering :

Bilgisayar Temelli saldırılar, aşağıdakileri içerebilir : E-Mail aklentileri

Sahte Web siteleri Popup pencereleri

İçerdeki Kişilerden Saldırılar :

Eğer bir hacker, şirketi hacklemek için herhangi başka bir yöntem bulamazsa, diğer en iyi seçenek bir çalışan olarak işe girmek veya saldırıda yardımcı olacak hoşnut olmayan bir çalışan bulmaktır. İçerden yapılan saldırılar güçlü olabilir çünkü çalışanlar fiziksel olarak erişime sahiptir ve serbestçe şirket içinde dolaşabilirler. Örnek olarak, hacker,bir uniforma giyerek teslimatçı biriymiş gibi davranılabilir ve teslimat odasına veya yükleme bölümüne girilebilir. Diğer bir muhtemel içerden kişi olma örneği ise temizleme elemanı olarak davranmaktır. Bu sayede şirket içinde, odalarda rahatça dolaşabilir. Son çare olarak, hacker rüşvet verebilir veya bir çalışanı saldırının bir parçası olması için mecbur edebilir.

Kimlik Hırsızlığı :

Bir hacker saldırıyı gerçekleştirmek için bir çalışan gibi davranabilir veya çalışanın kimliğini çalabilir. Çöp kutularını karıştırarak veya omuz üstünden çaktırmadan bakarak toplanan bilgi sahte ID’li kimlik kartı yaratılarak şirket içine girilebilir. Binaya girebilen bir kişi yaratmak, kimlik kartı çalmanın tartışılmaz amacıdır.

Phishing Saldırıları :

Phishing, genellikle bir banka, kredi kartı firması veya başka bir finansal firmadan gönderilmiş gibi mail gönderilmesi şeklinde yapılır. E-mail içinde maili alan kişinin banka bilgilerini doğrulaması veya şifresini veya PIN numarasını sıfırlaması istenir. Kullanıcı mail içindeki link’e tıklar ve sahte bir web sitesine yönlendirilir. Hacker daha sonra bu bilgileri yakalayabilir ve bir saldırı başlatmak için kullanabilir. Bu saldırılar sıradan insanı avlar ve banka hesaplarına erişimi veya gizli bilgilere erişimi amaçlar. Online Dolandırıcılık :

Bazı siteler, ücretsiz teklifler veya başka özel teklifler yaparak kurbanı ayartıp belkide sisteme giriş yaptığı aynı kullanıcı adı ve şifresini girmesini ister. Hacker kullanıcının web sitesinden girdiği geçerli kullanıcı adı ve şifreyi kullanabilir.

Mail ekleri, kurbanın sistemine, otomatik olarak çalışan, şifreleri çalan keylogger gibi kötü niyetli kod gönderebilir. Virüsler, worm’lar ve trojanlar mailler içine ustalıkla yerleştirilip kurbanın ekleri açması ikna edilebilir. Mail ekleri bilgisayar temelli social engineering saldırılarında görülür.

Güvenli olmayan bir mail ekinin alıcı tarafından açılmasına bir örnek :

Mail server report.

Firewall’ımız sizin bilgisayarınızdan worm barındıran bir mail gönderildiğini belirledi.

Bugünlerde bir çok bilgisayardan bu olay meydana gelmektedir, çünkü bu yeni bir virüs çeşididir (Network worms).

Windows içindeki yeni bir bug’ı kullanan bu virüsler farkında olmadan bilgisayara bulaşmaktadır.

Virüs bilgisayara nüfuz ettikden sonra tüm email’leri bulup topladıktan sonra bu adreslere kendini kopyalayıp göndermektedir.

Worm’u bertaraf etmek ve bilgisayarınızı eski haline getirmek için lütfen güncellemelerinizi yükleyin .

En iyi dileklerimle, Müşteri Destek Servisi

Popup pencereleride ayrıca bilgisayar temelli saldırılarda mail ekleri ile benzer amaçla kullanılır. Pop-up pencereleri özel teklifler veya ücretsiz bir şeyle kullanıcıyı teşvik edip istemeyerek kötü niyetli yazılımın yüklenmesine neden olur.

URL Şaşırtma :

URL’nin açılımı Uniform Resource Locator’dır ve genellikle web tarayıcısının adres çubuğuna yazılarak bir web sitesine ulaşmak için kullanılır. Terim olarak web sitesi adresidir. URL şaşırtma, URL’yi saklama veya fake web adresini gerçek gibi

göstermektir. Örnek olarak ; 204.13.144.2 / Citibank web adresi Citibank’ın gerçek adresi gibi görünebilir fakat aslında gerçek değil. URL şaşırtmaca phishing

saldırılarında kullanılır ve bazen online dolandırıcılık, dolandırıcılığı yasal gibi gösterir. Bir web sitesi adresi firmanın gerçek ismi ve logosu gibi görünebilir fakat içerdeki link sahte bir web sitesi veya Ip adresidir. Kullanıcı link’e tıkladığında hacker’ın sitesine yönlendirilir. Adresler, hexadecimal veya decimal yazımlar kullanılarak kötü niyetli linkler olarak gizlenebilir. Örnek olarak ;192.168.10.5 adresi decimal olarak

3232238085 şeklinde gösterilir. Açıklama :

3232238085

Ayn adres hex değer olarak C0A80A05 gibi görünür. Bu dönüştürme 3232238085 sayısını 16’ya bölümler ile gerçekleşir.

Açıklama : 3232238085/16 = 202014880.3125 (.3125 * 16 = 5) 202014880/16 = 12625930.0 (.0 * 16 = 0) 12625930/16 = 789120.625 (.625 * 16 = 10 = A) 789120/16 = 49320.0 (.0 * 16 = 0) 49320.0/16 = 3082.5 (.5 * 16 = 8) 3082/16 = 192.625 (.625 * 16 = 10 = A) 192/16 = 12 = C”

Sinan Üstün

29 Social Engineering’e Karşı Önlemler :

Social Engineering’e karşı nasıl mücadele edileceğini belirlemek her ethical hacker için kritik öneme sahiptir. Bunu yapmak için bir kaç yol var.

Dökümantasyon ve güvenlik ilkelerinin uygulanmasını zorlamak ve güvenlik bilinci programları, her bilgi güvenlik programı içinde en kritik bileşenlerdir. İyi politikalar ve prosedürler eğer çalışanlara öğretilmez ve sağlamlaştırılmaz ise verimli olmayacaktır. İlkeler, çalışanlar ile iletişime geçilip önlemleri vurgulanmalı ve yöneticiler tarafından uygulanmalıdır. Güvenlik bilinci (Farkındalığı) eğitimi alındıktan sonra, çalışanlar şirketin güvenlik ilkelerinin destekçisi olacaklardır.

Şirket güvenlik ilkesi, hesapların ne zaman nasıl oluşturulacağı ve kaldırılacağını, şifrelerin ne sıklıkla değiştirileceğini, kimin ne tür bilgiye erişebileceğini ve ihlallerin veya ilkelerin nasıl ele alınacağını göstermek zorundadır. Ayrıca deminki görevler için help desk prosedürlerinin aynı zamanda çalışanlara da açıklanmalıdır, örneğin,çalışan kişinin numarası veya başka bilgi isteyerek şifre değişiminin yapılması. Kağıt

dökümanlarının yokedilmesi ve güvenlik ilkesine tabi ek bölgelere fiziksel erişimin kısıtlanmasıda tanımlanmalıdır.S on olarak şirket güvenlik politikası, modem kullanımları ve virüs kontrolü gibi teknik bölgeleride tanımlamalıdır.

Güçlü güvenlik politikasının avantajlarından biride çalışanların hackerların isteklerine karşılık karar verme sorumluluklarını kaldırmasıdır. Eğer istek politikalara karşı bir istek ise çalışan bu isteği redetmek için bir rehbere sahip olacaktır.

Social engineering’e karşı en önemli tedbir çalışanların eğitilmesidir. Tüm çalışanlar önemli bilgilerin nasıl korunacağı konusunda eğitilmek zorundadır.Yönetici takımları güvenlik politikalarını yaratmak ve yönetme işindedir. Bu sayede politikaları tam olarak anlayabilir ve uygulayabilirler. Şirket güvenlik bilinç politikası, tüm yeni çalışanların bir güvenlik programına gitmesini gerektirmelidir. Yıllık olarak açılacak sınıflar ile çalışanların bilgilerinin güncellenmesi ve kuvvetlendirilmesi gerekir. İlginin artırılmasının diğer bir yoluda aylık olarak çıkartılabilecek güvenlik bilinci ile ilgili yazılar içeren gazetedir.

Scanning ve Enumeration

Tarama ve döküm işlemi, hacking işleminin ilk aşamasıdır ve hacker’ın hedef sistemi veya networklerin yerlerinin belirlemesini ihtiva eder. Enumeration (Döküm işlemi-Listeleme), scanning (Tarama) işlemi bir kere tamamlandıktan sonra ara vermeden devam eden bir işlemdir ve bilgisayar isimleri, kullanıcı adları ve paylaşımların

belirlenmesinde kullanılır. He iki işlemden birlikte bahsedilecek, çünkü bir çok hacking aracı her ikisinide gerçekleştirir.

Scanning (Tarama) :

Tarama sırasında, hacker network ve ayrı ayrı host sistemler ile ilgili bilgiyi toplamaya devam eder. IP adresleri, işletim sistemleri, servisler ve yüklü olan uygulamalar gibi veriler hacker’a hacking yapacağı sistemde ne gibi bir exploit kullanacağı konusunda yardımcı olacaktır. Scanning, ayakta olan ve networkte cevap veren sistemlerin yerini tespit etme işlemidir. Ethical Hacker’lar, hedef sistemin IP adreslerini bulmak için scanning’i kullanır.

Port Scanning, Network Scanning ve Vulnerability (Saldırıya Açık Yerlerin) Scanning :

Sistemin aktif ve pasif keşif aşamaları tamamlandıktan sonra, scanning

gerçekleştirilir. Scanning, sistemin network’te ve ulaşılabilir olduğunu belirlemek için kulanılır. Scanning araçları, hedef sistemin IP adresleri, işletim sistemleri ve çalışan servisleri ile ilgili bilgiyi toplamakta kullanılır.

Scanning Çeşidi Amacı

Port Scanning Açık olan portları ve servisleri belirlemek Network scanning IP adreslerini belirlemek

Vulnerability Scanning Bilinen zayıf noktaları belirlemek

Port Scanning : Port taraması, sistem üzerindeki açık ve ulaşılabilir olan TCP/IP portlarının belirlenmesi işlemidir. Port tarama araçları, bir hacker’ın belirlenmiş sistem üzerinde ulaşılabilir servisler hakkında bilgi edinmesini sağlar. Bir makine üzerindeki her servis veya uygulama iyi bilinen (Well-known) port numaraları ile ilişkilidir. Örneğin, bir port tarama aracı 80 numaralı portun açık olduğunu belirlemiş ise bu, sistem üzerinde bir web server’ın olduğunu gösterir. Hacker’lar bu port numaraların bilmek zorundadır.

Not : Windows sistemleri üzerinde well-known port numaraları

C:\Windows\system32\ drivers\etc\services dosyası içinde bulunur. Bu dosya gizli dosya olarak tutulur. Dosyayı görebilmek için Explorer üzerinden gizli dosyaları göster seçeneği aktif hale getirilmelidir. Daha sonra bu dosyayı notepad ile açabilirsiniz. CEH sınavında sizin yaygın uygulamaların kullandığı bu port numaralarını bilmeniz

beklenir.FTP(21),Telnet (23), HTTP (80), SMTP(25), POP3 (110) ve HTTP (443) için port numaralarını bilmek zorundasınız.