KEAMANAN JARINGAN WIRELESS DENGAN TEKNIK PENYARINGAN ALAMAT MEDIA ACCESS CONTROL

(MAC ADDRESS FILTERING) PADA biMBA AIUEO ( Study Kasus : biMBA AIUEO Cipete Selatan )

SKRIPSI

Program Studi TEKNIK INFORMATIKA

OLEH :

NAMA : YUNI KASTUTI NIM : 011101503125118

FAKULTAS TEKNIK

UNIVERSITAS SATYA NEGARA INDONESIA JAKARTA

2016

PENYARINGAN ALAMAT MEDIA ACCESS CONTROL (MAC ADDRESS FILTERING) PADA biMBA AIUEO

( Study Kasus : biMBA AIUEO Cipete Selatan )

SKRIPSI

Diajukan Sebagai Salah Satu Syarat Untuk Memperoleh Gelar SARJANA TEKNIK

Program Studi Teknik Informatika

OLEH :

NAMA : YUNI KASTUTI NIM : 011101503125118

FAKULTAS TEKNIK

UNIVERSITAS SATYA NEGARA INDONESIA JAKARTA

2016

KATA PENGANTAR Assalamu’alaikum Wr.Wb.

Puji serta syukur penulis panjatkan atas kehadirat Allah SWT, yang telah melimpahkan Rahmat serta Hidayahnya. Sehingga, penulis dapat menyelesaikan Skripsi sesuai dengan waktu yang ditentukan. Adapun judul Skripsi, yang penulis ambil adalah sebagai berikut :

“KEAMANAN JARINGAN WIRELESS DENGAN TEKNIK PENYARINGAN ALAMAT MEDIA ACCESS CONTROL (MAC ADDRESS FILTERING)

PADA biMBA AIUEO

( Study : kasus biMBA AIUEO Cipete Selatan)”

Tujuan Penulisan skripsi ini dibuat sebagai salah satu syarat untuk memperoleh gelar SARJANA TEKNIK. Sebagai bahan penulisan diambil berdasarkan hasil Studi Lapangan (Observasi), wawancara, serta beberapa sumber yang mendukung penulisan ini.

Penulis menyadari bahwa tanpa bimbingan dan motivasi dari semua pihak, maka penulisan Skripsi ini tidak akan lancar. Oleh karena itu pada kesempatan ini, izinkanlah penulis menyampaikan ucapan terima kasih kepada :

1. Tuhan yang Maha Esa, karena atas kasih karunia-Nya.

2. Kedua Orang tua dan saudara - saudaraku yang selalu mendo’akan dan memberikan motivasi moril maupun materil dalam penyusunan Skripsi ini.

3. Bapak Prof. Dr. Lijan P. Sinambela,MM,.M.Pd selaku Rektor Universitas Satya Negara Indonesia

4. Ibu Ir. Nurhayati, M.Si, selaku Dekan Fakultas Teknik, Universitas Satya Negara Indonesia.

5. Bapak Safrizal, ST,MM.,M.Kom, selaku Ketua Program Studi Teknik Informatika Universitas Satya Negara Indonesia.

iv

S.Kom., M.Kom, selaku dosen pembimbing atas bimbingan dan motivasi yang diberikan.

7. Dosen-dosen Fakultas Teknik atas bimbingan dan motivasi yang diberikan.

8. Teman-teman Fakultas Teknik atas motivasi yang diberikan.

9. Sofyan Nur Salim Ketua Remaja Masjid Nurul Iman Antena IV yang membantu dalam proses penulisan skripsi.

10. Teman-teman UKM-KPM Assalam Akhwat USNI yang selalu memberikan doa, motivasi, kasih sayang dan selalu menyemangati dalam proses pembuatan Skripsi ini.

11. Civitas Yayasan Pengembangan Anak Indonesia (YPAI) biMBA-AIUEO.

12. Semua pihak yang tidak bisa disebutkan satu persatu yang telah membantu penulisan skripsi.

Penyusunan Skripsi ini masih jauh dari kata sempurna, oleh sebab itu penulis mengharapkan saran, masukkan dan kritik yang membangun. Penulis memohon maaf yang sebesar-besarnya kepada semua pihak jika terdapat kesalahan dalam penulisan Skripsi ini.

Akhir kata penulis mengharapkan mudah-mudahan Skripsi ini dapat diterima semua pihak. Penulis mengucapkan banyak terima kasih.

Wassalamu’alaikum Wr.Wb

Jakarta, 22 Februari 2016

Yuni Kastuti

v

ABSTRAK

Perkembangan teknologi saat ini berkembang sangat cepat, banyak penyedia jasa wireless seperti hotel, kampus, perkantoran, mini market dan adanya penyalagunaan jaringan yang merugikan, maka harus kita perhatikan juga dalam keamanan jaringan wireless, salah satu cara melakukan keamanan jaringan wireless, supaya tidak dapat dibajak oleh orang lain adalah dengan teknik penyaringan alamat media access control (MAC Addrees Filtering).

Tujuan dari penelitian ini adalah untuk menambah proteksi jaringan wireless supaya keamanan jaringan wireless lebih terjamin. Dalam penelitian ini yang di gunakan yaitu metode Network Development Life Cycle (NDLC), karena sesuai dengan pokok bahasan yaitu konfigurasi jaringan komputer yang berkelanjutan yang mencakup tahap Analisis, Implementasi, Desain, Monitoring dan Managemen. Keamanan jaringan wireless dengan teknik penyaringan alamat media access control (MAC Address Filtering) telah berhasil di terapkan pada biMBA AIUEO Cipete Selatan.

Kata Kunci : Keamanan Jaringan Wireless, MAC Address Filtering, NDLC

ABSTRACT

The development of technology is currently growing very rapidly, many wireless service providers such as hotels, campuses, offices, mini market and their misuse of adverse network, then we have to consider also the security of wireless networks, one method of making the security of wireless networks, so that can not be hijacked by others is the address filtering techniques of media access control (MAC Addrees filtering). The purpose of this research is to increase the protection of wireless network so that wireless network security is more assured. In this study, which used the method of Network Development Life Cycle (NDLC), because according to the subject that is the configuration of continuous computer network that includes phases Analysis, Implementation, Design, Monitoring and Management.

Wireless network security by filtering techniques address media access control (MAC Address Filtering) has been successfully applied in biMBA AIUEO.

Keywords: Wireless Network Security, MAC Address Filtering, NDLC

vi

Halaman Judul

Halaman Pernyataan...i

Halaman Pengesahan Skripsi...ii

Halaman Pengesahan Dewan Penguji...iii

KATA PENGANTAR...iv

ABSTRAK...vi

DAFTAR ISI………...vii

DAFTAR GAMBAR...xi

DAFTAR TABEL...xiii

LAMPIRAN...xiv

BAB I PENDAHULUAN 1.1 Latar Belakang Masalah………...………...1

1.2 Rumusan Masalah………...3

1.3 Ruang Lingkup Masalah………...….…...3

1.4 Tujuan dan Manfaat Penelitian………...…...3

1.4.1 Tujuan Penelitian………...3

1.4.2 Manfaat Penelitian………...……...3

1.5 Sistematika Penulisan………...……...4

BAB II LANDASAN TEORI 2.1 Pengertian Jaringan………...…...6

2.2 Jenis - Jenis Jaringan Komputer...6

2.2.1 Local Area Network (LAN)...6

2.2.2 Metropolitan Area Network (MAN)...7

vii

2.2.3 Wide Area Network (WAN)...8

2.2.4 Campus Area Network (CAN)...9

2.3 Jenis - Jenis Kabel Jaringan….…...…...10

2.3.1 Kabel Koaksia...l0 2.3.2 Kabel Unshielded Twisted Pair (UTP)...11

2.3.3 Kabel Shielded Twisted Pair (STP)...12

2.3.4 Kabel Serat Optik (Fiber Optik)...13

2.4 Perangkat Jaringan...………....………...…...14

2.4.1 Komputer Server...14

2.4.2 Komputer User atau Client...16

2.4.3 Hub...17

2.4.4 Switch...18

2.4.5 Bridge...19

2.4.6 Router...20

2.4.7 Access Point...21

2.4.8 NIC atau Ethernet Card...22

2.4.9 Modem...23

2.4.10 Repeater...24

2.5 Pemfilteran MAC Address ...25

2.6 TCP/IP...25

2.7 Firewall ………...………...………...26

2.8 Network Address Translation ……….……...……...27

2.9 Traffic Filtering …...………...28

2.10 Mikrotik…….………...…...…...29

2.11 Mengenal Jaringan Wireless……...….…...30 viii

2.13 Service Set Identifier (SSID) ...31

2.14 Advanced Encryption Standard (AES)...32

2.15 Perbedaan WEP, WPA-PSK, WPA2-PSK...32

2.16 Penyalahgunaan Jaringan...33

BAB III METODOLOGI PENELITIAN 3.1 biMBA AIUEO Cipete Selatan...35

3.2 Visi Dan Misi biMBA AIUE Cipete Selatan...36

3.2.1 Visi biMBA AIUEO Cipete Selatan...36

3.2.2 Misi biMBA AIUEO Cipete Selatan...36

3.3 Pengelola Unit...36

3.4 Struktur Organisasi biMBA AIUEO Cipete Selatan...37

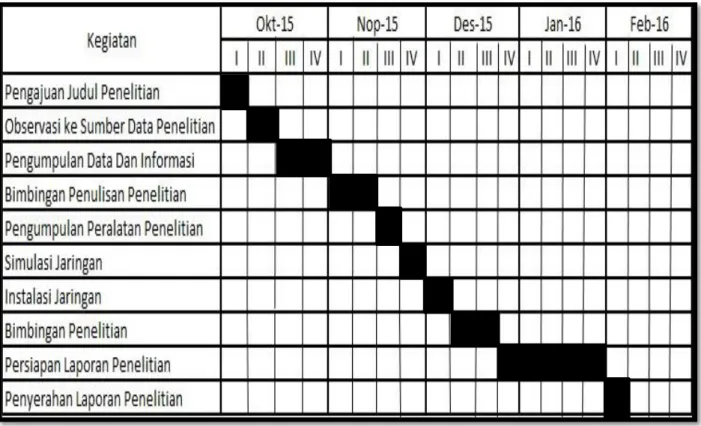

3.5 Tempat dan Jadwal Penelitian...….………...38

3.6 Metode Penelitian.………..………...39

3.7 Analisa Kebutuhan………..…………...…...40

3.7.1 Kebutuhan Perangkat Keras...40

BAB IV

ANALISA DAN PERANCANGAN 4.1 Analisa Jaringan...41

4.4.1 Topologi biMBA AIUEO Cipete Selatan...42

4.2 Usulan Perancanga Sistem...43

BAB V HASIL DAN IMPLEMENTASI 5.1 Hasil Keamanan Jaringan...44

5.2 Implementasi Keamanan Jaringan...45

ix

BAB VI KESIMPULAN DAN SARAN

6.1 Kesimpulan...58 6.2 Saran...59 DAFTAR PUSTAKA...60

x

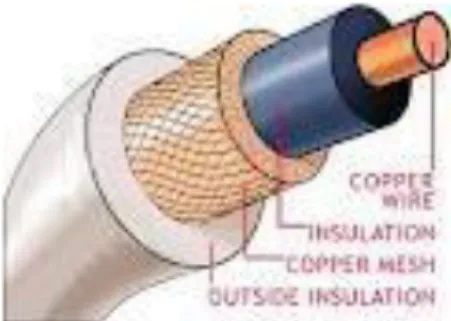

Gambar 2.1 Kabel Koaksial ………...………..…...11

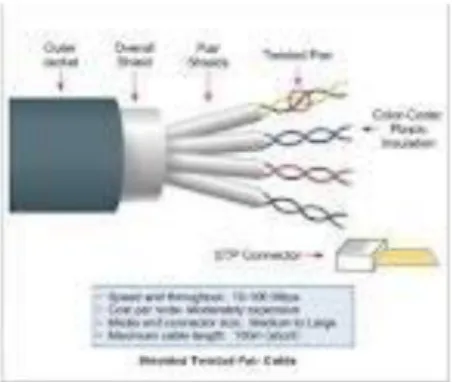

Gambar 2.2 Kabel UTP...11

Gambar 2.3 Kabel STP...12

Gambar 2.4 Kabel Fiber Optik...13

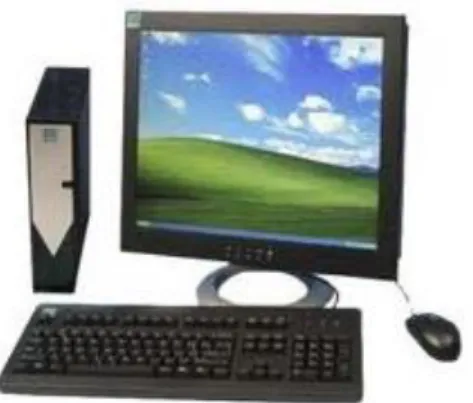

Gambar 2.5 Komputer Server...14

Gambar 2.6 Komputer User atau Client...16

Gambar 2.7 Hub...17

Gambar 2.8 Switch...18

Gambar 2.9 Router...20

Gambar 2.10 Access Point...21

Gambar 2.11 NIC atau Ethernet Card...22

Gambar 2.12 Modem...23

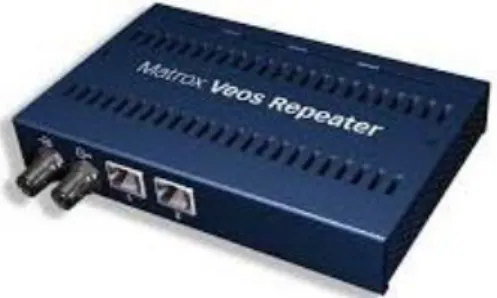

Gambar 2.13 Repeater...24

Gambar 4.1 Topologi Star pada biMBA AIUEO Cipete Selatan...42

Gambar 4.2 Topologi Star pada biMBA AIUEO Cipete Selatan...44

Gambar 5.1 Perangkat Jaringan wireless...47

Gambar 5.2 Menu Contol Panel...47

Gambar 5.3 Menu Network and Sharing Center...48

Gambar 5.4 Wireless Terminal...48

Gambar 5.5 Local Area Connection ...49

Gambar 5.6 Konfigurasi Internet Protocol Version 4 (TCP/Ipv4)...50

Gambar 5.7 Menu Nama Wireless...50

Gambar 5.8 Pengaktifan Router...51 xi

Gambar 5.9 Penginputan PIN Router...51

Gambar 5.10 Penginputan Nama Wireless...52

Gambar 5.11 Log In TP-LINK Router...52

Gambar 5.12 Konfigurasi Menu WAN...53

Gambar 5.13 Pengaktifan pada Modem Smartfren...53

Gambar 5.14 Setting Nirkabel...54

Gambar 5.15 Konfigurasi Keamanan Nirkabel...54

Gambar 5.16 Menu Restart Router...55

Gambar 5.17 Kabel LAN Port WAN...55

Gambar 5.18 Penginputan Password Wireless...56

Gambar 5.19 Konfigurasi Menu Penyaringan MAC Nirkabel...56

Gambar 5.20 Penginputan Alamat MAC...57

Gambar 5.21 Pengaktifan Pengaturan Penyaringan... 57

xii

Tabel 3.1 Struktur Organisasi biMBA AIUEO Cipete Selatan...37 Tabel 3.2 Jadwal Kegiatan Penelitian...39

xiii

DAFTAR LAMPIRAN

Lampiran Dokumentasi biMBA AIUEO Cipete Selatan...62

Lampiran Dokumentasi Orang Tua Murid Menggunakan Wireless biMBA AIUEO...62

Lampiran Dokumentasi Guru – Guru Sedang Belajar Bersama biMBA...62

Lampiran Dokumentasi Alamat MAC Handphone Orang Tua Murid...62

xiv

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Perkembangan teknologi wifi saat ini berkembang sangat cepat seiring dengan kebutuhan sistem informasi yang mobile. Banyak penyedia jasa wireless seperti hotel, warnet, mini market, kampus - kampus maupun perkantoran sudah mulai memanfaatkan wifi pada jaringan masing-masing, tetapi sangat sedikit yang memperhatikan keamanan komunikasi data pada jaringan wireless tersebut. Teknologi wireless memiliki cukup banyak kelebihan dibandingkan teknologi kabel yang sudah ada, diantaranya kemudahan akses komunikasi data dan akses internet di posisi mana pun selama masih berada dalam jangkauan wireless.

Kelemahan jaringan wireless secara umum yakni kelemahan pada hak akses. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan, sehingga sering ditemukan wireless yang hanya menggunakan password wireless bawaan vendor, dan mudah dilacak karena banyak alat – alat atau tools yang dapat melacak password.

Jika keamanan wireless pada biMBA AIUEO Cipete Selatan hanya menggunakan dengan password tidak menjamin keamanan karena dapat di bajak, saat ini yang menggunakan wireless pada biMBA AIUEO hanya staff dan orang tua saja, jika ada pihak lain yang datang atau masyarakat sekitar biMBA Cipete Selatan menggunakan wireless biMBA AIUEO dapat mengurangi kecepatan bandwidth dengan banyaknya jumlah pengguna yang mengakses.

1

2 Oleh karena itu, dibutuhkan dilakukannya kajian terhadap konsep keamanan jaringan WLAN (Wireless Local Area Network) pada biMBA AIUEO Cipete Selatan yaitu dengan proteksi jaringan untuk pengguna yang membutuhkan koneksi harus mendaftarkan perangkatnya agar dikenali oleh sistem, dengan cara mendaftarkan alamat media access control (MAC Address Filtering), hal ini diharapkan dapat memberikan solusi bagi administrator untuk meningkatkan keamanan jaringan wireless pada biMBA AIUEO Cipete Selatan dan pelayanan dari masing – masing peralatan jaringan upaya ini dapat membantu keamanan jaringan akses internet, hanya dapat di gunakan staff dan orang tua yang berkunjung atau menunggu anak – anak nya, dari pihak lain jika ingin membajak tidak dapat di tembus.

Atas dasar pemikiran dan usulan diatas maka penulis tertarik untuk membuat Tugas Akhir dengan judul : “KEAMANAN JARINGAN WIRELESS DENGAN TEKNIK PENYARINGAN ALAMAT MEDIA ACCESS CONTROL (MAC ADDRESS FILTERING) PADA biMBA AIUEO”.

1.2 Rumusan Masalah

Berdasarkan latar belakang yang telah diuraikan di atas, maka penulis merumuskan masalah yang akan dibahas adalah ”Bagaimana cara melakukan konfigurasi keamanan MAC Address Filtering pada biMBA AIUEO Cipete Selatan untuk menambah keamanan jaringan wireless supaya keamanan jaringan wireless lebih terjamin ?

1.3 Batasan Masalah

Agar tidak menyimpang dari rumusan masalah, membatasi penulisan skripsi ini.

Adapun batasan masalah yaitu sebagai berikut:

1. Melakukan konfigurasi router untuk penyaringan alamat MAC Address.

2. Mendaftarkan alamat MAC Address pengguna untuk koneksi jaringan.

1.4 Tujuan dan Manfaat Penelitian 1.4.1 Tujuan Penelitian

Tujuan penelitian ini adalah untuk menambah keamanan jaringan wireless dengan cara konfigurasi penyaringan MAC Address Filtering pada wireless biMBA AIUEO Cipete Selatan.

1.4.2 Manfaat Penelitian

Manfaat dari penulisan ini antara lain, yaitu :

1. Menambah proteksi jaringan wireless pada biMBA AIUEO Cipete Selatan sehingga keamanan jaringan wireless lebih terjamin.

2. Menambah wawasan penulis tentang keamanan jaringan wireless.

4 1.5 Sistematika Penulisan

Adapun susunan penulisan laporan ini, penyusunannya diuraikan dalam beberapa bab yaitu sebagai berikut :

BAB I : PENDAHULUAN

Menjelaskan tentang Latar Belakang, Rumusan Masalah, Batasan Masalah, Tujuan dan Manfaat penelitian dan Sistematika Penulisan.

BAB II: LANDASAN TEORI

Menjelaskan teori tentang jaringan, jenis jaringan komputer, jenis kabel jaringan, perangkat jaringan, media access control (MAC Address Filtering), TCP/IP (Transmission Control Protokol/Internet Protocol), firewall, network address translation, traffic filtering, mikrotik, mengenal jaringan wireless, standarisasi jaringan wireless, service set identifier (SSID), advanced encryption standard (AES), perbedaan WEP, WPA-PSK, WPA2-PSK dan penyalahgunaan jaringan.

BAB III: METODE PENELITIAN

Menjelaskan metode yang digunakan penelitian, struktur organisasi biMBA Cipete Selatan, tempat dan jadwal penelitian, dan analisa kebutuhan.

BAB IV: ANALISA DAN PERANCANGAN

Pada bab ini menjelaskan analisa masalah jaringan wireless pada biMBA AIUEO Cipete Selatan, topologi jaringan wireless yang berjalan, perancangan pemecahan masalah, topologi jaringan wireless yang diusulkan.

BAB V: HASIL DAN IMPLEMENTASI

Pada bab ini membahas tentang hasil dan implementasi dari perancangan sistem yang telah dibuat untuk mengamankan jaringan wireless yang ada pada biMBA AIUEO Cipete Selatan.

BAB VI: KESIMPULAN DAN SARAN

Pada bab ini berisikan kesimpulan dan saran dari keseluruhan pembahasan.

BAB II

LANDASAN TEORI 2.1 Pengertian Jaringan

Jaringan Komputer merupakan gabungan antara teknologi komputer dan teknologi komunikasi. Gabungan teknologi ini melahirkan pengolahan data yang dapat didistribusikan, mencakup database, software aplikasi dan peralatan hardware secara bersamaan, untuk membantu proses otomatisasi perkantoran dan peningkatan kearah efesiensi kerja (Dede Sopandi, 2006).

Perkembangan dunia telekomunikasi saat ini sangat pesat seiring dengan peningkatan kebutuhan layanan yang cepat dan efisien. Begitu juga dengan komunikasi data, mulai dari koneksi antar dua komputer hingga jaringan komputer. Jaringan komputer saat ini merupakan suatu layanan yang sangat dibutuhkan. Jaringan komputer mempunyai manfaat yang lebih dibandingkan dengan komputer yang berdiri sendiri. Jaringan komputer memungkinkan pemakaian secara bersama data, perangkat lunak dan peralatan. Sehingga kelompok kerja dapat berkomunikasi lebih efektif dan efisien (Faulkner, 2001).

2.2 Jenis – Jenis Jaringan Komputer

Jaringan komputer saat ini sudah terdiri dari beragam jenis dan juga macam. Berikut ini adalah jenis – jenis jaringan komputer :

2.2.1 Local Area Network (LAN)

LAN merupakan kependekan dari Local Area Network. Dari namanya saja sudah mendeskripsikan bahwa jaringan LAN ini merupakan tipe jaringan paling sederhana dan juga paling kecil ruang lingkupnya. Biasanya

6

jaringan LAN hanya digunakan dalam ruang lingkup kecil, seperti satu ruangan, satu rumah, satu sekolah, ataupun satu warnet.

Dengan menggunakan model jaringan LAN, maka seluruh komputer dalam satu ruangan tersebut dapat terkoneksi satu sama lain. LAN ini merupakan jaringan yang kasat mata yang hanya berjalan pada radius beberapa meter saja, oleh sebab itu jaringan ini jaringan terkecil bila di bandingkan dengan lingkung jaringan lainnya.

Meski jaringan komputer LAN ini memiliki lingkup yang kecil namun speed yang dimilikinya tidak kalah dengan jaringan lainnya, jaringan LAN ini cukup stabil dengan penggunaan PC user yang standar dalam satu wilayah.

Jaringan ini juga lebih memudahkan setiap user dalam membagikan file dengan cara sharing yang lebih ringkas dan cepat. Kelebihan lainnya dari jaringan LAN adalah biaya oprasional yang relatif kecil karena lebih sedikit menggunakan kabel yaitu hanya satu ruangan saja.

(Dini, 2015).

2.2.2 Metropolitan Area Network (MAN)

MAN adalah Metropolitan Area Network, merupakan kumpulan dari beberapa jaringan LAN yang menjadi satu, sehingga bisa tersambung dalam ruang lingkup yang lebih besar dari satu ruangan saja. Biasanya, MAN diaplikasikan untuk mengkoneksikan komputer melalui jaringan, pada satu kota tertentu. Namun di Indonesia, penggunaan MAN tidak berkembang dan jarang sekali digunakan.

Jaringan komputer MAN ini lebih efisien untuk cakupan yang lebih luas, dengan menggunakan tipe jaringan MAN ini para user akan lebih

8 mudah mengakses data dari user lainnya meski lokasi mereka tidaklah dekat. Jaringan ini lebih sering di gunakan oleh gedung-gedung yang memiliki keterkaitan satu sama lain, seperti gedung perkantoran. Tentunya manfaat jaringan komputer ini sangat berguna oleh beberapa instansi yang memang menggunakan jaringan MAN dalam kegiatan pekerjaan mereka. Selain lebih memudahkan dalam pengiriman file dari satu tempat ke tempat lainnya, penggunaan jaringan MAN ini lebih efektif untuk di gunakan secara bersamaan (Dini, 2015).

2.2.3 Wide Area Network (WAN)

WAN merupakan jaringan yang jauh lebih luas ruang lingkupnya, seperti satu negara, satu benua, bahkan satu dunia. Internet yang biasa kita gunakan termasuk ke dalam jaringan WAN atau Wide Area Network, karena dapat menghubungkan komputer kita dengan jaringan seluruh dunia.

Teknologi jaringan WAN ini menggunakan kabel yang terletak di dalam tanah maupun di dasar laut, dengan begitu jaringan yang tercakup lebih luas bahkan antar benua dan banyak negara. Terdapat jenis-jenis kabel jaringan komputer yang biasa di gunakan, dan kebel yang di gunakan untuk jaringan WAN ini menggunakan kabel fiber optic yang cukup kuat sehingga rentan akan kerusakan meski tertanam di dalam tanah maupun di lautan.

Kelebihan dari jaringan ini memiliki speed yang cukup baik dan stabil, pertukaran informasi yang di lakukanpun lebih aman dan terarah. Karena menyangkut hubungan antar negara maka jaringan ini cukup baik di bandingkan jaringan LAN dan jaringan MAN.

Namun terdapat kekurangan juga dari jaringan WAN ini, yaitu biaya oprasional yang cukup tinggi sebab harus menyediakan kabel yang lebih banyak dan biaya maintenance untuk jaringan agar lebih aman (Dini, 2015).

2.2.4 Campus Area Network (CAN)

Campus Area Network (CAN) adalah jaringan komputer yang interconnects jaringan area lokal di seluruh wilayah geografis yang terbatas, seperti universitas kampus, sebuah perusahaan kampus, atau pangkalan militer. Hal ini dapat dianggap sebagai daerah metropolitan jaringan yang khusus untuk pengaturan kampus. Sebuah jaringan area kampus karena itu, lebih besar dari sebuah jaringan area lokal, tetapi lebih kecil dibandingkan dengan luas area network. Istilah ini kadang-kadang digunakan untuk merujuk ke kampus universitas, sementara istilah perusahaan jaringan area digunakan untuk merujuk kepada perusahaan, bukan kampus.

Walaupun tidak dianggap sebagai jaringan area luas, yang membentang CAN jangkauan setiap jaringan area lokal di dalam kawasan kampus sebuah organisasi. Dalam CAN, maka bangunan dari universitas atau perusahaan yang saling berhubungan dengan kampus yang sama jenis perangkat keras dan jaringan teknologi yang akan digunakan dalam satu LAN. Selain itu, semua komponen, termasuk aktif, router, dan kabel, serta koneksi nirkabel poin, dimiliki dan dikelola oleh organisasi.

(yuhuhai, 2009).

10 2.3 Jenis – Jenis Kabel Jaringan

Saat ini ada beberapa tipe dan jenis kabel yang digunakan untuk suatu jaringan. Kabel twiested pair terdiri dari 2 tipe (UTP dan STP), coaxial, dan fiber optic adalah yang populer dan banyak digunakan. Kabel yang paling umum dan mudah pemasanganya adalah kabel jenis coaxial.

Namun sesuai perkembangan HUB atau Concentrator, penggunaan kabel ini pun mulai berkembang, dan kabel UTP yang terpilih. Karena selain harganya tidak terlalu mahal namun kemampuanya bisa diandalkan bahkan hingga saat ini beberapa jenis kabel sudah dapat menyamai bahkan mengungguli teknologi fiber optik.

Kabel lain yang juga sangat populer adalah Fiber Optik (F/O). Kabel jenis ini sangat mahal harganya, tetapi kemampuanya mendukung kecepatan transfer data sangat tinggi, walaupun nantinya akan ada pesaing yang lebih murah dengan kecepatan yang menyamai dan bahkan lebih tinggi. (Ahmad Yani, 2012)

2.3.1 Kabel Koaksial

kabel koaksial mempunyai karakteristik sebagai berikut : 1. Kecepatan dan keluaran 10 – 100 MBps

2. Biaya Rata-rata per node murah 3. Media dan ukuran konektor medium

4. Panjang kabel maksimal yang di izinkan yaitu 500 meter (medium)

Gambar 2.1 Kabel Koaksial (sumber : Syukri abdullah, 2012)

Panjang kabel maksimal yang di izinkan yaitu 500 meter (medium). Jaringan dengan menggunakan kabel koaksial merupakan jaringan dengan biaya rendah, tetapi jangkauannya sangat terbatas dan keandalannya juga sangat terbatas. Kabel koaksial pada umumnya digunakan pada topologi bus dan ring.

(Syukri abdullah, 2012)

2.3.2 Kabel Unshielded Twisted Pair (UTP)

Gambar 2.2 Kabel UTP

(sumber : Syukri Abdullah, 2012)

Merupakan sepasang kabel yang di twist/dililit satu sama lain dengan tujuan untuk mengurangi interferensi listrik yang dapat terdiri dari dua, empat atau lebih pasangan kabel (umumnya yang dipakai dalam jaringan komputer terdiri dari 4 pasang kabel/8 kabel). UTP dapat mempunyai transfer rate 10 Mbps sampai dengan 100 Mbps tetapi mempunyai jarak yang pendek yaitu maximum 100m (Syukri abdullah, 2012).

12 2.3.3 Kabel Shielded Twisted Pair (STP)

Gambar 2.3 Kabel STP (Sumber : Syukri abdullah, 2012)

Secara fisik, kabel shielded sama dengan unshielded tetapi perbedaannya sangat besar. Dimulai dari konstruksi kabel shielded mempunyai selubung tembaga atau aluminium foil yang khusus dirancang untuk mengurangi gangguan elektrik. Kekurangan STP adalah tidak samanya standar antar perusahaan yang memproduksinya dan lebih mahal dan lebih tebal sehingga lebih susah dalam penanganan fisiknya.

(Syukri abdullah, 2012).

2.3.4 Kabel Serat Optik (Fiber Optik)

Gambar 2.4 Kabel Fiber Optik (Sumber : Syukri abdullah, 2012)

Jenis kabel fiber optic merupakan kabel jaringan yang jarang digunakan pada instalasi jaringan tingkat menengah ke atas. Pada umumnya, kabel jenis ini digunakan pada instalasi jaringan yang besar dan pada perusahaan multinasional serta digunakan untuk antar lantai atau antar gedung. Kabel fiber optic merupakan media networking medium yang digunakan untuk transmisi-transmisi modulasi. Fiber Optic harganya lebih mahal di bandingkan media lain.

Fiber Optik mempunyai karakteristik sebagai berikut : 1. Kecepatan dan keluaran 100+ Mbps

2. Biaya rata-rata pernode cukup mahal 3. Media dan ukuran konektor keci

4. Panjang kabel maksimal yang diizinkan yaitu 2 km (panjang).

(Syukri abdullah, 2012)

14 2.4 Perangkat Jaringan

Membangun sebuah jaringan komputer, tentu saja ada banyak hal yang harus diperhatikan, salah satunya adalah faktor hardware. Hardware atau perangkat keras merupakan elemen yang sangat vital dalam pembentukan jaringan komputer. Apabila kekurangan satu elemen hardware saja, maka dapat dipastikan suatu jaringan tidak akan dapat berjalan dengan sempurnya.

Berikut ini adalah beberapa hardware atau perangkat keras yang bisa digunakan pada jaringan komputer :

2.4.1 Komputer Server

Gambar 2.5 Komputer Server (Sumber : Edu Pambudi, 2015)

Perangkat keras komputer pertama yang merupakan perangkat penting dalam jaringan komputer adalah sever. Ya, server merupakan salah satu perangkat yang sangat penting, karena server merupakan pusat dari jaringan komputer. Semua data penting yang nantinya akan disebarkan melalui jaringan internet semuanya berada padakompute server. Komputer server ini nantinya akan saling terhubung dengan komputer – komputer client, yang dapat mengakses data dari server tersebut.

1. Fungsi utama dari server

Fungsi utama dari server adalah sebagai database informasi yang nantinya akan dikirimkan dan juga disebarkan oleh jaringan. Semua data tersebut akan ditransmisikan melalui sistem jaringan agar nantinya dapat sampai ke komputer client. Kecanggihan fungsi CPU pada komputer server ini sangat penting dalam menunjang keandalan jaringan agar tidak terjadi komputer sering hang.

2. Spesifikasi khusus dari komputer server

Dengan tugasnya yang harus bisa menyediakan data bagi client yang terhubung ke dalam jaringannya, maka komputer server wajib mampu untuk beroperasi secara penuh, yaitu 24 jam sehari. Maka dari itu, biasanya komputer server memiliki spesifikasi yang tidak ada pada komputer biasa pada umumnya, seperti power supply yang lebih baik, harddisk yang memiliki kapasitas besar, processor yang jauh lebih cepat dan tidak mudah panas, kapasitas RAM yang besar, serta berbagai spesifikasi khusus lainnya.

3. Kebutuhan dan penanganan komputer server

Selain itu, ada baiknya komputer server diletakkan di dalam suatu ruangan dengan sistem pendingin udara yang tetap berjalan, sehingga hal ini dapat mengurangi peningkatan suhu panas pada komputer server.

(Edu Pambudi, 2015)

16 2.4.2 Komputer User atau Client

Gambar 2.6 Komputer User atau Client

(sumber : Edu Pambudi, 2015)

Perangkat keras dalam jaringan komputer yang kedua adalah komputer client atau user, sering juga dkenal dengan istilah terminal ataupun workstation. Secara umum, komputer client ini merupakan komputer umum yang digunakan untuk memperoleh data dari server.

Ibarat rantai makanan di dalam ilmu ekologi, komputer server adalah tanaman penyedia makanan, sedangkan komputer client adalah hewan yang memakan hasil buah dari tanaman tersebut. Artinya, komputer client ini di tugaskan untuk menarik data yang ada di komputer server.

1. Peran komputer user atau client

2. Spesifikasi komputer client atau user

Komputer client yang sudah terhubung ke dalam jaringan, akan dapat memperoleh informasi dan juga akses terhadap komputer server. Komputer client ini dioperasikan secara manual oleh usernya, yaitu manusia untuk berbagai macam kebutuhan, seperti mencari data, bermain game online, ataupun keperluan lainnya (Edu Pambudi, 2015).

2.4.3 Hub

Gambar 2.7 Hub

(sumber : Edu Pambudi, 2015)

Hub merupakan pembagian sinyal data bagi Network Interface Card (NIC) dan sekaligus berfungsi sebagai penguat sinyal. (Dede Sopandi, 2006)

Fungsi Hub

1. Membuat jaringan lokal dari beberapa komputer

2. Mentransmisikan jaringan, terutama LAN

3. Penguat sinyal dari suatu jaringan

4. Mempengaruhi proses konektivitas antar jaringan Kelemahan dari Hub

1. Apabila hub mengalami kerusakan, maka keseluruhan jaringan komputer akan mengalami kegagalan

2. Tidak bisa mengatur kecepatan ataupun jumlah paket data yang ditransmisikan ke komputer client.

(Edu Pambudi, 2015)

18 2.4.4 Switch

Gambar 2.8 Switch

(sumber : Edu Pambudi, 2015)

Switch adalah device sederhana yang juga berfungsi menghubungkan multiple komputer pada layer jaringan level dasar. Switch beroperasi pada layer dua (Data Link Layer) dan OSI model.

Switch utamanya disajikan untuk Ethernet yang memiliki konfigurasi jumlah port yang beragam mulai dari empat – lima port sampai puluhan port juga men – support Ethernet kecepatan 10 Mbps, 100 Mbps, atau keduanya. (Rahmat Rafiudin, 2003)

1. Perbedaan Hub Dengan Switch

Yang membedakan fungsi hub dengan switch adalah kemampuannya. Switch memiliki kemampuan yang lebih pintar daripada hub, karena switch mampu membatasi dan juga mengatur jumlah paket data yang ditransmisikan ke dalam komputer client yang terhubung dalam jaringan. Jadi, dengan menggunakan swictch, pengaturan data antar client bisa dibedakan.

2. Fungsi Utama dari switch

a. Untuk menerima sinyal dan juga data dari komputer atau server b. Mentransmisikan data dari server atau host ke dalam jaringan dan kepada client

c. Memperkuat sinyal yang ditransmisikan dari server atau host menuju client

d. Dapat mengatur dan juga membatasi jumlah paket data yang ditransmisikan kepada client.

e. Sebagai central connection point f. Dapat berfungsi sebagai repeater

g. Sebagai splitter atau pemisah antar komputer di dalam suatu jaringan.

(Edu Pambudi, 2015) 2.4.5 Bridge

Bridge digunakan untuk menghubungkan dua buah LAN dan memungkinkan paket data dari satu LAN dan memungkinkan paket data dari satu LAN ke LAN yang lain.

Sebuah Bridge menyediakan sambungan antara dua tipe LAN yang sama, misalnya Ethernet LAN atau token – passing. (Dede Sopandi, 2006)

20 2.4.6 Router

Gambar 2.9 Router

(sumber : Edu Pambudi, 2015)

Sebuah router menjadwal data antara LAN yang berbeda dan berbagai jaringan seperti pengendalian jalur jaringan. Router memiliki kemampuan melewatkan paket IP dari satu jaringan ke jaringan lain yang mungkin memiliki banyak jalur diantara keduamya. (Dede Sopandi, 2006)

Secara khusus, fungsi router bisa seperti access point, dimana bisa meneruskan koneksi internet dari broadband atau provider mernuju lokasi komputer client. Namun demikian, pada dasarnya fungsi router jauh lebih banyak dari pada itu, karena router digunakan untuk memberikan rute atau jalan – jalan tertentu bagi paket data yang ditransmisikan.

1. Penggunaan dan Implementasi Router

Contoh penggnaan router biasanya berada di perkantoran atau kampus, dimana router akan menerima sinyal paket data, dan kemudian router akan melakukan proses routing paket data tersebut ke lokasi – lokasi yang sudah ditentukan sebelumnya oleh operator router.

Router sangat cocok untuk digunakan pada satu atau lebih gedung perkantoran, kampus, ataupun mall untuk mentransmisikan paket – paket data ke dalam access point. Dalam hal ini, router memang memiliki peran ganda yang tumpang tindih dengan access point dalam jaringan komputer (Edu Pambudi, 2015).

2.4.7. Access Point

Gambar 2.10 Access Point

(sumber: Edu Pambudi, 2015)

Access Point merupakan alat terpenting dalam membangun jaringan wireless maupun jaringan hotspot. Pada dasarnya access point merupakan hub untuk wireless dan bridge untuk jaringan LAN UTP. Oleh karena itu biasanya pada access point terdapat port untuk konektor RJ-45.

(Wiharsono Kurniawan, 2007) Keunggulan Acces Point :

1. Harga yang lebih murah

2. Perawatan yang lebih mudah

3. Bisa langsung tersambung dengan router ataupun broadband

4. Sudah mendukung penggunaan wireless (yang saat ini access point juga sering kita kenal dengan istilah hotspot)

5. Dapat digunakan dalam ruangan kecil hingga sedang.

(Edu Pambudi, 2015)

22 2.4.8 NIC atau Ethernet Card

Gambar 2.11 NIC atau Ethernet Card

(sumber : Edu Pambudi, 2015)

NIC Network Interface Card sebuah kartu jaringan (LAN Card) yang dipasang pada slot ekspansi pada sebuah motherboard komputer (Server maupun Workstation), kini NIC sudah terintegrasi di dalam motherboard, sehingga komputer dapat dihubungkan ke dalam system jaringan. Dilihat dari jenis interface umumnya terbagi dua yaitu PCI dan ISA. Terdapat juga beberapa Card yang diperuntukan khusus untuk laptop atau notebook dengan socket PCMCIA. (Dede Sopandi, 2006)

2.4.9 Modem

Gambar 2.12 Modem

(sumber : Edu Pambudi, 2015)

Modem merupakan device yang mampu membuat komputer anda terkoneksi internet melalui line telepon standar. Modem banyak digunakan komputer – komputer rumah dan jaringan sederhana untuk dapat berkomunikasi dengan jutaan komputer lain dalam lalu lintas internet.

Modem sangat cocok untuk koneksi internet komputer – komputer individual dan jaringan sederhana atau yang memiliki jumlah PC tidak begitu banyak, sedangkan koneksi internet untuk jaringan – jaringan skala besar – menegah, memakai teknologi wireless merupakan solusi yang lebih reliable (Rahmat Rafiudin, 2003)

24 2.4.10 Repeater

Gambar 2.13 Repeater

(sumber : Edu Pambudi, 2015)

Repeater merupakan perangkat keras jaringan komputer untuk memperkuat sinyal jika digunakan pada jarak yang jauh. Dengan adanya repeater ini jaringan yang tidak terjangkau oleh jarak yang cukup jauh dalam suatu lan, dapat dikembangkan dan di tarik agak jauh dan memperoleh sinyal yang cukup.

Itu adalah beberapa perangkat keras yang biasa digunakan untuk kepentingan jaringan komputer. Meskipun memiliki banyak perangkat keras, namun demikian, untuk keperluan personal, seperti di dalam rumah, anda hanya mmebutuhkan dua perangkat, yaitu PC dan juga acces point saja untuk membuat jaringan WLAN di dalam rumah anda. Kedua hardware tersebut sudah cukup untuk membangun sebuah jaringan WLAN di dalam rumah anda, sehingga anda tidak perlu berkutat dengan banyak kabel dan juga banyak perangkat keras (Edu Pambudi, 2015).

2.5 Pemfilteran MAC Address

Pemfilteran MAC address merupakan pemfilteran di atas standart 802.11b untuk mengamankan jaringan. MAC address dari card jaringan adalah bilangan hexadecimal 12-digit yang unik satu sama lain. Karena masing – masing card wireless Ethernet memiliki MAC adddress nya sendiri. Maka jika anda hendak membatasi akses ke AP hanya pada MAC address dari peranti yang telah diotorisasikan tersebut, anda dapat dengan mudah mengeluarkan tiap orang yang tidak berada pada jaringan anda.

(Tom Thomas, 2004).

2.6 TCP/IP (Transmission Control Protokol/Internet Protocol)

Protokol adalah spesifikasi formal yang mendefinisikan prosedur-prosedur yang harus diikuti ketika mengirim dan menerima data (Werner, 1996). Protokol mendefinisikan jenis, waktu, urutan dan pengecekan kesalahan yang digunakan dalam jaringan. Transmission Control Protocol/Internet Protocol (TCP/IP) merupakan protokol untuk mengirim data antar komputer pada jaringan.

Protokol ini merupakan protokol yang digunakan untuk akses Internet dan digunakan untuk komunikasi global. TCP/IP terdiri atas dua protokol yang terpisah. TCP/IP menggunakan pendekatan lapisan (layer) pada saat membangun protokol ini. Dengan adanya pendekatan berlapis ini memungkinkan dibangunnya beberapa layanan kecil untuk tugas-tugas khusus. TCP/IP terdiri dari lima layer, yaitu:

a. Layer Application, di dalam layer ini aplikasi seperti FTP, Telnet, SMTP, dan NFS dilaksanakan.

b. Layer Transport, di dalam layer ini TCP dan UDP menambahkan data transport ke paket dan melewatkannya ke layer Internet.

c. Layer Internet, layer ini mengambil paket dari layer transport dan menambahkan informasi alamat sebelum mengirimkannya

26

ke layer network interface.

d. Layer Network Interface, di dalam layer ini data dikirim ke layer physical melalui device jaringan.

e. Layer Physical, layer ini merupakan sistem kabel yang digunakan untuk proses mengirim dan menerima data.

TCP/IP dikirimkan ke setiap jaringan lokal sebagai subnet yang masing-masing subnet telah diberi alamat. IP yang menggunakan pengalamatan disebut dengan IP Address. IP Address ini digunakan untuk mengidentifikasi subnet dan host secara logik di dalam TCP/IP.

(Staff of Linux Journal, 2004).

2.7 Firewall

Firewall adalah sebuah sistem atau kelompok sistem yang menerapkan sebuah access control policy terhadap lalu lintas jaringan yang melewati titik-titik akses dalam jaringan. Tugas firewall adalah untuk memastikan bahwa tidak ada tambahan diluar ruang lingkup yang diizinkan. Firewall bertanggung jawab untuk memastikan bahwa acces control policy yang diikuti oleh semua pengguna di dalam jaringan tersebut. Firewall sama seperti alat-alat jaringan lain dalam hal untuk mengontrol aliran lalu lintas jaringan.

Namun, tidak seperti alat-alat jaringan lain, sebuah firewall harus mengontrol lalu lintas network dengan memasukkan faktor pertimbangan bahwa tidak semua paket-paket data yang dilihatnya adalah apa yang seperti terlihat. Firewall digunakan untuk mengontrol akses antara network internal sebuah organisasi Internet.

Sekarang ini firewall semakin menjadi fungsi standar yang ditambahkan untuk semua host yang berhubungan dengan network.

Fungsi-fungsi umum firewall adalah sebagai berikut:

(a) Static packet filtering (penyaringan paket secara statis) (b) Dynamic packet filtering (penyaringan paket secara dinamis) (c) Stateful filtering (penyaringan paket berdasarkan status) (d) Proxy.

(Purbo, 2000).

2.8 Network Address Translation

Network Address Translation (NAT) adalah suatu metode untuk menghubungkan lebih dari satu komputer ke jaringan internet menggunakan satu alamat IP. NAT merupakan teknologi yang memungkinkan IP Private dapat membagi koneksi akses internet jaringan yang didesain untuk menyederhanakan IP address, dan berperan juga untuk melindungi jaringan dan kemudahan serta fleksibilitas dalam administrasi jaringan.

Banyaknya penggunaan metode ini disebabkan karena ketersediaan alamat IP Address yang terbatas. NAT berlaku sebagai penerjemah antara dua jaringan (Taringan, 2009).

28 IP address sebagai sarana pengalamatan di internet semakin menjadi barang mewah dan ekslusif. Tidak sembarangan orang sekarang ini bisa mendapatkan IP address yang valid dengan mudah. Oleh karena itulah dibutuhkan suatu mekanisme yang dapat menghemat IP address. Logika sederhana untuk penghematan IP address adalah dengan membagi suatu nomor IP address valid ke beberapa client IP address lainnya. Atau dengan kata lain, beberapa komputer bisa mengakses internet walau hanya memiliki satu IP address yang valid. Salah satu mekasnisme itu disediakan oleh NAT. NAT bekerja dengan jalan mengkonversikan IP address ke satu atau lebih IP address lain. IP address dikonversi adalah IP address yang diberikan untuk tiap mesin dalam jaringan internal. IP address yang menjadi hasil konversi terletak di luar jaringan internal tersebut dan merupakan IP address legal yang valid (Husaini, 2008).

2.9 Traffic Filtering

Traffic filtering adalah teknik untuk mengontrol lalu lintas data yang diforward ke dan dari sebuah jaringan melintasi router (Rafiudin, 2006). Fungsi ini melibatkan perancangan policy keamanan. Jaringan berbeda seringkali memiliki level keamanan yang berbeda pula.

Pada implementasinya pemfilteran lalu lintas data dapat dirancang untuk membentuk lingkungan firewall. Adapun implementasi sederhana, IP filtering dapat berupa sebuah rule access list yang mengizinkan (“permit”) atau memblok (“deny”) tipe data tertentu berdasarkan IP address sumbernya (Faulkner,2001).

2.10 Mikrotik

Mikrotik adalah sistem operasi independen berbasis Linux khusus untuk komputer yang difungsikan sebagai router. Mikrotik didesain untuk mudah digunakan dan sangat baik digunakan untuk keperluan administrasi jaringan komputer seperti merancang dan membangun sebuah sistem jaringan komputer skala kecil hingga yang kompleks.

Mikrotik mulai didirikan tahun 1995 yang pada awalnya ditujukan untuk perusahaan jasa layanan Internet (Internet Service Provider, ISP) yang melayani pelanggannya menggunakan teknologi nirkabel. Saat ini MikroTik memberikan layanan kepada banyak ISP nirkabel untuk layanan akses Internet di banyak negara di dunia dan juga sangat populer di Indonesia. Mikrotik pada standar perangkat keras berbasiskan Personal Computer (PC) dikenal dengan kestabilan, kualitas kontrol dan fleksibilitas untuk berbagai jenis paket data dan penanganan proses rute (routing). Mikrotik yang dibuat sebagai router berbasiskan komputer banyak bermanfaat untuk sebuah ISP yang ingin menjalankan beberapa aplikasi mulai dari hal yang paling ringan hingga tingkat lanjut. Selain routing, Mikrotik dapat digunakan sebagai manajemen kapasitas akses (bandwidth, firewall, wireless access point (WiFi), backhaul link, sistem hotspot, Virtual Private Network server dan masih banyak lainnya.

(Tanutama, 1996).

30 2.11 Mengenal Jaringan Wireless

Teknologi wireless sangat cocok dan banyak digunakan sebagai pengganti kabel - kabel, seperti kabel mouse, kabel jaringan LAN dan bahkan kabel WAN (Wide Area Network) yang sebelumnya membutuhkan jaringan dari PT. Telkom. Teknologi yang digunakan untuk masing – masing kebutuhan pun berbeda-beda sesuai dengan jarak tempuh yang mampu di tanganinya. Secara kasar, semangkin jauh daya jangkauan

wireless, semangkin tinggi juga kebutuhan hardware yang di perlukan.

Teknologi wireless yang popular untuk kelompok LAN adalah Wi-Fi. Kecepatan transfer data Wi-Fi yang saat ini sudah mencapai 54 Mbps, termasuk standarisasi yang sedang dikembangkan untuk mampu mencapai kecepatan 248Mbps. Memang masih tidak sebanding dengan kecepatan kabel UTP yang sudah mencapai 1 Gbps. Walau demikian, sebagian besar pengguna merasa kecepatan ini sudah memadai.

(Ahmad yani, 2011).

2.12 Standarisasi Jaringan Wireless

Standarisasi Jaringan Wireless didefinisikan oleh IEEE (institute of Electrical and Electronics Engineers) Adapun Standarisasi tersebut adalah Standarisasai Jaringan Wiriless :

a. IEE 802.11 Legacy yaitu standart jaringan wireless pertama yang bekerja pada frekuensi 2,4 GHz dengan kecepatan transfer data maksimum 2 Mbps.

b. IEE 802.11b yaitu standart jaringan wireless yang masih menggunakan frekuensi 2,4 GHz dengan kecepatan trasfer datanya mencapai 11 Mbps dan jangkau sinyal sampai dengan 30 m.

c. IEE 802.11a yaitu standart jaringan wireless yang bekerja pada frekuensi 5 GHz dengan kecepatan transfer datanya mencapai 58 Mbps.

d. IEE 802.11g yaitu standart jaringan wireless yang merupakan gabungan dari standart 802.11b yang menggunakan frekuensi 2,4 GHz namun kecepatan transfer datanya bisa mencapai 54 Mbps.

e. IEE 802.11n yaitu standart jaringan wireless masa depan yang bekerja pada frekuensi 2,4 Ghz dan dikabarkan kecepatan transfer datanya mencapai 100-200 Mbps (Laksamana Embun, 2010).

2.13 Service Set Identifier (SSID)

Secara default, access point mem-broadcast SSID setiap beberapa detik

dalam beacon frame. Meskipun ini memudahkan bagi authorized user untuk mencari jaringan yang benar, tapi juga memudahkan bagi unauthorized user untuk mendapatkan nama jaringan. Fitur ini memungkinkan sebagian perangkat lunak deteksi jaringan wireless untuk mendapatkan jaringan tanpa memiliki SSID upfront.

Setting SSID pada jaringan anda harus ditetapkan sebagian tingkat keamanan yang pertama. Sesuai standarnya, SSID tidak dapat memberikan semua proteksi terhadap siapa saja yang mengumpulkan akses pada jaringan anda, tetapi mengonfigurasi SSID anda kepada sesuatu yang tidak bisa diprediksi dapat mempersulit penyusup untuk mengetahui apa sebenarnya yang mereka lihat (Tom Thomas, 2004).

32 2.14 Advanced Encryption Standard (AES)

Advanced Encryption Standard (AES) merupakan algoritma cryptographic

yang dapat digunkan untuk mengamakan data. Algoritma AES adalah blokchipertext simetrik yang dapat mengenkripsi (encipher) dan dekripsi (decipher) infoermasi. Enkripsi merubah data yang tidak dapat lagi dibaca disebut ciphertext; sebaliknya dekripsi adalah merubah ciphertext data menjadi bentuk semula yang kita kenal sebagai plaintext.

AES (Advanced Encryption Standard) adalah lanjutan dari algoritma enkripsi standar DES (Data Encryption Standard) yang masa berlakunya dianggap telah usai karena faktor keamanan.Kecepatan komputer yang sangat pesat dianggap sangat membahayakan DES, sehingga pada tanggal 2 Maret tahun 2001 ditetapkanlah algoritma baru Rijndael sebagai AES (Denia Putri, 2012).

2.15 Perbedaan WEP,WPA-PSK,WPA2-PSK 1. WEP

WEP adalah security untuk wireless yang agak lama. Jenis security ini mudah untuk dicrack atau di sadap orang luar . WEP menggunakan 64bit dan 128bit. Ada dua cara untuk memasukkan WEP key, sama ada anda setkan sendiri atau generate menggunakan passphrase. Passphrase akan generate automatic WEP key untuk anda bila anda masukkan abjad dan tekan generate. Untuk pengatahuan anda, ia hanya boleh memasukkan 0-9 dan A- F(hexadecimal). Kepanjangan key bergantung jenis securiy anda, jika 64bit, anda kene masukkan 10key, dan untuk 128key anda kena masukkan 26key. Tak boleh kurang dan lebih.

2. WPA-PSK

WPA-PSK adalah security yang lebih update dari WEP. WPA-PSK mempunyai decryption yang ada pada WEP. M

alah ia menambahkan security yang lebih pada wireless anda. WPA-PSK masih bisa dicrack atau disadap, tetapi mengambil masa lebih lama dari WEP. Panjang key adalah 8-63, anda boleh memasukkan sama ada 64 hexadecimal atau ASCII.

3. WPA2-PSK

WPA2-PSK adalah security terbaru untuk wireless, dan lebih bagus dari WEP dan WPA- PSK, tetapi masih bisa untuk dicrack atau disadap tetapi sangat memakan banyak waktu. Dalam WPA2-PSK ada dua jenis decryption, Advanced Encryption Standard (AES) dan Temporal Key Integrity Protocol (TKIP). TKIP banyak kelemahan oleh itu lebih baik anda gunakan AES. Panjang key adalah 8-63, anda boleh memasukkan sama ada 64 hexadecimal atau ASCII ( Boy Bangga Nugraha, 2012).

2.16 Penyalahgunaan Jaringan

Pengguna yang memiliki wewenang juga dapat mengancam integritas jaringan dengan menyalahgunakan kecepatan koneksi, mengonsumsi bandwith dan menghalangi kinerja WLAN. Beberapa pengguna yang menyumbat jaringan dengan berdagang file - file MP3 dapat mempengaruhi produktivitas seseorang pada jaringan wireless. Pada akhirnya ini akan membuat pengguna yang berusaha untuk bekerja secara produktif mengeluh bahwa jaringan menjadi lambat atau mereka telah kehilangan koneksi. Berdasarkan pengalaman, tipe - tipe masalah ini sangat sulit untuk diidentifikasi, khususnya jika bisnis memutuskan untuk menghemat uang dengan mengggunakan AP yang didesain untuk rumah dari pada yang didesain untuk pengggunaan korporasi. Home-use AP tidak dilengkapi dengan alat – alat yang digunakan untuk membantu anda.

34 Tindakan yang kurang berhati - hati baik oleh pengguna yang loyal dan yang tidak puas juga menyebabkan resiko keamanan dan masalah performa pada jaringan wireless berupa access point yang tidak diotorisasikan, ukuran keamanan yang tidak sesuai, dan penyalahgunaan jaringan.

Sekali lagi, ini menghadapkan kepada kenyataan bahwa sebagian besar masalah dan insiden keamanan dari individu – individu yang telah dipercaya. (Tom Thomas, 2004)

METODOLOGI PENELITIAN

3.1 biMBA AIUEO Cipete Selatan

biMBA-AIUEO (bimbingan MINAT baca dan Belajar Anak-AIUEO) adalah bukan tempat bimbingan belajar namun unit penyelenggara bimbingan MINAT baca dan belajar anak, khususnya anak usia dini dengan menggunakan metode MBA-AIUEO. Nama AIUEO dipilih karena kelima huruf ini merupakan huruf vokal, “Huruf AIUEO” adalah huruf sederhana, yang digunakan dimana-mana. Bahkan bayi pun bisa menyuarakan AIUEO. Huruf ini juga perlambang Minat Baca dan Belajar. Untuk itu biMBA AIUEO sangat bermanfaat bagi anak karena dapat meningkatkan kemampuan membaca, motivasi belajar dan percaya diri anak sejak usia dini, sehingga dapat memberikan suatu pondasi yang bisa dijadikan dasar yang lebih kokoh dalam mengikuti pendidikan pada masa yang akan datang. Mengingat usia dini merupakan Golden Age atau Critical Periode, yaitu suatu periode Kritis atau Kesempatan Emas yang tidak mungkin bisa dikembalikan lagi bila sudah terlewat, maka menjadi suatu kebutuhan amat mendesak bagi para orang tua, dewasa ini untuk memberikan yang terbaik kepada anaknya yaitu, pembentukan karakter gemar membaca dan belajar sebelum terpengaruh oleh lingkungan yang kurang edukatif seperti terlalu banyak menonton televisi dan bermain play-station.

35

36

3.2 Visi dan Misi biMBA AIUEO Cipete Selatan 3.2.1 Visi biMBA AIUEO Cipete Selatan

Menjadikan anak memiliki minat baca dan belajar secara intrinsik agar dapat memperkecil pengaruh lingkungan yang kurang edukatif seperti terlalu banyak menonton televisi, bermain playstation dsb, sehingga anak akan lebih rajin dalam belajar dan pada gilirannya menjadi anak yang berprestasi dan penuh pecaya diri.

3.2.2 Misi biMBA AIUEO Cipete Selatan

Membimbing dan melatih anak yang berorientasi pada afeksi anak melalui cara bermain dengan permainan huruf-huruf dan angka-angka secara individual sesuai dengan tahap perkembangan anak.

3.3 Pengelola Unit

Bapak Narno Prasetyo, SE, beliau lulusan dari Fakultas Ekonomi Universitas Jend.

Sudirman, Purwokerto tahun 1987. Dimulai dari persahabatan di antara keduanya namun setelah melakukan pelatihan khusus dari Bapak Bambang, maka Bapak Narno bergabung dengan Yayasan Pengembangan Anak Indonesia (YPAI) dan dipercaya sebagai Pengelola Unit biMBA AIUEO. Di bawah Team work pengelolaannya yang solid dan kepercayaan dari Mitra serta bimbingan dari Yayasan, Bapak Narno yang awalnya hanya membuka 1 unit di awal Maret 2007 kini telah berkembang menjadi lebih dari 25 unit di wilayah Jakarta Pusat, Utara, Timur dan Bekasi yang dikelola langsung dan 6 unit yang di kelola oleh Yayasan.

3.4 Struktur Organisasi biMBA AIUEO Cipete Selatan

Berikut adalah Susunan Pengurus Yayasan Pengembangan Anak Indonesia :

Dewan Penasehat biMBA AIUEO :

1. Dr. Ir. Sudarsono Harjosukarto, MA. SH.

2. Dr. Ir. Sutrisno Iwantono

Susunan Pengurus Unit biMBA AIUEO Cipete Selatan

. Direktur : Shiwy Maulina Novida

· Kepala Sekolah : Wiji Sulistiya Nigsih

· Staff Administrasi : Shiwy Desida Ayu

· Staff Guru : 1. Chairnisa

2. Chintya Deviyani

Tabel 3.1 Struktur Organisasi biMBA AIUEO Cipete Selatan Owner

Shywi Maulina

Kepala Unit Wiji Sulistianingsih

Motivator ( Guru ) 1. Chairnisa

2. Chintya Deviyani 3.

38 Keterangan :

1. Owner : owner adalah pemilik usaha sekaligus wewenang tertinggi dari suatu perusahaan.

Dan bertanggung jawab besar dalam segala hal yang terjadi dalam perusahaan.

2. Pengawas : mengawasi kejadian yang terjadi di lapangan. Dan melaporkan. Laporan- laporan data yang di buat oleh Kepala Unit.

3. Kepala Unit : bertugas sebagai pngawas, admin dan hamas yang terjadi di unit.

4. Guru 1 dan Guru 2 : melakukan pembelajaran di kelas dan tetap mengontrol agar kelas selalu funlearning.

3.5 Tempat dan Jadwal Penelitian

Pelaksanaan penelitian akan dilaksakan pada :

Tempat : biMBA AIUEO Cipete Selatan Alamat : Jalan Abdul Majid Dalam No.26

RT 05 / RW 05 Cipete Selatan, Jakarta Selatan.

Telp : 021-91009396

Tabel 3.2 Jadwal Kegiatan Penelitian 3.6 Metode Penelitian

Metode penelitian pengumpulan data yang dilakukan adalah:

a. Studi Lapangan (Obsevasi)

Dilakukan dengan penelusuran langsung ke biMBA AIUEO Cipete Selatan yang berkaitan dengan penelitian yang jelas.

b. Wawancara

Dilakukan dengan pihak pengelola biMBA AIUEO Cipete Selatan terkait dengan pemecahan masalah tersebut.

c. Studi Literatur

Dilakukan dengan penelusuran ke biMBA AIUEO Cipete Selatan dan pencarian di buku – buku kuliah mahasiswa.

40 3.7 Analisa Kebutuhan

Dalam penelitian ini bahan penelitian berdasarkan dari teori dasar keamanan jaringan komputer yang diambil dari berbagai buku, artikel berbentuk softcopy dan hardcopy. Untuk spesifikasi alat yang digunakan penelitian adalah sebagai berikut:

3.7.1 Kebutuhan perangkat keras dan sistem operasi a. 1 Notebook HP 430

b. 1 Handphone Advan

c. 1 Modem USB SMARTFREN d. 1 Router TP-LINK WR740N

e.. Sistem operasi Windows 7 Ultimate.

ANALISA DAN PERANCANGAN

4.1 Analisa Jaringan Wireless

Seluruh Karyawan dan orang tua murid biMBA AIUEO Cipete Selatan untuk melakukan pekerjaan maupun aktifitas dalam Belajar Bersama biMBA, untuk menghubungkan laptop dan handphone nya dalam mengakses internet yaitu dengan menggunakan jaringan wireless, namun saat ini keamanan jaringan wireless yang ada pada biMBA Cipete Selatan hanya menggunakan password, yang dapat dibajak oleh orang lain di sekitar dan dapat merugikan pengguna yang berhak.

Setiap hari kepala sekolah harus melakukan laporan ke direktur mengenai kehadiran siswa, setiap bulan laporan keuangan spp serta pendaftaran siswa baru dan setiap hari kamis kepala sekolah dan semua guru Belajar Bersama biMBA yang diikuti kurang lebih 1500 cabang biMBA AIUEO se indonesia dengan menggunakan video conference yang harus terkoneksi ke internet, jika ada pihak lain membajak wireless biMBA dalam kegiatan Belajar Bersama biMBA akan buffering serta ketinggalan materi yang disampaikan oleh Bapak Bambang ( Penemu Metode biMBA AIUEO).

Oleh karena itu, dibutuhkan penambahan proteksi jaringan WLAN (Wireless Local Area Network) pada biMBA AIUEO Cipete Selatan yaitu dengan 2 kali proteksi jaringan untuk pengguna yang membutuhkan koneksi harus mendaftarkan perangkatnya agar dikenali oleh sistem, dengan cara mendaftarkan alamat media access control (MAC Address Filtering), dan menggunakan password, agar tidak dibajak orang lain.

41

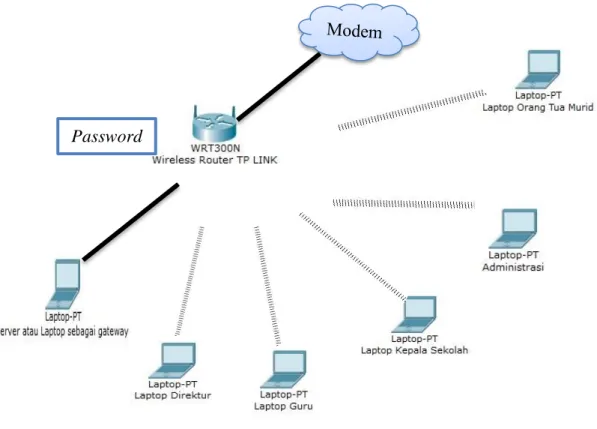

42 4.1.1 Topologi biMBA AIUEO Cipete Selatan

Topologi yang digunakan pada jaringan wireless yang berjalan saat ini pada biMBA AIUEO Cipete Selatan sebagai berikut :

Internet

Gambar 4.1 Topologi Star pada biMBA AIUEO Cipete Selatan

Gambar topologi diatas merupakan topolgi star, yang terdiri 1 unit modem usb, 1 unit router, 1 unit server atau laptop sebagai gateway,dan 5 unit laptop, masing – masing unit laptop memiliki alamat MAC yang berbeda, keamanan wireless yang digunakan hanya menggunakan password.

Password

4.2 Usulan Perancangan Jaringan Wireless

Salah satu cara yang digunakan untuk mengamankan hak ases pada biMBA AIUEO Cipete Selatan menggunakan 2 proteksi yaitu menggunakan password dan penyaringan alamat media access control dengan mendaftarkan alamat MAC Address pengguna pada perangkat komputer, laptop, handphone, yang memiliki alamat MAC yang berbeda – beda tiap perangkat dan menggunakan password.

Perangkat yang digunakan untuk implementasi keamanan jaringan adalah router tp link, modem usb smartfren, laptop server sebagai gateway, handphone, yang masing – masing perangkat memiliki alamat MAC yang berbeda, kemudian perangkat router dan modem usb smartfren dihubungkan ke laptop server, setelah itu melakukan konfigurasi pada aplikasi tp link yang telah tersedia oleh router tp link.

Laptop dan handphone daftarkan alamat MAC nya pada penyaringan MAC filtering, kemudian melakukan testing pada laptop dan handphone apakah selain handphone yang tidak didaftarkan dapat terhubung, apabila perangkat lain selain yang didaftarkan dapat terhubung keamananya gagal, apabila perangkat lain tidak dapat terhubung ke internet maka keamanannya berhasil dan dapat diimplementasikan pada biMBA AIUEO Cipete Selatan atau di tempat lain yang terdapat wireless.

44 Topologi yang diusulkan pada jaringan wireless supaya keamananya lebih maksimal pada biMBA AIUEO Cipete Selatan sebagai berikut :

Internet

Gambar 4.2 Topologi Star pada biMBA AIUEO Cipete Selatan

Gambar topologi diatas merupakan topolgi star, yang terdiri 1 unit modem usb, 1 unit router, 1 unit server atau laptop sebagai gateway, 4 unit laptop, 3 unit handphone, dan 1 unit tablet, masing – masing perangkat memiliki alamat MAC yang berbeda, keamanan wireless yang digunakan menggunakan password dan mendaftarkan alamat MAC Adress.

Password MAC Adress

HASIL DAN IMPLEMENTASI

5.1

Hasil Keamanan Jaringan WirelessHasil keamananya jaringan wireless yang ada pada biMBA Cipete Selatan adalah menambah proteksi jaringan wireless yang sebelumnya proteksi jaringan wireless hanya menggunakan password, saat ini telah berhasil dengan menambah 2 proteksi jaringan wireless sehingga keamanan jaringan wireless yang ada biMBA AIUEO Cipete Selatan lebih terjamin.

Penambahan keamanan jaringan wireless menggunakan teknik penyaringan alamat media access control (MAC Address Filtering) yang sudah berhasil di implementasikan langsung pada biMBA AIUEO Cipete Selatan, agar perangkat yang digunakan staff dan orang tua murid dapat mengakses internet, perangkatya harus di daftarkan terlebih dahulu dan mengetahui password wireless yang ada pada biMBA AIUEO Cipete Selatan.

Semua perangkat laptop dan handphone memiliki alamat MAC yang berbeda – beda dan administrator dapat mendaftarkan alamat MAC perangkat pengguna yang berhak, serta dapat memonitoring semua pengguna yang telah terhubung pada jaringan wireless yang ada pada biMBA AIUEO Cipete Selatan dengan menggunakan handphone

45

46 5.2 Implementasi Keamanan Jaringan Wireless

Teknologi internet mobile saat ini berkembang sangat pesat, di antaranya adalah teknologi Wireless N Router dengan koneksi hingga 150 Mbps dan modem CDMA EVDO. Jika guru, staff, dan orang tua murid, ingin mengakses internet atau wireless pada biMBA AIUEO Cipete Selatan, harus mendaftarkan alamat mac address perangkatnya dan mengetahui password wireless biMBA dari staff atau admin, tapi orang lain sekitar lingkungan biMBA AIUEO Cipete Selatan bisa juga mengetahui password tanpa meminta password dari staaf atau admin dengan cara membajak password tapi tidak dapat mengakses internet.

Dalam mengamankan jaringan wireless yang ada pada biMBA Cipete Selatan dengan Konfigurasi router, untuk bisa masuk ke aplikasi router harus mengkonfigurasi laptop dengan modem supaya dapat saling terhubung, kemudian masuk ke aplikasi router yang telah tersedia dari router nya dengan menginput user name dan password router, setelah berhasil masuk ke aplikasi router kemudian melakukan konfigurasi pada menu jaringan dan nirkabel.

Bagaimana caranya supaya wireless biMBA Cipete Selatan lebih aman dan tidak dapat dibajak orang lain di sekitar biMBA AIUEO Cipete Selatan, Solusinya adalah dengan menambahkan keamanan jaringanya menggunakan teknik penyaringan alamat media access control (MAC Address Filtering) sebagai berikut :

1. Siapkan seluruh perangkat yang digunakan untuk konfigurasi keamanan jaringan wireless menggunakan teknik MAC Address Filtering, diantaranya adalah router TP – LINK, Kabel LAN, dan Modem kemudian ditancapkan ke laptop yang digunakan sebagai gateway untuk di share ke router

Gambar 5.1 Perangkat Jaringan wireless

2. Windows 7 : Arahkan ke Start->Control Panel ->Network and Sharing Center

Gambar 5.2 Menu Contol Panel

48 3. Windows 7 : Arahkan ke Network andSharing Center->Change Adapter settings.

Gambar 5.3 Menu Network and Sharing Center 4. Windows 7 : Arahkan ke Wireless Terminal ->klik kanan -> Properties

->sharing -> Home Networking Conection -> pilih Local Area Connection ->centang pada Allow other network users to connect through this computer’s Internet Connection.

Gambar 5.4 Wireless Terminal

5. Windows 7 : Klik Kanan Local Area Connection ->Pilih Properties -> Klik 2X Internet Protocol Version 4 (TCP/IPv4) atau Internet Protocol (TCP/IP).

Gambar 5.5 Local Area Connection 6. Windows 7 : Pilih “Use the Following IP address:”

Ketikan informasi berikut ini:

IP address: 192.168.137.1

Subnet mask: 255.255.255.0

Klik OK untuk keluar

Klik OK lagi untuk menerapkan settingan.

50

Gambar 5.6 Konfigurasi Internet Protocol Version 4 (TCP/Ipv4)

7. Connectkan TP-LINK_A62562, pastikan semua wifi dimatikan jika ada yang aktif.

Gambar 5.7 Menu Nama Wireless

8. Klik OK, ketika muncul pertanyaan Do you want to set up your network ?

Gambar 5.8 Pengaktifan Router 9. Masukan PIN Router yang ada di bawah router

Gambar 5.9 Penginputan PIN Router

52 10. Buat Nama Wireless Baru sesuai nama kantor atau yang diinginkan, kemudian klik Next

Gambar 5.10 Penginputan Nama Wireless

11. Buka Web Browser -> Ketik 192.168.0.1 di kolom alamat -> Tekan Enter, Isikan User Name : admin, isikan Password : admin

Klik Log In

Gambar 5.11 Log In TP-LINK Router

12. Arahkan pada menu Jaringan, kemudian klik WAN, Pilih Tipe Koneksi WAN : IP Statis, isikan Alamat IP : 192.168.137.2, Subnet Mask : 255.255.255.0, isikan Gerbang Default : 192.168.137.1, isikan MTU size (dalam bytes) : 1500, DNS Utama : 10.17.118.187, DNS Cadangan : 8.8.4.4. klik Simpan.

Gambar 5.12 Konfigurasi Menu WAN

13. Modem Smartfren di nyalakan atau di Connectkan

Gambar 5.13 Pengaktifan pada Modem Smartfren

54 14. Arahkan pada Nirkabel, klik Seting Nirkabel, Nama Jaringan Nirkabel dapat di ganti

sesuai nama kantor atau sesuai yang diinginkan, Pilih Negara : Indonesia, klik Simpan.

Gambar 5.14 Setting Nirkabel

15. Pilih : Keamanan Nirkabel pada menu Nirkabel, pilih Versi : WPA2-Personal, Enkripsi : AES, Sandi : 77778888 (Password Dapat Diganti sesuai dengan keinginan), klik Simpan

Gambar 5.15 Konfigurasi Keamanan Nirkabel

16. Pilih Menu : Aplikasi Sistem, klik Restart

Gambar 5.16 Menu Restart Router 17. Pindahkan Kabel LAN ke Port WAN yang warna biru

Gambar 5.17 Kabel LAN Port WAN

56 18. Arahkan pada wireless biMBA Cipete Selatan, klik kanan->properties, pilih Security

type : WPA2-Personal, Pilih Encription type : AES, Ganti Network Security Key : 77778888 ( Sesuaikan dengan password pada konfigurasi keamanan Nirkabel)

Gambar 5.18 Penginputan Password Wireless

19. Masuk Menu Nirkabel, pilih Penyaringan MAC Nirkabel, lalu aktifkan pada penyaringan MAC Nirkabel.

Gambar 5.19 Konfigurasi Menu Penyaringan MAC Nirkabel