Verifikasi Penj ualan Melalui Web Site e-Commerce

dengan Menggunakan Metode Hashing (SHA)

Bernard Renaldy Sut ej a1, Christ ian2

1

St af Pengaj ar Pr ogr am St udi D-3 Teknol ogi Inf or masi

2

Al umni Pr ogr am St udi D-3 Teknol ogi Inf or masi Fakul t as Teknol ogi Inf or masi

Uni ver si t as Kr i st en Mar anat ha

Jl . Pr of . Dr g. Sur i a Sumant r i no. 65, Bandung 40164

Emai l : bernard. rs@eng. maranat ha. edu, chrisagape@gmail. com

Abst ract

e-Commerce is a dynamic set of t echnology, appl icat ion and business process. It connect s companies, cust omer, and cert ain communit y t hrough elect ronic t ransact ions. This also includes elect ronically based sales of product s and services.

The met hod of Hashing, one t hat can also be called Hash Funct ion is t ransf orming cert ain input variables, ret urning a Hash value (a hashed variable) as out put . Hash f unct ion is a one way operat ion, ref ers t o a condit ion t hat t he variable will be hard t o re-digest t o it s previous val ue.

In a purchase verif icat ion, each product ’ s dat a consist ing a cert ain cust omer purchase will be hashed (using SHA) bef ore it is sent t hrough e-mail. It will be sent along wit h t he purchased l ist of product s perf ormed by cust omer (included a server verif icat ion link using SHA).

Keyword: E-commer ce, Hashi ng Met hod (SHA), Ver i f i cat i on

1. Pendahuluan

e-Commer ce merupakan kebut uhan esensial saat ini dal am dunia bisnis global, dan sebagai penunj ang dalam pengembangan pasar, meningkat kan ef isiensi, dapat menekan biaya, sert a memberikan akses yang lebih luas bagi part ner dan pel anggan perusahaan.

dikembangkan unt uk skala yang lebih luas dan t erint egrasi dengan mul t iple comput ing syst em; semua lini dan depart emen di perusahaan, organisasi at au perusahaan lain, sert a sist em komput er global. Karena sif at nya t erint egrasi secara langsung dengan dua at au lebih komput er, maka pengembangan e-Commer ce harus benar-benar memperhat ikan segi keamanan, t erut ama keamanan dal am bert ransaksi.

e-Commer ce sendiri bukan berart i t idak memil iki resiko, j ust ru sebaliknya, dengan menggunakan e-Commer ce banyak resiko yang akan dihadapi. Salah sat u resiko adalah pada saat melakukan verif ikasi dat a pembelian ant ara user dengan server. Unt uk it u diperlukan verif ikasi yang aman dengan cara met ode hashing. Dimana dat a pembelian yang dikirim akan di hashing t erlebih dahulu dengan menggunakan SHA (Secur e Hash Al gor i t hm) kemudian pada saat melakukan verif ikasi akan di cocokan SHA yang dikirim dengan yang ada di server, j ika cocok maka pembelian dat a di proses, j ika t idak pembelian akan diabaikan.

2. E-Commerce

Saat ini def inisi past i e-Commer ce yang sudah menj adi st andar dan di disepakat i bersama masih belum ada. Namun secara umum kit a bisa mengart ikan e-Commer ce :

e-Commer ce i s dynami c set of t echnol ogi es, appl i cat i ons, and busi ness pr ocess t hat l i nk ent er pr i ses, consumer s, and

communi t i es t hr ough el ect r oni c t r ansact i ons and t he el ect r oni c exchange of goods, ser vi ces, and i nf or mat i on.

(Davi d Baum, “ Busi ness Li nks, ” Or acl e Magazi ne, No. 3, Vol . XIII, May/ June, 1999, pp. 36-44)

dengan Menggunakan Met ode Hashi ng (SHA) (Ber nar d Renal dy Sut ej a, Chr i st i an)

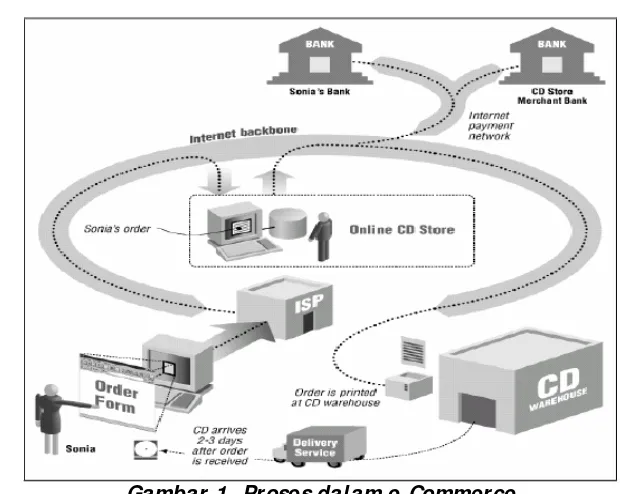

Gambar 1. Proses dalam e-Commerce

Keunt ungan yang dapat diperoleh dengan adanya e-Commer ce :

• Revenue st r eam (al iran pendapat an) baru yang mungkin lebih menj anj ikan, yang t idak bisa dit emui di sist em t ransaksi t radisional.

• Dapat meningkat kan mar ket exposur e (pangsa pasar).

• Menurunkan biaya operasional (oper at i ng cost).

• Melebarkan j angkauan (gl obal r each).

• Meningkat kan suppl i er management.

• Meningkat kan cust omer l oyal i t y.

• Memperpendek wakt u produksi.

• Meningkat kan val ue chai n (mat a rant ai pendapat an).

Secara umum, e-Commer ce dapat diklasif ikasikan menj adi dua j enis, yait u Busi ness t o Busi ness (B2B) dan Busi ness t o Consumer (B2C). Berikut perbedaan dari kedua j enis e-Commer ce :

a. Business t o Business, karakteristiknya adalah :

• Tr adi ng par t ner s yang sudah saling menget ahui dan ant ara mereka sudah t erj alin hubungan yang berlangsung cukup lama. Pert ukaran inf ormasi hanya berlangsung di ant ara mereka dan karena sudah mengenal, maka pert ukaran inf ormasi t ersebut dilakukan at as dasar kebut uhan dan kepercayaan.

• Model yang umum digunakan adalah peer -t o-peer, di mana pr ocessi ng i nt el l i gence dapat didist ribusikan di kedua pelaku bisnis.

b. Business t o Consumer, karakteristiknya adalah :

• Terbuka unt uk umum, di mana inf ormasi disebarkan secara umum pul a.

• Layanan yang dilakukan j uga bersif at umum, sehingga mekanismenya dapat digunakan ol eh orang banyak. Sebagai cont oh, karena sist em web sudah umum di kalangan masyarakat maka sist em yang digunakan adal ah sist em web pula.

• Layanan yang diberikan adal ah berdasarkan permint aan. Konsumen berinisiat if sedangkan produsen harus siap memerikan respon t erhadap inisiat if konsumen t ersebut .

• Sering dilakukan sist em pendekat an cl i ent-ser ver, di mana konsumen di pihak cl i ent menggunakan sist em yang minimal (berbasis web) dan penyedia barang/ j asa (busi ness pr ocedur e) berada pada pihak ser ver.

Banyak sekali yang bisa dilakukan melalui e-Commer ce. Namun umumnya orang menganggap e-Commer ce sebagai kegiat an sepert i membeli sebuah buku di t oko onl i ne. Padahal e-Commer ce t idak hanya sebat as it u, pengert ian e-Commer ce sangat luas dan masih banyak bidang-bidang yang dapat dikembangkan dalam e-Commmer ce. Ket epat an, kemudahan, dan kecepat an menj adi ciri e-Commer ce. Berikut kegiat an yang bisa dilakukan di dalam e-Commer ce :

• Perdagangan onl i ne melalui wor l d wi de web (PC – Per sonal Comput er) merupakan cont oh yang paling gampang dan umum diket ahui orang.

• Transaksi online bisnis ant ar perusahaan.

• Int er net banki ng.

• TV i nt er akt i f.

• WAP (Wi r el ess Appl i cat i on Pr ot ocol ).

Meskipun e-Commer ce merupakan sist em yang mengunt ungkan karena dapat mengurangi biaya t ransaksi bisnis dan dapat memperbaiki kualit as pelayanan kepada pelanggan, namun sist em e-Commer ce ini besert a semua inf rast rukt ur pendukungnya mudah sekali disal ahgunakan oleh pihak-pihak yang t idak bert anggung j awab, dan bisa j uga t erkena kesalahan-kesal ahan yang mungkin t imbul melalui berbagai cara.

Dari segi pandangan bisnis, penyalahgunaan dan kegagalan sist em yang t erj adi, t erdiri at as :

• Kehilangan segi f inansial secara l angsung karena kecurangan.

• Pencurian inf ormasi rahasia yang berharga.

dengan Menggunakan Met ode Hashi ng (SHA) (Ber nar d Renal dy Sut ej a, Chr i st i an)

• Penggunaan akses ke sumber oleh pihak yang t idak berhak.

• Kehilangan kepercayaan dari para konsumen.

• Kerugian-kerugian yang t idak t erduga.

Berdasarkan semua uraian di at as, t erlihat bahwa melakukan at au menyusun kegiat an eCommer ce t idak semudah kit a membalikan t elapak t angan. Banyak sekali f akt or yang harus diperhat ikan dan dipert imbangkan. Kit a harus mengasumsikan bahwa semua keunt ungan yang akan diraih ekivalen/ sebanding dengan nil ai kerugian yang mungkin t imbul.

Sist em keamanan inf ormasi (i nf or mat i on secur i t y) memiliki empat macam t uj uan yang sangat mendasar, yait u :

• Conf i dent i al i t y

Menj amin apakah inf ormasi yang dikirimkan t ersebut t idak dapat dibuka at au t idak dapat diket ahui ol eh orang lain yang t idak berhak.

• Int egr i t y

Menj amin konsist ensi dat a t ersebut apakah dia it u masih ut uh sesuai aslinya at au t idak.

• Avai l abi l i t y

Menj amin pengguna yang sah agar bisa mengakses inf ormasi dan sumber mil iknya sendiri. Jadi t uj uannya unt uk memast ikan bahwa orang-orang yang memang berhak at au t idak dit olak unt uk mengakses inf ormasi yang memang menj adi haknya.

• Legi t i mat e Use

Menj amin kepast ian bahwa sumber t idak digunakan (inf ormasi t idak diakses) oleh orang-orang yang t idak bert anggung j awab (orang-orang yang t idak berhak).

3. Fungsi Hash

Fungsi sat u arah (one-way f unct i on) sering disebut j uga sebagai f ungsi hash, message di gest, f i nger pr i nt, f ungsi kompr esi, dan message aut hent i cat i on code (MAC). Fungsi ini biasanya diperl ukan bila kit a menginginkan pengambilan sidik j ari suat u pesan. Sebagaimana sidik j ari manusia yang menunj ukan ident it as si pemilik sidik j ari, f ungsi ini diharapkan pula mempunyai kemampuan yang serupa dengan sidik j ari manusia, dimana sidik j ari pesan diharapkan menunj uk ke sat u pesan dan t idak dapat menunj uk kepada pesan lainnya.

Dinamakan sebagai f ungsi kompresi karena masukan f ungsi sat u arah ini selalu lebih besar dari pada keluarannya, sehingga seolah-olah mengalami kompresi. Namun kompresi hasil f ungsi ini t idak dapat dikembalikan ke asalnya sehingga disebut sebagai f ungsi sat u arah.

diharapkan t idak dapat menget ahui lagi pesan aslinya.

Fungsi hash sat u arah H beroperasi pada pesan M dengan panj ang sembarang, dan menghasil kan kel uaran h yang selalu sama panj angnya. Jadi H(M) = h. Misal kan unt uk MD5, masukan pesan bisa sebarang panj angnya, sedangkan keluarannya selalu sepanj ang 128 bit . Fungsi hash harus memil iki sif at -siat sebagai berikut :

1. Diberikan M, harus mudah menghit ung H(M)=h

2. Diberikan h, sangat sulit at au must ahil mendapat kan M sedemikian sehingga H(M)=h

3. Diberikan M, sangat sulit at au must ahil mendapat kan M’ sedemikian sehingga H(M)=H(M’ ). Bila diperoleh M’ yang semacam ini, maka disebut t abrakan (col l i si on)

4. Sangat sulit at au must ahil mendapat kan dua pesan M dan M’ sedemikian sehingga H(M)=H(M’ )

Point ket iga berbeda dari point keempat , di mana pada point ket iga, sudah ada pesan t ert ent u M, kemudian kit a mencari pesan lain M; sedemikian sehingga H(M)=H(M’ ). Sedangkan pada point keempat , kit a mencari dua pesan sembarang M dan M’ yang memenuhi H(M)=H(M’ ). Serangan t erhadap point keempat lebih mudah dari pada point ket iga. Karena sangat mungkin M dan M’ yang kit a peroleh t idak memiliki art i pada point keempat . Sedangkan serangan pada point ket iga lebih sulit karena baik pesan M maupun pesan M’ harus memiliki art i yang diinginkan. Keberhasilan serangan t erhadap point keempat t idak berart i algorit ma t elah dibobol. Namun keberhasil an serangan t erhadap point ket iga berart i berakhirnya riwayat algorit ma f ungsi hash.

4. SHA (Secure Hash Algorit hm)

NIST bersama NSA mendesain SHA unt uk digunakan sebagai Komponen Di gi t al Si gnat ur e St andar d (DSS). St andar hash adal ah Secur e Hash St andar d (SHS) dengan SHA sebagai algorit ma yang digunakan. Jadi SHS adalah st andar sedangkan SHA adal ah Algorit ma.

dengan Menggunakan Met ode Hashi ng (SHA) (Ber nar d Renal dy Sut ej a, Chr i st i an)

at au t idak mungkin mendapat kan 2 pesan yang berbeda yang menghasilkan MD yang sama. SHA dibuat berdasarkan rancangan yang serupa dengan MD4 yang dibuat oleh Prof esor Ronald L. Rivest dari MIT. SHA menghasilkan sidik j ari 160 bit , lebih panj ang dibanding MD5.

• Proses Verif ikasi penj ualan dengan Met ode Hashing (SHA)

4. 1. 1. Gambar 2. Proses Verifikasi Keterangan :

Pada saat user menerima konf irmasi berupa email yang berisi dat a barang yang dipesan dan SHA (dat a yang diubah secara SHA adalah dat a produk yang dipesan), maka secara bersamaan dat a akan disimpan di dat abase.

disediakan l i nk unt uk membat alkan pesanan)

Proses yang t erj adi pada saat verif ikasi (user mengikut i l i nk t anda set uj u) adalah mencockan SHA yang user t erima dengan SHA yang ada di server. Jika keduanya cocok maka pembel ian akan di proses, t et api j ika t idak cocok maka proses pembelian akan mengalami penundaan.

Simpulan

dengan Menggunakan Met ode Hashi ng (SHA) (Ber nar d Renal dy Sut ej a, Chr i st i an)

DAFTAR PUSTAKA

Cast gnet t o, J. , Rawa, H. , Schuman, S. , Scoll o, C. & Vel iat h, D. (1999). Pr ogr ammer t o Pr ogr ammer Pr of esi onal PHP Pr ogr ami ng. USA : Wrox Press LTD.

Cast ro, E. (2003). HTML For The wor l d wi de Web 5t h Edi t i on. Barkeley, CA : Peachpi Press.

Choi, W. , Kent , A. , Lea, C. , Prasad, G. , Ulman, C. , Blank, J. & Cazzell , S. (1999). Pr ogr ammer t o Pr ogr ammer Begi nni ng PHP. USA : Wrox Press LTD.

Kurniawan, Y. (2004). Kr i pt ogr af i Keamanan Int er net dan Jar i ngan Tel ekomuni kasi. Bandung : Penerbit Inf ormat ika.

Purbo, O. W. & Wahyudi, A. A. (2001). Mengenal eCommer ce. Jakart a : PT. Elex Media Komput indo.