SQUID PROXY UNTUK PEMBERIAN AKSES

INTERNET BERBASIS WEB

SKRIPSI

Oleh :

RIZAL DWI FIRMANSA

0934010110

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

SQUID PROXY UNTUK PEMBERIAN AKSES

INTERNET BERBASIS WEB

SKRIPSI

Diajukan Untuk Memenuhi Sebagai Persyaratan Dalam Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh :

RIZAL DWI FIRMANSA

093401010110

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

IMPLEMENTASI MAC ADDRESS DAN INTERNET

PROTOKOL ADDRESS BINDING MENGGUNAKAN

SQUID PROXY UNTUK PEMBERIAN AKSES

INTERNET BERBASIS WEB

Disusun oleh :

RIZAL DWI FIRMANSA

0934010110

Telah disetujui mengikuti Ujian Negara Lisan Periode V Tahun Akademik 2013

Pembimbing I

Henni Endah Wahanani, ST., M.Kom. NPT. 3 7809 130 348 1

Pembimbing II

Kafi Ramadhani Bor ut, S.Kom NPT. 3 8904 130 3451

Mengetahui,

Ketua Program Studi Teknik Informatika Fakultas Teknologi Industri

Universitas Pembangunan Nasional ”Veteran” Jawa Timur

IMPLEMENTASI MAC ADDRESS DAN INTERNET

Telah dipertahankan dan diterima oleh Tim Penguji Skripsi Program Studi Teknik Informatika Fakultas Teknologi Industri

Universitas Pembangunan Nasional ”Veteran” Jawa Timur Pada Tanggal 4 Oktober 2013

Universitas Pembangunan Nasional ”Veteran” Jawa Timur

KETERANGAN REVISI

Kami yang bertanda tangan di bawah ini menyatakan bahwa mahasiswa berikut :

Nama : RIZAL DWI FIRMANSA

NPM : 0934010110

Jurusan : Teknik Informatika

Telah mengerjakan revisi / tidak ada revisi*) pra rencana (design) / skripsi ujian lisan gelombang IV , TA 2013/2014 dengan judul:

“SISTEM INFORMASI PENILAIAN ARTIKEL ILMIAH PADA E-J OURNAL SCAN TEKNIK INFORMATIKA DI UPN “VETERAN” J AWA TIMUR”

Puji syukur kita panjatkan kehadirat Allah SWT, Tuhan Yang Maha Esa yang telah memberikan rahmat serta hidayah-Nya sehingga penyusunan laporan ini dapat diselesaikan.

Laporan ini disusun untuk Tugas Akhir saya, dengan judul “Implementasi MAC Addr ess dan Internet Pr otokol Binding menggunakan Squid Pr oxy Untuk Pemberian Akses Internet Berbasis Web”.

Ucapan terima kasih saya sampaikan juga ke berbagai pihak yang turut membantu memperlancar penyelesaian Tugas Akhir ini, yaitu kepada:

1. Kedua Orang tua saya yang telah memberi Do’a dan Support selama saya menempuh jenjang pendidikan diperguruan tinggi UPN “veteran” jatim. Berkat Do’a dan support beliau telah memberi banyak manfaat dan berbagai keberuntungan yang tak terhingga untuk saya. Terima Kasih Ayah yang selama ini telah banyak memberi masukan dan pelajaran yang sangat berharga untuk saya. Terima kasih Ibu berkat Do’a dan kasih sayangmu, saya banyak belajar tentang bagaimana menghargai sebuah kehidupan.

2. Ibu Henni Endah W,ST., M.Kom serta Bapak Kafi Ramadhani S.Kom yang selalu mendampingi saya serta banyak membantu selama pengerjaan Tugas Akhir ini. Mohon maaf bila ada tindakan maupun perkataan saya

telah mensupport saya. Berkat support kalian saya menjadi percaya diri.

Demikianlah laporan ini disusun semoga bermanfaat untuk generasi berikutnya, sekian dan terima kasih.

Surabaya, November 2013

Penulis

Halaman

2.2.3 MAN (Metropolitan Area Network) ... 7

2.2.4 WAN (Wide Area Network) ... 8

2.2.5 Jaringan Nirkabel ... 9

2.2.6 Dial-up ... 10

2.2.9.1 Pengertian MAC Address ... 15

2.2.9.2 Sejarah MAC Address... 15

2.2.10 TCP/IP ... 16

2.2.10.1 Sejarah TCP/IP ... 16

2.2.10.2 Arsitektur TCP/IP ... 17

2.2.10.3 Pengalamatan TCP/IP ... 20

2.2.10.4 IP Address Public dan IP Address Private ... 21

2.2.11 Topologi Jaringan ... 22

2.2.11.1 Physical Topologi ... 22

2.2.11.2 Logical Topologi ... 27

2.2.12 NAT (Network Area Translation) ... 28

2.2.13 Ethernet ... 29

2.2.14 DHCP (Dinamic Host Configuration Protocol) ... 29

2.3 Software Pendukung ... 30

2.3.1 Proxy Server ... 30

2.3.2 Squid Proxy ... 31

2.3.3 Definisi IP Binding ... 32

2.3.4 IP dan MAC Address Binding Pada Squid ... 33

Proxy Server 2.3.5 PHP ... 34

2.3.6.1 Keunggulan MySQL ... 37

2.3.6.2 Keuntungan Hubungan PHP dan MySQL ... 37

2.3.7 SMTP (Simple Mail Tansfer Protocol) ... 38

2.3.8 Premission Pada GNU/Linux ... 38

2.3.9 Shell Programming ... 39

BAB III METODOLOGI PENELITIAN 3.1 Alur Penelitian ... 40

3.2 Analisis ... 40

3.3 Rancangan Sistem ... 42

3.3.1 Rancangan Implementasi Jaringan Komputer ... 42

3.3.2 Rancangan Konfigurasi Squid Proxy Server... 43

3.4 Struktur Sistem ... 44

3.4.1 Struktur Websites Administrator ... 44

3.4.2 Struktur Websites Request Binding Client ... 45

3.5 Alur Sistem ... 46

3.5.1 Alur Websites Binding Administrator ... 46

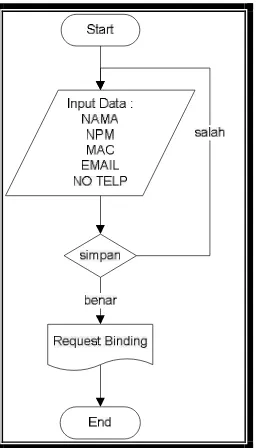

3.5.2 Alur Websites Request Binding Untuk Client ... 47

3.6 Data Flow Diagram ... 48

3.6.1 Flow Diagram Profil Admin ... 48

3.6.2 Flow Diagram Binding ... 49

3.8 Activity Diagram ... 53

3.8.1 Activity Diagram Melakukan Request ... 53

3.8.2 Activity Diagram Konfirmasi Pendaftaran ... 54

3.8.3 Activity Diagram Binding ... 55

3.8.4 Activity Diagram Maintenance Filter konten dan ... 56

Keyword terlarang 3.8.5 Activity Diagram Monitiring Penggunaan Internet ... 58

3.9 Replika Rancangan Antar Muka Websites Binding (Client) ... 59

3.9.1 Halaman Awal Website Binding (Client) ... 59

3.9.2 Form Request Binding Untuk Client ... 59

3.9.3 Form Login Admin ... 60

3.9.4 Form Konten Halaman Awal Websites Binding ... 60

(Administrator)

4.2 Konfigurasi Sistem ... 67

4.2.1 Konfigurasi Antar Muka Jaringan Komputer ... 67

Pada Implementasi 4.2.2 Konfogurasi Pengaturan Jaringan Pada Virtual Box ... 69

untuk komputer Client 4.2.3 Konfigurasi Squid Proxy Server 3.1 ... 69

4.3 Hasil Implementasi Perancangan Antar Muka Webites Squid ... 71

MAC dan Ip address Binding 4.3.1 Hasil Implementasi Perancangan Antar muka ... 72

Websites Untuk Administrator 4.3.2 Implementasi Perancangan Interfaces Websites ... 77

Registrasi dan Request Internet Untuk Client 4.4 Uji Coba Implementasi ... 78

4.4.1 Uji Coba Implementasi Request Binding (Client) ... 78

4.4.2 Uji Coba Implementasi Pembindingan (Administrator) ... 83

4.4.3 Uji coba Implementasi akses internet (Client) ... 87

BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan ... 92

5.2 Saran ... 93

Pembimbing 1 : Henni Endah W.,ST, M.Kom Pembimbing 2 : Kafi Ramadhani S.Kom Penyusun : Rizal Dwi Firmansa

ABSTRAK

Internet dikatakan sebagai sumber daya informasi, sebutan tersebut bukan suatu hal yang biasa. Dikatakan demikian karena internet merupakan penyedia informasi terbesar dan terluas di dunia. Selain sumber daya informasi ada juga yang menyebut internet sebagai perpustakaan dunia, karena informasi apapun dapat ditemukan didalamnya dari sumber yang berbeda serta dengan bahasa yang beragam. Oleh karenanya diperlukan sebuah metode untuk melakukan pengamanan terhadap jaringan internet pada sebuah instansi tertentu.

Proxy server dengan menggunakan otentikasi yang di tunjukan untuk memberi batasan akses kepada client - client tertentu saja yang akan memiliki hak akses untuk menggunakan internet. pembatasan hak akses ini diharapkan akan dapat memberikan layanan yang maksimal kepada client. selain otentikasi untuk client, Proxy server juga dapat digunakan sebagai pengikat identitas komputer client sebagai contoh yaitu IP Address dan MAC Address sebagai pembindingan penigkatan keamanan jaringan internet. karena Proxy server hanyalah sebuah jembatan pengaksesan internet yang berupa alamat tertentu saja, maka sangatlah mudah menyebar atau bocor kepada client yang berhak maupun yang tidak berhak menggunakan akses internet tersebut. hal ini sangat mengganggu jalur pengaksesan internet yang dimiliki oleh client yang telah berhak menggukannya.

Metode pembindingan atau pengikatan antara IP address dan MAC address pada Squid Proxy server dapat lebih meningkatkan sistem keamanan jaringan internet pada server. Karena dengan metode ini, dapat disimpulkan bahwa satu MAC address hanya dapat berfungsi apabila dikaitkan pada satu IP address yang telah di tentukan.

1.1 Latar Belakang

Internet dikatakan sebagai sumber daya informasi, sebutan tersebut bukan suatu hal yang biasa. Dikatakan demikian karena internet merupakan penyedia informasi terbesar dan terluas di dunia. Selain sumber daya informasi ada juga yang menyebut internet sebagai perpustakaan dunia, karena informasi apapun dapat ditemukan didalamnya dari sumber yang berbeda serta dengan bahasa yang beragam.

Kita ketahui bersama bahwa internet telah banyak memberikan keuntungan-keuntungan dan kemudahan, pemakaian internet di berbagai instansi. diantaranya instansi pendidikan dan instansi pemerintahan (Sutiyo, 2011). Squid proxy server merupakan software proxy server open source dengan banyak fitur.

Dalam aplikasi Squid Proxy server di versi terbaru yaitu Squid Proxy server 3.1 ke atas telah banyak di tambahkan fitur – fitur penting, salah satu

contohnya pemfilteran ACL (Access Control List) “src” untuk IP address dan “arp” untuk MAC address dengan cara pengikatan atau dalam bahasa inggris dikatakan Binding. Dalam istilah jaringan komputer, IP dan MAC address Binding yaitu pengikatan suatu alamat IP address terhadap alamat MAC Address

tertentu. Tujuannya adalah agar alamat IP address dan MAC address yang ditentukan hanya dapat digunakan oleh komputer tertentu.

Namun Penggunaan Squid proxy server tidak begitu mudah bagi pengguna awam meski namanya cukup popular dalam dunia jaringan komputer. Oleh sebab itu diperlukan sebuah media antar muka yang relevan dan mudah di mengerti untuk dapat mengkonfigurasikan Squid Proxy server menjadi lebih mudah. dengan adanya permasalahan tersebut munculah ide untuk merancang media antar muka barbasis websites yang di khusukan untuk melakukan binding IP dan MAC Address pada Squid Proxy server bagi para pengelola jaringan yang kurang mengerti dalam penggunaan aplikasi Proxy server tersebut.

1.2 Rumusan Masalah

Dari uraian diatas, permasalahan yang dibahas dalam implementasi MAC address dan internet protokol address binding dengan Squid Proxy server untuk

pemberian akses internet dapat didefinisikan sebagai berikut :

a) Bagaimana cara mengkonfigurasikan sistem penggunaan internet pada Squid Proxy server untuk memfilter akses internet client dengan cara

b) Bagaimana cara merancang user interface atau media antar muka Squid Proxy server IP dan MAC address binding yang relevan dan

mudah digunakan.

1.3 Batasan Masalah

Berdasarkan uraian di atas, maka batasan masalah yang akan di buat pada penulisan ini meliputi :

a) Konfigurasi pemfilteran binding IP dan MAC Address di lakukan pada apikasi Squid Proxy server 3.1

b) Perancangan jaringan pada implementasi ini di khususkan pada jaringan LAN (Local Area Connection)

c) Konfigurasi pengaturan IP Address pada perancangan implementasi ini bersifat static

d) Alokasi IP Address pada server proxy dirancang menggunakan ring IP Address kelas C dengan kapasitas terbatas yaitu 253 client

e) Implementasi dan uji coba sistem di lakukan pada operasi sistem Ubuntu 12.04 LTS

f) Perancangan user interfaces sistem dibuat dengan menggunakan bahasa pemrograman PHP

g) Software pendukung sistem diantaranya meliputi apache 2, PHP 5.0 MySql server, Php My Admin dan SMTP server

1.4 Tujuan

a) Membuat sistem ototentikasi untuk memberikan akses internet kepada client dengan melakukan pengikatan IP dan MAC address pada Squid

Proxy server agar penggunaan bandwidth dapat digunakan secara

efektif dan bermanfaat.

b) Merancang user interfaces IP binding yang relevan dan mudah di konfigurasikan.

c) Menyediakan user interfaces sederhana untuk memudahkan pengelola fasilitas internet atau network administrator dalam memonitoring penggunaan jaringan internet.

1.5 Manfaat

Adapun manfaat yang diperoleh dari penulisan ini di antaranya :

a) Mencegah kebocoran fasilitas jaringan internet melalui sistem authentifikasi dengan melakukan pengikatan IP dan MAC address

client.

2.1 Tinjauan Umum

Penelitian yang dilakukan oleh Wijaya dkk, menyebutkan bahwa dengan dibangunnya aplikasi ototentikasi pengaksesan internet berbasis website pada lembaga perusahaan di PT Sistem integral Perkasa dapat membantu dalam menghemat dan mengatur pemakaian bandwith, meningkatkan sistem keamanan jaringan internet serta dapat memudahkan seorang admin jaringan untuk mengkonfigurasikan Squid Proxy Server dalam mengelola jaringan internet pada perusahaan tersebut. Latar Belakang masalah yang ditulis oleh Wijaya dkk adalah melihat masih sedikitnya cafe atau small bussines yang menyediakan fasilitas internet yang merupakan suatu kebutuhan tuntutan akan kebutuhan informasi dan masih kurangnya pengaturan penggunaan jaringan wireless maka hal tersebut menimbulkan sebuah ide dalam strategi pemasaran pada perusahaan distribusi alat-alat jaringan yaitu PT. Sistem integral Perkasa. Dimana perusahaan ini tidak hanya ingin menjual produk-produk alat jaringan seperti switch, router, wireless, access point, dan peralatan wireless lainnya tetapi perusahaan tersebut juga ingin

2.2 Landasan Teori

beberapa teori dasar untuk menunjang penyelesaian tugas akhir ini, anatara lain teori dasar jaringan komputer, Pengertian MAC address dan IP address, Definisi IP Binding, Definisi Squid Proxy Server, SMTP server dan Shell Programming.

2.2.1 J aringan Komputer

Jaringan komputer adalah (an interconnected collection of autonomous computers) suatu kumpulan interkoneksi dari

komputer-komputer yang otonom (Tanembaum, 1996). Autonomous adalah apabila sebuah komputer tidak melakukan kontrol terhadap komputer lain dengan akses penuh, sehingga dapat membuat komputer lain, restart, shutdows, kehilangan file atau kerusakan sistem. Dalam defenisi networking yang lain autonomous dijelaskan sebagai jaringan yang independent dengan

manajemen sistem sendiri, memiliki topologi jaringan, hardware dan software sendiri, dan dikoneksikan dengan jaringan autonomous yang lain.

(internet merupakan contoh kumpulan jaringan autonomous yang sangat besar.) Dua unit komputer dikatakan terkoneksi apabila keduanya bisa saling bertukar data/informasi, berbagi resource yang dimiliki, seperti: file, printer, media penyimpanan (hardisk, floppy disk, cd-rom, flash disk, dll).

Data yang berupa teks, audio maupun video, bergerak melalui media kabel atau tanpa kabel (wireless) sehingga memungkinkan pengguna komputer dalam jaringan komputer dapat saling bertukar file/data, mencetak pada printer yang sama dan menggunakan hardware/software yang terhubung

terhubung dalam jaringan disebut dengan ”node”. Sebuah jaringan komputer sekurang-kurangnya terdiri dari dua unit komputer atau lebih, dapat berjumlah puluhan komputer, ribuan atau bahkan jutaan node yang saling terhubung satu sama lain.

Berdasarkan cakupan area, jaringan komputer dapat dibedakan dalam 3 macam jaringan, yaitu:

a) LAN ( Local Area Network )

b) MAN ( Metropolitan Area Network ) c) WAN ( Wide Area Network )

2.2.2 LAN (Local Area Network)

Sebuah LAN, adalah jaringan yang dibatasi oleh area yang relatif kecil, umumnya dibatasi oleh area lingkungan, seperti sebuah kantor pada sebuah gedung, atau tiap-tiap ruangan pada sebuah sekolah. Biasanya jarak antar node tidak lebih jauh dari sekitar 200 m seperti terlihat pada gambar 2.1.

2.2.3 MAN (Metropolitan Area Network)

Sebuah MAN, biasanya meliputi area yang lebih besar dari LAN, misalnya antar gedung dalam suatu daerah (wilayah seperti propinsi atau negara bagian). Dalam hal ini jaringan menghubungkan beberapa buah jaringan kecil ke dalam lingkungan area yang lebih besar, sebagai contoh pada gambar 2.2 yaitu: jaringan beberapa kantor cabang sebuah bank didalam sebuah kota besar yang dihubungkan antara satu dengan lainnya.

Gambar 2.2 MAN Metropolitan Area Network Sumber : (Syafrizal. Melwin 2005)

2.2.4 WAN (Wide Area Network)

Wide Area Network (WAN) adalah jaringan yang biasanya sudah

tersebar diseluruh dunia dan lain-lain. Biasanya WAN lebih rumit dan sangat kompleks bila dibandingkan LAN maupun MAN. Menggunakan banyak sarana untuk menghubungkan antara LAN dan WAN kedalam komunikasi global seperti internet, meski demikian antara LAN, MAN dan WAN tidak banyak berbeda dalam beberapa hal, hanya lingkup areanya saja yang berbeda satu diantara yang lainnya seperti terlihat pada gambar 2.3.

Gambar 2.3 WAN Wide Area Network Sumber : (Syafrizal. Melwin, 2005) 2.2.5 J aringan Nir kabel

Telegraf mulai membuat penampilan mereka di tahun 1940-an ketika jaringan yang dibangun di California dan di Pantai Timur Amerika Serikat. Ini segera diikuti oleh kabel transatlantik pertama didirikan pada tahun 1858, penyebaran teknologi nirkabel oleh James Clerk Maxwell pada tahun 1864 dan kemudian percobaan radio telegraf dilakukan oleh Marconi dan Popov. Seperti yang Anda lihat, teknologi yang kita miliki saat ini semua memiliki dasar dalam penemuan dan kreasi dari para ilmuwan beberapa dekade lalu.

Jaringan nirkabel yang digunakan untuk berkomunikasi dan menyebarkan informasi pada hari-hari, seperti mengapa kita menggunakannya hari ini. Pada saat-saat ketika orang dipisahkan oleh perang, jaringan nirkabel menjadi bentuk utama komunikasi. Itu juga merupakan metode menerima dan mengirimkan informasi. Orang-orang Amerika disebut radio juga, radio, tapi Inggris menyebutnya nirkabel. Keduanya berarti hal yang sama dan bekerja dengan memancarkan gelombang elektromagnetik dari stasiun pemancar. Salah satu dari beberapa pertama yang menggunakan 'wireless' istilah adalah British Broadcasting Company seperti terlihat dari panduan program mereka disebut "The Radio

Times" pada tahun 1923. (Referens 6, Anonim, 2013)

2.2.6 Dial-Up

Dial-up adalah sebuah metode untuk mengakses internet dengan

internet. Walaupun pengggunaan akses internet dengan kecepetan yang lebih tinggi sudah banyak yang digunakan negara-negara barat, banyak orang masih menggunakan dial-up karena mereka masih belum memliki akses atau tidak mampu membayar. Dial-up tidak memerlukan tambahan infrastruktur lainnya selain jaringan telepon. Karena jaringan telepon tersedia di seluruh dunia, dial-up akan tetap berguna terutama untuk para traveller.

2.2.7 Peer-To-Peer

Gambar 2.4 Peer-To-Peer Sumber : (Syafrizal. Melwin, 2005)

komputer. Peer-to-peer adalah suatu model dimana tiap PC dapat memakai resource pada PC lain atau memberikan resourcenya untuk dipakai PC lain,

Tidak ada yang bertindak sebagai server yang mengatur sistem komunikasi dan penggunaan resource komputer yang terdapat dijaringan, dengan kata lain setiap komputer dapat berfungsi sebagai client maupun server pada periode yang sama. Misalnya terdapat beberapa unit komputer dalam satu departemen, diberi nama group sesuai dengan departemen yang bersangkutan. Masing-masing komputer diberi alamat IP dari satu kelas IP yang sama agar bisa saling sharing untuk bertukar data atau resource yang dimiliki komputer masing-masing, seperti printer, cdrom, file dan lain-lain. Kelebihan J aringan Peer-To-Peer :

a) Implementasinya murah dan mudah

b) Tidak memerlukan software administrasi jaringan yang khusus c) Tidak memerlukan administrator jaringan

Kekur angan J aringan Peer-To-Peer :

a) Jaringan tidak bisa terlalu besar (tidak bisa memperbesar jaringan) b) Tingkat keamanan rendah

c) Tidak ada yang memanajemen jaringan

d) Pengguna komputer jaringan harus terlatih mengamankan komputer masing-masing

2.2.8 Client - Server

Gambar 2.5 Client-server yang berfungsi secara umum Sumber : (Syafrizal. Melwin, 2005)

Client Server merupakan model jaringan yang menggunakan satu atau

beberapa komputer sebagai server yang memberikan resource-nya kepada komputer lain (client) dalam jaringan, server akan mengatur mekanisme akses resource yang boleh digunakan, serta mekanisme komunikasi antar node dalam jaringan. Selain pada jaringan lokal, sistem ini bisa juga

server. Pada implementasi software aplikasi yang di-install disisi client

berbeda dengan yang digunakan di server. Jenis layanan Client-Server antara lain :

a) File Server : memberikan layanan fungsi pengelolaan file. b) Print Server : memberikan layanan fungsi pencetakan.

c) Database Server : proses-proses fungsional mengenai database dijalankan pada mesin ini dan stasiun lain dapat minta pelayanan. d) DIP (Document Information Processing) : memberikan pelayanan

fungsi penyimpanan, manajemen dan pengambilan data.

Kelebihan Client-server :

a) Mendukung keamanan jaringan yang lebih baik

b) Kemudahan administrasi ketika jaringan bertambah besar c) Manajemen jaringan terpusat

d) Semua data bisa disimpan dan di backup terpusat di satu lokasi Kekurangan Client-server :

a) Butuh administrator jaringan yang profesional

b) Butuh perangkat bagus untuk digunakan sebagai komputer server c) Butuh software tool operasional untuk mempermudah manajemen

jaringan

d) Anggaran untuk manajemen jaringan menjadi besar

2.2.9 MAC Address (Media Access Control) 2.2.9.1Pengertian MAC Addr ess

MAC Address (Media Access Control address) adalah alamat fisik suatu interface jaringan (seperti ethernet card pada komputer, interface/port pada router, dan node jaringan lain) yang bersifat unik

dan berfungsi sebagai identitas perangkat tersebut . 2.2.9.2Sejar ah MAC Address

Secara umum MAC Address dibuat dan diberikan oleh pabrik pembuat NIC (Network Interface Card) dan disimpan secara permanen pada ROM (Read Only Memory) perangkat tersebut. MAC address juga biasa disebut EHA (Ethernet Hardware Address), Hardware Addres, atau Physical Address.

MAC Address memiliki panjang 48-bit (6 byte). Format standard MAC Address secara umum terdiri dari 6 kelompok digit yang masing-masing kelompok berjumlah 2 digit heksadesimal. masing-masing-masing-masing kelompok digit dipisahkan tanda (-) atau (:), misalnya 01-23-45-67-89-ab atau 01:23:45:67:89:01-23-45-67-89-ab. Supaya komputer dan perangkat jaringan lain bisa berkomunikasi satu dengan yang lain, frame-frame / data yang dikirim melalui jaringan harus memiliki MAC Address. Tetapi agar komunikasi jaringan lebih mudah dan sederhana, digunakanlah IP Address. Karena komunikasi jaringan menggunakan MAC Address

sehingga komputer pun bisa saling berkomunikasi (Referens 7, Anonim, 2013)

2.2.10 TCP / IP

Transmission Control Protocol/Internet Protocol adalah standar

komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan Internet.

2.2.10.1Sejar ah TCP/IP

TCP/IP pada awalnya di kembangkan oleh suaru departemen pertahanan (Department of Defense atau DOD) di Amerika, yaitu pada tahun 1969 Lembaga Riset Departemen Pertahanan Amerika yaitu DARPA (Defence Advance Research project Agency), memberikan dan sebuah riset pengembangan jaringan komunikasi data antar computer. Tujuan riset adalah pengembangan aturan komunikasi antar computer yang manpu bekerja secara transparan, melalui bermacam-macam jaringan komunikasi yang telah terpasang dan tahan terhadap berbagai gangguan alam. Reset tersebut dan melahirkan ARPAnet, sehingga pada tahun 1972 ARPAnet mendemonstrasikan hasil riset tersebut di depan peserta the First International Conference on Computer Communications dengan menghubungkan 40 node. Dalam perjalanan

tujuan membuat protokol yang lebih umum, maka lahirlah protokol TCP/IP, yang selanjutnya pada tahun 1982 oleh DARPA dan pada tahun 1983 oleh ARPAnet menyatakan protokol TCP/IP dinyatakan menjadi standar untuk jaringan. Sebuah perusahaan BBN (Bolt Beranek Newman) membuat TCP/IP berjalan di atas komputer dengan sistem

operasi Unix, dan pada saat itulah Unix dan TCP/IP di kawinkan. Dari keberhasilan yang telah dicapainya, pada tahun 1984 terjaring lebih dari 1000 host di internet, dan karena jaringan sudah semakin besar, system penamaan lama cara host table tidak realistis untuk mengatur system penamaan host, kemudian di perkenalkan system baru yaitu DNS (Domain Name System) dan di gunakan sampai saat ini. (Referens 4, Anonim, 2013)

2.2.10.2Ar sitektur TCP/IP

TCP/IP ini menggunakan arsitektur model OSI (Open Systems Interconnection). Arsitektur OSI layer ini serupa dengan arsitektur yang

Data Link Layer, dan Physical. Sedangkan DOD model terdiri dari

application, host-to-host, internet, dan network acces.

Model OSI tersebut terdapat pada gambar :

Gambar 2.6 DoD Model & Layer OSI model Sumber : (Referens 3, Anonim, 2013) Masing-masing tugas dari 7 OSI Layer :

1. Application Layer: Menyediakan jasa untuk aplikasi pengguna. Layer ini bertanggung jawab atas pertukaran informasi antara program komputer, seperti program e-mail, dan service lain yang jalan di jaringan, seperti server printer atau aplikasi komputer lainnya.

3. Session Layer: Menentukan bagaimana dua terminal menjaga, memelihara dan mengatur koneksi, bagaimana mereka saling berhubungan satu sama lain. Koneksi di layer ini disebut “session”.

4. Transport Layer: Bertanggung jawab membagi data menjadi segmen, menjaga koneksi logika “end-to-end” antar terminal, dan menyediakan penanganan error (error handling).

5. Network Layer: Bertanggung jawab menentukan alamat jaringan, menentukan rute yang harus diambil selama perjalanan, dan menjaga antrian trafik di jaringan. Data pada layer ini berbentuk paket.

6. Data Link Layer: Menyediakan link untuk data, memaketkannya menjadi frame yang berhubungan dengan “hardware” kemudian diangkut melalui media. komunikasinya dengan kartu jaringan, mengatur komunikasi layer physical antara sistem koneksi dan penanganan error.

7. Physical Layer: Bertanggung jawab atas proses data menjadi bit dan mentransfernya melalui media, seperti kabel, dan menjaga koneksi fisik antar sistem.

yaitu tidak ada konfirmasi apakah data tersebut telah sampai di tujuan atau pun terjadi kegagalan dalam transmisi data, hanya mengirimkan data saja. Layanan untuk mengontrol IP ada pada transport layer, yaitu TCP (Transport Control Protocol) dan UDP (User Datagram Protocol). Perbedaan TCP dengan UDP adalah TCP menyediakan

connection-oriented control, yaitu kontrol yang berfungsi memastikan

data telah sampai ditujuan dan error handling atau penanganan error. Sedangkan UDP menyediakan connectionless-control, yaitu error handling tidak ditangani protokol ini, sehingga penanganan tersebut

bergantung pada application layer. Pada layer application, presentation, dan session, layanan yang disediakan oleh UDP antara

lain TFTP, SNMP.

Data yang akan dikirimkan melewati jaringan, akan dipecah-pecah menjadi paket-paket. Fungsi ini ada pada network layer. Paket-paket ini disebut Paket-paket IP, dienkapsulasi dengan alamat pengirim dan penerima serta informasi-informasi lainnya.(Referens 3, Anonim, 2013)

2.2.10.3Pengalamatan TCI/IP

Dalam pengalamatan IP Address ini, dikenal adanya kelas IP. Kelas IP tersebut dibedakan menjadi 5, yaitu A,B,C,D,E.

• Alamat network pada kelas A adalah 1.0.0.0 – 126.0.0.0, dimana IP 127.0.0.0 digunakan untuk feed back. Pada IP kelas A ini, oktet pertama IP digunakan untuk alamat network dan tiga oktet di belakang untuk alamat host.

• Alamat network kelas B adalah 128.1.0.0 – 191.254.0.0. Dua oktet pertama digunakan untuk alamat network dan dua oktet selanjutnya untuk alamat host.

• Alamat network kelas C adalah 224.0.0.0 – 223.255.255.255.0. Tiga oktet pertama digunakan untuk alamat network dan oktet selanjutnya untuk alamat host.

• Alamat network kelas D adalah 224.0.0.0 – 239.255.255.255.

• Alamat network kelas E adalah 240.0.0.0 – 254.255.255.255.

Dari kelima kelas IP ini, IP yang digunakan untuk keperluan publik adalah IP kelas A,B,C yang diakui oleh (InterNIC). Sedangkan IP kelas D ini, semua alamat dipakai untuk alamat jaringan. Kelas E dipakai untuk eksperimental dan keperluan mendatang. (Purbo, 1999)

2.2.10.4IP Address Public Dan IP Address Private

Public IP adalah alamat IP yang dapat dipakai untuk koneksi di

alamat private IP untuk pemberian alamat IP. Private IP adalah alamat IP yang hanya bersifat lokal untuk suatu jaringan. Karena antar suatu jaringan dengan jaringan lainnya tidak terhubung, maka pemberian alamat IP yang sama pada dua jaringan tidak akan menimbulkan masalah. Untuk menghubungkan jaringan lokal tersebut ke jaringan internet, diperlukan suatu public IP. Semua private IP jaringan lokal dalam internet akan diterjemahkan sebagai public IP tersebut. Prosedur tersebut yaitu NAT (Network Addres Translation), dimana private IP diterjemakan menjadi public IP. (Widjaya Dkk, 2008)

2.2.11 Topologi J aringan

Topologi dapat didefinisikan sebagai struktur dari sebuah jaringan. Ada dua bagian penting dari definisi topologi :

1. Physical Topology, dimana kondisi sebenarnya jaringan dihubungkan secara langsung.

2. Logical Topology , dimana didefinisikan bagaimana cara kerja jaringan dapat diakses oleh komputer.

2.2.11.1Physical Topologi

Pada topologi ini terdapat 6 topologi yang dikenal yaitu Bus, Ring, Star, Extended Star, Hierarchical dan Mesh. Topologi Bus , Ring,

A. Topologi Star

Pada topologi ini menghubungkan semua kabel ke satu buah titik pusat. Titik pusat ini biasanya berupa HUB atau Switch sehinggga seolah-olah komputer yang terhubung berbentuk seperti bintang, dimana media koneksi yang digunakan adalah kabel UTP atau 10/100/1000 Base-T

Gambar 2.7 Topologi Jaringan Star Sumber : (Referens 2, Winaldi, 2007) B. Topologi Ring

Pada topologi ini menghubungkan satu komputer dengan komputer berikutnya, dan seterusnya sehingga komputer paling akhir akan kembali terhubung ke komputer yang pertama (akan membentuk seolah-olah menjadi sebuah bentuk lingkaran/cincin), dimana media

koneksi yang digunakan adalah kabel UTP (Unshielded Twister Pair) CAT 3 atau Token Ring. Bentuk jaringan Ring secara fisik menyerupai Star dengan pusatnya adalah suatu perangkat yang bekerja secara Ring

Gambar 2.8 Topologi Jaringan Ring Sumber : (Referens 2, Winaldi, 2007) C. Topologi Bus

Topologi Bus menggunakan “single backbone segment” sebagai penghubung semua komputer yang ada pada jaringan. Semua komputer tersebut terhubung secara langsung ke kabel tersebut. Pada topologi ini hanya ada dua perangkat yang dapat saling berkomunikasi dalam suatu saat, sehingga setiap perangkat lainnya yang ingin menggunakan saluran tersebut maka harus bergantian. Untuk mengefisiensikan penggunaan jaringan, digunakan metode CSMA/CD yang dapat mengurangi terjadinya masa tenggang (saluran kosong) dengan mendeteksi tabrakan informasi.

Karakteristik jaringan dengan topologi Bus : a) Biaya instalasi sangat murah.

b) Kecepatan rata-rata transfer informasi untuk setiap perangkat sangat lambat karena harus bergantian menggunakan saluran. c) Sulit untuk manajemen jaringan.

Gambar 2.9 Topologi Jaringan Bus Sumber : (Referens 2, Winaldi, 2007)

D. Topologi Extended Star

Topologi ini merupakan penggabungan beberapa Topologi Star menjadi satu. HUB dan Switch digunakan untuk menggabungkan beberapa komputer pada satu jaringan dengan menggunakan Topologi Star, akan dihubungkan lagi ke HUB / Switch utama.

E. Topologi Hierarchical

Topologi ini sering juga dikenal dengan topologi Cluster Tree atau Hybrid, dibuat mirip dengan topologi extended star tetapi pada sistem

jaringan yang dihubungkan dapat mengontrol arus data pada jaringan. Biaya instalasi dan komunikasi pada topologi jenis ini biasanya rendah. Namun, jika terjadi failure link atau failure site maka pengaksesan data menjadi terhambat dan mengakibatkan availibilitas / ketersediaan menjadi rendah.

Gambar 2.11 Topologi Jaringan Herarchical Sumber : (Referens 2, Winaldi, 2007)

F. Topologi Mesh

Topologi Mesh digunakan ketika dibutuhkan dalam jaringan yang sangat penting yang tidak boleh ada sedikitpun kesalahan dalam komunikasi, contohnya sistem kontrol pembangkit tenaga nuklir. Setiap host memiliki hubungan langsung dengan semua host lainnya dalam

jaringan, hal ini juga merefleksikan internet yang memiliki banyak jalur ke satu titik. Topologi ini dapat juga dikatakan sebagai Fully Connected Network, yang terkoneksi secara langsung dengan situs lainnya. Link

Topologi jenis ini tidak praktis untuk diterapkan dalam sistem yang besar.

Gambar 2.12 Topologi Jaringan Mesh Sumber : ( Referens 2, Winaldi, 2007)

2.2.11.2 Logical Topologi

Topologi Logikal dari jaringan adalah bagaimana sebuah host berkomunikasi melalui medium. Dua tipe topologi logikal yang sering digunakan adalah Broadcast dan Token Passing.

A. Topologi Broadcast

Topologi broadcast berarti setiap host yang mengirim paket akan mengirimkan paket ke semua host pada media komunikasi jaringan. Tidak ada aturan rumit siapa yang akan menggunakan jaringan berikutnya, peraturannya sederhana yaitu “yang pertama datang, yang pertama akan dilayani“ dan inilah bagaimana ethernet bekerja.

B. Token Parsing

mendapatkan token tersebut, berarti komputer tersebut diperbolehkan mengirimkan data yang ada pada jaringan. Jika tidak ada data yang dikirim maka token tersebut akan melewati komputer tersebut ke komputer berikutnya dan berulang-ulang mengelilingi lintasannya. (Referens 2, Anonim, 2013)

2.2.12 NAT (Network Address Translation)

Merupakan suatu mekanisme untuk mengubah suatu alamat IP private yang bersifat internal ke dalam bentuk alamat IP yang bersifat public pada saat akses eksternal sehingga NAT dapat meningkatkan keamanan dengan menyembunyikan alamat IP internal. Pengaturan NAT dapat dilakukan secara statis ataupun dinamis. Pengaturan NAT statis dengan pemetaan alamat IP lokal dan global secara satu-satu banyak digunakan pada host yang memiliki alamat IP yang konsisten yang dapat diakses dari internet seperti pada server, router ataupun switch. Sedangkan pengaturan NAT secara dinamis digunakan untuk memetakan suatu alamat IP private menjadi beberapa alamat IP public. Masing-masing host dengan alamat IP private dapat memiliki beberapa alamat IP public yang digunakan ketika mengakses keluar. PAT (Port Address Translation) merupakan mekanisme NAT secara dinamis beberapa alamat IP private dipetakan ke dalam sebuah alamat IP public. Hal ini dimungkinkan karena setiap IP private dikenal melalui

sebuah port. Keuntungan NAT :

pengalamatan ulang pada semua host yang memerlukan akses eksternal sehingga dapat menghemat waktu dan uang.

b) Pengalamatan yang mengunakan aplikasi port-level multiplexing. Dengan mengunakan PAT, host internal dapat menggunakan sebuah alamat IP public untuk komunikasi eksternal. Dengan menggunakan sistem ini, maka dapat menghemat penggunaan alamat IP public karena hanya dibutuhkan satu atau beberapa alamat eksternal untuk mendukung komunikasi host internal.

c) Meningkatkan keamanan jaringan. Karena jaringan internal yang bersifat private tidak menampilkan alamat IP atau jaringan topologi ketika menggunakan NAT untuk akses eksternal. (Widjaya Dkk, 2008)

2.2.13 Ethernet

Ethernet adalah sistem jaringan yang dibuat dan dipatenkan

perusahaan Xerox. Ethernet adalah implementasi metoda CSMA/CD (Carrier Sense Multiple Access with Collision Detection) yang dikembangkan tahun 1960 pada proyek wireless ALOHA di Hawaii University diatas kabel coaxial. Standarisasi sistem ethernet dilakukan sejak tahun 1978 oleh IEEE.

2.2.14 DHCP (Dinamic Host Configuration Protocol)

administrator. DHCP bekerja dalam model client-server. DHCP memungkinkan suatu DHCP client dalam suatu jaringan IP untuk menerima konfigurasi dari sebuah server DHCP. Umumnya , konfigurasi yang paling sering diterima client dari server adalah alamat IP. Alamat IP yang diterima client dari server akan berada dalam suatu selang waktu administrasi

tertentu. Ketika waktu berakhir , client akan m eminta alamat yang lain, walaupun kadang client tetap diberi alamat IP yang sama dengan yang sebelumnya. Server DHCP juga dapat menawarkan informasi yang lain seperti alamat server DNS, WINS dan nama domain. Kebanyakan DHCP server memungkinkan administrator untuk mendefinisikan secara khusus

alamat IP yang sama. DHCP menggunakan UDP sebagai protokol transport Client akan mengirim pesan melalui port 67 dan server mengirim pesan

kepada client melalui port 68. Layanan DHCP kini makin penting dengan semakin maraknya jaringan wireless. (Safrizal. Melwin, 2005)

2.3 Software Pendukung 2.3.1 Proxy Server

Proxy server merupakan komponen penengah antar user agent,

bertindak sebagai server dan client yang menerima request message dari user agent dan menyampaikan pada user agent lainnya. Request yang

diterima dapat dilayani sendiri atau disampaikan (forward) pada proxy lain atau server lain. Proxy server menterjemahkan dan/atau menulis ulang request message sebelum menyampaikan pada user agent tujuan atau proxy

2.3.2 Squid Proxy

Squid adalah sebuah proxy server dan web cache daemon. Squid

dirancang dan dijalankan di UNIX System tetapi bisa dijalankan di Windows dengan menggunakan software Cywin yang merupakan software yang free dan dikembangkan oleh Cygnus Solutions untuk digunakan di Windows. Dengan mengunakan Squid kecepatan web server dapat dipercepat dengan adanya penyimpanan web cache, DNS dan resource dari jaringan, Squid juga berlisensi GNU General Public License.

Squid dikatakan sebagai server proxy cache yang mempunyai

performansi yang tinggi dan mendukung operasional FTP, Gopher, dan HTTP. Dalam memenuhi permintaan client, Squid menangani dalam satu proses I/O dan tidak bersifat blocking. Squid hampir bersifat monolitik (seperti Sendmail) dimana seluruh pekerjaan mulai dari menangani permintaan client, mengambil, mencari, dan menyimpan objek serta pengaturan memori, seluruhnya itu hampir dilakukan oleh satu proses. Hampir tidak ada proses lain, kecuali untuk versi terbaru, untuk proses I/O Squid menyerahkan operasionalnya pada aplikasi lain yaitu diskd. Squid

dibuat oleh sebuah komunitas internet dan dipimpin oleh Duane Wessel dari National Laboratory for Applied Network Research yang dibiayai oleh

f) Sun OS / Solaris g) NeXT Step h) SCO UNIX i) AIX

j) HP-UX k) Linux (varian)

Selain varian UNIX, ternyata squid juga bisa dijalankan di atas OS/2 dan WinNT (Maryanto, 2001).

2.3.3 Definisi IP Binding

IP Binding, yaitu pengikatan suatu alamat IP terhadap alamat IP lain. Tujuan dari dibuatnya IP Binding adalah agar alamat IP yang ditentukan hanya dapat digunakan oleh komputer tertentu (Prastomo. A, 2007).

Pada sebuah studi kasus Perusahaan Hardware Jaringan Komputer Drytek mejelaskan metode IP address dan MAC Address Binding yang di terapkan pada produknya yaitu AP Router Vigor 2110. Berikut adalah konsep dari penjelasan singkat oleh Dryatek Corporation tentang bagaimana Pembindingan IP dan MAC Address dilakukan seperti yang terlihat pada gambar 2.13 di bawah ini.

Dengan asumsi ada 4 pengguna di LAN. Dalam router Vigor, Client A dan Client D yang ditambahkan dalam daftar pengikatan IP-MAC address. Client B dan Client C tidak terdapat dalam daftar itu.

Gambar 2.14 Penerapan IP dan MAC address Binding Pada AP router Vigor 2110 Sumber : (Referens 8, Anonim, 2010)

Untuk mengatur Daftar Binding IP, dapat dilakukan secara manual dengan mengetik alamat IP dan alamat MAC di menu add / "Tambah" dan Edit. Seperti pada yang terlihat pada gambar 2.14, dipilih IP address "172.17.1.4" (Client A) dan IP address "172.17.1.17" (Client D) dari Tabel ARP dan tekan Add tombol untuk memindahkan mereka ke Daftar Binding IP.

2.3.4 IP dan MAC address Binding pada Squid Proxy server

address dengan IP address sebagai filter pengguna untuk pengaksesan

jaringan internet. 2.3.5 PHP

PHP (Hypertext Preprocessor) tergolong bahassa pemrograman web server side scripting. Sehingga semua script PHP harus dikelola oleh server

terlebih dahulu sebelum ditampilkan di browser. Server akan membaca permintaan dari user untuk melakukan instruksi PHP misalnya memodifikasi halaman. Lalu hasilnya diperlihatkan oleh user melalui internet browser seperti Mozilla dan Opera. Dengan kata lain, script PHP sendiri sebagai penyusun program tidak perlu diperlihatkan ke user.

PHP dapat melakukan apa saja yang bisa dilakukan program CGI lain, yaitu mengolah data dengan tipe apapun, menciptakan halaman web yang dinamis, serta menerima dan menciptakan cookies. Untuk keamanan lebih lanjut, jenis web server juga sangat berpengaruh. PHP ialah bahasa pemrograman berbasis web yang akan memberikan penampilan canggih jika dipadukan dengan web server yang memberikan tingkat keamanan cukup tinggi, dalam hal ini Apache. Apache telah digunakan sebagai web server karena terbukti benar-benar teruji dan dapat diandalkan. Hampir 70% dari jumlah server di dunia menggunakan Apache sebagai web server.

2.3.5.1Kelebihan PHP

a) Web Server yang mendukung PHP sangat beragam mulai dari apache, IIS, Lighttpd, Nginx, hingga Xitami.

c) Dalam sisi pemahamanan, PHP adalah bahasa scripting yang memiliki banyak referensi.

d) PHP adalah bahasa Open Source yang dapat digunakan di berbagai mesin (Linux, Unix, Macintosh, Windows) dan dapat dijalankan secara runtime melalui console serta juga dapat menjalankan perintah-perintah sistem.

e) PHP dapat terkoneksi dengan beberapa sistem database seperti Oracle, MySQL, Sybase, Postgre SQL, dan lain sebagainya.

2.3.5.2 Kekur angan PHP

a) Tidak ideal untuk pengembangan skala besar.

b) Tidak memiliki sistem pemrograman berorientasi objek yang sesungguhnya (sampai versi 4 ini).

c) Tidak bisa memisahkan antara tampilan dengan logik dengan baik (walau penggunaan template dapat memperbaikinya).

d) PHP memiliki kelemahan security tertentu apabila programmer tidak jeli dalam melakukan pemrograman dan kurang memperhatikan isu dan konfigurasi PHP.

e) Kode PHP dapat dibaca semua orang, dan kompilasi hanya dapat dilakukan dengan tool yang mahal dari Zend ($2000).

2.3.6 MySQL

nilai, rata-rata dan lain sebagainya. Demikian juga dalam hal pencarian data. Semakin besar ukuran file, pencarian data yang dilakukan pada “*.TXT” akan menjadi lebih sulit. Untuk itulah diperlukan database seperti MySQL. Database merupakan kumpulan data yang terorganisasi dalam

file-file terstruktur yang khusus digunakan untuk menampung data. Dengan database, program akan lebih mudah mengendalikan akses terhadap data.

Sebenarnya berbagai jenis database server berkembang di lingkungan pemrograman web. Jika kita menggunakan sistem operasi server dari Microsoft seperti Windows NT dan Windows 2000 Server,

database server yang paling tepat digunakan adalah Microsoft SQL Server. Jika menggunakan sistem operasi server berbasis LINUX, database server yang paling tepat digunakan adalah MySQL. Meski demikian, database server MySQL juga sangat stabil berjalan di lingkungan Windows dan

pada perkembangannya banyak digunakan oleh perusahaan Internet maupun perusahaan publik lainnya.

terbukti digunakannnya MySQL oleh beberapa perusahaan dan institusi besar dunia seperti NASA (USA), Yahoo!Finance, Aizawa (Japanese Security).

2.3.6.1Keunggulan MySQL

a) Adanya Multiplatform dan protable. MySQL dapat berjalan stabil pada berbagai sistem Operasi seperti Windows, Linux, FreeBSD, Mac Os X server, Solaris, Amiga, dan masih banyak lagi

b) Perangkat lunak yang Open Source. MySQL didistribusikan sebagai perangkat lunak Open Source, dibawah lisensi GPL sehingga digunakan secara gratis.

c) Multi-User. MySQL dapat digunakan oleh beberapa Client dalam waktu yang bersamaan tanpa mengalami crash.

d) Security. MySQL memiliki beberapa lapisan keamanan seperti level subnetmask,nama host,dan izin akses Client dengan sistem perizinan yang mendetail serta sandi terenkripsi.

e) Table structure, MySQL memiliki struktur tabel yang lebih fleksibel dalam menangani ALTER TABLE, dibandingkan database lainnya semacam PostgreSQL ataupun Oracle.

2.3.6.2Keuntungan Hubungan PHP & MySQL a) Mereka free (gratis) sehingga efektif biayanya.

c) Customizable. Keduanya Open Source, sehingga mengijinkan pemrograman untuk memodifikasi software PHP dan MySQL pada lingkungan yang cocok untuk mereka sendiri (Nugroho, 2004).

2.3.7 SMTP (Simple Mail Transfer Protocol)

Simple Mail Transfer Protocol (SMTP) adalah suatu protokol yang

digunakan untuk mengirimkan pesan e-mail antar server, yang bisa dianalogikan sebagai kantor pos. Ketika kita mengirim sebuah e-mail, komputer kita akan mengarahkan e-mail tersebut ke sebuah SMTP server, untuk diteruskan ke mail-server tujuan ( Referens 1, Anonim, 2013).

2.3.8 Permission Pada GNU/Linux

pemrograman PHP, CLI (command line interface) yang berfungsi pada terminal console linux hanya dapat di panggil dengan perintah shell

programming, sebagai contoh perintah shell di php adalah “exec” perintah

ini digunakan pada PHP ketika ingin memanggil atau menjalankan perintah dasar pada GNU / Linux seperti melakukan ping, menampilkan isi file, dan sebagainya.

2.3.9 Shell Programming

Shell adalah program yang menghubungkan Client dengan sistem

operasi dalam hal ini kernel (inti sistem operasi), umumnya shell menyediakan prompt sebagai user interface, tempat dimana Client meng-inputkan perintah-perintah yang diinginkan baik berupa perintah internal shell (internal command), ataupun perintah eksekusi suatu file progam (external command), selain itu shell memungkinkan Client menyusun sekumpulan perintah pada sebuah atau beberapa file untuk dieksekusi sebagai program.

3.1 Alur Penelitian

Squid Proxy Server merupakan software proxy server open source dengan

banyak fitur. ACL (Access Control List) atau daftar akses kontrol adalah bagian penting dari konfigurasi Squid, akses kontrol digunakan untuk memberikan akses kepada client, seperti akses http dan dapat juga digunakan untuk memblokir situs – situs tertentu.

Istilah binding sendiri di ambil dari kata ikat atau dengan kata lain binding dapat dikatakan dengan melakukan pengikatan terhadap suatu obyek. Dalam hal ini obyek yang akan di binding adalah IP address dan MAC address dari sebuah komputer. Metode IP dan MAC address binding yang umum selama ini di terapkan pada konfigurasi hotspot dan MikroTik. IP & MAC address binding biasanya digunakan untuk mengijinkan IP tertentu untuk membypass authetifikasi hotspot, dengan demikian client dapat melakukan pengaksesan internet tanpa melalui authetifikasi lagi.

3.2 Analisis

Berkaitan dengan perancangan sistem dari tugas akhir yang akan di implementasikan perancangan interfaces ini, sangatlah berperan pemahaman tentang Permission pada sistem operasi linux, dan pengaturan konfigurasi Squid Proxy server karena masalah yang sering timbul saat melakukan proses

Sistem ini dibuat dengan menggunakan bahasa pemrograman PHP 5.0 dan aplikasi Squid Proxy server 3.1. Ada dua rancangan interfaces pada implementasi ini. Yaitu :

• Websites administrator, website utama yang digunakan untuk melakukan

pembindingan IP dan MAC address client. Konsep kerjanya dimulai dengan authentifikasi atau form login. Setelah dapat melakukan login, maka admin jaringan yang dalam hal ini berperan sebagai aktor utama baru bisa melakukan pembindingan IP & MAC Address komputer client. Untuk dapat mengetahui MAC dan IP address dari client, maka admin harus meminta list dari terminal console pada sistem operasi linux dengan mengetikan perintah arp –n, dan barulah akan tampil semua MAC & IP address client yang sedang berada dalam lingkup jaringan yang telah

disediakan. Namun agar tidak terlalu merepotkan, maka dalam sistem yang akan dibuat ini akan diberi fitur untuk perintah arp-n dari interfaces Websites.

• Website Request Binding Untuk Client, website ini digunakan untuk

3.3 Rancangan Sistem

3.3.1 Rancangan Implementasi J aringan Komputer

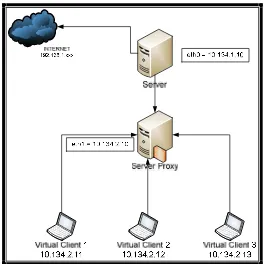

Gambar 3.1 Rancangan Jaringan komputer implementasi sistem

Rancangan jaringan diatas merupakan gambaran dari rancangan jaringan yang akan di terapkan pada sistem yang akan di buat nanti. Rancangan jaringan diatas dirancang dengan menggunakan metode virtualisasi, dimana client – client yang ada tersebut hanyalah sebuah komputer virtual yang ada dalam software virtual manager. Dalam implementasi ini software virtual manager yang digunakan adalah Oracle Virtual Box. komputer – komputer client yang terbuhung ke komputer

server melalui swict tersebut merupakan komputer virtualisasi yang

maksudkan untuk menggambarkan pengaturan jaringan secara virtual ke dalam sebuah objek visual agar dapat mempermudah pemahamannya. 3.3.2 Rancangan Implementasi Konfigurasi Squid Proxy server

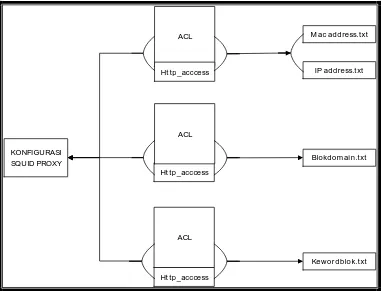

ACL M ac address.txt

Gambar 3.2 Rancangan Konfigurasi Squid Proxy server

Gambar diatas merupakan gambaran visual dari konfigurasi Squid Proxy server yang mempunyai ACL (Access Control List) dan http access

3.4 Struktur Sistem

3.4.1 Struktur Websites Administrator

Berikut adalah susuan struktur sistem websites administrator yang aka di rancang. Dimana pada sturuktur ini ada halaman awal yaitu index.

PROFIL ADMIN BINDING BLOK DOMAIN KEYWORD BLOK AKSES LOG SQUID LOGIN

REQUEST BINDING INDEX

Gambar 3.3 Struktur rancangan inface websites administrator

Pada perancangan interfaces websites administrator yang akan di implementasikan ini, ada delapan form yang akan di buat yaitu form login, form menu utama, form profil admin, form binding, form blok domian, form blok keyword, form akses log dan form request binding. Berikut penjelasan dari masing masing form dan kegunaanya :

• Form login adiministrator, digunakan untuk authentifikasi admin.

• Form menu utama, halaman awal atau conten websites yang di

dalamnya berisi informasi websites dan pilihan menu.

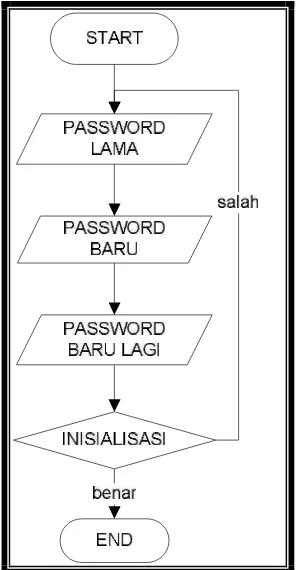

• Form profil admin, untuk penggantian password administrator.

• Form Binding, digunakan untuk menginputkan daftar client baru yang

• Form Blok Domain, digunakan untuk memblokir situs – situ terlarang,

seperti situs yang berbau porno, sara dan lain –lain.

• Form Keyword Blok, digunakan untuk memfilter inputan ketikan client

dalam melakukan akses internet. Ketikan client yang berbau porno dan tidak pantas, contoh : sex, porno, kata – kata buruk dan lain – lain tidak akan bisa di akses lagi setelah di inputkan di form ini.

• Form Akses Log, form ini menampilkan isi dari file log Squid Proxy

server yang ada pada sistem. Ini berfungsi sebagai pemantau kegiatan

pengaksesan internet yang dilakukan oleh client. Semua aktifitas penggunaan internet client akan tampak dalam form ini.

• Form Request Binding, form ini berfungsi sebagai pemberi informasi

administrator akan daftar permintaan client yang sudah me request dari form request client yang telah disediakan.

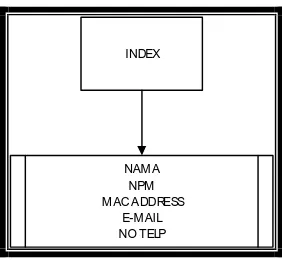

3.4.2 Struktur Websites Request Binding Client

Berikut adalah susuan struktur sistem websites Request Binding yang aka di rancang. Dimana pada halaman awal yaitu index dan akan langsung

Pada strutur websites yang akan di rancang khusus untuk client baru ini terlihat sangat sederhana karena websites ini hanya digunakan untuk me request permintaan Binding yang akan di teruskan kepada administrator.

3.5 Alur Sistem

3.5.1 Alur Websites Binding Administr ator

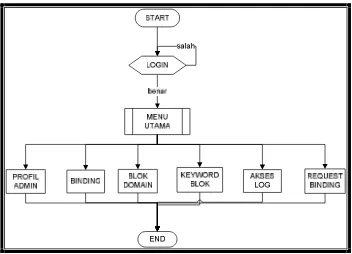

untuk menjelaskan alur kerja proses pada sistem, ada pula rancangan flowchart yang telah di buat. Berikut adalah diagram alur kerja yang akan di lakukan seorang admin jaringan saat mengakses websites administrator.

Gambar 3.5 Diagram Alur Websites Binding Administrator

masuk kedalam halaman utama websites dimana ia bisa melakukan penggatian password admin, pembindingan IP dan MAC address client, filter domain kan keyword, melihat akses log pemakaian internet dan pengkorfirmasian request Binding client.

3.5.2 Alur Websites Request Binding untuk Client

Gambar 3.6 Alur sistem Websites Request Binding untuk Client

Gambar Diagram alur diatas menjelaskan tentang mekanisme proses client untuk melakukan pendaftaran, dimulai dari start client mengakses

situs pendaftaran Binding dan kemudian mengisikan data lengkap yang valid, lalu proses tersebut akan menginisialisasi inputan dari client, jika inputan valid dan sesuai dengan permintaan sistem, maka data registrasi client tersebut akan di simpan dalam database request pada websites.

Namun jika proses inputan client tidak valid, maka sistem tidak akan memproses registrasi client dan proses inputan akan terus berulang hingga client menginputkan data dengan valid dan sesuai dengan permintaan

3.6 Data Flow Diagr am

3.6.1 Flow Diagr am Pr ofil Admin

Berikut adalah gambaran dari proses kerja menu profil admin dalam sistem.

Gambar 3.7 Diagram Alur menu Kerja Profil Admin

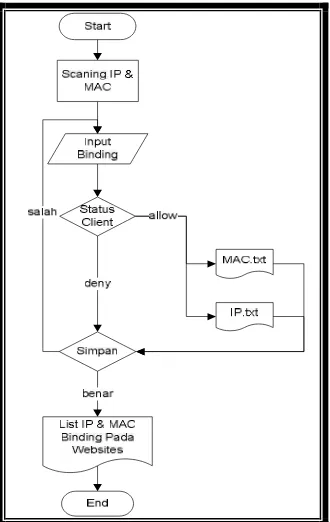

3.6.2 Flow Diagr am Binding

Berikut ini adalah gambaran proses dari menu Binding

Gambar 3.8 Diagram alur kerja menu Binding

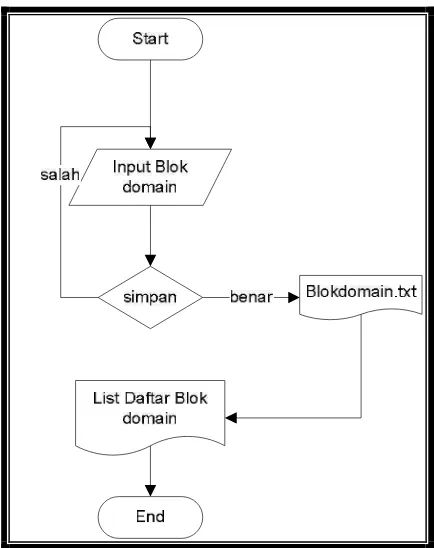

3.6.3 Flow Diagr am Blok Domain

Berikut adalah gambaran proses dari menu Blok Domain.

Gambar 3.9 Diagram alur kerja menu blok domain

domain, admin harus menginputkan domain – domain yang di anggap tidak pantas kemudian menyimpannya dengan menekan tombol button simpan. jika inputan admin kosong, maka sistem tidak akan mengeksekusi perintah dan akan terus mengulang proses inputan sampai proses benar – benar dilakukan secara benar.

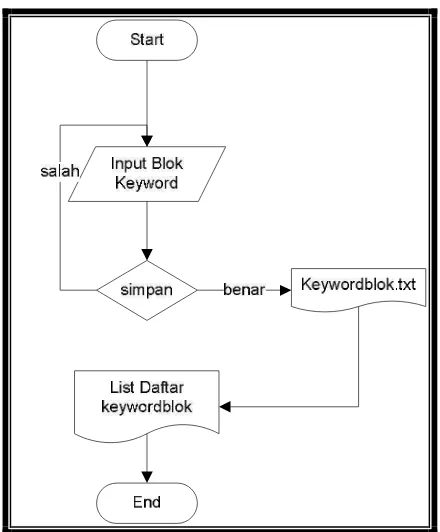

3.6.4 Flow Diagr am Keyword Blok

Dibawah ini adalah gambaran proses dari menu Keyword Blok

Gambar 3.10 Diagram Alur kerja menu blok keyword

internet yang telah di Binding. Skema alur proses tersebut tergambar pada flowchart diatas dimana dimulai dari proses start. Saat admin sudah berhasil melewati proses login, maka ia berhak untuk memilih menu utama yang ada pada halaman awal websites. Dalam pembahasan ini menu yang dipilih admin adalah menu Keyword Blok, Setelah masuk ke dalam form keyword blok, admin harus menginputkan kata – kata yang di anggap tidak pantas kemudian menyimpannya dengan menekan tombol button simpan yang telah disediakan. jika inputan admin kosong, maka sistem tidak akan mengeksekusi perintah dan akan terus mengulang proses inputan sampai proses benar – benar dilakukan secara benar.

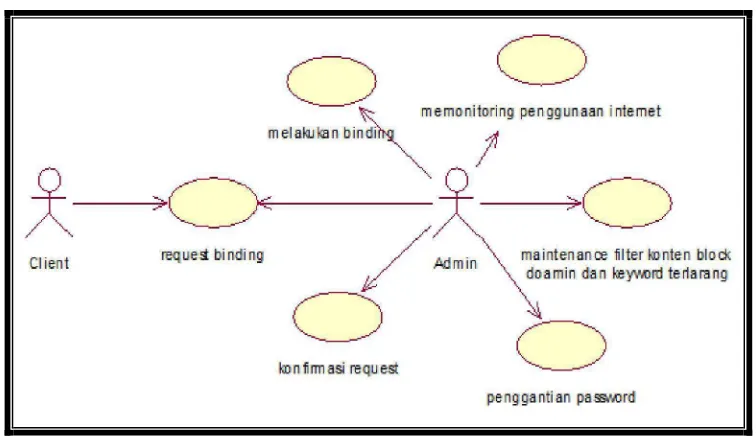

3.7 Use Case Diagram

Untuk menggambarkan sebuah proses yang dilakukan oleh lebih dari salah seorang aktor, bisanya digambarkan pada skema yang disebut Use case diagram agar pemahaman penjabaran dari sebuah proyek terlihat lebih detail. Berikut adalah Use Case Diagram dari implementasi sistem Websites Binding.

Penjelasan :

• Aktor Client : dalam hal ini, client memliki use case yaitu “melakukan request”.

• Aktor Admin : dalam hal ini, admin mempunyai beberapa use case yaitu “konfirmasi request, Binding, maintenance filter konten blok domain dan keyword terlarang, dan memonitoring penggunaan internet”.

3.8 Activity Diagram

Dari use case diatas ada pula penjelasan aktifitas – aktifitas yang telah di buat. Berikut activity diagram dari use case implementasi sistem tang dibahas pada sub bab 3.7 di atas.

3.8.1 Activity Diagram Request Binding

Gambar 3.12 Activity Diagram dari use case melakukan request Penjelasan :

• Client : client mendaftarkan diri untuk melakukan request

• Websites registrasi : inputan data registrasi client akan di teruskan

ke database request. Namun jika terdapat kesalahan saat client melakukan registrasi, maka websites registrasi tidak akan melanjutkan proses ke penyimpanan database.

• Database request : data registrasi client yang sudah valid akan tersimpan dalam database request yang nantinya akan di informasikan ke dalam websites administrator.

3.8.2 Activity Diargam konfirmasi pendaftar an

Gambar 3.13 Activity diagram konfirmasi pendaftaran Penjelasan :

• Websites administrator : Setelah berhasil melewati proses login,

admin memeriksa form request Binding yang berada pada menu utama websites.

• Konfirmasi : jika telah ada client yang mendaftar dari websites request client, maka database request akan otomatis mengirimkan

informasi di form request Binding ini. Maka tugas admin berikutnya adalah menginformasikan kepada client yang sudah mendaftar melalui e-mail atau sms dengan memberikan IP address yang telah di tentukan.

3.8.3 Activity Diagram Melakukan Binding

Gambar 3.14 Activity Diagram Binding Penjelasan :

dapat masuk ke dalam websites administrator, admin harus melalui form login.

• Websites Administrator : setelah berhasil melewati proses

login, maka barulah admin dapat melakukan proses

pembindingan, dengan menginputkan data client ke dalam form Binding. Jika proses inputan admin tidak sesuai permintaan sistem, maka sistem akan mengulang proses input sampai inputan di anggap valid oleh sistem.

• Database Binding : setelah proses inputan admin valid, maka data dari pembindingan client akan di simpan ke dalam database Binding pada websites dan pada konfigurasi Squid Proxy server.

3.8.4 Activity Diagram Maintenance Filter Konten dan Keywor d Ter larang

Penjelasan :

• Admin : admin harus masuk ke dalam websites administrator terlebih dahulu untuk melakukan Pemfilteran konten dan keyword. Untuk dapat masuk ke dalam websites administrator, admin harus melalui form login.

• Websites Administrator : setelah berhasil melewati proses

login, maka barulah admin bisa memfilter konten dan

keyword, jika terdapat kesalahan dalam proses penginputan, sistem tidak akan berlangsung ke proses berikutnya sampai proses inputan valid.

• Database Keyword & domain : data inputan yang telah di masukan client pada websites akan di simpan pada database websites untuk kemudian di teruskan ke konfigurasi Squid

3.8.5 Activity Diagram Monitoring Penggunaan Inter net

Gambar 3.16 Activity Diagram Monitoring Penggunaan Internet

Penjelasan :

• Admin : admin harus masuk ke dalam websites administrator terlebih dahulu untuk melakukan Pemfilteran konten dan keyword. Untuk dapat masuk ke dalam websites administrator, admin harus melalui form login.

• Websites Administrator : websites akan menampilkan isi file

dari file access.log Squid Proxy server.

3.9 Replika Rancangan Antar Muka Websites Binding(Client) 3.9.1 Halaman Awal Websites Binding(Client)

Gambar 3.17 Halaman awal websites Binding

Pada Halaman ini, akan menjelaskan tata cara untuk melakukan request Binding untuk dapat tersambung ke internet. Dimana nantinya

dalam form ini akan di sediakaan fungsi untuk masuk kedalam form registrasi client yang digunakan untuk merequest internet.

3.9.2 Form Request Binding Untuk Client

Gambar 3.18 Replika Form Request Binding untuk client

tidak valid, maka permintaan untuk merequest IP address ke admin tidak akan dieksekusi.

3.9.3 Form Login Admin

Gambar 3.19 Replika Form Login Administrator

Pada rancangan interfaces form login administrator ini dirancang seperti form login pada umumnya. Yaitu hanya ada logo dan athentifikasi host berupa inputan username dan password.

3.9.4 Form Konten Halaman Awal Websites Binding (Administrator)

Gambar 3.20 Replika Form Halaman Awal Websites Administrator

Pada rancangan interfaces halaman konten atau halaman awal ini terdapat info login dan menu utama. Yaitu profil admin, Binding, keyword blok, akses log, dan request Binding.

Gambar 3.21 Replika Form Profil Admin

Form ini digunakan untuk maintenance admin. Digunakan jika sewaktu -waktu admin ingin mengganti passwordnya atau untuk melakukan pergantian pengurus administrasi jaringan. Dalam form ini terdapat inputan masukan password lama, masukan password baru, dan masukann password baru lagi. Jika proses salah, maka permintaan untuk penggantian password tidak akan dieksekusi.

3.9.6 Form Binding

Gambar 3.22 Replika Form Binding

3.9.7 Form Tambah User Binding

Gambar 3.23 Replika Form Tambah Binding

Pada form ini terdapat inputan IP address, MAC address, Nama Pemilik, NPM dan status allow atau deny. Dalam proses penginputan, semua kolom inputan harus di isi dengan benar agar tidak dapat berfungsi pada konfigurasi Squid Proxy server, jika proses penginputan salah, maka permintaan untuk pembindingan client tidak akan dieksekusi dan akan terus melakukan perulangan penginputan hingga proses inputan di lakukan dengan benar. Dalam form ini terdapat fungsi scan MAC address yang digunakan untuk melihat MAC address client yang sedang terhubung ke jaringan.

3.9.8 Form Blok Domain

Dalam form ini terdapat table list nama Domain yang telah di masukan ke dalam konfigurasi. fungsi tombol button “tambah blok domain” adalah untuk menginputkan nama domain – domain khusus yang dianggap tidak pantas.

3.9.9 Form Tambah Blok Domain

Gambar 3.25 Replika Form Tambah Blok Domain