0

UJIAN AKHIR SEMESTER

TAKE HOME

CYBER FORENSIC

MUHAMMAD SALAHUDDIEN MANGGALANY

Diajukan Untuk Memenuhi Salah Satu Syarat Akademik

Program Pasca Sarjana (S-2)

Oleh :

Yaya Suharya

L.25.013.0021

J u r u s a n K e a m a n a n K o m p u t e r

M a g i s t e r T e k n i k I n f o r m a t i k a

U N I V E R S I T A S L A N G L A N G B U A N A

B A N D U N G

2 0 1 5

1

SOAL

UNIVERSITAS LANGLANGBUANA Program Pasca Sarjana

Magister Teknik Informatika Mata Kuliah Komputer Forensik

Ada dua bagian soal. Untuk setiap bagian, Anda diminta untuk memiilih 3 (tiga) soal yang paling menarik minat Anda. Waktu pengerjaan adalah 2 (dua) minggu take home exam. Tulis seluruh jawaban dengan menggunakan komputer dan dilengkapi ilustrasi diagram ataupun contoh tampilan (apabila diperlukan), dikirim ke alamat email [email protected] diserahkan sebelum tanggal 5 April 2015. Anda diperkenankan membuka buku, mencari referensi dan mengakses Internet, akan tetapi dilarang bekerjasama dengan peserta ujian lainnya.

Jangan lupa berdoa. Selamat bekerja, semoga sukses!

BAGIAN I ANALISIS (bobot soal masing-masing 20%)

(pilih hanya tiga soal yang paling menarik minat Anda)

Soal 1 Email resmi Perusahaan XYZ menerima kiriman ancaman pembocoran informasi bisnis rahasia dan keselamatan Direksi. Hasil analisis header dan penelusuran alamat IP mengindikasikan keterlibatan orang dalam (insider threat) yang menggunakan fasilitas akses WiFi terbuka kantor dan perangkat bergerak (mobile) milik sendiri (BYOD).

Alat bukti terkait apa saja yang bisa didapatkan dan disediakan Penyidik serta bagaimana prosedur Chain of Custody yang tepat?

Soal 2 Dari Soal 1, jelaskan ancaman hukuman bagi pelaku sesuai UU Nomor 11 Tahun 2008 Tentang Informasi dan Transaksi Elektronik.

Soal 3 Sepasang artis terkenal terlibat dalam skandal The Naked Pre Wedding Photo Session. Seri foto pribadi tersebar luas setelah smartphone milik artis tersebut hilang sampai seluruh akses cloud storage dibajak pelaku. Pada saat Penyidik melakukan investigasi justru ditemukan adanya satu cover up menggunakan penyebaran materi multimedia untuk mengirim kepingan berkas rahasia. Anda diminta membantu kasus ini.

Teknik apa yang digunakan pelaku? Bagaimana mengungkapkannya?

Soal 4 Anda diminta oleh Penyidik Kepolisian untuk memberikan pendapat dan analisis sebagai Ahli terkait penemuan sejumlah dokumen dalam media penyimpan USB thumb drive yang dipulihkan dari proses penghapusan. Informasi properties menunjukkan notasi waktu 01:01:01 dan 12/12/12.

Bagaimana cara Anda mencari referensi waktu yang sesuai?

Soal 5 Anda ditunjuk sebagai Ahli oleh Pengadilan. Tugas Anda menjelaskan alat bukti berupa suatu file dengan sejumlah informasi metadata EXIF.

2

BAGIAN II DEFINISI (bobot soal masing-masing 10%)

(pilih hanya tiga soal yang paling menarik minat Anda)

Soal 1 Jelaskan perbedaan antara unallocated, unused dan slack space

Soal 2 Sebutkan dan jelaskan dengan singkat masing-masing satu jenis tools yang digunakan di dalam proses evidence gathering dan imaging

Soal 3 Jelaskan, menurut anda apa perbedaan computer crime dan computer related crime menurut definisi EU Convention on Cyber Crime 2001

Soal 4 Apakah yang dimaksudkan dengan volatile dan non volatile data Soal 5 Jelaskan istilah berikut: steganography, encryption dan compression

BAGIAN III KESIMPULAN (bobot soal 10%)

Berikan pendapat Anda tentang fungsi dan peranan Komputer Forensik, dalam bentuk kesimpulan poin-poin yang paling utama sebanyak maksimal 100 kata.

BAGIAN IV TUGAS TAMBAHAN

Untuk menambah pengetahuan dan nilai, anda diminta untuk memilih salah satu:

1. Menyusun paper ulasan (paper review) tentang fungsi dan fitur 5 (lima) jenis perangkat keras dan 5 (lima) jenis perangkat lunak computer/digital forensic

2. Menyusun paper ulasan (paper review) satu Jurnal atau Proceedings tentang computer/digital forensic. Bisa berupa ringkasan (resume) maupun kritik.

Format paper A4 satu spasi (lebih disukai menggunakan format IEEE Journal), minimum 2000 kata, maksimum 4000 kata dilengkapi dengan diagram/gambar ilustrasi pendukung (bila ada). Sebutkan juga sumber referensi yang digunakan.

3

JAWABAN

BAGIAN I ANALISIS (bobot soal masing-masing 20%)

Soal 3 Sepasang artis terkenal terlibat dalam skandal The Naked Pre Wedding Photo Session. Seri foto pribadi tersebar luas setelah smartphone milik artis tersebut hilang sampai seluruh akses cloud storage dibajak pelaku. Pada saat Penyidik melakukan investigasi justru ditemukan adanya satu cover up menggunakan penyebaran materi multimedia untuk mengirim kepingan berkas rahasia. Anda diminta membantu kasus ini.

Teknik apa yang digunakan pelaku? Bagaimana mengungkapkannya?

Saat ini teknologi komputer dapat digunakan sebagai alat bagi para pelaku kejahatan komputer : seperti pencurian, penggelapan Uang dan lain sebagainya. Barang bukti yang berasal dari komputer telah muncul dalam persidangan hampir 30 tahun. Awalnya, Hakim menerima bukti tersebut tanpa membedakannya dengan bentuk bukti lainnya. Namun seiring dengan kemajuan teknologi Komputer, perlakuan tersebut menjadi membingungkan. Bukti yang berasal dari komputer sulit dibedakan antara yang asli ataupun salinannya, karena berdasarkan sifat alaminya, data yang ada dalam komputer sangat mudah dimodifikasi. Proses pembuktian bukti tindak kejahatan tentunya memiliki kriteria - kriteria, demikian juga dengan proses pembuktian pada bukti yang didapat dari komputer.

Di awal tahun 1970-an kongres amerika serikat mulai merealisasikan kelemahan hukum yang ada dan mencari solusi terbaru yang lebih cepat dalam penyelesaian kejahatan komputer. Us federals rules of evidence 1976 menyatakan permasalahan tersebut. Hukum lainnya yang menyatakan permasalahan tersebut adalah:

a. Economic espionage act 1996, berhubungan dengan pencurian rahasia dagang

b. The electronic comunications privacy act 1986, berkaitan dengan penyadapan peralatan elektronik.

c. The computer security act 1987 (public law 100-235), berkaitan dengan keamanan sistem komputer pemerintah

Berikut ini adalah beberapa buah definisi komputer forensik:

a. Definisi sederhana : penggunaan sekumpulan prosedur untuk melakukan pengujian secara menyeluruh suatu sistem komputer dengan menggunakan software dan tool untuk mengambil dan memelihara barang bukti tindakan kriminal.

b. Menurut Judd Robin, seorang ahli komputer forensik : "Penerapan secara sederhana dari penyelidikan komputer dan teknik analisisnya untuk menentukan bukti-bukti hukum yang mungkin".

c. New Technologies memperluas definisi Judd Robin dengan: "Komputer forensik berkaitan dengan pemeliharaan, identifikasi, ekstraksi dan dokumentasi bukti-bukti komputer yang tersimpan dalam wujud informasi magnetik".

d. Menurut Dan Farmer & Wietse Venema : "Memperoleh dan menganalisa data dengan cara yang bebas dari distorsi atau bias sebisa mungkin, untuk merekonstruksi data atau apa yang telah terjadi pada waktu sebelumnya di suatu sistem"

4

Barang Bukti Digital

Bukti digital adalah informasi yang didapat dalam bentuk / format digital (scientific Working Group on Digital Evidence, 1999).

Beberapa contoh bukti digital antara lain: • E-mail, alamat e-mail

• Filewordprocessor/spreadsheet • Source code perangkat lunak

• File berbentuk image(.jpeg, .tip, dan sebagainya) • Web Browser bookmarks, cookies

• Kalender, to-do list

Bukti digital tidak dapat langsung dijadikan barang bukti pada proses peradilan, karena menurut sifat alamiahnya bukti digital sangat tidak konsisten. Untuk menjamin bahwa bukti digital dapat dijadikan barang bukti dalam proses peradilan maka diperlukan sebuah standar data digital yang dapat dijadikan barang bukti dan metode standar dalam pemrosesan barang bukti sehingga bukti digital dapat dijamin keasliannya dan dapat dipertanggung jawabkan.

Adapun klasifikasi barang bukti digital forensik menurut Ruby Alamsyah terbagi atas :

Barang bukti elektronik. Barang bukti ini bersifat fisik dan dapat dikenali secara visual, oleh karena itu investigator dan forensic analyst harus sudah memahami untuk kemudian dapat mengenali masing-masing barang bukti elektronik ini ketika sedang melakukan proses searching (pencarian) barang bukti di TKP. Jenis-jenis barang bukti elektronik adalah sebagai berikut :

1. Komputer PC, laptop/notebook, netbook, tablet 2. Handphone, smartphone

3. Flashdisk/thumb drive 4. Floppydisk

5. Harddisk 6. CD/DVD

7. Router, switch, hub 8. Kamera video, cctv 9. Kamera digital 10. Digital recorder 11. Music/video player

12. Barang bukti digital. Barang bukti digital Barang bukti ini bersifat digital yang diekstrak atau di-recover dari barang bukti elektronik. Barang bukti ini di dalam Undang-Undang No. 11 tahun 2008 tentang Informasi dan Transaksi Elektronik dikenal dengan istilah informasi elektronik dan dokumen elektronik. Jenis barang bukti inilah yang harus dicari oleh forensic analyst untuk kemudian dianalisa secara teliti keterkaitan masing-masing file dalam rangka mengungkap kasus kejahatan yang berkaitan dengan barang bukti elektronik. Berikut adalah contoh-contoh barang bukti digital.

13. Logical file, yaitu file yang masih ada dan tercatat di file system yang sedang berjalan (running) di suatu partisi. File tersebut bisa berupa file aplikasi, library, office, logs, multi media, dan lain-lain.

14. Deleted file, dikenal juga dengan istilah unallocated cluster yang merujuk kepada cluster dan sektor tempat penyimpanan file yang sudah terhapus dan tidak teralokasikan lagi untuk file tersebut dengan ditandai di file system sebagai area yang dapat digunakan lagi untuk penyimpanan file yang baru. Artinya file yang sudah terhapus tersebut masih tetap berada di cluster atau sektor tempat penyimpanannya sampai tertimpa (overwritten) oleh file yang baru pada cluster atau sektor tersebut. Pada kondisi di mana deleted file tersebut belum tertimpa, maka proses recovery secara utuh terhadap file tersebut sangat memungkinkan terjadi.

5

15. Lost file, yaitu file yang sudah tidak tercatat lagi di file system yang sedang berjalan (running) dari suatu partisi, namun file tersebut masih ada di sektor penyimpanannya. Ini bisa terjadi ketika misalnya suatu flashdisk atau harddisk maupun partisinya dilakukan proses re-format yang menghasilkan file system yang baru, sehingga file-file yang sudah ada sebelumnya menjadi tidak tercatat lagi di file system yang baru. Untuk proses recovery-nya didasarkan pada signature dari header maupun footer yang tergantung pada jenis format file tersebut.

16. File slack, yaitu sektor penyimpanan yang berada di antara End of File (EoF) dengan End of Cluster (EoC). Wilayah ini sangat memungkinkan terdapat informasi yang mungkin penting dari file yang sebelumnya sudah dihapus (deleted).

17. Log file, yaitu file yang merekam aktivitas (logging) dari suatu keadaan tertentu, misalnya log dari sistem operasi, internet browser, aplikasi, internet traffic, dan lain-lain.

18. Encrypted file, yaitu file yang isinya sudah dilakukan enkripsi dengan menggunakan algoritma cryptography yang kompleks, sehingga tidak bisa dibaca atau dilihat secara normal. Satu-satunya cara untuk membaca atau melihatnya kembali adalah dengan melakukan dekripsi terhadap file tersebut dengan menggunakan algoritma yang sama. Ini biasa digunakan dalam dunia digital information security untuk mengamankan informasi yang penting. Ini juga merupakan salah satu bentuk dari Anti-Forensic, yaitu suatu metode untuk mempersulit forensic analyst atau investigator mendapatkan informasi mengenai jejak-jejak kejahatan.

19. Steganography file, yaitu file yang berisikan informasi rahasia yang disisipkan ke file lain, biasanya berbentuk file gambar, video atau audio, sehingga file-file yang bersifat carrier (pembawa pesan rahasia) tersebut terlihat normal dan wajar bagi orang lain, namun bagi orang yang tahu metodologinya, file-file tersebut memiliki makna yang dalam dari informasi rahasianya tersebut. Ini juga dianggap sebagai salah satu bentuk dari Anti-Forensic.

20. Office file, yaitu file yang merupakan produk dari aplikasi Office, seperti Microsoft Office, Open Office dan sebagainya. Ini biasanya berbentuk file dokumen, spreadsheet, database, teks, dan presentasi. 21. Audio file, yaitu file yang berisikan suara, musik dan lain-lain, yang biasanya berformat wav, mp3 dan

lain-lain. File audio yang berisikan rekaman suara percakapan orang ini biasanya menjadi penting dalam investigasi ketika suara di dalam file audio tersebut perlu diperiksa dan dianalisa secara audio forensik untuk memastikan suara tersebut apakah sama dengan suara pelaku kejahatan.

22. Video file, yaitu file yang memuat rekaman video, baik dari kamera digital, handphone, handycam maupun CCTV. File video ini sangat memungkinkan memuat wajah pelaku kejahatan sehingga file ini perlu dianalisa secara detil untuk memastikan bahwa yang ada di file tersebut adalah pelaku kejahatan. 23. Image file, yaitu file gambar digital yang sangat memungkinkan memuat informasi-informasi penting

yang berkaitan dengan kamera dan waktu pembuatannya (time stamps). Data-data ini dikenal dengan istilah metadata exif (exchangeable image file). Meskipun begitu metadata exif ini bisa dimanipulasi, sehingga forensic analyst atau investigator harus hati-hati ketika memeriksa dan menganalisa metadata dari file tersebut.

24. Email, merupakan singkatan dari electronic mail, yaitu surat berbasis sistem elektronik yang menggunakan sistem jaringan online untuk mengirimkannya atau menerimanya. Email menjadi penting di dalam investigasi khususnya phishing (yaitu kejahatan yang menggunakan email palsu dilengkapi dengan identitas palsu untuk menipu si penerima). Email berisikan header yang memuat informasi penting jalur distribusi pengiriman email mulai dari sender (pengirim) sampai di recipient (penerima), oleh karena itu data di header inilah yang sering dianalisa secara teliti untuk memastikan lokasi si pengirim yang didasarkan pada alamat IP. Meskipun begitu, data-data di header juga sangat dimungkinkan untuk dimanipulasi. Untuk itu pemeriksaan header dari email harus dilakukan secara hati-hati dan komprehensif.

25. User ID dan password, merupakan syarat untuk masuk ke suatu account secara online. Jika salah satunya salah, maka akses untuk masuk ke account tersebut akan ditolak.

26. SMS (Short Message Service), yaitu pelayanan pengiriman dan penerimaan pesan pendek yang diberikan oleh operator seluler terhadap pelanggannya. SMS-SMS yang bisa berupa SMS inbox (masuk), sent (keluar), dan draft (rancangan) dapat menjadi petunjuk dalam investigasi untuk mengetahui keterkaitan antara pelaku yang satu dengan yang lain.

6

27. MMS (Multimedia Message Service), merupakan jasa layanan yang diberikan oleh operator seluler berupa pengiriman dan penerimaan pesan multimedia yang bisa berbentuk suara, gambar atau video.

Call logs, dan lain-lain, yaitu catatan panggilan yang terekam pada suatu nomor panggilan seluler. Panggilan ini bisa berupa incoming (panggilan masuk), outgoing (panggilan keluar), dan missed (panggilan tak terjawab).

Berikut ini adalah aturan standar agar bukti dapat diterima dalam proses peradilan:

• Dapat diterima, artinya data harus mampu diterima dan digunakan demi hukum, mulai dari kepentingan penyelidikan sampai dengan kepentingan pengadilan.

• Asli, artinya bukti tersebut harus berhubungan dengan kejadian / kasus yang terjadi dan bukan rekayasa.

• Lengkap, artinya bukti bisa dikatakan bagus dan lengkap jika di dalamnya terdapat banyak petunjuk yang dapat membantu investigasi.

• Dapat dipercaya, artinya bukti dapat mengatakan hal yang terjadi di belakangnya. Jika bukti tersebut dapat dipercaya, maka proses investigasi akan lebih mudah.

Syarat dapat dipercaya ini merupakan suatu keharusan dalam penanganan perkara.

Untuk itu perlu adanya metode standar dalam pegambilan data atau bukti digital dan pemrosesan barang bukti data digital, untuk menjamin keempat syarat di atas terpenuhi. Sehingga data yang diperoleh dapat dijadikan barang bukti yang legal di pengadilan dan diakui oleh hukum.

Metodologi Standar

Pada dasarnya tidak ada suatu metodologi yang sama dalam pengambilan bukti pada data digital, karena setiap kasus adalah unik sehingga memerlukan penanganan yang berbeda. Walaupun demikian dalam memasuki wilayah hukum formal, tentu saja dibutuhkan suatu aturan formal yang dapat melegalkan suatu investigasi.

Untuk itu menurut U.S. Department of Justice ada tiga hal yang ditetapkan dalam memperoleh bukti digital:

• Tindakan yang diambil untuk mengamankan dan mengumpulkan barang bukti digital tidak boleh mempengaruhi integritas data tersebut.

• Seseorang yang melakukan pengujian terhadap data digital harus sudah terlatih.

• Aktivitas yang berhubungan dengan pengambilan, pengujian, penyimpanan atau pentransferan barang bukti digital harus didokumentasikan dan dapat dilakukan pengujian ulang.

Selain itu terdapat pula beberapa panduan keprofesian yang diterima secara luas:

• Pengujian forensik harus dilakukan secara menyeluruh. Pekerjaan menganalisa media dan melaporkan temuan tanpa adanya prasangka atau asumsi awal.

• Media yang digunakan pada pengujian forensik harus disterilisasi sebelum digunakan. • Image bit dari media asli harus dibuat dan dipergunakan untuk analisa.

• Integritas dari media asli harus dipelihara selama keseluruhan penyelidikan. Dalam kaitan ini terdapat akronim PPAD pada Komputer forensik:

1. Memelihara (Preserve) data untuk menjamin data tidak berubah.

2. Melindungi (Protect) data untuk menjamin tidak ada yang mengakses barang bukti. 3. Melakukan analisis (Analysis) data menggunakan teknik forensik.

7

Penanganan Barang Bukti Forensik

Para ahli atau pakar dalam bidang forensik, khususnya forensika digital mempunyai standar dalam proses penanganan barang bukti. Hal tersebut digunakan supaya dalam proses penyidikan, data-data yang didapatkan berasal dari sumber asli, sehingga tidak ada manipulasi bentuk, isi, dan kualitas data digital. Proses penanganan barang bukti hingga tahapan – tahapan digital forensik diantaranya:

Preserving (Memelihara dan mengamankan data)

Merupakan serangkaian aktifitas yang dilakukan oleh penyidik yang sudah ahli, untuk menjamin agar data-data yang dikumpulkan tidak berubah.

Collecting (Mengumpulkan data)

Merupakan serangkaian kegiatan untuk mengumpulkan data-data sebanyak mungkin untuk mendukung proses penyidikan dalam rangka pencarian barang bukti.

Confirming (Menetapkan data)

Merupakan serangkaian kegiatan untuk menetapkan data-data yang berhubungan dengan kasus yang terjadi.

Identifying (mengenali data)

Merupakan serangkaian kegiatan untuk melakukan proses identifikasi terhadap data-data yang sudah ada agar memastikan bahwa data tersebut memang unik dan asli sesuai dengan yang terdapat pada tempat kejadian perkara. Untuk data digital, misalnya melakukan identifikasi dengan teknik hashing (membuat sidik jari digital terhadap barang bukti)

Analyzing (meneliti data)

Proses untuk meneliti data-data yang sudah terkumpul. Untuk data digital analisa data yang dilakukan diantaranya memeriksa data yang sudah terhapus, tersembunyi, terenkripsi, dan history akses internet seseorang yang tidak bisa dilihat oleh masyarakat umum

Recording (mencatat data)

Melakukan pencatatan terhadap data-data hasil temuan dan hasil analisis sehingga nantinya data tersebut dapat dipertanggungjawabkan atau dapat direkonstruksi ulang (jika diperlukan) atas temuan barang bukti tersebut.

Presenting (mempresentasikan data)

Kegiatan yang dilakukan penyidik untuk membeberkan hasil temuannya kepada pihak berwajib atau di pengadilan. Biasanya presentasi data dilakukan oleh seorang ahli forensic untuk menjelaskan hal-hal yang susah dipahami oleh kalangan umum, sehingga data-data tersebut dapat membantu proses penyidikan untuk menemukan tersangka.

Dari berapa uraian di atas sudah sangat jelas bahwa tujuan pendefinisian metodologi standar adalah untuk melindungi bukti digital. Mengenai penentuan kebijakan dan prosedur teknis dalam pelaksanaan dapat disusun kemudian oleh instansi yang terkait, tentunya dengan mengacu pada metode-metode standar yang telah ada dan disesuaikan dengan hukum yang berlaku di negara yang bersangkutan. Dari beberapa metodologi di atas dapat digarisbawahi bahwa penggunaan bukti asli dalam investigasi sangat dilarang dan bukti ini harus dijaga agar jangan sampai ada perubahan di dalamnya karena akan sangat mempengaruhi kesimpulan yang diambil.

8

Pemrosesan Barang Bukti

Barang bukti sangat penting keberadaanya karena sangat menentukan keputusan di pengadilan, untuk itu pemrosesan barang bukti dalam analisa forensik sangat diperhatikan. Berikut ini adalah panduan umum dalam pemrosesan barang bukti menurut Lori Wilier dalam bukunya "Computer Forensic":

• shutdown komputer, namun perlu dipertimbangkan hilangnya informasi proses yang sedang berjalan • dokumentasikan konfigurasi hardware sistem, perhatikan bagaimana komputer disetup karena

mungkin akan diperlukan restore kondisi semula pada tempat yang aman

• pindahkan sistem komputer ke lokasi yang aman buat backup secara bit-by-bitdan hardisk dan floppy barang bukti asli uji keotentikan data pada semua perangkat penyimpanan dokumentasikan tanggal dan waktu yang berhubungan dengan file komputer buat daftar keyword pencarian evaluasi swap file, evaluasi file slack evaluasi unallocated space (erased file) pencarian keyword pada file, file slack, dan unallocated space dokumentasikan nama file, serta atribut tanggal dan waktu identifikasikan anomali file, program untuk mengetahui kegunaannya dokumentasikan temuan dan software yang dipergunakan buat salinan software yang dipergunakan.

Untuk memastikan bahwa media bukti digital tidak dimodifikasi, sebelum ia digunakan untuk duplikasi, ia harus diset ke "Read Only", locked" atau "Write Protect", untuk mencegah terjadinya modifikasi yang tidak disengaja. Secara baku, SLAX4 menset seluruh device sebagai read only, sehingga mereka tidak dapat dimodifikasi dengan mudah.

Namun demikian, kami tetap menyarankan untuk melindungi media digital tersebut menggunakan hardware write protector.

Analisa Kasus Pada Uji Forensik Objek Digital

Pada kasus seri foto pribadi tersebar luas setelah smartphone milik artis tersebut hilang sampai seluruh akses cloud storage dibajak pelaku terhadap sepasang artis terkenal terlibat dalam skandal The Naked Pre Wedding Photo Session . Analisa File Imaging untuk kebutuhan Foreksik berikut ini menggunakan Software Autopsy. Imaging di dalam ilmu Forensik merupakan hasil Cloning dari sebuah Hard Disk atau Flash Disk ataupun media penyimpanan lainnya yang digunakan untuk melakukan analisa forensik oleh penyidik.

Mengapa melakukan Imaging ?

Barang bukti digital cepat mengalami perubahan, jadi apabila mengalami kerusakan atau kecacatan dalam mengumpulkan barang bukti, sehingga mengalami perubahan dari aslinya, maka secara hukum barang bukti tersebut tidak sah atau gagal.

Mengenai bagaimana cara membuat File Imaging tersebut, banyak terdapat software ataupun tools yang Free maupun yang komersil untuk membuatnya

Pada analasi kali ini akan menjelaskan tahapan – tahapan untuk menganalisa salah satu file Imaging pada suatu kasus, tools yang digunakan adalah autopsy, bisa berjalan di Windows maupun Linux, pada contoh analisa forensik file kali ini menggunakan Kali Linux sebagai Sistem Operasinya, biasanya disana sudah terinstal secara otomatis file autopsy, selain Kali Linux alternatif Distro Linux lainnya adalah menggunakan Backtrack, disana juga biasanya sudah ada software autopsy.

9

Beberapa tahapan Analisis Software menggunakan autopsy di Kali Linux sebagai berikut : 1. Buka program autopsy

2. Berikut tampilan autopsy berupa browser jika sudah terbuka

3. Input Case Name, dalam contoh ini UAS Cyber Forensics, Description, dan Investigator Names, kemudian klik New Case

4. Klik Add Host dengan nama Investigator yang dipilih

5. Input mulai dari Host Name, Description, Time Zone, dan seterusnya 6. kemudian klik Add Host

7. Kemudian klik Add Image untuk menambahkan file Image 8. Klik Add Image File

9. Isi file image tersebut berada pada lokasi mana, pilih tipe image nya dan pilih import method nya 10. Klik Add

11. Klik OK 12. Pilih C:/

13. Klik File Analyses

14. Maka akan didapatkan hasil analisis tersebut berupa file-file yang ada di File Image 15. Kemudian klik export & buka open with GVim (default)

16. Maka akan ditampilkan isi dari file tersebut berupa menu-menu makanan 17. Export File yang ditemukan berikutnya

18. Berikut hasil yang didapat dari file berikutnya yang ada di File Image 19. Export file berikutnya

20. Hasil dari export

Soal 4 Anda diminta oleh Penyidik Kepolisian untuk memberikan pendapat dan analisis sebagai Ahli terkait penemuan sejumlah dokumen dalam media penyimpan USB thumb drive yang dipulihkan dari proses penghapusan. Informasi properties menunjukkan notasi waktu 01:01:01 dan 12/12/12.

Bagaimana cara Anda mencari referensi waktu yang sesuai?

Data Lain Pada Media

File sistem dirancang untuk menyimpan file pada suatu media. Namun demikian, file sistem dapat pula berisikan data dan dihapusnya file atau versi lebih awal dari file yang ada. Data ini dapat menyediakan informasi penting.

Beberapa hal berikut menguraikan bagaimana data masih dapat berada pada berbagai media:

• File yang dihapus. Manakala suatu file dihapus, umumnya ia tidak dihapus dan media; melainkan informasi struktur data direktori yang menunjuk ke lokasi file ditandai sebagai terhapus. Hal ini berarti file masih disimpan pada media tetapi hal itu tidak lagi dihitung oleh sistem operasi tersebut. Sistem operasi menganggap ini sebagai ruang kosong dan dapat mengisi sebagian atau seluruh file terhapus kapanpun dibutuhkan.

• Slack Space. Seperti dijelaskan sebelumnya, filesistem menggunakan unit-unit alokasi file untuk menyimpan file. Sekalipun suatu file memerlukan ruang lebih sedikit daripada ukuran unit alokasi file, seluruh unit alokasi file masih disediakan untuk file itu. Sebagai contoh, jika ukuran unit alokasi file adalah 32 KB dan suatu file hanya berukuran 7 KB, keseluruhan 32 KB dialokasikan untuk file tetapi hanya 7 KB yang digunakan, akibatnya 25 KB ruang yang tak terpakai. Ruang yang tak terpakai ini dikenal sebagai file slack space, ia dapat berisikan data sisa seperti bagian file yang dihapus.

• Free Space. Free Space adalah area pada media yang tidak dialokasikan untuk partisi apapun. la terdiri dari cluster atau blok yang tidak teralokasi. Hal ini sering meliputi ruang pada media tempat file (dan

10

bahkan keseluruhan volume) mungkin berada pada satu waktu namun kemudian telah dihapus ruang kosong masih dapat berisi potongan data.

Cara lain data mungkin disembunyikan adalah melalui Alternate Data Streams (ADS) di dalam volume NTFS. NTFS telah lama mendukung berbagai arus data untuk direktori dan file. Masing-masing file pada suatu volume NTFS terdiri dari suatu stream tak bernama yang digunakan untuk menyimpan data primer file, dan satu atau lebih stream bernama (misalnya file.txt:Stream1, file.txt:Stream2) yang dapat digunakan untuk menyimpan informasi tambahan seperti properti file dan gambar thumbnail data Sebagai contoh, jika seorang user mengklik kanan pada suatu file di dalam Windows Explorer, melihat properti file dan kemudian memodifikasi informasi yang diperlihatkan di dalam summary tab, OS menyimpan ringkasan informasi file dalam arus bernama (named stream).

Semua arus data dalam suatu file berbagi atribut file (seperti timestamp, atribut keamanan). Walaupun stream bernama mempengaruhi kuota penyimpanan file, mereka sebagian besar disembunyikan dari user sebab utilitas file Windows standar seperti Explorer hanya melaporkan ukuran stream tak bernama (unnamed stream) file. Akibatnya, user tidak dapat menentukan apakah suatu file berisi ADS dengan menggunakan utilitas file Windows standard. Hal ini memungkinkan data tersembunyi berada dalam filesistem NTFS. Memindahkan file dengan ADS ke filesistem non-NTFS secara efektif melepaskan ADS dari file, maka ADS dapat hilang jika analis tidak paham akan kehadiran mereka.

Modifikasi File, Akses, dan Waktu penciptaan

Seringkali penting untuk mengetahui kapan suatu file digunakan atau dimanipulasi, dan kebanyakan sistem operasi mencatat timestamps tertentu yang terkait dengan file. Timestamps yang biasanya digunakan adalah waktu modifikasi, akses, dan penciptaan modification, access, and creation', MAC), sebagai berikut:

• Waktu Modifikasi Ini adalah waktu terakhir file diubah dengan berbagai cara, meliputi ketika suatu file ditulis dan ketika file tersebut diubah oleh program lain.

• Waktu Akses. Ini adalah waktu terakhir dilakukannya akses apapun pada file (misalnya, dilihat, dibuka, dicetak).

• Waktu penciptaan. Ini biasanya merupakan waktu dan tanggal file diciptakan. Bagaimanapun, ketika file disalinkan ke sistem, waktu penciptaan akan menjadi waktu file dicopy ke sistem yang baru.Waktu modifikasi akan tetap utuh.

File sistem yang berbeda mungkin saja menyimpan jenis waktu yang berbeda. Sebagai contoh, Sistem Windows menyimpan waktu modifikasi terakhir, waktu akses terakhir, dan waktu penciptaan file. Sistem UNIX menyimpan waktu modifikasi terakhir, perubahan inode terakhir, dan waktu akses terakhir, namun beberapa sistem UNIX (termasuk versi BSD dan SunOS) tidak memperbaharui waktu akses terakhir file eksekutabel ketika mereka dijalankan. Beberapa sistem UNIX merekam waktu terkini ketika metadata file diubah. Metadata adalah data tentang data; untuk filesistem, metadata adalah data yang menyediakan informasi mengenai isi file.

Jika suatu analis ingin menetapkan garis waktu yang akurat atas suatu peristiwa, maka waktu file harus dipelihara. Analis harus sadar bahwa tidak semua metode untuk memperoleh file dapat memelihara waktu file. Image bit stream dapat mempertahankan waktu file karena dilakukan penyalinan bit-for-bit; melakukan logical backup menggunakan beberapa tool dapat menyebabkanwaktu penciptaan file terubah ketika file data disalinkan. Oleh karena itu, bila waktu file penting, harus digunakan imaging bit stream untuk mengumpulkan data.

Analis juga harus menyadari bahwa waktu file tidak selalu akurat. Beberapa alasan ketidakakuratan itu adalah sebagai berikut:

11

• Jam komputer tidak mempunyai waktu yang benar itu. Sebagai contoh, jam mungkin tidak selalu disinkronisasi secara teratur dengan sumber waktu resmi.

• Waktu tidak mungkin direkam dengan tingkat detil yang diharapkan, seperti menghilangkan detikatau beberapa menit.

• Penyerang mungkin telah mengubah waktu file yang direkam

Isu Teknis

Beberapa isu teknis mungkin muncul dalam memperoleh file data. Seperti yang diuraikan dalam Bagian 2.2.1, isu utama adalah memperoleh sisa-sisa file dan file yang dihapus yang masih ada dalam free space dan slack space pada media. Individu dapat menggunakan berbagai teknik untuk merintangi pengumpulan data seperti itu. Sebagai contoh, terdapat banyak tool yang tersedia untuk melaksanakan wiping— overwriting media (atau bagian media, seperti file tertentu) dengan nilai-nilai tetap atau acak (misalnya semua 0). Tool seperti itu berbeda dalam reliabilitas dan keandalan, tetapi umumnya efektif dalam mencegah pengumpulan file secara mudah, terutama bila dilakukan beberapa penghapusan. Individu dapat juga menggunakan alat-alat fisik untuk mencegah di dapatnya data, seperti demagnetizing harddrive (juga yang dikenal sebagai degaussing) atau secara fisik merusakkan atau menghancurkan media. Kedua teknik berbasis fisik dan software dapat membuat sangat sulit, atau bahkan mustahil, untuk memulihkan semua data yang menggunakan perangkat lunak. Usaha pemulihan dalam kasus ini mengharuskan penggunaan tenaga ahli khusus forensik dengan fasilitas, perangkat keras, dan teknik yang canggih, tetapi usaha dan biaya dalam pelaksanaan hal tersebut menjadi penghalang penggunaan cara ini secara umum. Dalam beberapa hal, data tidak dapat dipulihkan.

Isu umum lainnya adalah memperoleh data yang tersembunyi. Banyak sistem operasi mengijinkan user menandai file, direktori, atau partisi tertentu sebagai tersembunyi, yang berarti secara baku mereka tidak ditampilkan di dalam listing direktori. Beberapa sistem operasi dan aplikasi menyembunyikan konfigurasi file untuk mengurangi kemungkinan user secara tidak sengaja memodifikasi atau menghapusnya. Juga, pada beberapa sistem operasi, direktori yang telah dihapus mungkin ditandai sebagai tersembunyi. Data yang tersembunyi dapat berisi banyak informasi; sebagai contoh, suatu partisi yang tersembunyi bisa berisi suatu sistem operasi terpisah dan banyak file data. User dapat menciptakan partisi yang tersembunyi dengan mengubah label partisi untuk mengganggu manajemen disk dan mencegah aplikasi melihat adanya area data. Data tersembunyi dapat juga ditemukan di dalam ADS pada volume NTFS, di akhirfile slack space dan free space pada medium, dan dalam Host Protected Area (HPA) pada beberapa hard drive, yang merupakan area drive yang ditujukan hanya untuk vendor. Banyak tool pengumpul data yang dapat mengenali beberapa atau semua metode penyembunyian data ini dan dapat memulihkan data yang terkait. Isu lain yang mungkin muncul adalah pengumpulan data dari array RAID yang menggunakan stripping (e.g., RAID-0, RAID-5). Di dalam konfigurasi ini, stripped volume terdiri atas partisi berukuran sama yang berada pada disk drive terpisah. Ketika data ditulis ke volume, ia didistribusikan secara merata ke seluruh partisi untuk meningkatkan performa disk. Hal ini akan menjadi masalah karena semua partisi dari stripped volume harus ada untuk menguji isinya, namun dalam hal ini partisi berada pada physical disk drives terpisah. Oleh karena itu, untuk menguji suatu stripped volume, masing-masing disk drive di dalam array RAID perlu diimage dan konfigurasi RAID harus dibuat ulang pada sistem pengujian. Sistem pengujian harus diboot menggunakan disk boot forensik yang dapat mengenali dan menggunakan array RAID dan dapat mencegah penulisan ke array. Beberapa tool dapat mengambil stripped volume dan mampu memelihara area data tak terpakai dari sebuah volume, seperti free space dan slack space.

12

Soal 5 Anda ditunjuk sebagai Ahli oleh Pengadilan. Tugas Anda menjelaskan alat bukti berupa suatu file dengan sejumlah informasi metadata EXIF.

Bagaimana Anda membuktikan otentisitas material tersebut?

Sebagai Ahli yang ditunjuk oleh pengadilan, Ahli Analis harus memiliki akses ke beragam tool yang memungkinkan mereka melakukan pengujian dan analisis data, dan juga aktivitas pengumpulan. Banyak produk forensik memungkinkan analis melakukan sejumlah proses untuk menganalisis file dan aplikasi, serta mengumpulkan file, membaca image disk, dan mengekstraksi data dari file. Kebanyakan produk analis juga menawarkan kemampuan membuat laporan dan mencatat seluruh kesalahan yang terjadi selama analisis.

Proses-proses berikut adalah proses yang harus dapat dilakukan oleh analis dengan beragam tool: • Menggunakan Penglihat (viewer) File. Menggunakan penglihat file alih-alih aplikasi sumber asli untuk

menampilkan isi tipe tertentu file merupakan sebuah teknik penting untuk mempreview data, dan lebih efisien karena analis tidak membutuhkan aplikasi natif untuk melihat setiapjenis file.

• Mendekompresi file. File terkompresi mungkin berisikan file dengan informasi berguna. Karenanya penting bagi analis untuk mencari dan membuka file terkompresi tersebut. Proses dekompresi harus dilakukan di awal proses forensik untuk memastikan bahwa isi file terkompresi disertakan dalam pencarian dan tindakan lain. Namun demikian, analis perlu memperhatikan bahwa file terkompresi dapat berisikan malicious content, seperti bom kompresi, yaitu file yang dikompresi berulang kali. Untuk meminimalkan dampaknya, mesin penguji harus menggunakan antivirus yang up-to-date dan merupakan sistem standalone. Selain itu image mesin pengujian harus dibuat, sehingga bila dibutuhkan, sistem dapat direstorasi.

• Menampilkan struktur direktori secara grafis. Praktek ini memudahkan dan mempercepat analis untuk mengumpulkan informasi umum tentang isi media, seperti tipe software yang terinstalasi dan kemampuan teknikal user yang membuat data.

• Identifikasi File Dikenal. Keuntungan menemukan file penting adalah jelas, namun juga bermanfaat untuk menghilangkan file-file tidak penting untuk dipertimbangkan, seperti file aplikasi dan sistem operasi yang dikenal bagus. Analis perlu menggunakan set hash yang telah tervalidasi, seperti yang dibuat oleh NIST National Software Reference Library (NSRL), sebagai dasar mengindentifikasi file jahat yang dikenal. Set hash biasanya menggunakan algoritma SHA-1 dan MD5 untuk memberikan nilai message digest untuk setiap file yang dikenal.

• Melakukan Pencarian String dan Pencocokan Pola. Pencarian string membantu dalam mencari kata kunci atau string dalam sekumpulan data. Contoh pencarian yang umum mencakup pencarian banyak kata dalam satu file dan pencarian versi salah eja kata tertentu. Beberapa hal yang perlu dipertimbangkan dalam melakukan pencarian string adalah sebagai berikut:

• Beberapa format file proprietary tidak dapat dicari stringnya tanpa menggunakan tool tambahan. Selain itu, file terkompresi, terenkripsi atau dilindungi password membutuhkan proses tambahan sebelum dilakukan pencarian string.

• Penggunaan set data multi-karacter yang menyertakan karakter asing atau Unicode dapat menyebabkan masalah dengan pencarian string.

• Adanya keterbatasan tool atau algoritma pencarian. Sebagai contoh, sebuah kecocokan mungkin tidak ditemukan untuk pencarian string jika sebagian string ada dalam satu kluster dan sisa string berada dalam kluster lain yang tidak bersebelahan.

• Mengakses File Metadata. File metadata memberikan rincian tentang file tertentu. Sebagai contoh, mengumpulkan metadata tentang file grafis mungkin memberikan informasi mengenai waktu penciptaan, informasi hak cipta, dan deskripsi file. Metadata untuk grafis yang dihasilkan oleh kamera digital mungkin menyertakan pembuat dan model kamera digital yang digunakan untuk mengambil gambar, serta seting F-stop, flash, dan aperture.

13

BAGIAN II DEFINISI (bobot soal masing-masing 10%)

Soal 1 Jelaskan perbedaan antara unallocated, unused dan slack space http://en.wikipedia.org/wiki/Glossary_of_digital_forensics_terms

https://social.msdn.microsoft.com/Forums/sqlserver/en-US/4c5c3712-b1de-4e0a-844c-d76dc61b2be0/unused-vs-unallocated-space?forum=sqldatabaseengine

UNALLOCATED SPACE

Clusters of a media partition not in use for storing any active files. They may contain pieces of files that were deleted from the file partition but not removed from the physical disk.

Unallocated space is free space, file/db has taken from OS but no objects (tables ,indexes) have claimed/asked for that ye

Cluster partisi media yang tidak digunakan untuk menyimpan file aktif. Mereka mungkin berisi potongan file yang telah dihapus dari partisi berkas tetapi tidak dihapus dari disk fisik.

Ruang yang tidak terisi adalah ruang kosong, file / db telah diambil dari OS tapi tidak ada benda (tabel, indeks) telah mengklaim / meminta untuk itu belum.

UNUSED

Unused space is specific to an object (table, index) and part of it may not be used yet

Ruang yang tidak digunakan khusus untuk obyek (tabel, indeks) dan bagian dari itu tidak boleh digunakan belum

SLACK SPACE

The unused space at the end of a file in a file system that uses fixed size clusters (so if the file is smaller than the fixed block size then the unused space is simply left). Often contains deleted information from previous uses of the block.

Ruang yang tidak terpakai pada akhir file dalam sistem file yang menggunakan cluster ukuran tetap (jadi jika file lebih kecil dari ukuran blok tetap maka ruang yang tidak terpakai hanya kiri). Sering mengandung informasi yang telah dihapus dari penggunaan sebelumnya blok

Soal 4 Apakah yang dimaksudkan dengan volatile dan non volatile data

DATA VOLATILE

Berkas data atau program akan hilang jika listrik padam

OS berjalan dalam RAM suatu sistem. Ketika OS sedang berfungsi, isi RAM berubah secara konstan. Di setiap waktu, RAM Dapat berisi banyak jenis informasi dan data yang mungkin menarik. Sebagai contoh,

14

RAM sering berisi data yang sering diakses serta terakhir diakses, seperti file data, password hashes, dan perintah terbaru. Seperti file sistem, ram dapat berisi data sisa dalam slack dan free space, sebagai berikut: • Slack space. Slack space memori lebih kurang deterministik daripada file slack space. Sebagai contoh,

osbiasanya mengatur memori dalam unit yang dikenal sebagai halaman atau blok, dan mengalokasikannya bagi aplikasi yang meminta. Kadang-kadang meskipun aplikasi tidak meminta keseluruhan unit, tetapi diberikan juga. Jadi data sisa dapat saja berada dalam unit memori yang dialokasikan ke aplikasi, meskipun ia tidak dapat diakses Oleh aplikasi. Untuk efisiensi dan kinerja, beberapa sistem operasi memvariasikan ukuran unit yang mereka alokasikan, yang cenderung menghasilkan space memori slack yang lebih kecil.

• Free space. Halaman memori dialokasikan dan didealokasikan seperti himpunan file. Ketika mereka tidak dialokasikan, halaman memori sering dikumpulkan dalam kelompok umum halaman yang tersedia, prosesnya Dikenal sebagai garbage collection. Tidaklah aneh bagi data sisa berada di halaman memori yang dapat digunakan kembali, yang serupa dengan kluster file yang belum dialokasikan. Beberapa jenis data volatil penting lainnya yang mungkin ada dalam suatu OS adalah :

1. Konfigurasi jaringan. Walaupun banyak elemen jaringan, seperti driver kartu penghubung jaringan (Network Interface Card atau NIC) dan seting konfigurasi, umumnya disimpan dalam file sistem, secara alami jaringan bersifat dinamis. Sebagai contoh, banyak host yang diberikan alamat IP secara dinamis oleh host lainnya, yang berarti bahwa alamat IP mereka tidak menjadi bagian konfigurasi yang disimpan. Banyak host juga mempunyai beragam interface jaringan, seperti wired, wireless, virtual private network (VPN), dan modem; konfigurasi jaringan yang sekarang menandai interface yang digunakan. User mungkin dapat mengubah konfigurasi interface jaringan, seperti mengubah alamat IP secara manual. Jika memungkinkan, analis perlu menggunakan konfigurasi jaringan yang sekarang, bukan konfigurasi yang tersimpan.

2. Hubungan jaringan. OS memfasilitasi koneksi antara sistem dan sistem lainnya. Kebanyakan OS dapat menyediakan daftar koneksi jaringan yang keluar dan masuk saat ini, dan beberapa OS dapat menampilkan daftar koneksi terkini.

3. Proses yang berjalan. Proses adalah program yang sedang dijalankan suatu komputer. Proses meliputi layanan yang ditawarkan oleh OS dan aplikasi yang dijalankan oleh administrator dan user. Kebanyakan OS menawarkan cara untuk melihat daftar proses yang saat ini sedang berjalan. Daftar ini dapat dipelajari untuk menentukan layanan yang aktif pada sistem. Mengidentifikasi proses yang berjalan bermanfaat untuk mengidentifikasi program yang harus berjalan namun telah ditiadakan atau dihapus.

4. File terbuka. OS memelihara daftar file terbuka, yang biasanya meliputi user atau proses yang membuka file.

5. Sesi login. OS umumnya memelihara informasi tentang user yang login saat ini (dan waktu awal serta durasi setiap sesi), login yang gagal dan sukses sebelumnya, penggunaan istimewa, serta impersonasi. Namun demikian, informasi sesi login hanya tersedia bila komputer telah dikonfigurasi untuk mengaudit usaha login. Catatan logon dapat membantu menentukan kebiasaan penggunaan user dan mengkonfirmasi apakah akun user aktif ketika terjadi sebuah peristiwa.

6. Waktu sistem operasi. OS memelihara waktu sekarang dan menyimpan waktu daylight saving serta informasi zona waktu. Informasi ini dapat bermanfaat ketika membuat garis waktu peristiwa atau mengkorelasikan peristiwa di antara sistem yang berbeda. Analis harus tahu bahwa waktu yang diberikan oleh sistem operasi mungkin berbeda dengan bios karena seting khusus os, seperti wilayah waktu.

15

DATA NON VOLATILE

Berkas data atau program tidak akan hilang sekalipun listrik dipadamkan

Sumber utama data non volatil dalam suatu os adalah filesistem. Filesistem juga biasanya merupakan sumber data yang paling kaya dan yang paling besar di dalam os, berisikan informasi yang dipulihkan selama peristiwa forensik. Filesistem menyediakan penyimpanan untuk os pada satu atau lebih media. Suatu filesistem umumnya berisi banyak jenis file yang berbeda, yang mungkin bernilai bagi analis dalam situasi yang berbeda.

Daftar berikut menguraikan beberapa jenis data yang biasanya ditemukan di dalam file sistem OS:

• File konfigurasi. Os dapat menggunakan file konfigurasi untuk menyimpan seting os dan aplikasi. Sebagai contoh, file konfigurasi dapat mendaftarkan layanan yang dimulai secara otomatis setelah sistem diboot, dan menetapkan lokasi log files dan file temporer. User juga dapat memiliki file konfigurasi os dan aplikasi sendiri yang berisi pilihan dan informasi spesifik untuk user, seperti pengaturan yang terkait dengan perangkat keras (misalnya, resolusi layar, setingan printer) dan asosiasi file.

File konfigurasi yang menarik adalah sebagai berikut:

1. User dan kelompok. OS menyimpan catatan tentang akun user dan kelompok. Informasi akun ini dapat meliputi keanggotaan kelompok, uraian dan nama akun, ijin akun, status akun (misalnya, aktif, ditiadakan), dan path ke direktori home akun.

2. File sandi. OS mungkin menyimpan hash password dalam file data. Berbagai tool password cracking dapat digunakan untuk mengkonversi hash password ke clear text ekivalennya untuk os tertentu. 3. Pekerjaan yang dijadwalkan. OS memelihara daftar tugas yang dijadwalkan supaya dapat dilakukan

secara otomatis pada waktu tertentu (misalnya, melaksanakan pemeriksaan virus tiap minggu). Informasi yang dapat diperoleh meliputi nama tugas, program yang digunakan untuk melaksanakan tugas, argumen dan switch perintah baris, waktu dan hari saat tugas dilakukan.

Log. File log OS berisi informasi tentang berbagai peristiwa sistem operasi, dan dapat juga berisi informasi peristiwa spesifik tergantung pada OS, log mungkin disimpan dalam file teks, file biner dengan format proprietary, atau database. Beberapa OS menulis entri log ke dua atau lebih file terpisah. Jenis informasi yang umum ditemukan dalam log os adalah:

1. Peristiwa sistem. Peristiwa sistem adalah tindakan operasional yang dilakukan oleh komponen os, seperti mematikan sistem atau memulai suatu layanan. Umumnya, peristiwa gagal dan peristiwa penting yang sukses akan dicatat, tetapi banyak sistem operasi mengijinkan admin sistem menetapkan peristiwa mana yang akan dicatat setiap peristiwa biasanya diberi penanda waktu; informasi pendukung lain dapat meliputi kode peristiwa, kode status, dan nama user.

2. Arsip audit. Arsip audit berisi informasi peristiwa keamanan seperti sukses dan tidaknya usaha otentikasi dan perubahan kebijakan keamanan. Os umumnya mengijinkan admin sistem menetapkan jenis peristiwa mana yang harus diaudit.

3. Peristiwa aplikasi. Peristiwa aplikasi adalah tindakan operasional penting yang dilakukan oleh aplikasi, seperti awal dan akhir aplikasi, kegagalan aplikasi, dan perubahan besar konfigurasi aplikasi.

4. Sejarah perintah. Beberapa sistem operasi mempunyai log file yang terpisah (umumnya untuk setiap pemakai) yang berisi sejarah perintah os yang dilakukan oleh pemakai tersebut. File yang baru diakses. Suatu sistem operasi mungkin mencatat file terakhir yang diakses atau pemakaian lain, menciptakan daftar file yang terkini diakses.

File aplikasi. Aplikasi dapat terdiri atas banyak jenis file, termasuk executable, skrip, dokumentasi, file konfigurasi, file log, file sejarah, grafik, suara, dan ikon. File data. File data menyimpan informasi aplikasi.

16

Beberapa contoh file data umum adalah file teks, pengolah kata dokumen, spreadsheet, database, file audio, dan file grafik.

• Swap files. Kebanyakan os menggunakan swap file bersama dengan random access memory (ram) untuk menyediakan penyimpanan sementara bagi data yang sering digunakan aplikasi. Pada dasarnya swap file meningkatkan jumlah memori yang tersedia bagi suatu program dengan memungkinkan halaman (atau segmen) data untuk ditukarkeluar dan masuk RAM.

• Dump file. Beberapa os memiliki kemampuan menyimpan isi memori secara otomatis selama kondisi kesalahan untuk membantu dalam troubleshooting berikutnya. File yang berisikan isi memori yang disimpan dikenal sebagai dump file.

• File hibernasi. File hibernasi dibuat untuk menyimpan status sistem saat ini (khususnya adalah laptop) dengan merekam memori dan file terbuka sebelum mematikan sistem itu. Ketika sistem dinyalakan setelahnya, status sistem dikembalikan.

• File sementara. Selama instalasi sistem operasi, aplikasi; update atau upgrade OS atau aplikasi, file sementara sering dibuat. Meskipun file ini umumnya dihapus pada akhir proses instalasi, hal ini tidak selalu terjadi. File sementara juga diciptakan ketika banyak aplikasi yang dijalankan, file ini akan dihapus ketika aplikasi berakhir, tetapi hal ini tidak selalu terjadi.

Walaupun file sistem adalah sumber utama data non volatil, sumber menarik lainnya adalah sistem input output dasar (Basic Input/Output System, atau sering dikenal dengan BIOS). BIOS berisi jenis informasi yang terkait dengan perangkat keras, seperti alat yang dipasang (misalnya CD-ROM drives, hard drives), jenis koneksi dan Interrupt Request Line (IRQ) assignments (misalnya serial, USB, kartu jaringan), komponen-komponen motherboard (misalnya, tipe dan kecepatan prosesor, cache size, informasi memori), seting keamanan sistem, dan hot key. BIOS juga berkomunikasi dengan driver raid dan menampilkan informasi yang disajikan driver itu. Sebagai contoh, BIOS memandang perangkat keras raid sebagai single drive dan perangkat lunak raid debagai multiple drive. BIOS biasanya mengijinkan user menetapkan password yang membatasi akses ke pengaturan bios dan dapat mencegah sistem booting tanpa password. BIOS juga menyimpan waktu dan tanggal sistem.

Soal 5 Jelaskan istilah berikut: steganography, encryption dan compression

http://en.wikipedia.org/wiki/Steganography http://en.wikipedia.org/wiki/Encryption

STEGANOGRAPHY

Steganografi (AS Listeni / ˌstɛ.ɡʌnɔː.ɡrʌ.fi /, Inggris /ˌstɛɡ.ənɒɡ.rə.fi/) adalah seni atau praktek

menyembunyikan file, pesan, gambar, atau video yang di dalam yang lain berkas, pesan, gambar, atau video. Kata steganografi menggabungkan Yunani Kuno kata steganos (στεγανός), yang berarti "tertutup, tersembunyi, atau dilindungi", dan graphein (γράφειν) yang berarti "menulis". Penggunaan tercatat pertama dari istilah itu pada 1499 oleh Johannes Trithemius di Steganographia, sebuah risalah pada kriptografi dan steganografi, menyamar sebagai sebuah buku tentang sihir. Umumnya, pesan tersembunyi akan tampak (atau menjadi bagian dari) sesuatu yang lain: gambar, artikel, daftar belanja, atau beberapa teks penutup lainnya. Sebagai contoh, pesan tersembunyi mungkin dalam tinta tak terlihat antara garis-garis yang terlihat dari surat pribadi. Beberapa implementasi dari steganografi yang tidak memiliki rahasia bersama adalah bentuk keamanan melalui ketidakjelasan, sedangkan skema steganografi key-dependent mematuhi prinsip Kerckhoffs itu. [1]

Keuntungan dari steganografi lebih kriptografi sendiri adalah bahwa pesan rahasia yang dimaksud tidak menarik perhatian pada dirinya sendiri sebagai objek pengawasan. Pesan-tidak jelas terlihat terenkripsi peduli seberapa bisa dipecahkan-akan membangkitkan minat, dan mungkin dalam diri mereka akan memberatkan di negara-negara di mana enkripsi adalah ilegal. [2] Dengan demikian, sedangkan kriptografi

17

adalah praktek melindungi isi pesan saja, steganografi berkaitan dengan menyembunyikan fakta bahwa pesan rahasia sedang dikirim, serta menyembunyikan isi pesan.

Steganografi termasuk penyembunyian informasi dalam file komputer. Dalam steganografi digital, komunikasi elektronik dapat mencakup steganografi coding dalam lapisan transport, seperti file dokumen, file gambar, program atau protokol. File media yang ideal untuk transmisi steganografi karena ukurannya yang besar. Misalnya, pengirim mungkin mulai dengan file gambar tidak berbahaya dan menyesuaikan warna setiap pixel ke-100 untuk sesuai dengan surat dalam alfabet, perubahan begitu halus bahwa seseorang tidak secara khusus mencari untuk itu tidak mungkin untuk melihatnya

ENCRYPTION

Dalam kriptografi, enkripsi adalah proses encoding pesan atau informasi sedemikian rupa sehingga hanya pihak yang berwenang dapat membacanya [1] Enkripsi tidak dengan sendirinya mencegah intersepsi, tapi membantah isi pesan ke pencegat [2]:.. 374 Dalam skema enkripsi, pesan atau informasi, disebut sebagai plaintext, dienkripsi menggunakan algoritma enkripsi, menghasilkan ciphertext yang hanya bisa dibaca jika didekripsi. [2] untuk alasan teknis, skema enkripsi biasanya menggunakan kunci enkripsi pseudo-acak yang dihasilkan oleh algoritma. Hal ini pada prinsipnya mungkin untuk mendekripsi pesan tanpa memiliki kunci, namun, untuk skema enkripsi yang dirancang dengan baik, sumber daya komputasi besar dan keterampilan yang diperlukan. Penerima yang berwenang dapat dengan mudah mendekripsi pesan dengan kunci yang disediakan oleh originator kepada penerima, tetapi tidak untuk pencegat yang tidak sah.

COMPRESSION

http://www.mahanani.web.id/2012/11/pengertian-kompressing-file.html

Dalam ilmu komputer dan teori informasi , kompresi data atau sumber pengkodean adalah proses encoding informasi dengan menggunakan lebih sedikit bit (atau unit informasi-bantalan lainnya) dari sebuah unencoded representasi akan menggunakan, melalui penggunaan khusus pengkodean skema. Dalam komputasi, deduplication data adalah teknik kompresi data khusus untuk menghilangkan data-grained berlebihan kasar, biasanya untuk meningkatkan utilisasi storage. Seperti komunikasi apapun, dikompresi komunikasi data hanya bekerja jika kedua pengirim dan penerima informasi memahami skema pengkodean. Misalnya, teks ini masuk akal hanya jika penerima mengerti bahwa itu adalah dimaksudkan untuk ditafsirkan sebagai karakter yang mewakili bahasa Inggris. Demikian pula, data terkompresi hanya dapat dipahami jika metode decoding diketahui oleh penerima.

BAGIAN III KESIMPULAN (bobot soal 10%)

CYBER CRIME

Kejahatan dunia maya (Inggris: cybercrime) adalah istilah yang mengacu kepada aktivitas kejahatan dengan komputer atau jaringan komputer menjadi alat, sasaran atau tempat terjadinya kejahatan. Termasuk ke dalam kejahatan dunia maya antara lain adalah penipuan lelang secara online, pemalsuan cek, penipuan kartu kredit/carding, confidence fraud, penipuan identitas, pornografi anak, dll.

Walaupun kejahatan dunia maya atau cybercrime umumnya mengacu kepada aktivitas kejahatan dengan komputer atau jaringan komputer sebagai unsur utamanya, istilah ini juga digunakan untuk kegiatan kejahatan tradisional di mana komputer atau jaringan komputer digunakan untuk mempermudah atau memungkinkan kejahatan itu terjadi.

18

Contoh kejahatan dunia maya di mana komputer sebagai alat adalah spamming dan kejahatan terhadap hak cipta dan kekayaan intelektual. Contoh kejahatan dunia maya di mana komputer sebagai sasarannya adalah akses ilegal (mengelabui kontrol akses), malware dan serangan DoS.

KEBUTUHAN AKAN FORENSIK

Dalam satu dekade terakhir, jumlah kejahatan yang melibatkan komputer telah meningkat pesat, mengakibatkan bertambahnya perusahaan dan produk yang berusaha membantu penegak hukum dalam menggunakan bukti berbasis komputer untuk menentukan siapa, apa, di mana, kapan, dan bagaimana dalam sebuah kejahatan. Akibatnya, komputer forensik telah berkembang untuk memastikan presentasi yang tepat bagi data kejahatan komputer di pengadilan. Teknik dan tool forensik seringkali dibayangkan dalam kaitannya dengan penyelidikan kriminal dan penanganan insiden keamanan komputer, digunakan untuk menanggapi sebuah kejadian dengan menyelidiki sistem tersangka, mengumpulkan dan memelihara bukti, merekonstruksi kejadian, dan memprakirakan status sebuah kejadian. Namun demikian, tool dan teknik forensik juga dapat digunakan untuk tugas-tugas lainnya, seperti :

• Operational Troubleshooting. Banyak tool dan teknik forensik dapat digunakan untuk melakukan troubleshooting atas masalah-masalah operasional, seperti menemukan lokasi fisik dan virtual sebuah host dengan konfigurasi jaringan yang tidak tepat, mengatasi masalah fungsional dalam sebuah aplikasi.

• Log Monitoring. Beragam tool dan teknik dapat membantu dalam melakukan monitoring og, seperti menganalisis entri log dan mengkorelasi entri log dari beragam sistem. Hal ini dapat membantu dalam penanganan insiden, mengidentifikasi pelanggaran kebijakan, audit, ddan usaha lainnya.

• Data Recovery. Terdapat lusinan tool yang dapat mengembalikan data yang hilang dari sistem, termasuk data yang telah dihapus atau dimodifikasi baik yang disengaja maupun tidak.

• Data Acquisition. Beberapa organinasi menggunakan tool forensik untuk mengambil data dari host yang telah dipensiunkan. Sebagai contoh, ketika seorang user meninggalkan organisasi, data dari komputer user tersebut dapat diambil dan disimpan bilamana dibutuhkan di masa mendatang. Media komputer tersebut lalu dapat disanitasi untuk menghapus semua data user tersebut.

• Due Diligence/Regulatory Compliance. Regulasi yang ada dan yang akan muncul mengharuskan organisasi melindungi informasi sensitif dan memelihara beberapa catatan tertentu demi kepentingan audit. Juga, ketika informasi yang dilindungi terekspos ke pihak lain, organisasi mungkin diharuskan untuk memberitahu pihak atau individu yang terkena dampaknya.

• Forensik dapat membantu organisasi melakukan due diligence dan mematuhi persyaratan tersebut Berbicara mengenai tindak kejahatan (Crime), tidak terlepas dari lima faktor yang terkait, antara lain karena adanya pelaku kejahatan, modus kejahatan, korban kejahatan, reaksi sosial atas kejahatan, dan hukum. Berdasarkan beberapa pustaka, sebagian besar menyebutkan bahwa pelaku Cyber Crime adalah para remaja yang berasal dari keluarga baik – baik, bahkan berotak encer. Hukum positif di Indonesia masih bersifat “lex loci delicti” yang mencakup wilayah, barang bukti, tempat atau fisik kejadian, serta tindakan fisik yang terjadi. Padahal kondisi pelanggaran yang mungkin terjadi di CyberSpace dapat dikatakan sangat bertentangan dengan hukum positif yang ada tersebut. Dalam Cyber Crime, pelaku tampaknya memiliki keunikan tersendiri, secara klasik kejahatan terbagi dua : Blue Collar Crime dan White Collar Crime. Pelaku Blue Collar Crime biasanya dideskripsikan memiliki stereotip, seperti dari kelas social bawah, kurang terdidik, berpenghasilan rendah, dsb. Sedangkan White Collar Crime, para pelaku digambarkan sebaliknya. Mereka memiliki penghasilan yang tinggi, berpendidikan, dsb. Untuk pelaku CyberCrime, pembagian teoritis demikian tampaknya kurang mengena lagi. Karena dipacu oleh perkembangan teknologi yang pesat, telah menghasilkan komunitas yang lebih kompleks. Dampak dari kehidupan yang semakin kompleks, telah memperlebar celah – celah kriminalitas, maka Polri harus sedini mungkin berperan secara aktif sebagai anggota masyarakat global Cyberspace. CyberPolice merupakan polisi yang dilatih dan ditugaskan untuk menangani kasus – kasus di dalam segala tindakan kriminal yang dilakukan di dunia maya CyberSpace. Andaikata CyberPolice tidak segera diwujudkan, maka semua kejahatan yang timbul di dunia CyberSpace tidak dapat dijangkau oleh POLRI.

19

BAGIAN IV TUGAS TAMBAHAN

2. Menyusun paper ulasan (paper review) satu Jurnal atau Proceedings tentang computer/digital forensic. Bisa berupa ringkasan (resume) maupun kritik.

IJoFCS (2013) 1, 8-12

The International Journal of FORENSIC COMPUTER SCIENCE

www.IJoFCS.org

DOI: 10.5769/J201301001 or http://dx.doi.org/10.5769/J201301001

Forensic Examination And Imaging Of Password

Protected Moveable Media Cards

Waghmare, N.P

(1), Toofany, M.A., Anubha lal

(1),

Eniysvan

(1), Ajay Pande

(1), R.K.Sarin

(1)(1) Computer Forensic Unit, Forensic Science Laboratory, GNCT, Sector-14,Rohini,Delhi-85..

Email: [email protected]

Abstract - In digital world memory cards are an extension to user’s ability for storing, transferring and sharing data. Many digital devices available in the open market are designed to support the requirement of adding extra memory in the form of memory cards. With increasing use of such types of data storage devices their value as a source of digital evidence cannot be ignored. Multimedia memory cards may be recovered from devices such as mobile phone, digital cameras, and PDA’s. Password protection to the storage devices can be a big challenge to forensic examiners. In this paper an attempt has been made to provide solutions to digital forensic examiners in handling cases where memory cards are protected with a secrete password. The suggested procedure allows the examiner to remove the password and to image the memory card for further analysis.

20

1. INTRODUCTION

Over the years there has been an ever increasing demand for more storage capacity and portability of electronic devices. History has witnessed the change in storage media technology from the floppy disk (1.44 Mb) to blue ray disc (25,000 Mb). But the greatest change of all revolutions in storage media facility was the introduction of the pen drive and the Memory cards. These memory cards are manufactured in various dimensions and specific technical aspects. At present, in open market more than 20 types of media cards are available [1-3]. These media cards provide users with the ease of portability and compatibility with numerous digital devices. Memory card can be used as external memory in a mobile phone as well as in a digital camera. The memory card can also be inserted in a memory card reader that can transfer the digital data captured from an electronic device to a computer. As such devices are so commonly in use, they are frequently encountered in many crimes as digital evidences having digital data in the form of digital pictures, messages, phone book, or even higher documents such as Microsoft office files. Retrieving data from such media card can be of major significance in providing clues to solve a crime.

The aspect of increasing storing capacity has also brought about significant change in the concept of security. Data which is stored on memory cards can be very sensitive and may include credit card numbers, pin code numbers, phone books, encrypted messages and personal messages[4-8]. To prevent the theft or un-authorized access to a memory card, the introduction of encrypted password within digital devices provides a very secure means for the user. But nevertheless, this has created more difficulty in their forensic examination[9-14]. In this paper we aim at explaining the difficulties encountered during forensic examination of password protected moveable media cards and also providing a guide line to forensic examiners in case they come across such types of password protected devices.

2. METHODS AND MATERIALS

The analysis involved the media cards such as Multimedia memory cards (MMC), Slot cards (SD Cards), Compact flash Card (CF cards), Sony pro duo stick, mini SD cards. The cards were first completely formatted by placing them in a 16 in 1 memory card reader and using the hard erase function so as to remove any data that might be present on them. One reduced size memory card (reduced MMC) of 512Mb (Kingston) was then placed in a mobile phone of Nokia make (Nokia N70). Some data from the phone was then copied to the memory card and a password was applied to the memory card. The card was then removed. A second memory card of same model (512Mb Kingston) was then placed in the same phone (Nokia N70) and the same data was transferred on it but in this case no password was applied to it.

21

Both cards were then placed in a memory card reader attached to a laptop (Compact Presario 2200) and standard forensic software (EnCase and AccessData Forensic Toolkit) was used in imaging the memory cards (refer Figure 1). The same steps were performed with different media cards using compatible digital devices that support them. One copy was password protected while the other copy was left unprotected.

The digital devices that were used in pass-word protecting the media cards were kept for further analysis and for retrieving data that could be relevant for analyzing the memory cards. The devices were properly labeled to with their respective memory cards and were switched off.

3. RESULTS AND DISCUSSIONS

The analysis of memory cards, both the protected and unprotected ones yielded some very interesting observations. A memory card that is not password protected would simply auto execute and display the contents of the cards. The imaging can be done in a similar manner as that of standard hard disk with no major complications. On the other hand a memory card that is password protected when inserted in the memory card reader does not auto executes. This is due to the fact that the password protection mechanism also locks the auto.exe files. The protection mechanism will also cause the memory card not to be displayed. So, when trying to access, it will simply not open. This is a major problem, as the memory card cannot be accessed or cannot be displayed and forensic tools are not capable of producing an image of the memory card.

It is also important to note that while inserting the memory card in the card reader the computer can give an indication that the media card is not formatted and the forensic examiner should be careful as not to format the card or data can be lost permanently.

The interesting fact about memory cards is that the key to unlock the password present is located within the memory card itself. Since protection mechanism denies access to card by not displaying the card, it is not possible to un-lock the card with any form of brute force or dictionary attack. This literally means that it is not possible to unlock the password protected memory card by connecting it to a computer.

The process of imaging password protected memory cards firstly requires the removal of the protection key. The solution in removing this key lies within the digital device that was used to protect this memory card. This device may not be present in all cases or may not be know by the examiner so alternative solutions are recommended.

3.1. Steps for removing a password from a memory card

1. Make an image of the whole system file of the phone memory or in cases where the device is not supported by data cable then make use of a phone registry Symbian software (FExplorer) and install it on the phone memory. This phone registry software will give full access to the whole registry system of the phone

2. Locate a file that is called MMCSTORE. This file contains a list of passwords that have been used to lock the memory cards

3. Copy the file or send if using Bluetooth to another folder 4. Rename the file to MMCSTORE.txt

5. Open the file and the password will be displayed in it. This number corresponds to the key that has been used in locking the memory card the corresponds to the password within the memory card it will not ask for the password.

6. Insert the memory card inside the phone. of the digital data that is present on the card. If the password on the MMCSTORE file corresponds to the password within the memory card it will not ask for the pass-word

7. Now navigate to the memory card and remove any password by inserting the password recovered from the MMCSTORE file.

22

8. Take the memory card out and place it in the card reader and the imaging can be done.

In certain situations the key for unlocking the memory card might not be on the MMCSTORE file or the key found on the MMCSTORE file might not be the right key and this could be due to:

a) If the phone has been formatted that would also erase any key that were pres-ent on the MMCSTORE file.

b) If the key doesn’t match the password of the memory card it might be that another digital device has been used in locking the memory card.

c) Another reason is that if more than three wrong hits of the password is done then automatically the memory card password will be changed and locked. This would mean very minimal chances of retrieving any data from it.

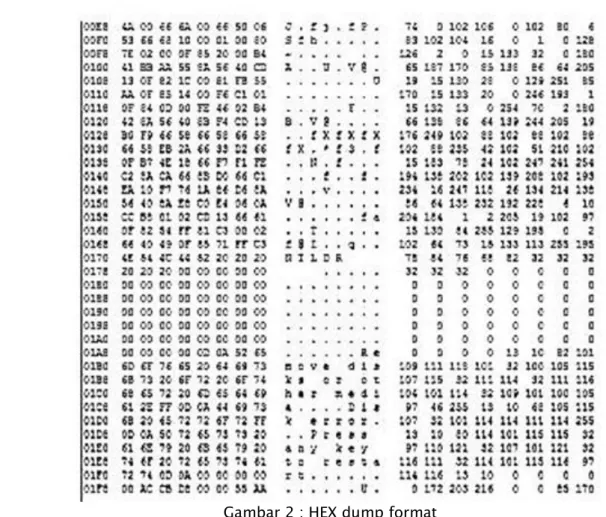

In cases where it is not possible to find the key to unlock the password it is recommended that the examiner performs a HEX dump of the memory card (see Figure 2). This is a very te-dious work as it would require long hours for decrypting the data present from the HEX dump but it’s the best way at this time to keep a copy.