Penyusun & Editor

ANANG SULARSO NINA HENDRARINI SIHAR N M P SIMAMORA

Dilarang menerbitkan kembali, menyebarluaskan atau menyimpan baik sebagian maupun seluruh isi buku dalam bentuk dan dengan cara apapun tanpa izin tertulis dari Politeknik Telkom.

Hak cipta dilindungi undang-undang @ Politeknik Telkom 2008

No part of this document may be copied, reproduced, printed, distributed, modified, removed and amended in any form by any means without prior written authorization of Telkom Polytechnic.

KATA PENGANTAR

Assalamu’alaikum Wr. Wb

Puji syukur atas kehadirat Allah SWT karena dengan karunia-Nya courseware ini dapat diselesaikan.

Dengan segala kerendahan hati kami mencoba untuk menyusun courseware ini. Kami mengharapkan dengan membaca courseware ini pembaca memperoleh gambaran apa dan bagaimana keamanan jaringan itu. Namun demikian banyak kekurangan dan kesalahan yang dapat ditemui di sini. Untuk pengembangan selanjutnya kami mengharapkan saran dan kritik dari pembaca.

Akhirul kalam kami mengucapkan terima kasih atas segenap perhatiannya

Wassalamu’alaikum Wr. Wb.

Bandung, Maret 2009

DAFTAR ISI

KATA PENGANTAR...i

DAFTAR ISI...ii

1 Pendahuluan Keamanan Jaringan...1

1.1 Konsep Dasar Keamanan Jaringan...2

1.2 Kompleksitas Keamanan Jaringan...4

1.3 Aspek Keamanan Jaringan...6

1.4 Rendahnya Kesadaran Keamanan Jaringan...8

3. Konsep dan Mekanisme Penyerangan...26

3.1 Serangan Terhadap Jaringan...27

3.2 Teknik Penyerangan...31

3.3 Tahapan Hacking...35

4. Konsep dan mekanisme pertahanan...41

...52

5 Antivirus dan Firewall...53

5.1 Virus Komputer...53

5.2 Penyebaran Virus dan Penanggulangannya...53

5.3 Firewall...53

6.Kriptografi dan Enkripsi . .54 6.1 Pengantar Kriptografi...55

6.2 Cryptanalysis dan cryptology...59

6.3 Enkripsi dan Dekripsi...60

6.4 Kriptografi dengan menggunakan Key (K)...61

68 7. PERANGKAT KERAS & LUNAK ...69

KEAMANAN JARINGAN...69

69 Gambar 7.2 DFL-210 Network Security Firewall...73

8.Database Security...82

82 8.1 Alasan utama aspek keamanan basis data ...83

8.4 Back-up data dan recovery...95

12 WLAN Security...127

12.1 WLAN, Karakteristik dan Manfaatnya...128

12.2 Serangan Terhadap WLAN...131

12.3 Pengamanan WLAN...133

1 Pendahuluan Keamanan Jaringan

Overview

Jaringan komputer memungkinkan pemanfaatan sumber daya secara bersama-sama. Sehingga keberlangsungan hidup suatu organisasi atau instansi yang memanfaatkan sumber daya secara bersama-sama, sangat tergantung pada fungsinya. Gangguan sekecil apa pun akan memberikan dampak negatif (kerugian), sehingga diperlukan suatu perlindungan. Keamanan jaringan komputer merupakan upaya untuk memberikan perlindungan sistem atas gangguan yang mungkin timbul, baik gangguan dari dalam maupun dari luar.

Tujuan

1. Memahami konsep dasar keamanan jaringan 2. Memahami kompleksitas keamanan jaringan 3. Memahami aspek keamanan jaringan

4. Memperhatikan kenyataan rendahnya kesadaran akan keamanan jaringan

1.1 Konsep Dasar Keamanan Jaringan

Jaringan komputer merupakan sekumpulan komputer otonom yang saling terhubung melalui media komunikasi dengan memakai protokol tertentu. Manfaat jaringan komputer antara lain adalah memungkinkan pemakaian bersama atas sumber daya yang ada. Sumber daya dalam hal ini dapat berupa perangkat keras, perangkat lunak dan data atau informasi. Manfaat lainnya adalah untuk berkomunikasi, meningkatkan kehandalan dan ketersediaan sistem.

Manfaat yang demikian besar tentunya akan berkurang sebanding dengan tingkat gangguan yang muncul terhadap jaringan. Ketika jaringan hanya melibatkan perangkat lokal saja, atau dengan kata lain tidak terhubung ke jaringan lain, munculnya gangguan mungkin menjadi suatu hal yang tidak diperhitungkan. Namun ketika jaringan sudah terhubung dengan jaringan lain, misalnya lewat internet, keamanan menjadi suatu hal yang harus dipertimbangkan. Kita lebih mengenali hitam putihnya jaringan sendiri, namun tidak untuk jaringan lain. Keamanan jaringan merupakan upaya memberikan keterjaminan jaringan atas gangguan-ganguan yang mungkin muncul.

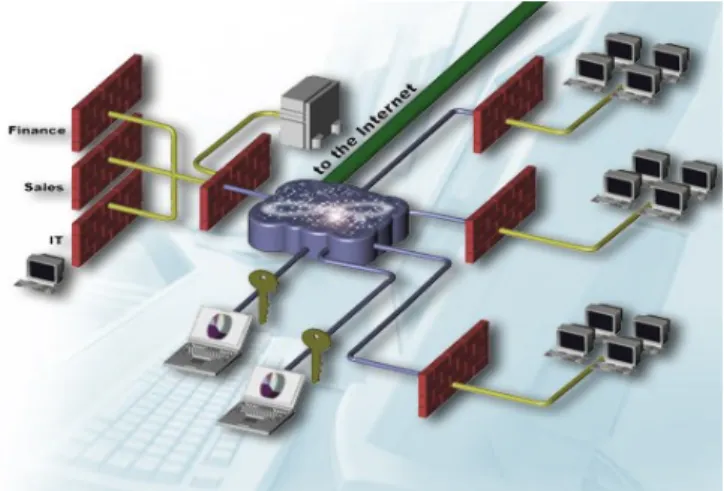

Gambar 1.1 Jaringan Komputer

Secara umum, terdapat 3 hal dalam konsep keamanan jaringan, yakni :

• Resiko atau tingkat bahaya (risk)

menyatakan besarnya kemungkinan gangguan yang muncul terhadap jaringan.

• Ancaman (threat)

Menyatakan kemungkinan gangguan yang muncul terhadap jaringan

• Kerapuhan sistem (vulnerability)

Menyatakan kelemahan-kelemahan pada sistem yang memungkinkan terjadinya gangguan

Sedangkan keamanan sendiri menyangkut 3 elemen dasar yakni :

• Keamanan jaringan (network security)

Upaya pengamanan atas jalur / media pengiriman data

• Keamanan aplikasi (application security)

Upaya pengamanan atas aplikasi-aplikasi dan layanan yang tersedia. Contohnya DBMS

Upaya pengamanan atas komputer yang digunakan untuk memakai aplikasi, termasuk di dalamnya adalah sistem operasi

Keamanan bukanlah suatu produk jadi yang tinggal pakai dan dapat mengatasi segala gangguan. Keamanan merupakan suatu proses, terus menerus berkembang sesuai dengan perkembangan imu dan teknologi maupun gangguannya.

1.2 Kompleksitas Keamanan Jaringan

Pengelolaan keamanan jaringan merupakan suatu hal yang sangat kompleks. Beberapa faktor yang menyebabkan kompleksitas tersebut adalah :

• Sharing resources atau berbagi pakai sumber daya

Sumber daya dipakai secara bersama-sama oleh banyak user. Sedangkan masing-masing user memiliki tingkat pengetahuan, kepentingan, dan motivasi yang berbeda di dalam memanfaatkan sumber daya. Dari sini ancaman atas sistem dapat muncul.

• Keragaman sistem

Keragaman sistem, baik dari sisi perangkat keras maupun perangkat lunak, mendatangkan kompleksitas tersendiri dalam hal instalasi, konfigurasi, dan pemakaiannya. Di samping itu setiap perangkat mungkin memiliki kelemahan (bug).

• Batasan yang tidak jelas

Ketika suatu jaringan tidak terhubung ke jaringan lain, setiap host-nya hanyalah menjadi anggota jaringan yang bersangkutan. Namun ketika jaringan terhubung ke jaringan lain, ada satu atau beberapa host yang menjadi anggota dari jaringan yang bersangkutan sekaligus jaringan yang lain.

• Banyak titik rawan

Pengiriman data antar jaringan, dipastikan melewati banyak host. Kalau pun asal dan tujuan sudah dijamin aman, belum tentu host-host antara juga aman

• Anonymity

Penyerang biasanya menempuh segala agar tidak dikenali oleh sistem. Misalnya tidak menyerang secara langsung dari host-nya, yakni dengan menguasasi host-host antara yang berjenjang sehingga mempersulit pelacakan.

• Jalur yang ditempuh tidak diketahui

Data yang dikirim antar jaringan ada kemungkinan menempuh jalur yang berbeda, tergantung kondisi jaringan saat itu baik menyangkut trafik maupun topologinya.

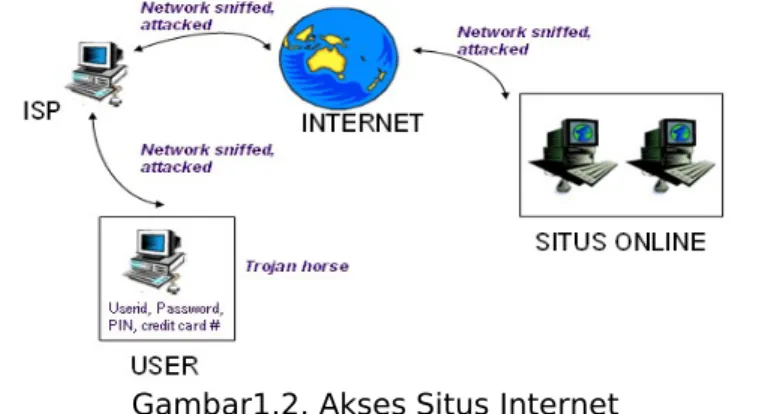

Ilustrasi berikut menggambarkan gangguan keamanan yang mungkin terjadi ketika mengakses situs internet.

Dari gambar terlihat bahwa terdapat banyak titik yang mungkin timbul gangguan keamanan, bahkan mulai dari host sendiri berupa penyadapan atas data penting / rahasia. Ketika sudah lepas dari host untuk kemudian menuju situs tarjet, data mengalami berbagai gangguan di banyak titik dan dapat dipakai sebagai sarana untuk menyerang host / jaringan kita. Celah keamanan yang memungkinkan munculnya gangguan meliputi : sistem operasi, aplikasi (termasuk basis data) dan jaringan.

1.3 Aspek Keamanan Jaringan

Terdapat 3 aspek utama keamanan jaringan meliputi : • Confidentiality / Privacy

• Integrity

• Availability

Serta 4 aspek tambahan, antara lain : • Non-repudiation

• Authentication

• Access Control

• Accountability

Confidentiality / Privacy

Adalah kerahasiaan atas data pribadi. Data hanya boleh diakses oleh orang yang bersangkutan atau berwenang. Data tersebut antara lain :

- data pribadi : nomor ktp, nomor hp, alamat, penyakit dll

- data bisnis : daftar gaji, data nasabah / pelanggan Data-data tersebut sangat sensitif (dilindungi) dalam aplikasi

e-commerce maupun healthcare.

Serangan yang dapat terjadi berupa penyadapan atas data, dengan cara teknis : sniffing / logger, man in the middle

Perlindungan yang dapat dilakukan adalah dengan cara enkripsi yakni mengubah suatu format data menjadi format lain yang tersandikan.

Integrity

Bahwa data tidak boleh diubah (tampered, altered, modified) oleh pihak yang tidak berhak. Serangan muncul berupa pengubahan data oleh pihak yang tidak berhak (

spoofing).Perlindungan yang dapat dilakukan adalah :

message authentication code (MAC), digital signature / certificate, hash function, logging.

Availability

Bahwa data harus tersedia atau dapat diakses saat

diperlukan. Serangan yang dapat terjadi berupa peniadaan layanan (denial of service Dos, distributed denial of service Ddos), atau menghambat layanan (respon server menjadi lambat), malware, worm dll

Perlindungan berupa : backup, redundancy, IDS, DRC, BCP, firewall

Non repudiation

Menjaga agar transaksi yang terjadi tidak dapat disangkal atau dipungkiri. Umumnya dipakai pada kegiatan

e-commerce. Perlindungan berupa digital signature / certificate, kriptografi, logging.

Authentication

Meyakinkan keaslian data, sumber data, orang yang mengakses data, server yang digunakan :

• what you have (identity card)

• what you know (password, PIN)

• what you are (biometric identity)

Serangan dapat berupa identitas palsu, terminal palsu, situs palsu

Access Control

Mekanisme untuk mengatur ‘siapa boleh melakukan apa’, ’dari mana boleh ke mana’. Penerapannya membutuhkan

klasifikasi data (public, private, confident, secret) dan berbasiskan role (kelompok atau group hak akses). Contoh ACL antar jaringan, ACL proxy (pembatasan bandwith) dll

Accountablity

Adanya catatan untuk keperlan pengecekan sehingga transaksi dapat dipertanggungjawabkan. Diperlukan adanya kebijakan dan prosedur (policy & procedure). Implementasi dapat berupa IDS/IPS (firewall), syslog (router).

1.4 Rendahnya Kesadaran Keamanan Jaringan

Meskipun keamanan merupakan faktor yang sangat penting bagi fungsionalitas jaringan, ternyata kesadaran untuk masih sangat rendah. Sebagai contoh berdasarkan survei Information Week(USA) : dari 1271 manajer sistem / jaringan, hanya 22% yang menganggap keamanan jaringan sebagai komponen penting. Diperlukan upaya untuk meyakinkan pihak manajemen bahwa investasi di bidang keamanan jaringan memang sangat diperlukan. Di samping itu juga perlu pemahaman pemakai sistem terkait keamanan.

Meskipun teknologi keamanan berkembang pesat, tidak berarti gangguan keamanan dapat dihentikan. Bahkan gangguan keamanan juga mengikuti perkembangan tersebut, memanfaatkan kekurangan dan kelebihan teknologi untuk mlakukan gangguan. Berikut ini adalah beberapa catatan gangguan keamanan yang terjadi, baik di luar maupun dalam negeri.

Gangguan keamanan luar negeri

1988, RT Moris mengeksploitasi sendmail sehingga melumpuhkan internet. Kerugian yang timbul diperkirakan mencapai $100 juta. Sedangkan Morris dihukum denda $10.000.

1996, menurut FBI National Computer Crime Squad : kejahatan komputer yang terdeteksi kurang dari 15%, dan hanya 10% dari angka tersebut yang dilaporkan.

1996, menurut American Bar Association : dari 1000 perusahaan, 48% nya mengalami computer fraud (penipuan)

dalam 5 tahun terakhir.

1996, NCC Information Security Breaches Survey, Inggris : kejahatan komputer bertambah 200% dari tahun 1995 hingga 1996.

1997, menurut FBI : kasus persidangan terkait kejahatan komputer naik 950% dari tahun 1996 hingga 1997, dan yang convicted (dihukum) naik 88%.

10 Maret 1997, seorang hacker dari Massachusetts berhasil menyerang sistem komunikasi bandara lokal Worcester, sehingga memutuskan komunikasi menara kendali dan mempersulit pesawat yang akan mendarat

7-9 Februari 2000, terjadi serangan Distributed denial of

service (Ddos) terhadap Yahoo, eBay, CNN, Amazon, ZDNet,

E-Trade. Diperkirakan serangan menggunakan program Trinoo, TFN.

Jumlah kelemahan (vulnerabilities) sistem informasi yang dilaporkan ke Bugtraq meningkat empat kali semenjak tahun 1998 sampai dengan tahun 2000. Dari 20 laporan per bulan menjadi 80 laporan per bulan.

1999, Common Vulnerabilities and Exposure cve.mitre.org mempublikasikan lebih dari 1000 kelemahan sistem. CVE beranggotakan 20 entitas keamanan.

2000, Ernst & Young Survey menunjukkan bahwa 66% responden menganggap security & privacy menghambat (inhibit) perkembangan e-commerce

2001, virus SirCam menyerang harddisk dan mengirimkan file-file ke pihak lain. Sehingga file rahasia dapat tersebar luas. Worm Code Red menyerang sistem IIS, melakukan port

Gangguan keamanan dalam negeri

Januari 1999, terjadi serangan terhadap domain Timor Timur (.tp), yang diduga dilakukan oleh orang Indonesia. Kejadian ini terkait dengan hasil referendum Timor Timur.

September 2000, mulai banyak penipuan terkait transaksi pelelangan, dengan tidak mengirimkan barang sesuai kesepakatan

24 Oktober 2000, dua warnet di Bandung digrebeg karena menggunakan account dial-up curian

Banyak situs web Indonesia (termasuk situs bank) yang

di-defaced atau diubah tampilannya

Akhir tahun 2000, banyak pengguna warung internet yang melakukan kejahatan “carding”. Menurut riset Clear Commerce Inc Texas – AS , Indonesia memiliki carder

terbanyak kedua di dunia setelah Ukrania.

Satu hal yang menarik dari hasil survei Computer Security Institute (CSI), statistik menunjukkan potensi gangguan terbesar justru berasal dari disgruntled worker (orang dalam). Berikut adalah hasil survei selengkapnya dikutip dari http://www.gocsi.com :

Bisa ditebak, kalau serangan dilakukan oleh orang dalam dan orang tersebut menguasai teknik serangan, kerusakan yang ditimbulkan sangat fatal. Karena tarjet serangan yang vital pasti lebih dikenal oleh orang dalam dibanding orang luar. Bertolak belakang dengan kenyataan di atas, perusahaan riset KMPG merilis hasil surveinya : “79% eksekutif senior terjebak dalam kesalahan berfikir bahwa ancaman terbesar

terhadap keamanan sistem berasal dari luar (eksternal)”. Keamanan berbanding terbalik dengan kenyamanan. Semakin aman suatu sistem biasanya akan membuat pemakai tidak nyaman, atas antarmuka atau fase yang harus dilewati.

Rangkuman

1. Keamanan merupakan faktor yang sangat penting atas berfungsinya jaringan komputer, sehingga segala manfaatnya dapat dirasakan.

2. Keamanan jaringan adalah upaya menjaga jaringan agar mampu mengatasi segala gangguan, menghilangkan atau meminimalisir akibat gangguan yang timbul.

3. Fokus keamanan jaringan adalah pada saluran atau media transfer data

4. Beberapa hal yang menyebabkan kompleksitas pengamanan jaringan adalah sharing resources, keragaman hardware dan software, batasan yang tidak jelas suatu host, banyaknya titik rawan dan jalur yang berbeda dalam transfer data serta anonimity penyerang. 5. Tiga aspek utama keamanan jaringan adalah

confidentiality / privacy, integrity, avalaibility (CIA). Empat

aspek tambahannya adalah non repudiation, authentication, access control dan accountability.

6. Orang dalam, ternyata menurut survei, termasuk dalam sumber utama gangguan atas keamanan jaringan.

Latihan

Petunjuk: Pilihlah jawaban yang paling tepat

1. Meyakinkan keaslian data, sumber data, orang yang mengakses data, server yang digunakan, adalah aspek keamanan _____________ A. Confidentiality B. Authentication C. Availability D. Non Repudiation E. Authority

2. Menjaga agar transaksi yang terjadi tidak dapat disangkal atau dipungkiri ______________

A. Confidentiality B. Authentication C. Availability D. Non Repudiation E. Authority

3. Penyerang biasanya menempuh segala agar tidak dikenali oleh sistem.

Hal ini dikenal sebagai ______________ A. Anonymity

B. Availability C. Non Repudiation D. Authority

E. Extremity

4. Upaya pengamanan atas aplikasi-aplikasi dan layanan yang tersedia adalah pemahaman dari______

A. Keamanan aplikasi B. Keamanan computer C. Keamanan pribadi D. Keamanan total E. Keamanan sementara

5. Menyatakan kelemahan-kelemahan pada sistem yang memungkinkan terjadinya gangguan sering dikenal dengan ________ A. Kerapuhan sistem B. Kegagalan sistem C. Kerusakan sistem D. Kebenaran sistem E. Kekuatan sistem Soal Essay:

1. Sebutkan elemen dasar keamanan jaringan 2. Jelaskan faktor-faktor yang menyebabkan

kompleksitas jaringan

3. Berikan ilustrasi serangan yang terjadi jika mengakses situs internet

4. Sebutkan dan jelaskan aspek-aspek keamanan jaringan

5. Apakah ada keterkaian antar aspek keamanan?

2.KEAMANAN JARINGAN

Overvie w

Penggunaan komputer dapat berupa jaringan dengan konfigurasi tertentu. Hal ini mengakibatkan mekanisme kerjanya juga berbeda dengan komputer tunggal. Akibatnya untuk keamanan juga memerlukan penganan yang spesifik.

1.Mahasiswa mengenali pola kerja jaringan komputer dan kelemahannya

2.Mahasiswa dapat merencanakan kebijakan pengamanan jarinan komputer

PETA KONSEP KEAMANAN JARINGAN

2.I. Arsitektur Jaringan Komputer

7 Layer OSI & proses tiap layer

Arsitektur dari suatu jaringan kmputer OSI terdiri dari tujuh lapisan (layer) yang saling indipenden dimana tiap lapisan memiliki fungsi masing masing ,yaitu:

Layer 1 – Physical

Lapisan ini merupakan media fisik yang digunakan untuk transmisi sinyal-sinyal listrik, sinar maupun gelombang radio guna mengirimkan data.

Layer 2 - Data link

Pada lapisan ini terjadi pengiriman data antara node berupa frame, juga terjadi pemeriksaan kesalahan dan sebab terjadinya saat transmisi data

Lapisan ini terbagi atas dua bagian, yaitu

Pertama Media Access Control (MAC) yang mengatur pengiriman

data kedua Logical LinkControl (LLC) yang berfungsi sinkronisasi

Pada MAC terdapat mekanisme deteksi tabrakan data (collision). Pada dasarnya , lapisan Data link bertanggung jawab terhadap koneksi dari satu node ke node berikutnya dalam komunikasi data

Layer 3 - Network

Sebuah router akan menentukan jalur efisien yang akan dilalui paket tersebut.

Layer 4 - Transport

Lapisan ini bekerja membentuk koneksi yang relative bebas dari gangguan juga terdapat fungsi handling error.

Layer 5 - Session

Lapisan ini bertanggung jawab membuat dan memutuskan koneksi antar session.

Layer 6 - Presentation

Lapisan ini menentukan bentuk format data yang akan digunakan dalam melakukan komunikasi dan proses enkripsi

Layer 7 - Application

Pada lapisan terjadi interaksi dengan pengguna dilakukan. Pada lapisan inilah perangkat lunak untuk jaringan komputer dapat diaplikasikan,

2.2. Kelemahan perangkat dan langkah keamanan

Adanya perbedaan fungsi tiap lapisan jaringan komputer, membuat perlakuan keamanan yang dilakukan juga berbeda-beda. Berikut ini akan dijelaskan mengenai perlindungan terhadap jaringan komputer yang dilakukan pada setiap lapisan dari lapisan terbawah hingga atas.

-Layer 1

Terjadi proses pengolahan sinyal dan pengiriman, sinyal mengalami modulasi dan enkoding ,didukung infrastruktur menggunakan media kawat (wired) atau nirkabel (Wireless)

dan hub sebagai titik akses untuk pengiriman data antar kawat

Pemilihan jenis metode transmisi juga mempunyai peranan penting didalam masalah keamanan. Setiap informasi rahasia sebaiknya tidak ditransmisikan secara wireless, terutama jika tiak di enkripsidengan baik, sehingga setiap orang dapat menyadap komunikasi "wireless" yang terkirim.

Kelemahan dan serangan yang mungkin terjadi pada lapisan ini

Information Leakage: penyerang menyadap kabel sehingga trafik dapat dibaca

Denial of Service: perusakanmedia kawat

Illegitimate Use: penyerang menyadap kabel lalu menggunakan sumber daya jaringan

Integrity Violation: penyerang menyadap kabel lalu menyuntikkan trafik atau trafiknya dikorupsi

Langkah pengamanan : mengamankan percabangan (protective trunking,), menggunakan pelindung terhadap gelombang elektromagnet ( electromagnetic shielding)

– Layer 2

Pada lapisan ini titik akses jaringan komputer adalah berupa switch pada jaringan dengan media kabel dan access-point pada jaringan nirkabel harus dilindungi.

Ada dua mekanisme yang dapat digunakan dalam mengamankan titik akses ke jaringan komputer, yaitu :

– Protokol 802.1x

Protokol 802.1x adalah protokol yang dapat melakukan otentikasi pengguna dariperalatan yang akan melakukan hubungan ke sebuah titik-akses.

.

Peralatan yang akan melakukan akses pada sebuah titik-akses sudah terdaftar terlebih dahulu, proses ini dikenal sebagai Mac address Authentication adalah sebuah mekanisme di mana setiap peralatan jaringan komputer disertai identitas yang unik yang menunjukan keotentikan tiap komputer. Pada pengiriman data akan mengandung informasi mengenai identitas peralatan tersebut. Dengan identitas ini ditentukan otorisasi suatu komputer melalui proses penyaringan (filtering).

Kelemahan dari metode ini adalah seseorang dapat dengan memanipulasi identitas pada peralatan yang digunakannya, sehingga peralatan tersebut dapat melakukan akses ke sebuah jaringan komputer. Tindakan ini sering disebut sebagai Spoofing.

MAC Flooding

Perangkat malicious terhubung dengan switch.Kemudian mengirimkan data yang sangat banyak sehingga switch penuh ( flood) , akhirnya switch menolak setiap usaha koneksi ini berarti switch berubah menjadi seperti hub .

Langkah keamanan layer ini dalah :

• Mengamankan switch secara fisik

-Mencegah ancaman illegitimate use.

• Menghindari flooded

• Memantau pemetaan MAC ke IP address.

• Membangkitkan peringatan ke network admin. – Layer 3

Pada lapisan ini, untuk membedakan sebuah peralatan jaringan komputer dengan peralatan jaringan komputer yang lainnya, digunakan alamat IP (Internet Protocol). Semua peralatan computer aktif harus memiliki sebuah nomor IP unik yang akan menjadi identitasnya di jaringan komputer.

Pada lapisan ini, metode perlindungan jaringan komputer akan berdasarkan pada alamat IP dan Port. Pada setiap paket data yang dikirimkan oleh sebuah peralatan jaringan

komputer ke peralatan lainnya akan mengandung alamat IP dan Port yang digunakan oleh pengirim serta alamat IP dan

Port dari tujuan paket tersebut.

Serangan pada lapisan ini

Penyerang merusak (corrupt) tabel ruting pada router dengan mengirimkan update yang salah Denial of Service threat.

Penyerang dapat me-rekonfigurasi atau mengambil alih pengendalian router dan mengubah tingkah laku router

Langkah keamanan

Memperbaharui (updating ) tabel ruting.

• Menggunakan sistem pengamanan yang biasanya dikenal dengan nama firewall

Pada firewall ini dapat melakukan filtering . Pada umumnya

firewall diletakkan pada gerbang masuk maupun keluar

sebuah sistem jaringan komputer. – Layer 4 /5

Pada lapisan ini, metode pengamanan lebih difokuskan dalam mengamankan data yang dikirimkan. Metode pengamanan yang banyak digunakan adalah :

– VPN

Virtual Private Network, adalah jaringan privat maya diatas

Kelebihan VPN

• Peningkatan keamanan data

Data yang dikirimkan akan terlindungi sehingga tidak dapat dicuri oleh pihak lain karena data yang ditransmisikan melalui VPN melalui proses enkripsi.

• Menyederhanakan Topologi jaringan

Pada dasarnya, VPN adalah perkembangan dari network

tunneling. Dengan tunneling, dua kelompok jaringan

komputer yang terpisah oleh satu atau lebih kelompok jaringan computer dapat disatukan.

– Layer 7

Lapisan paling atas dari jaringan komputer adalah lapisan aplikasi. Oleh karena itu, keamanansebuah sistem jaringan komputer tidak terlepas dari keamanan aplikasi yang menggunakan jaringan komputer tersebut, baik itu keamanan data yang dikirimkan dan diterima oleh sebuah aplikasi, maupun keamanan terhadap aplikasi jaringan komputer tersebut. Metode-metode yang digunakan dalam

pengamanan aplikasi tersebut antara lain adalah: – SSL

Secure Socket Layer (SSL) adalah sebuah protokol yang

bekerja dengan metode otentikasi, –Topologi Jaringan

Topologi jaringankomputer memiliki peranan yang sangat penting dalam keamanan jaringan komputer. Metode keamanan yang diterapkan pada setiap kelompok jaringan komputer juga dapat berbeda

2.3 Desain jaringan dan keamanan

Jenis topologi :

• Bus

• Ring

• Star

Topologi Bus

• Terdiri dari ruas‐ruas kabel coaxial dengan menggunakan konektor T, BNC, danTerminator.

• Maksimum 1 bus 30 komputer dan bisa menggunakan repeater untuk menyambung 2 bus.

• Tidak memerlukan peralatan tambahan seperti Hub.

• Memiliki jangkauan yang dinamis sesuai dengan kabel yang dipakai

Topologi ini rentan terhadap penyadapan Topologi Star

Menggunakan Hub/Switch, mudah menambah komputer.

Jarak radius adalah dalam 500 meter.

Komunikasi akan lambat bila ada banyak HUB Menggunakan kabel coaxial dan UTP (Unshielded

Twisted Pair) RJ 45

Topologi ini rentan terhadap serangan yang terjadi pada hub dan switch

Topologi Ring

Bentuk seperti cincin,

Komunikasi data menggunakan token yang mengelilingi Ring.

Tidak memerlukan hub bila menggunakan kabel coaxial,

Perlu hub untuk kabel STP (Shielded Twisted Pair) dan UTP

Topologi ini rentan terhadap serangan hub, pada interferensi gelombang karena menggunakan utp.

Rangkuman

1.Dengan semakin berkembangnya teknologi Internet tingkat gangguan keamanan juga semakin kompleks Setiap lapisan dalam jaringan komputer harus dapat melaksanakan fungsinya secara aman. Pemilihan teknologi yang tepat harus sesuai dengan kebutuhan

2.Tiap lapisan memiliki kelemahan dan dapat mengalami serangan yang

berbeda tergantung dari fungsi dan komponen yang digunakan.

3. Langkah keamanan yang dilakukan sesuai dengan serangan yang terjadi

4.Desain topologi juga mempengaruhi efektivitas kinerja jaringan, hal ini

Latihan

Petunjuk: Pilihlah jawaban yang paling tepat!

1.Dua kelompok jaringan komputer yang terpisah oleh satu atau lebih kelompok jaringan computer disatukan merupakan dasar prinsip_________ A. MAC B. SSL C. Firewall D. VPN E. Data link

2.Seseorang memanipulasi identitas pada peralatan yang digunakannya,

sehingga peralatan tersebut dapat melakukan akses ke sebuah jaringan komputer. Tindakan ini sering disebut sebaga

indakan ini disebut__________ A. Masking

B. Grouping

C. Spoofing D. Sniffing

E. Caching

3. Metode perlindungan jaringan komputer berdasarkan pada alamat IP dan

Port. Dimana firewall diletakkan pada gerbang masuk maupun keluar

sebuah sistem jaringan komputer, terjadi pada lapisan___________

A. 5 B. 7 C. 1 D. 2 E. 3

4. Secure Socket Layer (SSL) adalah sebuah protokol yang bekerja dengan

metode otentikasi, pada lapisan________:

A. Application B. Network

C. Transport

D. Data link

E. Physical

5. Filtering merupakan salah satu mekanisme ___________

A. Sniffing B. Firewall

C. Man in the middle

D. Hijack

E. Spoofing

Essay :

1.Bagaimana tingkat keamanan pada jaringan dengan topologi

star?

Jelaskan!

2. Jelaskan mekanisme SSL dan implementasinya! 3.Jelaskan mekanisme spoofing!

4.Apakah dalam suatu topologi dapat terjadi banyak ancaman? Jelaskan!

5.Jelaskan implementasi VPN! Kelas Virtual :

Pelajari mekanisme ,aspek keamanan dengan game Cyber Ciege, Sim City!

3. Konsep dan Mekanisme

Penyerangan

Overview

Serangan terhadap jaringan komputer dapat dilakukan dengan berbagai cara, mulai dari cara yang sederhana hingga yang rumit. Kerusakan yang ditimbulkannya pun beragam, dari gangguan kecil hingga kerusakan hebat. Pemahaman atas serangan yang dilakukan, baik teknik yang dipakai maupun tahapan-tahapan yang harus dilakukan, akan sangat membantu dalam mengatasi serangan tehadap jaringan komputer sehingga kerugian yang timbul dapat ditekan sekecil mungkin.

Tujuan

1.Memahami jenis serangan terhadap jaringan 2.Memahami teknik penyerangan jaringan 3. Memahami tahapan hacking

3.1 Serangan Terhadap Jaringan

Berbagai serangan dapat saja menimpa suatu jaringan komputer, apalagi jika jaringan tersebut terhubung ke zona umum atau internet. Contoh serangan yang mungkin timbul antara lain :

• Melakukan interupsi atas data yang sedang dikirim • Memodifikasi data yang sedang dikirim

• Mengakses suatu program atau data pada komputer

remote

• Memodifikasi program atau data pada komputer

remote

• Melakukan penyisipan komunikasi palsu seperti user lain

• Melakukan penyisipan komunikasi sebelumnya secara berulang-ulang

• Menahan data tertentu • Menahan semua data

Gambar 3.1. Serangan Terhadap Jaringan Beberapa jenis pelaku serangan antara lain :

• The Curious (Si Ingin Tahu)

Pelaku tertarik untuk menemukan jenis sistem dan data yang ada pada sistem sasaran.

• The Malicious (Si Perusak)

Pelaku berusaha untuk merusak sistem sasaran

• The High-Profile Intruder (Si Profil Tinggi)

Pelaku berusaha menggunakan sistem sasaran untuk memperoleh popularitas dan ketenaran. Semakin tenar sasaran, pelaku akan semakin populer.

• The Competition (Si Pesaing)

Pelaku tertarik pada sistem sasaran karena anggapan bahwa sasaran merupakan pesaing dalam suatu hal, berusaha untuk mengetahui lebih dalam pesaingnya maupun melakukan usaha-usaha untuk menjatuhkan. Banyak istilah yang dipakai untuk menyebut pelaku serangan, di

antaranya adalah :

• Mundane : mengetahui hacking tapi tidak mengetahui metode dan prosesnya.

• Lamer (script kiddies) : mencoba script-script yang pernah dibuat oleh hacker dengan cara download dari internet atau dari sumber yang lain, tapi belum paham cara membuatnya.

• Wannabe : memahami sedikit metode hacking, menerapkan dan sudah mulai berhasil menerobos. Pelaku beranggapan HACK IS MY RELIGION.

• Larva (newbie) : hacker pemula, mulai menguasai dengan baik teknik hacking, dan sering

bereksperimen.

• Hacker : melakukan , hacking sebagai suatu profesi.

• Wizard : hacker yang membuat komunitas, bertukar ilmu di antara anggota.

• Guru, master of the master hacker : hacker dengan aktifitas lebih mengarah pembuatan tools-tools powerfull guna menunjang aktivitas hacking.

Serangan terhadap jaringan komputer dapat dikelompokkan dalam beberapa jenis antara lain :

• Interruption : pemutusan komunikasi. Dilakukan

dengan cara : memutus kabel, membuat layanan sibuk sehingga komunikasi sulit (Denial of Service

DoS), menghabiskan bandwith dengan membanjiri

data (network flooding), melalukan spoofed

originating address.

Tools yang dipakai antara lain : ping broadcast,

smurf, synk4, macof, various flood utilities

Gambar 3.2 interruption

Interception : berusaha mendapatkan password atau

data sensitif lain. Misal password sniffing.

Tools yang dipakai antara lain : tcpdump, ngrep, linux sniffer, dsniff, trojan (BO, Netbus, Subseven)

• Modification : melakukan perubahan (termasuk

menghapus, men-delay) terhadap data atau program. Serangan ini dapat dilakukan dengan virus atau trojan horse yang ditempelkan pada email atau website.

• Fabrication : melakukan pemalsuan pesan. Misal

pengiriman email oleh user palsu, spoofed packet. Berbagai packet construction kit dapat dipakai sebagai tools.

Gambar 3.5 Fabrication

3.2 Teknik Penyerangan

Tindakan penyerangan terhadap jaringan komputer dapat dilakukan dengan berbagai cara atau teknik. Teknik penyerangan yang dipakai di antaranya :

• Wiretrapping : melakukan interupsi komunikasi antara

dua host secara fisik.

• Pemalsuan authentication milik orang lain dengan cara mencoba-coba password (brute force attack)

• Flooding : mengirimkan pesan-pesan dalam jumlah

yang sangat besar ke host tertentu.

• Trojan Horse : menggunakan aplikasi palsu yang

seolah-olah terlihat seperti aplikasi yang asli tetapi sebenarnya aplikasi tersebut membuat suatu serangan.

Beberapa istilah yang dikenal dalam penyerangan antara lain adalah :

Scanning

Adalah pengujian (probe) atas suatu host dengan memakai tools secara otomatis dengan tujuan tertentu. Misal dipakai untuk mendeteksi kelemahan pada komputer sasaran. Pengujian biasanya dilakukan dengan men-scan port TCP /IP dan servis-servisnya serta mencatat respon komputer sasaran. Hasilnya berupa data port-port yang terbuka, yang

kemudian dapat diikuti dengan mencari tahu kelemahan-kelemahan yang mungkin bisa dimanfaatkan berdasar port yang terbuka tersebut beserta aplikasi yang dapat digunakan.

Sniffing

Adalah mendengarkan informasi yang melewati suatu jaringan. Host dengan mode promiscuous mampu mendengar semua trafik di dalam jaringan. Sniffer atau orang yang melakukan sniffing, dapat menyadap password maupun informasi rahasia. Keberadaan sinffer biasanya sulit dideteksi karena bersifat pasif. Sniffer ‘mendengarkan’ aliran data pada

port Ethernet, utamanya yang terkait dengan string

"Password","Login" dan "su", kemudian mencatat data setelahnya. Dengan cara ini, sniffer memperoleh password untuk sistem. Password teks sangat rentan terhadap sniffing. Untuk mengatasinya, dipakai enkripsi , merancang arsitektur jaringan yang lebih aman dan menggunakan One Time

Password (OTP).

Exploit

Eksploit adalah memanfaatkan kelemahan sistem untuk aktifitas-aktifitas di luar penggunaan yang wajar.

Spoofing

Spoofing adalah penyamaran identitas. Biasanya spoofing

terkait dengan IP atau Mac address. IP spoofing dilakukan dengan menyamarkan identitas alamat IP menjadi IP yang terpercaya (misal dengan script tertentu) dan kemudian melakukan koneksi ke dalam jaringan. Bila berhasil akan dilanjutkan dengan fase serangan berikutnya.

Denial of Service (DoS)

Upaya melumpuhkan layanan yang ada pada suatu sistem. Akibatnya sistem tidak dapat memberikan layanan seperti yangdiharapkan, bahkan bisa down. DoS yang dilakukan dari banyak komputer sumber yang tersebar disebut sebagai Ddos (Distributed denial of service). Beberapa penyebab layanan menjadi lumpuh antara lain :

• Jaringan kebanjiran trafik data (misal dengan serangan syn flooding, ping flooding, smurfing).

• Jaringan terpisah karena ada penghubung (router/gateway) yang tidak berfungsi.

• Serangan worm/virus yang menyebabkan trafik jaringan menjadi tinggi dan akhirnya tidak berfungsi

Buffer Overflow

Adalah kondisi buffer (variabel yang dipakai aplikasi untuk menyimpan data di memori) terisi dengan data yang

ukurannya melebihi kapasitasnya sehingga

mengakibatkan terjadinya pengisian (overwrite) alamat memori lain yang bukan milik variabel tersebut. Aplikasi yang memiliki akses terhadap sistem dan dapat

di-bufferoverflow-kan sangat rentan terhadap pengambilalihan hak akses level sistem atau administrator.

Malicious Code

Malicious code adalah program yang dapat menimbulkan efek yang tidak diinginkan atau kerusakan terhadap sistem jika dieksekusi. Jenisnya antara lain : trojan horse, virus, dan worm.

3.3 Tahapan Hacking

Hacking adalah upaya untuk melakukan penetrasi dan

eksplorasi terhadap sistem sasaran tanpa menimbulkan kerusakan atau kerugian, juga tidak melakuan pencurian data. Orang yang melakukan tindakan hacking disebut sebagai hacker. Istilah hacker muncul pada awal tahun 1960-an di 1960-antara 1960-anggota org1960-anisasi mahasiswa TechModel Railroad Club di Laboratorium Kecerdasan Buatan, Massachusetts Institute of Technology (MIT). Istilah ini untuk menyebut anggota yang memiliki keahlian dalam bidang komputer dan mampu membuat program komputer yang lebih baik ketimbang yang telah dirancang bersama. Pada tahun1983, analogi hacker semakin berkembang, digunakan untuk menyebut seseorang yang memiliki obsesi untuk memahami dan menguasai sistem komputer. Dikenal pula istilah cracker, yakni hacker yang melakukan tindakan desktruktif atau merusak sistem sasaran, menimbulkan kerugian, melakukan pencurian data dll.

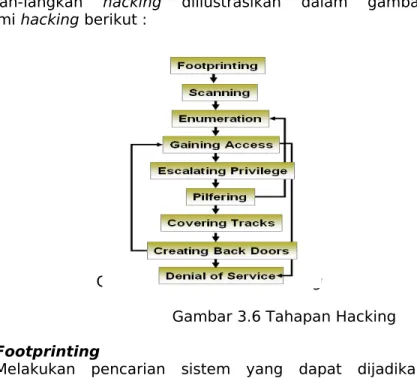

Langkah-langkah hacking diilustrasikan dalam gambar anatomi hacking berikut :

Gambar 3.2. Anatomi Hacking

Gambar 3.6 Tahapan Hacking

Footprinting

Melakukan pencarian sistem yang dapat dijadikan sasaran, mengumpulkan informasi terkait sistem sasaran dengan memakai search engine, whois, dan DNS zone transfer.

Scanning

Mencari pintu masuk yang paling mungkin dari sistem sasaran yang sudah ditetapkan. Hal ini dapat dilakukan dengan ping sweep dan port scan.

Enumeration

Melakukan telaah intensif terhadap sistem sasaran dengan mencari user account yang sah, sumber daya jaringan dan sharing-nya serta aplikasi yang dipakai, sehingga diketahui titik lemah dari proteksi yang ada.

Berusaha mendapatkan data lebih banyak lagi untuk mulai mengakses sistem sasaran. Hal ini dilakukan dengan cara mengintip dan merampas password, menebak password serta melakukan BufferOverflow.

Escalating Privilege

Setelah berhasil masuk ke sistem sasaran, dilakukan usaha untuk mendapatkan privilege tertinggi (administrator atau root) sistem dengan cara password cracking atau exploit memakai get admin, sechole atau lc_messages.

Pilfering

Melakukan pengumpulan informasi lagi untuk mengidentifikasi mekanisme akses ke trusted sistem, mencakup evaluasi trust dan pencarian cleartext password di registry, config file dan user data.

Covering Tracks

Setelah kontrol penuh terhadap sistem diperoleh, usaha untuk menutup atau menghilangkan jejak menjadi prioritas, meliputi pembersihan network log dan penggunaan hide tool seperti macam– macam root kit dan file streaming.

Creating Backdoors

Membuat pintu belakang pada berbagai bagian dari sistem, yang dapat dipakai untuk masuk kembali ke sistem secara mudah dan tidak terdeteksi.

Denial of Service (DoS)

Bila semua usaha di atas gagal, penyerang dapat melumpuhkan layanan yang ada pada sistem sasaran sebagai usaha terakhir.

Rangkuman

1. Berbagai jenis serangan dapat terjadi atas jaringan komputer, antara lain : interception, interuption, modification dan fabrication.

2. Teknik serangan yang dilakukan pun beraneka ragam, di antaranya adalah wiretrapping, pemalsuan identitas, flooding dan trojan horse.

3. Hacking merupakan upaya untuk melakukan penetrasi dan eksplorasi atas sistem sasaran tanpa menimbulkan kerusakan dan kerugian serta tidak melakukan pencurian data.

4. Hacker dan cracker mungkin memakai teknik yang sama terhadap sistem sasaran, namun berbeda motivasi dan tujuan.

5. Langkah-langkah hacking terdiri atas footprinting,

scanning, enumeration, gaining access, escalating

previllege, pilfering, covering tracks, creating backdoor, dan denial of services.

Latihan

Petunjuk: Pilihlah jawaban yang paling tepat!

1. Berikut ini adalah istilah yang terkait dengan penyerang jaringan :

A. Mundane C. Wizard E. Semua

benar

B. Lamer D. Hacker

2. Termasuk dalam jenis serangan adalah : A. Codificatio n B. Configuratio n C. Semua benar D. Interuption E. Initalization

3. Tidak termasuk dalam anatomi hacking adalah :

A. Piltering C Creating

backdoor E. Enumeration

B. Gaining

access D. DoS

4. Tools berikut dipakai dalam footprinting :

A. yahoo C. whois E. a,b benar,c

salah

B. google D. a,b,c benar

5. Trojan horse dapat melakukan serangan :

A. interception C. fabrication E. a,b,c salah B. modification D. a,b,c benar

Soal essay :

1. Sebutkan elemen dasar keamanan jaringan 2. Jelaskan faktor-faktor yang menyebabkan

3. Berikan ilustrasi serangan yang terjadi jika mengakses situs internet

4. Sebutkan dan jelaskan aspek-aspek keamanan jaringan

Latihan Kelas Virtual :

Lakukan serangan ke sebuah lokal server hingga terjadi DOS

4. Konsep dan mekanisme

pertahanan

Overview

Tahap awal dalam menentukan kebijakan dan strategi pengamanan yang efektif adalah dengan mengenali ancaman atau serangan yang mungkin datang. Kemudian perlu Menentukan tingkat keamanan yang diinginkan, dan memperkirakan metode apa yang akan digunakan untuk mencari solusi

Tujuan

1. Mahasiswa mengetahui kelemahan, ancaman dan serangan yang terjadi

ada suatu jaringan

2. Mahasiswa dapat mengenal konsep pertahanan

3. Mahasiswa dapat melakukan estimasi dan merencanakan langkah

keamanan guna memperoleh keamanan jaringan

4.1 Kelemahan dan ancaman

Keamanan jaringan adalah suatu proses guna melindungi semua komponen yang ada pada jaringan. Untuk itu harus ditentukan terlebih dahulu tingkat ancaman yang akan terjadi , dan memperkirakan resiko yang harus diambil maupun yang harus dihindari. Berikut akan dibahas mengenai ancaman, kelemahan, dan strategi pengamanan.

Ancaman

Biasanya ancaman timbul akibat adanya kelemahan, yang terjadi karena tidak terpenuhi aspek keamanan. Kelemahan memperlihatkan tingkat keandalan sistem keamanan suatu jaringan komputer terhadap jaringan komputer yang lain, sehingga dapat terjadi ancaman dan serangan.

Tujuan pengancam adalah :

• Ingin mengetahui data yang ada pada suatu jaringan untuk suatu

kepentingan

• Membuat sistem jaringan menjadi rusak, atau tampilan situs web

• Untuk mendapat keuntungan finansial dengan cara yang tidak

benar dll

4.2 Strategi keamanan (Security Policy)

Security Policy merupakan strategi untuk mengatasi

permasalahan, misalnya menentukan mekanisme apa yang akan digunakan untuk melindungi atau memperbaiki jaringan. Hal pokok dalam strategi keamanan:

• Kajian tentang langkah keamanan yang diambil dikaitkan dengan faktor teknis dan tinjauan hukum

• Perumusan perencanaan pemanfaatan teknologi, perkiraan biaya infrastruktur

• Analisa resiko yang akan dihadapi

• Petunjuk bagi administrator sistem untuk mengelola sistem.

Teknik-teknik yang dapat digunakan untuk mendukung keamanan jaringan antara lain:

• melakukan otentikasi sistem.

• Enkripsi terhadap sistem untuk penyimpanan dan pengiriman data • Penggunaan perangkat lunak, dan perangkat keras jaringan untuk

mendukung keamanan, misalnya firewall dan router dll.

4.3 Metode keamanan jaringan

4.3.1 Meningkatkan keamanan jaringan

•Pembatasan akses pada network

Penggunaan Password,merupakan suatu limitasi

Beberapa hal yang sebaiknya diperhatikan dalam memilih password :

- unik, misterious,mudah diingat - bukan data pribadi

aspek hak akses : mencegah orang yang tidak berwenang melihat

data-data sensitif

aspek kofidensial : mengurangi kemungkinan terbukanya data

aspek otentikasi : mengurangi kemungkinan dipalsukan

•Penggunaan Digital signature

-Digunakan untuk menyediakan keyakinan bahwa informasi berasal dari sumber tertentu dan belum pernah berubah

-Definisi Digital Signature: merupakan sederetan data yang menghubungkan suatu message dengan beberapa sumber informasi

-Cara digital signature

dibangkitkan suatu nilai (binary string) dari pesan dengan cara

hash.Kemudian digunakan algoritma digital signature untuk menghasilkan

tanda tangan dari hash value dan private key.Dengan demikian sekarang

pesan dapat di-otentifikasi menggunakan public key dan tandatangan.

Algoritma Digital Signing :

• RSA

• ElGamal

Contoh:

• Tanda tangan yang dihasilkan: ---BEGIN PGP version: GnuPG v1.0.7 (GNU/Linux)

Idpoj0Kknio-04uoj19u8DBQA+c2Tek9/AtnRwPcRAuqtAJ0R34tPGW vhaYjXvfuIFiPAU4YfgCeN+

---END PGP

SIGNATURE---• Tanda tangan ini dapat dikirim pada file terpisah

4.3.2 Mekanisme pertahanan

Metode-metode yang dapat diterapkan untuk membuat jaringan komputer menjadi lebih aman, antara lain adalah:

Packet Sniffing sebagai peralatan (tool) pengelola

jaringan packet sniffer dan sebagai alat pertahanan. Dengan melakukan analisa paket yang melalui sebuah media jaringan computer

Contoh:

Intrusion Detection System adalah sebuah packet sniffer yang bertugas untuk mencari host yang

mengirimkan paket-paket yang berbahaya bagi keamanan. Selain menjadi alat untuk analisa permasalahan yang sedang dihadapi sebuah jaringan komputer. Terutama saat sulitnya sebuah host berhubungan dengan host

Dalam membuat keputusan apakah sebuah paket data berbahaya atau tidak, IDS memakai metode : • Signature-based Intrusion Detection System. Pada metode ini, telah tersedia daftar signature yang

dapat digunakan untuk menilai apakah paket yang dikirimkan berbahaya atau tidak. Sebuah paket data akan dibandingkan dengan daftar yang sudah ada. Metode ini akan melindungi sistem dari jenis-jenis serangan yang sudah diketahui sebelumnya. Oleh karena itu, untuk tetap menjaga keamanan sistem jaringan komputer, data signature yang ada harus tetap ter-update.

– Port Scanning

Awalnya juga merupakan tool pengendali jaringan,tetapi digunakan oleh penyerang untuk mengetahui port apa saja yang terbuka dalam sebuah sistem jaringan komputer. Sebuah port terbuka jika adanya aplikasi jaringan komputer yang siap menerima koneksi. Aplikasi ini dapat menjadi pintu masuk penyerang ke dalam sistem jaringan komputer. Port yang terbuka tetapi tidak digunakan perencanaan yang ada, maka aplikasi yang berjalan pada port tersebut harus segera dimatikan agar tidak menjadi celah tidak aman.

– Packet Fingerprinting

Packet Fingerprinting, adalalah mekanisme

mengetahui peralatan

apa saja yang ada dalam sebuah jaringan

komputer.Hal ini penting karena peralatan dan sistem operasi memiliki karakteristik dan kelemahannya masing-masing. Artinya dapat diantisipasi langkah pengamanannya. Finger printing dapat mengetahui system operasi dengan meninjau header di IP kemudian dibandinkan dengan acuan

4.3.3 Mengatasi Ancaman

Berikut ini akan dijelaskan beberapa serangan terhadap sebuah jaringan computer dan langkah keamanan yang dapat dilakukan:

Denial of Services dan Distributed denial of services

adalah sebuah metode serangan dimana klien menyerang

Pihak server dengan terus menerus mengirim paket inisiasi sehingga server tidak dapat membuat koneksi

-'Smurf Attack'

Mekanismenya adalah penyerang akan mengirimkan paket ping permintaan ke suatu host dan merubah alamatnya menjadi alamat IP lain, sehingga host tersebut akan mengirim paket balasan ke IP tsb

Langkah pengamanan:

• Micro-blocks. Ketika ada sebuah host menerima paket inisiasi, maka host akan mengalokasikan ruang memori yang sangat kecil, sehingga host tersebut bisa menerima

koneksi lebih banyak – Packet Sniffing

Packet Sniffing adalah sebuah metode serangan

dengan cara mendengarkan semua trafik di jaringan, sehingga

sebuah host bisa merubah konfigurasi dan

memproses semua paket yang dikirimkan oleh host lainnya.

Langkah keamanan:

• Memeriksakan apakah ada host di jaringan kita yang sedang dalam mode promiscuous,sehingga dapat melakukan sniffing

• Mempergunakan SSL (Secure Socket Layer) untuk mengamankan HTTP adalah metode enkripsi yang dikembangkan untuk memberikan keamanan di internet. SSL beroperasi pada layer transpor, menciptakan saluran enkripsi yang aman untuk data.

SSL menjadi perantara antara pemakai dengan protokol HTTP dan menampilkan HTTPS kepada pemakai.

IP Spoofing

Jenis serangan yang dengan penyamaran . Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan

firewall dan menipu host penerima data.

Salah satu bentuk serangan yang memanfaatkan metode IP Spoofing adalah 'man-in-the-middleattack'. Pada serangan ini, penyerang akan berperan sebagai orang ditengah antara dua pihak yang sedang berkomunikasi dan akan mengganti pesan

Langkah keamanan :

SSH mendukung otentikasi terhadap remote host, sehingga meminimalkan spoofing. SSH menyediakan VPN .SSH memakai public-key cryptography untuk mengenkripsi komunikasi antara dua host, demikian pula untuk autentikasi pemakai.

Untuk mengatasi serangan yang berdasarkan IP

Spoofing, sebuah sistem operasi memberikan nomor

paket secara acak ketika menjawab inisiasi koneksi dari sebuah host (scrambling). Penyerang akan kesulitan tansmisi

Konfigurasi firewall yang tepat dapat meningkatkan kemampuan jaringan komputer dalam menghadapi IP

Spoofing.

Antivirus juga merupakan langkah pengamanan bagi pesan yang belum mengalami enkripsi.Lebih lengkapnya akan dibahas pada bab berikutnya

Rangkuman

1.Keamanan jaringan komputer berpengaruh pada keamanan sistem informasi .Dengan semakin meningkat, penggunaan Internet maka semakin besar potensi gangguan yang akan timbul

2.Memperbaiki kinerja sistem dan mengatasi masalah dengan langkah keamanan yang direncanakan dengan memperhatikan banyak aspek keamanan adalah suatu

hal yang penting guna mengikuti perkembangan internet.

Latihan

Petunjuk: Pilihlah jawaban yang paling tepat!

1. Untuk meyakinkan bahwa informasi berasal dari sumber tertentu dan belum pernah berubah:

C. Electronic Signal D. Digital enkripsi E. Enkripsi sertifikat

2. Penyerang akan mengirimkan paket ping permintaan ke suatu host dan merubah alamatnya menjadi alamat IP lain,sehingga host tersebut akan mengirim paket balasan ke IP tsb dalam jumlah yang sangat banyak maka host IP itu akan jenuh ini adalah mekanisme:

A. Spoofing B. Sniffing

C. Firewall D. Smurf Attack E. Snort

3. Sederetan data yang menghubungkan suatu message dengan beberapa sumber informasi adalah:

A. Definisi spoofing

B. Definsi digital signature C. Definisi cookies

D. Definisi fingerprinting E. Definisi DOS

4. Packet sniffer yang bertugas untuk mencari host yang mengirimkan

paket-paket yang berbahaya bagi keamanan adalah : A. Intrusion Detection System

B. Interupsi Data System C. Probing

D. Sniferring system E. Denial of Service

5.Adanya aplikasi jaringan komputer yang siap menerima koneksi ditandai dengan adanya:

A. Medium wire B. Kanal terbuka C. Port terbuka D. Router rusak E. Cabling

Soal Essay

1. Jelaskan tentang spoofing. DOS dan smurf attack! 2. Bagaimana langkah keamanan enkripsi secara umum? Jelaskan!

3. Jelaskan tentang port scanning,sniffing manfaat dan bahayanya!

4.Bagamana Mekanisme man in the middle? Latihan kelas virtual :

5 Antivirus dan Firewall

Overview

Kerusakan atau gangguan yang terjadi dalam suatu jaringan komputer dapat pula disebabkan oleh virus komputer, suatu aplikasi yang memiliki tingkah laku mirip virus. Untuk mencegah terjadinya serangan virus komputer, jaringan harus dilindungi sistem antivirus. Meski tidak menjamin pendeteksian dan pembersihan semua jenis virus, antivirus minimal dapat menghindari kerusakan yang parah akibat serangan virus.

Firewall merupakan suatu mekanisme untuk menyaring paket data yang boleh masuk atau mengakses sumber daya jaringan lokal. Dengan menyaring paket data yang masuk, kemungkinan terjadinya serangan dapat dicegah atau ditekan seminimal mungkin.

Tujuan

1. Memahami pengertian virus komputer

2. Memahami penyebaran virus komputer dan cara menanganinya

d. a,b,c benar e. a,b benar,c salah

6.Kriptografi

dan Enkripsi

Overview

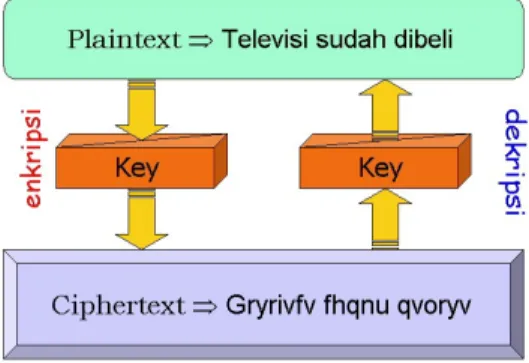

Kriptografi dapat dimaknai sebagai kajian untuk melindungi data dengan menggunakan sejumlah teknik penyembunyian rahasia data berupa kunci rahasia untuk digunakan dalam proses enchipering data. Dengan maksud bahwa hanya orang yang ber-hak-lah yang dapat membaca data yang dilindungi tersebut, dengan melakukan proses deciphering data terhadap data yang dikirimkan. Dalam kriptografi dikenal proses enkripsi (enchipering data) dan dekripsi (dechipering data), yang analogi dengan proses modulasi dan demodulasi pada proses transmisi sinyal informasi pada sistem telekomunikasi. Namun enkripsi dan dekripsi lebih dikhususkan untuk melindungi data yang dikirimkan sebelum ditransmisikan oleh transceiver.

Tujuan

1. Mahasiswa memahami yang dimaksud kriptografi 2. Mahasiswa memahami proses enkripsi dan dekripsi 3. Mahasiswa dapat menggunakan algoritma

penyembunyian data yang sederhana

4. Mahasiswa mengetahui beberapa contoh teknik kriptografi

6.1 Pengantar Kriptografi

Ilmu yang ditujukan untuk mempelajari dan melakukan eksplorasi seputar keamanan pengiriman sebuah pesan (message).Sedangkan praktisi yang menggunakannya sering disebut dengan kriptografer (cryptographer).

Gambar 6.1 Skema Sistem Kriptografi

Misalkan pada dimodelkan pada sebuah fungsi matematika: Plaintext : x

Algoritma : tambahkan x dengan bilangan 13 Key : f(x)

Gambar 6.2 Contoh Simulasi Perubahan

Kriptografi berasal dari kata cryptography yang diadopsi dari bahasa Yunani untuk merujuk kepada “secret-writing”. Jadi bisa disimpulkan kriptografi adalah ilmu yang mempelajari teknik-teknik, biasanya berdasar pada matematika, yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, serta otentikasi.

Umumnya digunakan terutama dalam bidang pertahanan dan keamanan.

Juga banyak diaplikasikan untuk segala aktivitas yang berhubungan dengan Teknologi Informasi, dengan dasar pengembangannya menggunakan model matematika.

Elemen-elemen Sistem Kriptografi adalah:

Plaintext: yakni pesan sumber yang sediakalanya pertama

sekali dibuat oleh user; dapat dibaca oleh orang umumnya.

Ciphertext: ini adalah bentuk setelah pesan dalam plaintext telah diubah bentuknya menjadi lebih aman dan

tidak dapat dibaca. Proses mengubah plaintext menjadi

ciphertext disebut encryption (enciphering), dan proses

membalikkannya kembali disebut decryption

(deciphering).

Cryptographic algorithm: yaitu mekanisme/tahapan yang

digunakan berdasar operasi matematika untuk mengubah

Gambar 6.3 Skema Proses Enkripsi dan Dekripsi

Key: yakni kunci yang digunakan berdasar pada cryptographic algorithm untuk melakukan proses enkripsi dan

dekripsi kepada pesan yang dikirimkan. Ini mengartikan bahwa hanya user yang memiliki key saja yang dapat

men-decrypt sebuah pesan dalam bentuk ciphertext.

Pada sistem kriptografi yang handal bisa melewatkan sebuah pesan dalam bentuk ciphertext pada sebuah kanal yang belum tentu aman.

Ada tiga aspek untuk melindungi sebuah pesan yang ingin dikirimkan, yaitu dengan memberi lapisan keamanan pada sisi: pengirim, penerima, dan kanal yang digunakan untuk media pengiriman.

Kesimpulannya, sistem kriprografi (cryptosystem) adalah interaksi diantara elemen-elemen sistem yang terdiri dari: algoritma kriptografi, plaintext, ciphertext, dan kunci untuk menghasilkan bentuk baru dari perubahan bentuk sebelumnya.Orang yang berusaha untuk melakukan penyadapan atau pembongkaran disebut dengan penyadap (eavesdropper) atau intruder.

Bidang-bidang yang biasanya mengaplikasikan kriptografi seperti:

proses pengiriman data melalui kanal komunikasi (kanal suara atau kanal data).

mekanisme penyimpanan data ke dalam disk-storage.

Gambar 6.4 Skema Implementasi Kriptografi

Gambar 6.5 Implementasi Kriptografi pada image Tujuan Kriptografi secara umum adalah:

• Menjaga kerahasiaan (confidentiality) pesan.

• Keabsahan pengirim (user authentication).

• Keaslian pesan (message authentication).

• Anti-penyangkalan (non-repudiation). Jika disimbolkan:

P = plaintext C = chipertext maka:

Fungsi pemetaan P ⇒ C disebut E (encryption), sehingga dapat dituliskan sebagai berikut:

Fungsi pemetaan C ⇒ P disebut D (decryption), sehingga dapat dituliskan sebagai berikut:

D(C) = P

Kekuatan sebuah sistem kriptografi terletak pada hal yaitu: semakin banyak usaha yang diperlukan, untuk membongkar sebuah cryptosystems, maka semakin lama waktu yang dibutuhkan; sehingga semakin kuat algoritma kriptografi yang digunakan, artinya semakin aman digunakan untuk menyandikan pesan.

Sebuah algoritma cryptography bersifat restricted, apabila kekuatan kriptografi-nya ditentukan dengan menjaga kerahasiaan algoritma tersebut.

6.2 Cryptanalysis dan cryptology

Hubungan antara cryptanalysis dan cryptology dapat dijelaskan sebagai berikut:

Cryptanalysis adalah cara yang digunakan untuk memecahkan chipertext menjadi plaintext tanpa mengetahui kunci (key) yang sebenarnya. User yang melakukannya disebut cryptanalyst.

Cryptology adalah studi yang dilakukan untuk mempelajari

Kesimpulan yang dapat diambil adalah sebagai berikut:

Persamaan cryptography dan cryptanalysis yaitu: mengeksplorasi bagaimana proses menerjemahkan ciphertext menjadi plaintext.

Sedangkan perbedaan cryptography dan cryptanalysis yaitu: Cryptography bekerja secara legal berdasar proses

legitimasi sebagaimana mestinya (yakni pengirim atau penerima pesan).

Cryptanalysis bekerja secara ilegal karena dilakukan dengan cara menyadap untuk memungkin yang tidak berhak mengakses informasi.

6.3 Enkripsi dan Dekripsi

Fakta sejarah penggunaan kriptografi:

Tentara Yunani pada perang di Sparta (400SM) menggunakan

scytale, yakni pita panjang dari daun papyrus + sebatang

silinder, yang digunakan sebagai alat untuk mengirimkan pesan rahasia perihal strategi perang.

Gambar 6.6 Skema Scytale Mekanisme pemakaiannya sebagai berikut:

Plaintext ditulis secara horisontal (yakni baris per baris). Jika

pita dilepas, maka huruf-huruf pada pita telah tersusun membentuk pesan rahasia (ciphertext). Sehingga agar penerima bisa membaca pesan tersebut, maka pita dililitkan kembali menggunakan silinder yang diameternya sama dengan diameter silinder si pengirim.

6.4 Kriptografi dengan menggunakan Key (K)

Saat ini algoritma bersifat restricted tidak lagi banyak digunakan; dengan alasan tidak cocok dalam penggunaan pada karakter open-systems.

Pada lingkungan dengan karakter open-systems, kekuatan algoritma cryptograpy-nya terletak pada key yang digunakan, yakni berupa deretan karakter atau bilangan bulat.

Dengan menggunakan key (K), fungsi enkripsi dan dekripsi berubah menjadi:

EK(P) = C ⇒ untuk enkripsi

DK(C) = P ⇒ untuk dekripsi

dan ekivalen menjadi: DK(EK(P)) = P

Gambar 6.7 Skema Proses Enkripsi dan Dekripsi dengan K

6.4.1 Kriptografi Simetris

Pada Key (K) berlaku sebagai berikut:

Apabila kunci (K) enkripsi sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem simetris (sistem konvensional); dan algoritma kriptografi-nya disebut dengan algoritma simetri atau algoritma konvensional.

Pada kriptografi simetris, K yang sama digunakan untuk enkripsi dan dekripsi pesan seperti ditunjukkan pada skema berikut ini:

Gambar 6.8 Kriptografi Simetris Kelebihan algoritma simetris:

• Kecepatan operasi lebih tinggi bila dibandingkan dengan algoritma asimetris.

• Karena kecepatan operasinya yang cukup tinggi, maka dapat digunakan pada sistem real-time.

Kelemahan algoritma simetris:

• Untuk tiap pengiriman pesan dengan user yang berbeda dibutuhkan kunci yang berbeda juga, sehingga akan terjadi kesulitan dalam manajemen kunci tersebut.

• Permasalahan dalam pengiriman kunci itu sendiri yang disebut "key distribution problem".

6.4.2 Kritografi Nirsimetris

Pada Key (K) berlaku sebagai berikut:

Apabila kunci (K) enkripsi tidak sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem asimetris atau sistem kunci-publik; dan algoritma kriptografi-nya disebut dengan algoritma nirsimetri atau algoritma kunci-publik.

Contohnya: Algoritma RSA (Rivest-Shamir-Adleman)

Pada algoritma asimetris, digunakan 2 kunci, Key (K), dimana berlaku sebagai berikut:

Algoritma ini menggunakan dua kunci yakni kunci publik (public-key), umumnya digunakan sebagai kunci enkripsi; dan kunci privat (private-key) yang umumnya digunakan sebagai kunci dekripsi. Kunci publik disebarkan secara umum