ii Universitas Kristen Maranatha

ABSTRACT

Analysis of Information Systems Security is important for a company, especially for companies that have a cooperative relationship with the outside, where some of the data and information can be accessed by outsiders. This understanding can be used to assess the process - a process the company to provide security of data and information. Issues to be discussed is the analysis of information security in-one Smart applications that are on PT PLN (Persero) Distribution of West Java and Banten particular office APJ South Java. The theory used is based on the ISO 27001 standard that discusses the security of information systems. Source of the data obtained is the result of interviews conducted with people who have the authority to access Smart-one application and direct observation to PT.PLN Distribution of West Java and Banten especially APJ South Bandung office. The research method by performing an understanding of ISO 27001 and conduct research techniques with direct reviews and interviews.

iii Universitas Kristen Maranatha

ABSTRAK

Analisis Keamanan Sistem Informasi merupakan hal yang penting bagi sebuah perusahaan, terutama bagi perusahaan yang memiliki hubungan kerjasama dengan pihak luar, dimana beberapa data dan informasi dapat diakses oleh pihak luar. Pemahaman ini dapat digunakan untuk melakukan penilaian terhadap proses – proses yang dilakukan perusahaan dalam melakukan pengamanan data dan informasi. Masalah yang dibahas adalah mengenai analisis keamanan informasi pada aplikasi Smart-one yang berada pada PT.PLN (Persero) Distribusi Jawa Barat dan Banten khususnya kantor APJ Bandung Selatan. Teori yang digunakan adalah standar berdasarkan ISO 27001 yang membahas tentang keamanan sistem informasi. Sumber data yang didapat merupakan hasil dari wawancara yang dilakukan dengan orang yang memiliki wewenang untuk dapat mengakses aplikasi Smart-one dan melakukan observasi langsung ke PT.PLN Distribusi Jawa Barat dan Banten khususnya kantor APJ Bandung Selatan. Metode penelitian yang dilakukan dengan cara melakukan pemahaman tentang ISO 27001 dan melakukan teknik penelitian dengan tinjauan langsung dan wawancara.

iv Universitas Kristen Maranatha

DAFTAR ISI

PRAKATA ... i

ABSTRACT ... ii

ABSTRAK ... iii

DAFTAR ISI ... iv

DAFTAR GAMBAR ... vi

DAFTAR TABEL ... vii

DAFTAR LAMPIRAN ... viii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Rumusan Masalah ... 2

1.3 Tujuan Pembahasan ... 2

1.4 Ruang Lingkup Kajian ... 3

1.5 Sumber Data ... 3

1.6 Sistematika Penyajian ... 3

BAB II KAJIAN TEORI ... 5

2.1 Keamanan Informasi ... 5

2.2 Manajemen Keamanan Informasi ... 7

2.3 Information Security Management Sistem ... 10

2.4 Jenis jenis Serangan Keamanan Informasi ... 11

2.4.1 Hacking ... 11

2.4.2 Denial Of Services (DOS) ... 11

2.4.3 Malcious Code (Kode Berbahaya) ... 12

2.4.4 Social Engineering ... 12

2.5 Flowchart ... 13

2.5.1 Simbol Simbol Flowchart ... 13

2.5.2 Jenis-Jenis Flowchart ... 15

2.6 ISO 27001 ... 17

BAB III ANALISIS DAN EVALUASI ... 27

3.1 Sejarah PT.PLN Distribusi Jawa Barat dan Banten ... 27

3.1.1 Visi dan Misi Perusahaan ... 29

3.1.2 Struktur Organisasi ... 29

3.2 Penjelasan Sistem Sidalang SMART-ONE (SIDALANG) ... 30

3.3 Pengelolaan Aset ... 37

3.3.1 Tanggung Jawab Terhadap Aset ... 38

3.3.1.1 Inventaris Aset ... 38

3.3.2 Penggunaan aset yang dapat diterima ... 41

3.4 Keamanan Sumberdaya Manusia ... 43

3.4.1 Selama Bekerja ... 43

3.4.1.1 Tanggung Jawab Manajemen ... 44

3.4.1.2 Kepedulian,Pendidikan, dan Pelatihan Kemanan Informasi ... 45

3.4.2 Manajemen Komunikasi dan Operasi ... 48

3.4.2.1 Back-Up Informasi ... 48

3.4.2.2 Manajemen Keamanan Jaringan ... 50

3.4.2.2.1 Pengendalian Jaringan ... 51

3.4.2.3 Pertukaran Informasi ... 53

3.4.2.3.1 Kebijakan dan Prosedur Pertukaran Informasi ... 53

3.5 Proses Pengendalian Akses ... 55

v Universitas Kristen Maranatha

3.5.1.1 Kebijakan Pengendalian Akses ... 55

3.5.2 Manajemen Akses Pengguna ... 57

3.5.2.1 Pendaftaran Pengguna ... 58

3.5.2.2 Manajemen Hak Khusus ... 60

3.5.3 Tanggung Jawab Pengguna ... 62

3.5.3.1 Penggunaan Password ... 62

3.5.3.2 Peralatan Yang Ditinggal Oleh Penggunanya ... 64

3.5.4 Pengendalian Akses Aplikasi dan Informasi ... 65

3.5.4.1 Pembatasan Akses Informasi ... 66

3.5.4.2 Isolasi Sistem yang Sensitif ... 68

3.5.5 Manajemen Insiden Keamanan Informasi ... 70

3.5.5.1 Pelaporan Kejadian Keamanan Informasi ... 70

BAB IV SIMPULAN DAN SARAN ... 72

4.1 Simpulan ... 72

4.1.1 Tabel Kesesuaian ... 73

vi Universitas Kristen Maranatha

DAFTAR GAMBAR

Gambar 1 Elemen – Elemen Keamanan Informasi ... 5

Gambar 2 Contoh Flowchart Sistem ... 26

Gambar 3 Contoh Flowchart Dokumen ... 27

Gambar 4 Struktur Organisasi PT.PLN Distribusi Jawa Barat dan Banten ... 43

Gambar 5 Arsitektur Perangkat Lunak SMART-ONE ... 44

Gambar 6 Arsitektur Jaringan SMART-ONE ... 46

Gambar 7 Diagram Alir Aplikasi SMART-ONE ... 47

Gambar 8 Diagram Alir Input SKKI/SKKO SMART-ONE ... 47

Gambar 9 Diagram Alir Pembuatan RAB/SPK ... 47

Gambar 10 Diagram Alir Pembuatan RAB/SPK Operasi POS53 ... 49

Gambar 11 Diagram Alir Pembuatan RAB/SPK oleh Tusbung ... 50

Gambar 12 Diagram Alir Pembayaran SPK ... 51

vii Universitas Kristen Maranatha

DAFTAR TABEL

Tabel I Pengelolaan Aset ... 27

Tabel II Keamanan Sumberdaya Manusia ... 29

Tabel III Manajemen Komunikasi dan Operasi... 30

Tabel IV Pengendalian Akses ... 32

Tabel V Manajemen Insiden Keamanan Informasi ... 34

Tabel VI Inventaris Aset ... 36

Tabel VII Penggunaan Aset yang dapat Diterima ... 39

Tabel VIII Tanggung Jawab Manajemen ... 42

Tabel IX Kepedulian, Pendidikan, dan Pelatihan Keamanan Informasi ... 44

Tabel X Back-Up Informasi ... 46

Tabel XI Pengendalian Jaringan ... 49

Tabel XII Kebijakan dan Prosedur Pertukaran Informasi ... 51

Tabel XIII Kebijakan Pengendalian Akses ... 53

Tabel XIV Pendaftaran Pengguna ... 56

Tabel XV Manajemen Hak Khusus ... 58

Tabel XVI Penggunaan Password ... 60

Tabel XVII Peralatan yang Ditinggal oleh Penggunanya ... 62

Tabel XVIII Pembatasan Akses Informasi ... 64

Tabel XIX Isolasi Sistem yang Sensitif ... 66

viii Universitas Kristen Maranatha

DAFTAR LAMPIRAN

1 Universitas Kristen Maranatha

BAB I PENDAHULUAN

1.1 Latar Belakang

Informasi merupakan salah satu aset perusahaan yang sangat

penting. Dengan perkembangan teknologi informasi yang sangat

pesat,kemungkinan terjadinya gangguan keamanan informasi semakin

meningkat. Untuk itu perusahaan harus menerapkan kebijakan yang tepat

untuk melindungi asset informasi yang dimiliki, maka kebijakan tentang

pengamanan informasi harus mencakup sekurang-kurangnya terdapat

prosedur pengelolaan aset, prosedur pengelolaan sumber daya manusia,

prosedur pengamanan fisik dan lingkungan, prosedur pengamanan

logical

security,

prosedur

pengamanan

operasional

teknologi

informasi,terutama untuk sistem informasi yang digunakan dan prosedur

penanganan insiden dalam pengamanan informasi.

Untuk itu diperlukan analsis keamanan sistem informasi untuk

memastikan keamanan informasi diterapkan sesuai dengan prosedur.

Standar yang digunakan yaitu ISO 27001. Beberapa hal penting yang

patut dijadikan pertimbangan mengapa standar ISO 27001 dipilih karena

dengan standar ini sangat fleksibel dikembangkan karena sangat

tergantung dari kebutuhan organisasi, tujuan organisasi, persyaratan

keamanan, proses bisnis dan jumlah pegawai dan ukuran struktur

organisasi

ISO/IEC 27001 adalah standar keamanan informasi yang

diterbitkan pada Oktober 2005 oleh International

Organization for

Standarization (ISO) dan

International Electrotechnical Commission

(IEC). Standar ini menggantikan BS-77992:2002 (British Standard).

ISO/IEC 27001 merupakan salah satu model manajemen keamanan

2

Universitas Kristen Maranatha

kepada pengguna agar informasi yang dimilikinya aman dari ancaman

dan gangguan.

1.2 Rumusan Masalah

Berdasarkan latar belakang yang telah dijelaskan pada bagian 1.1,

maka rumusan masalah, yaitu sebagai berikut :

1. Apakah semua prosedur serta proses-proses yang terkait dengan

usaha-usaha pengimplementasian keamanan informasi aplikasi

Smart-one di

perusahaan sudah dijalankan dengan benar?

2. Bagaimana kontrol yang dilakukan PT.PLN (Persero) Distribusi Jawa

Barat dan Banten dalam menjaga keamanan data dan informasi dari

aplikasi Smart-one yang ada di perusahaan?

3. Apakah kebijakan dan tindakan yang ditetapkan perusahaan dalam

melindungi sistem keamanan informasi aplikasi

Smart-one sudah

dilaksanakan dengan benar ?

4. Bagaimana tanggung jawab pegawai dalam menggunakan aplikasi

Smart-one perusahaan dan fasilitas perusahaan?

1.3 Tujuan Pembahasan

Tujuan dari penelitian ini adalah sebagai berikut :

1. Pembahasan mengenai bukti

–

bukti dan prosedur tentang pengelolaan &

pengamanan informasi smart-one sesuai standar ISO 27001.

2. Melaksanakan analisis terhadap kontrol keamanan informasi

smart-one

pada PT. PLN (Persero) Distribusi Jawa Barat dan Banten sesuai standar

ISO 27001

dengan menganalisis hasil wawancara berupa bukti dan

temuan-temuan yang ada.

3. Menganalisis kebijakan dan tindakan yang berhubungan dengan

keamanan informasi smart-one perusahaan.

4. Melakukan

analisis

terhadap

tanggung

jawab

pegawai

yang

menggunakan aplikasi

smart-one

dan fasilitas yang diberikan

3

Universitas Kristen Maranatha

1.4 Ruang Lingkup Kajian

Dari permasalahan yang sudah dijelaskan, maka yang menjadi

batasan dalam penelitian ini adalah :

1. Perencanaan analisis yang dibuat, lebih diarahkan sebagai panduan

analisis internal.

2. Penelitian hanya dilakukan pada kantor PT. PLN (Persero) Distribusi

Jawa Barat dan Banten khususnya pada kantor APJ Bandung Selatan

saja.

3. Penelitian bukan menerapkan ISO 27001 pada perusahaan, melainkan

melakukan analisis keamanan informasi yang dilakukan perusahaan

untuk disesuaikan dengan standar ISO 27001.

4. Kontrol objek dari standar ISO 27001 yang terdapat di dalam penelitian

ini, diambil berdasarkan kebutuhan perusahaan.

1.5 Sumber Data

Sumber yang di dapat dalam melakukan penelitian ini diantaranya :

1. Wawancara, merupakan metode pengumpulan data yang dilakukan

dengan cara mengajukan pertanyaan

–

pertanyaan dan melakukan tanya

jawab secara langsung dengan pembimbing lapangan dari perusahaan.

2.

Observasi, merupakan metode pengumpulan data yang digunakan

dengan cara melakukan pengamatan langsung kegiatan yang ada di

perusahaan untuk memperoleh informasi yang akurat.

1.6 Sistematika Penyajian

Sistematika pembahasan laporan Sidang Tugas Akhir dan Tugas

Akhir ini dibagi menjadi 4 (empat) bab. Berikut penjelasan tentang

masing-masing bab :

1. BAB I PENDAHULUAN

BAB I Pendahuluan membahas mengenai dasar-dasar dan latar

belakang, perumusan masalah, tujuan, batasan masalah, sumber data,

4

Universitas Kristen Maranatha

2. BAB II KAJIAN TEORI

BAB II Kajian Teori membahas mengenai teori-teori yang digunakan

untuk melakukan analisis keamanan sistem informasi berdasarkan ISO

27001.

3. BAB III ANALISIS

BAB III Analisis berisi tentang analisis dan hasil analisis keamanan sistem

yang dilakukan selama proses pengumpulan data, yang kemudian akan

dilakukan analisis dan evaluasi yang disesuaikan dengan standar ISO

27001.

4. Bab IV Simpulan dan Saran

Berisi Kesimpulan dan Saran dari hasil analisis dan evaluasi dari

penerapan dan pengendalian yang telah dilakukan disesuaikan terhadap

72 Universitas Kristen Maranatha

BAB IV SIMPULAN DAN SARAN

4.1 Simpulan

Berdasarkan hasil analisis yang telah dilakukan selama penelitian

berlangsung, dapat disimpulkan bahwa :

1. Prosedur dan proses

–

proses yang dilakukan perusahaan dalam

mengimplementasikan keamanan informasi pada sistem

Smart-one

sudah dijalankan dan dilakukan dengan benar, dimana setiap peraturan

terdapat dokumentasi dan peraturan tersebut sudah dijalankan oleh

setiap pegawai. Dengan menggunakan standar

ISO

27001, perusahaan

dapat mengetahui bahwa proses - proses pengamanan yang dilakukan

tidak hanya berfokus pada sisi teknis dari aplikasi Smart-one saja, tetapi

juga dapat dilihat dari aspek

–

aspek lainnya yang mendukung fungsi

kerja dari aplikasi Smart-one.

2. Dalam menjaga keamanan informasi dari sistem

Smart-one, perusahaan

sudah melakukan berbagai macam kontrol, dimana setiap kontrol

tersebut berupa dokumentasi yang sudah sesuai dengan standar

ISO

27001, namun terdapat beberapa kontrol dan kebijakan yang belum

sesuai dengan

ISO 27001, dikarenakan kontrol

–

kontrol tersebut belum

memiliki dokumentasi dan pengendalian yang sesuai dengan aturan

ISO

27001.

3. Beberapa kebijakan dan tindakan yang ditetapkan perusahaan dalam

mengamankan informasi

Smart-one masih menemui beberapa kendala,

salah satunya kebijakan tentang penggunaan akses internet, dimana

penggunaan internet hanya dapat dilakukan pada jam yang ditetapkan,

sedangkan kebutuhan akan akses internet sangat diperlukan di waktu

yang tidak tetap. Selain itu tindakan pelaporan kejadian keamanan

informasi, dimana proses pelaporan harus mengikuti prosedur,

sedangkan insiden keamanan informasi tidak dapat diperkirakan.

73

Universitas Kristen Maranatha

sesuai dengan aturan

ISO 27001, seperti kontrol

–

kontrol yang

disesuaikan pada Tabel Kesesuaian.

4. Tanggung jawab pegawai terhadap penggunaan aplikasi

Smart-one dan

fasilitas perusahaan, di kontrol dan dikendalikan oleh kebijakan

–

kebijakan serta prosedur

–

prosedur yang sudah ditetapkan oleh

perusahaan.

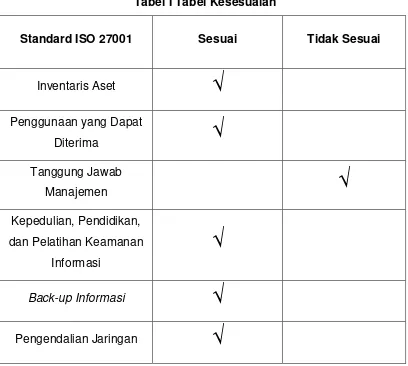

4.1.1 Tabel Kesesuaian

Berdasarkan hasil analisis yang telah dilakukan terhadap beberapa

pengendalian yang disesuaikan dengan standar ISO 27001, maka bentuk

pengendalian yang sudah sesuai dengan standar ISO 27001dapat dilihat

pada tabel XXI.

Tabel I Tabel Kesesuaian

Standard ISO 27001

Sesuai

Tidak Sesuai

Inventaris Aset

√

Penggunaan yang Dapat

Diterima

√

Tanggung Jawab

Manajemen

√

Kepedulian, Pendidikan,

dan Pelatihan Keamanan

Informasi

√

Back-up Informasi

√

74

Universitas Kristen Maranatha

Kebijakan dan Prosedur

Pertukaran Informasi

√

Kebijakan Pengendalian

Akses

√

Pendaftaran Pengguna

√

Manajemen Hak Khusus

√

Penggunaan Password

√

Peralatan yang Ditinggal

Oleh Penggunanya

√

Pembatasan Akses

Informasi

√

Isolasi Sistem yang

Sensitif

√

Pelaporan Kejadian

Keamanan Informasi

√

Jumlah keseluruhan dari hasil analisis untuk kontrol yang sesuai dengan

standar ISO 27001 yaitu sebanyak 11 dari 15 kontrol yang di analisis.

4.2 Saran

Saran yang dapat diberikan setelah dilakukannya analisis terhadap

keamanan informasi dari aplikasi Smart-one, yaitu bagi penelitian yang akan

datang, hasil dari penelitian ini terhadap beberapa kontrol yang sudah di

analisis, dapat digunakan sebagai salah satu acuan untuk dilakukannya

75

Universitas Kristen Maranatha

Selain itu apabila perusahaan ingin menerapkan

ISO 27001 di

perusahaan, sebaiknya dilakukan analisis lebih lanjut terhadap semua

kontrol yang terdapat pada standar

ISO 27001 dan membuat kebijakan

–

kebijakan keamanan informasi yang sudah di tetapkan oleh standar

ISO

DAFTAR PUSTAKA

Badan Standarisasi Nasional, “

Information Technology

–

Security

Techniques

–

Information Security Management Systems

–

Requirements

(ISO/IEC

27001:2009)”

David Icove, “

An Analysis Of Security Incidents On The Internet 1989 -

1995,” PhD

thesis,

Engineering and

Public

Policy,

Carnegie

Mellon

University, 1997.

Dr. Michael E. Whitman, Principles of Information Security, 4th Edition, 2011

from

http://dc581.2shared.com/download/VYSq0718/Principles_of_Information_Se

cu.pdf?tsid=20121007-115617-c27e0e9

Herny Februariyanti, Standar dan Manajemen Keamanan Komputer, 2006

from

http://www.unisbank.ac.id/ojs/index.php/fti1/article/download/43/38

Jimmy Hannytyo Pinontoan, Manajemen Keamanan Informasi dengan ISO

27001 & ISO 27002, 2007 from

http://elearning.amikom.ac.id/index.php/download/karya/568/87f53eec8c632

d7c395669f1a639006b

Krismiaji (2010). Sistem Informasi Akutansi.

Shahid Akhtar. Akademi Esensi Teknologi Informasi dan Komunikasi untuk

Pimpinan Pemerintahan, 2007, from

http://www.unapcict.org/academy/academy-modules/bahasa-Indonesia/module6/Academy-Module6-BahasaID-web.pdf

Tim Direktorat Keamanan Informasi, Penjelasan ISO 27001, 2011,

from

http://publikasi.kominfo.go.id/bitstream/handle/54323613/119/Panduan%20P

RIWAYAT HIDUP

Data Pribadi

Nama Lengkap

: Muhammad Fadel

Tempat/Tgl Lahir

: Bandung, 21 Oktober 1990

Alamat

: Jl. Kopo Perumahan Nata Endah E-84 Bandung

Telepon

: 085723589369

:

Pendidikan Formal

: TK Kusuma Bandung, 1994 - 1996

SD Nata Endah Bandung, 1996

–

2002

SMP Negeri 38 Bandung, 2002

–

2005

SMA Pasundan 1 Bandung, 2005 - 2008

Pendidikan Non Formal : 2008

–

Sertifikat SAP Fundamental Module

2009

–

Sertifikat SAP HR Module

2010

–

Sertifikat SAP Adm.Basis

2010

–

Sertifikat SAP ABAP

Pengalaman Organisasi : 2008

–

Anggota SIFC Maranatha