PENGAMANAN JARINGAN KOMPUTER PASCASARJANA

UPN “VETERAN” JATIM MENGGUNAKAN METODE “IDS

(INTRUSION DETECTION SYSTEM)” DARI AKTIFITAS

HACKING IRC

Oleh:

Kafi Ramadhani Borut (0736010040)

TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

KATA PENGANTAR

Puji syukur kita panjatkan kehadirat Allah SWT, Tuhan Yang Maha Esa yang telah memberikan rahmat serta hidayah-Nya sehingga penyusunan laporan ini dapat diselesaikan.

Laporan ini disusun untuk Tugas Akhir saya, dengan judul “Pengamanan

Jaringan Komputer Pascasarjana UPN “Veteran” Jatim menggunakan

metode “IDS (Intrusion Detection system)” dari aktifitas hacking IRC”.

Ucapan terima kasih saya sampaikan juga ke berbagai pihak yang turut membantu memperlancar penyelesaian Tugas Akhir ini, yaitu kepada:

1. Kedua orang tua saya masing-masing, ibu yang banyak memberikan Doa, Kasih Sayang, Cinta, Kesabaran sejak kami dalam kandungan serta bimbingan, dan semangat sampai aku menjadi sekarang ini,terima kasih banyak untuk semuanya dan terima kasih karena selalu menjadi orang tua dan teman yang baik buat saya. Kepada Papa yang selalu men-support saya agar selalu bersemangat dan meraih cita-cita.. terima kasih papa… semangatmu akan membuahkan hasil untuk masa depan saya..

2. Bapak Basuki Rachmat S.si, MT dan Achmad Junaidi S.Kom selaku

pembimbing, yang telah sabar dan arif dalam membimbing dan memberikan nasehat kepada kami.

3. Bapak Achmad Junaidi S.Kom yang selalu mendampingi saya serta banyak membantu selama pengerjaan Tugas Akhir Ini ini. Mohon maaf bila ada tindakan maupun perkataan kami yang kurang berkenan dihati bapak dan terima kasih banyak atas saran, nasehat, dan ilmu yang diberikan kepada kami, semoga bermanfaat dimasa yang akan datang. Amin…

4. Prof. Dr. Djohan Mashudi SE.MS. Dr. Indrawati Yuhertiana MM.Ak, Prof. Dr. Soeparlan Pranoto, SE. MM.Ak, Drs. Ec. Prasetyo Hadi MM, Dr. Ir. Sudiyarto, MMA, selaku petinggi pasca, saya ucapkan terima kasih atas bimbingannya, dan nasehatnya selama di Pascasarjana. Sekali lagi saya ucapkan terima kasih.

5. yayankcuw sebagai penyemangat dan penghibur hati yang telah kalut sewaktu mengerjakan Tugas akhir ini. Makasih Yank… telah sabar menemani kitca-kitca dicini... luph u..

6. Pak gajah , pak poh, pak anang, mas arifin, mas priyo, mak ti, bu Lina, dan seluruh anggota administrasi, saya ucapkan terima kasih karena telah sabar menemani kami, terutama mak ti terima kasih kopinya.. hehehe..

7. Buat deddy, fariz, gendon, Rendy dan my Best Prend Ahongx terima kasih telah membantu saya disini.. ur all the best

8. Buat teman-teman explorecrew dan byroe.net atas nama kangkung, bjork, ferry, ahong-x, tanpa bantuan kalian saya bukan apa-apa.

Demikianlah laporan ini disusun semoga bermanfaat, sekian dan terima kasih.

Surabaya, Mei 2011

Penulis

Kafi Ramadhani Borut

DAFTAR ISI

Halaman

ABSTRAK ……….... i

KATA PENGANTAR ………. ii

DAFTAR ISI ……… iv

DAFTAR GAMBAR ……… viii

BAB I PENDAHULUAN 1.1 Latar Belakang ……….. 1

1.2 Perumusan Masalah …….……… 2

1.3. Batasan Masalah ………. 2

1.4 Tujuan Tugas Akhir ………... 3

1.5 Manfaat Tugas Akhir ………. 3

1.6 Sistematika Penulisan ………. 3

BAB II TINJAUAN PUSTAKA 2.1 Pasca Sarjana Universitas Pembangunan Nasional …….... 6

2.1.1 Profile Universitas ……….. 6

2.1.2 Visi dan Misi Universitas ………... 7

2.2 Dasar Teori ………. 7

2.2.1 Metode IDS (Intrusion Detection System) ……… 7

2.2.1.1 Snort IDS (Intrusion Detection System) ………… 15

2.2.1.2 Instalasi dan Konfigurasi Snort IDS (Intrusion Detection System) ………. 17

2.2.2 Firewall ……… 22

2.2.2.1 Fungsi Firewall ……… 25

2.2.2.2 Cara-cara Kerja Firewall ………. 30

2.2.2.3 IPTables ……….. 36

2.2.3 IRC (Internet Relay Chat) ……….. 39

2.2.3.1 Sejarah IRC ………. 39

2.2.3.2 Bagian-bagian IRC ………. 40

2.2.3.3 Menggunakan IRC ……….. 41

2.2.3.4 Analisis Aktifitas Hacking di IRC (Internet Relay Chat) ……… 41

2.2.3 Jenis-Jenis Serangan Dari IRC (Internet Relay Chat) ……….. 50

BAB III

METODE TUGAS AKHIR

3.1 Rancangan Jaringan Komputer Pascasarjana……….. 563.2 Rancangan Metode IDS dengan Snort ……… 57

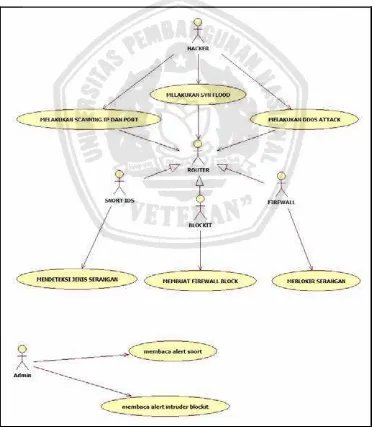

3.3 Rancangan Alur pendeteksian dan pemblokiran Serangan 58 3.3.1 Use Case Diagram pendeteksian dan pemblokiran Serangan ……….. 58

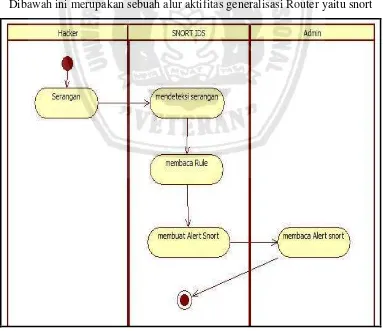

3.3.1.1 Aktifitas diagram Snort untuk mendeteksi Serangan ……….. 59

3.3.1.2 Aktifitas Diagram blockit untuk membuat

Firewall Block ……….. 60

3.3.1.3 Aktifitas Diagram firewall untuk memblokir

Serangan ……… 61

3.3.2 Aktifitas Diagram pendeteksian dan

pemblokiran Serangan DDos ……… 61

3.3.3 Aktifitas Diagram pendeteksian dan pemblokiran

Serangan SynFlood ……….. 63

3.3.4 Aktifitas Diagram pendeteksian dan pemblokiran

Scanning IP & Port ……….. 64

3.4 Rancangan Firewall dengan IPtables .……… 65

BAB IV IMPELEMENTASI SISTEM

4.1 Konfigurasi Snort IDS (Intrusion Detection System) …. 67

4.2 Konfigurasi Blockit ……….. 73

4.3 Konfigurasi Firewall ………. 78

4.4 Implementasi Pendeteksian dan Pemblokiran serangan

dari IRC-Server ……….. 80

4.4.1 Pendeteksian dan Pemblokiran Serangan

Scanning IP dan Port ……….. 81 4.4.2 Pendeteksian dan Pemblokiran Serangan

SynFlood ………. 84

4.4.3 Pendeteksian dan Pemblokiran Serangan

DDos Attack ……… 87

BAB V KESIMPULAN DAN SARAN

5.1 Kesimpulan ……….. 90

5.2 Saran ……… 91

DAFTAR PUSTAKA ……….. x

LAMPIRAN

DAFTAR GAMBAR

Halaman

Gambar 2.1.1 Foto Pasca Sarjana ... 6

Gambar 2.2.1.1 Anomali deteksi Serangan ... 10

Gambar 2.2.1.2 System kerja Snort IDS ………. 17

Gambar 2.2.2.1 Letak firewall untuk sebuah jaringan ………... 23

Gambar 2.2.2.2 Skema Urutan Fungsi Firewall ……….. 24

Gambar 2.2.2.3 Skema IPtables ………,.. 36

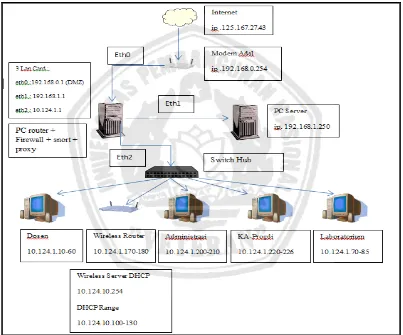

Gambar 3.1.1 Rancangan Jaringan Komputer Pascasarjana ……... 56

Gambar 3.2.1 Rancangan Metode IDS dengan Snort IDS ………... 57

Gambar 3.3.1 Use Case Diagram Pendeteksian Serangan ……… 58

Gambar 3.3.1.1 Aktifitas Diagram Snort untuk mendeteksi serangan …. 59 Gambar 3.3.1.2 Aktifitas diagram blockit untuk membuat firewall block ……… 60

Gambar 3.3.1.3 Aktifitas Diagram firewall untuk memblokir serangan…. 61 Gambar 3.3.2.1 Aktifitas diagram Pendeteksian dan Pemblokiran Ddos Attack……… 62

Gambar 3.3.3.1 Aktifitas diagram Pendeteksian dan Pemblokiran SynFlood ………. 63

Gambar 3.3.4.1 Aktifitas diagram Pendeteksian dan Pemblokiran Scanning ……….. 64

Gambar 3.4.1 Skema Limitasi serangan dengan chain INPUT ……... 66

Gambar 4.4.1.1 Serangan Scanning IP dan port ……….. 81

Gambar 4.4.1.2 Alert Snort IDS (Intrusion Detection System)

scanning IP dan Port ………...……….... 82

Gambar 4.4.1.3 Alert Intruders blockit scanning IP dan Port .………... 82

Gambar 4.4.1.4 Pemblokiran IP yang dilakukan Firewall .……….. 83

Gambar 4.4.1.5 Ping dari Backdoors hacker IRC ke alamat ip

pascasarjana yang tidak berhasil ……… 83

Gambar 4.4.2.1 Serangan Syn-flood ………. 84

Gambar 4.4.2.2 Alert Snort IDS (Intrusion Detection System)

serangan Synflood ………. 85

Gambar 4.4.2.3 Alert Intruders blockit serangan Synflood .………….. 85

Gambar 4.4.2.4 Pemblokiran IP yang dilakukan Firewall …………... 86

Gambar 4.4.2.5 Ping dari Backdoors hacker IRC ke alamat ip

pascasarjana yang tidak berhasil ……… 86

Gambar 4.4.3.1 Serangan DDos attack/UDPflood ………... 87

Gambar 4.4.3.2 Alert Snort IDS (Intrusion Detection System)

serangan DDos Attack ……… 88

Gambar 4.4.3.3 Alert Intruders blockit serangan DDos Attack ……….. 88

Gambar 4.4.3.4 Pemblokiran IP yang dilakukan Firewall ……… 89

Gambar 4.4.3.5 Bot yang di block oleh firewall pascasarjana

mengalami timeout ……… 89

Judul : Pengamanan Jaringan Komput er Pascasarjana UPN “ Vet eran” Jat im menggunakan met ode “ IDS (Int rusion Det ect ion Syst em)” Dari Akt ifit as Hacking IRC.

Pembim bing I : Basuki Rahmat , S.Si, M T Pembim bing II : Achmad Junaidi S.Kom Penyusun : Kafi Ramadhani Borut

ABSTRAK

Keamanan suatu jaringan sering kali terganggu dengan adanya ancaman dari dalam ataupun dari luar. Serangan tersebut berupa serangan Hacker yang bermaksud merusak Jaringan Komputer yang terkoneksi pada internet ataupun mencuri informasi penting yang ada pada jaringan tersebut seperti halnya Hacker yang berasal dari IRC (Internet Relay Chat). Menurut penelitian/tesis sebelumnya, bahwa awal mula penyebaran hacker di Indonesia berada dalam IRC server.

Sampai saat ini banyak Hacker Underground yang memakai IRC sebagai sarana untuk melakukan serangan-serangan. Dari sanalah muncul sebuah penelitian-penelitian yang membahas tentang keamanan jaringan.

Banyak tool yang digunakan untuk mengamankan jaringan contohnya firewall, Namun firewall saja tidak cukup efisien dalam mengamankannya. Oleh sebab itu berkembanglah teknologi IDS (Intrusion Detection System). Dengan adanya IDS dan blockit sebagai software pembantu pengambilan keputusan, maka serangan–serangan dapat dicegah ataupun dihilangkan. IDS (Intrusion Detection System) berguna untuk mendeteksi adanya serangan dari Hacker dalam suatu

jaringan baik eksternal maupun internal sedangkan blockit berguna untuk menindaklanjuti Alert dari IDS dengan pemblokiran serangan.

Dari ujicoba serangan-serangan seperti Scanning IP dan Port, Synflood, DDos Attack yang mengancam baik dari jaringan internal maupun eksternal terutama dengan sarana IRC, dapat diatasi dengan baik, jika metode IDS digabungkan dengan firewall dan blockit. Kombinasi Snort IDS, Blockit, dan Firewall mampu menjaga keamanan jaringan serta kenyamanan bagi pengguna internet.

Kata Kunci: IRC (Internet Relay Chat), IDS (Intrusion Detection System), Snort IDS, Blockit, Firewall.

BAB I

PENDAHULUAN

1.1 Latar Belakang

Keamanan jaringan komputer dikategorikan dalam dua bagian, yaitu keamanan secara fisik dan juga keamanan secara non-fisik. Keamanan secara fisik merupakan keamanan yang cenderung lebih memfokuskan segala sesuatunya berdasarkan sifat fisiknya. Dalam hal ini misalnya pengamanan komputer agar terhindar dari pencurian dengan rantai sehingga fisik komputer tersebut tetap pada tempatnya, kondisi ini sudah sejak lama diaplikasikan dan dikembangkan. Sedangkan keamaanan non-fisik adalah keamanan dimana suatu kondisi

keamanan yang menitikberatkan pada kepentingan secara sifat, sebagai contoh yaitu pengamanan data, misalnya data sebuah perusahaan yang sangat penting,

Keamanan fisik ataupun keamanan non-fisik kedua–duanya sangat penting namun yang terpenting adalah bagaimana cara agar jaringan komputer tersebut terhindar dari gangguan. Gangguan tersebut dapat berupa gangguan dari dalam (internal) ataupun gangguan dari luar (eksternal). Gangguan internal merupakan gangguan yang berasal dari lingkup dalam jaringan infrastruktur tersebut, dalam hal ini adalah gangguan dari pihak–pihak yang telah mengetahui kondisi keamanan dan kelemahan jaringan tersebut. Gangguan eksternal adalah gangguan yang memang berasal dari pihak luar yang ingin mencoba atau dengan sengaja ingin menembus keamanan yang telah ada. Gangguan Eksternal biasanya lebih sering terjadi pada jaringan eksternal kita, seperti web-server, telnet, FTP, SSH-server.

Kita ambil sebuah Contoh bahasan yaitu kegiatan hacking dari IRC yang pernah diteliti oleh Dony B.U (pengaman jaringan) dari detik.com. Jadi IRC bukan saja sarana untuk chating saja, tetapi juga sebagai sarana hacking terbesar didunia.

2

Banyak serangan-serangan yang dilancarkan dari IRC server seperti DDos attack, SYNflood, dan scanning bugs serta banyak lainnya.

Maka dari itu, saya akan merancang sebuah Pengamanan Jaringan Komputer di Pascasarjana UPN “Veteran” Jatim menggunakan metode “IDS (Intrusion Detection system)” dari aktifitas hacking IRC.

1.2 Rumusan Masalah

Adapun rumusan masalah yang akan dibahas dalam perancangan dan pengaplikasian keamanan jaringan komputer tersebut yaitu:

Pendeteksian Jenis serangan-serangan yang mungkin timbul dari IRC (Internet Relay Chat) server dalam suatu jaringan komputer di pascasarjana khususnya jaringan eksternal.

a. Bagaimana cara mendeteksi jenis-jenis serangan-serangan yang mungkin terjadi dalam suatu jaringan dengan metode IDS?

b. Program apakah yang mungkin dipakai untuk mendeteksi serangan-serangan tersebut?

Pengamanan Jenis serangan seperti Synflood (TCP-flood), Scanning IP dan Port, DDos Attack (UDP-flood). Bagaimana cara mengamankan jaringan

eksternal pascasarjana dari serangan-serangan Synflood, Scanning IP dan Port, DDos Attack?

1.3 Batasan Masalah

Dalam perancangan dan pengaplikasian pengamanan Jaringan Komputer di Pascasarjana UPN “Veteran” Jatim menggunakan metode “IDS (Intrusion Detection system)” dari aktifitas hacking IRC ini, mempunyai batasan masalah sebagai berikut:

b. Pemblokiran serangan-serangan tersebut dengan Blockit dan rancangan Firewall menggunakan iptables.

1.4 Tujuan Tugas Akhir

Tujuan dari tugas akhir ini adalah

a. Mengerti dan memahami jenis-jenis serangan DDos, Synflood, Scanning IP dan Port dari IRC (Internet Relay Chat).

b. Memahami dan mampu mengaplikasikan pendeteksian serangan-serangan menggunakan metode IDS (intrusion detection system) dengan program snort.

1.5 Manfaat Tugas Akhir

Manfaat yang didapat dari tugas akhir ini untuk Pascasarjana UPN “Veteran” Jawa timur ini adalah sebagai berikut:

a. Meminimalisir adanya kesalahan dari sebuah sistem dalam jaringan di Pascasarjana UPN “Veteran Jatim.

b. Mengamankan sebuah jaringan komputer yang berbasis client-server dengan studi kasus jaringan komputer di Pascasarjana UPN “Veteran”

Jatim.

c. Mengamankan Jaringan Local maupun Jaringan Internet di Pascasarjana UPN “Veteran” Jatim.

d. Pengembangan IT di Pascasarjana UPN “Veteran” Jatim. e. Pengabdian ilmu untuk kemajuan UPN “Veteran”Jatim.

1.6 Sistematika Penulisan

4

Tugas Akhir (TA) sesuai dengan apa yang diharapkan.

Laporan Tugas Akhir (TA) ini terbagi dalam VI bab yaitu:

BAB I: PENDAHULUAN

Pendahuluan berisi mengenai gambaran umum tentang latar belakang masalah, perumusan masalah, batasan masalah, tujuan, manfaat dan sistematika penulisan.

BAB II: TINJAUAN PUSTAKA

Tinjauan pustaka ini berisi tentang gambaran umum objek pekerjaan , pengertian–pengertian dasar dan teori–teori yang berhubungan dengan masalah yang akan dibahas dalam tugas akhir (TA) ini sebagai landasan bagi pemecahan yang diusulkan.

BAB III: METODE TUGAS AKHIR

Metode tugas akhir ini berisi tentang rancangan jaringan, rancangan pendeteksian serangan-serangan, dan metode-metode yang dipakai untuk penyelesaian tugas akhir.

BAB IV: IMPLEMENTASI SISTEM

Implementasi sistem berisi tentang hasil dan pembahasan mengenai

beberapa konfigurasi-konfigurasi untuk membentuk sebuah keamanan untuk jaringan pascasarjana serta timbal balik pengamanan dari serangan Hacking IRC (Internet Relay Chat).

BAB V: KESIMPULAN DAN SARAN

5

kan isi laporan terebut sesuai dengan tujuan penulisan Laporan Tugas Akhir (TA).

BAB VI: PENUTUP

BAB II

TINJAUAN PUSTAKA

2.1 Pasca Sarjana Universitas Pembangunan Nasional (UPN) “Veteran”

Jawa Timur

Adapun keterangan untuk Pasca Sarjana Universitas Pembangunan Nasional

“Veteran” Jatim sebagai berikut:

2.1.1 Profile Pasca Sarjana

Gambar 2.1.1 Pascasarjana UPN “Veteran” Jatim

Program Pascasarjana UPN "Veteran" Jawa Timur didirikan

berdasarkan Surat Keputusan Direktur Jenderal Pendidikan Tinggi,

Departemen Pendidikan dan Kebudayaan Nomor: 390/Dikti/Kep/1999,

Tanggal: 6 September 1999, tentang Pembukaan Program Magister

Manajemen Agribisnis Pada Program Pascasarjana Di Lingkungan

Universitas Pembangunan Nasional „Veteran" Jawa Timur Di Surabaya.

Pelaksanaan program pascasarjana Jawa Timur angkatan I dilaksanakan

pada Tahun Akademik 1999/2000.

2.1.2 Visi dan misi

Visi: Terwujudnya pascasarjana sebagai center of excellence di Jawa

Timur

Misi :

1. Melaksanakan Tri Dharma Perguruan Tinggi untuk pengembangan

keilmuan dan profesionalisme.

2. Menjadikan Program Pascasarjana UPN "Veteran" Jawa Timur

sebagai penghela menuju reseacrh university.

3. Terwujudnya UPN "Veteran" Jawa Timur yang maju, modern dan

mandiri.

4. Menghasilkan dan mengembangkan lulusan yang memiliki

nilai-nilai tanggung jawab, kebersamaan, kerjasama, keterbukaan,

kreativitas, kejujuran dan kepedulian kepada lingkungan.

5. Mengembangkan pola berpikir agar para lulusan dapat bertindak

kritikal dalam menghadapi berbagai masalah baik politik, sosial

maupun budaya pada berbagai keadaan lingkungan melalui

identifikasi dan penelitian serta mengambil keputusan yang tepat.

(Sumber referensi: Anonim. Visi dan Misi,

http://pasca.upnjatim.ac.id/?l=nemN3B9N3B9, 05 Juli 2010, 18.58 WIB)

2.2 Dasar Teori

Adapun beberapa isi dari dasar teori yang kami utarakan sebagai berikut:

2.2.1 Metode IDS (Intrusion Detection System)

IDS (Intrusion Detection System) merupakan sistem untuk mendeteksi

adanya “intrusion” yang dilakukan oleh “intruder” atau “pengganggu atau

penyusup” di jaringan. IDS sangat mirip seperti alarm, yaitu IDS akan

8

di- definisikan sebagai kegiatan yang bersifat anomaly, incorrect, inappropriate

yang terjadi di jaringan atau host. IDS adalah sistem keamanan yang bekerja

bersama Firewall untuk mengatasi Intrusion.

IDS (Intrusion Detection System) juga memiliki cara kerja dalam menganalisa

apakah paket data yang dianggap sebagai intrusion oleh intruser. Cara kerja IDS

dibagi menjadi dua (2),yaitu:

1. Knowledge Based (Misuse Detection)

Knowledge Based pada IDS (Intrusion Detection System) adalah

cara kerja IDS dengan mengenali adanya penyusupan dengan cara

menyadap paket data kemudian membandingkannya dengan database rule

pada IDS tersebut. Database rule tersebut dapat berisi signature –

signature paket serangan. Jika pattern atau pola paket data tersebut

terdapat kesamaan dengan rule pada database rule pada IDS, maka paket

data tersebut dianggap sebagai serangan dan demikian juga sebaliknya,

jika paket data tersebut tidak memiliki kesamaan dengan rule pada

database rule pada IDS, maka paket data tersebut tidak akan dianggap

serangan.

2. Behavior Based ( Anomaly Based )

Behavior Base adalah cara kerja IDS (Intrusion Detection System)

dengan mendeteksi adanya penyusupan dengan mengamati adanya

kejanggalan–kejanggalan pada sistem, atau adanya keanehan dan

kejanggalan dari kondisi pada saat sistem normal, sebagai contoh : adanya

penggunaan memory yang melonjak secara terus menerus atau terdapatnya

koneksi secara paralel dari satu IP dalam jumlah banyak dan dalam waktu

yang bersamaan. Kondisi tersebut dianggap kejanggalan yang selanjutnya

oleh IDS (Intrusion Detection System) Anomaly Based ini dianggap

sebagai serangan.

Intrusion itu sendiri didefinisikan sebagai kegiatan yang bersifat anomaly,

sebut kemudian akan diubah menjadi “rules” ke dalam IDS (Intrusion Detection

System). Sebagai contoh, intrusion atau gangguan seperti port scanning yang

dilakukan oleh intruder. Oleh karena itu IDS ditujukan untuk meminimalkan

kerugian yang dapat ditimbulkan dari intrusion.

Jenis – Jenis IDS (Intrusion Detection System):

a. Network Instrusion Detection System (NIDS)

Memantau Anomali di Jaringan dan mampu mendeteksi seluruh

host yang berada satu jaringan dengan host implementasi IDS (Intrusion

Detection System) tersebut. NIDS (Network Instrusion Detection System)

pada umumnya bekerja dilayer 2 pada OSI layer, IDS menggunakan “raw

traffic” dari proses sniffing kemudian mencocokannya dengan signature

yang telah ada dalam policy. Jika terdapat kecocokan antara signature

dengan raw traffinc hasil sniffing paket, IDS memberikan alert atau

peringgatan sebagai tanda adanya proses intrusi ke dalam sistem. NIDS

yang cukup banyak dipakai adalah snort karena signature yang

customizable, sehingga setiap vulnerability baru ditemukan dapat dengan

mudah ditambahkan agar jika terjadi usaha punyusupan atau intrusion dari

intruder akan segera terdeteksi.

Contoh: melihat adanya network scanning

b. Host Instrusion Detection System (HIDS)

Mamantau Anomali di Host dan hanya mampu mendeteksi pada

host tempat implementasi IDS (Intrusion Detection System) tersebut.

HIDS (Host Instrusion Detection System) biasanya berupa tools yang

mendeteksi anomali di sebuah host seperti perubahan file password dengan

penambahan user ber UID 0, perubahan loadable kernel, perubahan ini

script, dan gangguan bersifat anomali lainnya.

10

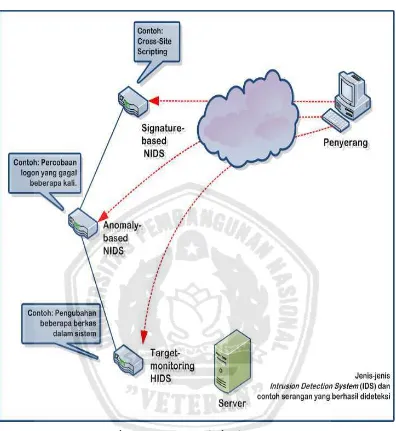

Gambar 2.2.1.1 Anomali deteksi Serangan

Seperti dijelaskan, IDS (Intrusion Detection System) melakukan deteksi

gangguan keamanan dengan melihat Anomali pada jaringan. Anomali dapat

dijelaskan sebagai traffic atau aktifitas yang tidak sesuai dengan kebijakan yang

dibuat (policy).

Contoh Anomali yang dijelaskan sebagai Traffic/aktivitas yang tidak sesuai

dengan policy:

a. Akses dari atau menuji ke host yang terlarang

b. Memiliki Content atau Patern terlarang (virus)

IDS (Intrution Detection System) tidak hanya bekerja secara sendiri, IDS

bekerja mendeteksi gangguan bersama-sama dengan firewall. Mekanisme

penggunaan IDS adalah IDS membantu firewall melakukan pengamanan dengan

snort (opensource) ataupun dengan menggunakan Box IDS sedangkan firewall

menggunakan Packet Filtering Firewall. Paket Filtering Firewall dapat membatasi

akses koneksi berdasarkan pattern atau pola-pola koneksi yang dilakukan, seperti

protokol, IP source and IP destination, Port Source and Port Destination, Aliran

data dan code bit sehingga saat diatur hanya akses yang sesuai dengan policy saja

yang dapat mengakses sistem. Paket Filtering Firewall bersifat statik sehingga

fungsi untuk membatasi akses juga secara statik, sebagai contoh : akses terhadap

port 80 (webserver) diberikan izin (allow) oleh policy, maka dari manapun dan

apapun aktifitas terhadap port tersebut tetap di ijinkan meskipun aktifitas tersebut

merupakan gannguan (intrusion) ataupun usaha penetrasi dari para intruder.

Untuk itulah Paket Filtering Firewall tidak dapat mengatasi gangguan yang

bersifat dinamik sehingga harus dikombinasikan penggunaannya dengan IDS

untuk membantu sistem hardening atau pengamanan.

IDS (Intrusion Detection System) dan Firewall menggunakan Engine

Sistem Pencegahan Penyusupan untuk melakukan pengamanan secara maksimal,

Engine tersebut bertugas membaca alert dari IDS, alert tersebut dapat berupa jenis

serangan dan IP address intruder, kemudian memerintahkan firewall untuk

melakukan block ataupun drop akses intruder tersebut ke koneksi dalam sistem.

Sistem pencegahan intrusion dari para intruder tersebut akan lebih

maksimal jika diletakkan pada router, sehingga daerah kerja sistem tersebut dapat

mencakup semua host yang berada dalam satu jaringan dengan router sebagai

tempat mengimplementasikan sistem pencegahan penyusupan tersebut. Bila

konsentrator menggunakan switch, akan terdapat masalah yang timbul. Masalah

tersebut adalah proses pendeteksian terhadap paket data yang datang menjadi

tidak berfungsi, salah satu cara yang mudah untuk mengatasi masalah seperti ini,

cara tersebut adalah dengan melakukan spoofing MAC address terhadap host–

12

a) Paket Decoder: Paket yang disandikan.

b) Preprocessor (Plug-ins): Modul plug-in uang berfungsi untuk mengolah

paket sebelum dianalisa.

c) Detection Engine: Rules from signature.

d) Output Stage: Alert dan Log.

Ada beberapa tipe penggunaan IDS (Intrusion Detection System) untuk

menajemen keamanan informasi dan pengamanan jaringan, yaitu dengan

menggunakan Snort IDS dan IDS dengan menggunakan Box.

Untuk melakukan manajemen keamanan informasi pada sistem, haruslah

terlebih dahulu diketahui karateristik yang di dapat dari penggunaan IDS

(Intrusion Detection System) agar pengamanan tersebut dapat dilakukan secara

maksimal.

Karateristik atau sifat yang dimiliki Oleh IDS (Intrusion Detection System) pada

umumnya:

a. Suitability

Aplikasi IDS yang cenderung memfokuskan berdasarkan skema

manajemen dan arsitektur jaringan yang dihadapkannya.

b. Flexibility

Aplikasi IDS yang mampu beradaptasi dengan spesifikasi jaringan yang

akan dideteksi oleh aplikasi tersebut.

c. Protection

Aplikasi IDS yang secara ketat memproteksi gangguan yang sifatnya

utama dan berbahaya.

d. Interoperability

Aplikasi IDS yang secara umum mampu beroperasi secara baik dengan

e. Comprehensiveness

Kelengkapan yang dimiliki oleh aplikasi IDS ini mampu melakukan sistem

pendeteksian secara menyeluruh seperti pemblokiran semua yang

berbentuk Java Applet, memonitor isi dari suatu email serta dapat

memblokir address url secara spesifik.

f. Event Management

Konsep IDS yang mampu melakukan proses manajemen suatu jaringan

serta proses pelaporan pada saat dilakukan setiap pelacakan, bahkan

aplikasi ini mampu melakukan updating pada sistem basis data pola suatu

gangguan.

g. Active Response

Pendeteksi gangguan ini mampu secara cepat untuk mengkonfigurasi saat

munculnya suatu gangguan, biasanya aplikasi ini berintegrasi dengan

aplikasi lainnya seperti aplikasi Firewall serta aplikasi IDS ini dapat

mengkonfigurasi ulang spesifikasi router pada jaringannya.

h. Support

Lebih bersifat mendukung pada suatu jenis produk apabila diintegrasikan

dengan aplikasi lain.

Kelebihan yang akan di dapatkan dengan menggunakan IDS (Intrusion Detection

System) sebagai metode Keamanan:

1. Memiliki Akurasi keamanan yang baik

IDS (Intrusion Detection System) haruslah memiliki akurasi atau

ketelitian, jadi yang baik adalah IDS yang memiliki ketelitian yang baik

untuk mengenal intrusion atau gangguan. Pada saat sekrarang ini IDS

telah memiliki ketelitian tinggi, yaitu mampu secara realtime mendeteksi

14

Selain itu IDS juga harus mampu memeriksa dan menganalisa

pattern objek secara menyeluruh seperti paket – paket data baik Header

Paket maupun Payload yang dipergunakan serta membedakan paket data

yang keluar masuk dalam lalu lintas jaringan sehingga dapat mengenal

benar karateristik trafic penyerang.

Oleh karena itu untuk melakukan hal tersebut, IDS yang baik haruslah

memiliki karateristik:

− Memiliki kemampuan menganalisa protokol dari semua sumber lalu lintas (trafic).

− Memiliki kemampuan menganalisa protokol secara stateful untuk Layer Network atau Layer ke tiga pada OSI Layer sampai dengan

Layer Aplication atau Layer ke tujuh pada OSI Layer.

− Memiliki kemampuan untuk melakukan perbandingan secara Context-Base, Multiple-Tringger, Multiple-Pattern signature

dengan tujuan untuk dapat mengenal dan mengetahui jenis exploit

yang dipergunakan.

− Memiliki kemampuan Forward dan Backward apabila terjadi proses overlap (penumpukan data) pada IP Fragmen (Layer 3). − Memiliki kemampuan Forward dan Backward apabila terjadi

proses overlap (penumpukan data) pada TCP Segment.

− Memiliki kemampuan Forward dan Backward apabila terjadi kerancuan dan ketidakberesan didalam implementasi protokol

(Layer 4).

− Memiliki kemampuan kontrol pada tingkat aplikasi protokol seperti: HTTP, FTP, Telnet, RPC Fragmentasi, dan SNMP (Layer

6 dan Layer 7)

2. Mampu Mendeteksi dan Mencegah Serangan.

IDS (Intrusion Detection System) haruslah dapat mendeteksi serangan

dan juga mampu untuk melakukan pencegahan terhadap serangan

tersebut, IDS yang baik dalam mengatasi serangan adalah IDS yang

a. Dapat beroperasi secara in-line.

b. Memiliki kehandalan dan ketersediaan.

c. Deliver high performance.

d. Kebijakan policy pada IDS (Intrusion Detection System) yang

dapat diatur sesuai dengan yang dibutuhkan.

3. Memiliki cakupan yang Luas dalam Mengenal Proses Attacking

IDS (Intrusion Detection System) haruslah memiliki pengetahuan

yang luas, dapat mengenal serangan apa yang belum dikenalnya, seperti

contoh IDS harus mampu mendeteksi serangan DOS mempergunakan

analisis signature dan mampu mendeteksi segala sesuatu yang

mencurigakan.

IDS yang baik dalam pengenalan attacking adalah IDS yang

memiliki karateristik:

− Memiliki AI (Artificial intelligence) sehingga IDS tersebut dapat mempelajari sendiri serangan-serangan yang datang.

− Mampu melakukan proses deteksi trafic dan pembersihan terhadap host (Layer 3 – Layer7).

− Mampu melakukan scanning TCP dan UDP. − Mampu memeriksa keberadaan backdoor.

4. Dapat memberikan Informasi tentang ancaman – ancaman yang terjadi.

5. Memiliki tingkat Forensik yang canggih dan mampu menghasilkan

report-ing yang baik.

6. Memiliki sensor yang dapat dipercaya untuk memastikan pendeteksian dan

pencegahan.

2.2.1.1 Snort IDS (Intrusion Detection System)

Snort IDS merupakan IDS open source yang secara defacto menjadi

standar IDS (Intrusion Detection System) di industri. Snort merupakan salah satu

software untuk mendeteksi instruksi pada system, mampu menganalisa secara real

16

cam intrusion atau serangan dari luar seperti Buffter overflows, stealth scan, CGI

attacks, SMP probes, OS fingerprinting. Secara default Snort memiliki 3 hal yang

terpenting, yaitu:

1. Paket Sniffer

Contoh: tcpdump, iptraf, dll.

2. Paket Logger

Berguna dalam Paket Traffic.

3. NIDS (Network Intrusion Detection System)

Deteksi Intrusion pada Network

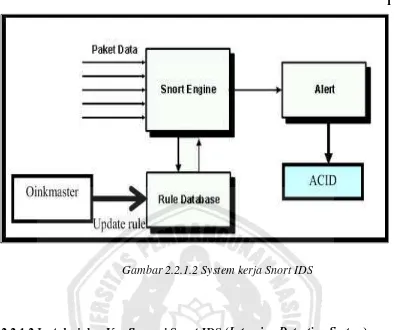

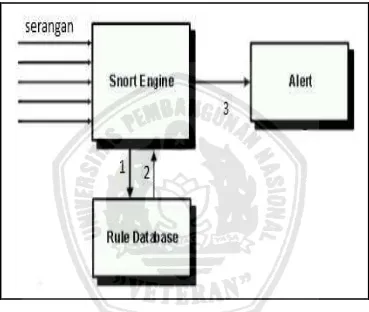

Komponen – komponen Snort IDS (Intrusion Detection System) meliputi:

a. Rule Snort

Rule Snort merupakan database yang berisi pola – pola serangan berupa

signature jenis – jenis serangan. Rule snort IDS (Intrusion Detection System)

harus selalu terupdate secara rutin agar ketika ada suatu teknik serangan yang

baru, serangan tersebut dapat terdeteksi. Rule Snort dapat di download pada

website www.snort.org.

b. Snort Engine

Snort Engine merupakan program yang berjalan sebagai daemon proses

yang selalu bekerja untuk membaca paket data dan kemudian membadingkan

dengan Rule Snort.

c. Alert

Alert merupakan catatan serangan pada deteksi penyusupan. Jika Snort

engine mendeteksi paket data yang lewat sebagai sebuah serangan, maka snort

engine akam mengirimkan alert berupa log file. Kemudian alert tersebut akan

tersimpan di dalam database. Hubungan ketiga komponen snort IDS (Intrusion

Gambar 2.2.1.2 System kerja Snort IDS

2.2.1.2 Instalasi dan Konfigurasi Snort IDS (Intrusion Detection System)

Setelah kita mengeti dan memahami akan teori-teori, fungsi, dan kegunaan

Snort IDS (Intrusion Detection System), kini saatnya kita mengerjakan Instalasi

dan Konfigurasinya.

Kebutuhan yang harus di penuhi untuk sebelum menginstall snort:

1. Sistem Operasi (GNU/Linux Backtrack 4)

2. Libpcap, libpcap & libpcap-devel

Instalasi bias langsung di Source milik anda dengan cara

[root @alif ~] apt-get install libpcap libpcap-devel

3. PCRE, pcre & pcre-devel

Untuk PCRE bias didownload di

18

Setelah selesai didownload maka dilanjutkan ke cara instalasinya

[dee @alif ~]# tar zxvf pcre-8.12.tar.gz

[dee @alif ~]# cd pcre-8.12

[dee @alif pcre-8.12]# ./configure

[dee @alif pcre-8.12]# make

[dee @alif pcre-8.12]# make install

4. WebServer Apache (Optional)

Instalasi bias langsung di Source milik anda dengan cara

[root @alif ~] apt-get install Apache2

5. MySQL Server, mysql-server & mysql-devel (Optional)

Instalasi bias langsung di Source milik anda dengan cara

[root @alif ~] apt-get install mysql-server mysql-client mysql-devel

6. PHP (Optional)

Instalasi bias langsung di Source milik anda dengan cara

[root @alif ~] apt-get install php5

paket-paket diatas harus sudah terinstall dengan baik itu

menggunakan paket binary maupun source (tar.bz2). Yang sebelumnya

dengan meng-update paket-paket yang terbaru, serta mematikan

services/daemon yang tidak diperlukan.

Instalasi Snort

[dee @alif ~]$ tar xjvf snort-2.8.0.tar.gz

[dee @alif snort-2.8.0]$ ./configure –prefix=/usr \

–sysconfdir=/etc/snort \

–mandir=/usr/share/man \

–with-libpcap \

–with-dynamicplugins

[dee @alif snort-2.8.0]$ make

[root @alif snort-2.8.0]# make install

Setelah instalasi selesai, dengan keyakinan tidak adanya pesan kesalahan.

Lanjutkan dengan membuat direktori untuk peletakkan berkas-berkas snort.

[root @alif snort-2.8.0]# mkdir -p /etc/snort/rules; mkdir /var/log/snort

[root @alif snort-2.8.0]# cp etc/* /etc/snort/

Download snort rules (sebaiknya yang terbaru).

[dee @alif ~]$ tar xzvf snortrules-pr-2.4.tar.gz

[root @alif ~]# cp rules/* /etc/snort/rules/

Setelah selesai instalasi diatas, kita akan memodifikasi berkas konfigurasi snort

(/etc/snort/snort.conf) sesuai dengan peletakkan pada sistem.

[root @alif ~]# nano /etc/snort/snort.conf

Lakukan perubahan baris-baris berikut

— snort.conf file configuration —

var HOME_NET 192.168.1.0/24 - Isikan IP address LAN

var EXTERNAL_NET $HOME_NET

20

dynamicpreprocessor directory /usr/lib/snort_dynamicpreprocessor/

dynamicengine /usr/lib/snort_dynamicengine/libsf_engine.so

Setelah selesai, silahkan simpan berkas snort.conf

Silahkan ambil snort-init untuk mengatur starting & ending service snort.

[dee @alif ~]$ wget http://202.152.18.10/linux/snort-init.txt

[root @alif ~]# cp snort-init.txt /etc/init.d/snort

[root @alif ~]# chmod +x /etc/init.d/snort

Agar setiap kali selesai booting komputer, service snort dapat dijalankan

secara otomatis, hendaknya dilakukan perintah dibawah ini:

[root @alif ~]# chkconfig –add snort

Jalankan, snort

[root @alif ~]# /etc/init.d/snort start

Starting snort service: [ OK ]

Dengan demikian, proses instalasi snort pada sistem sudah selesai.Untuk

memonitoring berkas/LOG yang disimpan snort

[root @alif ~]# tail -f /var/log/snort/alert

[**] [1:1419:9] SNMP trap udp [**]

[Classification: Attempted Information Leak] [Priority: 2]

10/26-16:43:48.741706 192.168.1.101:53809 -> 192.168.1.87:162

UDP TTL:255 TOS:0×0 ID:15979 IpLen:20 DgmLen:244

[Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0013][Xref

=>

http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0012][Xref =>

http://www.securityfocus.com/bid/4132][Xref =>

http://www.securityfocus.com/bid/4089][Xref =>

http://www.securityfocus.com/bid/4088]

Untuk mengganti, listening interface dapat dilakukan pengeditan langsung

pada berkas /etc/init.d/snort Asumsi interface eth0 merupakan ethernet yang

digunakan sebagai fungsi yang menangani paket yang masuk dan keluar.

Setelah snort berjalan dengan normal, dan bisa menampilkan pesan seperti

diatas selanjutnya kita coba memasuki tahap pencegahan sistem. Salah satu

aplikasi yang kita gunakan saat ini adalah blockit. Download blockit di

http://www.sfr-fresh.com/unix/privat/blockit-1.4.3a.tar.gz . dan dibawah ini cara

menginstallnya.

Instalasi Blockit

[dee @alif ~]# tar zxvf blockit-1.4.3a.tar.gz

[dee @alif ~]# cd blockit-1.4.3a

[dee @alif pcre-8.12]# sh install.sh

Maka akan mucul pesan seperti berikut:

Please Enter Install Directory [/usr/local/blockit]:/etc/blockit

Do you want to configure MySQL support? [y/n]: n

If using PF add a line saying ‘anchor blockit’ in your /etc/pf.conf!

22

Setelah instalasi selesai maka dilanjutkan dengan mengedit blockit.conf di dalam

conf folder (/etc/blockit/conf/blockit.conf) pada bagian dibawah ini:

FirewallType = 0

AlertFile = /var/log/snort/alert

Setelah meng-edit blockit.conf, copy seluruh konfigurasi yang ada di dalam forder

conf dan pindahkan di folder /etc/blockit/

[dee @alif ~]# cp –Rf /etc/blockit/conf/* /etc/blockit/

Setlah itu copy juga blockit didalam bin (/etc/blockit/bin/) ke dalam folder init.d

yang berada pada folder etc (/etc/init.d)

[dee @alif ~]# cp /etc/blockit/bin/blockit /etc/init.d/

Setelah selesai konfigurasi, untuk menjalankannya

[dee @alif ~]# /etc/init.d/blockit start

Silahkan lakukan pengetesan, apakah sistem yang dibangun sudah berfungsi.

Lakukan scanning, ke sistem yang diinstall, dan lihat hasilnya.

(Sumber referensi: Saragi, Ronald, Siranda. Membangun-IPS

http://mymine.wordpress.com/2007/11/30/membangun-intrussion-preventif-sistem , 05 Maret 2011, 12.53 WIB)

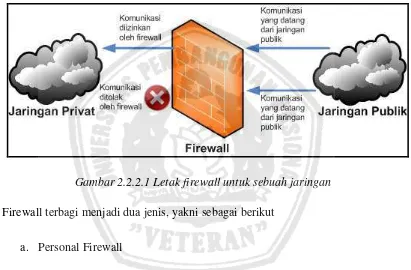

2.2.2 Firewall

Firewall atau tembok-api adalah sebuah sistem atau perangkat yang

mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan

mencegah lalu lintas jaringan yang tidak aman. Umumnya, sebuah tembok-api

diterapkan dalam sebuah mesin terdedikasi, yang berjalan pada pintu gerbang

23

digunakan untuk mengontrol akses terhadap siapa saja yang memiliki akses

terhadap jaringan pribadi dari pihak luar.

Saat ini, istilah firewall menjadi istilah lazim yang merujuk pada sistem

yang mengatur komunikasi antar dua jaringan yang berbeda. Mengingat saat ini

banyak perusahaan yang memiliki akses ke Internet dan juga tentu saja jaringan

berbadan hukum di dalamnya, maka perlindungan terhadap modal digital

perusahaan tersebut dari serangan para peretas, pemata-mata, ataupun pencuri data

lainnya, menjadi hakikat.

Gambar 2.2.2.1 Letak firewall untuk sebuah jaringan

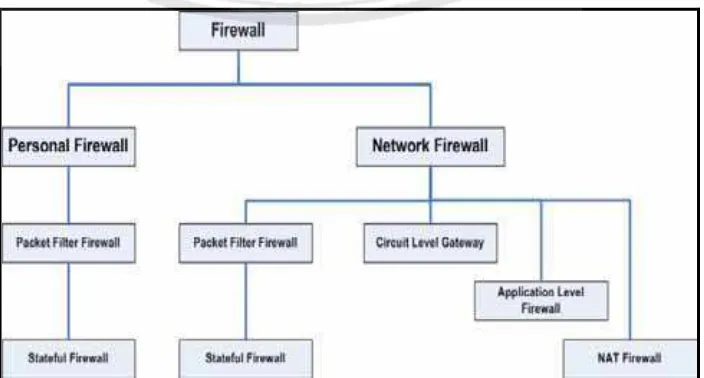

Firewall terbagi menjadi dua jenis, yakni sebagai berikut

a. Personal Firewall

Personal Firewall didesain untuk melindungi sebuah komputer yang

terhubung ke jaringan dari akses yang tidak dikehendaki. Firewall jenis ini

akhir-akhir ini berevolusi menjadi sebuah kumpulan program yang bertujuan

untuk mengamankan komputer secara total, dengan ditambahkannya beberapa

fitur pengaman tambahan semacam perangkat proteksi terhadap virus,

anti-spyware, anti-spam, dan lainnya. Bahkan beberapa produk firewall lainnya

dilengkapi dengan fungsi pendeteksian gangguan keamanan jaringan

(Intrusion Detection System). Contoh dari firewall jenis ini adalah Microsoft

Windows Firewall (yang telah terintegrasi dalam sistem operasi Windows XP

24

Vista dan Windows Server 2003 Service Pack 1), Symantec Norton

Personal Firewall, Kerio Personal Firewall, dan lain-lain. Personal Firewall

secara umum hanya memiliki dua fitur utama, yakni Packet Filter Firewall dan

Stateful Firewall.

b. Network Firewall

Network Firewall didesain untuk melindungi jaringan secara keseluruhan

dari berbagai serangan. Umumnya dijumpai dalam dua bentuk, yakni sebuah

perangkat terdedikasi atau sebagai sebuah perangkat lunak yang diinstalasikan

dalam sebuah server. Contoh dari firewall ini adalah Microsoft Internet

Security and Acceleration Server (ISA Server), Cisco PIX, Cisco ASA,

IPTables dalam sistem operasi GNU/Linux, pf dalam keluarga sistem operasi

Unix BSD, serta SunScreen dari Sun Microsystems, Inc. yang dibundel dalam

sistem operasi Solaris. Network Firewall secara umum memiliki beberapa fitur

utama, yakni apa yang dimiliki oleh personal firewall (packet filter firewall

dan stateful firewall), Circuit Level Gateway, Application Level Gateway, dan

juga NAT Firewall. Network Firewall umumnya bersifat transparan (tidak

terlihat) dari pengguna dan menggunakan teknologi routing untuk menentukan

paket mana yang diizinkan, dan mana paket yang akan ditolak.

2.2.2.1 Fungsi Firewall

Secara fundamental, firewall dapat melakukan hal-hal berikut:

a) Mengatur dan Mengontrol Lalu lintas jaringan

Fungsi pertama yang dapat dilakukan oleh firewall adalah firewall harus dapat

mengatur dan mengontrol lalu lintas jaringan yang diizinkan untuk mengakses

jaringan privat atau komputer yang dilindungi oleh firewall. Firewall melakukan

hal yang demikian, dengan melakukan inspeksi terhadap paket-paket dan

memantau koneksi yang sedang dibuat, lalu melakukan penapisan (filtering)

terhadap koneksi berdasarkan hasil inspeksi paket dan koneksi tersebut.

b) Proses inspeksi Paket

Inspeksi paket ('packet inspection) merupakan proses yang dilakukan oleh

firewall untuk 'menghadang' dan memproses data dalam sebuah paket untuk

menentukan bahwa paket tersebut diizinkan atau ditolak, berdasarkan kebijakan

akses (access policy) yang diterapkan oleh seorang administrator. Firewall,

sebelum menentukan keputusan apakah hendak menolak atau menerima

komunikasi dari luar, ia harus melakukan inspeksi terhadap setiap paket (baik

yang masuk ataupun yang keluar) di setiap antarmuka dan membandingkannya

dengan daftar kebijakan akses. Inspeksi paket dapat dilakukan dengan melihat

elemen-elemen berikut, ketika menentukan apakah hendak menolak atau

menerima komunikasi:

• Alamat IP dari komputer sumber • Port sumber pada komputer sumber • Alamat IP dari komputer tujuan • Port tujuan data pada komputer tujuan • Protokol IP

• Informasi header-header yang disimpan dalam paket

26

Agar dua host TCP/IP dapat saling berkomunikasi, mereka harus saling

membuat koneksi antara satu dengan lainnya. Koneksi ini memiliki dua tujuan:

1. Komputer dapat menggunakan koneksi tersebut untuk mengidentifikasikan

dirinya kepada komputer lain, yang meyakinkan bahwa sistem lain yang

tidak membuat koneksi tidak dapat mengirimkan data ke komputer

tersebut. Firewall juga dapat menggunakan informasi koneksi untuk

menentukan koneksi apa yang diizinkan oleh kebijakan akses dan

menggunakannya untuk menentukan apakah paket data tersebut akan

diterima atau ditolak.

2. Koneksi digunakan untuk menentukan bagaimana cara dua host tersebut

akan berkomunikasi antara satu dengan yang lainnya (apakah dengan

menggunakan koneksi connection-oriented, atau connectionless).

Kedua tujuan tersebut dapat digunakan untuk menentukan keadaan koneksi

antara dua host tersebut, seperti halnya cara manusia bercakap-cakap. Jika Amir

bertanya kepada Aminah mengenai sesuatu, maka Aminah akan meresponsnya

dengan jawaban yang sesuai dengan pertanyaan yang diajukan oleh Amir; Pada

saat Amir melontarkan pertanyaannya kepada Aminah, keadaan percakapan

tersebut adalah Amir menunggu respons dari Aminah. Komunikasi di jaringan

juga mengikuti cara yang sama untuk memantau keadaan percakapan komunikasi

yang terjadi.

Firewall dapat memantau informasi keadaan koneksi untuk menentukan

apakah ia hendak mengizinkan lalu lintas jaringan. Umumnya hal ini dilakukan

dengan memelihara sebuah tabel keadaan koneksi (dalam istilah firewall: state

table) yang memantau keadaan semua komunikasi yang melewati firewall.

Dengan memantau keadaan koneksi ini, firewall dapat menentukan apakah

data yang melewati firewall sedang "ditunggu" oleh host yang dituju, dan jika ya,

daan koneksi yang didefinisikan oleh tabel keadaan koneksi, maka data tersebut

akan ditolak. Hal ini umumnya disebut sebagai Stateful Inspection.

d) Stateful Packet Inspection

Ketika sebuah firewall menggabungkan stateful inspection dengan packet

inspection, maka firewall tersebut dinamakan dengan Stateful Packet Inspection

(SPI). SPI merupakan proses inspeksi paket yang tidak dilakukan dengan

menggunakan struktur paket dan data yang terkandung dalam paket, tapi juga

pada keadaan apa host-host yang saling berkomunikasi tersebut berada. SPI

mengizinkan firewall untuk melakukan penapisan tidak hanya berdasarkan isi

paket tersebut, tapi juga berdasarkan koneksi atau keadaan koneksi, sehingga

dapat mengakibatkan firewall memiliki kemampuan yang lebih fleksibel, mudah

diatur, dan memiliki skalabilitas dalam hal penapisan yang tinggi.

Salah satu keunggulan dari SPI dibandingkan dengan inspeksi paket biasa

adalah bahwa ketika sebuah koneksi telah dikenali dan diizinkan (tentu saja

setelah dilakukan inspeksi), umumnya sebuah kebijakan (policy) tidak dibutuhkan

untuk mengizinkan komunikasi balasan karena firewall tahu respons apa yang

diharapkan akan diterima. Hal ini memungkinkan inspeksi terhadap data dan

perintah yang terkandung dalam sebuah paket data untuk menentukan apakah

sebuah koneksi diizinkan atau tidak, lalu firewall akan secara otomatis memantau

keadaan percakapan dan secara dinamis mengizinkan lalu lintas yang sesuai

dengan keadaan. Ini merupakan peningkatan yang cukup signifikan jika

dibandingkan dengan firewall dengan inspeksi paket biasa. Apalagi, proses ini

diselesaikan tanpa adanya kebutuhan untuk mendefinisikan sebuah kebijakan

untuk mengizinkan respons dan komunikasi selanjutnya. Kebanyakan firewall

modern telah mendukung fungsi ini.

e) Melakukan autentikasi terhadap aksesFungsi fundamental firewall yang kedua

28

Protokol TCP/IP dibangun dengan premis bahwa protokol tersebut

mendukung komunikasi yang terbuka. Jika dua host saling mengetahui alamat IP

satu sama lainnya, maka mereka diizinkan untuk saling berkomunikasi. Pada

awal-awal perkembangan Internet, hal ini boleh dianggap sebagai suatu berkah.

Tapi saat ini, di saat semakin banyak yang terhubung ke Internet, mungkin kita

tidak mau siapa saja yang dapat berkomunikasi dengan sistem yang kita miliki.

Karenanya, firewall dilengkapi dengan fungsi autentikasi dengan menggunakan

beberapa mekanisme autentikasi, sebagai berikut:

• Firewall dapat meminta input dari pengguna mengenai nama pengguna

(user name) serta kata kunci (password). Metode ini sering disebut sebagai

extended authentication atau xauth. Menggunakan xauth pengguna yang

mencoba untuk membuat sebuah koneksi akan diminta input mengenai

nama dan kata kuncinya sebelum akhirnya diizinkan oleh firewall.

Umumnya, setelah koneksi diizinkan oleh kebijakan keamanan dalam

firewall, firewall pun tidak perlu lagi mengisikan input password dan

namanya, kecuali jika koneksi terputus dan pengguna mencoba

menghubungkan dirinya kembali.

• Metode kedua adalah dengan menggunakan sertifikat digital dan kunci

publik. Keunggulan metode ini dibandingkan dengan metode pertama

adalah proses autentikasi dapat terjadi tanpa intervensi pengguna. Selain

itu, metode ini lebih cepat dalam rangka melakukan proses autentikasi.

Meskipun demikian, metode ini lebih rumit implementasinya karena

membutuhkan banyak komponen seperti halnya implementasi infrastruktur

kunci publik.

• Metode selanjutnya adalah dengan menggunakan Pre-Shared Key (PSK)

atau kunci yang telah diberitahu kepada pengguna. Jika dibandingkan

dengan sertifikat digital, PSK lebih mudah diimplenentasikan karena lebih

sederhana, tetapi PSK juga mengizinkan proses autentikasi terjadi tanpa

-intervensi pengguna. Dengan menggunakan PSK, setiap host akan

digunakan untuk proses autentikasi. Kelemahan metode ini adalah kunci

PSK jarang sekali diperbarui dan banyak organisasi sering sekali

menggunakan kunci yang sama untuk melakukan koneksi terhadap

host-host yang berada pada jarak jauh, sehingga hal ini sama saja meruntuhkan

proses autentikasi. Agar tercapai sebuah derajat keamanan yang tinggi,

umumnya beberapa organisasi juga menggunakan gabungan antara metode

PSK dengan xauth atau PSK dengan sertifikat digital.

Dengan mengimplementasikan proses autentikasi, firewall dapat menjamin

bahwa koneksi dapat diizinkan atau tidak. Meskipun jika paket telah diizinkan

dengan menggunakan inspeksi paket (PI) atau berdasarkan keadaan koneksi (SPI),

jika host tersebut tidak lolos proses autentikasi, paket tersebut akan dibuang.

f) Melindungi sumber daya dalam jaringan private

Salah satu tugas firewall adalah melindungi sumber daya dari ancaman yang

mungkin datang. Proteksi ini dapat diperoleh dengan menggunakan beberapa

peraturan pengaturan akses (access control), penggunaan SPI, application proxy,

atau kombinasi dari semuanya untuk mencegah host yang dilindungi dapat diakses

oleh host-host yang mencurigakan atau dari lalu lintas jaringan yang

mencurigakan. Meskipun demikian, firewall bukanlah satu-satunya metode

proteksi terhadap sumber daya, dan mempercayakan proteksi terhadap sumber

daya dari ancaman terhadap firewall secara eksklusif adalah salah satu kesalahan

fatal. Jika sebuah host yang menjalankan sistem operasi tertentu yang memiliki

lubang keamanan yang belum ditambal dikoneksikan ke Internet, firewall

mungkin tidak dapat mencegah dieksploitasinya host tersebut oleh host-host

lainnya, khususnya jika exploit tersebut menggunakan lalu lintas yang oleh

firewall telah diizinkan (dalam konfigurasinya). Sebagai contoh, jika sebuah

packet-inspection firewall mengizinkan lalu lintas HTTP ke sebuah web server

30

lum ditambal, maka seorang pengguna yang "iseng" dapat saja membuat exploit

untuk meruntuhkan web server tersebut karena memang web server yang

bersangkutan memiliki lubang keamanan yang belum ditambal. Dalam contoh ini,

web server tersebut akhirnya mengakibatkan proteksi yang ditawarkan oleh

firewall menjadi tidak berguna. Hal ini disebabkan oleh firewall yang tidak dapat

membedakan antara request HTTP yang mencurigakan atau tidak. Apalagi, jika

firewall yang digunakan bukan application proxy. Oleh karena itulah, sumber

daya yang dilindungi haruslah dipelihara dengan melakukan penambalan terhadap

lubang-lubang keamanan, selain tentunya dilindungi oleh firewall.

2.2.2.2Cara-Cara Kerja Firewall

a) Packet-Filter Firewall

Pada bentuknya yang paling sederhana, sebuah firewall adalah sebuah router

atau komputer yang dilengkapi dengan dua buah NIC (Network Interface Card,

kartu antarmuka jaringan) yang mampu melakukan penapisan atau penyaringan

terhadap paket-paket yang masuk. Perangkat jenis ini umumnya disebut dengan

packet-filtering router.

Firewall jenis ini bekerja dengan cara membandingkan alamat sumber dari

paket-paket tersebut dengan kebijakan pengontrolan akses yang terdaftar dalam

Access Control List firewall, router tersebut akan mencoba memutuskan apakah

hendak meneruskan paket yang masuk tersebut ke tujuannya atau

menghentikannya. Pada bentuk yang lebih sederhana lagi, firewall hanya

melakukan pengujian terhadap alamat IP atau nama domain yang menjadi sumber

paket dan akan menentukan apakah hendak meneruskan atau menolak paket

tersebut. Meskipun demikian, packet-filtering router tidak dapat digunakan untuk

memberikan akses (atau menolaknya) dengan menggunakan basis hak-hak yang

dimiliki oleh pengguna.

Packet-filtering router juga dapat dikonfigurasikan agar menghentikan

beberapa jenis lalu lintas jaringan dan tentu saja mengizinkannya. Umumnya, hal

ini dilakukan dengan mengaktifkan/menonaktifkan port TCP/IP dalam sistem

firewall tersebut. Sebagai contoh, port 25 yang digunakan oleh Protokol SMTP

(Simple Mail Transfer Protocol) umumnya dibiarkan terbuka oleh beberapa

firewall untuk mengizinkan surat elektronik dari Internet masuk ke dalam jaringan

privat, sementara port lainnya seperti port 23 yang digunakan oleh Protokol Telnet

dapat dinonaktifkan untuk mencegah pengguna Internet untuk mengakses layanan

yang terdapat dalam jaringan privat tersebut. Firewall juga dapat memberikan

semacam pengecualian (exception) agar beberapa aplikasi dapat melewati firewall

tersebut. Dengan menggunakan pendekatan ini, keamanan akan lebih kuat tapi

memiliki kelemahan yang signifikan yakni kerumitan konfigurasi terhadap

firewall: daftar Access Control List firewall akan membesar seiring dengan

banyaknya alamat IP, nama domain, atau port yang dimasukkan ke dalamnya,

selain tentunya juga exception yang diberlakukan.

b) Circuit Level Gateway

Firewall jenis lainnya adalah Circuit-Level Gateway, yang umumnya

berupa komponen dalam sebuah proxy server. Firewall jenis ini beroperasi pada

level yang lebih tinggi dalam model referensi tujuh lapis OSI (bekerja pada

lapisan sesi/session layer) daripada Packet Filter Firewall.Modifikasi ini membuat

firewall jenis ini berguna dalam rangka menyembunyikan informasi mengenai

jaringan terproteksi, meskipun firewall ini tidak melakukan penyaringan terhadap

paket-paket individual yang mengalir dalam koneksi.

Dengan menggunakan firewall jenis ini, koneksi yang terjadi antara pengguna

dan jaringan pun disembunyikan dari pengguna. Pengguna akan dihadapkan

secara langsung dengan firewall pada saat proses pembuatan koneksi dan firewall

pun akan membentuk koneksi dengan sumber daya jaringan yang hendak diakses

32

dua belah pihak. Hal ini mengakibatkan terjadinya sebuah sirkuit virtual (virtual

circuit) antara pengguna dan sumber daya jaringan yang ia akses.

Firewall ini dianggap lebih aman dibandingkan dengan Packet-Filtering

Firewall, karena pengguna eksternal tidak dapat melihat alamat IP jaringan

internal dalam paket-paket yang ia terima, melainkan alamat IP dari firewall.

Protokol yang populer digunakan sebagai Circuit-Level Gateway adalah SOCKS

v5.

c) Application Level Firewall

Application Level Firewall (disebut juga sebagai application proxy atau

application level gateway)

Firewall jenis lainnya adalah Application Level Gateway (atau

Application-Level Firewall atau sering juga disebut sebagai Proxy Firewall), yang

umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini tidak

mengizinkan paket yang datang untuk melewati firewall secara langsung. Tetapi,

aplikasi proxy yang berjalan dalam komputer yang menjalankan firewall akan

meneruskan permintaan tersebut kepada layanan yang tersedia dalam jaringan

privat dan kemudian meneruskan respons dari permintaan tersebut kepada

komputer yang membuat permintaan pertama kali yang terletak dalam jaringan

publik yang tidak aman.

Umumnya, firewall jenis ini akan melakukan autentikasi terlebih dahulu

terhadap pengguna sebelum mengizinkan pengguna tersebut untuk mengakses

jaringan. Selain itu, firewall ini juga mengimplementasikan mekanisme auditing

dan pencatatan (logging) sebagai bagian dari kebijakan keamanan yang

diterapkannya. Application Level Firewall juga umumnya mengharuskan

beberapa konfigurasi yang diberlakukan pada pengguna untuk mengizinkan mesin

klien agar dapat berfungsi. Sebagai contoh, jika sebuah proxy FTP

dikonfigurasikan di atas sebuah application layer gateway, proxy tersebut dapat

pa perintah lainnya. Jenis ini paling sering diimplementasikan pada proxy SMTP

sehingga mereka dapat menerima surat elektronik dari luar (tanpa menampakkan

alamat e-mail internal), lalu meneruskan e-mail tersebut kepada e-mail server

dalam jaringan. Tetapi, karena adanya pemrosesan yang lebih rumit, firewall jenis

ini mengharuskan komputer yang dikonfigurasikan sebagai application gateway

memiliki spesifikasi yang tinggi, dan tentu saja jauh lebih lambat dibandingkan

dengan packet-filter firewall.

d) NAT Firewall

NAT (Network Address Translation) Firewall secara otomatis

menyediakan proteksi terhadap sistem yang berada di balik firewall karena NAT

Firewall hanya mengizinkan koneksi yang datang dari komputer-komputer yang

berada di balik firewall. Tujuan dari NAT adalah untuk melakukan multiplexing

terhadap lalu lintas dari jaringan internal untuk kemudian menyampaikannya

kepada jaringan yang lebih luas (MAN, WAN atau Internet) seolah-olah paket

tersebut datang dari sebuah alamat IP atau beberapa alamat IP. NAT Firewall

membuat tabel dalam memori yang mengandung informasi mengenai koneksi

yang dilihat oleh firewall. Tabel ini akan memetakan alamat jaringan internal ke

alamat eksternal. Kemampuan untuk menaruh keseluruhan jaringan di belakang

sebuah alamat IP didasarkan terhadap pemetaan terhadap port-port dalam NAT

firewall.

e) Stateful Firewall

Cara kerja stateful firewall:

Stateful Firewall merupakan sebuah firewall yang menggabungkan

keunggulan yang ditawarkan oleh packet-filtering firewall, NAT Firewall,

Circuit-Level Firewall dan Proxy Firewall dalam satu sistem. Stateful Firewall dapat

34

halnya packet-filtering firewall, dan juga memiliki pengecekan terhadap sesi

koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut di izinkan.

Tidak seperti Proxy Firewall atau Circuit Level Firewall, Stateful Firewall

umumnya didesain agar lebih transparan (seperti halnya packet-filtering firewall

atau NAT firewall). Tetapi, stateful firewall juga mencakup beberapa aspek yang

dimiliki oleh application level firewall, sebab ia juga melakukan inspeksi terhadap

data yang datang dari lapisan aplikasi (application layer) dengan menggunakan

layanan tertentu. Firewall ini hanya tersedia pada beberapa firewall kelas atas,

semacam Cisco PIX. Karena menggabungkan keunggulan jenis-jenis firewall

lainnya, stateful firewall menjadi lebih kompleks.

f) Virtual Firewall

Virtual Firewall adalah sebutan untuk beberapa firewall logis yang berada

dalam sebuah perangkat fisik (komputer atau perangkat firewall lainnya).

Pengaturan ini mengizinkan beberapa jaringan agar dapat diproteksi oleh sebuah

firewall yang unik yang menjalankan kebijakan keamanan yang juga unik, cukup

dengan menggunakan satu buah perangkat. Dengan menggunakan firewall jenis

ini, sebuah ISP (Internet Service Provider) dapat menyediakan layanan firewall

kepada para pelanggannya, sehingga mengamankan lalu lintas jaringan mereka,

hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan

penghematan biaya yang signifikan, meski firewall jenis ini hanya tersedia pada

firewall kelas atas, seperti Cisco PIX 535.

g) Transparent Firewall

Transparent Firewall (juga dikenal sebagai bridging firewall) bukanlah

sebuah firewall yang murni, tetapi ia hanya berupa turunan dari stateful Firewall.

Daripada firewall-firewall lainnya yang beroperasi pada lapisan IP ke atas,

transparent firewall bekerja pada lapisan Data-Link Layer, dan kemudian ia

35

Selain itu, transparent firewall juga dapat melakukan apa yang dapat

dilakukan oleh packet-filtering firewall, seperti halnya stateful firewall dan tidak

terlihat oleh pengguna (karena itulah, ia disebut sebagai Transparent Firewall).

Intinya, transparent firewall bekerja sebagai sebuah bridge yang bertugas

untuk menyaring lalu lintas jaringan antara dua segmen jaringan. Dengan

menggunakan transparent firewall, keamanan sebuah segmen jaringan pun dapat

diperkuat, tanpa harus mengaplikasikan NAT Filter. Transparent Firewall

menawarkan tiga buah keuntungan, yakni sebagai berikut:

• Konfigurasi yang mudah (bahkan beberapa produk mengklaim sebagai

"Zero Configuration"). Hal ini memang karena transparent firewall

dihubungkan secara langsung dengan jaringan yang hendak diproteksinya,

dengan memodifikasi sedikit atau tanpa memodifikasi konfigurasi firewall

tersebut. Karena ia bekerja pada data-link layer, pengubahan alamat IP pun

tidak dibutuhkan. Firewall juga dapat dikonfigurasikan untuk melakukan

segmentasi terhadap sebuah subnet jaringan antara jaringan yang memiliki

keamanan yang rendah dan keamanan yang tinggi atau dapat juga untuk

melindungi sebuah host, jika memang diperlukan.

• Kinerja yang tinggi. Hal ini disebabkan oleh firewall yang berjalan dalam

lapisan data-link lebih sederhana dibandingkan dengan firewall yang

berjalan dalam lapisan yang lebih tinggi. Karena bekerja lebih sederhana,

maka kebutuhan pemrosesan pun lebih kecil dibandingkan dengan firewall

yang berjalan pada lapisan yang tinggi, dan akhirnya performa yang

ditunjukannya pun lebih tinggi.

• Tidak terlihat oleh pengguna (stealth). Hal ini memang dikarenakan

Transparent Firewall bekerja pada lapisan data-link, dan tidak

membutuhkan alamat IP yang ditetapkan untuknya (kecuali untuk

melakukan manajemen terhadapnya, jika memang jenisnya managed

36

penyerang. Karena tidak dapat diraih oleh penyerang (tidak memiliki

alamat IP), penyerang pun tidak dapat menyerangnya.

• Tidak mempengaruhi kinerja dari router. Hal ini memang dikarenakan

Transparent Firewall bekerja membutuhkan kapasitas process RAM yang

kecil namun sangat pandai dalam menentukan rule-rule.

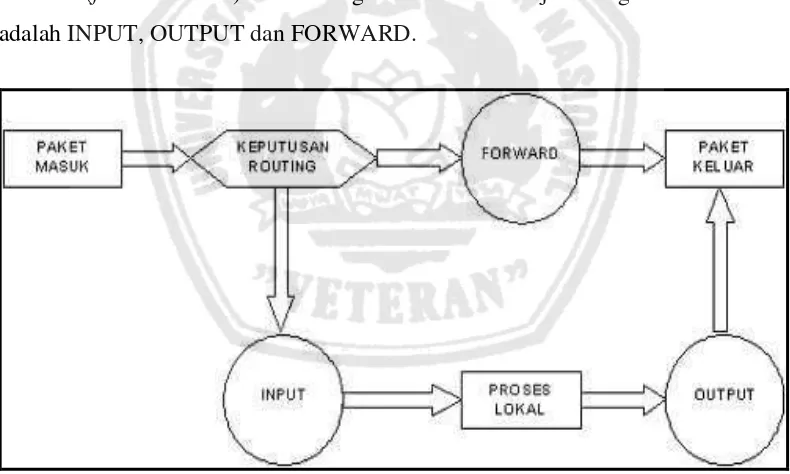

2.2.2.3 IPTables

IPTables merupakan command untuk menentukan sebuah rule-rule

firewall dalam tugasnya menjaga sebuah jaringan. IPTables memiliki tiga macam

daftar aturan bawaan dalam tabel penyaringan, daftar tersebut dinamakan rantai

firewall (firewall chain) atau sering disebut chain saja. Ketiga chain tersebut

adalah INPUT, OUTPUT dan FORWARD.

Gambar 2.2.2.3 skema iptables

Pada diagram tersebut, lingkaran menggambarkan ketiga rantai atau chain.

Pada saat sebuah paket sampai pada sebuah lingkaran, maka disitulah terjadi

proses penyaringan. Rantai akan memutuskan nasib paket tersebut. Apabila

memutuskan untuk ACCEPT, maka paket akan dilewatkan melalui diagram

tersebut.

Sebuah rantai adalah aturan-aturan yang telah ditentukan. Setiap aturan

menyatakan “jika paket memiliki informasi awal (header) seperti ini, maka inilah

yang harus dilakukan terhadap paket”. Jika aturan tersebut tidak sesuai dengan

paket, maka aturan berikutnya akan memproses paket tersebut. Apabila sampai

aturan terakhir yang ada, paket tersebut belum memenuhi salah satu aturan, maka

kernel akan melihat kebijakan bawaan (default) untuk memutuskan apa yang

harus dilakukan kepada paket tersebut. Ada dua kebijakan bawaan yaitu default

DROP dan default ACCEPT. Jalannya sebuah paket melalui diagram tersebut bisa

dicontohkan sebagai berikut:

a. Perjalanan paket yang diforward ke host yang lain:

1. Paket berada pada jaringan fisik, contoh internet.

2. Paket masuk ke interface jaringan, contoh eth0.

3. Paket masuk ke chain PREROUTING pada table Mangle. Chain ini

berfungsi untuk me-mangle (menghaluskan) paket, seperti merubah

TOS, TTL dan lain-lain.

4. Paket masuk ke chain PREROUTING pada tabel nat. Chain ini

berfungsi utamanya untuk melakukan DNAT (Destination Network

Address Translation).

5. Paket mengalami keputusan routing, apakah akan diproses oleh host

lokal atau diteruskan ke host lain.

6. Paket masuk ke chain FORWARD pada tabel filter. Disinlah proses

38

7. Paket masuk ke chain POSTROUTING pada tabel nat. Chain ini

berfungsi utamanya untuk melakukan SNAT (Source Network Address

Translation).

8. Paket keluar menuju interface jaringan, contoh eth1.

9. Paket kembali berada pada jaringan fisik, contoh LAN.

b. Perjalanan paket yang ditujukan bagi host local:

1. Paket berada dalam jaringan fisik, contoh internet.

2. Paket masuk ke interface jaringan, contoh eth0.

3. Paket masuk ke chain PREROUTING pada tabel mangle.

4. Paket masuk ke chain PREROUTING pada tabel nat.

5. Paket mengalami keputusan routing.

6. Paket masuk ke chain INPUT pada tabel filter untuk mengalami proses

penyaringan.

7. Paket akan diterima oleh aplikasi lokal.

c. Perjalanan paket yang berasal dari host local:

1. Aplikasi lokal menghasilkan paket data yang akan dikirimkan melalui

jaringan.

2. Paket memasuki chain OUTPUT pada tabel mangle.

3. Paket memasuki chain OUTPUT pada tabel nat.

5. Paket mengalami keputusan routing, seperti ke mana paket harus pergi

dan melalui interface mana.

6. Paket masuk ke chain POSTROUTING pada tabel NAT.

7. Paket masuk ke interface jaringan, contoh eth0.

8. Paket berada pada jaringan fisik, contoh internet.

Sintaks IPTables

iptables [-t table] command [match] [target/jump]

(Sumber referensi: Anonim. Firewall http://id.wikipedia.org/wiki/Firewal, 05 Maret 2011, 16.26 WIB)

2.2.3 IRC (Internet Relay Chat)

Internet Relay Chat (IRC) adalah suatu bentuk komunikasi di Internet

yang diciptakan untuk komunikasi interpersonal terutama komunikasi kelompok

di tempat diskusi yang dinamakan channel (saluran), tetapi juga bisa untuk

komunikasi jalur pribadi.

IRC muncul sebagai saluran komunikasi pintu belakang yang menarik

yang meliput kejadian-kejadian penting. Pada saat alat-alat komunikasi tradisional

tak dapat berfungsi dengan baik, IRC dapat menjadi alternatif yang dapat

diandalkan.

2.2.3.1 Sejarah IRC

IRC diciptakan oleh Jarkko Oikarinen (nickname "WiZ") pada akhir

Agustus 1988 untuk menggantikan program di BBS yang disebut MUT

(MultiUser Talk), di Finlandia di sebut OuluBOX. Oikarinen menemukan

inspirasi Bitnet Relay Chat yang beroperasi di dalam Jaringan Bitnet. Dia