Konsep Keamanan Jaringan Komputer dengan Infrastruktur Demilitarized Zone

Keamanan jaringan komputer sebagai bagian dari sebuah sistem informasi adalah

sangat penting untuk menjaga validitas dan integritas data serta menjamin ketersediaan

layanan begi penggunanya. Sistem harus dilindungi dari segala macam serangan dan usaha

penyusupan atau pemindaian oleh pihak yang tidak berhak.

Komputer yang terhubung ke jaringan mengalami ancaman keamanan yang lebih

besar daripada host yang tidak terhubung kemana-mana. Dengan mengendalikan keamanan

jaringan, resiko tersebut dapat dikurangi. Namun keamanan jaringan biasanya bertentangan

dengan akses jaringan, karena bila akses jaringan semakin mudah, keamanan jaringan akan

semakin rawan. Bila keamanan jaringan makin baik, network access semakin terbatas. Suatu

jaringan didesain sebagai komunikasi data highway dengan tujuan meningkatkan akses ke

sistem komputer, sementara keamanan didesain untuk mengontrol akses. Penyediaan

keamanan jaringan adalah sebagai aksi penyeimbang antara open access dengan security.

1.1.1 Prinsip Keamanan Jaringan

Prinsip keamanan jaringan dapat dibedakan menjadi lima, yaitu :

a. Kerahasiaan (secrecy)

Secrecy berhubungan dengan hak akses untuk membaca data ,informasi dan suatu

sistem komputer. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data

atau informasi hanya dapat dibaca oleh pihak yang telah diberi wewenang secara legal.

b. Integritas (integrity)

Integrity berhubungan dengan hak akses untuk mengubah data atau informasi dari

suatu sistem komputer. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu

data atau informasi hanya dapat diubah oleh pihak yang telah diberi hal.

c. Ketersediaan (availability)

informasi yang terdapat pada sistem komputer dapat diakses dan dimanfaatkan oleh pihak

yang berhak.

d. Authentication

Aspek ini berhubungan dengan metoda untuk menyatakan bahwa informasi

betul-betul asli, orang yang mengakses dan memberikan informasi adalah benar orang yang

dimaksud, atau server yang kita hubungi adalah server yang asli.

e. Akses Kontrol (Access Control)

Aspek kontrol merupakan fitur-fitur keamanan yang mengontrol bagaimana user

berkomunikasi dengan sistem. Akses kontrol melindungi sistem dari akses yang tidak berhak

dan umumnya menentukan tingkat otorisasi setelah prosedur autentikasi berhasil dilengkapi.

1.1.2 Jenis Serangan Terhadap Keamanan Jaringan

Pada dasarnya serangan terhadap suatu data dalam suatu jaringan dapat dikategorikan

menjadi dua, yaitu:

1. Serangan Aktif

Merupakan serangan yang mencoba memodifikasi data dan mendapatkan otentikasi

dengan mengirimkan paket-paket data yang salah ke dalam data stream atau dengan

memodifikasi paket-paket yang melewati data stream. Serangan aktif sulit untuk dicegah

karena untuk melakukannya dibutuhkan perlindungan fisik untuk semua fasilitas komunikasi

dan jalur-jalurnya setiap saat. Yang dapat dilakukan adalah mendeteksi dan memulihkan

keadaan yang disebabkan oleh serangan ini.

2. Serangan Pasif

Merupakan serangan pada sistem otentikasi yang tidak menyisipkan data pada aliran

data, tetapi hanya memonitor pengiriman informasi ke tujuan. Informasi ini dapat digunakan

oleh pihak yang tidak bertanggung jawab. Serangan pasif yang mengambil suatu unit data

kemudian menggunakannya untuk memasuki sesi otentikasi dengan berpura-pura menjadi

password atau data biometric yang dikirim melalui transmisi elektronik dapat direkam dan

kemudian digunakan untuk memalsukann data yang sebenarnya. Serangan pasif ini sulit

dideteksi karena penyerang tidak melakukan perubahan data. Oleh sebab itu untuk mengatasi

serangan pasif ini lebih ditekankan pada pencegahan daripada pendeteksiannya.

1.1.3 Bentuk-bentuk Ancaman

Jenis ancaman keamanan jaringan ini lebih umum disebut sebagai Brute Force and

Dictionary, serangan ini adalah upaya masuk ke dalam jaringan dengan menyerang database

password atau menyerang login prompt yang sedang aktif untuk menemukan password dari

account user dengan cara yang sistematis mencoba berbagai kombinasi angka, huruf, atau

simbol.

Untuk mengatasi serangan keamanan jaringan dari jenis ini dibutuhkan suatu policy

tentang pemakaian password yang kuat diantaranya untuk tidak memakai password yang

familiar. Semakin panjang suatu password dan kombinasinya semakin sulit untuk

diketemukan. Ada beberap bentuk ancaman pada jaringan computer yang sering ditemui

dewasa ini diantaranya adalah:

1. Denial of Services (DoS)

Denial of Services (DoS) ini adalah salah satu ancaman keamanan jaringan yang

membuat suatu layanan jaringan jadi macet, serangan yang membuat jaringan anda tidak bisa

diakses dan membuat sistem anda tidak bisa merespon terhadap trafik atau permintaan

layanan terhadap objek dan resource jaringan.

Ada beberapa jenis DoS seperti:

Distributed Denial of Services (DDoS), terjadi saat penyerang berhasil

meng-kompromi dengan layanan system dan menggunakannya sebagai pusat untuk menyebarkan

serangan terhadap korban lain.

Distributed reflective denial of service (DRDoS) memanfaatkan layanan Internet,

update, sesi, dalam jumlah yang sangat besar kepada berbagai macam layanan server atau

router dengan menggunakan address spoofing kepada target korban.

Ping of Death, adalah serangan ping oversize. Dengan menggunakan tool khusus, si

penyerang dapat mengirimkan paket ping oversized kepada korban. Dalam banyak kasus

sistem yang diserang mencoba memproses data tersebut, error terjadi menyebabkan system

crash, freeze atau reboot. Ping of Death ini semacam serangan Buffer overflow akan tetapi

karena sistem yang diserang sering jadi down, maka disebut DoS attack.

Stream Attack terjadi saat banyak jumlah paket yang besar dikirim menuju ke port

pada sistem korban.

2. Spoofing

Istilah spoofing kadang-kadang digunakan untuk merujuk kepada kepala pemalsuan ,

penyisipan informasi palsu atau menyesatkan dalam e-mail atau netnews header. Header

dipalsukan digunakan untuk menyesatkan penerima, atau jaringan aplikasi, mengenai asal

dari pesan.

3. Serangan Man-in-the-middle

Man-in-the-middle terjadi saat user perusak dapat memposisikan diantara dua titik

link komunikasi. Para penyerang ini tidak tampak pada kedua sisi link komunikasi dan bisa

mengubah isi dan arah traffic. Dengan cara ini para penyerang bisa menangkap logon

credensial bahkan mampu mengubah isi pesan dari kedua titik komunikasi ini.

4. Spamming

Spamming atau tindak penyebaran spam adalah merupakan salah satu bentuk

penyalahgunaan teknologi e-mail yang paling umum dan paling sering di jumpai pengguna

fasilitas email spam product hasil spamming, dapat didefinisikan sebagian pesan email yang

di inginkan oleh pengguna yang sebagian besar adalah message commercil walaupun tingkat

ancamannya dapat di katakan tergolong rendah jika dibandingkan dengan email worm

5. Sniffer

Sniffer (snooping attack) merupakan kegiatan user perusak yang ingin mendapatkan

informasi tentang jaringan atau traffic lewat jaringan tersebut. Sniffer sering merupakan

program penangkap paket yang bisa menduplikasikan isi paket yang lewat media jaringan

kedalam file. Serangan Sniffer sering difokuskan pada koneksi awal antara client dan server

untuk mendapatkan logon credential dan password.

6. Crackers

Cracker adalah sebutan untuk mereka yang masuk ke sistem orang lain dan

cracker lebih bersifat destruktif, biasanya di jaringan komputer, mem-bypass password

atau lisensi program komputer, secara sengaja melawan keamanan komputer, men-deface

(merubah halaman muka web) milik orang lain bahkan hingga men-delete data orang lain,

mencuri data dan umumnya melakukan cracking untuk keuntungan sendiri, maksud jahat,

atau karena sebab lainnya karena ada tantangan. Beberapa proses pembobolan dilakukan

untuk menunjukan kelemahan keamanan sistem.

1.2 Firewall

Firewall adalah sebuah sistem atau perangkat yang mengizinkan lalu lintas

jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak

aman. Umumnya, sebuah firewall diimplementasikan dalam sebuah mesin terdedikasi, yang

berjalan pada pintu gerbang (gateway) antara jaringan lokal dan jaringan lainnya. Firewall

umumnya juga digunakan untukmengontrol akses terhadap siapa saja yang memiliki akses

terhadap jaringan pribadi dari pihak luar. Saat ini, istilah firewall menjadi istilah generik yang

merujuk pada sistem yang mengatur komunikasi antar dua jaringan yang berbeda.

1.2.1 Jenis-jenis Firewall

Ada berbagai jenis Firewall, penggunaanya tergantung pada komunikasi yang

1. Firewall Layer Jaringan

Firewall layer jaringan, atau biasa disebut paket fiter, beroperasi secara relatif

pada level rendah Protokol TCP/IP, dengan tidak mengizinkan paket untuk melewati

firewall kecuali paket tersebut cocok dengan set aturan yang ditetapkan. Seorang

administrator biasanya telah menetapkan aturan atau secara tetap telah menetapkan

aturan tersebut. Network layer firewall secara umum dibagi menjadi dua sub-kategori

yaitu stateful dan stateless. Stateful firewall mempertahankan sesi aktif, dan

menggunakan “lokasi informasi” untuk mempercepat memrosesan paket. Apapun

koneksi jaringan yang ada bisa diuraikan oleh beberapa property, termasuk sumber

dan tujuan alamat IP, port UDP atau TCP.

Stateless firewall membutuhkan memori yang kecil, dan bisa lebih cepat

dalam memfiter paket sederhana yang membutuhkan sedikit waktu untuk memfilter

daripada melihat sesi. Stateless Firewall juga berguna untuk memfilter protocol

jaringan yang tidak ditempatkan yang tidak memiliki konsep sesi.

2. Firewall Layer Aplikasi

Firewall layer aplikasi bekerja pada level aplikasi TCP/IP (semua trafik

browser, telnet dan ftp) dan memungkinkan menangkap semua paket yang bepergian

ke atau dari suatu aplikasi. Firewall tersebut mampu menghadang paket (biasanya

membuang paket tanpa memberikan balasan pada pengirim).

Saat memeriksa paket suatu konten yang tidak layak, firewall mampu

membatasi atau mencegah penyebaran worm dan Trojan sekaligus. Penambahan

kriteria pemeriksaan dapat menambah latency untuk meneruskan paket ke tujuan.

Firewall aplikasi difungsikan dengan mempertimbangkan apakah proses akan

diterima disegala koneksi. Firewall aplikasi berkerja mirip dengan paket filter tapi

filter aplikasi menerapkan aturan filter (allow/block) pada suatu proses bukan

memfileter koneksi pada suatu port. Umumnya petunjuk yang digunakan untuk

mendefinisikan aturan proses yang belum menerima koneksi.

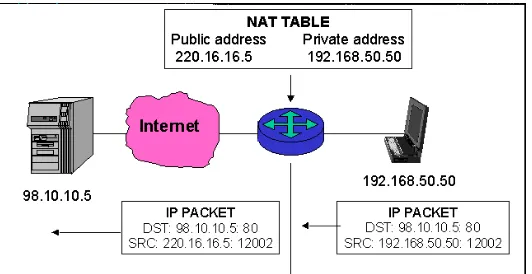

Network Address Translation adalah suatu metode untuk menghubungkan

lebih dari satu komputer ke jaringan internet dengan menggunakan satu alamat IP.

Banyaknya penggunaan metode ini disebabkan karena ketersediaan alamat IP yang

terbatas, kebutuhan akan keamanan (security), dan kemudahan serta fleksibilitas

dalam administrasi jaringan.

NAT secara otomatis akan memberikan proteksi seperti

halnya firewall dengan hanya mengizinkan koneksi yang berasal dari dalam jaringan.

Hal ini berarti tingkat keamanan suatu jaringan akan meningkat, karena kemungkinan

koneksi dari luar ke dalam jaringan menjadi relatif sangat kecil.

Gambar 1.1 Mekanisme NAT pada proses komunikasi jaringan private ke jaringan

Publik

4. Firewall berbasis Software

Biasanya, firewall berbasis software adalah suatu fitur yang ada pada suatu

sistem operasi, baik itu sistem operasi untuk keperluan personal (Windows 7, Ubuntu)

maupun sistem operasi untuk keperluan enterprise (red hat, fedora). Para developer

lebih banyak mengembangkan fitur firewallpada sistem operasi linux, dikarenaka,

linux termasuk sistem operasi open source , bebas untuk dikembangkan dan

disebarluaskan. Namun, kekurangan pada firewall berbasis software adalah

terbatasnya fitur keamanan yang ditawarkan, tentunya akan sulit untukn menginstall

5. Firewall berbasis Hardware

Firewall berbasis hardware lebih diutamakan dalam memenuhi kebutuhan

keamanan jaringan suatu perusahaan/ unit usaha. Dengan fitur yang disediakan jauh

lebih baik dibandingkan dengan firewall berbasis software, fitru-fiturnya termasuk

dukungan IDS/IPS, VPN (IPsec), dan pada beberapa vendor mendukung Load

balancing. Tentunya dengan berbagai macam fitur keamanan yang mumpuni,

memberikan tingkat keamanan yang lebih tinggi. Namun, perusahaan harus siap

menyiapkan biaya yang cukup tinggi untuk menerapkan sisten keamanan berbasis

firewall hardware, dan firewall berbasis hardware yang tersedia di pasaran

dikeluarkan oleh berbagai macam vendor dengan spesifikasi yang berbeda tergantung

pada kebutuhan suatu perusahaan.

1.2.2 Fungsi Firewall

Secara mendasar, firewall dapat melakukan hal-hal berikut:

1. Mengatur dan Mengontrol Lalu Lintas Jaringan

Fungsi pertama yang dapat dilakukan oleh firewall adalah firewall harus dapat

mengatur dan mengontrol lalu lintas jaringan yang diizinkan untuk mengakses

jaringan privat atau komputer yang dilindungi oleh firewall. Firewall melakukan hal

yang demikian, dengan melakukan inspeksi terhadap paket-paket dan memantau

koneksi yang sedang dibuat, lalu melakukan penapisan (filtering) terhadap koneksi

berdasarkan hasil inspeksi paket dan koneksi tersebut..

(a) Proses Inspeksi Paket

Inspeksi paket (packet inspection) merupakan proses yang dilakukan

oleh firewall untuk 'menghadang' dan memproses data dalam sebuah paket

untuk menentukan bahwa paket tersebut diizinkan atau ditolak, berdasarkan

kebijakan akses (access policy) yang diterapkan oleh seorang administrator.

Inspeksi paket dapat dilakukan dengan melihat elemen-elemen berikut, ketika

Alamat IP dari komputer sumber Port sumber pada komputer sumber

Alamat IP dari komputer tujuan Port tujuan data pada komputer tujuan

Protokol IP

Informasi header-header yang tersimpan dalam paket

(b) Koneksi dan Keadaan Koneksi

Agar dua host TCP/IP dapat saling berkomunikasi, mereka harus saling

membuat koneksi antara satu dengan lainnya. Koneksi ini memiliki dua tujuan

:

Komputer dapat menggunakan koneksi tersebut untuk mengidentifikasikan dirinya kepada komputer lain, yang

meyakinkan bahwa sistem lain yang tidak membuat koneksi

tidak dapat mengirimkan data ke komputer tersebut. Firewall

juga dapat menggunakan informasi koneksi untuk menentukan

koneksi apa yang diizinkan oleh kebijakan akses dan

menggunakannya untuk menentukan apakah paket data tersebut

akan diterima atau ditolak.

Koneksi digunakan untuk menentukan bagaimana cara dua host tersebut akan berkomunikasi antara satu dengan yang

lainnya (apakah dengan menggunakan koneksi

connection-oriented, atau connectionless).

Firewall dapat memantau informasi keadaan koneksi untuk

menentukan apakah ia hendak mengizinkan lalu lintas jaringan. Umumnya hal

ini dilakukan dengan memelihara sebuah tabel keadaan koneksi (dalam istilah

firewall: state table) yang memantau keadaan semua komunikasi yang

Ketika sebuah firewall menggabungkan stateful inspection dengan

packet inspection, maka firewall tersebut dinamakan dengan Stateful Packet

Inspection (SPI). SPI merupakan proses inspeksi paket yang tidak dilakukan

dengan menggunakan struktur paket dan data yang terkandung dalam paket,

tapi juga pada keadaan apa host-host yang saling berkomunikasi tersebut

berada.

(d) Melakukan Autentikasi terhadap akses

Fungsi fundamental firewall yang kedua adalah firewall dapat

melakukan autentikasi terhadap akses. Protokol TCP/IP dibangun dengan

premis bahwa protokol tersebut mendukung komunikasi yang terbuka. Jika

dua host saling mengetahui alamat IP satu sama lainnya, maka mereka

diizinkan untuk saling berkomunikasi.

2. Melindungi Sumber Daya dalam Jaringan Internal

Salah satu tugas firewall adalah melindungi sumber daya dari ancaman yang

mungkin datang. Proteksi ini dapat diperoleh dengan menggunakan beberapa

pengaturan peraturan akses (access control), penggunaan SPI, application proxy, atau

kombinasi dari semuanya untuk mengamankan host yang dilindungi supaya tidak

dapat diakses oleh host-host yang mencurigakan atau dari lalu lintas jaringan yang

mencurigakan.

1.3 Zona Demiliterisasi Pada Jaringan Komputer

Dari sekian banyak mekanisme dalam Perlindungan Jaringan Komputer,

penerapan Zona Demiliterisasi (Demilitarized Zone) menjadi salah satu solusi terbaik

untuk perlindungan Jaringan Internal suatu Perusahaan/Organisasi dari gangguan pihak

luar. Adapun Zona Demiliterisasi sendiri merupakan mekanisme untuk melindungi sistem

internal dari serangan hacker atau pihak-pihak lain yang ingin memasuki sistem tanpa

mempunyai hak akses. Sehingga karena DMZ dapat diakses oleh pengguna yang tidak

Secara esensial, DMZ melakukan perpindahan semua layanan suatu jaringan ke

jaringan lain yang berbeda. DMZ terdiri dari semua port terbuka, yang dapat dilihat oleh

pihak luar. Sehingga jika hacker menyerang dan melakukan cracking pada server yang

mempunyai DMZ, maka hacker tersebut hanya dapat mengakses host yang berada pada

DMZ, tidak pada jaringan internal Misalnya jika seorang pengguna bekerja di atas server FTP

pada jaringan terbuka untuk melakukan akses publik seperti akses internet, maka hacker

dapat melakukan cracking pada server FTP dengan memanfaatkan layanan Network

Interconnection System (NIS), dan Network File System (NFS).

1.4 Arsitektur Zona Demiliterisasi

Ada banyak cara yang berbeda untuk merancang sebuah jaringan dengan DMZ. Dua

metode yang paling mendasar adalah dengan firewall tunggal (Single-firewall), juga dikenal

sebagai tiga model yang berkaki, dan dengan firewall ganda (Dual-Firewall). Arsitektur ini

dapat diperluas untuk menciptakan arsitektur yang sangat kompleks tergantung pada

kebutuhan jaringan.

1.4.1 Arsitektur Firewall Tunggal (Single-Firewall)

Sebuah firewall tunggal dengan setidaknya 3 antarmuka jaringan dapat

digunakan untuk membuat sebuah arsitektur jaringan yang berisi DMZ. Jaringan

eksternal terbentuk dari ISP ke firewall pada antarmuka jaringan pertama, jaringan

internal terbentuk dari antarmuka jaringan kedua, dan DMZ terbentuk dari antarmuka

jaringan ketiga. Firewall menjadi titik utama untuk jaringan dan harus mampu

Gambar 1.2 Arsitektur DMZ dengan Firewall Tunggal

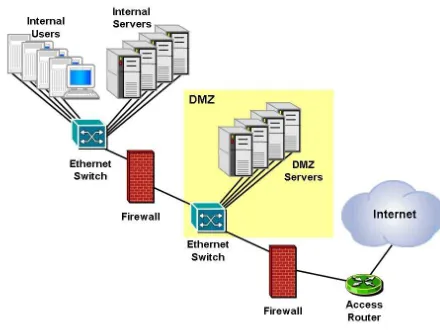

1.4.2 Arsitektur Firewall Ganda (Dual-Firewall)

Pendekatan yang lebih aman adalah dengan menggunakan dua firewall untuk

menciptakan DMZ. Firewall pertama (juga disebut front-end atau perimeter firewall)

harus dikonfigurasi untuk mengizinkan lalu lintas yang ditujukan hanya untuk area

DMZ. Firewall kedua (juga disebut back-end atau internal firewall) hanya

memungkinkan unutk lalu lintas dari area DMZ ke jaringan internal.

Gambar 1.3 Arsitektur DMZ dengan Firewall Ganda

Arsitektur ini dianggap lebih aman untuk membentengi infrastruktur dari

serangan baik itu dari jaringan luar (Internet) maupun jaringan internal (Intranet).

Kelemahan dari arsitektur ini adalah biaya yang mahal untuk menyediakan 2 buah

firewall. Arsitektur ini direkomendasikan untuk bidang organisasi yang besar serta

rentan terhadap kejahatan cyber (Sektor Ekonomi & Perbankan, Sektor Migas,