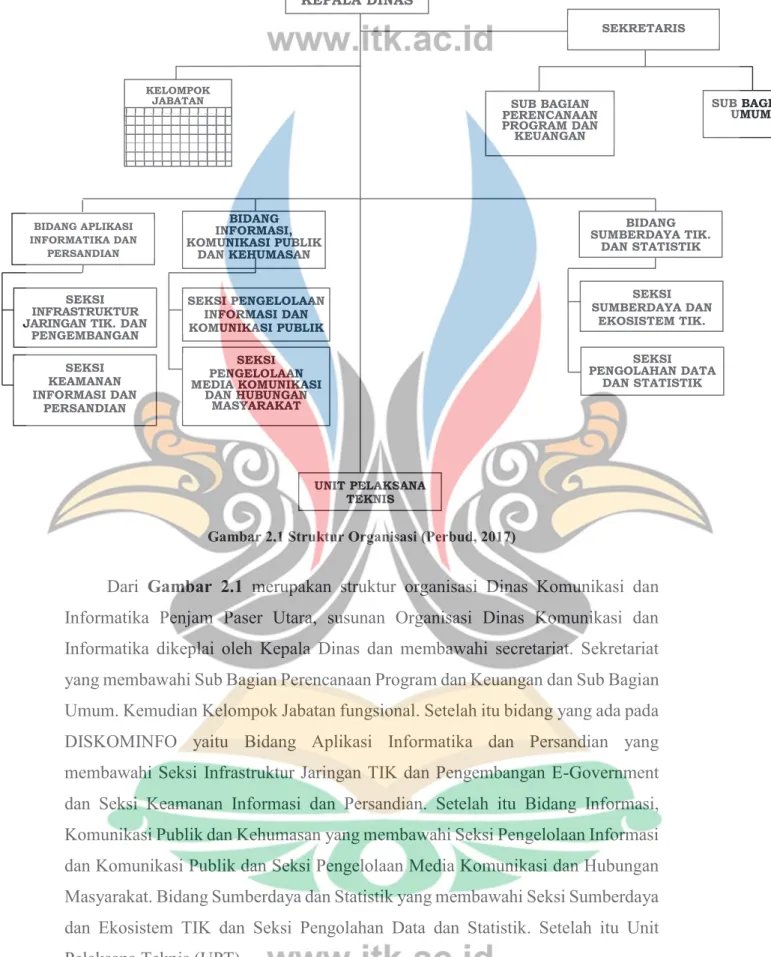

Bidang Aplikasi Informasi dan Pengkodean mempunyai tugas utama melakukan penelitian yang berkaitan dengan materi kebijakan teknis dan fasilitas aplikasi informasi dan pengkodean. Lalu ada Bidang Aplikasi Informatika dan Perkodean DISKOMINFO yang membawahi Bagian Infrastruktur Jaringan TIK dan Bagian Pengembangan E-Government serta Keamanan Informasi dan Enkripsi. Lalu ada Bidang Informasi, Komunikasi Publik, dan Kehumasan yang membawahi Bagian Pengelolaan Informasi dan Komunikasi Publik serta Bagian Pengelolaan Media Komunikasi dan Kehumasan.

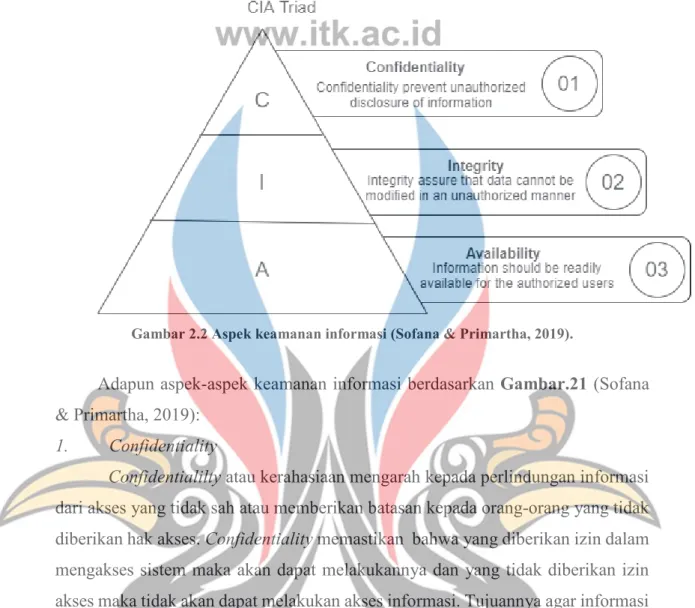

Tujuannya untuk mencegah informasi yang disimpan bocor ke pihak yang tidak bertanggung jawab. Integritas atau kelengkapan mengarah pada perlindungan informasi dari perusakan oleh orang-orang yang tidak mempunyai hak akses. Perlindungan ini memastikan pihak yang tidak memiliki izin akses tidak akan dapat mengubah informasi yang ada.

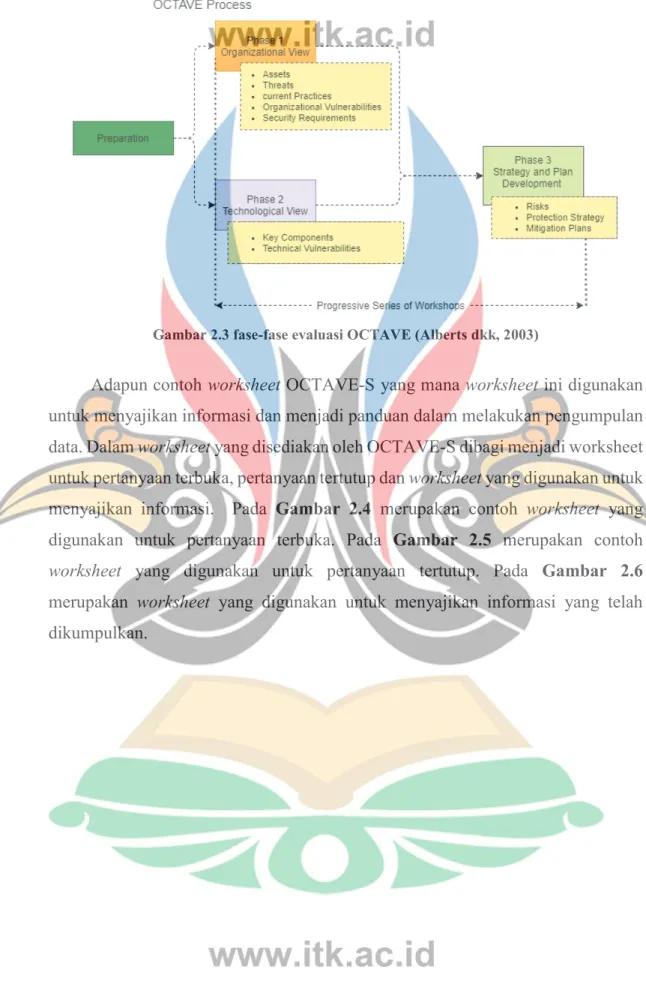

Aksesibilitas mengacu pada perlindungan informasi dan sistem informasi terhadap gangguan yang berasal dari orang yang tidak memiliki izin akses. OCTAVE digunakan untuk melakukan analisis risiko teknologi informasi yang berfokus pada dua aspek yaitu aspek organisasi dan teknologi. Dalam metode OCTAVE-S terdapat kriteria yaitu fungsi teknologi informasi dialihdayakan, infrastruktur teknologi informasi yang dimiliki relatif sederhana, dimana minimal ada satu orang dalam suatu organisasi yang memahami, terbatasnya pemahaman penggunaan alat untuk menilai risiko. terhadap aset informasi dan berbagai layanan teknologi informasi yang berasal dari pihak ketiga (Wijayanti, 2018).

COBIT (Control Objectives for Information and Associated Technology) merupakan suatu kerangka kerja yang berkaitan dengan pengelolaan teknologi informasi.

OCTAVE-S (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

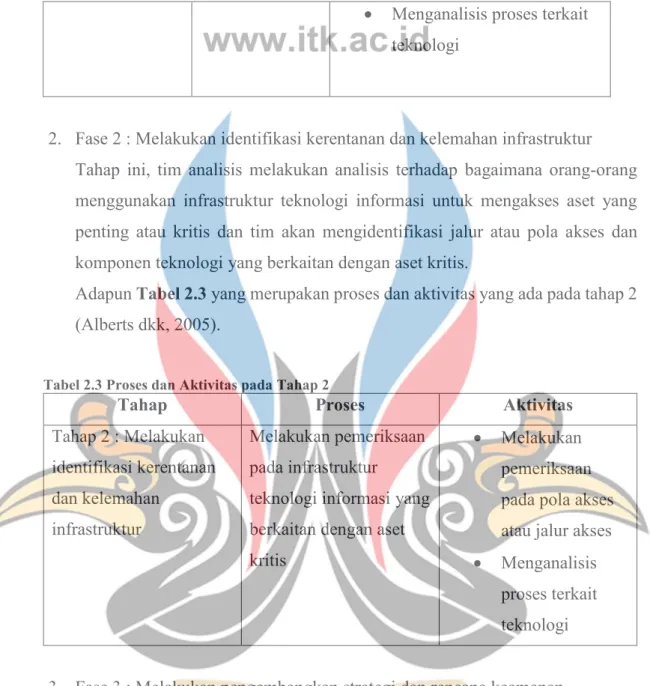

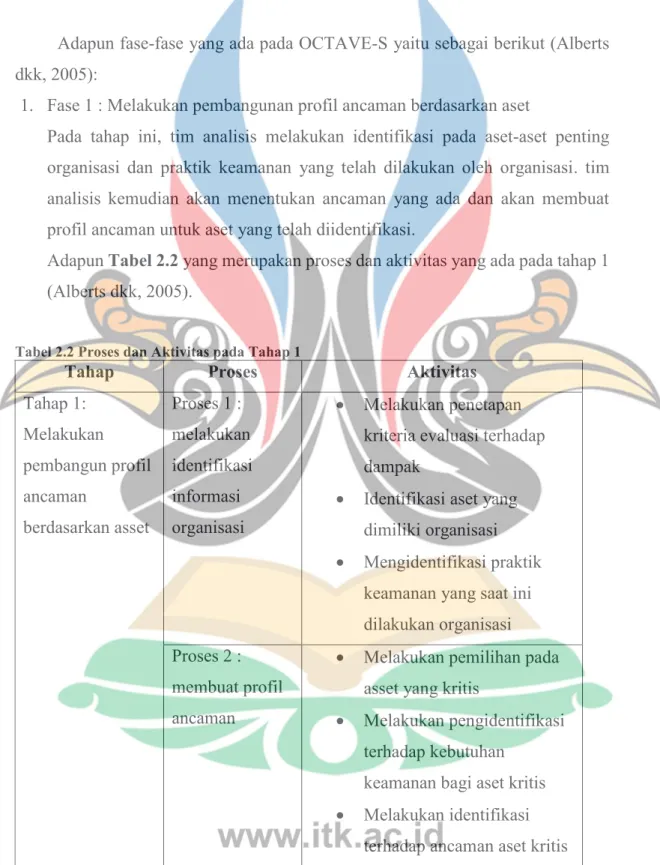

19 kurangnya pelatihan yang diberikan untuk meningkatkan kemampuan di bidang teknologi informasi kepada sumber daya manusia di DISKOMINFO. Pada metode OCTAVE-S, eksplorasi mengenai infrastruktur komputasi masih sedikit karena OCTAVE-S digunakan oleh organisasi kecil dan biasanya organisasi tersebut berkolaborasi dengan pihak ketiga untuk layanan IT-nya. Pada tahap ini, tim analisis mengidentifikasi aset penting organisasi dan praktik keamanan yang diterapkan oleh organisasi.

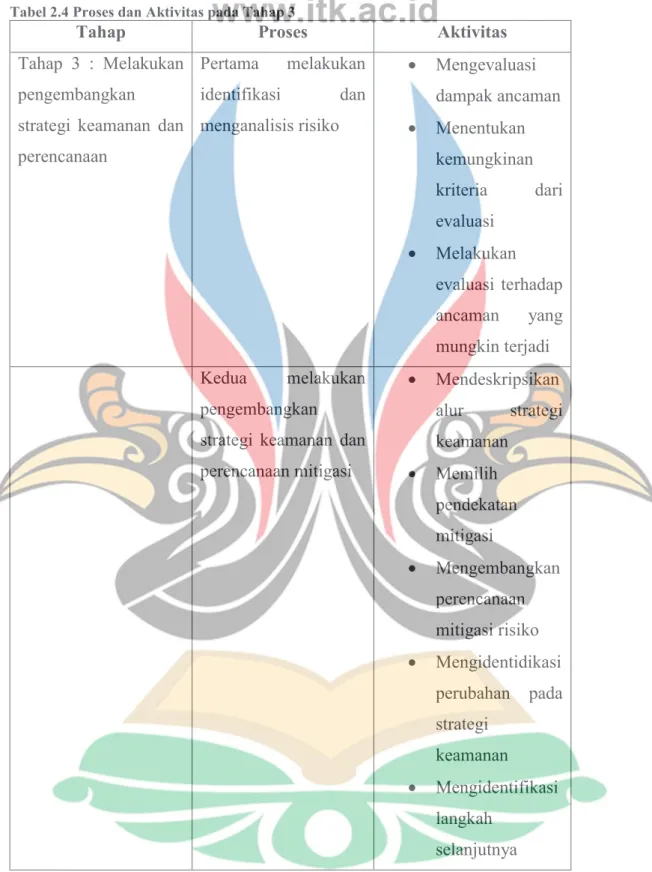

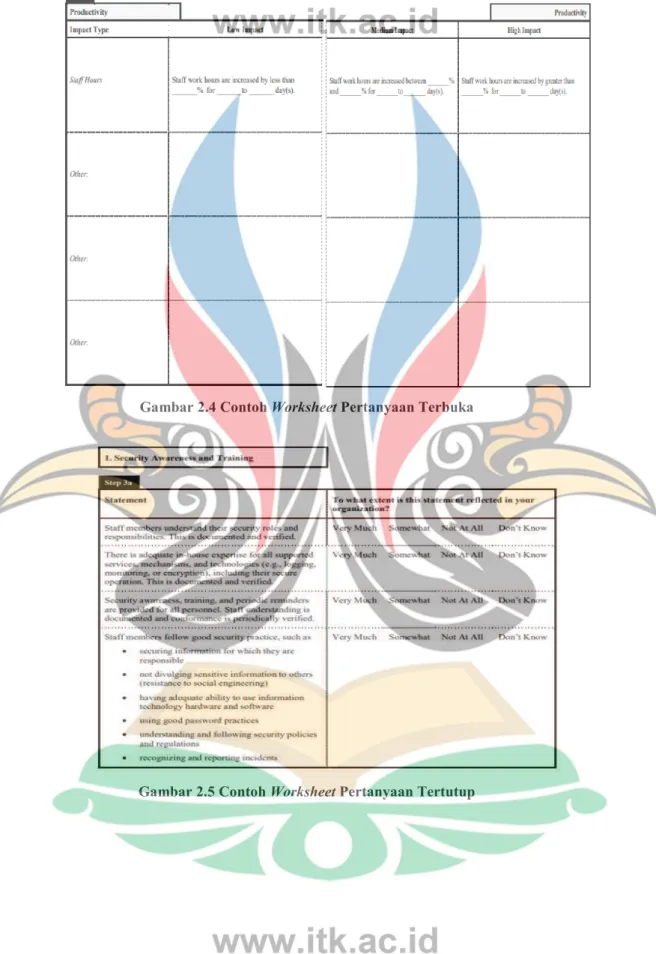

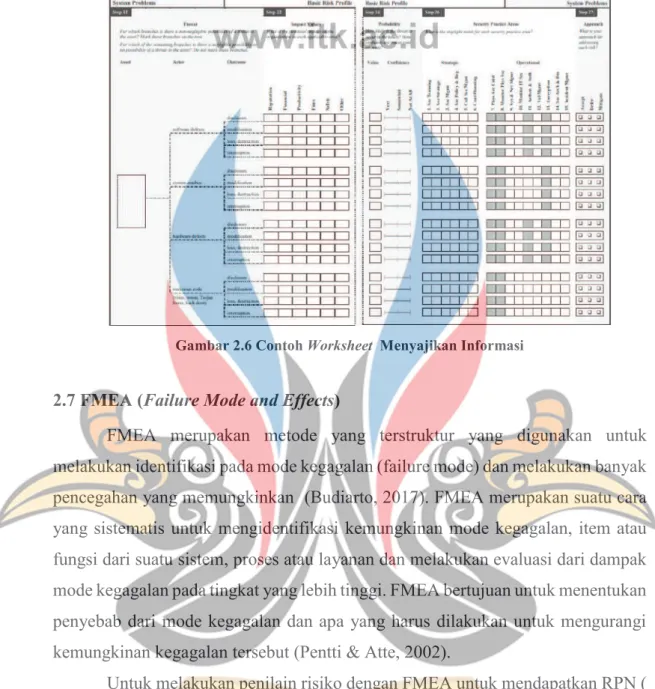

Pada tahap ini, tim analisis akan mengidentifikasi risiko yang berkaitan dengan aset penting organisasi dan memutuskan langkah apa yang dapat diambil untuk mengatasi risiko tersebut. Berdasarkan analisis yang diperoleh dari informasi yang telah dikumpulkan, tim kemudian akan membuat strategi keamanan organisasi dan rencana mitigasi risiko. Ada contoh lembar kerja OCTAVE-S, dimana lembar kerja ini digunakan untuk menyajikan informasi dan menjadi panduan dalam pengumpulan data.

Lembar kerja yang ditawarkan OCTAVE-S terbagi menjadi lembar kerja untuk soal terbuka, soal tertutup, dan lembar kerja untuk menyajikan informasi.

FMEA (Failure Mode and Effects)

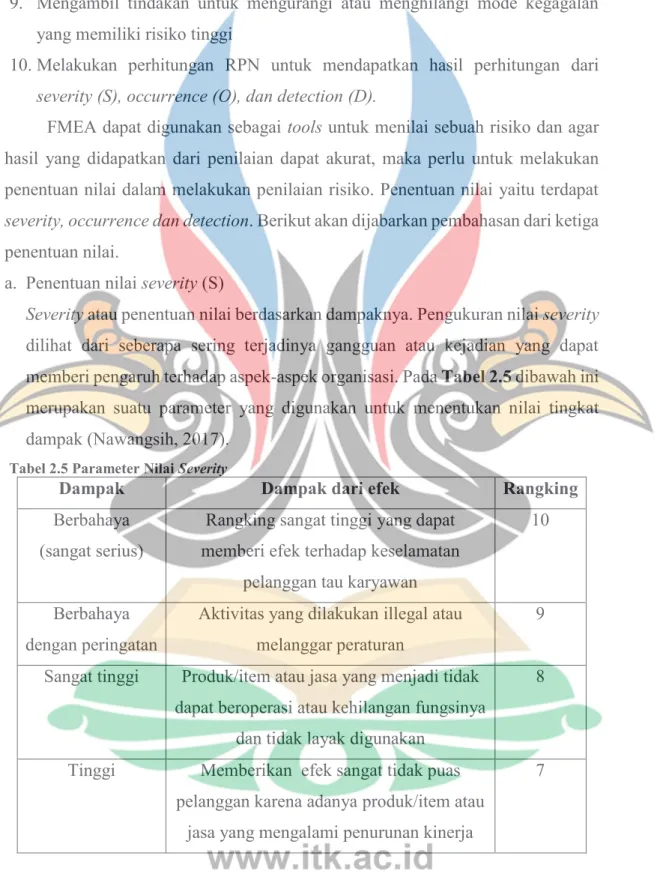

FMEA dapat digunakan sebagai alat untuk menilai suatu risiko, dan agar hasil dari penilaian tersebut akurat maka perlu ditentukan nilai dari melakukan penilaian risiko tersebut. Pengukuran keseriusan didasarkan pada seberapa sering terjadi gangguan atau insiden yang dapat berdampak pada aspek organisasi. Pada Tabel 2.5 dibawah ini merupakan parameter yang digunakan untuk menentukan nilai tingkat dampak (Nawangsih, 2017).

Produk/barang atau jasa Rendah boleh berfungsi, namun ada yang kinerjanya menurun dan ini berpengaruh. Pada tabel 2.6 di bawah ini digunakan parameter untuk menentukan nilai probabilitas terjadinya suatu risiko (Nawangsih, 2017). Mendeteksi atau menetapkan nilai didasarkan pada bagaimana organisasi dapat mengelola dan mengendalikan gangguan yang terjadi.

Pada tabel 2.7 dibawah ini merupakan parameter yang digunakan untuk menentukan nilai deteksi suatu risiko (Nawangsih, 2017). Sangat tinggi Terdapat metode untuk mendeteksi dan waktu yang cukup untuk melaksanakan rencana darurat dan sangat efektif. Setelah menentukan nilai tingkat keparahan, kejadian dan deteksi, langkah selanjutnya adalah menentukan nilai RPN (Risk Priority Number), Rumus yang digunakan untuk menghitung nilai RPN adalah Severity (S), Occurrence (O) dan Detection (D ) dihitung dengan cara mengalikannya dan memperoleh hasil RPN yang digunakan untuk menentukan tingkat risiko (Putri & Kusumawati, 2017):

ISO/IEC 27001:2013

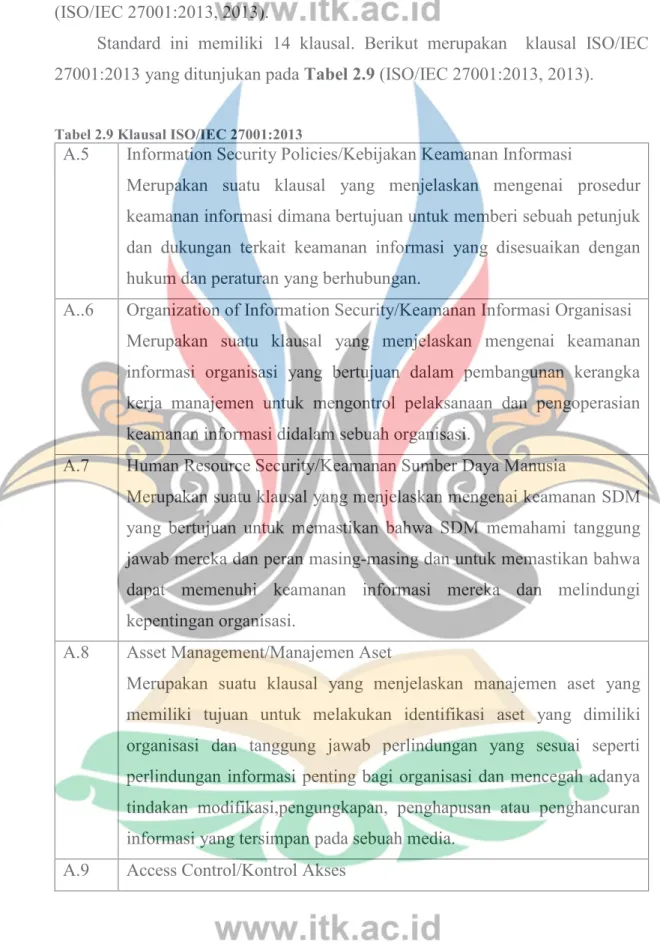

Standar ini merupakan standar internasional yang bertujuan untuk menerapkan, memelihara, mengatur dan meningkatkan sistem manajemen keamanan informasi. Hal-hal yang mempengaruhi suatu organisasi ketika menerapkan sistem manajemen keamanan informasi adalah tujuan dan kebutuhan, persyaratan keamanan, dan struktur organisasi. Merupakan klausul yang menjelaskan prosedur keamanan informasi dan bertujuan untuk memberikan pedoman dan dukungan mengenai keamanan informasi sesuai dengan peraturan perundang-undangan terkait.

Merupakan klausul yang menjelaskan keamanan SDM dan bertujuan untuk memastikan bahwa HR memahami tanggung jawab dan perannya masing-masing serta memastikan bahwa mereka dapat memenuhi keamanan informasinya dan melindungi kepentingan organisasi. Ini adalah klausul yang menjelaskan kontrol akses, yang bertujuan untuk membatasi akses terhadap informasi dan memastikan akses pengguna yang sah. Merupakan klausul yang menjelaskan tentang teknologi kriptografi yang bertujuan untuk mengetahui apakah penggunaan kriptografi sudah tepat dan juga efektif dalam menjaga keaslian, kerahasiaan, dan keutuhan suatu informasi.

Ini adalah klausul yang menjelaskan keamanan operasional yang bertujuan untuk memastikan bahwa operasi pemrosesan informasi benar dan aman, melindungi dari kehilangan data, memastikan integritas sistem operasi, mencegah eksploitasi kerentanan teknis dan meminimalkan ancaman dari aktivitas audit. Ini adalah klausul yang bertujuan untuk memastikan bahwa informasi pada jaringan dan fasilitas pemrosesan informasi dilindungi. Klausul ini bertujuan untuk menentukan bahwa keamanan informasi telah disiapkan dan diterapkan dalam pengembangan siklus hidup sistem informasi dan memastikan bahwa data telah mendapat perlindungan.

33 Klausul ini bertujuan untuk menentukan perlindungan dan menjaga tingkat keamanan informasi serta memberikan akses dan layanan kepada penyedia. Ini adalah klausul yang bertujuan untuk memastikan pendekatan yang konsisten dan efisien terhadap pengelolaan insiden keamanan informasi. Klausul ini menjelaskan bahwa dalam sistem manajemen kelangsungan bisnis, keamanan informasi harus tertanam dalam suatu organisasi.

Ini adalah klausul yang menjelaskan tindakan untuk menghindari pelanggaran hukum, undang-undang, peraturan, atau kontrak yang berkaitan dengan keamanan informasi. Hal ini dilakukan untuk memastikan keamanan informasi dalam suatu organisasi dilaksanakan sesuai dengan kebijakan dan prosedur yang berlaku. Standar ini dipilih karena metode ini fleksibel untuk dikembangkan dan disesuaikan dengan kebutuhan, tujuan dan persyaratan keamanan organisasi serta diakui secara nasional dan internasional karena sertifikat penerapan sistem manajemen keamanan informasi (Cominfo, 2016).

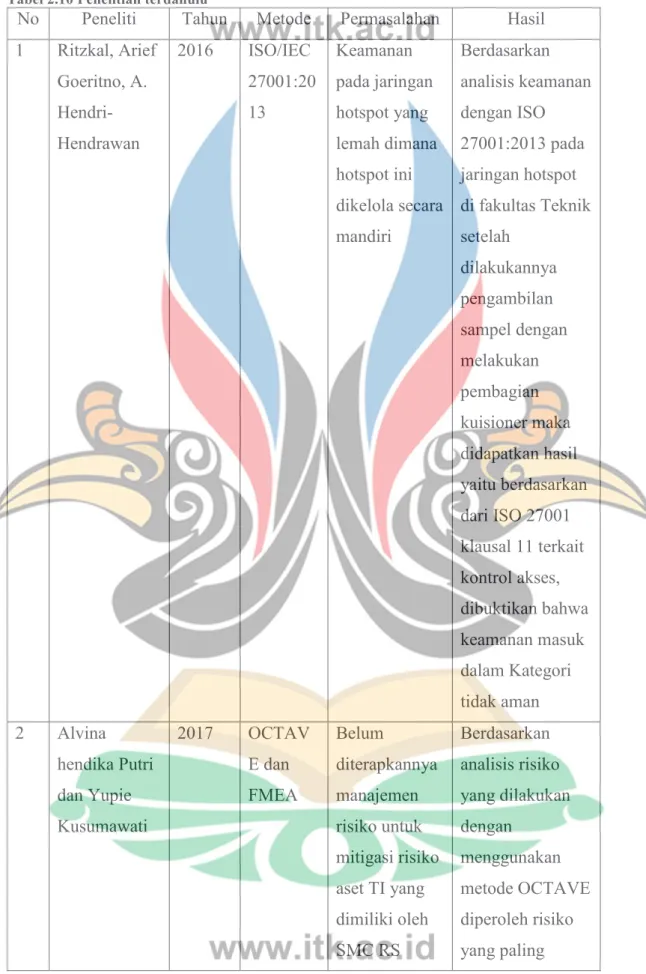

Penelitian Terdahulu

Dalam penelitian ini ISO/IEC digunakan sebagai acuan untuk menentukan pengendalian atau memastikan pengurangan risiko yang diidentifikasi dengan metode OCTAVE-S dan penilaian risiko dengan metode FMEA. Hasil tersebut diperoleh setelah melakukan analisis risiko dengan metode Octave-S yaitu pengelolaan risiko dilakukan pada posisi tengah. Muhammadiyah Tangerang menghadapi risiko yang dapat menyebabkan kerusakan atau terganggunya sistem informasi, yang tentu saja akan mempengaruhi proses bisnisnya.

Diperoleh dari hasil analisis risiko dengan OCTAVE-S terdapat 3 area praktik keamanan yang telah disediakan lampu berhenti berwarna kuning dan merah. Penelitian yang dilakukan memperoleh hasil perhitungan ancaman dengan nilai keamanan yang dikategorikan sedang dan paling dominan yaitu aset server, jaringan dan sistem akademik yang diharapkan mempunyai jaminan pada aspek keamanan informasi 10 Maria.