SISTEM IJAZAH DIGITAL DENGAN LAYANAN KEAMANAN

PERLINDUNGAN HAK CIPTA MENGGUNAKAN

WATERMARK

DAN

DIGITAL SIGNATURE

ADITYA WICAKSONO

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

SISTEM IJAZAH DIGITAL DENGAN LAYANAN KEAMANAN

PERLINDUNGAN HAK CIPTA MENGGUNAKAN

WATERMARK

DAN

DIGITAL SIGNATURE

ADITYA WICAKSONO

Skripsi

sebagai salah satu syarat untuk memperoleh gelar

Sarjana Komputer pada

Departemen Ilmu Komputer

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ABSTRACT

ADITYA WICAKSONO. Digital Diploma System with Copyright Protection Services Security and Digital Signature Using a Watermark. The research was supervised by SHELVIE NIDYA NEYMAN.

The vulnerability of digital files against unauthorized use of copyright such as duplication, distribution, and modification of digital files illegally causing its validity is not guaranteed. Research is underway to design a security system granting copyright protection in the digital diploma file to accommodate the digital diploma proving the validity of the file. Security system in this study applies watermarking and

digital signature techniques. DCT and PVMA algorithm is used to process watermarkingand Tiger Hash

and RSA algorithms to obtain a digital signature. The study focused on the digital signature of subsystems as well as system integrity. Security services provided data integrity and authentication with the marking. This security system has been implemented on a web-based client server system.

Penguji: 1 Hendra Rahmawan SKom MT

Judul Skripsi : Sistem Ijazah Digital dengan Layanan Keamanan Perlindungan Hak Cipta

Menggunakan Watermark dan Digital Signature

Nama : Aditya Wicaksono

NIM : G64086019

Menyetujui: Pembimbing

Shelvie Nidya Neyman SKom MSi NIP. 19770206 200501 2 002

Mengetahui:

Ketua Departemen Ilmu Komputer

Dr Ir Agus Buono MSi MKom NIP. 19660702 199302 1 001

PRAKATA

Alhamdulillahi Rabbil ‘alamin, puji dan syukur penulis panjatkan kepada Allah Subhanahu Wa Ta’aala, karena limpahan-Nya penulis dapat menyelesaikan tugas akhir yang berjudul Sistem Ijazah

Digital dengan Layanan Keamanan Perlindungan Hak Cipta Menggunakan Watermark dan Digital

Signature.

Dalam pengerjaan tugas akhir ini, penulis hendak mengucapkan terima kasih kepada:

1 Ibu Shelvie Nidya Neyman SKom MSi selaku pembimbing penulis. Beliau telah meluangkan tenaga,

waktu, dan pikirannya dengan sabar untuk membimbing dan mengarahkan penulis selama pengerjaan tugas akhir ini. Semoga Allah senantiasa berikan kesehatan dan dilancarkan segala urusannya.

2 Bapak Hendra Rahmawan SKom MT selaku penguji pertama. Semoga Allah senantiasa berikan

kesehatan.

3 Bapak Endang Purnama Giri SKom MKom selaku penguji kedua. Semoga Allah senantiasa berikan

kesehatan.

4 Ayahanda Suyadi SH SKM dan Ibunda Titin Prihatini, yang selalu mendukung dan mendoakan

penulis sampai sekarang ini. Semoga Allah limpahkan karunia-Nya dan berkenan menghadiahi surga terindah kepada mereka kelak.

5 Adik-adik penulis yang selalu memberikan semangat dan dukungan. Semoga Allah senantiasa

membimbing kalian sehingga menjadi insan yang bermanfaat.

6 Puji, Ali, Wildan, Yusuf, Ilham, dan Alam atas pengertian dan dukungan semangatnya. Semoga Allah senantiasa menjaga kita dalam ikatan yang kokoh.

7 Permaisuri hati. Semoga Allah pertemukan kita kelak dalam ridhoNya.

8 Teman-teman Alih jenis Ilkom Angkatan 3 yang telah berjuang bersama-sama melewati satu fase pendidikan.

9 Seluruh pihak yang telah membantu penulis dalam proses penyelesaian tugas akhir ini yang tidak bisa

disebutkan satu persatu.

Semoga karya ilmiah ini bermanfaat.

Bogor, Juni 2012

RIWAYAT HIDUP

v

DAFTAR ISI

Halaman

DAFTAR TABEL ... vi

DAFTAR GAMBAR ... vi

DAFTAR LAMPIRAN ... vi

PENDAHULUAN Latar Belakang ... 1

Tujuan ... 1

Ruang Lingkup ... 1

Manfaat ... 1

TINJAUAN PUSTAKA Keamanan Komputer (Computer Security) ... 2

Kriptografi... 2

Ancaman Serangan Keamanan ... 3

Fungsi Hash ... 3

Tiger Hash ... 3

Digital Signature ... 5

RSA (Rivest, Shamir, Adelman) ... 5

Bit Error Ratio ... 5

METODE PENELITIAN ... 6

HASIL DAN PEMBAHASAN Ancaman (Threat) ... 7

Kebijakan (Policy) ... 7

Spesifikasi ... 8

Desain ... 8

Implementasi ... 9

KESIMPULAN DAN SARAN Kesimpulan ... 11

Saran ... 11

DAFTAR PUSTAKA ... 11

vi

DAFTAR TABEL

Halaman

1 Kasus pengujian. ... 10

2 Rata-rata waktu eksekusi. ... 10

DAFTAR GAMBAR

Halaman 1 Siklus hidup sistem keamanan (Bishop 2003)... 22 Interruption. ... 3

3 Interception. ... 3

4 Modification. ... 3

5 Fabrication. ... 3

6 Fungsi kompresi tiger (Biham 1996). ... 5

7 Metode penelitian. ... 6

8 Skema besar sistem ijazah digital. ... 7

9 Skema penyisipan watermark (Rasyid 2011). ... 8

10 Skema pembangkitan digital signature. ... 8

11 Skema verifikasi digital signature. ... 9

12 Skema ekstraksi watermark (Rasyid 2011). ... 9

13 Antarmuka form login DDIS. ... 10

DAFTAR LAMPIRAN

Halaman 1 Gambar ijazah ... 132 Watermark asli ... 13

3 Antarmuka home DDIS ... 14

4 Antarmuka academic positions DDIS ... 14

5 Antarmuka Form academic positions DDIS ... 15

6 Antarmuka academic programs DDIS ... 15

7 Antarmuka form academic programs DDIS ... 15

8 Antarmuka academic faculty DDIS ... 16

9 Antarmuka form academic faculty DDIS ... 16

10 Antarmuka academic courses DDIS ... 17

11 Antarmuka form academic courses DDIS ... 17

12 Antarmuka certificate DDIS ... 18

13 Antarmuka student DDIS... 18

14 Antarmuka form student DDIS ... 18

15 Antarmuka proses pembuatan ijazah digital ... 19

16 Antarmuka preview ijazah digital ... 19

17 Ijazah digital ... 20

18 Antarmuka verification step1 DDIS ... 20

19 Antarmuka validasi verification step1 DDIS ... 21

20 Antarmuka verification step2 DDIS ... 21

21 Antarmuka validasi verification step2 DDIS ... 21

22 Antarmuka proses verification step3 DDIS ... 22

23 Antarmuka hasil verification step3 DDIS kasus 1 ... 22

24 Antarmuka hasil verification step3 DDIS kasus 2 ... 23

25 Antarmuka hasil verification step3 DDIS kasus 3 ... 23

26 Antarmuka hasil verification step3 DDIS kasus 4 ... 24

PENDAHULUAN

Latar Belakang

Ijazah merupakan surat bukti kelulusan seseorang dari jenjang pendidikan tertentu. Saat ini, ijazah masih dalam bentuk fisik kertas tercetak. Berkembangnya teknologi informasi khususnya internet membuat sistem pertukaran informasi yang dulu masih menggunakan berkas fisik kini mulai menggunakan alternatif pilihan berupa berkas digital. Hal ini masing-masing memiliki sisi kelebihan dan kekurangan. Berkas digital terbukti memberikan kemudahan dalam hal pemrosesan dan pertukaran informasi.

Sebagai contoh adalah proses melamar

pekerjaan online dan pendaftaran siswa baru pada jenjang yang lebih tinggi melalui media

internet. Hal ini jelas sangat membantu dalam

efektifitas dan efisiensi kerja sehingga

kebutuhan akan ijazah digital dirasa sangat perlu. Konsekuensi logis dari hal tersebut menyebabkan rentannya berkas digital terhadap penyalahgunaan hak cipta seperti penggandaan, pendistribusian, dan modifikasi secara illegal

sehingga berkas digital tidak terjamin

keabsahannya. Oleh karena itu, perlindungan hak cipta sangat diperlukan dan keberadaan sistem keamanan menjadi hal yang penting untuk menjadi respon solutif dalam pemecahan masalah tersebut.

Pembuatan ijazah digital didasarkan pada ciri-ciri ijazah asli secara fisik (Rasyid 2011). Ciri-ciri ijazah asli yang dimiliki oleh Institut Pertanian Bogor (IPB) adalah:

3 Memiliki watermark dengan logo IPB yang berada di posisi tengah ijazah dan tulisan ”Institut Pertanian Bogor” di beberapa tempat.

4 Blangko ijazah dicetak secara khusus oleh

Perusahaan Umum Percetakan Uang

Republik Indonesia (PERURI).

5 Nomor ijazah bersifat unik.

6 Terdapat tanda tangan asli dari rektor dan dekan.

7 Memiliki spasi, ukuran, dan jenis huruf

(font) yang khusus.

Sistem perlindungan hak cipta pada berkas

ijazah digital yang dikembangkan pada

penelitian ini terdiri atas dua subsistem. Subsistem tersebut secara berurutan adalah penyisipan hak cipta menggunakan teknik

watermarking dan pemberian bukti kepemilikan

menggunakan digital signature. Subsistem

penyisipan hak cipta dilakukan penelitian secara terpisah (Rasyid 2011). Hasil dari satu

subsistem menjadi masukan subsistem

berikutnya. Keseluruhan subsistem kemudian digabung menjadi satu kesatuan sistem utuh.

Penelitian yang terkait langsung dengan sistem ijazah digital belum diketemukan. Beberapa penelitian sebelumnya yang berkaitan dengan teknik penanda digital dan integritas pesan dilakukan oleh Husodo (2010) yang meneliti tentang penandaan digital dengan menggunakan algoritme SHA-1 dan RSA. Serta Ansorry (2011) yang melakukan penelitian

penandaan digital dengan menggunakan

algoritme MD5 dan RSA.

Tujuan

Penelitian ini dilakukan untuk merancang sistem keamanan pemberian perlindungan hak cipta pada berkas ijazah digital. Penelitian ini berusaha mengombinasikan protokol pembuatan ijazah dalam bentuk fisik tercetak yang konvensional dengan ijazah dalam bentuk digital tanpa mengubah mekanisme yang telah

ada sebelumnya. Sistem keamanan ini

diharapkan dapat mengakomodir pembuktian keabsahan berkas ijazah digital dengan baik, yang ditandai dengan kemampuan sistem untuk mendeteksi serangan-serangan yang mungkin terjadi pada ijazah digital.

Ruang Lingkup

Ruang lingkup pada penelitian ini adalah merancang sistem keamanan yang memberikan perlindungan hak cipta pada berkas ijazah digital. Adapun algoritme yang dipakai sebagai percobaan pada penelitian ini yakni algoritme

DCT dan PVMA untuk proses watermarking

(Rasyid 2011) serta algoritme Tiger Hash dan RSA untuk mendapatkan tanda tangan digital. Berkas ijazah dan watermark yang digunakan

adalah gambar dengan format Joint

Photographic Experts Group (JPEG) dengan ukuran 2500x1769 pixel. Watermark merupakan gambar biner yang dibuat mirip watermark pada ijazah fisik dengan format JPEG.

Manfaat

TINJAUAN PUSTAKA

Keamanan Komputer (Computer Security)

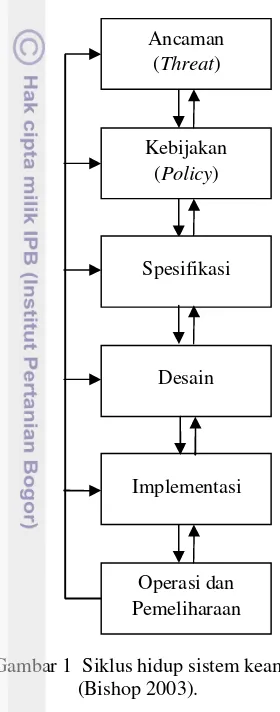

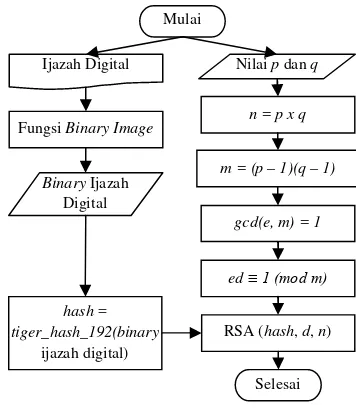

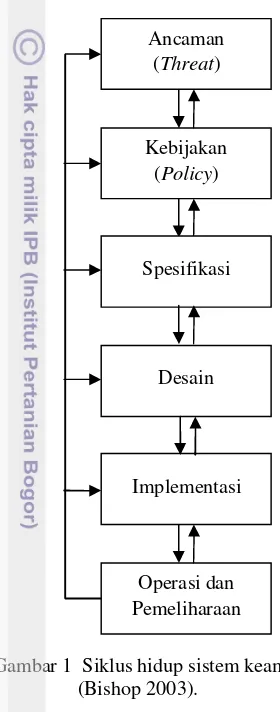

Bishop (2003) mengemukakan skema Siklus Hidup Sistem Keamanan dimana setiap tahapan dari siklus dapat mundur (feedback) ke tahapan sebelumnya, bahkan ke tahapan awal. Skema tersebut dapat dilihat pada Gambar 1.

Gambar 1 Siklus hidup sistem keamanan (Bishop 2003).

Kegiatan yang dilakukan pada setiap tahapan siklus dapat dijelaskan sebagai berikut:

1 Ancaman (Threat)

Tahapan awal dari pembangunan protokol ini adalah identifikasi ancaman-ancaman yang ingin diatasi oleh sistem. Layanan keamanan dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol.

2 Kebijakan (Policy)

Tahapan selanjutnya dalam pembangunan

protokol adalah penentuan kebijakan

keamanan. Kebijakan tersebut ditujukan untuk memberikan arahan dan sasaran serta sekaligus menjadi acuan standar keamanan dalam protokol. Kebijakan keamanan juga

harus memenuhi layanan-layanan keamanan yang akan disajikan protokol.

3 Spesifikasi

Spesifikasi merupakan pernyataan

fungsional dari sistem yang dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan.

4 Desain

Tahapan desain dari protokol akan

menterjemahkan spesifikasi dalam bentuk

komponen-komponen yang akan

diimplementasikan. Desain dikatakan

memenuhi spesifikasi jika tidak melanggar semua ketentuan dalam spesifikasi.

5 Implementasi

Tahapan implementasi menghasilkan

aplikasi protokol yang sesuai dengan desain yang ada. Bila desain yang ada telah memenuhi spesifikasi sistem, secara tidak langsung aplikasi yang dihasilkan juga memenuhi spesifikasi tersebut. Kesulitan pada tahapan ini biasanya terletak pada

kompleksitas program untuk

mengimplementasikan desain secara benar.

Kriptografi

Menezes et al. (1996) mengemukakan

bahwa kriptografi adalah studi teknik

matematika yang berkaitan dengan aspek

keamanan informasi seperti kerahasiaan,

integritas data, autentikasi entitas, dan

autentikasi asal data. Pada kriptografi, tujuan keamanan informasi yang ingin diperoleh di antaranya:

1 Kerahasiaan

Yaitu suatu layanan yang digunakan untuk menjaga isi informasi dari semua pihak yang tidak berwenang memilikinya.

2 Integritas Data

Yaitu suatu layanan yang berkaitan dengan pengubahan data dari pihak-pihak yang tidak berwenang. Untuk menjamin integritas

data, kita harus mampu mendeteksi

manipulasi data dari pihak-pihak yang tidak

berwenang. Manipulasi data diartikan

sebagai hal-hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Autentikasi

Yaitu suatu layanan yang berhubungan dengan identifikasi kedua entitas dan informasi itu sendiri. Dua pihak terlibat

dalam komunikasi seharusnya

mengidentifikasi dirinya satu sama lain. Informasi yang dikirim melalui suatu kanal seharusnya dapat diautentikasi asal data, isi Ancaman

(Threat)

Kebijakan (Policy)

Spesifikasi

Desain

Implementasi

data, tanggal, dan waktu pengiriman data. Atas dasar ini autentikasi terbagi menjadi dua kelas besar yaitu autentikasi entitas dan autentikasi asal data.

4 Non-Repudiasi

Yaitu suatu layanan yang ditujukan untuk

mencegah terjadinya pelanggaran

kesepakatan yang telah dibuat sebelumnya oleh entitas. Apabila sengketa muncul ketika suatu entitas mengelak telah melakukan komitmen tertentu, maka suatu alat untuk menangani situasi tersebut diperlukan.

Ancaman Serangan Keamanan

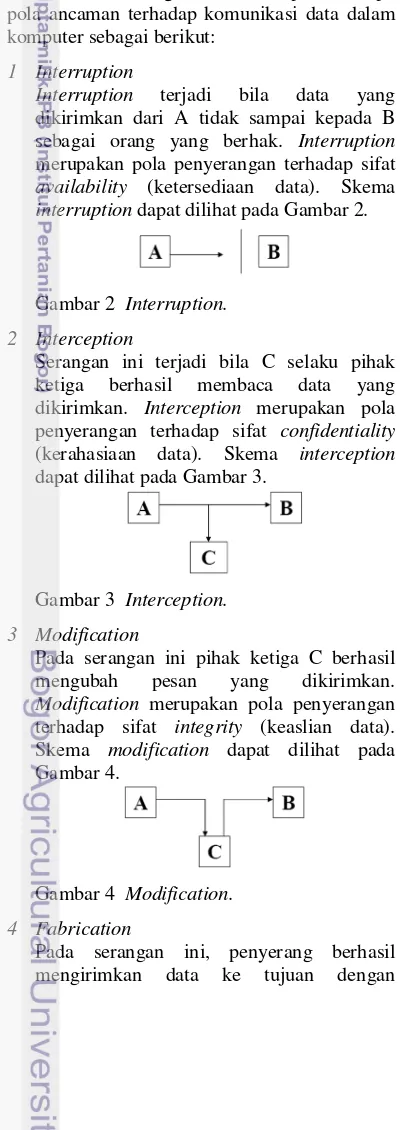

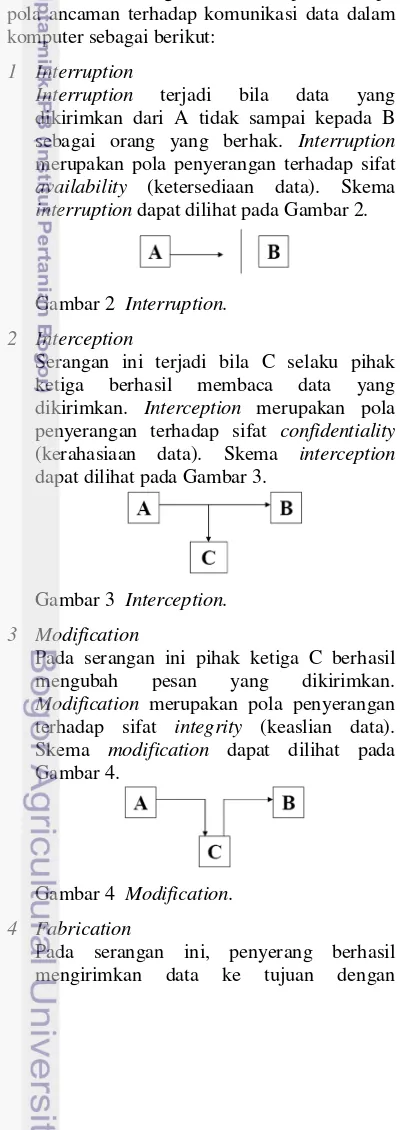

Menurut Stallings (2003) terdapat beberapa pola ancaman terhadap komunikasi data dalam komputer sebagai berikut:

1 Interruption

Interruption terjadi bila data yang dikirimkan dari A tidak sampai kepada B

sebagai orang yang berhak. Interruption

merupakan pola penyerangan terhadap sifat

availability (ketersediaan data). Skema

interruption dapat dilihat pada Gambar 2.

Gambar 2 Interruption.

2 Interception

Serangan ini terjadi bila C selaku pihak

ketiga berhasil membaca data yang

dikirimkan. Interception merupakan pola

penyerangan terhadap sifat confidentiality

(kerahasiaan data). Skema interception

dapat dilihat pada Gambar 3.

Gambar 3 Interception.

3 Modification

Pada serangan ini pihak ketiga C berhasil

mengubah pesan yang dikirimkan.

Modification merupakan pola penyerangan terhadap sifat integrity (keaslian data).

Skema modification dapat dilihat pada

Gambar 4.

Gambar 4 Modification.

4 Fabrication

Pada serangan ini, penyerang berhasil

mengirimkan data ke tujuan dengan

memanfaatkan identitas orang lain.

Fabrication merupakan pola penyerangan

terhadap sifat authenticity. Skema

fabrication dapat dilihat pada Gambar 5.

Gambar 5 Fabrication.

Fungsi Hash

Fungsi hash merupakan salah satu bentuk primitif kriptografi. Menurut Menezes et al. (1996) fungsi hash adalah fungsi yang secara komputasi efisien memetakan bitstring dengan panjang sembarang ke bitstring dengan panjang tetap yang disebut nilai hash (hash-value). Sedangkan menurut Schneier (1996) fungsi

hash merupakan suatu fungsi, matematika atau

selainnya, yang mengubah bitstring input

dengan panjang sembarang (pre-image) menjadi

bitstring output dengan panjang tetap (biasanya lebih kecil) yang disebut nilai hash (hash value). Seringkali disebut sebagai fungsi hash

satu arah atau one-way hash function.

Masih menurut Menezes et al. (1996) secara umum fungsi hash dibagi menjadi dua kelas, yaitu fungsi hash tak berkunci (unkeyed hash function) dan fungsi hash berkunci (keyed hash function). Fungsi hash tak berkunci mempunyai spesifikasi mengatur satu parameter input. Fungsi hash berkunci mempunyai spesifikasi mengatur dua parameter input yang berbeda. Fungsi hash adalah fungsi h yang mempunyai minimal dua sifat berikut:

1 Kompresi (Compression)

Fungsi h memetakan input x dengan

sembarang panjang bit yang berhingga ke

output h(x) dengan panjang bit tetap n.

2 Kemudahan Komputasi (Ease of

Computation)

Diketahui h dan suatu input x dan h(x)

mudah dihitung.

Tiger Hash

Menurut Anderson dan Biham (1996), Tiger

merupakan fungsi hash yang dirancang untuk menjadi sangat cepat pada komputer modern, khususnya pada arsitektur komputer 64 bit

(seperti DEC-Alpha). Pada DEC-Alpha,

kecepatan tiger hash lebih dari 132 Mbits per detik (diukur di Alpha 7000, Model 660, di satu

Pada mesin 32 bit, kecepatan tiger secepat SHA-1, namun pada mesin 64 bit kecepatan

tiger sekitar 2.5 kali lebih cepat dari SHA-1. Hal ini juga dapat diimplementasikan pada mesin 16 bit, yang masih harus lebih cepat dari SHA-1.

Alasan utama pembuatan fungsi tiger adalah

menciptakan sebuah fungsi hash yang aman dan

dapat bekerja pada prosesor 64 bit. Selain itu, alasan lain dari pembuatan fungsi ini adalah karena ditemukannya kolisi pada fungsi hash

MD4, padahal banyak fungsi hash yang

berdasarkan fungsi MD4, termasuk keluarga

SHA. Timbul spekulasi bahwa fungsi hash yang

lain tinggal menunggu waktu untuk dapat dipecahkan. Karena itu, Ross Anderson dan Eli

Biham ingin menciptakan fungsi hash yang

tidak berdasarkan fungsi MD4. Walaupun

demikian, fungsi tiger tetap menggunakan

prinsip penambahan panjang pesan dan

pembagian pesan seperti pada fungsi MD4. Adapun langkah-langkah pembuatan nilai

hash pada fungsi tiger adalah sebagai berikut:

1 Penambahan bit-bit pengganjal

Pesan ditambah dengan sejumlah bit pengganjal sedemikian sehingga panjang pesan (dalam satuan bit) kongruen dengan 448 modulo 512. Penambahan bit-bit pengganjal adalah antara 1 sampai dengan 512 bit. Bit-bit pengganjal tersebut terdiri atas sebuah bit 1 diikuti dengan bit 0 sebagai sisanya.

2 Penambahan nilai panjang pesan semula.

Pesan yang telah diberi bit-bit pengganjal selanjutnya ditambah lagi dengan 64 bit yang menyatakan panjang pesan semula. Setelah ditambah dengan nilai panjang pesan semula, panjang pesan sekarang adalah kelipatan 512 bit.

3 Inisialisasi penyangga MD.

Tiger hanya membutuhkan 3 buah penyangga yang masing-masing panjangnya 64 bit. Total panjang penyangga adalah 3x64 = 192 bit. Ketiga penyangga ini menampung hasil sementara dan hasil akhir. Ketiga penyangga ini diberi nama a, b, dan

c. Setiap penyangga diinisialisasi dengan nilai-nilai (dalam notasi HEX) sebagai berikut :

a = 0x0123456789ABCDEF

b = 0xFEDCBA9876543210

c = 0xF096A5B4C3B2E187

Ketiga penyangga ini adalah nilai dari h0.

4 Pengolahan pesan dalam blok berukuran 512

bit.

Pesan dibagi menjadi L buah blok yang

masing-masing panjangnya 512 bit (Y0

sampai YL-1). Setiap blok 512 bit diproses

bersama dengan penyangga MD menjadi keluaran 192 bit, dan ini disebut nilai hi.

Blok pesan yang panjangnya 512 bit dibagi menjadi 8 buah word yang panjangnya 64 bit (x0, x1, ..., x7). Selanjutnya, setiap blok pesan diproses secara komputasi dalam tiga tahapan. Di antara tahapan tersebut, terdapat

key schedule yakni suatu transformasi dari data masukkan yang mencegah para penyerang memaksakan masukan yang mirip pada tiga putaran tadi. Terakhir, ada

suatu tahapan feedforward. Pada tahap

tersebut, nilai baru dari a, b, dan c

dikombinasikan dengan nilai inisial untuk memberikan nilai hi+1.

save_abc pass(a, b, c, 5) key_schedule pass(a, b, c, 7) key_schedule pass(a, b, c, 9) feedforward

Keterangan :

save_abc menyimpan nilai dari hi aa = a

bb = b cc = c

pass(a, b, c, mul) terdiri dari 8 buah putaran, yaitu:

round(a, b, c, x0, mul) round(b, c, a, x1, mul) round(c, a, b, x2, mul) round(a, b, c, x3, mul) round(b, c, a, x4, mul) round(c, a, b, x5, mul) round(a, b, c, x6, mul) round(b, c, a, x7, mul)

round(a, b, c, x, mul) adalah:

c = c ⊕ x

f1 = t1[c_0] ⊕ t2[c_2] ⊕ t3[c_4]

⊕ t4[c_6]

f2 = t4[c_1] ⊕ t3[c_3] ⊕ t2[c_5]

⊕ t1[c_7] a = a – f1

b = b + f2 b = b * mul

c_i = byte ke-i dari word c. Nilai

_ adalah antara 0 ... 255.

t1 = Anggota ke-0 s.d. ke-255

pada kotak S.

t2 = Anggota ke-256 s.d. ke-511

pada kotak S.

t3 = Anggota ke-512 s.d. ke-767

t4 = Anggota ke-768 s.d. ke-1023 pada kotak S.

key_schedule adalah proses mengubah nilai x0, x1, ..., x7. Adapun proses tersebut adalah sebagai berikut:

x0 = x0 – (x7 ⊕

0xA5A5A5A5A5A5A5A5) x1 = x1 ⊕ x0

x2 = x2 + x1

x3 = x3 – (x2 ⊕ ((~x1) 19)) x4 = x4 ⊕ x3

x5 = x5 + x4

x6 = x6 – (x5 ⊕ ((~x4) 23)) x7 = x7 ⊕ x6

x0 = x0 + x7

x1 = x1 – (x0 ⊕ ((~x7) 19)) x2 = x2 ⊕ x1

x3 = x3 + x2

x4 = x4 – (x3 ⊕ ((~x2) 23)) x5 = x5 ⊕ x4

x6 = x6 + x5

x7 = x7 – (x6 ⊕

0x0123456789ABCDEF)

feedforward a = a ⊕ aa b = b – bb c = c + cc

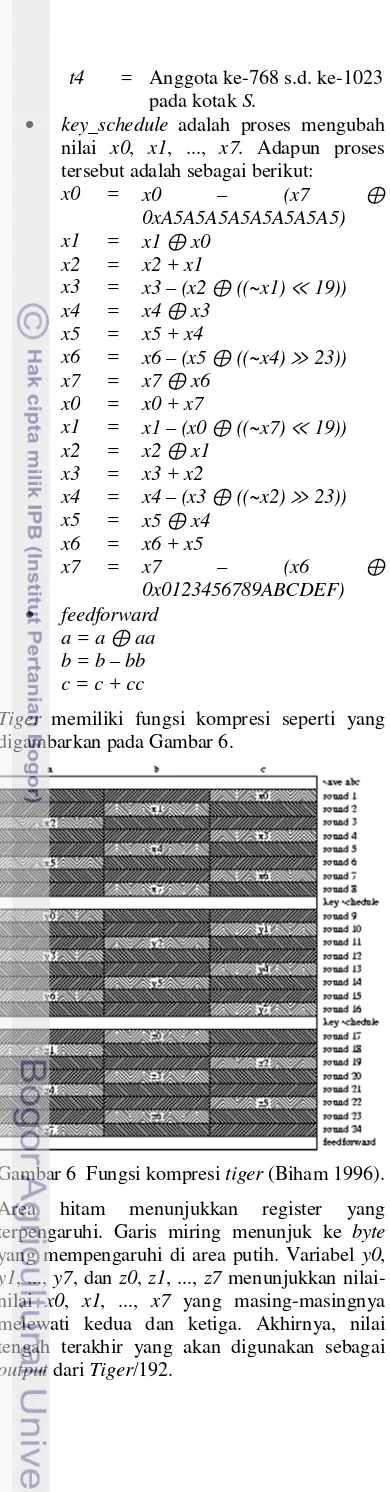

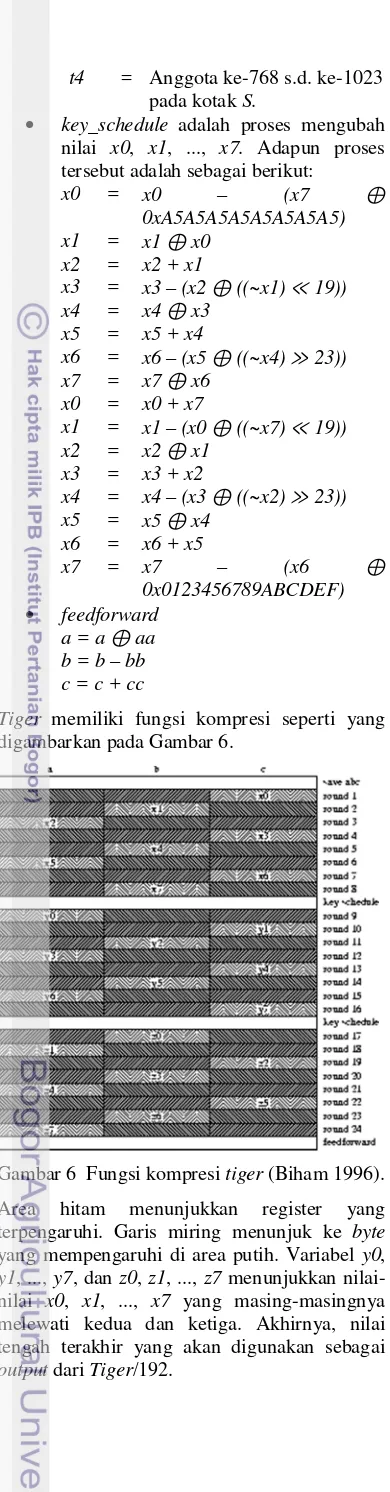

Tiger memiliki fungsi kompresi seperti yang digambarkan pada Gambar 6.

Gambar 6 Fungsi kompresi tiger (Biham 1996).

Area hitam menunjukkan register yang

terpengaruhi. Garis miring menunjuk ke byte

yang mempengaruhi di area putih. Variabel y0,

y1, ..., y7, dan z0, z1, ..., z7 menunjukkan nilai-nilai x0, x1, ..., x7 yang masing-masingnya melewati kedua dan ketiga. Akhirnya, nilai tengah terakhir yang akan digunakan sebagai

output dari Tiger/192.

Digital Signature

Tanda tangan digital adalah suatu nilai kriptografis yang bergantung pada pesan dan pengirim pesan atau signer (Munir 2005). Tujuan digital signature adalah sebagai media bagi seseorang untuk mengikat identitasnya ke sebuah informasi (Menezes et al. 1996).

Menurut Schneier (1996) karakteristik penandaan digital adalah sebagai berikut :

1 Penandaan adalah bukti yang autentik.

2 Penandaan tidak dapat dipalsukan.

3 Penandaan tidak dapat dipindah untuk

digunakan kembali.

4 Dokumen yang telah ditandai tidak dapat

diubah.

5 Penandaan tidak dapat disangkal.

RSA (Rivest, Shamir, Adelman)

Algoritme ini ditemukan pada tahun 1976 oleh tiga peneliti dari MIT (Massachussets Institute of Technology), yaitu Ron Rivest, Adi

Shamir, dan Len Adelman. RSA merupakan

algoritme enkripsi-dekripsi asimetri.

Langkah-langkah untuk mendapatkan kunci publik dan kunci privat adalah sebagai berikut :

1 Memilih dua bilangan prima p dan q,

bilangan ini haruslah memiliki panjang bit yang sama.

2 Menghitung nilai n = p x q.

3 Menghitung nilai m = (p – 1)(q – 1). 4 Memilih sebuah bilangan bulat e, 1 < e < m

dan e relatif prima terhadap m. Artinya, faktor pembagi terbesar keduanya adalah 1, secara matematis disebut gcd(e, m) = 1.

Untuk mencarinya, dapat digunakan

algoritme Euclid.

5 Menghitung nilai d, ed ≡ 1 (mod m). Untuk bilangan besar dapat digunakan algoritme

extended Euclid.

Untuk mengenkripsi M, dibutuhkan sebuah proses perhitungan C = Me mod n, sedangkan

untuk mendapatkan nilai M kembali perlu

dilakukan proses dekripsi dengan menggunakan perhitungan M = Cd mod n.

Keamanan algoritme RSA ini terletak pada sulitnya untuk memfaktorisasi bilangan integer yang besar. Hal ini dikarenakan apabila kriptoanalis dapat memfaktorkan parameter keamanan atau bilangan modulus RSA menjadi bilangan p dan q, ia dapat membangkitkan

kunci privat kriptografi RSA tersebut

menggunakan algoritme pembangkitan kunci kriptografi RSA (Menezes et al. 1996).

Bit Error Ratio

nilai tidak sama dengan gambar asli dengan jumlah total semua bit gambar (Persada 2009).

BER menunjukkan total posisi pixel yang tidak

sama dengan gambar asli dalam satuan persentase. Persamaan untuk menghitung BER adalah:

= ∑ (1)

Pi = 0, jika Wi = W′i

Pi = 1, jika Wi≠ W′i

Pi adalah jumlah pixel yang nilainya sama dan N

adalah total keseluruhan pixel. Nilai BER yang kecil menunjukkan bahwa tingkat kesalahan bit antar gambar yang rendah dan kedua gambar tersebut terlihat sama secara penglihatan mata manusia. Batas toleransi nilai BER adalah 35% (Baldman 2003). Nilai BER digunakan sebagai

indikator perbedaan antara watermark asli

dengan watermark hasil ekstraksi. Nilai BER bukan menjadi penentu kekuatan dari

watermark.

METODE PENELITIAN

Penelitian ini menggunakan metode yang merupakan hasil adopsi dari Siklus Hidup Sistem Keamanan yang dikemukakan oleh Bishop pada tahun 2003 dengan meniadakan tahapan operasi dan pemeliharaan. Skema metode penelitian dapat dilihat pada Gambar 7.Gambar 7 Metode penelitian.

Kegiatan yang dilakukan pada setiap tahapan dapat dijelaskan sebagai berikut:

1 Ancaman (Threat)

Serangan adalah tindakan yang muncul akibat adanya ancaman. Jenis-jenis ancaman yang biasanya terjadi adalah pengintaian (snooping), modifikasi (modification), dan

pemalsuan (deception). Ancaman-ancaman

yang berusaha ingin diatasi pada penelitian ini diantaranya adalah manipulasi data, klaim entitas dalam artian pembuktian data alumni yang tercantum dalam ijazah, dan klaim asal data dalam artian pembuktian instansi yang mengeluarkan ijazah. Layanan keamanan dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada sistem. Layanan

keamanan yang diberikan diantaranya

adalah:

1 Integritas Data (Data Integrity)

Merupakan layanan yang menjamin bahwa pesan masih asli/utuh atau dengan kata lain layanan ini menjamin bahwa informasi tidak diganti/dimanipulasi oleh siapapun yang tidak berwenang.

2 Autentikasi (Authentication)

Merupakan layanan yang berhubungan dengan identifikasi, baik dengan maksud pembuktian yang kuat tentang identitas suatu entitas. Entitas adalah unsur-unsur yang menjadi komponen dalam suatu

transaksi informasi maupun

dimaksudkan sebagai pembuktian yang kuat bahwa pesan benar-benar berasal dari sumber informasi.

3 Penandaan (Signature)

Maksudnya suatu alat yang digunakan untuk memberikan ciri tertentu pada informasi yang ditujukan ke suatu entitas.

2 Kebijakan (Policy)

Sistem yang dibuat tidak mengubah

kebijakan yang telah ada sebelumnya. Adapun kebijakan yang akan dibahas berkaitan dengan user policy, IT policy, dan

general policy.

3 Spesifikasi

Spesifikasi merupakan pernyataan

fungsional dari sistem dalam memberikan layanan keamanan.

4 Desain

Tahapan ini akan menjelaskan alur kerja sistem dan penyajian gambaran antarmuka dari sistem ijazah digital.

5 Implementasi

Pada tahap ini, sistem diimplementasikan sesuai dengan spesifikasi dan desain yang Ancaman

(Threat)

Kebijakan (Policy)

Spesifikasi

Desain

telah dirancang sebelumnya serta kemudian dilakukan pengujian. Pengujian merupakan skenario serangan yang diperkirakan muncul pada sistem. Hasil implementasi yang telah dilakukan selanjutnya dianalisis. Analisis terhadap hasil pengujian keamanan sistem

dilakukan melalui analisis komponen

metode keamanan informasi yang terlibat dalam sistem.

HASIL DAN PEMBAHASAN

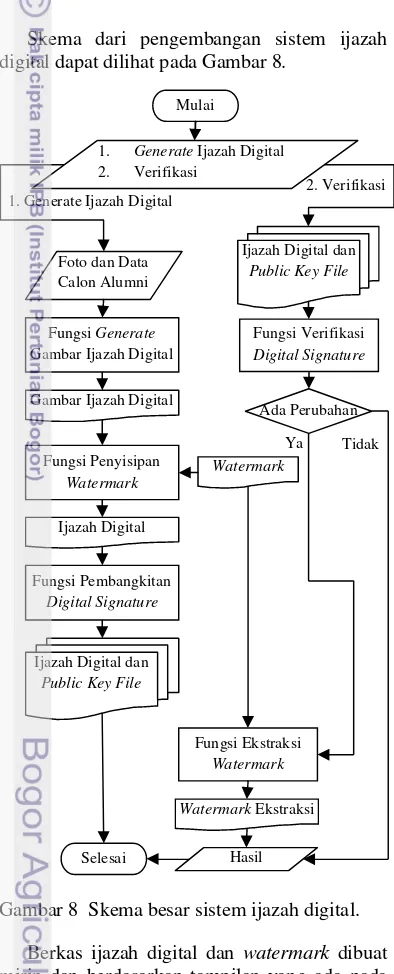

Skema dari pengembangan sistem ijazah digital dapat dilihat pada Gambar 8.

Gambar 8 Skema besar sistem ijazah digital.

Berkas ijazah digital dan watermark dibuat mirip dan berdasarkan tampilan yang ada pada ijazah fisik. Ijazah yang digunakan sebagai acuan adalah ijazah Program Diploma IPB yang diterbitkan pada tahun 2008. Berkas ijazah digital merupakan gambar hasil keluaran fungsi

generate gambar ijazah digital berdasarkan data

calon alumni yang telah dimasukkan

sebelumnya. Berkas ijazah digital dan

watermark memiliki ukuran yang sama, yaitu 2500x1769 pixel. Berkas ijazah digital dan

watermark yang digunakan dapat dilihat pada Lampiran 1 dan Lampiran 2.

Ancaman (Threat)

Jenis ancaman yang diidentifikasi dapat menimbulkan serangan pada sistem ini adalah modifikasi dan pemalsuan.

Modifikasi terjadi jika musuh berusaha mengubah sebagian atau keseluruhan informasi yang terdapat pada berkas ijazah digital asli dan/atau public key file yang menyertainya.

Pemalsuan terjadi jika musuh mencoba

mengganti salah satu maupun kedua-duanya, yakni berkas ijazah digital ataupun public key file yang asli dengan yang palsu/tiruan.

Kebijakan (Policy)

Sistem yang dibuat tidak mengubah

kebijakan yang telah ada sebelumnya.

Kebijakan keamanan yang diterapkan pada sistem ini adalah sebagai berikut:

1 User Policy

Pada sistem ini, pengguna dikategorikan menjadi dua jenis, yakni penanda dan peminta verifikasi. Penanda merupakan staff khusus dari institusi (admin) yang memiliki hak akses untuk melihat, menambah, mengubah, dan menghapus data calon

alumni termasuk didalamnya proses

pemberian penandaan digital dan proses verifikasinya. Peminta verifikasi adalah pihak yang memiliki hak akses untuk memasukkan berkas ijazah digital dan

public key file. Tujuannya untuk mendapatkan informasi keabsahan dari berkas ijazah digital yang dimasukkan tersebut. Dalam hal ini, peminta verifikasi bisa seorang alumni ataupun pihak lain yang berkepentingan atas informasi keabsahan dari suatu berkas ijazah digital.

2 IT Policy

Setiap data calon alumni beserta tanda tangan digitalnya disimpan dalam database.

3 General Policy

Berkas ijazah digital beserta public key file

diberikan bersamaan dengan berkas ijazah tercetak. Sistem verifikasi dapat diakses oleh siapapun dan dari manapun juga.

Mulai

Fungsi Generate

Gambar Ijazah Digital

Fungsi Penyisipan Watermark Fungsi Pembangkitan Digital Signature Selesai Fungsi Verifikasi Digital Signature 2. Verifikasi 1. Generate Ijazah Digital

Foto dan Data Calon Alumni

Gambar Ijazah Digital

Ijazah Digital

Ijazah Digital dan

Public Key File

Fungsi Ekstraksi

Watermark

Watermark Ekstraksi

Ijazah Digital dan

Public Key File

Watermark

Ada Perubahan

Ya

Hasil

1. Generate Ijazah Digital

2. Verifikasi

Spesifikasi

Sistem perlindungan hak cipta pada berkas

ijazah digital yang dikembangkan pada

penelitian ini terdiri atas dua subsistem. Subsistem tersebut secara berurutan adalah penyisipan hak cipta menggunakan teknik

watermarking dan pemberian bukti kepemilikan menggunakan digital signature. Tanda tangan digital dibangkitkan menggunakan algoritme

tiger hash dan algoritme RSA. Keseluruhan subsistem kemudian digabung menjadi satu kesatuan sistem utuh.

Desain

Fungsi penyisipan watermark menghasilkan ijazah digital yang memiliki watermark. Fungsi pembangkitan digital signature menghasilkan ijazah digital dan berkas yang menyimpan nilai kunci publik dari ijazah digital tersebut. Fungsi verifikasi digital signature memeriksa keutuhan data yang terdapat pada ijazah digital. Fungsi

ekstraksi watermark digunakan untuk

mengambil kembali watermark yang terdapat

pada ijazah digital. Fungsi ekstraksi watermark

juga menghitung kualitas dari watermark yang didapatkan.

1 Penyisipan Watermark

Skema untuk penyisipan watermark dapat

dilihat pada Gambar 9.

Mulai Gambar Ijazah PVMA Penggantian Koefisien DCT Watermark Ijazah digital Selesai DCT IDCT Konversi RGB ke YCbCr Konversi YCbCr ke RGB Ijazah+visible watermark

Gambar 9 Skema penyisipan watermark

(Rasyid 2011).

Menurut Rasyid (2011) penyisipan

watermark adalah proses menyisipkan informasi ke dalam ijazah digital yang akan dilindungi. Ijazah digital yang berada pada

ruang warna Red, Green, Blue (RGB)

dikonversi ke ruang warna YCbCr. Elemen Y dari YCbCr dan watermark selanjutnya dimasukkan ke dalam proses PVMA. Hasil dari PVMA adalah ijazah digital yang telah

tertanam visible watermark. Selanjutnya

adalah menghitung nilai DCT hasil proses PVMA dan watermark. Sebagian nilai low frequency dari DCT hasil proses PVMA

digantikan oleh nilai DCT watermark.

Penggantian nilai ini dilakukan agar proses

ekstraksi watermark menggunakan teknik

blind detectors. Jika m adalah banyak kolom dan n adalah banyak baris, penggantian nilai DCT dimulai dari (m/2+1, n/2+1) sampai sebanyak baris dan kolom dari DCT

watermark. Setelah penggantian nilai DCT selesai, nilai inversinya didapatkan dengan menggunakan fungsi IDCT. Hasil IDCT digabungkan kembali dengan elemen CbCr dan dikonversi ke ruang warna RGB. Hasil konversi ini adalah ijazah digital yang telah memiliki invisible watermark.

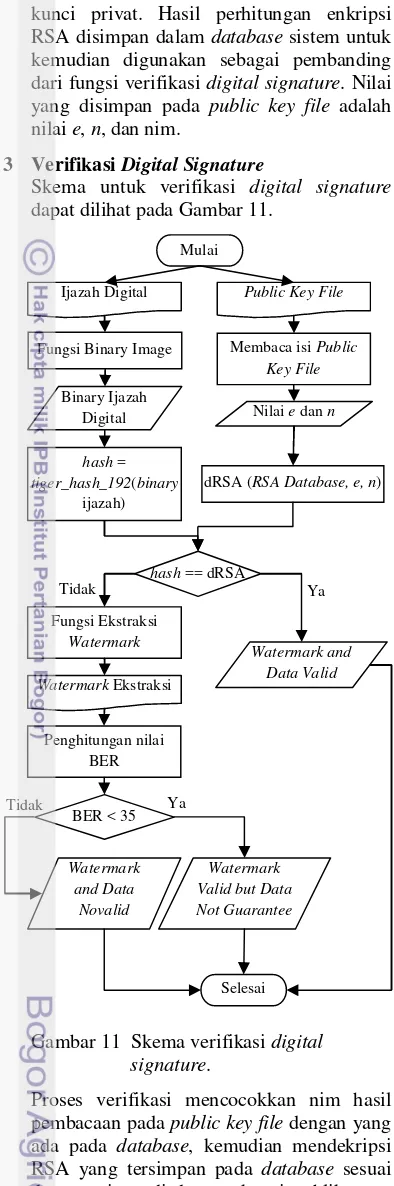

2 Pembangkitan Digital Signature

Skema untuk pembangkitan digital

signature dapat dilihat pada Gambar 10.

Gambar 10 Skema pembangkitan digital

signature.

Proses penandaan diawali dengan

pembangkitan kunci. Ambil dua bilangan prima besar, p dan q. Hitung hasil kalinya sehingga n = p x q. Pilih sebuah bilangan e

yang merupakan bilangan prima secara relatif dari (p – 1)(q – 1) dan tidak memiliki faktor bersama kecuali 1. Kemudian temukan bilangan lain d sehingga (ed – 1)

dapat dibagi dengan (p – 1)(q – 1). Kunci publik adalah pasangan (n, e), sedangkan kunci privat adalah (n, d). Tanda tangan digital dihasilkan dengan cara menghitung

message digest melalui fungsi tiger hash dan kemudian dienkripsi dengan menggunakan

Mulai

Ijazah Digital Nilai p dan q

n = p x q

RSA (hash, d, n)

m = (p – 1)(q – 1)

gcd(e, m) = 1

Fungsi Binary Image

Binary Ijazah

Digital

hash =

tiger_hash_192(binary

ijazah digital)

Selesai

kunci privat. Hasil perhitungan enkripsi

RSA disimpan dalam database sistem untuk

kemudian digunakan sebagai pembanding dari fungsi verifikasi digital signature. Nilai yang disimpan pada public key file adalah nilai e, n, dan nim.

3 Verifikasi Digital Signature

Skema untuk verifikasi digital signature

dapat dilihat pada Gambar 11.

Gambar 11 Skema verifikasi digital signature.

Proses verifikasi mencocokkan nim hasil pembacaan pada public key file dengan yang ada pada database, kemudian mendekripsi RSA yang tersimpan pada database sesuai dengan nim tadi dengan kunci publik yang juga terdapat pada public key file. Jika

message digest ijazah digital verifikasi identik dengan hasil dekripsi RSA, pesan tidak dimodifikasi sehingga tidak perlu lagi dilakukan proses ekstraksi watermark dan ijazah digital dianggap valid. Sebaliknya,

jika ijazah digital verifikasi terindikasi telah termodifikasi maka akan dilanjutkan dengan proses ekstraksi watermark.

4 Ekstraksi Watermark

Menurut Rasyid (2011) ekstraksi watermark

adalah kebalikan dari proses penyisipan

watermark. Proses ini dilakukan untuk

mengambil invisible watermark yang

terdapat pada ijazah digital. Ekstraksi

watermark ini dilakukan untuk mengetahui apakah ijazah digital asli atau tidak. Proses

pertama yang dilakukan adalah

mengkonversi ruang warna RGB menjadi ruang warna YCbCr. Elemen Y dari YCbCr diambil dan dihitung nilai DCT Y.

Koefisien-koefisien yang memiliki

informasi tentang watermark yang ada pada

nilai DCT tersebut diambil dan

dikumpulkan. Kumpulan koefisien

diinversikan dengan menggunakan fungsi

IDCT yang akan menghasilkan watermark

yang terdapat pada ijazah digital. Tahapan

ekstraksi watermark dapat dilihat pada

Gambar 12. Mulai DCT Selesai IDCT Pengambilan koefisien Watermark hasil pengambilan Ijazah tertanam Watermark Konversi RGB ke YCbCr

Gambar 12 Skema ekstraksi watermark

(Rasyid 2011).

Implementasi

Tahapan implementasi pada penelitian ini dilakukan dengan menggunakan perangkat lunak dan tools bantuan sebagai berikut:

1 Sistem Operasi Windows 7 Home Premium

64-bit.

2 Matlab 7.7 versi R2008b. 3 XAMPP 1.7.0.

4 Adobe Dreamweaver CS5. 5 CodeIgniter 2.1.0. 6 XAJAX 0.5.

7 JQuery Sliding Login Panel. 8 JQuery Droppy 0.1.2. 9 JQuery Bread Crumb 1.1. 10 JQuery Tabs UI 1.8.2. 11 JQuery Date Picker.

12 JQuery File Upload UI 5.0.17. 13 JQuery Form 2.84.

14 Data Tables 1.8.2. 15 CKEditor 3.5.3. Mulai

Ijazah Digital Public Key File

Membaca isi Public Key File

Nilai e dan n

Fungsi Binary Image

Binary Ijazah Digital

hash =

tiger_hash_192(binary

ijazah)

dRSA (RSA Database, e, n)

hash == dRSA

Selesai

Watermark and Data Valid

Fungsi Ekstraksi

Watermark

Watermark Ekstraksi

Penghitungan nilai BER

BER < 35

Ya Tidak

Watermark Valid but Data Not Guarantee Watermark

and Data Novalid

Spesifikasi dari perangkat keras yang digunakan pada penelitian ini adalah:

1 Prosesor Genuine Intel (R) CPU U4100 @ 1.30 GHz 1.30 GHz.

2 RAM kapasitas 3 GB.

3 Harddisk drive kapasitas 320 GB. 4 Monitor, mouse, dan keyboard standar.

Tampilan antarmuka dari Digital Diploma

Information System yang kemudian disebut DDIS dapat dilihat pada Lampiran 3 - Lampiran 22.

Untuk membuat suatu ijazah digital

pengguna disyaratkan untuk login terlebih dahulu kedalam sistem. Hal ini dikarenakan hak akses untuk menciptakan berkas ijazah digital hanya dimiliki oleh admin atau pengguna yang diberi kewenangan oleh pihak institusi untuk

melakukan hal tersebut. Tampilan login

pengguna dapat dilihat pada Gambar 13.

Gambar 13 Antarmuka form login DDIS.

Hasil yang diperoleh dari proses penyisipan adalah ijazah digital yang telah tertanam dual watermark, yaitu visible watermark dan

invisible watermark serta telah melalui proses penandaan.

Ijazah digital hasil penyisipan digunakan

pada proses ekstraksi watermark untuk

mendapatkan kembali watermark yang tertanam

serta digunakan pula pada proses verifikasi

digital signature sebagai bukti keasliannya. Ukuran watermark yang diambil dari ijazah digital adalah 313x221 pixel.

Pengujian yang dilakukan terdiri dari 5 buah kasus yang berbeda, hal ini dapat dilihat pada Tabel 1.

Tabel 1 Kasus pengujian.

Kasus Ijazah Digital

Public

Key File Hasil

Lampi ran

1 Valid Valid

Watermark and Data Valid 23 2 Valid (Tapi bukan pasangan nya) Valid (Tapi bukan pasangan nya) Watermark Valid but Data Not Guarantee 24

3 Valid Novalid

Watermark Valid but Data Not Guarantee

25

4 Novalid Valid

Watermark and Data

Novalid

26

5 Novalid Novalid

Watermark and Data

Novalid

27

Analisis keamanan sistem dirancang

berdasarkan kebutuhan dasar keamanan dengan memenuhi aspek-aspek kriptografi. Aspek tersebut ditandai dengan diterapkannya layanan

keamanan integritas data serta layanan

keamanan autentikasi dengan penandaan.

Layanan keamanan integritas data digunakan untuk mengatasi jenis ancaman modifikasi serta

layanan keamanan autentikasi dengan

penandaan digunakan untuk mengatasi jenis

ancaman pemalsuan. Algoritme hash yang

dipakai (dalam hal ini adalah tiger hash) terbukti lebih cepat jika dibandingkan dengan algoritme yang dipakai dalam penelitian sebelumnya (SHA-1 dan MD5). Kemudian untuk keamanan, algoritme RSA terletak pada tingkat kesulitan dalam memfaktorkan bilangan non prima menjadi faktor primanya yang dalam hal ini adalah n = p x q.

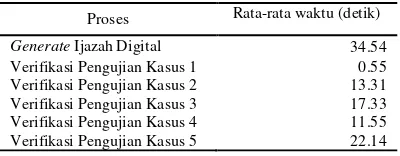

Waktu eksekusi untuk semua proses yang dibutuhkan oleh sistem dicatat dari 20 kali percobaan. Rata-rata waktu eksekusi yang dibutuhkan oleh sistem dapat dilihat pada Tabel 2. Dari data tersebut dapat disimpulkan bahwa proses terlama adalah ketika proses generate

ijazah digital.

Tabel 2 Rata-rata waktu eksekusi.

Proses Rata-rata waktu (detik)

Generate Ijazah Digital 34.54

Verifikasi Pengujian Kasus 1 0.55

Verifikasi Pengujian Kasus 2 13.31

Verifikasi Pengujian Kasus 3 17.33

Verifikasi Pengujian Kasus 4 11.55

KESIMPULAN DAN SARAN

Kesimpulan

Sistem keamanan yang telah dikembangkan

pada penelitian ini menerapkan teknik

watermarking dan digital signature sebagai perlindungan hak cipta pada ijazah digital, dimana fokus penulis adalah pada subsistem

digital signature sekaligus system integrity. Adapun layanan keamanan yang diberikan adalah integritas data dan autentikasi dengan

penandaan. Layanan keamanan tersebut

bertujuan untuk mengatasi jenis ancaman modifikasi dan pemalsuan terhadap berkas ijazah digital.

Sistem keamanan ini telah mampu

diimplementasikan pada sebuah sistem client server yang dibangun dengan berbasis web.

Saran

Pada penelitian ini, ijazah digital dan kunci publik masih berbentuk berkas terpisah. Oleh karena itu, pada penelitian selanjutnya, dapat dikembangkan penyisipan kunci publik kedalam ijazah digital. Selain itu, perlu adanya deteksi

error location terhadap percobaan serangan yang dilakukan. Pada penelitian ini, juga terlihat bahwa waktu eksekusi khususnya pada proses

generate ijazah digital masih dirasa terlalu lama sehingga masih terbuka pengembangan lebih lanjut dengan menggunakan metode penyisipan

watermark lainnya.

DAFTAR PUSTAKA

Anderson R, Biham E. 1996. Tiger – A Fast New Hash Function. Di dalam: Gollmann D,

editor. Fast Software Encryption: Third

International Workshop; Cambridge, 21-23 Februari 1996. Berlin: Springer-Verlag. hlm 89-97.

Ansorry IF. 2011. Protokol Legalisasi Digital Menggunakan Algoritme MD5 dan RSA [skripsi]. Bogor: Fakultas Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor.

Baldman A. 2003. Bit Error Ratio Testing: How

Many Bits are Enough?. New Hampshire: InterOperability Laboratory, University of New Hampshire.

Bishop M. 2003. Computer Security. Boston: Addison-Wesley.

Husodo AY. 2010. Penerapan Metode Digital

Signature dalam Legalisasi Ijazah dan

Transkrip Nilai Mahasiswa [skripsi].

Bandung: Program Studi Teknik

Informatika, Institut Teknologi Bandung.

Menezes AJ, Oorshot PC van, Vanstone, SA.

1996. Handbook of Applied Cryptography.

London: CRC Press.

Munir R. 2005. Penggunaan Tanda Tangan Digital untuk Menjaga Integritas Berkas

Perangkat Lunak. Di dalam: Seminar

Nasional Aplikasi Teknologi Informasi 2005 (SNATI 2005); Yogyakarta, 18 Juni 2005. hlm 31-34.

Persada BA. 2009. Studi dan Implementasi non

BlindWatermarking dengan Metode Spread Spectrum [skripsi]. Bandung: Sekolah Teknik Elektro dan Informatika, Institut Teknologi Bandung.

Rasyid R. 2011. Sistem Pemberian Proteksi Hak Cipta pada Berkas Ijazah Digital (Subsistem

Watermarking pada Ijazah Digital) [skripsi]. Bogor: Fakultas Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor.

Schneier B. 1996. Applied Cryptography,

Second Edition: Protocols, Algorithms, and Source Code in C. New York: John Willey & Sons, Inc.

Stallings W. 2003. Crypthography and Network

Lampiran 1 Gambar ijazah

Lampiran 3 Antarmuka home DDIS

Lampiran 5 Antarmuka Form academic positions DDIS

Lampiran 6 Antarmuka academic programs DDIS

Lampiran 8 Antarmuka academic faculty DDIS

Lampiran 10 Antarmuka academic courses DDIS

Lampiran 12 Antarmuka certificate DDIS

Lampiran 13 Antarmuka student DDIS

Lampiran 15 Antarmuka proses pembuatan ijazah digital

Lampiran 17 Ijazah digital

Lampiran 19 Antarmuka validasi verification step1 DDIS

Lampiran 20 Antarmuka verification step2 DDIS

Lampiran 22 Antarmuka proses verification step3 DDIS

Lampiran 24 Antarmuka hasil verification step3 DDIS kasus 2

Lampiran 26 Antarmuka hasil verification step3 DDIS kasus 4

ABSTRACT

ADITYA WICAKSONO. Digital Diploma System with Copyright Protection Services Security and Digital Signature Using a Watermark. The research was supervised by SHELVIE NIDYA NEYMAN.

The vulnerability of digital files against unauthorized use of copyright such as duplication, distribution, and modification of digital files illegally causing its validity is not guaranteed. Research is underway to design a security system granting copyright protection in the digital diploma file to accommodate the digital diploma proving the validity of the file. Security system in this study applies watermarking and

digital signature techniques. DCT and PVMA algorithm is used to process watermarkingand Tiger Hash

and RSA algorithms to obtain a digital signature. The study focused on the digital signature of subsystems as well as system integrity. Security services provided data integrity and authentication with the marking. This security system has been implemented on a web-based client server system.

PENDAHULUAN

Latar Belakang

Ijazah merupakan surat bukti kelulusan seseorang dari jenjang pendidikan tertentu. Saat ini, ijazah masih dalam bentuk fisik kertas tercetak. Berkembangnya teknologi informasi khususnya internet membuat sistem pertukaran informasi yang dulu masih menggunakan berkas fisik kini mulai menggunakan alternatif pilihan berupa berkas digital. Hal ini masing-masing memiliki sisi kelebihan dan kekurangan. Berkas digital terbukti memberikan kemudahan dalam hal pemrosesan dan pertukaran informasi.

Sebagai contoh adalah proses melamar

pekerjaan online dan pendaftaran siswa baru pada jenjang yang lebih tinggi melalui media

internet. Hal ini jelas sangat membantu dalam

efektifitas dan efisiensi kerja sehingga

kebutuhan akan ijazah digital dirasa sangat perlu. Konsekuensi logis dari hal tersebut menyebabkan rentannya berkas digital terhadap penyalahgunaan hak cipta seperti penggandaan, pendistribusian, dan modifikasi secara illegal

sehingga berkas digital tidak terjamin

keabsahannya. Oleh karena itu, perlindungan hak cipta sangat diperlukan dan keberadaan sistem keamanan menjadi hal yang penting untuk menjadi respon solutif dalam pemecahan masalah tersebut.

Pembuatan ijazah digital didasarkan pada ciri-ciri ijazah asli secara fisik (Rasyid 2011). Ciri-ciri ijazah asli yang dimiliki oleh Institut Pertanian Bogor (IPB) adalah:

3 Memiliki watermark dengan logo IPB yang berada di posisi tengah ijazah dan tulisan ”Institut Pertanian Bogor” di beberapa tempat.

4 Blangko ijazah dicetak secara khusus oleh

Perusahaan Umum Percetakan Uang

Republik Indonesia (PERURI).

5 Nomor ijazah bersifat unik.

6 Terdapat tanda tangan asli dari rektor dan dekan.

7 Memiliki spasi, ukuran, dan jenis huruf

(font) yang khusus.

Sistem perlindungan hak cipta pada berkas

ijazah digital yang dikembangkan pada

penelitian ini terdiri atas dua subsistem. Subsistem tersebut secara berurutan adalah penyisipan hak cipta menggunakan teknik

watermarking dan pemberian bukti kepemilikan

menggunakan digital signature. Subsistem

penyisipan hak cipta dilakukan penelitian secara terpisah (Rasyid 2011). Hasil dari satu

subsistem menjadi masukan subsistem

berikutnya. Keseluruhan subsistem kemudian digabung menjadi satu kesatuan sistem utuh.

Penelitian yang terkait langsung dengan sistem ijazah digital belum diketemukan. Beberapa penelitian sebelumnya yang berkaitan dengan teknik penanda digital dan integritas pesan dilakukan oleh Husodo (2010) yang meneliti tentang penandaan digital dengan menggunakan algoritme SHA-1 dan RSA. Serta Ansorry (2011) yang melakukan penelitian

penandaan digital dengan menggunakan

algoritme MD5 dan RSA.

Tujuan

Penelitian ini dilakukan untuk merancang sistem keamanan pemberian perlindungan hak cipta pada berkas ijazah digital. Penelitian ini berusaha mengombinasikan protokol pembuatan ijazah dalam bentuk fisik tercetak yang konvensional dengan ijazah dalam bentuk digital tanpa mengubah mekanisme yang telah

ada sebelumnya. Sistem keamanan ini

diharapkan dapat mengakomodir pembuktian keabsahan berkas ijazah digital dengan baik, yang ditandai dengan kemampuan sistem untuk mendeteksi serangan-serangan yang mungkin terjadi pada ijazah digital.

Ruang Lingkup

Ruang lingkup pada penelitian ini adalah merancang sistem keamanan yang memberikan perlindungan hak cipta pada berkas ijazah digital. Adapun algoritme yang dipakai sebagai percobaan pada penelitian ini yakni algoritme

DCT dan PVMA untuk proses watermarking

(Rasyid 2011) serta algoritme Tiger Hash dan RSA untuk mendapatkan tanda tangan digital. Berkas ijazah dan watermark yang digunakan

adalah gambar dengan format Joint

Photographic Experts Group (JPEG) dengan ukuran 2500x1769 pixel. Watermark merupakan gambar biner yang dibuat mirip watermark pada ijazah fisik dengan format JPEG.

Manfaat

TINJAUAN PUSTAKA

Keamanan Komputer (Computer Security)

[image:36.595.103.243.189.545.2]Bishop (2003) mengemukakan skema Siklus Hidup Sistem Keamanan dimana setiap tahapan dari siklus dapat mundur (feedback) ke tahapan sebelumnya, bahkan ke tahapan awal. Skema tersebut dapat dilihat pada Gambar 1.

Gambar 1 Siklus hidup sistem keamanan (Bishop 2003).

Kegiatan yang dilakukan pada setiap tahapan siklus dapat dijelaskan sebagai berikut:

1 Ancaman (Threat)

Tahapan awal dari pembangunan protokol ini adalah identifikasi ancaman-ancaman yang ingin diatasi oleh sistem. Layanan keamanan dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol.

2 Kebijakan (Policy)

Tahapan selanjutnya dalam pembangunan

protokol adalah penentuan kebijakan

keamanan. Kebijakan tersebut ditujukan untuk memberikan arahan dan sasaran serta sekaligus menjadi acuan standar keamanan dalam protokol. Kebijakan keamanan juga

harus memenuhi layanan-layanan keamanan yang akan disajikan protokol.

3 Spesifikasi

Spesifikasi merupakan pernyataan

fungsional dari sistem yang dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan.

4 Desain

Tahapan desain dari protokol akan

menterjemahkan spesifikasi dalam bentuk

komponen-komponen yang akan

diimplementasikan. Desain dikatakan

memenuhi spesifikasi jika tidak melanggar semua ketentuan dalam spesifikasi.

5 Implementasi

Tahapan implementasi menghasilkan

aplikasi protokol yang sesuai dengan desain yang ada. Bila desain yang ada telah memenuhi spesifikasi sistem, secara tidak langsung aplikasi yang dihasilkan juga memenuhi spesifikasi tersebut. Kesulitan pada tahapan ini biasanya terletak pada

kompleksitas program untuk

mengimplementasikan desain secara benar.

Kriptografi

Menezes et al. (1996) mengemukakan

bahwa kriptografi adalah studi teknik

matematika yang berkaitan dengan aspek

keamanan informasi seperti kerahasiaan,

integritas data, autentikasi entitas, dan

autentikasi asal data. Pada kriptografi, tujuan keamanan informasi yang ingin diperoleh di antaranya:

1 Kerahasiaan

Yaitu suatu layanan yang digunakan untuk menjaga isi informasi dari semua pihak yang tidak berwenang memilikinya.

2 Integritas Data

Yaitu suatu layanan yang berkaitan dengan pengubahan data dari pihak-pihak yang tidak berwenang. Untuk menjamin integritas

data, kita harus mampu mendeteksi

manipulasi data dari pihak-pihak yang tidak

berwenang. Manipulasi data diartikan

sebagai hal-hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Autentikasi

Yaitu suatu layanan yang berhubungan dengan identifikasi kedua entitas dan informasi itu sendiri. Dua pihak terlibat

dalam komunikasi seharusnya

mengidentifikasi dirinya satu sama lain. Informasi yang dikirim melalui suatu kanal seharusnya dapat diautentikasi asal data, isi Ancaman

(Threat)

Kebijakan (Policy)

Spesifikasi

Desain

Implementasi

data, tanggal, dan waktu pengiriman data. Atas dasar ini autentikasi terbagi menjadi dua kelas besar yaitu autentikasi entitas dan autentikasi asal data.

4 Non-Repudiasi

Yaitu suatu layanan yang ditujukan untuk

mencegah terjadinya pelanggaran

kesepakatan yang telah dibuat sebelumnya oleh entitas. Apabila sengketa muncul ketika suatu entitas mengelak telah melakukan komitmen tertentu, maka suatu alat untuk menangani situasi tersebut diperlukan.

Ancaman Serangan Keamanan

Menurut Stallings (2003) terdapat beberapa pola ancaman terhadap komunikasi data dalam komputer sebagai berikut:

1 Interruption

Interruption terjadi bila data yang dikirimkan dari A tidak sampai kepada B

sebagai orang yang berhak. Interruption

merupakan pola penyerangan terhadap sifat

availability (ketersediaan data). Skema

[image:37.595.96.297.257.822.2]interruption dapat dilihat pada Gambar 2.

Gambar 2 Interruption.

2 Interception

Serangan ini terjadi bila C selaku pihak

ketiga berhasil membaca data yang

dikirimkan. Interception merupakan pola

penyerangan terhadap sifat confidentiality

(kerahasiaan data). Skema interception

dapat dilihat pada Gambar 3.

Gambar 3 Interception.

3 Modification

Pada serangan ini pihak ketiga C berhasil

mengubah pesan yang dikirimkan.

Modification merupakan pola penyerangan terhadap sifat integrity (keaslian data).

Skema modification dapat dilihat pada

Gambar 4.

Gambar 4 Modification.

4 Fabrication

Pada serangan ini, penyerang berhasil

mengirimkan data ke tujuan dengan

memanfaatkan identitas orang lain.

Fabrication merupakan pola penyerangan

terhadap sifat authenticity. Skema

fabrication dapat dilihat pada Gambar 5.

Gambar 5 Fabrication.

Fungsi Hash

Fungsi hash merupakan salah satu bentuk primitif kriptografi. Menurut Menezes et al. (1996) fungsi hash adalah fungsi yang secara komputasi efisien memetakan bitstring dengan panjang sembarang ke bitstring dengan panjang tetap yang disebut nilai hash (hash-value). Sedangkan menurut Schneier (1996) fungsi

hash merupakan suatu fungsi, matematika atau

selainnya, yang mengubah bitstring input

dengan panjang sembarang (pre-image) menjadi

bitstring output dengan panjang tetap (biasanya lebih kecil) yang disebut nilai hash (hash value). Seringkali disebut sebagai fungsi hash

satu arah atau one-way hash function.

Masih menurut Menezes et al. (1996) secara umum fungsi hash dibagi menjadi dua kelas, yaitu fungsi hash tak berkunci (unkeyed hash function) dan fungsi hash berkunci (keyed hash function). Fungsi hash tak berkunci mempunyai spesifikasi mengatur satu parameter input. Fungsi hash berkunci mempunyai spesifikasi mengatur dua parameter input yang berbeda. Fungsi hash adalah fungsi h yang mempunyai minimal dua sifat berikut:

1 Kompresi (Compression)

Fungsi h memetakan input x dengan

sembarang panjang bit yang berhingga ke

output h(x) dengan panjang bit tetap n.

2 Kemudahan Komputasi (Ease of

Computation)

Diketahui h dan suatu input x dan h(x)

mudah dihitung.

Tiger Hash

Menurut Anderson dan Biham (1996), Tiger

merupakan fungsi hash yang dirancang untuk menjadi sangat cepat pada komputer modern, khususnya pada arsitektur komputer 64 bit

(seperti DEC-Alpha). Pada DEC-Alpha,

kecepatan tiger hash lebih dari 132 Mbits per detik (diukur di Alpha 7000, Model 660, di satu

Pada mesin 32 bit, kecepatan tiger secepat SHA-1, namun pada mesin 64 bit kecepatan

tiger sekitar 2.5 kali lebih cepat dari SHA-1. Hal ini juga dapat diimplementasikan pada mesin 16 bit, yang masih harus lebih cepat dari SHA-1.

Alasan utama pembuatan fungsi tiger adalah

menciptakan sebuah fungsi hash yang aman dan

dapat bekerja pada prosesor 64 bit. Selain itu, alasan lain dari pembuatan fungsi ini adalah karena ditemukannya kolisi pada fungsi hash

MD4, padahal banyak fungsi hash yang

berdasarkan fungsi MD4, termasuk keluarga

SHA. Timbul spekulasi bahwa fungsi hash yang

lain tinggal menunggu waktu untuk dapat dipecahkan. Karena itu, Ross Anderson dan Eli

Biham ingin menciptakan fungsi hash yang

tidak berdasarkan fungsi MD4. Walaupun

demikian, fungsi tiger tetap menggunakan

prinsip penambahan panjang pesan dan

pembagian pesan seperti pada fungsi MD4. Adapun langkah-langkah pembuatan nilai

hash pada fungsi tiger adalah sebagai berikut:

1 Penambahan bit-bit pengganjal

Pesan ditambah dengan sejumlah bit pengganjal sedemikian sehingga panjang pesan (dalam satuan bit) kongruen dengan 448 modulo 512. Penambahan bit-bit pengganjal adalah antara 1 sampai dengan 512 bit. Bit-bit pengganjal tersebut terdiri atas sebuah bit 1 diikuti dengan bit 0 sebagai sisanya.

2 Penambahan nilai panjang pesan semula.

Pesan yang telah diberi bit-bit pengganjal selanjutnya ditambah lagi dengan 64 bit yang menyatakan panjang pesan semula. Setelah ditambah dengan nilai panjang pesan semula, panjang pesan sekarang adalah kelipatan 512 bit.

3 Inisialisasi penyangga MD.

Tiger hanya membutuhkan 3 buah penyangga yang masing-masing panjangnya 64 bit. Total panjang penyangga adalah 3x64 = 192 bit. Ketiga penyangga ini menampung hasil sementara dan hasil akhir. Ketiga penyangga ini diberi nama a, b, dan

c. Setiap penyangga diinisialisasi dengan nilai-nilai (dalam notasi HEX) sebagai berikut :

a = 0x0123456789ABCDEF

b = 0xFEDCBA9876543210

c = 0xF096A5B4C3B2E187

Ketiga penyangga ini adalah nilai dari h0.

4 Pengolahan pesan dalam blok berukuran 512

bit.

Pesan dibagi menjadi L buah blok yang

masing-masing panjangnya 512 bit (Y0

sampai YL-1). Setiap blok 512 bit diproses

bersama dengan penyangga MD menjadi keluaran 192 bit, dan ini disebut nilai hi.

Blok pesan yang panjangnya 512 bit dibagi menjadi 8 buah word yang panjangnya 64 bit (x0, x1, ..., x7). Selanjutnya, setiap blok pesan diproses secara komputasi dalam tiga tahapan. Di antara tahapan tersebut, terdapat

key schedule yakni suatu transformasi dari data masukkan yang mencegah para penyerang memaksakan masukan yang mirip pada tiga putaran tadi. Terakhir, ada

suatu tahapan feedforward. Pada tahap

tersebut, nilai baru dari a, b, dan c

dikombinasikan dengan nilai inisial untuk memberikan nilai hi+1.

save_abc pass(a, b, c, 5) key_schedule pass(a, b, c, 7) key_schedule pass(a, b, c, 9) feedforward

Keterangan :

save_abc menyimpan nilai dari hi aa = a

bb = b cc = c

pass(a, b, c, mul) terdiri dari 8 buah putaran, yaitu:

round(a, b, c, x0, mul) round(b, c, a, x1, mul) round(c, a, b, x2, mul) round(a, b, c, x3, mul) round(b, c, a, x4, mul) round(c, a, b, x5, mul) round(a, b, c, x6, mul) round(b, c, a, x7, mul)

round(a, b, c, x, mul) adalah:

c = c ⊕ x

f1 = t1[c_0] ⊕ t2[c_2] ⊕ t3[c_4]

⊕ t4[c_6]

f2 = t4[c_1] ⊕ t3[c_3] ⊕ t2[c_5]

⊕ t1[c_7] a = a – f1

b = b + f2 b = b * mul

c_i = byte ke-i dari word c. Nilai

_ adalah antara 0 ... 255.

t1 = Anggota ke-0 s.d. ke-255

pada kotak S.

t2 = Anggota ke-256 s.d. ke-511

pada kotak S.

t3 = Anggota ke-512 s.d. ke-767

t4 = Anggota ke-768 s.d. ke-1023 pada kotak S.

key_schedule adalah proses mengubah nilai x0, x1, ..., x7. Adapun proses tersebut adalah sebagai berikut:

x0 = x0 – (x7 ⊕

0xA5A5A5A5A5A5A5A5) x1 = x1 ⊕ x0

x2 = x2 + x1

x3 = x3 – (x2 ⊕ ((~x1) 19)) x4 = x4 ⊕ x3

x5 = x5 + x4

x6 = x6 – (x5 ⊕ ((~x4) 23)) x7 = x7 ⊕ x6

x0 = x0 + x7

x1 = x1 – (x0 ⊕ ((~x7) 19)) x2 = x2 ⊕ x1

x3 = x3 + x2

x4 = x4 – (x3 ⊕ ((~x2) 23)) x5 = x5 ⊕ x4

x6 = x6 + x5

x7 = x7 – (x6 ⊕

0x0123456789ABCDEF)

feedforward a = a ⊕ aa b = b – bb c = c + cc

[image:39.595.101.296.52.798.2]Tiger memiliki fungsi kompresi seperti yang digambarkan pada Gambar 6.

Gambar 6 Fungsi kompresi tiger (Biham 1996).

Area hitam menunjukkan register yang

terpengaruhi. Garis miring menunjuk ke byte

yang mempengaruhi di area putih. Variabel y0,

y1, ..., y7, dan z0, z1, ..., z7 menunjukkan nilai-nilai x0, x1, ..., x7 yang masing-masingnya melewati kedua dan ketiga. Akhirnya, nilai tengah terakhir yang akan digunakan sebagai

output dari Tiger/192.

Digital Signature

Tanda tangan digital adalah suatu nilai kriptografis yang bergantung pada pesan dan pengirim pesan atau signer (Munir 2005). Tujuan digital signature adalah sebagai media bagi seseorang untuk mengikat identitasnya ke sebuah informasi (Menezes et al. 1996).

Menurut Schneier (1996) karakteristik penandaan digital adalah sebagai berikut :

1 Penandaan adalah bukti yang autentik.

2 Penandaan tidak dapat dipalsukan.

3 Penandaan tidak dapat dipindah untuk

digunakan kembali.

4 Dokumen yang telah ditandai tidak dapat

diubah.

5 Penandaan tidak dapat disangkal.

RSA (Rivest, Shamir, Adelman)

Algoritme ini ditemukan pada tahun 1976 oleh tiga peneliti dari MIT (Massachussets Institute of Technology), yaitu Ron Rivest, Adi

Shamir, dan Len Adelman. RSA merupakan

algoritme enkripsi-dekripsi asimetri.

Langkah-langkah untuk mendapatkan kunci publik da