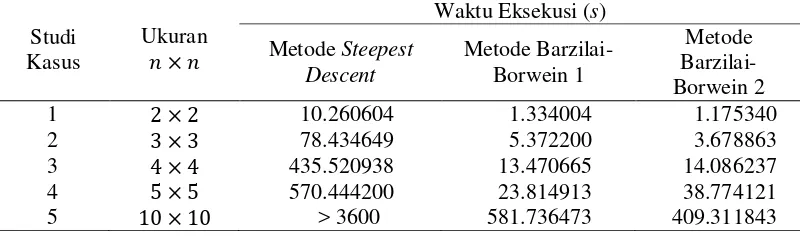

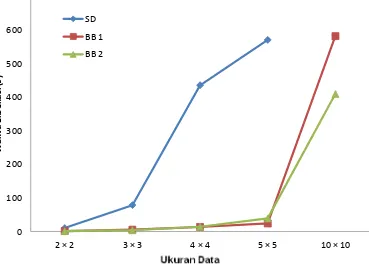

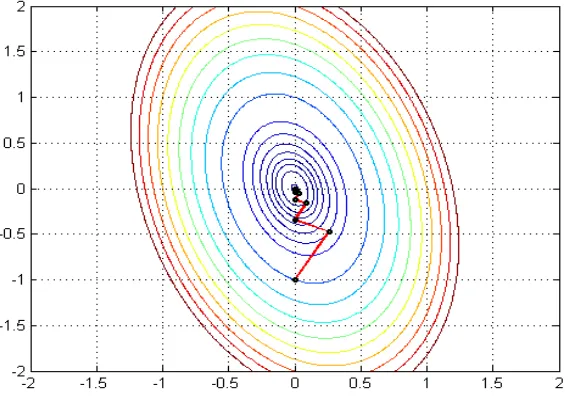

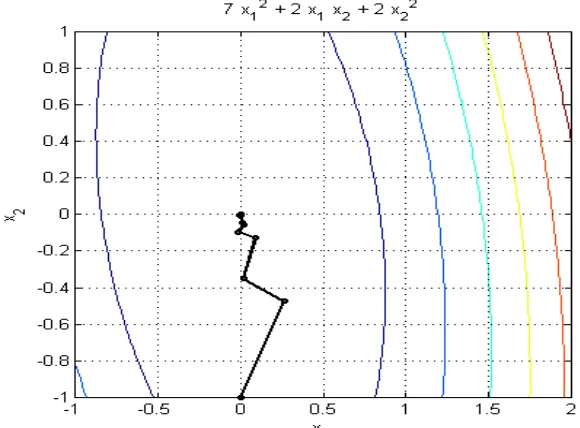

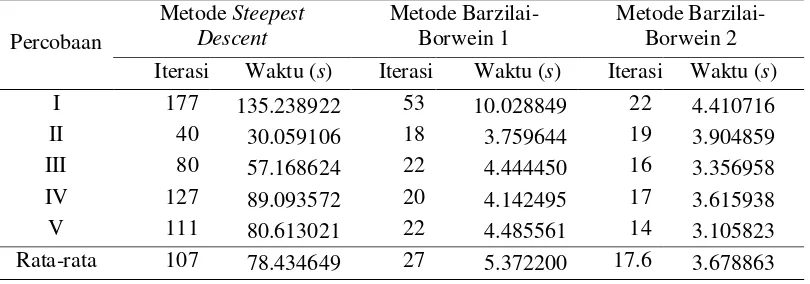

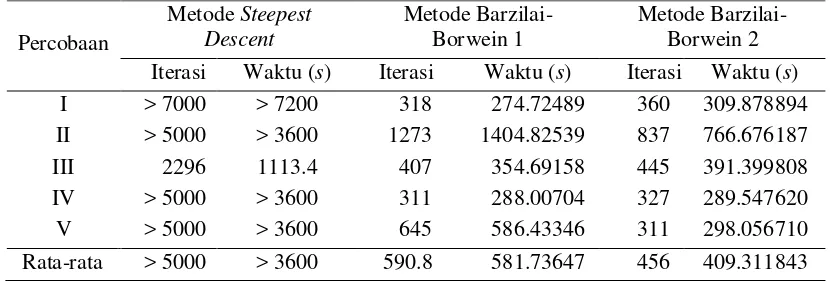

Perbandingan Waktu Eksekusi Metode Steepest Descent dan Metode Barzilai-Borwein Menggunakan Perangkat Lunak MATLAB

Teks penuh

Gambar

Dokumen terkait

Please contact the Asia Foundation Development Fellows staff and they will be able to assist you in recovering your application information. I cannot find the Letters of

Samalla voidaan tuoda esille jakson tarkoitus; tukea moniammatillisesti ja laaja-alaisesti asiakkaan itsenäistä kotona pärjäämistä, tukea asiakkaan arkea ja toimintakykyä

A mintában szereplő vállalatok megoszlása a tulajdonosi szerkezet szerint.. gyar nagyvállalat saját fejlesztésű szoftverrel dolgozik. A legnagyobb árbevétellel rendelkező

Madrasah Ibtidaiyah Darussalam Bengkulu City. This research aims to determine what problems are faced by teachers in using learning media and how teachers deal with these

Kalau pada korelasi product moment, sumber data untuk variabel yang akan dikorelasikan adalah data interval atau rasio, serta data dari kedua variabel masing-

perkhidmatan yang pantas dan efisyen Roshda, KL Assalamulaikum dan terima kasih buku online dengan tuhan yang saya oder tersebut Perawatan Kaki bagi Penderita Diabetes Kaki

Hasil yang diperoleh adalah proses produksi PGPR dalam low-cost substrat dapat didekati dengan persamaan contois, nilai parameter kinetika terkait pertumbuhan yang

penggunaan software, jenis ancaman, dan cara menanggulanginya. c) User: penggolongan user berdasarkan prioritas, siapa saja yang boleh dan tidak boleh terhadap akses