DETEKSI KECURANGAN PADA JARINGAN

TELEKOMUNIKASI MENGGUNAKAN

METODE DATA MINING

DWI AGUS SUSILO

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

ABSTRACT

DWI AGUS SUSILO. Telecommunication Fraud Detection with Data Mining Method. Under supervision of Marimin and Fahren Bukhari.

Prevention and detection of fraudulent activity is an important goal for networks operators. Subscription fraud occurs when a subscriber uses false identification to obtain a service. Mobile coomunications industry loses many billions rupiah become of fraud, especially subscripti011 fraud, bad debt. The purpose of fraud detection tool which was developed in this theses was to detect fraudulent behaviour of users from their usage data, before the cost of such activity becomes too much.

Data mining technology discovery calls behaviour. User profile categorizes fraudulent and non-fraudulent behavior. Data mining is good method to detect fraud in telecommunication by detecting bad debt fraudulent.

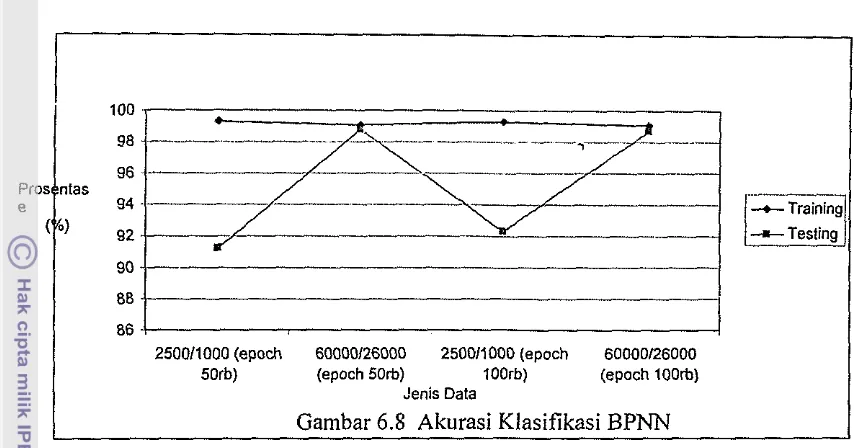

With backpropagation neural networks, supervised learning technique, classified test data with high detection probability every eigth hours. By using this method, detection of bad debt fraud accuracy is 98,S%.

RINGKASAN

DWI AGUS SUSILO. Deteksi Kecurangan Pada Jaringan Telekomunikasi Menggunakan Metode Data Mining. Di bawah bimbingan Marimin sebagai ketua dan Fahren Bukhari sebagai anggota.

Kecurangan atau fraud menurut Association of CertiJied Frcrud Examiners

(ACFE).didefinisikan sebagai "the use of one S occupation for personal enrichment through the deliberate mistrse or application of 'the employing organization's resources or assets" (suatu tindakan untuk memperkaya diri sendiri melalui penyalahgunaan secara sengaja atau penggunaan sumberdaya organisasi atau aset- asetnya). Dalam penelitian ini yang dimaksud fiaud adalah penggunaan layanan oleh . - - orang yang beruiaya untuk menghindari biaya-layanan.

Deteksi kecurangan pada jaringan telekomunikasi (fiuud detection) berkembang seiring dengan selnakin meningkatnya ancaman kecurangan pada jaringan telekomunikasi. Kerugian yang diakibatkan oleh perbuatan curang telah menyebabkan berkurangnya sumber daya dan mengurangi keuntungan hingga 3%- 5% dari nilai penjualan. Penelitian ini mengkhususkan pembahasan tentang kecurangan subscription fraud jenis bad debt yang saat ini menjadi jenis kecurangan telekomunikasi yang paling merugikan. Kecurangan jenis ini dilakukan oleh pelanggan yang menggunakan identitas palsu untuk memperoleh layanan dan bertujuan untuk tidak membayar biaya tagihan yang dilakukannya.

Mengingat deteksi kecurangan sangat berkaitan Gengan masalah waktu maka kecepatan waktu deteksi kecurangan menjadi sensitif. Dimana keterlambatan dalam deteksi kecurangan dapat mengakibatkan kerugian finansial yang sangat besar. Untuk mempercepat waktu deteksi dalam penelitian ini dirancang prototipe deteksi kecurangan jenis bad debt kurang dari 10 jam setelah panggilan. Prototipe yang dibangun melakukan deteksi secara off line, artinya mesin yang dibangun tidak langsung berhubungan dengan komputer pecatat transaksi panggilan MSC (Mobile Switching Center) tetapi mengambilnya dari database transaksi panggilan.

Dalam penelitian ini akan dilaksanakan dalam dua tahap, yaitu tahap pembuatan user profile (pola perilaku user) dan tahap kedua penentuan klasifikasi. Dalam tahap pertama, peneliti menyiapkan data yang berasal dari PT. X dan melakukan proses data mining untuk mendapatkan pola perilaku user. Di sini akan diperoleh informasi mengenai perbedaan karakterisitiklperilaku pengguna yang normal dan pengguna yang tidak normal fiatrdlc~~rang).

Tujuan penelitian ini adalah untuk : (1) Mengkaji penerapan data mining dengan teknik netrral neht~ork untuk deteksi kecurangan pada jaringan telekomunikasi khususnya kecurangan jenis b a d debt; (2)

emb ban gun

sistem deteksi kecurangan pada jaringan telekomunikasi dengan metode data mining; dan (3) Mengukur tingkat akurasi pendeteksian kecurangan pada jaringan telek~munikasi dengan teknik neural network.Metode yang digunakan dalam penelitian ini menggunakan metode data mining. Dengan metode data mining dapat dieksplorasi transaksi panggilan sehingga dapat diketahui profil pelanggan telepon yang masuk dalam katagori curang atau normal. Penelitian ini menggunakan kaidah proses Data mining and Knowledge Discovery dengan rhengacu pada standar proses CRISP-DM '(cross Industri Standard Process for Data mining), yaitu : (1)

Fase- ema ah am an

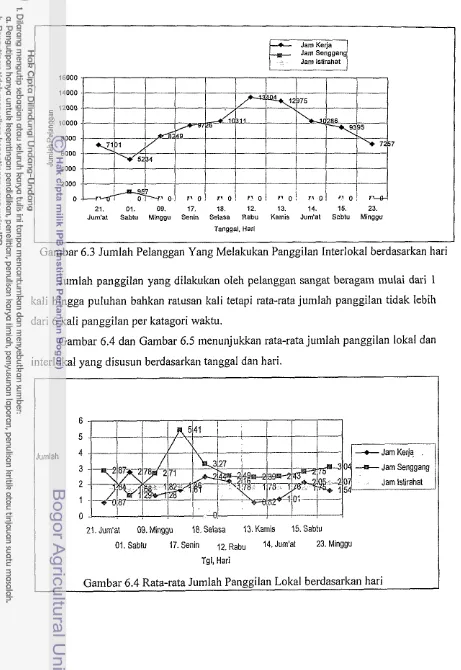

Penelitian; (2) Fase Pemahaman Data; (3) Fase Persiapan Data; (4) Fase Pemodelan; (5) Fase Evaluasi; dan (6) Fase Pembangunan.Deteksi kecurangan dilakukan lebih cepat yaitu setiap 8 jam sekali dengan menggunakan data perilaku panggilan pelanggan yang sudah dikelompokkan dalam katagori waktu (jam kerja, jam senggang

,

dan jam istirahat) dan katagori hari (hari kerja dan hari minggullib~r). Teknik backpropagation neural network (BPNN) digunakan untuk melakukan klasifikasi.Kesimpulan dari penelitian menyatakan metode data mining sangat baik untuk digunakan dalam deteksi kecurangan telekomunikasi khususnya jenis bad debt. Dari hasil penelitian didapatkan keakuratan klasifikasi dengan teknik BPNN niencapai 98,8%. Hasil ini lebih dari hasil penelitian yang dilakukan Rosset yang memiliki tingkat akurasi 94%.

Judul Tesis : Deteksi Kecurangan Pada Jaringan Telekomunikasi

Menggunakan Metode Data Mining

Nama : Dwi Agus Susilo

NRP

: G651024114Program Studi : Magister Ilmu Komputer

Menyetujui,

1. Komisi Pembimbing

Prof. Dr. Ir. Marimin, M.Sc Ketua

Ir. Fahren Bukhari, M.Sc Anggota

Mengetahui,

2. Ketna Program Stndi

SURAT

PERNYATAAN

Saya menyatakan dengan sebenar-benamya bahwa segala pernyataan dalam tesis saya berjudul :

DETEKSI KECURANGAN PADA JARINGAN TELEKOMUNIKASI MENGGUNAKAN METODE DATA MINING

Merupakan gagasan atau hasil penelitian tesis saya sendiri, dengan arahan Komisi Pembimbing, kecuali yang dengan jelas ditunjukkan rujukannya. Tesis ini belum pernah diajukan untuk memperoleh gelar atau capaian akademik lainnya pada program sejenis di perguruan tinggi lain. Semua data dan informasi yang digunakan telah dinyatakan secara jelas dan dapat diperiksa kebenarannya.

Jakarta, November 2006 Yang membuat pernyataan

@ Hak cipta milik Institut Pel-tanian Bogor, tahun 2006 1Hak cipta dilindungi

Dilarang mengutip dan memperbanyak tanpa izin tertulis dari lnstitut Pertanian Bogor, sebagian atau seluruhnya dalam bentuk apa pun, baik cetak, fotokopi,

DETEKSI KECURANGAN PADA JARINGAN

0

TELEKOMUNIKASI MENGGUNAKAN

METODE DATA MINING

DWI AGUS SUSILO

Tesis

Sebagai salah satu syarat untuk memperoleh gelar

Magister Sains pada

Program Studi Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

RIWAYAT

HIDUP

Penulis lahir di Semarang, Jawa Tengah pada tanggal 20 Agustus 1974, putera kedua

dari pasangan Sunardi dan I-Ij. Siti Djiiwariyah. Pendidikan dasar hingga tinggi

ditamatkan di kota kelahiran Semarang. Lulus Sekolaii Teknologi Menengall Negeri

Pe~nbangunan Semarang tahun 1994. Pendidikan sarjana ditempuh di Jurusan Teknik

4 , ?..

Inforniatika STMIK Dial1 Nuswantoro (sekarang Universitas Dian Nuswantoro) lulus

tahun 2000. Sejak 2004 sebagai Tim Asistensi Menpora di Kantor Kernenterian Negara Pemuda dan Olahraga. Pada tahun 2002 penulis memulai pendidikan

pascasarjana di Program Studi Illnu Komputer, Sekolah Pascasarjana Institut

KATA PENGANTAR

Alhari;dulillah, segala pzrji bagi Allah Tuhan sernesta alum yang selalu nzernbevikan lirnpahan kasih dun sayang-Nya kepada kita tanpa henti.

Penulisan tesis dengan judul "Deteksi Kecurangan Pada Jaringan Telekomunikasi Dengan Metode Data Mining" dimulai dengan ketertarikan penulis terhadap bidang data mining yang memang sedang populer. Data mining 5ebagai

.

, ' sebuah ~netode pengungkapan informasi memiIiki peranan yang sangat penting di erainformasi saat ini. Dimana "banjir data" hampir terjadi di setiap unit bisnis dan hanya menjadi "gunungan" arsip yang kurang bermakna. Melalui data mininglah para pengambil keputusan dapat belajar dari data dan meraih informasi penting untuk pengambilan keputusan penting pada unit bisnisnya.

Melalui kerja keras dan bimbingan yang tulus dari dari pembimbing, Prof. Dr. Ir. Marimin, M.Sc dan Ir. Fahren Bukhari, M.Sc., maka penulis dapat menyelesaikan penulisan tesis ini. Walaupun waktu yang diperlukan untuk pencarian data dan proses pengolahan data cukup lama. Untuk itu saya mengucapkan banyak terima kasih kepada para staf dan pimpinan bagian Fraud dan Performansi PT. Telekomunikasi Indonesia. Dan tidak lupa juga kami sampaikan rasa hormat dan terima kasih kepada seluruh pengajar dan staff di sekolah pascar sarjana khususnya pada program Studi Ilmu Komputer IPB yang telah banyak mentransformasikan ilmu, pengalaman, dan pelayanan. Serta terima kasih kepada kawan-kawan seperjuangan di program studi ilmu kornputer khususnya kelas B yang selalu berbagi dan saling mendukung.

Tidak lupa juga untaian maaf untuk istri dan putriku yang sedikit terlupakan akibat kesibukan dalam pembuatan tesis. Khusus kepada kedua orang tuaku, tesis ini kupersembahkan sebagai tanda bakti ananda. Dan untuk saudara-saudaraku semoga ini menjadi pendorong untuk berbuat yang terbaik.

Penulis berharap melalui tesis ini dapat menyumbang pemikiran pada ilmu peng$tahuan, khususnya pada bidang data mining dan lebih khusus pada studi deteksi kecurangan pada jaringan telekomunikasi. Semoga tesis ini dapat bermanfaat dan berharap ada kemauan dari peneliti yang lain nntuk mengembangkannya lebih lanjut.

Jakarta, November 2006

DAFTAR

IS1

HALAMAN JUDUL

HALAMAN PENGESAHAN RIWAYAT HIDUP KATA PENGANTAR DAFTAR IS1 DAFTAR GAMBAR DAFTAR TABEL DAFTAR LAMPIRAN

BAB I PENDAHULUAN

1.1 Latar Belakang 1.2 Permzsalahan 1.3 Tujuan Penelitian 1.4 Manfaat Penelitian 1.5 Ruang Lingkup

BAB I1 TINJAUAN PUSTAKA

2.1 Deteksi Kecurangan Pada Jaringan Telekomunikasi 2.2 Penemuan Pengetahuan di Database (Knowledge

Discovely Database)

2.2 Data Mining

2.4 Profile Pengguna (User Profile) 2.5 Jaringan Syaraf Tiruan

BAB 111 METODOLOGI PENELITIAN

3.1 Kerangka Pemikiran 3.2 Tata Laksana

3.3 Pengembangan Sistem

halaman i

. .

11 iii iv v vii. . .

V l l l

BAB IV PERANCANGAN SISTEMJ PROTOTYPE

4.1 Pengumpulan Data 4.2 Persiapan Data

4.3 Identifikasi Parameter Deteksi Kecurangen 4.4 Eksplorasi Data Mining

4.5 Pernodelan

4.6 Tahapan Pelatillan *,

4.7 Tahapan Pengujian

4.8 Pembangunan Sistem Prototipe 4.9 Tahapan Validasi dan Verifikasi

BAB V IMPLEMENTASI SISTEM

5.1 Sistem Easis Data

5.2 Aplikasi Perilaku Pelanggan 5.3 Analisis Gerombol

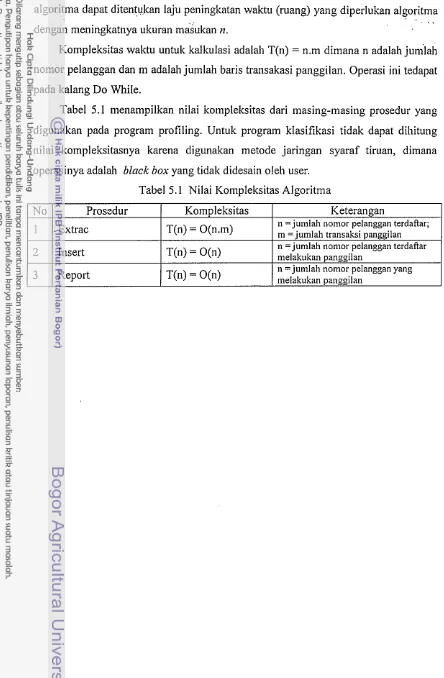

5.3 Aplikasi Klasifikasi 5.4 Kolnpleksitas Sisteln

BAB VI ANALISIS DAN PEMBAHASAN

6.1 Analisis Perilaku Panggilan 6.2 Analisis Gerolnbol

6.3 Analisis Uji Jaringan Syaraf Tiruan 6.3 Implikasi Manajemen

BAB VII KESIMPULAN DAN SARAN

DAFTAR GAMBAR

Gambar 2.1 Gambar 2.2 Gambar 2.3 Gambar 2.4 Gambar 2.5 Gambar 2.6 Gambar 2.7 Gambar 3.1 Gambar 4.1 Gambar 4.2 Gambar 4.3 Gambar 4.4 Gambar 4.5 Gambar 5.1 Gambar 6.1 Gambar 6.2 Gambar 6.3 Gambar 6.4 Gambar 6.5 Gambar 6.6 Gambar 6.7 Gambar 6.8 Gambar 6.9 Gambar 6.10Arsitektur Prototipe BRUTUS Proses KDD

Proses Data Mining

Perulangan pada CRISP-DM, proses adaptasi

Skenario Untuk Deteksi Kecurangan Telekomunikasi

Fungsi aktivasi pada jaringan syaraf sederhana dengan fungsi aktivasi F

Arsitektur Jaringan Backpropagation Kerangka Pemikiran Penelitian Diagram Alir Perilaku Pelanggan

Surnber data Parameter Deteksi Kecurangan Modifikasi Arsitektur BRUTUS

Arsitektur Jaringan Syaraf Tiruan untuk Deteksi Kecurangan Flow chart Deteksi Fraud dengan Jaringan Syaraf Tiruan K-nzeans clzrstering dengan SPSS 10.0

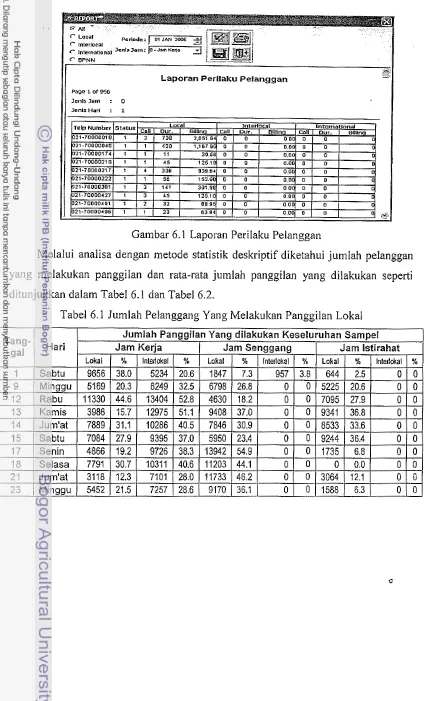

Laporan Perilaku Pelanggan

Jumlah Pelanggan yang Melakukan Panggilan Lokal

Jumlah Pelanggan yang Melakukan Panggilan Interlokal berdasarkan hari

Rata-rata Jumlah panggilan Lokal berdasarkan hari Rata-rata Jumlah panggilan Interokal berdasarkah hari Bo::?!ot Profil Panggilan Tanggal 14 Januari 2005 BoxPlot Profil Panggilan Tanggal 1 Januari 2005 Akurasi Klasifikasi BPNN

Tampilan Program Klasifikasi Uji Model Klasifikasi JST

DAFTAR

TABEL

Tabel 6.4 Tabel 6.5 Tabel 6.6 Tabel 6.7 Tabel 6.8 Tabel 6.9 Tabel 6.10 Tabel 6.1 1 Tabel 6.12Tarif untuk Hari Kerja

Tarif untuk Hari Minggu / Libur Tabel Perilaku Pelanggan

Tabel Inputan BPNN (Backpropagation Netrral Nehl~ork) Tabel Keluaran BPNN (Backpropagation NezrralNeh~~ork) Nilai Kompleksitas Algoritrna

Jumlah Pelanggan yang Melakukan Panggilan Jumlah Panggilan Min, Max, Mean Pelanggan

Hasil Gerombol Terakhir (Final Cluster) Tanggal 1 Januari kategori jam kerja

Jarak Antar Gerombol Kategori Hari Libur Jumlah Pelanggan Curang Kategori Hari Libur ANOVA Tanggal 1 Januari kategori jam kerja

Jumlah Pelanggan Curang hasil K-n~eans clzistering dan Perbedaaan Pengelompokan menurut PT.X (Hari Libur) Final Cluster Tanggal 12 Januari kategori jam kerja Jarak Antar Clzrsfer Kategori Hari Kerja

Jumlah Pelanggan Curang Kategori Hari Kerja ANOVA Tanggal 12 Januari kategori jam kerja

Jumlah Pelanggan Curang hasil K- weans clustering dan Perbedaaan Pengelompokan menurut PT.X (Hari Kerja) Hasil Akurasi Pelatihan

Hasil Akurasi Pengujian

Akurasi Klasifikasi BPNN dengan epoch 50.000 Akurasi Klasifikasi BPNN dengan epoch 100.000 Rincian Julnlah Pelaku Kecurangan

DAFTAR LAMPIRAN

Lampiran 1. Lampiran 2.

Lampiran 3.

. .

Lampiran 4.

Lampiran 5. Lampiran 6.

Lampiran 7. Lampiran 8.

Lampirar, 9. Lampiran 10.

Cara Perolehan Dan Pengolahan Data Format CDR (Charging Data Record

Nilai Kolom-CDR (Charging Data Record) yang perlu diketahui

Flow Chart Sistem

Flow Chart Pilih Pelanggan Post Paid

Flow Chart Deteksi Kecurangan dengan Jaringan Tiruan

Tahap Perkembangan Penelitian Deteksi Kecurangan Data Pelatihan Jaringan Syaraf Tiruan

Data Pengujian Jaringan Syaraf Tiruan

Bobot JST yang digunakan oleh model Klasifikasi

Halaman 68 69 70

71

73

BAB I. PENDAHULUAN

1.1 Latar Belakang

Kecurangan atau fraud menurut Association of Certffied Fraztd Examiners (ACFE) didefinisikan sebagai "the use of one's occzpationfor personal enrichn~ent through the deliberate rnisuse or application of the etnploying organization's

resources or assets" (suatu tindakan untuk memperkaya diri sendiri melalui penyalahgunaan secara sengaja atau penggunaan sumberdaya organisasi atau aset- asetnya)' Dalam bahasa !ah, fraud didefinisikan sebagai tindakan penggunaan fasilitas telekomunikasi secara ilegal yang sengaja dilakukan dengan berbagai cara bentuk kecurangan, penipuan atau penggelapan oleh orang atau organisasi tertentu untuk maksud menghindari biaya layanan atau pelacakan rekaman tagihan yang dilakukan secara ilegal.

Aktivitas kecurangan dapat terjadi kapan saja dan dilnana saja seperti di jaringan telekoniunikasi, telepon bergerak (mobile conzmunications), perbankan on- line, dan e-commerce. Kecurangan meningkat secara dramatis dengan meningkatnya

kemajuan teknologi dan komunikasi global yang mengakibatkan kerugian di dunia bisnis. Di Uni Eropa diperkirakan kerugian di industri telepon bergerak mencapai jutaan dolar per tahun. Di seluruh dunia menurut data CFCA (Communications Fraud Control Association) diperkirakan kerugian akibat kecurangan mencapai US $35-$40

juta, data dianlbil dari 26 negara. Nilai kecurangan yang menimpa mereka mencapai 3-6% dari nilai penjualan.

Konsekuensinya adalah deteksi terhadap kecurangan menjadi isu penting. Kelnampuan untuk melakukan identifikasi kecurangan secara cepat menjadi suatu kebutuhan. Unruk itu perlu dibangun metode deteksi kecurangan secara berkelanjutan agar sisteni dapat bertahan dari tindakan kriminal dan beradaptasi terhadap strategi kecurangan yang dilakukan para pelaku kecurangan. Pembuatan metode baru untuk

'

University Of Houston Sistem Administrative Memorandum. lnvesfigation Fralrdulenf Acls,deteksi kecurangan sangat sulit dilakukan karena keterbatasan dalam pertukaran ide dan pengetahuan dala~n deteksi ltecurangan. Data yang tidak selalu tersedia dan hasil penelitian yang tidak selalu dipub!ikasiltan merupakan penyebabnya.

Menurut Taylor (1999) ada beberapa skenario kecurangan pada jaringan telekomonikasi. Antara lain, subscription fratid; PABX fratid; freephone fraud; premiuli? rate fraud; handset the$; dan laaitzingJi.aud. Pada dasarnya kecurangan

, dapat di deteksi dari kumpulan data yang besar seperti data log:dan data perilaku

pengguna telepon ~ e t o d e yang digunakan digunakan untuk mendeteksi kecurangan antara lain menggunakan metode dala mining, statistik, dali artiJicial intelege:?t. Metode deteksi kecurangan melakukan pengungkapan yang terjadi melalui analisa terhadap penyimpangan data dan pola perilaku pen,g = una.

Jakko Hollmen dalain desertasi berjudul "user profiling and classij?cation for fraud detection in mobile comtnunication networks" telah mengernbangkan deteksi kecurangan pada jaringan telekom~nikasi secara lengkap mulai dari pe~nbuatan user profile model, klasifikasi perilaku, deteksi kecurangan real time, hingga pembuatan laporan. Desertasi tersebut merupakan gabungan dari tujuh tulisan Holllnen dkk tentang teknik deteksi kecurangan. Fraud Detection in Con;n?tmications Nehi~orh

Using Nezrr-a1 and Probabilistic r~lethorls (Taniguchi, et ~1,1998) merupakan tulisan pertama Hollmen yang membahas teknik deteksi kecurangan menggunakan liga metode. Metode pertanla, feed-jomard netrral nehvork, model gabunga~i Gaussian, dan Bayesian nework.

Tulisan Hollmen yang keempat, A self-organizing rnap for clusfering probabilistic models (Hollm'en, et al, 1999) merupakan hasil penelitian menggunakan metode Self Organizi17g Map. Metode ini merupakan metode yang lnampu memperbaiki tingkat ko~nputasi menjadi lebih rendah. Pendekatan ini digunakan ~lntuk pemodelan perilaku panggilan di jaringan telepon bergerak.

1.2 Permasalal~an

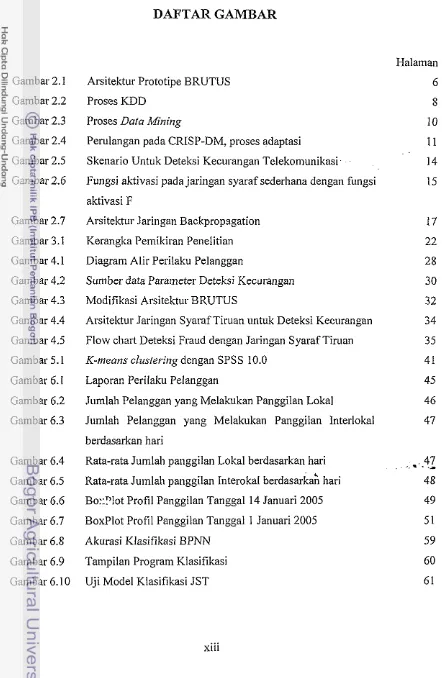

sebagai pendekatan ~ ~ n t u k deteksi kecurangan. Kemudian ASPeCT (Advanced Securiiy for Personal Commu17ications Technologies) memperkenalkan teknologi baru ~ ~ n t u k mendeteksi kecurangan umum yang disebut BRUTUS. BRUTUS rnenggunakan modul manajemen atau Adaptive Critic yang nienyediakan user alat analisis yang komprehensif u n t ~ ~ k deteksi real-time.

Moreau, et a1 (1997) memperkenaikan metode neural network untuk prototipe deteksi kecurangan menggunakan data toll ticket. Tekfiik user profile dan klasifikasi sebagai dasar dari deteksi kecurangan dilakukan oleli Jakko Mollmen.

Dari penelitian yang ada tnenunjukkan adanya variasi metode yang digunakan ~ ~ n t u k membangnn user profile dan melakukan klasifikasi tetapi ada beberapa permasalalian yang dihadapi, antara lain

1. rnasih sedikit yang melakukannya untuk katagori subscriptionfrnud jenis bad debt,

2. rnasih sebatas prototipe,

3. prototige yang dibuat masih menggunakan data panggilan dalam sehari balikan ada yang sebulan,

4. belum ada hasil penelitian yang menunjukkan tingkat akurasi dengan data riil, 5. sulitnya mendapatkan data penelitan yang merepresentasikan semua skenario

kecurangan.

Mengingat deteksi kecurangan sangat berkaitan dengan masalah waktu maka kecepatan waktu deteksi kecurangan menjadi sensitif. Dimana keterlambatan dalam deteksi kecurangan dapat mengakibatkan kerugian finansial yang sangat besar. Untuk mempercepat waktu deteksi dalam penelitian ini dirancang prototipe deteksi kecurangan jenis bad debt kurang dari 10 jam setelah panggilan. Prototipe yang dibangun melakukan deteksi secara oSf line, artinya mesin yang dibangun tidak langsung berhubungan dengan komputer pecatat transaksi panggilan MSC (Mobile Switching Ceriter) tetapi mengambilnya dari database transaksi panggilan.

1.3 Tujoan Penelitian

1. Mengkaji penerapan data mining dengan teknik neural network untuk deteksi kecurangan pada jaringan telekomunikasi khususnya kecurangan jenis bad debt,

2. Membangun sistem deteksi kecurangan pada jaringan telekomunikasi dengan metode data mining,

3. Mengukur tingkat akurasi per~deteksian kecurangan pada jaringan telekomunikasi dengan teknik neural network.

.

.

.<...

1.4 Manfaat Penelitian

Manfaat penelitian ini adalah :

1. Sebagai langkah awal untuk membag~in sistein deteksi kecurangan pada jaringan telekomunikasi jenis bad debt,

2. Meningkatkan kinerja hasil penelitian-penelitian sejenis yang dilakukan sebelumnya.

1.5 Ruang Linglcup

Ruang lingkup penelitiail ini adalali

1. Menggunakan basis data transaksi percakapan telepon dari sebuah perusahaan provider telepon.

2. Sistem deteksi kecurangan yang dibangun dibatasi pada subscription fraud jenis bad debt,

3. Menggunakan algoritma data mining klasifikasi dengan teknik neural nelwork

BAB 11. TINJAUAN PUSTAKA

2.1 Deteksi Kecurangan pada Jaringan Telekomunikasi

Sistem operasi jaringan telepon bergerak sangat kolnplek tetapi tetap saja ada celah kelernahan yang membuat pelaku kecurangan telekomunikasi selalu ingin menemukannya dan lnengeksploitasi kelemahan sistem. Sejak tahun 1995 ketika skelna pembayaran pra bayar niulai diperkenalkan, jenis kecurangan baru pada jaringan telekomunikasi banyak bermunculan. Tentunya kecurangan tersebut mernbebani jaringan, artinya tindakan kecurangan akan membuang sumberdaya dan tentunya mengurmgi keuntungan.

Banyak jenis kecurangan telekomunikasi tetapi dapat diklasifikasikan menjadi dua katagori, yaitu Szrbscripriot7 Fraud dan Superir7tposed Fraud. Kecurangan superirtzposed terjadi dari penggunaan layanan oleh seseorang yang tidak memiliki otoritas. Kecurangan ini terdeteksi lewat tagihan yang yang tidak diketahui siapa pemakainya. Kecurangan terbaru adalah clonirfg, ghosting (teknologi yang melakukan trik terhadap jaringan agar dapat melakukan panggi!an gratis), insider fiatid, tumbling, dan lain-lain (Yufeng Kou, er 01, 2002).

Sztbcription fraud atau kecurangan yang dilakukan oleh pengguna yang sah sejauh ini tnerupakan kecurangan terbesar di jaringan GSM. Seseorang yang menggunakan identitas palsu untuk mendapatkan layanan. Subscription fraud dapat dibagi menjadi dua golongan. Pertama adalah untuk penggunaan kepentingan pribadi pelaku kecurangan. Kedua adalah digunakan untuk mendapatkan keuntungan, di sini pelaku kecurangan membuat bisnis kecil dengan menggunakan nomor teleponnya ;.

.

untuk digunakan sebagai panggilan langsung bayar (seperti wartel). Pelaku kecuranga:: jang bermaksud untuk tidak membayar tagihan menjual airtime dengan pernbayaran langsung ke orang-orang yang ingin mendapatkan harga murah dalam berkomunikasi.'

Update Current Behaviour Profile, Behaviour Profile

History, Ne!work Profile Data Exrmctian

P

Extract ~elTaviour Projilc

and N e t y o r k Profile

1

Profiling

1

NEURAL NETWORK & BAYESI

"I

NETWORKDETECTION TECHNIQUES

I

I

I

Profile, Behaviour P~ojile

History, Network Profile

-

Fraud Team [image:21.550.87.464.98.688.2]Marketing i e p t . Engineering Gambar 2.1. Arsitektur Prototipe BRUTUS

Kecurangan subscription diakibatkan oleh pengguna terdaftar yang menggunakan layanan, biasanya memakai identitas palsu saat mendaftar, dan bermaksud untuk tidak membayar layanan yang digunakannya. Yang termasuk dalam katagori jenis kecurangan ini adalah bad debt. Yaitu kecurangan yang dilakukan akibat pelanggan tidak melakukan pembayaran tagihan transaksi telepon yang dilakukannya. Bisa jadi mereka yang melakukan bad debt pada awalnya tidak bermaksud melakukan kecurangan. Untuk itu perlu perhatian dan dikenali pola penggunaannnya (Rosset, et al, 1999). Beberapa skenario kecurangan lain yang termasuk dalam kecurangan subscription adalah subscription fraud, PABXfiaztd, freephone fraud, premium rate frazid handset the), dun roanzingfratld (Taylor, et al,

Rosset ~nenggunakan teknik Rzrle Based ~ l n t ~ ~ k melakukan deteksi kecurangan jenis bad debt menggunakan algoritma C4.5. Akurasi terlinggi yang didapatkan dalam penelitian Rosset mencapai 94% (Rosset, et al, 1999). Penguk~lran akurasi deteksi dilaltukan dengan rutnus sebagai berikut :

Jutnlah pelanggan yang dideteksi czlvang

Akzirasi = ...( 2.1)

Jz~tnlah pelanggar~ yatig diidentrjkasi curang

.

,. .

Pada penelitian ini akan digunakan arsitekt~lr prototipe BRUTUS yang dibuat oleh Burge (1997). Arsiteltlur prototipe BRUTUS dapat dilihat pada gambar 2.1. untuk deteksinya digunakan neural network.

2.2. Penemuan Pengetaliuan di Database (Krzo,vledge Discovery Database)

Saat ini pertumbuhan data sangat cepat seiring dengan m~lnculnya media penyimpanan yang seniakin besar dan sistern basis data yang selnakin canggili. Ledakan data tentu saja hanya akan niemenulii storage (data history) dan cenderung tidak berguna. Agar data yang besar tersebut dapat bernilai maka diperlukan teknologi yang dapat ~nenganalisa data untuk menghasilkan infor~nasi yang berguna. Sistem Manajemen Basis Data tingkat lanjut dan teknologi data warehozrsing lnampu untuk mengumpulkan "banjir data" dan lnentransformasikannya ke dalam basis data yang berukuran sangat besar. V o l ~ ~ m e data yang sangat besar tersebut tidak dapat ditangani ole11 metode analisis data tradisional seperti spreadsheet dan ad-hoc quely. Diperlukan teknik baru yang secara pintar dan otomatis mentransformasikan

data-data yang diproses untuk menghasilkan informasi dan pengetahuan yang

berguna. 4

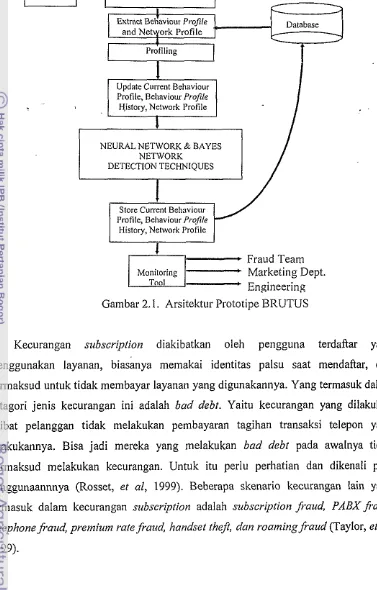

interaktif dan iteratif. Secara grafis, proses

KDD

digambarkan oleh (Fayyad dalam Mitra, 2001) dapat dilihat dalam Gambar 2.2.Sebelumnya harus dipahami aplikasi yang akan dibangun, termasuk pengetahuan yang berhr~bungan dengannya serta tujuan pembuatan aplikasi.

Seleksi: Setelah menganalisis tujuan dari end user dan menerima semua informasi (knowledge) yang berguna, maka dilakukan seleksi untuk menentukan gugusan target data.

Pra Proses: Target data mengalami p;a proses da11 ditersihkan (cleaned) yang bertujuan untuk menghilangkan noise atau pencilan (outliers)

Transformasi: Proses transformasi diperlukan untuk mencari variable-variabel yang berguna untuk merepresentasikan data. Data-data yang berasal dari berbagai sumber data disatukan sehingga memiliki format yang sama. Setelah itu dilakukan penggabungan data dan pengurangan data sesuai dengan tujuan aplikasi.

Data ~itirzing: Untuk menemukan pola dari sebuah database dilakukan dengan algoritma data mining. Algoritma-algoritma itu adalah untuk asosiasi (association), klasifikasi (classiJication), pengelompokan (clustering), dan lain-lain. Pemilihan algoritma data mining harus tepat sesuai dengan tujuan yang liendak dicapai.

Interpretasi/Evaluasi: Pola-pola yang dihasilkan diinterpretasikan dan dievaluasi untuk menghasilkan informasi atau pengetahuan.

KDD merujuk pada semua proses yang mengubah data paling kasar iiingga menghasilkan pengetahuan. Sebuah langkah penting pada proses KDD untuk mengekstraksi pola-pola dari data, disebut data mining.

?Je

-

Irj3$., [image:23.547.37.477.78.758.2]. . .. .. . ,

Gambar 2.2 Proses KDD .

.

DataXiniug

pr~enhi

p i a c s i i ~ +

ht3

-

' -2'

2.3 Dntc tninir~g

Algoritma data ~nining memiliki kemampuan untuk ~nelakukan desltripsi, estimasi, prediksi, klasifikasi, cir/ster, dan asosiasi (Larose, 209.5) Dala~n prakteknya

ada dua tujuan ~ltalna dari daln mini~tg yaitu lnemprediksi clan deskripsi. Prediksi

menyeltakan beberapa variabel atau .field pada basis data untuk memprediksikan

sesuatu yang beluni diketahui atau nilai tertentu dari variabel yang diharapkan.

..

. . Sebaliknya. , deskripsi ~. fokus pada pengenalan pola dan meiijel&kan: data yang dapat dipahatni oleh manusia. I<arena itu sangat mungkin L I ~ ~ L I ~ meniasukkan aktivitas datar~~ining pada satu atau kedua lkatagori: ( I ) Predictive rlata />lining, menghasilltan

model sistern yang digambarkan oleh basis data yang diberikan atau (2) Descriptive

data ntining yang menghasilkan infomasi baru dan penting yang didasarkan pada data

yang tersedia (Kantardzic, 2001).

Tujuan dari predictive &fa minirtg adalah untuk m e ~ n b ~ ~ a t suatu model, yang

diungkapkan melalui kode exect/table, yang dapat digunakan untuk melakukan

klasifikasi, prediksi, estimasi, atau tugas-tugas sejenis. Tujuan klasifikasi adalah

melakukan fitngsi peramalan untuk mengelompokkan data tel-tentu ke dalam kelas-

kelas yang telah didefinisikan.

Um~imnya, algoritlna &to mining kombinasi dari tiga komponen berikut, yaitu

(1) model : fungsi model (klasifikasi, clustering) dan direpesentasikan dari linier

discrinzinant, netrral rtefivork, dan lainnya. Sebuah model mengandung parameter

yang ditentukan dari data; (2) kriteria pilihan : sebuah dasar untuk melakukan pilihan dari sebuah model atau kumpulan dari parameter, tergantung pada data yang

diberikan; (3) algoritma pencarian : spesifik algoritma untuk mencari model khusus

dan parameter-parameter yang diberikan data model dan kriteria pilihan.

Algoritma data mining klasifikasi saat ini menggunakan teknik generasi baru

yait~: soft compzrting salah satunya adalah teknik neural network. (Berson, Smith,

and, Thearling, 2000). Aplikasi yang menggunaltan klasifikasi antara lain diagnosa

penyakit, penilaian resiko kredit, deteksi kecurangan, dan penentuan target pasar.

Neural network (jaringan syaraf tiruan) memiliki karakteristik tahan terhadap error

tiruau ~iiembut~~liltan w a k t ~ ~ yang lebih l a ~ n a dibanding dengan algorit~na &ci,rio,?

tree. Waktu pelatihan sangat tergantong dari banyaltnya data pelatihan yang

digunakan.ju~nlah pembobotan, dan pengaturan parameter (Sousa, 1998)

.

Proses cfutu iiiining digambarkan melalui Gambar 2.3 ~nengadaptasi prosedur

riset yang meliputi (1) penentuaii permasalahan dan perurnusan hipotesa; (2)

pengumpulan data; (3) preproses data; (4) Penentuan model; dan (5) penerjemahan

d e l i model dan penariljan ltesimp'ulan (Kantardzic, 2001). Setiap tahapan

dimungkinkan untuk dilakukan perulangan, setiap tahapan selanjutnya dapat

menjadai inpa pan balik pada tahapan sebelumnya.

State the problem

1

'ICollect the data

Perform preprocessing

/

Interpret the model & d r a w the the conclusions Gambar 2.3 Proses Data ~ n i n i n pProses data mining seperti proses peneiitian yang membutuhkan kejelasan

permasalahan yang akan dipecahkan dan mer~~rnuskan hipotesa. Setelah diketahui

dengan jelas permasalahannya maka langkah penglrmpulan data pada sumber-sumber

data dilakukan. Data yang berasal dari berbagai sumber dengan format data yang

berbeda ditransformasikan dan diolah lebih lanjut. Data pencilan (otrtlier), data hilang

(rtiissing vulzre)dan data tidak lengkap (uncoinpiete datu) diproses sedemikian rupa

dengan teknik yang ada untuk memenuhi keientuan data yang dibutuhkan.

Setelah data yang diperlukan telah memenuhi syarat maka langkah selanjutnya

adalah menibuat model ~ ~ n t u k mengolahnya. Model ini akan menerjemahkan data

me~ijadi pola-pola yang dapat diterjemahkan sehingga pengguna dapat menarik

bagian yang mungkin berisi pola yang dibutuhkan. Fase ketiga, fase persiapan data yang meliputi persiapan data mentah awal dari database terakhir yang akan digunakan untuk keseluruhan fase, fase ini banyak membutuhkan kerja manusia. Pilih kasus dan variabel yang ingin dianalisa dan tepat untuk kita analisz. Lakukan transformasi pada variabel tertentu, jika dibutuhkan. Bersihkan data mentah yang siap digunakan ulttuk alat pemodelan.

Fase keempat, fase pemodelan meliputi pemilihan dan mengaplikasikan teknik pemodelan yang tepat. Uji dan atur pengukuran rtiodel agar menghasilkan hasil yang optimal. Beberapa teknik yang berbeda mungkin dapat digunakan untuk masalah data mining yang sama. Jika dibutuhkan, lakukan pengulangan pada fase persiapan data untuk mendapatkan data yang cocok untuk kebutuhan khusus dari teknik data mining. Fase kelima, fase evaluasi berisi tentang evaluasi satu atau lebih model yang digunakan pada fase pemodelan untuk efektifitas dan kualitas sebelum digunakan. Tentukan apakah model telah dapat memenuhi tujuan yang dir~~muskan pada fase pertama. Pastikan apakah seluruh permasalahan penelitian tidak lupa untuk diselesaikan. Lakukan sebuah keputusan untuk hasil data mining. Fase keenam, fase pembangunan yaitu membuat model yang dapat menyelesaikan permasalahan.

2.4 Profle Pengguna (User ProjiIe)

Metode Userprofile membutuhkan analisa perilaku panggilan untuk mendeteksi penggunaan yang menyimpang yang diperkirakan sebagai sebualt kecurangan. Metode User profile merupakan sebuah metode kelas khusus akhir panggilan. Yang meliputi analisis perilaku panggilan untuk mendeteksi penggunaan anomali yang * . ../

dianggap sebagai kecurangan (Fawcett dan Provost, 1997).

karakteristik yang biasa terjadi, dirnana tidak ada pola perilaku yang stabiL2 Sehingga tidak mesti bila perilaku berubali dipastikan sebagai tindak kecurangan.

User profile harus dibuat sama persis dengan perilaku user untuk dapat melakukan deteksi kecurangan. Semua informasi yang dibutultkan oleh alat deteksi kecurangan untuk mengatasi kecurangan dapat diambil dari toll ticket. Kornponen toll ticket yang relevan untuk dipakai dan secara kontinyu diambil untuk digunakan membentuk User profile adalah Charged-IMSI (identij(ies the. user), First-Cell-Id (location characteristic for mobile originatirig calls), Chargeable-Duration (base for

all cost estiniations), B-Type - oS_Nun?ber flor distinguishing between national /

international calls), Non-Charged-Party (the number dialled), Starting date of the

call, Startirig time of the call, dan Duration of the

Frazrd detection sepenuhnya menggunakan data-driven approach (pendekatan pada data) bukan user-driven approach. Seluruh informasi didapatkan melalui alat yang berasal dari toll ticket. Dimana sebuah metode harus digunakan untuk membuat pro$le setiap user d a ~ i mengambil informasi yang relevan dari toll ticket untuk digunakan meudeteksi kecurangan (Shawe-Taylor, 1998). Toll ticket atau charging data record (CDR) berisi detail dari setiap panggilan telepon. Toll ticket ditransmisikan ke operator jaringan melalui saluran switching dimana telepon bergerak melakukan komunikasi. Selain niengandung informasi untuk tagihan, toll ticket juga berisi informasi yang dapat digunakan untuk mendeteksi kecurangan (Shawe-Taylor, 1998).

Kecurangan di jaringan telekomunikasi dapat dikarakterisasi melalui skenario kecurangan yang menggambarkan bagaimana pelaku kecurangan memperoleh keuntungan dari akses ilegal ke dalam jaringan. Metode deteksi mendesain skenarid khusus agar secara tepat mendeteksi jenis kecurangan telekomunikasi.

Michiaki, et a1 (1938) memperkenalkan tiga teknik deteksi kecurangan. Metode pertama, feed-forward neural network yang berdasar pada supervised learning yang

2 Bharat B., Yuhui Z., Yuhua L.,.

Op.cit. hal.3.

digunakan untuk pembelajaran fungsi diskriminan yang menggambarkan klasifikasi dengan ~ t a t i s t i k . ~

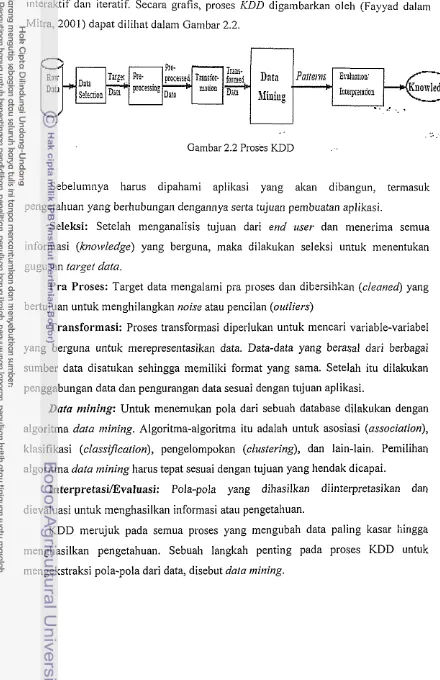

Hari Kerjal Libur

1

[image:28.547.81.499.124.380.2]Total Durasi.'am

Gambar 2.5 Skenario Untuk Deteksi Kecurangan Telekomunikasi

Dalam penentuan projle pengguna dignnakan sebuah skenario untuk memodelkan pengguna normal dan pengguna curang. Memang tidak ada aturan pasti yang bisa mengidentifikasi seorang pelanggan sebagai seorang pelaku kecurangan. Penulis merujuk skenario kecurangan oleh Maes (Maes, et al, 2000) untuk rnembuat formulasi perilaku kecurangan. Skenario kecurangan disusun dari peluang panggilan telepon pada hari kerja atau hari libur dengan meinperhatikan. katagori waktu panggi!an fivaktu keda, luang, dan istirahat) serta memperhatikan jenis panggilannya (lokal, interlokal, dan internasional) yang terlihat seperti Gambar 2.5.

Perilaku penggunaan telepon dimodelkan menjadi dua yaitu model curang dan model normal. Dengan meyakini bahwa perilaku curang adalah perilaku anomali

~ n a k a perilalcu ini hanyalah minoritas dari perilaku pelanggan telepon. Sehingga

dalam pembuatan skenario lebih ditekankan kepada model perilaku curang. Dari

skenario di atas dilakukan analisa lebih lanjut ~ n e ~ i g e n a i fi.ekuensi penggunaan dan

durasi setiapl total panggilan.

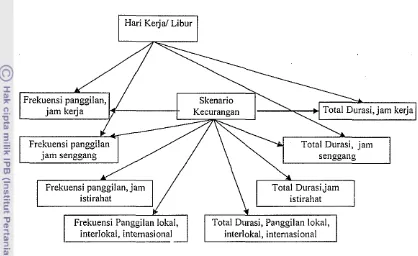

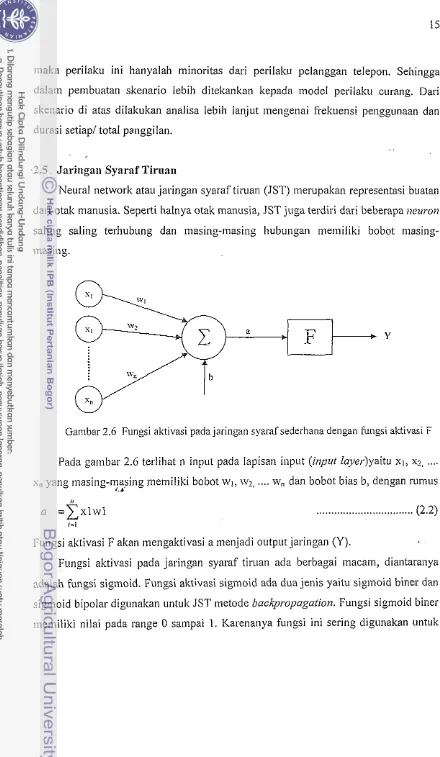

,2.5. Jaririgar~ Syaraf Tiruan

Neural network atau jaringan syaraf tiruan (JST) merupakan representasi buatan dari otak mam~sia. Seperti halnya otak manusia, JST juga terdiri dari beberapa iiezrron sali~ig saling terhubung dan masing-masing hubungan metniliki bobot masing-

[image:29.550.38.478.13.770.2]masing.

Gambar 2.6 Fungsi aktivasi pada jaringan syaraf sederhana deugan Fungsi aktivasi F

Pada gambar 2.6 terlihat n illput pada lapisan input (input luyer)yaitu X I , x?,

....

x,, yang masing-masing tnemililci bobot wl, w2,....

w, dan bobot bias b, dengan rulnuse.4

Fungsi aktivasi F akan mengaktivasi a menjadi output jaringan ( Y ) .

Fungsi aktivasi pada jaringan syaraf tir~lan ada berbagai macam, diantaranya

adaiah fungsi sigmoid. Fungsi aktivasi sigmoid ada dua jenis yaitu sigmoid biner dan

klasifikasi yang keluarannya terletak pada interval 0 dan 1. Fungsi signloid biner

1

dirumuskan sebagai berikut : y = f ( x ) = ---

...

I +e-" (2.3)

dengan f '(x) = of(x)[l-f(x)].

...

(2.4)Pada Matlab fungsi aktivasi ini dikenal dengan nama logsig, d i ~ n a n a 0 adalah gain

fungsi sigmoid (konstanta).

Salah satu metode terpopuler untuk pelatillan pada jaringan lapis banyak adalah

algoritma bachpropagution. Algoritma backpropagation ~nemiliki ketangguhan,

berdaya guna, dan relatif niudah untuk dipahami. Metode training backpropagation

sangat mudah walaupun m t u k ~iiodel yang kompleks yang me~niliki ratusan atall

ribuan parameter.

Backpropagation ~ n e r ~ ~ p a k a n algoritma pembelajaran yang terawasi dan

biasanya digunakan oleh perceptron dengan banyal: lapisan L I ~ ~ L I ~ mengubah bobot-

bobot yang terliubung dengan neuron-neztron yang ada pada lapisan tersembunyinya.

Algoritma bc~ckpropagaliol? menggunakan error* ozntpztl untilk mengubail nilai bobot-

bobotnya dalam arah ~ n u n d u r (backward). Untuk mendapatkan error ini, tahap

perambatan niaju ( j b r ~ ~ ~ a r d p r o p n g n t i o n ) harus dikerjakan terlebili daliulu. Pada saat

perambatan maju, neuron-neuron diaktifkan dengan menggunakan fiingsi aktivasi

yang dapat dideferensiasikan, seperti sigmoid5:

Arsitektur jaringan yang sering digunakan oleh algorit~iia b a r ~ ~ r o l ~ c i g a t i o n

adalah jaringan feedjtot~~~arcl dengan banyak lapisan. Arsitektur jaringan

bachpropagution seperti terlihat pada Gambar 2.7 diniana jaringan terdiri dari 3 unit (neuron) pada lapisan input, yaitu X I , xz, dan x3; 1 lapisan tersembunyi dengan 2

neuron, yaitu zl dan z2; serta 1 unit pada lapisan output, y a i t ~ ~ y. bobot yang

menghubungkan X I , xz: dan x3 dengan neznron pertalna pada lapisan tersembunyi,

'~dalali vll, vzl, dan v;l (vij : bobot yang menghubungkan neuron input Ice-i ke net~ron

Ite-j pada lapisan tersembunyi). bl dan bz adalah bobot bias yang menuju ke ~ieznro~i

pertama dan kedua pada lapisan tersembunyi dengan lapisan output. Fungsi aktivasi

'

Sri Kusumadewi, Mrt11bungu17 J'1ringa17 Sya~af Tirzrrttl Mer1ggzrnukan Mullub da17 ExcelLirrk,yang digunakan, antara lapisan input dan lapisan tersembunyi, dan antara lapisan

tersembunyi dengan lapisan output adalah f ~ ~ n g s i aktivasi logsig.

Pelatihan pada jaringan feedfoiwud dilakukan dalam rangka ~nelakukan

pengaturan bobot, sehingga pada akhir pelatihan akzn diperoleh bobot-bobot yang . .,.

. ,,

baik. Selama-... proses pelatihan, bobot-bobot diatur secara itesatif untuk

me~niniinumkail fungsi kinerja jaringan. Fungsi kinerja yang sering digunakan untuk

backpropagution adalah fnean square ewer ( ~ ~ i s e ) , fungsi ini akan mengambil rata- rata kuadrat kesalahan yang terjadi antara o ~ ~ t p u t jaringan dan target.

Gambas 2.7. Arsitektur Jaringan Bnckpropagalior?

Sebagian besar algoritma pelatihan ~ l n t ~ ~ k jaringan feerlfor~~~arn' menggunakan

gradient dari fungsi ltinerja L I ~ ~ L I ~ menentukn!l bagaimana mengatur bobot-bobot

dalaln rangka ineminimumkan kinerja. Gradient ini ditentukan dengan menggunakan

suatu teknik yang disebut dengan nama backpropc~g~~tion. Pada dasarnya, aigoritma

pelatihan propagasi balik aka11 menggerakltan bobot dengan arah gradient negatif!

Prinsip dasar dari algoriti~ia propagasi balik sederhans adalah memperbaiki

bobot-bobot jaringall dengan arah yang menibuat fungsi kinerja menjadi turun dengan

Algoritlna ~ac!q~ro~a~aliorz'

I . inisialisasi bobot (a~nbil bobot awal dengan nilai random yang cukup kecil)

2. tetapkan : ~naksimilln epoch (epolij, targer error, dan learning rate ( a )

3. inisialisasi : epoh = 0, MSE = 1

4. kerjakan langkah-langkah berikut selarna (epoh < ~ n a k s i ~ n u i n epoh) dan (mse >

target error)

5. epoh = epoh

+

l6. ulituk tiap-tiap pasangan elernen yang akan dilakukan pembelajaran, kerjakan :

Feedfolfor~vard

7. tiap-tiap unit input (X,, i=1,2,3, ..., n j menerima sinyal x, dan meneruskan sinyal tersebut ke semua unit pada lapisan yang ada di atasnya (lapisan tersernbunyi)

8. tiap-tiap ~ l n i t pada suatu lapisan tersembunyi ( z , j = 1 2 . , p ) menjumlahkan sinyal-sinyal input terbobot :

gutiakan fungsi aktivasi untuk incnghitung sinyal outputnya :

zJ = f(z-in,) (2.6)

dan kirimkan sinyal tersebut ke selnua unit di lapisan atasnya (unit-unit output)

langkalz ini dilakz~kan sebnnyak jurnlui7 lr~pisaiz tersentbzmnyi

9. tiap-tiap unit o~ltput (YL, k=1,2,3;

...,

ln) menj~l~nlallkan sinyal-sinyal illpill terbobot.I'

y-ink = b21,

+

C

z, iv,, 2.7)I=!

gunakan fungsi aktivasi untuk mengliitnng sinyal outputnya : Yk = f(y-ink)

dan kiriinkan sinyal tersebut ke selnua unit di lapisan atasnya (unit-unit output)

Backpropagation

10. tiap-tiap ~ l n i t output (Yi;, b=1,2,3,

...,

m) lnenerilna target pola ),ang berhubungan dengan pola input pembelajaran, hilung informasi errornya :p 2j 6 kzj (2.9)

p2k= 8 " (2.1 0)

kernudian hitung koreksi bobot (yang nantinya aka; digunakan untult

tnemperbaiki nilai wjk) : A wjk = a p 2,k (2.1 I ) .

.

hitung j i ~ g a koreksi bias (yang nantinya akan digunakan untuk memperbaiki nilaib2k) : A b2k = a p 2 k (2.12)

langknh no. I0 dilakukan sebanyak jzrrnlah lapisan terseinbz~nyi, zmfuk

n7enghitt1ng infort17asi error dari szlntzl lapisan ferset17btmnyi lie lapisan

tersen~bzmnyi sebelznnnya.

11. tiap-tiap unit tersembunyi (zj, j=1,2,3,

...,

tn) menjunilahkan delta inputnya (dariunit-unit yang berada pada lapisan di atasnya) :

6 -inj =

2

6 21; wj1; (2.13)k=l

kalikan nilai ini dengan turunan daari fi~ngsi aktivasinya untuk mengtlitung

info1.riiasi error :

6 l j =

6

-inj P (z-in,) (2.14)p I ij= 6 l j xj (2.15)

p

lj= 6 l j (2.16)kernudian hitung koreksi bobot (yang nantinya akan digunakann untuk

memperbaiki nilai vij) : A vi, = o p I,, (2.17)

hitung j ~ ~ g a koreksi bias (yang nantinya alcan digunakan untuk memperbaiki nilai

blj) : A b l j =

a

,Blj (2.1 8)12. tiap-tiap nit vatput (Yk, k=1,2,3,

...,

m) niemperbaiki bias dan bobotnyaQ=0,1,2

,...,

p) :1;

- (baru) = wjk (lama)

+

A wjk (2.19)b21; (baru) = b21; (lama)

+

A b2k (2.20)tiap-tiap nit tersembunyi

(zj

,

j=1,2,3, ...,p) meniperbaiki bias dan bobotnya (i= 0,1,2,...,

n):b l j (barti) = b l j (lama)

+

A bl,I3AB

111.

METODOLOGI PENELITIAN

3.1. Keranglta Temikiran

Fenelitian tentang deteksi kecurangan telah muncul sejak pertengahan 1990 an. Pendekatan yang digunakan dalam mendeteksi kecurangan menggabungltan kelebihan data mining dengan expert sisterir, statistik, dan soft con~pzcting. So$ corrzputing dipilih karena memiliki kelebihan dari sisi k o m p ~ ~ t a s i dan pernbelajaran.

Dari survey tentang telcnik deteksi kecurangan yang dilakukan oleh KO, et crl (2002) dinyatakan bahwa kebanyakan teknik deteksi kecurangan mengambil data toll ticket (CDR) dan mendeteksi kecurangan dari pola panggilannya. Dari CDR (Cnl! Dntn Record) inilah dibuat proJle perilaku pelanggan yang nantinya aka11 dideteksi apakah tennasulc curazig atau normal. Salah satu pendekatan yang digunakan adalah ~ n e l a l ~ ~ i teknik jaringan syaraf tiruan yang nietnang sudali banyak digunakan untuk deteksi kecurangan. Jaringall syaraf t i r ~ ~ a n dapat nielakukan kalkulasi pt.oj!e pengguna dan ~iienyesuaikan dengan berbagai perilaku pengguna. Dengan jaringan syaraf tiruan biaya operasional u n t ~ ~ k deteksi ltecurangan akan menurun (KO, et al, 2002).

Peda penelitian ini akan digunakan arsitektur prototipe BRUTUS yang dibuat oleh Burge (1997). Utisur kebaruan dalaln prototipe deteksi kecurangan yang dibuat dalatn penelitian ini adalah jenis kecurangan yang dideteksi adalah jenis bcid debt dan deteksi kecurangan dilakukan dalam tiga periode waktu d a l a ~ n sehari: !,aitu katagori jam kerja, jam senggang dan jam istirahat. Jam kerja a d a l a i walctu m~llai dari jam 07.00 - 16.59, sedangkan jam senggang dimulai pada jam 17.00 - 23.59. dan jam istirahat dimulai pukul 00.00 - 16.59.

Ideniifikasi Masalah dan Metode

- - - . - Metode Data 111i1iing

/

3.2. T a t a Lalrsana

Penelitian ini dilaksanakan dalam dua tahap, yaitu tahap pembuatan irser profile

(pola perilalcu user) dan yang ked::a penentiiarl klasif~kasi. Dalam raliap pertama,

peneliti menyiapkan data yang berasal dari PT. X dan m e l a k ~ ~ k a n proses knon~ledge discovery untuk mendapatkan pola perilaku user. Di sini akdri diperoleli inforriiasi

mengenai perbedaan karakterisitiklperilaku pengguna yang nor~iial dan perigguria

yang tidak normal ifi.audlcurang).

'I'ahap kedua adalali penentuan klasifikasi dengan iiienggunakari teknik neural

network. .A.lat klasifikasi kecnrarigan dilatih dengan data pelatihan dan

rnernverifikasinya dengan data pengi~jian. Untuk mengukur akurasi dari digunakan

rumus dari Rosset (Rosset, et al, 1999).

Tahap klasifikasi memerlukan proses pengujian terlebih dali~11~1. Peng~~jian

dilakultan ilntuk mendapatkan model yang paling akurat untuk rnendetekasi

kecurangan pelanggan. Pemoclelan ini menggunakan tool yang sudah ada, penulis

memakai program Bac!cPRC 2N yang dibuat oleh (Rudiyanto dan Setiawan, 2005).

Program ini menggunakan algoritrna backpropugc~tion yang merupakan algoritma

pernbelajaran terawasi (szperoisecl). Backpl.opagatior? nez~ral r?ehvork menggunakan

firngsi aktivasi sigmoid antara lapisan input dan lapisan tersernbunyi dan atara lapisan

tersembunyi dan lapisan oz~tpi~t.

Insialisasi bobot awal dilakukan secara random, biasanya bobot awal dipilil~

nilai antara -0,5 liingga 0,5 atau -1 liingga 1, atau interval lainnya. BacltPRO 2N

rnerientukan inisialisasi bobot awal dengan nilai -1 hingga 1.

Dari arsitektur yang dipilih dan dan bobot yang diperoleli dari BacltPRO 2N:

pembuatan model klasifiltasi dapat dilakukan.

Penelitian ini menggunakan kaidali proses Data nlinilzg and Knowledge

Discovery dengan rnengacu pada standar proses CRISP-DM (Cross I17dzcsfri Slr~nclc~rd

Process f o r Dulu niining), yaitu :

1. Fase Pemahaman Penelitian

fase pemahaman penelitian yang tnenyatakan tentang tujuan dan ltebutuhan

2. Fase Pemaliaman Data

fase peinahaman data meliputi pengump~ilan data; memahami data meiigg~inakan

analisa eksplorasi data; msneliti kualitas daia; dan memilill bagian yang mungkin

berisi pola yang dibutulikan

3. Fase Persiapan Data

memiilih variabel yang ingin dianalisa dan tepat dianalisa. Melakukan

transformasi pada variabel tertentu, jika dibutuhkan. Membersihkan data mental1

pang siap digunakan untuk alat pemodelan

4. Fase Pernodelan

fase pemodelan meliputi peniilihan dan mengapliltasikan teluiik pemodelan yang

tepat. Pengujian dan pengaturan pengukuran model agar menghasilltan hasil yang

optimal

5 . Fase Evaluasi

fase eval~~asi berisi tentang evaluasi sat11 atau lebih model yang digunakan pada

fase pemcdelan untuk efektifitas dan kclalitas sebelum digunakan

6. Fase Pembangunan

membuat model yang dapat menyelesaikan permasalahan penelitian.

3.3. Pengembangan Sistem

Pengembangan sistem menggunakan teknik sofht~ure ei7gineerii?g dengan

pendekatan nietode data rrzinir7g. Dalam garis besarnya akan membahas perancangan

sistem/prototipe dali ilnplementasi sistem yang dijelaskan pada bab selanjutnya.

Sistem dibuat sedemikian rupa sehingga dapat memenuhi tujuan sistem dan

mempermudah pengguna L I I ~ ~ L I ~ melakukan pendeteksian kecurangan pada jaringan

teleko~iiuniltasi. Perancangan antar l n ~ ~ k a eraphic z ~ e r ii7teflace) dibuat dengan

BAB XV. PERANCANGAN SXSTEM

4.1 Pengumpulan Data

Pengumpulan data merupakan proses yaiig cukup niemakan \\,aktu. Data yang dibutuhkan dalam peneilitan tesis ini mernang m a s ~ ~ k dalam katagori data raliasia yang tidak boleh diketahui sembarang orang. PT. X bersedia memberikan data yang dibutuhkan menimbang data ini digunakan untuk kepentingan penelitian tesis. Data yang dibutuhkan adalah data CDR (Charging Data Record) pelanggan paska bayar yang melakukan transaksi pada bulan Januari taliun 2005. Data CDR berasal dari MSC (h'obile Switching Center) yang inemiliki format belben~uk kode biner, hexadecimal. dan ASCII.

Proses konversi dilakukan u n t ~ ~ k menghasilkan data herforniat ie.~. Forinat test

inilah yang dikirimkan ke datebase. DBMS yang digunakan adalah Microsoft SQL Server 2000. Transfor~nasi data ke dalain drt~rrlabase menggunakan inengg~~nakan fungsi bulk insert yang disediakan oleh SQL Server.

Sisteni di MSC melak~~ltan penyimpanan transaksi panggilan ke dalaln satu file setiap selang 5 (lima) menit. Penamaan file ini dilakultan secara otolnatis dengan kctentuan berisi tentang lokasi MSC dan waktu panggilan. Sebagai contoli penainaan seperti MSC-KBB - 20050103-1615.txt. dapat dia~tikan : MSC-I<BB adalah lokasi retilpat MSC berada (unit layanan), 20050i03 adalah tanggal panggilan dilangsungkan dengan format yyyy/mm/dd, sedangkan 1615 menuiijukkan waktu panggilan y a i t ~ ~ jam 16 menit ke-15 dengan format IihImm.

Deteksi kecurangan yang dilakukan didesain untuk dapat melakukan deteksi sebanyak tiga kali sehari. Untuk itu perlu dilakukan analisa terhadap karakteristik petr~aku penggunaan telepon oleh pelanggan dalam kurun w a k t ~ ~ yang telall ditentukan.

penggunaan telepon pada waktu hari kerja, waktu senggang, dan waktu istirahat.

Adapun pembagian waktunya adalah sebagai berikut : pukul 00.00-06.59 masuk

katagori waktu istirahat diberi kode C, pukul 07.00-16.59 masuk katagori waktu kerja

diberi kode A, dan pukul 17.01-23.59 rnasuk katagori waktu Iuang diberi kode B.

4.2 l'ersiapan Data

CDR yang berisi seluruh panggilan pelanggan dipisahkan berdasarkan jenis

pelanggan. Dimana data panggilan yang kita gunakan dalam penelitian ini adalah data

panggilan jenis pelanggan terdaftar paska bayar (post paid). Dalam ha1 ini yang

nienjadi patokan adalah Jield Service Option (WmTSVC), kode 00 unt~rk pelanggan

post paid dan kode 90 untuk pelanggan pra bayar @repaid)

Seperti sering ditemui pada banyak basis data, maka CDR yang bisa

digolongkan sebagai data log juga tidak luput dari error. E r r o r terjadi akibat

ketidaklengkapan data (incotilplete data atau n~issing valzre) dan kesalahan inputan,

selain itu juga terdapat jenis-jenis data yang nleniang kita tidak butuhkan. Untuk itu

dilakukan pembersihan data (data cleaning). Dalam kasus ini ditemui nama file yang

tidak semestinya, file-file yang niengandung inisial "info" merupakan record yang

dipastikan memiliki error. Penghapusan baris-baris data (record/ro~vs/sar~~plel

insiance/cuse) dilakukan sebel~lm pengliap~~sanJieZdJiZe~~a~i~e diatas.

Informasi tambahan yang diperoleh adalah selnua pelanggan frntrd adalah

pelanggan yang baru (kurang dari 45 hari) masa pendaftarannya. Hal ini juga rnenjadi

..

, .. -. .- perfimbangan untuk memasukkan katagori masa pendaftaran pelanggan. ~ e l a n $ & i n

dengan masa pendaftaran kurang dari satu bulan disebut pelanggan baru sedangkan

pelanggan yang lebih dari satu bulan (45 hari) adalah pelanggan lama. Pelanggan

lama dapat dipastikan telah melakukan pembayaran tagihan bulanan.

Tanggal transaksi panggilan yang dikodekan ke dalam naliia file dig~rnakan

untuk menandai hari panggilan. Sehingga akan diketahui katagori hari transaksi

panggilan termasuk katagori hari kerja atau llari minggullibur. Dalam bulan Januri

2005 terdapat 5 (lima) hari mingg~r dan 2 (aua) hari libur yaitu tanggal 1, 2, 9, 16, 21,

perbedaan perilaku pelanggan dalam melakukan transaksi panggilan pada hari kerja

dan pada hari minggullibur.

Karena PT. X memiliki atbran pentarifan yang berbeda berdasarkan jenis panggilan, waktu panggilan, dan katagori hari maka penulis mengacu pada pentarifan ' yang sudah baku. Tetapi karena keterbatasan data altibat sifat yang rahasia maka

untuk jarak antara penianggil dan yang dipanggil tidak dapat diketahui. Untuk itu

penulis nienggunakan standar harga rnenengah. Adapun tarif panggilan yang

digunakan dalam penelitian ini seperti Tabel 4.1 dan Tabel 4.2.

Tabel 4.1 Tarif untuk Heri Kerja

Tabel 4.2 Tarif untuk Mari Minggu I Libur

4.3 Ider~tifilcasi P a r a m e t e r Detelsi ICecorangan

Langkah awal yang dilakukan dalam penelitian ini irlalah identifikasi parameter

yang dibutuhltan dalam proses membuat user projle pang akan digunakan untul:

menentukan klasifikasi penggunaa11)nltd dan penggunaan normal. Untuk melakukan

deteltsi kecurangan maka z/serprojle harus dibuat sama persis dengan perilaku user. KODE

00 01 02

JENIS PANGGILAN

Tidak diketahui Lokal

lnterlokal<200 km

TARlF per Pulsa (Rp I menit)

03

1

Lokal PSTN 04I

lnterlokal > 200 km05

I

lnternasionalKatagori Jam A

0

250 11,5 menit 645

25011,5 menit 915

7.200

Katagori Jam B

1

Katagori Jam C0

/

0250 11,5 msnit

/

250 113 menit645

/

325250 11,5 menit

/

250 11,5 menit915

1

460A-Num

.Panggilan Baca Nomor pelanggan A - N L I ~

= A-Num. dari Tabel Status Pelanggan

Status

Hapus isi tabel temporary dan Simpan hasil select di tabel

Pelanggan

Pisallkan Panggilan jenis Lokal, interlokal, & internasional (berdasarkan CnllReleaseTvue)

TotDur asi= 0 TotTagihan=O

. .

1

I

Sinlpan ke table Perilaku Pelanggan A, B, CI

t

(SELESAI)

Galnbar 4.1 Diagram Alir ldentifikasi Perilalcu Pelanggan

1

'--.

I

Baca File x-Jan2005-Ox 4 DB

Diagram alir untuk melakulcan identifikasi perilaku pelanggan dapat dilillat pada G a ~ n b a r 4.1. Pada diagram alir tersebut nampak semua data yang dibutuhltan sudah terkunipul d a l a ~ n database. Walaupun sebelumnya data-data tersebut tersebar

di berbagai sumber data. ...,

Sumber data yang digunakan berasal dari Data Pelanggan (Bagian Malteting), Data Tarif (Bagian PenagihanIBilling), dan Data CDR (Bagian Fra~ld dan Performansi). Gambar 4.2 menjelaskan secara visual sumber data yang digunakan untukprojile pelanggan.

Data yang diambil CDR (Charging Data Record) adalah a t r i b ~ ~ t yang berguna untuk mendeteksi kecurangan. Dilnana setiap record panggilan memiliki atribut- atribut panggilan. CDR yang berisi semua data panggilan memiliki 35 (tiga puluh lima) Jield yang memberikan ga~nbaran teknis niengenai proses panggilan. Dari sinilah akan ditentukan Jield-Jeld mana saja yang relevan digunakan untuk membentuk z~serprofile. Data yang akan diambil meliputi jumlah panggilan dan total durasi panggilan sebagai gambaran penggunaan liarian. Panggilan lokal, nasional, dan internasional dijadikan katagori pembeda. Panggilan pada jam kerja, sore hari, dan malam hari j ~ l g a digunakan untuk memisahkan ke dalani sub katagori. Selain it^^ akan dilihat pula pola perilaku penggunacn pada wakti~ libur akhir pekan dan hari biasa.

Pemilihan parameter-parameter ini dilakukan setelah melakukan studi pustaka dan pendapat pakar dari PT. X. Secara lengkap parameter yang digunakan tlntirk deteltsi kecurangan dari masing-masing sumber data adalah sebagai berikut :

1. Parameter yang dia~nbil dari CDR adalah :

Nomor penggund pernanggil, Nomor yang dipanggil, Jenis panggilan (local, interlokal, internasional), Waktu panggilan (hari, jam-menit-detik), Durasi panggilan,

2. Parameter yang diambil dari Data Pelanggan adalah :

Waktu aktivasi, dibuat kelas 1 untuk pelanggan lama ( lebih dari 1 bulan) dan 0 untuk pelanggan bar11 (kurang dari 1 bulan)

Pelanggan Panggilan

Penggabungan dan Kalkuiasi

Pelanggan

Gambar 4.2 Sulnber data Parameter Deteksi Kecurangan

Deteksi kecurangan yang aka11 dilakukan dibatasi pada kecurangan subscripti017

jenis bad debt. Pilihan ini diatnbil detigan alasan bahwa kecurangan jenis

sz~bscr@tior7 tnerupakan kecurangan terbesar saat ini (Bhargava, 2003). Selain batasan di atas, batasan lain yang dilakultan dalam penelitian ini adalah jenis transaksi

yang digunakan adalah transaksi jenis voice (suara) sedangkan ~tntuk layanan pesan

pendek (smsl .c.hort ii~essage service) dan akses internet tidak digunakan.

4.4 Elsplorasi Data nlinil~g

Eksploratory Data mining ( E D M ) menjadi p e r ~ n ~ ~ l a a n

-

proses dari str~lktur: \

penemuan pola. Dalam melakukan eksplorzsi data d i g ~ ~ n a k i n pendekatan data clriveii

approach atau disebut norzparan7etric appro~ch. Pendekatan ini d i g ~ ~ n a k a ~ l untuk data

yang benar-benar belum diketahui/ dikenal atau data baru yang sulit lnenetnukan

pijakan dalam membuat dugaan.

Karena ingin lnendapatkan informasi mengenai pola panggilan yang dilakukan

oleh pelanggan dala~n beberapa katagori waktu, hari, dan jenis panggilan. Maka tugas

utarna yang dilakukan adalah tugas deskripsi (c/escriptive data ~nining). Teknik yang

digunakan untuk mengekplorasi data perilaku panggilan digctnakan statistik

Diharapkan dari analisa statistik akan ditetn~rltan pola panggilar~ telepon untuk

pengguna normal dan pengguna tidak normal @aud/c~curang). Selanjut~~ya dilakukan

pengelompokan dengan teknik gerombol menggunaltan algorit~na K-nleans

c s t e i . Teknik gero~nbol dipilih untuk mengerahui pengelompokan perilaku

penggunaan telepon. Algoritma I;-means clzrstering dipilih karena efektif dalam

meneniukan gerombol pada data.

Data yang diperoleh dari MSC rnerupakan data yang rnasih mentah (r.a~v clataj,

seperti terlihat pada Gambar 4.2, yang niemerlukan proses transformasi. U n t ~ ~ k

mengetahui perilaku user maka dilakukan penirosesan awal untuk n:engolall database

agar dapat diketahui nilai dari masing-masing parameter. Tabel ya:ig akan dihasilkan

adalah tabel yang menggambar perilaku pelanggan dengan field7f;eld y a i t ~ ~ A - Num,

Jenis - Jam, Jenis-Mari, Jurnlah-Panggilan, Total-Durasi, dan Total - Tagihan. Tabel

ini memisahkan antara jenis panggilan loltal, interloltal, dan internasional. Tabel 4.3

inilah yang akan menjadi pedoman dalan~ eksplorasi data dan untitk menganalisa

Data extraction merupakan proses ekstrasi data L I ~ ~ L I ~ memperoleli data yang

Iebih secierhana strukturnya. Dari data yang telah pilih inilah kernudian dilakukan

proses transformasi i~ntuk mendapatltan profile dari setiap pelanggan. Proses tersebut .ilaku pelanggan.

Tabel 4.3 Tabel Perilaku Pelanggan

10

11 12

13

Total-Duration Pang- Total-Tagihan Lokal Total-Tagihan lnterlokal Total-Tagihan lnternasional

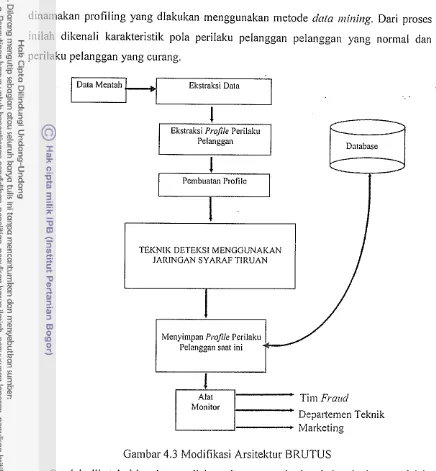

dinamakan profiling yang dlakukan rnenggunakan rnetode dala mining. Dari proses inilah dikenali karakteristilc pola perilaku pelanggan pelanggan yang normal dan perilaku pelanggan yang curang.

Data Mentali Ekstraksi Dala

,--

Database

TEKNIK DETEKSI MENGGUNAKAN

IARINGAN SYARAF TIRUAN

Menyi~npan Profile Perilaku Pelanggan seal ini

Tin1 FTCIIICI Monitor

[image:46.541.38.474.64.535.2]Depaltemen Teknik Marketing

Gambar 4.3 Modifikasi Arsitektur BRUTUS

Dari hasil BPNN ini biasanya digunakan oleh frazrd team, departemen marketing,

departemen teknik, operasi, dan performansi untuk pengambilan keputusan.

Dengan merujuk pada arsitektur sistem yang dibuat oleh Burge (1897) ynng

disebu: arsitektur BRUTUS Inaka langkah dari eksplorasi data seperti ditulijukkan

pada Gambar 4.3. Modifikasi Arsitektur BRUTUS lnemberikan gambaran yang jelas

bagian-bagian dan langkah-langltah dalaln nienibentuk sistem pendeteksi kec~lrangali

telekomunikasi. Kelebihan systernlprototzpe ini adalah deteksi dilakukan dalani kurun

waktu setiap k ~ ~ r a l i g lebili delapan jam (tiga ltali sehari).

4.5 Pernodelan

Model yang dipilih untuk ~iielakukan pekerjaan klasifikasi adaleh jarinsan

syaraf tiruan feed fonvard backpropugation. Pilihan ini dilakukan karena BPNN

dikerial sebagai ~ n e t o d e yang ampuh d a l a ~ n lnelakukan klasifikasi. Peneiitian tesis

Glenn A. Growe di Univel-siias Grand Valley State tahun 1999 yang ~nelaki~kan studi

komparasi terhadap berbagai algoritma klasifikasi men~njukkan bah,.\a metode

backpropugr~tior~ ~ n e r ~ l p a k a n yang paling ltonsisten. Kliosus u n t ~ ~ k desain sistelii

deteltsi kecurangan telekomunikasi pe~iulis ~nemilih fungsi aktivasi siglnoid biner.

Arsitektur jaringan syaraf tiruan feed f01.1var.d backpr3pagation yang didesain

menjadi model deteksi kecurangan pada jaringan telekomunikasi ~neiniliki iujuh unit

(neuron) pada lapisan input yaitu x l , x2, x3, x4, x5, x6, dan x7; saru lapisan

tersembunyi dengan lilna neuron yaitu z l , z,2, 23, 24, dan z5; dan sat11 unit lapisan

output yaitu y. Garnbar arsitektur seperti terlihat pada Gambar 4.4.

Variabel input yang digunakan pada setiap neuron pada lapisan input adalah

data dari CDR yang telah ditransformasi. Untuk neuron x l , x2, x3, x4, x5: s6, dan x7 berisi data sebagai berikut : x l berisi data Status Pelanggan, x2 berisi data Jellis-Jam,

x3 berisi data Jenis Hari, x4 berisi data Jumlah Panggilan Lokal, x5 Total Durasi

Lokal, x6 berisi data Jumlah Panggilan Interlokal, dan x7 Total Durasi Inti-rlokal.

Tabel 4.4 memperlihatkan struktur yang d i g ~ ~ n a k a n sebagai inputan jaringan syaraf

G a l n b a r 4.4 A r s i t e k t ~ ~ r Jaringan S y a r a f T i r u a n ~ i n t ~ ~ k D e t e k s i K e c u r a n g a n

T a b e l 4.4 T a b e l l n p u t a n BPNN (Bachpropngation N e ~ i r a l N e t w o r k )

No

1 2 3

4

- " ,

--

Nama Field No Kelas Status-Pelanggan Jenis-Jam 6 7 8 9 i n

5

i

Jenis Hari Jml-Call-01 Tot-Dur-01 Jml-Call-02 Tot-Dur-02pp

A N I I ~

input

1

::i

LPnglhJ

15 1 1 1 XI X2 Xq &

xs

xs

x77

1 varchar varchar varchar Varchar Varchar Allow N N N N int int int int varrhar Keterangan Nomor urut Kelas pelanggan Barullama Kerjalsenggangfistirahat N Keriaiminoaullibur 4 4 4 4 I5 N N N N NJumlah pacggilan lckal Total durasi lokal Jumlah panggilan intelokal