ANALISISMALWAREYANG TERTANGKAP PADA SISTEMHONEYPOT

DENGAN MENGGUNAKAN METODESURFACE ANALYSIS

(Skripsi)

Oleh

GIESHA GILANG PERDANA

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS LAMPUNG

ABSTRAK

ANALISISMALWAREYANG TERTANGKAP PADA SISTEMHONEYPOT

DENGAN MENGGUNAKAN METODESURFACE ANALYSIS

Oleh

GIESHA GILANG PERDANA

Honeypot merupakan sistem yang dapat digunakan untuk membantu meningkatkan keamanan pada jaringan internet. Honeypot dapat menangkap serangan hacker berupa pengiriman malware yang berbahaya bagi keamanan jaringan internet maupun sistem komputer. Begitu banyak kerusakan yang dapat dilakukan olehmalware, sehingga mengharuskan pengguna internet dan komputer agar selalu waspada. Penelitian ini mengajukan suatu solusi dengan menggunakan surface analysis malwareyang dapat digunakan untuk membantu mengetahui jenis malwareyang tertangkap pada sistem Honeypot. Hasil penerapansurface analysis padamalwaredapat digunakan dalam pengembanganantimalware.

ANALISISMALWAREYANG TERTANGKAP PADA SISTEMHONEYPOT

DENGAN MENGGUNAKAN METODESURFACE ANALYSIS

Oleh

GIESHA GILANG PERDANA

Skripsi

Sebagai Salah Satu Syarat untuk Memperoleh Gelar SARJANA KOMPUTER

pada

Jurusan Ilmu Komputer

Fakultas Matematika dan Ilmu Pengetahuan Alam

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS LAMPUNG

Judul Skripsi : ANALISIS MALWAREYANG TERTANGKAP

PADA SISTEM HONEYPOT DENGAN

MENGGUNAKAN METODE SURFACE

ANALYSIS

Nama Mahasiswa : Giesha Gilang Perdana Nomor Pokok Mahasiswa : 0717032048

Program Studi : Ilmu Komputer

Jurusan : Ilmu Komputer

Fakultas : Matematika dan Ilmu Pengetahuan Alam

MENYETUJUI 1. Komisi Pembimbing

Didik Kurniawan, S.Si., M.T. Dra. Wamiliana, M.A., Ph.D. NIP. 19800419 200501 1 004 NIP. 19631108 198902 2 001

2. Mengetahui

Ketua Jurusan Ilmu Komputer FMIPA Universitas Lampung

MENGESAHKAN

1. Tim Penguji

Ketua : Didik Kurniawan, S.Si., M.T. ………

Sekretaris : Dra. Wamiliana, M.A., Ph.D. ………

Penguji

Bukan Pembimbing : Tristiyanto, S.Kom., M.I.S. ………

2. Dekan Fakultas Matematika dan Ilmu Pengetahuan Alam

Prof. Suharso, Ph.D.

NIP. 19690530 199512 1 001

PERNYATAAN

Saya yang bertanda tangan dibawah ini, menyatakan bahwa skripsi yang berjudul “AnalisisMalwareyang Tertangkap pada SistemHoneypotdengan Menggunakan Metode Surface Analysis“ merupakan hasil karya sendiri dan bukan hasil karya orang lain. Semua hasil tulisan yang tertuang dalam skripsi ini telah mengikuti kaidah penulisan karya ilmiah Universitas Lampung. Apabila dikemudian hari terbukti bahwa skripsi ini merupakan hasil penjiplakan atau dibuat oleh orang lain, maka saya bersedia menerima sanksi sesuai dengan ketentuan akademik yang berlaku.

Bandar Lampung, 8 Juni 2012

Penulis

RIWAYAT HIDUP

Penulis dilahirkan di Negara Tulang Bawang, pada tanggal 28 Oktober 1988. Penulis merupakan anak pertama dari tiga bersaudara, buah cinta pasangan Hi. Halim Riyanto dan Hariah Julaeha, serta kakak dari Ganar dan Ghea.

Penulis mengawali pendidikan non-formal di Taman Kanak - kanak (TK) Bunga Mayang pada tahun 1993 - 1995. Kemudian melanjutkan pendidikan formal di Sekolah Dasar (SD) Swasta Bunga Mayang pada tahun 1995-2001, Sekolah Lanjutan Tingkat Pertama (SLTP) Swasta Bunga Mayang pada tahun 2001-2004, dan Sekolah Menengah Atas (SMA) Negeri 14 Bandar Lampung pada tahun 2004-2007.

MOTTO

“Hidup ada ditangan TUHAN, sedangkan umur ada ditangan saya.”

Pak Tepong

“Hiduplah seperti pohon kayu yang lebat buahnya, hidup di tepi jalan dan dilempari orang dengan batu, tetapi dibalas dengan buah.”

Abu Bakar Sibli

“Jangan hanya dipikirkan, kerjakan apa yang bisa dikerjakan agar hidup tidak rugi dua kali”

PERSEMBAHAN

Kupersembahkan karya jerih payahku ini kepada:

Bapak dan Ibuku tercinta,

Adik - adikku, serta seseorang yang sangat ku cintai

dan

Teman - teman seperjuangan

Terima kasih atas semua doa, dukungan dan kerja keras yang tiada henti -hentinya demi tercapainya semua cita - cita dan impianku

serta

SANWACANA

Assalamu’alaikum warahmatullahi wabarakaatuh

Penulis panjatkan puji syukur kepada Allah SWT, karena atas izin dan ridho-Nya penulis dapat menyelesaikan skripsi ini yang berjudul “Analisis Malware yang Tertangkap pada Sistem Honeypot dengan Menggunakan Metode Surface Analysis”.

Skripsi ini bertujuan untuk mengidentifikasi jenis dan pola penyeranganmalware yang tertangkap pada sistem honeypot untuk dapat membantu meningkatkan keamanan sistem komputer.

Dalam penulisan ini, penulis banyak mendapatkan bantuan dari berbagai pihak. Oleh karena itu, pada kesempatan ini penulis mengucapkan terima kasih banyak kepada:

1. Bapak Didik Kurniawan, S.Si, M.T. selaku pembimbing utama yang sabar membimbing dan mengarahkan penulis dalam pembuatan skripsi ini.

2. Ibu Dra. Wamiliana, M.A., Ph.D. selaku pembimbing kedua yang senantiasa memberikan saran dalam pembuatan skripsi ini.

4. Papa Halim, Mama Wiwik, Ganar dan Ghea yang selalu mendukung penulis baik moril maupun materil.

5. Dede Win yang selalu menjadi motivasi untuk menjalani hidup dunia akherat. 6. Teman - teman di Olemay-Net : Tyra, Gozinx, Olemay, Amelda, Denist,

MunyuukAutis, HajibSani, Xianliu. Love is GieshaLove. Semangat Legiun. 7. Teman-teman di Program Studi Ilmu Komputer : Cepi, Sontag, Zize, Anggi,

Endo, Mas Edo, Kopit, Sapta, Ishakkan, Dolly, Mas Yon, Shaman Supi, dan teman - teman lainnya yang tidak dapat disebutkan satu persatu, yang telah banyak membantu dalam menyelesaikan studi penulis di Universitas Lampung.

Penulis berdoa agar semua bantuan yang telah diberikan baik moril maupun materil, mendapat balasan dari Allah SWT. Semoga skripsi ini dapat berguna bagi kita semua. Amin.

Wassalamu’alaikum warahmatullahi wabarakaatuh

Bandar Lampung, 8 Juni 2012 Penulis

BAB I. PENDAHULUAN

1.1. Latar Belakang Masalah

Malwaremerupakan suatu program yang diciptakan oleh seseorang dengan tujuan tertentu, namun biasanya dalam penggunaannya, malware digunakan dengan tujuan untuk mengubah, merusak, bahkan mencuri data yang dimiliki oleh korban sehingga pelaku dapat menggunakan data yang didapatnya dengan tidak bertanggungjawab. Tidak ada data akurat mengenai asal mula malware diciptakan, namun pada tahun 1983 virus komputer modern pertama kali digagas dan diresmikan oleh Fred Cohen, seorang mahasiswa pascasarjana USC. Pada November 1983, Cohen mendokumentasikan virus pertama kali, yaitu virus komputer yang dapat mereplika diri sendiri dengan meng-inject program virus terhadap “host” program atau dokumen.

2

dan persebaran yang dilakukan oleh seorang hacker dapat diketahui. Sistem Honeypot dalam menangkap serangan dari attacker berupa malware, namun sistem Honeypot tidak menampilkan laporan mengenai data-data malware yang tertangkap. Sehingga, perlu adanya analisis dengan menggunakansurface analysis untuk mengetahui jenis dari malwareyang tertangkap pada sistemHoneypot, agar dapat melakukan tindakan lanjutan terhadap malware yang tertangkap di sistem Honeypot.

1.2. Rumusan Masalah

Berdasarkan uraian dari latar belakang masalah, maka dapat diambil rumusan

masalah, yaitu: Bagaimana penerapan metode surface analysis dalam

mengidentifikasimalwareyang tertangkap pada sistemHoneypot.

1.3. Batasan Masalah

Batasan masalah pada penelitian ini dipaparkan sebagai berikut :

1. Analisis dilakukan dengan menggunakan surface analysis dan dynamic analysis, yaitu mempelajari isi daristringyang terdapatmalware.

2. Sampel yang digunakan peneliti adalah malware yang terdapat pada sistem Honeypotperusahaan ID-SIRTII, pada saat peneliti melakukan Kerja Praktek. 3. Sampel malware yang digunakan hanya mewakili sedikit dari jumlah

3

1.4. Tujuan Penelitian

Berdasarkan uraian dari latar belakang masalah maka peneliti memiliki tujuan

penelitian, yaitu :

1. Menerapkan metode surface analysis untuk mengidentifikasi jenis malware

yang tertangkap pada sistemHoneypot.

2. Membuat aplikasi pengecekan malware menggunakan pemrograman Visual

Basic.

1.5. Manfaat Penelitian

Adapun manfaat dari penelitian ini, yaitu :

1. Mengidentifikasi jenismalwareyang terdapat pada sistemHoneypot.

2. Mengenalkan metode malware analysis dalam mengidentifikasi jenis malware.

3. Hasil identifikasi malware dapat diterapkan dalam pengembangan anti malware.

BAB II. TINJAUAN PUSTAKA

2.1.Malware

Malicious softwareatau sering disebut denganmalwaremerupakan suatu program yang bertujuan untuk merusak, mengambil atau mengubah data - data yang dimiliki orang lain dengan tujuan tertentu, agar informasi - informasi yang didapat dimanfaatkan untuk kejahatan. (Arifianto, 2009:1)

Malware memiliki beberapa klasifikasi umum, contohnya seperti : Virus,Worm, dan Trojan. Sedangkan jenis lainnya seperti : Backdoor,Adware,Keylogger dan lain-lainnya, masuk ke dalam sub jenis dari Virus,WormdanTrojan.

Pada awal kemunculan malware (Virus, Worm, dan Trojan) dalam jaringan telah berevolusi melalui serangkaian inovasi yang berkelanjutan, sehingga menyebabkan penyebaran semakin luas.

2.1.1. Virus

5

Selain memiliki kemampuan untuk menyebabkan gangguan maupun kerusakan, virus juga memiliki kemampuan dasar, seperti :

1. Kemampuan untuk menambah jumlah dirinya, yaitu kemampuan untuk menduplikasi jumlah dirinya, sehingga menambah jumlah persebarannya. 2. Kemampuan untuk menyembunyikan diri, yaitu kemampuan untuk tidak

terlalu dicurigai oleh korban, sehingga korban tidak sadar, jika sistem komputer yang dimilikinya telah terinfeksi oleh virus.

3. Kemampuan untuk memanipulasi diri, yaitu dengan cara mengubah sistem dari keadaan normal, sehingga virus dapat menjadi sesuai dengan tujuan penciptanya.

Dari awal terciptanya virus, biasanya virus hanya menyerang file berekstensi .COM dan .EXE. Namun, mengikuti perkembangan yang ada, belakangan ini telah tercipta virus yang dapat menginfeksi boot sector. Sekali media penyimpanan ini dilakukan untuk booting, maka virus pun akan menyebar ke seluruh bagian memori dan siap menginfeksi media penyimpanan lainnya.

Kebanyakan dari virus saat ini menginfeksi dan melakukan pemblokiran terhadap Task Manager dan Registry Editor. Task Manager dan Registry Editor dimanfaatkan oleh virus induk sebagai tempat untuk melindungi diri agar tidak terdeteksi oleh korban dari virus tersebut. (Resha, 2007)

6

2.1.1.1. Virus Kangen

Salah satu contoh virus, misalnya virus Kangen. Virus ini dibuat dengan bahasa pemrograman Visual Basic. Virus tersebut dapat dibilang hanya merupakan program biasa saja seperti program lainnya, hanya saja memiliki tujuan yang sangat buruk, yaitu merusak sistem komputer milik orang lain. Beberapa akibat yang dapat ditimbulkan oleh virus Kangen, yaitu :

1. Virus Kangen membuat 3 (tiga)filepadadirectory systemdengan nama: a. CCAPPS.EXE

Virus Kangen menyembunyikan file dengan menggunakan icon MS.Word, dengan ukuranfilesebesar 64 KB.

b. Winlogdisembunyikan, bahkan tidak dapat diaktifkan. c. Kangen.exe

Virus Kangen mengelabui korban dengan menggunakanicon MS.Word.

2. Virus Kangen menambah 2 (dua) nilai padaregisterdengan nama : a. CCAPPS

b. LoadService Pada lokasiregister:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Current_version\Run

3. Virus Kangen memblok akses registry editor (regedit) dan task manager dengan menambah 2 (dua)string:

7

Dengan nilairegistry:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\ System

4. Virus Kangen mengubah atribut data dokumen menjadi tersembunyi (hidden), dan kemudian menggandakan file “kangen.exe” dengan meniru icon dari MS.Word.

2.1.1.2. Virus Solow

Contoh lain virus, yaitu virus Solow. Virus Solow memiliki algoritma sebagai berikut :

1. Membuatfileinduk. 2. Menularidrivelain.

3. Mengubahregistryuntuk meningkatkan pertahanan virus. 4. Membuatautorun.

5. Payload.

Selanjutnya, skrip virus Solow akan dijelaskan pada Lampiran A“Skrip Virus Solow”.

2.1.2.Worm

8

Worm memiliki kemampuan yang lebih baik daripada virus, selain dapat menggandakan dirinya melalui celah jaringan, worm juga dapat mencuri data/dokumen, email, bahkan worm dapat merusak ataupun membuat file yang diinfeksinya menjadi tidak dapat digunakan lagi.

2.1.3.Trojan

IstilahTrojan Horse(kuda Troya) diilhami oleh parahackerdari mitologi Yunani, dimana dalam peperangan tersebut terjadi antara kerajaan Yunani melawan kerajaan Troya. Pasukan Yunani telah mengepung kerajaan Troya selama 10 tahun lebih, namun karena pasukan Troya cukup tangguh maka pasukan Yunani sangat sulit untuk mengalahkannya. Kemudian, pasukan Yunani membuat strategi dengan membuat kuda Troyan sebagai siasat untuk mengelabui pasukan Troya. Kuda Troyan tersebut telah disisipi pasukan Yunani yang dapat menghancurkan kerajaan Troya, setelah kuda Troyan tersebut masuk kedalam kerajaan Troya. Akhirnya, pasukan Yunani dapat mengalahkan kerajaan Troya yang sulit untuk dikalahkan. Strategi penyerangan inilah yang pada akhirnya diadaptasi oleh para hacker.

9

Sebagian besar Trojan menggunakan metode autostarting untuk melancarkan serangannya, yaitu Trojan akan secara otomatis menyerang ketika sistem operasi komputer dijalankan.

Beberapa celah pada file sistem yang dapat dimanfaatkan oleh Trojan adalah sebagai berikut :

1. Autostart Folder

File sistem ini berada di lokasi “C:\Windows\Start Menu\Programs\Startup”, kemudianTrojanakan otomatis aktif difilesistem tersebut.

2. Win.Ini

File sistem Windowsmenggunakan“load=Trojan.exe”dan “run=Trojan.exe” untuk menjalankanTrojan.

3. System.Ini

System.Ini menjalankan “shell=explorer.exe”, kemudian menggantinya dengan “Trojan.exe”. Hal ini yang menyebabkan Trojan aktif ketika menjalankan“explorer.exe”.

4. Wininit.Ini

File sistem ini jika dijalankan akan menjadi auto-delete, sehingga Trojan akan semakin sulit untuk terdeteksi.

5. Winstart.Bat

Trojan bertindak layaknya batch file yang normal, sehingga Trojan dapat menyembunyikan dirinya dari korban.

6. Autoexec.Bat

10

7. Explorer Start

ExplorerdigunakanTrojanyang akan aktif, jikaStartupdijalankan.

Selain memanfaatkan celah dari file sistem, Trojan juga sering memanfaatkan celah dariregistry.Registryyang sering dimanfaatkan olehTrojan, antara lain:

1. [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

2. [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce]

3. [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices] 4. [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

Once]

5. Registry Shell Open

a. [HKEY_CLASSES_ROOT\exefile\shell\open\command]

b. [HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\shell\open\command

c. ActiveX Component

[HKEY_LOCAL_MACHINE\Software\Microsoft\ActiveSetup\Installed

Components\KeyName]

Menurut Fred Cohen sebagai penemu virus modern pertama pada tahun 1983, secara umum virus komputer adalah satu set instruksi yang mengandung setidaknya dua subroutineyang melekat atau berada di dalam suatu program atau file host.

1. Subroutinepertama.

11

2. Subroutinekedua.

Virus membawa “muatan” yang menentukan tindakan yang akan dijalankan pada host yang terinfeksi. Secara teoritis, virus dapat menyebabkan apa saja, misalnya penghapusan data, instalasibackdoorsatau DOS (Denial of Service) agen, atau serangan terhadap perangkat lunak antivirus.

3. Subroutineopsional ketiga.

Virus juga dapat menjadi “pemicu” yang memutuskan kapan harus memberikanpayload. (Prayitno, 2010)

2.2.Honeypot

Honeypot adalah suatu sistem atau komputer yang sengaja “dikorbankan” untuk menjadi target serangan hacker. Oleh sebab itu, setiap interaksi denganHoneypot layak diduga sebagai aktivitas penyusupan. Misalnya, jika terdapat seseorang melakukan scanning jaringan untuk mencari komputer yang vulnerable, saat mencoba koneksi ke sistem Honeypot, sehingga Honeypot akan mendeteksi dan mencatatnya, karenaHoneypottidak dirancang berinteraksi denganuser.

12

2.2.1. Potensi PemanfaatanHoneypot

Honeypot mengumpulkan sedikit data, tetapi dengan nilai yang tinggi, memungkinkan analisis dan respon yang cepat. Contohnya,Honeypot Projectdari suatu grup penelitian Honeypothanya mengumpulkan kurang dari 1 MB data per hari.Volumedata tidak sebanyaklogpada sistem firewallatau IDS.

Honeypot membutuhkan waktu yang sedikit lebih lama daripadafirewall ataupun IDS dalam hal konfigurasinya, namun sangatlah sesuai dengan bermacam-macam potensi yang dimilikinya, seperti memonitoring pembajakan software atau tools hackingyang paling populer.

Gambar 2.1. Contoh KonfigurasiHoneypotTerintegrasi

13

Beberapa contoh tujuan penelitian denganHoneypot, yaitu : 1. Survey tool/exploit/worm/holemana yang sering digunakan. 2. Menemukantool/exploit/worm/holebaru.

3. Mengetahui motif/minathacker.

4. Membuat prediksi dan perencanaan keamanan yang lebih baik.

2.2.2. BentukHoneypot

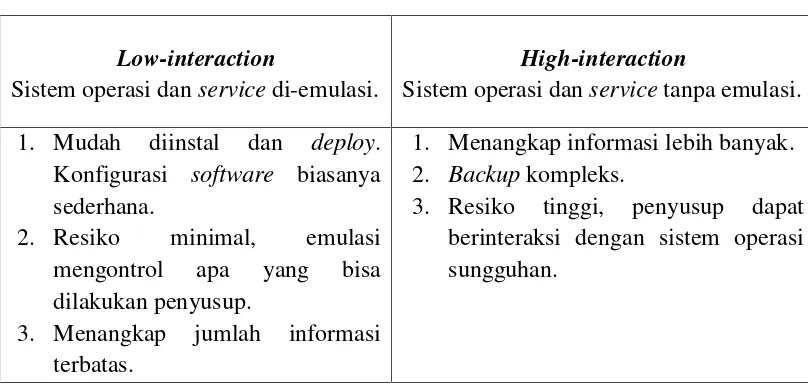

Honeypot dapat berjalan pada bermacam sistem operasi dan menjalankan bermacam service. Konfigurasi service menunjukkan ketersediaannya pada suatu usaha probing ataucompromise pada sistem. Dalam hal ini, Honeypotdibedakan menjadi 2 (dua), yaitu :

1. High-interaction

High-interaction mensimulasikan semua aspek dari suatu sistem operasi. High-interactiondapat beresiko mengalamicompromiseyang memungkinkan untuk dipakai penyusup untuk memperoleh akses penuh ke jaringan, atau untuk melakukan serangan selanjutnya.

2. Low-interaction

Low-interaction mensimulasikan hanya sejumlah bagian layanan, seperti : network stack. Penyusup tidak dapat memperoleh akses penuh ke Honeypot.

14

Tabel 2.1. Perbandingan Dua Bentuk Sistem Honeypot

Low-interaction

Sistem operasi danservicedi-emulasi.

High-interaction

Sistem operasi danservicetanpa emulasi. 1. Mudah diinstal dan deploy.

Konfigurasi software biasanya sederhana.

2. Resiko minimal, emulasi mengontrol apa yang bisa dilakukan penyusup.

3. Menangkap jumlah informasi terbatas.

1. Menangkap informasi lebih banyak. 2. Backupkompleks.

3. Resiko tinggi, penyusup dapat berinteraksi dengan sistem operasi sungguhan.

Selain itu,Honeypotjuga dapat dibedakan ke dalam :

1. Physical: mesin sungguhan dalam jaringan dengan alamat IP sendiri.

2. Virtual: disimulasikan oleh mesin lain yang berespon pada traffic jaringan yang dikirim kevirtual Honeypot.

Umumnyaphysical Honeypot adalahhigh-interaction, maka bisa saja mengalami compromise sepenuhnya. Selain itu, lebih sulit dikelola. Salah satu contohnya adalah Honeynet. Untuk alamat IP yang banyak, lebih praktis memakai virtual Honeypot.

Pada Honeynet dikenal istilah “GenI” dan “GenII”, yang merupakan teknologi untuk menangkap dan mengendalikan aktivitas penyusup. GenI merupakan teknologi dasar dengan firewall lapisan tiga yang mencatat koneksi keluar. GenII lebih canggih lagi dengan kemampuanblockdan mengubah serangan.

15

melakukan TCPhand-shakeyang lengkap. Tetapi kebanyakan usaha koneksi akan tidak terjawab, karenawormmelakukan kontak pada alamat IP yang dipilih secara acak. Honeypot bisa menangkap beban worm dengan konfigurasi sebagai web server. Lebih banyak Honeypotyang ada, berarti lebih banyak kemungkinan akan dihubungi olehworm.

2.2.3. Deteksi Efektif denganHoneypot

Honeypot membuat tugas deteksi menjadi lebih sederhana, efektif, dan murah. Konsep Honeypot sangat mudah dipahami dan diimplementasikan. Honeypot tidak memiliki aturan untukupdateatau perubahan, dan tidak ada algoritma lanjut yang diperlukan untuk menganalisis traffic jaringan. Honeypot juga merupakan solusi yang sangat efektif dan murah. Dengan kecilnya keperluan sumber daya, pemeliharaan, dan analisis, maka dapat mengurangi biaya.

Honeypotmengurangi secara dramatis jumlah informasi yang perlu dikumpulkan, dihubungkan dan disimpan. Honeypot juga mengatasi sejumlah kegagalan NIDS, semacam deteksi serangan baru, atau lingkungan terenkripsi atau protokol IPv6.

16

2.2.4. MelawanWormdenganHoneypot

Wormtelah menjadi ancaman yang serius di internet, terutama untukhostberbasis Windows. Worm terebut dapat menjelajah secara otonom dan memproduksi diri mereka. Tiga hal utama yang biasa dilakukanworm, yaitu :

1. Infeksi: infeksi target dengan mengeksplorasi vulnerabilitas.

2. Payload: melakukan aksi malicious baik padahost tersebut atau host remote yang dapat dicapainya.

3. Propagasi: memakai target yang terinfeksi sebagai cara penyebaran.

Pada tahapan infeksi, Honeypot dapat melakukan deteksi perilaku abnormal, semacam traffic yang berlebihan, mengelompokkannya, lalu meneruskannya ke jaringan yang diinginkan. Teknik tersebut disebutbait and switch.

Pada tahapan payload, Honeypot dapat menangkap worm dan menganalisisnya. Oleh karena itu, Honeypot dapat menipu worm seolah - olah sudah berhasil menginfeksihost.Honeypotdapat berupasacrificial lamb,yaituhostyang diinstal secaradefault(tanpapatchatauupdate security) yang memang dikorbankan untuk serangan. Jika kode worm cukup sederhana, maka akan mudah dianalisis traffic-nya pada jaringan danbinary-nya mudah ditangkap.Honeypotyang berupavirtual host/servicedapat berdialog denganwormdengan menggunakanservicepalsu.

17

2.3. AnalisisMalware

Menurut Richardus Eko Indrajit selaku ketua dari Lembaga Indonesia Security Incident Response Team On Internet Infrastructure (IDSIRTII) periode 2010, mengatakan bahwa secara umum terdapat empat jenis pendekatan untuk mendeteksi apakah program tersebut merupakan klasifikasi jenis malware atau bukan. Keempat pendekatan tersebut antara lain :

1. Surface Analysis

Program hanya dianalisis dengan mendeteksi sekilas mengenai ciri - ciri khas yang terdapat pada program, tanpa harus mengeksekusinya. Analisis ini memiliki ciri - ciri sebagai berikut :

a. Program yang dikaji hanya dilihat pada bagian luarnya saja, dari sini akan ditemukan hal - hal yang patut untuk dicurigai karena memiliki perbedaan dengan ciri khas program lainnya.

b. Peneliti tidak mengkaji mengenai struktur algoritma yang dimiliki oleh program.

2. Runtime Analysis

18

3. Static Analysis

Dari ketiga metode yang ada, static analysis merupakan model pengkajian yang paling sulit untuk dilakukan, karena analisisnya menggunakan “white box” atau proses melihat dan mempelajari isi serta algoritma malware tersebut, sekaligus menjalankan/mengeksekusinya.

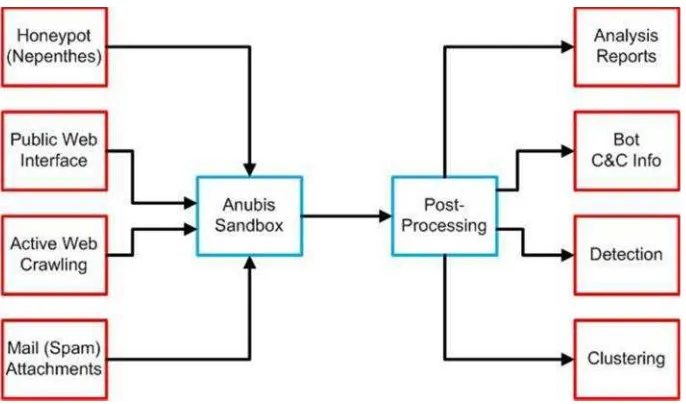

4. Dynamic Analysis

Pada proses ini, malware yang tertangkap dikirim ke Laboratorium Malware yang terpercaya dan handal dalam bidang analisis malware, salah satunya adalah Anubis. Anubis merupakan penyedia layanan dalam menganalisis malware secara akurat, sehingga jenis dan pola penyerangan malware dapat segera diketahui hasilnya.Anubismerupakan sistem layanan analisismalware yang dibangun olehVienna of University, dengan pengawasan dari organisasi CERT (Computer Emergency Response Team). (Indrajit, 2010)

Berikut merupakan arsitektur dari penyedia layanan analisismalwareAnubis :

19

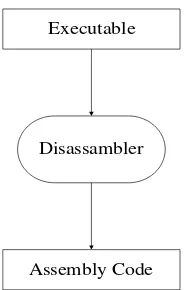

[image:30.595.142.485.204.414.2]Sebelum mengenal static analysis, analisis dilakukan pada bagian eksternal malware saja, sehingga tidak memberikan informasi yang cukup pada biner programnya. Padahal binernya yang dimanfatkan debugger dalam menganalisis malware, dapat memberikan informasi yang terdapat padamalware.

Gambar 2.3. Alur AnalisisMalwareMenggunakanSurface Analysis

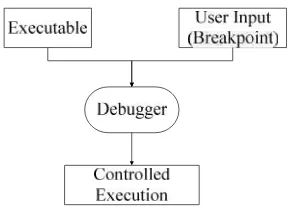

Proses static analysis mengandalkan disassambler untuk memahami struktur dasar pada sebuah program, dan diteruskan oleh debuggeruntuk mempelajari alur kerja program untuk melihat isi memoriruntime-nya.

Disassambler Executable

Assembly Code

[image:30.595.266.359.553.698.2]20

Gambar 2.5. Proses REDebugger

Ollydbg merupakan salah satu disassembler yang dapat digunakan untuk menguraikan isi kode dari suatumalware dengan bahasa pemrogramanassembly. Karena assembly adalah bahasa pemrograman tingkat rendah, maka sulit sekali dalam memahami alur kode malware. Selain Ollydbg masih terdapat beberapa aplikasi yang dibutuhkan dalam melakukan analisis, seperti : SysAnalyzer, CFF Explorer, PE Explorer, Procmondan masih banyak lainnya. (Zeltser,2001)

Pendekatan dinamis dalam menganalisis malware terjadi selama proses runtime. Meskipun pendekatan dinamis tidak lengkap dalam cangkupan mengenai kode yang dimiliki oleh malware, namun pendekatan dinamis dapat digunakan untuk mengetahui celah - celah register yang digunakan oleh malware. Sedangkan, pendekatan statis dilakukan untuk menganalisis kode - kode berbahaya yang dimiliki oleh malware. Pendekatan ini dilakukan dengan mempelajari biner yang kemudian diekstrak kembali dalam fragmen pengkodean. (Vasudevan, 2007)

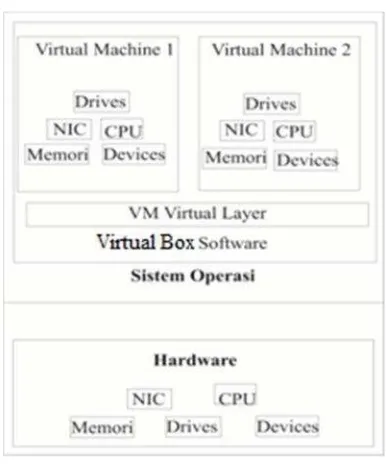

2.4.Virtual Box

21

[image:32.595.218.406.164.329.2]Selain dapat menjalankan beberapa sistem operasi, virtual box juga dapat mendukung USB device. Hal tersebut, dapat berguna ketika sistem operasi fisik dan semu saling berinteraksi. (Singh dan Bindal. 2011)

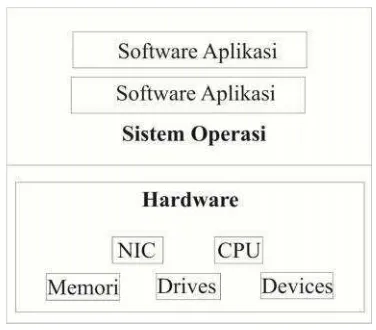

Gambar. 2.6.Physical Computer

Gambar 2.6. merupakan arsitektur yang digunakan oleh komputer fisik.

1. Personal Komputer 2. Program

3. Register 4. Browser 5. Malware

Permanent Disk Storage Reads

[image:32.595.168.457.427.513.2]Writers

Gambar 2.7. Alur Komputer Standar

Struktur virtual box tak berbeda dengan struktur physical computer, hanya saja komponen - komponen yang dimilikinya semua dalam bentuk semu, seperti : virtual CPU, virtual memory, virtual drive,danvirtual network.

22

Gambar. 2.8.Virtual Computer

Gambar 2.9. Alur Komputer Virtualisasi

[image:33.595.122.530.380.513.2]23

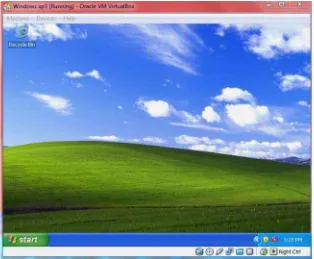

Gambar 2.10. TampilanOracle VM VirtualBox(Windows xp3)

2.5.Checksum

Checksum adalah suatu nilai untuk membedakan suatu file dengan cepat. Pada awalnya, checksum digunakan untuk mengecek kerusakan yang terdapat pada suatufile. Dengan adanyachecksum erroryang diberikan, pendeteksian kerusakan suatu file semakin mudah. Checksum error memiliki sensitifitas yang sangat tinggi, sehingga kemungkinan dua file yang berbeda tidak akan memiliki checksum error yang sama. Apabila ada, kemungkinan yang terjadi hanya dibawah 1%. Ada beberapa jenischecksum, yaitu CRC32, MD5, dan lain-lain.

24

BAB III. METODE PENELITIAN

3.1. Tempat dan Waktu Penelitian

Penelitian ini dilakukan di Program Studi Ilmu Komputer, Jurusan Ilmu Komputer, Fakultas Matematika dan Ilmu Pengetahuan Alam, Universitas Lampung. Waktu penelitian dilakukan mulai Agustus 2011 sampai dengan Desember 2011.

3.2. Alat dan Kebutuhan Analisis

Analisis kebutuhan (Requirements Definition) adalah tahap yang menjadi dasar proses yang dibutuhkan dalam menganalisis malware dengan menggunakan metodesurface analysis.

Dari penjelasan tersebut, maka kebutuhan dari penggunaan aplikasi pada penelitian ini sebagai berikut :

3.2.1.Hardware

Hardwareyang digunakan untuk melakukan analisis malwareini adalahpersonal computer/notebookdengan spesifikasi sebagai berikut :

1. Prosesor AMD Phenom X2 3,2Ghz 2. RAM 4GB

6

3.2.2.Software / Tool

Adapun software yang digunakan untuk melakukan analisis malware untuk mengidentifikasi jenis dan pola serangan malware yang tertangkap pada sistem honeypotadalah sebagai berikut :

1. Windows 7 64bit (Basic) 2. Windows xp SP III (Virtual) 3. Oracle VM VirtualBox Manager 4. CFF Explorer

5. OllyDbg 6. SysAnalyzer 7. PEiD V0.95

8. RL!deUPX 1.x–2.x unpacker 9. ftweak-hash

10.Anubis analyzing malware(http://anubis.iseclab.org)

3.3. Metode Penelitian

Metode penelitian yang digunakan untuk memenuhi bahan atau sumber yang diperlukan dalam penulisan skripsi ini adalah :

3.3.1.Surface Analysis

27

Tahapan yang terdapat padasurface analysis: 1. File Atrribute Analysis

Pada tahap ini, hanya perlu mengetahui ciri - ciri fisik malware dari luar tanpa harus membedah lebih mendalam malware tersebut, seperti : nama malware,ukuran, dan ekstensi darimalwareyang dianalisis.

2. Hash Analysis

Analisis ini berfungsi untuk mengindentifikasikan identitas malware, dengan menggunakanchecksum.

3. Strings Analysis

Strings analysis mencari string apa saja yang terdapat pada malware, sehingga semua bentuk string yang terdapat pada malware dapat merujuk pada identifikasimalwaretersebut

4. Packer Check

Packer check mencari apakah malware yang diteliti terbungkus dengan program lain, yang dapat menutupimalwaretersebut.

5. Malware Scan

Malware scan menentukan tanda - tanda yang dimiliki program, sehingga program yang diteliti tersebut masuk ke dalam golonganmalwareatau bukan. 6. Save Result

28

3.3.2 Studi Pustaka

Dengan metode ini, penulis melakukan pencarian dan pembacaan tentang buku -buku, majalah atau referensi yang berhubungan dengan malware, hacking methodology, Honeypotdan lain-lain.

3.3.3. Studi Lapangan

Dalam penelitian lapangan yang dilakukan penulis di Lembaga IDSIRTII pada saat Kerja Praktek (KP), penulis melakukan penelitian analisis mengenai ruang lingkupmalware, dan tipe - tipe serangan yang umum terjadi di jaringan internet.

3.4. Langkah-langkah Penelitian

Berikut ini merupakan langkah - langkah yang dilakukan dalam penelitian, yaitu : 1. Menyiapkan alat dan bahan yang digunakan dalam penelitian.

2. Menyiapkanmalwareyang digunakan dalam penelitian.

3. Menginstal virtual machine dengan menggunakan Oracle VM VirtualBox Manager4.0.8 r71778.

4. MenginstalWindowsXP SP III padaVirtual Box.

5. Memindahkan semua alat dan bahan yang diperlukan analisis ke dalam WindowsXP SP III (Virtual Box).

6. Menginstal seluruh aplikasi yang dibutuhkan untuk melakukan analysis surface, seperti : CFF Explorer, OllyDbg, SysAnalyzer, PEiD V0.95, RL!deUPX 1.x–2.x unpacker,danftweak-hash.

29

8. Mempelajari isi string serta aktifitas yang dijalankan oleh malware dengan menggunakan SysAnalyzer dan OllyDbg, sehingga ciri - ciri khusus dari malwaredapat diketahui.

9. Mengecekpacker yang digunakan oleh malwaredengan menggunakanPEiD V0.95.

10. Melakukan unpack malware yang dibungkus oleh packer dengan menggunakanRL!deUPX 1.x–2.x unpacker.

11. Mengecek nilaihash malwaresebelum diunpackdan sesudahnya.

12. Menyimpulkan jenis malwaredari mempelajari aktifitas yang dilakukan oleh malware.

BAB V. KESIMPULAN DAN SARAN

5.1. Kesimpulan

Setelah melakukan analisis terhadap malware yang tertangkap pada sistem Honeypot, maka dapat ditarik kesimpulan sebagai berikut:

1. Berdasarkan hasil analisis, surface analysis dapat digunakan untuk mengidentifikasimalware.

2. Sampel malware yang diteliti dengan menggunakan surface analysis tergolong kedalam kategoriTrojan.

3. Perlu dilakukannya runtime analysis dan static analysis untuk dapat mengetahui lebih lengkap pola serangan yang dilakukan olehmalware.