DASHBOARD INFORMATION SYSTEM UNTUK PENGUKURAN INDEKS KEAMANAN INFORMASI PADA INSTITUSI PERGURUAN TINGGI

MENGGUNAKAN METODE OCTAVE BERBASIS ISO 27001

SKRIPSI

MUHAMMAD GALIH RIVAI 101402073

PROGRAM STUDI S1 TEKNOLOGI INFORMASI

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

DASHBOARD INFORMATION SYSTEM UNTUK PENGUKURAN INDEKS KEAMANAN INFORMASI PADA INSTITUSI PERGURUAN TINGGI

MENGGUNAKAN METODE OCTAVE BERBASIS ISO 27001

SKRIPSI

Diajukan untuk melengkapi tugas dan memenuhi syarat memperoleh ijazah Sarjana Teknologi Informasi

MUHAMMAD GALIH RIVAI 101402073

PROGRAM STUDI S1 TEKNOLOGI INFORMASI

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

PERSETUJUAN

Judul : DASHBOARD INFORMATION SISTEM UNTUK

PENGUKURAN INDEKS KEAMANAN INFORMASI

PADA INSTITUSI PERGURUAN TINGGI

MENGGUNAKAN METODE OCTAVE BERBASIS ISO 27001

Kategori : SKRIPSI

Nama : MUHAMMAD GALIH RIVAI

Nomor Induk Mahasiswa : 101402073

Program Studi : SARJANA (S1) TEKNOLOGI INFORMASI

Fakultas : ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Sajadin Sembiring, S.Si., M.Comp. Sc Sarah Purnamawati ST., M.Sc

NIDN. 0123037305 NIP. 198302262010122003

Diketahui/disetujui oleh

Program Studi S1 Teknologi Informasi Ketua,

iii

PERNYATAAN

DASHBOARD INFORMATION SISTEM UNTUK PENGUKURAN INDEKS KEAMANAN INFORMASI PADA INSTITUSI PERGURUAN TINGGI

MENGGUNAKAN METODE OCTAVE BERBASIS ISO 27001

SKRIPSI

Saya mengakui bahwa skripsi ini adalah hasil karya saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing telah disebutkan sumbernya.

Medan, Juni 2015

UCAPAN TERIMA KASIH

Puji dan syukur penulis panjatkan kepada Allah SWT yang telah memberikan rahmat serta restu-Nya sehingga penulis dapat menyelesaikan skripsi ini sebagai syarat untuk memperoleh gelar Sarjana Teknologi Informasi, Program Studi (S-1) Teknologi Informasi, Fakultas Ilmu Komputer dan Teknologi Informasi, USU.

Dalam tahap penyelesaian skripsi ini penulis banyak mendapatkan bantuan dari berbagai pihak, baik bantuan secara materi maupun moril. Pada kesempatan ini dengan segala kerendahan hati, penulis ingin mengucapkan terima kasih yang sedalam-dalamnya kepada:

1. Keluarga penulis, yaitu ayahanda tercinta H. Khalil Ismail, ibunda tercinta Hj. Ernawati, kakak kandung penulis Hj. Nanda Rizki Erlillawati dan Abang H. Anwar beserta keluarga besar penulis yang selalu memberikan dukungan, perhatian dan doa kepada penulis sehingga dapat menyelesaikan skripsi ini. 2. Ibu Sarah Purnamawati ST., M.Sc, selaku Dosen Pembimbing I dan Bapak

Sajadin Sembiring, S.Si., M.Comp. Sc, selaku Dosen Pembimbing II yang telah bersedia meluangkan waktunya, serta memberikan masukan dan saran untuk membantu penulis dalam menyelesaikan skripsi ini.

3. Bapak Romi Fadillah Rahmat B.Comp.Sc.,M.Sc, selaku Dosen Penguji I dan Bapak Dr. Sawaluddin, M.IT, selaku Dosen Penguji II yang telah memberikan kritik dan saran yang membangun dalam penyempurnaan skripsi ini.

4. Bapak Muhammad Anggia Muchtar, ST., MM.IT, selaku Ketua Program Studi S1 Teknologi Informasi dan Bapak Mohammad Fadly Syahputra, B.Sc., M.Sc.IT, selaku Sekretaris Program Studi S1 Teknologi Informasi.

5. Seluruh Dosen Program Studi S1 Teknologi Informasi yang telah memberikan ilmu yang bermanfaat bagi penulis dari awal hingga akhir perkuliahan.

6. Kepada Kabag Humas Universitas Almuslim Bapak Zulkifli, M.Kom dan seluruh jajarannya.

v

Chairul dan Heri yang telah memberikan dukungan, bantuan dan doa bagi penulis.

8. Teman-teman penulis di Teknologi Informasi USU angkatan 2010 yang telah memberikan bantuan, semangat dan menjadi teman diskusi penulis dalam menyelesaikan skripsi ini.

9. Seluruh staf TU (Tata Usaha) serta pegawai di Program Studi S1 Teknologi Informasi.

10.Semua pihak yang telah membantu dalam penyelesaian skripsi ini secara langsung ataupun tidak langsung yang namanya tidak dapat penulis sebutkan satu per satu.

ABSTRAK

Informasi merupakan aset yang berharga bagi setiap organisasi karena merupakan salah satu sumber daya strategis dalam meningkatkan nilai usaha dan kepercayaan publik. Perlindungan terhadap informasi merupakan hal yang mutlak harus diperhatikan secara sungguh-sungguh oleh segenap jajaran pemilik, manajemen dan karyawan organisasi yang bersangkutan. Pemantauan dan pengukuran indeks keamanan informasi pada sebuah perguruan tinggi masih sangat jarang dilakukan dan kurang mendapat perhatian. Penelitian ini dilakukan untuk memberikan suatu tools yang dapat digunakan oleh perguruan tinggi dalam usaha untuk memantau dan mengukur tingkat kesiapan perguruan tinggi tersebut dalam hal pengelolaan keamanan informasi. Penelitian ini menggunakan pendekatan dengan metode OCTAVE berbasis ISO 27001 yang merupakan standar internasional dalam pengukuran tingkat keamanan informasi sebuah organisasi yang menggunakan 6 variabel yaitu peran dan tingkat kepentingan TIK, tata kelola keamanan informasi, pengelolaan resiko keamanan informasi, kerangka kerja keamanan informasi, pengelolaan asset informasi dan teknologi keamanan informasi. Studi kasus dalam penelitian ini dilakukan pada Universitas AlMuslim Bireun dan hasil pengujian menyatakan bahwa tingkat kesiapan universitas ini masih berada pada wilayah “Kerangka Kerja Dasar”.

vii

DASHBOARD INFORMATION SYSTEM FOR INDEX MEASUREMENT OF INFORMATION SECURITY OF COLLAGE INSTITUTION USING OCTAVE

BASED ON ISO 27001

ABSTRACT

Information is a valuable asset for any organization because it is a strategic resource in enhancing value of the business and public confidence. Information Protection must be taken seriously by all including owners, management and employees of the organization. Monitoring and measurement index of information security at college is still very rare and less attention. This study was held to provide a tool which can be used by collage in an effort to monitor and measure the level of college readiness in terms of information security management. This research uses the approach to the OCTAVE method based on ISO 27001 is an international standard in the measurement of an organization's information security level that uses 6 variables are the role and the importance of ICT, regulation of information security, risk management of information security, information security framework, asset management information and information security features. The case studies in this research conducted at the University of AlMuslim Bireun and test results suggest that the level of readiness of this university is still in the "Basic Framework".

DAFTAR ISI

Hal.

Persetujuan ii

Pernyataan iii

Ucapan Terima Kasih iv

Abstrak vi

Abstract vii

Daftar Isi viii

Daftar Tabel xi

Daftar Gambar xii

BAB 1 PENDAHULUAN 1

1.1 Latar Belakang 1

1.2 Rumusan Masalah 3

1.3 Batasan Masalah 3

1.4 Tujuan Penelitian 4

1.5 Manfaat Penelitian 4

1.6 Sistematika Penulisan 4

BAB 2 LANDASAN TEORI 6

2.1 Informasi 6

2.1.1. Definisi data 6

2.1.2. Definisi informasi 7

2.1.3. Siklus informasi 7

2.1.4. Kualitas informasi 8

2.1.5. Nilai informasi 8

2.2 Keamanan Informasi 10

2.2.1. Indeks keamanan informasi 11

ix

2.4 OCTAVE (The Operationally Critical Threat Asset and 14 Vulnerability Evaluation)

2.5 UML (Unifield Modelling Language) 15

2.6 Use Case Diagram 17

2.7 Activity Diagram 18

2.8 Dashboard Information System 19

2.9 Penelitian Terdahulu 21

BAB 3 ANALISIS DAN PERANCANGAN SISTEM 22

3.1 Arsitektur Umum 22

3.2 Analisis Masalah 22

3.3 Analisis Kebutuhan Sistem 23

3.3.1 Data 23

3.4 Proses Kerja Sistem 24

3.4.1 Proses Buat Akun 24

3.4.2 ProsesSistem 24

3.4.3 ProsesPerhitungan Skor 25

3.5 Penyusunan Instrumen 26

3.6 Contoh Perhitungan Skor Pertanyaan 35

3.5.1. Bagian 1 peran dan tingkat kepentingan TIK dalam 35 instansi

3.5.2. Bagian 2 tata kelola keamanan informasi 35 3.5.3. Bagian 3 pengelolaan risiko keamanan informasi 36 3.5.4. Bagian 4 kerangka kerja pengelolaan keamanan informasi 36 3.5.5. Bagian 5 pengelolaan aset informasi 37 3.5.6. Bagian 6 teknologi dan keamanan informasi 37 3.7 Contoh Perhitungan Tingkat Kematangan 38

3.8 Perancangan Sistem 39

3.7.1. Use case diagram 40

3.7.2. Activity diagram 40

3.9 Perancangan Antar Muka 42

3.8.1 Halaman sign in 43

3.8.2. Halaman log in 43

3.8.3. Halaman beranda 44

3.8.4. Halaman form pertanyaan 44

3.8.5. Halaman dashboard 48

BAB 4 IMPLEMENTASI DAN PENGUJIAN SISTEM 49

4.1 Implementasi Sistem 49

4.1.1. Spesifikasi hardware dan software 49

4.1.2. Halaman sign in 50

4.1.3. Halaman log in 50

4.1.4. Halaman beranda 51

4.1.5. Halaman form pertanyaan 52

4.1.6. Analisis hasil skor 58

4.1.7. Halaman dashboard 59

BAB 5 KESIMPULAN DAN SARAN 61

5.1 Kesimpulan 61

5.2 Saran 61

xi

DAFTAR TABEL

Hal.

Tabel 2.1 View dan Diagram dalam UML 16

Tabel 2.2 Penelitian terdahulu 13

Tabel 3.1 Kuesioner bagian 1peran dan tingkat kepentingan TIK

dalam instansi 26

Tabel 3.2 Kuesioner bagian 2 tata kelola keamanan informasi 27 Tabel 3.3 Kuesioner bagian 3 pengelolaan risiko keamanan informasi 29 Tabel 3.4 Kuesioner bagian 4 kerangka kerja pengelolaan keamanan

informasi 30

Tabel 3.5 Kuesioner bagian 5 pengelolaan asset informasi 32 Tabel 3.6 Kuesioner bagian 6 teknologi dan keamanan informasi 34

Tabel 3.7 Tingkat kematangan 38

Tabel 3.8 Mendapatkan tingkat kematangan bagian tata kelola keamanan

informasi 39

Tabel 3.9 Tabel user 41

Tabel 3.10 Tabel datauser 41

Tabel 3.11 Tabel data 42

Tabel 3.12 Tabel kematangan 42

Tabel 4.1 Tabel analisis hasil skor 58

DAFTAR GAMBAR

Hal.

Gambar 2.1 Pemrosesan data 8

Gambar 2.2 Skoring Peran dan Kepentingan TIK 12

Gambar 2.3 Metode OCTAVE 15

Gambar 2.4 Simbol Activity Diagram 19

Gambar 3.1 Arsitektur Umum 22

Gambar 3.2 Proses Buat Akun 24

Gambar 3.3 Proses Sistem 24

Gambar 3.4 Proses Perhitungan Skor 25

Gambar 3.5 Use Case Diagram 40

Gambar 3.6 Activity Diagram 41

Gambar 3.7 Rancangan Halaman sign in 43

Gambar 3.8 Rancangan Halaman login 44

Gambar 3.9 Rancangan Halaman Beranda 44

Gambar 3.10 Rancangan Halaman pengisian lembar kuesioner bagian 1 45 Gambar 3.11 Rancangan Halaman pengisian lembar kuesioner bagian 2 45 Gambar 3.12 Rancangan Halaman pengisian lembar kuesioner bagian 3 46 Gambar 3.13 Rancangan Halaman pengisian lembar kuesioner bagian 4 46 Gambar 3.14 Rancangan Halaman pengisian lembar kuesioner bagian 5 47 Gambar 3.15 Rancangan Halaman pengisian lembar kuesioner bagian 6 47 Gambar 3.16 Rancangan Halaman dashboard dan keterangan 48

Gambar 4.1 Halaman sign in 50

Gambar 4.2 Halaman login 51

Gambar 4.3 Halaman Beranda 51

Gambar 4.4 Halaman form pertanyaan bagian 1 peran dan tingkat kepentingan

xiii

Gambar 4.5 Halaman form pertanyaan bagian 2 tata kelola keamanan

informasi 54

Gambar 4.6 Halaman form pertanyaan bagian 3 pengelolaan risiko

keamanan informasi 55

Gambar 4.7 Halaman form pertanyaan bagian 4kerangka kerja pengelolaan

keamanan informasi 56

Gambar 4.8 Halaman form pertanyaan bagian 5 pengelolaan asset informasi 57 Gambar 4.9 Halaman form pertanyaan bagian 6 teknologi dan keamanan

informasi 58

Gambar 4.10 Halaman dashboard 59

ABSTRAK

Informasi merupakan aset yang berharga bagi setiap organisasi karena merupakan salah satu sumber daya strategis dalam meningkatkan nilai usaha dan kepercayaan publik. Perlindungan terhadap informasi merupakan hal yang mutlak harus diperhatikan secara sungguh-sungguh oleh segenap jajaran pemilik, manajemen dan karyawan organisasi yang bersangkutan. Pemantauan dan pengukuran indeks keamanan informasi pada sebuah perguruan tinggi masih sangat jarang dilakukan dan kurang mendapat perhatian. Penelitian ini dilakukan untuk memberikan suatu tools yang dapat digunakan oleh perguruan tinggi dalam usaha untuk memantau dan mengukur tingkat kesiapan perguruan tinggi tersebut dalam hal pengelolaan keamanan informasi. Penelitian ini menggunakan pendekatan dengan metode OCTAVE berbasis ISO 27001 yang merupakan standar internasional dalam pengukuran tingkat keamanan informasi sebuah organisasi yang menggunakan 6 variabel yaitu peran dan tingkat kepentingan TIK, tata kelola keamanan informasi, pengelolaan resiko keamanan informasi, kerangka kerja keamanan informasi, pengelolaan asset informasi dan teknologi keamanan informasi. Studi kasus dalam penelitian ini dilakukan pada Universitas AlMuslim Bireun dan hasil pengujian menyatakan bahwa tingkat kesiapan universitas ini masih berada pada wilayah “Kerangka Kerja Dasar”.

vii

DASHBOARD INFORMATION SYSTEM FOR INDEX MEASUREMENT OF INFORMATION SECURITY OF COLLAGE INSTITUTION USING OCTAVE

BASED ON ISO 27001

ABSTRACT

Information is a valuable asset for any organization because it is a strategic resource in enhancing value of the business and public confidence. Information Protection must be taken seriously by all including owners, management and employees of the organization. Monitoring and measurement index of information security at college is still very rare and less attention. This study was held to provide a tool which can be used by collage in an effort to monitor and measure the level of college readiness in terms of information security management. This research uses the approach to the OCTAVE method based on ISO 27001 is an international standard in the measurement of an organization's information security level that uses 6 variables are the role and the importance of ICT, regulation of information security, risk management of information security, information security framework, asset management information and information security features. The case studies in this research conducted at the University of AlMuslim Bireun and test results suggest that the level of readiness of this university is still in the "Basic Framework".

BAB 1

PENDAHULUAN

1.1.Latar Belakang

Informasi merupakan aset yang berharga bagi setiap organisasi karena merupakan salah satu sumber daya strategis dalam meningkatkan nilai usaha dan kepercayaan publik. Perlindungan terhadap informasi merupakan hal yang mutlak harus diperhatikan secara sungguh-sungguh oleh segenap jajaran pemilik, manajemen, dan karyawan organisasi yang bersangkutan. Keamanan informasi yang dimaksud menyangkut kebijakan, prosedur, proses, dan aktivitas untuk melindungi informasi dan berbagai jenis ancaman terhadapnya sehingga dapat menyebabkan kerugian-kerugian bagi kelangsungan hidup organisasi. Institusi Pendidikan Tinggi merupakan organisasi yang memiliki berbagai jenis informasi penting dan bersifat rahasia atau informasi yang mesti dijaga keasliannya. Misalnya informasi tentang proses akademik mahasiswa, pengelolaan aset perguruan tinggi, keuangan, informasi penelitian, pengabdian masyarakat, beasiswa, kealumnian, dan lain sebagainya.

Akan tetapi hingga saat ini belum banyak institusi pendidikan tinggi yang memberikan perhatian dalam hal pengamanan informasinya, sehingga tingkat keamanan informasi pada institusi perguruan tinggi tersebut sangat rendah yang berakibat seringnya terjadi penyalahgunaan informasi bahkan kerusakan yang dapat berakibat fatal. Keamanan informasi tidak cukup hanya disandarkan pada kehandalan tools atau teknologi keamanan informasi yang digunakan, tetapi juga diperlukan pemahaman yang baik oleh organisasi tentang apa yang harus dilindungi dan bagaimana menentukan secara tepat solusi yang dapat menangani permasalahan kebutuhan keamanan informasi. Untuk itu dibutuhkan manajemen keamanan informasi yang sistemik dan komprehensif.

2

tersebut menggunakan metode OCTAVE-S yang terdiri dari 3 tahap, yaitu membangun aset berbasis profil ancaman, mengidentifikasi kerentanan infrastruktur serta mengembangkan strategi keamanan dan perencanaan. Hasil dari pengukuran tersebut hanya berupa informasi dalam bentuk tulisan atau teks yang berisi saran dari kekurangan perusahaan tersebut. (Henderi, Rahayu & Prasetyo, 2012), menggunakan metodologi data URL (Uniform Resource Located) untuk mengembangkan sistem keamanan informasi yang menggunakan repository data dan database yang sudah ada sebelumnya. Penelitian berdasarkan KPI (Key Performance Indicators) yang digunakan untuk membantu organisasi mengukur kemajuan terhadap sasaran organisasi. Pada penelitian ini ditetapkan berdasarkan sifat dan strategi organisasi dan KPI merupakan kunci suatu sasaran terukur yang terdiri dari arahan tolak ukur, target, serta kerangka waktu. Hasil dari penelitian ini dapat menampilkan data-data mengenai capaian KPI yang sudah ditetapkan.

Metode OCTAVE (The Operationally Critical Threat, Asset, and Vulnerability Evaluation) adalah sebuah pendekatan terhadap evaluasi resiko keamanan informasi yang komprehensif, sistematik dan terarah. Pendekatannya disusun dalam satu set kriteria yang mendefinisikan elemen esensial dari evaluasi risiko keamanan informasi. Metode ini sudah pernah digunakan untuk pengukuran risiko teknologi informasi (Harahap, 2011) dengan menganalisis dan meneliti secara kualitatif berdasarkan metode OCTAVE-S untuk mengukur risiko pada perusahaan tersebut yang dibagi menjadi tiga tahap seperti menentukan profil ancaman sesuai dengan aset, mengidentifikasi infrastruktur karyawan dan mengembangkan strategi keamanan dan perencnaan. Setelah melakukan evaluasi dan pengukuran dari ketiga tahap tersebut, maka akan dinilai dalam tiga warna. Merah ketika perusahaan tidak melakukan pelatihan keamanan, kuning ketika perusahaan jarang melakukan langkah-langkah keamanan dan dibutuhkan upaya peningkatan oleh perusahaan, dan hijau ketika perusahaan melakukan dengan menyeluruh langkah-langkah keamanan dan tidak diperlukan untuk melakukan peningkatan.

aman atau tidak dari bahaya-bahaya serangan pembobolan situs maupun pencurian data-data penting. Penulis akan membuat Dashboard Information System untuk melakukan pengukuran indeks keamanan informasi pada institusi perguruan tinggi menggunakan metode OCTAVE berbasis ISO 27001. Untuk menampilkan hasil pengukuran digunakan model indeks keamanan informasi (KAMI) sesuai dengan Standar Nasional Indonesia (SNI) 27001 yang mengadopsi ISO 27001 merupakan alat evaluasi untuk menganalisis tingkat kesiapan pengamanan informasi di instansi pemerintah. Alat evaluasi ini tidak ditujukan untuk menganalisis kelayakan atau efektivitas bentuk pengamanan yang ada, melainkan sebagai perangkat untuk memberikan gambaran kondisi kesiapan (kelengkapan dan kematangan) kerangka kerja keamanan informasi kepada pimpinan instansi. Dengan adanya aplikasi ini pimpinan instansi dapat mengetahui dan menilai dimana kekurangan aspek-aspek sistem tersebut. Hasil dari evaluasi tersebut akan digunakan sebagai pertimbangan dalam membuat sistem kerangka kerja yang lebih baik.

1.2. Rumusan Masalah

Pengukuran indeks keamanan informasi institusi pendidikan tinggi diperlukan untuk mengetahui apakah institusi tersebut telah memiliki sistem keamanan informasi yang handal. Berdasarkan uraian pada latar belakang, permasalahan penelitian ini dirumuskan sebagai berikut yaitu diperlukan suatu pendekatan yang relatif mudah dan sederhana untuk mengukur tingkat kesiapan institusi pendidikan tinggi terhadap ancaman keamanan informasinya.

1.3. Batasan Masalah

Untuk memfokuskan penelitian ini agar tidak menyimpang dari pokok permasalahan yang dirumuskan, maka ruang lingkup penelitian ini dibatasi pada :

1. Model pengukuran indeks kemanan informasi (KAMI) dalam penelitian ini menggunakan standar ISO 27001.

2. Kriteria yang digunakan adalah

a. Peran dan tingkat kepentingan TIK dalam Instansi b. Tata kelola keamanan informasi

4

d. Kerangka kerja keamanan informasi e. Pengelolaan aset keamanan informasi f. Teknologi dan keamanan informasi

3. Data yang digunakan dalam pengujian sistem merupakan data sekunder yang diperoleh dari hasil pengisian kuesioner oleh pimpinan Universitas Al-Muslim Kabupaten Bireun Propinsi Aceh.

1.4.Tujuan Penelitian

Untuk mengukur indeks keamanan informasi dan tingkat kesiapan suatu intitusi perguruan tinggi dalam menghadapi ancaman terhadap keamanan informasinya menggunakan metode OCTAVE berbasis ISO 27001.

1.5. Manfaat Penelitian

Adapun manfaat dari penelitian ini adalah sebagai berikut :

1. Hasil penelitian ini dapat digunakan sebagai aplikasi untuk mengukur indeks keamanan informasi institusi perguruan tinggi.

2. Hasil penelitian ini juga dapat digunakan oleh intitusi pendidikan tinggi sebagai tools untuk selfassessment terutama dalam bidang sistem keamanan informasinya. 3. Hasil penelitian ini juga dapat digunakan sebagai panduan bagi institusi pendidikan tinggi untuk mempersiapkan diri untuk mendapatkan sertifikat ISO 27001 tentang manajemen keamanan informasi.

4. Untuk menambah variasi aplikasi dalam pengukuran indeks keamanan infromasi institusi.

5. Sebagai bahan perbandingan bagi peneliti lain khususnya yang fokus kepada bidang visualisasi informasi dan manajemen keamanan informasi.

1.6. Sistematika Penulisan

Bab 1: Pendahuluan

Bab ini terdiri dari latar belakang, rumusan masalah, batasan masalah, tujuan masalah, manfaat penelitian, dan sistematika penulisan.

Bab 2: Landasan Teori

Bab ini merupakan kumpulan referensi yang berkaitan dengan penelitian, baik dari buku-buku yang memuat pemecahan masalah dari penelitian maupun informasi yang diperoleh dari internet.

Bab 3: Analisis dan Perancangan Sistem

Pada tahap ini dilakukan perancangan sesuai dengan hasil dari analisis sistem dan dilanjutkan dengan mengimplementasikan hasil analisis ke perangcangan ke dalam sistem.

Bab 4: Implemetasi dan Pengujian Sistem

Bab ini membahas tentang implementasi dari analisis dan perancangan yang telah disusun pada Bab 3 dan pengujian untuk mengetahui apakah hasil yang didapatkan sesuai dengan yang diharapkan.

Bab 5: Kesimpulan dan Saran

BAB 2

LANDASAN TEORI

2.1. Informasi

Informasi adalah kumpulan pesan yang terdiri dari order sekuens dari simbol atau makna yang dapat ditafsirkan dari pesan atau kumpulan pesan. Informasi dapat direkam atau ditransmisikan. Informasi bisa dikatakan sebagai pengetahuan yang didapatkan dari pembelajaran, pengalaman atau instruksi. Informasi adalah data yang telah diberi makna melalui konteks.

2.1.1. Definisi data

Sumber informasi adalah data. Data adalah catatan kumpulan atau fakta yang merupakan bentuk jamak dari bahasa latin yaitu datum atau data item. Terdapat pengertian data menurut para ahli diantaranya :

1. Data adalah kenyataan yang menggambarkan suatu kejadian-kejadian dan kesatuan nyata yang terjadi pada saat tertentu di dalam dunia bisnis (Sutabri, 2012).

2. John J Longkutoy dalam bukunya Pengenalan Komputer, istilah data adalah suatu istilah majemuk yang berarti fakta atau bagian dari fakta yang mengandung arti yang dihubungkan dengan kenyataan, symbol-simbol, gambar-gambar, angka-angka, huruf-huruf atau symbol-simbol yang menunjukkan ide, objek, kondisi atau situasi

2.1.2. Definisi informasi

Informasi adalah pesan baik dalam bentuk ucapan atau ekspresi atau kumpulan pesan yang terdiri dari simbol atau makna yang dapat ditafsirkan dari kumpulan pesan tersebut. Gordon B Davis, “informasi adalah data yang telah diproses ke dalam suatu bentuk yang mempunyai arti bagi si penerima dan mempunyai nilai nyata dan terasa bagi keputusan saat itu atau keputusan mendatang” (Sutabri, 2012).

Informasi merupakan aset yang sangat berharga bagi sebuah organisasi karena merupakan salah satu sumber daya strategis dalam meningkatkan nilai usaha, kepercayaan publik, sangat bernilai bagi sebuah institusi bisnis dan pemerintah. Informasi merupakan hasil pengolahan data yang menjadi basis pengetahuan bagi pemiliknya dan merupakan bahan dasar utama dalam proses pengambilan kebijakan untuk pengembangan bisnis, perencanaan operasi maupun strategis, analisis, kontrol dan koreksi yang mengarahkan untuk optimalisasi kinerja organisasi (Sembiring & Lubis, 2012).

Informasi merupakan data yang telah diolah, dibentuk atau dimanipulasi. Informasi dapat dikumpulkan, disimpan, diorganisasikan dan disebarluaskan dalam berbagai bentuk baik dokumen berbasis kertas hingga berkas elektronik atau digital.

2.1.3. Siklus informasi

Davis, G.B menjelaskan definisi informasi adalah data yang diproses ke dalam suatu bentuk yang mempunyai arti bagi si penerima dan mempunyai nilai nyata dan terasa bagi keputusan saat itu atau keputusan mendatang.Sumber dari informasi adalah data.

8

Penyimpanan Data

Data Proseling Informasi

Gambar 2.1. Pemrosesan data Sumber: Sutabri, 2012

2.1.4. Kualitas informasi

Kualitas suatu informasi sangat dipengaruhi oleh tiga hal pokok yaitu akurasi (accurate), tepat waktu (timelines), relevan (relevance). Penjelasan tentang kualitas informasi tersebut dipaparkan menurut Tata Sutabri (Sutabri, 2012).

1. Akurasi (Accuracy)

Informasi harus bebas dari kesalahan-kesalahan dan tidak menyesatkan. Akurat juga berarti informasi harus jelas mencerminkan maksudnya. Informasi harus akurat karena biasanya dari sumber informasi sampai penerima informasi ada kemungkinan terjadi gangguan yang dapat mengubah atau merusak informasi tersebut.

2. Tepat Waktu (Timelines)

Informasi yang datang kepada si penerima tidak boleh terlambat. Informasi yang sudah usang tidak akan mempunyai nilai lagi karena informasi merupakan suatu landasan dalam pengambilan keputusan. Bila pengambilan keputusan terlambat maka dapat berakibat fatal bagi suatu organisasi tersebut. 3. Relevan (Relevance)

Informasi tersebut mempunyai manfaat untuk pemakainya, dimana relevansi informasi untuk tiap-tiap individu berbeda tergantung kepada yang menerima dan yang membutuhkan.

2.1.5. Nilai informasi

informasi hanya berdasarkan perkiraan-perkiraan serta informasi yang apa adanya. Dengan perlakuan seperti ini mengakibatkan keputusan yang diambil tidak sesuai dengan apa yang diharapakan.

Oleh karena itu untuk memperbaiki keputusan yang telah diambil maka pencarian informasi yang lebih tepat perlu dilakukan. Suatu informasi memiliki nilai karena informasi tersebut dapat menjadikan keputusan yang baik serta menguntungkan (Sutabri, 2012).

Nilai suatu informasi dapat ditentukan berdasarkan sifatnya. Terdapat 10 sifat yang dapat menentukan nilai informasi, yaitu sebagai berikut :

1. Kemudahan dalam memperoleh informasi memiliki nilai yang lebih sempurna apabila dapat diperoleh secara mudah. Informasi yang penting dan sangat dibutuhkan menjadi tidak bernilai jika sulit diperoleh.

2. Sifat luas dan kelengkapannya informasi mempunyai nilai yang lebih sempurna apabila mempunyai cakupan yang luas dan lengkap. Informasi sepotong dan tidak lengkap menjadikan informasi tersebut tidak bernilai karena tidak dapat digunakan secara baik.

3. Ketelitian informasi mempunyai nilai yang lebih sempurna apabila mempunyai ketelitian yang tinggi/akurat. Informasi menjadi tidak bernilai jika informasi tersebut tidak akurat karena akan mengakibatkan kesalahan pengambilan keputusan.

4. Kecocokan dengan pengguna informasi mempunyai nilai yang lebih sempurna apabila sesuai dengan kebutuhan penggunanya. Informasi berharga dan penting menjadi tidak bernilai jika tidak sesuai dengan kebutuhan penggunanya karena tidak dapat dimanfaatkan sebagai pengambilan keputusan.

5. Ketepatan waktu informasi mempunyai nilai yang lebih sempurna apabila dapat diterima oleh pengguna pada saat yang tepat. Informasi berharga dan penting menjadi tidak bernilai jika terlambat diterima karena tidak dapat dimanfaatkan sebagai pengambilan keputusan.

10

7. Fleksibilitas nilai informasi semakin sempurna apabila memiliki fleksibilitas yang tinggi. Fleksibilitas informasi diperlukan oleh para manajer/pimpinan suatu organisasi pada saat pengambilan keputusan.

8. Dapat dibuktikan nilai informasi semaki sempurna apabila infromasi tersebut dapat dibuktikan kebenarannya. Kebenaran informasi bergantung pada validitas data sumber yang diolah.

9. Tidak ada prasangka nilai informasi semaki sempurna apabila infromasi tersebut tidak menimbulkan prasangka dan keraguan adanya kesalahan infromasi.

10. Dapat diukur informasi untuk pengambilan keputusan seharusnya dapat diukur agar dapat mencapai nilai yang sempurna.

2.2. Keamanan Informasi

Informasi merupakan aset yang sangat berharga bagi suatu organisasi karena merupakan salah satu sumber daya strategis dalam meningkatkan usaha dan kepercayaan publik. Oleh karena itu perlindungan terhadap informasi (keamanan informasi) merupakan hal yang sangat penting untuk diperhatikan secara sungguh-sungguh oleh segenap jajaran pemilik, dan manajemen yang bersangkutan. Keamanan informasi yang dimaksud yaitu menyangkut kebijakan, prosedur, proses dan aktifitas untuk melindungi informasi dari berbagai jenis ancaman terhadap informasi tersebut sehingga dapat menyebabkan terjadinya kerugian-kerugian bagi kelangsungan hidup organisasi.

Aset informasi (hardware, software, sistem, informasi dan manusia) merupakan aset yang penting bagi suatu organisasi yang perlu dilindungi dari risiko keamanannya baik dari pihak luar dan dalam organisasi. Keamanan informasi tidak bisa hanya disandarkan pada tools atau teknologi keamanan informasi, melainkan perlu adanya pemahaman dari organisasi tentang apa yang harus dilindungi dan menentukan secara tepat solusi yang dapat menangani permasalahan kebutuhan keamanan informasi (Supradono, 2009).

Untuk itu diperlukan pengolahan keamanan informasi yang sistemik dan komprehensif.

Dalam membangun sistem pengelolaan keamanan informasi di institusi pendidikan tinggi harus memperhatikan aspek-aspek keamanan informasi secara umum paling tidak memuat tiga unsur penting (sembiring & Lubis, 2012), yaitu :

a. Confidentiality (kerahasiaan) yaitu aspek yang menjamin kerahasiaan data atau informasi, memastikan bahwa informasi yang diakses hanya dapat dilakukan atau diakses oleh orang yang berwenang dan menjamin kerahasiaan data yang dikirim, diterima dan disimpan.

b. Integrity (integritas) yaitu aspek yang menjamin bahwa data tidak diubah tanpa ada izin pihak-pihak yang berwenang (authorized) harus terjaga keakuratan dan keutuhan informasi.

c. Availability (ketersediaan) yaitu aspek yang menjamin bahwa data akan tersedia saat dibutuhkan, memastikan user (pengguna) yang berhak dapat menggunakan atau mengakses informasi dan perangkat terkait jika diperlukan. Keamanan informasi diperoleh dengan mengimplementasi seperangkat alat kontrol yang layak dan dapat berupa kebijakan-kebijakan, praktek-praktek, prosedur-prosedur, struktur-struktur organisasi dan piranti lunak. Jaminan keamanan informasi dapat dicapai melalui aktivitas penerapan sejumlah kontrol yang sesuai, meliputi penerapan kebijakan, prosedur, struktur, praktek dan fungsi-fungsi tertentu.

Keseluruhan kontrol tersebut harus diterapkan oleh organisasi agar seluruh sasaran keamanan yang dimaksud tercapai. Dengan amannya keseluruhan lingkungan tempat informasi tersebut berada, maka kerahasiaan, integritas dan ketersediaan informasi akan dapat secara efektif berperan dalam meningkatkan keunggulan, keuntungan, nilai komersial dan citra organisasi yang memilki aset penting tersebut.

2.2.1.Indeks keamanan informasi (KAMI)

12

prioritasnya, pemetaan kesiapan atau kematangan instansi dalam pengamanan informasi. Indeks KAMI juga dapat dimanfaatkan untuk kelengkapan pengamanan informasi yang sesuai dengan kesiapan sertifikasi (ISO 27001 ISMS).

Alat evaluasi ini kemudian bisa digunakan secara berkala untuk mendapatkan gambaran perubahan kondisi keamanan informasi sebagai hasil dari program kerja yang dijalankan, serta sebagai sarana untuk menyampaikan peningkatan kesiapan kepada pihak yang terkait.

Proses evaluasi dilakukan melalui sejumlah pertanyaan di masing-masing area sebagai berikut :

− Peran TIK dalam instansi. − Tata kelola keamanan informasi

− Pengelolaan risiko keamanan informasi − Kerangka kerja keamanan informasi − Pengelolaan aset informasi, dan − Teknologi dan keamanan informasi

Adapun korelasi antara peran atau tingkat kepentingan TIK dalam instansi dapat dilihat pada Gambar 2.2.

Gambar 2.2 Skoring Peran dan Kepentingan TIK Sumber: Sembiring& Lubis, 2014

− Tingkat I – Kondisi awal

− Tingkat II – Penerapan kerangka kerja dasar − Tingkat III – Terdefinisi dan konsisten − Tingkat IV – Terkelola dan terukur − Tingkat V – Optimal

Tingkatan ini ditambah dengan tingkatan antara I+, II+, II+, dan IV+, sehingga total terdapat 9 tingkatan kematangan. Sebagai awal, semua responden akan diberikan kategori kematangan Tingkat I. Sebagai padanan terhadap standar ISO/IEC 27001:2005, tingkat kematangan yang diharapkan untuk ambang batas minimum kesiapan sertifikasi adalah Tingkat III+.

2.3. Informasi Pada Institusi Perguruan Tinggi

Institusi pendidikan tinggi merupakan organisasi yang memiliki berbagai jenis informasi penting dan bersifat rahasia atau informasi yang mesti dijaga keasliannya. Misalnya informasi tentang proses akademik mahasiswa, pengelolaan aset perguruan tinggi, keuangan, informasi penelitian, pengabdian masyarakat, beasiswa, kealumnian dan lain sebagainya. Tingkat ketergantungan institusi pendidikan tinggi terhadap pemanfaatan teknologi informasi juga dirasakan sangat tinggi dan telah terbukti dapat meningkatkan efektifitas dan efisiensi dalam proses pencapaian visi, misi dan tujuan berdirinya organisasi tersebut.

Keamanan informasi yang dimiliki oleh institusi pendidikan tinggi juga semakin tinggi. Berkaitan dengan pentingnya menjaga keamanan informasi ini, pemerintah melalui UU NO 11 Tahun 2008 Tentang Informasi dan Transaksi Elektronik telah menetapkan bahwa setiap penyelenggara sistem elektronik harus menyelenggarakan sistem elektronik yang handal dan aman serta bertanggung jawab terhadap beroperasinya sistem elektronik sebagaimana mestinya.

14

akan sangat rugi untuk melakukan perbaikan atau membangun dari awal lagi sistem informasi tersebut. Oleh karena itu, pentingnya bagi institusi pendidikan tinggi untuk mengetahui kehandalan sistem informasi mereka. Dengan melakukan pengukuran, pihak institusi dapat mengetahui tingkat kesiapan/kematangan institusi tersebut dan dapat dijadikan sebagai self assessment atau penilaian diri.

2.4. OCTAVE (The Operationally Critical Threat, Asset and Vulnerability Evaluation)

The Operationally Critical Threat, Asset and Vulnerability Evaluation (OCTAVE) adalah metodologi mandiri yang memungkinkan pengguna untuk mendapatkan pengetahuan tentang masalah keamanan dan mengembangkan perbaikan posisi keamanan organisasi. Model ini menggabungkan sekelompok kriteria yang didalamnya terdapat prinsip-prinsip, atribut dan output. Yang dilakukan oleh karyawan di seluruh perusahaan dimana tingkat kepentingan untuk data perusahaan tertentu ditentukan dari ancaman terkait di dalamnya yang telah dinilai (Yadaf et al, 2013).

OCTAVE adalah sebuah pendekatan evaluasi risiko keamanan informasi yang komprehensif, sistemik, terarah dan dilakukan sendiri. Pendekatannya disusun di dalam satu set kriteria yang mendefinisikan elemen esesnsial dari evaluasi risiko keamanan informasi (Supradono 2009). Kriteria OCTAVE harus memiliki evaluasi yang dilakukan sebuah tim yang terdiri dari personil teknologi informasi dan bisnis organisasi yang bertugas membuat keputusan berdasarkan risiko terhadap keamanan aset informasi kritis organisasi. Kriteria OCTAVE memerlukan katalog informasi untuk mengukur praktik organisasi, menganalisa ancaman dan membangun strategi proteksi dan katalog ini menjadikan sumber database pengetahuan. Katalog ini meliputi :

a. Catalog of practices, sebuah koleksi strategi dan praktek keamanan informasi

b. Generic threat profile, sebuah koleksi sumber ancaman secara umum c. Catalog of vulnerabilities, sebuah koleksi dari kelemahan berdasarkan

Gambar 2.3. Metode OCTAVE

Sumber: Supradono, 2009

Dengan menggunakan pendekatan 3 kriteria, metode OCTAVE menguji isu-isu organisasi dan teknologi terhadap penyusunan masalah-masalah yang komprehensif berdasarkan kebutuhan-kebutuhan informasi sebuah organisasi. Kriteria OCTAVE memerlukan evaluasi yang dilakukan oleh tim yang terdiri dari personil teknologi informasi dan bisnis organisasi. Anggota tim membuat keputusan berdasarkan resiko terhadap aset informasi organisasi yang memerlukan katalog informasi untuk mengukur praktek organisasi, menganalisa ancaman dan membangun strategi proteksi (Supradono, 2009).

2.5. UML (Unifield Modelling Language)

UML (Unifield Modelling Language) adalah ‘bahasa’ pemodelan untuk sistem atau perangkat lunak yang berparadigma ‘berorientasi objek’. Pemodelan (modeling) sesungguhnya digunakan untuk penyederhanaan permasalahan-permasalahan yang kompleks sedemikian rupa sehingga lebih mudah dipelajari dan dipahami, serta sebagai sarana dokumentasi yang bermanfaat untuk menelaah perilaku perangkat lunak secara seksama serta bermanfaat untuk melakukan pengujian terhadap perangkat lunak yang telah selesai dikembangkan.

16

sedemikian rupa agar perangkat lunak yang dihasilkan benar-benar sesuai dengan kebutuhan dan harapan pengguna dan memiliki cacat program dalam jumlah minimal.

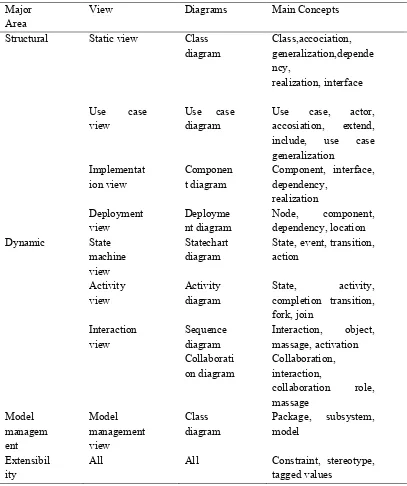

[image:33.595.113.520.273.759.2]Abstraksi view dan diagram UML yang terdiri dari structural classification, dynamic behavior, dan model management, seperti pada Tabel 2.1 dari diagrams. Main concepts sebagai istilah yang akan muncul pada saat membuat diagram dan view adalah kategori dari diagram tersebut. View dan diagram dalam UML penulis rangkumkan seperti pada Tabel 2.1.

Tabel 2.1 View dan Diagram dalam UML

Major Area

View Diagrams Main Concepts

Structural Static view Class diagram

Class,accociation, generalization,depende ncy,

realization, interface

Use case view

Use case diagram

Use case, actor, accosiation, extend, include, use case generalization

Implementat ion view

Componen t diagram

Component, interface, dependency, realization Deployment view Deployme nt diagram

Node, component, dependency, location Dynamic State

machine view

Statechart diagram

State, event, transition, action

Activity view

Activity diagram

State, activity, completion transition, fork, join

Interaction view

Sequence diagram

Interaction, object, massage, activation Collaborati

on diagram

Collaboration, interaction,

collaboration role, massage Model managem ent Model management view Class diagram

Package, subsystem, model

Extensibil ity

2.6. Use Case Diagram

Use case adalah teknik untuk merekam persyaratan fungsional sebuah sistem. Use case mendeskripsikan interaksi tipikal antara para pengguna sistem dengan sistem itu sendiri, dengan member sebuah narasi tentang bagaimana sistem tersebut digunakan. Dalam bahasan use case, para pengguna disebut sebagai actor. Actor merupakan sebuah peran yang dimainkan seseorang pengguna dalam kaitannya dengan sistem. Actor dapat meliputi pelanggan, petugas, karyawan, manajer dan analisis.

Use case diagram menekankan pada “siapa” melakukan “apa” dalam lingkungan sistem perangkat lunak akan dibangun. Use case diagram sebenarnya terdiri dari dua bagian besar, yang pertama adalah use case diagram (termasuk gambar use case dependencies) dan use case description.

Use case diagram adalah gambaran graphical dari beberapa atau semua aktor use case dan interaksi diantara komponen-komponen tersebut yang memperkenalkan suatu sistem yang akan dibangun. Use case diagram menjelaskan manfaat suatu sistem jika dilihat menurut pandangan orang yang berbeda diluar sistem. Diagram ini menunjukkan fungsionalitas suatu sistem atau kelas dan bagaimana sistem tersebut berinteraksi dengan dunia luar.

Use case diagram dapat digunakan selama proses analisis untuk menangkap requirement system dan untuk memahami bagaimana sistem seharusnya bekerja. Selama tahap desain, use case diagram berperan untuk menetapkan perilaku (behavior) sistem saat diimplementasikan. Dalam sebuah model mungkin terdapat satu atau beberapa use case diagram. Kebutuhan atau requirments system adalah fingsional apa yang harus disediakan oleh sistem kemudian didokumentasikan pada model use case yang mengambarkan fugsi sistem yang diharapkan (use case). Dan yang mengelilinginya (aktor) serta hubungan antara aktor dan use case (use case diagram) itu sendiri.

18

a. Use cases adalah interaksi atau dialog antara sistem dan aktor, termasuk pertukaran pesan dan tindakan yang dilakukan oleh sistem.

b. Use cases diprakarsai oleh aktor dan mungkin melibatkan peran actor lain. Use cases harus menyediakan nilai minimal kepada satu aktor.

c. Use cases bisa memiliki keluasan yang mendefinisikan tindakan khusus dalam interaksi atau use case lain mungkin disiapkan.

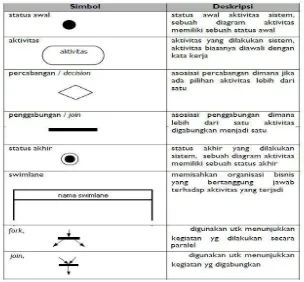

2.7. Activity Diagram

Activity diagrams menggambarkan berbagai alir aktivitas dalam sistem yang sedang dirancang bagaimana masing-masing alir berawal, decision yang mungkin terjadi dan bagaimana berakhir. Activity diagram juga dapat menggambarkan proses paralel yang mungkin terjadi pada beberapa eksekusi.

Activity diagram merupakan state diagram khusus, di mana sebagian besar state adalah action dan sebagian besar transisi di-trigger oleh selesainya state sebelumnya (internal processing). Oleh karena itu activity diagram tidak menggambarkan behavior internal sebuah sistem (dan interkasi antar subsistem) secara eksak, tetapi lebih menggambarkan proses-proses dan jalur aktivitas dari level atas secara umum.

Sebuah aktivitas dapat direalisasikan oleh satu use case atau lebih. Aktivitas menggambarkan proses yang berjalan, sementara use case menggambarkan bagaimana actor menggunakan sistem untuk melakukan aktivitas. Sama seperti state, standar UML menggunakan segiempat dengan sudut membulat untuk menggambarkan aktivitas. Decision digunakan untuk menggambarkan behavior pada kondisi tertentu. Untuk mengilustrasikan proses-proses paralel (fork dan join) digunakan titik sinkronisasi yang dapat berupa titik, garis, horizontal atau vertikal.

Activity diagram dapat dibagi menjadi beberapa object swimlane untuk menggambarkan objek mana yang bertanggung jawab untuk aktivitas tertentu. Activity diagram juga banyak digunakan untuk mendeskripsikan hal-hal berikut:

1. Rancangan proses bisnis dimana setiap urutan aktivitas yang digambarkan merupakan proses bisnis sistem yang didefinisikan.

3. Rancangan pengujian dimana setiap aktivitas dianggap memerlukan sebuah pengujian yang perlu didefinisikan kasus ujinya.

[image:36.595.162.466.173.455.2]Berkut ini adalah simbol-simbol standar dalam activity diagram beserta dengan arti dari masing-masing simbol :

Gambar 2.4 Simbol Activity Diagram

2.8. Dashboard Information System

Information dashboard didefinisikan sebagai tampilan visual dari informasi penting yang diperlukan untuk mencapai satu atau beberapa tujuan dengan mengkonsolidasikan dan mengatur informasi dalam satu layar (single screen) sehingga kinerja organisasi dapat dimonitor secara sekilas. Tampilan visual disini mengandung pengertian bahwa penyajian informasi harus dirancang sebaik mungkin sehingga mata manusia dapat menangkap informasi secara cepat dan dapat memahami maknanya secara benar.

20

2006). Shadan Malik menggunakan istilah "perusahaan dashboard", yang didefinisikan sebagai komputer antarmuka yang menyajikan informasi dalam bentuk tabel, laporan dan indikator visual. Informasi dashboard dan dashboard adalah sarana untuk menampilkan informasi penting dalam bentuk tabel, laporan, indikator visual, dan mekanisme peringatan yang ada dalam manajemen kinerja. Informasi tersebut dirancang sedemikian rupa untukditampilkan secara visual pada layar dengan cara yang memudahkan pengguna dalam mengawasi dan mengelola bisnisnya (Malik, 2005).

Shadan Malik mengidentifikasi beberapa karakteristik dasar untuk dashboard dengan singkatan SMART (Synergetic, Monitor, Accurate, Responsive, Timely). SMART terdiri dari beberapa elemen dasar yang perlu ada di dashboard sebagai berikut :

1. Synergetic (Sinergis)

Jelas dan nyaman saat dilihat agar pemanfaatannya efektif oleh pengguna dalam memanfaatkan informasi mengenai tampilan layar tunggal.

2. Monitor (Memantau)

Menampilkan indikator kinerja utama yang kritis dalam pengambilan keputusan yang efektif dilakukan oleh pengguna dashboard.

3. Accurate (Akurat)

Informasi yang disajikan harus benar-benar akurat untuk mendapatkan kepercayaan penuh dari pengguna dashboard.

4. Responsive (Responsif)

Adanya respon balik ke pengguna dengan menambahkan peringatan atau email ke dalam presentasi dashboard agar pengguna menegtahui jika ada masalah kritis terjadi.

5. Timely (Tepat waktu)

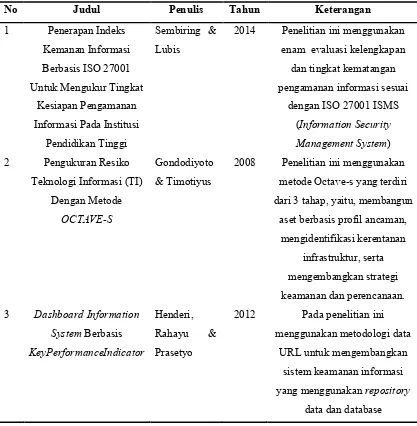

2.9. Penelitian Terdahulu

[image:38.595.110.527.191.617.2]Adapun beberapa penelitian terdahulu yang berkaitan dengan pengukuran indeks keamanan informasi pada perguruan tinggi antara lain :

Tabel 2.2 Penelitian terdahulu

No Judul Penulis Tahun Keterangan

1 Penerapan Indeks Kemanan Informasi Berbasis ISO 27001 Untuk Mengukur Tingkat

Kesiapan Pengamanan Informasi Pada Institusi

Pendidikan Tinggi

Sembiring & Lubis

2014 Penelitian ini menggunakan enam evaluasi kelengkapan

dan tingkat kematangan pengamanan informasi sesuai

dengan ISO 27001 ISMS (Information Security Management System) 2 Pengukuran Resiko

Teknologi Informasi (TI) Dengan Metode

OCTAVE-S

Gondodiyoto & Timotiyus

2008 Penelitian ini menggunakan metode Octave-s yang terdiri dari 3 tahap, yaitu, membangun

aset berbasis profil ancaman, mengidentifikasi kerentanan

infrastruktur, serta mengembangkan strategi keamanan dan perencanaan. 3 Dashboard Information

System Berbasis

KeyPerformanceIndicator

Henderi, Rahayu & Prasetyo

2012 Pada penelitian ini menggunakan metodologi data

URL untuk mengembangkan sistem keamanan informasi yang menggunakan repository

BAB 3

ANALISI DAN PERANCANGAN SISTEM

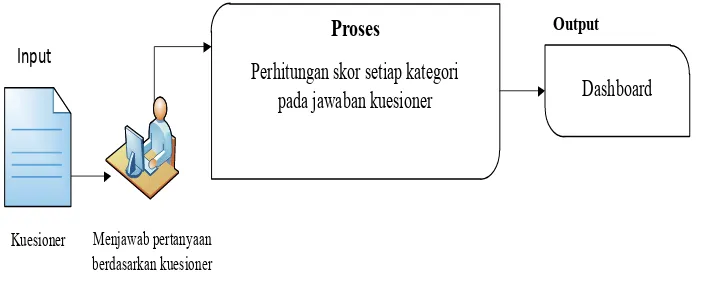

3.1.Arsitektur Umum

Metode penelitian yang digunakan dalam penelitian ini terdiri dari beberapa tahap, yaitu menjawab pertanyaan kuesioner yang berdasarkan hasil dari penelitian ke Universitas Al-Muslim. Pertanyaan kuesioner terbagi 6 bagian, dimana setiap bagiannya terdapat beberapa pertanyaan yang berkaitan dengan aspek-aspek yang akan dievaluasi. Setelah menjawab semua pertanyan dari ke 6 bagian tersebut, maka akan dihasilkan output berupa dashboard, skor, tingkat kematangan dan keterangan kelayakan sertifikasi.

Adapun arsitektur umum yang menggambarkan tahapan metode yang digunakan dalam penelitian ini dapat dilihat pada Gambar 3.1.

Proses Output

Dashboard

Kuesioner Input

Perhitungan skor setiap kategori pada jawaban kuesioner

[image:39.595.143.495.449.592.2]Menjawab pertanyaan berdasarkan kuesioner

Gambar 3.1 Arsitektur Umum

3.2.Analisis Masalah

gambaran kepada para pengambil keputusan sebagai bahan evaluasi diri untuk dapat membuat perencanaan untuk perbaikan.

Oleh karena itu dibutuhkan aplikasi pengukuran indeks keamanan informasi yang dapat dijadikan sebagai tools untuk menilai tingkat kesiapan/kematangan institusi pendidikan tinggi terhadap pengolahan pengamanan informasi yang dimiliki oleh institusi tersebut.

Data awal berupa form kuesioner hasil jawaban dari perguruan tinggi tersebut yang akan diproses sehingga menghasilkan keluaran berupa hasil dari penilain tersebut. Nilai akan dikelompokkan berdasarkan bagian bagiannya.

3.3.Analisis Kebutuhan Sistem 3.3.1.Data

Data yang digunakan pada penelitian ini berupa kuesioner yang berdasarkan Indeks Keamanan Informasi (KAMI) yang mengevaluasi kelengkapan dan kematangan pengamanan informasi untuk 6 area yang sesuai dengan ISO 27001 tentang Information Security Management System (ISMS) yaitu :

1. Peran TIK dalam instansi. 2. Tata kelola keamanan informasi.

3. Pengelolaan resiko keamanan informasi. 4. Kerangkan kerja keamanan informasi. 5. Pengelolaan aset nformasi.

6. Teknologi dan keamanan informasi.

24

3.4.Proses Kerja Sistem 3.4.1.Proses buat akun

Mulai

Input data responden

[image:41.595.261.369.137.259.2]Selesai

Gambar 3.2 Proses Buat Akun

Langkah awal yang dilakukan dalam aplikasi pengukuran indeks keamanan informasi ini adalah dengan membuat akun terlebih dahulu, mengisi identitas user (responden) pada kolom-kolom yang terdapat pada halaman sign up.

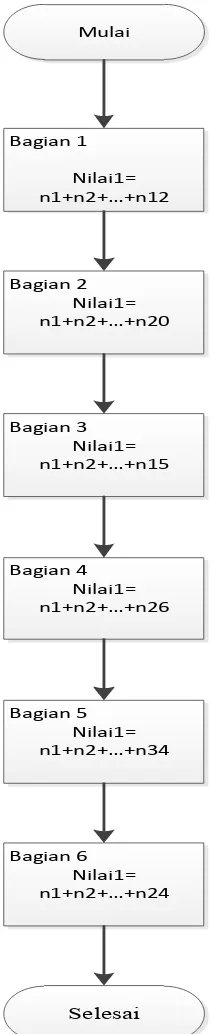

3.4.2.Proses sistem

Skor tingkat kematangan dan

dashboard

Selesai Mulai

Menjawab pertanyaan

Bagian 1

Menjawab pertanyaan

Bagian 2

Menjawab pertanyaan

Bagian 3

Menjawab pertanyaan

Bagian 4

Menjawab pertanyaan

Bagian 5

Menjawab pertanyaan

Bagian 6

[image:41.595.254.376.416.743.2]Kemudian langkah selanjutnya, user melakukan login dengan menggunakan akun yang telah dibuat pada langkah sebelumnya. Jika user telah melakukan login maka user bisa menjawab pertanyaan-pertanyaan yang terdapat pada halaman forms yang terdiri dari 6 bagian.

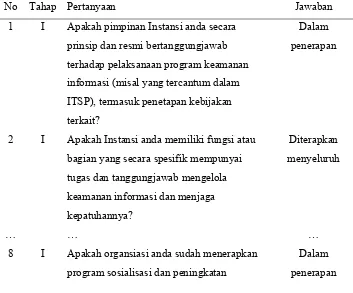

3.4.3.Proses perhitungan skor

Mulai

Bagian 1

Nilai1= n1+n2+…+n12

Bagian 2 Nilai1= n1+n2+…+n20

Bagian 3 Nilai1= n1+n2+…+n15

Bagian 4 Nilai1= n1+n2+…+n26

Bagian 5 Nilai1= n1+n2+…+n34

Bagian 6 Nilai1= n1+n2+…+n24

[image:42.595.263.369.212.729.2]Selesai

26

Pada proses perhitungan skor, dimana untuk mendapatkan nilai bagian 1, bagian 2, bagian 3, bagian 4, bagian 5 dan bagian 6, pertanyaan-pertanyaan yang telah dijawab oleh user memiliki bobot nilai yang berbeda berdasarkan kategori penerapan pertanyaannya yang akan dijumlahkan.

3.5.Penyusunan Instrumen

Berdasarkan hasil analisis tim yang dibentuk oleh institusi perguruan tinggi di Al Muslim dalam mengukur resiko terhadap aset informasi menganalisis ancaman dan membangun strategi proteksi maka tim telah membuat keputusan yaitu :

1. Dibentuk tim terdiri dari :

a. Dekan Universitas Al Muslim b. Bagian lab Universitas Al Muslim c. Bagian server Universitas Al Muslim 2. Tim tersebut menganalisis terhadap :

a. Evaluasi resiko keamanan aset infromasi organisasi b. Mengukur praktek organisasi

c. Menganalisis ancaman terhadap keamanan informasi d. Membangun strategi proteksi

3. Berdasarkan hasil analisis itu maka digunakan seperangkat instrumen (kuesioner) untuk mendapatkan informasi yang berkaitan dengan hal tersebut.

Tabel 3.1 Kuesioner bagian 1 peran dan tingkat kepentingan TIK dalam instansi

NO Karakteristik instansi status

1 Total anggaran tahunan yang dialokasikan untuk TIK

Kurang dari Rp. 1 Milyard = Minim

Rp. 1 Milyard sampai dengan Rp. 3 Milyard = Rendah

Rp. 3 Milyard sampai dengan Rp 8 Milyard = Sedang

Rp. 8 Milyard sampai dengan Rp. 20 Milyard = Tinggi

Rp. 20 Milyard atau lebih = Kritis

2 Jumlah staff/pengguna dalam Instansi yang menggunakan infrastruktur TIK

Kurang dari 60= Minim

60 sampai dengan 120 = Rendah 120 sampai dengan 240 = Sedang 240 sampai dengan 600 = Tinggi 600 atau lebih = Kritis

Rendah

3 Tingkat ketergantungan terhadap layanan TIK untuk menjalankan Tugas Pokok dan Fungsi Instansi anda

Sedang

4 Nilai kekayaan intelektual yang dimiliki dan dihasilkan oleh Instansi anda

Tinggi

… … …

12 Tingkat klasifikasi/kekritisan sistem TIK di Instansi anda, relatif terhadap ancaman upaya penyerangan atau penerobosan keamanan informasi

[image:44.595.139.492.480.773.2]Kritis

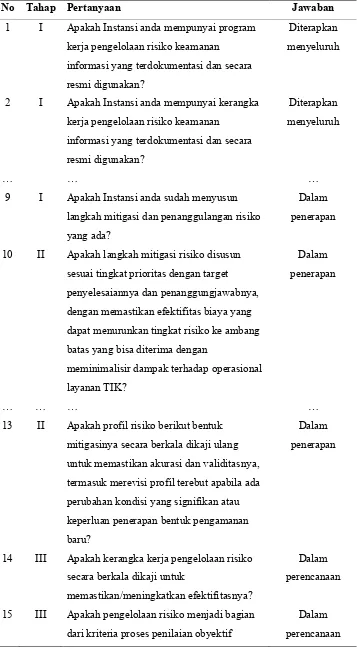

Tabel 3.2 Kuesioner bagian 2 tata kelola keamanan informasi

No Tahap Pertanyaan Jawaban

1 I Apakah pimpinan Instansi anda secara prinsip dan resmi bertanggungjawab terhadap pelaksanaan program keamanan informasi (misal yang tercantum dalam ITSP), termasuk penetapan kebijakan terkait?

Dalam penerapan

2 I Apakah Instansi anda memiliki fungsi atau bagian yang secara spesifik mempunyai tugas dan tanggungjawab mengelola keamanan informasi dan menjaga kepatuhannya?

Diterapkan menyeluruh

… … …

8 I Apakah organsiasi anda sudah menerapkan program sosialisasi dan peningkatan

28

pemahaman untuk keamanan informasi, termasuk kepentingan kepatuhannya bagi semua pihak yang terkait?

9 II Apakah Instansi anda menerapkan program peningkatan kompetensi dan keahlian untuk pejabat dan petugas pelaksana pengelolaan keamanan informasi?

Dalam perencanaan

10 II Apakah tanggungjawab pengelolaan keamanan informasi mencakup koordinasi dengan pihak pengelola/pengguna aset informasi internal maupun eksternal untuk mengidentifikasikan persyaratan/kebutuhan pengamanan dan menyelesaikan

permasalahan yang ada?

Dalam penerapan

… … … …

14 II Apakah kondisi dan permasalahan keamanan informasi di Instansi anda menjadi konsideran atau bagian dari proses pengambilan keputusan strategis di Instansi anda?

Dalam penerapan

15 III Apakah pimpinan satuan kerja di Instansi anda menerapkan program khusus untuk mematuhi tujuan dan sasaran kepatuhan pengamanan informasi, khususnya yang mencakup aset informasi yang menjadi tanggungjawabnya?

Dalam perencanaan

16 III Apakah Instansi anda sudah mendefinisikan paramater, metrik dan mekanisme

pengukuran kinerja pengelolaan keamanan informasi?

Dalam perencanaan

… … … …

20 III Apakah Instansi anda sudah mendefinisikan kebijakan dan langkah penanggulangan insiden keamanan informasi yang menyangkut pelanggaran hukum (pidana dan perdata)?

Tabel 3.3 Kuesioner bagian 3 pengelolaan risiko keamanan informasi

No Tahap Pertanyaan Jawaban

1 I Apakah Instansi anda mempunyai program kerja pengelolaan risiko keamanan

informasi yang terdokumentasi dan secara resmi digunakan?

Diterapkan menyeluruh

2 I Apakah Instansi anda mempunyai kerangka kerja pengelolaan risiko keamanan

informasi yang terdokumentasi dan secara resmi digunakan?

Diterapkan menyeluruh

… … …

9 I Apakah Instansi anda sudah menyusun langkah mitigasi dan penanggulangan risiko yang ada?

Dalam penerapan

10 II Apakah langkah mitigasi risiko disusun sesuai tingkat prioritas dengan target penyelesaiannya dan penanggungjawabnya, dengan memastikan efektifitas biaya yang dapat menurunkan tingkat risiko ke ambang batas yang bisa diterima dengan

meminimalisir dampak terhadap operasional layanan TIK?

Dalam penerapan

… … … …

13 II Apakah profil risiko berikut bentuk mitigasinya secara berkala dikaji ulang untuk memastikan akurasi dan validitasnya, termasuk merevisi profil terebut apabila ada perubahan kondisi yang signifikan atau keperluan penerapan bentuk pengamanan baru?

Dalam penerapan

14 III Apakah kerangka kerja pengelolaan risiko secara berkala dikaji untuk

memastikan/meningkatkan efektifitasnya?

Dalam perencanaan

15 III Apakah pengelolaan risiko menjadi bagian dari kriteria proses penilaian obyektif

30

[image:47.595.132.500.156.793.2]kinerja efektifitas pengamanan?

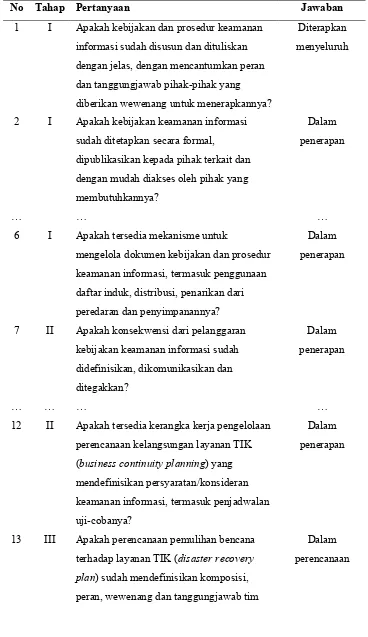

Tabel 3.4 Kuesioner bagian 4 kerangka kerja pengelolaan keamanan informasi

No Tahap Pertanyaan Jawaban

1 I Apakah kebijakan dan prosedur keamanan informasi sudah disusun dan dituliskan dengan jelas, dengan mencantumkan peran dan tanggungjawab pihak-pihak yang diberikan wewenang untuk menerapkannya?

Diterapkan menyeluruh

2 I Apakah kebijakan keamanan informasi sudah ditetapkan secara formal,

dipublikasikan kepada pihak terkait dan dengan mudah diakses oleh pihak yang membutuhkannya?

Dalam penerapan

… … …

6 I Apakah tersedia mekanisme untuk

mengelola dokumen kebijakan dan prosedur keamanan informasi, termasuk penggunaan daftar induk, distribusi, penarikan dari peredaran dan penyimpanannya?

Dalam penerapan

7 II Apakah konsekwensi dari pelanggaran kebijakan keamanan informasi sudah didefinisikan, dikomunikasikan dan ditegakkan?

Dalam penerapan

… … … …

12 II Apakah tersedia kerangka kerja pengelolaan perencanaan kelangsungan layanan TIK (business continuity planning) yang mendefinisikan persyaratan/konsideran keamanan informasi, termasuk penjadwalan uji-cobanya?

Dalam penerapan

13 III Apakah perencanaan pemulihan bencana terhadap layanan TIK (disaster recovery plan) sudah mendefinisikan komposisi, peran, wewenang dan tanggungjawab tim

yang ditunjuk?

… … … …

16 III Apakah seluruh kebijakan dan prosedur keamanan informasi dievaluasi

kelayakannya secara berkala?

Dalam perencanaan

17 I Apakah organisasi anda mempunyai strategi penerapan keamanan informasi sesuai hasil analisa risiko yang penerapannya dilakukan sebagai bagian dari rencana kerja

organisasi?

Dalam penerapan

… … … …

21 I Apakah audit internal tersebut mengevaluasi tingkat kepatuhan, konsistensi dan

efektifitas penerapan keamanan informasi?

Dalam penerapan

22 II Apakah hasil audit internal tersebut dikaji/dievaluasi untuk mengidentifikasi langkah pembenahan dan pencegahan, ataupun inisiatif peningkatan kinerja keamanan informasi?

Dalam penerapan

23 II Apakah hasil audit internal dilaporkan kepada pimpinan organisasi untuk menetapkan langkah perbaikan atau program peningkatan kinerja keamanan informasi?

Dalam penerapan

24 III Apabila ada keperluan untuk merevisi kebijakan dan prosedur yang berlaku, apakah ada analisa untuk menilai aspek finansial (dampak biaya dan keperluan anggaran) ataupun perubahan terhadap infrastruktur dan pengelolaan perubahannya, sebagai prasyarat untuk menerapkannya?

Dalam perencanaan

… … … …

26 III Apakah organisasi anda mempunyai rencana dan program peningkatan keamanan

informasi untuk jangka menengah/panjang (1-3-5 tahun) yang direalisasikan secara

32

[image:49.595.140.494.154.777.2]konsisten?

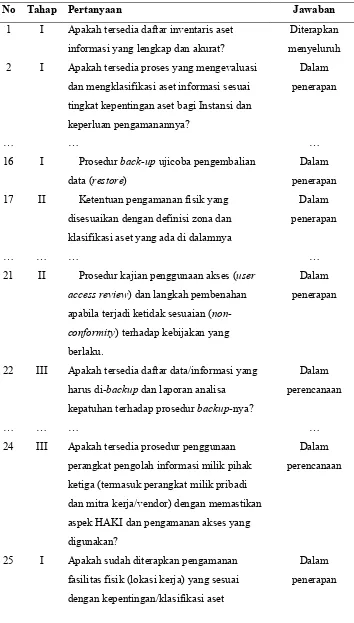

Tabel 3.5 Kuesioner bagian 5 pengelolaan aset informasi

No Tahap Pertanyaan Jawaban

1 I Apakah tersedia daftar inventaris aset informasi yang lengkap dan akurat?

Diterapkan menyeluruh 2 I Apakah tersedia proses yang mengevaluasi

dan mengklasifikasi aset informasi sesuai tingkat kepentingan aset bagi Instansi dan keperluan pengamanannya?

Dalam penerapan

… … …

16 I Prosedur back-up ujicoba pengembalian data (restore)

Dalam penerapan 17 II Ketentuan pengamanan fisik yang

disesuaikan dengan definisi zona dan klasifikasi aset yang ada di dalamnya

Dalam penerapan

… … … …

21 II Prosedur kajian penggunaan akses (user access review) dan langkah pembenahan apabila terjadi ketidak sesuaian ( non-conformity) terhadap kebijakan yang berlaku.

Dalam penerapan

22 III Apakah tersedia daftar data/informasi yang harus di-backup dan laporan analisa kepatuhan terhadap prosedur backup-nya?

Dalam perencanaan

… … … …

24 III Apakah tersedia prosedur penggunaan perangkat pengolah informasi milik pihak ketiga (termasuk perangkat milik pribadi dan mitra kerja/vendor) dengan memastikan aspek HAKI dan pengamanan akses yang digunakan?

Dalam perencanaan

25 I Apakah sudah diterapkan pengamanan fasilitas fisik (lokasi kerja) yang sesuai dengan kepentingan/klasifikasi aset

informasi, secara berlapis dan dapat mencegah upaya akses oleh pihak yang tidak berwenang?

… … … …

29 I Apakah tersedia peraturan pengamanan perangkat komputasi milik Instansi anda apabila digunakan di luar lokasi kerja resmi (kantor)?

Dalam penerapan

30 II Apakah konstruksi ruang penyimpanan perangkat pengolah informasi penting menggunakan rancangan dan material yang dapat menanggulangi risiko kebakaran dan dilengkapi dengan fasilitas pendukung (deteksi kebakaran/asap, pemadam api, pengatur suhu dan kelembaban) yang sesuai?

Dalam penerapan

… … … …

33 II Apakah tersedia peraturan untuk

mengamankan lokasi kerja penting (ruang server, ruang arsip) dari risiko perangkat atau bahan yang dapat membahayakan aset informasi (termasuk fasilitas pengolah informasi) yang ada di dalamnya? (misal larangan penggunaan telpon genggam di dalam ruang server, menggunakan kamera dll)

Dalam penerapan

34 III Apakah tersedia proses untuk mengamankan lokasi kerja dari keberadaan/kehadiran pihak ketiga yang bekerja untuk kepentingan Instansi anda?

Tidak dilakukan

Tabel 3.6 Kuesioner bagian 6 teknologi dan keamanan informasi

No Tahap Pertanyaan Jawaban

1 I Apakah layanan TIK (sistem komputer) yang menggunakan internet sudah

34

dilindungi dengan lebih dari 1 lapis pengamanan?

2 I Apakah jaringan komunikasi disegmentasi sesuai dengan kepentingannya (pembagian Instansi, kebutuhan aplikasi, jalur akses khusus, dll)?

Diterapkan menyeluruh

… … …

10 I Apakah Instansi anda menerapkan enkripsi untuk melindungi aset informasi penting sesuai kebijakan pengelolaan yang ada?

Dalam penerapan

11 II Apakah Instansi anda mempunyai standar dalam menggunakan enkripsi?

Dalam penerapan

… … … …

16 II Apakah Instansi anda menerapkan pengamanan untuk mendeteksi dan mencegah penggunaan akses jaringan (termasuk jaringan nirkabel) yang tidak resmi?

Dalam penerapan

17 I Apakah Instansi anda menerapkan bentuk pengamanan khusus untuk melindungi akses dari luar Instansi?

Dalam perencanaan

… … … …

19 I Total Nilai Evaluasi Teknologi dan Keamanan Informasi

Dalam penerapan 20 II Apakah ada rekaman dan hasil analisa (jejak

audit - audit trail) yang mengkonfirmasi bahwa antivirus telah dimutakhirkan secara rutin dan sistematis?

Dalam penerapan

… … … …

23 II Apakah setiap aplikasi yang ada memiliki spesifikasi keamanan yang

diverifikasi/validasi pada saat pengembangan dan uji-coba?

Dalam penerapan

24 III Apakah Instansi anda melibatkan pihak independen untuk mengkaji kehandalan

keamanan informasi secara rutin?

3.6.Contoh Perhitungan Skor Pertanyaan

3.6.1.Bagian 1 peran dan tingkat kepentingan TIK dalam instansi

Pada bagian ini terdapat 5 pilihan jawaban, yaitu minim yang bernilai 0, rendah bernilai 1, sedang bernilai 2, tinggi bernilai 3 dan kritis bernilai 4. Skor peran dan tingkat ketergantungan TIK di instansi didapat dengan menjumlahkan semua skor dari setiap jawaban pertanyaan. Contoh skor peran dan tingkat kepentingan TIK dalam instansi = 1+1+2+2+1+2+1+2+3+2+3+2 = 22.

3.6.2.Bagian 2 tata kelola keamanan informasi

Bagian ini terdapat 3 tahap pertanyaan. Pertanyaan tahap pertama memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 1, dalam penerapan bernilai 2 dan diterapkan menyeluruh bernilai 3. Pertanyaan tahap kedua memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 2, dalam penerapan bernilai 4 dan diterapkan menyeleruh bernilai 6. Pertanyaan tahap ketiga bersifat opsional karena apabila jumlah skor pertanyaan tahap pertama dan tahap kedua tidak mencukupi batas minimum yang telah ditentukan. Pertanyaan tahap ketiga memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 3, dalam penerapan bernilai 6, diterapkan menyeluruh bernilai 9. Skor tata kelola keamanan informasi didapat dengan menjumlahkan semua skor dari setiap jawaban pertanyaan. Contoh skor tata kelola keamanan informasi = 2+3+2+2+2+2+2+2+4+4+4+4+3+4+(3+3+3+3+3+3)* = 40 (58)

Tanda *bersifat opsional apabila jumlah skor jawaban pertanyaan tahap 1 dan 2 sama dengan atau lebih dari 40.

3.6.3.Bagian 3 pengelolaan risiko keamanan informasi

36

pertama dan tahap kedua tidak mencukupi batas minimum yang telah ditentukan. Pertanyaan tahap ketiga memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 3, dalam penerapan bernilai 6, diterapkan menyeluruh bernilai 9. Skor pengelolaan risiko keamanan informasi didapat dengan menjumlahkan semua skor dari setiap jawaban pertanyaan. Contoh skor pengelolaan risiko keamanan informasi = 3+3+2+2+2+2+2+2+2+3+4+4+3+(3+3)* = 34 (40)

Tanda *bersifat opsional apabila jumlah skor jawaban pertanyaan tahap 1 dan 2 sama dengan atau lebih dari 34.

3.6.4.Bagian 4 kerangka kerja pengelolaan keamanan informasi

Bagian ini terdapat 3 tahap pertanyaan. Pertanyaan tahap pertama memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 1, dalam penerapan bernilai 2 dan diterapkan menyeluruh bernilai 3. Pertanyaan tahap kedua memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 2, dalam penerapan bernilai 4 dan diterapkan menyeleruh bernilai 6. Pertanyaan tahap ketiga bersifat opsional karena apabila jumlah skor pertanyaan tahap pertama dan tahap kedua tidak mencukupi batas minimum yang telah ditentukan. Pertanyaan tahap ketiga memiliki 4 pilihan jawaban, yaitu tidak dilakukan bernilai 0, dalam perencanaan bernilai 3, dalam penerapan bernilai 6, diterapkan