PENGEMBANGAN SISTEM KEAMANAN TRANSAKSI PETA

DIGITAL MENGGUNAKAN TEKNIK KRIPTOGRAFI

RIAN SENJA

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI SKRIPSI DAN

SUMBER INFORMASI SERTA PELIMPAHAN HAK CIPTA

Dengan ini saya menyatakan bahwa skripsi berjudul Pengembangan Sistem Keamanan Transaksi Peta Digital menggunakan Teknik Kriptografi adalah benar karya saya dengan arahan dari komisi pembimbing dan belum diajukan dalam bentuk apa pun kepada perguruan tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir skripsi ini.

Dengan ini saya melimpahkan hak cipta dari karya tulis saya kepada Institut Pertanian Bogor.

ABSTRAK

RIAN SENJA. Pengembangan Sistem Keamanan Transaksi Peta Digital menggunakan Teknik Kriptografi. Dibimbing oleh SHELVIE NIDYA NEYMAN dan ENDANG PURNAMA GIRI.

Peta digital (shapefile) pada bidang tertentu memerlukan biaya yang besar dalam proses pembuatannya, sehingga memerlukan layanan keamanan berupa perlindungan dari pengaksesan serta penggandaan secara ilegal. Salah satu cara untuk memberikan layanan keamanan tersebut yaitu dengan mengimplementasikan teknik kriptografi pada proses transaksi shapefile. Penelitian ini mengembangkan suatu sistem keamanan transaksi untuk shapefile dengan mengkombinasikan algoritma Advanced Encryption Standard (AES), algoritma Rivest Shamir Adleman (RSA), dan teknik steganografi citra Least Significant Bit (LSB) yang dapat memberikan layanan kerahasiaan dan autentikasi. Sistem dikembangkan menggunakan metode pengembangan security life cycle yang dimodifikasi. Penelitian ini menghasilkan sistem transaksi shapefile berbasis web yang dilengkapi dengan layanan keamanan berupa kombinasi ketiga algoritma yang telah disebutkan di atas. Hasil pengujian menunjukkan bahwa sistem telah memenuhi layanan keamanan kerahasiaan dan autentikasi.

Kata kunci: AES, kriptografi, RSA, shapefile, steganografi LSB

ABSTRACT

RIAN SENJA. Security System Development of Digital Map Transaction with Cryptography Technique. Supervised by SHELVIE NIDYA NEYMAN and ENDANG PURNAMA GIRI.

Developing digital map for various purposes require high cost. Thus, a security services such as protection of illegal accessing and multiplication is required. Cryptography is a technique that can be applied to provide a security service in shapefile transaction process. This study developed a system for secure transaction by combining Advanced Encryption Standard (AES) algorithm, Rivest Shamir Adleman (RSA) algorithm, and Least Significant Bit (LSB) image steganography techniques to provide confidentiality and authentication services. The system was developed using modified security life cycle development. This study results a web-based shapefile transaction system that includes security services by combining the three algorithms mentioned above. The test results show that the system has met the security services of confidentiality and authentication.

Skripsi

sebagai salah satu syarat untuk memperoleh gelar Sarjana Ilmu Komputer

pada

Departemen Ilmu Komputer

PENGEMBANGAN SISTEM KEAMANAN TRANSAKSI PETA

DIGITAL MENGGUNAKAN TEKNIK KRIPTOGRAFI

RIAN SENJA

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

Judul Skripsi : Pengembangan Sistem Keamanan Transaksi Peta Digital Menggunakan Teknik Kriptografi

Nama : Rian Senja NIM : G64080045

Disetujui oleh

Shelvie Nidya Neyman, SKom MSi

Pembimbing I Endang Purnama Giri, SKom MKom Pembimbing II

Diketahui oleh

Dr Ir Agus Buono, MSi MKom Ketua Departemen Ilmu Komputer

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah subhanahu wa ta’ala atas segala karunia-Nya sehingga penelitian ini berhasil diselesaikan. Tema yang dipilih dalam penelitian yang dilaksanakan sejak bulan Januari 2012 ini ialah kriptografi, dengan judul Pengembangan Sistem Keamanan Transaksi Peta Digital menggunakan Teknik Kriptografi. Banyak pihak yang telah memberikan bantuan kepada penulis baik bersifat materi maupun moral dalam menyelesaikan penelitian ini. Oleh sebab itu, penulis menyampaikan rasa terima kasih kepada: 1 Kedua orang tua yakni Bapak Kuryadi dan Ibu Pujiani, serta adik tersayang

Rizka Pratiwi, yang senantiasa mendoakan, mendukung serta memberikan motivasi dan kesabarannya dalam mengingatkan penulis untuk menyelesaikan tugas akhir.

2 Ibu Shelvie Nidya Neyman, S.Kom, M.Si dan Bapak Endang Purnama Giri, S.Kom, M.Kom selaku komisi pembimbing yang telah banyak memberi pengarahan, saran, dan motivasi dalam penyelesaian tugas akhir.

3 Bapak Auzi Asfarian, S.Kom, M.Kom selaku dosen penguji yang telah memberikan kritik dan saran yang membangun.

4 Seluruh staf pengajar Ilmu Komputer IPB atas ilmu dan bimbingan selama penulis berkuliah.

5 Teman-teman tim kriptografi: Teguh, Adi, Gamma, Gema, Trie, dan Ardini atas saran serta dukungan selama ini.

6 Teman-teman seperjuangan Hutomo, Jaka, Tenri, Roni, Asrori, dan Melki. 7 Seluruh rekan ilkomerz’45 atas saran, semangat, dan motivasi kepada penulis

selama ini.

Dan semua pihak yang tidak dapat disebutkan satu per satu. Terima Kasih. Semoga karya ilmiah ini bermanfaat.

Bogor, Agustus 2014

DAFTAR ISI

DAFTAR TABEL vii

DAFTAR GAMBAR vii

PENDAHULUAN 1

Latar Belakang 1

Tujuan Penelitian 2

Manfaat Penelitian 2

Ruang Lingkup Penelitian 2

TINJAUAN PUSTAKA 3

Distributed Transparent Extensive Data Protection Mechanism (DTEDPM) 3 Password-Based Key Derivation Function 2(PBKDF2) 4

Algoritma Advanced Encryption Standard (AES) 4

Algoritma RSA 5

Steganografi 6

Metode Least Significant Bit(LSB) 6

Security Life Cycle 7

METODE 8

Ancaman 9

Kebijakan 9

Spesifikasi 9

Perancangan 9

Implementasi 9

Analisis dan Pengujian 9

HASIL DAN PEMBAHASAN 10

Ancaman 10

Kebijakan 10

Spesifikasi 11

Perancangan 11

Implementasi 15

Analisis dan Pengujian 18

SIMPULAN DAN SARAN 20

Saran 20

DAFTAR TABEL

1 Kombinasi kunci-blok-putaran AES 5

2 Pengujian fungsionalitas sistem 18

DAFTAR GAMBAR

1 Komponen utama DTEDPM 3

2 Komponen offline DTEDPM 3

3 Komponen online DTEDPM 4

4 Proses dalam steganografi (Pfitzmann 1996) 6

5 Security life cycle (Bishop 2003) 7

6 Metode penelitian 8

7 Diagram perancangan sistem secara umum 12

8 Diagram proses pembangkitan password 12

9 Diagram proses pembangkitan kunci AES 13

10 Diagram proses pengenkripsian shapefile 13

11 Diagram proses fungsi perlindungan password 14

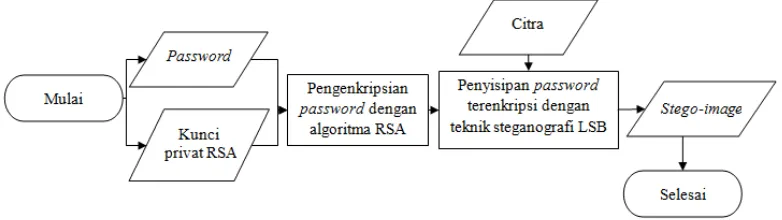

12 Diagram perancangan proses transaksi 14

13 Alur proses dekripsi shapefile 15

14 Tampilan halaman fungsi perlindungan shapefile dan password 15

15 Tampilan halaman setelah proses checkout 16

16 Tampilan halaman download 16

17 Tampilan halaman preview peta us_higways.shp awal 17 18 Tampilan halaman preview peta us_higways.shp yang terenkripsi 17 19 Tampilan halaman preview peta us_higways.shp yang telah didekripsi 17

20 Tampilan aplikasi dekripsi untuk pengguna 18

21 Tampilan pesan error pada proses dekripsi 19

22 Tampilan pesan error saat login 19

PENDAHULUAN

Latar Belakang

Geographic Information System (GIS) kini telah banyak dikembangkan di dalam berbagai bidang. Pada bidang tertentu, misalnya pertanian, untuk mendapatkan data GIS pertanian dibutuhkan dana yang besar. Hal tersebut dikarenakan data berisi informasi-informasi yang rahasia dan didapatkan dengan cara yang tidak mudah sehingga menyebabkan perusahaan-perusahaan pembuat data GIS harus melindungi proses transaksi data GIS dari tindakan yang tidak bertanggung jawab. Oleh karena itu, dibutuhkan suatu sistem untuk memberikan layanan keamanan dalam proses transaksi data GIS. Salah satu cara untuk memberikan layanan keamanan tersebut yaitu dengan mengimplementasikan teknik kriptografi. Tujuan dari penelitian ini adalah mengembangkan sebuah sistem yang mampu memberikan layanan keamanan dalam proses transaksi data GIS. Pengembangan sistem ini dilakukan dengan menggabungkan beberapa teknik kriptografi menjadi sebuah protokol keamanan sehingga diharapkan dapat mewujudkan layanan keamanan bagi transaksi data GIS.

Pesatnya perkembangan komunikasi komputer dan internet membuat sangat mudah untuk kehilangan data ketika terjadi pertukaran data GIS melalui suatu jaringan. Kehilangan data tersebut bisa terjadi secara disengaja yaitu dengan adanya ulah pihak lain yang mengambil data GIS tersebut secara tidak bertanggung jawab, maupun tidak disengaja yaitu adanya kesalahan pada jaringan. Dakroury et al. (2010) menyatakan bahwa setidaknya ada dua alasan yang menyebabkan perlunya data GIS untuk dilindungi. Pertama, data GIS termasuk data yang mahal. Biaya yang diperlukan mulai dari pengambilan data sampai pengolahan ke dalam bentuk yang sesuai untuk disajikan tidaklah sedikit. Kedua, perubahan kecil pada data GIS dapat memberikan hasil yang berbeda dari yang seharusnya.

Dakroury et al. (2010) juga mengemukakan bahwa ada dua macam cara yang dapat digunakan dalam mendistribusikan data GIS kepada pengguna, yaitu: 1 Data disimpan di dalam server lalu dibangun sebuah aplikasi web agar

pengguna dapat mengakses data tersebut.

2 Membuat suatu aplikasi standalone dan menampilkan data GIS yang digunakan kepada pengguna.

Pada cara pertama, layanan keamanan untuk melindungi server dari serangan keamanan dapat diberikan dengan menggunakan teknik seperti intrusion detection, network access control (NAC), dan firewall. Cara kedua dapat menggunakan proses autentikasi pengguna atau format khusus pada data GIS yang dipakai. Namun, beberapa teknik tersebut masih memiliki celah-celah keamanan yang bisa saja ditembus oleh suatu serangan. Jika demikian, maka data GIS dapat disalahgunakan oleh pihak lain.

2

password. Kemudian kunci rahasia tersebut digunakan dalam proses enkripsi data GIS dengan menggunakan algoritma Advanced Encryption System (AES) yang merupakan algoritma kunci simetri yang sangat cocok dipakai untuk berbagai keperluan yang berkaitan dengan kriptografi saat ini (Adiwidya 2009). Masukan password akan dienkripsi menggunakan algoritma Rivest Shamir Adleman (RSA). Password terenkripsi tersebut kemudian disisipkan ke dalam media citra dengan menggunakan teknik watermarking digital Least Significant Bit (LSB). Pada penelitian ini, akan diimplementasikan modifikasi dari protokol DTEDPM pada sistem yang dikembangkan dengan mengubah algoritma watermarking digital menjadi algoritma steganografi. Modifikasi ini dikarenakan pada DTEDPM citra yang digunakan juga berfungsi sebagai bukti hak cipta sedangkan pada penelitian ini citra yang digunakan tidak memiliki fungsi lain selain untuk media penyimpanan informasi saja.

Layanan keamanan yang dibuat dalam sistem ini yaitu kerahasiaan dan autentikasi. Menezes et al. (1996) mengemukakan bahwa layanan kerahasiaan adalah layanan yang digunakan untuk menjaga isi dari informasi dari semua orang kecuali orang yang berwenang untuk memilikinya. Kerahasiaan adalah istilah yang identik dengan layanan kerahasiaan dan privasi. Ada banyak pendekatan untuk menyediakan layanan kerahasiaan, mulai dari perlindungan secara fisik sampai dengan algoritma matematika yang membuat data tidak dapat dimengerti. Sedangkan layanan autentikasi adalah layanan yang berhubungan dengan identifikasi. Fungsi ini berlaku untuk entitas yang terlibat dan informasi itu sendiri.

Tujuan Penelitian

Tujuan penelitian ini adalah untuk mengembangkan sistem perlindungan transaksi data GIS berupa shapefile dengan mengombinasikan algoritma AES, RSA, dan teknik steganografi citra LSB yang dapat memberikan layanan keamanan berupa kerahasiaan dan autentikasi.

Manfaat Penelitian

Penelitian ini diharapkan dapat menyediakan suatu sistem keamanan transaksi data GIS berbentuk shapefile yang memenuhi aspek kerahasiaan serta autentikasi. Penelitian ini diharapkan dapat menjadi awal bagi pengembangan sistem keamanan transaksi data GIS lebih lanjut.

Ruang Lingkup Penelitian

3 bitmap (.bmp). Pengujian dilakukan untuk layanan keamanan kerahasiaan dan autentikasi entitas.

TINJAUAN PUSTAKA

Distributed Transparent Extensive Data Protection Mechanism (DTEDPM)

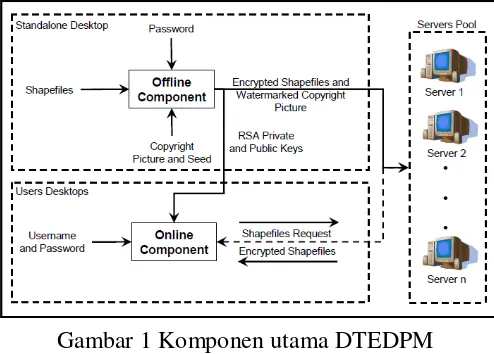

DTEDPM (Dakroury et al. 2010) adalah sebuah mekanisme perlindungan data yang bertujuan untuk melindungi shapefile dari pengaksesan dan penggandaan secara ilegal. Gambar 1 menunjukkan hubungan antara dua komponen pada DTEDPM.

Komponen offline merupakan aplikasi desktop yang akan melakukan proses enkripsi pada shapefile. Gambar 2 menunjukan alur proses pengenkripsian shapefile pada komponen offline.

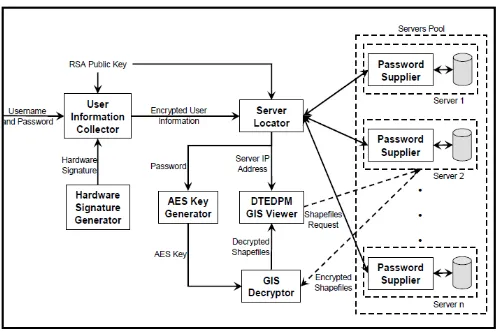

Sementara komponen online merupakan aplikasi web yang bertujuan untuk memberikan akses pada pengguna yang terdaftar untuk menampilkan shapefile dan mencegah pengguna yang tidak terdaftar untuk melakukan hal yang sama. Gambar 3 menunjukan diagram proses yang terjadi pada komponen online DTEDPM.

4

Password-Based Key Derivation Function 2 (PBKDF2)

Key derivation function adalah algoritma deterministik yang digunakan untuk menghasilkan material kunci kriptografi dari suatu nilai rahasia, contohnya password. Password-based key derivation function menggunakan password sebagai kunci awal dengan parameter berupa salt dan iterasi. PBKDF2 menerapkan fungsi pseudorandom (PRF) SHA-1 untuk mendapatkan kunci turunan.

Password lebih mudah diingat dibandingkan kunci yang berupa aliran bit. Meskipun demikian, password diperoleh dari rentang kemungkinan yang relatif lebih kecil dibandingkan kunci. Hal tersebut tidak cocok jika digunakan dalam kriptografi, sehingga dibutuhkan adanya modifikasi dari password agar layak digunakan dalam proses kriptografi. Modifikasi tersebut salah satunya dengan menambahkan salt dan iterasi pada password.

Salt merupakan bilangan acak yang akan dikombinasikan dengan password saat membangkitkan kunci. Penggunaan salt setidaknya memiliki dua keuntungan, pertama, password dapat mengenkripsi suatu data dengan menggunakan beragam kemungkinan cara. Proses enkripsi suatu data yang sama dengan password yang sama tetapi salt yang berbeda, akan menghasilkan data terenkripsi yang berbeda pula. Kedua, setiap bit yang ditambahkan pada salt akan menggandakan jumlah kunci yang dibangkitkan sehingga mempersulit serangan yang dilakukan terhadap kunci. Sementara, iterasi adalah suatu nilai tetap c yang akan menentukan berapa kali perulangan yang dilakukan PRF untuk membangkitkan satu blok dari kunci (Turan et al. 2010).

Algoritma Advanced Encryption Standard (AES)

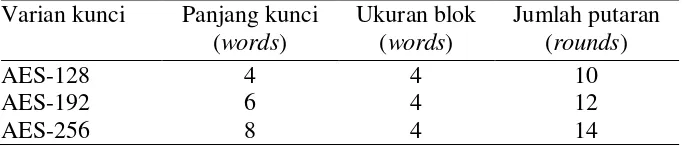

Algoritma AES merupakan algoritma kriptografi kunci simetri yang beroperasi pada blok 128 bit dengan menggunakan tiga varian blok kunci dengan panjang 128 bit, 192 bit, dan 256 bit yang berpengaruh pada jumlah putaran seperti yang digambarkan pada Tabel 1.

5

Setiap putaran pada algoritma AES terdiri atas 4 transformasi byte-oriented yang berbeda yaitu:

1 Mensubstitusi byte (sub bytes) menggunakan tabel substitusi (S-Box).

2 Menggeser baris (shift rows) pada 3 baris terakhir dari state array dengan offsets yang berbeda untuk setiap baris.

3 Mengacak data dari setiap kolom state array (mix columns).

4 Menambah iterasi pada state (add round key). Transformasi-transformasi tersebut digunakan untuk proses enkripsi sementara transformasi inversinya digunakan untuk proses dekripsi (Adiwidya 2009).

Algoritma RSA

Algoritma RSA dinamakan berdasarkan nama tiga orang penemunya yakni Ron Rivest, Adi Shamir, dan Leonard Adleman. Keamanan algoritma RSA terletak pada sulitnya memfaktorkan bilangan yang besar menjadi faktor-faktor prima. Pemfaktoran dilakukan untuk memperoleh kunci privat. Algoritma RSA memiliki besaran-besaran sebagai berikut:

Deskripsi sederhana dari algoritma RSA dijelaskan sebagai berikut.

1 Diberikan nilai N, dengan N adalah RSA modulus yang didapatkan dari persamaan 1 sebagai berikut:

N = p . q, (1) dengan p dan q adalah dua bilangan prima besar dengan ukuran yang sama. 2 Diberikan nilai e sebagai encryption exponent dan d sebagai decryption

exponent dengan ketentuan seperti persamaan 2 di bawah ini:

ed = 1 modφ(N), (2)

dimana φ(N) adalah sebagai berikut:

φ (N) = (p-1)(q-1), (3) Pasangan nilai (N,e) merupakan kunci publik yang digunakan di dalam proses enkripsi pesan, sementara pasangan nilai (N,d) adalah kunci rahasia atau kunci privat yang digunakan untuk melakukan proses dekripsi ciphertext atau pesan yang telah dienkripsi ke pesan sebenarnya.

Tabel 1 Kombinasi kunci-blok-putaran AES Varian kunci Panjang kunci

6

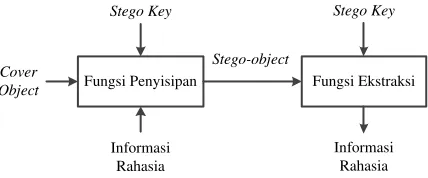

Steganografi adalah ilmu dan seni menyembunyikan informasi dengan menyisipkan pesan ke dalam suatu media sedemikian rupa sehingga tidak menimbulkan perubahan pada media tersebut. Media yang digunakan umumnya berbeda dari media pembawa informasi rahasia (Cummins et al. 2004).

Tujuan dari teknik steganografi adalah menyembunyikan informasi yang tidak ingin diketahui oleh pihak lain ke dalam suatu media yang dapat mengalihkan perhatian atau tidak mencurigakan pihak lain. Gambaran umum proses dalam sistem steganografi dapat dilihat pada Gambar 4.

Istilah-istilah yang sering digunakan dalam steganografi adalah sebagai berikut:

1 Cover object adalah berkas yang digunakan sebagai tempat menyembunyikan informasi rahasia.

2 Stego key merupakan kunci yang digunakan untuk menyisipkan serta mengekstraksi pesan.

3 Stego object merupakan berkas yang sudah disisipi pesan rahasia.

Dalam proses penyembunyian informasi dengan metode steganografi terdapat beberapa kriteria yang harus diperhatikan, yaitu:

1 Imperceptible, keberadaan pesan rahasia tidak dapat dipersepsi sehingga tidak akan menimbulkan kecurigaan kepada pihak lain.

2 Fidelity, kualitas media tidak dapat jauh berubah setelah dilakukan penyisipan data rahasia. Perubahan yang signifikan dapat menyebabkan pihak lain mencurigai adanya pesan rahasia dalam cover-object.

3 Recovery, data yang disembunyikan harus dapat diekstrak kembali. Karena tujuan dari steganografi adalah data hiding, maka data rahasia dalam cover-object harus dapat diambil kembali untuk digunakan lebih lanjut.

Metode Least Significant Bit(LSB)

Sebuah citra digital dapat dipandang sebagai kumpulan pixel dengan masing-masing pixel memiliki nilai tertentu yang dinyatakan dalam bilangan biner.

Fungsi Penyisipan Fungsi Ekstraksi

7 Citra digital abu-abu dapat direpresentasikan menggunakan bilangan biner 8 bit (1 byte). Pada setiap byte dari pixel citra, terdapat bit yang paling kecil bobotnya, yaitu LSB (Setyawan et al. 2009).

Sebagai contoh, urutan bit berikut ini menggambarkan tiga pixel dari suatu citra bitmap 24-bit.

(00100111 11001010 10101101) (00100111 11001010 11100101) (11000011 01011011 00001011)

Pesan yang akan disisipkan adalah karakter “N” dengan kode ASCII 78 yang memiliki nilai biner 01001110, maka akan dihasilkan stego image dengan urutan bit sebagai berikut:

(00100110 11001011 10101100) (00100110 11001011 11100101) (11000011 01011010 00001011)

Security Life Cycle

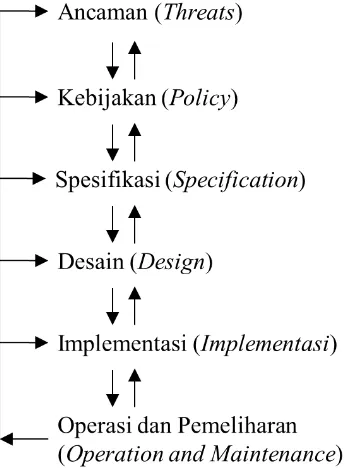

Bishop (2003) memperkenalkan metode yang dapat diterapkan saat membangun sistem keamanan data digital. Metode ini terdiri atas 6 tahap utama sebagai berikut (Gambar 5):

1 Ancaman (threats) adalah hal-hal yang dapat menyebabkan kerusakan pada sistem. Pengidentifikasian ancaman terhadap protokol merupakan tahap awal dari pembangunan protokol. Hal ini bertujuan agar layanan keamanan dapat dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol.

2 Kebijakan (policy) merupakan pernyataan dari hal-hal yang diperbolehkan (aman) dan dilarang (tidak aman) dalam menjalankan suatu sistem. Dalam

8

penerapannya, kebijakan seringkali tidak dijelaskan secara detail, melainkan hanya berupa deskripsi dari hal-hal yang boleh dilakukan oleh para pengguna sistem. Persepsi-persepsi yang ambigu dapat muncul dari kebijakan-kebijakan yang dideskripsikan.

3 Spesifikasi (specification) adalah pernyataan fungsional yang diharapkan dari sistem. Pernyataan ini dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan. Bagian utama spesifikasi adalah menentukan serangkaian kebutuhan yang relevan dengan sistem.

4 Perancangan (design) akan menerjemahkan spesifikasi ke dalam komponen-komponen yang kemudian akan diimplementasikan. Perancangan dapat dikatakan memenuhi spesifikasi jika tidak ada ketentuan yang dilanggar dalam tahapan spesifikasi.

5 Implementasi (implementation) akan menghasilkan sistem yang memenuhi kebutuhan desain. Apabila desain telah memenuhi spesifikasi sistem, maka secara tidak langsung sistem yang dihasilkan juga akan memenuhi spesifikasi tersebut.

6 Operasi dan Pemeliharaan (operation and maintenance) merupakan tahap terakhir dari security life cycle. Setiap aksi yang dilakukan dalam proses pemeliharaan sebaiknya mengikuti prosedur keamanan yang sama seperti prosedur yang digunakan dalam pengembangan sistem.

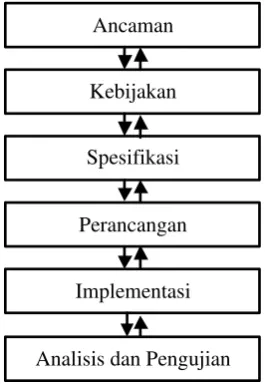

METODE

Metode yang digunakan pada penelitian ini menggunakan metode yang mengacu pada Security Life Cycle (Bishop 2003). Metode ini terdiri dari enam tahapan, yaitu ancaman, kebijakan, spesifikasi, perancangan, implementasi, serta operasi dan pemeliharaan. Tahap Operasi dan Pemeliharaan pada penelitian ini diganti menjadi Analisis dan Pengujian sebagaimana ditampilkan pada Gambar 6.

9

Ancaman

Pada penelitian ini, keamanan merupakan salah satu aspek penting yang difokuskan dalam pengembangan sistem. Sehingga tahap identifikasi terhadap ancaman harus dilakukan agar sistem yang dikembangkan dapat terhindar dari ancaman-ancaman yang dapat terjadi pada keamanan data dan sistem. Tahap ini dilakukan dengan membuat skenario ancaman yang mungkin terjadi pada sistem.

Kebijakan

Tahap kebijakan berisi pernyataan mengenai hal yang diperbolehkan dan yang dilarang dalam menjalankan suatu sistem. Dalam penelitian ini, kebijakan dikemukakan melalui deskripsi dari hal-hal yang boleh dilakukan oleh para pengguna sistem.

Spesifikasi

Tahap ini dilakukan setelah kebijakan penggunaan sistem ditetapkan, yang berisi spesifikasi keamanan agar sistem dapat menjalankan mekanisme keamanan yang diinginkan. Spesifikasi menjelaskan fungsi-fungsi sesuai dengan kebijakan yang telah ditetapkan.

Perancangan

Tahap perancangan pada sistem ini dilakukan sesuai spesifikasi yang telah ditentukan.Perancangan sistem ini dibagi menjadi tiga bagian, yaitu:

1 Perancangan proses perlindungan shapefile. 2 Perancangan proses perlindungan password. 3 Perancangan proses transaksi shapefile. 4 Perancangan proses dekripsi shapefile.

Tahapan perancangan ini menghasilkan diagram-diagram terkait proses yang akan diimplementasikan pada bagian sistem.

Implementasi

Pada tahap ini dilakukan proses implementasi perancangan-perancangan yang telah dibuat pada tahap sebelumnya ke dalam sebuah sistem. Sistem dikembangkan pada sistem operasi Windows 7, bahasa pemrograman PHP dan library keamanan PHPSeclib.

Analisis dan Pengujian

10

menggagalkan ketersediaan layanan-layanan tersebut. Di samping itu, dilakukan pengujian untuk memeriksa tiap shapefile terenkripsi dengan cara melakukan proses dekripsinya sehingga dapat diakses kembali. Pengujian juga dilakukan terhadap fungsi-fungsi yang terdapat pada sistem apakah berjalan sesuai yang diharapkan atau tidak. Pengujian untuk teknik steganografi LSB dilakukan dengan membandingkan citra asli dengan stego-image.

HASIL DAN PEMBAHASAN

Ancaman

Sistem yang akan dikembangkan pada penelitian ini adalah sistem transaksi peta digital (shapefile) berbasis web yang dilengkapi dengan layanan keamanan dengan tujuan untuk menghindari perlakuan tidak bertanggung jawab dari pihak tertentu. Perlakuan yang tidak bertanggung jawab tersebut dapat dikategorikan sebagai ancaman yang dapat muncul pada sistem. Ancaman yang diidentifikasi dapat muncul dalam pengembangan sistem di penelitian ini yaitu:

1 Disclosure, ialah akses yang tidak sah terhadap informasi oleh pihak yang tidak bertanggung jawab. Pada kelas ini, bentuk ancaman yang dapat terjadi ialah Snooping atau penyadapan yang tidak sah terhadap informasi yang dilakukan dengan cara membaca proses komunikasi antar entitas yang sedang berlangsung. Pada sistem ini, entitas yang terlibat adalah sistem dan server. Contohnya, penyerang melakukan penyadapan dan berhasil mengetahui dimana lokasi penyimpanan berkas shapefile serta dimana lokasi penyimpanan kunci simetri untuk membuka shapefile. Untuk mengatasi ancaman ini dapat diterapkan layanan kerahasiaan.

2 Usurpation, ialah kontrol yang tidak sah terhadap beberapa bagian dari sistem oleh pihak yang tidak bertanggung jawab. Pada kelas ini, bentuk ancaman yang dapat terjadi ialah penyamaran menjadi administrator oleh penyerang, sehingga penyerang dapat masuk ke dalam sistem dan mengakses shapefile terenkripsi beserta kunci rahasia di dalamnya. Ancaman ini dapat ditangani dengan menyediakan layanan autentikasi.

Kebijakan

Pada sistem ini, ada tiga kategori pengguna, yaitu pengguna tidak terdaftar, pengguna terdaftar dan administrator. Masing-masing kategori pengguna dihadapkan pada kebijakan yang berbeda, yaitu:

1 Pengguna tidak terdaftar hanya bisa melihat daftar peta yang tersedia dan melihat preview peta.

2 Pengguna terdaftar dapat melakukan transaksi pembelian peta serta bisa mengunduh peta jika proses transaksi telah selesai dilakukan.

3 Administrator bertugas melakukan enkripsi pada shapefile dan memilih citra yang digunakan untuk melindungi password. Administrator wajib mengganti status transaksi “belum lunas” yang telah dikonfirmasi dan diperiksa menjadi “lunas” sehingga pengguna bisa mengunduh peta yang dibeli.

11 1 Sistem membutuhkan proses autentikasi bagi pengguna yang dilakukan dengan menyediakan username serta password untuk melakukan pembelian peta maupun untuk administrator ketika mengenkripsi shapefile.

2 Setiap password untuk membangkitkan kunci simetri dan pasangan kunci publik yang digunakan, akan dibangkitkan untuk setiap proses enkripsi shapefile.

3 Pembayaran untuk setiap transaksi wajib dikonfirmasi via telepon atau sms sesuai format yang ditentukan kepada administrator untuk menyelesaikan proses transaksi.

4 Pengguna yang telah melakukan transaksi diberikan aplikasi untuk melakukan dekripsi pada peta yang dibeli.

Spesifikasi

Berdasarkan kebijakan yang dibuat maka sistem pada penelitian ini secara umum memiliki spesifikasi sebagai berikut:

1 Perlindungan shapefile: dilakukan dengan mengenkripsi shapefile menggunakan algoritma AES.

2 Perlindungan password: dilakukan dengan mengenkripsi password menggunakan algoritma RSA dan penyisipan menggunakan algoritma steganografi LSB.

3 Proses transaksi dilakukan dengan pengguna terdaftar yang melakukan proses pembelian dan melakukan pembayaran. Kemudian pembayaran dikonfirmasi kepada administrator dan peta dapat diunduh oleh pengguna terdaftar tersebut. 4 Proses dekripsi shapefile hasil unduhan dilakukan sendiri oleh pengguna

menggunakan aplikasi yang diberikan kepada pengguna tersebut. Perancangan

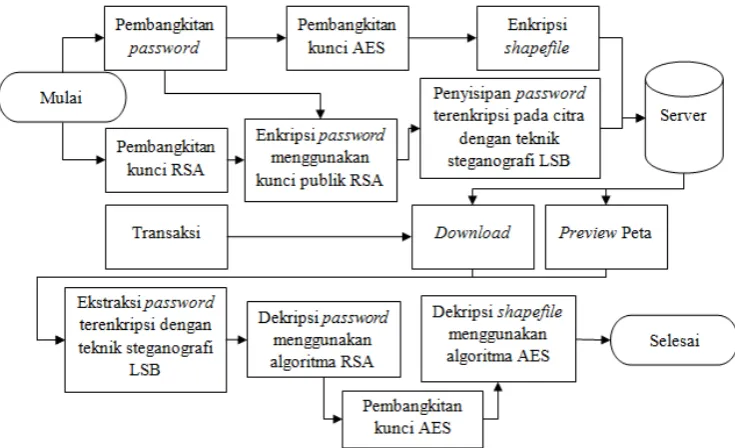

Tahapan perancangan sistem terdiri dari empat fungsionalitas utama, diantaranya:

1 Fungsi perlindungan shapefile. 2 Fungsi perlindungan password. 3 Proses transaksi shapefile. 4 Proses dekripsi shapefile.

Fungsi perlindungan shapefile dimulai dengan proses pembangkitan password menggunakan fungsi time. Fungsi time tersebut menghasilkan angka yang bersifat unik. Angka tersebut kemudian dikonversi dengan menggunakan fungsi hash md5 dan digunakan untuk membangkitkan kunci simetri. Password yang telah dikonversi tersebut akan digunakan pada fungsi PBKDF2 untuk menghasilkan kunci simetri AES 256 bit. Proses berikutnya adalah pengenkripsian shapefile yang menggunakan masukan berupa kunci simetri AES dan shapefile. Proses tersebut akan menghasilkan shapefile terenkripsi.

12

ke dalam sebuah citra bitmap. Proses ini akan menghasilkan stego-image. Perancangan sistem pada penelitian ini secara keseluruhan dapat dilihat pada Gambar 7.

Fungsi Perlindungan Shapefile

Pada fungsi perlindungan shapefile terdapat tiga tahapan utama, yaitu pembangkitan password, pembangkitan kunci AES, dan proses enkripsi shapefile. Fungsi ini menghasilkan shapefile terenkripsi yang akan disimpan pada sistem dan password yang akan digunakan pada fungsi perlindungan password. Ketiga tahapan utama tersebut akan dijelaskan sebagai berikut:

1 Pembangkitan password: Proses pembangkitan password dilakukan dengan menggunakan fungsi time yang disediakan oleh library php. Fungsi time tersebut menghasilkan angka yang bersifat unik yang menunjukkan waktu saat ini diukur dalam jumlah detik sejak Unix Epoch (1 Januari 1970 00:00:00 GMT). Angka tersebut kemudian dikonversi dengan menggunakan fungsi hash md5 dan digunakan untuk membangkitkan kunci simetri. Alur proses pembangkitan password dapat dilihat pada Gambar 8.

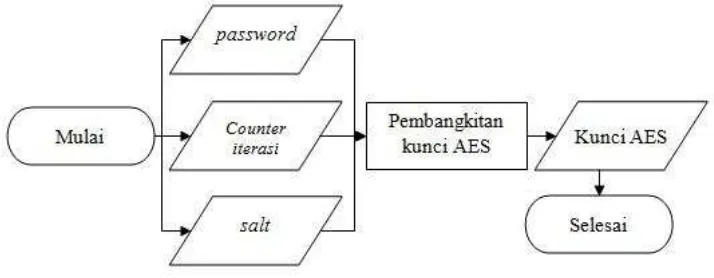

13 2 Pembangkitan kunci AES: Proses pembangkitan kunci simetri AES dilakukan dengan menggunakan key derivation function (KDF) yang membutuhkan masukan yaitu password, salt, serta iterasi untuk mendapatkan kunci. Masukan password didapatkan dari proses pembangkitan password. Salt serta counter iterasi ditentukan oleh sistem. Penggunaan salt dimaksudkan agar kunci yang dihasilkan lebih tahan terhadap serangan yang akan diterima karena jumlah karakter yang harus dipecahkan menjadi bertambah.. Proses pembangkitan kunci AES dilakukan selama counter iterasi belum dicapai. Proses ini menghasilkan kunci yang berukuran 256 bit. Alur proses pembangkitan kunci AES dapat dilihat pada Gambar 9.

3 Proses enkripsi shapefile: Kunci simetri AES yang telah didapatkan dari proses pembangkitan sebelumnya akan digunakan untuk mengenkripsi shapefile. Proses enkripsi akan menggunakan AES-256 dengan panjang kunci 256 bit. Alur proses pengenkripsian shapefile dapat dilihat pada Gambar 10.

Fungsi Perlindungan Password

Pada fungsi perlindungan password terdapat tiga tahapan utama, yaitu pembangkitan pasangan kunci RSA, pengenkripsian password, dan penyisipan password terenkripsi. Fungsi ini menghasilkan pasangan kunci RSA dan stego-image yang berisi password terenkripsi. Fungsi ini secara umum ditunjukkan pada Gambar 11. Ketiga tahapan utama tersebut akan dijelaskan sebagai berikut:

1 Pembangkitan kunci RSA: Proses pembangkitan kunci RSA akan menghasilkan sepasang kunci asimetris yaitu, kunci publik dan kunci privat. Proses ini membutuhkan masukan berupa kisaran nilai p dan q, serta panjang

14

kunci. Panjang kunci yang biasa digunakan diantaranya 512, 1024, 2048, dan 4096 bit. Panjang kunci semakin besar akan meningkatkan sisi keamanannya tetapi membutuhkan waktu yang lebih lama pada proses pembangkitan serta proses enkripsi dan dekripsi.

2 Pengenkripsian password: Password yang digunakan untuk membangkitkan kunci simetri AES akan dienkripsi menggunakan kunci privat RSA yang didapat dari proses sebelumnya.

3 Penyisipan password terenkripsi: Password yang sudah terenkripsi pada proses sebelumnya akan disisipkan pada citra bitmap dengan teknik LSB. Teknik LSB ini sangat tergantung pada ukuran citra dan pesan yang akan disisip, serta berbanding terbalik dengan kualitas citra hasil sisipan. Semakin besar pesan sisipan, semakin rendah kualitas citra sisipan (Setyawan et al. 2009). Namun, pada penelitian ini, ukuran citra yang digunakan tidak terlalu diperhatikan mengingat ukuran password terenkripsi tidak terlalu besar.

Proses Transaksi Shapefile

Proses transaksi hanya bisa dilakukan oleh pengguna yang sudah mendaftar. Pengguna yang tidak terdaftar hanya bisa melihat daftar peta yang tersedia dan melihat preview peta tersebut. Alur proses transaksi dapat dilihat pada Gambar 12 berikut ini.

15 Pengguna bisa mengunduh peta setelah selesai melakukan konfirmasi kepada administrator dan administrator mengubah status transaksi menjadi “lunas”. Berkas unduhan terdiri dari shapefile terenkripsi, stego-image, dan kunci publik. Pengguna harus melakukan proses dekripsi sebelum bisa menggunakan shapefile sesuai keperluannya dengan menggunakan aplikasi yang diberikan kepada pengguna tersebut.

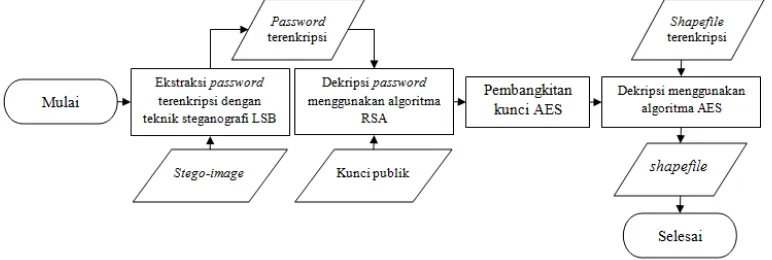

Proses Dekripsi Shapefile

Proses dekripsi diawali dengan ekstraksi password terenkripsi dari stego-image menggunakan algoritma steganografi LSB. Password terenkripsi tersebut kemudian didekripsi menggunakan algoritma RSA dengan masukan kunci publik. Password hasil dekripsi digunakan untuk membangkitkan kunci simetri AES. Kunci tersebut kemudian digunakan sebagai masukan untuk proses dekripsi shapefile menggunakan algoritma AES. Alur proses dekripsi shapefile dapat dilihat pada Gambar 13.

Implementasi

Fungsi Perlindungan Shapefile

Fungsi perlindungan shapefile terdapat pada bagian administrator. Fungsi ini dijalankan saat memasukkan shapefile baru ke sistem. Tampilan halaman dari sistem yang memuat fungsi perlindungan shapefile dapat dilihat pada Gambar 14.

Fungsi Perlindungan Password

Fungsi perlindungan password juga diterapkan pada halaman yang terdapat pada Gambar 14. Fungsi ini dijalankan juga saat memasukkan shapefile baru ke sistem.

16

Proses Transaksi Shapefile

Proses transaksi yang dilakukan dengan cara yang sederhana, yaitu pengguna yang ingin membeli peta harus mendaftar terlebih dahulu. Pengguna yang tidak terdaftar hanya bisa melihat peta yang tersedia. Setelah mendaftar, pengguna bisa memilih daftar peta yang ingin dibeli. Setelah memilih peta, pengguna mengkonfirmasi pembelian dengan melakukan checkout dan mendapatkan informasi terkait pembelian dan tata cara transfer pembayaran yang ditunjukkan pada Gambar 15. Setelah pembayaran dilakukan, pengguna melakukan konfirmasi kepada admin bahwa pembayaran sudah dilakukan. Berikutnya admin akan melakukan pengecekan terhadap pembayaran tersebut dan mengganti status transaksi menjadi “lunas”. Tombol untuk mengunduh peta akan muncul setelah status tersebut diganti seperti yang ditunjukkan pada Gambar 16. Peta yang diunduh merupakan peta terenkripsi, sehingga pengguna diberikan aplikasi untuk melakukan proses dekripsi agar peta bisa digunakan untuk keperluan pengguna.

Proses Dekripsi Shapefile

Proses dekripsi diimplementasikan pada halaman preview peta. Gambar 17 menampilkan peta us_highways.shp asli tanpa proses enkripsi dan dekripsi. Pada Gambar 18 ditampilkan peta us_highways.shp terenkripsi dan Gambar 19 menampilkan peta us_highways.shp yang telah didekripsi. Proses dekripsi juga diterapkan pada aplikasi yang diberikan pada pengguna (Gambar 20). Aplikasi yang diberikan pada pengguna digunakan untuk mendekripsi shapefile hasil unduhan dan kemudian shapefile tersebut bisa digunakan oleh pengguna untuk keperluannya.

17

Gambar 19 Tampilan halaman preview peta us_higways.shp yang telah didekripsi Gambar 18 Tampilan halaman preview peta us_higways.shp yang terenkripsi

18

Analisis dan Pengujian

Pada penelitian ini layanan keamanan kerahasiaan pada sistem diperoleh dari perlakuan yang diterapkan pada shapefile, yaitu dengan cara mengenkripsinya menggunakan algoritma kunci simetri AES. Sementara, layanan keamanan autentikasi diperoleh dari penggunaan kunci asimetri. Meskipun demikian, masih terdapat kelemahan pada sistem, penyimpanan kunci privat RSA pada server membuat sistem rentan terhadap serangan pencurian kunci.

Pengujian dilakukan terhadap fungsi-fungsi yang telah diimplementasikan pada sistem dengan cara menjalankan sistem secara keseluruhan untuk mengetahui apakah fungsi-fungsi tersebut bekerja sebagaimana mestinya. Hasil dari pengujian fungsionalitas sistem menunjukkan bahwa semua fungsi bekerja sebagaimana mestinya. Hasil pengujian fungsionalitas sistem dapat dilihat pada Tabel 2 berikut.

Tabel 2 Pengujian fungsionalitas sistem

Deskripsi uji Hasil uji

Layanan keamanan kerahasiaan

Pembangkitan password Berhasil

Pembangkitan kunciAES. Berhasil

Pengenkripsian shapefile. Berhasil

Pembangkitan pasangan kunci RSA. Berhasil

Pengenkripsian password. Berhasil

Penyisipan password terenkripsi pada citra. Berhasil Layanan keamanan autentikasi

19 Selain pengujian fungsionalitas, pengujian juga dilakukan terhadap layanan keamanan sistem, yaitu:

1 Layanan keamanan kerahasiaan

Pada layanan ini, pengujian dilakukan dengan melakukan proses dekripsi menggunakan citra yang berisi password yang tidak sesuai. Hasilnya akan muncul pesan error seperti yang ditunjukkan pada Gambar 21. Pengujian juga dilakukan dengan membuka halaman preview peta menggunakan shapefile asli (Gambar 17), shapefile terenkripsi (Gambar 18), dan shapefile hasil dekripsi menggunakan kunci yang sesuai (Gambar 19). Hasilnya menunjukkan bahwa shapefile terenkripsi tidak dapat ditampilkan sedangkan shapefile hasil dekripsi dapat ditampilkan dan tidak mengalami perubahan dibandingkan dengan shapefile asli.

2 Layanan keamanan autentikasi entitas

Pada layanan ini, pengujian dilakukan dengan memasukkan pasangan username dan password yang tidak sesuai. Hasilnya akan muncul pesan error seperti yang ditunjukkan pada Gambar 22.

Pengujian juga dilakukan untuk menganalisis teknik steganografi yang dilakukan memenuhi aspek layanan keamanan kerahasiaan. Pengujian dilakukan dengan membandingkan citra asli dengan citra yang disisipi password terenkripsi

20

(stego-image). Hasilnya, kedua citra tidak menunjukkan perbedaan yang signifikan pada penglihatan manusia sehingga bisa dikatakan berhasil seperti yang ditunjukkan Gambar 23.

SIMPULAN DAN SARAN

Simpulan

Penelitian ini telah berhasil mengembangkan sistem perlindungan transaksi data GIS berupa shapefile yang dapat memberikan layanan keamanan berupa kerahasiaan dan autentikasi. Penelitian ini mengimplementasikan modifikasi dari protokol DTEDPM yang mengombinasikan algoritma kunci simetri AES, algoritma kunci publik RSA, serta teknik steganografi LSB.

Saran

Penelitian ini masih dapat terus dikembangan dan diperbaiki pada penelitian selanjutnya. Beberapa rekomendasi yang dapat dilakukan untuk penelitian selanjutnya antara lain:

1 Menggunakan AES dengan mode enkripsi CTR pada proses enkripsi shapefile sehingga proses enkripsi dapat dilakukan secara paralel untuk semua blok. 2 Memperbaiki manajemen kunci RSA sehingga kunci tidak disimpan pada

sistem.

3 Menggunakan framework dalam pembangunan sistem untuk pengembangan lebih lanjut.

4 Menggunakan algoritma steganografi selain LSB.

Citra asli Stego-image Gambar 23 Perbandingan citra asli dengan stego-image

|“o<tUô&• è

Fþ{صŸÆ ÈCœÅ^m#þéŽìRGbåA

ÞºÔÍœ 5ÉjókΕZ

• ¢XÁÄ

21

DAFTAR PUSTAKA

Adiwidya BMD. 2009. Algoritma AES (Advanced Encryption Standard) dan penggunaannya dalam penyandian pengompresian data [skripsi]. Bandung (ID): Institut Teknologi Bandung.

Bishop M. 2003. Computer Security: Art and Science. Boston (US): Pearson Education.

Boneh D.1999. Twenty years of attacks on the RSA cryptosystem. Notices of the American Mathematical Society (AMS). 46(2):203-213.

Cummins J, Diskin P, Lau S, Parlett R. 2004. Steganography and Digital Watermarking. Birmingham (GB): University of Birmingham.

Dakroury Y, El-ghafar IA, Tammam AH. 2010. Protecting GIS data using cryptography and digital watermarking. International Journal of Computer Science and Network Security. 10(1):75-84.

Menezes AJ, Oorcshot PCV, Vanstone SA. 1996. Handbook of Applied Cryptography. Florida (US): CRC Press.

Pfitzmann B. 1996. Information Hiding Terminology. Cambridge: Proceedings of First International Workshop. Cambridge, May-June 1996. Lecture Notes in Computer Science. hlm 347-350.

Setyawan H, Muchallil S, Arnia F. 2009. Implementasi steganografi dengan metode LSB. Jurnal Rekayasa Elektrika.8(1):8-13.

22