DAFTAR ISI

Halaman

Persetujuan i

Pernyataan ii

Penghargaan iii

Abstrak iv

Daftar Isi v

Daftar Gambar vii

Daftar Tabel viii

BAB 1 Pendahuluan 1

1.1Latar Belakang Masalah 1

1.2Rumusan Masalah 3

1.3Batasan Masalah 3

1.4Tujuan 4

1.5Manfaat 4

1.6Metodologi Penelitian 5

1.7Sistematika Penulisan 5

BAB 2 Landasan Teori 7

2.1Pengertian Wireless 7

2.2Sejarah Wireless 8

2.3Mode Jaringan Wireless LAN 10

2.3.1 Mode Ad-Hoc 11

2.3.2 Mode Insfratruktur 12

2.4Komponen-Komponen Wireless LA 12

2.5WI-FI (Wireless Fidelity) 16

2.6Topologi Jaringan WLAN 19

2.7Sistem Keamanan Jaringan Wireless 22

ABSTRAK

BAB 1

PENDAHULUAN

1.1 Latar Belakang

Dalam Era Globalisasi sekarang, penggunaan internet sudah berkembang pesat, dapat kita lihat bahwa hampir di seluruh belahan bumi ini sudah terkoneksi internet. Dahulu untuk melakukan koneksi ke internet kebanyakan orang menggunakan kabel, tetapi sekarang ini untuk koneksi ke internet sudah bisa menggunakan wireless. Dibandingkan dengan menggunakan media kabel, wireless banyak sekali keuntungan diantaranya user bisa melakukan koneksi internet kapan saja dan dimana saja asal masih berada dalam ruang lingkup hot-spot, selain itu dalam segi biaya pembangunan, wireless jauh lebih murah bila dibandingkan dengan kabel. Walaupun demikian, wireless memiliki lebih banyak kelemahan dibandingkan dengan kabel, khususnya di bidang segi keamanan.

menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Penulis sering menemukan wireless yang dipasang pada jaringan masih menggunakan setting default bawaan vendor seperti SSID, IP Address , remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi wireless tersebut.

Sistem keamanan yang umum biasanya diterapkan pada wireless adalah dengan metode enkripsi , yaitu WEP (Wired Equivalent Privacy). WEP ini menggunakan satu kunci enkripsi yang digunakan bersama semua pengguna wireless. Namun kekurangan dari WEP adalah banyaknya kelemahan yang terdapat pada enkripsi ini, sehingga terdapat celah keamanan yang sangat rentan.

Sistem keamanan lainnya adalah WPA (Wi-Fi Protected Access). menggunakan enkripsi TKIP (Temporal Key Integrity Protocol) yang memperbaiki kelemahan dari WEP dan menghasilkan keamanan yang lebih baik. Selanjutnya WPA dikembangkan menjadi WPA2 dengan menggunakan metode enkripsi AES (Advanced Encryption Standart) yang memilikisistem keamanan yang lebih baik dari pendahulunya. Akan tetapi, masih memungkinkan untuk dijebol dengan melakukan serangan brute force dengan dictionary file, yang dikenal dengan sebutan dictionary attack. Berdasarkan permasalahan tersebut, penulis tertarik untuk mengajukan pemelitian dengan judul "Analisis Jenis-Jenis Sistem Keamanan Jaringan Wireless Hotspot”.

Pada saat ini keamanan dalam jaringan harus memerlukan perhatian yang cukup serius karena hal ini merupakan salah satu faktor yang penting dalam membangun suatu jaringan, Khususnya jaringan wireless yang melalui media udara, keamanan akan lebih rentan jika dibandingkan jaringan kabel (wired LAN).

Dari hal diatas dapat dirumuskan masalah sebagai berikut:

1) Bagaimana kekurangan dari sistem keamanan pada jaringan wireless yang menerapkan metode WEP dan WPA/WPA2?

2) Bagaimana menguji sistem keamanan jaringan wireless dengan melakukan penetrasi terhadap otentikasi yang digunakan dalam keamanan jaringan wireless yang diterapkan pada WEP dan WPA/WPA2?

1.3 Batasan Masalah

Analisa sistem keamanan jaringan wireless ini akan dibuat batasan masalah untuk melakukan penelitian yang lebih fokus, antara lain sebagai berikut:

1) Analisa pada sistem keamanan jaringan wireless ini untuk membandingkan skema keamanan wireless yang menggunakan metode WEP dan WPA/WPA2.

2) Pengujian sistem keamanan pada penelitian ini menggunakan tools Backtrack.

Tujuan yang diharapkan dari penulisan tugas akhir ini adalah:

1) Memahami segala sesuatu mengenai jaringan wireless hotspot baik keuntungannya, kelemahannya dan juga metode-metode yang digunakan untuk keamanan jaringan wireless hotspot.

2) Memberikan gambaran penerapan sistem keamanan jaringan wireless pada saat ini, sehingga dapat memberikan petunjuk untuk menghindari sistem keamanan yang rentan.

1.5 Manfaat

Manfaat yang ingin diperoleh dari analisis sistem keamanan jaringan wireless hotspot ini adalah :

1) Hasil penelitian ini diharapkan akan memberikan suatu informasi yang bermanfaat mengenai jaringan wireless khususnya bagi masyarakat umum.

2) Memberikan masukan terhadap para administrator jaringan dalam membangun jaringan wireless hotspot sehingga dapat menjaga sistem informasi yang ada didalamnya

Metodologi penelitian yang digunakan penulis untuk menyelesaikan tugas akhir ini adalah:.

1) Mencari beberapa referensi yang berkenaan dengan sistem keamanan jaringan wireless baik melalui buku, majalah, maupun sumber-sumber lain di internet. 2) Mengumpulkan data-data dengan mempelajari penelitian sebelumnya yang masih

berkaitan dengan sistem keamanan jaringan wireless.

3) Testing sistem, dilakukan percobaan dengan tools khusus untuk melakukan penetrasi terhadap otentikasi yang digunakan.

1.7 Sistematika Penulisan

Dalam penulisan tugas akhir ini akan dibagi menjadi lima bab dengan beberapa sub pokok bahasan. Adapun sistematika penulisan dari tugas akhir ini adalah sebagai berikut:

BAB I PENDAHULUAN

Pada bab ini akan diuraikan mengenai materi yang berkaitan serta mendukung untuk melakukan penelitian pada tugas akhir ini. berisi materi mengenai jaringan wireless, aspek-aspek kelemahan dan ancaman serta metode keamanan yang digunakan pada jaringan wireless.

BAB III METODOLOGI PENELITIAN

Bab ini menjelaskan secara rinci mengenai metode yang diguanakan dalam pengumpulan data maupun metode untuk pengembangan sistem yang dilakukan pada penelitian ini.

BAB IV HASIL DAN PEMBAHASAN

Dalam bab ini berisi analisa dan hasil penelitian dalam membandingkan dan menguji sistem keamanan jaringan wireless yang menerapkan metode WEP dan WPA/WPA2 termasuk beberapa kelebihan dan kekurangan sistem tersebut

BAB V PENUTUP

BAB 2

LANDASAN TEORI

2.1Pengertian Wireless

Ghz. Versi berikutnya 802.11a, untuk transfer data kecepatan tinggi hingga 54 Mbps pada frekuensi 5 Ghz. Sedangkan 802.11g berkecepatan 54 Mbps dengan frekuensi 2,4 Ghz.

Proses komunikasi tanpa kabel ini dimulai dengan bermunculanya peralatan berbasis gelombang radio, seprti walkie talkie, remote control, cordless phone, telepon selular, dan peralatan radio lainnya. Lalu adanya kebutuhan untuk menjadikan komputer sebagai barang yang mudah dibawa (mobile) dan mudah digabungkan dengan jaringan yang sudah ada. Hal-hal seperti ioni akhirnya mendorong pengembangan teknologi Wireless untuk jaringan komputer.

2.2 Sejarah Wireless

Pada tahun 1997, sebuah lembaga independen bernama IEEE membuat spesifikasi/standar WLAN pertama yang diberi kode 802.11. Peralatan yang sesuai standar 802.11 dapat bekerja pada frekuensi 2,4GHz, dan kecepatan transfer data (throughput) teoritis maksimal 2Mbps.

Pada bulan Juli 1999, IEEE kembali mengeluarkan spesifikasi baru bernama 802.11b. Kecepatan transfer data teoritis maksimal yang dapat dicapai adalah 11 Mbps. Kecepatan tranfer data sebesar ini sebanding dengan Ethernet tradisional (IEEE 802.3 10Mbps atau 10Base-T). Peralatan yang menggunakan standar 802.11b juga bekerja pada frekuensi 2,4Ghz. Salah satu kekurangan peralatan Wireless yang bekerja pada frekuensi ini adalah kemungkinan terjadinya interferensi dengan cordless phone, microwave oven, atau peralatan lain yang menggunakan gelombang radio pada frekuensi sama.

Pada saat hampir bersamaan, IEEE membuat spesifikasi 802.11a yang menggunakan teknik berbeda. Frekuensi yang digunakan 5Ghz, dan mendukung kecepatan transfer data teoritis maksimal sampai 54Mbps. Gelombang radio yang dipancarkan oleh peralatan 802.11a relatif sukar menembus dinding atau penghalang lainnya. Jarak jangkau gelombang radio relatif lebih pendek dibandingkan 802.11b.

saja sebuah komputer yang menggunakan kartu jaringan 802.11g dapat memanfaatkan Access point 802.11b, dan sebaliknya.

Pada tahun 2006, 802.11n dikembangkan dengan menggabungkan teknologi 802.11b, 802.11g. Teknologi yang diusung dikenal dengan istilah MIMO (Multiple Input Multiple Output) merupakan teknologi Wi-Fi terbaru. MIMO dibuat berdasarkan spesifikasi Pre-802.11n. Kata ”Pre-” menyatakan “Prestandard versions of 802.11n”. MIMO menawarkan peningkatan throughput, keunggulan reabilitas, dan peningkatan jumlah klien yg terkoneksi. Daya tembus MIMO terhadap penghalang lebih baik, selain itu jangkauannya lebih luas sehingga Anda dapat menempatkan laptop atau klien Fi sesuka hati. Access point MIMO dapat menjangkau berbagai perlatan Wi-Fi yg ada disetiap sudut ruangan. Secara teknis MIMO lebih unggul dibandingkan saudara tuanya 802.11a/b/g. Access point MIMO dapat mengenali gelombang radio yang dipancarkan oleh adapter Wi-Fi 802.11a/b/g. MIMO mendukung kompatibilitas mundur dengan 802.11 a/b/g. Peralatan Wi-Fi MIMO dapat menghasilkan kecepatan transfer data sebesar 108Mbps.

2.3 Mode Jaringan Wireless LAN

piranti Wireless . Yang membedakan jaringan kabel LAN, jaringan Wireless memiliki dua model yang dapat digunakan : infrastruktur dan Ad-Hoc. Konfigurasi infrastruktur adalah komunikasi antar masing-masing PC melalui sebuah Access point pada WLAN atau LAN.

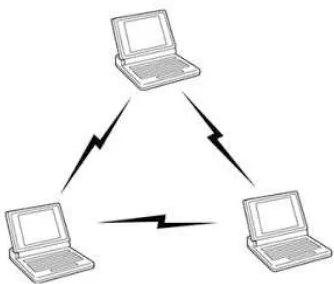

2.3.1 Mode Ad-Hoc

Ad-Hoc secara bahasa berarti “untuk suatu keperluan atau tujuan tertentu saja“. Dalam pengertian lain, jaringan ad hoc adalah jaringan bersifat sementara tanpa bergantung pada infrastruktur yang ada dan bersifat independen. Ad-Hoc Network adalah jaringan Wireless yang terdiri dari kumpulan mobile node (mobile station) yang bersifat dinamik dan spontan, dapat diaplikasikan di mana pun tanpa menggunakan jaringan infrastruktur (seluler ataupun PSTN) yang telah ada. Contoh mobile node adalah notebook, PDA dan ponsel. Jaringan Ad-Hoc disebut juga dengan spontaneous network atau disebut MANET (Mobile Ad hoc NETwork).

2.3.2 Mode Insfratruktur

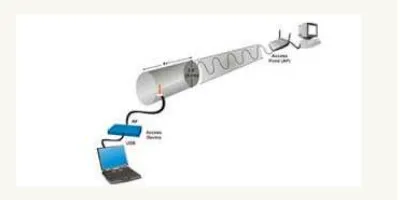

Jika komputer pada jaringan Wireless ingin mengakses jaringan kabel atau berbagi printer misalnya, maka jaringan Wireless tersebut harus menggunakan mode infrastruktur.

Pada mode infrastruktur Access point berfungsi untuk melayani komunikasi utama pada jaringan Wireless . Access point mentransmisikan data pada PC dengan jangkauan tertentu pada suatu daerah. Penambahan dan pengaturan letak Access point dapat memperluas jangkauan dari WLAN.

Gambar 2.2: Mode Jaringan Insfratruktur

2.4 Komponen-Komponen Wireless LAN

2.4.1 Access point (AP)

Pada WLAN, alat untuk mentransmisikan data disebut dengan Access point dan terhubung dengan jaringan LAN melalui kabel. Fungsi dari AP adalah mengirim dan menerima data, sebagai buffer data antara WLAN dengan Wired LAN, mengkonversi sinyal frekuensi radio (RF) menjadi sinyal digital yang akan disalukan melalui kabel atau disalurkan keperangkat WLAN yang lain dengan dikonversi ulang menjadi sinyal frekuensi radio. Satu AP dapat melayani sejumlah user sampai 30 user. Karena dengan semakin banyaknya user yang terhubung ke AP maka kecepatan yang diperoleh tiap user juga akan semakin berkurang. Ini beberapa contoh produk AP dari beberapa vendor.

Gambar 2.3: Acces Point

2.4.2 Extension Point

yang digunakan juga harus sama. Dalam praktek dilapangan biasanya untuk aplikasi extension point hendaknya dilakukan dengan menggunakan merk AP yang sama.

Gambar 2.4: Exstension Point

2.4.3 Antena

Antena merupakan alat untuk mentransformasikan sinyal radio yang merambat pada sebuah konduktor menjadi gelombang elektromagnetik yang merambat diudara. Antena memiliki sifat resonansi, sehingga antena akan beroperasi pada daerah tertentu.

Ada beberapa tipe antena yang dapat mendukung implementasi WLAN, yaitu :

1. Antena omnidirectional

adalah dapat melayani jumlah pengguna yang lebih banyak. Namun, kesulitannya adalah pada pengalokasian frekuensi untuk setiap sel agar tidak terjadi interferensi

Gambar 2.5: Antena omnidirectional

2. Antena directional

Yaitu antena yang mempunyai pola pemancaran sinyal dengan satu arah tertentu. Antena ini idealnya digunakan sebagai penghubung antar gedung atau untuk daerah yang mempunyai konfigurasi cakupan area yang kecil seperti pada lorong-lorong yang panjang.

2.4.4 Wireless LAN Card

WLAN Card dapat berupa PCMCIA (Personal Computer Memory Card International Association), ISA Card, USB Card atau Ethernet Card. PCMCIA digunakan untuk notebook, sedangkan yang lainnya digunakan pada komputer desktop. WLAN Card ini berfungsi sebagai interface antara sistem operasi jaringan clien dengan format interface udara ke AP. Khusus notebook yang keluaran terbaru maka WLAN Cardnya sudah menyatu didalamnya. Sehingga tidak keliatan dari luar.

Gambar 2.7: Wireless LAN card

2.5 WI-FI (Wireless Fidelity)

Wi-Fi memungkinkan mobile devices seperti PDA atau laptop untuk mengirim dan menerima data secara nirkabel dari lokasi manapun. Bagaimana caranya? Titik akses pada lokasi Wi-Fi mentransmisikan sinyal RF (gelombang radio) ke perangkat yang dilengkapi Wi-Fi (laptop/PDA tadi) yang berada di dalam jangkauan titik akses, biasanya sekitar 100 meter. Kecepatan transmisi ditentukan oleh kecepatan saluran yang terhubung ke titik akses. Konsekuensinya, tentu saja bila saluran yang terhubung ke titik akses tidak bersih dari gangguan, transmisi akan terganggu. Di dunia informatika, Wi-Fi biasa juga disebut sebagai 802.11b, walaupun sebetulnya 802.11a pun termasuk Wi-Fi, hanya saja 802.11b lebih umum dipakai.

Selain kemudahan untuk membuat jaringan, Wi-Fi juga populer karena dengan menggunakan teknologi ini data dapat dikirim melalui frekuensi radio yang tidak dikontrol oleh pemerintah dan yang standar pengaturannya ditentukan bersama serta bersifat terbuka.

Hotspot adalah suatu lokasi yang telah dilengkapi dengan perangkat Wi-Fi sehingga dapat digunakan oleh orang-orang yang berada di lokasi tersebut untuk dapat mengakses internet dengan menggunakan notebook/PDA yang telah memiliki Wi-Fi card.

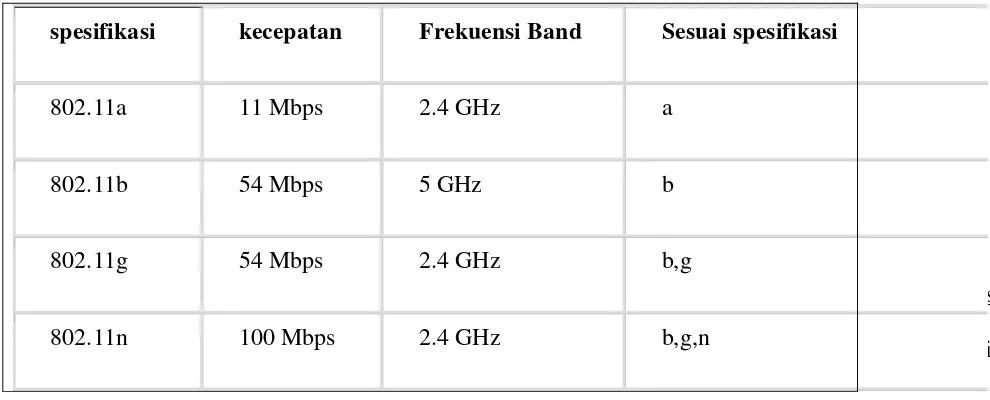

2.5.1 Spesifikasi Wi-Fi

Pada saat ini Fi dirancang berdasarkan spesifikasi IEEE 802.11. Spesifikasi Wi-Fi terdiri dari 4 variasi yaitu: 802.11a, 802.11b, 802.11g, dan 802.11n. Spesifikasi b merupakan produk awal Wi-Fi. Varian g dan n merupakan salah satu produk yang memiliki penjualan terbanyak di tahun 2005.

frekuensi yang digunakan oleh pengguna Wi-Fi, tidak diberlakukan ijin dalam penggunaannya untuk pengaturan lokal sebagai contoh, Komisi Komunikasi Federal di A.S. 802.11a menggunakan frekuensi yang lebih tinggi dan oleh karena itu daya jangkaunya lebih sempit, sedangkan yang lainnya tetap sama.

Tabel 2.1: Spesifikasi Wi-Fi 802.11

spesifikasi kecepatan Frekuensi Band Sesuai spesifikasi

802.11a 11 Mbps 2.4 GHz a

802.11b 54 Mbps 5 GHz b

802.11g 54 Mbps 2.4 GHz b,g

802.11n 100 Mbps 2.4 GHz b,g,n

2.6 Topologi Jaringan WLAN

Terdapat tiga bentuk konfigurasi jaringan wireless LAN yang masing-masing bentuk tersebut memiliki set peralatan yang berbeda-beda. Tiga bentuk konfigurasi tersebut adalalah :

1. Independent Basic Service Sets (IBSS) 2. Basic Service Sets (BSS)

3. Extended Service Sets (ESS)

2.6.1 Independent Basic Service Sets (IBSS)

IBSS adalah topologi WLAN yang paling sederhana, di mana node node yang independen akan saling berkomunikasi secara peer to peer atau poin to point. Standar ini merujuk pada topologi Independent Basic Service Set (IBSS) di mana salah satu node akan ditunjuk sebagai proksi untuk melakukan koordinasi antar node dalam sebuah grup.

Gambar 2.9: Topologi IBSS

2.6.2 Basic Service Sets (BSS)

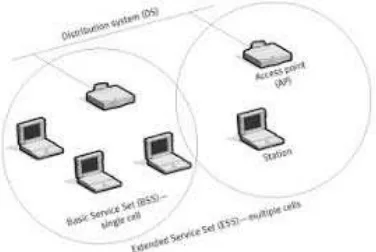

Topologi yang lebih kompleks adalah topologi infrastruktur, di mana paling sedikit ada satu Access point yang bertindak sebagai base station. Access point akan menyediakan fungsi sinkronisi dan koordinasi, melakukan forwading serta broadcasting paket data. Fungsi ini hampir sama dengan teknologi bridge pada metode jaringan wired (dengan kabel).

2.6.3 Extended Service Sets (ESS)

Pada topologi ini beberapa Access point digunakan untuk mengcover range area yang lebih luas, sehingga membentuk Extended Service Set (ESS). Mode ini terdiri dari dua atau lebih basic service set yang terkoneksi pada satu jaringan kabel. Setiap Access point diatur dalam channel yang berlainan untuk menghindari terjadinya interferensi. Metode ini akan membentuk sel-sel seperti pada jaringan selular. User dapat melakukan roaming ke sel yang lain dengan cukup mudah tanpa kehilangan sinyal

Extended service set (ESS) memperkenalkan kemungkinan melakukan forwading dari sebuah sel radio ke sel yang lain melalui jaringan kabel. Kombinasi Access point dengan jaringan kabel akan membentuk distribution system (DS).

2.7 Sistem Keamanan Jaringan Wireless

2.7. 1. Celah Keamanan

Banyak pengguna jaringan wireless tidak bisa membayangkan jenis bahaya apa yang sedang menghampiri mereka saat sedang berasosiasi dengan wireless access point (WAP), misalnya seperti sinyal WLAN dapat disusupi oleh hacker. Berikut ini dapat menjadi ancaman dalam jaringan wireless, di antaranya :

1. Sniffing to Eavesdrop. Paket yang merupakan data seperti akses HTTP, email, dan Iain-Iain, yang dilewatkan oleh gelombang wireless dapat dengan mudah ditangkap dan dianalisis oleh attacker menggunakan aplikasi Packet Sniffer seperti Kismet.

2. Denial of Service Attack. Serangan jenis ini dilakukan dengan membanjiri (flooding) jaringan sehingga sinyal wireless berbenturan dan menghasilkan paket-paket yang rusak.

3. Man in the Middle Attack. Peningkatan keamanan dengan teknik enkripsi dan authentikasi masih dapat ditembus dengan cara mencari kelemahan operasi protokol jaringan tersebut. Salah satunya dengan mengeksploitasi Address Resolution Protocol (ARP) pada TCP/IP sehingga hacker yang cerdik dapat mengambil alih jaringan wireless tersebut.

5. Konfigurasi access point yang tidak benar. Kondisi ini sangat banyak terjadi karena kurangnya pemahaman dalam mengkonfigurasi sistem keamanan AP.

Kegiatan yang mengancam keamanan jaringan wireless di atas dilakukan dengan cara yang dikenal sebagai Warchalking, WarDriving, WarFlying, WarSpamming, atau WarSpying. Banyaknya access point/base station yang dibangun seiring dengan semakin murahnya biaya berlangganan koneksi Internet, menyebabkan kegiatan hacking tersebut sering diterapkan untuk mendapatkan akses Internet secara ilegal. Tentunya, tanpa perlu membayar.

2.7.2 Service Set IDentifier (SSID)

SSID (Service Set IDentifier) merupakan identifikasi atau nama untuk jaringan wireless. Setiap peralatan Wi-Fi harus menggunakan SSID (Service Set IDentifier) tertentu. Peralatan Wi-Fi dianggap satu jaringan jika menggunakan SSID (Service Set IDentifier) yang sama. Agar dapat berkomunikasi, setiap peralatan Wireless haruslah menggunakan SSID (Service Set IDentifier) bersifat case-sensitive, penulisan huruf besar dan huruf kecil akan sangat berpengaruh.

khusus yang menampilkan identifier sebagai header paket yang dikirim melalui WLAN. Identifier ini bertugas sebagai password level device ketika perangkat mobile yang mencoba untuk connect ke Basic Service Set (BSS). Pada SSID. Semua Access point dan semua device berusaha untuk connect ke WLAN, dan WLAN tersebut harus mempunyai SSID yang sama. Sebuah device tidak diizinkan untuk bergabung pada BSS kecuali device tersebut menyediakan SSID khusus. Karena sebuah SSID dapat mengenali suatu teks sederhana dalam sebuah paket, dan tidak menyediakan keamanan untuk sebuah jaringan. Kadang-kadang SSID berhubungan dengan jaringan sebagai nama jaringan. SSID dalam jaringan computer client dapat juga menset Access point secara manual. Dalam penjelesan diatas bisa ditarik kesimpulan bahwa SSID tersebut merupakan tempat untuk mengisikan nama dari Access point yang akan disetting. Apabila klien komputer sedang mengakses kita misalnya dengan menggunakan super scan, maka nama yang akan timbul adalah nama SSID yang diisikantersebut.

Biasanya SSID untuk tiap Wireless Access point adalah berbeda. Untuk keamanan jaringan Wireless bisa juga SSID nya di hidden sehingga user dengan wireless card tidak bisa mendeteksi keberadaan jaringan wireless tersebut dan tentunya mengurangi resiko di hack oleh pihak yang tidak bertanggung jawab.

2.7.3 Pemfilteran MAC Adress (MAC Filtering)

Filtering. Hal ini sebenarnya tidak banyak membantu dalam mengamankan komunikasi wireless, karena MAC address sangat mudah dispoofing atau bahkan dirubah.

Tools ifconfig pada OS Linux/Unix memiliki beragam tools seperti network utility, regedit, smac, machange sedangkan pada OS windows dapat digunakan dengan mengganti MAC address atau spoofing. Masih sering ditemukan wifi di perkantoran dan bahkan ISP (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/kisMAC atau aircrack tools, dapat diperoleh informasi MAC address tiap client yang sedang terhubung ke sebuah Access point. Setelah mendapatkan informasi tersebut, kita dapat terhubung ke Access point dengan mengubah MAC sesuai dengan client tadi. Pada jaringan wireless, duplikasi MAC address tidak mengakibatkan konflik. Hanya membutuhkan IP yang berbeda dengan client yang tadi.

2.7.4 Wired Equivalent Privacy (WEP)

client, dengan yang dimasukkan client untuk authentikasi menuju access point, dan WEP mempunyai standar 802.11b.

Proses Shared Key Authentication:

1. Client meminta asosiasi ke access point, langkah ini sama seperti Open System Authentication.

2. Access point mengirimkan text challenge ke client secara transparan.

3. Client akan memberikan respon dengan mengenkripsi text challenge dengan menggunakan kunci WEP dan mengirimkan kembali ke access point.

4. Access point memberi respon atas tanggapan client, akses point akan melakukan decrypt terhadap respon enkripsi dari client untuk melakukan verifikasi bahwa text challenge dienkripsi dengan menggunakan WEP key yang sesuai.

WEP memiliki berbagai kelemahan antara lain :

1. Masalah kunci yang lemah, algoritma RC4 yang digunakan dapat dipecahkan. 2. WEP menggunakan kunci yang bersifat statis

3. Masalah initialization vector (IV) WEP

4. Masalah integritas pesan Cyclic Redundancy Check (CRC-32)

Serangan-serangan pada kelemahan WEP antara lain :

1. Serangan terhadap kelemahan inisialisasi vektor (IV), sering disebut FMS attack. FMS singkatan dari nama ketiga penemu kelemahan IV yakni Fluhrer, Mantin, dan Shamir. Serangan ini dilakukan dengan cara mengumpulkan IV yang lemah sebanyak-banyaknya. Semakin banyak IV lemah yang diperoleh, semakin cepat ditemukan kunci yang digunakan

2. Mendapatkan IV yang unik melalui packet data yang diperoleh untuk diolah untuk proses cracking kunci WEP dengan lebih cepat. Cara ini disebut chopping attack, pertama kali ditemukan oleh h1kari. Teknik ini hanya membutuhkan IV yang unik sehingga mengurangi kebutuhan IV yang lemah dalam melakukan cracking WEP.

2.7.5 Wi-Fi Protected Acces (WPA dan WPA2)

Sudah menjadi rahasia umum jika WEP (Wired Equivalent Privacy) tidak lagi mampu diandalkan untuk menyediakan koneksi nirkabel (wireless) yang aman dari tangan orang-orang tidak bertanggung jawab yang ingin mengambil keuntungan dari kelemahan jaringan wireles. Tidak lama setelah proses pengembangan WEP, kerapuhan dalam aspek kriptografi muncul.

WPA dibentuk untuk menyediakan pengembangan enkripsi data yang menjadi titik lemah WEP, serta menyediakan user authentication yang tampaknya hilang pada pengembangan konsep WEP.

Teknik WPA didesain menggantikan metode keamanan WEP, yang menggunakan kunci keamanan statik, dengan menggunakan TKIP (Temporal Key Integrity Protocol) yang mampu secara dinamis berubah setelah 10.000 paket data ditransmisikan. Protokol TKIP akan mengambil kunci utama sebagai starting point yang kemudian secara reguler berubah sehingga tidak ada kunci enkripsi yang digunakan dua kali. Background process secara otomatis dilakukan tanpa diketahui oleh pengguna. Dengan melakukan regenerasi kunci enkripsi kurang lebih setiap lima menit, jaringan WiFi yang menggunakan WPA telah memperlambat kerja hackers yang mencoba melakukan cracking kunci terdahulu.

Proses otentifikasi WPA menggunakan 802.1x dan EAP (Extensible Authentication Protocol). Secara bersamaan, implementasi tersebut akan menyediakan kerangka kerja yang kokoh pada proses otentifikasi pengguna. Kerangka-kerja tersebut akan melakukan utilisasi sebuah server otentifikasi terpusat, seperti RADIUS, untuk melakukan otentifikasi pengguna sebelum bergabung ke jaringan wireless. Juga diberlakukan mutual authentification, sehingga pengguna jaringan wireless tidak secara sengaja bergabung ke jaringan lain yang mungkin akan mencuri identitas jaringannya.

Mekanisme enkripsi AES (Advanced Encryption Standard) tampaknya akan diadopsi WPA dengan mekanisme otentifikasi pengguna. Namun, AES sepertinya belum perlu karena TKIP diprediksikan mampu menyediakan sebuah kerangka enkripsi yang sangat tangguh walaupun belum diketahui untuk berapa lama ketangguhannya dapat bertahan.

Pengamanan jaringan nirkabel dengan metoda WPA ini, dapat ditandai dengan minimal ada tiga pilihan yang harus diisi administrator jaringan agar jaringan dapat beroperasi pada mode WPA ini. Ketiga menu yang harus diisi tersebut adalah:

1. Server

2. Port

Nomor port yang digunakan adalah 1812.

3. Shared Secret

Shared Secret adalah kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant. Setelah komputer diinstall perangkat lunak autentikasi seperti freeRADIUS, maka sertifikat yang dari server akan dibagikan kepada client. Untuk menggunakan Radius server bisa juga dengan tanpa menginstall perangkat lunak di sisi komputer client. Cara yang di gunakan adalah Web Authentication dimana User akan diarahkan ke halaman Login terlebih dahulu sebelum bisa menggunakan Jaringan Wireless. Dan Server yang menangani autentikasi adalah Radius server.

2.7.6 WPA-PSK (Wi-Fi Protected Access – Pre Shared Key)

Pada access point Dlink DWL-2000AP, pemberian Shared-Key dilakukan secara manual tanpa mengetahui algoritma apa yang digunakan. Keadaan ini berbanding terbalik dengan acces point Linksys WRT54G, dimana administrator dapat memilih dari dua algoritma WPA yang disediakan, yang terdiri dari algoritma TKIP atau algoritma AES.

Setelah Shared-Key didapat, maka client yang akan bergabung dengan access point cukup memasukkan angka/kode yang diijinkan dan dikenal oleh access point. Prinsip kerja yang digunakan WPA-PSK sangat mirip dengan pengamanan jaringan nirkabel dengan menggunakan metoda Shared-Key.

2.8 Backtrack

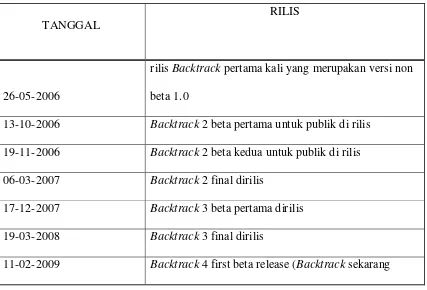

Backtrack adalah salah satu distro dari Backtrack dua dirilis pada tanggal 6 maret 2007 yang memasukkan lebih dari 300 tool security sedangkan versi beta 3 dari Backtrack dirilis pada tanggal 14 desember 2007 yang pada rilis ketiga ini lebih difokuskan untuk support hardware. Sedangkan versi Backtrack 3 dirilis pada tanggal 19 juni 2008 pada Backtrack versi 3 ini memasukkan memakai kernel versi 2.6.21.5. pada Backtrack 4 Final sekarang ini menawarkan kernel linux terbaru yaitu kernel 2.6.30.4. Sekaligus pada Rilis Backtrack 4, dapat dikatakan berpindah basis yakni dari dahulu yang berbasis menanggulangi serangan wireless injection (wireless injection attacks).

Tabel 2.2: Versi umum linux Backtrack

TANGGAL

RILIS

26-05-2006

rilis Backtrack pertama kali yang merupakan versi non beta 1.0

13-10-2006 Backtrack 2 beta pertama untuk publik di rilis 19-11-2006 Backtrack 2 beta kedua untuk publik di rilis 06-03-2007 Backtrack 2 final dirilis

17-12-2007 Backtrack 3 beta pertama dirilis 19-03-2008 Backtrack 3 final dirilis

berbasis

19-06-2009 Backtrack 4 pre-final release. 09-01-2010 Backtrack 4 final release 05-08-2010 Backtrack 4 R1 release 10-05-2011 Backtrack 5 Released 13-08-2012 Backtrack 5 R3 released

13-03-2013 Backtrack 6 Kali Linux 1.0 (Backtrak sekarang berganti nama Kali Linux)

2.9.1 Kelebihan Linux Backtrack

a. Linux Backtrack merupakan sistem operasi Hacking dan diperuntukan dalam kebutuhan hacking, keamanan sebuah jaringan, keamanan sebuah website, serta keamanan sebuah sistem operasi. Karena di dalamnya sudah terdapat ratusan tools ynag mendukung serta memudahkan penggunanya untuk melakukan kegiatan tersebut.

b. Linux Backtrack merupakan sistem operasi yang bebas dan terbuka. Sehingga dapat dikatakan, tidak terdapat biaya lisensi untuk membeli atau menggunakan Linux Backtrack.

d. Hampir semua aplikasi yang terdapat di Windows, telah terdapat alternatifnya di Linux. Kita dapat mengakses situs web Open Source as Alternative untuk memperoleh informasi yang cukup berguna dan cukup lengkap tentang alternatif aplikasi Windows di Linux

e. Keamanan yang lebih unggul daripada Windows. Dapat dikatakan, hampir semua pengguna Windows pasti pernah terkena virus, spyware, trojan, adware, dsb. Hal ini, hampir tidak terjadi pada Linux. Di mana, Linux sejak awal didesain multi-user, yang mana bila virus menjangkiti user tertentu, akan sangat sangat sangat sulit menjangkiti dan menyebar ke user yang lain. Pada Windows, hal ini tidaklah terjadi. Sehingga bila dilihat dari sisi maintenance / perawatan data maupun perangkat keras-pun akan lebih efisien. Artikel yang menunjang argumen ini: linux dan virus, melindungi windows dari serangan virus mengunakan linux.

2.9.2 Kekurangan Linux Backtrack

a. Kelemahan sebenernya dalam Backtrack yaitu dalam bidang hacking juga. Backtrack ini mempunyai aplikasi yang kebanyakan memakai terminal, sehingga kita harus paham itu perintah-perintah yang akan diaplikasikan nanti.

b. Banyak pengguna yang belum terbiasa dengan Linux dan masih ‘Windows minded’. Hal ini dapat diatasi dengan pelatihan-pelatihan atau edukasi kepada pengguna agar mulai terbiasa dengan Linux.

c. Dukungan perangkat keras dari vendor-vendor tertentu yang tidak terlalu baik pada Linux. Untuk mencari daftar perangkat keras yang didukung pada Linux, kita dapat melihatnya di Linux-Drivers.org atau linuxhardware.org.

d. Proses instalasi software / aplikasi yang tidak semudah di Windows. Instalasi software di Linux, akan menjadi lebih mudah bila terkoneksi ke internet atau bila mempunyai CD / DVD repository-nya. Bila tidak, maka kita harus men-download satu per satu package yang dibutuhkan beserta dependencies-nya.

BAB 3

METODOLOGI PENELITIAN

3.1 Waktu dan Tempat Penelitian

Penelitian ini dilaksanakan pada tanggal 15 Maret – 30 Mei 2014. Tempat Penelitian dilaksanakan di berbagai tempat atau wilayah yang memiliki fasilitas layanan jaringan wireless hotspot.

3.2 Objek dan Peralatan Penelitian

3.2.1 Objek Penelitian

3.2.2 Peralatan Penelitian

Pada penelitian yang dilakukan akan menggunakan perangkat keras & perangkat lunak yaitu sebagai berikut:

a. Perangkat Keras :

• 2 (dua) buah PC/Laptop (dibutuhkan sebagai laptop korban dan hacking) • 1 (satu) buah WLAN Card

b. Perangkat Lunak :

• Windows 7 Ultimate 64-bit (dibutuhkan sebagai sistem operasi untuk analisis jaringan wireless hotspot)

• Linux Backtrack 5 (dibutuhkan untuk menguji keamanan WLAN)

• VMware Workstation (dibutuhkan sebagai media virtualisasi untuk menjalankan backtrack di windows 7)

3.3 Metode Penelitian

3.3.1 Metode Pengumpulan Data

3.3.1.1 Studi Pustaka

Pada metode studi pustaka dilakukan dengan mengumpulkan data maupun informasi dari berbagai sumber antara lain buku, majalah dan juga sumber bacaan elektronik yang ada di internet yang berkaitan dengan jaringan wireless dan juga masalah keamanannya. Serta mencari informasi tentang metode-metode penyerangan (hacking) terhadap jaringan wireless.

3.3.1.2 Studi Literatur

Studi literature dalam metode penelitian dibutuhkan untuk memperoleh sumber data, teori-teori dan hasil analisa dari penelitian yang sudah pernah dilakukan. Hasil analisa tersebut akan dijadikan sumber untuk penelitian penulis yang akan digunakan dalam melengkapi kekurangan dari penelitian sebelumnya.

3.3.1.3 Riset Lapangan

3.3.2 Metode Pengembangan Sistem

3.3.2.1 Identifikasi

Pada tahap ini dilakukan proses identifikasi terhadap jaringan wireless LAN dan permasalahan yang dihadapinya, dalam hal ini fokusnya adalah masalah keamanan

3.3.2.2 Analisa

Selanjutnya pada tahap analisa ini, dilakukan pengujian perbandingan beberapa jenis keamanan yang sering dipakai pada jaringan wireless, seperti hidden SSID, MAC Filtering, WEP, dan WPA/WPA2. Lalu menganalisa kelebihan dan kelemahan teknik keamanan tersebut secara mendalam dengan melakukan hacking menggunakan tools Backtrack 3.

3.3.2.2 Evaluasi

BAB 4

HASIL DAN PEMBAHASAN

4.1 Tahap Identifikasi Permasalahan Wireless LAN

Pada jaringan wireless LAN media transmisi yang digunakan adalah udara yang begitu bebas sehingga dari segi keamanan jaringan wireless lebih rentan menghadapi berbagai ancaman dibandingkan dengan jaringan wired LAN yang menggunakan kabel sehingga keamanan jaringan dapat lebih terkontrol dan lebih aman menghadapi berbagai ancaman.

Kelemahan-kelemahan dari jaringan wireless, sebenarnya tidak terlepas dari kelemahan berbagai macam protokol yang digunakannya, antara lain:

4.1.1 EAPOL (Extensible Authentication Protocol)

lalu memberikan responnya, hal itu terjadi karena AP telah mengidentifikasi client resmi tersebut atau AP telah melakukan proses pembuktian identitas (otorisasi). Dari protokol EAPOL tersebut terdapat celah yang dapat digunakan untuk mendapatkan nilai authentikasi tersebut (Handshake). Namun nilai authentikasi tersebut hanya terdapat saat-saat awal terjadinya komunikasi client resmi dengan AP, selanjutnya jika sudah terhubung protokol EAPOL tidak akan muncul lagi kecuali muncul saat 10 ribu paket berikutnya. Jika seorang hacker yang jeli maka dengan mudah memanfaatkan protokol tersebut dapat secepatnya membuat EAPOL muncul dengan cara EAPOL Attack, yaitu dengan mengirim/injection paket EAPOL yang telah dispoofing berisikan spoofing alamat SSID yang diselaraskan menyangkut Mac Addres dan Ip addres source/destination.

4.1.2 Manajemen Beacon

kembali maka akan terjadi 2 beacon yang sama, yang dikirimkan dari source yang berbeda namun berisikan informasi yang sama, artinya juga ada dua AP yang sama berisikan informasi SSID, Mac Address, yang sama. Apa yang berlaku jika hal ini terjadi, yang akan terjadi adalah seluruh client tidak dapat berkomunikasi dengan AP , dalam hal ini jika AP memancarkan beacon 100ms dan Client/AP attacker juga memancarkan management beacon dengan melakukan pengiriman yang beacon yang sama, maka akan menyebabkan AP tidak dapat lagi berkomunikasi dengan client-clientnya, kecuali attacker menghentikan mengirimkan sejumlah beacon tersebut.

4.1.3 De-authentication/DisAssociation Protocol

Istilah yang biasa digunakan untuk memanfaatkan celah protokol ini biasanya disebut dengan De-authentication Broadcast Attack, merupakan jenis serangan dengan cara membanjiri WLAN dengan De-authentication packet sehingga mengacaukan wireless service client. Serangan jenis ini merupakan suatu jenis serangan yang juga paling berbahaya. Dengan serangan ini akan membuat disconnect/terputusnya koneksi client target-target atau seluruh client yang berasosiasi dengan base station karena attacker melakukan permintaan pemutusan koneksi yang langsung direspon oleh AP.

4.1.4 Sinyal RF Jamming

banyak digunakan untuk sekarang ini seperti memancarkan gelombang radio FM dan video pada televisi dan pada akhirnya digunakan juga untuk sebagai sarana pengiriman data melalui jaringan nirkabel. Sinyal RF memiliki kelebihan yang juga tentunya memiliki kelemahan seperti sifat sinyal RF yang mudah terganggu oleh sistem yang berbasis RF external lainnya seperti cordless phone, microwave, dan perangkat-perangkat bluetooth, dan lain-lain. Saat device tersebut digunakan secara bersamaan maka perfoma jaringan nirkabel akan dapat menurun secara signifikan karena adanya persaingan dalam penggunaan medium yang sama. Yang pada akhirnya karena gangguan tersebut dapat menyebabkan error pada bit-bit informasi yang sedang dikirim menyebabkan retransmisi dan penundaan bagi pengguna.

4.1.5 Manajemen Probe-Request

Pada saat client pertama kali berusaha untuk mengkoneksikan dirinya dengan meminta kepada AP, maka AP melakukan Probe-Respond untuk memeriksa permintaan client tersebut apakah dibolehkan untuk memasuki kejaringan wireless tersebut. Celah yang dapat digunakan attacker dengan melakukan manipulasi paket Probe-request dan selanjutnya melakukan permintaan probe-request, coba anda bayangkan kalau seandainya permintaan dilakukan dengan mengirimkan permintaan sebanyak-banyaknya misalnya 500 paket dalam 1 detik, maka akan meyebabkan AP tidak akan mampu merespon paket yang begitu banyak, yang artinya AP tidak sanggup lagi berkomunikasi dengan client yang lainnya. Bukankah ini juga tergolong serangan Daniel of Service yang akan membuat Access point menjadi lumpuh.

4.2 Analisa Jenis Keamanan Wireless LAN

Setelah mengetahui berbagai kelemahan protokol jaringan wireless LAN yang dapat menyebabkan permasalahan dan ancaman pada jaringan wireless tersebut, maka pada tahap selanjutnya adalah menganalisa beberapa jenis keamanan yang biasa digunakan pada jaringan wireless pada saat ini. Beberapa teknik keamanan tersebut adalah Hidden SSID, MAC Filtering, WEP, dan WPA/WPA2.

Tujuan terhadap analisa ini adalah untuk mengetahui bagaimana teknik keamanan yang diterapkan dalam jaringan wireless, sehingga diharapkan dapat terhindar dari teknik keamanan yang lemah dan dapat memilih teknik keamanan yang lebih baik dan dapat diandalkan.

Dalam menganalisa teknik-teknik keamanan tersebut dilakukan proses hacking atau membobol pada setiap teknik keamanan tersebut yang diperlukan untuk mengetahui tingkat keamanannya.

Berikut ini adalah jenis keamanan yang telah diuji coba :

4.2.1 Hidden SSID

acces point tidak akan menampilkan nama jaringan wireless tersebut, dan jika sebuah clien dalam jaringan ingin masuk ke dalam jaringan maka harus mengetahui terlebih dahulu konfigurasi SSID pada jaringan tersebut.

Gambar 4.1 Setting SSID pada AP

SSID pada dasarnya merupakan informasi yang tidak bisa dihilangkan karena informasi ini dibutuhkan oleh jaringan wireless agar bisa saling terhubung. Walaupun informasi SSID ini dihilangkan dalam paket beacon, kenyataannya informasi ini tetap akan dikirimkan pada situasi tertentu.

Umumnya administrator dapat mencegah jaringannya muncul dan terlihat oleh pengguna biasa, namun tidak bisa mencegah hacker yang memang benar-benar ingin melakukan penyerangan.

serangan pada jaringan tersebut yang menggunakan Kismet karena aplikasi ini akan langsung melihat adanya paket-paket yang berterbangan di udara.

[image:51.595.103.450.79.255.2]

Gambar 4.2 Aplikasi Kismet menampilkan jaringan yang menyembunyikan SSID

Pada hasil pengujian yang dilakukan dengan kismet akan langsung menampilkan SSID yang disembunyikan yang ditandai dengan warna biru dan diapit oleh tanda ‘<>’ yang menunjukkan bahwa jaringan tersebut disembunyikan.

4.2.2 MAC Filtering

Acces Point yang tersedia di pasaran saat ini memiliki kemampuan untuk melakukan filter berdasarkan alamat MAC sehingga dapat mencegah penyusup masuk dengan menyesuaikan Mac addres yang terdapat pada kartu jaringan setiap komputer.

Mac address pada adapter secara fisik memang tidak bisa diubah (kecuali mengubah firmware), namun secara virtual hal tersebut dengan mudah bisa dlakukan. Sistem operasi akan membaca informasi MAC dari hardware adapter dan menyimpannya ke dalam file atau registry seperti yang dilakukan oleh Windows. Ketika mengirimkan paket, sistem operasi tidak akan membaca dari adapter lagi namun membaca dari file atau registry karena cara ini jauh lebih cepat dan efisien namun akibatnya adalah pemalsuan alamat MAC menjadi mudah untuk dilakukan tanpa perlu mengubah firmware sebuah adapter.

Gambar 4.3. MAC Filter

Tahapan dalam mengganti Mac Address secara virtual dengan K-mac

1. Melihat MAC address client dengan Airodump-ng pada backtrack 5

[image:53.595.172.465.359.535.2]Pada proses menampilkan Mac address yang terdapat pada client dapat dilakukan dengan cara menjalankan program Airodump-ng lalu liahat informasi detail dari client-client yang terkoneksi dengan jaringan wireless yang menjadi target, akan terlihat dengan jelas Mac address dari client-client tersebut. Berikutnya catat dan simpan Mac address tersebut untuk digunakan pada tahap berikutnya.

Gambar 4.4: Melihat MAC address client dengan Airodump-ng

2. Mengganti MAC address dengan K-MAC

berubah menjadi sama dengan Mac address client target.

Gambar 4.5: Mengganti MAC address dengan K-MAC

Kesimpulan dari pengujian tersebut adalah apanila seseorang mampu mengubah MAC address seperti yang dimiliki oleh user yang sah, maka orang tersebut dapat masuk kedalam system karena dianggap sebagai user yang sah.

4.2.3 WEP

WEP Cracking merupakan cracking dengan mtode statistic, dibutuhkan sejumlah data yang akan dianalisa untuk mendapatkan wep key, semakin banyak data yang terkumpul akan semakin memudahkan proses cracking dalam mencari WEP key. Berapa banyak data yang dikumpulkan juga tidak bisa ditentukan secara pasti, hal ini tergantung dengan keberuntungan dan metode analisa yang digunakan.

Gambar 4.6 Setting WEP pada Acces Point

Tahapan-Tahapan dalam proses hacking WEP pada jaringan wireless,

1. Mencari informasi jaringan wireless yang akan di hacking,.

Informasi-informasi yang dibutuhkan dalam hacking jaringa wireless WEP adalah SSID, BSSID (MAC Acces point), Mac address komputer client yang sedang terkoneksi didalam jaringa wireless tersebut beserta channel yang digunakan oleh jaringan wireless tersebut. Program yang digunakan untuk menampilkan seluruh informasi tersebut adalah Airodump-ng yang disertakan bersama paket aircrack-ng, sebelum menjalankan airodump-ng terlebih dahulu memeriksa wireless adapter yang digunakan pada komputer dan akan menampilkan informasi adapter yang ada di komputer. Ketik perintah :

airmon-ng

Berikutnya jalankan adapter tersebut ke dalam modus monitor sehingga adapter memiliki kemampuan untuk memonitoring jaringan wireless yang ada disekitar. ketik perintah :

[image:56.595.193.479.250.398.2]airmon-ng start wlan0

Gambar 4.8 Informasi bahwa adapter dalam modus monitor

Setelah adapter telah ditandai dengan monitor mode enabled maka tahap selanjutnya adalah menjalankan perintah airodump-ng melalui adapter mon0 Ketik perintah :

Airodump-ng mon0

[image:56.595.196.474.590.733.2]

2. Mengumpulkan paket data dengan sebanyak-banyaknya

Ketika telah menetapkan target jaringan wireless yang akan di hacking, maka selanjutnya adalah mengumpulkan data sebanyak mungkin dari jaringan tersebut. Untuk menjalankan perintah ini, kembali jalankan perintah airodump-ng deairodump-ngan adanya tambahan beberapa parameter sehiairodump-ngga airodump-airodump-ng memfokuskan perhatiannya untuk jaringan yang menjadi target yaitu jaringan dengan SSID Hotspot sesama. Ketik Perintah :

[image:57.595.162.503.323.372.2]Airodump-ng –c 6 –w syaifulhackwep –bssid 34:BB:1F:22:0C:A5 mon0

Gambar 4.10 Mengumpulkan paket dari Hotspot Sesama

3. Membantu dalam menciptakan paket data bila pada proses sebelumnya terlalu lama.

Aireplay-ng –arpreplay –b 34:BB:1F:22:OC:A5 –c 1C:65:90:43:D0:DD mon0

Gambar 4.10: Menciptakan paket ARP replay

4. Melakukan crack WEP Key dengan paket-paket data yang telah terkumpul Tahap selanjutnya adalah melakukan crack terhadap jaringan wireless setelah mendapatkan paket-paket data yang telah dikumpulkan dalam jumlah yang cukup banyak. Untuk melakukukan crack menggunakan aircrack-ng

Ketik perintah :

Aircrack-ng /root/syaifulhackwep-01.cap

Gambar 4.11 Perintah crack jaringan wireless berdasarkan paket yang telah dikumpulkan

[image:58.595.149.503.554.632.2]Gambar 4.12 Berhasilnya proses WEP cracking

5. Setelah mendapatkan WEP key maka dapat langsung melakukan koneksi pada jaringan wireless yang memiliki enkripsi WEP key tersebut. Karena dengan adanya WEP key tersebut seorang hacker dapat mengkonfigurasi komputernya sehingga dapat terkoneksi dan melakukan akses internet dari fasilitas wireless tersebut.

4.2.4 WPA/WPA2

Dalam mengatasi masalah yang terdapat pada sistem keamanan wireless dengan enkripsi WEP maka diciptakan suatu enkripsi keamanan yang baru yaitu protocol WPA/WPA2. Seorang penyerang tidak dapat melakukan injeksi paket dan mengirimkan paket yang diambil sebelumnya (replay attack), ataupun serangan-serangan lain dalam metode WEP, dengan begitu dalam melakukan hacking para penyerang akan mengalami lebih banyak kesulitan namun bukan berarti enkripsi ini tidak dapat dipecahkan.

dapat dilakukan pada WPA-PSK dan WPA2-PSK dimana modus ini banyak digunakan oleh pengguna rumahan maupun perusahaan. WPA dan WPA2-PSK menggunakan passphrase yang harus dikonfigurasi disetiap komputer sama halnya dengan WEP.

Kelemahan yang terdapat pada WPA dan WPA2 yang dapat dimanfaatkan adalah pada saat suatu client melakukan koneksi ke acces point maka hal ini akan menyebabkan suatu proses yang disebut handshake. Dengan mendapatkan paket handshake tersebut maka penyerang dapat melakukan brute force yaitu akan mencoba kumpulan password yang ada dengan informasi yang didapatkan dari paket handshake tersebut.

Melakukan proses hacking secara brute force ini akan mengalami sedikit masalah yaitu membutuhkan waktu yang sangat lama sehingga metode yang lebih memungkinkan adalah dengan brute force berdasarkan dictionary file, maksudnya metode ini membutuhkan sebuah file yang berisi passphrase yang akan dicoba satu persatu dengan paket handshake umtuk menemukan key yang digunakan.

Tahapan-tahapan yang dilakukan untuk mendapatkan key dari sebuah jaringan wireless WPA/WPA2 adalah sebagai berikut :

1. Mencari informasi mengenai jaringan wireless yang akan dihacking.

program Airodump-ng selanjutnya catat dan simpan informasi jaringan yang akan dibutuhkan.

[image:61.595.172.463.139.291.2]

Gambar 4.13 Informasi jaringan yang ditampilkan Airodump-ng

2. Mendapatkan paket handshake

Gambar 4.14 Mengumpulkan Paket untuk mendapatkan paket handshake

3. Membantu mendapatkan paket handshake bila cara sebelumnya terlalu lama.

Saat menunggu untuk mendapatkan paket handshake bisa menjadi sesuatu yang membosankan karena proses ini akan jarang terjadi sebab untuk mendapatkan paket ini harus menunggu hingga suatu client melakukan koneksi ke acces point yang akan diserang. Untuk membantu terjadinya paket handshake, dapat dilakukan dengan serangan deauthentication yaitu proses untuk memutuskan hubungan client dengan acces point, sehingga dengan begini secara otomatis program dari client secara otomatis akan melakukan koneksi kembali. Pada saat inilah paket handshake dapat digunakan dan dapat diambil oleh airodump-ng yang sedang berjalan.

Gambar 4.15 Proses deauthentication dengan perintah aireplay-ng

Gambar 4.16 proses mendapatkan paket handshake

4. Melakukan crack WPA/WPA2 dengan teknik dictionary file

Setelah mendapatkan paket handshake maka proses selanjutnya adalah melakukan cracking untuk mendapatkan WPA/WPA2 key yang digunakan. Program yang akan digunakan sama dengan pada saat melakukan cracking WEP yaitu aircrack-ng selain itu juga sebuah file dictionary atau file yang berisi passphrase. File dictionary yang berisi passphrase terdapat pada aircrack-ng yang menyertakan sebuah file bernama password.lst yang disimpan dalam direktori Backtrack.

Proses menjalankan cracking aircrack-ng dengan menggunakan dictionary file adalah dengan member parameter –w yang disertai dengan nama dan lokasi file dictionary yang akan digunakan.

aircrack-ng -w /pentest/wireless/aircrack- ng/password.lst /root/target*.cap

mendapatkan passphrase yang digunakan oleh WPA/WPA2. Apabila dalam file.cap terdapat paket handshake, maka aircrack-ng akan segera mencoba satu-persatu password yang ada di dalam file dictionary dengan paket handshake. Selanjutnya apabila passphrase telah ditemukan maka akan terlihat kalimat “KEY FOUND” dan disertai dengan informasi dari key WPA/WPA tersebut.

Gambar 4.17 proses WPA/WPA2 cracking berhasil.

[image:64.595.164.508.249.462.2]Berdasarkan hasil pengujian keamanan pada tahapan analisa ini dapat dijelaskan bahwa :

a. Hidden SSID tidak dapat diterapkan sebagai sebuah teknik keamanan, hal ini disebabkan karena pada dasarnya proses ini hanya menyembunyikan SSID dari user biasa

b. MAC Filtering yang mampu memfilter user berdasarkan MAC address masih belum dapat diandalkan, hal ini disebabkan karena MAC address dapat diubah secara virtual melalui tools-tools yang tersedia di internet.

c. Enkripsi WEP masih memiliki kelemahan dalam melindungi sebuah jaringan wireless, hal ini disebabkan karena masih dapat dibobol dengan mencari celah keamanannya dengan menggunakan tools-tools yang tersedia.

d. Enkripsi WPA/WPA 2 memang memiliki keunggulan dibandingkan dengan Enkripsi sebelumnya yaitu WEP namun dalam beberapa kesempatan teknik keamanan ini juga dapat ditembus menggunakan teknik brute force berdasarkan file dictionary yang ada dalam OS Backtrack.

KESIMPULAN DAN SARAN

5.1 KESIMPULAN

Berdasarkan hasil pembahasan yang telah dijelaskan sebelumya dapat diambil kesimpulan sebagai berikut :

1. Jaringan wireless hotspot memiliki permasalahan keamanan yang lebih rentan dibandingkan jaringan kabel karena meggunakan media transmisi udara yang bebas diakses oleh setiap orang termasuk para hacker yang memiliki tujuan jahat untuk melakukan pencurian maupun akses illegal.

2. Pada hasil pengujian menunjukkan bahwa sistem keamanan yang menggunakan teknik Hidden SSID mampu terlihat dengan menggunakan metode passive scanning yang terdapat pada tools Kismet.

3. Pada Teknik MAC Filtering juga dapat dilakukan proses pertukaran MAC address secara virtual menggunakan tools K-MAC.

5. Teknik Enkripsi WPA/WPA2 memiliki system keamanan yang lebih kuat dibandingkan WEP, namun apabila pada konfigurasinya masih menggunakan passphrase yang lemah maka kemungkinan dapat dilakukan proses cracking password menggunakan dictionary attack.

.5.2 SARAN

Dari hasil kesimpulan dan analisa yang telah dilakukan, penulis juga mempunyai saran yang akan dijadikan bahan pertimbangan untuk meningkatkan system keamanan jaringan wireless hotspot yaitu sebagai berikut :

1. Pada saat menggunakan teknik enkripsi WPA/WPA2 maka pertimbangkanlah untuk menggunakan passphrase yang rumit yang tidak mungkin terdapat dalam kamus dictionary. Penggunaan passphrase yang kuat merupakan jaminan untuk keamanan jaringan wireless hotspot, karena cara yang dilakukan hacker untuk mendapatkan key tersebut adalah dengan teknik brute force menggnakan file yang terdapat dalam kamus.

DAFTAR PUSTAKA

[1] http://tutorial-kepsuktv.com/2013/02/keamanan-jaringan-hotspot/ [Akses: 20 Maret 2014, pkl. 10:00 WIB]

[2] http://oke.or.id/blog/2013/10/tips-cara-menjaga-jaringan-hotspot/ [Akses: 20 Maret 2014, pkl. 11:00 WIB]

[3] [Akses: 11 April 2014, pkl. 20:00 WIB]

[4] [Akses: 15 April 2014, pkl. 17:00 WIB]

[5] http://gembelcorp.blogspot.com.au/2013/12/cara-nyolong-wifi.html [Akses: 20 April 2014, pkl. 20:00 WIB]

[6] http://www.indohotspot.net/frontpage/readtutorial/20 [Akses: 21 April 2014, pkl. 19:00 WIB]

[7] http://www.eplusgo.com/

[Akses: 21April 2014, pkl. 20:00 WIB]

[8] http://binushacker.net/sudahkah-wireless-card-anda-support-hacking.html [Akses: 28April 2014, pkl. 19:00 WIB]

[9] http://en.wikipedia.org/wiki/Backtrack [Akses: 11April 2014, pkl. 20:00 WIB]