SIMULASI SISTEM REMOTE ACCESS IPSEC BERBASIS

PERANGKAT LUNAK IKEv2 STRONGSWAN

Oleh:

GIRI PATMONO

103091029599

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS SAIS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

JAKARTA

SIMULASI SISTEM REMOTE ACCESS IPSEC BERBASIS

PERANGKAT LUNAK IKEv2 STRONGSWAN

Skripsi

Diajukan untuk Memenuhi Persyaratan Memperoleh

Gelar Sarjana Komputer

Pada Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh:

GIRI PATMONO

103091029599

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS SAIS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

JAKARTA

SIMULASI SISTEM REMOTE ACCESS IPSEC

BERBASIS PERANGKAT LUNAK IKEV2 STRONGSWAN

Skripsi

Sebagai Salah Satu Syarat untuk Memperoleh Gelar

Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh : GIRI PATMONO

103091029599

Menyetujui :

Pembimbing I, Pembimbing II,

Arini, MT Hari Satria, S.Si, CCNA

NIP. 19760131 200901 2001 NIP.19711022 2009100 1002 Mengetahui :

Ketua Program Studi Teknik Informatika

PENGESAHAN UJIAN

Skripsi berjudul ”Simulasi Sistem Remote Access IPsec Berbasis Perangkat

Lunak IKEv2 strongSwan” yang ditulis oleh Giri Patmono, NIM 103091029599

telah diuji dan dinyatakan lulus dalam sidang Munaqosyah Fakultas Sains dan

Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta pada hari Senin, 6

September 2010. Skripsi ini telah diterima sebagai salah satu syarat untuk

memperoleh gelar sarjana strata satu (S1) pada Program Studi Teknik

Informatika.

Menyetujui :

Penguji I, Penguji II,

Herlino Nanang, MT Andrew Fiade, MKom NIP. 19731209 200501 1002 NIP. 19820811 200912 1004

Pembimbing I, Pembimbing II,

Arini, MT Hari Satria, S.Si, CCNA NIP. 19760131 200901 2001 NIP. 19711022 2009100 1002

Mengetahui :

Dekan Ketua Program Studi Fakultas Sains dan Teknologi, Teknik Informatika,

PENGESAHAN UJIAN

Skripsi berjudul “Simulasi Sistem Remote Access IPsec Berbasis

Perangkat Lunak IKEv2 strongSwan” yang ditulis oleh Giri Patmono, NIM 103091029599 telah diuji dan dinyatakan lulus dalam Sidang Munaqosyah

Program Studi Teknik Informatika, Fakultas Sains dan Teknologi, Universitas

Islam Negeri Syarif Hidayatullah Jakarta pada hari ….., tanggal

………... Skripsi ini telah diterima sebagai salah satu syarat untuk

memperoleh gelar Sarjana Strata Satu (S1) Program Studi Teknik Informatika.

Jakarta, September 2010

Tim Penguji,

Mengetahui,

Penguji I, Penguji II,

Ketua Prodi Teknik Informatika

Yusuf Durachman, MIT NIP. 197105222006041002 Dekan Fakultas Sains dan Teknologi

DR. Syopiansyah Jaya Putra, MSis NIP. 196801172001121001

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI

BENAR-BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN

SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI

ATAUPUN LEMBAGA MANAPUN.

Jakarta, Agustus 2010

GIRI PATMONO

ABSTRAK

Giri Patmono – 103091029599, Simulasi Sistem Remote Access IPsec Berbasis Perangkat Lunak IKEv2 strongSwan, dibimbing oleh Arini, MT dan Hary Satria,

S.Si, CCNA.

VPN (Virtual Private Networking) merupakan suatu teknologi untuk membangun jaringan komputer virtual menggunakan media jaringan publik seperti Internet dengan melibatkan teknik tunneling. Salah satu skenario penerapan VPN adalah untuk remote access yang memungkinkan pengguna jarak jauh untuk mengakses sumber daya yang ada di jaringan komputer utama. Saat ini, remote access VPN berbasis protokol IPsec memiliki berbagai masalah dan kebutuhan yang menghambat penerapannya secara luas. Skripsi ini akan mencoba menentukan masalah dan kebutuhan dalam penerapan remote access VPN berbasis protokol IPsec. Kemudian akan dibuat suatu kriteria kebutuhan sistem sebagai solusi masalah tersebut dengan dasar penggunaan perangkat lunak IKEv2 strongSwan. Untuk melaksanakan pengujian, sistem akan dibuat dalam suatu lingkungan simulasi jaringan menggunakan tool virtualisasi VMware. Metode pengembangan sistem yang kami gunakan adalah Network Development Life Cycle (NDLC) sampai pada tahapan ketiga yaitu analysis, design, dan simulation prototyping. Secara garis besar, skripsi ini mengajukan sistem remote access IPsec berbasis perangkat lunak IKEv2 strongSwan sebagai solusi masalah kebutuhan remote access VPN berbasis IPsec. Tujuan skripsi ini adalah untuk mendapatkan verifikasi terhadap kemampuan sistem remote access IPsec berbasis perangkat lunak IKEv2 strongSwan tersebut. Kesimpulan yang kami dapatkan dari hasil penelitian skripsi ini adalah bahwa sistem remote access IPsec berbasis perangkat lunak IKEv2 strongSwan mampu mengatasi semua masalah dan kebutuhan dalam penerapan remote access VPN berbasis IPsec. Pengembangan selanjutnya yang dapat dilakukan adalah melakukan simulasi penerapan IPsec Extensible Authentication Protocol (EAP) dan simulasi pengujian interoperabilitas antara Linux IKEv2 strongSwan sebagai server dan klien berbasis Windows.

KATA PENGANTAR

Puji serta syukur Puji syukur saya panjatkan ke hadirat Allah SWT, karena

atas berkat dan rahmat-Nya skripsi ini dapat diselesaikan. Shalawat serta salam

penulis haturkan ke junjungan Nabi besar Muhammad SAW.

Penulis akhirnya dapat menyelesaikan skripsi dengan judul ”SIMULASI

SISTEM REMOTE ACCESS IPSEC BERBASIS PERANGKAT LUNAK IKEv2

STRONGSWAN”. Skripsi merupakan salah satu tugas wajib mahasiswa sebagai

persyaratan untuk mengambil gelar Strata 1 (S1) pada Program Studi Teknik

Informatika Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif

Hidayatullah Jakarta.

Dalam penyusunan Skripsi ini saya mendapat bimbingan dan bantuan dari

berbagai pihak, oleh karena itu perkenankanlah pada kesempatan ini saya

mengucapkan terima kasih kepada :

1. DR. Syopiansyah Jaya Putra, M.Sis, selaku Dekan Fakultas Sains dan

Teknologi UIN Syarif Hidayatullah Jakarta.

2. Yusuf Durrachman, MIT, selaku Ketua Program Studi Teknik Informatika

dan Viva Arifin, MMSi, selaku Sekretaris Program Studi Teknik

Informatika.

3. Ibu Arini, M.T selaku dosen pembimbing I dan Bapak Hary Satria, S.Si,

CCNA selaku dosen pembimbing II yang telah memberikan bimbingan,

4. Seluruh Dosen Teknik Informatika yang tidak dapat penulis sebutkan satu

persatu yang telah memberikan ilmu dan bimbingannya selama penulis

menyelesaikan studi di Teknik Informatika.

5. Seluruh staff Jurusan TI/SI dan staff Akademik FST yang telah membantu

peneliti dalam masa perkuliahan.

6. Teman-teman dari Prodi Teknik Informatika angkatan 2003 khususnya

kelas D(Ali, Ba’i, Bahtiar, Erwin, Gun-gun, Hafizs, Hary, Muhartanto,

Rijal, Rulan, Shidiq, Syamsul, Syukur, Aida, Diah, Desi, Lela, Ma’ul

Mimi, Prilia, Ratih, Yuni) dan band ”SwitchCase”(Adam, Fahmi, Putro,

Tedy, Wildan) yang telah melewatkan waktu bersama selama masa kuliah.

7. Teman-teman TI seperjuangan angkatan 2003 kelas A, B & C.

Akhir kata saya berharap agar skripsi ini dapat bermanfaat bagi semua yang

membacanya sekian.

Depok, Agustus 2010

LEMBAR PERSEMBAHAN

Skripsi ini peneliti persembahkan kepada orang tua (Bapak Sukaryo dan

Ibu Sihwati) beserta saudari penulis (Adikku tersayang Ira Damayanti) dan

seluruh sanak saudara dan keluarga besar penulis yang selalu memberikan

dukungan baik moral dan materi kepada penulis. Dukungan mereka tidak

terbayang besarnya bagi penulis. Semoga mereka selalu dalam berkah dan

DAFTAR ISI

Halaman Sampul ... i

Halaman Judul ... ii

Lembar Pengesahan Pembimbing ... iii

Lembar Pengesahan Ujian ... iv

Lembar Pernyataan ... vi

Abstrak ... vii

Kata Pengantar ... viii

Lembar Persembahan ... x

Daftar Isi ... xi

Daftar Gambar ... xvi

Daftar Tabel ... xviii

Daftar Lampiran ... xix

Daftar Istilah ... xx

BAB I PENDAHULUAN 1.1 Latar Belakang...1

1.2 Rumusan Masalah...3

1.3 Batasan Masalah...3

1.4 Tujuan Penelitian...4

1.5 Manfaat Penelitian...4

1.6 Hipotesa...5

1.7 Metodologi Penelitian...5

1.8 Sistematika Penulisan...6

BAB II TINJAUAN PUSTAKA 2.1 Virtual Private Networking...7

2.1.1 Tujuan VPN 8

2.1.3 Beberapa Tipe Protokol Tunneling VPN...9

2.1.4 Topologi Jaringan VPN...11

2.1.4.1 Host-to-Host VPN...11

2.1.4.2 Site-to-Site VPN 12 2.1.4.3 Remote Access VPN...13

2.2 Kriptografi...14

2.2.1 Kriptografi Simetris...14

2.2.1.1 Enkripsi Simetris 14 2.2.1.2 Hashed Message Authentication Code...14

2.2.2 Kriptografi Kunci Publik...15

2.2.2.1 Enkripsi Asimetris...15

2.2.2.2 Diffie Hellman Key Exchange...16

2.2.2.3 Digital Signature 17 2.3 IPsec Protocol Suite...18

2.3.1 Arsitektur IPsec...18

2.3.2 Protokol Pembentuk IPsec...19

2.3.2.1 ESP 19 2.3.2.2 IKE 21 2.3.3 Mode Enkapsulasi...22

2.3.3.1 Mode Transport 22 2.3.3.2 Mode Tunnel 22 2.3.4 Security Association...23

2.3.5 Security Databases...24

2.4 NAT...24

2.5 Protokol IKEv2...26

2.5.1 Pertukaran Pesan Pada IKEv2...27

2.5.1.1 Initial Exchange (IKE_SA)...27

2.5.1.2 CHILD_SA 28 2.5.1.3 Informational Exchange...28

2.5.3 Nonce 30

2.5.4 Penggunaan Alamat dan Port...30

2.5.5 Pembuatan Material Kunci...31

2.5.6 Penanganan Error...31

2.5.7 Format Header IKEv2...31

2.5.8 Tipe Payload IKEv2...33

2.6 Simulasi Jaringan...35

2.6.1 Manfaat Simulasi Jaringan...36

2.6.2 VMware Workstation...37

2.7 Perangkat Lunak IKEv2 strongSwan...38

2.8 OpenSSL...39

2.9 NDLC...39

BAB III METODOLOGI PENELITIAN 3.1 Subyek Penelitian...42

3.2 Obyek Penelitian...42

3.3 Jenis Penelitian...42

3.4 Alat Penelitian...42

3.5 Metode Penelitian...44

3.5.1 Metode Pengumpulan Data...44

3.5.2 Metode Pengembangan Sistem...44

3.6 Alur Proses Penelitian...48

BAB IV ANALISIS DAN PEMBAHASAN 4.1 Fase Analysis...49

4.1.1 Penentuan Masalah Remote Access VPN Berbasis IPsec...49

4.1.1.1 Kebutuhan Algoritma Kriptografi Yang Kuat...49

4.1.1.2 Kebutuhan Pengulangan Autentikasi...50

4.1.1.3 Masalah Ketidakcocokan NAT-IPsec...50

4.1.1.4 Masalah Alamat Klien IPsec yang Overlapping...51

4.1.1.6 Kebutuhan Peer IPsec yang Mobile dan Multihoming...53

4.1.2 Pemberian Solusi Dengan Protokol IKEv2...54

4.1.2.1 Algoritma Suite B...54

4.1.2.2 Repeated Authentication untuk IKEv2...58

4.1.2.3 NAT Traversal pada IKEv2...58

4.1.2.4 Virtual IP 60 4.1.2.5 NAT Traversal Tunnel Mode policy...61

4.1.2.6 MOBIKE 62 4.1.3 Menentukan Kebutuhan Sistem...63

4.2 Fase Design...64

4.2.1 Perancangan Topologi Jaringan Internet...65

4.2.2 Perancangan Skenario Pengujian...65

4.2.2.1 Skenario Pengujian Algoritma Suite B...66

4.2.2.2 Skenario Pengujian Repeated Authentication...66

4.2.2.3 Skenario Pengujian NAT Traversal...67

4.2.2.4 Skenario Pengujian Virtual IP...68

4.2.2.5 Skenario Dua Roadwarrior Tunnel Mode...69

4.2.2.6 Skenario Pengujian MOBIKE...70

4.3 Fase Simulasi Prototyping...70

4.3.1 Pembuatan Simulasi Jaringan Internet...71

4.3.1.1 Instalasi VMware Workstation...71

4.3.1.2 Simulasi Jaringan Internet Dengan VMware VMnet...72

4.3.1.3 Pembuatan Virtual Machine...73

4.3.1.4 Konfigurasi Jaringan Virtual...75

4.3.2 Penerapan Perangkat Lunak...76

4.3.2.1 Pembuatan X.509 Certificate berbasis Signature ECDSA...76

4.3.2.2 Pembuatan Sertifikat CA...77

4.3.2.3 Pembuatan Sertifikat untuk End Entity...77

4.3.2.4 Instalasi Certificate...78

4.3.2.5 Instalasi Perangkat Lunak IKEv2 strongSwan...79

4.3.3.1 Pengujian Algoritma Suite B...80

4.3.3.2 Pengujian Repeated Authentication...81

4.3.3.3 Pengujian NAT Traversal...82

4.3.3.4 Pengujian Virtual IP...84

4.3.3.5 Pengujian Dua Roadwarrior Tunnel Mode...87

4.3.3.6 Pengujian MOBIKE...89

4.3.4 Evaluasi 91 4.3.4.1 Pengujian Algoritma Suite B...91

4.3.4.2 Pengujian Repeated Authentication...91

4.3.4.3 Pengujian NAT Traversal...92

4.3.4.4 Pengujian Virtual IP...92

4.3.4.5 Pengujian NAT Traversal Tunnel Mode...92

4.3.4.6 Pengujian MOBIKE...92

BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan...93

5.2 Saran...94

DAFTAR GAMBAR

Gambar 2.1 Contoh VPN untuk akses secara remote... 7

Gambar 2.2 Contoh tunneling dengan GRE... 9

Gambar 2.3 Host-to-Host VPN... 12

Gambar 2.4 Site-to-Site VPN... 13

Gambar 2.5 Remote Acces VPN... 14

Gambar 2.6 Enkripsi Asimetris... 16

Gambar 2.7 Pembuatan Kunci Diffie-Hellman... 17

Gambar 2.8 Komponen Arsitektur IPsec... 19

Gambar 2.9 Format Header ESP (RFC 4303)... 20

Gambar 2.10 Enkapsulasi pada mode transport... 22

Gambar 2.11 Enkapsulasi pada mode tunnel... 23

Gambar 2.12 Network Address Translation... 25

Gambar 2.13 Format Header IKEv2... 32

Gambar 2.14 General IKEv2 Payload Header... 33

Gambar 2.15 Network Development Life Cycle... 40

Gambar 3.1 Metode Pengembangan NDLC ... 45

Gambar 3.2 Alur Proses Penelitian ... 48

Gambar 4.1 Alamat IP Klien IPsec yang overlapping... 52

Gambar 4.2 Traffic description yang overlapping... 53

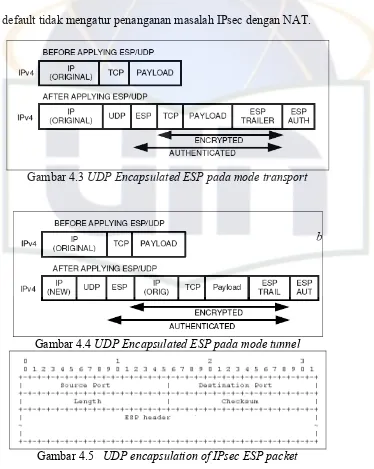

Gambar 4.3 UDP Encapsulated ESP pada mode transport... 59

Gambar 4.4 UDP Encapsulated ESP pada mode tunnel... 59

Gambar 4.5 UDP encapsulation of IPsec ESP packet... 59

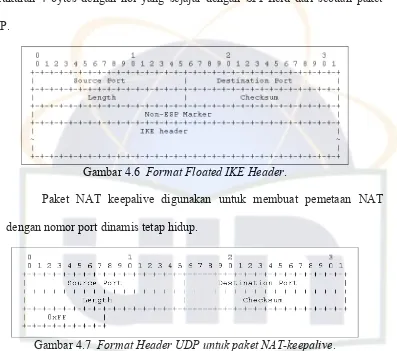

Gambar 4.6 Format Floated IKE Header... 60

Gambar 4.7 Format Header UDP untuk paket NAT-keepalive... 60

Gambar 4.8 Virtual IP address... 61

Gambar 4.9 Policy NAT Traversal Tunnel Mode... 62

Gambar 4.10 Desain Topologi Jaringan Internet... 65

Gambar 4.11 Skema Pengujian Algoritma Suite B... 66

Gambar 4.12 Skema Pengujian Repeated Authentication... 67

Gambar 4.13 Skema Pengujian NAT Traversal... 67

Gambar 4.14 Skema Pengujian Virtual IP... 68

Gambar 4.15 Skema Pengujian Dua Roadwarrior Tunnel Mode... 69

Gambar 4.16 Skema Pengujian MOBIKE... 70

Gambar 4.17 Instalasi VMware Workstation... 71

Gambar 4.18 Tampilan VMware Workstation... 72

Gambar 4.19 Virtual Network Editor... 72

Gambar 4.20 Desain Simulasi Jaringan Internet dengan VMware... 73

Gambar 4.21 Pemilihan Guest OS... 74

Gambar 4.22 Tipe Koneksi Jaringan untuk Virtual Machine... 74

Gambar 4.23 Tampilan Virtual Machine... 75

Gambar 4.24 Setting Jaringan pada Virtual Machine... 75

Gambar 4.25 Pengujian Algoritma Kriptografi... 80

Gambar 4.27 Pengujian Repeated Authentication... 82

Gambar 4.28 Hasil output konsol uji Repeated Authentication pada GW1. . . 82

Gambar 4.29 Pengujian NAT Traversal... 83

Gambar 4.30 Hasil output konsol uji NAT Traversal pada A... 84

Gambar 4.31 Pengujian Virtual IP... 85

Gambar 4.32 Hasil output konsol uji Virtual IP pada A... 85

Gambar 4.33 Hasil output konsol uji Virtual IP pada Z... 86

Gambar 4.34 Pengujian Dua Roadwarrior Tunnel Mode... 87

Gambar 4.35 Hasil output konsol uji Dua Roadwarrior Tunnel Mode A... 88

Gambar 4.36 Hasil output konsol uji Dua Roadwarrior Tunnel Mode B... 88

Gambar 4.37 Pengujian MOBIKE... 89

Gambar 4.38 Output awal pada A dengan IP 192.169.0.100... 90

DAFTAR TABEL

Tabel 2.1 Tipe Exchange pada pertukaran IKEv2... 32

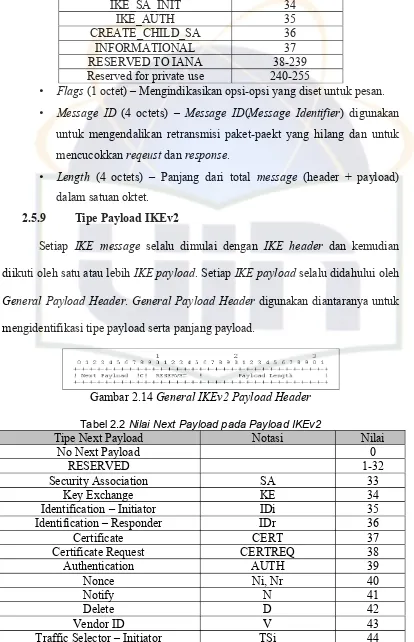

Tabel 2.2 Nilai Next Payload pada Payload IKEv2... 33

Tabel 3.1 Perangkat Keras yang digunakan sebagai alat penelitian... 43

Tabel 3.2 Perangkat Lunak yang digunakan sebagai alat penelitian... 43

Tabel 4.1 Solusi yang diberikan berdasarkan protokol IKEv2... 54

Tabel 4.2 Algoritma Suite B NSA berdasarkan level kerahasiaan... 55

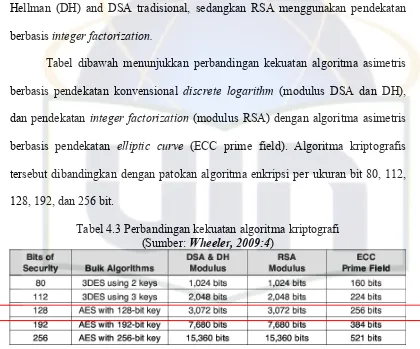

Tabel 4.3 Perbandingan kekuatan algoritma kriptografi... 56

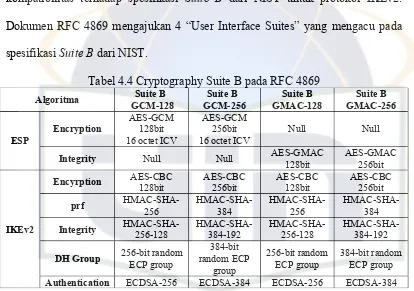

Tabel 4.4 Cryptography Suite B pada RFC 4869... 57

Tabel 4.5 Perbandingan perangkat lunak IKEv2 sesuai kebutuhan sistem.. 64

Tabel 4.6 Masalah, solusi, dan skenario pengujian sistem... 66

DAFTAR LAMPIRAN

Lampiran 1 Skema Jaringan Komputer dan Sertifikat X.509

Lampiran 2 Kode Konfigurasi IKEv2 strongSwan

DAFTAR ISTILAH

Istilah Arti

algoritma suite B

Suatu kumpulan algoritma kriptograsi berdasarkan spesifikasi suite B NSA

asymetric key encryption

Enkripsi yang menggunakan dua kunci berbeda untuk proses enkripsi dan dekripsi

autentikasi Proses untuk membuktikan bahwa seorang pengguna adalah benar adanya.

bits of security Tingkat keamanan enkripsi simetris dengan ukuran suatu bit. Misalnya

enkripsi simetris dengan kunci ukuran 80 bit.

Certificate

Berkaitan dengan kriptografi kunci publik. Sertifikat merupakan data identitas suatu entitas yang dikaitkan dengan kunci publik. Sertifikat dikeluarkan dan ditandatangani oleh suatu Certificate Authority. Contoh sertifikat adalah sertifikat berformat X.509.

Certificate Authority

Suatu pihak yang mengeluarkan dan menandatangani suatu sertifikat.

CHILD SA Exchange

Salah satu tipe pertukaran pesan pada IKEv2

CHILD SA Exchange

Salah satu tipe pertukaran pesan pada IKEv2

ciphertext suatu data yang telah dienkripsi sehingga menjadi tidak terbaca

confidentiality suatu konsep yang menjelaskan tentang proteksi data sehingga hanya yang

berhak saja yang dapat mengetahui isinya

cryptographic hash function

Suatu proses kriptografi untuk menghasilkan suatu output string tetap dari suatu variabel data

dedicated line

biasa disebut pula leased line, yaitu suatu jalur komunikasi yang terus menerus ada bagi suatu pelanggan telekomunikasi. Jalur ini secara khusus didedasikan bagi pelanggan. Kebalikan dari dedicated line adalah dial up. dekripsi proses untuk mengubah ciphertext menjadi plaintext

Diffie Hellman (DH)

lihat diffie hellman key exchange.

dial up line

suatu jalur komunikasi yang ada bagi suatu pelanggan telekomunikasi dengan metode dial up. Jalur ini dibagi bersama oleh pelanggan lain. Berbiaya lebih murah dibanding dedicated line

diffie hellman key exchange

Protokol yang memungkinkan dua pihak untuk membuat suatu shared secret diatas media komunikasi yang tidak aman.

Digest Lihat message digest.

digital signature salah satu penerapan kriptografi asimentris yang mencoba mensimulasikan

sifat keamanan dari tandatangan kedalam bentuk digital.

Discrete Logarithm

Problem matematika berbasis logaritma diskrit yang dijadikan dasar dalam algoritma DSA dan DH..

DSA Digital Signature Algorithm merupakan standar algoritma digital signature

ECDH Merupakan protokol diffie hellman key exchange yang menggunakan

elliptic curve cryptography

ECDSA Varian DSA yang menggunakan elliptic curve cryptography

Elliptic Curve Cryptography

Elliptic Curve Cryptography (ECC) merupakan pendekatan kriptografi asimetris yang berdasarkan struktur kurva eliptis.

enkripsi proses untuk mengubah plaintext menjadi ciphertext

Enkripsi asimetris

Lihat asymetric encryption.

Enkripsi simetris

Enkripsi dimana kunci yang sama digunakan dalam proses enkripsi dan dekripsi.

Fedora Merupakan suatu sistem operasi bertujuan umum yang dibangun diatas

kernel Linux dikembangkan oleh komunitas dan disponsosri Red Hat.

Finite Field Cryptography

Finite Field Cryptography (FFCC) merupakan pendekatan kriptografi asimetris yang berdasarkan masalah matematika seperti integer factorization diatas suatu finite fields.

Gateway IPsec biasa disebut pula Server IPsec, bertugas melayani permintaan pembuatan

tunnel IPsec dari klien

Grup DH Grup yang berisi nilai yang menjadi patokan dalam proses pembuatan shared secret. Contohnya adalah grup DH 14 MODP berukuran 2048 bit.

HMAC HMAC (Hash-based Message Authentication) merupakan tipe MAC yang

digunakan dalam protokol IPsec

IKE bagian protokol IPsec yang bertugas melakukan manajemen SA

IKE peer suatu host komputer yang terlibat dalam suatu negosiasi IKE

IKEv2 Versi terbaru IKE yang mengalami perbaikan dan pembaharuan

Informational Exchange

Salah satu tipe pertukaran pesan pada IKEv2 yang digunakan untuk mempertukarkan pesan bersifat manajerial

Initial Exchange

pertukaran awal pada IKEv2 untuk membangun tunnel IPsec

Integer Factorization

Problem matematika berbasis faktorisasi nilai Integer yang dijadikan dasar dalam algoritma RSA.

Internet Jaringan komputer yang saling terhubung secara global

IP Internet Protocol (IP) adalah suatu protokol komunikasi untuk melakukan

pengiriman data dalam suatu jaringan berbasis packet-switched

IPsec IPsec (IP security) adalah kumpulan protokol untuk mengamankan

komunikasi data pada jaringan IP

IPsec host suatu host IPsec adalah komputer yang terlibat dalam suatu pembangunan

tunnel IPsec. Biasa disebut pula IPsec peer

IPsec peer lihat IPsec host

IPv4 IPv4 (Internet Protocol version 4) adalah iterasi keempat dari IP dan

merupakan protokol versi pertama yang secara luas digunakan saat ini.

jaringan private Jaringan komputer yang dimiliki oleh pribadi dan tak dapat diakses publik.

jaringan publik Jaringan komputer yang dapat diakses oleh publik

Kriptografi Ilmu yang mempelajari tentang penyembunyian rahasia menggunakan suatu

nilai atau kunci rahasia.

kriptografi asimetris

Kriptografi asimetris, biasa disebut pula kriptografi kunci publik atau public-key cryptography, merupakan suatu bentuk kriptografi yang menggunakan sepasang kunci yaitu kunci private dan kunci publik.

kriptografi kunci-publik

lihat kriptografi asimetris kriptografi

simetris

Kriptografi simetris, merupakan suatu bentuk kriptografi yang menggunakan kunci rahasia yang sama untuk proses kriptografinya.

kunci private kunci rahasia yang secara matematis bersesuaian dengan kunci publik dan

hanya boleh diketahui dan dimiliki oleh penggunanya saja.

kunci publik Kunci yang secara matematis bersesuaian dengan kunci private, bersifat

publik dan boleh disebarluaskan

LAN Local Area Network (LAN) adalah suatu jaringan komputer yang terdiri

dari komputer yang berada di satu lokasi kecil seperti kantor, rumah, dsb

leased line lihat dedicated line

MAC Message Authentication Code (MAC) merupakan suatu potongan informasi

yang digunakan untuk mengautentikasi suatu pesan.

message digest Hasil proses hashing yang menghasilkan output string berukuran tetap.

message integrity

Suatu konsep yang menjelaskan bahwasanya suatu pesan tidak mengalami perubahan dari pengirim ke penerima

alamat IP yang diasosiasikan dengan SA IKE dan SA IPsec dapat berubah tanpa adanya proses pembangunan ulang tunnel IPsec.

mobile worker Suatu pengguna layanan jaringan yang bersifat mobile yang berada di luar

jaringan utama

mode transport Mode operasi IPsec yang melakukan pengamanan data pada layer transport

tanpa melakukan enkapsulasi header IP asli

mode tunnel Mode operasi IPsec yang melakukan pengamanan data pada layer network.

Melibatkan teknik enkapsulasi header IP asli ke dalam header IP baru

MODP MODP (Modular Prime) adalah salah satu tipe nilai berbasis nilai prima

modular yang digunakan dalam grup DH.

NAT Network Addresss Translation (NAT) adalah suatu mekanisme untuk

memetakan suatu alamat IP ke alamat IP lainnya

NAT Traversal Dalam IPsec, merupakan suatu mekanisme yang menggunakan enkapsulasi

UDP untuk melewatkan paket IPsec melalui NAT.

NDLC Network Development Life Cycle (NDLC) adalah metode pengembangan

sistem jaringan komputer yang menggunakan siklus hidup berulang.

NETKEY Merupakan suatu driver yang menerapkan protokol IPSec dalam

lingkungan kernel Linux

Nonce Suatu data sekali pakai yang digunakan sebagai salah satu input dalam

negosiasi kunci IKE dan IPsec

open source

Open Source dalam konteks software adalah suatu software yang tersedia dalam bentuk source code dimana hak cipta terhadap software itu masih dimiliki oleh pemegang asli dan software bebas untuk didistribusikan, diubah, dan dimanipulasi demi pengembangan.

openSSL Perangkat lunak open source yang menerapkan standar protokol SSL dan

TLS dan juga algoritma kriptografi yang dibutuhkan protokol tersebut

Overlapping Adanya nilai yang sama yang tumpang tindih.

Overlapping IP address

Nilai alamat IP yang sama sehingga terjadi konflik.

PKI

Dalam kriptografi, Public Key Infrastructure (PKI) adalah suatu mekanisme untuk mengikat suatu identitas dengan suatu kunci publik. Contoh sistem PKI adalah sertifikat X.509

plaintext Pesan yang dapat dibaca sebelum mengalami enkripsi atau sesudah

mengalami dekripsi

protokol Dalam jaringan komputer, protokol merupakan suatu tata cara aturan

standar agar komputer dapat berkomunikasi dengan benar

public key encryption

Sistem enkripsi yang menggunakan dua tipe kunci yaitu kunci publik dan kunci private

rekeying Proses pembuatan ulang parameter kunci yang digunakan dalam proses

kriptografi

remote access IPsec

Sistem remote access VPN yang dibangun dengan tunnel IPsec

remote access VPN

Topologi VPN dimana seorang remote user atau mobile worker atau teleworker membangun tunnel VPN dengan server VPN

remote user Pengguna sumber daya jaringan yang secara fisik berada di luar jaringan

repeated authentication

Suatu autentikasi antara peer IKE secara periodik

RFC Request For Comment (RFC) adalah dokumen yang mengatur standar

protokol, saran pengembangan, dan diskusi untuk pengembangan Internet

RSA Singkatan dari Rivest-Shamir-Adleman, merupakan algoritma yang dapat

digunakan untuk enkripsi asimetris dan digital signature.

roadwarrior Istilah lain untuk menjelaskan mobile worker atau telecommuter atau

remote user dalam konteks VPN

untuk tunnel IPsec seperti parameter algoritma enkripsi, algoritma autentikasi, sequence number, dll.

secure VPN Konsep VPN yang juga menyediakan layanan keamanan data.

sertifikat x509 Format sertifikat standar untuk sertifikat kunci publik.

server IPsec lihat gateway IPsec

session key Suatu kunci rahasia yang hanya dipakai dalam satu sesi komunikasi

shared secret Suatu nilai atau kunci rahasia yang didapat dari hasil pertukaran kunci IKE.

shared state Dalam konteks IPsec, merupakan suatu keadaan yang sama yang dimiliki

antara peer IPsec yang membangun komunikasi VPN

simulasi

Peniruan kondisi atau keadaan dari sesuatu hal. Dalam jaringan komputer, simulasi digunakan untuk melakukan peniruan dari kerja jaringan komputer nyata untuk tujuan penelitian atau pengujian

site-to-site VPN Topologi VPN yang menghubungkan dua jaringan LAN diatas suatu media

jaringan publik

SSL Secure Socket Layer (SSL) merupakan standar protokol untuk menyediakan

layanan keamanan untuk komunikasi data Internet.

strongSwan Perangkat lunak aplikasi open source yang menerapkan standar protokol

IKEv2.

symetric key encryption

Sistem enkripsi yang menggunakan kunci rahasia yang sama dalam proses kriptografi

teleworker Pengguna remote access VPN dari rumah

TLS Protokol penerus dari SSL yang menyediakan layanan keamanan untuk

komunikasi data Internet.

traffic descriptor

Informasi SA berisi jenis protokol dan nomor port yang diproteksi IPsec.

traffic selector Informasi SA berisi subnet jaringan yang ingin diproteksi IPsec

tunneling

Proses enkapsulasi suatu paket kedalam protokol tunneling dengan tujuan agar suatu paket dapat dikirimkan melewati jaringan lain dengan protokol yang berbeda atau bertujuan untuk membuat VPN.

VMware Perangkat lunak untuk virtualisasi sistem operasi dan jaringan komputer

VPN Suatu jaringan private diatas jaringan publik yang dibangun menggunakan

mekanisme tunnel.

WAN Jaringan komputer yang terdiri dari jaringan komputer LAN. Internet dapat

BAB I

PENDAHULUAN

1.1 Latar Belakang

VPN (Virtual Private Networking) merupakan suatu teknologi untuk membangun jaringan virtual antara komputer melalui media jaringan publik seperti Internet dengan melibatkan teknik tunneling. Penjelasan sederhananya, VPN adalah suatu jaringan komputer private yang dibangun diatas media fisik jaringan publik. Teknik tunneling digunakan untuk melewatkan transmisi data private diatas media jaringan publik sehingga terbentuk suatu jaringan komputer lokal virtual walaupun secara fisik bisa saja terdiri dari komputer dengan lokasi geografis berbeda seperti antar benua. VPN menyediakan solusi dengan biaya lebih murah dibanding pilihan dedicated line ataupun leased-line bagi pihak yang ingin memperluas jaringan infrastruktur komputer.

Terdapat dua skenario umum penggunaan VPN yaitu Site-to-Site dan

Remote Access. Site-to-Site menghubungkan antar jaringan komputer LAN sedangkan Remote Access VPN digunakan antara pengguna remote(jarak jauh) seperti telecoworker (bekerja dari rumah) atau mobile worker (pekerja mobile) dengan suatu jaringan komputer LAN utama dari suatu organisasi.

Salah satu standar teknologi yang dapat digunakan untuk membuat VPN adalah Internet Protocol Security (IPsec) yang bekerja pada level lapisan network. IPsec terdiri dari beberapa protokol yaitu Authentication header (AH),

Protokol IKEv2 merupakan pengembangan dari protokol IKE (IKEv1) dan ia memiliki banyak kelebihan dibanding versi sebelumnya. Protokol IKEv2 dipilih sebagai topik penelitian karena protokol tersebut masih terbilang baru dan belum secara luas diterapkan. strongSwan merupakan salah satu implementasi perangkat lunak IKEv2 dalam lingkungan sistem operasi Linux dengan lisensi GPL (GNU Public License) sehingga ia bersifat free dan open source.

1.2 Rumusan Masalah

Rumusan masalah penelitian dibuat dengan mengajukan pertanyaan sebagai berikut :

1) Menemukan masalah-masalah yang ada dalam penerapan sistem Remote Access VPN berbasis IPsec?

2) Bagaimanakah membuat sistem Remote Access IPsec berbasis perangkat lunak IKEv2 strongSwan yang mampu memberikan solusi terhadap masalah yang berhasil ditemukan?

3) Bagaimana merancang skenario jaringan yang dibutuhkan untuk mengakomodasi pengujian sistem dengan tool virtualisasi VMware?

4) Dari hasil pengujian, apakah sistem Remote Access IPsec berbasis perangkat lunak IKEv2 strongSwan yang dibangun mampu berjalan pada setiap skenario jaringan pengujian?

1.3 Batasan Masalah

Batasan masalah dalam skripsi ini dapat dijelaskan dalam pernyataan sebagai berikut:

1) Simulasi jaringan menggunakan tool VMware Workstation.

2) Perangkat lunak IKEv2 yang digunakan adalah strongSwan versi 4.4.0 3) Penelitian hanya dilakukan pada jaringan berbasis IPv4.

4) Skenario VPN adalah Remote Access VPN.

5) Sistem VPN IPsec menggunakan PC dengan sistem operasi Fedora 9 dengan kernel Linux 2.6.24.

7) Protokol kriptografi yang digunakan adalah ESP (AH tidak digunakan). 1.4 Tujuan Penelitian

Penelitian ini bersifat eksploratoris yang bermaksud untuk menjelajahi dan menyelidiki lebih dalam mengenai seluk-beluk mengenai Remote Access VPN berbasis IPsec, permasahan yang ada dalam penerapannya, solusi protokol IKEv2, dan solusi perangkat lunak open source IKEv2 untuk lingkungan Linux.

Tujuan penelitian skripsi dapat dijabarkan dalam pernyataan berikut ini:

1) Menemukan permasalahan yang ada pada penerapan Remote Access VPN berbasis IPsec.

2) Membuat simulasi sistem Remote Access IPsec berbasis perangkat lunak IKEv2 strongSwan.

3) Melakukan pengujian pada simulasi sistem Remote Access IPsec berbasis perangkat lunak IKEv2 strongSwan untuk memverifikasi kemampuan sistem tersebut sebagai solusi atas masalah dan kebutuhan yang ada pada Remote Access VPN berbasis Ipsec.

1.5 Manfaat Penelitian

Dengan adanya penelitian skripsi ini, semoga manfaat-manfaat berikut terpenuhi :

1) Memperluas pemahaman dan wawasan penulis mengenai konsep Remote Access VPN berbasis IPsec terutama mengenai permasalahan yang ada dan bagaimana protokol IKEv2 dapat digunakan sebagai solusi terhadap permasalahan tersebut.

3) Menambah referensi dalam bidang VPN berbasis IPsec bagi pihak yang berkepentingan.

1.6 Hipotesa

Hipotesa yang digunakan dalam skripsi ini dijelaskan dalam pernyataan berikut :

• Sistem Remote Access IPsec berbasis perangkat lunak IKEv2 strongSwan

mampu digunakan sebagai solusi terhadap masalah dan kebutuhan yang umumnya ada pada skenario Remote Access VPN berbasis IPsec.

1.7 Metodologi Penelitian

Metode penelitian dalam skripsi ini dibagi menjadi dua bagian yaitu : 1) Metode Pengumpulan Data

Metode yang dipakai untuk mendapatkan data dan informasi yang dibutuhkan adalah studi pustaka. Teori serta fakta yang didapatkan melalui studi pustaka digunakan sebagai dasar penunjang kebenaran ilmiah dalam skripsi ini. 2) Metode Pengembangan Sistem

Pengembangan sistem yang digunakan dalam penelitian ini adalah metode pengembangan model NDLC (Network Development Life Cycle) sampai tahap tiga yaitu simulation prototyping. Tahap - tahap siklus pengembangan model NDLC (Network Development Life Cycle), yaitu:

a) Fase Analysis

b) Fase Design

c) Fase Simulation Prototyping

1.8 Sistematika Penulisan

Penulisan skripsi ini dilaksanakan dengan format susunan yang terbagi ke dalam beberapa bab, yang terdiri dari :

BAB I PENDAHULUAN

Dalam bab ini akan diuraikan secara ringkas latar belakang, rumusan dan batasan masalah, tujuan dan manfaat penulisan, hipotesa, metodologi penelitian dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Bab ini berisi tinjauan kepustakaan yang membahas mengenai teori-teori VPN, IPsec, Kriptografi, protokol IKEv2, tool virtualisasi VMware, perangkat lunak IKEv2 strongSwan dan openSSL.

BAB III METODOLOGI PENELITIAN

Di dalam bab ini, metodologi penelitian yang digunakan dalam skripsi ini akan diuraikan secara lebih terperinci.

BAB IV ANALISIS DAN PEMBAHASAN

Bab ini akan menyajikan hasil penyelidikan terhadap masalah pada Remote Access VPN berbasis IPsec, menyajikan solusi kebutuhan sistem, membuat desain skenario jaringan, membangun simulasi sistem remote accees IPsec, membahas data-data yang dihasilkan dari proses pengujian.

BAB V PENUTUP

Bab ini merupakan bab terakhir dari skripsi yang menyajikan kesimpulan dan juga saran.

DAFTAR PUSTAKA

BAB II

TINJAUAN PUSTAKA

2.1 Virtual Private Networking

Virtual Private Networking (VPN) merupakan suatu koneksi antar jaringan komputer yang bersifat private dengan menggunakan media jaringan publik

seperti Internet sebagai media penghubung fisik. Dengan kata lain, VPN

merupakan jaringan private diatas jaringan publik. Penggunaan VPN menjamin

keamanan yang tinggi karena koneksi dengan VPN menggunakan mekanisme

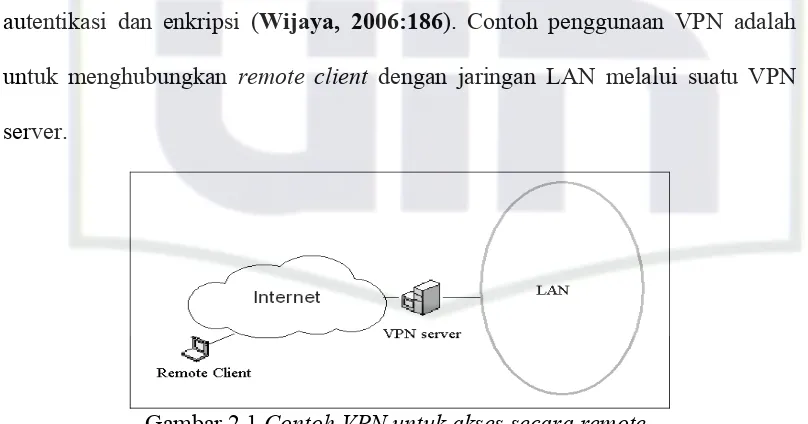

autentikasi dan enkripsi (Wijaya, 2006:186). Contoh penggunaan VPN adalah

[image:30.595.112.516.312.524.2]untuk menghubungkan remote client dengan jaringan LAN melalui suatu VPN server.

Gambar 2.1 Contoh VPN untuk akses secara remote

Suatu jaringan komputer private terdiri atas komputer yang dimiliki oleh suatu organisasi yang melakukan penyediaan informasi antar komputer di dalam

jaringan private tersebut. Informasi yang dikirim antar komputer di dalam

jaringan komputer private hanya bisa dilihat oleh pengguna jaringan itu. LAN

(Local Area Network) merupakan salah satu tipe jaringan private. Public network

di sisi lain adalah jaringan dimana semua pengguna komputer bisa mengakses

Hal yang membedakan antara jaringan private asli dan VPN adalah

penggunaan media fisik. Jaringan private yang sebenarnya menggunakan media

khusus yang dimiliki secara pribadi dan didedikasikan untuk menghubungkan dua

jaringan lokal yang terpisah. Media tersebut didedikasikan hanya untuk suatu

jaringan tertentu sehingga tidak ada pihak publik yang memiliki akses terhadap

lalu lintas data. Di lain pihak, VPN menggunakan media jaringan publik sebagai

media penghubung antara jaringan private. Oleh karena itu, transmisi data yang

terjadi dapat dibaca oleh pihak luar.

2.1.1 Tujuan VPN

Suatu perusahaan atau organisasi bisa mempunyai beberapa kantor cabang.

Setiap kantor cabang itu bisa memiliki jaringan LAN mereka sendiri. Kebutuhan

untuk menghubungkan berbagai jaringan lokal tersebut kemudian muncul. Pada

awalnya, suatu perusahaan bisa menggunakan media leased line untuk menghubungkan antar kantor cabang tersebut. Akan tetapi, penggunaan leased line adalah suatu solusi yang membutuhkan biaya besar. Jika kantor cabang tersebut memiliki jarak yang sangat jauh, maka leased line bukan menjadi pilihan ideal lagi.

Virtual Private Network dibuat agar sumber daya yang terdapat pada suatu LAN dapat diakses dari berbagai tempat. VPN dibutuhkan oleh remote user yang harus bisa mengakses sumber daya jaringan LAN kapan saja dan dimana saja.

Contoh dari remote user adalah seperti mobile worker dan juga teleworker. Seorang mobile worker harus bisa mengakses data yang terdapat dalam jaringan lokal perusahaan sesuai dengan kegiatannya. Untuk dapat mengakses jaringan

mahal. Administrator jaringan terkadang harus mengatur sistem jaringan pada

waktu diluar kerja dan akses dapat dilakukan dari rumah kapan saja. Untuk

kasus-kasus tersebut, VPN merupakan solusi yang ideal.

VPN dapat dibuat dengan teknik tunneling antara Router pada setiap

jaringan lokal menggunakan media jaringan Internet. Dengan menggunakan

teknologi VPN maka biaya yang dikeluarkan menjadi lebih rendah dibanding

dengan menggunakan media leased line.

2.1.2 Tunneling

Tunnelling adalah proses enkapsulasi suatu paket kedalam protokol

tunneling dengan tujuan agar suatu paket dapat dikirimkan melewati jaringan lain

dengan protokol yang berbeda atau untuk menyediakan suatu kanal virtual

melewati jaringan publik. Salah satu contoh tunneling adalah menggunakan GRE

(Generic Routing Encapsulation). GRE merupakan suatu protokol yang didesain

untuk mengenkapsulasi paket IP kedalam paket IP baru. Dengan kata lain, GRE

melakukan enkapsulasi paket IP kedalam paket IP lain.

Gambar 2.2 Contoh tunneling dengan GRE 2.1.3 Beberapa Tipe Protokol Tunneling VPN

VPN dibangun dengan menggunakan protokol-protokol tertentu yang

menyediakan fungsi khusus masing-masing. Terdapat protokol yang berfungsi

untuk membuat suatu tunnel dan juga protokol yang berfungsi menyediakan

IPv4 TCP Data Protokol IPv4 biasa

Protokol IPv4 yang dienkapsulasi Oleh GRE IPv4 TCP Data

IPv4 GRE

Payload Delivery

Header GRE

fungsi enkripsi dan autentikasi. Protokol PPTP dan L2TP merupakan protokol

yang menyediakan fungsi tunneling tetapi tidak menyediakan fungsi enkripsi. Protokol IPsec merupakan contoh protokol yang mempu menyediakan fungsi

tunneling maupun enripsi dan autentikasi. Tipe VPN yang menggunakan protokol tunneling dan kriptografi untuk menyediakan layanan confidentiality, autentikasi

pengirim, dan message integrity biasa pula disebut Secure VPN

(http://en.wikipedia.org/ Virtual_private_network).

Protokol-protokol tunneling yang berjalan pada Layer 2 dikenal dengan nama Data Link Layer Tunneling. PPTP dan L2TP adalah contoh dari protokol yang berjalan pada Layer 2. Protokol tunneling yang berjalan pada Layer 3 disebut juga dengan Network Layer Tunneling. Selain itu terdapat pula protokol yang berjalan pada Layer 4 atau Transport Layer yang bisa digunakan untuk membangun suatu VPN seperti misalnya SSL(Secure Socket Layer).

Berikut adalah beberapa jenis protokol yang digunakan untuk membangun

VPN.

• PPTP, Point-to-Point Tunneling Protocol (PPTP) bekerja dengan

menerapkan tunneling pada protokol Point-to-Point (PPP). PPTP mengenkapsulasi paket data ke dalam protokol IP dan kemudian

dikirimkan ke media jaringan TCP/IP. Di dalam perjalanan, Router yang

menerima paket akan memperlakukan paket itu sebagai paket IP. Oleh

karena itu, paket yang awalnya merupakan data PPP dapat dilewatkan

melalui jaringan TCP/IP seperti Internet.

• L2TP, L2TP bertindak sebagai protokol data link layer yang digunakan

dipakai seperti Internet. Seperti halnya PPTP, paket L2TP dienkapsulasi

dalam paket IP agar dapat dikirimkan melewati jaringan Internet.

• IPsec, IPsec beroperasi pada network layer. IPsec merupakan protokol

keamanan standar untuk digunakan dalam komunikasi data pada jaringan

Internet.

• SSL/TLS, Secure Socket Layer (SSL) atau Transport Layer Security

(TLS) memungkinkan suatu aplikasi untuk berkomunikasi melintasi

jaringan dimana dilakukan pencegahan terhadap aksi yang bisa

membahayakan seperti eavesdropping, tampering, dll. SSL/TLS menyediakan autentikasi endpoint dan privacy dengan menggunakan teknologi kriptografi. SSL/TLS dapat digunakan untuk melakukan

tunneling suatu lalu-lintas data khususnya pada aplikasi-aplikasi yang umum digunakan di Internet seperti web browsing, file transer.

2.1.4 Topologi Jaringan VPN

Topologi jaringan VPN merupakan suatu skema topologi jaringan yang

biasa digunakan dalam mengkategorikan suatu komunikasi VPN. Terdapat tiga

desain utama yang digunakan yaitu host-to-host, host-to-network(remote access), dan network-to-network.

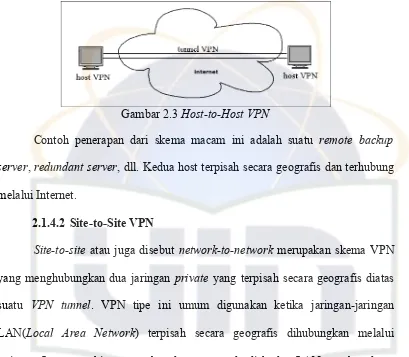

2.1.4.1 Host-to-Host VPN

Host-to-host mungkin merupakan skema yang kurang umum dibanding dua skema lainnya. Ia hanya melibatkan dua host dalam pembangunan

Gambar 2.3 Host-to-Host VPN

Contoh penerapan dari skema macam ini adalah suatu remote backup server, redundant server, dll. Kedua host terpisah secara geografis dan terhubung melalui Internet.

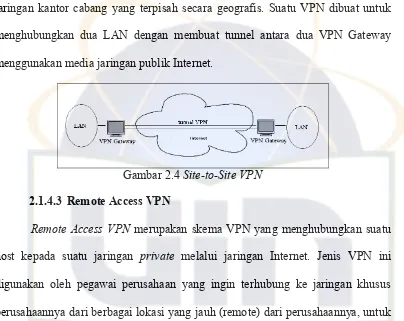

2.1.4.2 Site-to-Site VPN

Site-to-site atau juga disebut network-to-network merupakan skema VPN yang menghubungkan dua jaringan private yang terpisah secara geografis diatas suatu VPN tunnel. VPN tipe ini umum digunakan ketika jaringan-jaringan LAN(Local Area Network) terpisah secara geografis dihubungkan melalui jaringan Internet sehingga sumber daya yang ada di kedua LAN tersebut dapat

digunakan oleh pengguna pada kedua jaringan.

Kebaikan dari VPN network-to-network adalah bahwa pengguna pada kedua jaringan dapat secara transparan menggunakan sumber daya pada kedua

jaringan. VPN Gateway adalah pihak yang bertugas mengurus kebanyakan fungsi

VPN.

Untuk menjalankan VPN network-to-network, suatu fungsi tunneling

digunakan antara dua tunnel endpoint (umumnya adalah VPN Gateway atau

Contoh penerapan skema network-to-network adalah koneksi antara dua jaringan kantor cabang yang terpisah secara geografis. Suatu VPN dibuat untuk

menghubungkan dua LAN dengan membuat tunnel antara dua VPN Gateway

[image:36.595.119.523.112.433.2]menggunakan media jaringan publik Internet.

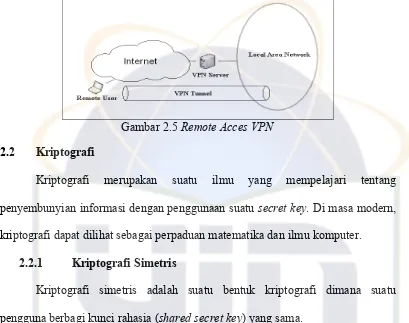

Gambar 2.4 Site-to-Site VPN 2.1.4.3 Remote Access VPN

Remote Access VPN merupakan skema VPN yang menghubungkan suatu host kepada suatu jaringan private melalui jaringan Internet. Jenis VPN ini digunakan oleh pegawai perusahaan yang ingin terhubung ke jaringan khusus

perusahaannya dari berbagai lokasi yang jauh (remote) dari perusahaannya, untuk

beberapa situasi, remote clients mungkin memiliki akses langsung ke jaringan

seperti Internet.

Contoh penerapan skema ini adalah ketika suatu pekerja yang bersifat

remote berhubungan dengan jaringan LAN perusahaan yang bersifat private. Pembangunan koneksi VPN yang terjadi adalah antara remote client dengan Server VPN yang menjembatani LAN melalui Internet. Remote client pertama-tama menginisiasi suatu request kepada Gateway untuk membuat VPN tunnel.

Gambar 2.5 Remote Acces VPN 2.2 Kriptografi

Kriptografi merupakan suatu ilmu yang mempelajari tentang

penyembunyian informasi dengan penggunaan suatu secret key. Di masa modern, kriptografi dapat dilihat sebagai perpaduan matematika dan ilmu komputer.

2.2.1 Kriptografi Simetris

Kriptografi simetris adalah suatu bentuk kriptografi dimana suatu

pengguna berbagi kunci rahasia (shared secret key) yang sama.

2.2.1.1 Enkripsi Simetris

Enkripsi simetris adalah enkripsi dimana kunci yang digunakan dalam

proses enkripsi dan dekripsi adalah sama. Contoh dari enkripsi simetris adalah

DES (Data Encryption Standard) dan AES (Advance Encryption Standard).

2.2.1.2 Hashed Message Authentication Code

Message Authentication Code (MAC) merupakan suatu fungsi kriptografi yang digunakan untuk melakukan autentikasi terhadap suatu pesan. Suatu

algoritma MAC menerima input berupa secret key dan pesan berukuran tertentu, dan kemudian menghasilkan output nilai MAC.

HMAC (Hashed Message Authentication Code) merupakan salah satu tipe MAC yang memiliki algoritma tersendiri dimana kalkulasi nilai output melibatkan

HMAC dapat digunakan untuk melakukan verifikasi integrity dan authenticity

pesan. HMAC digunakan dalam sistem VPN berbasis IPsec. Berbagai algoritma

hash seperti MD5 atau SHA1 dapat dipakai dalam kalkulasi HMAC. Contoh

HMAC yang umum dipakai adalah HMAC-SHA1 dan HMAC-MD5 untuk IPsec.

2.2.2 Kriptografi Kunci Publik

Kriptografi Kunci-Publik atau disebut pula kriptografi asimetris, adalah

suatu bentuk kriptografi dimana suatu pengguna memiliki sepasang kunci

kriptografi yaitu kunci private dan kunci publik. Kunci private tersimpan secara

rahasia, sedangkan kunci publik bisa didistribusikan secara luas.

2.2.2.1 Enkripsi Asimetris

Sistem enkripsi dengan menggunakan symetric key memiliki masalah yang bisa membahayakan keamanan informasi. Masalah itu diantaranya adalah

kebutuhan manajemen terhadap key. Setiap pihak yang berkepentingan terhadap aktivitas enkripsi membutuhkan key yang sama untuk melakukan proses enkripsi dan dekripsi. Oleh karena itu, dibutuhkan suatu cara agar kunci dapat disebarkan

secara aman kepada pihak tertentu saja. Disinilah masalahnya, jika sejak awal

komunikasi data Internet adalah aman, maka tidak dibutuhkan adanya kriptografi.

Ketika jumlah key bertambah, kebutuhan akan key management juga menjadi semakin kompleks. Contoh enkripsi asimetris adalah RSA

(Rivest-Shamir-Adleman).

Suatu solusi dikembangkan dengan gagasan agar membuat dua buah kunci

(key) yang akan berperan dalam enkripsi dan dekripsi. Dua buah kunci tersebut adalah berbeda tetapi secara matematika saling bersesuaian satu sama lain.

mekanisme one-way function untuk menghasilkan ciphertext. Sedangkan kunci yang lain digunakan untuk melakukan kebalikan dari one-way function untuk mendapatkan plaintext. Oleh karena itu, sistem ini disebut dengan asymetric key. Konsep enkripsi asimetris dengan penggunaan dua macam kunci ini disebut juga

public key encryption.

Sistem public key diajukan dalam bentuk proposal pertama kali oleh Whitfield Diffie dan Martin Hellman pada tahun 1976. Pada sistem public key,

terdapat dua key yang secara matematika saling berhubungan. Kunci-kunci itu adalah public key dan private key. Private key bersifat rahasia dan hanya pemiliknya yang mengetahui.

Sistem jenis ini memiliki sifat khusus dimana kunci yang berbeda

digunakan dalam enkripsi dan dekripsi dan jika misal diberikan suatu kunci

enkripsi, maka akan sangat tidak mungkin untuk mendapatkan kunci yang sesuai

untuk dekripsi (Tanenbaum, 2001:588).

Gambar 2.6 Enkripsi Asimetris 2.2.2.2 Diffie-Hellman Key Exchange

Diffie-Hellman (D-H) Key Exchange merupakan suatu protokol kriptografi yang memungkinkan dua pihak yang tidak memiliki pengetahuan satu sama lain

telah berhasil dibuat itu kemudian dapat digunakan untuk melindungi komunikasi

[image:40.595.123.524.130.463.2]data selanjutnya dengan menggunakan enkripsi simetris dengan shared secret key.

Gambar 2.7 Pembuatan Kunci Diffie-Hellman

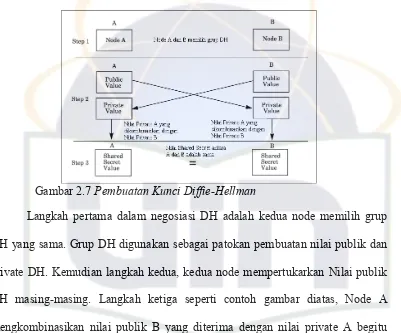

Langkah pertama dalam negosiasi DH adalah kedua node memilih grup

DH yang sama. Grup DH digunakan sebagai patokan pembuatan nilai publik dan

private DH. Kemudian langkah kedua, kedua node mempertukarkan Nilai publik

DH masing-masing. Langkah ketiga seperti contoh gambar diatas, Node A

mengkombinasikan nilai publik B yang diterima dengan nilai private A begitu

pula sebaliknya dengan node B. Hasil proses tersebut adalah shared secret yang hanya diketahui kedua node.

2.2.2.3 Digital Signature

Digital Signature adalah suatu signature elektronis yang bisa digunakan

untuk menandatangani data atau pesan yang dikirimkan melalui jaringan

komputer. Fungsi Digital signature adalah untuk memvalidasi identitas dari pengirim data dan memastikan bahwa data tidak berubah di perjalanan.

Digital signature dikembangkan berdasarkan konsep kriptografi kunci

publik. Untuk menerapkan digital signature, dibutuhkan adanya sertifikat digital

signature dilakukan dengan melakukan suatu fungsi matematika hash terhadap

suatu dokumen, yang kemudian dienkripsi dengan kunci private pengirim.

Hasilnya adalah suatu signature yang kemudian ditempelkan ke dokumen

tersebut. Penerima melakukan fungsi hash yang sama terhadap dokumen itu

dengan kunci publik pengirim. Jika nilai hashnya adalah sama, itu berarti bahwa

dokumen tersebut benar dikirimkan oleh pengirimnya tanpa mengalami

modifikasi. Contoh Digital Signature adalah Digital Signature Algorithm (DSA).

2.3 IPsec Protocol Suite

IPsec (IP security) adalah suatu kumpulan protokol-protokol yang didesain oleh Internet Engineering Task Force (IETF) untuk menyediakan keamanan untuk paket pada level network(Forouzan, 2007:996). Standar IPsec umum digunakan dalam VPN untuk site-to-site VPN maupun remote access VPN).

Secara garis besar, IPsec terdiri atas tiga protokol utama yaitu; AH

(Authentication Header), ESP (Encapsulating Security Payload), dan IKE

(Internet Key Exchange).

IP Security (IPSec) menyediakan confidentiality, data integrity, dan

autentikasi terhadap Paket IP. Layanan ini disediakan dengan membuat dan memelihara suatu shared state antara host atau peer IPsec. Keadaan (state) itu disebut security association (SA). SA mendefinisikan hal-hal seperti layanan spesifik untuk paket data, algoritma kriptografi yang akan digunakan, dan

kunci-kunci yang digunakan sebagai input bagi algoritma kriptografi.

2.3.1 Arsitektur IPsec

Arsitektur IPsec memiliki komponen-komponen sebagai berikut:

• IKE

• Security Association Database (SAD)

• Security Policy Database (SPD)

• AH dan atau ESP

Gambar 2.8 Komponen Arsitektur IPsec 2.3.2 Protokol Pembentuk IPsec

Protokol-protokol yang membentuk IPsec adalah protokol ESP untuk

layanan kriptografi dan protokol IKE untuk manajemen SA.

2.3.2.1 ESP (Encapsulating Security Payload)

Protokol Encapsulating Security Payload (ESP) menyediakan perlindungan autentikasi, data integrity, dan antireplay dengan ditambah juga fungsi confidentiality. ESP juga menyediakan perlindungan terbatas terhadap

traffic analysis dalam mode tunnel. ESP adalah protokol yang mampu memberikan layanan autentikasi dan juga layanan confidentiality.

Secara garis besar paket ESP terdiri dari empat bagian, yaitu :

2. Payload, yang berisi field IV(Initialization Vector) dan payload data.

3. ESP trailer, berisi field padding, pad length, next header.

4. ESP authentication data, yang berisi Integrity Check Value (ICV).

Gambar 2.9 Format Header ESP (RFC 4303)

ESP menggunakan SPI dan destination address untuk mengidentifikasi SA yang diterapkan. Selain itu, ESP juga menggunakan fungsi sequence number

untuk menyediakan perlindungan antireplay.

Block cipher menentukan bahwa padding harus dilakukan untuk mencapai ukuran blok tertentu. Padding akan diletakkan setelah payload data pada padding field. Sebagai contoh, next header field harus disejajarkan dengan pembatas ukuran 4-byte.Adalah mungkin untuk menambahkan nomor acak pada padding bytes untuk menyembunyikan panjang dari payload data.Padding dengan ukuran 0 sampai 255 byte ditambahkan pada payload data. Panjang dari padding adalah terdapat pada pad length field.

Next header field menunjukkan tipe data apa yang terdapat pada IV dan

2.3.2.2 IKE

Internet Protocol Security (IPsec) menyediakan confidentiality, data integrity, kontrol akses, dan autentikasi bagi paket IP. Layanan IPSec ini disediakan dengan memelihara suatu shared state(keadaan berbagi/bersama) antara peer yang terlibat. Shared state ini terdiri dari berbagai informasi yang mendefinisikan hal-hal seperti algoritma enkripsi yang digunakan, kunci

kriptografi, dll. Informasi yang dikandung dalam keadaan bersama(shared state) dikenal dengan sebutan security assocation(SA). Proses pembuatan SA secara manual kadang akan menjadi tugas yang memberatkan. Oleh karena itu, suatu

proses otomatis yang akan menangani SA menjadi suatu kebutuhan penting.

Protokol Internet Key Exchange (IKE) ada untuk menjawab kebutuhan itu.

Internet Key Exchange (IKE) adalah suatu protokol untuk membangun, menegosiasikan, memodifikasi, dan menghapus Security Association (SA) pada host yang menjalankan layanan IPsec. SA mengandung informasi yang

dibutuhkan untuk membangun hubungan yang aman antara dua host IPsec

berdasarkan pada aturan yang telah disetujui bersama. IKE didasarkan pada

protokol ISAKMP (Internet Security Association and Key Management). Pertukaran kunci(key exchage) pada IKE berdasar kepada protokol Diffie-Hellman cryptographic key exchange. Protokol IKE(IKE versi 1) didefinisikan dalam RFC(Request For Comment) 2407, 2408, dan 2409.

Terdapat dua fase dalam IKE. Pada fase pertama(Phase 1), IKE menegosiasikan SA untuk mendapatkan parameter-parameter kriptografi yang

disebut juga ISAKMP SA. Fase kedua(Phase 2) merupakan proses negosiasi SA untuk mendapatkan parameter untuk protokol IPsec ESP atau AH. SA yang

didapatkan pada fase kedua disebut juga IPsec SA.

Terdapat dua pilihan mode untuk membangun SA fase pertama.

Mode-mode tersebut adalah Main Mode dan Aggressive Mode. Aggressive Mode adalah lebih cepat tetapi ia tidak menyediakan perlindungan identitas sedangkan Main Mode menyediakan perlindungan terhadap identitas. Pada fase kedua, terdapat

Quick Mode yang digunakan untuk membangun SA untuk protokol IPsec yang akan digunakan.

2.3.3 Mode Enkapsulasi

Protokol Authentication Header (AH) dan Encapsulating Security Payload (ESP) dapat digunakan dalam dua mode operasi yaitu mode transport dan mode tunnel. Gambar berikut menjelaskan secara ringkas enkapsulasi yang terjadi

dalam kedua mode tersebut pada protokol AH dan ESP.

2.3.3.1 Mode Transport

Mode transport digunakan untuk mengamankan komunikasi antara dua

host tetap. Istilah transport mode muncul dari fakta bahwa VPN mode transport melindungi data pada layer transport. Mode transport melindungi data protokol

yang terletak setelah IP header dalam suatu paket IP.

Gambar 2.10 Enkapsulasi pada mode transport 2.3.3.2 Mode Tunnel

Mode tunnel digunakan untuk membuat VPN antara dua network atau

Gambar 2.11 Enkapsulasi pada mode tunnel

Mode tunnel Seperti terlihat pada gambar diatas, terdapat dua IP header

yaitu outer IP header dan inner IP header. Outer IP header berisi source dan

destination address dari gateway. Sedangkan inner IP header berisi alamat dari

final destination address. Adanya dua IP header adalah hal yang membedakan antara mode transport dan mode tunnel.

2.3.4 Security Association

Agar dapat beroperasi, IPsec membutuhkan beberapa nilai pada beberapa

parameter keamanannya. Host-host yang berkomunikasi dalam VPN akan saling

berbagi suatu keadaan dan parameter yang sama yang terlebih dahulu

dinegosiasikan sebelum membangun suatu sesi VPN. Pembuatan parameter

keamanan dalam IPsec dilakukan melalui suatu mekanisme yang disebut security association (SA) (Forouzan, 2007:1002). Keadaan dan parameter dalam security association mencakup hal-hal seperti algoritma enkripsi, algoritma autentikasi, sequence number, dll.

SA mengontrol lalu-lintas data dari protokol-protokol keamanan secara

satu arah. Sebagai gambaran, satu SA dapat mengontrol lalu lintas data protokol

ESP dari host A ke host B, tetapi dibutuhkan SA lain untuk mengontrol traffic

dari arah sebaliknya. Sepasang SA dibutuhkan untuk setiap protokol yang

digunakan, satu untuk input dan satu untuk output. Jika suatu sesi VPN

bersangkutan. IPsec menyimpan data mengenai SA dalam suatu basis data yang

disebut SAD (Security Association Database).

Parameter-parameter SA dinegosiasikan dengan menggunakan protokol

IKE(Internet Key Exchange). Akan tetapi, SA juga dapat dibuat dengan menggunakan manual keying. Kekurangan yang terdapat pada teknik manual keying adalah bahwa teknik ini tidak efisien dalam skala besar dan tidak menegosiasikan kunci baru jika kunci sudah kadaluarsa(expired) .

2.3.5 Security Databases

IPSec mengandung dua database nominal yaitu Security Policy Database

(SPD) dan Security Association Database (SAD) (Burnett, 2004:220). SPD menspesifikasikan policy (kebijakan) yang menentukan pengaturan seluruh lalulintas/traffic IP, baik inbound maupun outbound. Sedangkan SAD mengandung parameter yang dihubungkan dengan security association yang sedang aktif.

2.4 NAT

Dalam jaringan komputer, Network Address Translation (NAT) adalah

teknik untuk mengirimkan lalulintas data jaringan melalui router yang melibatkan

proses penulisan ulang alamat IP dan juga nomor port TCP/UDP

(http://en.wikipedia.org/Network_address_translation). Secara esensial, NAT

adalah translasi dari satu alamat IP ke jaringan IP yang berbeda(Tulloch, 2000).

Setiap host pada jaringan Internet harus memiliki satu alamat IP publik

yang unik. Alasannya adalah agar host tersebut dapat diidentifikasi dan dapat

berkomunikasi ke dan dari komputer lain di Internet. ISP (Internet Service

sedangkan pelanggan tersebut kadang ingin menghubungkan lebih dari satu

komputer ke Internet. Solusi yang paling umum digunakan untuk mengatasi

masalah ini adalah NAT (Network Address Translation).

Gambar 2.12 Network Address Translation

Terdapat satu kekurangan atau bisa pula disebut sebagai keuntungan

dalam NAT tergantung dari penilaian dari sisi yang berbeda. Host dari Internet

tidak dapat menjangkau komputer di belakang router/NAT yang berada di

jaringan lokal karena memiliki alamat IP private. Karena Internet tidak dapat

menjangkau secara langsung host yang berada di belakang NAT, sehingga NAT

akan sedikit memberikan perlindungan akses terhadap host pada jaringan lokal.

Perlindungan ini bekerja mirip seperti firewall, dan oleh karenanya banyak pihak

yang mengkombinasikan NAT dan firewall dalam satu alat.

Karena terbatasnya jumlah alamat IP dalam sistem IPv4, maka NAT

banyak digunakan untuk mengatasi masalah kekurangan alamat IPv4 tersebut.

NAT telah menjadi fitur standar dalam alat-alat seperti router untuk penggunaan

home office. Biaya untuk mendapatkan alamat IP publik tambahan umumnya

tidak sebanding dengan keuntungan yang didapat. Karena itu penggunaan NAT

2.5 Protokol IKEv2

IKEv2(Internet Key Exchange version 2) merupakan pembaharuan dari protokol IKE lama dan menjadi standar yang ditetapkan dalam RFC 4306. IKEv2

adalah protokol yang digunakan untuk melakukan tugas manajemen SA seperti

pembuatan, pembaharuan, dan penghapusan(http://en.wikipedia.org/IKEv2).

IKEv2 menggunakan teknik pertukaran Diffie-Hellman untuk membuat suatu

shared secret, dimana nantinya akan digunakan untuk membuat kunci kriptografi turunan. Selain itu, IKEv2 bertugas untuk melakukan fungsi autentikasi dari

masing-masing pihak yang berkomunikasi.

Sesuai dengan RFC 4306, tujuan dari revisi IKE menjadi IKEv2

diantaranya adalah sebagai berikut:

1. Untuk mendefinisikan seluruh protokol IKE dalam dokumen tunggal,

menggantikan RFC 2407, 2408, 2409 dan menggabungkan dukungan

terhadap NAT Traversal, Extensible Authentication, dan Remote Address Acquisition.

2. Untuk menyederhanakan pertukaran awal IKE dengan mengganti

delapan exchange awal berbeda dengan exchange empat-pesan tunggal (perubahan terjadi pada mekanisme autentikasi yang mempengaruhi

hanya payload AUTH tunggal daripada merestrukturisasi keseluruhan

exchange).

3. Untuk mengurangi latency IKE pada kasus umum dengan membuat

4. Untuk menggantikan syntax kriptografi untuk melindungi pesan-pesan

IKE dengan berdasar pada ESP untuk memudahkan penerapan dan

analisis keamanan.

5. Untuk memperbaiki kelemahan kriptografi.

6. Untuk mespesifikasikan perilaku yang dibutuhkan jika muncul kondisi

error tertentu sehingga mempermudah revisi di masa depan.

2.5.1 Pertukaran Pesan Pada IKEv2

Berikut adalah penjelasan untuk tipe pertukaran pesan pada IKEv2.

2.5.1.1 Initial Exchange (IKE_SA)

Dalam komunikasi IKE, terdapat istilah yang dikenal sebagai initiator dan

responder. Initiator mengajukan suatu pesan untuk meminta informasi disebut

request. Responder kemudian memberikan pesan response yang memberikan informasi sesuai permintaan. Sepasang pesan(message) ini yaitu request dan

response disebut sebagai exchange(pertukaran).

Proses membuat SA awal untuk IKE disebut dengan IKE_SA atau initial exchange. Pembangunan komunikasi IKE_SA selalu diawali dengan

IKE_SA_INIT exchange dan IKE_AUTH exchange (proses ini dikenal sebagai

Phase 1 dalam IKEv1). Masing-masing exchange(pertukaran) ini secara terdiri dari dua message(pesan) sehingga total terdapat empat pesan. Exchange pertama yaitu IKE_SA_INIT menegosiasikan algoritma kriptografi, nonce, pertukaran

negosiasi IPsec_SA yang “menumpang” pada proses pertukaran IKE_AUTH

sehingga tidak dibutuhkan proses pertukaran tambahan untuk menegosiasikan

IPsec SA, berbeda dengan proses implementasi IKEv1 yang menggunakan proses

Quick Mode (fase 2) untuk membuat suatu IPsec SA.

2.5.1.2 CHILD_SA

Proses pertukaran untuk membuat suatu CHILD_SA <