SKRIPSI

MUHAMMAD ALFIAN 091401001

PROGRAM STUDI S-1 ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

IMPLEMENTASI PENGENKRIPSIAN DAN PENYEMBUNYIAN DATA

MENGGUNAKAN TINY ENCRYPTION ALGORITHM DAN END OF FILE

SKRIPSI

Diajukan untuk melengkapi tugas dan memenuhi syarat mencapai gelar Sarjana Komputer

MUHAMMAD ALFIAN 091401001

PROGRAM STUDI S-1 ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

PERSETUJUAN

Judul : IMPLEMENTASI PENGENKRIPSIAN DAN

PENYEMBUNYIAN DATA MENGGUNAKAN TINY ENCRYPTION ALGORITHM DAN END OF FILE

Kategori : SKRIPSI

Nama : MUHAMMAD ALFIAN

Nomor Induk Mahasiswa : 091401001

Program Studi : SARJANA (S1) ILMU KOMPUTER

Departemen : ILMU KOMPUTER

Fakultas : ILMU KOMPUTER DAN TEKNOLOGI

INFORMASI (FASILKOM-TI)

Diluluskan di

Medan, 13 Juni 2013

Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Dian Rachmawati,S.Si,M.Kom Prof. Dr. Iryanto, M.Si NIP. 198307232009122004 NIP. 194604041971071001

Diketahui/Disetujui oleh

Program Studi S1 Ilmu Komputer Ketua,

PERNYATAAN

IMPLEMENTASI PENGENKRIPSIAN DAN PENYEMBUNYIAN DATA MENGGUNAKAN TINY ENCRYPTION ALGORITHM DAN END OF FILE

SKRIPSI

Saya menyatakan bahwa skripsi ini adalah hasil karya saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing disebutkan sumbernya.

Medan, Juni 2013

PENGHARGAAN

Puji dan syukur penulis ucapkan kepada Allah SWT atas limpahan rahmat, rezeki dan karunia-Nya sehingga penulis dapat menyelesaikan skripsi ini sebagai syarat untuk memperoleh gelar Sarjana Komputer, Program Studi Ilmu Komputer Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara. Shalawat dan salam kepada Rasulullah Muhammad SAW.

Pada pengerjaan skripsi dengan judul "IMPLEMENTASI PENGENKRIPSIAN DAN PENYEMBUNYIAN DATA MENGGUNAKAN TINY ENCRYPTION ALGORITHM DAN END OF FILE", penulis menyadari bahwa banyak memperoleh bantuan dari berbagai pihak yang turut membantu dan memotivasi dalam pengerjaannya. Dalam kesempatan ini, penulis mengucapkan terima kasih kepada:

1. Bapak Prof. Dr. Iryanto, M.Si dan Ibu Dian Rachmawati,S.Si,M.Kom selaku dosen pembimbing yang telah memberikan arahan dan motivasi kepada penulis dalam pengerjaan skripsi ini.

2. Ibu Maya Silvi Lydia, Bsc, M.Sc dan Ibu Dian Wirdasari S.Si, M.Kom sebagai dosen penguji yang telah memberikan saran dan kritik kepada penulis dalam penyempurnaan skripsi ini.

3. Bapak Dr. Poltak Sihombing, M.Kom selaku Ketua Program Studi Ilmu Komputer.

5. Ayahanda Chairus Saleh dan Ibunda Rosdewi yang telah memberikan do’a, dukungan, perhatian serta kasih sayang yang tulus serta pengorbanan yang tidak ternilai harganya.

6. Kakak penulis Khairunnisa serta keluarga besar penulis.

7. Teman-teman seperjuangan mahasiswa S1-Ilmu Komputer stambuk 2009 yang telah memberikan bantuan, motivasi dan perhatiannya.

8. Semua pihak yang terlibat langsung ataupun tidak langsung yang tidak dapat penulis ucapkan satu per satu yang telah membantu penyelesaian skripsi ini.

Penulis menyadari bahwa skripsi ini masih jauh dari kesempurnaan, oleh karena itu penulis menerima kritik dan saran yang bersifat membangun demi kesempurnaan skripsi ini. Sehingga dapat bermanfaat bagi kita semuanya.

Medan, April 2013

ABSTRAK

Keamanan dan kerahasiaan data merupakan salah satu aspek penting dari suatu sistem informasi. Informasi yang disalahgunakan dapat berakibat kerugian yang sangat besar pada kasus-kasus besar seperti informasi penting rahasia perusahaan, data nasabah bank dan lain sebagainya. Solusi dalam pengamanan informasi salah satunya dapat digunakan dengan kriptografi. Algoritma kriptografi yang digunakan pada penelitian ini adalah tiny encryption algorithm. Serangan pengamanan data memakai kriptogafi selalu bisa dapat terjadi, dengan pemikiran ini penulis menambahkan teknik pengamanan dengan melakukan penyembunyian data dengan media gambar sebagai penampung, istilah ini disebut dengan steganografi. Steganografi yang digunakan pada penelitian ini adalah end of file. Teknik ini melakukan proses penyembunyian data yang terletak pada akhir citra, sehingga tidak mempengaruhi kualitas citra penampung. Pada penelitian ini, sistem yang dibangun menggunakan microsoft visual studio 2010 C# . Sistem ini dapat berfungsi dengan baik, namun memiliki warna blur yang ditimbulkan pada citra penampung yang diakibatkan oleh pesan yang disisipkan, dimana semakin besar ukuran pesan yang dsisipkan maka warna blur yang timbul pada citra akan semakin banyak.

Implementation Of Encryption And Data Hiding using Tiny

Encryption Algorithm And End Of File

ABSTRACT

Security and confidentiality of data is one important aspect of an information system. The information can be misused very large losses in high-profile cases such vital information confidential corporate, customer data banks and etc. Information security solutions in one of them can be used with cryptography. Cryptographic algorithms used in this study is a tiny encryption algorithm. Cryptographic data security attacks can always wear can occur, with this in mind the authors added security techniques to perform data hiding with the media as a placeholder, this term is called steganography. Steganography is used in this study is the end of the file. These techniques make the process of data hiding which is located at the end of the image, so it does not affect the image quality of the reservoir. In this study, a system built using microsoft visual studio 2010 C #. This system can work well, but has a color image blur caused to the container caused by the inserted message, where the greater the size of the message dsisipkan then color the image blur that arises will be many more.

DAFTAR ISI

Halaman

Persetujuan. i

Pernyataan ii Penghargaan iii Abstrak v Abstract vi Daftar Isi vii Daftar Tabel x Daftar Gambar xi Bab 1 Pendahuluan 3.Latar Belakang 1

4.Rumusan Masalah 2

5.Batasan Masalah 2

6.Tujuan Penelitian 3

7.Manfaat Penelitian 3

8.Metode Penelitian 4

9.Sistematika Penulisan 5

Bab 2 Landasan Teori 2.1 Kriptografi 6

2.1.1 Definisi Kriptografi 6

2.1.2 Tiny Encryption Algorithm 8

2.1.3 Citra Digital 12

2.1.4 Bitmap 13

2.1.6 End Of File 16

Bab 3 Analisis dan Perancangan Sistem 3.1 Implementasi Tiny Encryption Algorithm 20 3.3.4.1 Flowchart Proses Algoritma Enkripsi

Data Tiny Encryption Algorithm dan

Penyembunyian Data End Of File . 38

3.3.4.2 Flowchart Proses Enkripsi 41

3.3.4.3 Flowchart Proses Dekripsi 42

3.3.4.4 Flowchart Embedding End Of File 43 3.3.4.5 Flowchart Ekstrak End Of File 44

3.3.5 Perancangan Antarmuka

3.3.5.1 Tampilan Menu Utama 45

3.3.5.3 Tampilan Form Penerima 47

Bab 4 Implementasi dan Pengujian

4.1Implementasi Sistem 49

4.1.1 Spesifikasi Perangkat Keras 49

4.1.2 Spesifikasi Perangkat Lunak 49

4.2 Tampilan Interface 50

4.2.1 Tampilan Menu 50

4.2.2 Tampilan Form Pengirim 51

4.2.3 Tampilan Form Penerima 51

4.2.4 Tampilan Form Info 52

4.2.5 Tampilan Form Petunjuk 53

4.3 Pengujian Sistem 53

4.3.1 Pengenkripsian Data 53

4.3.2 Embedding Image 55

4.3.3 Extraction Image 56

4.3.4 Pendekripsian Data 56

4.4 Hasil Pengujian 57

4.5 Pengujian Waktu Proses Data 59

4.5.1 Pengujian Waktu Proses Enkripsi dan Dekripsi 59

4.5.2 Pengujian Waktu Proses Penyisipan dan Ekstrak 60

4.6 Pengujian Antara Ukuran Pesan Yang Disisipkan Dengan Warna Blur Pada Citra 61

Bab 5 Kesimpulan Dan Saran 5.1 Kesimpulan 62

5.2. Saran 63

Daftar Pustaka 64

DAFTAR TABEL

Halaman

Tabel 2.1 Enkripsi TEA 11

Tabel 2.2 Format File Citra 12

Tabel 3.1 Use Case Diagram Form Pengirim 31

Tabel 3.2 Use Case Diagram Form Penerima 32

Tabel 4.1 Pengujian Proses Enkripsi Dan Dekripsi 59

Tabel 4.2 Pengujian Proses Penyisipan dan Ekstrak Data 60

DAFTAR GAMBAR

Halaman

Gambar 2.1 Diagram Proses Enkripsi Dan Dekripsi 7

Gambar 2.2 Satu Putaran Enkripsi Dalam Jaringan Fiestel 9

Gambar 2.3 Citra Format (*.bmp) 13

Gambar 2.4 Proses Penyimpanan Data Rahasia Kedalam Media Digital 14

Gambar 2.5 Perbedaan Stganography dan Cryptography 14

Gambar 2.6 Steganographic System 15

Gambar 2.7 Citra Sebelum Disisipkan Pesan 18

Gambar 2.8 Citra Setelah Disisipkan Pesan 19

Gambar 3.1 Proses Use Case Diagram 30

Gambar 3.2 Activity Diagram 33

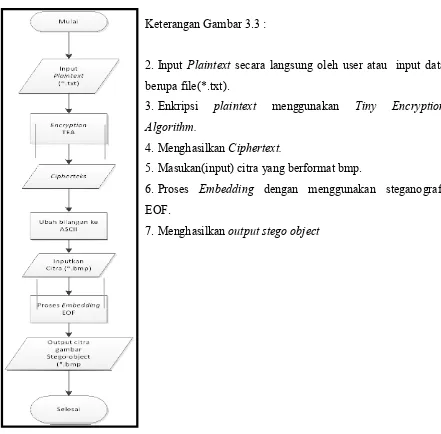

Gambar 3.3 Proses enkripsi teks dan embedding pesan 39

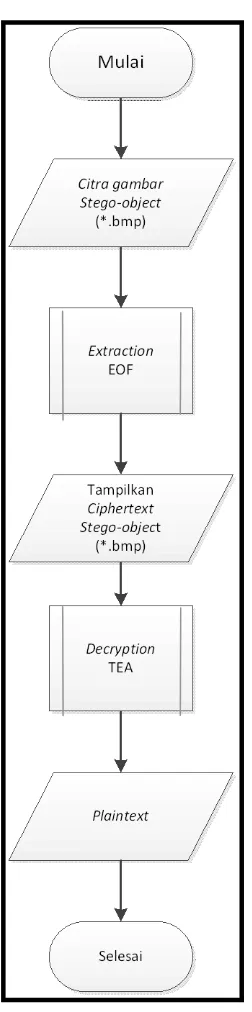

Gambar 3.4 Proses Ekstraksi Pesan 40

Gambar 3.5 Enkripsi TEA 41

Gambar 3.6 Dekripsi TEA 42

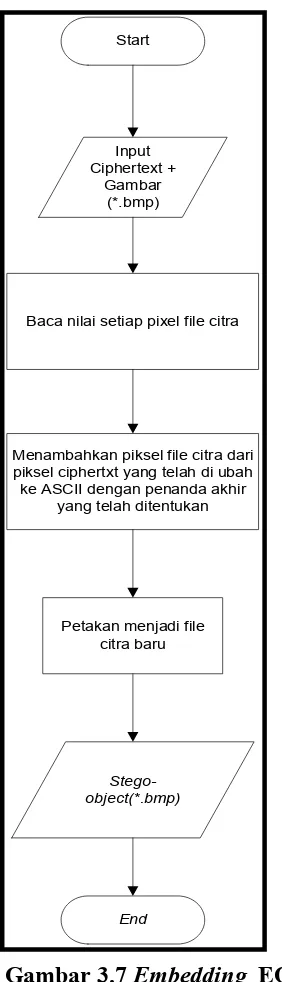

Gambar 3.7 Embedding EOF 43

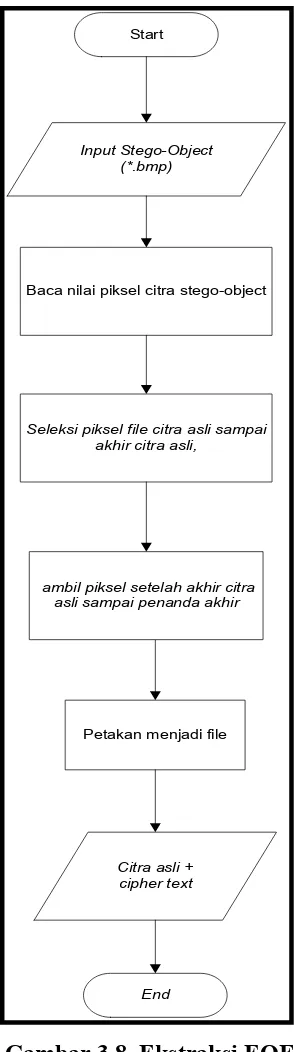

Gambar 3.8 Ekstraksi EOF 44

Gambar 3.9 Rancangan Form Menu Utama 45

Gambar 3.10 Rancangan Form Sub Menu "Pengirim " 46

Gambar 3.11 Rancangan Form Sub Menu "Penerima " 47

Gambar 4.1 Tampilan Form Menu 50

Gambar 4.2 Tampilan Form Pengirim 51

Gambar 4.3 Tampilan Form Penerima 52

Gambar 4.4 Tampilan Form Info 52

Gambar 4.5 Tampilan Form Petunjuk 53

Gambar 4.6 Proses cari plaintext 54

Gambar 4.8 Proses Inputan Cover Object 55

Gambar 4.9 Proses Embedding Image 55

Gambar 4.10 Proses Extraction Image 56

Gambar 4.11 Proses Pendekripsian Image 56

Gambar 4.12 Citra Asli 57

Gambar 4.13 Citra Stego-Object 57

Gambar 4.14 Citra Asli Sebelum Disisipkan Pesan 58

Gambar 4.15 Citra Asli Setelah Disisipkan Pesan 58

Gambar 4.16 Inputan Plaintext 58

Gambar 4.17 Hasil plaintext 58

ABSTRAK

Keamanan dan kerahasiaan data merupakan salah satu aspek penting dari suatu sistem informasi. Informasi yang disalahgunakan dapat berakibat kerugian yang sangat besar pada kasus-kasus besar seperti informasi penting rahasia perusahaan, data nasabah bank dan lain sebagainya. Solusi dalam pengamanan informasi salah satunya dapat digunakan dengan kriptografi. Algoritma kriptografi yang digunakan pada penelitian ini adalah tiny encryption algorithm. Serangan pengamanan data memakai kriptogafi selalu bisa dapat terjadi, dengan pemikiran ini penulis menambahkan teknik pengamanan dengan melakukan penyembunyian data dengan media gambar sebagai penampung, istilah ini disebut dengan steganografi. Steganografi yang digunakan pada penelitian ini adalah end of file. Teknik ini melakukan proses penyembunyian data yang terletak pada akhir citra, sehingga tidak mempengaruhi kualitas citra penampung. Pada penelitian ini, sistem yang dibangun menggunakan microsoft visual studio 2010 C# . Sistem ini dapat berfungsi dengan baik, namun memiliki warna blur yang ditimbulkan pada citra penampung yang diakibatkan oleh pesan yang disisipkan, dimana semakin besar ukuran pesan yang dsisipkan maka warna blur yang timbul pada citra akan semakin banyak.

Implementation Of Encryption And Data Hiding using Tiny

Encryption Algorithm And End Of File

ABSTRACT

Security and confidentiality of data is one important aspect of an information system. The information can be misused very large losses in high-profile cases such vital information confidential corporate, customer data banks and etc. Information security solutions in one of them can be used with cryptography. Cryptographic algorithms used in this study is a tiny encryption algorithm. Cryptographic data security attacks can always wear can occur, with this in mind the authors added security techniques to perform data hiding with the media as a placeholder, this term is called steganography. Steganography is used in this study is the end of the file. These techniques make the process of data hiding which is located at the end of the image, so it does not affect the image quality of the reservoir. In this study, a system built using microsoft visual studio 2010 C #. This system can work well, but has a color image blur caused to the container caused by the inserted message, where the greater the size of the message dsisipkan then color the image blur that arises will be many more.

PENDAHULUAN

1.1Latar Belakang Masalah

Masalah keamanan dan kerahasiaan data merupakan salah satu aspek penting dari suatu sistem informasi. Dalam hal ini sangat terkait pentingnya informasi yang dikirim dan diterima oleh orang yang memiliki wewenang untuk menerimanya. Informasi yang bersifat rahasia yang akan dikirim harus aman dari sadapan orang-orang yang tidak berhak sampai kepada penerima.

Pengamanan yang dibuat pada penelitian ini menggunakan teknik kriptografi (penyandian). Kriptografi merupakan ilmu atau seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain.

Secara umum ada dua jenis kriptografi, yaitu kriptografi klasik dan kriptogtafi modern. Kriptografi klasik adalah suatu algoritma yang menggunakan satu kunci untuk mengamankan data. Teknik yang biasa digunakan adalah substitusi dan permutasi. Sedangkan kriptografi modern adalah algoritma yang menggunakan banyak kunci dalam pengamanan data. Algoritma yang akan penulis gunakan adalah algoritma klasik, salah satunya kriptografi Tiny Encryption Algorithm(TEA). Yunita Sari sebelumnya pernah melakukan penelitian tentang TEA yaitu dengan judul perancangan dan implementasi sistem keamanan data menggunakan algoritma simetri TEA dengan bahasa pemrograman delphi 7.0[5].

Kelebihan kriptografi Tiny Encription Algorithm dapat memproses waktu

secara maksimal dan pemakaian tempat penyimpanan data yang seminimal

mungkin. Algoritma kriptografi tersebut akan dikombinasikan dengan teknik

akan menjadi pilihan dari penelitian adalah End Of File (EOF). Henny Wandany

sebelumnya pernah melakukan penelitian tentang EOF yaitu dengan judul

implementasi sistem keamanan data Dengan menggunakan teknik steganografi

end of file (EOF) Dan rabin public key cryptosystem[6]. Kelebihan EOF yaitu

dapat melakukan penyembunyian data ke dalam media, tanpa mengubah kualitas

pada media tersebut.

Berdasarkan pemahaman singkat yang telah diberikan, maka penulis ingin melakukan suatu penelitian yang berjudul “IMPLEMENTASI PENGENKRIPSIAN DAN PENYEMBUNYIAN DATA MENGGUNAKAN

END OF FILE DAN TINY ENCRYPTION ALGORITHM”.

1.2Rumusan Masalah

Berdasarkan latar belakang yang telah dikemukakan sebelumnya, maka yang menjadi rumusan masalah pada penelitian ini adalah “Bagaimana mengimplementasikan pengenkripsian dan penyembunyian data menggunakan dengan Tiny Encryption Algorithm dan End Of File".

1.3Batasan Masalah

Batasan masalah yang menjadi acuan dalam pengerjaan skripsi ini adalah sebagai berikut:

1. Penggunaan citra sebagai cover yang dipakai pada pengenkripsian data adalah file bitmap.

2. Bahasa pemrograman menggunakan visual studio C # (sharp). 3. Plaintext dapat diinput langsung oleh user atau berupa file (*.txt).

4. Panjang kunci enkripsi dan dekripsi 8 bit sampai 128 bit diinput oleh user. 5. Tanda pengenal untuk membaca pesan yang disisipkan pada cover citra

terletak diakhir piksel didefault dengan kata "fian" .

Tujuan dari penelitian ini adalah sebagai berikut :

1.Mengimplementasikan penggabungan enkripsi dan penyembunyian data menggunakan EOF dan Tiny Encryption Algorithm.

2.Menganalisis hasil ukuran file(*.txt) dan citra gambar asli (*.bmp), setelah melakukan kombinasi Tiny Encryption Algorithm dan End Of File.

3.Menganalisis hasil pendekripsian yang berupa plaintext, dimana plaintext keluaran harus sama dengan plaintext inputan.

1.5Manfaat Penelitian

Manfaat dari penelitian ini adalah sebagai berikut :

1.Manfaat bagi penulis Dapat memahami sistem kerja dari proses pengeknripsian dan penyembunyian data menggunakan Tiny Encryption Algorithm dan EOF.

2.Manfaat bagi bidang ilmu :

a. Memberikan pengetahuan dalam kelebihan dan kekurangan dari aplikasi Tiny Encryption Algorithm dan EOF.

b. Sebagai bahan refrensi untuk penelitian lain menggunakan Tiny Encryption Algorithm maupun EOF.

3.Manfaat bagi masyarakat dapat Menggunakan aplikasi dalam membantu pengamanan data.

Tahapan yang dilakukan dalam penelitian ini adalah:

1. Studi Literatur

Penulisan tugas akhir ini di awali dengan melakukan pembelajaran literatur pada sejumlah buku, artikel, paper, jurnal, makalah, maupun situs internet mengenai enkripsi Tiny Encryption Algorithm , EOF, steganografi, pengolahan citra, citra bmp, kriptografi.

2. Analisis dan Perancangan Sistem

Pada tahap ini akan dilaksanakan perancangan sistem menggunakan diagram UML, flowchart, interface dengan menggunakan algortima kriptografi Tiny Encryption Algorithm dengan EOF.

3. Implementasi Sistem

Pada tahap ini akan dilaksanakan pengkodean ( coding ).

4. Pengujian Sistem

Dalam tahap ini dilakukan pengujian terhadap sistem yang telah dibangun, menguji hasil pendekripsian yang berupa plainteks, dimana plainteks keluaran harus sama dengan plainteks inputan.

5. Dokumentasi

Dalam tahapan ini dilakukan penyusunan laporan dari hasil analisis dan perancangan sistem dalam format penulisan penelitian

LANDASAN TEORI

2.1Kriptografi

2.1.1 Definisi Kriptografi

Kriptografi adalah ilmu yang mempelajari bagaimana supaya pesan atau dokumen aman, tidak bisa dibaca oleh pihak yang tidak berhak. Dalam perkembangannya, kriptografi juga digunakan untuk identifikasi pengirim pesan dengan sidik jari digital (fingerprint). Kriptografi mempunyai sejarah yang sangat panjang. Sejak jaman Romawi, Yulius Caesar telah menggunakan teknik kriptografi yang sekarang dianggap kuno dan dan sangat mudah dibobol untuk keperluan militernya. Pada perang dunia kedua, Jepang dan Jerman menggunakan kriptografi untuk keperluan komunikasi[1].

Kriptografi ( cryptography ) berasa dari Bahasa Yunani yaitu “cryptos” yang artinya “secret” (rahasia) dan “graphein” yang artinya “writing”. Jadi kriptografi berarti “secret writing” (tulisan rahasia). Kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikan ke dalam bentuk yang tidak dapat dimengerti maknanya

Plaintext (*.txt) Ciphertext(*.txt) Plaintext(*.txt)

Kunci enkripsi Kunci dekripsi

Gambar 2.1 Diagram Proses Enkripsi Dan Dekripsi[2]

Salah satu hal yang penting dalam komunikasi untuk menjamin kerahasiaan data adalah enkripsi. Enkripsi adalah sebuah proses yang melakukan perubahan kode dari bisa dimengerti menjadi sebuah kode yang tidak bisa dimengerti(tidak terbaca). Dalam hal ini terdapat 3 kategori enkripsi, yaitu:

1.Kunci enkripsi pribadi. Dalam hal ini, terdapat sebuah kunci yang digunakan untuk mengenkripsi dan juga sekaligus mendekripsikan informasi.

2.Kunci enkripsi publik. Dalam hal ini, dua kunci digunakan, satu untuk proses enkripsi dan yang lain untuk proses dekripsi.

3.Fungsi one-way, atau fungsi satu arah adalah suatu fungsi dimana informasi dienkripsi untuk menciptakan "signature" dari informasi asli yang bisa digunakan untuk keperluan autentikasi.

Enkripsi mempunyai 2 hal yang penting mengenai model-model enkripsi beserta algoritma yang di pakai yaitu enkripsi dengan kunci pribadi dan enkripsi dengan kunci publik. Enkripsi dengan kunci pribadi, dimana si pengirim dan si penerima telah sepakat untuk menggunakan metode enkripsi atau kunci enkripsi tertentu. Sehingga pembuat pesan dan penerima harus memiliki kunci yang sama. Beberapa model enkripsi dengan kunci pribadi, diantaranya adalah : Simple Substitution Cipher, DES, Triple DES, Rivest Code 2 (RC2), dan Rivest Code 4 (RC4), IDEA, Skipjack, Caesar Cipher, Gost Block Cipher, Letter Map, Transposition Cipher, Blowfish, Vigenere Cipher dan Tiny Encryption Algorithm[3]. Sedangkan enkripsi dengan kunci publik , setiap orang yang menggunakan enkripsi ini harus mempunyai dua buah kunci, satu disebut kunci

rahasia yang hanya boleh diketahui oleh dirinya sendiri dan yang lain disebut kunci publik yang disebarkan ke orang lain. Metode enkripsi ini harus dijaga ketat supaya tidak ada pihak luar mengetahuinya. Beberapa model enkripsi dengan kunci publik, diantaranya adalah : Knapsack, Rivert Shamir Adelman, Diffie-Helman, Tree Past Protocol, Elgamal[3].

2.1.2 Tiny Encryption Algorithm

Tiny Encription Algorithm (TEA) merupakan suatu algoritma sandi yang diciptakan oleh David Wheeler dan Roger Needham dari Computer Laboratory, Cambridge University, England pada bulan November 1994. Algoritma ini merupakan algoritma mengenkripsi suatu blok plaintext dengan jumlah bit tertentu dan menghasilkan blok ciphertext yang dirancang untuk penggunaan memory yang seminimal mungkin dengan kecepatan proses yang maksimal.

Gambar 2.2 Satu Putaran Enkripsi Dalam Jaringan Feistel[9]

Bilangan delta berasal dari golden number, digunakan delta=(√5-1)231 Suatu bilangan delta ganda yang berbeda digunakan dalam setiap roundnya

di-XOR-kan dengan penambahan sebelumnya. Kemudian di-XOR-di-XOR-kan dengan hasil penambahan antara Y yang digeser ke kanan sebanyak lima kali dengan kunci k(3). Hasil tersebut kemudian ditambahkan dengan R0 (Z) yang akan menjadi L1.

Struktur dari penyandian dengan algoritma untuk satu cycle (dua round). Berikut adalah langkah langkah penyandian dengan algoritma TEA dalam satu cycle (dua round):

1. Pergeseran (shift)

Blok plaintext pada kedua sisi yang masing masing sebanyak 32-bit akan digeser kekiri sebanyak empat (4) kali dan digeser ke kanan sebanyak lima (5) kali. 2. Penambahan

Setelah digeser kekiri dan kekanan, maka Y dan Z yang telah digeser akan ditambahkan dengan kunci k(0)-k(3). Sedangkan Y dan Z awal akan ditambahkan dengan sum (delta).

3. Peng-XOR-an

Setelah dioperasikan dengan penambahan pada masing-masing register maka akan dilakukan peng-XOR-an dengan rumus untuk satu round.

rumus untuk satu round :

y = y + (((z<<4)+k(0))^z + sum^((z>>5)+k(1))) ... (1)

z = z + (((y<<4)+k(2)^y + sum^((y>>5)+k(3))) ... (2), dalam hal ini sum = sum + delta.

menjadi z1 dan z1 menjadi y1 lalu dilanjutkan proses seperti langkah-langkah diatas sampai dengan 16 cycle (32 round)[7].

4. Key Schedule

Pada algoritma TEA, key schedule-nya sangat sederhana. Yaitu kunci k(0) dan k(1) konstan digunakan untuk round ganjil sedangkan kunci k(2) dan k(3) konstan digunakan untuk round genap.

5. Dekripsi

Dalam proses dekripsi sama halnya seperti pada proses penyandian yang berbasis feiste cipher lainnya. Yaitu pada prinsipnya adalah sama pada saat proses enkripsi. Namun hal yang berbeda adalah penggunaan teks sandi sebagai input dan kunci yang digunakan urutannya dibalik. Pada proses dekripsi semua round ganjil menggunakan k(1) terlebih dahulu kemudian k(0), demikian juga dengan semua round genap digunakan k(3) terlebih dahulu kemudian k(2) [7].

Hasil Enkripsi sampel dalam heksadesimal

Tabel 2.1 Tabel enkripsi TEA [7]

Plaintext Key Ciphertext

000000

Rumus proses dekripsi :

L0 = L0 + f ( R0 , k(1), k(0), sum ) dan R0 = R0 + f ( L0, k(3), k(2), sum )... (3)

Rumus (3) merupakan proses dekripsi semua round ganjil menggunakan k(1) terlebih dahulu kemudian k(0), demikian juga dengan semua round genap digunakan k(3) terlebih dahulu kemudian k(2) [7] .

2.1.3 Citra Digital

Citra adalah suatu representasi (gambaran), kemiripan, atau imitasi dari suatu objek. Citra sebagai keluaran suatu sistem perekaman data dapat bersifat optik berupa foto, bersifat analog berupa sinyal-sinyal video, sedangkan digital adalah Digital merupakan penggambaran dari suatu keada

angka 0 dan 1 atau off dan on (bilanga

adalah gambar dua dimensi yang dapat ditampilkan pada layar monitor komputer sebagai himpunan berhingga (diskrit) nilai digital yang disebut pixel (picture elements). Didalam komputer, citra digital disimpan sebagai suatu file dengan format tertentu. Format citra tersebut menunjukkan sebuah citra digital disimpan. Contoh format citra digital adalah .bmp, .gif, .img, .tif dan sebagainya. Berikut merupakan tabel 2.2 format file citra untuk melihat fungsi dari format citra secara detail[4].

Tabel 2.2 Format File Citra

Nama Format Ekstensi Kegunaan

Microsfot Windows Bitmap Format

BMP Format umum untuk menyimpan citra bitmap yang dikembangkan microsoft

Compuserve Graphics interchange Format

GIF Format umum citra yang dirancang untuk keperluan transmisi melalui modern Aldus Tagged Image File

Format

GEM Image Format IMG Format bitmap yang dikembangkan untuk riset digital lingkungan GEM 2.1.4 Bitmap

Bitmap adalah representasi dari citra grafis yang terdiri dari susunan titik yang tersimpan di memori komputer. Dikembangkan oleh Microsoft dan nilai setiap titik diawali oleh satu bit data untuk gambar hitam putih, atau lebih bagi gambar berwarna. Citra digital memiliki kelebihan dan manipulasi warna, tetapi untuk mengubah obyek yang lebih sulit, Citra bitmap diperoleh dengan cara scanner, Camera Digital,video capture [4].

2.1.5 Steganography

Steganography merupakan seni untuk menyembunyikan pesan didalam media digital sedemikian rupa sehingga orang lain tidak menyadari ada sesuatu pesan didalam media tersebut. Kata steganografi(steganography) berasal dari bahasa Yunani steganos yang artinya "tersembunyi/terselubung" dan graphein "menulis" sehingga kurang lebih artinya "menulis(tulisan) terselubung".

Dalam bidang keamanan komputer, Steganography digunakan untuk menyembunyikan data rahasia, saat enkripsi tidak dapat dilakukan atau bersamaan dengan enkripsi. Walaupun enkripsi berhasil dipecahkan(decipher), pesan atau data rahasia tetap tidak terlihat. Pada cryptography, pesan disembunyikan dengan "diacak" sehingga pada kasus-kasus tertentu dapat dengan mudah mengundang

kecurigaan, sedangkan pada steganografi pesan "disamarkan" dalam bentuk yang relatif lebih "aman" sehingga tidak terjadi kecurigaan itu[4].

+ =

Gambar 2.4 Proses Penyimpanan Data Rahasia Kedalam Media Digital

Steganography berbeda dengan cryptography, letak perbedaannya adalah pada hasil keluarannya. Hasil dari cryptography biasanya berupa data yang berbeda dari bentuk aslinya dan biasanya data seolah-olah berantakan sehingga tidak dapat diketahui informasi apa yang terkandung didalamnya (namun sesungguhnya dapat dikembalikan ke bentuk semula lewat proses dekripsi), sedangkan hasil keluaran dari steganography memiliki bentuk persepsi yang sama dengan bentuk aslinya. Menurut Suhono, kesamaan persepsi tersebut adalah oleh indera manusia (khususnya visual), namun bila digunakan komputer atau perangkat pengolah digital lainnya dapat dengan jelas dibedakan antara sebelum proses dan setelah proses. Gambar 2.5 menunjukkan ilustrasi perbedaan antara Steganography dan kriptografi[10].

Gambar 2.5 Perbedaan Steganography dan Cryptography Wadah Penampung

(Citra BMP)

Data Rahasia

Penyembunyian data rahasia ke dalam citra digital akan mengubah kualitas citra tersebut. Kriteria yang harus diperhatikan dalam penyembunyian data adalah:

1. Fidelity. Mutu citra penampung tidak jauh berubah. Setelah penambahan data rahasia, citra hasil steganografi masih terlihat dengan baik. Pengamat tidak mengetahui kalau di dalam citra tersebut terdapat data rahasia.

2. Robustness. Data yang disembunyikan harus tahan terhadap manipulasi yang dilakukan pada citra penampung (seperti pengubahan kontras, penajaman, pemampatan, rotasi, perbesaran gambar, pemotongan (cropping), enkripsi, dan sebagainya). Bila pada citra dilakukan operasi pengolahan citra, maka data yang disembunyikan tidak rusak.

10. Recovery. Data yang disembunyikan harus dapat diungkapkan kembali (recovery). Karena tujuan Steganography adalah data hiding, maka sewaktu-waktu data rahasia di dalam citra penampung harus dapat diambil kembali untuk digunakan lebih lanjut.

Gambar 2.6 Steganographic System[8]

Keterangan :

fE = fungsi steganografi “embedding” fE-1 = fungsi steganografi “extracting”

cover = cover data pada emb akan di sembunyikan emb = pesan yang akan disisipakan

key = parameter fE

stego = cover data dengan pesan yang telah disisipkan

Gambar 2.6 menunjukkan sebuah sistem steganografi umum dimana di bagian pengirim pesan(sender) dilakukan proses embedding(fE) pesan yang hendak dikirim secara rahasia(emb) ke dalam data cover sebagai tempat menyimpannya(cover), dengan menggunakan kunci tertentu(key), sehingga dihasilkan data dengan pesan tersembunyi di dalamnya(stego). Dibagian penerima pesan(recipient), dilakukan proses extracting(fE-1) pada stego untuk memisahkan pesan rahasia(emb*) dan data penyimpan(cover*) tadi menggunakan kunci(key) yang sama seperti pada proses embedding[8].

Steganografi lebih banyak dilakukan dari pada kriptografi. Hal ini dikarenakan pada kriptografi pengacakan/penyandian pesan akan mengakibatkan pesan berubah bentuk menjadi karakter-karakter samar, yang justru menimbulkan kecurigaan terhadap orang yang membacanya. Namun jika pada steganografi, tidak akan terlihat sama sekali bahwa ada pesan yang terkandung dalam gambar tersebut. Salah satu media yang sering dipakai untuk menyisipkan pesan/data adalah file image. Pada citra grayscale, akan didapat sebuah matrik yang menunjukkan tingkat derajat keabuan dari masing-masing piksel. Sedangkan untuk citra RGB, akan didapat tiga buah matrik yakni matrik R, matrik G dan matrik B, tingkat R, G dan B dari citra.

Ada beberapa metode penyisipan pesan ke dalam citra, diantaranya adalah : Metode EOF (End Of File).

2.2End Of File

file, diperlukan suatu tanda pengenal atau simbol pada awal dan akhir data yang akan disisipkan[6].

Proses penyisipan pesan dengan metode EOF dapat dituliskan dalam algoritma sebagai berikut:

1.Inputkan ciphertext yang akan disisipkan.

2.Inputkan citra yang akan menjadi media penyisipan ciphertext (cover image). 3.Baca nilai setiap pixel citra.

4.Tambahkan ciphertext sebagai nilai akhir pixel citra dengan diberi karakter penanda sebagai penanda akhir ciphertext.

5.Petakan menjadi citra baru.

Sedangkan ekstraksi pesan yang sudah disisipkan dengan metode EOF dapat dilakukan dengan algoritma berikut:

1. Inputkan citra yang telah disisipkan ciphertext (stego image).

2. Baca nilai pixel stego image yang terdapat pada baris terakhir matriks pixel citra.

3. Ambil ciphertext yang terdapat pada stego image, yaitu nilai pixel awal yang terdapat pada baris terakhir matriks pixel citra sampai nilai desimal karakter penanda.

Contoh penyisipan pesan dan ekstraksi pesan dengan metode End Of File (EOF) Pada sebuah citra 8 x 8 piksel disisipkan pesan yang berbunyi "fian" dengan key yang berada didalam sistem : "saya".

Kode ASCII dari pesan diberikan sebagai berikut: 102 105 97 110

Misalkan matrik tingkat derajat keabuan citra sebagai berikut : 250 255 255 248 247 246 249 253

248 250 249 255 229 244 252 255 194 221 249 249 157 192 243 251 152 190 244 254 171 207 235 255 201 227 243 250 217 245 244 246 244 252 255 194 221 249 249 152 255 229 244 252 255 250 255 255 201 227 243 250 152 190 244 254 Jika diterapkan dengan piksel 100 x 128

Gambar 2.7 Citra Sebelum Disisipkan Pesan

Kode biner pesan disisipkan diakhir citra sehingga citra menjadi :

Gambar 2.8 Citra Setelah Disisipkan Pesan

Pesan yang disisipkan dianggap sebagai nilai derajat keabuan citra dan akan ditempatkan pada citra mulai baris terakhir, oleh karena itu metode EOF tidak mensyaratkan maksimal panjang pesan yang dapat disisipkan. Hal ini akan menyebabkan ukuran citra menjadi semakin besar. Agar tidak menimbulkan kecurigaan, tetap harus dipertimbangkan agar pesan yang disisipkan tidak terlalu mengubah ukuran dan bentuk fisik citra pada saat ditampilkan. Metode EOF akan meletakkan pesan di akhir citra sehingga ukuran file akan bertambah besar, oleh karena itu pesan teks yang disisipkan tidak terbatas jumlahnya[11].

BAB III

ANALISIS DAN PERANCANGAN SISTEM

1.7Implementasi Tiny Encryption Algorithm

Tiny Encryption Algorithm (TEA) merupakan Algoritma yang menggunakan kunci simetris, dimana plaintext yang berjumlah 64 bit dibagi menjadi 2 blok, yaitu blok kiri dan blok kanan, setiap blok berjumlah 32 bit. Kemudian memiliki proses pembentukan kunci algoritma TEA yaitu kunci yang berjumlah 128 bit dibagi menjadi 4 blok, dimana setiap blok berjumlah 32 bit. TEA berbasiskan dengan jaringan fiestel dan memiliki 32 kali putaran (1 kali putaran memiliki 2 round).

Sebagai contoh implementasi dari algoritma Tiny Encryption Algorithm pada kasus berikut ini.

Plaintext : USUMEDAN Key : muhammad__alfian

Plaintext dibagi menjadi 2 blok kedalam blok A dan blok B : A = USUM

B = EDAN

Kemudian, Key = 128 bit, dibagi menjadi 4 blok masing-masing 32 bit : Kunci[0] = muha

Plaintext diubah menjadi kode ASCII, kemudian diubah ke biner " USUMEDAN "

U = 85 = 01010101 S = 83 = 01010011 U = 85 = 01010101 M = 77 = 01001101 E = 69 = 01000101 D = 68 = 01000100 A = 65 = 01000001 N = 78 = 01001110

Key diubah menjadi kode ASCII, kemudian diubah ke biner m = 109 = 01101101

Biner plaintext digabungkan dan akan terbentuk seperti berikut : A(r) = 01010101010100110101010101001101

B(l) = 01000101010001000100000101001110

Biner Key digabungkan dan akan terbentuk seperti berikut : Kunci[0] = 01101101011101010110100001100001

Kunci[1] = 01101101011011010110000101100100 Kunci[2] = 01011111010111110110000101101100 Kunci[3] = 01100110011011000110000101101101

Plaintext mengalami pergeseran bit ke kiri sebanyak 4 bit kemudian 5 bit pergeseran ke kanan.

A(r) = 01010101010100110101010101001101 A(kiri) = 01010101001101010101010011010101 A(kanan) = 10101010101010011010101010100110

A(kiri) ditambah dengan Kunci[0] :

A(kiri) = 01010101010100110101010101001101 Kunci[0] = 01101101011101010110100001100001 AL(Kunci[0]) = 01111101011101110111110101101101

A(kanan) ditambah dengan Kunci[1]:

A(kanan) = 10101010101010011010101010100110 Kunci[1] = 01101101011011010110000101100100 AR(Kunci[1]) = 11101111111011011110101111100110

Plaintext awal A(r) ditambah dengan bilangan delta.

Secara konstan nilai delta, diubah ke nilai Hexadesimal = 9E3779B9 dan di ubah ke biner dengan membagi kedalam 4 bagian:

A(r) = 01010101010100110101010101001101 Delta = 10011110001101110111100110111001 Ar(Delta) = 10111111011101110111110111111101

Kemudian di XOR kan dengan plaintext AL(Kunci[0]) : Ar(Delta) = 10111111011101110111110111111101 AL(Kunci[0]) = 01111101011101110111110101101101 11000010000000000000000010010000

Kemudian di XOR kan dengan plaintext AR(Kunci[1]) : = 11000010000000000000000010010000 AR(Kunci[1]) = 11101111111011011110101111100110

00101101111011011110101101110110

Untuk Plaintext B(l) mengalami pergeseran bit ke kiri sebanyak 4 bit kemudian 5 bit pergeseran ke kanan.

B(l) = 01000101010001000100000101001110 B(kiri) = 01010100010001000001010011100100 B(kanan) = 00100010101000100010000010100111

B(kiri) ditambah dengan Kunci[2] :

B(kiri) = 01010100010001000001010011100100 Kunci[2] = 01011111010111110110000101101100 BL(Kunci[2]) = 01011111010111110111010111101100 B(kanan) ditambah dengan Kunci[3] :

Plaintext awal B(l) ditambah dengan bilangan delta. B(l) = 01000101010001000100000101001110 Delta = 10011110001101110111100110111001 11011111011101110111100111111111

Kemudian di XOR kan dengan BL(Kunci[2])

11011111011101110111100111111111 BL(Kunci[2]) = 01011111010111110111010111101100 10000000001010000000110000010011

Kemudian di XOR kan dengan BR(Kunci[3])

10000000001010000000110000010011 BR(Kunci[3]) = 01100110111011100110000111101111 11100110110001100110110111111100

Hasil akhir = 00101101111011011110101101110110 01000101010001000100000101001110

01101101111011011110101101111110 B1(l1)

Hasil akhir = 11100110110001100110110111111100 01010101010100110101010101001101

11110111110101110111110111111101 A1(R1)

Telah didapat proses hasil enkripsi dari Tiny Encryption Algorithm dengan 2 round(1 cycle) dengan hasil A1(11) digabung denga B1(R1), namun

proses enkripsi akan berakhir sampai 32 round (16 cycle), dimana setiap penyelesainnya setiap 2 round digunakan hasil cipher sebelumnya untuk melanjukan 2 round berikutnya. Hasil ciphertext dari studi kasus tersebut adalah

" ÷oÙåÔ/>´IÜûÖ©Xþ’Aè5¾øŒc”0¯Û ".

sebanyak 4 bit maka ditambah Kunci[1]. Kemudian setelah pergeseran bit ke kanan sebanyak 5 bit ditambah Kunci [0]. Untuk dekripsi A(l) dilakukan pergeseran bit ke kiri sebanyak 4 bit maka ditambah Kunci[3]. Kemudian setelah pergeseran bit ke kanan sebanyak 5 bit ditambah Kunci [2].

1.8Implementasi End Of File

End Of File merupakan salah satu metode steganografi, dimana proses penyembunyian data berada pada akhir file gambar, sehingga tidak menggangu kualitas dari gambar. Dan diperlukan suatu tanda pengenal atau simbol pada awal dan akhir data yang akan disisipkan. Penyisipan data dilakukan secara vertikal dari tiap piksel.

Contoh implementasi dari End Of File pada kasus berikut ini dengan "Embedding" :

1.Inputkan ciphertext yang akan disisipkan.

2.Inputkan citra yang akan menjadi media penyisipan ciphertext (cover image). 3.Baca nilai setiap pixel citra.

4.Tambahkan ciphertext sebagai nilai akhir pixel citra dengan diberi karakter penanda sebagai penanda akhir ciphertext.

5. Petakan menjadi citra baru.

Pada sebuah citra 8 x 8 piksel disisipkan pesan, dengan key yang berada didalam sistem, kemudian ditempatkan diakhir citra dengan bunyi "fian" dan nilai desimalnya "102 105 97 110", ciphertext yang diberikan pada kasus sebelumnya sebagai berikut : ÷oÙåÔ/>´I ÜûÖ©Xþ’Aè5¾øŒc”0¯Û Kemudian diubah ke ASCII

Misalkan matrik citra sebagai berikut :

Di embedding secara vertikal menjadi stego-object, seperti sebagai berikut :

Telah didapat citra stego-object dengan penambahan matriks piksel yang berisi ciphertext dan key dakhir file sebagai penanda adanya pesan. Kemudian proses ekstrak stego-object menggunakan End Of File seperti berikut :

1. Inputkan citra yang telah disisipkan ciphertext (stego image).

2. Baca nilai pixel stego image yang terdapat pada baris terakhir matriks pixel citra.

3.Ambil ciphertext yang terdapat pada stego image, yaitu nilai pixel awal yang terdapat pada baris terakhir matriks pixel citra sampai nilai desimal karakter penanda.

Proses dapat dilihat dari contoh berikut :

250 255 255 248 247 246 249 253 247 73 254 55 102 248 250 249 255 229 244 252 255 111 182 32 216 105 194 221 249 249 157 192 243 251 217 32 84 32 97 152 190 244 254 171 207 235 255 38 220 65 99 110 201 227 243 250 217 245 244 246 212 251 232 32 244 252 255 194 221 249 249 152 47 214 53 79 255 229 244 252 255 250 255 255 62 169 190 175 201 227 243 250 152 190 244 254 39 88 45 219

Kemudian membaca nilai desimal pada akhir piksel setelah penanda "fian" dengan nilai 102 105 97 110 ,maka nilai setelah akhir piksel citra yang telah diseleksi adalah

247 111 217 38 212 47 62 39 73 182 32 220 251 214 169 88 254 32 84 65 232 53 190 45 55 216 32 99 32 79 175 219

1.9 Desain Sistem

3.3.1 Analisis Fungsional Dan Non Fungsional

3.3.1.1 Analisis Fungsional

Dalam sistem penggabungan enkripsi dan penyembunyian data menggunakan tiny encryption algorithm dan end of file ini terdapat beberapa hal yang menjadi persyaratan fungsional yang harus dipenuhi, antara lain :

1.8 Format pesan yang dikirim berformat (*.txt) dengan cover penampung menggunakan citra berformat (*.bmp).

1.9 Jumlah kunci tiny encryption algorithm yang digunakan dari 8 bit sampai 128 bit dan Tanda pengenal steganografi untuk membaca pesan yang disisipkan pada cover citra terletak diakhir piksel, didefault dengan kata "fian".

1.10Hasil dari penggabungan proses enkripsi dan penyembunyian data disimpan kedalam format (*.bmp)

1.11Kunci dalam pendekripsian pesan menggunakan kunci yang sama pada saat enkripsi.

1.12Hasil pendekripsian pesan disimpan kedalam format (*.txt)..

3.3.1.2 Analisis Non Fungsional

Persyaratan fungsional meliputi performa, mudah untuk dipelajari dan digunakan, hemat biaya, dokumentasi, manajemen kualitas, dan kontrol.

1. Performa

2. Mudah digunakan (User friendly)

Sistem atau perangkat lunak yang dibangun harus sederhana agar mudah digunakan oleh pengguna (user). Sistem yang dimaksud adalah sistem yang memiliki interface yang menarik dan memiliki cara penggunaan yang mudah dalam pengoperasian sistem.

3. Hemat biaya

Sistem atau perangkat lunak yang dibangun tidak memerlukan perangkat tambahan ataupun perangkat pendukung lainnya yang dapat mengeluarkan biaya.

4. Dokumentasi

Sistem atau perangkat lunak yang dibangun dapat menunjukkan waktu pemrosesan data dan dapat melakukan penyimpanan dari hasil proses penggabungan tersebut.

5. Manajemen kualitas

Sistem atau perangkat lunak yang dibangun harus memiliki kualitas yang baik yaitu cover citra harus mampu menampung besarnya ukuran data yang disisipkan.

6. Kontrol

Perangkat lunak yang dibangun memiliki kontrol berupa enable and disable, yaitu pada saat memulai sistem harus terlebih dahulu menginput key enkripsi, sedangkan proses penyisipan dalam keadaan tidak aktif. Untuk proses pengekstrakan, terlebih dahulu menginput gambar stego, sedangkan proses dekripsi didisablekan .

3.3.2 Unified Modeling Language (UML)

UML adalah pemodelan suatu sistem yang menentukan visualisasi, konstruksi, dan mendokumentasikan bagian dari informasi yang digunakan atau dihasilkan dalam suatu proses pembuatan perangkat lunak(software).

Sistem 4.Use case diagram

5.Activity Diagram

3.3.2.1 Use Case Diagram

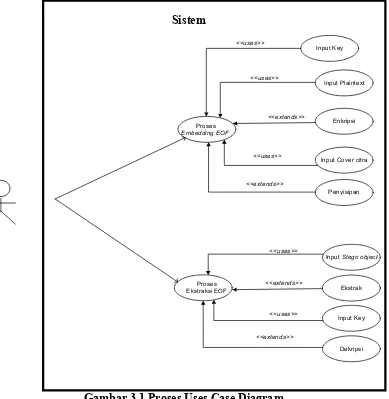

Fungsi Use Case Diagram adalah Menggambarkan fungsionalitas yang diharapkan dari sebuah sistem. Yang ditekankan adalah “apa” yang diperbuat sistem, dan bukan “bagaimana”. Menggambarkan kebutuhan system dari sudut pandang user. Sehingga dapat dilihat pada gambar 3.5 sebagai berikut :

Proses

Gambar 3.1 Proses Uses Case Diagram

menginput citra gambar dan diembedding menggunakan EOF, sehingga citra gambar telah mengandung ciphertext yang dinamakan citra-stego.

Dalam pengungkapan citra-stego, dilakukan pengekstrakan menggunakan EOF sehingga dihasilkan kembali ciphertext dan citra gambar yang asli. Untuk mendekripsikan kembali ciphertext digunakan algoritma TEA.

3.3.2.1.1 Use Case Pengirim

Proses uses case pengirim dapat dilhat secara detail pada Tabel Tabel 3.1 Use Case Diagram Form "Pengirim"

Name Pengirim

Actors User

Trigger User memilih menu strip "Pengujian".

Preconditions User melakukan aplikasi pengamanan data.

Post Conditions User dapat melihat hasil penyisipan data yang berupa gambar stego-object

Success Scenario 1.User membuka aplikasi keamanan data. 2.User memilih menu strip "Pengirim". 3.Sistem menampilkan Form Pengirim.

4.User terlebih dahulu menginputkan Key kemudian plaintext.

5.User menekan button "enkripsi" untuk mengenkripsikan dan menampilkan ciphertext.

6.User menekan button "cari" untuk menginputkan citra asli sebagai cover dalam penyisipan pesan.

7.User mengeksekusi dengan menekan button "Sisip" untuk melakukan penyisipan pesan.

8.Sistem menampilkan file stego-object.

9.User menekan button "simpan" untuk menyimpah file stego-object.

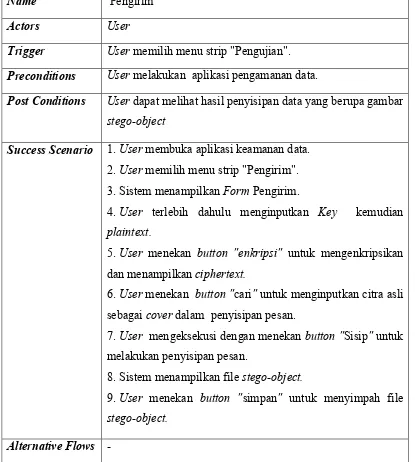

3.3.2.1.2 Use Case Penerima

Proses uses case penerima dapat dilhat secara detail pada Tabel 3.2 : Tabel 3.2 Use Case Diagram Form "Penerima"

Name Penerima

Actors User

Trigger User memilih menu strip "Penerima". Preconditions User melakukan aplikasi pengamanan data.

Post Conditions User dapat melihat hasil stego-object yang berupa citra asli dan ciphertext dan mendekripsikan ciphertext menjadi plaintext.

Success Scenario 1. User membuka aplikasi keamanan data. 2. User memilih menu strip "Penerima". 3. Sistem menampilkan Form Penerima.

4. User menekan button "cari" untuk mengambil file stego-object.

5. User mengeksekusi dengan menekan button "ekstrak" untuk mengeluarkan data yang telah disisipkan.

6. Sistem menampilkan citra asli dan ciphertext dari stego-object.

7. User terlebih dahulu menginputkan Key sebelum mendekripsikan .

8. User mengeksekusi dengan menekan button "dekripsi" untuk mendekripsikan ciphertext menjadi plaintext.

Alternative Flows -

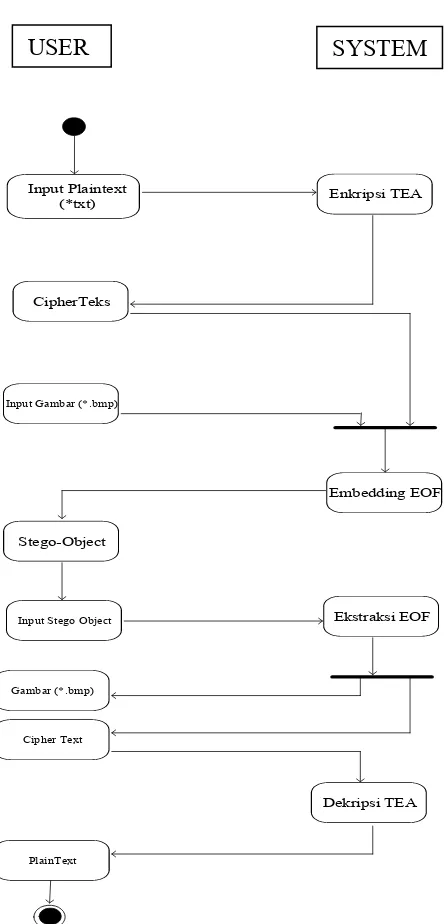

3.3.2.2 Activity Diagram

Gambar 3.2 Activity Diagram TEA dan EOF

Penjelasan alur langkah-langkah aktifitasnya seperti berikut : 6. User menginputkan plaintext berformat (*.txt).

7.System mengenkripsikan plaintext menggunakan algoritma TEA dan menghasilkan ciphertext.

8.User mendapatkan ciphertext, kemudian menginputkan kembali beserta gambar yang berformat (*.bmp).

Input Plaintext

(*txt) Enkripsi TEA

CipherTeks

Input Gambar (*.bmp)

Embedding EOF

Stego-Object

Input Stego Object Ekstraksi EOF

Gambar (*.bmp)

Cipher Text

Dekripsi TEA

PlainText

9.System mengembedding ciphertext dan gambar, sehingga menghasilkan Stego-Object .

10. User menginputkan kembali Stego-Object.

11. System mengekstraksi Stego-Object dan dihasilkan ciphertext dan gambar. 12. User menginputkan kembali ciphertext

13. System mendekripsikan ciphertext menjadi plaintext.

3.3.3 Pseudocode

Pseudocode merupakan urutan langkah-langkah yang mendeskripsikan dari algoritma-algoritma yang mempunyai struktur sederhana dengan tujuan untuk memudahkan manusia dalam memahami prinsip-prinsip algoritma.

3.3.3.1 Pseudocode Proses Enkripsi

Berikut merupakan proses urutan langkah proses enkripsi data : 6. uint Ar -- > v[0]

3.3.3.2 Pseudocode Proses Dekripsi

Berikut merupakan proses urutan langkah proses dekripsi data : 1.uint n -- > 32

2.uint sum

3.uint Ar -- > v[0]

4.uint Bl -- > v[1]

5.uint delta -- > 0x9e3779b9

6.sum -- > delta << 5

7.while (n-- > 0)

8.{

9.Bl -- > (Ar << 4) + k[2] ^ Ar + sum ^ (Ar >> 5) + k[3]

10.Ar -- > (Bl << 4) + k[0] ^ Bl + sum ^ (Bl >> 5) + k[1]

11.sum -- > delta

12.}

13. v[0] -- > Ar

14. v[1] -- > Bl

15. Print Ar, Bl

Proses pendekripsian dalam pseudocode mempunyai proses yang sama dalam enkripsi. Hanya proses pertukaran kunci yang memiliki perbedaan dalam mendekripsikan ciphertext sehingga menghasilkan plaintext.

3.3.3.3 Pseudocode Proses Penyisipan

Berikut merupakan proses urutan langkah proses penysipan data : 2.x, y -- > integer

3.x-- > awal.Width

4.y-- > awal.Height

5.r, g, b,panjang, x2 -- > integer

6.int panjang -- > tandai.TextLength

7.x2 -- > panjang/y

20.akhir.SetPixel (j, i, Color.FromArgb(255, r, g, b))

21.xh,yh,piksl -- > integer

22.xh-- > x

23.yh-- > 0

24.for (int jj = 0; jj < tandai.TextLength; jj++)

25.{

26.piksl -- > tandai.Text[jj]

27.akhir.SetPixel(xh, yh, Color.FromArgb(0, piksl, piksl, piksl))

28.yh -- > yh + 1

29.if (yh % y == 0)

30.{

31.yh -- > 0

32.xh -- > xh + 1

3.3.3.4 Pseudocode Proses Ekstrak

Berikut merupakan proses urutan langkah proses penyisipan data : 1.x, y -- > integer

8.td -- > Convert.ToChar(awal.GetPixel(i, 0).R)

9.tanda -- > td

10.td -- > Convert.ToChar(awal.GetPixel(i, 1).R)

11.tanda -- > td

12.td -- > Convert.ToChar(awal.GetPixel(i, 2).R)

13.tanda -- > td

14.td -- > Convert.ToChar(awal.GetPixel(i, 3).R)

15.tanda -- > td

22.g -- > awal.GetPixel(j, ii).G

23.b -- > awal.GetPixel(j, ii).B

24.asli.SetPixel(j, ii, Color.FromArgb(255, r, g, b))

25.pictureBox2.Image.asli

26.yy-- > 4

27.bool kondisi-- > true

28.for -- > (int j = i; j < x; j++)

29.while (kondisi)

30.td -- > Convert.ToChar(awal.GetPixel(j, yy).R)

Proses ekstraksi pada pseudocode merupakan hasil dari proses penyisipan pesan ke dalam gambar, proses dimulai dengan memeriksa nilai piksel pesan secara vertikal, kemudian pembacaan selesai setelah diberi tanda nilai piksel "fian". Dan pesan akan dikeluarkan untuk diterima oleh user.

3.3.4 Flowchart Sistem

Flowchart adalah representasi grafik dari langkah-langkah yang harus diikuti dalam menyelesaikan suatu permasalahan yang terdiri atas sekumpulan simbol, dimana masing-masing simbol merepresantasikan suatu kegiatan tertentu. Flowchart diawali dengan penerimaan input, pemrosesan input, dan diakhiri dengan penampilan output. Flowchart melukiskan suatu aliran kegiatan dari awal hingga akhir mengenai suatu langkah-langkah dalam penyelesaian suatu masalah. Masalah tersebut bisa bermacam-macam, mulai dari masalah yang sederhana sampai masalah yang kompleks. Masalah yang dihadapai tentunya masalah pemrograman.

Sistem ini terdiri dari beberapa proses, yaitu proses enkripsi dan dekripsi dengan menggunakan algoritma tiny encryption algorithm, dan proses penyembunyian data enkripsi menggunakan end of file.

3.3.4.1 Flowchart Proses Algoritma Enkripsi Data Tiny Encryption Algorithm Dan Penyembunyian Data End Of File

Gambar 3.3 Proses enkripsi teksdan embedding pesan

Proses pada gambar 3.3 dilakukan pengenkripsian teks dengan menggunakan TEA dan akan dilakukan proses penyisipan EOF setelah enkripsi teks menjadi ciphertext. Ciphertext yang telah disisipkan akan menjadi citra stego-object.

Keterangan Gambar 3.3 :

2.Input Plaintext secara langsung oleh user atau input data berupa file(*.txt).

3.Enkripsi plaintext menggunakan Tiny Encryption Algorithm.

4.Menghasilkan Ciphertext.

5.Masukan(input) citra yang berformat bmp.

6.Proses Embedding dengan menggunakan steganografi EOF.

Gambar 3.4 Proses ekstraksi pesan

Pada gambar 3.4 proses ekstraksi pesan akan dilakukan setelah menginputkan citra stego-object, dimana akan dikeluarkan citra asli dan ciphertext yang dikirim oleh user. Pendekripsian akan dilakukan dengan menggunakan TEA dan menghasilkan plaintext.

Keterangan Gambar 3.4:

1.Hasil Citra gambar Stego-object (*.bmp) 2.Ekstraksi dengan menggunakan EOF.

3.Menghasilkan output berupa ciphertext dari gambar(*.bmp).

3.3.4.2 Flowchart Proses Enkripsi

Gambar 3.5 Enkripsi TEA

Pada gambar 3.5 dijelaskan flowchart enkripsi pesan yang dilakukan proses secara detail dalam mengenkripsikan menggunakan algoritma TEA. Langkah -langkah yang dipaparkan pada penjelasan gambar merupakan fungsi utama enkripsi TEA.

Keterangan Gambar 3.5 :

1.1 Input Plaintext(*.txt).

1.2 Blok Plaintext = 64 bit, kemudian dipartisi 2 Subblok

A(r)= 32 bit dan B(r)=32 bit

1.3 Input Key = 8 sampai128 bit.

1.4 Key dipartisi menjadi 4 subblok yang

Terdiri dari Kunci[0]=32 bit, Kunci[1]=32 bit,

Kunci[2]=32 bit, Kunci[3]=32 bit.

1.5 Diinisialisasikan proses menjadi variabel i =

1

1.6 Digunakan subblok plaintext A(r)dan key

dengan rumus A0(r) =A0(r) + f(B0(l),Kunci[0],Kunci[1], sum)

1.7 Digunakan subblok plaintext B(l) dan key

dengan rumus B0(r) =B0(r) + f(A0(l),Kunci[2],Kunci[3], sum)

1.8 Penambahan proses i=i+1

1.9 Jika i belum mencapai 32 proses, maka

dilakukan perulangan ke langkah (6).

10. Jika i=32, maka dihasilkan ciphertext.

3.3.4.3 Flowchart Proses Dekripsi

Gambar 3.6 Dekripsi TEA

Gambar 3.6 menunjukkan flowchart Proses pendekripsian pesan, Proses dekripsi merupakan proses mengembalikan ciphertext menjadi plaintext dengan menjelaskan secara detail proses utama dekripsi TEA.

Keterangan Gambar 3.6:

1. Input Ciphertext(*.txt).

2. Blok Ciphertext = 64 bit, kemudian dipartisi 2 Subblok

A(r)= 32 bit dan B(r)=32 bit

3. Input Key = 8 sampai 128 bit.

4. Key dipartisi menjadi 4 subblok yang

Terdiri dari Kunci[0]=32 bit, Kunci[1]=32 bit,

Kunci[2]=32 bit, Kunci[3]=32 bit.

5. Diinisialisasikan proses menjadi variabel i = 1

6. Digunakan subblok plaintext A(r)dan key

dengan rumus A0(r) = A0(r)- +f(B0(l),Kunci[1],Kunci[0], sum)

7. Digunakan subblok plaintext B(l) dan key

dengan rumus B0(r) = B0(r) --f(A0(l),Kunci[3],Kunci[2], sum)

8. Penambahan proses i=i+1

9. Jika i belum mencapai 32 proses, maka

dilakukan perulangan ke langkah (6).

10. Jika i=32, maka dihasilkan ciphertext.

3.3.4.4 Flowchart Embedding End Of File

Baca nilai setiap pixel file citra

Menambahkan piksel file citra dari piksel ciphertxt yang telah di ubah ke ASCII dengan penanda akhir

yang telah ditentukan

Gambar 3.7 menjelaskan mengenai alur proses penyisipan pesan dimulai dari penginputan pesan dan penggabungan pesan kedalam cover citra sehingga menghasilkan citra stego-object.

Keterangan Gambar 3.7:

1. Input Ciphertext dan gambar (*.bmp). 2. Dibaca nilai dari setiap pixel file citra

3. Dilakukan penyeleksian terhadap file citra untuk

menambahkan piksel ciphertext yang telah diubah ke dalam Ascii kemudian ditambah dengan penanda

akhir file yang telah ditentukan. 4. Dipetakan menjadi citra.

3.3.4.5 Flowchart Ekstrak End Of File

Start

Input Stego-Object (*.bmp)

Baca nilai piksel citra stego-object

Seleksi piksel file citra asli sampai akhir citra asli,

Petakan menjadi file

Citra asli + cipher text

End

ambil piksel setelah akhir citra asli sampai penanda akhir

Gambar 3.8 Ekstraksi EOF

Gambar 3.8 menjelaskan dalam hal pemrosesan ekstraksi pada citra dengan penginputan stego-object, kemudian mengeluarkan pesan teks dan citra asli yang telah disisipkan.

Keterangan Gambar 3.8:

1. Input stego-object(*.bmp).

2. Dibaca nilai dari setiap pixel filestego-object.

3. Dilakukan penyeleksian terhadap file stego-object

. Penyeleksian dimulai dari awal file citra asli sampai akhir file citra asli,

4. Diambil piksel ciphertext setelah akhir file citra asli sampai dibatasi penanda akhir.

5. Dipetakan menjadi file.

3.3.5 Perancangan Antarmuka

Untuk perancangan antarmuka pemakai akan dirancang kedalam form, form yang dimiliki pada sistem adalah form menu, form pengirim, form penerima, form bantuan, form info. Pada penjelasan masing-masing form akan dibahas secara detail sebagai berikut

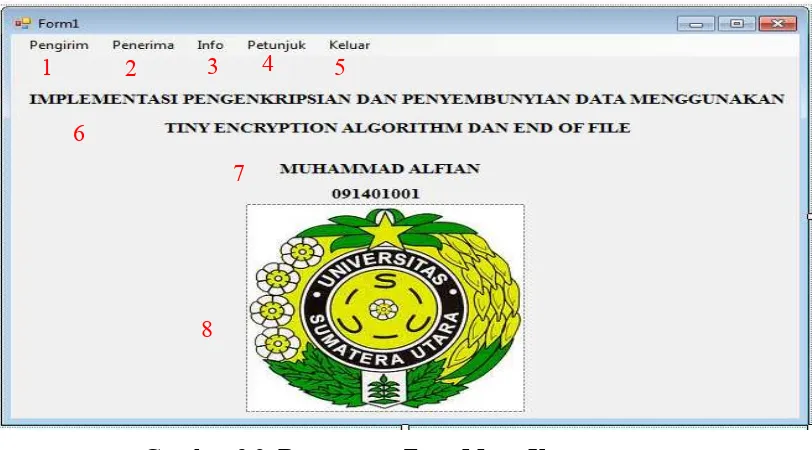

3.3.5.1 Tampilan Menu Utama

Pada saat sistem dijalankan maka akan muncul tampilan pertama kali, yaitu tampilan halaman menu, yang dapat kita lihat pada gambar 3.9:

Gambar 3.9 Rancangan Form Menu Utama

Beberapa komponen yang digunakan dalam perancangan antar muka form menu yaitu

1. Menu strip "Pengirim" digunakan untuk menampilkan form proses enkripsi dan embedding objek.

2. Menu strip "Penerima" digunakan untuk menampilkan form proses ekstrak dan dekripsi objek.

3. Menu strip "Info" digunakan untuk menampilkan data informasi pembuat software.

4. Menu strip "Petunjuk" digunakan untuk petunjuk penggunaan tombol(button) seperti enkripsi, dekripsi, embed, ekstrak.

1 2 3 4

6

7

5

5. Menu strip "Keluar" digunakan untuk keluar dari aplikasi.

6. Label (“implementasi pengenkripsian dan penyembunyian data menggunakan tiny encryption algorithm dan EOF”)

Disini label digunakan untuk menampilkan judul dari pembuatan tugas akhir.

7. Label (“Muhammad Alfian 091401001”)

Disini label digunakan untuk menampilkan nama mahasiswa. 8. Picturebox "Logo USU"

3.3.5.2 Tampilan Form Pengirim

Pada saat mengklik form pengirim, maka akan muncul halaman form pengirim sebagai berikut :

Gambar 3.10 Rancangan Form Sub Menu "Pengirim"

Beberapa komponen yang digunakan dalam perancangan antar muka form "Pengirim" yaitu

4.Menu strip "menu", digunakan menampilkan form menu 5.Textbox berfungsi sebagai kunci.

6.Textbox berfungsi menginput plaintext. 7.Textbox berfungsi menampilkan ciphertext.

9.Button " enkripsi" berfungsi mengenkripsi plaintext. 10.Textbox berfungsi menampilkan citra gambar.

11.Button "cari" berfungsi mengambil citra gambar yang akan diembed. 12.Textbox berfungsi menampilkan stego-object.

13.Button "simpan" berfungsi menyimpan file stego-object.

14.Button "Penyisipan" berfungsi menyisipkan pesan kedalam citra.

15.Textbox "jumlah karakter ciphertext" berfungsi menampilkan banyaknya jumlah pesan yang dikirim

16.Textbox "waktu enkripsi" berfungi menampilkan waktu enkripsi pesan. 17.Textbox "waktu penyisipan" berfungsi menampilkan waktu penyisipan

pesan kedalam citra.

18.Label yang menerangkan nama pemilik program.

3.3.5.3 Tampilan Form Penerima

Pada saat mengklik menu strip "Penerima", muncul tampilan form penerima maka akan muncul tampilan sebagai berikut :

Gambar 3.11 Rancangan Form Sub Menu "Penerima"

1

2 3

4

5

6

7

8

9 10 11

Beberapa komponen yang digunakan dalam perancangan antar muka form "Penerima" yang terlihat pada gambar 3.11 yaitu

1. Menu strip "Kembali ke menu" berfungsi menampilkan form menu 2. Textbox berfungsi menampilkan citra gambar stego-object.

3. Textbox berfungsi menampilkan gambar asli. 4. Textbox berfungsi menginputkan kunci.

5. Textbox berfungsi menampilkan ciphertext hasil dari ekstraksi.

6. Button "Dekripsi" berfungsi mendekripsikan ciphertext menjadi plaintext. 7. Textbox berfungsi menampilkan plaintext hasil dari dekripsi.

8. Button " simpan " berfungsi menyimpan plaintext.

9. Button "cari" berfungsi mengambil citra gambar stego-object.

10.Button "Ekstraksi" berfungsi mengekstrakan citra gambar stego-object. 11.Button "simpan" berfungsi menyimpan gambar asli.

BAB 4

IMPLEMENTASI DAN PENGUJIAN

1.2 Implementasi Sistem

Tahap implementasi dari sistem dilakukan Setelah perancangan sistem tiny encryption algorithm dan end of file telah dibuat. Implementasi dilakukan dengan menggunakan bahasa pemrograman visual studio C#. Implementasi dilakukan sesuai dengan perancangan yang dilakukan sebelumnya. Perancangan sistem yang baik akan memudahkan pengembangan sistem dalam tahap implementasi.

3.Spesifikasi Perangkat Keras

Implementasi dalam spesifikasi perangkat keras yang digunakan untuk pengujian sistem ini adalah sebagai berikut :

6. Processor Intel Core 2 Duo. 7. Memory (RAM) 512.

8. Hardisk 160 GB. 9. Mouse dan Keyboard.

10. Monitor resolusi 1200 x 800 pixel.

4.Spesifikasi Perangkat Lunak

Implementasi pada perangkat lunak yang digunakan pada sistem ini adalah sebagai berikut :

19. Sistem Operasi Windows 7.

4.2 Tampilan Interface

Tampilan interface merupakan hasil dari analisis dan peracncangan sistem yang merupakan awal konsep sehingga dapat mempermudah mengimplementasikan sistem yang akan dibuat. Tampilan interface terdiri dari

33. Form Menu 34. Form Pengirim 35. Form Penerima 36. Form Info 37.Form Bantuan

Penjelasan mengenai masing-masing form akan dijelaskan secara detail seperti berikut ini :

4.2.1 Tampilan Menu

Tampilan form menu merupakan awal dari mulainya program, terlihat pada gambar 4.1 :

Pada form menu terdapat judul skripsi dan gambar dari logo universitas sumatera utara, dan terdapat menu strip yang berisikan "Pengirim", "Penerima", "Info", "Petunjuk".

4.2.2 Tampilan Form Pengirim

Pada tampilan ini terdapat tempat yang disediakan untuk menginputkan Key sebelum memulai melakukan pengenkripsian pesan dan kemudian menginputkan plaintext ditempat yang tersedia, sehingga menghasilkan ciphertext. Setelah itu menginputkan cover sebagai tempat penyisipan pesan, sehingga menghasilkan stego-object. Terdapat juga tombol penyimpanan untuk stego-object. Tampilan yang dijelaskan dapat dilihat pada Gambar 4.2.

Gambar 4.2 Tampilan Form Pengirim

4.2.3 Tampilan Form Penerima

menekan button dekripsi maka ciphertext akan menjadi plaintext. Secara detailnya dapat dilihat pada gambar 4.3:

Gambar 4.3 Tampilan Form Penerima

4.2.4 Tampilan Form Info

Tampilan form info merupakan informasi biodata pembuat skripsi, berikut adalah tampilannya :

4.2.5 Tampilan Form Petunjuk

Form petunjuk merupakan tampilan interface yang memberikan bantuan informasi mengenai penggunaan beberapa fungsi button. Berikut penjelasannya dapat dilihat pada gambar 4.5 :

Gambar 4.5 Tampilan Form Petunjuk

4.3 Pengujian Sistem

Pada pengujian sistem dilakukan tahap simulasi untuk melihat baik dan tidak baiknya suatu sistem dalam memproses data security. Dapat dilihat penjelasan secara detail mengenai pemahaman proses sebagai berikut :

4.3.1 Pengenkripsian Data

Gambar 4.6 Proses cari plaintext Dan berikut tampilan proses pengenkripsian data:

Gambar 4.7 Proses Enkripsi Data

4.3.2 Embedding Image

Tahap embedding image adalah proses penyisipan pesan kedalam gambar. Untuk melakukan proses embedding image , dilakukan terlebih dahulu proses inputan gambar sebagai cover object, sehingga proses embedding image dapat dilakukan,.

Gambar 4.8 Proses Inputan Cover Object

Selanjutnya dilakukan embedding image pada button "embed", sehingga menghasilkan sebuah stego-object beserta waktu proses penyisipan. Berikut detail gambar 4.9:

4.3.3 Extraction Image

Tahap Extraction Image merupakan proses mengekstrak/mengeluarkan data yang berupa citra image dan pesan yang disisipkan beserta waktu proses. Penerima menginputkan terlebih dahulu stego-object, kemudian memilih button "ekstrak".

Gambar 4.10 Proses Extraction Image

4.3.4 Pendekripsian Data

Selanjutnya dilakukan pendekripsian ciphertext, melakukan penginputan key terlebih dahulu kemudian melakukan pendekripsian dengan menekan button "dekripsi" sehingga menghasilkan plaintext, Seperti terlihat gambar 4.11:

4.4 Hasil Pengujian

Tahap hasil pengujian yaitu menampilkan hasil pengujian sesuai dengan tujuan penelitian sebelumnya, ada 3 tujuan yang diinginkan dalam pengujian sistem ini:

1.10 Analisis penggabungan enkripsi dan penyembunyian data.

Pada tujuan ini telah ditampilkan pada sub bab 4.3 . Pengujian sistem, sehingga dapat dilihat proses penggabungan pengenkripsian dan penyembunyian data , yang dilakukan sistem dengan proses yang baik. Namun terdapat kendala pada saat memproses ukuran data yang cukup besar, sehingga membutuhkan waktu lama.

Pada tujuan ini juga membahas bahwa dapat dilihat perbedaan antara citra asli dengan citra penggabungan enkripsi dan penyembunyian data yang disebut juga citra stego-object. Dimana pada citra asli tidak memiliki warna blur, sedangkan pada citra stego-object memiliki warna blur diakhir secara vertikal, besar atau kecilnya warna blur tergantung dari ukuran data yang disisipkan. Berikut detail gambar dari penjelasannya :

Gambar 4.12 Citra Asli Gambar 4.13 Citra Stego-Object

1.11 Analisis hasil ukuran file citra (*.bmp), sebelum dan setelah dilakukan proses penyisipan pesan