i

ANALISIS PEMPROSESAN DIGITAL SIGNATURE

MENGGUNAKAN FUNGSI HASH MD5

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Sains

Oleh :

DINDIN ALAWI

103094029730

PROGRAM STUDI MATEMATIKA JURUSAN MIPA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI

SYARIF HIDAYATULLAH

JAKARTA

iv

PROGRAM STUDI MATEMATIKA JURUSAN MIPA

FAKULTAS SAINS DAN TEKNOLOGI

UIN SYARIF HIDAYATULLAH JAKARTA

Dengan ini menyatakan bahwa skripsi yang ditulis oleh : Nama : Dindin Alawi

NIM : 103094029730

Program Studi : Matematika

Judul Skripsi : Analisis Pemprosesan Digital Signature Menggunakan Fungsi Hash MD5

Dapat diterima sebagai syarat kelulusan untuk memperoleh gelar Sarjana Sains pada Program Studi Matematika Jurusan MIPA, Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta.

Jakarta, Juli 2006 Menyetujui, Dosen Pembimbing

Pembimbing I Pembimbing II

Hermawan Setiawan, S.Si, MTI, MM Yudi Mahatma, M.Si NIP. 19740623 199312 1 001 NIP. 19761020 200812 1 001

Mengetahui,

Dekan Fakultas Sains dan Teknologi Ketua Prodi Matematika

v

PENGESAHAN UJIAN

Skripsi yang berjudul “Analisis Pemprosesan Digital Signature Menggunakan Fungsi Hash MD5”. Telah diuji dan dinyatakan lulus dalam sidang Munaqosyah Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta pada hari …., ……... Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar sarjana strata satu (S1) pada Jurusan MIPA Program Studi Matematika.

Jakarta, Juli 2006

Tim Penguji

Penguji I Penguji II

Summaina, M.SI Yanti, M.Si

NIP……….. NIP………..

Mengetahui,

Dekan Fakultas Sains dan Teknologi

vi

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR-BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, April 2010

vii ABSTRAK

Dindin Alawi, Analisis Pemprosesan Digital Signature Menggunakan Fungsi Hash MD5. (Di bawah bimbingan Hermawan Setiawan dan Yudi Mahatma).

Dalam pertukaran pesan (misalnya surat) dengan orang lain melalui internet, kita tentu ingin pesan yang kita kirim sampai ke pihak yang dituju dengan aman. Artinya isi pesan tidak diubah atau dimanipulasi selama pengiriman oleh pihak ketiga. Disisi penerima pesan, ia tentu ingin memastikan bahwa pesan yang ia terima adalah pesan yang masih asli, bukan pesan yang ditambah-tambah atau dikurangi. Ini adalah masalah keamanan pesan yang disebut dengan integritas data (data integrity). Selain itu, penerima yakin bahwa pesan tersebut memang benar dari pengirim yang benar. Dengan semakin maraknya orang memanfaatkan layanan komunikasi, maka permasalahanpun bermunculan, apalagi ditambah dengan adanya hacker dan cracker.

Objek penelitian dari penulisan skripsi ini adalah Digital Signature menggunakam Fungsi Hash MD5, yang merupakan salah-satu solusi yang bias digunakan dalam pertukaran pesan. Dalam penulisan skripsi ini, penulis ingin mengetahui proses kriptografi MD5 dengan percobaan menggunakan dua jenis file (audio dan dokumen) sekaligus penulis mencoba membongkar algoritma fungsi hash MD5 secara matematika manual dengan bantuan teori bilangan dan logika matematika.

Kata Kunci : Digital Signature, Kriptografi, Autentikasi, teori bilangan, logika

viii

KATA PENGANTAR

Puja dan puji, sembah dan sujud hanya kepada Allah S.W.T. Penguasa alam jagat raya, yang Maha Pengasih tak pilih kasih dan Maha Penyayang yang sayangnya tiada akan pernah terbilang. Dan berkat kasih sayang-Nya pulalah penulis dapat menyelesaikan skripsi ini. Shalawat serta salam kecintaan hanya tercurahkan kepada insan budiman manusia pilihan, junjungan alam Nabi besar Muhammad S.A.W. Semoga kita semua mendapatkan syafaatnya baik di dunia maupun di akhirat kelak. Amin.

Setelah berusaha keras akhirnya atas izin Allah SWT penulis dapat menyelesaikan skripsi ini. Meskipun demikian, penulis sadar bahwa dalam mengerjakan skripsi ini penulis banyak dibantu oleh berbagai pihak. Oleh karena itu pada kesempatan ini penulis ingin mengucapkan terima kasih yang sebesar-besarnya kepada :

1. Ayahanda H. Aceng Basir, dan ibunda Hj. Ii Yuningsih, tidak lupa untuk keluarga kecilku Istri tercinta Solihat dan ananda Mykola Faeyza Alawi yang menyadarkan arti sebuah kehidupan serta kaka-adikku tercinta kel. Badru Jaman(Abah), kel. Ayi s, Kel. Rohayati, kel. Iis, Mulki Fajri juga seluruh keluarga besarku dan keluarga besar mertua K.H. Farhan yang selalu memberikan doa, kasih sayang, dukungan moril maupun materi dan semangat yang tiada hentinya.

ix

3. Ibu Yanne Irene M.si sebagai Ketua Prodi Matematika dan dosen pembimbing I Bapak Hermawan Setiawan S.Si, MTI, MM yang bersama-sama dengan Bapak Yudi Mahatma, M.Si telah memberikan bimbingan dan saran-saran dalam penyusunan skripsi penulis.

4. Ibu Nur Inayah, S.Pd, M.Si, yang tidak bosan memberikan nasehat dan semangat kepada penulis dan Dosen Penguji Ibu Sumaina, M. Si. Beserta Ibu Yanti, M.Si. tidak lupa seluruh dosen Jurusan MIPA berikut Program Studi Matematika yang sudah mengajarkan ilmu-ilmu yang bermanfaat bagi penulis selama kuliah wabil khusus Bapak Suherman, MSi dan Bapak Taufik Msc. Tech.

5. Seluruh staf akademik Fakultas Sains dan Teknologi, Pa Gun, Bu Opah, dan semuanya yang tidak dapat penulis sebutkan satu-persatu, yang dengan sabar melayani masalah administrasi mahasiswa program studi Matematika khususnya penulis sendiri.

6. Pengelola Perpustakaan Fakultas Sains dan Teknologi yang telah memberikan fasilitas untuk mengadakan studi kepustakaan.

7. Sahabat-sahabat Matematika angkatan 2002, Team JAMBRONG (Bambang Hata, Abub, Andi, Farid, Sopi, Mute), CH3COOH, Indri, Bu‟ay, Cie2

, Ubed, Irfan, Ucus, Dedi, Febri, Haidar, Nana, dan semuanya yang tidak bisa penulis sebutkan satu per satu.

x

9. Adik-adik angkatanku di Program Studi Matematika semoga kalian menjadi lebih baik dari angkatan di atas kalian. “Marilah kita bergerak dan bangun bersama HIMATIKA”, dan jangan lupakan angkatan di atas

kalian.

10. Sahabat Seperjuangan di Mat Uin Takin, Mamet, Beni, Alwi, qinoy. 11. Sahabat sepergerakan Zaky, Zabir, Faris, Bulet, Reza, Hata, Bambang,

Q-think, wawan, Ba‟i dan sahabat lainnya teruslah bergerak bergerak dan bergerak.

12. KKS Lintas Prodi Rulan, Ubay, Angga, Gun, Dam, Upi, Ika, Rul, Riska, Isna special buat Ambon dan mae seperjuangan piket di KKS Ciwithey Bandung.

13. Guru beserta rekan Seperjuangan dalam dunia bisnis kel. Bpk. Agus Ridwan, kel. Kang dian, Basuki Rahmat, kel. U.K. Ajat, kel Bapak Subo, kel. Bpk. Yudi, kel. Selvin, kel. Ika, Ucup, Zeris, Riska, Dewi, Teti, Melly, Luri, Minten, Wahyu, special Arif.

14. SMAN 1 Ciranjang Ratih, Rudi, Yono, Adi, Amet, Kuncen dst.

Penulis menyadari bahwa masih banyak kelemahan dan kekurangan yang terdapat dalam skripsi ini, yang masih harus diperbaiki. Akhir kata penulis berharap semoga skripsi ini dapat bermanfaat bagi kita semua.

Jakarta, April 2010

xi DAFTAR ISI

HALAMAN JUDUL ... i

HALAMAN PERSETUJUAN PEMBIMBING ... iii

HALAMAN PENGESAHAN UJIAN ... v

HALAMAN PERNYATAAN ... vi

ABSTRAK ... vii

KATA PENGANTAR ... viii

DAFTAR ISI ... xi

DAFTAR TABEL ... xiv

DAFTAR GAMBAR ... xv

DAFTAR LAMPIRAN ... xvi

BAB I. PENDAHULUAN ... 1

1.1. Latar Belakang ... 1

1.2. Perumusan Masalah ... 4

1.3. Pembatasan Masalah ... 4

1.4. Tujuan ... 8

BAB II. LANDASAN TEORI ... 6

2.1. Kriptografi ... 6

xii

2.1.2. Fungsi Hash ... 9

2.1.3. Fungsi Hash Satu Arah ... 11

2.1.4. Fungsi Hash MD5 ... 12

2.1.5. Penandatanganan dan Verifikasi Tanda-tangan Digital ..13

2.1.5.1. Pemberian Tandatangan Digital ... 14

2.1.5.2. Verifikasi Tandatangan Digital ... 14

2.2. Dasar-dasar Matematika Untuk MD5 ... 15

2.2.1. Fungsi Satu Arah ... 16

2.2.2. Relasi Keterbagian ... 16

2.2.3. Aritmatika Modulo ... 20

2.3. Analisis Data ... 22

2.3.1. Uji Satu-Sampel Kolmogorov-Smirnov ... 22

2.3.2. Uji t (Independent Sample t Test)………...24

BAB III. METODOLOGI PENELITIAN ... 27

3.1. Representasi Data ... 27

3.2. Algoritma MD5 ... 27

3.2.1. Penambahan bit–bit pengganjal (padding bits) ... 27

3.2.2. penambahan nilai panjang pesan semula ... 28

3.2.3. Inisialisasi penyangga (buffer) MD ... 28

3.2.4. Pengolahan pesan dalam blok berukuran 512 bit ... 29

xiii

3.2.5.2. Menentukan Nilai T ... 31

3.2.5.3. Menentukan Nilai k ... 32

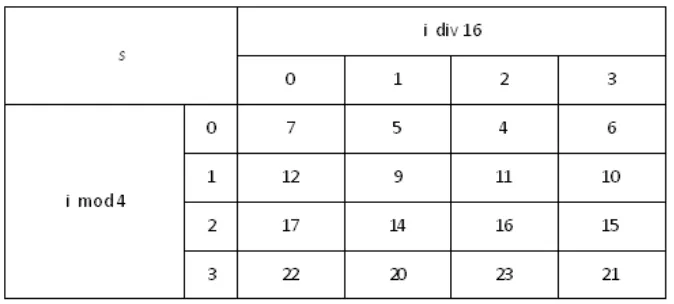

3.2.5.4. Menentukan Nilai s ... 32

3.3. Teknik Pengolahan dan Analisa Data ... 33

3.3.1. Uji Distribusi ... 33

3.3.2. Uji Homogenitas ... 34

BAB IV. PENGUJIAN DAN ANALISIS ... 36

4.1. Data Hasil Penelitian ... 36

4.2. Pengolahan Data ... 38

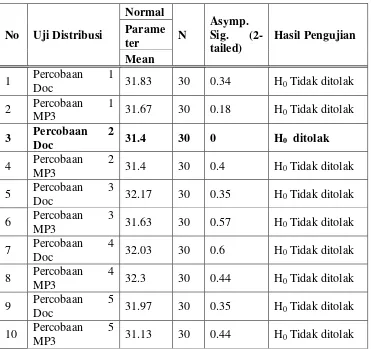

4.2.1. Uji Distribusi ... 38

4.2.2. Uji Variansi ... 40

4.2.2. Uji t (Independent Sample T-Test) ... 42

BAB V. KESIMPULAN DAN SARAN ... 45

5.1. Kesimpulan ... 45

5.2. Saran ... 46

DAFTAR PUSTAKA ... 47

xiv

DAFTAR TABEL

Tabel 3-1. Jenis File Input ... 27

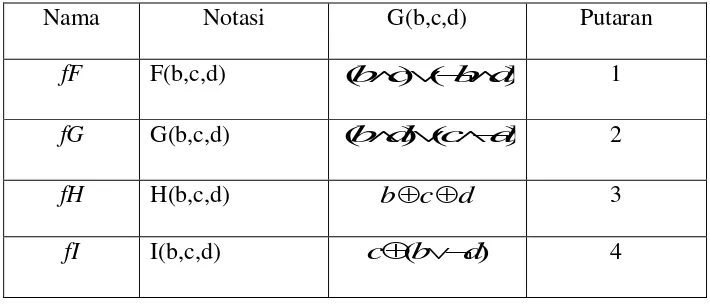

Tabel 3.2 Fungsi Manipulasi ... 31

Tabel 3.3 Nilai s pada circular left shift ... 32

Tabel 4.1 Data Kecepatan Masing-masing File ... 37

Tabel 4.2 Output Uji Distribusi ... 38

Tabel 4.3 Output Uji Variansi ... 40

xv

DAFTAR GAMBAR

Gambar 2.1 input dan output fungsi hash ... 10

Gambar 2.2 Pengolahan Gambar 2.2 Pengolahan ... 13

Gambar 2.3 Proses Penandatanganan dan Ferifikasi Pesan ... 13

Gambar 3.1Pengolahan pesan dalam Blok 512 ... 14

xvi

DAFTAR LAMPIRAN

LAMPIRAN 1 : Tabel T. Nilai T[i] ... 48

LAMPIRAN 2 : Persamaan Operasi Dasar MD5 (Putaran 1-4) ... 49

LAMPIRAN 3 : Analisa Percobaan 1-5 ... 52

1 BAB I

PENDAHULUAN

1.1 Latar Belakang

Seiring dengan perkembangan sistem informasi yang sangat pesat, berbagai macam layanan komunikasi tersedia di internet, di antaranya adalah web, e-mail, milis, dan sebagainya. Dengan semakin maraknya orang memanfaatkan layanan komunikasi di internet tersebut, maka permasalahanpun bermunculan, apalagi ditambah dengan adanya hacker dan cracker.

Salah satu aspek penting dari sebuah sistem informasi adalah masalah keamanan, namun masalah keamanan ini sering kali kurang mendapat perhatian dari para pemilik dan para pengelola sistem informasi. Seringkali masalah keamanan berada di urutan kedua atau bahkan di urutan terakhir dalam hal yang dianggap penting apabila mengurangi performansi dari sistem, maka seringkali keamanan dikurangi atau bahkan ditiadakan.

2 dikurangi. Ini adalah masalah keamanan pesan yang disebut dengan integritas data (data integrity). Selain itu, penerima yakin bahwa pesan tersebut memang benar dari pengirim yang benar, bukan dari orang lain yang menyambar. Ini adalah masalah keamanan yang dinamakan otentikasi. Otentikasi sumber pesan secara implisit juga memberikan kepastian integritas data, sebab jika pesan dimodifikasi berarti sumber pesan sudah tidak benar, oleh karena itu penulis mengkombinasikan integritas data dengan layanan otentikasi sumber pesan.

Untuk menjaga keotentikan suatu pesan diperlukan suatu identitas pengirim dalam hal ini adalah tandatangan. Sejak berabad-abad lamanya, tandatangan digunakan untuk membuktikan keotentikan dokumen kertas (misalnya surat, piagam, ijazah, karya seni, dan sebagainya). Fungsi tandatangan di sini diterapkan untuk otentikasi. Pada data digital seperti pesan yang dikirim melalui saluran komunikasi dan dokumen elektronis yang disimpan melalui memori komputer, tandatangan pada data digital ini dinamakan tandatangan digital (digital signature).[6]

Dapat dibayangkan jika ada orang yang tidak bertanggun jawab mampu meniru tandatangan milik orang lain, tentu saja ada pihak yang dirugikan. oleh karenanya diperlukan suatu system keamanan yang baik, adapun teknik yang digunakan adalah kriptografi.

3 teknik dalam dalam upaya untuk mengamankan data. Tenik kriptografi yang berkaitan dengan tandatangan digital, adalah fungsi Hash.

Fungsi Hash adalah fungsi publik (tidak dirahasiahkan) dan keamanannya terletak pada sifat satu arahnya itu. Salah satu Fungsi hash yang dapat digunakan untuk tandatangan digital adalah MD5. Fungsi hash MD5 menerima masukan berupa pesan yang berukuran sebarang dan menghasilkan message digest yang panjangnya 128 bit. [6]

Dengan panjang message digest 128 bit, maka secara brute force dibutuhkan percobaan sebanyak 2128 kali untuk menemukan dua buah pesan

4 Penemuan kolisi pada MD5 mendorong para kriptografer merekomendasikan fungsi hash yang baru, hingga saat ini fungsi hash untuk digital signature sudah mengalami banyak perkembangan dan melahirkan nama-nama algoritma selain MD5. Namun demikian penulis tetap memilih MD5 sebagai Algoritma hashing untuk digital signature, karena MD5 merupakan pelopor dari keluarga fungsi hash di masa kini maupun di masa mendatang. Hal inilah yang menjadi motivasi penulis memilih MD5 sebagai tema pada tugas akhir ini.

1.2 Perumusan Masalah

Masalah yang akan dibahas pada penelitian ini adalah :

Bagaimana cara mengkonstruksi dan menganalisa algoritma MD5 secara umum

Bagaimana menganalisa proses Digital Signature untuk jenis file dokumen dan audio

Bagaimana mengimplementasikan kriptosistem algoritma MD5 ke dalam bentuk perangkat lunak (pemograman)

1.3 Pembatasan masalah

5 MD5 ke dalam perangkat lunak, penulis menggunakan bahasa pemrograman Java.

1.4 Tujuan

Tujuan penulisan ini adalah sebagai berikut:

Mempelajari cara mengkonstruksi algoritma MD5 secara umum

Mengetahui perbandingan waktu proses hasing algoritma MD5 terhadap file jenis dokumen dan audio (MP3)

Mengimplementasikan kriptosistem algoritma MD5 ke dalam bentuk perangkat lunak (pemrograman).

6 BAB II

LANDASAN TEORI

2.1 Kriptografi

Kriptografi adalah ilmu dan seni yang mempelajari teknik–teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, serta otentikasi. Pada mulanya kriptografi bertujuan untuk merahasiakan pesan. Kata „seni‟ pada definisi di atas, berasal dari fakta sejarah bahwa pada masa awal–awal sejarah kriptografi, setiap orang mungkin mempunyai cara yang unik untuk merahasiakan pesan. Cara– cara unik tersebut mungkin berbeda–beda pada setiap pelaku kriptografi sehingga setiap penulisan pesan rahasia mempunyai nilai estetika tersendiri. Sehingga kriptografi berkembang menjadi sebuah seni merahasiakan pesan (kata “graphy” pada “cryptography” itu sendiri sudah menyiratkan sebuah seni).

Berikut ini adalah penjelasan mengenai aspek keamanan yang disediakan oleh kriptografi tersebut:

Kerahasiaan (confidentiality)

Layanan yang digunakan untuk menjaga isi pesan dari siapa pun yang

7

Integritas data (data integrity)

Layanan yang menjamin bahwa pesan masih asli/utuh atau belum pernah dimanipulasi selama pengiriman. Dengan kata lain, aspek keamanan ini dapat diungkapkan sebagai pertanyaan: "Apakah pesan yang diterima masih asli atau tidak mengalami perubahan (modifikasi)?". Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi pesan oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain ke dalam pesan yang sebenarnya.

Otentikasi (authentication)

8

Nirpenyangkalan (non-repudiation)

Layanan untuk mencegah entitas yang berkomunikasi melakukan penyangkalan, yaitu pengirim pesan menyangkal melakukan pengiriman atau penerima pesan menyangkal telah menerima pesan. Nirpenyangkalan tampak dalam kalimat berikut: "Saya menyangkal telah mengirim pesan ini termasuk isinya".[6]

2.1.1 Konsep Tandatangan Digital

Sejak berabad-abad lamanya, tanda tangan digunakan untuk membuktikan otentikasi dokumen kertas (misalnya surat, piagam, ijazah, buku, karya seni, dan sebagainya). Tanda-tangan mempunyai karakteristik sebagai berikut

Tanda-tangan adalah bukti yang otentik.

Tanda tangan tidak dapat dilupakan.

Tanda-tangan tidak dapat dipindah untuk digunakan ulang.

Dokumen yang telah ditandatangani tidak dapat diubah.

Tanda-tangan tidak dapat disangkal (repudiation).

9 nilai kriptografis yang bergantung pada pesan dan pengirim pesan (Hal ini kontras dengan tanda tangan pada dokumen kertas yang bergantung hanya pada pengirim dan selalu sama untuk semua dokumen). Dengan tanda-tangan digital, maka integritas data dapat dijamin, disamping itu ia juga digunakan untuk membuktikan asal pesan (keabsahan pengirim), dan nirpenyangkalan. Menandatangani pesan dapat dilakukan dengan salah satu dari dua cara:

Enkripsi pesan

Mengenkripsi pesan dengan sendirinya juga menyediakan ukuran otentikasi. Pesan yang terenkripsi sudah menyatakan bahwa pesan tersebut telah ditandatangani.

Tanda tangan digital dengan fungsi hash (hash function)

Tanda-tangan digital dibangkitkan dari hash terhadap pesan. Nilai hash adalah kode ringkas dari pesan. Tanda tangan digital berlaku seperti tanda-tangan pada dokumen kertas. Tanda-tangan digital ditambahkan (append) pada pesan.

2.1.2 Fungsi Hash

10 panjangnya tetap (fixed) (umumnya berukuran jauh lebih kecil daripada ukuran string semula). Fungsi hash dapat menerima masukan string apa

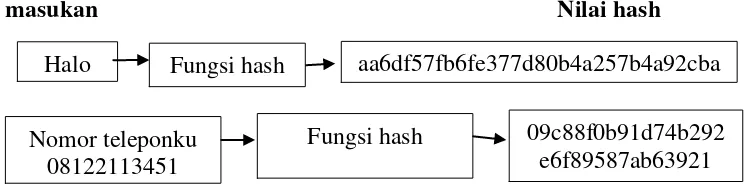

Keluaran fungsi hash disebut juga nilai hash (hash-value) atau pesan-ringkas (message digest). Pada persamaan di atas, h adalah nilai hash atau message digest dari fungsi H untuk masukan M. Dengan kata lain, fungsi hash mengkompresi sembarang pesan yang berukuran berapa saja menjadi message digest yang ukurannya selalu tetap (dan lebih pendek dari panjang pesan semula). Gambar 2.1 memperlihatkan contoh dua buah pesan dengan panjang yang berbeda-beda setelah di hash menghasilkan pesan ringkas yang panjangnya tetap (dalam contoh ini pesan ringkas dinyatakan dalam kode heksadesimal yang panjangnya 128 bit. Satu karakter heksadesimal = 4 bit). Nama lain fungsi hash adalah: fungsi kompresi/kontraksi (compression function), cetak-jari (fingerprint), cryptographic checksum, message integrity check (MIC) dan manipulation detection code (MDC).

masukan Nilai hash

Gambar 2.1 input dan output fungsi hash

11 Aplikasi fungsi hash antara lain untuk memverifikasi kesamaan salinan suatu arsip dengan arsip aslinya yang tersimpan di dalam sebuah basis data terpusat. Dari pada mengirim salinan arsip tersebut secara keseluruhan ke komputer pusat (yang membutuhkan waktu transmisi lama dan ongkos yang mahal), lebih efisien mengirimkan message digest-nya saja. Jika message digest salinan arsip sama dengan message digest arsip asli, berarti salinan arsip tersebut sama dengan arsip di dalam basis data.

2.1.3 Fungsi Hash Satu Arah

Fungsi hash satu-arah (One-way Hash) adalah fungsi hash yang bekerja dalam satu arah: pesan yang sudah diubah menjadi message digest tidak dapat dikembalikan lagi menjadi pesan semula. Dua pesan yang berbeda akan selalu menghasilkan nilai hash yang berbeda pula. Sifat-sifat fungsi hash satu-arah adalah sebagai berikut [5]:

Fungsi H dapat diterapkan pada blok data berukuran berapa saja.

H menghasilkan nilai (h) dengan panjang tetap (fixed-length output).

H(x) mudah dihitung untuk setiap nilai x yang diberikan.

Untuk setiap h yang diberikan, tidak mungkin menemukan x sedemikian sehingga H(x) = h. Itulah sebabnya fungsi H dikatakan fungsi hash satu-arah (oneway hash function).

12

Tidak mungkin (secara komputasi) mencari pasangan x dan y sedemikian sehingga H(x)H(y)

Keenam sifat di atas penting sebab sebuah fungsi hash seharusnya berlaku seperti fungsi acak (randomize). Sebuah fungsi hash dianggap tidak aman jika secara komputasi dimungkinkan menemukan pesan yang bersesuaian dengan pesan ringkasnya, dan terjadi kolisi (collision), yaitu terdapat beberapa pesan berbeda yang mempunyai pesan ringkas yang sama.

Fungsi hash bekerja secara iteratif. Masukan fungsi hash adalah blok pesan (M) dan keluaran dari hashing blok pesan sebelumnya,

) ,

( 1

H Mi hi h

Fungsi Hash adalah Publik (tidak dirahasiakan) dan keamanannya terletak pada sifat satu arahnya. Ada beberapa fungsi hash satu-arah yang sudah dibuat orang, antara lain: MD2, MD4 MD5, Secure Hash Function (SHA), RIPMEND, WHIRPOOL, dan lain–lain. Fungsi Hash yang banyak digunakan didalam kriptografi adalah MD5 dan SHA.

2.1.4 Fungsi Hash MD 5

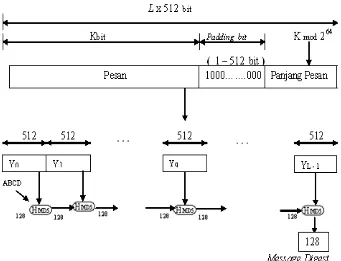

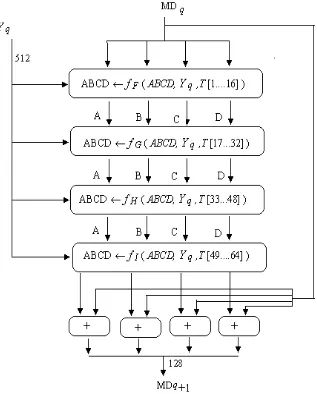

13 pembuatan message digest MD5 secara garis besar adalah mengolah masukan yang berupa blok 512 bit, dibagi kedalam 16 sub blok berukuran 32-bit. Keluaran algoritma diset menjadi 4 blok yang masing–masing berukuran 32-bit, dan setelah digabungkan akan membentuk nilai Hash 128 bit.[1]

Gambar 2.2 Pengolahan Pesan dalam Blok 512

2.1.5 Penandatanganan dan Verifikasi Tanda-tangan Digital Dengan MD5

14 2.1.5.1 Pemberian Tanda-tangan Digital

Langkah–langkah pemberian tandatangan digital

Pengirim pesan mula-mula menghitung message digest MD (dengan mentransformasikan pesan M dengan menggunakan fungsi hash MD5)

Message digest MD dienkripsi dengan algoritma kriptografi kunci-publik dan menggunakan kunci rahasia (SK) si pengirim. Hasil enkripsi inilah yang dinamakan dengan tanda-tangan digital S,

Tandatangan digital S dilekatkan ke pesan M (dengan cara menyambung/append ) S, lalu keduanya dikirim melalui saluran komunikasi. Dalam hal ini, kita katakan bahwa pesan M sudah ditandatangani oleh pengirim dengan tanda-tangan digital S.

2.1.5.2 Verifikasi Tandatangan Digital

Langkah–langkah Verifikasi tandatangan digital

Tanda-tangan digital S didekripsi dengan menggunakan kunci publik (PK) pengirim pesan, menghasilkan message digest semula, dengan persamaansebagai berikut:

MD = DPK(S)

15

Jika MD = MD’ berarti tanda-tangan yang diterima otentik dan berasal dari pengirim yang benar.

penandatanganan dan pemverifikasian tanda-tangan digital yang menggunakan fungsi Hash MD5 ditunjukkan pada pada gambar berikut.

Gambar 2.3 Proses Penandatanganan dan Ferifikasi Pesan 2.2 Dasar–dasar Matematika Untuk MD 5

Peranan matematika sangat penting dalam membangun dan mengembangkan algoritma kriptografi khususnya untuk algoritma kriptografi MD5. Berikut adalah beberapa teorema yang mendukung terhadap proses hashing pada algoritma MD5.

16 2.2.1 Fungsi Satu Arah

Didalam kriptografi terdapat fungsi yang penting, yaitu fungsi satu arah (ona-way function) fungsi satu arah didefinisikan sebagai berikut.

Fungsi f dari yang memetakan himpunan A ke himpunan B dikatakan fungsi satu-arah jika f(x) “mudah” dihitung untuk semua xA tetapi “sangat sukar” atau bahkan “hampir tidak mungkin secara komputasi” menemukan inversnya, yaitu menemukan x sedemikian sehingga f(x) = y untuk semua y anggota jelajah f.

Contoh:

Misalkan X = {1,2,3,4………10} didefinisikan fungsi f pada X sedemikian sehingga f(x) = f(x)3xmod11untuk semua x anggota X, jelas kita mudah menghitung f(1) = 3, f(2) = 9, f(3) = 5, f(4) = 4, f(5) = 1, f(6) = 3, f(7) = 9, f(8) = 5, f(9) = 4, f(10) = 1. tetapi, sangat sukar menemukan x sedemikian sehingga f(x)=4. Pekerjaan menemukan x semakin sukar lagi jika bilangan yang digunakan adalah bilangan yang besar.

2.2.2 Relasi Keterbagian Definisi 2.2.2

17 Jika a | b dan k adalah bilangan bulat dengan b = ka maka k disebut hasil bagi (quotient) dari b oleh a. Dapat juga disebut bahwa k adalah faktor dari b yang menjadi komplemen dari a. Jadi a dan k merupakan komplementer dari b.

20 karena 0r1,r2b. Hal ini terpenuhi hanya jika q1 q2 0 atau

1 2kitadapatkan1 2

qq r r. Jadi hasil bagi dan sisa adalah unik.

2.2.3 Aritmetika Modulo

Aritmetika modulo (modular arithmetic) memainkan peranan yang penting dalam komputasi integer, khususnya pada aplikasi kriptografi. Operator yang digunakan pada aritmetika modulo adalah mod. Operator mod memberikan sisa pembagian. Misalnya 23 dibagi 5 memberikan hasil 4 dan sisa 3, sehingga kita tulis 23 mod 5 = 3.

Definisi 2.2.3.1

Misalkan a adalah bilangan bulat dan m, q adalah bilangan bulat . Operasi a mod m ( dibaca a modulo m ) menghasilkan sisa pembagian a oleh m. Dengan kata lain a mod m = r Jika dan hanya jika a = mq + r, dengan 0rm [10].

Definisi 2.2.3.2 (Kekongruenan)

21 Sifat-sifat Dasar Kekongruenan

Teorema 2.2.3.2.a

Misalkan m adalah bilangan bulat positif. Ambil sebarang bilangan bulat a, b dan c. Maka

(i) aa(modm)

(ii) Jika ab(modm)maka ba(modm)

(iii) Jika ab(modm) dan bc(modm)maka ac(modm) Teorema 2.2.3.2.b

Misalkan m adalah bilangan bulat positif.

1. Jika ab(modm) dan c adalah sembarang bilangan bulat maka (i) (ac)(bc)(modm)

(ii) acbc(modm)

(iii) apbp(modm) untuk suatu bilangan bulat tak ngatif p. 2. Jika ab(modm)dan cd(modm), maka

(i) (ac)(bd)(mom) (ii) acbd(modm)

Teorema 2.2.3.2.c Modulus Keterbagian

Misalkan a dan b adalah bilangan bulat. Ambil m dan d bilangan bulat positif dengan d|m. Jika ab(modm), maka ab(modd).

Bukti:

22

Berdasarkan teorem asebelumnya ada x sedemikian sehingga 1(mod )

cx m. Dengan demikian ac bc(mod )makan menghasilkan

(mod )

acx bcx m atau a b1 1 (mod )m. Jadi a b (mod )m

2.3 Analisis Data

Dalam pengambilan keputusan sebuah penelitian diperlukan data-data hasil penelitian yang kemudian dilanjutkan dengan sebuat analisa data dengan metode tertentu. Dalam hal ini untuk pengujian data menggunakan Uji Satu-Sampel Kolmogorov-Smirnov sedangkan metode yang digunakan

untuk menganalisis data adlah Uji t (Independent Sample t Test)

2.3.1 Uji Satu-Sampel Kolmogorov-Smirnov

23 Uji ini menentukan suatu titik dimana kedua distribusi itu yakni distribusi yang diharapkan dan distribusi hasil pengamatan memiliki perbedaan terbesar. Dengan melihat distribusi samplingnya, apakah perbedaan besar yang diamati mungkin terjadi apabila observasi-observasi itu benar-benar suatu sampel random dari distribusi teoritis.

MisalkanF0(x)adalah suatu fungsi distribusi frekuensi kumulatif yang sepenuhnya ditentukan, yaitu distribusi kumulatif teoritis. Nilai dari

) (

0 x

F adalah proporsi kasus yang diharapkan mempunyai nilai yang sama atau kurang dari pada x.

Misalkan SN(x)adalah distribusi kumulatif yang diobservasi dari suatu sampel andom dengan N observasi. Di mana x adalah sembarang nilai, SN(x)=kN, di mana k adalah banyaknya observasi, k ≤ x. Observasi-observasi yang dilakukan jarang sekali distribusi frekuensi pengamatan SN(x) sama dengan fungsi distribusi frekuensi yang diharapkan F0(x)walaupun pengujian hipotesanya benar. Uji ini membuat perbandingan antara frekuensi pengamatan SN(x) dengan frekuensi yang diharapkan F0(x)untuk berbagai nilai variabel random. Uji Kolmogorov-Smirnov memusatkan perhatian pada penyimpangan (deviasi) terbesar. HargaF0(x)–SN(x)terbesar dinamakan deviasi maksimum. Berikut adalah persamaan Kolmogorov-Smirnov :

0() ()

hitung N

24 Uji satu sampel Kolmogorov-Smirnov bisa digunakan untuk menganalisa data yang jumlahnya sedikit. Lain halnya dengan uji χ2

( Chi-Square) hanya dapat digunakan untuk data yang berjumlah banyak. Selain itu, uji satu sampel Kolmogorov-Smirnov tidak perlu kehilangan informasi karena digabungkannya kategori-kategori seperti yang dilakukan pada uji χ2

, bila sampelnya kecil dan disebabkan kategori-kategori yang berhampiran harus digabungkan sebelum χ2

dapat dihitung. Fakta ini menunjukkan bahwa uji Kolmogorov-Smirnov mungkin lebih besar kekuatannya dalam semua kasus jika dibandingkan dengan tes lainnya yaitu uji χ2

.

2.3.2 Uji t (Independent Sample t Test)

25 n2 = besar sampel 2

sx1-x2 = standar error dari beda

dimana Xi adalah pengamatan variabel ke-i.

Dalam menggunakan uji t, perlu diperhatikan hipotesa yang dirumuskan tentang kedua rata-rata yang akan dibandingkan. Ada tiga cara untuk merumuskan hipotesa, yaitu :

1. H0 : µ1 = µ2, dengan hipotesa alternatif H1 : µ1 ≠ µ2, keputusan : Jika |thitung| > ttabel , maka H0 ditolak, H1 tidak ditolak

Jika |thitung| ≤ ttabel, maka H0 tidak ditolak, H1 ditolak 2. H0 : µ1 > µ2, dengan HA : µ1≤ µ 2, daerah keputusan :

Jka |thitung| ≤ -ttabel, maka H0 ditolak, H1 tidak ditolak Jika |thitung| > -ttabel, maka H0 tidak ditolak, H1 ditolak 3. H0 : µ1 < µ2, dengan HA : µ1≥ µ2, daerah keputusan :

Jika |thitung| ≥ ttabel, maka H0 ditolak, H1 tidak ditolak Jika |thitung| < ttabel, maka H0 tidak ditolak, H1 ditolak

Jenis hipotesis yang dirumuskan menentukan apakah uji-t menggunakan two-tailed (2 ekor) ataukah 1 ekor. Hipotesis yang sering digunakan adalah hipotesis pertama, di mana dinyatakan bahwa rata-rata dari populasi 1 sama dengan rata-rata populasi 2 (µ1=µ2), dengan hipotesis alternatif bahwa populasi 1 tidak sama dengan populasi 2 (µ1≠µ2). Prosedur uji-t adalah sebagai berikut1 :

26 a. Tentukan rumusan hipotesa tentang kedua rata-rata populasi b. Nyatakan besar masing-masing sampel yang independen

tersebut, yaitu n1, n2.

c. Hitung statistik thitung yang akan digunakan, yaitu :

1 2

_ _

1 2

| |

hitung

x x x x t

s

d. Tentukan level significance, yaitu α untuk mencari ttabel

e. Cari harga ttabel pada tabel dengan degree of freedom n1 + n2 – 2 f. Tentukan daerah penilikan hipotesis sesuai dengan rumusan

hipotesa yang digunakan.

27 BAB III

METODOLOGI PENELITIAN

3.1 Representasi Data

Data yang digunakan pada penelitian ini berupa file jenis dokumen dan audio (suara). Dari masing-masing jenis file diambil secara acak tiga puluh (30) kapasitas file yang berbeda. Sedangkan aplikasi yang digunakan masing-masing file dapat dilihat pada tabel berikut:

3.2 Algoritma MD5

Dimisalkan kita memiliki pesan sepanjang “n”-bit, dan akan dicari message digestnya. Untuk menghitung message digest dari sebuah pesan,

pada MD5 dilakukan langkah-langkah sebagai berikut

3.2.1 Penambahan bit–bit pengganjal (padding bits)

28 pesan, diikuti bit „0‟ sebanyak yang diperlukan hingga panjangnya

menjadi k bit.

3.2.2 penambahan nilai panjang pesan semula

pesan yang telah diberi bit–bit pengganjal selanjutnya ditambah lagi dengan 64 bit yang menyatakan panjang pesan semula. Jika panjang pesan > 2^64 maka yang diambil adalah panjangnya dalam modulo 2^64.dengan kata lain, jika panjang pesan semula adalah K bit, maka 64 bit yang ditambahkan menyatakan K modulo 2^64. Setelah ditambah dengan 64 bi, panjang pesan sekarangmenjadi kelipatan 512 bit.[5]

3.2.3 inisialisasi penyangga (buffer) MD.

MD5 membutuhkan 4 buah penyangga (buffer) yang masing–masing panjangnya 32 bit. Total panjang penyangga adalah 4x32 = 128 bit. Keempat penyangga ini diberi nama A,B,C, dan D. setiap penyangga diinisialisasi dengan nilai–nilai (dalam notasi HEX) sebagai berikut :

29 3.2.4 Pengolahan pesan dalam blok berukuran 512 bit.

Pesan dibagi menjadi L blok yang masing–masing panjangnya 512 bit (Y0 sampai YL-1). Setiap blok 512-bit diproses bersama dengan penyangga MD menjadi keluaran 128-bit, dan ini disebut proses HMD5. Gambaran proses HMD5 diperlihatkan pada gambar….

30 3.2.5 Operasi Dasar MD5

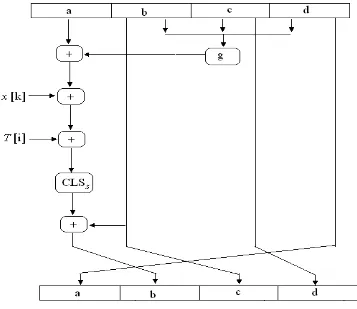

Proses HMD5 terdiri dari 4 buah putaran, dan masing–masing putaran melakukan operasi dasar MD5 sebanyak 16 kali dan setiap operasi dasar memakai sebuah elemen T. Operasi dasar MD5 diperlihatkan pada Gambar berikut

Gambar 3.2 Operasi Dasar MD5

Operasi dasar MD5 yang diperlihatkan pada Gambar di atas dapat ditulis dengan sebuah persamaan sebagai berikut:

]) [ ] [ ) , , (

(a g b c d X k T i CLS

b

a s

yang dalam hal ini,

31 CLSs = circular left shift sebanyak s bitt (notasi: <<<)

X[k] = kelompok 32-bit ke-k dari blok 512 message ke-q. nilai k = 0 sampai 15.

T[i] = elemen tabel T ke-i (32 bit) + = operasi penjumlahan modulo 2 32

Selanjutnya, setiap kali selesai satu operasi dasar, penyangga-penyangga tersebut digeser ke kanan secara sirkuler.

3.2.5.1 Fungsi dalam HMD5

fF, fG, fH, dan fI adalah fungsi untuk memanipulasi masukan a, b, c, dan d dengan ukuran 32-bit. Masing-masing dapat dilihat pada tabel berikut[9].

Tabel 3.2 Fungsi Manipulasi

Nama Notasi G(b,c,d) Putaran

fF F(b,c,d) (bc)(bd) 1 fG G(b,c,d) (bd)(cd) 2

fH H(b,c,d) bcd 3

fI I(b,c,d) c(bd) 4

3.2.5.2 Menentukan Nilai T

32 3.2.5.3 Menentukan nilai k

Nilai k pada setiap operasi dasar dapat disajikan secara matematis dengan persamaan:

Misalkan Notasi [abcd k s i] menyatakan operasi

s

33 3.3 Teknik Pengolahan dan Analisa Data

Umumnya dalam proses eksekusi algoritma memerlukan waktu tempuh mulai dari awal proses hingga algoritma itu berhenti. Mengenai seberapa besar waktu yang dibutuhkan tergantung pada sistem konstruksi algoritma, bahasa pemrograman yang digunakan, spesifikasi computer yang dipakai hingga seberapa besar kapasitas inputan. Dalam hal ini yang akan dianalisis adalah dengan adanya perbedaan jenis file apakah ada pengaruhnya terhadap kecepatan eksekusi suatu algoritna yang dalam hal ini adalah fungsi hash MD5. Dengan cara menginput dua kelompok jenis file, dapat diperoleh data untuk dianalisa.

3.3.1 Uji Distribusi

34 Hipotesis untuk uji Kolmogorov-Smirnov :

H0 : F0(x) = SN(x), distribusi yang diharapkan sesuai dengan distribusi hasil pengamatan.

H1 : F0(x) ≠ SN(x) atau distribusi yang diharapkan tidak sesuai dengan distribusi hasil pengamatan.

Daerah penilikan hipotesa dengan nilai α = 0,05 adalah sebagai

berikut :

Jika Dhitung > Dtabel, maka H0 ditolak Jika Dhitung < Dtabel, maka H0 tidak ditolak

Adapun kaitannya dengan penulisan skripsi ini, pengujian data untuk menentukan kesesuaian distribusi populasi dengan uji Kolmogorov-Smirnov diolah dengan software SPSS. Output yang dihasilkan dari pengolahan SPSS, dilakukan pengujian dengan pengambilan keputusan berdasarkan nilai probabilitas (Asymp.Sig.(2-tailed)) di mana nilai α = 0,05 :

Jika probabilitas > 0,05 , maka H0 tidak ditolak Jika probabilitas < 0,05 , maka H0 ditolak[8]

3.3.2 Uji Homogenitas

35 dua kecepatan yang independen tersebut. Adapun kaitannya dengan penulisan skripsi ini, pengolahan data dengan uji t dilakukan menggunakan software SPSS. Output yang dihasilkan dari pengolahan SPSS, dilakukan pengujian untuk menentukan kecepatan rata-rata dengan ketentuan-ketentuan sebagai berikut.

Hipotesa untuk menentukan kecepatan rata-rata : H0 : Kedua rata-rata populasi adalah sama

H1 : Kedua rata-rata populasi adalah berbeda

Pengambilan keputusan didasarkan atas dua metode:

Berdasarkan perbandingan nilai thitung dengan ttabel di mana µ1= µ2 Jika |thitung| > ttabel, maka H0 ditolak dan H1 tidak ditolak

Jika |thitung| < ttabel, maka H0 tidak ditolak dan H1 ditolak

Berdasarkan nilai probabilitas dengan α = 0,05:

Jika probabilitas > 0,05 , maka H0 tidak ditolak Jika probabilitas < 0,05 , maka H0 ditolak

36 BAB IV

PENGUJIAN DAN ANALISIS

4.1 Data Hasil Penelitian

Data yang diperlukan untuk pembahasan telah dikumpulkan dengan melakukan percobaan hashing file jenis dokumen dan file jenis audio (MP3) pada seperangkat Komputer dengan spesifikasi sebagai berikut:

1. Prosesor Intel 2,9 GHz 2. Ram 1 GB

3. Hardisk 160 GB 4. Monitor 15 inci

37 Tabel 4.1 Data Kecepatan Masing-masing File

38 4.2 Pengolahan Data

Langkah pertama yang dilakukan dalam pengujian adalah uji distribusi 4.2.1 Uji Distribusi

39 Hipotesis untuk uji Kolmogorov-Smirnov :

H0: F0(x) = SN(x), populasi kecepatan berdistribusi Normal.

H1: F0(x) ≠ SN(x) atau distribusi kecepatan tidak berdistribusi Normal. Pengambilan keputusan berdasarkan nilai probabilitas (Asymp.Sig.(2-tailed)) dengan nilai α = 0,05 :

Jika probabilitas > 0,05 , maka H0 tidak ditolak Jika probabilitas < 0,05 , maka H0 ditolak

Untuk memperoleh hasil hipotesa, pengujian dilakukan pada nilai probabilitas yang diperoleh dari masing-masing percobaan. Pada percobaan 1 file jenis dokumen nilai probabilitas yang didapatkan adalah 0,34 dan hasil ini ada di atas 0,05 (0,34 > 0,05). Maka H0 untuk percobaan 1 file jenis dokumen tidak ditolak, dengan kata lain ada kesesuaian antara distribusi yang diharapkan dengan distribusi pengamatan sehingga distribusi kecepatannya adalah distribusi Normal. Begitu juga untuk percobaan 1 file jenis audio, nilai probabilitas yang didapat adalah 0,18 dan lebih besar dari 0,05 menghasilkan putusan bahwa H0 tidak ditolak atau kecepatannya berdistribusi Normal. Hal yang sama dilakukan terhadap percabaan-percobaan selanjutnya yaitu percabaan-percobaan 2 sampai yang terakhir percabaan-percobaan 10 untuk masing-masing jenis file dengan membandingkan nilai probabilitasnya terhadap nilai α(0,05) sesuai dengan ketentuan dari uji

probabilitas yang telah disebutkan sebelumnya.

40 pengujian terlihat ada 1 pengujian yaitu uji 2 file jenis dokumen dengan nilai probabilitas 0,00 (0,00 < 0,05) yang menghasilkan hipotesa H0 ditolak (yang dicetak hitam) atau distribusi yang diharapkan tidak sesuai dengan distribusi hasil pengamatan. Untuk ke 9 uji yang lainnya menghasilkan hipotesa distribusi yang diharapkan sesuai dengan distribusi hasil pengamatan (H0 tidak ditolak)

Dengan perbandingan 9 uji menghasilkan H0 tidak ditolak (90%) dan 1 uji menghasilkan H0 ditolak (10,%), maka dapat disimpulkan dengan mayoritasnya hipotesa yang menyatakan adanya kesesuaian antara distribusi harapan dengan distribusi pengamatan, maka distribusi kecepatan proses hashing untuk file jenis dokumen dan file jenis audio (MP3) berdistribusi Normal.

4.2.2 Uji Variansi

Analisis menggunakan F test adalah untuk menguji apakah ada kesamaan varians file jenis dokumen dan audio (mp3)

Tabel 4.3 Output Uji Variansi

Uji Uji Variansi |fhitung| Sig. Hasil Pengujian

41 Hipotesis

H0 : Kedua varians populasi adalah identik (varians populasi kecepatan file jenis dokumen dan audio (mp3) adalah sama). H1 : Kedua varians populasi adalah tidak identik (varians populasi kecepatan file jenis dokumen dan suara (mp3) adalah berbeda).

Pengambilan keputusan

Jika probabilitas > 0,05, H0 diterima

Jika probabilitas < 0,05, H0 ditolak Keputusan:

Dari table hasil uji variansi diatas terlihat bahwa F hitung untuk kecepatan dengan Equal variance assumed (diasumsi kedua varians sama atau menggunakan pooled variance t test ) pada percobaan 1 adalah 0,029 dengan probabilitas 0,87. Oleh karena probabilitas > 0,05 (0,87 > 0,05), maka H0 diterima, atau kedua varians sama. Hal yang sama juga berlaku pada percobaan 2 dimana F hitung pada percobaan tersebut adalah 0,026 dengan probabilitas 0,871 > 0,05 hal ini menyebabkan H0 diterima. Dari table diatas jika kita amati nilai probabilitas dari semua percobaan akan mengarah untuk tidak menolak H0, dengan kata lain dapat disimpulkan bahwa kedua varians sama.

42 4.2.3 Uji t (Independent Sample T-Test)

Output yang telah didapat setelah diolah dengan menggunakan SPSS, dilakukan pengujian hipotesa untuk menentukan rata-rata waktu dengan melihat ada tidaknya perbedaan rata-rata dari dua Jenis file independen yang diuji sampai pada titik konsisten di mana nilai dari |thitung| selalu lebih kecil dari ttabel atau nilai probabilitasnya (sig(2-tailed)) selalu lebih besar dari nilai α (0,05).

Hipotesa untuk menentukan rata-rata waktu waktu : H0 : Kedua rata-rata populasi antar kapasitas adalah sama H1 : Kedua rata-rata populasi antar kapasitas adalah berbeda Tabel 4.4 Output Independent Sample T-Test

Uji |thitung| df ttabel

Sig

(2-tailed)

Hasil Pengujian

1 0.032 58 2.048 0.974 H0 Tidak ditolak

2 0 58 2.048 1 H0 Tidak ditolak

3 0.1 58 2.048 0.921 H0 Tidak ditolak

43 Pengambilan keputusan didasarkan atas dua metode:

1. Berdasarkan nilai probabilitas dengan α = 0,05 : Jika probabilitas > 0,05 , maka H0 tidak ditolak

Jika probabilitas < 0,05 , maka H0 ditolak

2. Berdasarkan perbandingan nilai thitung dengan ttabel di mana µ1=µ2 Jika |thitung| > ttabel, maka H0 ditolak dan H1 tidak ditolak

Jika |thitung| < ttabel, maka H0 diterima dan H1 ditolak

Pengujian menggunakan probabilitas di mana nilai α = 0,05, pada Tabel diatas terlihat bahwa nilai probabilitas lebih besar dari α (0,05) pada uji ke-1 yaitu 0,974, artinya nilai rata-rata dari dua file yang diuji (file jenis dokumen dan file jenis audio) memiliki rata-rata yang sama (H0 tidak ditolak). Pengujian ke-2 sampai ke-5 dengan masing-masing nilai probabilitas 1, 0,921, 0,959 dan 0,875 > 0,05 artinya nilai rata-rata dari dua file yang diuji (file jenis dokumen dan file jenis audio) memiliki rata-rata yang sama (H0 tidak ditolak).

44 diambil dari dua titik, yaitu titik negatif dan titik positif. Dengan demikian nilai thitung yang bernilai negatif dimutlakkan menjadi positif ketika akan di uji atau dibandingkan dengan nilai ttabel.

45 BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Berdasarkan simulasi yang telah dilakukan terhadap data hasil percobaan dengan menggunakan fungsi hash MD5 dan analisa data (Uji Distribusi, Uji Varians, dan Uji t), berkaitan dengan tujuan dari penulisan skripsi ini diperoleh informasi sebagai berikut :

1. Digital signature menggunakan fungsi hash MD5 (Message digest MD5) adalah sebuah fungsi hash satu arah yang mengubah masukan dengan panjang variabel menjadi keluaran dengan panjang tetap yaitu 128 bit.

2. Sumberdaya komputer dan kapasitas file berpengaruh terhadap waktu tempuh program aplikasi MD5 dalam pemprosesan suatu imputan menjadi digital signature khususnya dalam hal ini file jenis dokumen dan file jenis audio.

3. Distribusi waktu tempuh hashing file jenis dokumen dan file jenis audio (MP3) berdistirbusi normal.

4. Waktu tempuh hashing untuk file jenis dokumen dan audio mempunyai varians yang sama.

46 5.2 Saran

Dari hasil pengamatan dan pembahasan yang dilakukan, terdapat beberapa saran yang bisa dipertimbangkan dalam upaya untuk mengoptimalkan digital signature, yaitu :

1. Digital signature mengguakan fungsi hash MD5 memungkinkan terjadinya kolisi, dengan adanya perkembangan kontruksi algoritma fungsi hash seperti SHA-0 SHA-1 SHA-224 SHA-256 SHA-384 dan SHA-512. Pengguna digital signature dapat menggunakan fungsi hash selain MD5 untuk menandatangani dokumen elektronis.

2. Untuk mempersingkat waktu tempuh pemprosesan digital signature pengguna dapat menggunakan spesifikasi komputer yang lebih mutakhir atau menggunakan lebih dari satu computer.