10 2.1 KEAMANAN DATA

Jika kita bertukar pesan (message) dengan orang lain, maka kita tentu ingin pesan yang kita kirim sampai kepada pihak yang dituju sampai dengan aman. Pengertian aman disini sangat luas, aman bisa berarti bahwa selama pengiriman pesan tentu kita berharap pesan tersebut tidak dibaca oleh orang yang tidak berhak. Sebab, mungkin saja pesan yang kita kirim berisi sesuatu yang bersifat rahasia sehingga jika pesan tersebut dibaca oleh pihak yang tidak berhak, maka bocorlah kerahasiaan pesan yang kita kirim. Ini adalah masalah keamanan pesan yang dinamakan kerahasiaan.

Aman bisa juga berarti bahwa kita ingin pesan yang akan kita kirim ke penerima sampai dengan utuh tanpa ada kurang atau lebih pada pesan tersebut, artinya tidak ada manipulasi pesan selama pesan itu dalam perjalanan menuju penerima, dan harus dipastikan bahwa pesan yang diterima oleh penerima adalah pesan asli yang memang dikirim oleh pengirim tanpa ada penambahan atau pengurangan terhadap isi pesan yang memungkinkan akan merubah arti dari isi pesan tersebut.

Selain itu, penerima yakin bahwa pesan tersebut memang benar berasal dari kita sendiri, bukan dari orang lain yang menyamar, dan kita yakin bahwa si penerima pesan adalah orang yang benar yang akan kita kirim pesan. Ini adalah masalah keamanan pesan yang dinamakan otentikasi.

Jika kita menjadi penerima pesan, kita pun tidak ingin suatu saat pengirim pesan membantah jika pernah mengirim pesan kepada kita. Ini adalah masalah keamanan yang disebut penyangkalan (repudiation). Zaman sekarang banyak orang yang membantah bahwa telah mengirim atau menerima pesan. Padahal kita yakin bahwa kita telah menerima pesan dari pengirim pesan tersebut. Jika pengirim membantah telah mengirim pesan, maka anda perlu membuktikan ketidak benaran tersebut (non-repudiation).

Keempat masalah keamanan tersebut adalah, kerahasiaan, integritas data, otentikasi, dan penyangkalan dapat diselesaikan dengan menggunakan kriptografi. Kriptografi tidak hanya menyediakan alat untuk keamanan pesan tetapi juga sekumpulan teknik yang berguna.

Keamanan data pada komputer tidak hanya tergantung pada teknologi saja, tetapi dari aspek prosedur dan kebijakan keamanan yang diterapkan serta kedisiplinan sumber daya manusia. Jika firewall dan perangkat keamanan lainnya bisa dibobol oleh orang yang tidak berhak, maka peran utama kriptografi untuk mengamankan data atau dokumen dengan menggunakan teknik enkripsi sehingga data atau dokumen tidak bisa dibaca (Herryawan, 2010).

2.2 KRIPTOGRAFI

2.2.1 Pengertian Kriptografi

Kata kriptografi berasal dari bahasa yunani, “Kriptos” yang berarti tersembunyi dan “graphien” yang berarti tulisan. Sehingga kata kriptografi dapat diartikan berupa “tilisan tersembunyi”. Artinya kriptografi merupakan seni dan ilmu menyembunyikan informasi dari penerima yang tidak berhak.

Menurut Rifki Sadikin (2012), menyatakan bahwa :

Kriptografi adalah ilmu yang bersandarkan pada teknik matematika untuk berurusan dengan keamanan informasi seperti kerahasiaan, keutuhan data dan otentikasi entitas.

Dalam kamus Bahasa Inggris Oxford diberikan pengertian sebagai berikut : “Sebuah teknik rahasia dalam penulisan, dengan karakter khusus, dengan menggunakan huruf dan karakter diluar bentuk aslinya, atau dengan metode-metode lain yang hanya dapat dipahami oleh pihak-pihak yang memproses kunci, juga semua hal yamg ditulis dengan cara seperti ini”

Kriptografi berkembang menjadi sebuah seni merahasiakan pesan (kata “graphy” di dalam “cryphtography” itu sendiri sudah menyiratkan sebuah seni) (Rifki Sadikin, 2012).

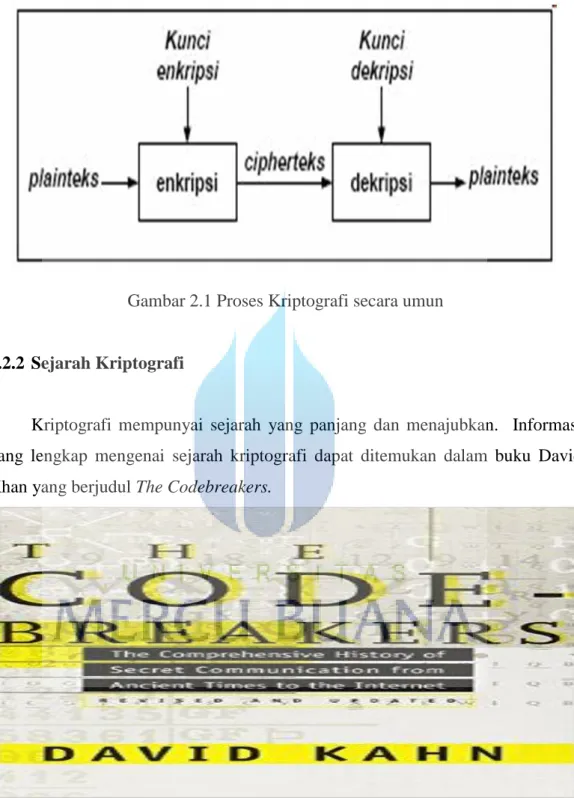

1. Enkripsi, yaitu proses mengubah plaintext menjadi ciphertext. 2. Dekripsi, yaitu proses mengubah ciphertext menjadi plaintext.

3. Kunci, merupakan kunci yang digunakan untuk proses enkripsi maupun dekripsi.

Konsep matematis yang mendasari kriptografi adalah relasi antara 2 (dua) buah himpunan yaitu himpunan yang berisi elemen-elemen plaintext dan himpunan yang berisi ciphertext. Enkripsi dan dekripsi merupakan fungsi yang memetakan elemen-elemen antar kedua himpunan tersebut. Misalkan P menyatakan plaintext dan C menyatakn ciphertext, maka fungsi enkripsi E memetakan P ke C,

E(P)=C Dan fungsi dekripsi D memetakan C ke P

D(C)=P

Karena proses enkripsi kemudian dekripsi mengembalikan pesan asal, maka D(E(P))=P

Kriptografi modern menggunakan kunci, tetapi kunci harus dijaga kerahasiaanya. Kunci adalah parameter yang digunakan untuk transformasi enkripsi dan dekripsi. Jika menggunakan kunci K, maka fungsi enkripsi dan dekripsi ditulis sebagai berikut :

EK(P)=C dan DK(C)=P Dan kedua fungsi tersebut memenuhi

DK(EK(P))=P Keterangan : E = Enkripsi D = Dekripsi P = Plaintext C = Ciphertext K = Kunci

Jika pesan “P” dienkripsikan dengan “E” menggunakan suatu kunci “K” maka menghasilkan “C”. Sedangkan pada proses dekripsi, pesan “C” tersebut didekripsikan dengan “D” menggunakan kunci “K” sehingga menghasilkan pesan “P” yang sama seperti pesan semula.

Gambar 2.1 Proses Kriptografi secara umun

2.2.2 Sejarah Kriptografi

Kriptografi mempunyai sejarah yang panjang dan menajubkan. Informasi yang lengkap mengenai sejarah kriptografi dapat ditemukan dalam buku David Khan yang berjudul The Codebreakers.

Gambar 2.2 Buku The Codebreakers

Buku yang tebalnya 1000 halaman ini menulis secara rinci sejarah kriptografi mulai dari penggunaan kriptografi oleh Bangsa Mesir 4000 tahun yang lalu (berupa hieroglyph yang terdapat pada piramid) hingga penggunaan kriptografi pada abad ke – 20.

Gambar 2.3 Tulisan Hieroglyph

Kriptografi memiliki sejarah yang panjang dan mengagumkan. Penulisan rahasia ini dapat dilacak kembali ke 300 tahun SM saat digunakan oleh bangsa mesir. Mereka menggunakan hierollyphcs untuk menyembunyikan tulisan dari mereka yang tidak berkepentingan. Hierollyphcs diturunkan dari bahasa yunani hieroglyphica yang berarti ukiran rahasia. Hierollyphcs berevolusi menjadi hieratic, yaitu stylized script yang lebih mudah untuk digunakan. Sekitas 400SM, kriptografi militer digunakan oleh bangsa spartan dalam bentuk sepotong papyrus atau perekam yang dibungkus dengan sebatang kayu. Sistem ini disebut Scytale.

Gambar 2.4 Scytale

Secara historis ada empat kelompok yang berkontribusi terhadap perkembangan kriptografi, dimana mereka menggunakan kriptografi untuk menjamin kerahasiaan dalam komunikasi pesan penting, yaitu kalangan militer,

kalangan diplomatik, penulis buku harian, dan pencinta (lovers). Diantara keempat kelompok ini, kalangan militer yang memberikan kontribusi paling penting karena pengiriman pesan di dalam suasana perang membutuhkan teknik enkripsi dan dekripsi yang rumit.

Sekitar 50 SM, ketika Julius Caesar, Kaisar Roma, ingin mengirimkan satu pesan rahasia kepada seorang Jendral dimedan perang. Pesan tersebut harus dikirimkan melalui kurir, tetapi karena pesan tersebut mengandung informasi yang bersifat rahasia maka Julius Caesar tidak ingin pesan tersebut sampai dibuka dan dibaca ditengah jalan. Julius Caesar memikirkan bagaimana cara mengatasinya yaitu dengan cara mengacak pesan tersebut menjadi suatu pesan yang tidak dapat dipahami oleh siapa pun kecuali Jendralnya tersebut. Tentunya jendral tersebut telah diberitahu bagaimana cara membaca pesan tersebut. Julius Caesar menggunakan chipper subtitusi untuk mengirim pesan tersebut kepada jendralnya. Pada chipper ini, huruf – huruf alfabet disubtitusikan dengan huruf – huruf yang lain pada alfabet yang sama, karena hanya satu alfabet yang digunakan, chipper ini merupakan subtitusi monoalfabetik. Chipper semacam ini mencakup pergeseran alfabet dengan 3 huruf dan mensubtitusikan huruf tersebut. Subtitusi ini dikenal dengan C3 (untuk Caesar menggeser 3 tempat). Secara umum sistem cipher Caesar dapat ditulis sebagai berikut :

Zi = Cn(Pi)

Dimana Zi adalah karakter-karakter ciphertext, Cn adalah transformasi substitusi alfabetik, n adalah jumlah huruf yang digeser, dan Pi adalah karakter-karakter plaintext. Disk mempunyai peranan penting dalam kriptografi sekitar 500 tahun yang lalu. Di Italia sekitar tahun 1460, Leon Battista Alberti mengembangkan disk cipher untuk enkripsi. Sistemnya terdiri dari dua disk konsentris. Setiap disk memiliki alfabet di sekelilingnya,dan dengan memutar satu disk berhubungan dengan yang lainnya.

Bangsa Arab menemukan cryptanalysis karena kemahirannya dalam bidang matematika, statistik, dan linguistik. Karena setiap orang muslim harus menambanh pengetahuannya, mereka mempelajari peradaban terdahulu dan mengkodekan tulisan-tulisannya ke huruf-huruf Arab. Pada tahun 815, Caliph al-Mamun mendirikan House ofWisdom di Baghdad yang merupakan titik pusat dari

usaha-usaha translasi. Pada abad ke-9, filsuf Arab al-Kindi menulis risalat (ditemukan kembali tahun 1987) yang berjudul “A Manuscript on Deciphering Cryptographic Message”. Pada 1790, Thomas Jefferson mengembangkan alat enkripsi dengan menggunakan tumpukan yang terdiri dari 26 disk yang dapat diputar secara individual. Pesan dirakit dengan memutar setiap disk ke hufur yang tepat dibawah batang berjajar yang menjalankan panjang tumpukan disk. Kemudian,. Batang berjajar diputar dengan sudut tertentu, A, dan huruf-huruf dibawah batang adalah pesan yang terenkripsi. Penerima akan menjajarkan karakter-karakter cipher dibawah batang berjajar, memutar batang kembali dengan sudut A dan membaca pesan plaintext.

Sistem disk digunakan secara luas selama perang sipil US. Federal Signal Officer mendapatkan hak paten pada sistem disk mirip dengan yang ditemukan oleh Leon Battista Alberti di Italia, dan dia menggunakannya unuk mengkodekan sinyal-sinyal bendera disetiap tempat. Sistem Unix menggunakan cipher substitusi yang disebut ROT 13 yang menggeser alfabet sebanyak 13 tempat. Mesin kriptografi mekanik yang disebut Hegelin Machine dibuat pada tahun 1920 oleh Boris Hegelin di Scockholm, Swedia. Di US, mesin Hegelin dikenal sebagai M-209, pada tahun 20-an, Herbert O. Yardley bertugas pada organisasi rahasia US MI-8 yang dikenal sebagai “Black Chamber”. MI-8 menjebol kode-kode sejumlah negara. Selama konferensi Angkatan Laut Washington tahun 1921-1922, Us membatasi negosiasi dengan jepang karena MI-8 telah memberikan rencana negosiasi jepang yang telah disadap oleh sekretaris negara US. Departemen negara menutup MI-8 pada tahun 1929 sehingga Yardley merasa kecewa. Sebagai wujud kekecewaannya, Yardley menerbitkan buku The American Black Chamber, yang menggambarkan kepada dunia rahasia dari MI-8. Sebagai konsekuensinya, pihak jepang menginstal kode-kode baru. Karena keahliannya dalam bidang ini, maka Yardley dikenal sebagai “Bapak Kriptografi Amerika”.

Japanese Purple Machine

Mengikuti peninggalannya Yardley, William F.Friedman melanjutkan usaha cryptanalysis untuk tentara US. Tim Friedman berhasil menjebol cipher diplomatik jepang yang baru. Rekan Yardley di Angkatan Laut US adalah

Laurence Stafford. Stafford mengepalai tim yang memecahkan kode angkatan laut Purple Machine Jepang selama PD II. Kelompok pemecah kode ini bekerja diruang bawah tanah yang gelap pada pusat distrik Naval di Pearl Harbour. Komandan Joseph J.Rochefort memimpin kelompok ini pada musim semi 1942 saat cryptanalysisnya menyadap dan mengkodekan pesan terkode jepang. Pesan ini mengatakan akan ada serangan jepang pada sebuah lokasi yang dikenal dengan Af. Rochefort yakin bahwa AF adalah pulau Midway.

Midway adalah basis US kunci yang memproyeksikan kekuatan US di pasifik tengah. Rechefort tidak dapat meyakinkan atasannya bahwa AF adalah pulau Midway. Sebagai tipu daya, Rechefort meminta personel Midway untuk mengirim pesan bahwa Midway memiliki masalah air. Pesannya dikirim dengan kode yang jelas dan lemah yang diyakini akan disadap dan dipecahkan oleh jepang. Kemudian pada 22 Mei, agen rahasia Angkatan Laut Jepang mengirim pesan yang dibaca oleh US bahwa AF mempunyai masalah air. Sebagai hasil dari usaha jenius dalam memcahkan kode ini, laksamana Chester W.Nimitz mengorotisasi strategi untuk mengirim armada US untuk mengejutkan armada Jepang di Midway. Usaha yang hebat ini berdampak pada gema kemenangan US yang merupakan titik balik dari perang Pasifik.

The German Enigma Machine

Militer Jerman menggunakan mesin cipher substitusi polialfabetik disebut Enigma sebagai sistem pengkodeaan utama selama perang dunia II. Enigma menggunakan rotor mekanis untuk pengkodean dan pendekodean. Seorang belanda, Hugo Koch mengembangkan mesin ini pada tahun 1919, dan diproduksi untuk pasar komersil pada tahun 1923 oleh Arthur Scherbius. Scherbius mendapatkan hak paten pada mesin Enigma untuk perusahaan Berlin Chiffriermasschinen Aktiengensell Chaft. Pakar cryptanalysis Polandia, Mariam Rejewski, bekerja sama dengan negara Perancis dari 1928 sampai 1938, berhasil memcahkan pengkabelan sistem 3 rotor yang digunakan Jerman saat itu dan menciptakan berkas kartu yang dapat mengantisipasi 6 kali 17,576 kemungkinan posisi rotor. Jerman mengubah indikator sistem dan jumlah rotor menjadi 6 pada tahun 1938, sehingga meningkatkan kesulitan untuk memecahkan cipher Enigma.

Dalam kejayaan pada tahun 1938, Polandia dan Perancis mengkonstruksi mesin prototype yang disebut “The Bomber” unttuk memecahkan cipher Enigma. Namanya diturunkan dari bunyi detikan yang dihasilkan oleh mesin. Usaha memecahkan cipher Enigma diambil alih oleh Inggris di Bletchley Park Inggris dan dipimpin oleh banyak ilmuan terkemuka termasuk Alan Turing.

Prototipe Bombe Turing muncul pada tahun 1940, dan Bombe berkecepatan tinggi dikembangkan oleh Inggris dan Amerika pada tahun 1943. Perkembangan komputer dan sistem komunikasi pada tahun 60 an berdampak pada permintaan dari sektor-sektor privat sebagai sarana untuk melindungi informasi dalam bentuk digital dan untuk menyediakan layanan keamanan. Dimulai dari usaha Feister pada IBM diawal tahun 70an dan mencapai puncaknya pada tahun 1977 dengan pengangkatan DES (Data Encryption Standard) sebagai standar pemrosesan informasi federal US untuk mengenkripsi informasi yang unclassified. DES merupakan mekanisme kriptografi yang paling dikenal sepanjang sejarah. Pengembangan paling mengejutkan dalam sejarah kriptografi terjadi pada tahun 19767 saat Diffie dan Hellman mempublikasikan New Directionsin Cryptography. Tulisan ini memperkenalkan konsep revolusioner kriptografi kunci publik dan juga memberikan metode baru untuk pertukaran kunci.

2.2.3 Tujuan Kriptografi

Tujuan kritografi adalah melindungi data dari ancaman yang disengaja atau tidak disengaja (Anonymous, 2010 ). Aspek – aspek keamanan data dalam kriptografi adalah sebagai berikut :

1. Kerahasiaan (confidentiality)

layanan yang diguanakan untuk menjaga isi informasi dari semua pihak kecuali pihak yang memiliki otoritas terhadap informasi tersebut. Ada beberapa pendekatan untuk menjaga menjaga kerahasiaan, dari pengamanan secara fisik hingga penggunaan algoritma matematika yang membuat data tidak dapat dipahami.

2. Integritas data (data integrity).

Layanan penjagaan pengubahan data dari pihak yang tidak berwenang. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi pesan oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam pesan sebenarnya.

3. Otentikasi (authentication)

Layanan yang berhubungan dengan identifikasi, baik mengidentifikasi kebenaran pihak-pihak yang berkomunikasi (user authentication atau entity authentication) maupun mengidentifikasi kebenaran sumber pesan (data origin authentication). Dua pihak yang saling berkomunikasi harus dapat mengontentikasi satu sama lain sehingga ia dapat memastikan sumber pesan tersebut. Pesan yang dikirim melalui saluran komunikasi juga harus diotentikasi asalnya. Otentikasi sumber pesan secara implisit juga memberikan kepastian integritas data, sebab jika pesan telah dimodifikasi berarti sumber pesan sudah tidak benar. Oleh karena itu, layanan integritas data selalu dikombinasikan dengan layanan otentikasi sumber pesan.

4. Nirpenyangkalan (non-repudiation)

Layanan untuk mencegah entitas yang berkomunikasi melakukan penyangkalan, yaitu pengirim pesan menyangkal melakukan pengiriman atau penerima pesan menyangkal telah menerima pesan tersebut.

2.3 TERMINOLOGI DAN KONSEP DASAR KRIPTOGRAFI

Di dalam kriptografi kita sering mendengar beberapa istilah atau terminologi. Dalam kriptografi ada beberapa istilah yang penting untuk diketahui yaitu :

2.3.1 Pesan, Plaintext, dan Chiphertext

Pesan (message) adalah data atau informasi yang dapat dibaca atau dimengerti maknanya. Nama lain dari pesan adalah Plaintext. Pesan dapat berupa data atau informasi yang dikirim (melalui kurir, dsb) atau yang disimpan didalam media penyimpanan (pesan bisa berupa text, suara, gambar, dsb). Pesan yang tersimpan tidak hanya berupa teks, tetapi juga dapat berbentuk citra (image), suara (audio), atau berkas biner lainnya.

Agar pesan tidak dapat dimengerti maknanya oleh orang lain, maka pesan perlu disandikan kedalam bentuk yang tidak dapat dipahami (enkripsi). Bentuk pesan yang tersandi disebut Chiphertext. Proses pembalikan dimana ciphertext diubah kembali menjadi plaintext disebut dekripsi.

2.3.2 Peserta Komunikasi

a. Komunikasi data melibatkan pertukaran pesan antara dua entitas. Pengirim adalah entitas yang mengirim pesan kepada entitas lainnya. Penerima adalah entitas yang menerima pesan. Entitas yang dimaksud dapat berupa orang, mesin, dan sebagainya.

b. Enkripsi dan Dekripsi

Proses menyandikan plainteks menjadi chipertext disebut enkripsi. Sedangkan proses mengembalikan ciphertext menjadi plaintext semula dinamakan dekripsi.

2.3.3 Kriptanalis dan Kriptologi

Kriptanalis adalah ilmu dan seni untuk memecahkan ciphertext menjadi plaintext. Jika seorang kriptografer (pelaku kriptografi) mentransformasikan plaintext ke ciphertext menggunakan kunci, maka maka sebaliknya kriptanalis berusaha memecahkan ciphetext untuk menemukan plaintext atau kunci. Kriptologi berasal dari bahasa Yunani, “Kryptos” yang berarti “tersembunyi” dan ”Logos” yang berarti “kata”. Kriptologi yaitu kata yang tersembunyi. Kriptologi dapat diartikan juga sebagai seni dan ilmu untuk membuat dan memecahkan kode rahasia.

2.4 POLA-POLA PENYERANGAN DATA

Proteksi data dan informasi dalam komunikasi komputer menjadi penting karena nilai informasi itu sendiri dan meningkatnya penggunaan komputer diberbagai sektor. Melihat kenyataan semakin banyak data yang diproses dengan komputer dan dikirim melalui perangkat komunikasi elektronik maka ancaman terhadap pengamanan data akan semakin meningkat. Beberapa pola ancaman terhadap komunikasi data dalam komputer dapat diterangkan sebagai berikut :

1. Interruption

Interruption terjadi bila data yang dikrimkan tidak sampai pada orang yang berhak. Interruption merupakan pola penyerangan terhadap sifat avaibility (ketersediaan data)

2. Interception

Serangan ini terjadi bila pihak yang tidak berhak atas pesan tersebut telah berhasil membaca pesan yang dikirmkan kepada pihak yang berhak. Interception merupaka pola penyerangan terhadap sifat confidentiality (kerahasiaan data).

3. Modification

Pada serangan ini pihak yang tidak berhak atas pesan tersebut telah berhasil merubah pesan yang dikirimkan kepada pihak yang berhak. Modification merupakan pola penyerangan terhadap sifat integrity (keaslian data).

4. Fabrication

Pada serangan ini penyerangan berhasil mengirimkan data ke tujuan dengan memanfaatkan identitas orang lain. Fabrication merupakan pola penyerangang terhadap sifat authenticity.

Ancaman-ancaman tersebut diatas menjadi masalah terutama dengan semakin meningkatnya komunikasi data yang bersifat rahasia. Untuk mengantisipasi ancaman-ancaman tersebut perlu dilakukan usaha untuk melindungi data yang dikirim melalui saluran komunikasi salah satunya adalah dengan teknik enkripsi. Dan untuk masalah kekuatan pengamanannya tergantung pada algoritma metode enkripsi tersebut dan kunci yang digunakannya..

2.5 METODE KRIPTOGRAFI KLASIK

Berikut ini metode atau cipher yang menjadi dasar dalam melakukan proses enkripsi dan dekripsi pada suatu data.

2.5.1 Metode Subtitusi

Caesar cipher adalah cipher substitusi sederhana yang mencakup pergeseran alfabet kekanan. Caesar cipher merupakan subset dari cipher polialfabetik Vigenere. Tipe cipher ini dapat diserang menggunakan analisis frekuensi. Dalam frekuensi analisis, digunakan karakteristik frekuensi yang tampak dalam penggunaan huruf-huruf alfabet pada bahasa tertentu. Tipe cryptanalysis ini dimungkinkan karena Caesar Cipher adalah monoalfabetik cipher atau cipher substitusi sederhana, dimana karakter ciphertext disubstitusikan untuk setiap karakter plaintext. Salah satu contoh teknik ini adalah Caesar Cipher.

A B C D E F G H I J K L M 0 1 2 3 4 5 6 7 8 9 10 11 12 N O P Q R S T U V W X Y Z 13 14 15 16 17 18 19 20 21 22 23 24 25 Menjadi D E F G H I J K L M N O P

3 4 5 6 7 8 9 10 11 12 13 14 15

Q R S T U V W X Y Z A B C

16 17 18 19 20 21 22 23 24 25 0 1 2

Gambar 2.6 Metode Substitusi

2.5.2 Metode Blok (blocking)

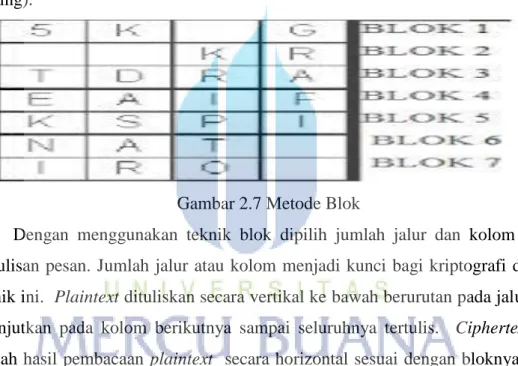

Sistem enkripsi kadang membagi plaintext menjadi blok-blok yang terdiri atas beberapa karakter yang kemudian dienkripsikan secara independen (masing-masing).

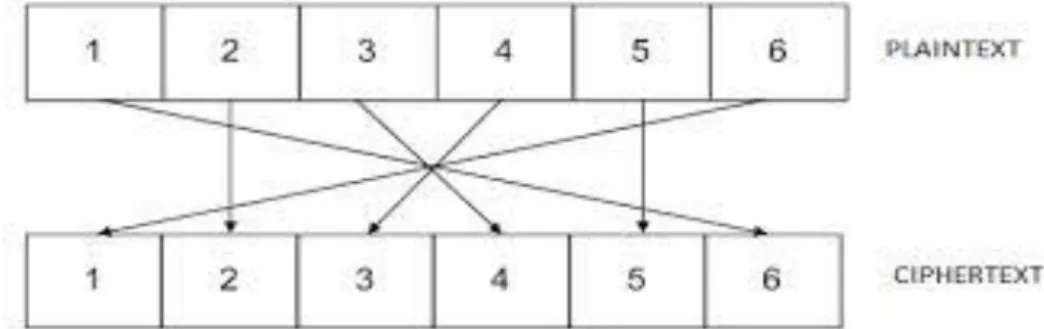

Gambar 2.7 Metode Blok

Dengan menggunakan teknik blok dipilih jumlah jalur dan kolom untuk penulisan pesan. Jumlah jalur atau kolom menjadi kunci bagi kriptografi dengan teknik ini. Plaintext dituliskan secara vertikal ke bawah berurutan pada jalur, dan dilanjutkan pada kolom berikutnya sampai seluruhnya tertulis. Ciphertext nya adalah hasil pembacaan plaintext secara horizontal sesuai dengan bloknya. Jadi ciphertext yang dihasilkan dengan teknik ini adalah ”5KG KR TDRA EAIF KSPI NAT IRO”.

2.5.3 Teknik Permutasi

Teknik ini memindahkan atau merotasikan karakter dengan aturan tertentu. Prinsipnya adalah berlawanan dengan teknik substitusi. Dalam teknik substitusi karakter berada pada posisi yang tepat tetapi identitasnya dirahasiakan. Pada teknik permutasi, identitas karakternya tetap, namun posisinya yang diacak.

Sebelum dilakukan permutasi, umumnya plaintext dibagi menjadi blok-blok dengan panjang yang sama.

Gambar 2.8 Metode Permutasi

2.6 ALGORITMA KRIPTOGRAFI

Algoritma kriptografi atau sering disebut cipher adalah suatu fungsi matematis yang digunakan untuk melakukan enkripsi dan dekripsi.

Keamana suatu pesan tergantung dari kunci yang digunakan, sehingga algoritma-algoritma yang digunakan bukan menjadi kekuatan utama pada keamanan enkripsi.

Karakteristik kunci yang menggunakan algoritma kriptografi dapat dibedakan sebagai berikut:

1. Algoritma kunci rahasia (simetris) : menggunakan satu kunci untuk enkripsi dan dekripsi.

2. Algoritma kunci publik (asimetris) : menggunakan kunci yang berbeda untuk enkripsi dan dekripsi.

2.6.1 Algoritma Simetris

Algoritma simetris juga sering disebut dengan algoritma klasik, karena memakai kunci yang sama untuk kegiatan enkripsi dan dekripsi. Istilah lain untuk kriptografi kunci simetris adalah kriptografi kunci privat (private-key cryptography). Dalam mengirim pesan dengan menggunakan algoritma ini, penerima pesan harus diberitahukan kunci dari pesan tersebut agar bisa

mendekripsikan pesan yang dikirim. Keamanan dari pesan yang menggunakan algoritma ini tergantung pada kunci. Jika kunci tersebut diketahui oleh orang lain, maka orang tersebut akan mengetahui isi dari pesan tersebut.

Kriptografi simetris merupakan satu-satunya jenis kriptografi yang dikenal dalam catatan sejarah hingga tahun 1976. Semua algoritma kriptografi klasik termasuk dalam sistem kriptografi simetris. Tujuan dari aplikasi kriptografi simetris adalah melindungi kerahasiaan data yang dikirim melalui saluran yang tidak aman dan melindungi kerahasiaan data yang disimpan pada media yang tidak aman.

Kelebihan dari algoritma simetris ini adalah proses enkripsi dan dekripsi membutuhkan waktu yang singkat dibandingkan dengan algoritma asimetris. Sedangkan kelemahan dari algoritma simetris ini adalah terletak pada pengiriman kunci. Seperti yang telah dibahas, proses enkripsi dan dekripsi menggunakan kunci yang sama sehingga kerahasian kunci tersebut harus dijaga.

Gambar.2.9 Proses enkripsi dan dekripsi algoritma simetris

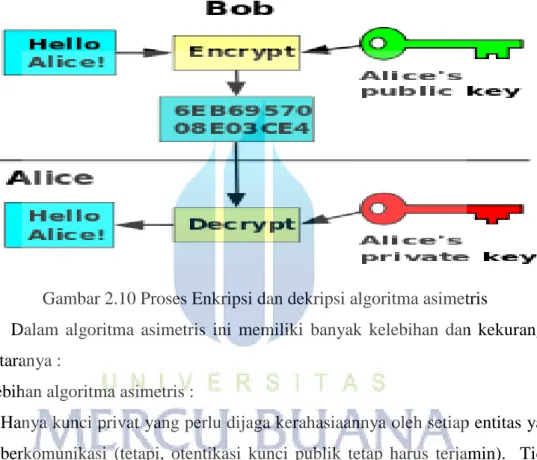

2.6.2 Algoritma asimetris

Asimetris kriptografi adalah algoritma yang menggunakan kunci enkripsinya berbeda dengan dekripsi. Pada algoritma ini kunci dekripsinya tidak dibuka atau rahasia, sedangkan kunci enkripsinya bisa diberikan secara publik. Untuk

memperoleh atribut ini, algoritma dirancang pada mekanisme yang sulit untuk dipecahkan secara matematika.

Dalam algoritma asimetris kunci enkripsi dibuka, sehingga siapapun yang ingin berkomunikasi dapat menggunakannya. Tetapi untuk kunci dekripsinya hanya satu pihak saja yang mempunyai kunci tersebut. Oleh karena itu, kunci yang digunakan untuk enkripsi disebut kunci publik, sedangkan kunci yang digunakan untuk dekripsi disebut kunci pribadi atau kunci rahasia.

Gambar 2.10 Proses Enkripsi dan dekripsi algoritma asimetris

Dalam algoritma asimetris ini memiliki banyak kelebihan dan kekurangan diantaranya :

Kelebihan algoritma asimetris :

1. Hanya kunci privat yang perlu dijaga kerahasiaannya oleh setiap entitas yang berkomunikasi (tetapi, otentikasi kunci publik tetap harus terjamin). Tidak ada kebutuhan mengirim kunci privat sebagaimana pada sistem simetris. 2. Pasangan kunci publik/kunci privat tidak perlu diubah, bahkan dalam periode

waktu yang panjang.

3. Dapat digunakan untuk mengamankan pengiriman kunci simetris.

4. Beberapa algoritma kunci publik dapat digunakan untuk memberi tanda tangan digital pada pesan.

Kelemahan algoritma asimetris :

1. Enkripsi dan dekripsi data umumnya lebih lambat daripada sistem simetris, karena enkripsi dan dekripsi menggunakan bilangan yang besar dan melibatkan operasi perpangkatan yang besar.

2. Ukuran cipherteks lebih besar daripada plainteks (bisa dua sampai empat kali ukuran plainteks).

3. Ukuran kunci relatif lebih besar daripada ukuran kunci simetris.

4. Karena kunci publik diketahui secara luas dan dapat digunakan setiap orang, maka cipherteks tidak memberikan mengenai otentikasi pengirim.

5. Tidak ada algoritma kunci publik yang terbukti aman. Kebanyakan algoritma mendasarkan keamanannya pada sulitnya memecahkan persoalan-persoalan aritmetik yang menjadi dasar pembangkit kunci. Kriptografi kunci publik juga tidak aman dari serangan man-in-the-middle attack. Orang di ”tengah” mengintersepsi komunikasi lalu berpura-pura sebagai salah satu pihak yang berkomunikasi untuk mengetahui informasi rahasia

2.7 ALGORITMA KONVERSI BINER

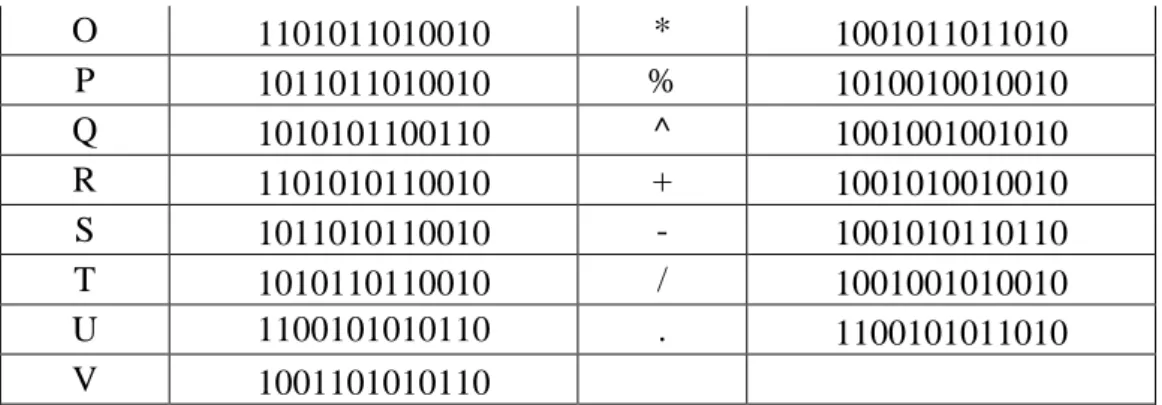

Dalam penelitian ini algoritma yang dipakai yaitu algoritma kriptografi Caesar Substitusi dan algorima Konversi biner 13 digit. Dimana hasil dari plaintext tersebut dikonversikan kedalam bentuk bilangan biner 13 digit. Agoritma konversi biner adalah Pengembangan algoritma caesar cipher dengan memanfaatkan pergerakan jam, menit, detik, mili detik, micro detik sebagai n/karakter(MUHAMMAD RIFQI 2013). A 1101010010110 W 1100110101010 B 1011010010110 X 1001011010110 C 1101101001010 Y 1100101101010 D 1010110010110 Z 1001101101010 E 1101011001010 0 1010011011010 F 1011011001010 1 1101001010110 G 1010100110110 2 1011001010110 H 1101010011010 3 1101100101010 I 1011010011010 4 1010011010110 J 1010110011010 5 1101001101010 K 1101010100110 6 1011001101010 L 1011010100110 7 1010010110110 M 1101101010010 8 1101001011010 N 1010110100110 9 1011001011010

O 1101011010010 * 1001011011010 P 1011011010010 % 1010010010010 Q 1010101100110 ^ 1001001001010 R 1101010110010 + 1001010010010 S 1011010110010 - 1001010110110 T 1010110110010 / 1001001010010 U 1100101010110 . 1100101011010 V 1001101010110

Tabel 2.1 Konversi Biner 13 digit

2.8 PROSES ENKRIPSI

Langkah proses enkripsi oleh sandi caesar cipher subtitusi yaitu dengan cara membariskan alfabet, angka, dan spesial karakter disusun secara berurutan dengan cara menggeser kekanan dengan angkat tertentu (angka ini disebut kunci). Misalnya sandi Caesar dengan kunci 3 lalu dirubah dalam bentuk biner 13 digit, adalah sebagai berikut :

Plaintext A B C D E F G H I J K 0 1 2 3 4 5 6 7 8 9 10 L M N O P Q R S T U V 11 12 13 14 15 16 17 18 19 20 21 W X Y Z 0 1 2 3 4 5 6 22 23 24 25 26 27 28 29 30 31 32 7 8 9 * % ^ + - / . 33 34 35 36 37 38 39 40 41 42

(dimana text dari plaintext tersebut digeser kekanan sebanyak “n” karakter sesuai kunci yang dibuat, yaitu digeser sebanyak 3 karakter dari text tersebut)

Ciphertext D E F G H I J K L M N 3 4 5 6 7 8 9 10 11 12 13 O P Q R S T U V W X Y 14 15 16 17 18 19 20 21 22 23 24 Z 0 1 2 3 4 5 6 7 8 9

25 26 27 28 29 30 31 32 33 34 35

* % ^ + - / . A B C

36 37 38 39 40 41 42 0 1 2

(setelah plaintext dirubah menjadi ciphertext, lalu ciphertext tersebut dikonversikan dalam bentuk bilangan biner 13 digit)

Ciphertext Biner 13 digit :

A 1101010010110 W 1100110101010 B 1011010010110 X 1001011010110 C 1101101001010 Y 1100101101010 D 1010110010110 Z 1001101101010 E 1101011001010 0 1010011011010 F 1011011001010 1 1101001010110 G 1010100110110 2 1011001010110 H 1101010011010 3 1101100101010 I 1011010011010 4 1010011010110 J 1010110011010 5 1101001101010 K 1101010100110 6 1011001101010 L 1011010100110 7 1010010110110 M 1101101010010 8 1101001011010 N 1010110100110 9 1011001011010 O 1101011010010 * 1001011011010 P 1011011010010 % 1010010010010 Q 1010101100110 ^ 1001001001010 R 1101010110010 + 1001010010010 S 1011010110010 - 1001010110110 T 1010110110010 / 1001001010010 U 1100101010110 . 1100101011010 V 1001101010110

Proses penyandian (enkripsi) dapat secara matematis menggunakan operasi modulus dengan mengubah huruf-huruf menjadi angka, A = 0, B =1,..., Z = 25, 0=26,...,9=35, dan spesial karakter. Sandi (En) dari “huruf” x dengan geseran n

secara matematis dituliskan dengan,

2.9 PROSES DEKRIPSI

Langkah proses dekripsi oleh sandi caesar cipher yaitu dengan cara membariskan dua set alfabet, alfabet disusun secara berurutan dengan cara menggeser kekiri dengan angkat tertentu (angka ini disebut kunci). Misalnya sandi Caesar dengan kunci 3 lalu dirubah dalam bentuk biner 13 digit, adalah sebagai berikut :

Ciphertext bilangan biner 13 digit

D 1010110010110 Z 1001101101010 E 1101011001010 0 1010011011010 F 1011011001010 1 1101001010110 G 1010100110110 2 1011001010110 H 1101010011010 3 1101100101010 I 1011010011010 4 1010011010110 J 1010110011010 5 1101001101010 K 1101010100110 6 1011001101010 L 1011010100110 7 1010010110110 M 1101101010010 8 1101001011010 N 1010110100110 9 1011001011010 O 1101011010010 * 1001011011010 P 1011011010010 % 1010010010010 Q 1010101100110 ^ 1001001001010 R 1101010110010 + 1001010010010 S 1011010110010 - 1001010110110 T 1010110110010 / 1001001010010 U 1100101010110 . 1100101011010 V 1001101010110 A 1101010010110 W 1100110101010 B 1011010010110 X 1001011010110 C 1101101001010 Y 1100101101010

(setelah ciphertext diterima, lalu dikonversikan kedalam ciphertext caesar cipher)

Ciphertext

D E F G H I J K L M N

3 4 5 6 7 8 9 10 11 12 13

O P Q R S T U V W X Y

Z 0 1 2 3 4 5 6 7 8 9

25 26 27 28 29 30 31 32 33 34 35

* % ^ + - / . A B C

36 37 38 39 40 41 42 0 1 2

(setelah ciphertext bilangan biner dirubah kedalam bentuk ciphertext caesar cipher, lalu dirubah menjadi plaintext dengan cara merubah kekiri sebanyak “n”

karakter dari kunci tersebut, yaitu digeser kekiri sebanyak 3 karakter) Plaintext A B C D E F G H I J K 0 1 2 3 4 5 6 7 8 9 10 L M N O P Q R S T U V 11 12 13 14 15 16 17 18 19 20 21 W X Y Z 0 1 2 3 4 5 6 22 23 24 25 26 27 28 29 30 31 32 7 8 9 * % ^ + - / . 33 34 35 36 37 38 39 40 41 42

Proses dekripsi dapat secara matematis menggunakan operasi modulus dengan mengubah huruf-huruf menjadi angka, A = 0, B =1,..., Z = 25,

0=26,....,9=35, dan spesial karakter. Sandi (En) dari “huruf” x dengan geseran n

secara matematis dituliskan dengan,

En (X) = (x - n) mod 43

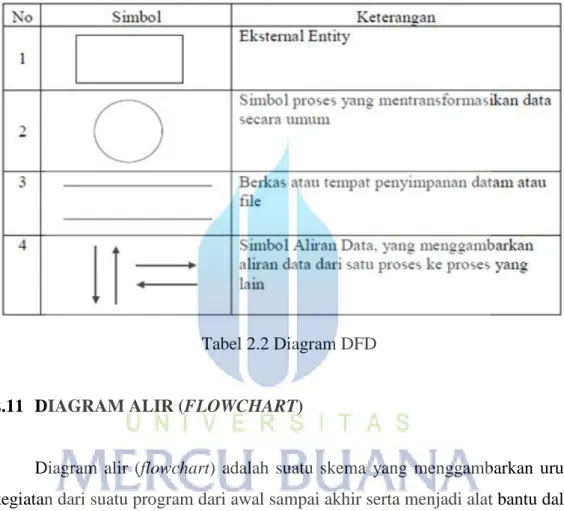

2.10 DIAGRAM ARUS DATA (DATA FLOW DIAGRAM)

Sebelum mengimplementasi program, maka dilakukan pembuatan DFD atau Data Flow Diagram. DFD adalah sebuah representasi grafik yang menggambarkan aliran informasi dan transformasi informasi yang diaplikasikan sebagai data yang mengalir dari masukan (input) dan keluaran (output). (Rosa, salahuddin, 2011).

DFD dapat digunakan untuk mempresentasikan sebuah sistem atau perangkat lunak pada beberapa level abstarksi. DFD dapat dibagi menjadi beberapa level yang lebih detail untuk mempresentasikan aliran informasi atau fungsi yang lebih detail. DFD menyediakan mekanisme untuk pemodelan

fungsional ataupun pemodelan informasi. Oleh karena itu, DFD leih sesuai digunakan untuk memodelkan fungsi-fungsi perangkat lunak yang akan diimplementasikan menggunakan pemrograman terstruktur.

DFD menggambarkan penyimpanan data dan proses yang mentrasformasikan data. DFD menunjukan hubungan antara data pada sistem dan proses pada sistem.

Tabel 2.2 Diagram DFD

2.11 DIAGRAM ALIR (FLOWCHART)

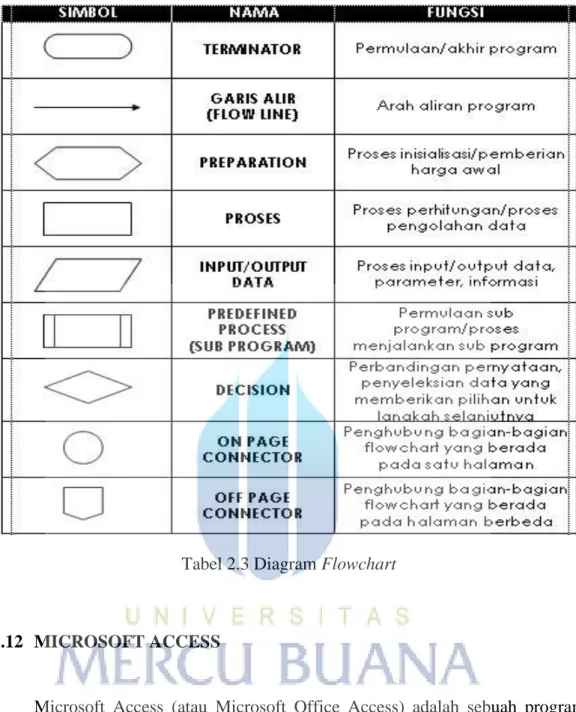

Diagram alir (flowchart) adalah suatu skema yang menggambarkan urutan kegiatan dari suatu program dari awal sampai akhir serta menjadi alat bantu dalam perancangan alir sistem dengan menggunakan simbol-simbol agar mudah dipahami. Dalam diagram alir ini biasanya dibagi menjadi 2 yaitu diagram alir proses dan diagram alir program. Diagram alir program (flowchart) merupakan diagram yang menjelaskan secara rinci langkah-langkah dari proses diagram,diagram alir program dibuat dari derivikasi diagram alir sistem. Diagram alir dibuat dengan menggunakan simbol-simbol sebagai berikut :

Tabel 2.3 Diagram Flowchart

2.12 MICROSOFT ACCESS

Microsoft Access (atau Microsoft Office Access) adalah sebuah program aplikasi basis data komputer relasional yang ditujukan untuk kalangan rumahan dan perusahaan kecil hingga menengah. Aplikasi ini merupakan anggota dari beberapa aplikasi Microsoft Office, selain tentunya Microsoft Word, Microsoft Excel, dan Microsoft PowerPoint. Aplikasi ini menggunakan mesin basis data Microsoft Jet Database Engine, dan juga menggunakan tampilan grafis yang intuitif sehingga memudahkan pengguna. Versi terakhir adalah Microsoft Office Access 2007 yang termasuk ke dalam Microsoft Office System 2007.

Microsoft Access dapat menggunakan data yang disimpan di dalam format Microsoft Access, Microsoft Jet Database Engine, Microsoft SQL Server, Oracle Database, atau semua kontainer basis data yang mendukung standar ODBC. Para pengguna/programmer yang mahir dapat menggunakannya untuk mengembangkan perangkat lunak aplikasi yang kompleks, sementara para programmer yang kurang mahir dapat menggunakannya untuk mengembangkan perangkat lunak aplikasi yang sederhana. Access juga mendukung teknik-teknik pemrograman berorientasi objek, tetapi tidak dapat digolongkan ke dalam perangkat bantu pemrograman berorientasi objek.

Microsoft Access digunakan kebanyakan oleh bisnis-bisnis kecil dan menengah, di dalam sebuah organisasi yang kecil bahkan mungkin juga digunakan oleh perusahaan yang cukup besar, dan juga para programmer untuk membuat sebuah sistem buatan sendiri untuk menangani pembuatan dan manipulasi data. Access juga dapat digunakan sebagai sebuah basis data untuk aplikasi Web dasar yang disimpan di dalam server yang menjalankan Microsoft Internet Information Services (IIS) dan menggunakan Microsoft Active Server Pages (ASP). Meskipun demikian, penggunaan Access kurang disarankan, mengingat telah ada Microsoft SQL Server yang memiliki kemampuan yang lebih tinggi.

Beberapa pengembang aplikasi profesional menggunakan Microsoft Access untuk mengembangkan aplikasi secara cepat (digunakan sebagai Rapid Application Development/RAD tool), khususnya untuk pembuatan purwarupa untuk sebuah program yang lebih besar dan aplikasi yang berdiri sendiri untuk para salesman.

2.14 TINJAUAN STUDI

Penelitian tentang “Pengamana Pengiriman Pesan Rahasia Dengan Menggunakan Model Enkripsi”, dengan menggunakan Ms. Access belum banyak dilakukan sebelumnya. Diduga salah satu penyebabnya adalah pengguna

diwajibkan untuk membeli lisensi khusus dari Microsoft Access, sebenarnya untuk lisensi ada program tidak berbayar yaitu dengan mengguanakan runtime Microsoft Access.

Agar penelitian ini dapat dipertanggung jawabkan secara akademis, maka penulis akan menampilkan beberapa penelitian terdahulu yang terkait dengan keamanan pengiriman pesan rahasia dengan teknik kriptografi dengan cara yang berbeda-beda :

1. Penerapan Teknik Kriptografi Stream Cipher Untuk Pengamanan Basis Data yang tersimpan dalam database dapat ditingkatkan dengan metode Caesar Cipher dengan menggeser 3 karakter ke kanan. Hasil penelitian yang dilakukan oleh Novi Dian, menyatakan bahwa informasi yang bersifat rahasia tersebut hanya dapat dibaca oleh pihak yang berkepentingan melalui proses dekripsi (NOVI DIAN 2011). Kelemahan algoritma yang dibuat akan mudah ditebak karena tidak ada kombinasi lain untuk menyulitkan pihak ketiga. 2. Dr. Kumar dalam penelitiannya tentang menyembunyikan pesan rahasia

dengan teknik steganografi dan kriptografi dengan melakukan cara menyembunyikan informasi dalam gambar sedemikian rupa dengan cara gambar dipecah menjadi beberapa bagian (“n”), setiap n-1 tidak menunjujan informasi tentang gambar asli. Hasil yang didapat dari penelitian ini adalah bahwa setiap gambar dicetak terpisah, dan dekripsi dilakukan dengan menggabungkan file pecahan tersebut. Ketika semua “n” yang digabung, gambar asli akan muncul. Satu gambar berisi piksel acak dan gambar lain yang berisi informasi rahasia. Tidak mungkin untuk mengambil informasi rahasia dari salah satu gambar saja. “n” gambar diperlukan untuk mengungkapkan informasi rahasia (KUMAR 2011). Kelemahan dalam penelitian ini adalah akan menjadi sulit jika salah satu citra gambar yang sudah disisipkan pesan rahasia tersebut tercecer atau hilang maupun tertukar dengan yang lain dan tidak ada identifikasi antara gambar yang satu dengan gambar yang lain.

3. Muhammad Rifqi dalam penelitiannya tentang pengiriman pesan rahasia dengan cara menggabungkan teknik steganografi dan kriptografi dengan menggunakan algoritma Caesar Cipher. Hasil yang didapat dari penelitian

tersebut adalah sebelum pesan rahasia disisipkan dalam image pesan rahasia tersebut dikonversikan dengan menggunakan algoritma Caesar Cipher dengan memanfaatkan pergerakan jam, menit, detik, mili detik, micro detik sebagai n/karakter (MUHAMMAD RIFQI 2013).

Jam, menit, detik, mikro detik, mili detik dibagi dengan modulus 26. 26 adalah jumlah abjad dari A sampai Z, setelah pesan rahasia dikonversikan, lalu dirubah menjadi binner. Langkah berikutnya image yang sudah ditentukan dikonversikan menjadi binner, lalu binner hasil pesan rahasia tersebut satu persatu disisipkan kedalam binner image. Untuk melakukan dekripsi diperlukan public key dan private key, dengan algoritma yang dibuat probabilitas pihak ketiga dalam mencoba untuk menyingkap pesan rahasia yang disampaikan sama dengan n x 605. Kelemahan dalam aplikasi yang dibuat adalah image yang dijadikan objeknya berupa bitmap belum pada format bentuk lainnya seperti jipeg,avi, dan sbg. Pengembangan lebih lanjut dari penelitian ini media image bisa dalam bentuk selain bitmat (bmp).