i

ANALISIS UNJUK KERJA BLUETOOTH

SKRIPSI

Diajukan Untuk Memenuhi Salah Satu Syarat

Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh :

VINCENTIUS HENDITA MARENDRA KUSUMA

085314016

PROGRAM STUDI TEKNIK INFORMATIKA

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA

YOGYAKARTA

ii

PERFORMANCE ANALYSIS OF BLUETOOTH

A THESIS

Presented as a Partial Fulfillment of The Requirements

to Obtain Sarjana Komputer Degree

in Informatics Engineering Study Program

By :

VINCENTIUS HENDITA MARENDRA KUSUMA

085314016

INFORMATICS ENGINEERING STUDY PROGRAM

INFORMATICS ENGINEERING DEPARTMENT

FACULTY OF SCIENCE AND TECHNOLOGY

SANATA DHARMA UNIVERSITY

YOGYAKARTA

v

LEMBAR PERNYATAAN KEASLIAN HASIL KARYA

Saya menyatakan dengan sungguh-sungguh bahwa skripsi yang saya tulis tidak memuat karya atau sebagian dari hasil karya orang lain, kecuali yang telah disebutkan dalam kutipan dan daftar pustaka selayaknya karya ilmiah.

Yogyakarta, 14 Agustus 2013

Penulis

vi

PERNYATAAN PERSETUJUAN PUBLIKASI KARYA

ILMIAH UNTUK KEPENTINGAN AKADEMIS

Yang bertanda tangan di bawah ini, saya mahasiswa Universitas Sanata Dharma :

Nama : Vincentius Hendita Marendra Kusuma Nomor Mahasiswa : 085314016

Demi pengembangan ilmu pengetahuan, saya memberikan kepada perpustakaan Universitas Sanata Dharma Yogyakarta karya ilmiah saya yang berjudul:

“Analisis Unjuk Kerja Bluetooth”

Beserta perangkat yang diperlukan (jika ada). Dengan demikian saya memberikan kepada Perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengelolanya dalam bentuk pangkalan data, mendistribusikan secar terbatas, dan mempublikasikannya di internet atau media lain untuk kepentingan akademis tanpa perlu ijin dari saya maupun memberikan royalty kepada saya selama tetap mencantumkan nama saya sebagai penulis.

Demikian ini pernyataan yang saya buat dengan sebenarnya.

Yogyakarta, 14 Agustus 2013 Penulis

vii

ABSTRAK

Bluetooth yang berada dalam lingkup Wireless P AN menggunakan frekuensi 2.4 GHz yang lebih dikenal dengan ISM Band (Industrial, Scientific, Medical). Wireless LAN (802.11n) juga menggunakan frekuensi 2.4 GHz. Karena menggunakan frekuensi sama yaitu 2.4 GHz, maka keduanya memiliki kemungkinan untuk saling berinterferensi.

Penulis menguji dan menganalisis kinerja dari Bluetooth. Parameter yang diukur antara lain adalah sinyal pengirim/penerima, goodput, dan delay. Ketiga parameter itu digunakan dalam pengujian Bluetooth tanpa interferensi, interferensi dengan sesama Bluetooth, dan interferensi dengan Wireless LAN (802.11n).

Dari hasil pengujian menunjukkan bahwa interferensi sesama Bluetooth tidak menunjukkan penurunan kualitas yang signifikan terhadap kinerja Bluetooth. Namun, interferensi Wireless LAN (802.11n) menunjukkan penurunan kualitas yang signifikan terhadap kinerja Bluetooth.

viii

ABSTRACT

Bluetooth that exists in scope of Wireless PAN using frequency 2.4 GHZ that better known as ISM Band (Industrial, Scientific, Medical). Wireless LAN (802.1 In) also using frequency of 2.4 GHZ. Because those Bluetooth using the same frequency, that is 2.4 GHZ, so those Bluetooth have the possibility to interference each other.

In this thesis, the writer tested and analyzed the Bluetooth’s performance. Parameter that was counted is signal transmitter/ receiver, goodput, and delay. Those three parameters were used for testing Bluetooth without interference, interference within two Bluetooth, and interference with Wireless LAN (802.1 ln).

The result of the test shows that interference within two Bluetooth does not give decreasing quality that significant of Bluetooth’s performance. Therefore, interference in Wireless LAN (802.In) shows the vice versa.

ix

Kata Pengantar

Puji syukur kami panjatkan kepada Tuhan Yesus Kristus yang telah memberikan berkat dan rahmatNya kepada penulis sehingga skripsi ini dapat selesai. Meskipun dalam penyelesaian skripsi ini tidak lepas dari bantuan dan bimbingan dari berbagai pihak yang dengan tulus ikhlas mau meluangkan waktu dan tenaga serta selalu member semnagat dalam mengatasi berbagai rintangan yang ada.

Dalam kesempatan ini dengan segala kerendahan hati, penulis ingin menyampaikan penghargaan dan ucapan terima kasih yang tulus kepada :

1. Bapak Henricus Agung Hernawan, S.T., M.Kom. selaku dosen pembimbing dalam penyusunan skirpsi yang telah sudi meluangkan waktu disela-sela kesibukan dan dengan sabar membimbing penulisan dalam penyelesaian skripsi ini.

2. Romo Dr. Cyprianus Kuntoro Adi, S.J.,M.A., M.Sc. selaku dosen pembimbing akademik penulis yang telah membimbing penulis selama kuliah.

3. Bapak B. Herry Suharto, S.T., M.T. dan St. Yudianto Asmoro, S.T., M.Kom. selaku dosen penguji skripsi yang bersedia menguji skripsi penulis.

4. Ibu Ridowati Gunawan S.Kom., M.T. selaku Kepala Program Studi Teknik Informatika Universitas Sanata Dharma Yogyakarta.

5. Ibu Paulina Heruningsih Prima Rosa S.Si., M.Sc. selaku Dekan Fakultas Sains dan Teknologi Universitas Sanata Dharma Yogyakarta.

6. Bapak Ir. Henricus Soeripto dan Ibu Henrica Endang Sulastri, S.E. yang merupakan papa dan mama penulis yang telah mendidik dan membimbing penulis sehingga dapat menyelesaikan kuliah S1.

x 8. Aelredus Noventa Kusuma yang merupakan keponakan (si kecil) dari penulis

yang memberikan dukungan bagi penulis.

9. Sahabat dan rekan-rekan tercinta yang telah banyak memberikan dorongan dan bantuan baik dalam penyusunan skripsi ini maupun selama menuntut ilmu.

Kami menyadari bahwa dalam skripsi ini masih terdapat banyak kekurangan, walau demikian mudah-mudahan dapat bermanfaat bagi semua pihak yang berkepentingan.

Akhir kata, semoga Tuhan Yesus Kristus senantiasa memberikan berkat dan rahmat agar kita selalu dalam lindungan-Nya. Amin.

Yogyakarta, 14 Agustus 2013 Penulis

xi

DAFTAR ISI

Halaman

HALAMAN JUDUL ... i

LEMBAR PERSETUJUAN SKRIPSI ... iii

LEMBAR PENGESAHAN SKRIPSI ... iv

LEMBAR PERNYATAAN KEASLIAN HASIL KARYA ... v

PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ... vi

ABSTRAK ... vii

ABSTRACT ... viii

KATA PENGANTAR ... ix

DAFTAR ISI ... xi

DAFTAR GAMBAR ... xv

DAFTAR TABEL ... xviii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Rumusan masalah ... 3

1.3 Tujuan ... 3

1.4 Batasan Masalah ... 3

1.5 Metodologi Penelitian ... 4

1.6 Sistematika Penulisan ... 4

xii

2.1 Wireless ... 6

2.1.1 Pembagian kategori Wireless ... 6

2.1.2 Wireless Personal Area Network (WPAN) ... 6

2.2 Standart 802.15 ... 10

2.3 Bluetooth ... 11

2.3.1 Teknologi Bluetooth ... 11

2.3.2 Topologi Jaringan Bluetooth ... 12

2.3.3 Jaringan Bluetooth ... 17

2.3.4 Arsitektur Bluetooth ... 18

2.3.5 Perangkat Bluetooth ... 23

2.4 Standart 802.11n ... 26

2.5 FTP (File Transfer Protocol) ... 29

2.5.1 Control Connection ... 29

2.5.2 Data Connection ... 30

2.6 Solusi Interferensi (gangguan) ... 30

2.6.1 Temporal Isolation (Isolasi sementara) ... 30

2.6.2 Spatial Isolation (Isolasi spasial) ... 31

2.6.3 Frequency Isolation (Isolasi frekuensi) ... 31

2.6.4 Wifi berpindah ke 5 GHz band ... 31

2.7 Deteksi dan Koreksi Error ... 32

2.7.1 Kode-kode Pengkoreksian Error ... 32

2.7.2 Kode-kode Pendeteksian Kesalahan ... 36

xiii

2.8 Parameter Performa Jaringan ... 42

2.8.1 Bandwidth ... 42

2.8.2 Goodput ... 42

2.8.3 Delay (Latency) ... 43

2.9 Menentukan Jumlah Sampel ... 43

2.10 Sniffing (Penyadapan) ... 44

BAB III ANALISIS DAN PERANCANGAN SISTEM ... 45

3.1 Spesifikasi Alat ... 45

3.1.1 Spesifikasi Hardware ... 45

3.1.1.1 Bluetooth USB Adapter Dongle ... 45

3.1.1.2 Samsung Galaxy Young GT-S5360 ... 46

3.1.1.3 Nokia 5800 XpressMusic ... 48

3.1.1.4 MAXTRON MG-381 ... 49

3.1.1.5 TP LINK TL-WN 722N Wireless USB Adapter ... 49

3.1.1.6 Broadband Router Linksys WRT320N ... 50

3.2 Diagram Alir Desain Pengujian ... 55

3.3 Skenario Pengujian ... 56

3.3.1 Skenario Pengujian I (Tanpa Interferensi) ... 56

3.3.2 Skenario Pengujian II s/d V (Interferensi sesama Bluetooth (-50 dBm, -60dBm, -70dBm, -80dBm)) ... 58

3.3.3 Skenario Pengujian VI s/d IX (Interferensi 802.11n (-50 dBm, -60 dBm, -70dBm, -80dBm)) ... 60

xiv

4.1 Pengujian ... 63

4.2 Analisa dan Grafik ... 63

4.2.1 Analisa dan Grafik Perbandingan Sinyal Skenario I,II,III,IV,V,VI,VII, VIII, dan IX ... 63

4.2.2 Analisa dan Grafik Perbandingan Goodput Skenario I,II,III,IV,V,VI,VII, VIII, dan IX ... 67

4.2.3 Analisa dan Grafik Perbandingan Delay Skenario I,II,III,IV,V,VI,VII, VIII, dan IX ... 70

4.2.4 Grafik Skenario I,II,III,IV,V,VI,VII, VIII, dan IX ... 72

BAB V KESIMPULAN DAN SARAN ... 77

5.1 Kesimpulan ... 77

5.2 Saran ... 77

xv

DAFTAR GAMBAR

Halaman

Gambar 2.1 Pembagian jaringan wireless berdasar jangkauannya ... 6

Gambar 2.2 Topologi Star pada WPAN ... 8

Gambar 2.3 Topologi Peer to Peer pada WPAN ... 9

Gambar 2.4 Topologi Cluster Tree pada WPAN ... 9

Gambar 2.5 Bluetooth Device Discovery ... 15

Gambar 2.6 Piconets dan Scatternet pada Bluetooth ... 18

Gambar 2.7 Bluetooth protocol stack ... 18

Gambar 2.8 Bluetooth Channel ... 25

Gambar 2.9 Bluetooth class ... 25

Gambar 2.10 Bluetooth Spesification ... 26

Gambar 2.11 Spesifikasi 802.11 ... 27

Gambar 2.12 Wifi Channel ... 28

Gambar 2.13 Non Overlapping WiFi Channel ... 28

Gambar 2.14 Ilustrasi Interferensi WLAN dan Bluetooth ... 29

Gambar 3.1 Spesifikasi TL-WN722N ... 50

Gambar 3.2 Linksys WRT 320N ... 50

Gambar 3.3 Spesifikasi Linksys WRT 320N ... 50

Gambar 3.4 Screenshot software Bluetooth Finder ... 51

xvi Gambar 3.6 Screenshot software Device Monitoring Studio (grafik akhir setelah

data terkirim) ... 53

Gambar 3.7 FTP server ... 54

Gambar 3.8 Setting Folder Sharing Filezilla Server ... 54

Gambar 3.9 Flowchart pengujian Bluetooth ... 55

Gambar 3.10 Jaringan infrastruktur dengan sebuah perangkat Bluetooth pada handphone dan sebuah perangkat Bluetooth pada laptop ... 56

Gambar 3.11 Jaringan infrastruktur dengan tiga buah perangkat Bluetooth pada handphone dan sebuah perangkat Bluetooth pada laptop ... 58

Gambar 3.12 Jaringan infrastruktur dengan 1 buah perangkat Bluetooth pada handphone, 1 buah perangkat Bluetooth Dongle pada laptop, 2 buah PC Desktop sebagai server, 2 buah perangkat Access Point (channel 3 dan channel 11), dan 2 buah PC Desktop sebagai client yang terhubung ke wireless adapter ... 60

Gambar 4.1 Grafik Sinyal Pengirim Data Skenario I,II,III,IV,V,VI,VII,VIII, dan IX ... 65

Gambar 4.2 Grafik Sinyal Penerima Data Skenario I,II,III,IV,V,VI,VII,VIII, dan IX ... 66

Gambar 4.3 Grafik Goodput Skenario I,II,III,IV,V,VI,VII,VIII, dan IX ... 69

Gambar 4.4 Grafik Delay Skenario I ... 72

Gambar 4.5 Grafik Delay Skenario II ... 72

Gambar 4.6 Grafik Delay Skenario III... 73

Gambar 4.7 Grafik Delay Skenario IV ... 73

Gambar 4.8 Grafik Delay Skenario V ... 74

xviii

DAFTAR TABEL

Halaman

Tabel 2.1 Parameter – parameter Baseband dan Radio Bluetooth ... 19

Tabel 3.1 Spesifikasi Bluetooth USB Dongle ... 46

Tabel 3.2 Spesifikasi Samsung Galaxy Young GT-S5360 ... 47

Tabel 3.3 Spesifikasi NOKIA 5800 XpressMusic ... 49

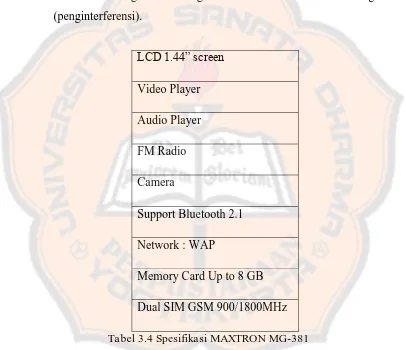

Tabel 3.4 Spesifikasi MAXTRON MG-381 ... 49

Tabel 3.5 Tabel hasil pengukuran (Tanpa Interferensi) ... 57

Tabel 3.6 Tabel hasil pengukuran (Interferensi sesama Bluetooth (-50dBm, -60dBm, -70dBm, -80dBm)) ... 60

1

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Teknologi jaringan nirkabel sebenarnya terbentang luas mulai dari komunikasi suara sampai dengan jaringan data, yang mana membolehkan pengguna untuk membangun koneksi nirkabel pada suatu jarak tertentu. Ini termasuk teknologi infrared, Bluetooth, frekuensi radio dan lain sebagainya. Piranti yang umumnya digunakan untuk jaringan nirkabel termasuk di dalamnya adalah komputer, komputer genggam, PDA, telepon seluler, tablet PC dan lain sebagainya. Teknologi nirkabel ini memiliki kegunaan yang sangat banyak. Contohnya, pengguna bergerak bisa menggunakan telepon seluler mereka untuk mengakses e-mail. Sementara itu para pelancong dengan laptopnya bisa terhubung ke internet ketika mereka sedang di bandara, kafe, kereta api dan tempat publik lainnya. Di rumah, pengguna dapat terhubung ke PC (melalui Bluetooth) untuk melakukan sinkronisasi dengan PDA-nya.

2 Pengguna perangkat Bluetooth harus dapat menggunakan dan mengoperasikan dua buah perangkat Bluetooth untuk dapat saling berkomunikasi. Oleh karena itu, diperlukan kemampuan pengguna untuk mengkomunikasikan dua buah perangkat Bluetooth. Sering kali pengguna ingin sekali mengetahui unjuk kerja dari sistem pengiriman data menggunakan Bluetooth, namun belum maksimal dalam pengetahuan mengenai konsepnya. Hal ini mengakibatkan kurang optimalnya pengguna dalam melakukan interaksi dengan dua buah perangkat Bluetooth..

Adapun unjuk kerja untuk pengiriman data pada dua buah perangkat dengan menggunakan Bluetooth dapat diuji dengan tanpa gangguan maupun dengan gangguan (interferensi). Unjuk kerja sistem pengiriman data pada Bluetooth dilakukan dengan cara membandingkan antara transfer data pada dua buah perangkat Bluetooth tanpa gangguan dengan transfer data pada dua buah perangkat dengan gangguan. Dengan pengujian tersebut, dapat dihasilkan kesimpulan seberapa besar pengaruh (dampak) dari penggunaan media Bluetooth dengan tanpa interferensi, interferensi dengan sesama Bluetooth, dan interferensi dengan WLAN 802.11n dalam proses pengiriman data antara kedua buah perangkat.

3

1.2 Rumusan masalah

Dari pemaparan latar belakang di atas, dapat dibuat rumusan masalah antara lain :

1. Mengetahui pengaruh jarak terhadap kuat sinyal, goodput, dan delay dari unjuk kerja Bluetooth.

2. Apakah transfer data pada sepasang Bluetooth menginterferensi transfer data Bluetooth lainnya ?

3. Apakah transfer data pada 802.11n (channel 3 dan channel 11) menginterferensi transfer data Bluetooth ?

1.3 Tujuan

Tujuan penulisan tugas akhir ini adalah :

1. Menganalisis unjuk kerja dari sistem transfer data pada Bluetooth dengan Bluetooth Sniffer.

2. Mengukur kecepatan dan unjuk kerja dari sistem transfer data pada Bluetooth menggunakan Bluetooth Sniffer baik dengan interferensi maupun tanpa interferensi.

1.4 Batasan Masalah

Dalam penulisan proposal, masalah dibatasi sebagai berikut :

1. Pengukuran kuat sinyal pengirim/penerima, goodput, dan delay dengan Bluetooth sniffer baik dengan tanpa interferensi, interferensi dari sesama Bluetooth dan interferensi dari WLAN 802.11n.

2. Kuat sinyal pengirim/penerima, goodput dan delay dari transfer data pada Bluetooth diukur dari jarak 1 meter sampai dengan jarak 10 meter. 3. Parameter yang diukur adalah delay dan goodput.

4 Jarkom C Universitas Sanata Dharma Yogyakarta untuk interferensi 802.11n).

1.5 Metodologi Penelitian

Metodologi yang digunakan dalam pelaksanaan Tugas Akhir ini adalah sebagai berikut :

1. Studi literatur:

a. Teori Wireless dan Wireless PAN (WPAN) b. Teori Bluetooth

c. Teori WLAN 802.11n

d. Teori File Transfer Protocol (FTP) e. Solusi interferensi (gangguan) f. Deteksi dan Koreksi Error

g. Teori Parameter Performa Jaringan h. Teori Pengambilan Sampel

i. Teori Sniffing

2. Perencanaan skenario pengujian dan alat pengujian 3. Pengukuran dan pengumpulan data

4. Analisis data

1.6 Sistematika Penulisan

BAB I PENDAHULUAN

Bab ini berisi latar belakang penulisan Tugas Akhir, rumusan masalah, tujuan, batasan masalah, metodologi penelitian dan sistematika penulisan. BAB II LANDASAN TEORI

5 BAB III ANALISIS DAN PERANCANGAN

Bab ini menjelaskan tentang spesifikasi alat (hardware dan software) yang digunakan dan perencanaan desain maupun skenario pengujian.

BAB IV PENGAMBILAN DATA DAN ANALISIS

Bab ini berisi tentang pelaksanaan pengujian dan hasil pengujian. BAB V KESIMPULAN DAN SARAN

6

BAB II

LANDASAN TEORI

2.1 Wireless

2.1.1 Pembagian kategori Wireless

Berdasarkan jangkauan area, jaringan wireless dibagi dalam beberapa kategori yaitu :

Wireless Personal Area Network (W-PAN)

Wireless Local Area Network (W-LAN)

Wireless Metropolitan Area Network (W-MAN)

Wireless Wide Area Network (W-WAN). [2]

Gambar 2.1 Pembagain jaringan wireless berdasar jangkauannya. [5]

2.1.2 Wireless Personal Area Network (WPAN)

7 atau nirkabel. Standar yang digunakan pada WPAN adalah IEEE 802.15 yaitu grup ke 15 dari IEEE 802 dan meliputi tujuh grup tugas. IEEE (Institute of Electrical & Electronic Engineers) merupakan organisasi yang membuat dan mengelola standarisasi device wireless. Beberapa contoh teknologi yang digunakan pada WPAN yaitu :

Bluetooth berdasarkan standar IEEE 802.15.1

IrDA

UWB

Z-Wave

Zigbee berdasarkan standar IEEE 802.15.4

Mesh Networking berdasarkan standar IEEE 802.15.5

WPAN mengenal dua tipe perangkat, yaitu : 1. Full Function Device (FFD)

FFD adalah perangkat yang memiliki fungsionalitas penuh sehingga bisa berperan sebagai koordinator PAN atau perangkat akhir biasa. FFD juga bisa berfungsi sebagai perangkat untuk pemetaan pada jaringan yang memungkinkan pengiriman data antar FFD seperti pada komunikasi peer to peer. [1]

2. Reduced Function Device (RFD)

8 WPAN mengenal tiga topologi, yaitu :

1. Star

Pada topologi star, terdapat satu master node dan banyak slave node. Slave node hanya bisa berkomunikasi dengan master node dan tidak bisa berkomunikasi dengan sesama slave node. Berikut ini adalah diagram sebuah jaringan WPAN dengan topologi star. Reduced Function Device digambarkan sebagai lingkaran putih sedangkan Full Function Device sebagai lingkaran hitam. [1]

Gambar 2.2 Topologi Star pada WPAN [1]

2. Peer to peer

9 Gambar 2.3 Topologi Peer to Peer pada WPAN [1]

3. Cluster Tree

Topologi Cluster Tree merupakan modifikasi dari topologi peer to peer. Beberapa cluster bisa berkomunikasi satu sama lain, diatur oleh koordinator PAN. Setiap cluster memiliki koordinator sendiri. Para koordinator cluster bisa bersaing satu sama lain untuk memilih koordinator PAN. [1]

10

2.2 Standart 802.15

Standart dari IEEE 802.15 yaitu :

802.15 WPAN Task Group 1: WPAN/Bluetooth

WPAN Task Group 1 (TG1) telah menciptakan standar 802.15.1 WPAN berdasarkan pada spesifikasi Bluetooth v1. Untuk mencapai hal ini, teknologi lisensi IEEE dari Bluetooth SIG secara khusus, 802.15.1 mendefinisikan spesifikasi MAC dan PHY untuk konektivitas nirkabel dari perangkat yang baik, tetap atau portabel dalam ruang komputasi personal. Spesifikasi juga memperhitungkan koeksistensi dengan pertimbangan 802.11, jaringan perangkat area lokal nirkabel (WLAN). [3]

802.15 WPAN Task Group 2: Coexistence Mechanisms

802.15 WPAN Task Group 2 (TG2) mengembangkan praktek-praktek yang disarankan untuk memfasilitasi koeksistensi teknologi WPAN (802.15) dan WLAN (802.11). Bagian dari tugas ini melibatkan mengembangkan sebuah model koeksistensi untuk mengukur saling interferensi dari WPAN dan WLAN. Setelah disetujui, ini hasil karya TG2 akan menjadi spesifikasi IEEE 802.15.2. [3]

802.15 WPAN Task Group 3: High Rate WPAN

802.15 WPAN Task Group 3 (TG3) yang disewa untuk menerbitkan standar baru WPANs untuk tingkat tinggi (20 Mbps atau lebih tinggi). Selain kecepatan data yang tinggi, 802.15.3 juga harus menyediakan sarana untuk solusi daya rendah dan biaya rendah untuk mengatasi kebutuhan elektronik konsumen portabel, digital imaging, dan aplikasi multimedia. [3]

802.15 WPAN Task Group 4: Low Rate-Long Battery Life

11 internasional dan ditargetkan pada sensor, mainan interaktif, lencana pintar, otomatisasi rumah, dan remote kontrol. [3]

2.3 Bluetooth

2.3.1 Teknologi Bluetooth

Memanfaatkan pita frekuensi 2,4 GHz ISM (Industrial, Scientific, and Medicine) band yang secara global dapat digunakan tanpa membutuhkan lisensi, dua buah perangkat Bluetooth yang berada dalam jarak 10 meter dari satu sama lainnya dapat berkomunikasi via sebuah jalur nirkabel berkapasitas hingga 720 kbps.[9] Hal ini didasarkan pada biaya rendah dan hubungan, jarak pendek radio diintegrasikan ke dalam microchip, memungkinkan dilindungi koneksi ad hoc untuk komunikasi nirkabel suara dan data di stasioner dan lingkungan mobile. Hal ini memungkinkan penggunaan data mobile dengan cara yang berbeda untuk berbagai aplikasi. [7]

Bluetooth adalah master-driven, bersistem TDD (Time Division Duplex), di mana node master sentral (atau stasiun) terhubung langsung ke beberapa slave, membentuk sebuah piconet. Stasiun di piconet tunggal membagikan kanal frekuensi hopping yang sama, dan menguasai kontrol lalu lintas untuk semua slave. Namun, pada sambungan set-up waktu, ukuran paket maksimum setiap koneksi dinegosiasikan antara master dan slave, dan digunakan oleh master untuk penjadwalan slave sementara.

12 SCO dapat dapat dianggap koneksi circuit-switched antara master dan slave. Jenis kedua link fisik, ACL, adalah koneksi antara master dan semua slave yang berpartisipasi dalam piconet tersebut. Hal ini dapat dianggap sebagai sambungan paket-switched antara perangkat Bluetooth dan dapat mendukung pengiriman data yang handal yaitu skema permintaan cepat ulang otomatis (Automatic Repeat Request/ARQ) yang diadopsi untuk menjamin integritas data. Saluran ACL mendukung transmisi point-to-multipoint dari master ke slave. [7]

2.3.2 Topologi Jaringan Bluetooth

13 digunakan untuk perangkat untuk menemukan kehadiran dan identitas perangkat tetangga, secara rinci. Fitur lain yang diinginkan adalah bahwa harus ada terikat pada jumlah piconet yang jembatan slave-slave dapat dimiliki. Sejak Bluetooth adalah sepenuhnya jaringan ad hoc, dengan tidak ada fasilitas untuk infrastruktur terpusat yang memiliki pengetahuan tentang topologi keseluruhan, algoritma jaringan formasi perlu sepenuhnya didistribusikan, dan harus berjalan di atas perangkat prosedur penemuan. [7]

Himpunan node Bluetooth dimodelkan sebagai graf di mana setiap stasiun diwakili oleh titik, dengan tepi antara dua simpul jika stasiun yang sesuai adalah dalam jangkauan radio dari satu sama lain. Sebuah algoritma serakah terpusat (greedy centralized algorithm) di mana hipotetis entitas sentral tahu topologi lengkap telah diusulkan, karena memiliki batas aproksimasi yang diturunkan untuk kelas khusus graf, yaitu kelompok-coverable graf. Agar menjadi layak untuk diterapkan di scatternet nyata, algoritma harus didistribusikan. Algoritma terdistribusi juga telah diusulkan yang mengasumsikan 2-hop kedekatan informasi. Hal ini dapat dicapai dalam Bluetooth, karena identitas dari node tetangga dikenal pada akhir prosedur penemuan perangkat. Node yang dibuat untuk bertukar informasi ini dengan masing-masing lingkungan tetangga mereka sehingga mereka memiliki 2-hop informasi dan sebagian melihat dari topologi yang mendasari. [7]

Ketika topologi yang mendasari adalah graf lengkap, yaitu, semua node dalam jangkauan radio dari satu sama lain. Namun, masalah ini juga menarik ketika model komunikasi Bluetooth yang akan digunakan dan informasi terbatas harus dipertukarkan selama pencarian perangkat. Dalam algoritma acak dan deterministik telah diusulkan untuk memecahkan masalah ini dengan menggunakan penemuan perangkat komunikasi model Bluetooth. [7]

14 node memiliki sebuah ID yang unik, yang dikenal untuk dirinya sendiri, tetapi tidak ke node lain. Jumlah node, N, dan jumlah maksimum slave yang harus dapat terpasang ke master, S, diketahui semua node. Jaringan tersebut asynchronous dan ada pengertian tentang waktu global, dengan setiap node menjaga jam lokal sendiri. Hal ini diasumsikan bahwa tidak ada entitas terpusat yang memiliki pengetahuan lengkap tentang jaringan. [7]

Semua node menggunakan seperangkat tetap dari frekuensi untuk berkomunikasi. Sebuah node mencoba untuk menemukan node lain, berulang kali menyiarkan pesan (pesan inquiry) pada urutan frekuensi. Urutan ini ditentukan oleh jam lokal. Node transmisi mendengarkan di antara siaran untuk membalas. Sebuah node mendengarkan (listening node) juga mendengarkan dalam urutan frekuensi, dan pesan mencapai hanya ketika frekuensi dikirim dan node mendengarkan cocok. Ketika node mendengarkan berhasil menerima pesan, ia akan mengirimkan sebuah jawaban (pesan respon permintaan keterangan), yang juga disiarkan. Node menggunakan mekanisme random back-off sambil menjawab, sehingga tabrakan dapat diasumsikan untuk tidak terjadi. Pesan permintaan keterangan (inquiry message) tidak mengandung ID dari node transmisi, dan sebagainya. Node menjawab tidak tahu kepada siapa ia menjawab. Hal ini membuat model ini berbeda dari model lain yang ditemukan dalam literatur. Selanjutnya, node bisa berada di salah satu keadaan berikut :

INQUIRY: Sebuah perangkat dalam keadaan paket permintaan keterangan yang disiarkan (broadcast).

15 instan di masa depan. Sejumlah informasi terbatas dapat diasumsikan saling mendukung di dalam paket.

PAGE: Dalam keadaan ini, perangkat mencoba untuk menghubungkan ke node yang ID dan jam diketahui dengan mengirimkan paket halaman yang berisi ID node tujuan. Jika koneksi berhasil, maka node ini secara otomatis menjadi master.

PAGE_SCAN: Dalam keadaan ini, perangkat mendengarkan untuk paket halaman dan menyatakan itu pada penerimaan, dan menyelesaikan pembentukan koneksi.

CONNECTED: Dalam keadaan ini, perangkat merupakan bagian dari piconet setelah jabat tangan sukses.

Sebelum setiap dua perangkat dapat pergi melalui penemuan perangkat (device discovery), mereka harus berada dalam mode INQUIRY dan INQUIRY_SCAN. Perangkat INQUIRY harus mencoba untuk menemukan perangkat tetangga, dan perangkat INQUIRY_SCAN harus bersedia untuk ditemukan.

16 Perangkat permintaan keterangan (inquiry) mengirimkan serangkaian paket permintaan keterangan. Paket singkat ini dikirim keluar dengan cepat dalam urutan frekuensi yang berbeda. Perangkat inquiry mengubah-ubah frekuensi sebanyak 3200 kali per detik (dua kali tingkat untuk perangkat dalam sambungan normal). Kecepatan frekuensi hopping memungkinkan peminta keterangan untuk mencakup rentang frekuensi secepat mungkin. Paket ini tidak mengidentifikasi perangkat meminta keterangan dengan cara apapun, mereka adalah paket ID yang berisi kode akses inquiry yang meminta keterangan pemindaian perangkat akan dikenali. [10]

Pemindaian permintaan keterangan mengubah frekuensi dengan sangat lambat, hanya sekali setiap 1,28 detik. Karena perubahan pembaca (scanner) sangat lambat sementara pemintanya berubah cepat, mereka pada akhirnya akan bertemu pada frekuensi yang sama. [10]

Perangkat pemindaian tidak bisa ditinggal pada frekuensi tetap, karena setiap frekuensi yang dipilih mungkin terganggu, tapi melompat sangat lambat adalah strategi terbaik berikutnya untuk mencari perangkat meminta keterangan. Menanggapi permintaan keterangan dengan mengirimkan paket Frequency Hop Synchronisation (FHS), yang mengisahkan perangkat meminta keterangan dari semua informasi yang relevan yang dibutuhkan untuk dapat membuat sambungan. [10]

17 Sebelum dua perangkat dapat membuat sambungan, mereka harus berada dalam modus page (halaman) dan page scan (pemindaian halaman). Perangkat paging memulai sambungan, sedangkan perangkat pemindaian halaman merespon. Agar menjadi halaman, perangkat paging harus mengetahui ID dari halaman pemindaian perangkat, yang dapat menghitung ID dari perangkat pemindaian halaman 48-bit pada perangkat Bluetooth. Pemindaian alamat perangkat Bluetooth dapat diperoleh di beberapa cara :

Dari respon pertanyaan melalui FHS.

Dari input pengguna.

Dengan preprogramming pada pembuatan. [10]

2.3.3 Jaringan Bluetooth

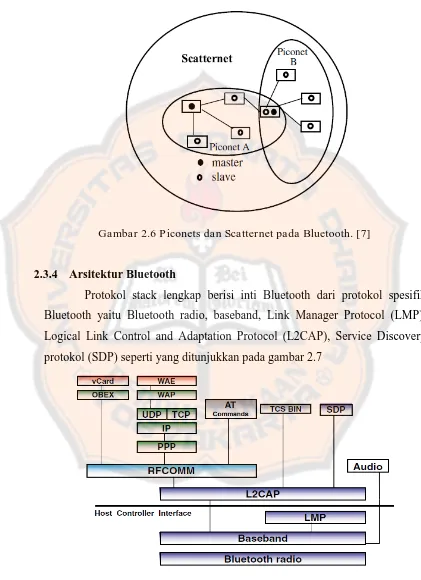

Bluetooth berbasis-token jaringan multiaccess. Dalam jaringan Bluetooth, satu stasiun memiliki peran master dan semua stasiun Bluetooth lainnya adalah slave. Master memutuskan mana slave yang memiliki akses ke kanal tersebut. Unit yang berbagi kanal yang sama yang akan disinkronkan dengan master yang sama membentuk piconet, blok pembangunan dasar dari jaringan Bluetooth. Sebuah piconet berisi stasiun master dan sampai tujuh aktif slave yang berpartisipasi dalam pertukaran data secara bersamaan. Piconet Independen yang telah tumpang tindih wilayah cakupannya dapat membentuk sebuah scatternet. [7]

18 Gambar 2.6 Piconets dan Scatternet pada Bluetooth. [7]

2.3.4 Arsitektur Bluetooth

Protokol stack lengkap berisi inti Bluetooth dari protokol spesifik Bluetooth yaitu Bluetooth radio, baseband, Link Manager Protocol (LMP), Logical Link Control and Adaptation Protocol (L2CAP), Service Discovery protokol (SDP) seperti yang ditunjukkan pada gambar 2.7

19 Bluetooth radio menyediakan link fisik antara perangkat Bluetooth. Lapisan baseband menyediakan layanan transportasi paket pada link fisik. [7]

Spesifikasi radio Bluetooth adalah sebuah dokumen singkat yang memberi rincian sederhana mengenai aspek-aspek transmisi radio untuk perangkat-perangkat berkemampuan Bluetooh. Beberapa parameter dalam spesifikasi ini terdapat pada Tabel 2.1. [9]

Topologi Maksimum 7 jalur data dapat secara bersamaan membentuk sebuah jaringan logika bintang (star). Modulasi GFSK (Gaussian Frequency-Shift Keying) Laju data maksimum 1 Mbps

Lebar-pita RF 220 kHz (-3 dB), 1 MHz (-20 dB)

Jarak antar pembawa 1 MHz Daya transmisi 0,1 W

20 Protokol LMP bertanggung jawab untuk set-up dan pengelolaan link fisik. Manajemen link fisik terdiri dari beberapa kegiatan yaitu menempatkan slave dalam keadaan operasi tertentu (misalnya, mode sniff, hold, atau park), pemantauan status saluran fisik, dan menjamin kualitas layanan (misalnya , LMP mendefinisikan daya transmisi, interval jajak pendapat maksimum, dll). LMP juga mengimplementasikan kemampuan keamanan di tingkat link. [7] Setelah sebuah slave berada dalam keadaan koneksi, ia dapat beroperasi dengan salah satu dari keempat moda berikut ini [9]:

Aktif

Perangkat slave secara aktif turut serta dalam segala aktivitas di dalam piconet, yaitu memantau, mengirimkan dan menerima paket-paket data. Master secara periodik melakukan transmisi ke slave-slave aktif untuk mempertahankan sinkronisasi. [9]

Sniff

Perangkat slave tidak memantau setiap slot penerimaan (muncul setiap dua slot sekali) namun hanya slot-slot tertentu saja yang diperuntukkan bagi pesan-pesannya. Perangkat slave dapat beroperasi dengan daya yang lebih kecil pada saat berada di slot-slot yang bukan untuknya. Dalam operasi moda sniff ini, perangkat master akan mengalokasikan jumlah slot yang lebih sedikit untuk perangkat slave bersangkutan, yang akan digunakan untuk pengiriman dan penerimaan data dari slave tersebut. [9]

Hold

21 ini, slave bisa saja “menganggur” dan memasuki operasi daya rendah (low-power) atau bisa juga berpartisi aktif di dalam piconet lainnya. [9]

Park (Parkir)

Ketika sebuah slave tidak lagi perlu berpartisipasi di dalam sebuah piconet namun keberadaannya masih dibutuhkan, ia dapat memasuki moda parkir. Moda ini adalah sebuah moda daya-rendah dengan sedikit sekali aktivitas. Perangkat bersangkutan akan diberikan alamat moda parkirnya (PM_ADDR) dan akan kehilangan alamat moda aktifnya (AM_ADDR). Dengan adanya moda parkir ini, sebuah piconet bisa saja memiliki lebih dari tujuh buah slave. [9]

Radio, baseband, dan LMP dapat diimplementasikan dalam perangkat Bluetooth. Perangkat akan melekat pada sebuah host, sehingga menyediakan host dengan komunikasi nirkabel Bluetooth. Layer L2CAP dan lapisan protokol tinggi lainnya berada dalam host. Antarmuka host controller adalah antarmuka standar yang memungkinkan lapisan protokol tinggi untuk mengakses layanan yang disediakan oleh perangkat Bluetooth. [7]

Pelayanan L2CAP hanya digunakan untuk transmisi data. Fitur utama yang didukung oleh L2CAP adalah protokol multiplexing (L2CAP menggunakan bidang protokol untuk membedakan antara jenis protokol lapisan atas), segmentasi dan reassembly. Fitur terakhir ini diperlukan karena ukuran paket baseband lebih kecil dari ukuran biasa paket yang digunakan oleh protokol layer yang lebih tinggi. Protokol SDP digunakan untuk menemukan jenis layanan yang tersedia dalam jaringan. [7]

22 RFCOMM adalah protokol emulasi serial line, yaitu, sebuah protokol pengganti kabel. Ini meniru kontrol RS-232 dan sinyal data melalui Bluetooth baseband, menyediakan kemampuan transportasi untuk tingkat atas layanan yang menggunakan jalur serial sebagai mekanisme transportasinya. [7] RFCOMM mendefinisikan sebuah port serial maya (virtual) yang dirancang untuk menggantikan teknologi kabel, namun yang beroperasi sebagai layaknya teknologi kabel tanpa adanya perbedaan apapun, atau dengan kata lain secara “transparan”. Port serial adalah salah satu tipe antarmuka komunikasi yang paling umum digunakan pada perangkat-perangkat komputer dan telekomunikasi. Sehingga, RFCOMM memungkinkan penggunaan antarmuka port serial standar tanpa kabel-kabel sambungan, hanya dengan modifikasi yang sangat sederhana saja pada perangkat bersangkutan. RFCOMM memfasilitasi pemindahan data biner dengan memanfaatkan sinyal-sinyal control yang serupa dengan 232 pada lapisan baseband Bluetooth. EIA-232 (sebelumnya dikenal sebagai RS-EIA-232) adalah sebuah protokol kontrol jalur data yang secara baku digunakan untuk antarmuka port serial. [9]

Protokol-protokol adopsi adalah protokol-protokol yang didefinisikan oleh lembaga-lembaga standarisasi lainnya, yang dimasukkan menjadi bagian dari arsitektur Bluetooth secara keseluruhan. Strategi ini dimaksudkan untuk menjadikan Bluetooth hanya mendefinisikan protokol-protokol baru yang dianggap perlu saja, dan memanfaatkan sebesar-besarnya standar-standar yang sudah ada. Protokol-protokol adopsi Bluetooth antara lain [9]:

PPP (Point-to-Point Protocol)

23

TCP/UDP/IP

Ketiga protokol ini merupakan fondasi dari keluarga protokol TCP/IP. [9]

OBEX (Object Exchange Protocol)

OBEX adalah sebuah protokol lapisan sesi yang dikembangkan oleh organisasi Infrared Data Association (IrDA), dan dimaksudkan untuk pertukaran obyek-obyek data. OBEX menyediakan fungsionalitas yang mirip dengan HTTP, namun dalam wujud yang lebih sederhana. Protokol ini menyediakan pula sebuah model untuk merepresentasikan obyek-obyek berikut operasi-operasinya. Contoh-contoh obyek yang dapat dipertukarkan dengan OBEX adalah vCard dan vCalendar, yang merupakan format data yang mendefinisikan sebuah kartu nama elektronik dan sekumpulan entri kalender (atau jadwal kerja) pribadi elektronik, secara berturut-turut. [9]

WAE/WAP

Bluetooth memasukkan pula keluarga protocol WAE/WAP sebagai bagian dari arsitektur protokolnya. [9]

2.3.5 Perangkat Bluetooth

24 yang sama (misalnya, IEEE 802.11 WLAN) dan membuat link yang kuat. [7] Skema Frequency-Hopping (FH) di dalam sebuah sistem Bluetooth memiliki dua fungsi [9]:

1. Memberikan ketahanan terhadap interferensi dan efek-efek jalur-jamak (multipath).

2. Menyediakan suatu bentuk mekanisme akses-jamak (multiple-access) bagi perangkat-perangkat yang berada di satu lokasi yang sama namun di dalam piconet-piconet yang berbeda. [9]

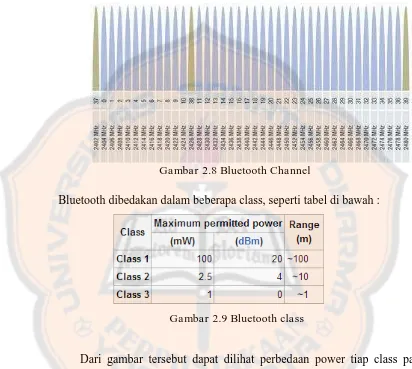

Cara kerja skema FH dapat dijelaskan sebagai berikut. Lebar-pita (bandwidth) total yang digunakan oleh sebuah scatternet dibagi menjadi 79 buah kanal fisik, masing-masingnya dengan bandwidth kanal selebar 1 MHz. Skema FH diwujudkan dalam bentuk lompatan-lompatan (hopping), atau perpindahan-perpindahan, dari satu kanal fisik ke kanal fisik lainnya, dengan pola pseudorandom (mirip acak namun tidak). Pola lompatan yang sama akan digunakan oleh semua perangkat yang ada di dalam sebuah piconet yang sama. Pola lompatan ini disebut sebagai sebuah kanal FH. Laju terjadinya lompatan-lompatan ini (hope rate) adalah 1600 lompatan-lompatan per detik, sehingga tiap-tiap kanal fisik akan diduduki selama 0,625 ms untuk satu pola lompatan tertentu. Tiap-tiap periode 0,625 ms ini disebut sebagai sebuah slot FH, dan slot-slot yang ada diberikan nomor urut. [9]

Bluetooth memiliki sifat ko-eksisten (bluetooth coexistence), yaitu interferensi antar perangkat yang berjalan pada frekuensi yang sama dalam hal ini WiFi dan bluetooth. Bluetooth memiliki 79 channel, dan setiap 20 channel pada bluetooth berinterferensi pada 1 channel Wifi.[18]

25 menghindari interferensi. Namun teknik ini hanya berjalan efektif hanya jika benar – benar tersedia channel kosong. [18]

Gambar 2.8 Bluetooth Channel

Bluetooth dibedakan dalam beberapa class, seperti tabel di bawah :

Gambar 2.9 Bluetooth class

Dari gambar tersebut dapat dilihat perbedaan power tiap class pada Bluetooth. Dalam penelitian ini, penulis menggunakan bluetooth pada telepon selular dan Bluetooth USB Adapter yang berada pada class 2.

26 Gambar 2.10 Bluetooth Specification

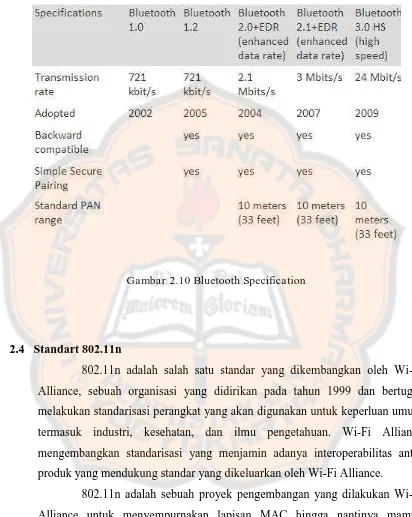

2.4 Standart 802.11n

802.11n adalah salah satu standar yang dikembangkan oleh Wi-Fi Alliance, sebuah organisasi yang didirikan pada tahun 1999 dan bertugas melakukan standarisasi perangkat yang akan digunakan untuk keperluan umum termasuk industri, kesehatan, dan ilmu pengetahuan. Wi-Fi Alliance mengembangkan standarisasi yang menjamin adanya interoperabilitas antar produk yang mendukung standar yang dikeluarkan oleh Wi-Fi Alliance.

27 proses perkembangan terkini, Wi-Fi Alliance mencetuskan sebuah spesifikasi yang dapat memberikan laju data minimal 100Mbps, sebagaimana terukur pada antarmuka antara lapisan MAC 802.11 dan lapisan di atasnya. Selain perbaikan throughput, 802.11n diharapkan mampu mengakomodasi kebutuhan – kebutuhan lainnya yang terkait dengan kinerja Wireless LAN, termasuk peningkatan jarak jangkauan sinyal radio dengan tingkat throughput saat ini, peningkatan kekebalan terhadap sebuah interferensi dan jangkauan lebih seragam untuk satu wilayah yang sama. [18]

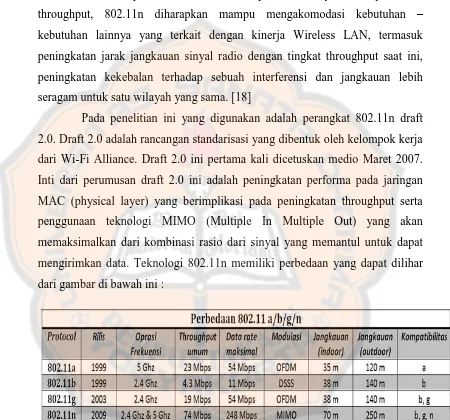

Pada penelitian ini yang digunakan adalah perangkat 802.11n draft 2.0. Draft 2.0 adalah rancangan standarisasi yang dibentuk oleh kelompok kerja dari Wi-Fi Alliance. Draft 2.0 ini pertama kali dicetuskan medio Maret 2007. Inti dari perumusan draft 2.0 ini adalah peningkatan performa pada jaringan MAC (physical layer) yang berimplikasi pada peningkatan throughput serta penggunaan teknologi MIMO (Multiple In Multiple Out) yang akan memaksimalkan dari kombinasi rasio dari sinyal yang memantul untuk dapat mengirimkan data. Teknologi 802.11n memiliki perbedaan yang dapat dilihar dari gambar di bawah ini :

Gambar 2.11 Spesifikasi 802.11

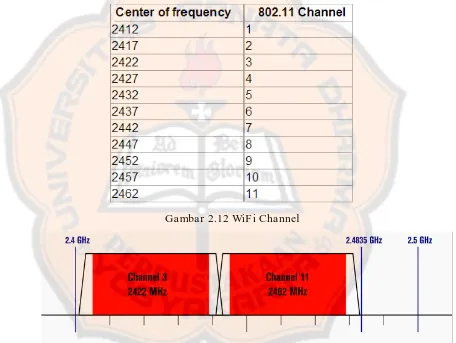

28 kemampuan sebuah perangkat menjalankan input sesuai perangkat keluaran terdahulu. Dalam hal ini adalah WiFi adapter 802.11n tetap dapat berkomunikasi dengan 802.11g namun dengan throughput dan data rate maksimal sesuai dengan 802.11g. Teknologi 802.11n seperti teknologi 802.11 sebelumnya memiliki 14 channel, serta ada 2 channel non overlapping (channel yang tidak saling bertabrakan), yang dapat dilihat sebagai berikut, :

Gambar 2.12 WiFi Channel

Gambar 2.13 Non Overlapping WiFi Channel

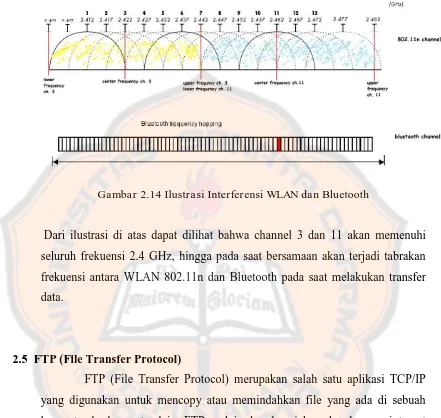

29 Gambar 2.14 Ilustrasi Interferensi WLAN dan Bluetooth

Dari ilustrasi di atas dapat dilihat bahwa channel 3 dan 11 akan memenuhi seluruh frekuensi 2.4 GHz, hingga pada saat bersamaan akan terjadi tabrakan frekuensi antara WLAN 802.11n dan Bluetooth pada saat melakukan transfer data.

2.5 FTP (File Transfer Protocol)

FTP (File Transfer Protocol) merupakan salah satu aplikasi TCP/IP yang digunakan untuk mencopy atau memindahkan file yang ada di sebuah komputer ke komputer lain. FTP mulai ada ada sejak perkembangan internet dan didefinisikan menggunakan RFC sebagai standarisasi. FTP menggunakan koneksi berbasis connection-oriented sehingga dari kedua sisi baik client ataupun server harus memiliki koneksi TCP/IP. FTP menggunakan 2 hubungan koneksi untuk melakukan transfer file, yaitu :

2.5.1 Control Connection

30 akan menunggu hubungan yang akan dilakukan oleh client. Client akan aktif untuk membuka port tersebut dan membangun control connection. Koneksi ini akan terus berlangsung selama client masih berkomunikasi dengan server. Client akan mengirimkan perintah-perintah ke server dan server akan merespon perintah tersebut.

2.5.2 Data Connection

Hubungan ini dibangun ketika file dikirim antara client-server yang bertujuan untuk memaksimalkan ukuran data yang ditransfer. Port yang digunakan untuk koneksi ini adalah port 20.

Fasilitas-fasilitas yang disediakan FTP diantaranya adalah :

1. Interactive access. Menyediakan fasilitas interaksi antara client dan server 2. Format specification. Client dapat menentukan tipe dan format data. 3. Authentification control. Fasilitas ini digunakan untuk meminta

autentifikasi dari client berupa username dan password. [18]

2.6 Solusi interferensi (gangguan)

Menggunakan waktu, tempat, dan/ atau frekuensi untuk mengisolasi radio,

metode coexistence berikut (sendiri atau gabungan) memungkinkan untuk kinerja

yang dapat diterima dan cocok untuk collocated Bluetooth dan Wifi radio. [19]

2.6.1 Temporal Isolation(Isolasi sementara)

Time Division Multiplexing (TDM) adalah metode coexistence dimana

Bluetooth dan wifi radio (terpasang pada perangkat yang sama dan

terhubung dengan input / output sinyal pin atau kabel) secara bergantian

mengirimkan sinyal. Sebuah kabel output diperkuat oleh radio ketika

mengirimkan sinyal untuk menunjukkan ke perangkat pada kabel input

bahwa perangkat pada kabel input harus dapat menahan transmisi pada

31 terpisah dengan chip Wifii secara bersama-sama menggunakan papan

sirkuit. Dengan meningkatnya kombinasi Bluetooth/ wifi chip, TDM

digunakan didalam chip tersebut dan hal ini akan memisahkan hubungan

dengan cepat. [19]

2.6.2 Spatial Isolation (Isolasi spasial)

Isolasi dilakukan dengan menempatkan Bluetooth dan Wifi radio (dengan

antena masing masing) terpisah jauh dan apabila memungkinkan

menempatkan alat isolasi diantara keduanya. Isolasi spasial tidak

mungkin dilakukan jika menggunakan gabungan bluetooth/ Wifi dan

modul yang memiliki pemancar, penerima dan antena yang sama. [19]

2.6.3 Frequency Isolation (Isolasi frekuensi)

Adaptive Frequency Hopping (AFH) adalah fitur built-in yang ditemukan

di sebagian besar perangkat Bluetooth saat ini. Dengan AFH, Bluetooth

radio membaca operating band untuk menginterferensi dan

menyesuaikan frekuensi hoppingnya untuk menghindari saluran DSSS.

Hal tersebut akan mengurangi gangguan (dan meningkatkan kinerja)

antara Bluetooth dan Wifi radio interferensi. [19]

2.6.4 Wifi berpindah ke 5GHZ band

Meskipun efektif, metode ini dapat mengurangi kinerja Bluetooth dan

perangkat Wifi. Cara yang paling efektif untuk menangani Bluetooth dan

WIFi yang saling menginterferensi adalah dengan memindah operasi Wifi

ke 5.GHZ band. Selain menghilangkan (bukan mengurangi)

Bluetooth/Wifi yang saling menginterferensi, operasi wifi di 5.GHZ band

menyediakan tujuh kali kapasitas jaringan bila dibandingkan operasi Wifi

32

2.7 Deteksi dan Koreksi Error

Sebagai akibat proses-proses fisika yang menyebabkannya terjadi, error pada beberapa media (misalnya, radio) cenderung timbul secara meletup (burst) bukannya satu demi satu. Error yang meletup seperti itu memiliki baik keuntungan maupun kerugian pada error bit tunggal yang terisolasi. Sisi keuntungannya, data komputer selalu dikirim dalam bentuk blok-blok bit. Anggap ukuran blok sama dengan 1000 bit, dan laju error adalah 0,001 per bit. Bila error-errornya independen, maka sebagian besar blok akan mengandung error. Bila error terjadi dengan letupan 100, maka hanya satu atau dua blok dalam 100 blok yang akan terpengaruh, secara rata-ratanya. Kerugian error letupan adalah bahwa error seperti itu lebih sulit untuk dideteksi dan dikoreksi dibanding dengan error yang terisolasi. [20]

2.7.1 Kode-kode Pengkoreksian Error

Para perancang jaringan telah membuat dua strategi dasar yang berkenaan dengan error. Cara pertama adalah dengan melibatkan informasi redundan secukupnya bersama-sama dengan setiap blok data yang dikirimkan untuk memungkinkan penerima menarik kesimpulan tentang apa karakter yang ditransmisikan yang seharusnya ada. Cara lainnya adalah dengan hanya melibatkan redundansi secukupnya untuk menarik kesimpulan bahwa suatu error telah terjadi, dan membiarkannya untuk meminta pengiriman ulang. Strategi pertama menggunakan kode-kode pengkoreksian error (error-correcting codes), sedangkan strategi kedua menggunakan kode-kode pendeteksian error (error-detecting codes). [20]

33 Ambil panjang total sebesar n (yaitu, n=m+r). Sebuah satuan n-bit yang berisi data dan checkbit sering kali dikaitkan sebagai codeword n-bit. [20] Ditentukan dua buah codeword: 10001001 dan 10110001. Disini kita dapat menentukan berapa banyak bit yang berkaitan berbeda. Dalam hal ini, terdapat 3 bit yang berlainan. Untuk menentukannya cukup melakukan operasi EXCLUSIVE OR pada kedua codeword, dan menghitung jumlah bit 1 pada hasil operasi. Jumlah posisi bit dimana dua codeword berbeda disebut jarak Hamming (Hamming, 1950). Hal yang perlu diperhatikan adalah bahwa bila dua codeword terpisah dengan jarak Hamming d, maka akan diperlukan error bit tunggal d untuk mengkonversi dari yang satu menjadi yang lainnya. [20]

Pada sebagian besar aplikasi transmisi data, seluruh 2m pesan data merupakan data yang legal. Tetapi sehubungan dengan cara penghitungan check bit, tidak semua 2n digunakan. Bila ditentukan algoritma untuk menghitung check bit, maka akan dimungkinkan untuk membuat daftar lengkap codeword yang legal. Dari daftar ini dapat dicari dua codeword yang jarak Hamming-nya minimum. Jarak ini merupakan jarak Hamming bagi kode yang lengkap. [20]

34 Sebagai contoh sederhana dari kode perbaikan error, ambil sebuah kode yang hanya memiliki empat buah codeword valid :

0000000000,0000011111,1111100000 dan 1111111111

Kode ini mempunyai jarak 5, yang berarti bahwa code tersebut dapat memperbaiki error ganda. Bila codeword 0000011111 tiba, maka penerima akan tahun bahwa data orisinil seharusnya adalah 0000011111. Akan tetapi bila error tripel mengubah 0000000000 menjadi 0000000111, maka error tidak akan dapat diperbaiki. [20]

Diasumsikan telah dirancang kode dengan m bit pesan dan r bit check yang akan memungkinkan semua error tunggal bisa diperbaiki. Masing-masing dari 2m pesan yang legal membutuhkan pola bit n+1. Karena 2n.jumlah total pola bit adalah 2n, kita harus memiliki (n+1)2m Dengan memakai n = m + r, persyaratan ini menjadi (m + r + 2r. Bila m ditentukan, maka ini akan meletakkan batas bawah pada1) jumlah bit check yang diperlukan untuk mengkoreksi error tunggal. [20]

35 melihat apakah bit check tersebut mempunyai parity yang benar. Bila tidak, codeword akan menambahkan k ke counter. Bila counter sama dengan nol setelah semua bit check diuji (yaitu, bila semua bit checknya benar), codeword akan diterima sebagai valid. Bila counter tidak sama dengan nol, maka pesan mengandung sejumlah bit yang tidak benar. Misalnya bila bit check 1,2, dan 8 mengalami kesalahan (error), maka bit inversinya adalah 11, karena itu hanya satu-satunya yang diperiksa oleh bit 1,2, dan 8. Gambar 12 menggambarkan beberapa karakter ASCII 7-bit yang diencode sebagai codeword 11 bit dengan menggunakan kode Hamming. Perlu diingat bahwa data terdapat pada posisi bit 3,5,6,7,9,10,11. [20]

36

2.7.2 Kode-kode Pendeteksian Kesalahan

Kode pendeteksian error kadang kala digunakan dalam transmisi data. Misalnya, bila saturan simplex, maka transmisi ulang tidak bisa diminta. Akan tetapi sering kali deteksi error yang diikuti oleh transmisi ulang lebih disenangi. Hal ini disebabkan karena pemakaian transmisi ulang lebih efisien. Sebagai sebuah contoh yang sederhana, ambil sebuah saluran yang errornya terisolasi dan mempunyai laju error 10 –6 per bit. [20]

Anggap ukuran blok sama dengan 1000 bit. Untuk melaksanakan koreksi error blok 1000 bit, diperlukan 10 bit check; satu megabit data akan membutuhkan 10.000 bit check. Untuk mendeteksi sebuah blok dengan error tunggal 1-bit saja, sebuah bit parity per blok akan mencukupi. Sekali setiap 1000 blok dan blok tambahan (1001) akan harus ditransmisikan. Overhead total bagi deteksi error + metoda transmisi ulang adalah hanya 2001 bit per megabit data, dibanding 10.000 bit bagi kode Hamming. [20]

Bila sebuah bit parity tunggal ditambahkan ke sebuah blok dan blok dirusak oleh error letupan yang lama, maka probabilitas error dapat untuk bisa dideteksi adalah hanya 0,5 hal yang sangat sulit untuk bisa diterima. Bit-bit ganjil dapat ditingkatkan cukup banyak dengan mempertimbangkan setiap blok yang akan dikirim sebagai matriks persegi panjang dengan lebar n bit dan tinggi k bit. Bit parity dihitung secara terpisah bagi setiap kolomnya dan ditambahkan ke matriks sebagai baris terakhir. Kemudian matriks ditransmisikan kembali baris per baris. Ketika blok tiba, penerima akan memeriksa semua bit parity. Bila ada bit parity yang salah, penerima meminta agar blok ditransmisi ulang. [20]

37 diinversikan, maka bit terakhir juga akan diinversikan, dan semua bit lainnya adalah benar. (Sebuah error letupan tidak berarti bahwa semua bit salah; tetapi mengindikasikan bahwa paling tidak bit pertama dan terakhirnya salah). Bila blok mengalami kerusakan berat akibat terjadinya error letupan yang panjang atau error letupan pendek yang banyak, maka probabilitas bahwa sembarang n kolom akan mempunyai parity yang benar adalah 0,5. Sehingga probabilitas dari blok yang buruk akan bisa diterima adalah 2 –n. [20]

Pada prakteknya terdapat metode lain yang luas digunakan: Kode polynomial (dikenal juga sebagai cyclic redundancy code atau kode CRC). Kode polynomial didasarkan pada perlakuan string-string bit sebagai representatsi polynomial dengan memakai hanya koefisien 0 dan 1 saja. Sebuah frame k bit berkaitan dengan daftar koefisien bagi polynomial yang mempunyai k suku, dengan range dari xk-1 sampai x0. [20]

Polynomial seperti itu disebut polynomial yang bertingkat k-1. Bit dengan orde tertinggi (paling kiri) merupakan koefisien dari xk-1; bit berikutnya merupakan koefisien dari xk-2, dan seterusnya. Misalnya 110001 memiliki 6 bit, maka merepresentasikan polynomial bersuku 6 dengan koefisien 1,1,0,0,0 dan 1:x5+x4+x0. [20]

38 Saat metode kode polynomial dipakai, pengirim dan penerima harus setuju terlebih dahulu tentang polynomial generator, G(x). Baik bit orde tinggi maupun bit orde rendah dari generator harus mempunyai harga 1. Untuk menghitung checksum bagi beberapa frame dengan m bit, yang berkaitan dengan polynomial M(x), maka frame harus lebih panjang dari polynomial generator. Hal ini untuk menambahkan checksum keakhir frame sedemikian rupa sehingga polynomial yang direpresentasikan oleh frame berchecksum dapat habis dibagi oleh G(x). [20]

Ketika penerima memperoleh frame berchecksum, penerima mencoba membaginya dengan G(x). Bila ternyata terdapat sisa pembagian, maka dianggap telah terjadi error transmisi. [20]

Algoritma untuk perhitungan checksum adalah sebagai berikut : [20] 1. Ambil r sebagai pangkat G(x), Tambahkan bit nol r ke bagian orde

rendah dari frame, sehingga sekarang berisi m+r bit dan berkaitan dengan polynomial xrM(x).

2. Dengan menggunakan modulus 2, bagi string bit yang berkaitan dengan G(x) menjadi string bit yang berhubungan dengan xrM(x). 3. Kurangkan sisa (yang selalu bernilai r bit atau kurang) dari string bit

yang berkaitan dengan xrM(x) dengan menggunakan pengurangan bermodulus 2. Hasilnya merupakan frame berchecksum yang akan ditransmisikan. Disebut polynomial T(x).

39 ke 210.278, maka yang bilangan yang tersisa (207.879) habis dibagi oleh 10.941. [20]

Sekarang kita menganalisis kekuatan metoda ini. Error jenis apa yang akan bisa dideteksi ? Anggap terjadi error pada suatu transmisi, sehingga bukannya string bit untuk T(x) yang tiba, akan tetapi T(x) + E(X). Setiap bit 1 pada E(x) berkaitan dengan bit yang telah diinversikan. Bila terdapat k buah bit 1 pada E(x), maka k buah error bit tunggal telah terjadi. Error tunggal letupan dikarakterisasi oleh sebuah awalan 1, campuran 0 dan 1, dan sebuah akhiran 1, dengan semua bit lainnya adalah 0. [20]

Begitu frame berchecksum diterima, penerima membaginya dengan G(x); yaitu, menghitung [T(x)+E(x)]/G(x). T(x)/G(x) sama dengan 0, maka hasil perhitungannya adalah E(x)/G(x). Error seperti ini dapat terjadi pada polynomial yang mengandung G(x) sebagai faktor yang akan mengalami penyimpangan, seluruh error lainnya akan dapat dideteksi. [20]

Bila terdapat error bit tunggal, E(x)=xi, dimana i menentukan bit mana yang mengalami error. Bila G(x) terdiri dari dua suku atau lebih, maka x tidak pernah dapat habis membagi E(x), sehingga seluruh error dapat dideteksi. [20]

40 akan habis membagi xk+1 untuk sembarang harga k yang kurang dari 32.768. [20]

Bila terdapat jumlah bit yang ganjil dalam error, E(x) terdiri dari jumlah suku yang ganjil (misalnya,x5+x2+1, dan bukannya x2+1). Sangat menarik, tidak terdapat polynomial yang bersuku ganjil yang mempunyai x + 1 sebagai faktor dalam sistem modulus 2. Dengan membuat x + 1 sebagai faktor G(x), kita akan mendeteksi semua error yang terdiri dari bilangan ganjil dari bit yang diinversikan. [20]

Untuk mengetahui bahwa polynomial yang bersuku ganjil dapat habis dibagi oleh x+1, anggap bahwa E(x) mempunyai suku ganjil dan dapat habis dibagi oleh x+1. Ubah bentuk E(x) menjadi (x+1)Q(x). Sekarang evaluasi E(1) = (1+1)Q(1). Karena 1+1=0 (modulus 2), maka E(1) harus nol. Bila E(x) mempunyai suku ganjil, pensubtitusian 1 untuk semua harga x akan selalu menghasilkan 1. Jadi tidak ada polynomial bersuku ganjil yang habis dibagi oleh x+1. [20]

Terakhir, dan yang terpenting, kode polynomial dengan r buah check bit akan mendeteksi semua error letupan yang memiliki panjang <=r. Suatu error letupan dengan panjang k dapat dinyatakan oleh xi(xk-1 + ...+1), dimana i menentukan sejauh mana dari sisi ujung kanan frame yang diterima letupan itu ditemui. Bila G(x) mengandung suku x0, maka G(x) tidak akan memiliki xi sebagai faktornya. Sehingga bila tingkat ekspresi yang berada alam tanda kurung kurang dari tingkat G(x), sisa pembagian tidak akan pernah berharga nol. [20]

41 tidak benar yang akan diterima sebagai frame yang valid adalah ½ r-1. [20]

Dapat juga dibuktikan bahwa bila letupan error yang lebih panjang dari bit r+1 terjadi, maka probabilitas frame buruk untuk melintasi tanpat peringatan adalah 1/2r yang menganggap bahwa semua pola bit adalah sama dan sebanding. [20]

Tiga buah polynomial telah menjadi standard internasional: CRC-12 = X12 + X11 + X3 + X2 + X1 + 1

CRC-16 = X16 + X15 + X2 + 1 CRC-CCITT= X16 + X12 + X5 + 1

Ketiganya mengandung x+1 sebagai faktor prima.CRC-12 digunakan bila panjang karakternya sama dengan 6 bit. Dua polynomial lainnya menggunakan karakter 8 bit. Sebuah checksum 16 bit seperti CRC-16 atau CRC-CCITT, mendeteksi semua error tunggal dan error ganda, semua error dengan jumlah bit ganjil, semua error letupan yang mempunyai panjang 16 atau kurang, 99,997 persen letupan error 17 bit, dan 99,996 letupan 18 bit atau lebih panjang. [20]

2.7.3 Kendali Kesalahan

Tujuan dilakukan pengontrolan terhadap error adalah untuk menyampaikan frame-frame tanpa error, dalam urutan yang tepat ke lapisan jaringan. Teknik yang umum digunakan untuk error control berbasis pada dua fungsi, yaitu: [20]

1. Error detection, biasanya menggunakan teknik CRC (Cyclic Redundancy Check) Automatic Repeat Request (ARQ), ketika error terdeteksi, pengirim meminta mengirim ulang frame yang terjadi kesalahan. [20]

42

Ack/Nak : Memberikan pengirim beberapa umpan balik tentang ujung lainnya

Time-out : untuk kasus ketika seluruh paket atau ack hilang

Sequence numbers : untuk membedakan transmisi ulang dari aslinya

Untuk menghindari terjadinya error atau memperbaiki jika terjadi error yang dilakukan adalah melakukan pengiriman message secara berulang, proses ini dilakukan secara otomatis dan dikenal sebagai Automatic Repeat Request (ARQ). Pada proses ARQ dilakukan beberapa langkah di antaranya : [20]

Error detection

Acknowledgment

Retransmission after timeout

Negative Acknowledgment

2.8 Parameter Performa Jaringan

Beberapa parameter yang seringkali digunakan untuk mengukur unjuk kerja dari sistem komunikasi :

2.8.1 Bandwidth, digunakan untuk menentukan jangkauan frekuensi yang terkandung dalam suatu sinyal komposit. Bandwidth dapat ditentukan dengan menggunakan dua macam satuan yaitu Hertz dan bps. Bandwidth dengan satuan Hertz digunakan untuk mengukur jangkauan frekuensi sinyal analog, sedangkan bandwidth yang dinyatakan dengan satuan bps digunakan untuk mengukur kecepatan data digital maksimal yang dapat dikirimkan melalui sebuah kanal komunikasi (yaitu:kapasitas kanal,C).[11]

43 Throughput, yaitu kecepatan (rate) transfer data efektif, yang diukur dengan satuan bps (bit per second). Throughput merupakan jumlah total kedatangan paket yang sampai ke tujuan selama interval tertentu dibagi oleh durasi interval waktu tersebut. [16]

Goodput = Jumlah paket (bytes)

Transfer time(s)

2.8.3 Delay (Latency)

Delay adalah waktu yang dibutuhkan data untuk menempuh jarak dari asal sampai ke tujuan. Delay dapat dipengaruhi oleh jarak, media fisik, congestion atau juga waktu proses yang lama. Selain itu adanya antrian atau mengambil rute lain untuk menghindari kemacetan juga dapat mempengaruhi delay, oleh karena itu mekanisme antrian dan routing juga berperan. [16]

Delay = Transfer time (s)

Total paket yang diterima

2.9 Menentukan Jumlah Sampel

Untuk menentukan sampel dari populasi digunakan perhitungan maupun acuan tabel yang dikembangkan para ahli. Secara umum dalam penelitian eksperimen jumlah sampel minimum 15 dari masing-masing kelompok. Roscoe (1975) yang dikutip Uma Sekaran (2006) memberikan acuan umum untuk menentukan ukuran sampel :

1. Ukuran sampel lebih dari 30 dan kurang dari 500 adalah tepat untuk kebanyakan penelitian

44 3. Dalam penelitian mutivariate (termasuk analisis regresi berganda), ukuran

sampel sebaiknya 10x lebih besar dari jumlah variabel dalam penelitian 4. Untuk penelitian eksperimental sederhana dengan kontrol eskperimen yang

ketat, penelitian yang sukses adalah mungkin dengan ukuran sampel kecil antara 10 sampai dengan 20. [18]

2.10 Sniffing (Penyadapan)

Sniffer berarti penyadap. Sniffer paket (penyadap paket) dikenal juga sebaga network analyzer, sebuah aplikasi yang digunakan untuk melihat lalu lintas data pada jaringan komputer baik kabel maupun wireless. Sedangkan kegiatan penyadapan ini disebut sniffing. Aktifitas sniffing dibagi menjadi 2 yaitu pasif dan aktif. Sniffing pasif melakukan penyadapan tanpa mengubah data atau paket apapun di jaringan, sedangkan sniffing aktif lebih bersifat memanipulasi data atau merubahnya. Sniffing pasif lebih mudah ditanggulangi dibanding sniffing aktif. [14]

45

BAB III

ANALISIS DAN PERANCANGAN SISTEM

3.1 Spesifikasi Alat

Dalam tugas akhir ini akan dilakukan pengujian terhadap beberapa skenario untuk mengetahui mengetahui kinerja Bluetooth. Pengujian dilakukan dengan menggunakan perangkat sebagai berikut :

3.1.1 Spesifikasi Hardware

3.1.1.1 Bluetooth USB Adapter Dongle

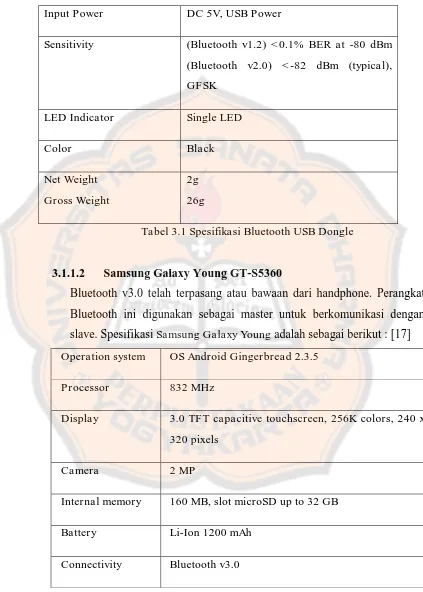

Bluetooth ini akan disambungkan ke laptop sebagai slave untuk berkomunikasi dengan master. Spesifikasi Bluetooth USB Adapter Dongle adalah sebagai berikut :

Version V2.1+ EDR

Supporting profiles Networking, Dial-up, Fax, LAN Access, and Headset

Operation System Windows98, 98se, Me, 2000, XP, Vista, Windows 7

Operation range 20 meters (class 2)

Carrier Frequency 2.4-2.483GHz

Spread Spectrum FHSS

Data Rate (Bluetooth v1.2) 1Mbps or (Bluetooth v2.0) up to 3Mbps

46

Input Power DC 5V, USB Power

Sensitivity (Bluetooth v1.2) < 0.1% BER at -80 dBm (Bluetooth v2.0) < -82 dBm (typical), GFSK

LED Indicator Single LED

Color Black

Net Weight Gross Weight

2g 26g

Tabel 3.1 Spesifikasi Bluetooth USB Dongle

3.1.1.2 Samsung Galaxy Young GT-S5360

Bluetooth v3.0 telah terpasang atau bawaan dari handphone. Perangkat Bluetooth ini digunakan sebagai master untuk berkomunikasi dengan slave. Spesifikasi Samsung Galaxy Young adalah sebagai berikut : [17] Operation system OS Android Gingerbread 2.3.5

Processor 832 MHz

Display 3.0 TFT capacitive touchscreen, 256K colors, 240 x 320 pixels

Camera 2 MP

Internal memory 160 MB, slot microSD up to 32 GB

Battery Li-Ion 1200 mAh

47 Wi-Fi 802.11 b/g/n

Support HSDPA

Tabel 3.2 Spesifikasi Samsung Galaxy YoungGT-S5360

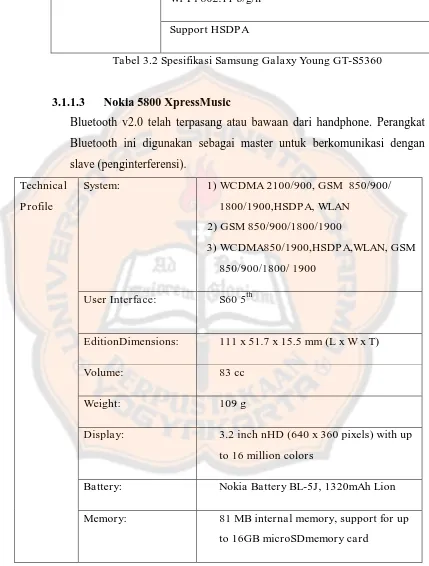

3.1.1.3 Nokia 5800 XpressMusic

Bluetooth v2.0 telah terpasang atau bawaan dari handphone. Perangkat Bluetooth ini digunakan sebagai master untuk berkomunikasi dengan slave (penginterferensi).

Technical Profile

System: 1) WCDMA 2100/900, GSM 850/900/ 1800/1900,HSDPA, WLAN

2) GSM 850/900/1800/1900

3) WCDMA850/1900,HSDPA,WLAN, GSM 850/900/1800/ 1900

User Interface: S60 5th

EditionDimensions: 111 x 51.7 x 15.5 mm (L x W x T)

Volume: 83 cc

Weight: 109 g

Display: 3.2 inch nHD (640 x 360 pixels) with up to 16 million colors

Battery: Nokia Battery BL-5J, 1320mAh Lion

48

Camera Lens: Carl ZeissTessar™

Image capture: Up to 3.2 megapixels(2048 x 1536)

Video capture: nHD(640 x 360) at up to 30 fps

Flash: Dual-LED camera flash

Operating Times

Talk time: Up to 9 hours (GSM), 5 hours (WCDMA)

Standby time: Up to 17 days (GSM), 17 days (WCDMA)

Music playback: Up to 35 hours

Video playback: Up to 5 hours (Mpeg4) 3 hours (nHD)

Data Services & Connectivity

EGPRS multislotclass 32, max download 296 kbps; upload 177 kbps

WLAN (IEEE 802.11 b/g)

MicroUSB, 3.5 mm AV connector

49 Hi-Speed USB 2.

Tabel 3.3 Spesifikasi Nokia 5800 XpressMusic

3.1.1.4 MAXTRONMG-381

Bluetooth v2.0 telah terpasang atau bawaan dari handphone. Perangkat Bluetooth ini digunakan sebagai slave untuk berkomunikasi dengan master (penginterferensi).

LCD 1.44” screen

Video Player Audio Player FM Radio Camera

Support Bluetooth 2.1 Network : WAP

Memory Card Up to 8 GB Dual SIM GSM 900/1800MHz

Tabel 3.4 Spesifikasi MAXTRON MG-381

3.1.1.5 TP LINK TL – WN 722N Wireless USB Adapter

50 Gambar 3.1 Spesifikasi TL – WN722N

3.1.1.6 Broadband Router Linksys WRT320N

Perangkat ini akan digunakan sebagai Access point dalam percobaan dengan skenario infrastruktur dalam skala lab.

Gambar 3.2 Linksys WRT320N

51

3.1.2 Spesifikasi Software

3.1.2.1 Bluetooth Finder

Software Bluetooth Finder berplatform Android ini dibuat oleh José Luis Costumero yang berfungsi untuk mencari dan menemukan perangkat Bluetooth lain yang aktif menggunakan indikasi kekuatan sinyal yang diterima (received signal strength indication / rssi). Semakin dekat jarak antar perangkat Bluetooth, maka semakin kuat sinyalnya. Software ini akan menampilkan nama, MAC id dan kuat sinyal meter(signal strength meter / S Meter) dengan satuan desibel dBm. Tergantung pada perangkat kekuatan sinyal dapat diperbarui pada interval 1-10 detik. [12]

Gambar 3.4 Screenshot software Bluetooth Finder [13]

3.1.2.2 Device Monitoring Studio Version 6.41.00.3860

52 Read (Bytes yang diterima), Bytes Written (Bytes yang dikirim), Bytes Total (total bytes), Packets Read (Paket yang diterima), Packet Written (Paket yang dikirim), dan Packets Total (total paket).

MAX merupakan titik puncak maksimum dari bytes data yang ditransmisikan per detik

AVERAGE merupakan rata-rata dari bytes data yang ditransmisikan per detik

LAST merupakan setiap bytes data yang terakhir sesaat ketika data sedang ditransmisikan

TOTAL merupakan jumlah total dari bytes data yang ditransmisikan per detik

SCALE merupakan skala jumlah file yang ditransmisikan

53 Gambar 3.6 Screenshot software Device Monitoring Studio (grafik akhir

setelah data terkirim)

3.1.2.3 Konfigurasi FTP (File Transfer Protocol) Server

![Gambar 2.5 Bluetooth Device Discovery [10]](https://thumb-ap.123doks.com/thumbv2/123dok/652394.169982/33.612.99.527.112.676/gambar-bluetooth-device-discovery.webp)