1

STUDI TENTANG KEYLOGGER

Ayu Febrina1, Rahmadsyah2

1,2Program Studi Sistem Informasi Sekolah Tinggi Teknik Harapan Medan

Jl. HM Joni No. 70 Medan

1

ayufebrina840@yahoo.com

ABSTRAK

Perkembangan teknologi yang sangat cepat terutama di bidang teknologi internet yang setiap saat mengalami perubahan signifikan, banyak faktor pendukung untuk mencapai tujuan atau konsep teknologi pendidikan, diantaranya perkembangan teknologi informasi yang semakin cepat sehingga dapat menghasilkan perangkat lunak dan keras. Perkembangan tersebut juga didukung oleh kemampuan sumber daya manusia yang semakin baik, Keylogger merupakan sebuah tool yang paling berkembang dikarenakan aplikasi ini sangat jarang dikenali sebuah program jahat oleh antivirus, fungsi dari keylogger akan merekam segala aktifitas yang berhubungan dengan penekanan pada tombol keyboard, proses perekaman dilakukan dengan menggunakan metode string matching. Penerapan metode string matching dalam proses perekaman keyboard diharapkan dapat membantu pihak admin dalam mengetahui apa saja yang diakses pengguna pada komputer tersebut.

Kata Kunci: Keylogger, String Matching

ABSTRACT

Rapid technological developments, especially in the field of Internet technologies at any time undergone significant changes, many contributing factors to achieve the goals or the concept of educational technology, including the development of information technology is growing rapidly so as to produce software and hardware. The development is also supported by the human resource capacity is getting better, Keylogger is a tool that most developed because these applications are very rarely identified a malicious program by antivirus software, the function of the keylogger will record all the activities related with emphasis on the keyboard, the recording process is done using string matching. Application of the method string matching the keyboard recording process is expected to help the admin to see what is accessible to Users on the computer.

Keywords: Keylogger, String Matching 1. PENDAHULUAN

Perkembangan teknologi yang sangat cepat terutama di bidang teknologi internet yang setiap saat mengalami perubahan signifikan, tidak lepas dari peranan atau keterlibatan dunia sehingga internet menjadi jendela dunia di dalam mengakses informasi yang dapat digunakan oleh manusia di seluruh dunia. Internet saat ini di jadikan media dalam melakukan transaksi bisnis, diskusi, belajar secara online, dan lain sebagainya. Perkembangan

software keamanan telah mendominasi beberapa

tahun terakhir dengan memanfaatkan kemajuan teknologi informasi. Banyak faktor pendukung untuk mencapai tujuan atau konsep teknologi pendidikan, diantaranya perkembangan teknologi informasi yang semakin cepat sehingga dapat menghasilkan perangkat lunak dan keras, perkembangan tersebut juga didukung oleh kemampuan sumber daya manusia yang semakin baik.

Keamanan merupakan hal yang sangat penting di dalam sebuah sistem operasi, banyak sekarang

vendor software yang menyediakan software

antivirus dan software proteksi lainnya sehingga

komputer bebas dari ancaman ataupun dari tindakan yang tidak diinginkan seperti phising,

malware, keylogger dan lainnya. Keylogger

merupakan sebuah tool yang paling berkembang dikarenakan aplikasi ini sangat jarang dikenali sebuah program jahat oleh antivirus, fungsi dari keylogger akan merekam segala aktifitas yang berhubungan dengan penekanan pada tombol

keyboard. Alamat email dan password bahkan

sampai akun Facebook dengan passwordnya bisa diambil dengan aplikasi keylogger tanpa sepengetahuan pengguna komputer.

Sebuah studi menemukan bahwa 20 juta pengguna di AS, atau sekitar 1/3 dari stenaga kerja secara online (yaitu, para pengguna dengan akses internet reguler di tempat kerja), memiliki berselancar web atau e-mail dipantau.Secara global, angka itu sekitar 28 juta, atau sekitar 1/4 dari tenaga kerja online global. Pemantauan informasi meliputi layanan yang tidak diperlukan, port terbuka yang tidak perlu, beberapa peristiwa sistem/keamanan, driver, shared folder, program yang dijalankan pada waktu startup dan jaringan konfigurasi.Pemantauan merupakan faktor penting

2 untuk menjaga stabilitas untuk jaringan.Keamanan informasi berfokus pada memastikan, kerahasiaan, integritas dan ketersediaan [1].

Tujuan dari penelitin preeti tuli memberikan gambaran tentang beberapa manfaat yang siapa pun bisa mendapatkan dari lengkap pemantauan jaringan sistem.Program keylogging, umumnya dikenal sebagai keyloggers, adalah jenis malware yang jahat melacak input pengguna dari keyboard dalam upaya untuk mengambil pribadi dan swasta Informasi. Keystroke logging, juga dikenal sebagai penebangan kunci, adalah penangkapan karakter diketik /jumlah. Data yang diambil dapat mencakup isi dokumen, password, user ID, dan bit berpotensi sensitif lain Informasi. Program ini log semua

keystrokes (alias Keystroke Logging) bersama

dengan nama aplikasi di yang keystrokes

dimasukkan. Hal ini juga mencatat keterangan jendela dan semua URL yang dikunjungi dengan

browser web.

Dari penjelasan di atas, penulis menemukan masalah-masalah yang terjadi di keylogger yaitu mengetahui tata cara analisa keylogger,

Menerapkan metode suatu string matching pada proses pencocokan string yang masuk dari

keyboard dan studi keylogger sebagai teknik untuk

mengambil aktifitas pada keyboard.

Tujuan dari penelitian ini adalah untuk mengetahui penentuan spesifikasi keyboard dan spesifikasi kata, dan menerapkan metode string

matching pada proses pencocokan string yang

masuk dari keyboard.

Keylogger, sering disebut sebagai merekam keyboard atau keystroke, adalah tindakan merekam

atau memantau setiap tombol ditekan pada

keyboard. Meskipun ini perangkat relatif baru bagi

kita, Keylogger telah ada hampir setengah abad. Sejarah keylogger tidak bias dikenal dengan sempurna, untuk itu diyakini bahwa mereka pertama digunakan oleh pemerintah dan jelas mereka tidak melepaskan hari yang tepat.

Keylogger (Spy Sofware) adalah sebuah

program tersembunyi yang difungsikan untuk memonitor setiap aktifitas penggunaan tombol

keyboard. Keylogger sangat berhubungan dengan

pencurian password. Salah satu teknik hacking yang banyak digunakan untuk mengambil alih data-data rahasia pada komputer seseorang tanpa izin otoritas pemilik komputer.

Fungsi Keylooger adalah Bisa untuk merekam kegiatan komputer, merekam keyboard, merekam desktop, aktifitas mouse, sekaligus merekam waktu kamu browsing. Software keylogger ini namanya

Perfect Keylogger keluaran dari BlazingTools.

Menurut Zatya, keylogger ini yang paling baik, tidak terdeteksi oleh anti virus, mudah digunakan dan tidak sulit, bisa digunakan untuk OS Windows XP, Vista, dan Windows 7.[6]

Keylogger (juga disebut sebagai perangkat

lunak mata-mata) adalah sebuah program

kecil yang memonitor setiap keystroke pengguna mengetik pada keyboard computer tertentu sebuah program keylogger dapat diinstal hanya dalam beberapa detik dan setelah terinstal, anda hanya langkah menjauh dari mendapatkan password korban [2].

Keylogger merupakan suatu perangkat yang

bisa berupa perangkat keras atau perangkat lunak. Perangkat ini dibuat dengan tujuan untuk memantau penekanan tombol pada keyboard. Biasanya sebuah keylogger akan menyimpan hasil pemantauan penekanan tombol keyboard tersebut ke dalam sebuah berkas log atau catatan [3].

Didalam keylogger metode penelitian yang digunakan adalah metode String Matching. String

Matching adalah algoritma yang melakukan

pencarian secara berurut yang mengunjungi simpul secara preorder yaitu mengunjungi suatu simpul kemudian mengunjungi semua simpul yang bertetangga dengan simpul tersebut terlebih dahulu [4].

String Matching dapat melakukan penelusuran

simpul-simpul sampai di level bawah. Jika b adalah factor percabangan (jumlah simpul anak yang dimiliki oleh suatu simpul) dan d adalah kedalaman solusi, maka jumlah simpul yang harus disimpan adalah sebanyak O (bd). Misalkan untuk b = 10 dan d = 8, maka BFS harus membangkitkan dan menyimpan sebanyak 100 + 101 + 102 + 103 + 104 + 105 + 106 + 107 + 108 = 111.111.111 ≈ 108 simpul. Jika diasumsikan bahwa dalam satu detik komputer bisa membangkitkan dan menguji 106 simpul, maka waktu proses yang diperlukan untuk menemukan solusi di level 8 adalah 100 detik (1,67 menit). Jika satu simpul direpresentasikan dalam struktur data sebesar 100 bytes, maka diperlukan memori sebesar 1010 bytes (atau 10 gigabytes). Dari segi kecepatan, hal ini mungkin masih bisa diterima.Tetapi dari sisi memori yang diperlukan, ini menjadi masalah yang serius. Dengan permasalahan dan komputer yang sama, waktu proses yang diperlukan untuk menemukan solusi di level 14 adalah 108 detik (lebih dari 3 tahun), dan diperlukan memori sebesar 1015 bytes (1000 terabytes) [5].

2. METODE PENELITIAN

Keylogger merupakan aplikasi yang digunakan

untuk merekam segala aktifitas pada komputer yang berhubungan dengan fungsi keyboard, metode string matching digunakan untuk mencocokkan variabel keyboard dengan sistem penekanan keyboard yang dirancang, string matching

merupakan suatu metode standar yang biasanya dilakukan dengan mencocokan variabel string inputan dengan variabel string pembanding, perhatikan pada analisis pencarian dibawah ini yang digunakan untuk mencocokan string karakter. Perhatikan pada contoh dibawah ini maka proses

3 pencocokan string akan dikenali seperti dibawah ini.

Proses pencocokan string dengan menggunakan

String matching sebenarnya tidak berbeda dengan

proses pencocokan biasa, bedanya hanya pada pemeriksaan kata, berikut adalah analisanya.

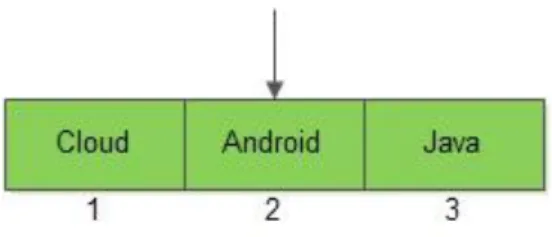

Gambar 1. Susunan Kalimat Per Kata Pada gambar 1 tampak sebuah kalimat yang terdiri dari 3 buah susunan kata yang akan dikonversi kedalam bentuk suara, untuk kalimat pertama yang akan dicek adalah kata “Cloud”, berikut adalah analisanya.

VarKata = Cloud VarCari = Android

ArrKata ={Cloud, Android, Java} nMax = Length(arrkata)

for I = 1 to nMax

if varcari = VarKata then Ketemu = True else

ketemu = false endif

next

Adapun keterangan dari coding diatas adalah sebagai berikut:

1. Deklarasi sebuah variable kata yang akan dicari dalam hal ini adalah android.

2. Deklarasi sebuah variable kata yang akan dimasukkan sebagai perbandingan kata dalam hal ini adalah Cloud.

3. Buat sebuah variable array yang berisi 3 (tiga) buah kata yaitu, Cloud, Android dan Java. 4. Deklarasi variable nMax yang menampung

panjang kata dari variable kata.

5. Lakukan perulangan dari nilai posisi 1 sampai dengan jumlah huruf dari variable kata.

6. Ketika perulangan dilakukan, buat kondisi untuk membandingkan kata yang dicari dan kata yang dimasukkan, jika ketemu maka proses berhenti dan jika tidak proses lanjut dengan kata berikutnya.

Untuk proses kata pertama sudah diselesaikan kemudian dilanjutkan dengan kata berikutnya, seperti gambar dibawah ini:

Gambar 2. Susunan Kalimat Per Kata Android Pada gambar 3.2 tampak sebuah kalimat yang terdiri dari 3 buah susunan kata yang akan dikonversi kedalam bentuk suara, untuk kalimat kedua yang akan dicek adalah kata “Android”, berikut adalah analisanya:

VarKata = Android VarCari = Android

Arrkata={Cloud, Android, Java} nMax = Length(varkata) for I = 1 to nMax

if varcari = VarKata then Ketemu =True else

ketemu =false endif

next

Adapun keterangan dari coding diatas adalah sebagai berikut:

1. Deklarasi sebuah variable kata yang akan dicari dalam hal ini adalah android.

2. Deklarasi sebuah variable kata yang akan dimasukkan sebagai perbandingan kata dalam hal ini adalah android.

3. Buat sebuah variable array yang berisi 3 (tiga) buah kata yaitu, Cloud, Android dan Java. 4. Deklarasi variable nMax yang menampung

panjang kata dari variable kata.

5. Lakukan perulangan dari nilai posisi 1 sampai dengan jumlah huruf dari variable kata.

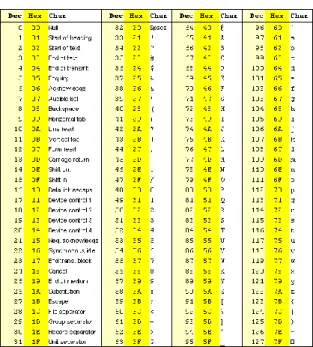

Untuk contoh yang akan diproses merupakan sebuah kata yang diketikkan didalam notepad, kata tersebut adalah “HARAPAN”, kata tersebut hanya bisa dikenali oleh sistem jika kata tersebut dirubah dalam bentuk ASCII, karena pada dasarnya sistem tidak mengenal huruf yang dikenalinya adalah bilangan bit komputer atau ASCII, sebelum mengubah kata ke dalam bentuk ASCII terlebih dahulu harus mengetahui nilai hexa dari ASCII, berikut tabel di bawah ini:

4 Tabel 1. Tabel ASCII

Setelah mengetahui nilai hexa dari suatu huruf dari kata HARAPAN, maka karakter tersebut dirubah ke ASCII, setelah dirubah maka hasilnya adalah “48 41 52 41 50 41 4e”, hasil ascii tersebut kemudian di konversikan kedalam bentuk biner sehingga hasilnya sebagai berikut: 01001000 01000001 01010010 01000001 01010000 01000001 01001110, karakter ASCII tersebut akan dibandingkan dengan sistem ASCII yang terdapat pada sistem, jika ketemu maka sistem akan mencatat karakter ASCII tersebut dan merubahnya kedalam huruf.

Untuk melakukan proses perekaman pada komputer target, aplikasi keylogger harus di copy terlebih dahulu dan diaktifkan secara manual, untuk proses aktifasi.

1. Matikan koneksi internet dan disable anti virus. 2. Klik Enter registration code, lalu

buka Serial yang ada di Notepad.

3. Dalam contoh saya masuk Account gmail, lihat gambar bawah telah

terekam ID dan Password saya serta tanggal, bulan, dan jam.

4. Selain itu Keylogger ini sangat perfect, karena seluruh aktivitas yang ada di copyakan terekam semuanya.

Software keylogger yang bersifat komersial

akan mencatat aktifitas keyboard secara otomatis dan menyimpannya juga secara otomatis ke database software, dalam aplikasi yang penulis rancang hal tersebut tidak bisa dilakukan dikarenakan kemampuan penulis. Hasil keylogger yang sudah tersimpan bisa diakses berdasarkan tanggal perekaman dikarenakan informasi yang disimpan dalam database terdapat informasi tanggal yang tersimpan.

3. HASIL DAN PEMBAHASAN

Bagaimana cara mengetahui ada tidaknya Keylogger dalam sebuah Komputer:

Dengan membuka file-file registrasi. Sebagai contoh msconfig.exe (start –> run –> msconfig) maka akan muncul menu “system Configuration

Utility” click menu “startup” secara default akan

muncul 5-6 item yaitu: 1. Scanregistry 2. Task Monitor 3. SystemTtray 4. Load Power Profile 5. Scheduling Agen

Jika ada tambahan seperti c-media mixer itu hanya tambahan dari souncard. Namun, jika ada yang terasa mencurigakan maka ada baiknya anda menduga itu adalah item keylogger (contoh: TIKL, rapid blaster, ed blaster). Lihat kapasitas hardisk komputer di warnet. Bisa lewat dos, atau properties, kemudian catat free spasinya. Setelah itu, terserah mengetik apa saja di notepad atau wordpad, atau pindah-pindah drive dengan adress bar.

Pada umumnya setiap game online pasti mempunyai id atau account masing-masing, sampai sekarang juga masih banyak beredar kasus tentang pencurian id atau account gameonline dengan Keylogger. Proses terjadinya pencurian data id/account tersebut misalnya seperti : Misalnya si A = pemilik id/account tersebut dan si B = pencuri account / pengguna keylogger, Pertama si B menginstal aplikasi/software di pc warnet / laptop dengan Keylogger setelah itu otomatis si A selaku pengguna pc/laptop tersebut memakainya dan memasukan id/account game online,Kemudian setelah si A selesai menggunakan pc/laptop tersebut, si B selaku pelaku tersebut langsung memakai pc/laptop dan membuka aplikasi/software

Keylogger tersebut dan mencari data yang terekam.

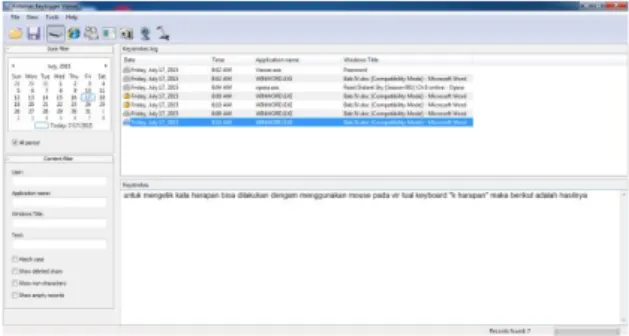

Pengujian program yang dilakukan untuk menguji cara kerja keylogger dilakukan dengan menggunakan software Ardamax keylogger, software Ardamax keylogger selain bisa mengambil

informasi penekanan pada keyboard yang dilakukan pengguna, juga bisa mengambil screenshot dari aplikasi yang dijalankan pengguna, berikut tampilan software Ardamax keylogger yang penulis gunakan.

5 Gambar 3 merupakan tampilan dari software yang digunakan, dan pada gambar tampak informasi log perekaman yang sudah direkam, sebagai contoh penulis menampilkan log file tanggal terakhir berikut hasilnya:

Gambar 4. Hasil Keylogger

Pengujian keylogger yang dilakukan menampilkan informasi hasil keylogger

berdasarkan hari, tanggal dan jam serta menit, seperti tampak pada gambar 4.2 hasil perekaman yang didapat adalah perekaman dari kalimat yang ada pada berikutnya adalah memeriksa penekanan pada Untuk mengatasi pencurian data via

keylogger, anda bisa menggunakan anti-Keylogger

atau juga bisa menggunakan virtual keyboard. Sistem operasi XP secara default sudah memiliki virtual keyboard, anda bisa mencobanya di Start

Menu -> Programs -> Accessories -> Accessibility

-> On-Screen Keyboard. Virtual keyboard, sebagai contoh penulis akan mencoba mengetik kata “harapan” berikut adalah virtual keyboard yang digunakan:

Gambar 5. Virtual Keyboard

Untuk mengetik kata harapan bisa dilakukan dengam menggunakan mouse pada virtual keyboard, penggunaan virtual keyboard untuk

menguji apakah dengan menggunakan virtual

keyboard proses keylogger dapat dilakukan atau

tidak, pengujian ini dilakukan karena media yang digunakan berbeda dengan keyboard fisik sebagai contoh kata yang diuji adalah kata “harapan” maka berikut adalah hasilnya.

Gambar 6. Hasil Keylogger Virtual Keyboard Tampak pada gambar 6 hasil keylogger penggunaan virtual keyboard juga dapat direkam dengan baik dan kata “harapan” juga terekam.

Software keylogger yang penulis gunakan dapat

mengenali dengan baik semuafungsi yang ada didalam keyboard, tampak pada contoh yang penulis sebutkan sebelumnya kata ataupun kalimat yang dikenali bisa dibaca, bagaimana jika pengujian dilakukan dengan entrian password dikarenakan field password biasanya diganti dengan black dot seperti dibawah ini:

Gambar 7. Password pada E-mail

Gambar 7 memperlihatkan penulis memasukkan

password email penulis dan hasilnya berubah

menjadi black dot sehingga tidak ketahui apa

password yang diketik secara kasat mata, black dot

merupakan salah satu cara agar password tidak dapat dibaca oleh pihak lain maupun beberapa software keylogger. pengujian yang dilakukan penulis terhadap fungsi black dot ternyata tidak baik dan dengan menggunaka software keylogger yang penulis gunakan kata yang terdapat didalam

black dot dapat diketahui berikut hasilnya.

6 Gambar 8 memperlihatkan bahwa software

keylogger mengenali kata atau kalimat yang

dimasukkan dalam bentuk password yang terhidden, password yang terhidden dapat diketahui secara cepat dan hal ini tentunya sangat merugikan pengguna ataupun pihak yang berkepentingan yang memiliki password untuk beberapa keperluan seperti ATM, Paypal dan sebagainya.

4. PENUTUP 4.1 Kesimpulan

Kesimpulan yang dapat diambil dari hasil skripsi penulis adalah:

1. Software yang digunakan mampu merekam segala aktifitas komputer yang dilakukan dengan keyboard.

2. Software yang digunakan memiliki user

interface yang menarik dan mudah digunakan

sehingga mudah dalam melakukan pengaturan. 3. Penerapan metode exact string matching

mampu untuk mengenali semua tombol pada

keyboard dan merekamnya dengan cukup baik. 4.2 Saran

Adapun saran yang dapat penulis berikan di dalam penulisan skripsi ini adalah:

1. Software keylogger yang digunakan untuk kedepannya dapat berjalan dengan baik untuk sistem operasi windows 8.1

2. Penyimpanan sebaiknya disimpan dalam bentuk harian jangan dalam bentuk menit sehingga file log yang dihasilkan cukup banyak dalam 1 hari

dimana file log diciptakan setiap menit.

1. DAFTAR PUSTAKA

[1.] Preti Tuli, 2013, Keamanaan Keylogger,

Yogyakarta, Penerbit: preti Tuli.[2.] Suyanto, ST, Msc, 2010“Artificial Intelligence

Searching, Reasoning, Planning, and Learning”. Yogyakarta, Penerbit : yanti.

[3.] Wati, 2014, Keylogger & Tag=true, Bandung, Penerbit: Gilang pradah.

[4.] Yanto, 2010, ilmu komputer keylogger, Bandung, Penerbit: yanti.

[5.] Eryanto Sitorus, 2010, Hacker dan Keamanan, Yogyakarta, Penerbit: Andi.

[6.] Maxicom,2010, 2011, Fungsi Keylogger, Yogyakarta, Penerbit: Andi.