ANALISA IMPLEMENTASI APLIKASI KEAMANAN FILE AUDIO WAV

DENGAN MENERAPKAN ALGORITMA BEAUFORT

CIPHER DAN ROOT 13

Asraidah Lingga 1

Prodi Teknik Informatika STMIK Budi Darma, Medan, Indonesia Jl. Sisingamangaraja No. 338, Medan, Indonesia

Abstrak

Audio format wave (*.WAV) merupakan salah satu format file suara yang banyak dipakai dalam sistem operasi Windows

untuk keperluan game dan multimedia. Wave merupakan format kasar (raw format) dimana suara langsung direkam dan dikuantisasi menjadi digital. Kemudahan pembuatan dan pengolahan Format dasar dari file ini secara default tidak mendukung kompresi dan dikenal dengan nama PCM (Pulse Code Modulation). Pengiriman data audio terutama data audio wav dengan perkembangan teknologi informasi yang meningkat pesat seperti mudahnya internet diakses dengan berbagai media seperti pada handphone, ipad, notebook, dan sebagainya sehinngga memudahkan pertukaran informasi ke berbagai tempat. Data tersebut perlu dijaga keasliannya dan keutuhannya jika ingin dikirim karena data tersebut dapat disadap dan diketahui oleh pihak ketiga selama proses pengiriman. Untuk mengirimkan data yang bersifat penting maupun rahasia perlu dilakukan pengamanan agar tidak diketahui oleh pihak ketiga.

Kata Kunci : Audio WAV, Beaufort Cipher dan root 13

I. PENDAHULUAN

Keamanan dan kerahasiaan sebuah data atau informasi dalam komunikasi sangatlah penting. Seringkali data atau informasi yang penting dalam komunikasi dan pertukaran informasi kadang tidak sampai kepada penerima atau tidak hanya diterima oleh penerima tetapi juga oleh pihak lain yang melakukan pembajakan atau penyadapan. Untuk mengatasi masalah tersebut maka diperlukan suatu aplikasi pengamanan data yang dapat mencegah dan mengamankan data-data yang kita miliki dari orang-orang yang tidak berhak mengaksesnya.

Audio format wave (*.WAV) merupakan salah

satu format file suara yang banyak dipakai dalam sistem operasi Windows untuk keperluan game dan multimedia. Wave merupakan format kasar (raw format) dimana suara langsung direkam dan dikuantisasi menjadi digital. Kemudahan pembuatan dan pengolahan Format dasar dari file ini secara default tidak mendukung kompresi dan dikenal dengan nama PCM (Pulse Code Modulation). Pengiriman data audio terutama data audio wav dengan perkembangan teknologi informasi yang meningkat pesat seperti mudahnya internet diakses dengan berbagai media seperti pada handphone, ipad, notebook, dan sebagainya sehinngga memudahkan pertukaran informasi ke berbagai tempat.

Kriptografi (cryptography) berasal dari bahasa Yunani, terdiri dari dua suku kata yaitu kripto dan

graphia. Kripto artinya menyembunyikan, sedangkan graphia artinya tulisan. Kriptografi adalah ilmu yang

mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi, seperti

kerahasiaan data, keabsahan data, integritas data, serta autentikasi data. Tetapi tidak semua aspek keamanan informasi dapat diselesaikan dengan kriptografi. Kriptografi dapat pula diartikan sebagai ilmu atau seni untuk menjaga keamanan pesan. Salah satu algoritma kriptografi yaitu algoritma beaufort cipher dan root 13.

Beaufort cipher merupakan salah satu varian dari metode vigenere cipher. Pada beaufort cipher kunci K adalah

urutan huruf-huruf K= k1 … kd dimana ki didapat dari banyak penggeseran pada alfabet ke-I sama seperti pada vegenere cipher. algoritma yang dikategorikan ke dalam kriptografi klasik dengan jenis cipher subsitusi keamanan

Beaufort Cipher tergantung dengan jumlah karakter

kunci yang digunakan, semakin banyak jumlah kunci yang digunakan semakin sulit kemungkinan kunci dipecahkan. Sedangkan, ROT13 adalah fungsi yang menggunakan kode Kaisar dengan pergeseran k=13. ROT13 didesain untuk keamanan pada sistem operasi UNIX yang sering digunakan pada forum on-line, berfungsi untuk menyelubungi isi artikel sehingga hanya orang yang berhak yang dapat membacanya . Sistem enkripsi ROT13 kali ini dengan menggeser maju karakter sebanyak 13 kali, terhitung 1 adalah karakter didepannya, dan pergeseran karakter berdasarkan urutan karakter pada tabel ASCII. Sebagai dekripsinya, dengan menggeser mundur karakter sebanyak 13 kali.

II. TEORITIS

A. Algoritma Beaufort Cipher

Beaufort cipher merupakan salah satu varian dari

metode vigenere cipher. Pada beaufort cipher kunci K adalah urutan huruf-huruf K= k1 … kd dimana ki didapat dari banyak penggeseran pada alfabet ke-I sama seperti pada vegenere cipher. Formula beaufort cipher Misalkan

Diberikan P= C = K = (Z26). untuk sebuah kunci

K = (k1, k2, …, km), definisikan :

eK(x1, x2, …, xm) = (k1 -x1 , k2 - x2, …, km - xm) (1) dK(y1, y2, …, ym) = (k1- y1, k2 - y2, …, km - ym) (2) dimana semua operasi adalah berbasis pada Z26. Rumus

enkripsi yang digunakan untuk menghitung nilai cipher

image tiap pixel adalah sebagai berikut :

Ci = (Ki - Pi) mod256 (3)

Sedangkan rumus yang digunakan untuk mendapatkan kembali plaintext yang berupa image tiap pixel yang telah terenkripsi (dekripsi) adalah:

Pi = (Ki - Ci) mod256 (4.) [1].

B. Audio

Pengertian Audio digital merupakan versi digital dari suara analog. Pengubahan suara analog menjadi suara digital membutuhkan suatu alat yang disebut Analog to Digital Converter (ADC). ADC akan mengubah amplitudo sebuah gelombang analog ke dalam waktu interval (sampel) sehingga menghasilkan penyajian digital dari suara. erlawanan dengan ADC, Digital to Analog Converter (DAC) akan mengubah suara digital ke alat suara analog (speaker). Audio digital merupakan penyajian dari suara asli. Dengan kata lain, audio digital merupakan sampel suara. Kualitas perekaman digital bergantung pada seberapa sering sampel diambil (angka sampling atau frekuensi dihitung dalam kiloHertz atau seribu sampel per detik). Tiga frekuensisampling yang paling sering digunakan dala m multimedia adalah kualitas CD 44.1 kHz, 22.05 kHz dan 11.025 kHz dengan ukuran sampel 8 bit dan 16 bit. Ukuran sampel 8 bit menyediakan 256 unit deskripsi jarak dinamis atau amplitudo (level suara dalam satu waktu). Ukuran file dari audio digital bergantung pada angka sampling, resolusi dan channel-nya (Stereo atau Mono) (Iwan Binanto. 2010 : 49).

C. WAV

WAV merupakan standar suara de-facto di Windows. Awalnya hasil ripping dari CD direkam dalam format ini sebelum dikonversi ke format lain. Namun sekarang tahap ini sering dilewati karena file dalam format ini biasanya tidak dikompresi dan karenanya berukuran besar.

III. ANALISA A. Analisa Masalah

Dalam pengiriman pesan melalui media audio dan ketika sampai kepada penerima pesan, informasi tersebut harus tetap rahasia dan terjaga keasliannya atau tidak dimodifikasi. Penerima informasi tersebut harus yakin bahwa informasi itu dikirim oleh orang yang tepat, begitu juga sebaliknya, pengirim yakin bahwa penerima pesan adalah orang yang sesungguhnya. Untuk permasalahan berikut diperlukan suatu metode untuk menjaga keamanan suatu informasi. Salah satu metodenya adalah Kriptografi. Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lainPengamanan suatu pesan

dilakukan dengan cara melakukan enkripsi terhadap pesan yang akan dikirim tersebut. Dalam kriptografiterdapat berbagai macam algoritma yang dapat melakukan proses enkripsi terhadap pesan tersebut.Salah satu algoritma yang dapat melakukan enkripsi adalah Beaufort Cipher dan Root 13 Cipher.

Beaufort Cipher dan Root 13 Cipher akan

diterapkan untuk menyandikan audio. Kriptografi pada

audio yang digunakan penulis berjenis file wav, waveform audio format merupakan standar format berkas

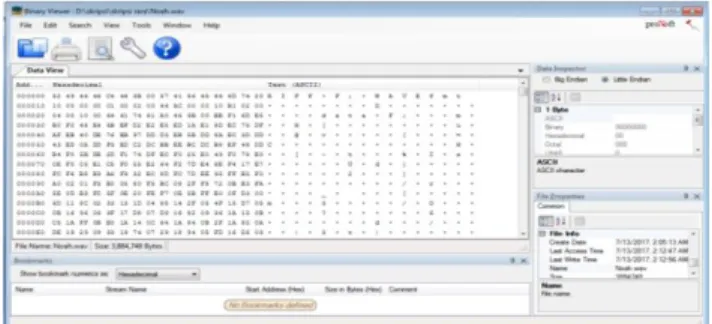

audio yang dikembangkan oleh Microsoft dan IBM. WAV merupakan varian dari format bitstream RIFF. Penulis coba untuk melakukan sebuah pengamanan kriptografi file audio yaitu sampel Noah.wav, dengan ukuran kapasitas file sebesar 3.794Kb. Untuk menampilkan nilai tiap frekwensi menggunakan software aplikasi Binary_Viewer. Berikut adalah file audio digital yang penulis gunakan dalam penilitan.

Noah.wav

Gambar 1. Sampel File Audio

Langkah-langkah menampilkan nilai audio menggunakan software aplikasi Binary_Viewer adalah sebagai berikut :

1. Siapkan terlebih dahulu file audio yang akan ditampilkan nilainya.

2. Jalankan aplikasi Binary_Viewer. 3. Pilih menubar file

4. Kemudian open file

Setelah langkah tersebut dilakukan maka aplikasi otomatis akan menampilkan nilai dari file yang

diinputkan, tampilan software aplikasi Binary_Viewer dalam menampilkan nilai file audio dapat dilihat pada gambar dibawah.

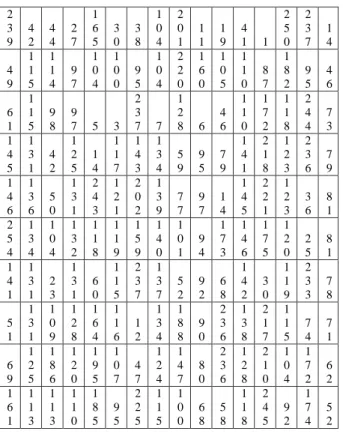

Gambar 2. Nilai Audio

Dalam penelitian ini penulis menggunakan sampel dari nilai yang ditampilkan software aplikasi

Binary_Viewer diatas penulis hanya mengambil sebagian

sampel. Sebagai nilai sampel yang digunakan penulis menggunakan tabel 16 x 10 piksel sebagai sampel dalam penelitian.

Tabel 1. Nilai Sampel Audio

5 2 4 9 4 6 4 6 C 4 4 6 3 B 0 0 5 7 4 1 5 6 4 5 6 6 6 D 7 4 2 0 1 0 0 0 0 0 0 0 0 1 0 0 0 2 0 0 4 4 A C 0 0 0 0 1 0 B 1 0 2 0 0

0 4 0 0 1 0 0 0 6 4 6 1 7 4 6 1 A 0 4 6 3 B 0 0 B B F 1 6 D E 5 B 0 F 0 4 8 E 4 5 B E F D 2 E 2 E 5 E D 1 A E 1 8 D E C 7 5 D F A F E B 4 0 D E 7 6 E B 9 7 D D D 3 E B 5 B D D 8 A E C 3 D D D 4 3 E D 0 A D D F 3 E D C 2 D C B B E E B C D C B 8 E F 4 8 D D B 4 F 0 5 B D E 2 D F 1 7 4 D F E C F 0 2 5 E 0 4 9 F 0 7 8 E 0 0 E F 0 0 5 E 1 C 5 F 0 5 5 E 2 6 4 F 2 7 D E 4 8 E F 4 1 7 E 7 F C F 6 B 8 E 9 A 6 F 9 3 2 E C 8 D F C 7 D E E 9 5 F F B 5 F 0 A 0 0 2 0 1 F 3 B 0 0 5 8 0 F 5 B C 0 8 2 F F 8 7 2 0 B B 3 F A

1. Enkripsi Algoritma Beaufort Cipher

Bujur sangkar algoritma Beaufort cipher

digunakan untuk memperoleh ciphertext dengan menggunakan kunci yang sudah ditentukan. Jika panjang kunci lebih pendek daripada panjang plaintext, maka kunci diulang penggunaannya (sistem periodik). Bila panjang kunci adalah m, maka periodenya dikatakan m. Secara metematis, misalkan kunci dengan panjang m adalah rangkaian k1 k1... km, plaintext adalah rangkaian p1

p1... p1, dan ciphertext adalah rangkaian c1 c1... c1, maka

enkripsi pada Beaufort cipher dapat dinyatakan sebagai berikut:

Ci = (Ki - Pi) Mod n...(1)

dan untuk dekripsi menggunakan formula Pi = (Ki - Ci) Mod n...(2)

Keterangan :

Ci = nilai desimal karakter ciphertext ke-i

Pi = nilai desimal karakter plaintext ke-i

Ki = nilai desimal karakter kunci ke-i

n = jumlah karakter dalam ASCII

Berikut ini merupakan langkah-langkah penerapan algoritma beaufort dalam melakukan enkripsi

plaintext.

1. Tentukan pesan yang akan di enkripsi dan kunci.

Plaintext = Tabel nilai piksel

Kunci = Asraidah Lingga.

n = 256

2. Konversikan plainteks dan kunci ke dalam kode

ASCII desimal yang mewakili huruf.

3. Agar proses pengerjaan enkripsi dan dekripsi lebih mudah penulis mengkonversikan nilai audio tersebut kedalam desimal.

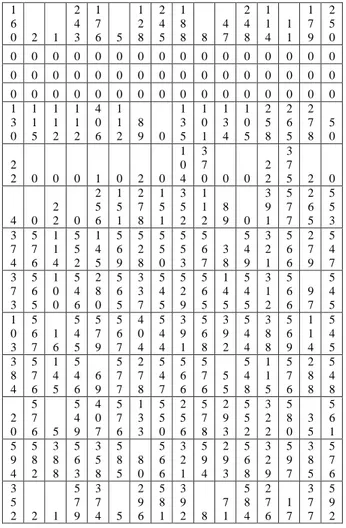

Tabel 3. Konversi Tabel Nilai audio Menjadi Nilai Desimal 8 2 7 3 7 0 7 0 1 9 6 7 0 5 9 0 8 7 6 5 8 6 6 9 1 0 2 1 0 9 1 1 6 3 2 1 6 0 0 0 1 0 2 0 6 8 1 7 2 0 0 1 6 1 7 7 2 0 4 0 1 6 0 1 0 0 9 7 1 1 6 9 7 1 6 0 7 0 5 9 0 1 8 7 2 4 1 1 0 9 2 2 9 1 7 6 2 4 0 7 2 2 2 8 9 1 2 3 9 2 1 0 2 2 6 2 2 9 2 3 7 2 6 2 2 5 1 4 1 2 3 6 1 1 7 2 2 3 1 7 5 2 3 5 6 4 2 2 2 1 1 8 2 3 5 1 5 1 2 2 1 2 1 1 2 3 5 9 1 2 2 1 1 3 8 2 3 6 6 1 2 2 1 6 7 2 3 7 1 0 2 2 1 2 4 3 2 3 7 1 9 4 2 2 0 1 8 7 2 3 8 1 8 8 2 2 0 1 8 4 2 3 9 7 2 2 2 1 1 8 0 2 4 0 9 1 2 2 2 4 5 2 4 1 1 1 6 2 2 3 2 3 6 2 4 0 3 7 2 2 4 7 3 2 4 0 1 2 0 2 2 4 1 4 2 4 0 5 2 2 5 1 9 7 2 4 0 8 5 2 2 6 1 0 0 2 4 2 1 2 5 2 2 8 1 4 2 2 4 4 2 3 2 3 1 2 5 2 2 4 6 1 8 4 2 3 3 1 6 6 2 4 9 5 0 2 3 6 1 4 1 2 5 2 1 2 5 2 3 8 1 4 9 2 5 5 1 8 1 2 4 0 1 6 0 2 1 2 4 3 1 7 6 5 1 2 8 2 4 5 1 8 8 8 4 7 2 4 8 1 1 4 1 1 1 7 9 2 5 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 1 3 0 1 1 5 1 1 2 1 1 2 4 0 6 1 1 2 8 9 0 1 3 5 1 0 1 1 3 4 1 0 5 2 5 8 2 6 5 2 7 8 5 0 2 2 0 0 0 1 0 2 0 1 0 4 3 7 0 0 0 2 2 3 7 5 2 0 4 0 2 2 0 2 5 6 1 5 1 2 7 8 1 5 1 3 5 2 1 1 2 8 9 0 3 9 1 5 7 7 2 6 5 5 5 3 3 7 4 5 7 6 1 1 4 5 5 2 1 4 5 5 6 9 5 2 8 5 5 0 5 5 3 5 6 7 3 8 5 4 9 3 2 1 5 6 6 2 7 9 5 4 7 3 7 3 5 6 5 1 0 0 5 4 6 2 8 0 5 6 5 3 3 7 5 4 5 5 2 9 5 6 5 1 4 5 5 4 5 3 1 2 5 6 6 9 7 5 4 5 1 0 3 5 6 7 1 6 5 4 5 5 7 9 5 6 7 4 0 4 5 4 4 3 9 1 5 6 8 3 9 2 5 4 4 3 8 8 5 6 9 1 1 4 5 4 5 3 8 4 5 7 6 1 4 5 5 4 6 6 9 5 7 7 2 7 8 5 4 7 5 6 6 5 7 6 5 5 5 4 8 1 1 5 5 7 6 2 8 8 5 4 8 2 0 5 7 6 5 5 4 9 4 0 7 5 7 6 1 3 3 5 5 0 2 5 6 5 7 8 2 9 3 5 5 2 3 2 2 5 8 0 3 5 5 6 1 5 9 4 5 8 2 3 8 8 5 6 3 3 5 8 5 8 5 8 0 5 6 6 3 2 1 5 9 4 2 9 3 5 6 8 3 2 9 5 9 7 3 8 5 5 7 6 3 5 2 2 1 5 7 9 3 7 4 5 2 9 6 5 8 1 3 9 2 8 7 1 5 8 4 2 7 6 1 7 3 7 7 5 9 2

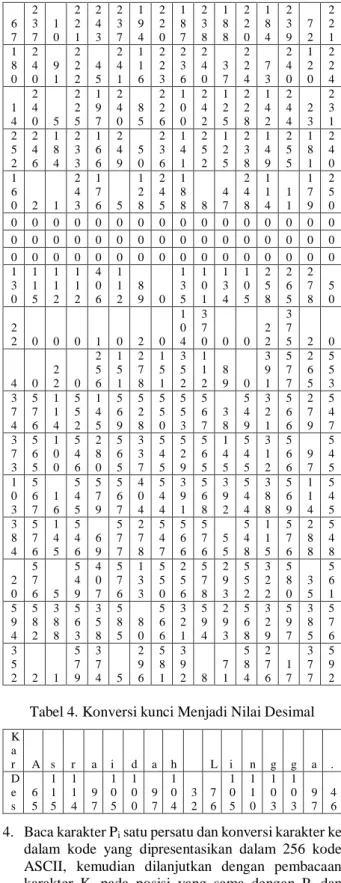

Tabel 4. Konversi kunci Menjadi Nilai Desimal

K a r A s r a i d a h L i n g g a . D e s 6 5 1 1 5 1 1 4 9 7 1 0 5 1 0 0 9 7 1 0 4 3 2 7 6 1 0 5 1 1 0 1 0 3 1 0 3 9 7 4 6

4. Baca karakter Pi satu persatu dan konversi karakter ke

dalam kode yang dipresentasikan dalam 256 kode ASCII, kemudian dilanjutkan dengan pembacaan karakter Ki pada posisi yang sama dengan Pi dan

lakukan konversi ke dalam kode yang sesuai kemudian dikurangkan dengan menggunakan rumus enkripsi pada Beaufort Cipher yaitu: Ci = (Ki – Pi)

mod 256 kemudian Cek hasil pengurangan, apabila hasil pengurangan lebih kecil dari 0 maka hasil pengurangan ditambahkan 256. C1 = ( K1 - P1 ) mod 256 = ( 65- 82) mod 256 = -17 mod 256 = 239 C2 = ( K2 – P2 ) mod 256 = (115 - 73) mod 256 = 42 mod 256 = 42

C3 = ( K3 – P3 ) mod 256 = (114 - 70) mod 256 = 44 mod 256 = 44 C5 = ( K5 – P5 ) mod 256 = (105 - 196) mod 256 = -91 mod 256 = 165 C7 = ( K7 – P7 ) mod 256 = (97 - 59) mod 256 = 38 mod 256 = 38 C9 = ( K9 – P9 ) mod 256 = (32 - 87) mod 256 = -55 mod 256 = 201 C11 = ( K11 - P11 ) mod 256 = (105 - 86) mod 256 = 19 mod 256 =19 C13 = ( K13 - P13 ) mod 256 = (103 - 102) mod 256 = 1 mod 256 = 1 C15 = ( K15 - P15 ) mod 256 = (97 - 116) mod 256 = -19 mod 256 = 237 C4 = ( K4 – P4 ) mod 256 = (97 - 70) mod 256 = 27 mod 256 = 27 C6 = ( K6 – P6 ) mod 256 = (100 - 70) mod 256 = 30 mod 256 = 30 C8 = ( K8 – P8 ) mod 256 = (104 - 0) mod 256 = 104 mod 256 = 104 C10 = ( K10 - P10 ) mod 256 = (76 - 65) mod 256 = 11 mod 256 = 11 C12 = ( K12 - P12 ) mod 256 = (110 - 69) mod 256 = 41 mod 256 = 41 C14 = ( K14 - P14 ) mod 256 = (103 - 109) mod 256 = -6 mod 256 = 250 C16 = ( K16 - P16 ) mod 256 = (46 - 32) mod 256 = 14 mod 256 = 14

Proses tersebut terus dilanjut hingga akhir dari Tabel 3. Konversi Tabel Nilai audio Menjadi Nilai Desimal, maka akan didapat hasil sebagai berikut

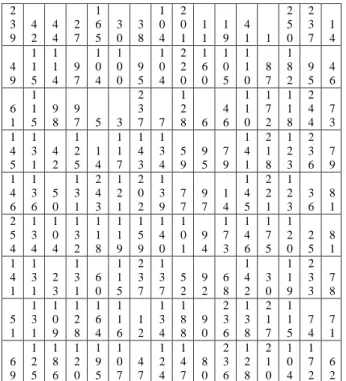

Tabel 5. Tabel Hasil Proses Beaufort Cipher

2 3 9 4 2 4 4 2 7 1 6 5 3 0 3 8 1 0 4 2 0 1 1 1 1 9 4 1 1 2 5 0 2 3 7 1 4 4 9 1 1 5 1 1 4 9 7 1 0 4 1 0 0 9 5 1 0 4 2 2 0 1 6 0 1 0 5 1 1 0 8 7 1 8 2 9 5 4 6 6 1 1 1 5 9 8 9 7 5 3 2 3 7 7 1 2 8 6 4 6 1 1 0 1 7 2 1 1 8 2 4 4 7 3 1 4 5 1 3 1 4 2 1 2 5 1 4 1 1 7 1 4 3 1 3 4 5 9 9 5 7 9 1 4 1 2 1 8 1 2 3 2 3 6 7 9 1 4 6 1 3 6 5 0 1 3 1 2 4 3 1 2 1 2 0 2 1 3 9 7 7 9 7 1 4 1 4 5 2 2 1 1 2 3 3 6 8 1 2 5 4 1 3 4 1 0 4 1 3 2 1 1 8 1 1 9 1 5 9 1 4 0 1 0 1 9 4 1 7 3 1 4 6 1 7 5 1 2 0 2 5 8 1 1 4 1 1 3 1 2 3 1 3 1 6 0 1 1 5 2 3 7 1 3 7 5 2 9 2 6 8 1 4 2 3 0 1 1 9 2 3 3 7 8 5 1 1 3 1 1 0 9 1 2 8 1 6 4 1 1 6 1 2 1 3 4 1 8 8 9 0 2 3 6 1 3 8 2 1 7 1 1 5 7 4 7 1 6 9 1 2 5 1 8 6 1 2 0 1 9 5 1 0 7 4 7 1 2 4 1 4 7 8 0 2 3 6 1 2 8 2 1 0 1 0 4 1 7 2 6 2 1 6 1 1 1 3 1 1 3 1 1 0 1 8 5 9 5 2 2 5 1 1 5 1 0 0 6 8 5 8 1 1 8 2 4 5 9 2 1 7 4 5 2

Setelelah didapat hasil dari enkripsi beaufort cipher maka cipher tersebut akan diproses kembali menggunakan algoritma rot13

2. Enkripsi Algoritma Rot13 Cipher

Nilai yang akan diproses adalah nilai yang berapa pada habel hasil enkripsi beaufort cipher. Berikut adalah proses enkripsi BSecure: Pertama kali nilai pada tabel hasil proses beaufort cipher akan digeser maju sebanyak 13 kali dan pergeseran berdasar pada urutan tabel ASCII. 1. Nilai pada tabel baris 1 kolom 1 = 239 maka digeser

sebanyak maju sebanyak 13 kali = 252

2. Nilai pada tabel baris 1 kolom 2 = 42 maka digeser sebanyak maju sebanyak 13 kali = 55

3. Nilai pada tabel baris 1 kolom 3 = 44 maka digeser sebanyak maju sebanyak 13 kali = 57

4. Nilai pada tabel baris 1 kolom 4 = 27 maka digeser sebanyak maju sebanyak 13 kali = 40

5. Nilai pada tabel baris 1 kolom 5 = 165 maka digeser sebanyak maju sebanyak 13 kali = 178

6. Nilai pada tabel baris 1 kolom 6 = 30 maka digeser sebanyak maju sebanyak 13 kali = 43

7. Nilai pada tabel baris 1 kolom 7 = 38 maka digeser sebanyak maju sebanyak 13 kali = 51

8. Nilai pada tabel baris 1 kolom 8 = 104 maka digeser sebanyak maju sebanyak 13 kali = 117

9. Nilai pada tabel baris 1 kolom 9 = 201 maka digeser sebanyak maju sebanyak 13 kali = 214

10. Nilai pada tabel baris 1 kolom 10 = 11 maka digeser sebanyak maju sebanyak 13 kali = 24

11. Nilai pada tabel baris 1 kolom 11 = 19 maka digeser sebanyak maju sebanyak 13 kali = 32

12. Nilai pada tabel baris 1 kolom 12 = 41 maka digeser sebanyak maju sebanyak 13 kali = 54

13. Nilai pada tabel baris 1 kolom 13 = 1 maka digeser sebanyak maju sebanyak 13 kali = 14

14. Nilai pada tabel baris 1 kolom 14 = 250 maka digeser sebanyak maju sebanyak 13 kali = 7

15. Nilai pada tabel baris 1 kolom 15 = 237 maka digeser sebanyak maju sebanyak 13 kali = 250

16. Nilai pada tabel baris 1 kolom 16 = 14 maka digeser sebanyak maju sebanyak 13 kali = 27

Demikian seterusnya hingga pada akhir tabel. Hasil keseluruhan dari proses enkripsi algoritma rot13 adalah sebagai berikut:

Tabel 6. Hasil Enkripsi Algoritma Rot13

2 5 2 5 5 5 7 4 0 1 7 8 4 3 5 1 1 1 7 2 1 4 2 4 3 2 5 4 1 4 7 2 5 0 2 7 6 2 1 2 8 1 2 7 1 1 0 1 1 7 1 1 3 1 0 8 1 1 7 2 3 3 1 7 3 1 1 8 1 2 3 1 0 0 1 9 5 1 0 8 5 9 7 4 1 2 8 1 1 1 1 1 0 1 8 1 6 2 5 0 2 0 1 4 1 1 9 5 9 1 2 3 1 8 5 1 3 1 1 8 6 1 5 8 1 4 4 5 5 1 3 8 2 7 1 3 0 1 5 6 1 4 7 7 2 1 0 8 9 2 1 5 4 2 3 1 1 3 6 2 4 9 9 2 1 5 9 1 4 9 6 3 1 4 4 0 1 3 4 2 1 5 1 5 2 9 0 1 1 0 2 7 1 5 8 2 3 4 1 3 6 4 9 9 4

1 1 1 4 7 1 1 7 1 4 5 1 3 1 1 3 2 1 7 2 1 5 3 1 1 4 1 0 7 1 8 6 1 5 9 1 8 8 1 3 3 3 8 9 4 1 5 4 1 4 4 3 6 1 4 4 7 3 1 2 8 2 5 0 1 5 0 6 5 1 0 5 8 1 1 5 5 4 3 1 3 2 2 4 6 9 1 6 4 1 4 4 1 2 2 1 4 1 1 7 7 1 2 9 2 5 1 4 7 2 0 1 1 0 3 2 4 9 1 5 1 2 3 0 1 2 8 8 7 8 4 8 2 1 3 8 1 9 9 1 3 3 2 0 8 1 2 0 6 0 1 3 7 1 6 0 9 3 2 4 9 1 4 1 2 2 3 1 1 7 1 8 5 7 5 1 7 4 1 2 6 1 2 6 1 2 3 1 9 8 1 0 8 2 3 8 1 2 8 1 1 3 8 1 7 1 1 3 1 2 1 0 5 1 8 7 6 5

Kemudian nilai desimal tersebut dikonversi kedalam nilai hexadesimal Hasil akhir dari proses enkripsi adalah sebagai berikut

Tabel 7. Hasil Akhir (Cipher audio)

F C 3 7 3 9 2 8 B 2 2 B 3 3 7 5 D 6 1 8 2 0 3 6 E 7 F A 1 B 3 E 8 0 7 F 6 E 7 5 7 1 6 C 7 5 E 9 A D 7 6 7 B 6 4 C 3 6 C 3 B 4 A 8 0 6 F 6 E 1 2 1 0 F A 1 4 8 D 1 3 3 B 7 B B 9 8 3 1 5 6 9 E 9 0 3 7 8 A 1 B 8 2 9 C 9 3 4 8 6 C 5 C 9 A E 7 8 8 F 9 5 C 9 F 9 5 3 F 9 0 0 8 6 D 7 9 8 5 A 6 E 1 B 9 E E A 8 8 3 1 5 E B 9 3 7 5 9 1 8 3 8 4 A C 9 9 7 2 6 B B A 9 F B C 8 5 2 6 5 E 9 A 9 0 2 4 9 0 4 9 8 0 F A 9 6 4 1 6 9 5 1 9 B 2 B 8 4 F 6 5 B 4 0 9 0 7 A 8 D B 1 8 1 1 9 9 3 C 9 6 7 F 9 9 7 E 6 8 0 5 7 5 4 5 2 8 A C 7 8 5 D 0 7 8 3 C 8 9 A 0 5 D F 9 8 D D F 7 5 B 9 4 B A E 7 E 7 E 7 B C 6 6 C E E 8 0 7 1 5 1 4 7 8 3 2 6 9 B B 4 1

3. Dekripsi Algoritma Rot13 Cipher

Nilai yang akan diproses adalah nilai yang berapa pada tabel nilai audio cipher.

Tabel 8. Nilai Audio Cipher

F C 3 7 3 9 2 8 B 2 2 B 3 3 7 5 D 6 1 8 2 0 3 6 E 7 F A 1 B 3 E 8 0 7 F 6 E 7 5 7 1 6 C 7 5 E 9 A D 7 6 7 B 6 4 C 3 6 C 3 B 4 A 8 0 6 F 6 E 1 2 1 0 F A 1 4 8 D 1 3 3 B 7 B B 9 8 3 1 5 6 9 E 9 0 3 7 8 A 1 B 8 2 9 C 9 3 4 8 6 C 5 C 9 A E 7 8 8 F 9 5 C 9 F 9 5 3 F 9 0 0 8 6 D 7 9 8 5 A 6 E 1 B 9 E E A 8 8 3 1 5 E B 9 3 7 5 9 1 8 3 8 4 A C 9 9 7 2 6 B B A 9 F B C 8 5 2 6 5 E 9 A 9 0 2 4 9 0 4 9 8 0 F A 9 6 4 1 6 9 5 1 9 B 2 B 8 4 F 6 5 B 4 0 9 0 7 A 8 D B 1 8 1 1 9 9 3 C 9 6 7 F 9 9 7 E 6 8 0 5 7 5 4 5 2 8 A C 7 8 5 D 0 7 8 3 C 8 9 A 0 5 D F 9 8 D D F 7 5 B 9 4 B A E 7 E 7 E 7 B C 6 6 C E E 8 0 7 1 5 1 4 7 8 3 2 6 9 B B 4 1

Untuk mempermudah proses perhitungan kemudian nilai pada tabel nilai audio dikonversi kedalam nilai desimal adalah sebagai berikut

Tabel 9. Nilai Audio dalam desimal

2 5 2 5 5 5 7 4 0 1 7 8 4 3 5 1 1 1 7 2 1 4 2 4 3 2 5 4 1 4 7 2 5 0 2 7 6 2 1 2 8 1 2 7 1 1 0 1 1 7 1 1 3 1 0 8 1 1 7 2 3 3 1 7 3 1 1 8 1 2 3 1 0 0 1 9 5 1 0 8 5 9 7 4 1 2 8 1 1 1 1 1 0 1 8 1 6 2 5 0 2 0 1 4 1 1 9 5 9 1 2 3 1 8 5 1 3 1 1 8 6 1 5 8 1 4 4 5 5 1 3 8 2 7 1 3 0 1 5 6 1 4 7 7 2 1 0 8 9 2 1 5 4 2 3 1 1 3 6 2 4 9 9 2 1 5 9 1 4 9 6 3 1 4 4 0 1 3 4 2 1 5 1 5 2 9 0 1 1 0 2 7 1 5 8 2 3 4 1 3 6 4 9 9 4 1 1 1 4 7 1 1 7 1 4 5 1 3 1 1 3 2 1 7 2 1 5 3 1 1 4 1 0 7 1 8 6 1 5 9 1 8 8 1 3 3 3 8 9 4 1 5 4 1 4 4 3 6 1 4 4 7 3 1 2 8 2 5 0 1 5 0 6 5 1 0 5 8 1 1 5 5 4 3 1 3 2 2 4 6 9 1 6 4 1 4 4 1 2 2 1 4 1 1 7 7 1 2 9 2 5 1 4 7 2 0 1 1 0 3 2 4 9 1 5 1 2 3 0 1 2 8 8 7 8 4 8 2 1 3 8 1 9 9 1 3 3 2 0 8 1 2 0 6 0 1 3 7 1 6 0 9 3 2 4 9 1 4 1 2 2 3 1 1 7 1 8 5 7 5 1 7 4 1 2 6 1 2 6 1 2 3 1 9 8 1 0 8 2 3 8 1 2 8 1 1 3 8 1 7 1 1 3 1 2 1 0 5 1 8 7 6 5

Berikut adalah proses dekripsi BSecure: Pertama kali nilai akan digeser mundur sebanyak 13 kali dan pergeseran berdasar pada urutan tabel ASCII.

1. Nilai pada tabel baris 1 kolom 1 = 252 maka digeser sebanyak mundur sebanyak 13 kali = 239

2. Nilai pada tabel baris 1 kolom 2 = 55 maka digeser sebanyak mundur sebanyak 13 kali = 42

3. Nilai pada tabel baris 1 kolom 3 = 57 maka digeser sebanyak mundur sebanyak 13 kali = 44

4. Nilai pada tabel baris 1 kolom 4 = 40 maka digeser sebanyak mundur sebanyak 13 kali = 27

5. Nilai pada tabel baris 1 kolom 5 = 178 maka digeser sebanyak mundur sebanyak 13 kali = 165

6. Nilai pada tabel baris 1 kolom 6 = 43 maka digeser sebanyak mundur sebanyak 13 kali = 30

7. Nilai pada tabel baris 1 kolom 7 = 51 maka digeser sebanyak mundur sebanyak 13 kali = 38

8. Nilai pada tabel baris 1 kolom 8 = 117 maka digeser sebanyak mundur sebanyak 13 kali = 104

9. Nilai pada tabel baris 1 kolom 9 = 214 maka digeser sebanyak mundur sebanyak 13 kali = 201

10. Nilai pada tabel baris 1 kolom 10 = 24 maka digeser sebanyak mundur sebanyak 13 kali = 11

11. Nilai pada tabel baris 1 kolom 11 = 32 maka digeser sebanyak mundur sebanyak 13 kali = 19

12. Nilai pada tabel baris 1 kolom 12 = 54 maka digeser sebanyak mundur sebanyak 13 kali = 41

13. Nilai pada tabel baris 1 kolom 13 = 14 maka digeser sebanyak mundur sebanyak 13 kali = 1

14. Nilai pada tabel baris 1 kolom 14 = 7 maka digeser sebanyak mundur sebanyak 13 kali = 250

15. Nilai pada tabel baris 1 kolom 15 = 250 maka digeser sebanyak mundur sebanyak 13 kali = 237 16. Nilai pada tabel baris 1 kolom 16 = 27 maka digeser

Demikian seterusnya hingga pada akhir tabel. Hasil keseluruhan dari proses dekripsi algoritma rot13 adalah sebagai berikut:

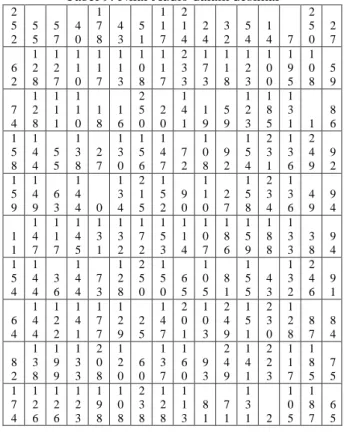

Tabel 10. Tabel Hasil Dekripsi Algoritma Rot13

2 3 9 4 2 4 4 2 7 1 6 5 3 0 3 8 1 0 4 2 0 1 1 1 1 9 4 1 1 2 5 0 2 3 7 1 4 4 9 1 1 5 1 1 4 9 7 1 0 4 1 0 0 9 5 1 0 4 2 2 0 1 6 0 1 0 5 1 1 0 8 7 1 8 2 9 5 4 6 6 1 1 1 5 9 8 9 7 5 3 2 3 7 7 1 2 8 6 4 6 1 1 0 1 7 2 1 1 8 2 4 4 7 3 1 4 5 1 3 1 4 2 1 2 5 1 4 1 1 7 1 4 3 1 3 4 5 9 9 5 7 9 1 4 1 2 1 8 1 2 3 2 3 6 7 9 1 4 6 1 3 6 5 0 1 3 1 2 4 3 1 2 1 2 0 2 1 3 9 7 7 9 7 1 4 1 4 5 2 2 1 1 2 3 3 6 8 1 2 5 4 1 3 4 1 0 4 1 3 2 1 1 8 1 1 9 1 5 9 1 4 0 1 0 1 9 4 1 7 3 1 4 6 1 7 5 1 2 0 2 5 8 1 1 4 1 1 3 1 2 3 1 3 1 6 0 1 1 5 2 3 7 1 3 7 5 2 9 2 6 8 1 4 2 3 0 1 1 9 2 3 3 7 8 5 1 1 3 1 1 0 9 1 2 8 1 6 4 1 1 6 1 2 1 3 4 1 8 8 9 0 2 3 6 1 3 8 2 1 7 1 1 5 7 4 7 1 6 9 1 2 5 1 8 6 1 2 0 1 9 5 1 0 7 4 7 1 2 4 1 4 7 8 0 2 3 6 1 2 8 2 1 0 1 0 4 1 7 2 6 2 1 6 1 1 1 3 1 1 3 1 1 0 1 8 5 9 5 2 2 5 1 1 5 1 0 0 6 8 5 8 1 1 8 2 4 5 9 2 1 7 4 5 2

4. Dekripsi Algoritma Beaufort Cipher

a. Tentukan pesan yang akan di dekripsi dan kunci.

Ciphertext = tabel hasil dekripsi algoritma rot13

Kunci = Asraidah Lingga.

n = 256

b. Konversikan ciphertext dan kunci ke dalam kode

ASCII desimal yang mewakili huruf atau simbol.

Tabel 11. Subtitusi Dekripsi

K a r A s r a i d a h L i n g g a . D e s 6 5 1 1 5 1 1 4 9 7 1 0 5 1 0 0 9 7 1 0 4 3 2 7 6 1 0 5 1 1 0 1 0 3 1 0 3 9 7 4 6

c. Baca karakter Ci satu persatu dan konversi karakter

ke dalam kode yang dipresentasikan dalam 256 kode ASCII, kemudian dilanjutkan dengan pembacaan karakter Ki pada posisi yang sama dengan Pi dan

lakukan konversi ke dalam kode yang sesuai kemudian dikurangkan dengan menggunakan rumus dekripsi pada Beaufort Cipher yaitu: Pi = (Ki – Ci)

mod 256 kemudian Cek hasil pengurangan, apabila hasil pengurangan lebih kecil dari 0 maka hasil pengurangan ditambahkan 256. P1 = ( K1 - C1 ) mod 256 = ( 65- 239) mod 256 = -174 mod 256 = 82 P3 = ( K3 – C3 ) mod 256 = (114 - 44) mod 256 P2 = ( K2 – C2 ) mod 256 = (115 - 42) mod 256 = 73 mod 256 = 73 P4 = ( K4 – C4 ) mod 256 = (97 - 27) mod 256 = 70 mod 256 = 70 P5 = ( K5 – C5 ) mod 256 = (105 - 165) mod 256 = -60 mod 256 = 169 P7 = ( K7 – C7 ) mod 256 = (97 - 38) mod 256 = 59 mod 256 = 59 P9 = ( K9 – C9 ) mod 256 = (32 - 201) mod 256 = -169 mod 256 = 87 P11 = ( K11 - C11 ) mod 256 = (105 - 19) mod 256 = 68 mod 256 =68 P13 = ( K13 - C13 ) mod 256 = (103 - 1) mod 256 = 102 mod 256 = 102 P15 = ( K15 - C15 ) mod 256 = (97 - 237) mod 256 = -140 mod 256 = 116 = 70 mod 256 = 70 P6 = ( K6 – C6 ) mod 256 = (100 - 30) mod 256 = 70 mod 256 = 70 P8 = ( K8 – C8 ) mod 256 = (104 - 104) mod 256 = 0 mod 256 = 0 P10 = ( K10 - C10 ) mod 256 = (76 - 11) mod 256 = 65 mod 256 = 65 P12 = ( K12 - C12 ) mod 256 = (110 - 41) mod 256 = 69 mod 256 = 69 P14 = ( K14 - C14 ) mod 256 = (103 - 250) mod 256 = -147 mod 256 = 109 P16 = ( K16 - C16 ) mod 256 = (46 - 14) mod 256 = 32 mod 256 = 32

Proses tersebut terus dilanjut hingga kolom terakhir Tabel 3.9 Tabel Hasil Dekripsi Algoritma Rot13, maka akan didapat hasil sebagai berikut

Tabel 12. Tabel Hasil Dekripsi Algoritma beaufort cipher 8 2 7 3 7 0 7 0 1 9 6 7 0 5 9 0 8 7 6 5 8 6 6 9 1 0 2 1 0 9 1 1 6 3 2 1 6 0 0 0 1 0 2 0 6 8 1 7 2 0 0 1 6 1 7 7 2 0 4 0 1 6 0 1 0 0 9 7 1 1 6 9 7 1 6 0 7 0 5 9 0 1 8 7 2 4 1 1 0 9 2 2 9 1 7 6 2 4 0 7 2 2 2 8 9 1 2 3 9 2 1 0 2 2 6 2 2 9 2 3 7 2 6 2 2 5 1 4 1 2 3 6 1 1 7 2 2 3 1 7 5 2 3 5 6 4 2 2 2 1 1 8 2 3 5 1 5 1 2 2 1 2 1 1 2 3 5 9 1 2 2 1 1 3 8 2 3 6 6 1 2 2 1 6 7 2 3 7 1 0 2 2 1 2 4 3 2 3 7 1 9 4 2 2 0 1 8 7 2 3 8 1 8 8 2 2 0 1 8 4 2 3 9 7 2 2 2 1 1 8 0 2 4 0 9 1 2 2 2 4 5 2 4 1 1 1 6 2 2 3 2 3 6 2 4 0 3 7 2 2 4 7 3 2 4 0 1 2 0 2 2 4 1 4 2 4 0 5 2 2 5 1 9 7 2 4 0 8 5 2 2 6 1 0 0 2 4 2 1 2 5 2 2 8 1 4 2 2 4 4 2 3 2 3 1 2 5 2 2 4 6 1 8 4 2 3 3 1 6 6 2 4 9 5 0 2 3 6 1 4 1 2 5 2 1 2 5 2 3 8 1 4 9 2 5 5 1 8 1 2 4 0

1 6 0 2 1 2 4 3 1 7 6 5 1 2 8 2 4 5 1 8 8 8 4 7 2 4 8 1 1 4 1 1 1 7 9 2 5 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 1 3 0 1 1 5 1 1 2 1 1 2 4 0 6 1 1 2 8 9 0 1 3 5 1 0 1 1 3 4 1 0 5 2 5 8 2 6 5 2 7 8 5 0 2 2 0 0 0 1 0 2 0 1 0 4 3 7 0 0 0 2 2 3 7 5 2 0 4 0 2 2 0 2 5 6 1 5 1 2 7 8 1 5 1 3 5 2 1 1 2 8 9 0 3 9 1 5 7 7 2 6 5 5 5 3 3 7 4 5 7 6 1 1 4 5 5 2 1 4 5 5 6 9 5 2 8 5 5 0 5 5 3 5 6 7 3 8 5 4 9 3 2 1 5 6 6 2 7 9 5 4 7 3 7 3 5 6 5 1 0 0 5 4 6 2 8 0 5 6 5 3 3 7 5 4 5 5 2 9 5 6 5 1 4 5 5 4 5 3 1 2 5 6 6 9 7 5 4 5 1 0 3 5 6 7 1 6 5 4 5 5 7 9 5 6 7 4 0 4 5 4 4 3 9 1 5 6 8 3 9 2 5 4 4 3 8 8 5 6 9 1 1 4 5 4 5 3 8 4 5 7 6 1 4 5 5 4 6 6 9 5 7 7 2 7 8 5 4 7 5 6 6 5 7 6 5 5 5 4 8 1 1 5 5 7 6 2 8 8 5 4 8 2 0 5 7 6 5 5 4 9 4 0 7 5 7 6 1 3 3 5 5 0 2 5 6 5 7 8 2 9 3 5 5 2 3 2 2 5 8 0 3 5 5 6 1 5 9 4 5 8 2 3 8 8 5 6 3 3 5 8 5 8 5 8 0 5 6 6 3 2 1 5 9 4 2 9 3 5 6 8 3 2 9 5 9 7 3 8 5 5 7 6 3 5 2 2 1 5 7 9 3 7 4 5 2 9 6 5 8 1 3 9 2 8 7 1 5 8 4 2 7 6 1 7 3 7 7 5 9 2

Kemudian nilai desimal tersebut dikonversi kedalam nilai hexadesimal Hasil akhir dari proses dekripsi adalah sebagai berikut

Tabel 13. Nilai Audio Asal

5 2 4 9 4 6 4 6 C 4 4 6 3 B 0 0 5 7 4 1 5 6 4 5 6 6 6 D 7 4 2 0 1 0 0 0 0 0 0 0 0 1 0 0 0 2 0 0 4 4 A C 0 0 0 0 1 0 B 1 0 2 0 0 0 4 0 0 1 0 0 0 6 4 6 1 7 4 6 1 A 0 4 6 3 B 0 0 B B F 1 6 D E 5 B 0 F 0 4 8 E 4 5 B E F D 2 E 2 E 5 E D 1 A E 1 8 D E C 7 5 D F A F E B 4 0 D E 7 6 E B 9 7 D D D 3 E B 5 B D D 8 A E C 3 D D D 4 3 E D 0 A D D F 3 E D C 2 D C B B E E B C D C B 8 E F 4 8 D D B 4 F 0 5 B D E 2 D F 1 7 4 D F E C F 0 2 5 E 0 4 9 F 0 7 8 E 0 0 E F 0 0 5 E 1 C 5 F 0 5 5 E 2 6 4 F 2 7 D E 4 8 E F 4 1 7 E 7 F C F 6 B 8 E 9 A 6 F 9 3 2 E C 8 D F C 7 D E E 9 5 F F B 5 F 0 A 0 0 2 0 1 F 3 B 0 0 5 8 0 F 5 B C 0 8 2 F F 8 7 2 0 B B 3 F A IV. IMPLEMENTASI

Kebutuhan perangkat keras (Hardware) merupakan analisa kebutuhan sistem yang digunakan untuk mengetahui secara jelas perangkat yang dibutuhkan untuk mendukung proses pengembangan dan penggunaan dari sistem aplikasi yang akan dibuat. Berikut ini merupakan spesifikasi dari perangkat keras yang digunakan penulis untuk menjalankan aplikasi :

1. Prosesor Intel® Dual Core™ 1,6Ghz. 2. Memory 512 MB.

3. Hard Disk 128 GB. 4. Intel® HD Graphics.

5. Monitor dengan resolusi 1366 x 768 pixel.

6. Mouse

7. Keyboard

Kebutuhan perangkat lunak (software) yaitu program yang diperlukan untuk melakukan proses intruksi atau menjalankan perangkat keras. Agar aplikasi dapat dibuat dan diimplementasikan sesuai perancangan, maka diperlukan suatu perangkat lunak. Adapun perangkat lunak (software) yang digunakan untuk menjalankan aplikasi ini adalah

1. Sistem operasi MS-Windows 7 Ultimate, atau setelahnya.

2. Net Framework 3.5

3. Microsoft Visual Studio 2008.

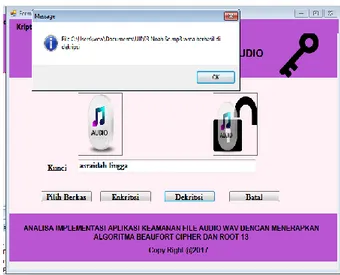

Pada implementasi aplikasi ini akan dijelaskan kegunaan dari tampilan yang ada pada aplikasi.Pada sistem terdapat menu utama yang berisi menu utama aplikasi.

Halaman form menu utama merupakan tampilan awal pada saat aplikasi dijalankan. Bentuk tampilan form menu utama dapat dilihat pada gambar 3. dibawah ini.

Gambar 3. Menu Utama

Pada bagian ini merupakan tampilan pertama kali saat aplikasi dijalankan.Tab enkripsi adalah bagian dari Form_Utama yang tampil pertama kali ketika aplikasi dijalankan. Pada tab Kriptografi Audio ini pengguna dapat memilih berkas, dan mengenkripsi berkas yang telah dipilih sebelumnya. Berkas hasil enkripsi akan terletak pada direktori yang sama.

Gambar 4. Form Kriptografi Audio

Form ini digunakan sebagai tampilan Aboutdari

aplikasi yang penulis bangun, dapat dilihat dilihat pada gambar berikut ini:

Gambar 5. Form About

Pemrograman merupakan kegiatan penulisan kode program yang akan dieksekusi oleh komputer berdasarkan hasil dari analisa dan perancangan sistem. Sebelum program diimplementasikan, maka program tersebut harus bebas dari kesalahan. Pengujian program dilakukan untuk menemukan kesalahan-kesalahan yang mungkin terjadi.

1. Proses pengujian enkripsi

Pada tab Kriptografi Audio pengguna dapat memilih tombol pilih berkas, kemudian akan tampil form baru tempat penyimpanan disk. Setelah berkas dipelih kemudian mengguna menginputkan kata kunci yang digunakan untuk proses enkripsi dan dekripsi. dan mengenkripsi berkas yang telah dipilih sebelumnya dengan memilih tombol enkripsi kemudian data secara otomatis akan tersimpan pada direktori tempat data tersebut disimpan. Tampilan dari hasil pengujian proses enkripsi dapat dilihat pada gambar dibawah ini:

Gambar 6. Enkripsi File Audio 2. Proses pengujian dekripsi

Pada tab Kriptografi Audio pengguna dapat memilih tombol pilih berkas, kemudian akan tampil form baru tempat penyimpanan disk. Setelah berkas dipelih kemudian mengguna menginputkan kata kunci yang digunakan untuk proses enkripsi dan dekripsi. dan mendekripsi berkas yang telah dipilih

sebelumnya dengan memilih tombol dekripsi kemudian data secara otomatis akan tersimpan pada direktori tempat data tersebut disimpan. Tampilan dari hasil pengujian proses dekripsi dapat dilihat pada gambar dibawah ini:

Gambar 7. Enkripsi File Audio

V. KESIMPULAN

Setelah melalui tahap pengujian pada aplikasi pengamanan file audio, di dapatkan kesimpulan bahwa : 1. Dengan menggunakan metode kriptografi dapat

menjaga file audio agar terhindar dari tindakan hacking pada saat pengiriman data

2. Dengan menggunakan kombinasi antara algoritma beaufort cipher dan root 13 dapat memperkuat cipher yang dihasilkan daripada hanya menggunakan satu kali proses pengkodean dalam mengamakan file audio.

3. Aplikasi pengamanan file audio dengan menerapkan algoritma beaufort cipher dan root 13 telah selesai dirancang dan dapat menjadi solusi bagi pengguna yang membutuhkan keamanan berkas file audio.

REFERENCES

[1] Dedi, "Sistem Pendukung Keputusan Siswa Berprestasi dengan Methode Topsis," Sisfotek Global, Maret 2016.

[2] E. Prahasta, Sistem Informasi Geografis, Bandung:

INFORMATIKA, 2014.

[3] S. Tata, Analisis Sistem Informasi, 1 ed., C. Putri, Ed., Yogyakarta: ANDI, 2012.

[4] A.Solichin, MYSQl 5 : Dari Pemula Hingga Mahir, Jakarta, 2010. [6] A. Nugroho, Rekayasa Perangkat Lunak Berorientasi Objek

dengan Metode USDP, Yogyakarta: ANDI, 2010.