METODE ROLE-BASED ACCESS CONTROL

Heru arranuri1, Erwin gunadhi2Jurnal Algoritma

Sekolah Tinggi Teknologi Garut

Jl. Mayor Syamsu No. 1 Jayaraga Garut 44151 Indonesia Email : [email protected]

1[email protected] 2[email protected]

Abstrak – Koperasi Simpan Pinjam Padamukti Garut didirikan pada tahun 1996 sampai sekarang.

Koperasi Simpan Pinjam Padamukti telah berbadan hukum 372/BH/PAD/KWK-10/11/1997. Koperasi Padamukti ini merupakan koperasi simpan pinjam yang anggotanya pegawai negeri sipil dan pensiunan. Pada pelaksanaannya Koperasi Padamukti telah memanfaatkan teknologi sistem informasi berupa sebuah aplikasi yang digunakan untuk menyimpan dan mengelola data, baik data keanggotaan maupun data seluruh transaksi dalam sebuah basis data. Tujuan dari pembuatan fitur pengamanan basis data dengan pengelolaan hak akses di koperasi padamuktiini adalah untuk mengurangi kebocoran-kebocoran data yang di sebabkan orang dalam yang tidak terkontrol aksesnya di dalam aplikasi koperasi.

Kata Kunci – pengamanan basis data, Pengelolaan hak akses,Role-based access control

I. PENDAHULUAN

Koperasi merupakan suatu organisasi nirlaba yang cukup kompleks karena menjalankan beberapa unit usaha yang dikelola dengan tujuan meningkatkan kesejahteraan anggota koperasi dan masyarakat. Dengan semakin pesatnya perkembangan organisasi ini, sudah saatnya memanfaatkan kemajuan teknologi informasi yang ada sehingga proses pengelolaannya bisa transparan, akurat serta dapat dipertanggung jawabkan secara lebih baik kepada anggota dan pimpinan perusahaan. Pemanfaatan teknologi informasi yang dimaksud adalah dengan menggunakan sistem komputerisasi pada setiap aspek operasional pengelolaan organisasi dan unit-unit usaha yang dimiliki, sehingga dapat meningkatkan kepercayaan anggota, staf administrasi dan operator.

Penggunaan teknologi tersebut dalam aplikasi koperasi tentunya dapat meringankan tugas seorang pemimpin, staf administrasi dan keuangan dalam menyelesaikan masalah pada transaksi setoran, penarikan, bunga dan biaya admin serta meningkatkan sistem keamanan data perusahaan, sehingga tidak ada kebocoran-kebocoran baik berupa data-data rahasia ataupun kehilangan uang anggota koperasi yang di kelola oleh staf koperasi.

Masalah keamanan merupakan salah satu aspek penting dari sebuah system informasi. Sayang sekali masalah keamanan ini sering kali kurang mendapat perhatian dari para pemilik dan pengelola sistem informasi. Seringkali masalah keamanan berada di urutan kedua, atau bahkan di urutan terakhir dalam daftar hal hal yang dianggap penting. Apabila menggangu performansi dari sistem, seringkali keamanan dikurangi atau ditiadakan [2]

Berdasarkan permasalahan yang dipaparkan diatas maka penulis tertarik membuat sebuah fitur pada aplikasi koperasi Padamukti Garut yang mampu mengelola hak akses di dalamnya Berdasarkan pada uraian diatas, maka penelitian ini di lakukan dengan judul “PENGAMANAN BASIS DATA PENGELOLAAN HAK AKSES DENGAN METODE ROLE-BASED ACCESS CONTROL”.

II. LANDASAN TEORI A. Pengertian Koperasi

Koperasi adalah suatu bentuk kerja sama dalam lapangan perekonomian. Kerjasama ini diadakan orang karena adanya kesamaan jenis kebutuhan hidup mereka. Orang – orang ini bersama – sama mengusahakan kebutuhan sehari – hari, kebutuhan yang bertalian dengan perusahaan ataupun rumah tangga mereka.

Di Indonesia pengertian koperasi menurut Undang – undang Koperasi tahun 1967 No. 12 tentang pokok – pokok Perkoprasian adalah sebagai berikut : “ Koperasi Indonesia adalah organisasi ekonomi rakyat yang berwatak sosial, beranggotakan orang – orang atau badan – badan hukum koprasi yang merupakan tata susunan ekonomi sebagai usaha bersama berdasarkan atas asas kekeluargaan “

B. Pengertian Keamanan system

Masalah keamanan merupakan salah satu aspek penting dari sebuah system informasi. Sayang sekali masalah keamanan ini sering kali kurang mendapat perhatian dari para pemilik dan pengelola sistem informasi. Seringkali masalah keamanan berada di urutan kedua, atau bahkan di urutan terakhir dalam daftar hal hal yang dianggap penting. Apabila menggangu performansi dari sistem, seringkali keamanan dikurangi atau ditiadakan [2].

Sistem adalah Sekumpulan hal atau kegiatan atau elemen atau subsistem yang salingbekerja sama atau yang di hubungkan dengan cara – cara tertentu sehingga membentuk satu kesatuan untuk melaksanakan suatu fungsi guna mencapai suatu tujuan [1]

C. Pengertian Kemanan Basis Data

Basis data adalah kumpulan data yang dapat digambarkan sebagai aktifitas dari satu atau lebih organisasi yang berlelasi. Keamanan basis data adalah suatu cara untuk melindungi basis data dari ancaman, baik dalam bentuk kesengajaan atau pun bukan. Ancaman adalah segala situasi atau kejadian baik secara sengaja maupun tidak yang bersifat merugikan dan mempengaruhi sistem serta secara konsekuensi terhadap perusahaan/organisasi yang memiliki sistem basis data.[4]

D. Mengatur Hak akses ( acces control )

Access control adalah salah satu Aspek yang berhubungan dengan cara pengaturan akses kepada informasi. Salah satu cara yang umum digunakan untuk mengamankan informasi dengan mengatur akses ke informasi melalui mekanisme“authentication” dan “access control”. Implementasi dari mekanisme ini antara lain dengan menggunakan “password”.

Access control ini biasanya dilakukan dengan mengelompokkan pemakai dalam “group”. Ada group yang berstatus pemakai biasa, ada tamu, dan ada juga administrator atau super user yang memiliki kemampuan lebih dari group lainnya. Pengelompokan ini disesuaikan dengan kebutuhan dari penggunaan system anda. Di lingkungan kampus mungkin ada kelompok mahasiswa, staf, karyawan, dan administrator. Sementara itu di lingkungan bisnis mungkin ada kelompok finance, engineer, marketing, dan seterusnya. [2].

E. Metode

Role-based access control (RBAC) adalah teknologi yang menarik banyak perhatian terutama untuk aplikasi komersial, karena potensi yang dimilikinya untuk mengurangi kompleksitas dan biaya administrasi keamanan dijejaringkan di dalam aplikasi yang besar. RBAC dapat dikonfigurasi untuk mendukung berbagai kebijakan kontrol akses.Baru-baru ini, RBAC juga telah ditemukan untuk menjadi akses fasilitas yang alami untuk mengendalikan alur kerja sistem pengelolaan. Konsep dan desain rbac membuatnya sangat cocok untuk berbagai aplikasi perangkat lunak sistem dan lingkungan, baik untuk pengiriman dan didistribusikan berdiri sendiri. Ini memberikan sebuah rasa aman dan efektif untuk mengelola akses ke sebuah organisasi informasi, sementara mengurangi biaya administrasi dan meminimalkan kesalahan. [3]

Aktivitas dimulai dari penentuan latar belakang yang akan menjelaskan secara garis besar mengenai penelitian ini dimulai dari merumuskan masalah. Kemudian rumusan masalah tersebut dijadikan sebagai acuan untuk membuat sebuah tujuan penelitian. Setelah tujuan ditentukan, tahap selanjutnya adalah mencari dan merumuskan studi literatur dengan melakukan penelaahan terhadap buku-buku yang terkait dengan penelitian ini untuk dijadikan sebagai acuan penelitian agar mendukung terhadap tujuan penelitian yang dilihat dari sisi ilmiah. Kemudian disusun Work Breakdown Structure (WBS), seperti pada gambar 3.2. Dari WBS yang dirancang dengan menggunakan literatur dihasilkan rancangan activity sequence dan detail activity penelitian yang diterapkan kedalam tahapan penelitian. Setelah WBS dibuat kemudian dilakukan pembahasan dari tahapan-tahapan penelitian mulai dari semua aktivitas yang akan menghasilkan suatu kesimpulan dari penelitian yang telah dilakukan.

Berikut ini adalah skema kerangka kerja konseptual secara mendetail: 1. Kajian Pustaka 2.1 Analisis Basis Data 2.2 Analisis Hak Akses 2.3 Penentuan Hak Akses

3.1 Pengujian Black Box

Gambar 1: Activity Sequence

IV. HASIL DAN PEMBAHASAN A. Profil Perusahaan

1. Sejarah Singkat Koperasi Padamukti Garut

Koperasi Simpan Pinjam Padamukti Garut didirikan pada tahun 1996 sampai sekarang. Koperasi Simpan Pinjam Padamukti telah berbadan hukum 372/BH/PAD/KWK-10/11/1997. Koperasi Padamukti ini merupakan koperasi simpan pinjam yang anggotanya pegawai negeri sipil dan pensiunan.

2. Visi Misi Koperasi Padamukti Garut

Adapun visi dan misi dari koperasi Simpan Pinjam Padamukti Garut ini adalah sebagai berikut : 1) VisiKoperasi Simpan Pinjam Padamukti Garut adalah mewujudkan koperasi mandiri yang

kompetitif dalam menyejahterakan (memuktikan) anggota pada khususnya dan masyarakat pada umumnya yang di ridhoi Alloh SWT.

2) Misi Koperasi Simpan Pinjam Padamukti Garut terkandung pada makna kata-kata 5M berikut, yakni :

a) Meningkatkan tingkatan kedisiplinan dan kepercayaan terhadap koperasi. b) Mengembangkan usaha koperasi.

c) Mengembangkan jalinan kerja sama dengan lembaga atau instansi terkait. d) Mengembangkan tingkat partisipasi program pembangunan pemerintah. e) Menciptakan lingkungan kerja koperasi yang kondusif dan harmonis. B. Konsep CIA

C.I.A adalah sebuah parameter umum yang digunakan untuk menilai baik atau buruknya sebuah keamanan pada suatu sistem, yang ditinjau dari tiga aspek, yaitu : confidentiality (kerahasiaan), integrity (integritas) dan availability (ketersediaan) suatu informasi [5],dalam hal ini penulis bermaksud untuk menerapkan konsep CIA dalam fitur pengelolaan hak akses di dalam aplikasi koperasi Pada Mukti dengan harapan bisa menjadikan salah satu cara untuk mengamankan pengendalian hak akses yang di berikan sehingga tidak terjadi kebocoran data-data penting yang mengakibatkan kerugian bagi anggota koperasi.

Untuk membahas penerapan CIA penulis akanmendeskripsikan dalam bentuk sebuah tabel sebagai berikut:

Tabel 1 Deskripsi Konsep CIA

C. Hak Akses

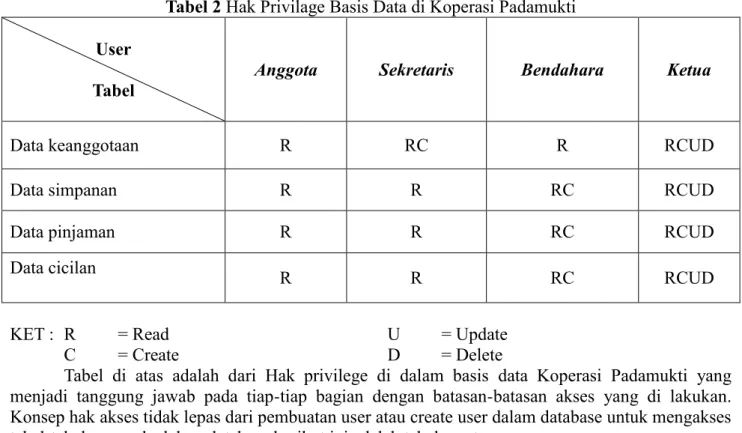

Hak akses/privilage basis data di dalam aplikasi koperasi meliputi : anggota,sekretaris,bendahara dan ketua. Berikut ini adalah tabel dari hak akses di dalam basis data koperasi :

Tabel 2 Hak Privilage Basis Data di Koperasi Padamukti User

Tabel Anggota Sekretaris Bendahara Ketua

Data keanggotaan R RC R RCUD

Data simpanan R R RC RCUD

Data pinjaman R R RC RCUD

Data cicilan R R RC RCUD

KET : R = Read U = Update

C = Create D = Delete

Tabel di atas adalah dari Hak privilege di dalam basis data Koperasi Padamukti yang menjadi tanggung jawab pada tiap-tiap bagian dengan batasan-batasan akses yang di lakukan. Konsep hak akses tidak lepas dari pembuatan user atau create user dalam database untuk mengakses tabel-tabel yang ada dalam database berikut ini adalah tabel create user.

Tabel 3 create User database SQL Server

D. Implementasi dan Pengujian

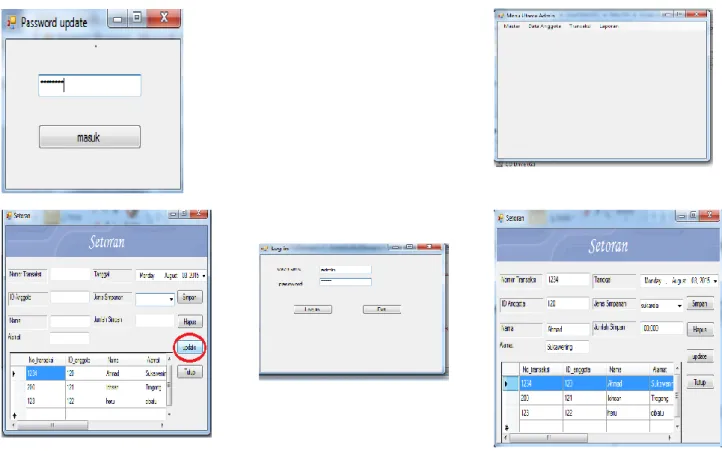

Berdasarkan tujuan penelitian dan identifikasi masalah yang dilengkapi dengan batasan masalah adalah untuk mengamankan basis data dengan cara pengelolaan hak akses di dalam suatu basis data pada aplikasi koperasi Padamukti Garut. Penulis akan memaparkan pengujian penelitian ini dengan fokus kepada permasalahan yang penulis anggap layak untuk di bahas dan di selesaikan yaitu dalam hal simpanan anggota yang di akses oleh bendahara selaku operator bagian simpanan

No. Fitur Confidentiality (Kerahasiaan) Integrity (Integritas) Avialability (Ketersediaan). 1 Log in √ - - 2 Data keanggotaan - √ √ 3 Data simpanan - √ √ 4 Data pinjaman - √ √ 5 Cicilan - √ √ 6 Laporan √ √ -

No. Nama User User SQL Server Perintah create user

1 Anggota anggota CREATE USER anggota IDENTIFIED BY „12345‟; 2 Sekretaris sekretaris CREATE USER sekretaris IDENTIFIED BY „12345‟; 3 Bendahara Bendahara CREATE USER bendahara IDENTIFIED BY „12345‟; 4 Ketua ( Admin ) Admin CREATE USER anggota IDENTIFIED BY „admin‟;

anggota.

Gambar 3: Tampilan salah satu interface proses transaksi Update bendahara V. KESIMPULAN

E. Kesimpulan

Berdasarkan pembahasan dan pengujian fitur program aplikasi pengelolaan hak akses pada basis data di koperasi Padamukti Garut diperoleh bahwa fitur pengamanan ini sangat penting di buat dan di terapkan di koperasi padamukti Garut untuk mencegah kebocoran data yang ada di koperasi padamukti dengan pemberian kewenangan berupa hak akses kepada setiap pengurus.

UCAPAN TERIMA KASIH

Penulis mengucapkan terima kasih kepada ayah , bunda, dan adik tercinta juga pihak-pihak yang lainnya yang telah memberikan dukungan moril dan materil kepada penulis dan untuk pembimbing yang telah memberikan pengarahan, fikiran, waktu dan tenaganya selama proses bimbingan menyelesaikan tugas akhir.

DAFTAR PUSTAKA

[1] Admin 2009 “ Keamanan system database “

[http://www.academia.edu/7612178/KEAMANAN_SISTEM_DATABASE], diakses pada Juli 26,2015

[2] Budi.R: 2005 Keamanan Sistem Informasi Berbasis Internet,Jakarta [3] Ferraiolo : 2007 Role Based Acces Control, New York

[4] Hendra Purnama:2009 “database security wajah”

[https://www.academia.edu/2534727/DATABASE_AND_DATA_SECURITY ()], diakses pada Juni25,2015

“[http://www.rizqikautsar.com/2013/09/mengenal-istilah-cia-dalam-suatu-sistem.html], diakses pada Agustus02,2015